-

GEBIET DER

ERFINDUNG

-

Die

vorliegende Erfindung betrifft im weiteren Sinne das Gebiet des

elektronischen Handels und insbesondere ein System und zugehörige Tools

(Werkzeuge) zur sicheren Lieferung von digitalen Ressourcen und

zur Verwaltung der Rechte an digitalen Ressourcen, zum Beispiel

Printmedien, Filmen, Spielen und Musik auf computerlesbaren Medien

wie CDs und DVDs sowie über

globale Datenübertragungsnetze

wie das Internet und das World Wide Web.

-

BESCHREIBUNG

DES STANDES DER TECHNIK

-

Die

Nutzung von globalen Vertriebssystemen wie des Internet zum Vertreiben

von digitalen Ressourcen wie Musik, Filmen, Computerprogrammen,

Bildern, Spielen und anderen Inhalten nimmt ständig zu. Gleichzeitig nutzen

die Inhaber und Herausgeber von hochwertigen digitalen Inhalten

das Internet aus mehreren Gründen

nur zögerlich

für den

Vertrieb digitaler Ressourcen. Ein Grund besteht darin, dass die

Inhaber das unberechtigte Kopieren bzw. die Produktpiraterie von

digitalen Inhalten befürchten.

Die elektronische Übertragung

von digitalen Inhalten baut einige Hürden für die Produktpiraterie ab.

Eine der durch die elektronische Verteilung abgebauten Hürden besteht

darin, dass bisher ein körperliches

Aufzeichnungsmedium an sich erforderlich war (z.B. Disketten oder

CD-ROMs). Das Kopieren von digitalen Inhalten auf ein körperliches

Medium ist mit Kosten verbunden, obwohl mitunter ein leeres Band

oder eine beschreibbare CD weniger als ein Dollar kostet. Beim elektronischen

Vertrieb ist jedoch kein körperliches

Medium mehr erforderlich. Die Kosten für das körperliche Medium spielen keine

Rolle, da die Inhalte elektronisch verteilt werden. Eine zweite

Hürde stellt

das Format der Inhalte selbst dar, d.h., ob die Inhalte in einem

analogen oder digitalen Format gespeichert sind. Wenn ein Inhalt,

zum Beispiel ein Druckbild, in einem analogen Format gespeichert

ist, ist die Qualität einer

mit dem Fotokopierer erzeugten Kopie schlechter als beim Original.

Die Qualität

jeder weiteren Kopie einer Kopie, die auch als Generation bezeichnet

wird, ist noch schlechter als beim Original. Zu dieser Verschlechterung

der Qualität

kommt es nicht, wenn ein Bild digital gespeichert ist. Jede Kopie

und jede Generation von Kopien kann genauso klar und deutlich sein

wie das Original. Die ausgezeichnete Qualität von digitalen Kopien sowie

die äußerst niedrigen

Kosten der Verbreitung der Inhalte über das Internet erleichtern

die Produktpiraterie und die Verbreitung unerlaubter Kopien. Mit

ein paar Tastenanschlägen

kann ein Produktpirat hunderte oder gar tausende perfekter Kopien

mit digitalen Inhalten über

das Internet versenden. Deshalb besteht ein Bedarf, den Schutz und

die Sicherheit von digitalen Wirtschaftsgütern zu gewährleisten, die elektronisch

verteilt werden.

-

Die

Anbieter von elektronischen Inhalten möchten ein sicheres globales

Vertriebssystem für

digitale Inhalte einrichten, das die Rechte der Inhaber der Inhalte

schützt.

Zu den Problemen des Aufbaus eines Vertriebssystems für digitale

Inhalte gehört

die Entwicklung von Systemen zum elektronischen Verteilen von digitalen

Inhalten, zur Rechteverwaltung und zum Schutz von Wirtschaftsgütern. Zu

den elektronisch verteilten digitalen Inhalten gehören Printmedien,

Filme, Spiele, Programme, Fernsehsendungen, Multimediadateien und Musik.

-

Durch

die Einführung

eines elektronischen Vertriebssystems werden die Anbieter von digitalen

Inhalten in die Lage versetzt, durch sofortige Umsatzanzeige und

elektronischen Kontenabgleich eine rasche Zahlungsabwicklung zu

erreichen sowie durch Weiterverbreitung der Inhalte weitere Umsatzquellen

zu erschließen.

Da das elektronische Vertriebssystem für digitale Inhalte nicht von

physischen Lieferengpässen

oder Storni betroffen ist, können

die Anbieter von digitalen Inhalten geringe Kosten und höhere Gewinnmargen

erzielen. Die Anbieter der digitalen Inhalte können neue Vertriebskanäle schaffen

oder bestehende Kanäle

verbessern, um den Produktverkauf zeitlich besser zu steuern. Die

vom elektronischen Vertriebssystem stammenden Transaktionsdaten

können

zur Beschaffung von Informationen über das Kaufverhalten der Kunden sowie

zur sofortigen Rückmeldung über elektronische

Marketingprogramme und Werbemaßnahmen

verwendet werden. Um diese Ziele zu erreichen, benötigen die

Anbieter von elektronischen Inhalten ein elektronisches Vertriebsmodell,

mit dem sie digitale Inhalte einem breiten Kreis von Benutzern und

Unternehmen zur Verfügung

stellen und gleichzeitig die digitalen Wirtschaftsgüter schützen und

quantitativ erfassen können.

-

Andere

handelsübliche

elektronische Vertriebssysteme für

digitale Inhalte, zum Beispiel Real Audio, A2B von AT&T, Liquid Audio

Pro von Liquid Audio Pro Corp., City Music Network von Audio Soft

und anderen gewährleisten

die Übertragung

von digitalen Daten über

sichere und ungesicherte elektronische Netze. Bei Verwendung von

sicheren elektronischen Netzen brauchen die Anbieter von digitalen

Inhalten ihre Produkte nicht an weite Nutzerkreise zu übertragen.

Bei Verwendung von ungesicherten Netzen, zum Beispiel des Internet

und des World Wide Web, gelangen die digitalen Inhalte durch Verschlüsselung

sicher bis zum Endbenutzer. Sobald die verschlüsselten digitalen Inhalte jedoch

auf der Maschine des Endbenutzers entschlüsselt worden sind, kann der

Endbenutzer sie ohne Berechtigung weiter verteilen. Aus diesem Grunde

besteht ein Bedarf an einem sicheren elektronischen Vertriebssystem

für digitale

Inhalte, das den Schutz der digitalen Wirtschaftsgüter gewährleistet

und sicherstellt, dass die Rechte der Inhaltsanbieter auch nach

der Lieferung der digitalen Inhalte an die Kunden und Unternehmen

geschützt

bleiben. Daher besteht ein Bedarf an einer Rechteverwaltung, die

eine sichere Lieferung, die Lizenzvergabe und die Kontrolle der

Verwendung digitaler Wirtschaftsgüter garantiert.

-

Ein

weiterer Grund für

die zögerliche

Einführung

elektronischer Vertriebssysteme durch die Inhaber von digitalen

Inhalten besteht darin, dass sie ihre bestehenden Vertriebskanäle beibehalten

und ausbauen möchten.

Die meisten Inhaltsinhaber verkaufen über den Einzelhandel. Auf dem

US-amerikanischen

Musikmarkt gehören

hierzu unter Anderem Tower Records, Peaches, Blockbuster und Circuit

City. Viele dieser Einzelhändler

haben Websites eingerichtet, auf denen Internetbenutzer über das

Internet Titel auswählen

und sich zuschicken lassen können.

Beispiele solcher Musik-Websites sind @tower, Music Boulevard und

Columbia House. Die Nutzung elektronischer Vertriebswege kann dazu

führen,

dass sich die Einzelhändler

untereinander und von den Inhaltsinhabern nicht mehr unterscheiden

können,

insbesondere im World Wide Web. Deshalb besteht ein Bedarf der Einzelhändler von

elektronischen Inhalten wie Bildern, Spielen, Musik, Programmen

und Videos daran, sich beim Verkauf von Musik über elektronische Vertriebswege

untereinander und von den Inhaltsinhabern zu unterscheiden.

-

Die

Inhaltsanbieter bereiten ihre digitalen Inhalte auf den elektronischen

Vertrieb über

Vertriebs-Websites vor, zum Beispiel über elektronische Läden. Elektronische

Läden im

Internet oder über

andere Onlinedienste möchten

sich durch eigene Angebote und Werbemaßnahmen von anderen abheben.

Herkömmliche Läden, d.h.

die nichtelektronischen und nicht online erreichbaren Varianten

der elektronischen Läden,

unterscheiden sich von ihren Wettbewerbern durch Produktwerbung,

Sonderangebote, Gratisproben, Kulanz und andere Werbemaßnahmen.

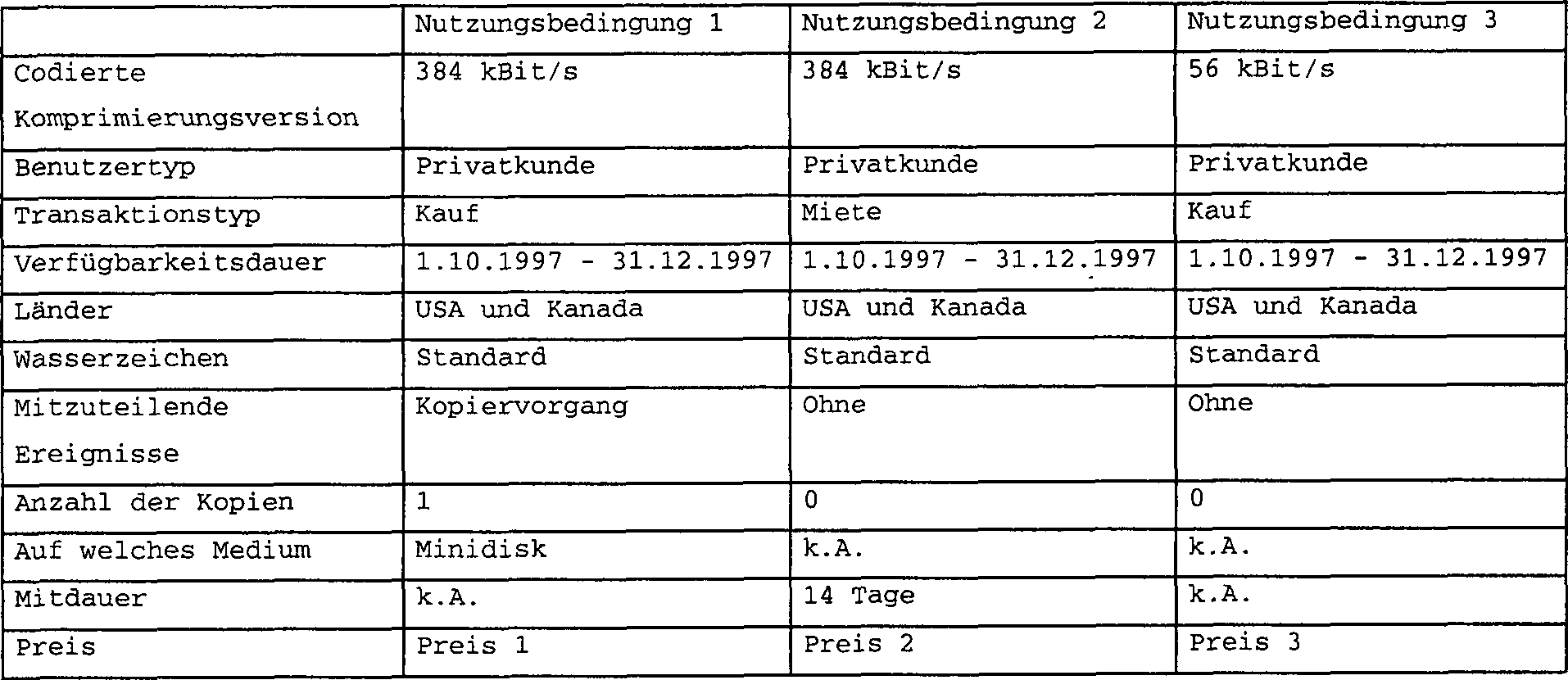

Im Onlineverkehr legen die Inhaltsinhaber jedoch Nutzungsbedingungen

für die digitalen

Inhalte fest, sodass der Individualisierung der elektronischen Läden enge

Grenzen gesetzt sein können.

Selbst wenn die Nutzungsbedingungen geändert werden können, stehen

die elektronischen Läden

vor der schwierigen Aufgabe, die Metadaten der digitalen Inhalte

der Anbieter zu bearbeiten, um die Produkte auf elektronischem Wege

zu bewerben und zu verkaufen. Zur Bearbeitung der Metadaten müssen die

elektronischen Läden

eine Reihe von Anforderungen erfüllen.

Erstens muss der elektronische Laden von den Inhaltsanbietern die

Metadaten der digitalen Inhalte empfangen. Teile dieser Metadaten

können

oft verschlüsselt

gesendet werden, sodass der Anbieter der Inhalte einen Mechanismus

zum Entschlüsseln

der verschlüsselten Inhalte

schaffen muss. Zweitens möchte

der elektronische Laden die Metadaten vom Anbieter möglicherweise vorher

einsehen, entweder vor dem Empfang der Inhalte vom Anbieter oder

nach dem Empfang durch den elektronischen Laden, um das Produktmarketing,

die Produkteinführung

und andere Werbemaßnahmen

zu unterstützen.

Drittens muss der elektronische Laden bestimmte Metadaten für Werbematerial

entnehmen, zum Beispiel Grafiken und künstlerische Informationen.

Oft nutzen die elektronischen Läden

dieses Werbematerial direkt in ihrer Onlinewerbung. Viertens möchten sich

die elektronischen Läden

gern dadurch voneinander unterscheiden, dass sie einige der zugelassenen

Nutzungsbedingungen ändern,

um für

die digitalen Inhalte andere Angebote zu erstellen. Fünftens möchten die

elektronischen Länden

bestimmte Adressen, zum Beispiel URLs, in die Metadaten einfügen oder ändern, damit

der Käufer

die Zahlung nicht über

den elektronischen Laden, sondern automatisch über eine Freigabestelle (Clearinghouse)

abwickelt. Sechstens möchte

der elektronische Laden möglicherweise

im Rahmen der Nutzungsbedingungen Lizenzen für die erlaubte Nutzung der durch

Urheberrecht geschützten

digitalen Inhalte erteilen. Zum Beispiel kann die Lizenz die Erlaubnis

beinhalten, eine begrenzte Anzahl von Kopien der digitalen Inhalte

anzufertigen. Eine Lizenz ist erforderlich, um die Klauseln und

Bedingungen für

die gewährte

Erlaubnis darzulegen.

-

Um

all diesen Anforderungen gerecht werden zu können, schreiben viele elektronische

Läden speziell zugeschnittene

Softwareprogramme zur Bearbeitung der Metadaten der digitalen Inhalte.

Der Aufwand an Zeit, Kosten und für die Prüfung bei der Entwicklung dieser

speziellen Softwareprogramme kann immens sein. Demzufolge besteht

ein Bedarf an einer Lösung

dieser Anforderungen.

-

Ein

weiterer Grund, warum die Inhaber von digitalen Inhalten die elektronischen

Vertriebswege nur zögerlich

nutzen, besteht in der Schwierigkeit, die Inhalte für den elektronischen

Vertrieb vorzubereiten. Heutzutage haben viele Inhaltsanbieter tausende

oder gar zehntausende von Titeln auf Lager. Es ist nicht außergewöhnlich,

dass ein Inhaltsinhaber von einem Musikstück eine einzige Originalaufnahme

gleichzeitig in verschiedenen Formaten anbietet (z.B. CD, Bandkassette

und Minidisk). Außerdem

kann eine Originalaufnahme in einem bestimmten Format für einen

bestimmten Vertriebskanal neu aufgearbeitet oder gemischt werden. Zum

Beispiel kann sich die Aufnahme für einen Rundfunksender vom

Soundtrack für

einen Tanzklub und dieser wiederum von der normalen CD für den Einzelkunden

unterscheiden. Die Lagerhaltung. und die Verwaltung dieser verschiedenen

Versionen kann recht mühselig

sein. Darüber

hinaus geben viele Inhaber von Originalaufnahmen die alten Aufnahmen

oft erneut in verschiedenen Nachauflagen heraus, zum Beispiel als „The Best

Of", oder als Auswahl

von Titeln. für

den Soundtrack von Filmen oder für

andere Sammlungen oder Auswahlausgaben. Mit der Zunahme der digital

angebotenen Inhalte wächst

auch der Bedarf, die Inhalte für

den elektronischen Vertrieb neu zu mischen und zu codieren. Oft

müssen

sich Anbieter alter Aufzeichnungsformate bedienen, um die richtigen

Originalaufnahmen auszuwählen

und diese Tonaufnahmen für

den elektronischen Vertrieb bearbeiten und codieren zu lassen. Insbesondere

kann dies auf Inhaltsanbieter zutreffen, die ausgehend von ihren

alten Formaten die alten Tonaufzeichnungen wieder über die

elektronischen Medien vertreiben wollen. Hierzu suchen die Anbieter

in Datenbanken nach den Titeln, den Künstlern und Tonaufnahmen, um

die Codierungsparameter festzulegen. Dieser Prozess der manuellen Suche

in Datenbanken nach Tonaufnahmen ist nicht unproblematisch. Ein

Nachteil besteht darin, dass ein Mitarbeiter eine Datenbank manuell

durchsuchen und die Bearbeitungsparameter entsprechend festlegen

muss. Ein weiterer Nachteil besteht darin, dass der Mitarbeiter

die aus einer Datenbank ausgewählten

Daten möglicherweise

nicht richtig überträgt. Demzufolge

besteht ein Bedarf der Inhaltsanbieter an einem Verfahren zum automatischen

Abrufen der entsprechenden Daten und Originalaufnahmen zum Beispiel

für Audiodateien.

-

Die

Inhaltsinhaber bereiten ihre digitalen Inhalte durch einen als Codierung

bekannten Prozess auf den elektronischen vertrieb vor. Die Codierung

besteht darin, dass die Inhalte, falls sie in einem analogen Format

vorliegen, digitalisiert und dann komprimiert werden. Durch den

Komprimierungsprozess können

die digitalen Inhalte schneller über

Netze übertragen

und besser auf einem Aufzeichnungsmedium gespeichert werden, da

die übertragene

oder gespeicherte Datenmenge geringer ist. Die meisten Komprimierungsverfahren, bei

denen es zu bestimmten Informationsverlusten kommt, werden als Verlustkomprimierung

bezeichnet. Die Inhaltsanbieter müssen sich für einen bestimmten Komprimierungsalgorithmus

und den erforderlichen Komprimierungsgrad entscheiden. Zum Beispiel

kann bei Musiktiteln der jeweilige digitale Inhalt oder das Lied

je nach dem musikalischen Genre sehr unterschiedliche typische Eigenschaften

haben. Der für

ein Genre ausgewählte

Komprimierungsalgorithmus und der Komprimierungsgrad kann für ein anderes

musikalisches Genre nicht optimal sein. Inhaltsanbieter können möglicherweise

herausfinden, dass bestimmte Kombinationen von Komprimierungsalgorithmen

und Komprimierungsgraden für

ein musikalisches Genre sehr gut geeignet sind, aber bei einem anderen

musikalischen Genre unbefriedigende Ergebnisse liefern, zum Beispiel

bei Heavy Metal. Darüber

hinaus müssen

Toningenieure die Musik oft ausgleichen, den Lautstärkebereich

anpassen und andere Maßnahmen

der Vorbearbeitung und Bearbeitung durchführen, damit das codierte musikalische

Genre die gewünschten

Ergebnisse liefert. Die Notwendigkeit, diese Codierungsparameter

wie beispielsweise der Lautstärkeausgleich

und die Wahl des Lautstärkebereichs

für jeden

der digitalen Inhalte einzeln festzulegen, kann mühsam sein.

Beim obigen Beispiel müsste

ein Inhaltsanbieter von Musikstücken,

der eine Vielfalt verschiedener musikalischer Genres bedient, für jedes

zu codierende Lied oder jede Gruppe von Liedern manuell die gewünschte Kombination

von Codierungsparametern auswählen.

Demzufolge besteht ein Bedarf, die Notwendigkeit der manuellen Auswahl

der Prozessparameter für

die Codierung entfallen zu lassen.

-

Der

Prozess des Komprimierens der Inhalte kann spezielle Rechnerressourcen

in großem

Umfang erfordern, insbesondere bei größeren Objekten wie kompletten

Spielfilmen. Die Entwickler von Komprimierungsalgorithmen bieten

bei ihren Komprimierungsverfahren verschiedene Kompromisse und Vorteile

an. Zu diesen Kompromissen gehören:

der Aufwand an Zeit und Rechnerressourcen zum Komprimieren der Inhalte;

der gegenüber

der Originalaufnahme erreichbare Komprimierungsgrad; die bei der

Wiedergabe gewünschte

Bitrate; die Wiedergabequalität

der komprimierten Inhalte und andere Faktoren. Problematisch ist

es, wenn ein Codierungsprogramm von einer Multimediadatei ausgeht

und eine codierte Ausgangsdatei erzeugt, ohne zwischendurch den

Codierungsfortschritt oder -status anzuzeigen. Unter bestimmten

Umständen

werden außerdem

andere Programme verwendet, um ein Codierungsprogramm aufzurufen

oder zu steuern, das den Codierungsfortschritt zwischendurch nicht

anzeigt. Dadurch ist das aufrufende Anwendungsprogramm nicht in

der Lage, den bereits codierten prozentualen Anteil der Inhalte

an der zu codierenden Gesamtauswahl zu messen. Wenn das aufrufende

Programm mehrere verschiedene Programme gleichzeitig zu betreiben

versucht, kann dies zu Problemen führen. Außerdem kann dies mühsam sein,

wenn Medienpakete zum Codieren ausgewählt wurden und der Inhaltsanbieter

den Fortschritt beim Codierungsprozess sehen möchte. Demzufolge besteht ein

Bedarf, diese Probleme zu lösen.

-

Ein

weiterer Grund, warum die Anbieter digitaler Inhalte sich nur zögerlich

für den

elektronischen Vertrieb ihrer Inhalte entscheiden, besteht im Fehlen

von Standards für

die Schaffung von digitalen Wiedergabeprogrammen in Endbenutzergeräten für elektronisch

gelieferte Inhalte. Inhaltsanbieter, elektronische Läden oder

andere an der elektronischen Vertriebskette Beteiligte möchten möglicherweise

speziell zugeschnittene Wiedergabeprogramme auf einer Vielfalt von

Geräten

anbieten, zum Beispiel PCs, Set-Top-Boxen, tragbaren Geräten usw.

Es wird eine Reihe von Tools benötigt,

welche die digitalen Inhalte in einer abhörsicheren Umgebung entschlüsseln können, d.h.

in einer Umgebung, in der Dritte während der Wiedergabe nicht

unberechtigt auf die Inhalte zugreifen können. Darüber hinaus wird eine Reihe

von Tools benötigt,

damit ein Endbenutzer eine lokale Bibliothek der digitalen Inhalte

verwalten und nur für

solche Zwecke auf die Inhalte zugreifen kann, die beim Kauf vereinbart

wurden.

-

Ein

weiteres Problem bei elektronischen Vertriebssystemen für digitale

Inhalte stellt die zum Herunterladen der Inhalte über normale

Telefonleitungen und Kabel benötigte

Zeit dar. Zum Herunterladen von komprimierter Musik über normale

Telefonleitungen werden nicht selten 15 Minuten oder mehr benötigt. Zum

Herunterladen von Videos wird sogar noch mehr Zeit benötigt. Zwar

erlangen Vertriebssysteme mit größerer Bandbreite,

zum Beispiel Internet-Kabelanschlüsse und Breitbandanschlüsse, immer

weitere Verbreitung, jedoch steht dieses System in vielen Orten

und Städten

noch nicht allgemein zur Verfügung.

Außerdem

können

viele der Vertriebssysteme mit großer Bandbreite sowohl für den Anbieter

als auch für

den Käufer

digitaler Inhalte mit hohen Kosten für die Anschlusszeit verbunden

sein. Demzufolge besteht ein Bedarf an einem Verfahren und einer

Vorrichtung zur sicheren Lieferung von Inhalten, die viele der Vorteile

des elektronischen Vertriebs aufweisen, aber ohne Datenübertragungsverbindungen

mit großer

Bandbreite auskommen. Die Bereitstellung einer Vertriebslösung für digitale

Inhalte sowohl über

Datenübertragungsleitungen

als auch über

computerlesbare Medien kann dazu führen, dass zwei getrennte Systeme

installiert werden. Es besteht ein Bedarf an einem System, das den

Vertrieb digitaler Inhalte entweder über eine Datenübertragungsleitung

oder über

ein computerlesbares Medium ermöglicht,

ohne dass die Tools und Komponenten für: (1) die Rechteverwaltung zum

Schutz der Inhaberrechte des Eigentümers der Inhalte; (2) die Transaktionsverfolgung

zur sofortigen und korrekten Bezahlung; und (3) eine offene Architektur

doppelt vorhanden sein müssen.

-

Weitere

Hintergrundinformationen zum Schutz digitaler Inhalte sind in den

drei folgenden Quellen zu finden. Jack Lacy, James Snyder, David

Maher, „Music

on the Internet and the Intellectual Property Protection Problem", AT&T Labs, Florham Park,

New Jersey, online verfügbar

unter http://www.a2bmusic.com/about/papers/musicipp.htm; Olin Sibert,

David Bernstein und David Van Wie beschreiben einen kryptografisch

geschützten

Container mit der Bezeichnung DigiBox in dem Artikel „Securing

the Content, Not the Wire for Information Commerce", InterTrust Technologies

Corp., Sunnyvale, Kalifornien, online verfügbar unter http://www.intertrust.com/architecture/stc.html;

und „Cryptolope

Container Technology",

Weißbuch

von IBM, verfügbar

unter http://www.cyptolope.ibm.com/white.htm.

-

In

der Patentanmeldung WO 00/08909 wird ein System zur Nachverfolgung

der Verwendung digitaler Inhalte in Benutzergeräten beschrieben. Mit einem

Netz verbundene elektronische Läden

verkaufen an Benutzer Lizenzen zur Wiedergabe digitalisierter Inhalte.

Wiedergabeprogramme empfangen vom Netz die lizenzierten Daten der

Inhalte und geben die lizenzierten Daten wieder. Außerdem verfolgt

eine mit dem Netz verbundene Protokollinstanz die Wiedergabe der

Daten der Inhalte. Insbesondere empfängt die Protokollinstanz Wiedergabeinformationen

vom Netz, die angeben, wie oft die Daten der Inhalte durch das jeweilige

Wiedergabeprogramm abgespielt wurden. Ferner wird ein Verfahren

zur Verfolgung der Nutzung digitaler Inhalte in Benutzergeräten bereitgestellt.

Gemäß dem Verfahren

wird einem Benutzer eine Lizenz zum Abspielen digitaler Daten von

Inhalten verkauft, und die lizenzierten Daten für den Benutzer werden an ein

Wiedergabeprogramm übertragen.

Darüber

hinaus werden Informationen an eine Protokollinstanz übertragen,

sobald die Daten der Inhalte durch das Wiedergabeprogramm abgespielt

oder Kopien vom Wiedergabeprogramm an ein externes Medium übermittelt

werden, sodass die Nutzung der lizenzierten Daten der Inhalte nachverfolgt

werden kann.

-

In

der Patentanmeldung WO 96/41445 wird ein Verfahren zur Lieferung

verschlüsselter

digitaler Inhalte auf einem Wechselmedium mit hoher Speicherdichte

beschrieben. Zur Information des Benutzers werden in einer separaten

Datei auf dem Medium Zahlungsinformationen gespeichert. Ein Benutzer

fordert den Zugriff auf einen oder mehrere Teile der digitalen Inhalte

an. Die Anforderung wird an ein Abrechnungs-/Zugriffszentrum gesendet.

Anschließend

werden an den Benutzer ein Schlüssel

und ein Zugriffsparameter gesendet.

-

BESCHREIBUNG

DER ERFINDUNG

-

Ein

Aspekt der Erfindung besteht in einem Verfahren nach dem Hauptanspruch

1. Ein anderer Aspekt der Erfindung besteht in einem Programm für Computer,

welches das Verfahren realisiert, wenn das Programm auf dem Computer

läuft.

-

Die

Erfindung betrifft ein Verfahren zur Lieferung verschlüsselter

digitaler Inhalte an ein System zur Wiedergabe der Inhalte, wobei

das Verfahren in einem Endbenutzergerät die folgenden Schritte umfasst:

Lesen

von Metadaten von einem computerlesbaren Medium, die vorher den

Inhalten beigeordnet wurden;

Auswählen zugehöriger Inhalte aus den Metadaten,

die verschlüsselt

werden sollen;

Erwerben eines öffentlichen Chiffrierschlüssels von

einer unabhängigen

Zertifizierungsstelle;

Verwenden des öffentlichen Chiffrierschlüssels zum

Entschlüsseln

mindestens eines Teils der vorher verschlüsselten und auf dem computerlesbaren

Medium gespeicherten Inhalte, falls eine Berechtigung dazu besteht;

Entschlüsseln eines

zweiten symmetrischen Schlüssels

unter Verwendung eines privaten Schlüssels des Endbenutzers, wobei

der zweite symmetrische Schlüssel

unter Verwendung eines öffentlichen

Schlüssels

des Endbenutzers verschlüsselt

wurde;

Entschlüsseln

mindestens eines Teils der vorher verschlüsselten Inhalte unter Verwendung

des verschlüsselten

zweiten symmetrischen Schlüssels,

falls eine Berechtigung dazu besteht; und

Speichern der Inhalte

in einer Bibliothek.

-

Das

Verfahren zeichnet sich dadurch aus, dass es ferner die folgenden

Schritte umfasst:

Neuverschlüsseln der entschlüsselten

Inhalte unter Verwendung eines einmaligen lokalen Dechiffrierschlüssels;

Entschlüsseln mindestens

eines Teils der Inhalte aus der Bibliothek unter Verwendung des

einmaligen lokalen Dechiffrierschlüssels; und

die Schritte

zur Entschlüsselung

mindestens eines Teils der vorher verschlüsselten Inhalte, falls eine

Berechtigung dazu besteht, und zur Verschlüsselung der Inhalte in einer

Bibliothek in einer abhörsicheren

Umgebung ausgeführt

werden, um den unberechtigten Zugriff auf den Dechiffrierschlüssel zu

verhindern.

-

KURZBESCHREIBUNG

DER ZEICHNUNGEN

-

Im

Folgenden wird die Erfindung beispielhaft unter Bezug auf die beiliegenden

Zeichnungen beschrieben, wobei:

-

1 ein Schaubild ist, das einen Überblick über ein

sicheres elektronisches Vertriebssystem für digitale Inhalte zeigt;

-

2 ein

Schaubild ist, das ein Beispiel für einen sicheren Container

(SC) und die zugehörigen

grafischen Darstellungen zeigt;

-

3 ein

Schaubild ist, das einen Überblick über den

Verschlüsselungsprozess

für einen

sicheren Container (SC) zeigt;

-

4 ein

Schaubild ist, das einen Überblick über den

Entschlüsselungsprozess

für einen

sicheren Container (SC) zeigt;

-

5 ein

Schaubild ist, das einen Überblick über die

Ebenen der Architektur zur Rechteverwaltung des sicheren Vertriebssystems

für digitale

Inhalte von 1 zeigt;

-

6 ein

Schaubild ist, das einen Überblick über die

Inhaltsverteilung und Lizenzkontrolle auf der Lizenzkontrollebene

von 5 zeigt;

-

7 als

Beispiel eine Benutzeroberfläche

für das

Ablaufsteuerungs-Tool von 1 zeigt;

-

8 ein

Schaubild der wichtigsten Tools, Komponenten und Prozesse der Ablaufsteuerung

gemäß der Benutzeroberfläche in 7 ist;

-

9 ein

Schaubild ist, das die wichtigsten Tools, Komponenten und Prozesse

eines elektronischen Ladens für

digitale Inhalte von 1 zeigt;

-

10 ein Schaubild ist, das die wichtigsten Komponenten

und Prozesse einer Endbenutzereinheit von 1 zeigt;

-

11 ein Flussdiagramm eines Verfahrens zur Berechnung

eines Codierungsgeschwindigkeitsfaktors für das Tool zur Vorbearbeitung

und Komprimierung von Inhalten von 8 ist;

-

12 ein Flussdiagramm eines Verfahrens zum automatischen

Abrufen zusätzlicher

Informationen für

das Tool zur automatischen Metadatenbeschaffung von 8 ist;

-

13 ein Flussdiagramm eines Verfahrens zum automatischen

Festlegen der Vorbearbeitungs- und Komprimierungsparameter des Tool

zur Vorbearbeitung und Komprimierung von 8 ist;

-

14 ein Beispiel für Bildschirme einer Benutzeroberfläche des

Wiedergabeanwendungsprogramms beim Herunterladen von Inhalten in

eine lokale Bibliothek gemäß der Beschreibung

zu 15 ist;

-

15 ein Schaubild ist, das die wichtigsten

Komponenten und Prozesse eines im Endbenutzergerät von 9 laufenden

Wiedergabeanwendungsprogramms zeigt;

-

16 ein Beispiel für Bildschirme einer Benutzeroberfläche des

Wiedergabeanwendungsprogramms von 15 ist;

-

17 ein Flussdiagramm einer anderen Ausführungsart

zum automatischen Abrufen zusätzlicher

Informationen für

das Tool zur automatischen Metadatenbeschaffung von 8 ist;

-

18 ein Schaubild einer alternativen Ausführungsart

von 10 zur Verteilung von Inhalten

auf ein computerlesbares Speichermedium gemäß der vorliegenden Erfindung

zeigt; und

-

19 ein Flussdiagramm der alternativen Ausführungsart

von 18 zur Übernahme von Rechten an den

digitalen Inhalten gemäß der vorliegenden

Erfindung ist.

-

DETAILLIERTE

BESCHREIBUNG DER ERFINDUNG

-

Zum

schnelleren Auffinden verschiedener Kapitel der vorliegenden Ausführungsart

wird ein Inhaltsverzeichnis der vorliegenden Erfindung bereitgestellt.

-

Die

beanspruchte Erfindung wird insbesondere in Kapitel X.A.2 unter

Bezug auf die 18 und 19 beschrieben.

- I. SICHERES ELEKTRONISCHES VERTRIEBSSYSTEM

FÜR DIGITALE

INHALTE

- A. Systemüberblick

- 1. Rechteverwaltung

- 2. Quantitative Erfassung

- 3. Offene Architektur

- B. Funktionselemente des Systems

- 1. Inhaltsanbieter

- 2. Elektronische Läden

für digitale

Inhalte

- 3. Zwischengeschaltete Marktteilnehmer

- 4. Freigabestelle(n)

- 5. Endbenutzergerät(e)

- 6. Übertragungsinfrastrukturen

- C. Systemnutzung

- II. Verschlüsselungskonzepte

und ihre Anwendung auf das sichere elektronische Vertriebssystem

für digitale

Inhalte

- A. Symmetrische Algorithmen

- B. Algorithmen mit öffentlichem

Schlüssel

- C. Digitale Signatur

- D. Digitale Zertifikate

- E. Einführung

in die grafische Darstellung von SC(s)

- F. Beispiel der sicheren Verschlüsselung eines Containers

- III. DATENFLUSS IM SICHEREN ELEKTRONISCHEN VERTRIEBSSYSTEM FÜR DIGITALE

INHALTE

- IV. ARCHITEKTURMODELL DER RECHTEVERWALTUNG

- A. Funktionen der Architekturebenen

- B. Funktionsaufteilung und Datenflüsse

- 1. Inhaltsformatierungsebene

- 2. Inhaltsnutzungskontrollebene

- 3. Inhaltserkennungsebene

- 4. Lizenzkontrollebene

- C. Verteilung der Inhalte und Lizenzkontrolle

- V. STRUKTUR DES SICHEREN CONTAINERS

- A. Allgemeine Struktur

- B. Sprachsyntax und -semantik der Rechteverwaltung

- C. Überblick über den

Datenfluss und die Datenverarbeitung des sicheren Containers

- D. Format des sicheren Metadaten-Containers 620

- E. Format des sicheren Angebots-Containers 641

- F. Format des sicheren Transaktions-Containers 640

- G. Format des sicheren Bestell-Containers 650

- H. Format des sicheren Lizenz-Containers 660

- I. Format des sicheren Inhalts-Containers

- VI. PACKEN UND ENTPACKEN DES SICHEREN CONTAINERS

- A. Überblick

- B. Teil der Materialliste (Bill Of Materials, BOM)

- C. Teil der Schlüsselbeschreibung

- VII. FREIGABESTELLE(N)

- A. Überblick

- B. Bearbeitung der Rechteverwaltung

- C. Länderspezifische

Parameter

- D. Prüfprotokolle

und Nachverfolgung

- E. Ergebnisberichte

- F. Abrechungs- und Zahlungsprüfung

- G. Übertragungswiederholungen

- VIII. INHALTSANBIETER

- A. Überblick

- B. Ablaufsteuerung

- 1. Prozess der auf Aktionen/Informationen wartenden Produkte

- 2. Prozess zur Anforderung neuer Inhalte

- 3. Prozess zur automatischen Metadatenerfassung

- 4. Prozess zur manuellen Eingabe von Metadaten

- 5. Prozess der Nutzungsbedingungen

- 6. Prozess der überwachten

Freigabe

- 7. Prozess zur Erzeugung von Metadaten-SC(s)

- 8. Wasserzeichenprozess

- 9. Prozess zur Vorbearbeitung und Komprimierung

- 10. Prozess zur Qualitätskontrolle

von Inhalten

- 11. Verschlüsselungsprozess

- 12. Prozess zur Erzeugung von Inhalt-SC(s)

- 13. Prozess zur abschließenden

Qualitätssicherung

- 14. Prozess zur Verteilung von Inhalten

- 15. Regeln der Ablaufsteuerung

- C. Metadatenerfassungs- und -eingabetool

- 1. Tool zur automatischen Metadatenbeschaffung

- 2. Tool zur manuellen Metadateneingabe

- 3. Tool für

Nutzungsbedingungen

- 4. Teile des Metadaten-SC

- 5. Tool für

die überwachte

Freigabe

- D. Tool zur Bearbeitung von Inhalten

- 1. Wasserzeichen-Tool

- 2. Vorbearbeitungs- und Komprimierungs-Tool

- 3. Tool zur Qualitätskontrolle

von Inhalten

- 4. Verschlüsselungs-Tool

- E. Tool zur Erzeugung von Inhalt-SCs

- F. Tool für

abschließende

Qualitätssicherung

- G. Tool zur Verteilung von Inhalten

- H. Website für

Produktwerbung

- I. Lagerung von Inhalten

- 1. Inhaltsspeichereinrichtung

- 2. Durch das sichere elektronische Vertriebssystem für digitale

Inhalte zur Verfügung

gestellte Inhaltsspeichereinrichtungen 111

- IX. ELEKTRONISCHE LÄDEN

FÜR DIGITALE

INHALTE

- A. Überblick – Unterstützung für mehrere

elektronische Läden

für digitale

Inhalte

- B. Elektronischer Vertrieb von digitalen Inhalten über Endpunkt-zu-Endpunkt-Verbindung

- 1. Integrationsanforderungen

- 2. Inhaltsbeschaffungs-Tool

- 3. Transaktionsverarbeitungsmodul

- 4. Modul der Benachrichtigungsoberfläche

- 5. Kontenabgleichs-Tool

- C. Elektronischer Rundfunkvertrieb von digitalen Inhalten

- X. ENDBENUTZERGERÄT(E)

- A. Überblick

- 1. Lieferung über

Telekommunikationsinfrastruktur

- 2. Lieferung über

computerlesbares Medium

- B. Anwendungsinstallation

- C. Prozessor für

sichere Container

- D. Wiedergabeanwendung

- 1. Überblick

- 2. Komponenten der Endbenutzeroberfläche

- 3. Komponenten zur Kopier-/Wiedergabeverwaltung

- 4. Komponenten für

Entschlüsselung 1505 Dekomprimierung 1506 und

Wiedergabe

- 5. Komponenten für

Datenverwaltung 1502 und Bibliothekszugriff

- 6. Komponenten zur Datenübertragung

zwischen den Anwendungen

- 7. Diverse andere Komponenten

- 8. Die generische Wiedergabesoftware

-

I. SICHERES ELEKTRONISCHES

VERTRIEBSSYSTEM FÜR

DIGITALE INHALTE

-

A. Systemüberblick

-

Das

sichere elektronische Vertriebssystem für digitale Inhalte ist eine

technische Plattform, welche die Technologie, Merkmale, Tools und

Software beinhaltet, die zur sicheren Lieferung und zur Rechteverwaltung von

digitalen Inhalten und weiteren dazu gehörigen Inhalten an einen Endbenutzer

bzw. eine Client-Einheit erforderlich sind. Das Endbenutzergerät (wobei

es sich im weiteren Verlauf der Beschreibung auch um mehrere Endbenutzergeräte handeln

kann) beinhaltet PCs, Set-Top-Boxen

(IRDs) und Internetgeräte.

Diese Einheiten können

die Inhalte auf externe Medien oder tragbare Endanwendergeräte kopieren,

sofern dafür

seitens der Inhaltsinhaber eine Berechtigung erteilt wurde. Der

Begriff „digitale

Inhalte" oder einfach „Inhalte" bezieht sich auf

Informationen und Daten, die in einem digitalen Format gespeichert

sind, darunter: Bilder, Spielfilme, Videos, Musik, Programme, Multimediadateien

und Spiele.

-

Die

technische Plattform gibt vor, wie die digitalen Inhalte vorbereitet,

sicher durch Punkt-zu-Punkt- und Rundfunkinfrastrukturen (zum Beispiel

Kabel, Internet, Satellit und drahtlose Übertragung), die für Endbenutzergeräte zugelassen

sind, übertragen

und vor unberechtigtem Kopieren und unberechtigter Wiedergabe geschützt werden.

Darüber

hinaus ermöglicht

die Architektur der technischen Plattform die Einbeziehung und Übertragung

verschiedener Technologien, zum Beispiel Einfügen von Wasserzeichen, Komprimierung/Codierung,

Verschlüsselung

und andere Sicherheitsalgorithmen, die im Laufe der Zeit entwickelt

werden.

-

Die

Grundkomponenten des sicheren elektronischen Vertriebssystems für digitale

Inhalte sind: (1) die Rechteverwaltung zum Schutz der Eigentumsrechte

der Produktinhaber; (2) Transaktionsmessung zur sofortigen und korrekten

Bezahlung; und (3) eine offene und gut dokumentierte Architektur,

die dem Inhaltsanbieter ermöglicht,

die Inhalte vorzubereiten und ihre sichere Lieferung über diverse Netzinfrastrukturen

zur Wiedergabe auf einem kompatiblen Standardwiedergabegerät zu veranlassen.

-

1. Rechteverwaltung

-

Die

Rechteverwaltung in dem sicheren elektronischen Vertriebssystem

für digitale

Inhalte wird durch eine Reihe von Funktionen verwirklicht, die auf

die Betriebskomponenten des Systems verteilt sind. Hauptfunktionen

des Systems sind: Lizenzvergabe und -kontrolle derart, dass die

Inhalte nur durch berechtigte Zwischenstellen oder Endbenutzer (im

Folgenden auch die Endbenutzer) mit einer erworbenen Lizenz freigegeben

werden können;

und die Kontrolle und Durchsetzung der Produktnutzung gemäß den Kauf-

oder Lizenzbedingungen, zum Beispiel die Anzahl der erlaubten Kopien,

die Anzahl der Wiedergaben und die Gültigkeitsdauer der Lizenz.

Eine weitere Funktion der Rechteverwaltung besteht darin, ein Mittel

zur Erkennung der Herkunft unerlaubter Produktkopien zum Bekämpfen der

Produktpiraterie bereitzustellen.

-

Die

Lizenzerteilung und -kontrolle werden unter Verwendung von einer

Freigabestelle und einer SC-Technologie (sichere Container) bewerkstelligt.

Die Freigabestelle erteilt die Berechtigung zur Lizenzierung, indem

sie nach Prüfung

eines erfolgreichen Abschlusses einer Lizenzierungstransaktion Zwischen-

oder Endbenutzern den Zugriff auf Inhalte freigibt. Zur Verteilung

verschlüsselter

Inhalte und Informationen auf die Systemkomponenten werden sichere

Container verwendet. Ein sicherer Container (SC) ist ein kryptografisches

Transportmedium für

Informationen oder Inhalte, das unter Verwendung von Verschlüsselung,

digitalen Signaturen und digitalen Zertifikaten Schutz vor unberechtigtem

Abfangen oder Ändern

von elektronischen Informationen und Inhalten gewährt. Ferner

gestattet er die Prüfung

der Echtheit (authenticity) und Unversehrtheit (integrity) der digitalen

Inhalte. Der Vorteil dieser Funktionen zur Rechteverwaltung besteht

darin, dass zur Verteilung der digitalen Inhalte keine sichere oder

vertrauenswürdige

elektronische Infrastruktur erforderlich ist. Daher können die

sicheren Container über

Netzinfrastrukturen wie das World Wide Web und das Internet übertragen

werden. Das ist darauf zurückzuführen, dass

die Inhalte innerhalb der sicheren Container verschlüsselt sind

und ihre Speicherung und Verteilung getrennt von der Kontrolle der

Freigabe und Verwendung erfolgen. Die verschlüsselten Inhalte sind nur solchen

Benutzern zugänglich,

die über

Dechiffrierschlüssel

verfügen,

und die Freigabestelle (im Folgenden auch die Freigabestellen) vergibt

nur Dechiffrierschlüssel

nur auf Anforderungen für

berechtigte und ordnungsgemäße Nutzung.

Die Freigabestelle erteilt keine Freigabe für zweifelhafte Anforderungen

von unbekannten oder unberechtigten Stellen oder für Anforderungen,

welche die von den Inhaltsinhabern vorgegebenen Nutzungsbedingungen

für die

Inhalte nicht erfüllen.

Wenn der SC während

seiner Übertragung

abgehört

wird, stellt die Software in der Freigabestelle außerdem fest,

dass die Inhalte in einem SC beschädigt oder verfälscht werden,

und weist die Transaktion zurück.

-

Die

Kontrolle der Nutzung der Inhalte erfolgt durch die Wiedergabeanwendung 195 des

Endbenutzers, die auf einer oder mehreren Endbenutzergeräten läuft. Die

Anwendung fügt

in jede Kopie der Inhalte einen digitalen Code ein, der die zulässige Anzahl

weiterer Kopien und Wiedergaben definiert. Eine digitale Wasserzeichentechnologie

wird dazu verwendet, den digitalen Code zu erzeugen, ihn vor anderen Wiedergabeanwendungen 195 beim

Endbenutzer zu verbergen und ihn vor Änderungsversuchen zu schützen. Bei

einer anderen Ausführungsart

ist der digitale Code einfach Bestandteil der Nutzungsbedingungen,

die den Inhalten 113 beigefügt worden sind. Wenn in einem

nutzungskonformen Endbenutzergerät

auf die digitalen Inhalte 113 zugegriffen wird, liest die

Wiedergabeanwendung 195 des Endbenutzers das Wasserzeichen,

um die Nutzungseinschränkungen

zu prüfen

und bei Bedarf das Wasserzeichen zu aktualisieren. Wenn die angeforderte

Nutzung der Inhalte nicht mit den Nutzungsbedingungen konform ist,

z.B., wenn die Anzahl der Kopien bereits ausgeschöpft worden

ist, führt

das Endbenutzergerät

die Anforderung nicht aus.

-

Die

digitale Wasserzeichentechnologie liefert das Mittel zur Erkennung

des Ursprungs von genehmigten oder ungenehmigten Kopien der Inhalte.

Ein erstes Wasserzeichen fügt

der Inhaltsinhaber in die Inhalte ein, um den Inhaltsinhaber zu

kennzeichnen, Urheberrechtsinformationen anzugeben, geografische

Verteilungsgebiete zu definieren und andere wichtige Informationen

beizufügen.

Im Endbenutzergerät

wird ein zweites Wasserzeichen in die Inhalte eingefügt, um den

Produktkäufer

(oder Lizenznehmer) und das Endbenutzergeräte zu kennzeichnen, die Kauf-

oder Lizenzierungsbedingungen und das Kaufdatum anzugeben und andere

wichtige Informationen einzufügen.

-

Da

Wasserzeichen zum festen Bestandteil der Inhalte werden, werden

sie unabhängig

davon, ob die Kopien genehmigt oder nicht genehmigt waren, in den

Kopien mitgeführt.

Somit enthalten die digitalen Inhalte, unabhängig davon, wo sie sich befinden

und woher sie stammen, immer Informationen über ihre Quelle und ihre zugelassene

Nutzung. Diese Informationen können

zur Bekämpfung

der illegalen Nutzung der Inhalte verwendet werden.

-

2. Quantitative

Erfassung

-

Als

Teil der Funktionen zur Rechteverwaltung führt die Freigabestelle Aufzeichnungen über alle

Transaktionen, bei denen durch die Freigabestelle ein Schlüsselaustausch

genehmigt wurde. Diese Aufzeichnungen erlauben die quantitative

Erfassung der Lizenzerteilung und der ursprünglichen Nutzungsbedingungen.

Die Transaktionsaufzeichnungen können

sofort oder periodisch zuständigen

Stellen, zum Beispiel Inhaltsinhabern oder Inhaltsanbietern, Einzelhändlern und

Anderen, übermittelt

werden, um den elektronischen Kontenabgleich oder die Zahlungsabwicklung

der Transaktion und andere Aufgaben zu erledigen.

-

3. Offene

Architektur

-

Das

sichere elektronische Vertriebssystem für digitale Inhalte (System)

weist eine offene Architektur mit veröffentlichten Spezifikationen

und Schnittstellen auf, damit einerseits eine breite Einführung und

Akzeptanz des Systems im Markt erreicht und andererseits der Schutz

der Rechte der Inhaltsinhaber gewahrt wird. Die Flexibilität und die

offene Gestaltung der Systemarchitektur bieten ferner eine Gewähr dafür, dass

sich das System weiter entwickeln kann, wenn im Laufe der Zeit verschiedene

Technologien, Übertragungsinfrastrukturen

und Geräte

auf den Markt kommen.

-

Die

Architektur ist in Bezug auf die Eigenschaften der Inhalte und ihres

Format offen. Die Verteilung von Audiodateien, Programmen, Multimediadateien,

Videos oder anderen Arten von Inhalten wird durch die Architektur

unterstützt.

Die Inhalte können

ein ursprüngliches

Format wie beispielsweise die lineare PCM (Pulse Code Modulation,

Impulscodemodulation) oder ein Format haben, das durch weitere Vorbearbeitung

oder Codierung erzeugt wurde, zum Beispiel durch Filterung, Komprimierung,

Vorverzerrung/Entzerrung und dergleichen. Die Architektur steht

verschiedenen Verschlüsselungs-

und Wasserzeichenverfahren offen. Sie ermöglicht die Wahl spezieller

Verfahren zur Verarbeitung verschiedener Arten und Formate von Inhalten

sowie die Einführung

oder Übernahme

neuer Technologien. Diese Flexibilität erlaubt den Inhaltsanbietern

die Auswahl und Weiterentwicklung der von ihnen zur Datenkomprimierung,

-verschlüsselung

und -formatierung verwendeten Technologien innerhalb des sicheren

elektronischen Vertriebssystems für digitale Inhalte.

-

Die

Architektur steht auch verschiedenen Verteilungsnetzen und Verteilungsmodellen

offen. Die Architektur unterstützt

die Verteilung von Inhalten über

langsame Internetverbindungen oder über Hochgeschwindigkeits-Satelliten-

und -Kabelnetze und kann in Verbindung mit Endpunkt-zu-Endpunkt-

oder Rundsendemodellen verwendet werden. Außerdem ist die Architektur

so ausgelegt, dass die Funktionen in den Endbenutzergeräten in einer

breiten Vielfalt von Geräten,

darunter auch in Billiggeräten,

ausgeführt

werden können. Durch

diese Flexibilität

wird es möglich,

dass Inhaltsanbieter und Einzelhändler

Zwischen- oder Endbenutzern Inhalte über eine Vielfalt von Serviceangeboten

anbieten können

und die Benutzer die Inhalte oder Lizenzen dafür erwerben, und die Inhalte

auf verschiedenen nutzungskonformen Wiedergabegeräten wiedergeben

und aufzeichnen können.

-

B. Funktionselemente des

Systems

-

1 veranschaulicht in einem Schaubild ein

sicheres elektronisches Vertriebssystem 100 für digitale Inhalte,

das die vorliegende Erfindung darstellt. Das sichere elektronische

Vertriebssystem 100 für

digitale Inhalte beinhaltet mehrere wirtschaftliche Einheiten, die

eine Endpunkt-zu-Endpunkt-Lösung umfassen,

darunter: den Inhaltsanbieter 101 (im Folgenden auch die

Inhaltsanbieter) oder Inhaber der digitalen Inhalte, den elektronischen

Laden für

digitale Inhalte 103 (im Folgenden auch die elektronischen

Läden für digitale

Inhalte), (nicht dargestellte) zwischengeschaltete Marktteilnehmer,

Freigabestellen 105, die Inhaltsspeichereinrichtung 111 (im

Folgenden auch die Inhaltsspeichereinrichtungen) für digitale

Inhalte, Übertragungsinfrastrukturen 107 und

Endbenutzergeräte 109.

Jede dieser wirtschaftlichen Einheiten nutzt diverse Komponenten

des sicheren elektronischen Vertriebssystems 100 für digitale

Inhalte. Die folgende Beschreibung gibt einen Überblick über diese wirtschaftlichen

Einheiten und Systemkomponenten speziell in Bezug auf die elektronische

Verteilung von Inhalten.

-

1. Inhaltsanbieter 101

-

Inhaltsanbieter 101 oder

Inhaltsinhaber sind Eigentümer

von Originalinhalten 113 und/oder Handelseinrichtungen,

die unabhängig

die Inhalte zum weiteren Vertrieb konfektionieren dürfen. Inhaltsanbieter 101 können ihre

Rechte entweder direkt wahrnehmen oder Lizenzen für die Inhalte 113 an

elektronische Läden 103 für digitale

Inhalte oder an (nicht dargestellte) zwischengeschaltete Marktteilnehmer

vergeben, normalerweise gegen die Zahlung von Nutzungsentgelten

entsprechend dem Umsatz der elektronischen Produkte. Beispiele für Inhaltsanbieter 101 sind

Sony, Time-Warner, MTV, IBM, Microsoft, Turner, Fox und Andere.

-

Inhaltsanbieter 101 verwenden

Tools, die als Teil des sicheren Vertriebssystems 100 für digitale

Inhalte bereitgestellt werden, um ihre Inhalte 113 und

zugehörige

Daten für

den Vertrieb vorzubereiten. Ein Tool mit der Bezeichnung Ablaufsteuerung 154 übernimmt

die zeitliche Steuerung der zu verarbeitenden Inhalte 113 und

verfolgt die Inhalte 113 auf ihrem Weg durch die Vorbereitungs-

und Konfektionierungsschritte der Inhalte 113, um einen

hohen Qualitätsstandard

einzuhalten. Im Rahmen des vorliegenden Dokuments sind unter dem Begriff

Metadaten solche Daten zu verstehen, die sich auf die Inhalte 113 beziehen,

und beinhalten bei der vorliegenden Ausführungsart nicht die Inhalte 113 selbst.

Zum Beispiel können

die Metadaten für

ein Lied einen Titel oder die Guthabenpunkte beinhalten, jedoch

nicht die Tonaufzeichnung des Liedes. Die Inhalte 113 würden die

Tonaufzeichnung enthalten. Ein Metadatenerfassungs- und -Eingabe-Tool 161 dient

zum Entnehmen von Metadaten aus der Datenbank 160 des Inhaltsanbieters

oder von Daten, die der Inhaltsanbieter in einem vorgeschriebenen

Format bereitgestellt hat (wenn es sich bei den Inhalten 113 zum

Beispiel um Musik handelt, Informationen wie der Titel der CD, der

Name des Künstlers,

der Titel des Liedes, die künstlerische Gestaltung

der CD und dergleichen), und zum Konfektionieren der Inhalte für den elektronischen

Vertrieb. Das Metadatenerfassungs- und -eingabetool 161 dient

auch zum Eingeben der Nutzungsbedingungen für die Inhalte 113.

Die Daten in den Nutzungsbedingungen können Regeln zur Beschränkung des

Kopierens, den Großhandelspreis

und andere für

notwendig erachtete geschäftliche

Regeln beinhalten. Ein Wasserzeichen-Tool dient dazu, in den Inhalten 113 Daten

zu verbergen, die den Eigentümer

der Inhalte, das Bearbeitungsdatum und andere wichtige Daten kennzeichnen.

Bei einer Ausführungsart,

bei der die Inhalte 113 aus Audiodaten bestehen, wird ein

Audiovorbearbeitungs-Tool verwendet, um den Lautstärkeumfang

der Inhalte 113 oder anderer Audiodaten anzupassen und/oder

die Lautstärke

auszugleichen, die Inhalte 113 mit dem gewünschten

Komprimierungsgrad zu komprimieren und die Inhalte 113 zu

verschlüsseln.

Diese Tools können an

die technischen Fortschritte in den Komprimierungs-/Decodierungs-,

Verschlüsselungs-

und Formatierungsverfahren angepasst werden, damit die Inhaltsanbieter über die

besten Tools verfügen

können,

sobald diese im Laufe auf den Markt kommen.

-

Die

verschlüsselten

Inhalte 113, die digitalen auf die Inhalte bezogenen Daten

oder Metadaten und die verschlüsselten

Schlüssel

werden durch das SC-Packertool in (im Folgenden beschriebene) SCs

gepackt und in einem Inhaltsspeicher und/oder auf einer Website

für Produktwerbung

für den

elektronischen Versand gespeichert. Der Inhaltsspeicher kann sich

beim Inhaltsanbieter 101 oder an mehreren Standorten befinden,

darunter auch bei elektronischen Läden 103 für digitale

Inhalte und bei (nicht dargestellten) zwischengeschalteten Marktteilnehmern.

Da sowohl die Inhalte 113 als auch die (im Folgenden beschriebenen)

Schlüssel

verschlüsselt

und in SCs gepackt sind, können

elektronische Läden

für digitale

Inhalte 103 oder andere mit der Speicherung Beauftragte

ohne Erlaubnis durch die Freigabestelle und Benachrichtigung des

Inhaltsanbieters 102 nicht direkt auf die verschlüsselten

Inhalte 113 zugreifen.

-

2. Elektronische

Läden für digitale

Inhalte

-

Elektronische

Läden 103 für digitale

Inhalte sind Einheiten, welche die Inhalte 113 über eine

Vielfalt von Diensten oder Anwendung vermarkten, zum Beispiel durch

Themenprogramme oder elektronischen Handel der Inhalte 113.

Elektronische Läden 103 für digitale

Inhalte sorgen für

das Design, die Entwicklung, die geschäftliche Abwicklung, Verträge, Handel,

Marketing und den Verkauf ihrer Dienstleistungen. Beispiel für elektronische

Onlineläden 103 für digitale

Inhalte sind Websites, die das elektronische Herunterladen von Software

anbieten.

-

Im

Rahmen ihrer Dienstleistungen führen

die elektronischen Läden 103 für digitale

Inhalte bestimmte Funktionen des sicheren elektronischen Vertriebssystems 100 für digitale

Inhalte aus. Die elektronischen Läden 103 für digitale

Inhalte sammeln Informationen von den Inhaltsanbietern 101,

packen Inhalte und Metadaten in zusätzliche SCs und liefern diese

SCs im Rahmen ihrer Dienstleistung oder Anwendung an die Kunden oder

Geschäftspartner.

Elektronische Läden 103 für digitale

Inhalte verwenden die durch das sichere elektronische System 100 für digitale

Inhalte bereitgestellten Tools, um folgende Aktionen zu unterstützen: Gewinnung

von Metadaten, Eingabe weiterer Nutzungsbedingungen, Packen von

SCs und Nachverfolgen elektronischer Transaktionen mit digitalen

Inhalten. Die weiteren Nutzungsbedingungen können Angebote des Einzelhändlers wie

den Kaufpreis für

die Inhalte 113, den Preis für einmalige Wiedergabe, Kopierberechtigung

und Arten von Zielgeräten

oder zeitliche Einschränkungen

der Verfügbarkeit

beinhalten.

-

Wenn

ein elektronischer Laden 103 für digitale Inhalte eine gültige Anforderung

nach elektronischen Inhalten 113 von einem Endbenutzer

abwickelt, ist er dafür

verantwortlich, die Freigabestelle 105 zu autorisieren,

dem Kunden den Chiffrierschlüssel

für die

Inhalte 113 zukommen zu lassen. Der elektronisch Laden

für digitale

Inhalte autorisiert auch das Herunterladen des SC, der die Inhalte 113 enthält. Der

elektronische Laden für

digitale Inhalte kann sich für

die Speicherung der die digitalen Inhalte enthaltenden SCs an seinem

Standort und/oder für

die Nutzung der Speicher- und Verteilungseinrichtungen an einem

anderen Inhaltsspeicherstandort entscheiden.

-

Der

elektronische Laden für

digitale Inhalte kann dem Kunden Dienstleistungen zu Fragen oder

Problemen anbieten, die sich beim Kunden bei der Nutzung des sicheren

elektronischen Vertriebssystems 100 für digitale Inhalte ergeben,

oder die elektronischen Läden 103 für digitale

Inhalte können

ihre Kundendienstleistungen mit der Freigabestelle 105 vertraglich

vereinbaren.

-

3. Zwischengeschaltete

Marktteilnehmer (nicht dargestellt)

-

Bei

einer alternativen Ausführungsart

kann das sichere elektronische Vertriebssystem 100 für digitale Inhalte

dazu verwendet werden, anderen Geschäftspartner, die als zwischengeschaltete

Marktteilnehmer bezeichnet werden, die Inhalte 113 auf

sicherem Wege zur Verfügung

zu stellen. Diese Partner können

Unternehmen sein, die digitale Inhalte auf nichtelektronischem Wege

anbieten, zum Beispiel Fernsehsender, Videovereine, Radiosender

oder Plattenvereine, welche die Inhalte 113 vertreiben.

Bei diesen Partnern kann es sich auch um andere vertrauenswürdige Dritte

handeln, die das Material bei der Herstellung oder Vermarktung von

Tonaufzeichnungen verarbeiten, zum Beispiel Tonstudios, Kopieranstalten

und Produzenten. Diese zwischengeschalteten Marktteilnehmer benötigen eine

Freigabe von der Freigabestelle 105, um die Inhalte 113 entschlüsseln zu

können.

-

4. Freigabestellen 105

-

Die

Freigabestelle 105 sorgt für die Lizenzvergabe und die

Protokollierung aller Transaktionen, die sich auf den Verkauf und/oder

die genehmigte Nutzung der in einem SC verschlüsselten Inhalte 113 beziehen. Wenn

die Freigabestelle 105 von einem Zwischenhändler oder

einem Endbenutzer eine Anforderung nach einem Dechiffrierschlüssel für die Inhalte 113 empfängt, überprüft die Freigabestelle 105 die

Unversehrtheit und Echtheit der in der Anforderung enthaltenen Informationen;

prüft,

ob die Anforderung von einem elektronischen Laden für digitale

Inhalte oder Inhaltsanbieter 101 autorisiert wurde; und

prüft,

ob die angeforderte Nutzung mit den vom Inhaltsanbieter 101 definierten

Nutzungsbedingungen für

die Inhalte übereinstimmen.

Wenn diese Prüfungen

erfolgreich verlaufen sind, sendet die Freigabestelle 105 den

Dechiffrierschlüssel

für die

Inhalte 113, in einen Lizenz-SC gepackt, an den anfordernden

Endbenutzer. Der Schlüssel

ist so verschlüsselt,

dass er nur vom berechtigten Benutzer abgerufen werden kann. Wenn

die Anforderung des Endbenutzers nicht überprüft werden kann, unvollständig oder

nicht autorisiert ist, weist die Freigabestelle 105 die

Anforderung nach dem Dechiffrierschlüssel zurück.

-

Die

Freigabestelle 105 protokolliert alle Transaktionen und

kann diese entweder sofort, periodisch oder sporadisch den zuständigen Stellen

wie beispielsweise den elektronischen Läden 103 für digitale

Inhalte und Inhaltsanbietern 101 mitteilen. Diese Berichterstattung

ist ein Mittel, mit dessen Hilfe der Inhaltsanbieter 101 sich über die

Verkaufszahlen der Inhalte 113 informieren und der elektronische

Laden 103 für

digitale Inhalte die elektronische Lieferung an seine Kunden prüfen kann.

Die Freigabestelle 105 kann auch die Inhaltsanbieter 101 und/oder

die elektronischen Läden 103 für digitale

Inhalte benachrichtigen, wenn sie feststellt, dass Informationen

in einem SC beschädigt

wurden und nicht mehr mit den Nutzungsbedingungen für die Inhalte übereinstimmen.

Die Aufzeichnungs- und Speichermöglichkeiten

für Transaktionen

in der Freigabestelle 105 sind so strukturiert, dass sie

sich zur Datenfilterung und zur Erstellung von Berichten eignen.

-

Bei

einer anderen Ausführungsart

kann die Freigabestelle 105 die Kundenbetreuung und die

Behandlung von speziellen Transaktionen übernehmen, zum Beispiel Rückerstattungen, Übertragungsfehler

und Reklamationen. Die Freigabestelle 105 kann als unabhängige Instanz

betrieben werden und als vertrauenswürdiger Treuhänder die

Rechteverwaltung und die quantitative Erfassung durchführen. Sie

erledigt bei Bedarf die Abrechnung und die Abwicklung. Beispiele

für elektronische

Freigabestellen sind Secure-Bank.com und Secure Electronic Transaction

(SET) von Visa/Mastercard. Bei einer Ausführungsart handelt es sich bei

den Freigabestellen 105 um Websites, auf die von Endbenutzergeräten 109 zugegriffen werden

kann. Bei einer anderen Ausführungsart

sind die Freigabestellen 105 Bestandteil der elektronischen

Läden 103 für digitale

Inhalte.

-

5. Endbenutzergeräte 109

-

Als

Endbenutzergeräte 109 kommen

alle Wiedergabegeräte

infrage, die eine (später

beschriebene) Endbenutzer-Wiedergabeanwendung 195 enthalten,

die mit den Bestimmungen des sicheren elektronischen Vertriebssystems 100 für digitale

Inhalte konform sind. Diese Geräte

können

PCs, Set-Top-Boxen (IRDs) und Internetgeräte sein. Die Endbenutzer-Wiedergabeanwendung 195 kann

durch Software und/oder durch Hardware in Form von Elektronikgeräten des

Endbenutzers realisiert werden. Außer den Funktionen Wiedergabe, Aufzeichnung

und Bibliotheksverwaltung führt

die Endbenutzer-Wiedergabeanwendung 195 die

SC-Verarbeitung durch, um die Rechteverwaltung in den Endbenutzergeräten 109 durchzuführen. Das

Endbenutzergerät 109 wickelt

das Herunterladen und Speichern der die digitalen Inhalte enthaltenden

SCs ab; fordert die verschlüsselten

Schlüssel

für die

digitalen Inhalte von der Freigabestelle 105 an und wickelt

deren Empfang ab; verarbeitet jedes Mal, wenn die digitalen Inhalte

kopiert oder wiedergegeben werden, die Wasserzeichen; verwaltet

die Anzahl der angefertigten Kopien (oder die Löschung der Kopie) entsprechend

den Nutzungsbedingungen für

die digitalen Inhalte; und erzeugt die Kopie auf einem externen

Medium oder einem tragbaren Verbrauchergerät, sofern eine Berechtigung

dazu besteht. Das tragbare Verbrauchergerät kann einen Teil der Funktionen

der Endbenutzer-Wiedergabeanwendung 195 ausführen, um

die in das Wasserzeichen eingefügten

Nutzungsbedingungen der Inhalte zu verarbeiten.

-

Die

Begriffe Endbenutzer und Endbenutzer-Wiedergabeanwendung 195 bedeuten

im vorliegenden Dokument: unter Verwendung eines Endbenutzergerätes oder

Betreiben auf einem Endbenutzergerät 109.

-

6. Übertragungsinfrastrukturen 107

-

Das

sichere elektronische Vertriebssystem 100 für digitale

Inhalte ist von dem Übertragungsnetz

unabhängig,

das die elektronischen Läden 103 für digitale

Inhalte mit den Endbenutzergeräten 109 verbindet.

Es unterstützt

sowohl Endpunkt-zu-Endpunkt-Verbindungen wie beispielsweise über das

Internet als auch Rundesende-Vertriebsmodelle wie den digitalen

Fernsehrundfunk.

-

Obwohl

für die

Erfassung, Konfektionierung und Nachverfolgung von Transaktionen

mit Inhalten 113 über

verschiedene Übertragungsinfrastrukturen

dieselben Tools und Anwendungen verwendet werden, können die

Darstellung und die Verfahren, mit deren Hilfe dem Kunden Dienstleistungen

zugestellt werden, je nach gewählter

Infrastruktur und Vertriebsmodell variieren. Auch die Qualität der übertragenen

Inhalte 113 kann variieren, da Infrastrukturen mit hoher

Bandbreite in der Lage sind, Inhalte in kürzerer Zeit zu liefern als

Infrastrukturen mit niedrigerer Bandbreite. Eine Dienstleistungsanwendung,

die für

ein Endpunkt-zu-Endpunkt-Vertriebsmodell vorgesehen ist, kann auch

so angepasst werden, dass es ein Rundfunk-Vertriebsmodell unterstützt.

-

C. Systemnutzung

-

Das

sichere elektronische Vertriebssystem 100 für digitale

Inhalte ermöglicht

die sichere Verteilung elektronischer Kopien der Inhalte 113 in

hoher Qualität

an Endbenutzergeräte 109 sowohl

für Privat-

als auch für

Geschäftskunden

und die Regelung und Nachverfolgung der Nutzung der Inhalte 113.

-

Das

sichere elektronische Vertriebssystem 100 für digitale

Inhalte kann unter Verwendung sowohl neuer als auch bereits vorhandener

Vertriebskanäle

in eine Vielzahl von Privatkunden- und B2B-Dienstleistungen (Business-to-business,

Geschäftsabwicklung

zwischen Unternehmen) einbezogen werden. Jede einzelne Dienstleistung

kann ein anderes Finanzmodell verwenden, das durch die Merkmale

für Rechteverwaltung

des sicheren elektronischen Vertriebssystems 100 für digitale

Inhalte vorgeschrieben werden kann. Solche Modelle wie Groß- oder Einzelhandelskauf,

Zahlung für

jede Wiedergabe, Abonnements, Kopiereinschränkung/Kopierverbot oder Weitergabe

können

durch die Rechteverwaltung der Freigabestelle 105 und die

Kopierschutzmerkmale der Endbenutzer-Wiedergabeanwendung 195 umgesetzt

werden.

-

Das

sichere elektronische Vertriebssystem 100 für digitale

Inhalte bietet den elektronischen Läden 103 für digitale

Inhalte und den zwischengeschalteten Marktteilnehmern eine hohe

Flexibilität

bei der Gestaltung von Dienstleistungen zum Verkauf der Inhalte 113.

Gleichzeitig bietet es den Inhaltsanbietern 101 eine gewisse Sicherheit,

dass ihre digitalen Wirtschaftsgüter

geschützt

und bezahlt werden, sodass sie für

die Lizenzierung der Inhalte 113 eine angemessene Entschädigung erhalten

können.

-

II. VERSCHLÜSSELUNGSKONZEPTE

UND IHRE ANWENDUNG AUF DAS SICHERE ELEKTRONISCHE VERTRIEBSSYSTEM

FÜR DIGITALE

INHALTE

-

Die

Kontrolle der Lizenzierung erfolgt im sicheren elektronischen Vertriebssystem 100 für digitale

Inhalte durch Verschlüsselung.

In diesem Kapitel wird eine Einführung

in die wichtigsten in der vorliegenden Erfindung verwendeten Verschlüsselungsverfahren

gegeben. Die Verwendung der Verschlüsselung öffentlicher Schlüssel, die

symmetrische Verschlüsselung

von Schlüsseln,

digitale Signaturen, digitale Wasserzeichen und digitale Zertifikate

sind bekannt.

-

A. Symmetrische Algorithmen

-

Beim

sicheren elektronischen Vertriebssystem 100 für digitale

Inhalte verschlüsselt

der Inhaltsanbieter 101 die Inhalte unter Verwendung von

symmetrischen Algorithmen. Diese Algorithmen werden als symmetrisch

bezeichnet, da zur Verschlüsselung

und zur Entschlüsselung

der Daten derselbe Schlüssel

verwendet wird. Der Absender der Daten und der Empfänger der

Nachricht müssen

denselben Schlüssel

verwenden. Der gemeinsam benutzte Schlüssel wird hierarchisch als

symmetrischer Schlüssel

bezeichnet. Die Architektur des sicheren elektronischen Vertriebssystems 100 für digitale

Inhalte ist von dem jeweils für

eine bestimmte Ausführungsart

gewählten

symmetrischen Algorithmus unabhängig.

-

Übliche symmetrische

Algorithmen sind DES, RC2 und RC4. Sowohl DES als auch RC2 bedienen

sich der Blockverschlüsselung.

Bei der Blockverschlüsselung

wird immer gleichzeitig ein Block Datenbits verschlüsselt. DES

ist ein von der USA-Regierung offiziell zugelassener Verschlüsselungsstandard

mit einer Blockgröße von 64

Bit und einem Schlüssel

der Länge

56 Bit. Zur Verbesserung der Sicherheit einer einfachen DES-Verschlüsselung

wird oft die Dreifach-DES-Verschlüsselung verwendet. Der Algorithmus

RC2 wurde von RSA Data Security entwickelt. Der Algorithmus RC2

verwendet zur Verschlüsselung

einen Schlüssel

variabler Größe und eine

Blockgröße von 64

Bit. Der Algorithmus RC4 wurde ebenfalls von RSA Data Security entwickelt

und verwendet eine Datenstromverschlüsselung mit einem Schlüssel variabler

Größe. Bei

der Datenstromverschlüsselung

wird zu jedem Zeitpunkt immer nur ein einzelnes Datenbit verschlüsselt. RSA

Data Security gibt an, dass der Algorithmus RC4 für jedes

Ausgabebyte acht bis sechzehn Rechenoperationen benötigt.

-

IBM

hat einen schnellen Algorithmus mit der Bezeichnung SEAL entwickelt.

SEAL ist ein Datenstromalgorithmus, der einen Schlüssel variabler

Länge verwendet

und für

32-Bit-Prozessoren optimiert wurde. SEAL benötigt für jedes Datenbyte fünf elementare

Maschinenbefehle. Ein 486er 50-MHz-Computer verarbeitet den SEAL-Code

mit einer Taktfrequenz von 7,2 MB/s, wenn der verwendete 160-Bit-Schlüssel vorher

bereits zu internen Tabellen vorverarbeitet wurde.

-

Microsoft

teilt in seinem Dokument Overwiew of CryptoAPI die Benchmark-Ergebnisse

der Verschlüsselungsleistung

mit. Diese Ergebnisse wurden durch eine Anwendung unter Verwendung

der CryptoAPI von Microsoft erzielt, die auf einem 120-MHz-Computer mit Pentiumprozessor

und dem Betriebssystem Windows NT 4.0 lief.

-

-

B. Algorithmen mit öffentlichem

Schlüssel

-

In

dem sicheren elektronischen Vertriebssystem 100 für digitale

Inhalte werden symmetrische Schlüssel

und andere kleine Datenobjekte unter Verwendung von öffentlichen

Schlüsseln

verschlüsselt.

Algorithmen mit öffentlichem

Schlüssel

verwenden zwei Schlüssel.

Die beiden Schlüssel

sind mathematisch so miteinander verknüpft, dass die mit einem Schlüssel verschlüsselten

Daten nur mit dem anderen Schlüssel

wieder entschlüsselt

werden können.

Der Eigner der Schlüssel

behält

einen Schlüssel

für sich

(privater Schlüssel)

und verteilt den zweiten Schlüssel öffentlich

(öffentlicher

Schlüssel).

-

Zur

Absicherung der Übertragung

einer vertraulichen Nachricht unter Verwendung eines Algorithmus mit öffentlichem

Schlüssel

muss zur Verschlüsselung

der Nachricht der öffentliche

Schlüssel

des Empfängers verwendet

werden. Nur der Empfänger,

der über

den entsprechenden privaten Schlüssel

verfügt,

kann die Nachricht entschlüsseln.

Algorithmen mit öffentlichem

Schlüssel

werden auch zur Erzeugung digitaler Signaturen verwendet. Der private

Schlüssel

dient zu diesem Zweck. Der folgende Abschnitt enthält Informationen über digitale

Signaturen.

-

Der

am häufigsten

verwendete Algorithmus mit öffentlichem

Schlüssel

ist die RSA-Verschlüsselung mit öffentlichem

Schlüssel.

In der Industrie ist dies nunmehr praktisch der öffentliche Standardschlüssel. Andere

Algorithmen, die ebenfalls gut zur Verschlüsselung und für digitale

Signaturen geeignet sind, sind ElGamal und Rabin. RSA ist eine Verschlüsselung

mit einem Schlüssel

variabler Länge.

-

Algorithmen

mit symmetrischem Schlüssel

sind wesentlich schneller als Algorithmen mit öffentlichem Schlüssel. In

der Softwareausführung

ist DES im Allgemeinen mindestens 100 Mal so schnell wie RSA. Deshalb

wird der RSA-Algorithmus nicht zur Verschlüsselung großer Datenmengen verwendet.

RSA Data Security teilt mit, dass das Toolkit BSAFE 3.0 von RSA

Data Security auf einem Computer mit 90-MHz-Pentiumprozessor einen

Durchsatz von Arbeitsschritten mit privatem Schlüssel (Verschlüsselung

oder Entschlüsselung

unter Verwendung des öffentlichen

Schlüssels)

mit einer Geschwindigkeit von 21,6 KBit/s mit einem 512-Bit-Modul und

7,4 KBit/s mit einem 1024-Bit-Modul

erreicht.

-

C. Digitale Signatur

-

In

dem sicheren elektronischen Vertriebssystem 100 für digitale

Inhalte schützt

der Aussteller von SCs deren Unversehrtheit durch digitale Signaturen.

Um eine digitale Signatur einer Nachricht zu erzeugen, berechnet

ein Inhaber einer Nachricht im Allgemeinen zuerst den (unten definierten)

Auszug der Nachricht und verschlüsselt

dann den Auszug der Nachricht unter Verwendung des privaten Schlüssels des

Eigners. Die Nachricht wird zusammen mit ihrer Signatur verteilt.

Ein Empfänger

der Nachricht kann die digitale Signatur prüfen, indem er diese zuerst

unter Verwendung des öffentlichen

Schlüssels

des Inhabers der Nachricht entschlüsselt, um den Auszug der Nachricht

wiederherzustellen. Dann berechnet der Empfänger den Auszug der empfangenen

Nachricht und vergleicht diesen mit dem wiederhergestellten Auszug.

Wenn die Nachricht während

der Verteilung nicht verändert

worden ist, müssen

der berechnete und der wiederhergestellte Auszug gleich sein.

-

Da

SCs mehrere Datenobjekte enthalten, wird in dem sicheren elektronischen

Vertriebssystem 100 für digitale

Inhalte für

jedes Objekt ein Auszug und für

die verknüpften

Objektauszüge

ein Summenauszug berechnet. Der Gesamtauszug wird unter Verwendung

des privaten Schlüssels

des Ausstellers der SCs verschlüsselt.

Der verschlüsselte

Gesamtauszug stellt die digitale Signatur des Ausstellers für die SCs

dar. Die Einzelauszüge

und die digitale Signatur sind im Hauptteil der SCs enthalten. Die

Empfänger

von SCs können die

Unversehrtheit der SCs und ihrer Einzelteile mit Hilfe der empfangenen

digitalen Signatur und der Einzelauszüge prüfen.

-

Zur

Berechnung des Auszugs einer Nachricht wird ein Einwege-Hash-Algorithmus

verwendet. Ein Hash-Algorithmus verwendet eine eingegebene Nachricht

variabler Länge

und wandelt diese in eine Zeichenfolge fester Länge, den Auszug der Nachricht,

um. Ein Einwege-Hash-Algorithmus funktioniert nur in einer Richtung.

Das bedeutet, der Auszug für

eine eingegebene Nachricht kann leicht berechnet werden, aber die eingegebene

Nachricht kann aus ihrem Auszug nur sehr schwer (rechnerisch überhaupt

nicht) erzeugt werden. Aufgrund der Eigenschaften der Einwege-Hash-Funktionen

lässt sich

der Auszug einer Nachricht als Fingerabdruck der Nachricht auffassen.

-

Am

verbreitetsten sind die Einwege-Hash-Funktionen MD5 von RSA Data

Security und SHA vom US National Institute of Technology and Standards

(NITS).

-

D. Digitale Zertifikate

-

Ein

digitales Zertifikat dient zum Nachweis der Identität oder Prüfung der

Identität

einer Person oder eines Unternehmens, die bzw. das eine digital

signierte Nachricht abgesendet hat. Ein Zertifikat stellt ein digitales

Dokument dar, das von einer Zertifizierungsstelle ausgegeben wurde

und einen öffentlichen

Schlüssel einer

Person oder einem Unternehmen zuweist. Das Zertifikat beinhaltet

den öffentlichen

Schlüssel,

den Namen der Person oder des Unternehmens, ein Verfallsdatum, den

Namen der Zertifizierungsstelle und andere Informationen. Das Zertifikat

enthält

auch die digitale Signatur der Zertifizierungsstelle.

-

Wenn

ein Unternehmen (oder eine Person) eine mit dem eigenen privaten

Schlüssel

signierte Nachricht zusammen mit dem eigenen digitalen Zertifikat

sendet, entscheidet der Empfänger

der Nachricht anhand des Namens des Unternehmens, ob er die Nachricht

annehmen oder ablehnen soll.

-

In

dem sicheren elektronischen Vertriebssystem 100 für digitale

Inhalte beinhaltet jeder SC außer

dem von den Endbenutzergeräten 109 ausgegebenen

SC (im Folgenden auch den SCs) das Zertifikat desjenigen, der den

SC erzeugt hat. Die Endbenutzergeräte 109 brauchen in

ihren SCs keine Zertifikate zu enthalten, da sich viele Endbenutzer

nicht um den Erwerb eines Zertifikats bemühen oder bereits im Besitz

von Zertifikaten sind, die von zuverlässigen Zertifizierungsstellen

ausgegeben wurden. In dem sicheren elektronischen Vertriebssystem 100 für digitale

Inhalte kann sich die Freigabestelle 105 dafür entscheiden,

Zertifikate an die elektronischen Läden 103 für digitale

Inhalte zu vergeben. Dadurch können

die Endbenutzergeräte 109 unabhängig prüfen, ob

die elektronischen Läden 103 für digitale

Inhalte durch das sichere elektronische Vertriebssystem 100 für digitale

Inhalte autorisiert worden sind.

-

E. Einführung in

die grafische Darstellung von SCs

-

Im

vorliegenden Dokument wird zur grafischen Darstellung von SCs eine

Zeichnung verwendet, die verschlüsselte

Teile, unverschlüsselte

Teile, die Chiffrierschlüssel

und Zertifikate zeigt. 2 zeigt als Beispiel eine Zeichnung

des SC 200. In den SC-Figuren werden die folgenden Symbole

verwendet. Der Schlüssel 201 ist

ein öffentlicher

oder privater Schlüssel.

Die Zacken z.B. des Schlüssels

CLRNGH für

Clearinghouse (Freigabestelle) zeigen den Inhaber des Schlüssels an.

Das PB im Griff zeigt an, dass es sich um einen öffentlichen Schlüssel handelt,

somit ist der Schlüssel 201 ein öffentlicher

Schlüssel

der Freigabestelle. Das PV im Griff zeigt an, dass es sich um einen

privaten Schlüssel

handelt. Die Raute bedeutet eine digitale Signatur 202 des Endbenutzers.

Die Initialen zeigen an, wessen privater Schlüssel zum Erzeugen der Signatur

verwendet wurde, somit bedeutet EU die digitale Signatur des Endbenutzers

aus der folgenden Tabelle. Der symmetrische Schlüssel 203 wird zur

Verschlüsselung

der Inhalte verwendet. Ein Objekt 204, das einen verschlüsselten

symmetrischen Schlüssel

darstellt, umfasst einen symmetrischen Schlüssel 203, der mit

einem PB von CLRNGH verschlüsselt

wurde. Der Schlüssel

am oberen Rand des Rechtecks ist der zur Verschlüsselung des Objekts verwendete

Schlüssel.

Das Symbol oder der Text innerhalb des Rechtecks zeigt das verschlüsselte Objekt

an (im vorliegenden Falle ein symmetrischer Schlüssel). Ferner werden noch ein

anderes verschlüsseltes

Objekt, im vorliegenden Falle ein Objekt 205, das eine

Transaktion-ID darstellt, und die im Folgenden beschriebenen Nutzungsbedingungen 206 zur

Lizenzverwaltung der Inhalte gezeigt. Der SC 200 umfasst

Nutzungsbedingungen 206, ein Objekt 205 der verschlüsselten

Transaktions-ID, ein Objekt 207 der verschlüsselten

Anwendungs-ID und ein Objekt 204 des verschlüsselten

symmetrischen Schlüssels,

die sämtlich

mit einer digitalen Signatur 202 des Endbenutzers signiert

sind.

-

Die

folgende Tabelle zeigt die Initialen, die den Signierer von SCs

anzeigen.

-

-