JP5189073B2 - 動産、特に自動車を未許可の使用から保護する方法、コンピュータプログラム、および動産 - Google Patents

動産、特に自動車を未許可の使用から保護する方法、コンピュータプログラム、および動産 Download PDFInfo

- Publication number

- JP5189073B2 JP5189073B2 JP2009502010A JP2009502010A JP5189073B2 JP 5189073 B2 JP5189073 B2 JP 5189073B2 JP 2009502010 A JP2009502010 A JP 2009502010A JP 2009502010 A JP2009502010 A JP 2009502010A JP 5189073 B2 JP5189073 B2 JP 5189073B2

- Authority

- JP

- Japan

- Prior art keywords

- code

- computer system

- certificate

- movable property

- electronic device

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

- 238000000034 method Methods 0.000 title claims abstract description 30

- 238000004590 computer program Methods 0.000 title claims description 8

- 230000000903 blocking effect Effects 0.000 claims abstract description 65

- 238000010276 construction Methods 0.000 claims description 3

- 238000012795 verification Methods 0.000 abstract description 12

- 230000008054 signal transmission Effects 0.000 abstract 1

- 230000008439 repair process Effects 0.000 description 24

- 238000004891 communication Methods 0.000 description 9

- 230000005540 biological transmission Effects 0.000 description 8

- 238000010586 diagram Methods 0.000 description 5

- 230000004044 response Effects 0.000 description 4

- 230000004913 activation Effects 0.000 description 3

- 238000013475 authorization Methods 0.000 description 3

- 230000008901 benefit Effects 0.000 description 2

- 230000001413 cellular effect Effects 0.000 description 2

- 230000008859 change Effects 0.000 description 2

- 238000012790 confirmation Methods 0.000 description 2

- 239000007858 starting material Substances 0.000 description 2

- 238000013459 approach Methods 0.000 description 1

- 230000007123 defense Effects 0.000 description 1

- 238000005516 engineering process Methods 0.000 description 1

- 230000007246 mechanism Effects 0.000 description 1

- 238000010295 mobile communication Methods 0.000 description 1

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3271—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using challenge-response

-

- B—PERFORMING OPERATIONS; TRANSPORTING

- B60—VEHICLES IN GENERAL

- B60R—VEHICLES, VEHICLE FITTINGS, OR VEHICLE PARTS, NOT OTHERWISE PROVIDED FOR

- B60R25/00—Fittings or systems for preventing or indicating unauthorised use or theft of vehicles

- B60R25/20—Means to switch the anti-theft system on or off

- B60R25/24—Means to switch the anti-theft system on or off using electronic identifiers containing a code not memorised by the user

-

- B—PERFORMING OPERATIONS; TRANSPORTING

- B60—VEHICLES IN GENERAL

- B60R—VEHICLES, VEHICLE FITTINGS, OR VEHICLE PARTS, NOT OTHERWISE PROVIDED FOR

- B60R25/00—Fittings or systems for preventing or indicating unauthorised use or theft of vehicles

- B60R25/20—Means to switch the anti-theft system on or off

- B60R25/2018—Central base unlocks or authorises unlocking

-

- G—PHYSICS

- G07—CHECKING-DEVICES

- G07C—TIME OR ATTENDANCE REGISTERS; REGISTERING OR INDICATING THE WORKING OF MACHINES; GENERATING RANDOM NUMBERS; VOTING OR LOTTERY APPARATUS; ARRANGEMENTS, SYSTEMS OR APPARATUS FOR CHECKING NOT PROVIDED FOR ELSEWHERE

- G07C5/00—Registering or indicating the working of vehicles

- G07C5/008—Registering or indicating the working of vehicles communicating information to a remotely located station

-

- G—PHYSICS

- G07—CHECKING-DEVICES

- G07C—TIME OR ATTENDANCE REGISTERS; REGISTERING OR INDICATING THE WORKING OF MACHINES; GENERATING RANDOM NUMBERS; VOTING OR LOTTERY APPARATUS; ARRANGEMENTS, SYSTEMS OR APPARATUS FOR CHECKING NOT PROVIDED FOR ELSEWHERE

- G07C9/00—Individual registration on entry or exit

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/0853—Network architectures or network communication protocols for network security for authentication of entities using an additional device, e.g. smartcard, SIM or a different communication terminal

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3226—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using a predetermined code, e.g. password, passphrase or PIN

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3263—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving certificates, e.g. public key certificate [PKC] or attribute certificate [AC]; Public key infrastructure [PKI] arrangements

-

- B—PERFORMING OPERATIONS; TRANSPORTING

- B60—VEHICLES IN GENERAL

- B60R—VEHICLES, VEHICLE FITTINGS, OR VEHICLE PARTS, NOT OTHERWISE PROVIDED FOR

- B60R2325/00—Indexing scheme relating to vehicle anti-theft devices

- B60R2325/10—Communication protocols, communication systems of vehicle anti-theft devices

- B60R2325/105—Radio frequency identification data [RFID]

-

- B—PERFORMING OPERATIONS; TRANSPORTING

- B60—VEHICLES IN GENERAL

- B60R—VEHICLES, VEHICLE FITTINGS, OR VEHICLE PARTS, NOT OTHERWISE PROVIDED FOR

- B60R2325/00—Indexing scheme relating to vehicle anti-theft devices

- B60R2325/20—Communication devices for vehicle anti-theft devices

- B60R2325/205—Mobile phones

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/80—Wireless

- H04L2209/805—Lightweight hardware, e.g. radio-frequency identification [RFID] or sensor

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/84—Vehicles

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L67/00—Network arrangements or protocols for supporting network services or applications

- H04L67/01—Protocols

- H04L67/12—Protocols specially adapted for proprietary or special-purpose networking environments, e.g. medical networks, sensor networks, networks in vehicles or remote metering networks

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Mechanical Engineering (AREA)

- Physics & Mathematics (AREA)

- General Physics & Mathematics (AREA)

- Computer Hardware Design (AREA)

- Computing Systems (AREA)

- General Engineering & Computer Science (AREA)

- Lock And Its Accessories (AREA)

- Storage Device Security (AREA)

Description

Claims (9)

- 航空機、車両、特に乗用車、または、建設作業機械、モバイル機器、ポータブルコンピュータ、特にラップトップコンピュータ、または、携帯電話である動産を未認可の使用から保護する方法であって、

前記動産の暗号化認証をコンピュータシステムにより実行することであって、前記暗号化認証は、前記動産に帰属する非対称の対のキーを用いて実行され、前記非対称の対のキーは秘密キーと公開キーを含み、コードは前記動産の電子部品群の一つ以上の識別子から生成され、前記コードは前記秘密キーを用いてサインされ、前記コードは前記動産の識別のために使用されることと、

前記動産を識別する識別子又はコードと、前記公開キーとを含む証明書、およびサイン入りコードを前記動産から前記コンピュータシステムに送信することと、

前記動産からの前記サイン入りコードと前記証明書を前記コンピュータシステムにより受信することと、

前記サイン入りコードの有効性を前記コンピュータシステムにより前記公開キーを用いて確認することであって、前記証明書がコードを含む場合に、前記サイン入りコードは前記証明書内のコードと比較され、前記サイン入りコードが前記証明書のコードに一致すれば、前記サイン入りコードは有効であると確認し、または、前記証明書が前記動産を識別する識別子を含む場合に、前記サイン入りコードは、前記コンピュータシステムに格納された属性テーブル内において、前記証明書に含まれる前記識別子に関連付けられたコードと比較され、前記サイン入りコードが当該コードに一致すれば、前記サイン入りコードは有効であると確認することと、

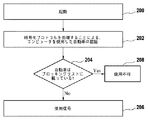

前記動産に関するブロッキングが格納されているかを前記コンピュータシステムにより確認することと、

前記動産に関するブロッキングが格納されておらず、前記サイン入りコードが有効な場合に、前記動産を使用できるようにすべく使用信号を前記コンピュータシステムから前記動産に送信することと、

前記動産に関するブロッキングが格納されている、または前記サイン入りコードが有効でない場合に、ブロッキング信号を前記コンピュータシステムから前記動産に送信することと

を含む方法。 - 前記コンピュータシステムは、前記ブロッキングを格納するデータベースを含み、前記コンピュータシステムは、前記動産に関するブロッキングが前記データベースに格納されているかどうかを確認すべく、前記動産の前記暗号化認証が完了した後に、前記データベースにアクセスする請求項1に記載の方法。

- 前記コンピュータシステムにより補助コードを受信することと、

前記補助コードの補助証明書を生成することと、

前記補助証明書を、安全な接続を介して前記動産に送信することにより、そこに格納されている前記証明書を交換することとを含む請求項1または2に記載の方法。 - 前記動産の地理的位置を定義する位置信号は、前記動産が前記ブロッキング信号を受信した後に前記動産により送信される請求項1に記載の方法。

- 請求項1から4のいずれか1項に記載の方法を実行するための複数の命令を含むコンピュータプログラム。

- 航空機、車両、特に乗用車、または、建設作業機械、モバイル機器、ポータブルコンピュータ、特にラップトップコンピュータ、または、携帯電話である動産であって、

電子デバイスを含み、前記電子デバイスは、

前記動産に帰属する、秘密キーと公開キーを含む非対称の対のキーを用いた暗号によって当該動産を認証する手段と、

前記電子デバイスおよび/または前記電子デバイスとネットワーク接続されうる前記動産の電子部品群の一つ以上の識別子から、前記動産の識別に使用されるコードを得る手段と、

前記秘密キーを用いて前記コードにサインする手段と、

サイン入りコードと証明書をコンピュータシステムに送信する手段と

使用信号またはブロッキング信号を前記コンピュータシステムから受信する手段と

を含み、

前記証明書は公開キーを含み、前記証明書はコードまたは前記動産を識別する識別子を含み、前記コードまたは前記識別子は、前記サイン入りコードの有効性を確認するために前記コンピュータシステムによって使用される

動産。 - 前記電子部品群の電子部品のそれぞれは、内部の不揮発性メモリに格納されている前記識別子を有し、前記コードを得る手段は、予め定められたアルゴリズムを実行し、前記アルゴリズムを使って前記識別子に基づいてコードを生成するために、前記電子部品のそれぞれから前記識別子を要求するよう構成されている請求項6に記載の動産。

- 前記電子部品の暗号化認証を実行するための手段を含み、

前記電子部品のそれぞれは、非対称の対のキーを含み、

前記電子デバイスは、擬似乱数を生成し、前記擬似乱数を前記電子部品群のうちの一の電子部品の前記非対称の対のキーの公開キーを用いて暗号化し、暗号化された前記擬似乱数を当該一の電子部品に送信し、

前記電子部品の暗号化認証を実行するための手段は、前記暗号化された擬似乱数を当該一の電子部品における前記非対称の対のキーの秘密キーを用いて復号し、復号された擬似乱数を、前記電子デバイスに返信する請求項6または7に記載の動産。 - 前記電子デバイスは、自動車の電子デバイス、特に制御ユニットである請求項6から8のいずれか1項に記載の動産。

Applications Claiming Priority (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| DE102006015212.3 | 2006-03-30 | ||

| DE102006015212.3A DE102006015212B4 (de) | 2006-03-30 | 2006-03-30 | Verfahren zum Schutz eines beweglichen Gutes, insbesondere eines Fahrzeugs, gegen unberechtigte Nutzung |

| PCT/EP2007/052459 WO2007113093A1 (de) | 2006-03-30 | 2007-03-15 | Verfahren zum schutz eines beweglichen gutes, insbesondere eines fahrzeugs, gegen unberechtigte nutzung |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2009531893A JP2009531893A (ja) | 2009-09-03 |

| JP2009531893A5 JP2009531893A5 (ja) | 2010-04-22 |

| JP5189073B2 true JP5189073B2 (ja) | 2013-04-24 |

Family

ID=38050037

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2009502010A Active JP5189073B2 (ja) | 2006-03-30 | 2007-03-15 | 動産、特に自動車を未許可の使用から保護する方法、コンピュータプログラム、および動産 |

Country Status (8)

| Country | Link |

|---|---|

| US (1) | US8222989B2 (ja) |

| EP (1) | EP1999725B1 (ja) |

| JP (1) | JP5189073B2 (ja) |

| KR (1) | KR101378784B1 (ja) |

| CN (1) | CN101416223B (ja) |

| AT (1) | ATE532159T1 (ja) |

| DE (1) | DE102006015212B4 (ja) |

| WO (1) | WO2007113093A1 (ja) |

Families Citing this family (50)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US8050815B2 (en) * | 2007-05-02 | 2011-11-01 | General Motors Llc | Method and system for selectively monitoring vehicle systems and for controlling vehicle system parameters |

| DE102008008970A1 (de) * | 2008-02-13 | 2009-08-20 | Bayerische Motoren Werke Aktiengesellschaft | Bordnetz-System eines Kraftfahrzeugs mit austauschbarem kryptografischen Schlüssel und/oder Zertifikat |

| CN101393658B (zh) * | 2008-02-27 | 2011-04-20 | 重庆长安汽车股份有限公司 | 汽车中控防盗方法及系统 |

| DE102008016060A1 (de) | 2008-03-28 | 2009-10-01 | Bayerische Motoren Werke Aktiengesellschaft | Kraftfahrzeug-Sicherheitssystem |

| DE102008042259A1 (de) | 2008-09-22 | 2010-04-08 | Bundesdruckerei Gmbh | Kraftfahrzeug-Elektronikgerät, Kraftfahrzeug, Verfahren zur Anzeige von Daten auf einer Kraftfahrzeug-Anzeigevorrichtung und Computerprogrammprodukt |

| US9077542B2 (en) | 2008-09-23 | 2015-07-07 | GM Global Technology Operations LLC | System and method for confirming that a user of an electronic device is an authorized user of a vehicle |

| DE102009027268B3 (de) * | 2009-06-29 | 2010-12-02 | Bundesdruckerei Gmbh | Verfahren zur Erzeugung eines Identifikators |

| US9998451B2 (en) * | 2009-12-14 | 2018-06-12 | Continental Automotive Gmbh | Method for communicating between a first motor vehicle and at least one second motor vehicle |

| EP2337311B1 (de) * | 2009-12-21 | 2015-09-02 | Deutsche Telekom AG | Verfahren und Vorrichtung zur Integration von Mobilfunktechnologien in einem Schlüssel und schlüsselähnlichen Objekten |

| FR2959041B1 (fr) * | 2010-04-20 | 2012-06-01 | Continental Automotive France | Dispositif de controle d'acces |

| DE102010044560A1 (de) | 2010-09-07 | 2012-03-08 | Osram Opto Semiconductors Gmbh | Verfahren zur Herstellung eines optoelektronischen Halbleiterbauelements |

| EP2484564B1 (en) * | 2011-02-08 | 2014-01-15 | Delphi Technologies Holding S.à.r.l. | Method and apparatus for vehicle security |

| ITRM20110132A1 (it) * | 2011-03-18 | 2012-09-19 | Viasat Spa | "dispositivo telematico multi-protocollo e multi server per la fornitura di servizi per automezzi e funzionalita' dual-mode con centrali istituzionali e centrali provider di servizi commerciali" |

| DE102011014688B3 (de) * | 2011-03-22 | 2012-03-22 | Audi Ag | Kraftwagen-Steuergerät mit kryptographischer Einrichtung |

| US9032493B2 (en) * | 2011-03-31 | 2015-05-12 | Intel Corporation | Connecting mobile devices, internet-connected vehicles, and cloud services |

| US9268545B2 (en) | 2011-03-31 | 2016-02-23 | Intel Corporation | Connecting mobile devices, internet-connected hosts, and cloud services |

| DE102011018749B4 (de) * | 2011-04-27 | 2016-09-15 | Audi Ag | Verfahren zum Aktivieren einer Funktion eines Fahrzeugs aus einer großen Entfernung |

| DE102011111263B4 (de) * | 2011-08-22 | 2017-02-02 | Günter Fendt | Automatische Notrufeinrichtung mit Synergie-Funktion, sowie Verfahren zur Überprüfung der Funktionalität einer automatischen Notrufeinrichtung |

| KR101296229B1 (ko) * | 2011-09-06 | 2013-09-16 | 건국대학교 산학협력단 | 인증된 부트와 개선된 티피엠을 활용한 차량 애드 혹 네트워크의 보안 시스템 및 그 방법 |

| EP2856435A1 (en) * | 2012-05-29 | 2015-04-08 | Viasat SpA | A multi-protocol and multi-server telematic device for providing services to motor vehicles, and dual-mode functionality with institutional centres and commercial service provider centres |

| DE102012106522A1 (de) * | 2012-07-18 | 2014-01-23 | Huf Hülsbeck & Fürst Gmbh & Co. Kg | Verfahren zur Authentifizierung eines Fahrers in einem Kraftfahrzeug |

| DE102013208348A1 (de) | 2013-05-07 | 2014-11-13 | Bayerische Motoren Werke Aktiengesellschaft | Georeferenzierte Energiedegradation bei Fahrzeugdiebstahl |

| CN103359061A (zh) * | 2013-06-24 | 2013-10-23 | 成都市晶林科技有限公司 | 安全性高的防盗车载终端机 |

| CA2953144C (en) * | 2014-07-11 | 2023-10-24 | Entrust, Inc. | Method and apparatus for providing vehicle security |

| EP3167436B1 (en) * | 2014-07-11 | 2022-03-16 | Entrust, Inc. | Method and apparatus for providing vehicle security |

| DE102014218225A1 (de) * | 2014-09-11 | 2016-03-17 | Robert Bosch Gmbh | Verfahren zum Aufbau einer authentifizierten Verbindung zur Absicherung von elektronischen Gegenständen |

| DE102014223739A1 (de) * | 2014-11-20 | 2016-05-25 | Zf Friedrichshafen Ag | Sicherung eines Kraftfahrzeugs |

| DE102014017573B4 (de) | 2014-11-27 | 2019-01-31 | Audi Ag | Verfahren zum Betreiben eines Telematiksystems und Telematiksystem |

| FR3030850B1 (fr) * | 2014-12-23 | 2020-01-24 | Valeo Comfort And Driving Assistance | Procede de controle de l'acces a au moins une fonctionnalite d'un vehicule automobile |

| FR3031268B1 (fr) * | 2014-12-30 | 2017-01-13 | Valeo Comfort & Driving Assistance | Procede d’inscription d’un utilisateur a un service de commande d’une fonctionnalite d’un vehicule au moyen d’un terminal utilisateur |

| US9665707B2 (en) * | 2015-01-09 | 2017-05-30 | GM Global Technology Operations LLC | Systems and methods for cyber security of intra-vehicular peripherals powered by wire |

| DE102015201298A1 (de) * | 2015-01-26 | 2016-07-28 | Robert Bosch Gmbh | Verfahren zum kryptographischen Bearbeiten von Daten |

| US9940486B2 (en) * | 2015-02-23 | 2018-04-10 | Cisco Technology, Inc. | Detection of hardware tampering |

| DE102015105322A1 (de) * | 2015-04-08 | 2016-10-13 | Rieter Ingolstadt Gmbh | Verfahren zur Freigabe von Maschinenfunktionen an einer Spinnereimaschine |

| DE102015218800A1 (de) | 2015-09-29 | 2017-03-30 | Continental Automotive Gmbh | Kommunikationssystem zur V2X-Kommunikation |

| KR101831134B1 (ko) | 2016-05-17 | 2018-02-26 | 현대자동차주식회사 | 암호화를 적용한 제어기 보안 방법 및 그 장치 |

| CN105857248A (zh) * | 2016-06-24 | 2016-08-17 | 联想(北京)有限公司 | 一种车辆控制方法及设备 |

| DE102016212230A1 (de) | 2016-07-05 | 2018-01-11 | Bayerische Motoren Werke Aktiengesellschaft | Verfahren zur sicheren Authentifizierung von Steuervorrichtungen in einem Kraftfahrzeug |

| US10572675B2 (en) | 2016-11-02 | 2020-02-25 | Cisco Technology, Inc. | Protecting and monitoring internal bus transactions |

| JP6836145B2 (ja) * | 2016-12-28 | 2021-02-24 | 東京電力ホールディングス株式会社 | 認証システム、認証方法、および、所在地コード生成装置 |

| KR101982917B1 (ko) * | 2017-04-28 | 2019-05-27 | 건국대학교 산학협력단 | Ecu 보안 유지를 위한 인증서 기반 차량 보안 방법 및 장치 |

| DE102018004306A1 (de) | 2018-05-30 | 2018-10-18 | Daimler Ag | Verfahren zur Verschlüsselung einer Informationsübertragung zwischen einem Fahrzeug und einem Datenserver |

| US11749031B1 (en) * | 2018-06-13 | 2023-09-05 | EGR Solutions LLC | Remote vehicle diagnostic and programming system |

| US11294997B2 (en) * | 2018-12-18 | 2022-04-05 | Infineon Technologies Ag | Pairing devices to an authentication device by sensor fingerprinting |

| KR102733439B1 (ko) * | 2019-03-12 | 2024-11-25 | 에이치디현대인프라코어 주식회사 | 건설기계의 제어 시스템 및 건설기계의 제어 방법 |

| KR102733450B1 (ko) * | 2019-03-12 | 2024-11-25 | 에이치디현대인프라코어 주식회사 | 건설기계의 제어 시스템 및 건설기계의 제어 방법 |

| DE102020202155A1 (de) * | 2020-02-19 | 2021-08-19 | Volkswagen Aktiengesellschaft | Verfahren zur Herstellung eines Softwarekopierschutzes für ein Lenkungssteuergerät in einem Fahrzeug, Lenkungssteuergerät und Computerprogrammprodukt |

| US12021861B2 (en) * | 2021-01-04 | 2024-06-25 | Bank Of America Corporation | Identity verification through multisystem cooperation |

| CN112804364B (zh) * | 2021-04-12 | 2021-06-22 | 南泽(广东)科技股份有限公司 | 公务用车安全管控方法及系统 |

| EP4344964A1 (de) * | 2022-09-29 | 2024-04-03 | Airbus Operations GmbH | Verfahren zur verhinderung einer flugzeugdiebstahls und system zur datenverarbeitung zur verhinderung eines flugzeugsdiebstahls |

Family Cites Families (26)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US5144667A (en) * | 1990-12-20 | 1992-09-01 | Delco Electronics Corporation | Method of secure remote access |

| DE4411451C1 (de) * | 1994-04-01 | 1995-05-04 | Daimler Benz Ag | Fahrzeugsicherungseinrichtung mit elektronischer Nutzungsberechtigungscodierung |

| DE4415052C3 (de) * | 1994-04-29 | 2002-08-29 | T Mobile Deutschland Gmbh | System zur Sicherung eines Fahrzeugs gegen unberechtigte Benutzung |

| DE4440975C2 (de) | 1994-11-17 | 1997-06-12 | Daimler Benz Ag | Fremdnutzungsschutzeinrichtung für ein Kraftfahrzeug |

| DE19508369C2 (de) * | 1995-03-10 | 1998-01-29 | Daimler Benz Ag | Verfahren zur Sicherung von Fahrzeugen vor unbefugter Nutzung |

| US6170058B1 (en) * | 1997-12-23 | 2001-01-02 | Arcot Systems, Inc. | Method and apparatus for cryptographically camouflaged cryptographic key storage, certification and use |

| WO2001039140A1 (fr) * | 1999-11-25 | 2001-05-31 | Fujitsu Limited | Dispositif de securite et programme de securite de stockage sur support lisible par ordinateur |

| EP1170704A1 (en) * | 2000-07-04 | 2002-01-09 | acter AG | Portable access authorization device, GPS receiver and antenna |

| US6983381B2 (en) * | 2001-01-17 | 2006-01-03 | Arcot Systems, Inc. | Methods for pre-authentication of users using one-time passwords |

| US7395430B2 (en) * | 2001-08-28 | 2008-07-01 | International Business Machines Corporation | Secure authentication using digital certificates |

| GB2373614B (en) * | 2001-03-21 | 2004-11-10 | Int Computers Ltd | Vehicle security system and method |

| DE10137579A1 (de) | 2001-08-01 | 2003-02-27 | Siemens Ag | Verfahren zum Übertragen eines Öffnungscodes, Verfahren zum Übertragen eines Verschlusscodes und zugehörige Einheiten |

| JP3775285B2 (ja) * | 2001-11-14 | 2006-05-17 | 株式会社デンソー | 車両用セキュリティシステム |

| JP3839708B2 (ja) * | 2001-11-28 | 2006-11-01 | 三菱電機株式会社 | 車両盗難検出システム |

| JP3761477B2 (ja) * | 2002-03-04 | 2006-03-29 | エヌイーシーシステムテクノロジー株式会社 | 移動体セキュリティシステム |

| EP1439100B1 (en) | 2003-01-17 | 2006-08-16 | Matsushita Electric Industrial Co., Ltd. | Vehicle security control apparatus, vehicle security system and method of controlling the same |

| JP2005001504A (ja) * | 2003-06-11 | 2005-01-06 | Toshiba Corp | 車両盗難防止方法および車両盗難防止システム |

| JP3991927B2 (ja) * | 2003-06-12 | 2007-10-17 | 株式会社デンソー | 盗難防止システム |

| JP4608857B2 (ja) * | 2003-08-06 | 2011-01-12 | 株式会社デンソー | 接続確認情報管理システム |

| JP4534455B2 (ja) * | 2003-09-22 | 2010-09-01 | 株式会社デンソー | 車両遠隔操作システム |

| WO2005070733A1 (ja) * | 2004-01-26 | 2005-08-04 | Toshiba Solutions Corporation | セキュリティ装置、車両用認証装置、方法及びプログラム |

| JP2005225422A (ja) * | 2004-02-16 | 2005-08-25 | Denso Corp | 車両盗難対応方法およびそのシステム |

| JP4713916B2 (ja) * | 2005-04-08 | 2011-06-29 | 日本電信電話株式会社 | データ保護サービスシステム及びデータ保護方法 |

| JP4917838B2 (ja) * | 2005-06-03 | 2012-04-18 | セイコーインスツル株式会社 | リモートロックシステム、および通信端末 |

| US7908190B2 (en) * | 2005-08-30 | 2011-03-15 | Sap Ag | Systems and methods for applying tax legislation |

| JP2007102441A (ja) * | 2005-10-04 | 2007-04-19 | Seiko Epson Corp | セキュリティー監視システム、セキュリティー監視方法、コンピュータプログラム、及び、記録媒体 |

-

2006

- 2006-03-30 DE DE102006015212.3A patent/DE102006015212B4/de active Active

-

2007

- 2007-03-15 EP EP07726947A patent/EP1999725B1/de active Active

- 2007-03-15 JP JP2009502010A patent/JP5189073B2/ja active Active

- 2007-03-15 AT AT07726947T patent/ATE532159T1/de active

- 2007-03-15 CN CN2007800117865A patent/CN101416223B/zh active Active

- 2007-03-15 KR KR1020087023905A patent/KR101378784B1/ko active IP Right Grant

- 2007-03-15 US US12/293,858 patent/US8222989B2/en active Active

- 2007-03-15 WO PCT/EP2007/052459 patent/WO2007113093A1/de active Application Filing

Also Published As

| Publication number | Publication date |

|---|---|

| US8222989B2 (en) | 2012-07-17 |

| DE102006015212A1 (de) | 2007-10-11 |

| KR20080106954A (ko) | 2008-12-09 |

| DE102006015212B4 (de) | 2017-05-04 |

| CN101416223A (zh) | 2009-04-22 |

| EP1999725A1 (de) | 2008-12-10 |

| CN101416223B (zh) | 2013-04-24 |

| US20090207004A1 (en) | 2009-08-20 |

| KR101378784B1 (ko) | 2014-03-27 |

| WO2007113093A1 (de) | 2007-10-11 |

| ATE532159T1 (de) | 2011-11-15 |

| JP2009531893A (ja) | 2009-09-03 |

| EP1999725B1 (de) | 2011-11-02 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP5189073B2 (ja) | 動産、特に自動車を未許可の使用から保護する方法、コンピュータプログラム、および動産 | |

| US10645578B2 (en) | System for using mobile terminals as keys for vehicles | |

| US9571284B2 (en) | Controlling access to personal information stored in a vehicle using a cryptographic key | |

| JP6731887B2 (ja) | 保守システム及び保守方法 | |

| JP5973224B2 (ja) | 電子キー登録方法 | |

| CN110324335B (zh) | 一种基于电子移动证书的汽车软件升级方法及系统 | |

| CN101827076A (zh) | 注册密钥的系统和方法 | |

| CN107026833A (zh) | 用于授权机动车辆中的软件更新的方法 | |

| JP5031994B2 (ja) | 権限委譲システムおよび制御装置および権限委譲方法 | |

| CN111083696A (zh) | 通信验证方法和系统、移动终端、车机端 | |

| KR20150089697A (ko) | 모바일 단말을 이용한 스마트 카 보안 시스템 및 그 방법 | |

| US11485317B2 (en) | Concept for provision of a key signal or an immobilizer signal for a vehicle | |

| KR20160093764A (ko) | Otp rom을 활용하는 ecu 보안 통신 시스템 | |

| JP2017076874A (ja) | ユーザ認証装置及び暗号鍵格納方法 | |

| JP3744226B2 (ja) | 移動体用認証システム | |

| JP2020088836A (ja) | 車両メンテナンスシステム、メンテナンスサーバ装置、管理サーバ装置、車載装置、メンテナンスツール、コンピュータプログラム及び車両メンテナンス方法 | |

| CN114255533B (zh) | 智能锁系统及其实现方法 | |

| CN112455386B (zh) | 汽车防盗系统及方法 | |

| CN116436629A (zh) | 基于物联网的双向认证方法及其系统 | |

| JP2010112053A (ja) | 車両認証制御装置 | |

| US10263976B2 (en) | Method for excluding a participant from a group having authorized communication | |

| JP5985845B2 (ja) | 電子キー登録方法 | |

| JP4699853B2 (ja) | 保険認証装置および権限所有装置および権限委譲システムおよび権限委譲許可方法および権限委譲許可プログラム | |

| JP7478596B2 (ja) | 救援システム、救援方法、及び救援プログラム | |

| JP2020004044A (ja) | 認証システム及び認証方法 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20100304 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20100304 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20120828 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20121128 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20121225 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20130123 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20160201 Year of fee payment: 3 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 5189073 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |