EP2058769B1 - Frankierverfahren und Postversandsystem mit zentraler Portoerhebung - Google Patents

Frankierverfahren und Postversandsystem mit zentraler Portoerhebung Download PDFInfo

- Publication number

- EP2058769B1 EP2058769B1 EP08017285A EP08017285A EP2058769B1 EP 2058769 B1 EP2058769 B1 EP 2058769B1 EP 08017285 A EP08017285 A EP 08017285A EP 08017285 A EP08017285 A EP 08017285A EP 2058769 B1 EP2058769 B1 EP 2058769B1

- Authority

- EP

- European Patent Office

- Prior art keywords

- franking

- key

- idakey

- postal

- image

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Not-in-force

Links

- 238000000034 method Methods 0.000 title claims abstract description 54

- 238000004891 communication Methods 0.000 claims description 71

- 230000015654 memory Effects 0.000 claims description 56

- 238000004422 calculation algorithm Methods 0.000 claims description 38

- 238000011156 evaluation Methods 0.000 claims description 21

- 230000008569 process Effects 0.000 claims description 18

- 238000012795 verification Methods 0.000 claims description 17

- 238000012545 processing Methods 0.000 claims description 16

- 238000012384 transportation and delivery Methods 0.000 claims description 14

- 238000004364 calculation method Methods 0.000 claims description 12

- 230000008859 change Effects 0.000 claims description 11

- 238000007726 management method Methods 0.000 claims description 10

- 230000005540 biological transmission Effects 0.000 claims description 4

- 238000007639 printing Methods 0.000 claims description 3

- 230000000052 comparative effect Effects 0.000 claims 3

- 238000009795 derivation Methods 0.000 claims 2

- 238000012360 testing method Methods 0.000 abstract description 12

- 230000032258 transport Effects 0.000 description 10

- 230000006870 function Effects 0.000 description 8

- 241001530812 Goupia glabra Species 0.000 description 7

- 150000003839 salts Chemical class 0.000 description 7

- 230000015572 biosynthetic process Effects 0.000 description 4

- 239000000969 carrier Substances 0.000 description 4

- 238000012937 correction Methods 0.000 description 4

- 241001136792 Alle Species 0.000 description 2

- 238000010586 diagram Methods 0.000 description 2

- 238000005516 engineering process Methods 0.000 description 2

- 239000003550 marker Substances 0.000 description 2

- 238000007620 mathematical function Methods 0.000 description 2

- 238000012546 transfer Methods 0.000 description 2

- 238000011282 treatment Methods 0.000 description 2

- 238000013024 troubleshooting Methods 0.000 description 2

- NAWXUBYGYWOOIX-SFHVURJKSA-N (2s)-2-[[4-[2-(2,4-diaminoquinazolin-6-yl)ethyl]benzoyl]amino]-4-methylidenepentanedioic acid Chemical compound C1=CC2=NC(N)=NC(N)=C2C=C1CCC1=CC=C(C(=O)N[C@@H](CC(=C)C(O)=O)C(O)=O)C=C1 NAWXUBYGYWOOIX-SFHVURJKSA-N 0.000 description 1

- 239000000853 adhesive Substances 0.000 description 1

- 230000001070 adhesive effect Effects 0.000 description 1

- 230000001174 ascending effect Effects 0.000 description 1

- 238000013475 authorization Methods 0.000 description 1

- 238000007640 computer printing Methods 0.000 description 1

- 230000003247 decreasing effect Effects 0.000 description 1

- 230000003111 delayed effect Effects 0.000 description 1

- 238000012217 deletion Methods 0.000 description 1

- 230000037430 deletion Effects 0.000 description 1

- 230000001419 dependent effect Effects 0.000 description 1

- 238000013461 design Methods 0.000 description 1

- 230000004069 differentiation Effects 0.000 description 1

- 230000003993 interaction Effects 0.000 description 1

- 238000011835 investigation Methods 0.000 description 1

- 230000007246 mechanism Effects 0.000 description 1

- 238000002360 preparation method Methods 0.000 description 1

- 230000004044 response Effects 0.000 description 1

- 238000012552 review Methods 0.000 description 1

- 201000009032 substance abuse Diseases 0.000 description 1

- 230000001360 synchronised effect Effects 0.000 description 1

- 238000010998 test method Methods 0.000 description 1

- 238000011144 upstream manufacturing Methods 0.000 description 1

- 230000003936 working memory Effects 0.000 description 1

Images

Classifications

-

- G—PHYSICS

- G07—CHECKING-DEVICES

- G07B—TICKET-ISSUING APPARATUS; FARE-REGISTERING APPARATUS; FRANKING APPARATUS

- G07B17/00—Franking apparatus

- G07B17/00733—Cryptography or similar special procedures in a franking system

-

- G—PHYSICS

- G07—CHECKING-DEVICES

- G07B—TICKET-ISSUING APPARATUS; FARE-REGISTERING APPARATUS; FRANKING APPARATUS

- G07B17/00—Franking apparatus

- G07B17/00016—Relations between apparatus, e.g. franking machine at customer or apparatus at post office, in a franking system

- G07B17/0008—Communication details outside or between apparatus

- G07B2017/00153—Communication details outside or between apparatus for sending information

- G07B2017/00169—Communication details outside or between apparatus for sending information from a franking apparatus, e.g. for verifying accounting

-

- G—PHYSICS

- G07—CHECKING-DEVICES

- G07B—TICKET-ISSUING APPARATUS; FARE-REGISTERING APPARATUS; FRANKING APPARATUS

- G07B17/00—Franking apparatus

- G07B17/00459—Details relating to mailpieces in a franking system

- G07B17/00508—Printing or attaching on mailpieces

- G07B2017/00572—Details of printed item

- G07B2017/0058—Printing of code

-

- G—PHYSICS

- G07—CHECKING-DEVICES

- G07B—TICKET-ISSUING APPARATUS; FARE-REGISTERING APPARATUS; FRANKING APPARATUS

- G07B17/00—Franking apparatus

- G07B17/00733—Cryptography or similar special procedures in a franking system

- G07B2017/00846—Key management

Definitions

- the invention relates to a franking method and mailing system with central postage collection.

- the mailing system includes a data center of a mail carrier, an operator data center, and at least one meter.

- the mail carrier transports the mail pieces franked by the franking machine to the mail center.

- the purpose of the invention is to provide a secure mailing system with simple franking devices. So far, there was no simple solution that requires the sender either a personal computer (PC) with printer or a special very easy-to-use franking device, but requires neither an online connection for each franking nor a security module. Such an offline solution without a security module becomes possible if the postal carriers carry out the postage determination and billing as part of their service provision.

- PC personal computer

- postage fees are due if the corresponding postage stamps are ordered or delivered, for example in the form of stamps, computer printing and delivery lists, franking imprints on franking machines and PC franking solutions and franking service, etc.

- postal carriers proceed to fully automatically record the processed mail for the purposes of address recognition and additional services such as shipment tracking, it is also possible to collect the postage due postage processing at the mail center.

- a handwritten signature represents a sender's biometric identity that the sender applies to a mailing by making a handwritten signature using a digitizer pen.

- a mail carrier then scans the signature and has a central remote service check that the read signature is valid. In the remote service and the digitizer was originally registered by means of signature sample.

- the digitizer pin writes information to a Radio Frequency Identity Device (RFID) with the RFID tag attached to the mailing device.

- RFID Radio Frequency Identity Device

- the mail carrier receives a response and applies the result on the mailpiece if it is positive.

- a biometric sender identifier does not allow a unique device identifier. There is no integrity check sum provided via the sender ID.

- the sender can deliver a larger amount of mail by simultaneously providing a mailing manifest.

- manifest mailing systems not the sender but the posting post office determines the required postage amount based on the posting list. On the individual mail items, therefore, only one feature must be attached, which establishes a reference to the associated posting list (permit imprint). Unusually, an RFID tag is provided for this purpose.

- a sender ID is only provided in the form of an RFID information feature.

- a mailing ID uniquely identifies the mail piece, whereby the mailing ID can consist of the following parts: sender account number, date, tray ID, piece ID in mailtray, e-mail address of the sender, shipment value, shipment category and mail carrier.

- an error-correcting code CRC

- MAC message authentication code

- Integrity checks are designed to prevent mail items from being mailed to a wrong mail tray or from incorrect mailing to a wrong pallet, etc. due to technical errors (error-correcting code) or fraudulent manipulation (digital signature or message authentication code). Therefore, an RFID tag must be affixed to the individual mailpieces, but it is difficult for the large number of senders to ensure that the same conditions prevail for all. This is hardly possible if the sender attaches the RFID tag to the mail piece. A wrong adhesive can cause an RFID tag to peel off. For the sender, it is not readily possible to read information from the RFID tag. To store this information in the RFID tag, the sender would require the use of special equipment.

- the mail carrier sends back to the sender a list of shipment IDs, which he prints on his mail.

- the sender then delivers his mail to the mail carrier.

- the posting list is already available to the mail carrier at this time.

- the ShipmentID by itself does not designate a sender, but is merely an index in a posting list. A meaning receives this consignment ID only in connection with the posting list.

- the ShipmentID is not a unique identifier that can be used on all the mailpieces of a postage meter and can identify the sender.

- a method for mail processing and mail processing system is known, with staggered mail processing.

- a Identification of the sender takes place by means of a chip card, which the customer of the private mail carrier carries with him and inserts in a card reader of the mailing station (mailbox) when the customer gives up the mail. It is envisaged that the customer will receive a receipt on the post inserted in a mailbox and initially delivered to a first carrier / location.

- the chip card serves as a customer card, which already has an identification number.

- Each mail item is provided with a machine-readable mark consisting of a number specific to each mail item and further shipping data.

- the first carrier transports the mail from the post office (mailbox) to the first location and franks the letter with a franking stamp and makes a debit from the customer account at a customer bank and delivers the franked letter at a postal distribution center of a second carrier, which carries the post ,

- a conventional franking is carried out and a conventional posting list is generated.

- the due postage amount will be determined and charged while the mail is being delivered.

- the corresponding markings are applied to the postal items.

- the mark may include the date and time of delivery and also an identification of the customer, which has been previously read from the customer card in the loading station. This procedure can be referred to as "semi-central postage collection". Security checks in addition to the consignment ID and sender ID were not disclosed.

- the invention has for its object to avoid the disadvantages and to provide and build a franking and mailing system with central Porto collection, which is still guaranteed by means of simpler and user-friendly franking devices, the security of the system.

- the franking device is to apply a tamper-proof device identifier on the mail piece.

- this object is achieved by a method having the features of claim 1 and a mailing system having the features of claim 17.

- each franking device uses an individual device identifier which is stamped on all of its franking imprints.

- the mail carrier associates the device identifier with an electronic device account, to which he later assigns all postage for postal items bearing the corresponding device identifier.

- Billing with the customer can be carried out in a time-decoupled manner from the booking.

- the sender's bank account is debited with the accrued costs of an electronic device account, preferably at the end of each accounting period.

- the central postage collection enables franking solutions at the sender, which can work safely offline and without a security module.

- the mail items must carry a counterfeit-proof identifier of the sender or of his franking device, so that the postage costs can be correctly assigned to the originating senders.

- This is achieved by means of a symmetrical encryption of parameters and with a key that alters with each franking imprint and which can be kept synchonous in the carrier data center, without requiring any communication between the franking device and the carrier data center for each franking. Rather, an initial initialization of the franking device is sufficient.

- a secret first franking picture key is transmitted in encrypted form from the franking device via the operator data center to the mail carrier data center.

- the latter can be encrypted in the franking device by means of a private communication key and decrypted in the operator data center by means of a public communication key.

- the secret first franking key can be further transmitted encrypted to the mail carrier data center.

- the latter thus has a currently valid first franking image verification key, which is stored assigned to the sender or his device identifier.

- a marking on a mail piece or a franking picture has at least one device identifier of the franking device, a key generation number and an integrity check code.

- the latter allows a check of the integrity of such parameters as device identifier and key generation number because the latter are encrypted by means of the currently valid first franking image key to the integrity check code.

- the device identifier of the franking device, the key generation number and the first franking picture key are transmitted to the data center of the mail carrier.

- a currently valid second franking image key is generated in the franking device from the first or previously valid franking image key, which corresponds to a currently valid second franking image verification key, but which is generated on the mail carrier side.

- the local key generation number in a franking device and its local copy on the side of the mail carrier are kept synchronized in order to be able to derive the currently valid franking image verification key from a previously valid franking image verification key.

- Each device ID is uniquely associated with a customer account that has spent postage at the end of each pay period Be billed.

- the key generation number is changed in the franking device, whereby a stepwise change of the key generation number takes place by a predetermined numerical value. For example, the key generation number is incremented by one.

- a next valid cryptographic key is derived from the currently valid cryptographic key according to a first algorithm.

- the franking device is equipped with electronics for securely managing a postal identity and is called Postal Identity Management Device (PIMD) for better differentiation from the ordinary franking machines.

- PIMD Postal Identity Management Device

- a remote scan can be sent there and evaluation of franking images to be checked, which have been applied by the franking device to the mailpieces.

- An integrity check code is generated according to a second crypto-algorithm by means of the secret cryptographic franking key of the sender of the sender, the device identifier of the franking device and the current key generation number, whereby the franking image, at least the device identifier of the franking device, the current key generation number and the integrity check code can be scanned contains.

- deriving a franking image verification key that corresponds to the next secret franking image key from the first franking image key and from the current key generation number that can be scanned in the franking image by each further mail piece can be carried out according to a first crypto algorithm, if a new franking image key from a predecessor is used for each franking image of the franking picture key was derived according to the same first crypto-algorithm. It is envisaged that an evaluation of the scanned data by means of a test procedure in the data center of the mail carrier comprises a determination of the mathematical relationship of the sampled key generation number to the copy of the last used key generation number.

- the value of the change from the copy of the most recently used key generation number results from the product of each increment with the number of changes.

- stepwise changing the key generation number by a predetermined number in preparation of a subsequent franking picture key results from the number of changes.

- a franking image verification key is calculated according to the first crypto algorithm, the first crypto algorithm being applied as many times as dictated by the mathematical relationship.

- the mail piece is subject to sorting and the scanned data to error handling if stepping the key generation number by a predetermined number does not produce the expected result, ie, the mathematical relationship of the given mathematical relationship does not match. This is the case, for example, if the established mathematical relationship does not result from the number of changes.

- a comparison integrity check code may be computed in the data center to obtain the Cryptographically verify the scanned integrity check code.

- a central postage is charged at the data center of the mail carrier, if the authenticity of the integrity check code has been verified.

- a mailing system with central postage collection includes a mail center mail center and data center, an operator data center, and a plurality of postage meters. The mail carrier transports the postal items franked by the franking machine in the usual way to the letter center.

- Each franking device is in contact with the operator data center via a communication connection via the network and via a communication connection as required, which registers the device identifier of its users and offers additional services.

- Each franking machine can print franking imprints on letters and / or labels for mail pieces, which are subsequently delivered to the mail center for further mailing, which is communicatively connected to the data center of the mail carrier.

- the data center of the letter center is connected via a communication link to the network and can also communicate with the operator data center, as conversely the operator data center with the letter center data center.

- information from the postage meter may be routed via the operator data center to the data center of the mail carrier, even though the postage meter will not enter into direct communication with the data center of the mail carrier. Due to the aforementioned information, the data center of the mail carrier for the evaluation of information of the franking image in a position, in particular for reading and assigning the Device identifier to a sender and to postage fees for postal items of the same sender to a separate account or error handling. It is provided that the franking device contains a key generation means which generates a new franking picture key for each next franking picture.

- communication means are provided in order to establish synchronicity between the franking device and the data center as required via the communication connection.

- the data center evaluation means include second means for security checking each scanned franking image which, when it is possible to establish synchronicity between the scanned key generation number and its calculated copy and between the secret cryptographic key and the calculated indicia key, displays a compare integrity check code in Data Center calculates to cryptographically verify the scanned integrity check code.

- a means for booking the postage for postal items of the same sender on a separate account and a means for error handling is provided in the data center of the mail carrier, wherein the central postage collection is performed when the authenticity of the integrity check code has been proven.

- the second means for security checking are programmed so that a determination of the mathematical relationship of the sampled key generation number to the copy of the last used key generation number takes place, wherein a franking image verification key corresponding to the current subsequent franking image key of the franking device the first generated according to the determined mathematical relationship z times, and the franking image verification key together with the copy of the currently used key generation number and the device identifier to form a comparison integrity check code after the second crypto Algorithm is used.

- a franking system with different variants of communication links between an operator data center and franking devices is shown.

- Small mobile franking devices 10, 10 ', 10 ", 10 * can generate franking imprints with their printer module into which a device identifier is forged counterfeit-proof

- Such postage meters are also referred to below as a Postal Identity Management Device (PIMD)

- PIMD Postal Identity Management Device

- Each PIMD is connected via a communication link 11 , 11 ', 11 ", 11 * via network 18 and a communication link 19 in contact with the operator data center 14. There, it registers the device identifier for its users and receives additional services offered.

- Each PIMD may print franking imprints 9.3 on letters 9 and / or labels for mail pieces that are subsequently delivered to a mail center data center 7 for further mailing.

- the letter center 7 is connected via a communication link 8 to the network 18 and can also communicate with the operator data center 14, as conversely the operator data center 14 with the mail center data center 7.

- the communication links 8 and 19 allow, for example, a communication via Internet or telephone network ,

- This code M is calculated using an algorithm for a message authentication code (MAC) over the above-mentioned data ( Henk CA van Tilborg: Encyclopedia of Cryptography and Security; Springer-Verlag New York, 2005, pages 361-367 ).

- MAC message authentication code

- HMAC hash based message authentication code

- a secret cryptographic key of the sender is used according to the following formula (1): M ⁇ HMAC IDAKey ⁇ . . f G ⁇ i IDAKey i ,

- f is a function with the parameters g , i and IDAKeyi.

- the function f returns the string g

- a franking device During the initialization of a franking device, its key generation number is set to one and an initial cryptographic (first) key IDAKey 1 is generated.

- the key generation numbers and cryptographic keys received by the mail carrier and subsequently managed are denoted by j and IDAKey j , respectively.

- the aim is to synchronize the local generation number i in a postage meter and its local copy j on the mail carrier side. How this goal is achieved will be explained in more detail by examining franking imprints and troubleshooting in the following steps.

- the key generation number i in the PIMD is increased by one and a new cryptographic key IDAKey i + 1 is derived from the current key IDAKey i according to formula (3): IDAKey i + 1 ⁇ hash j ⁇ IDAKey i

- hash value after a hash function is also among other things Henk CA van Tilborg: Encyclopedia of Cryptography and Security; Springer-Verlag New York, 2005, pages 256-264 out.

- the key generation number i and the cryptographic key IDAKey i are used. This ensures that each cryptographic key is used for at most one franking.

- the franked shipments are delivered as known to the desired mail carrier.

- the mail carrier sorts the mailpieces, automatically reads the franking imprints including the contained barcodes, then transports the mailpieces to the destination address and delivers them there.

- the present invention assumes that Before sorting, all mail items are read and their barcodes can be recognized to approximately 100% and decoded correctly.

- the plain text information is evaluated and used to determine the postage value.

- the postage value can be easily read.

- the printed postage value can be checked on a random basis.

- the postage value is not printed and read, but determined directly from the physical parameters (length, width, thickness, weight, additional services) of the mailing in the letter center.

- the mail carrier prints on the mailpiece the last stored key generation number of the relevant franking device and sends it back to the operator of the recognized franking device.

- the latter should also be notified electronically via the return and the current key generation number known at the data center (e-mail, SMS) so that in the meantime he does not frank further mailpieces with incorrect key generation numbers.

- test fails by means of the third test step (III), then there is a fatal error, because since the key generation number i of the generating PIMD and its copy j in the checking letter center match, ie check (II) was successful, the cryptographic keys would also have to match. In this case, reinitialize and register the PIMD.

- a new initialization can preferably take place in that the data center 7 of the mail carrier generates a new franking picture key IDAKey * j and determines a difference value ⁇ according to the following formula (8): ⁇ ⁇ IDAKey 1 XOR IDAKey * ⁇

- the difference ⁇ is then printed on the return shipment, which is sent back to the sender of the item.

- the difference value ⁇ is additionally transmitted by electronic means to the data center 14 of the operator of the recognized franking device. Since the first franking picture key is known to the operator data center and is logically linked to the new franking picture key via the exclusive-or-function, the new franking picture key IDAKey * j can be determined. The new franking picture key can now be sent or transmitted to the relevant PIMD by way of secure communication. The steps required in PIMD initialization may be modified to apply to the PIMD adopting the new franking image key.

- the Fig. 1b shows a schematic representation of a printed letter top with a first field for the sender address or advertising, with a second field 9.2 for a mark in the recipient address field and a third field 9.3 for the franking.

- the aforementioned marking and / or franking contains a tamper-proof device identifier.

- the device identifier / franking imprints are encoded coded in 2D barcodes. Due to the small amount of data, the device identifier can also be printed as a 1D barcode.

- GS1-128 UCC / EAN-128

- USPS OneCode are suitable here. These barcodes are reliably readable at high speed and at the same time allow the reader to automatically correct a certain error rate. They are already being read in many mail letter centers and do not require any further investment in scanner technology.

- OCR fonts could be used to print and read the device identifiers.

- a postal market of up to 17 million senders therefore requires 7 bytes, a market up to 4 billion senders 8 bytes, and a market up to 1.09 billion senders 9-byte device identifiers. A total of approx.

- the Fig. 1c shows a schematic representation of the processes at the letter carrier.

- a marking and / or franking has been generated in a first step 1, which comprises generating a tamper-proof device identifier

- the item of mail is transported.

- a white arrow indicates the transport direction.

- a first evaluation means are provided communicatively connected to one another in step 301, a decoding and error correction of the information after scanning, in step 302, a determination of the respective sender and in step 303 a determination to carry the postage.

- the first evaluation means comprises a database, which is coupled to a server.

- steps 302 and 303 may be reversed, or the two steps may be concurrently performed.

- each scanned franking image is provided, preferably a server that is secured against misuse.

- a query is made for a verification of the franking device identifier g . If verification is possible after passing through steps 301 to 304, then in step 306, the postage fee is booked in the context of the central postage collection to the account of the sender determined in step 302. If, however, verification is not possible after passing through steps 301 to 304, then this is determined in query step 305 and branched to an error handling step 307.

- the testing of frankings and the three test steps have already been explained above.

- a turn signal is generated in order to prevent the further transport of the mail piece in the fourth step 4 and instead to cause a sorting out of the mailpiece.

- the mailpiece is transported to the recipient when the addressee (recipient) of the mailpiece has been notified and has agreed to delivery.

- the item of mail can be returned to the sender if the sender of the item has been notified and has agreed to a return. Otherwise, an undeliverable mail piece will be destroyed.

- As part of the delivery to the addressee (recipient) of the mail piece is also a posting, but on the recipient name.

- As part of the error handling further investigation and also a registration undeliverable mail pieces can be made.

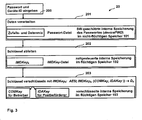

- FIG. 2 A block diagram 100 of a franking bank (PIMD's) is in the FIG. 2 shown.

- the franking device has a keyboard 112, a display unit 114 (LCD) and a printer module 116 (printer), which are provided with a keyboard each associated control electronics (keyboard controller 111, display controller 113, printer driver 115) are connected. It also has a processor 104 (CPU), a memory management unit 117 (MMU), as well as volatile and nonvolatile memories (volatile memory 102, 107 and nonvolatile memory 101, 103) and a serial input / output communication interface 109 Data exchange with an operator data center.

- the communication interface can be wired (eg USB, LAN, etc.) or wireless (eg WLAN, GSM, Bluetooth).

- Timed driver 108 accessing a volatile memory 102 and a cryptographically encrypting driver 106 accessing a non-volatile memory 103.

- Timed driver 108 writes data to volatile memory 102 (RAM, SD-RAM) and clears that data as soon as that data has not been accessed for a time-out set in the operating program. The deletion is done by automatically overwriting the data with bytes randomly generated by the driver. If you then try to read the data, the driver outputs only the previously random data.

- the cryptographically encrypting driver 106 writes data in encrypted form to the non-volatile memory 103 (e.g., Flash) using a hard-coded symmetric block cipher key. If this data is then read out again, the driver first decrypts the data with the same hard-coded key.

- the non-volatile memory 103 e.g., Flash

- the program code for controlling the franking device is preferably in the program memory 105 (NV memory), for example in a flash memory, but may alternatively be in an EPROM block.

- NV memory program memory

- EPROM EPROM block

- Communication within the meter passes over an internal bus 110 and is controlled by the memory management unit 117 (MMU) when saving data.

- MMU memory management unit 117

- the volatile memory 107 is provided as a working memory.

- the communication interface 109 may be connected to an operator data center via an internal or external modem (not shown) for data exchange or other suitable communication device.

- the communication links, the communication network and the communication devices at the ends of the communication links form the communication means in a known manner.

- the aforementioned means 103 to 107 form a key generation means which generates a new franking picture key for each next franking picture by calculating. This is based on the immediately preceding franking key.

- the latter and a communication key are both stored in the nonvolatile memory 103.

- the calculation is performed using a first and second crypto algorithm before franking, wherein for a first franking image, a first integrity check code is generated based on the second crypto algorithm, wherein for each subsequent franking image a subsequent franking image key from a predecessor of the franking image key derived according to the first crypto-algorithm and an integrity check code is generated, based on the subsequent franking image key, a key generation number, a device identifier of the franking device and based on the second crypto-algorithm.

- a PIMD 10 may communicate securely with its operator data center 14, typically using a bi-directionally authenticated and optionally encrypted communication protocol. Common methods are based on a key agreement protocol (Henk CA van Tilborg: Encyclopedia of Cryptography and Security; Springer-Verlag New York, 2005, page 325) or key establishment.

- a first routine 201 is processed to process the data to form a password by a random and data mix (salt & hash) and in a file in the nonvolatile memory 101 Software protected to save internally.

- the first routine 201 thus leads to a password storage on a lower level of the memory protection.

- a second routine 202 for deriving an internal encryption key IMDKey and timestamping it in an IMDKey file in volatile memory 102.

- the second routine 202 thus results in volatile storage at a middle level of memory protection.

- a third routine 203 follows for encrypting keys COMKey and IDAKey by means of the internal encryption key IMDKey and an encrypted internal volatile storage of data in the volatile memory 103, the data containing the encrypted keys.

- the third routine 203 thus results in volatile storage at an upper level of memory protection.

- the PIMD preferably uses two keys or key pairs to secure its interactions with neighbor systems.

- a communication key COMKey is used for the electronic communication with the operator data center . This can be a symmetric key. Alternatively, an asymmetric key pair can be used. In the case of an asymmetric key pair , we call the private communication key COMPrivKey and the public communication key COMPubKey.

- a secret franking key IDAKey is used to form the integrity check code M , the latter being used in the mailing data center Franking is printed on the mailpiece.

- This is preferably a symmetric key.

- Both keys COMKey and IDAKey or COMPrivKey and IDAKey are stored in an encrypted internal memory area, for example in the volatile memory 103 of the Postal Identity Management Device (PIMD) and are decrypted only when required. After use, the plaintext copies of both keys are deleted immediately and the corresponding memory areas are overwritten with random bit patterns, so that the plain keys can not be read out by unauthorized persons.

- PIMD Postal Identity Management Device

- an internal encryption key IMDKey is used for a symmetric block cipher, for example Advanced Encryption Standard (AES).

- AES Advanced Encryption Standard

- This internal encryption key IMDKey is not permanently stored in plain text, but is derived from the password algorithmically if necessary. Plain-text copies of the internal encryption key IMDKey are temporarily held in volatile memory 102 (time-controlled internal storage) and deleted there once their time-out has expired without being used.

- a random bit string (salt) is generated ( Henk CA van Tilborg: Encyclopedia of Cryptography and Security; Springer-Verlag New York, 2005, page 541 ).

- the random bit string is appended to the user-selected password.

- the result is mapped to a hash value (eg SHA256) by a hash function (ibid, hash function, page 256-264) and from this the franking image key IDAKey is derived by either using the hash value directly or by hashing it.

- the salt and hash value for a password are then stored in the password file indexed by passwords (soft protected internal memory).

- passwords soft protected internal memory

- software obfuscation techniques are used which, for example, store a data set in several parts which are located in the memory 101 at different addresses.

- the Fig. 4 shows as routine 400 a flowchart for initializing a PIMD.

- a query for new passwords takes place in step 403.

- the new passwords are those that have been entered twice.

- a double entry of the passwords must be made.

- this is not intended to preclude repeated entry of identical passwords, nor a single entry of a password, wherein the franking device can recognize in another way that a routine 400 for initializing a PIMD should run.

- an input is made to the type of routine that is about to expire and a password input in a second input, or vice versa.

- the password input are possible than by hand, provided that the franking device has a correspondingly adapted interface.

- the password input via Chip card, which requires that the franking device has a read / write unit for smart cards. Also, therefore, no double entry of the passwords must be made if it can be determined in another way whether it is intended to replace a previous one with a new current password.

- the password is processed by a process known per se (salt & hash process), already mentioned above in connection with Figure 3 was pointed out.

- step 405 the new password is stored in a password key file in non-volatile memory 101.

- step 406 a new encryption key IMDKey k is derived from the new hash value formed in step 404.

- the new encryption key IMDKey k is internally stored in the volatile memory 102 in a timed manner in step 407.

- step 408 following step 406, a new communication key COMKey and franking image key IDAKey 1 can now be generated. These two keys are encrypted in the following step 409 in the crypto driver 106 to data D k 1 , which are then stored internally volatile in the following step 410.

- the franking image key IDAKey 1 is a first key which is used to form an integrity check code M.

- the COMKey is a communication key for electronic communication with the operator data center .

- Encryption of the two slots COMKey and IDAKey 1 is performed in step 409 by using the new encryption key IMDKey k when encrypting according to one of the known encryption algorithms, for example according to the Avanced Encryption Standard (AES) algorithm according to formula (9): AES IMDKey k COMKey ⁇ IDAKey 1 ⁇ D k ⁇ 1

- AES Avanced Encryption Standard

- step 411 After the internal storage of the data D k1 of the encrypted key COMKey and IDAKey 1 in step 410, the sub-process in step 411 follows Fig. 8 performed and the first franking key IDAKey 1 sent. During the initialization of the franking device, in addition to the first franking picture key IDAKey 1 , the device identifier g of the franking device and the key generation number i are also transmitted to the data center of the mail carrier. In subsequent step 412, the initialization of the PIMD is complete.

- the operation of initializing a PIMD is one of the main processes and ends with the transmission of the generated first franking picture key IDAKey 1 to the mail carrier via a secure communication protocol.

- the mail carrier then registers the new franking device with its device identifier g, its first key generation number i and the associated franking image key IDAKey i , which are used to form an integrity check code M.

- the first key generation number i preferably has the value 'one'.

- Routine 500 of the PIMD causes the password to be changed, that is, to update the password of the PIMD.

- a verification of the authenticity of the device ID takes place in the third step 503. If the authentication of the device ID has failed, then a fourth step 504 is branched and the routine 500 ends. Otherwise, if the authenticity check of the device ID was successful, a branch is made to a sixth step 506 to query for new passwords.

- a query for the newly entered password can be made in the sixth step 506.

- a new password can be entered twice and in the sixth step 506 is asked for such a double entry of a new password.

- the postage meter may optionally recognize in another manner that a password-switching routine 500 is to occur.

- other variants of the password input are possible than by hand, which requires that the franking device has a correspondingly adapted interface.

- the new password is stored in a password and key file in an eighth step 508 and proceeded to the ninth step 509, to retrieve internally stored data D k , the data being encrypted Keys included.

- the encrypted internal storage of the keys in the volatile memory 103 was carried out in the form of data D k already before the routine 500 in step 410 (FIG. Figure 4 ) or 203 ( Fig. 3 ).

- the extracted data D k are decrypted by means of the active internal key IMDKey k to the two keys required in plain text. These are the secret franking image key IDAKey k and the secret communication key COMKey or private communication key COMPubKey.

- a new internal encryption key IMDKey k + 1 is derived from the new hash value hash k + 1 , which was determined in the seventh step 507.

- the required keys are re-encrypted by means of the new IMDKey k + 1 , whereby the required keys result from the decryption in the ninth step 509.

- the re-encryption takes place again, for example, according to the Advanced Encryption Standard (AES) algorithm according to the formula (10) to the new encrypted data D k +1 : AES ⁇ IMDKey k + 1 COMKey k ⁇ IDAKey k ⁇ D k + 1

- a twelfth step 512 following the eleventh step 511 an internal volatile storage of the new encrypted data D k +1 again takes place in the volatile memory 103.

- a timed internal volatile memory of the new one also takes place in a thirteenth step 513 internal encryption key IMDKey k + 1 in the volatile memory 102. Changing the password is complete in the fourteenth step 514.

- the Fig. 6 shows as routine 600 a flowchart for calculating a franking imprint.

- the routine 600 for calculating a franking imprint belongs to the main processes. After the start of a processing of the data of a franking imprint in the first step 601, a query is made in the second step 602 as to whether a renewed authentication of the device ID is necessary because the timing of the storage of the IMDKey has taken place. If this is the case, then - in a manner not shown - a message, for example via the display, which prompts the user of the franking device to enter the device ID and the password.

- a sub-process of operating a PIMD for authentication of the device ID expires. If authentication of the device ID is not possible, then a step 605 is reached and a message is displayed indicating that the authentication failed. Otherwise, if the query in the second step 602 reveals that device ID re-authentication is unnecessary, or if the device ID authentication was successful in the fourth step 604, then a sixth step 606 is branched. In the sixth step 606, the data D i encrypted internally in the volatile memory 103 are decrypted by means of the active IMDKey i to form the plaintext keys .

- an integrity check code M is formed according to the aforementioned formula (1) or (2).

- processing of the franking data and image data together with the integrity check code M takes place in order to generate a unique franking imprint as a result of the routine 600.

- the key generation number i for the current one Franking next following the franking increased by the value of one.

- a next encryption key IMDKey i is derived , an encryption of the keys IDAKey i and COMKey i by means of the active IMDKey i and an encrypted internal storage of the keys IDAKey i and COMKey i .

- the clear keys and the encryption key are overwritten in the volatile memories 102 and 103.

- a message about the integrity of the check code can be output.

- the routine 600 for calculating a franking imprint is completed.

- the Fig. 7 As a first sub-routine 700, a flowchart for authenticating a device ID is shown.

- the sub-routine 700 is one of the sub-processes of operating a PIMD following in both main processes Fig. 5 and 6 as well as in the sub-process Fig. 8 is needed.

- the operation of the PIMD initiated by passing through the subroutine is started in the first step 701 and leads to the device ID authentication.

- the second step 702 of the first subroutine 700 an input of the device ID and the password is made, and then, if the input is confirmed in the third step 703, a fourth step 704 of the first subroutine 700 is reached, to perform a salt & hash processing of the password.

- a query is made as to whether a current hash value is equal to a hash value for the device ID.

- a hash database with a list of device passwords and user names is accessed to locate the hash value for the device ID. If the query does not result in equality in the sixth step 706, then a branch is made to a fifth step 705 and a message is output that the authentication has failed. Otherwise, a branch is made to an eighth step 708 for deriving an encryption key from the current hash value.

- the encryption key is stored internally in a timed manner until the Timing the storage of IMDKeys occurs (step 709). Thus, the tenth step 710 of the first sub-routine 700 is reached and the authentication is complete.

- the Fig. 8 As a second sub-routine 800, a flowchart when sending a postage meter key of the PIMD to the data center of the mail carrier is shown.

- the sending of franking picture keys IDAKey belongs to the sub-processes of operating a PIMD.

- the operation of transmitting an IDAKey of a PIMD is shown in more detail. This second subroutine is needed when a PIMD sends its IDAKey to the mail carrier at the end of its initialization.

- the sub-process of sending the key of a franking imprint is started in the first step 801 and reaches a second step 802 in order to query whether re-authentication is necessary due to the time-out of storage of the IDAKey . If so, then step 804 of the second subroutine may be branched. Assuming that an input (step 803) of the device ID and the password is made, the first sub-routine 700, ie, a sub-process, may - as shown Fig. 7 Expire for device ID authentication. Otherwise, a branch is made to the sixth step 806 of the second sub-routine 800 if no re-authentication is necessary because of the time-out of storage of the internal encryption key IMDKey .

- a renewed device ID authentication is thus bypassed, and in the sixth step 806 of the second subroutine 800, the data D is decrypted by means of the internal encryption key IMDKey to the clear keys COMKey and IDAKey 1 .

- the first franking picture key IDAKey 1 is encrypted and further parameters, such as at least the device identifier g of the franking device and the key generation number, are encrypted i , by means of the communication key COMKey according to the formula (11): AES COMKey .

- the data D1 is transmitted to the data center of the mail carrier and received and decrypted there.

- the receipt of the franking image key IDAKey 1 and further parameters g and i is confirmed.

- receipt of the acknowledgment of receipt of the communication partner takes place.

- the plain keys COMKey and IDAKey 1 are overwritten with random data.

- the sub-process of sending the first franking picture key IDAKey 1 in the tenth step 810 of the second sub-routine 800 is completed.

- the first franking picture key IDAKey 1 indirectly enters the data center 7 of the mail carrier via the data center 14 of the operator or manufacturer of the franking device.

- the data center 7 of the mail carrier is the direct communication partner.

- step 606 after the formation of a check code M in step 606 and after its processing in step 608, the next franking image key is derived in step 610.

- the sequence can also be reversed by first deriving the next franking image key and then a Forming a check code M and its processing is made.

- a corresponding order In the sequence of steps in a review of the franking data in the data center of course, a corresponding order must be selected so that after scanning the franking image or a marking of the mail piece in the generation of new franking picture keys again synchronicity is achieved.

- the aforementioned password change routine 500 the query for a new password according to other criteria, as was shown in the embodiment.

- the entry of the new password itself can be done in other ways, as was shown in the embodiment.

- the aforementioned routines can be adapted to the different postal regulations for the various countries and used analogously.

Landscapes

- Engineering & Computer Science (AREA)

- Theoretical Computer Science (AREA)

- Physics & Mathematics (AREA)

- General Physics & Mathematics (AREA)

- Devices For Checking Fares Or Tickets At Control Points (AREA)

- Management, Administration, Business Operations System, And Electronic Commerce (AREA)

Description

- Die Erfindung betrifft ein Frankierverfahren und Postversandsystem mit zentraler Portoerhebung. Das Postversandsystem umfasst ein Datenzentrum eines Postbeförderers, ein Datenzentrum eines Betreibers und mindestens ein Frankiergerät. Der Postbeförderer trans-portiert die vom Frankiergerät frankierten Poststücke zum Briefzentrum. Zweck der Erfindung ist es, mit einfach aufgebauten Frankiergeräten ein sicheres Postversandsystem zu schaffen.

Bisher fehlte eine einfache Lösung, die beim Absender entweder einen Personalcomputer (PC) mit Drucker oder ein spezielles sehr einfach zu bedienendes Frankiergerät voraussetzt, dabei aber weder eine Online-Verbindung für jede Frankierung noch ein Sicherheitsmodul erfordert. Eine solche Offline Lösung ohne Sicherheitsmodul wird möglich, wenn die Postbeförderer die Portoermittlung und -abrechnung im Rahmen ihrer Diensterbringung vornehmen. Das heißt, während die Postsendungen im Briefzentrum des Postbeförderers gelesen werden und die Zieladresse ermittelt wird, erhebt eine geeignete Software das erforderliche Porto für die Postsendung. Sie übermittelt einen Datensatz aus Absender und Portobetrag an die Kundenkontenverwaltung des Postbeförderers, die ihn auf ein Kundenkonto des Absenders bucht. Die Abrechnung mit dem Kunden (Absender) kann zeitlich entkoppelt von der Buchung erfolgen. - Wir nennen dies Verfahren "zentrale Portoerhebung", weil die erforderlichen Portowerte zentral in den Briefzentren des Postbeförderers erhoben werden, und nicht, wie bei der herkömmlichen "dezentralen Portoerhebung", von den Absendern vor Einlieferung in Postämtern oder Briefkästen.

- Es wurde aus der

DE 38 40 041 A1 eine Anordnung zum Frankieren von Postgut, mit einer Frankiereinrichtung bekannt, deren Wertdruck durch einen Rechner einer zentralen Verrechnungsstelle abgebucht wird, mit einem Speicher, dessen Inhalt bei jedem Frankiervorgang erhöht wird und dessen Inhalt durch den Benutzer der Frankiereinrichtung ablesbar ist. Der Rechner wird nach Deckungsprüfung zur Abrechnung des Wertdrucks mit einem Giro-Rechner der Postbehörde verbunden, welcher ein Postgirokonto des Eigentümers der Frankiereinrichtung führt. Der Giro-Rechner gibt jeden einzelnen Wertdruck nach Deckungsprüfung und Abbuchung frei.

Das heißt, bevor die Postsendungen zum Briefzentrum des Briefbeförderers befördert und dort gelesen werden sowie die Zieladresse ermittelt wird, wird das erforderliche Porto für die Postsendung bestimmt und bezahlt. Bei diesem Postversandsystem mit zentraler Portoerhebung ist keine nachträgliche Bezahlung der Dienstleistung vorgesehen.

Um sowohl für den Postbeförderer als auch für den Benutzer eine größtmögliche Sicherheit hinsichtlich der Portoerhebung zu erzielen, ist der Inhalt des als Stückzahl und Summenspeicher ausgebildeten Speichers durch den Benutzer und durch den Rechner der Verrechnungsstelle lediglich lesbar und ist die Verbindung des Rechners der Verrechnungsstelle mit der Frankiereinrichtung als ständig in Betrieb befindliche Standleitung (TEMEX) ausgebildet. - Für kleine SOHOs (Small Office Home Office) sind am Markt noch immer keine wirklich angemessenen elektronischen Frankierlösungen erhältlich.

Es gibt online Lösungen, die beim Absender einen PC mit Drucker voraussetzen und bei jeder Frankierung eine Datenverbindung zum Postage Provider aufbauen. - Weiterhin gibt es offline Lösungen, die spezielle Frankiergeräte mit Sicherheitsmodul voraussetzen, in denen vorausbezahlte Portowerte manipulationssicher verwaltet werden (Gerrit Bleumer: Electronic Postage Systems; Springer-Verlag, New York, 2007, Kapitel 4.1 Basic Cryptographic Mechanisms, Seite 91).

- In den Postmärkten weltweit ist es bis heute weit verbreitet, die Portogebühren dezentral am Eingang des postalischen Transportkanals zu erheben, zum Beispiel durch Briefmarkenverkauf oder Annahme von DV-freigemachten Sendungen in Postämtern und Postagenturen, durch Frankiermaschinen oder Frankierservicestationen. Für den Absender werden Portogebühren fällig, wenn die entsprechenden Postwertzeichen zum Beispiel in Form von Briefmarken, DV-Aufdrucken und Einlieferungslisten, Frankierabdrucken bei Frankiermaschinen und PC-Frankierlösungen und Frankierservice, usw. bestellt oder geliefert werden.

In dem Maße, wie Postbeförderer dazu übergehen, die bearbeitete Post zwecks Adresserkennung und Zusatzdienstleistungen wie Sendungsverfolgung automatisiert vollständig zu erfassen, ergibt sich die Möglichkeit, auch die fälligen Portogebühren erst bei der Bearbeitung im Briefzentrum zu erheben. Bei diesem Abrechnungsmodell müssen Kunden keine Portogebühren im Voraus entrichten, sondern erhalten z.B. am Monatsende eine Rechnung über ihre transportierten Sendungen. Bei Bedarf können Einzeltransportnachweise bestellt werden, ähnlich wie dies heute für Telekommunikationsrechnungen üblich ist.

Im Fall von Frankiermaschinen bedeutet dieses Abrechnungsmodell, dass keine Guthabennachladungen mehr nötig sind, sondern dass die Frankiermaschine nur dazu dient, das gewünschte postalische Produkt zu erfassen und einen entsprechenden Frankierabdruck zu berechnen und aufzubringen.

Wir nennen dieses Abrechnungsmodell "Zentrale Portoerhebung" im Gegensatz zur bisher üblichen "Dezentralen Portoerhebung". Zentrale Portoerhebung führt zu einer verzögerten Zahlungsforderung an den Absender. Dennoch wäre die Bezeichnung "postpay" oder "pay later" nicht charakteristisch, denn auch bei herkömmlicher dezentraler Portoerhebung kann zum Beispiel durch Lastschriftverfahren oder Kreditkartenzahlung die effektive Belastung des Kundenkontos de facto später erfolgen, als die postalische Dienstleistung erbracht wird. - Aus dem

US 7,110,576 B2 sind ein System und ein Verfahren zur Authentifikation eines Postabsenders bekannt, der eine Postsendung unterschreibt. Eine handgeschriebene Unterschrift stellt eine biometrische Identität des Absenders dar, welche der Absender auf eine Postsendung aufbringt, indem er eine handschriftliche Unterschrift mithilfe eines Digitalisierstift leistet. Ein Postbeförderer scannt anschließend die Unterschrift und lässt von einem zentralen Ferndienst überprüfen, ob die gelesene Unterschrift gültig ist. Bei dem Ferndienst ist auch der Digitalisierstift ursprünglich mittels Unterschriftenprobe registriert worden. In einer speziellen Ausprägung schreibt der Digitalisierstift eine Information in ein Radio Freqency Identity Device (RFID), wobei das RFID-Schildchen auf der Postsen-dung angebracht ist. Im Ergebnis der Überprüfung des biometrischen Merkmals auf hinreichende Ähnlichkeit eines vom behaupteten Absender geleisteten biometrischen Referenzmerkmals erhält der Postbeförderer eine Antwort und bringt das Ergebnis auf der Postsendung auf, sofern es positiv ist. In nachteiliger Weise erlaubt eine biometrische Absenderkennung keine eindeutige Gerätekennung. Es ist keinerlei Integritäts-Checksumme über die Absenderkennung vorgesehen. Außerdem wäre es aufwändig sicherzustellen, dass in der Postsendung besondere technische Merkmale wie z.B. ein RFID-Tag vorhanden sind. - Aus der

US 6,801,833 B2 ist ein System zur Identifikation von Postsendungen mittels RFID bekannt. Die Postsendungen werden in Stapeln gebündelt, die wiederum in Containern zusammengefasst werden, die selbst in Lieferwagen transportiert werden. Jeder Behälter ist mit einem eigenen RFID-Tag ausgerüstet, der alle enthaltenen Behälter bzw. Postsendungen auflistet, so dass an definierten Punkten des Posttransportweges jeder Behälter und jedes Poststück automatisch erfasst und durch einen Zentralcomputer verfolgt werden kann. Das RFID-Tag kann folgende Informationsmerkmale tragen: Adressat, Absender, Sendungs-ID, Integritätschecksumme einer Sendungs-ID, Sendungswert oder verschlüsselter Sendungswert. Dadurch ergibt sich, dass Postsendungen mit eindeutigen Absenderkennungen markiert werden, jedoch in anderer Form und zusammen mit anderen Merkmalen als denen der vorliegenden Erfindung. Der Absender kann eine größere Menge Postsendungen einliefern, indem er gleichzeitig eine Einlieferungsliste (mailing manifest) bereitstellt. Bei manifest mailing Systemen ermittelt nicht der Absender, sondern das Einlieferungspostamt den erforderlichen Portobetrag aufgrund der Einlieferungsliste. Auf den einzelnen Postsendungen muss daher nur ein Merkmal angebracht sein, das einen Bezug zur zugehörigen Einlieferungsliste herstellt (permit imprint). In unüblicher Weise ist dazu ein RFID-Tag vorgesehen. Eine Absender-ID ist nur in der Form als RFID-Informationsmerkmal vorgesehen. Eine mailing-ID identifiziert das Poststück einzigartig, wobei die mailing-ID aus folgenden Teilen bestehen kann: Absenderkontonummer, Datum, tray-ID, piece-ID in mailtray, e-mail Adresse des Absenders, Sendungswert, Sendungskategorie und Postbeförderer. Für die Kennungen der Postsendungen und aller Behälter kann ein fehlerkorrigierender Code (CRC) oder eine digitale Signatur oder ein Message Authentication Code (MAC) erwendet werden. Die Integritätschecks sollen verhindern, dass aufgrund von technischen Fehlern (fehlerkorrigierender Code) oder betrügerischer Manipulation (digitale Signatur oder Message Authentication Code) Postsendungen einer falschen Postablage (mail tray) zugeschlagen oder eine falsche Postablage einer falschen Palette, usw. zugeordnet werden. Auf den einzelnen Postsendungen muss daher ein RFID-Tag angebracht sein, jedoch ist es bei der Vielzahl von Absendern schwierig zu sichern, dass für alle die gleichen Bedingenden herrschen. Das ist kaum möglich, wenn der Absender den RFID-Tag am Poststück anbringt. Ein falscher Klebstoff kann dazu führen, dass sich ein RFID-Tag ablöst. Für den Absender ist es nicht ohne weiteres möglich, Informationen aus dem RFID-Tag auszulesen. Um diese Informationen im RFID-Tag zu speichern, wären beim Absender ein Einsatz von speziellen Geräten erforderlich. - Aus dem

US 5,612,889 A ist ein Postverarbeitungssystem mit eindeutiger Poststückautorisierung bekannt, die vor dem Eintritt eines Poststücks in den Bearbeitungsstrom eines Posttransportdienstes zugeordnet wird. Auf Postsendungen wird eine eineindeutige Sendungs-ID aufgeprägt, die als Index in eine Einlieferungsliste dient, die die Zustelladressen aller eingelieferten Postsendungen enthält. Dadurch wird eine Adresskorrektur auf Basis der Einlieferungslisten ermöglicht. Eine Einlieferung von Postsendungen wird vorab elektronisch beim Postbeförderer angemeldet. Dafür erstellt der Absender eine elektronische Einlieferungsliste, die er kryptographisch gesichert an den Postbeförderer überträgt. Der Briefbeförderer wertet die Informationen über die erwarteten Postsendungen und ihre Zustelladressen aus, korrigiert ggfs. Adressen und ermittelt die erforderlichen Portogebühren, und stellt sie dem Absender anschließend in Rechnung. Der Postbeförderer schickt dem Absender eine Liste von Sendungs-IDs zurück, die dieser auf seine Postsendungen aufdruckt. Anschließend liefert der Absender seine Postsendungen beim Briefbeförderer ein. Die Einlieferungsliste liegt dem Postbeförderer zu diesem Zeitpunkt bereits vor. Die SendungsID bezeichnet für sich allein keinen Absender, sondern sie ist lediglich ein Index in einer Einlieferungsliste. Eine Bedeutung erhält diese SendungsID erst in Verbindung mit der Einlieferungsliste. Die SendungsID ist jedoch keine eindeutige Kennung, die auf all den Postsendungen eines Frankiergeräts verwendet werden und den Absender identifizieren kann. - Aus dem

EP 710 930 B1 US 5,612,889 A . Somit trifft hier derselbe Nachteil zu. - Aus dem

EP 1 058 212 A1 ist ein Verfahren zur Postgutverarbeitung und Postgutverarbeitungssystem bekannt, mit gestaffelter Postgutverarbeitung. Private Postbeförderer (Carrier), die regional aufgestellt sind, leiten Postsendungen zu deren Verteilung außerhalb ihrer Geschäftsregion an einen überregionalen Postbeförderer weiter. Eine Identifikation des Absenders erfolgt mittels Chipkarte, die der Kunde des privaten Postbeförderers bei sich trägt und in einen Kartenleser der Postaufgabestation (Briefkasten) einsteckt, wenn der Kunde die Post aufgibt. Es ist vorgesehen, dass der Kunde einen Beleg über die in einen Briefkasten eingelegte und zunächst an einen ersten Carrier/Ort zuliefernde Post erhält. Die Chipkarte dient als Kundenkarte, die bereits eine Identifikationsnummer aufweist. Jedes Postgut wird mit einer maschinenlesbaren Markierung versehen, die aus einer für jedes Postgut spezifischen Nummer und weiteren Versanddaten besteht. Der erste Carrier transportiert die Post von der Postaufgabestation (Briefkasten) zum ersten Ort und frankiert dort den Brief mit einem Frankierstempel und nimmt eine Abbuchung vom Kundenkonto bei einer Kundenbank vor sowie liefert den frankierten Brief bei einer Postverteilzentrale eines zweiten Carriers ein, welcher die Post weiterbefördert. Nach der Markierung des Postguts wird also eine herkömmliche Frankierung durchgeführt und eine herkömmliche Einlieferungsliste erzeugt. Der fällige Portobetrag wird ermittelt und erhoben während die Postgüter eingeliefert werden. Im selben Prozess werden die entsprechenden Markierungen auf die Postgüter aufgebracht. Die Markierung kann Datum und Uhrzeit der Einlieferung und außerdem eine Identifizierung des Kunden enthalten, die zuvor von dessen Kundenkarte in die Aufgabestation eingelesen worden ist. Dieses Verfahren kann als "semi-zentrale Portoerhebung" bezeichnet werden. Sicherheitsprüfungen zusätzlich zur Sendungskennung und Absenderkennung wurden jedoch nicht offenbart. - Bei dezentraler Portoerhebung wird vorausbezahltes elektronisches Geld bzw. Guthaben in das Frankiergerät geladen. Gelingt es, diese Geldmenge zu manipulieren, so kann in der Folge unbezahlte postalische Dienstleistung in Anspruch genommen werden. Dies ist vom geschädigten Postbeförderer schwer erkennbar und noch schwerer zum individuellen Betrüger rückverfolgbar. Nachteilig ist der erforderliche Aufwand durch Hardware-Sicherheitsmodul oder eine online Datenverbindung zum Frankieren, welche die betrügerischen Manipulationen verhindern sollen.

- Der Erfindung liegt die Aufgabe zugrunde, die Nachteile zu vermeiden und ein Frankierverfahren und Postversandsystem mit zentraler Portoerhebung zu schaffen und aufzubauen, wobei mithilfe von einfacher aufgebauten und bedienungsfreundlichen Frankiergeräten dennoch die Sicherheit des Systems garantiert wird. Das Frankiergerät soll eine manipulationssichere Gerätekennung auf dem Postgut aufbringen.

- Erfindungsgemäß wird diese Aufgabe durch ein Verfahren mit den Merkmalen nach Anspruch 1 und ein Postversandsystem mit den Merkmalen nach Anspruch 17 gelöst.

- Ausgehend von der Überlegung, dass ein anderes Vertrauensmodell als bei dezentraler Portoerhebung erforderlich ist, wurde die Sicherheit der Buchungen für Frankiergeräte trotz deren vereinfachten Bauweise erhöht. Zentral gespeicherte Daten können besser vor Fälschung geschützt werden. Bei zentraler Portoerhebung benutzt jedes Frankiergerät eine individuelle Gerätekennung, die auf all seinen Frankierabdrücken eingeprägt ist. Bei der Registrierung jedes Frankiergeräts assoziiert der Postbeförderer dessen Gerätekennung mit einem elektronischen Gerätekonto, dem er später alle Portogebühren für Postsendungen zuordnet, die die entsprechende Gerätekennung tragen. Die Abrechnung mit dem Kunden kann von der Buchung zeitlich entkoppelt durchgeführt werden. Das Bankkonto des Absenders wird mit den aufgelaufenen Kosten eines elektronischen Gerätekontos vorzugsweise am Ende jeder Abrechnungs-periode entsprechend belastet.

- Die zentrale Portoerhebung ermöglicht Frankierlösungen beim Absender, die offline und ohne Sicherheitsmodul sicher funktionieren können. Die Postsendungen müssen jedoch eine fälschungssichere Kennung des Absenders bzw. seines Frankiergeräts tragen, damit die Portokosten den verursachenden Absendern korrekt zugeordnet werden können. Das wird mittels einer symmetrischen Verschlüsselung von Parametern und mit einem Schlüssel erreicht, der sich mit jedem Frankierabdruck ändert und welcher im Beförderer-Datenzentrum synchon gehalten werden kann, ohne dass bei jeder Frankierung eine Kommunikation zwischen dem Frankiergerät und dem Beförderer-Datenzentrum nötig ist. Vielmehr genügt eine anfängliche Initialisierung des Frankiergeräts.

- Dabei wird vom Frankiergerät über das Betreiber-Datenzentrum zum Postbeförderer-Datenzentrum ein geheimer erster Frankierbildschlüssel verschlüsselt übermittelt. Letzterer kann im Frankiergerät mittels eines privaten Kommunikationsschlüssels verschlüsselt und im Betreiber-Datenzentrum mittels eines öffentlichen Kommunikationsschlüssels entschlüsselt werden. Auf prinzipiell dieselbe Weise kann der geheime erste Frankierbildschlüssel weiter zum Postbeförderer-Datenzentrum verschlüsselt übermittelt werden. Letzteres verfügt damit über einen aktuell gültigen ersten Frankierbildprüfschlüssel, welcher dem Absender bzw. seiner Gerätekennung zugeordnet gespeichert wird. Eine Markierung auf einem Poststück bzw. ein Frankierbild weist mindestens eine Gerätekennung des Frankiergeräts, eine Schlüsselgenerationsnummer und einen Integritäts-Checkcode auf. Letzterer erlaubt eine Überprüfung der Integrität von solchen Parametern, wie Gerätekennung und Schlüsselgenerationsnummer, weil letztere mittels des aktuell gültigen ersten Frankierbildschlüssels zum Integritäts-Checkcode verschlüsselt werden. Während der Initialisierung des Frankiergeräts werden die Gerätekennung des Frankiergeräts, die Schlüsselgenerationsnummer und der erste Frankierbildschlüssel an das Datenzentrum des Postbeförderers übermittelt.

- Nach einem Frankieren wird im Frankiergerät aus dem ersten bzw. vorher gültigen Frankierbildschlüssel ein aktuell gültiger zweiter Frankierbildschlüssel erzeugt, welchem ein aktuell gültiger zweiter Frankierbildprüfschlüssel entspricht, der aber auf der Postbefördererseite erzeugt wird. Die lokale Schlüsselgenerationsnummer in einem Frankiergerät und deren lokale Kopie auf Seite des Postbeförderers werden synchron gehalten, um dort aus einem vorher gültigen Frankierbildprüfschlüssel den aktuell gültigen Frankierbildprüfschlüssel ableiten zu können.

- Jede Gerätekennung ist eindeutig einem Kundenkonto zugeordnet, dem die verbrauchten Portogebühren am Ende jeder Abrechnungsperiode in Rechnung gestellt werden. Nach jeder Frankierung wird die Schlüsselgenerationsnummer im Frankiergerät geändert, wobei ein schrittweises Verändern der Schlüsselgenerationsnummer um einen festgelegten Zahlenwert erfolgt. Zum Beispiel wird die Schlüsselgenerationsnummer um eins erhöht. Dann wird ein nächstgültger kryptographischer Schlüssel aus dem aktuell gültigen kryptographischer Schlüssel nach einem ersten Algorithmus abgeleitet.

Das Frankiergerät ist mit einer Elektronik zum sicheren Verwalten einer postalischen Identität ausgestattet und wird zum besseren Unterscheiden von den gewöhnlichen Frankiermaschinen nachfolgend Postal Identity Management Device (PIMD) genannt.

Vorteilhaft muss nunmehr kein vorausbezahltes elektronisches Geld oder elektronisches Guthaben in die Frankiergeräte geladen werden. Es gibt daher keine Möglichkeit, vorausbezahlte elektronische Geldmengen zu manipulieren. Es gibt auch keine Möglichkeit, den Postbeförderer durch Kopieren von Abdrucken zu betrügen. Es gibt überhaupt keinen Anreiz für einen Absender, sein eigenes Frankiergerät zu manipulieren. Daher gibt es aus Sicht des Postbeförderers auch keinen Bedarf, Frankiergeräte gegen Eingriffe ihrer Benutzer zu schützen, womit auch kein Bedarf nach einem Hardware-Sicherheitsmodul in Frankiergeräten besteht. Ebensowenig muss eine Online-Verbindung vor oder während des Frankierens hergestellt werden, außer bei einer Initialisierung des PIMD.

Es gibt allerdings grundsätzlich die Möglichkeit für jeden Absender, eine ungültige oder falsche Gerätekennung (Geräte-ID) zu verwenden. Wenn es einem Absender gelingt, eine fremde Gerätekennung zu kapern, so könnte er seine Post auf Kosten des gekaperten Geräts verschicken. - Ungültige Geräte-Identitäten sind jedoch von den Briefzentren grundsätzlich erkennbar, wenn sie online, d.h. bei der Briefsortierung, ausgewertet werden. Nur falsche Gerätekennungen sind von den Briefzentren grundsätzlich nicht erkennbar, da die wahre Identität des Absenders nicht bekannt ist. Dies könnte zwar durch eine biometrische Erkennung des Einlieferers am Briefkasten, etc. erfasst werden, das Frankiergerät wäre dann aber nicht einfacher aufgebaut. Die Verwendung falscher Gerätekennungen ist daher ohne zusätzlich Maßnahmen im Einlieferungsprozess nicht erkennbar, und demzufolge ist das Betrugspotenzial hierfür relativ groß. Eine betrügerische Manipulation der Gerätekennung kann jedoch durch eine Kombination von folgenden Maßnahmen wesentlich erschwert werden:

- a) Schutz vor Missbrauch der Identifikation des Absender-Frankiergeräts mittels Passwort-Eingabe via Tastatur oder alternativ mittels RFID-Ausweis, Magnetkarte, Chipkarte, mobiles Gerät (Handy, Organizer) verbunden über persönliches Netzwerk (Bluetooth, USB, etc.) auf der Frankiergeräteseite.

- b) Authentikation der Gerätekennung in jedem Frankierabdruck auf der Postbefördererseite, um die Verwendung falscher Gerätekennungen auszuschließen.

- c) Einmal-Authentikation der Gerätekennung in jedem Frankierabdruck auf der Postbefördererseite, um die Wiederverwendung kopierter Authentikationen falscher Gerätekennungen auszuschließen. Es ist vorgesehen, dass jeder kryptographische Frankierbildschlüssel für höchstens ein Frankierbild verwendet wird, welches abtastbare Informationen, wie die Gerätekennung des Frankiergeräts, die Schlüsselgenerationsnummer und den Integritäts-Checkcode enthält.

- d) Sicherung der Kommunikations-Verbindung mindestens zum Betreiber-Datenzentrum durch Verschlüsselung.

- e) Bei Multi-User-Frankiergeräten, zum Beispiel PC-Frankierer, müssen die verschiedenen Benutzer eines Frankiergeräts gegeneinander geschützt werden. Das kann beim Einsatz eines PC's mithilfe bekannter Betriebssysteme gelöst werden, die separate Benutzerkonten verwalten können.

- Da die erste Schlüsselgenerationsnummer zusammen mit dem ersten Frankierbildschlüssel und der Gerätekennung an ein Datenzentrum des Postbeförderes weiter übermittelt wird, kann dort eine entfernte Abtastung und Auswertung von zu überprüfenden Frankierbildern erfolgen, die vom Frankiergerät auf den Poststücken aufgebracht worden sind.

Ein Integritäts-Checkcode wird nach einem zweiten Krypto-Algorithmus mittels des geheimen kryptographischen Frankierbildschlüssels des Frankiergeräts des Absenders, der Gerätekennung des Frankiergeräts und der aktuellen Schlüsselgenerationsnummer erzeugt, wobei das Frankierbild, mindestens die Gerätekennung des Frankiergeräts, die aktuelle Schlüsselgenerationsnummer und den Integritäts-Checkcode abtastbar enthält.

Im Datenzentrum kann ein Ableiten eines Frankierbildprüfschlüssels, der dem nächsten geheimen Frankierbildschlüssel entspricht, aus dem ersten Frankierbildschlüssel und aus der im Frankierbild abtastbaren von jedem weiteren Poststück übermittelten aktuellen Schlüsselgenerationsnummer nach einem ersten Krypto-Algorithmus erfolgen, wenn für jedes Frankierbild ein neuer Frankierbildschlüssel aus einem Vorgänger des Frankierbildschlüssels nach demselben ersten Krypto-Algorithmus abgeleitet wurde.

Es ist vorgesehen, dass ein Auswerten der gescannten Daten mittels eines Prüfablaufs im Datenzentrum des Postbeförderers, eine Ermittlung der mathematischen Beziehung der abgetasteten Schlüsselgenerationsnummer zu der Kopie der zuletzt verwendeten Schlüsselgenerationsnummer umfasst. Der Wert der Veränderung gegenüber der Kopie der zuletzt verwendeten Schlüsselgenerationsnummer ergibt sich aus dem Produkt jedes einzelnen Schrittwertes mit der Anzahl an Veränderungen. Bei einem schrittweisen Verändern der Schlüsselgenerationsnummer um einen festgelegten Zahlenwert in Vorbereitung eines nachfolgenden Frankierbildschlüssels ergibt sich die vorgenannte mathematische Beziehung aus der Anzahl der Veränderungen. Ein Frankierbildprüfschlüssel wird nach dem ersten Krypto-Algorithmus berechnet, wobei der erste Krypto-Algorithmus so oft angewendet wird, wie durch die mathematische Beziehung vorgegeben wird. Das Poststück wird einer Aussortierung und die abgetasteten Daten einer Fehlerbehandlung unterworfen, wenn ein schrittweises Verändern der Schlüsselgenerationsnummer um einen festgelegten Zahlenwert nicht zum erwarteten Ergebnis führt, d.h. wenn die mathematische Beziehung der vorgegebenen mathematischen Beziehung nicht entspricht. Das ist zum Beispiel der Fall, wenn sich die festgestellte mathematische Beziehung nicht aus der Anzahl der Veränderungen ergibt. Wenn auf die vorgenannte Weise eine Synchronität zwischen Frankiergerät und Datenzentrum, d.h. sowohl zwischen der abgetasteten Schlüsselgenerationsnummer und ihrer berechneten Kopie als auch zwischen dem geheimen kryptographischen Frankierbildschlüssel und dem berechneten Frankierbildprüfschlüssel hergestellt wird, kann ein Vergleichs-Integritäts-Checkcode im Datenzentrum berechnet werden, um den abgetasteten Integritäts-Checkcode kryptographisch zu verifizieren. Eine zentrale Portoerhebung wird im Datenzentrum des Postbeförderers durchgeführt, wenn die Echtheit des Integritäts-Checkcodes nachweislich vorliegt.

Ein Postversandsystem mit zentraler Portoerhebung umfasst ein Briefzentrum und Datenzentrum eines Postbeförderers, ein Datenzentrum eines Betreibers und eine Vielzahl von Frankiergeräten. Der Postbeförderer transportiert die vom Frankiergerät frankierten Poststücke in üblicher Weise zum Briefzentrum. Jedes Frankiergerät steht über eine Kommunikationsverbindung via Netz und über eine Kommunikationsverbindung bedarfweise in Kontakt mit dem Betreiber-Datenzentrum, das die Gerätekennung seiner Benutzer registriert und zusätzliche Dienste anbietet. Jedes Frankiergerät kann Frankierabdrucke auf Briefe und/oder Etiketten für Poststücke drucken, die anschließend zur weiteren Postbeförderung in das Briefzentrum eingeliefert werden, welches mit dem Datenzentrum des Postbeförderers kommunikativ verbunden ist. Das Datenzentrum des Briefzentrums ist via eine Kommunikationsverbindung mit dem Netz verbunden und kann ebenso mit dem Betreiber-Datenzentrum kommunizieren, wie umgekehrt das Betreiber-Datenzentrum mit dem Briefzentrum-Datenzentrum. Somit kann im Ergebnis einer Initialisierung eines Frankiergerätes eine Information vom Frankiergerät via dem Betreiber-Datenzentrum zum Datenzentrum des Postbeförderers gelangen, obwohl das Frankiergerät in keine direkte Kommunikation mit dem Datenzentrum des Postbeförderers eintritt. Durch die vorgenannte Information ist das Datenzentrum des Postbeförderers zur Auswertung von Informationen des Frankierbildes in der Lage, insbesondere zum Lesen und Zuordnen der Gerätekennung zu einem Absender und zur Buchung der Portogebühren für Poststücke desselben Absenders auf ein separates Konto oder zur Fehlerbehandlung.

Es ist vorgesehen, dass das Frankiergerät ein Schlüsselgenerierungsmittel enthält, das für jedes nächste Frankierbild einen neuen Frankierbildschlüssel generiert.

Weiter sind Kommunikationsmittel vorgesehen, um über die Kommunikationsverbindung eine Synchronität zwischen Frankiergerät und Datenzentrum bedarfsweise herzustellen.

Es sind Abtastmittel im Briefzentrum und erste Auswertemittel im Datenzentrum eines Postbeförderers vorgesehen, die kommunikativ miteinander verbunden sind, wobei durch die ersten Auswertemittel der Absender des Poststückes über eine in einer Datenbank gespeicherte Zuordnung der Gerätekennung zu einem Absender bestimmt und durch Portzoberechnungsmittel die Portogebühr ermittelt wird.

Die Auswertemittel im Datenzentrum schließen zweite Mittel zur Sicherheitsüberprüfung jedes abgetasteten Frankierbildes ein, welche dann, wenn sich zwischen der abgetasteten Schlüsselgenerationsnummer und ihrer berechneten Kopie und zwischen dem geheimen kryptographischen Frankierbildschlüssel und dem berechneten Frankier-bildprüfschlüssel Synchronität herstellen lässt, einen Vergleichs-Integritäts-Checkcode im Datenzentrum berechnet, um den abgetasteten Integritäts-Checkcode kryptographisch zu verifizieren.