JP3784635B2 - データ運用方法 - Google Patents

データ運用方法 Download PDFInfo

- Publication number

- JP3784635B2 JP3784635B2 JP2000342753A JP2000342753A JP3784635B2 JP 3784635 B2 JP3784635 B2 JP 3784635B2 JP 2000342753 A JP2000342753 A JP 2000342753A JP 2000342753 A JP2000342753 A JP 2000342753A JP 3784635 B2 JP3784635 B2 JP 3784635B2

- Authority

- JP

- Japan

- Prior art keywords

- information

- data

- digital content

- content

- data part

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Lifetime

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04N—PICTORIAL COMMUNICATION, e.g. TELEVISION

- H04N21/00—Selective content distribution, e.g. interactive television or video on demand [VOD]

- H04N21/40—Client devices specifically adapted for the reception of or interaction with content, e.g. set-top-box [STB]; Operations thereof

- H04N21/43—Processing of content or additional data, e.g. demultiplexing additional data from a digital video stream; Elementary client operations, e.g. monitoring of home network or synchronising decoder's clock; Client middleware

- H04N21/441—Acquiring end-user identification, e.g. using personal code sent by the remote control or by inserting a card

- H04N21/4415—Acquiring end-user identification, e.g. using personal code sent by the remote control or by inserting a card using biometric characteristics of the user, e.g. by voice recognition or fingerprint scanning

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04N—PICTORIAL COMMUNICATION, e.g. TELEVISION

- H04N21/00—Selective content distribution, e.g. interactive television or video on demand [VOD]

- H04N21/20—Servers specifically adapted for the distribution of content, e.g. VOD servers; Operations thereof

- H04N21/23—Processing of content or additional data; Elementary server operations; Server middleware

- H04N21/234—Processing of video elementary streams, e.g. splicing of video streams or manipulating encoded video stream scene graphs

- H04N21/2347—Processing of video elementary streams, e.g. splicing of video streams or manipulating encoded video stream scene graphs involving video stream encryption

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04N—PICTORIAL COMMUNICATION, e.g. TELEVISION

- H04N21/00—Selective content distribution, e.g. interactive television or video on demand [VOD]

- H04N21/40—Client devices specifically adapted for the reception of or interaction with content, e.g. set-top-box [STB]; Operations thereof

- H04N21/41—Structure of client; Structure of client peripherals

- H04N21/426—Internal components of the client ; Characteristics thereof

- H04N21/42684—Client identification by a unique number or address, e.g. serial number, MAC address, socket ID

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04N—PICTORIAL COMMUNICATION, e.g. TELEVISION

- H04N21/00—Selective content distribution, e.g. interactive television or video on demand [VOD]

- H04N21/80—Generation or processing of content or additional data by content creator independently of the distribution process; Content per se

- H04N21/83—Generation or processing of protective or descriptive data associated with content; Content structuring

- H04N21/835—Generation of protective data, e.g. certificates

- H04N21/8355—Generation of protective data, e.g. certificates involving usage data, e.g. number of copies or viewings allowed

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04N—PICTORIAL COMMUNICATION, e.g. TELEVISION

- H04N21/00—Selective content distribution, e.g. interactive television or video on demand [VOD]

- H04N21/80—Generation or processing of content or additional data by content creator independently of the distribution process; Content per se

- H04N21/83—Generation or processing of protective or descriptive data associated with content; Content structuring

- H04N21/835—Generation of protective data, e.g. certificates

- H04N21/8358—Generation of protective data, e.g. certificates involving watermark

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04N—PICTORIAL COMMUNICATION, e.g. TELEVISION

- H04N5/00—Details of television systems

- H04N5/76—Television signal recording

- H04N5/91—Television signal processing therefor

- H04N5/913—Television signal processing therefor for scrambling ; for copy protection

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04N—PICTORIAL COMMUNICATION, e.g. TELEVISION

- H04N5/00—Details of television systems

- H04N5/76—Television signal recording

- H04N5/91—Television signal processing therefor

- H04N5/913—Television signal processing therefor for scrambling ; for copy protection

- H04N2005/91307—Television signal processing therefor for scrambling ; for copy protection by adding a copy protection signal to the video signal

- H04N2005/91335—Television signal processing therefor for scrambling ; for copy protection by adding a copy protection signal to the video signal the copy protection signal being a watermark

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04N—PICTORIAL COMMUNICATION, e.g. TELEVISION

- H04N5/00—Details of television systems

- H04N5/76—Television signal recording

- H04N5/91—Television signal processing therefor

- H04N5/913—Television signal processing therefor for scrambling ; for copy protection

- H04N2005/91357—Television signal processing therefor for scrambling ; for copy protection by modifying the video signal

- H04N2005/91364—Television signal processing therefor for scrambling ; for copy protection by modifying the video signal the video signal being scrambled

Landscapes

- Engineering & Computer Science (AREA)

- Multimedia (AREA)

- Signal Processing (AREA)

- Computer Security & Cryptography (AREA)

- Human Computer Interaction (AREA)

- Health & Medical Sciences (AREA)

- Biomedical Technology (AREA)

- General Health & Medical Sciences (AREA)

- Power Engineering (AREA)

- Theoretical Computer Science (AREA)

- Editing Of Facsimile Originals (AREA)

- Television Systems (AREA)

- Image Processing (AREA)

- Storage Device Security (AREA)

- Two-Way Televisions, Distribution Of Moving Picture Or The Like (AREA)

- Reverberation, Karaoke And Other Acoustics (AREA)

Description

【発明の属する技術分野】

本発明は、データ運用方法に関し、特に、デジタルコンテンツを暗号化して配布する際のデータ運用情報に関する。

【0002】

【従来の技術】

コンピュータプログラムなどのソフトウェアや電子出版物では、光磁気ディスク(MO)、ディジタルビデオディスク(DVD)、フロッピーディスク(FD)、ミニディスク(MD)、その他の記録媒体上に電子化データを格納して販売される。このような電子化データは、一般にコピーが容易であり、不正コピーが頻繁に行われている。このため、ソフトウェアベンダーや出版者側の著作権が侵害され著しく利益が阻害されるおそれがある。

【0003】

また、インターネットやCATV、その他のネットワークなどを通じて配布される静止画像データ、動画像データ、音声データ、音楽データを含む電子化データについても同様にして不正コピーが頻繁に行われ、著作権者の利益が損なわれている。

【0004】

このような記録媒体上に格納された電子化データや各種ネットワークを通じて配布される電子化データなどのいわゆるデジタルコンテンツを保護するために、暗号鍵を用いてデジタルコンテンツを暗号化しこの暗号化された実データを配布することが行われる。

【0005】

たとえば、ユーザが自分のパーソナルコンピュータからコンテンツの配布者側にアクセスを行い、デジタルコンテンツをハードディスク上にダウンロードを行ってこれを利用する場合を考える。まず、ユーザはホストコンピュータにアクセスしてダウンロードのためのプラグインモジュールを入手する。この後、使用しているハードディスクドライブの識別番号、使用しているコンピュータのCPU識別番号、その他ユーザ固有の識別情報をホストコンピュータ側に送付する。

【0006】

コンテンツの配布者側では、デジタルコンテンツをコンテンツ鍵で暗号化した実データと、コンテンツ鍵をユーザ固有の識別情報で暗号化した許諾情報を、ユーザ側に送信する。

【0007】

ユーザ側では、送られてきた暗号化実データと、許諾情報とを暗号化された状態のままハードディスクに記録する。デジタルコンテンツを利用する場合には、ハードディスクドライブの識別番号などのユーザ固有の識別情報を用いて、許諾情報を復号化し、コンテンツ鍵を取得する。このコンテンツ鍵を用いて、暗号化されたデジタルコンテンツを復号化してこれを利用する。

【0008】

この場合、ユーザ個々にデジタルコンテンツの利用権を与える際に、デジタルコンテンツを暗号化するための暗号鍵を共通にすることができ、ユーザ毎に異なるユーザ固有の情報を用いて復号鍵を暗号化することによって、利用権を個々に与えることが可能となる。

【0009】

【発明が解決しようとする課題】

上述の方法でデータの配布を行う場合、データ配布者は暗号化されたデジタルコンテンツと、暗号化されたデジタルコンテンツの復号鍵となる許諾情報とを別々に送付する必要がある。

【0010】

また、ユーザ側においても、送付されてくる暗号化されたデジタルコンテンツとその許諾情報とを別々に記録媒体に格納しておく必要がある。

したがって、データ配布者側からユーザ側に送付される途中で許諾情報が破壊されたり、またはユーザ側の記録媒体上で許諾情報がなんらかの事故により破壊もしくは紛失した場合には、デジタルコンテンツを利用することができなくなり、再度許諾情報を入手する手順が必要となる。

【0011】

また、図書館の写本、美術館所蔵品などを写真やスキャナなどで画像データとして取り込み、これをユーザに利用させる場合、画像データが完全に暗号化されていると許諾情報のやりとりを行う前に、ユーザ側で所望の画像データを特定することが困難である。したがって、画像の一部がユーザ側で確認でき、かつ不正に流用されることがないように運用することが望ましい。

【0012】

静止画像、動画像などの画像データのみならず、音声データや音楽データなどを暗号化して配布する場合においても、どのようなデジタルコンテンツが含まれているかを視覚的または聴覚的に確認できるようにしておくことで、利用者にとって便利になる。

【0013】

本発明は、デジタルコンテンツを暗号化して配布することで著作権の侵害を防止するとともに、データ中に含まれているデジタルコンテンツがどのような内容であるかを把握することが容易であるようなデータ運用方法を提供する。

【0014】

【課題を解決するための手段】

本発明に係るデータ運用方法は、配布を行うデジタルコンテンツを暗号化して実データ部を作成し、デジタルコンテンツの属性を視覚的または聴覚的に認識できるようにシンボル化したシンボル情報を備える見出しデータ部を作成し、デジタルコンテンツの暗号化の際に暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報を電子透かしとして見出しデータ部に埋め込んだ許諾情報付見出しデータ部を作成し、実データ部と前記許諾情報付見出しデータ部とを合成した合成データを作成してこれを配布する。

【0015】

ここで、見出しデータ部は、複数のデジタルコンテンツにそれぞれ対応してその内容を視覚的に認識できるようにシンボル化された1つ以上の画像シンボルデータを1つの画像データ内に合成して構成することができる。

【0016】

また、本発明のデータ運用方法は、配布を行うデジタルコンテンツを暗号化して実データ部を作成し、デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部を作成し、見出しデータ部に前記デジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報を視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ許諾情報付見出しデータ部を作成し、デジタルコンテンツの利用制限を行うための利用制限情報を暗号化した付属データ部を作成し、実データ部と許諾情報付見出しデータ部とを合成する際に付属データ部を同時に合成して合成データを作成してこれを配布する。

【0017】

このとき、利用制限情報として、許諾情報を前記見出しデータ部に電子透かしとして埋め込む際の埋込ロジックを用いることができる。

また、利用制限情報は、デジタルコンテンツを利用可能な利用期限または利用回数に基づくものとすることができる。

【0018】

さらに、利用制限情報は、デジタルコンテンツの利用者の個人情報を暗号鍵として暗号化することができる。

この利用制限情報を暗号化する際の暗号鍵は、利用者によって予め設定されたパスワードとすることができ、合成データが記録される記録媒体に固有の識別情報とすることもでき、利用者の生体情報を用いることも可能である。

【0019】

本発明のデータ運用方法は、配布を行うデジタルコンテンツを暗号化した実データ部と、デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部に、デジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報を視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ許諾情報付見出しデータ部と、デジタルコンテンツの利用制限を行うための利用制限情報を暗号化した付属データ部とを合成して配布される合成データから付属データ部を分離し、付属データ部を復号化して利用制限情報を取り出し、利用制限情報に基づいて許諾情報付見出しデータ部に埋め込まれた許諾情報を取り出し、許諾情報からデジタルコンテンツを復号化するためのコンテンツ鍵を取得し、このコンテンツ鍵を用いて実データ部を元のデジタルコンテンツに復号化して利用者に利用させる。

【0020】

また、本発明のデータ運用方法は、配布を行うデジタルコンテンツを暗号化して実データ部を作成し、デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部を作成し、見出しデータ部にデジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報を視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ許諾情報付見出しデータ部を作成し、実データ部からハッシュ関数を用いて生成されたハッシュ値を、見出しデータ部に視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ後、実データ部と許諾情報付見出しデータ部とを合成した合成データを作成してこの合成データを配布する。

【0021】

さらに、本発明のデータ運用方法は、配布を行うデジタルコンテンツを暗号化して実データ部を作成し、デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部を作成し、デジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報と、記録される記録媒体に固有の識別情報とを視覚的または聴覚的に認識不能な電子透かしとして見出しデータ部に埋め込んだ許諾情報付見出しデータ部を作成し、実データ部と許諾情報付見出しデータ部とを合成した合成データを作成して、この合成データを配布する。

【0022】

また、本発明のデータ運用方法は、配布を行うデジタルコンテンツを暗号化して実データ部を作成し、デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部を作成し、デジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報と、デジタルコンテンツを再生するための情報機器に特定の動作をさせる制御コードとを視覚的または聴覚的に認識不能な電子透かしとして見出しデータ部に埋め込んだ許諾情報付見出しデータ部を作成し、実データ部と許諾情報付見出しデータ部とを合成した合成データを作成して、この合成データを配布する。

【0023】

さらに、本発明のデータ運用方法は、配布を行うデジタルコンテンツを暗号化した実データ部を作成し、デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部を作成し、見出しデータ部にデジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報を視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ許諾情報付見出しデータ部を作成し、実データ部をデジタルコンテンツに復号化する際に、所定の連絡先に回線接続して、復号化を行うデジタルコンテンツのコンテンツ情報を送出するために、デジタルコンテンツのコンテンツ情報と、所定の連絡先情報とを、見出しデータ部に視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ後、実データ部と許諾情報付見出しデータ部とを合成した合成データを作成し、この合成データを配布する。

【0024】

また、本発明のデータ運用方法は、配布を行うデジタルコンテンツを暗号化した実データ部を作成し、デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部を作成し、見出しデータ部にデジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報を視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ許諾情報付見出しデータ部を作成し、実データ部と許諾情報付見出しデータ部を合成した合成データを作成する際に、デジタルコンテンツを登録しているサーバの記録場所情報を、合成データ中に保持させ、この合成データを配布する。

【0025】

ここで、デジタルコンテンツを登録しているサーバの記録場所情報を、見出しデータ部に視覚的または聴覚的に認識不能な電子透かしとして埋め込むことができる。

【0026】

さらに、配布を行うデジタルコンテンツを暗号化した実データ部を作成し、デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部を作成し、見出しデータ部にデジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報を視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ許諾情報付見出しデータ部を作成し、実データ部と許諾情報付見出しデータ部を合成して合成データを作成する際に、デジタルコンテンツの利用者の生体情報に基づいて生成された生体テンプレート情報を、合成データ中に保持させ、この合成データを配布する。

【0027】

ここで、生体テンプレート情報を、見出しデータ部に視覚的または聴覚的に認識不能な電子透かしとして埋め込むことができる。

また、本発明のデータ運用方法は、配布を行うデジタルコンテンツを暗号化した実データ部を作成し、デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部を作成し、見出しデータ部にデジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報を視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ許諾情報付見出しデータ部を作成し、実データ部と許諾情報付見出しデータ部を合成して合成データを作成し、この合成データを配布するものであって、デジタルコンテンツの著作権情報や版権情報を含む権利情報を、デジタルコンテンツ中に電子透かしとして埋め込む。

【0028】

この場合、デジタルコンテンツに要求されるデータ品質レベルとセキュリティレベルとに基づいて、デジタルコンテンツ中に埋め込む電子透かしの形態と暗号化レベルを決定するように構成できる。

【0029】

また、デジタルコンテンツ中への電子透かしの埋め込み方式と、見出しデータ部への電子透かしの埋め込み方式が異なる構成とすることができる。

【0030】

【発明の実施の形態】

〔発明の概要〕

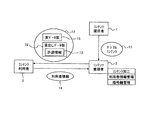

図1に本発明の概要構成を示す。

【0031】

コンテンツ提供者1は、デジタルコンテンツの著作者、版権者などであり、運用を行うデジタルコンテンツ11をコンテンツ管理者2に提供する。

コンテンツ管理者2は、コンテンツ提供者1から提供されるデジタルコンテンツ11を運用するために暗号化し、暗号化する際の暗号鍵として用いたコンテンツ鍵を管理するとともに、このデジタルコンテンツ11を利用するユーザの利用者情報を管理する。

【0032】

コンテンツ利用者3は、コンテンツ管理者2が管理しているデジタルコンテンツを利用したい場合には、利用者情報14をコンテンツ管理者2に送信する。

コンテンツ管理者2は、コンテンツ利用者3から送信された利用者情報14を管理するとともに、この利用者情報14に基づいて許諾情報13を作成し、デジタルコンテンツを暗号化した実データ部15と許諾情報13とを含む合成データ12をコンテンツ利用者3に送信する。

【0033】

このとき、コンテンツ管理者2はデジタルコンテンツ11の属性を視覚的または聴覚的に認識できるようにシンボル化したシンボル情報を用いて見出しデータ部16を作成する。デジタルコンテンツ11を暗号化する際に用いたコンテンツ鍵を利用者情報14によって暗号化して許諾情報13を作成し、これを見出しデータ部16に電子透かしとして埋込んだ許諾情報付見出しデータ部を作成する。さらに、デジタルコンテンツを暗号化した実データ部15と許諾情報付見出しデータ部とを合成してコンテンツ利用者3に送信する。

【0034】

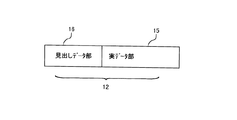

合成データ部12は、図2に示すように、見出しデータ部16と、暗号化された実データ部15が合成されたデータ構成となる。許諾情報を電子透かしとして見出しデータ部16に埋め込む際の埋込ロジックとして、コンテンツ管理者2側とコンテンツ利用者3側との間で予め設定されたものを用いる場合は、このようなデータ構成とすることができる。

【0035】

コンテンツ利用者3側において、複数の埋込ロジックに対応して電子透かしを復号化することが可能な場合には、コンテンツ管理者2が合成データ12中に埋込ロジックに関する情報を含ませて送ることが必要となる。この場合、図3に示すように、埋込ロジックに関する情報を付属データ部17に格納して、見出しデータ部16、実データ部15とともに合成データ12を作成することが考えられる。

【0036】

付属データ部17には、埋込ロジックに関する情報の他に、許諾情報が電子透かしとして見出しデータ部に埋め込まれている位置と電子透かしのサイズに関する位置情報、デジタルコンテンツの使用期限や使用回数制限などに関する使用制限情報などを格納することも可能である。また、この付属データ部17に格納される情報を暗号化することが考えられ、たとえば、許諾情報を生成した際に用いた利用者情報14で暗号化するように構成できる。

【0037】

さらに、許諾情報を暗号化する際に用いた暗号鍵である利用者情報14は、見出しデータ部16に電子透かしとして埋め込むことも可能であり、付属データ部17に格納することも可能である。この場合には、コンテンツ利用者3がデジタルコンテンツを再生する前に、本人認証を行うことが可能となり、不正利用を防止することが可能となる。

【0038】

なお、コンテンツ提供者1とコンテンツ管理者2は同一であってもよい。

〔コンテンツ管理者〕

コンテンツ管理者2側の概略構成を示す機能ブロック図を図4に示す。

【0039】

このコンテンツ管理者2側では、運用を行うコンテンツを管理するコンテンツ管理部21、所定のコンテンツ鍵を用いてデジタルコンテンツを暗号化するコンテンツ暗号化部22、コンテンツ鍵を管理するコンテンツ鍵管理部23、コンテンツ利用者3の利用者情報を取得してこれを管理する利用者情報管理部24、利用者情報管理部24で管理している利用者情報情報に基づいてデジタルコンテンツの利用許諾情報を作成しこれを管理する許諾情報管理部25、デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにシンボル化したシンボル情報を備える見出しデータ部を作成し、この見出しデータ部に許諾情報を電子透かしとして埋め込む見出しデータ作成部26、コンテンツ鍵を用いてデジタルコンテンツを暗号化した実データ部と許諾情報付見出しデータ部とを合成する合成データ作成部27などを備えている。

【0040】

〔コンテンツ利用者〕

コンテンツ利用者3側の概略構成を示す機能ブロック図を図5に示す。

このコンテンツ利用者3側では、使用しているハードディスクドライブの識別番号、コンピュータに搭載されているCPUの識別番号、その他の利用者固有の識別情報を管理する利用者情報管理部31、コンテンツ管理者2からの合成データを取得するための合成データ取得部32、取得した合成データのうち見出しデータ部を表示するための見出しデータ表示部33、許諾情報付見出しデータ部から許諾情報を分離する許諾情報抽出部34、抽出した許諾情報を復号化してコンテンツ鍵を再生するコンテンツ鍵復号部35、復号化されたコンテンツ鍵を用いて暗号化コンテンツを復号化するコンテンツ復号部36、復号化したデジタルコンテンツを動作させるコンテンツ動作部37などを備えている。

【0041】

〔コンテンツ配布〕

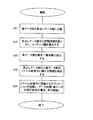

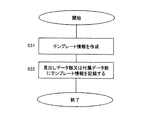

コンテンツ管理者2側において、デジタルコンテンツを配布する際の手順について、図6に示すフローチャートに基づいて説明する。

【0042】

ステップS11では、配布を行う合成データ12中に格納するデジタルコンテンツを選択する。このデジタルコンテンツは、静止画像データ、動画像データ、音声データ、音楽データおよびこれらを複合的に含む電子化データであり、たとえば、JPEG、TIFF、GIF、ビットマップ、その他の形式による画像データを選択でき、また、MP3、WAV、その他の形式による音声データを選択することが可能である。

【0043】

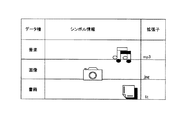

ステップS12では、選択した各デジタルコンテンツについて、その属性を視覚的または聴覚的に認識できるようにしたシンボル情報を作成する。このシンボル情報は、そのデジタルコンテンツのデータ形式に対応するアイコンを当てはめることが可能である。

【0044】

たとえば、各シンボル情報はアイコンのような画像データを用いることが可能であり、たとえば、図8のデータテーブルに示すように、データ種別、シンボル情報、デジタルコンテンツのデータ形式に基づく拡張子をそれぞれ対応させて定義しておくことができる。

【0045】

ステップS13では、各デジタルコンテンツに対応して作成したシンボル情報が埋め込まれた見出しデータ部16を作成する。見出しデータ部16は、たとえば、画像データとして生成された各デジタルコンテンツのシンボル情報が、1つの画像データ中に埋め込まれた構成とすることができる。また、音声データとした場合には、各デジタルコンテンツのシンボル情報が、順次連結された1つの音声データとすることも可能である。また、画像データ中に埋め込まれたシンボル情報が、音声データを伴うように構成することも可能である。

【0046】

ステップS14では、合成データ12中に格納される各デジタルコンテンツに権利情報の埋込処理を行う。この権利情報は、デジタルコンテンツの著作権情報や出版権情報などを示すものであり、必要に応じてデジタルコンテンツ中への埋込処理が行われる。権利情報のデジタルコンテンツへの埋込処理は、不可視または不可聴の電子透かしとして埋め込むことが可能であり、可視的または可聴的な電子透かしとすることも可能である。

【0047】

ステップS15では、合成データ12中に格納される各デジタルコンテンツをそれぞれ対応するコンテンツ鍵により暗号化して実データ部15を作成する。暗号化する方法は、各種暗号法を採用することができ、特に秘密鍵暗号系による暗号化を行うことが好ましい。この場合、各デジタルコンテンツに対応してコンテンツ管理者2側でコンテンツ鍵を自動生成し、このコンテンツ鍵を用いて暗号化された実データ部の生成を行う。デジタルコンテンツ毎に異なるコンテンツ鍵を用いるように構成することも可能であり、合成データ中の各デジタルコンテンツを共通のコンテンツ鍵を用いて暗号化するように構成することも可能である。

【0048】

ステップS16では、デジタルコンテンツを暗号化する際に用いたコンテンツ鍵の情報を含む許諾情報を生成し、この許諾情報を見出しデータ16に埋め込む。許諾情報は、デジタルコンテンツの暗号化に用いたコンテンツ鍵を、コンテンツを利用するユーザに固有の利用者情報14を用いて暗号化したものとすることができる。このユーザに固有の利用者情報14は、ユーザに対して予め設定されたパスワードとすることができる。また、この利用者情報14は、ユーザがデジタルコンテンツを動作させる際に使用する情報機器の識別情報とすることができ、たとえば、パソコンに搭載されているCPUのシリアルナンバー、CD-ROM、DVD、MO、FD、HDなどドライブのシリアルナンバーが採用され得る。この場合、ユーザのパスワードまたは使用する情報機器の識別情報をコンテンツ管理者2側で登録しておき、この登録されている利用者情報14に基づいてコンテンツ鍵を暗号化するように構成できる。

【0049】

さらに、ユーザに固有の利用者情報14として、ユーザの生体情報を用いることが可能である。たとえば、ユーザの指紋情報、網膜情報、虹彩情報、声紋情報などを予めコンテンツ管理者2側に登録しておき、各生体情報に基づいてコンテンツ鍵を暗号化するように構成できる。たとえば、指紋情報を用いてコンテンツ鍵を暗号化する場合、予めユーザからコンテンツ管理者2側に利用者本人の指紋画像を登録してもらう。コンテンツ管理者2側では、登録されているユーザの指紋画像を分析して、指紋画像のうち端点・分岐点などのマニューシャと呼ばれる特徴点を抽出し、この特徴点情報によりコンテンツ鍵を暗号化する。

【0050】

ステップ16では、コンテンツ鍵を利用者情報14により暗号化した許諾情報13を見出しデータ部16に電子透かしとして埋め込む。この見出しデータ16への許諾情報13の埋め込みは、不可視または不可聴の電子透かしとして埋め込む構成とすることができ、見出しデータ16の特定の周波数帯域に許諾情報13を挿入する、データの一部を間引きしてここに許諾情報を挿入する、その他の方法が考えられる。

【0051】

ステップS17では、見出しデータ部16と実データ部15とを合成して合成データ12を作成する。見出しデータ部16に許諾情報13を埋め込む際の埋め込みロジックを格納する付属データ部17を必要とする場合には、見出しデータ部16、実データ部15とともに付属データ部17を合成して合成データ12(図3参照)を作成する。

【0052】

このようにして作成された合成データ12は、CD-ROM、DVD、光磁気ディスク(MO)、MD、フロッピーディスク、その他の記録媒体に記録されてユーザに送られるか、あるいはインターネットを通じて直接ユーザのパソコンなどの情報機器に配信され、ハードディスク上に格納される。

【0053】

〔コンテンツ利用〕

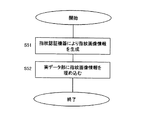

配布された合成データ12をコンテンツ利用者3側で利用する場合について、図7のフローチャートに基づいて説明する。

【0054】

ステップS21では、合成データ12から実データ部15と見出しデータ16とを分離する。付属データ部17がある場合には同時にこの付属データ部17も分離する。

【0055】

ステップS22では、見出しデータ部16に電子透かしとして埋め込まれている許諾情報13を取り出して、この許諾情報13からコンテンツ鍵を復号化する。許諾情報13は見出しデータ部16に所定の埋め込みロジックにより電子透かしとして埋め込まれており、コンテンツ管理者2とコンテンツ利用者3との間で予め決めた埋め込みロジックを使って、許諾情報13を取り出すことが可能である。

【0056】

付属データ部17に、電子透かしの埋め込みロジックが格納されている場合には、この付属データ部17から埋め込みロジックの情報を取り出して、これに基づいて許諾情報13を取り出すように構成する。電子透かしが埋め込まれている位置やサイズに関する位置情報が付属データ部17に格納されている場合も、この位置情報を付属データ部17から取り出してこれを利用して許諾情報13を取り出す。

【0057】

許諾情報13は、利用者情報14に基づく暗号鍵によって暗号化されたものであり、利用者情報14を用いて復号化が可能となる。利用者情報14がパスワードである場合には、ユーザによるパスワードの入力を受け付けてこの入力パスワードを用いて許諾情報13を復号化する。また、CPUのシリアルナンバーやメディアドライブのシリアルナンバーなどでなる情報機器の識別情報により暗号化されている場合には、現在使用している情報機器の識別情報を取得して、これに基づいて許諾情報13を復号化する。さらに、ユーザの生体情報で暗号化されている場合には、ユーザの生体情報の入力を受け付けて、これを端点・分岐点などによる特徴点情報に解析し、この特徴点情報により復号化するように構成できる。

【0058】

ユーザから受け付けたパスワード、ユーザが現在使用している情報機器の識別情報、ユーザから受け付けた生体情報に基づく特徴点情報などが正常であれば、許諾情報13から正当なコンテンツ鍵が復元されることとなる。

【0059】

ステップS23では、復元されたコンテンツ鍵を用いて実データ部15を復号化してデジタルコンテンツの復元を行う。復元されたデジタルコンテンツは、コンテンツ利用者3側のハードディスクやその他の記録媒体上で展開されて格納される。

【0060】

ステップS24では、見出しデータ部16に記録されているシンボル情報に基づいて、このシンボル情報に定義付けされているファイル拡張子情報を抽出して、復元されたデジタルコンテンツと関連付ける。

【0061】

ステップS25では、ユーザの指示に基づいて、ファイル拡張子情報に関連するアプリケーションを起動し、デジタルコンテンツの利用を行う。復元されたデジタルコンテンツが実行形式のファイルである場合には、ユーザによるアプリケーションの起動を待たずに、ファイルの指定があれば自己起動するように構成できる。

【0062】

〔生体情報による認証方法〕

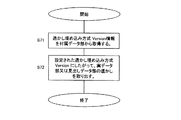

デジタルコンテンツを利用しようとしているユーザが、正当な利用者であるか否かの認証を、ユーザの生体情報を用いて行うことが可能である。生体情報としては、前述のように、指紋情報、網膜情報、虹彩情報、声紋情報などが考えられる。ここでは、指紋情報を用いて認証を行う場合について、図9、図10に基づいて説明する。

【0063】

ユーザの指紋情報に基づいて本人認証を行う場合には、予めユーザからコンテンツ管理者2側に利用者本人の指紋画像を登録してもらう。ステップS31では、登録されているユーザの指紋画像に基づいて、検査対象となる指紋との照合を行うテンプレート情報を作成する。

【0064】

指紋画像の端点・分岐点などのマニューシャと呼ばれる特徴点情報による照合を行う場合には、登録されている指紋画像から特徴点情報を抽出してこれをテンプレート情報として登録する。

【0065】

また、登録されているユーザの指紋画像を細線化画像とし、検査対象となる指紋の二値化画像とのパターンマッチングを行う方法を用いる場合には、登録されているユーザの指紋画像から細線化画像を作成し、これをテンプレート情報とする。

【0066】

ステップS32では、登録されているユーザの指紋画像から作成したテンプレート情報を見出しデータ部16または付属データ部17に記録する。見出しデータ部16にテンプレート情報を記録する場合には、不可視な電子透かしとして埋め込むように構成できる。また、付属データ部17を有するデータ構造である場合には、この付属データ部17にテンプレート情報を格納するように構成できる。

【0067】

コンテンツ利用者3側では、図10に示すフローチャートに基づいて本人認証動作を行う。

ステップS41では、コンテンツ利用者3側に設置される指紋読取装置によりユーザの指紋を読み取り、その指紋画像から検査対象となる指紋情報を取得する。前述したように、指紋の特徴点に基づいて照合を行う場合には、読み取った指紋画像からその端点・分岐点などに基づく特徴点情報を生成する。また、細線化画像とのパターンマッチングを行う場合には、読み取った指紋画像から二値化画像を生成する。

【0068】

ステップS42では、見出しデータ部16または付属データ部17に記録されているテンプレート情報を取り出す。見出しデータ部16にテンプレート情報が電子透かしとして記録されている場合には、所定の埋め込みロジックにより見出しデータ部16からテンプレート情報を取り出すこととなる。

【0069】

ステップS43では、検査対象となる指紋情報とテンプレート情報とを照合して本人認証を行う。特徴点情報に基づいて照合を行う場合には、検査対象となる指紋画像から得た特徴点情報と、登録されているユーザの指紋から得た特徴点情報であるテンプレートが比較され、その比較結果に基づいて本人認証が行われる。また、細線化画像による照合を行う場合には、検査対象となる指紋画像の二値化情報と、登録されているユーザの指紋から得た細線化画像とをパターンマッチングし、その結果に基づいて本人認証が行われる。

【0070】

〔コンテンツ利用情報〕

利用者情報14などのユーザに関する情報をデジタルコンテンツ内に埋め込むことで、利用状況をデジタルコンテンツ内に残すことが可能である。たとえば、配布を行う合成データ12中のデジタルコンテンツに配布先であるユーザの利用者情報14を埋め込むことで、最初に配布を行ったユーザの情報を残すことが可能となる。また、デジタルコンテンツの利用時にそのユーザの利用者情報14を取得し、これをデジタルコンテンツ中に埋め込むように構成すれば、利用者の履歴を残すことができる。

【0071】

デジタルコンテンツ内に利用するユーザの指紋情報を埋め込む場合について、図11のフローチャートに基づいて説明する。

ステップS51では、デジタルコンテンツを利用しようとするユーザの指紋画像情報を生成する。

【0072】

ステップS52では、合成データのデジタルコンテンツ内にユーザの指紋画像情報を埋め込む。

たとえば、コンテンツ管理者2側において、配布する合成データ12中に含まれるデジタルコンテンツに、予め登録されている配布先のユーザの指紋画像情報を、不可視な電子透かしとして埋め込むことが考えられる。この場合、最初に配布を行ったユーザの指紋画像情報がデジタルコンテンツ内に埋め込まれており、不正にコピーされた場合であってもその出所を判別することが可能となる。

【0073】

また、デジタルコンテンツを利用しようとする際に、ユーザの指紋画像情報を取得し、これをデジタルコンテンツ内に埋め込むように構成することも可能である。この場合も、利用しようとするユーザの指紋画像情報を不可視な電子透かしとしてデジタルコンテンツ内に埋め込むように構成できる。この場合、不正に利用しようとした場合であっても、デジタルコンテンツに利用者の履歴情報が残ることとなり、このデータが不正に流出した経路を知ることができる。

【0074】

〔電子透かし埋め込みロジック〕

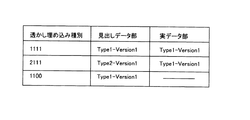

前述したように、見出しデータ部16に許諾情報13を不可視な電子透かしとして埋め込む場合に、許諾情報13を埋め込む際に用いた埋め込みロジックの情報を合成データ12内に持たせることができる。見出しデータ部16には、許諾情報13の他にユーザの生体情報、著作権や版権などに関する権利情報などを電子透かしとして埋め込むことが考えられ、またデジタルコンテンツ内にも、ユーザの生体情報、著作権や版権などに関する権利情報、利用期限や利用回数制限などに関する利用情報などを埋め込むことが考えられる。見出しデータ部16と実データ部15に含まれる電子透かしの埋め込みロジックの種別やバージョン情報をそれぞれ付属データ部17に格納しておくことで、コンテンツ利用者3側での利用が容易となる。この動作について、図12および図13のフローチャートに基づいて説明する。

【0075】

ステップS61では、配布する合成データ12の見出しデータ部16および実データ部15のそれぞれに含まれる電子透かしの埋め込みロジックの種別データとバージョン情報を付属データ部17に格納する。

【0076】

たとえば、見出しデータ部16および実データ部15で使用される埋め込みロジックを、図14のテーブルのように定義することができる。ここでは、見出しデータ部16で使用される埋め込みロジックの種別とバージョン情報および実データ部15で使用される埋め込みロジックの種別とバージョン情報を順に並べて4桁の数値とし、これに基づいて埋め込みロジックを定義している。

【0077】

ステップS62では、付属データ部17に設定された埋め込みロジックにしたがって、見出しデータ部16および実データ部15にそれぞれ電子透かしの埋め込み処理を実行する。

【0078】

コンテンツ利用者3側において、配布された合成データ12から電子透かしのデータを取り出す場合には、図13のフローチャートに基づいて動作する。

ステップS71では、合成データ12中の付属データ部17から埋め込みロジックの情報を取得する。

【0079】

ステップS72では、取得した埋め込みロジックの情報に基づいて、見出しデータ部16および実データ部15に埋め込まれた電子透かしを取り出す。取得した埋め込みロジックの情報は、前述したように、見出しデータ部16に対する埋め込みロジックの種別とバージョン情報および実データ部15に対する埋め込みロジックの種別とバージョン情報で構成されており、これに基づいて各電子透かしの情報を取り出すことが可能となる。

【0080】

〔実データ部のハッシュ値〕

デジタルコンテンツの内容の改竄やデータの置き換え、通信中のエラーなどを検出するために、実データ部15のハッシュ値を生成し、これを合成データ12中に記録しておく構成とすることができる。ハッシュ値は、ハッシュ関数を用いて求められる固定長の疑似乱数であり、このハッシュ値から原文を再現することができないように、不可逆な一方方向関数により生成される。

【0081】

このような見出しデータ部15のハッシュ値を見出しデータ部16に埋め込む場合について、図15および図16のフローチャートに基づいて説明する。

ステップS81では、実データ部15のデータを特定のハッシュ関数に入力しハッシュ値を生成する。ハッシュ値を求める実データ部としては、暗号化前のデジタルコンテンツのデータとすることも可能であり、コンテンツ鍵による暗号化された実データ部とすることも可能である。また、ハッシュ関数は、SHA-1やMD5、その他のものを用いることが可能である。

【0082】

ステップS82では、生成された実データ部15のハッシュ値を見出しデータ部16に不可視な電子透かしとして埋め込む。電子透かしの埋め込みロジックは、前述したような埋め込みロジック種別およびバージョン情報で定義されたものを用いることができる。

【0083】

合成データ12に含まれる実データ部15のハッシュ値を求め、見出しデータ部16に埋め込まれたハッシュ値と比較することによって、データの置き換えなどの不正があったことを検証することができる。このときの動作を図16のフローチャートに基づいて説明する。

【0084】

ステップS91では、合成データ12中に含まれる実データ部15のデータを特定のハッシュ関数に入力し、ハッシュ値を求める。ここでは、見出しデータ16中に電子透かしとして埋め込まれたハッシュ値と同じハッシュ関数を用いることが必要である。

【0085】

ステップS92では、合成データ12の見出しデータ部16に埋め込まれているハッシュ値を抽出する。ハッシュ値は、前述の埋め込みロジックに基づいて電子透かしとして見出しデータ部16に埋め込まれており、この埋め込みロジックに基づいて抽出することで検証用のハッシュ値を取得することができる。

【0086】

ステップS93では、ハッシュ関数により生成した実データ部15のハッシュ値と、見出しデータ部16から抽出した検証用のハッシュ値を比較して一致するか否かの検証を行う。

【0087】

このように、見出しデータ部16に実データ部15のハッシュ値を埋め込むことにより、合成データ12に含まれるデジタルコンテンツが改竄されたことや不正にデータの置き換えがあったことを認識することが可能となる。

【0088】

〔サーバの記録場所情報〕

配布する合成データ12中に含まれるデジタルコンテンツを管理しているサーバの記録場所情報を合成データ12中に含ませることができる。この場合の動作について図17および図18のフローチャートに基づいて説明する。

【0089】

ステップS101では、配布するデジタルコンテンツを管理するサーバの格納情報を取得する。この場合、サーバ内のデジタルコンテンツが格納されている場所を示すURLなどを格納情報として取得する。

【0090】

ステップS102では、見出しデータ部16に不可視な電子透かしとして格納情報を埋め込む。この場合も、前述と同様にして設定された埋め込みロジックを用いて電子透かしの埋め込みが行うことができる。

【0091】

ステップS103では、見出しデータ部16に埋め込んだものと同じ格納情報を付属データ部15に格納する。

配布されたデジタルコンテンツを管理するサーバのURLと、見出しデータ部16に埋め込まれた格納情報および付属データ部15に格納されている格納情報とを検証すれば、デジタルコンテンツが正常に利用されていることを確認することができる。

【0092】

ステップS111では、デジタルコンテンツを管理するサーバの記録場所情報を取得する。

ステップS112では、見出しデータ部16に埋め込まれている格納情報を抽出する。この場合、前述したような見出しデータ部16に対応する埋め込みロジックを用いて格納情報を抽出する。

【0093】

ステップS113では、付属データ部17に格納されている格納情報を抽出する。

ステップS114では、サーバの格納情報、見出しデータ部16から抽出した格納情報および付属データ部17から抽出した格納情報を比較して、同じ値であるか否かを検証する。

【0094】

このように構成した場合、見出しデータ部16、実データ部15および付属データ部17を分離して不正利用しても、各格納情報を比較して検証することで不正利用を発見することが可能である。また、見出しデータ部16に埋め込まれた格納情報と、付属データ部17に格納された格納情報とを同じように置き換えたとしても、デジタルコンテンツを管理しているサーバの格納情報と比較して検証しているため、不正利用を発見することが可能となる。

【0095】

〔セキュリティ要求と画質要求〕

画像データであるデジタルコンテンツ内に電子透かしを埋め込む場合には、ある程度画質が劣化することが問題となる。したがって、高画質が求められるようなデジタルコンテンツについては、可視的な電子透かしを埋め込むことが考えられる。また、セキュリティ要求が低いデジタルコンテンツについては、暗号化する必要もない場合がある。このような画質要求とセキュリティ要求とに基づいて、電子透かしの形態と暗号化の有無を各デジタルコンテンツについて設定することが可能である。

【0096】

デジタルコンテンツを合成データ12内のデータとして取り込む際に、画質要求とセキュリティ要求に基づいて実データ部15を作成する方法を図19のフローチャートに基づいて説明する。

【0097】

ステップS121では、画質要求情報とセキュリティ要求情報とを入力する。たとえば、図20に示すように、画質要求情報およびセキュリティ要求情報を、それぞれ"LOW"および"HIGH"とし、この組み合わせにしたがって、電子透かしの形態および暗号化の有無を設定するように構成できる。

【0098】

ステップS122では、入力された画質要求情報とセキュリティ要求情報に基づいて、図20のテーブルを参照し、電子透かしの形態と暗号化の有無を決定して実データ部15の生成を実行する。

【0099】

この場合、画質要求が高いデジタルコンテンツについては、不可視な電子透かしを用いずに画質の劣化を防止することが可能となる。著作権情報や版権に関する情報などについては、可視的な透かしとして埋め込むように構成しているため、不正な利用を防止することが可能となる。

【0100】

また、セキュリティ要求の高いデジタルコンテンツについてはコンテンツ鍵を用いた暗号化を行っており、セキュリティ効果を維持することができ、セキュリティ要求の低いデジタルコンテンツについては暗号化を省略することで、配布時における合成データ作成の時間の短縮および利用時における起動時間の短縮を図ることが可能となる。

【0101】

〔他の実施形態〕

(A)コンテンツ管理者2または他の特定の連絡先情報を見出しデータ部16内に電子透かしと埋め込んだ構成とすることができる。この場合、ユーザ側で合成データ12内のデジタルコンテンツを利用する際に、見出しデータ部16から抽出した連絡先に回線接続を行い、コンテンツ情報を送出するように構成できる。

【0102】

このことで、配布されたデジタルコンテンツの利用状況をコンテンツ管理者2側で監視することができ、不正利用を防止することが可能となる。

(B)合成データ12中に含まれるデジタルコンテンツ11の内容を代表するようなサンプルデータを抽出し、このサンプルデータを見出しデータ部とすることが可能である。

【0103】

たとえば、デジタルコンテンツ11が画像データを含む構成である場合に、このうち代表的な画像データを抽出し、この画像データに前述したような許諾情報13を埋め込んで許諾情報付見出しデータ部16を作成することが可能である。

【0104】

デジタルコンテンツ11が音楽データや音声データである場合には、その一部をサンプリングして、デジタルコンテンツの内容がわかるように構成することができる。

【0105】

さらに、各デジタルコンテンツのタイトルや要約を読み上げた音声データを用いることも可能であり、この場合は、音楽データであるデジタルコンテンツの一部をサンプリングして見出しデータ部とする場合と同様に取り扱うことが可能である。

〔付記項〕

(付記1)

配布を行うデジタルコンテンツを暗号化して実データ部を作成し、前記デジタルコンテンツの属性を視覚的または聴覚的に認識できるようにシンボル化したシンボル情報を備える見出しデータ部を作成し、前記デジタルコンテンツの暗号化の際に暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報を電子透かしとして前記見出しデータ部に埋め込んだ許諾情報付見出しデータ部を作成し、前記実データ部と前記許諾情報付見出しデータ部とを合成した合成データを作成してこれを配布するデータ運用方法。

(付記2)

前記見出しデータ部は、複数のデジタルコンテンツにそれぞれ対応してその内容を視覚的に認識できるようにシンボル化された1つ以上の画像シンボルデータを、1つの画像データ内に合成してなる、付記1に記載のデータ運用方法。

(付記3)

配布を行うデジタルコンテンツを暗号化して実データ部を作成し、

前記デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部を作成し、前記見出しデータ部に前記デジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報を視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ許諾情報付見出しデータ部を作成し、

前記デジタルコンテンツの利用制限を行うための利用制限情報を暗号化した付属データ部を作成し、前記実データ部と前記許諾情報付見出しデータ部とを合成する際に前記付属データ部を同時に合成して合成データを作成してこれを配布するデータ運用方法。

(付記4)

前記利用制限情報は、前記許諾情報を前記見出しデータ部に電子透かしとして埋め込む際の埋込ロジックである、付記3に記載のデータ運用方法。

(付記5)

前記利用制限情報は、前記デジタルコンテンツを利用可能な利用期限または利用回数に基づく、付記3に記載のデータ運用方法。

(付記6)

前記利用制限情報は、前記デジタルコンテンツの利用者の個人情報を暗号鍵として暗号化されている、付記3〜5のいずれかに記載のデータ運用方法。

(付記7)

前記利用制限情報を暗号化する際の暗号鍵は、前記利用者によって予め設定されたパスワードである、付記6記載のデータ運用方法。

(付記8)

前記利用制限情報を暗号化する際の暗号鍵は、前記合成データが記録される記録媒体に固有の識別情報である、付記6に記載のデータ運用方法。

(付記9)

前記利用制限情報を暗号化する際の暗号鍵は、前記利用者の生体情報である、付記6に記載のデータ運用方法。

(付記10)

配布を行うデジタルコンテンツを暗号化した実データ部と、

前記デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部に、前記デジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報を視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ許諾情報付見出しデータ部と、

前記デジタルコンテンツの利用制限を行うための利用制限情報を暗号化した付属データ部と、

を合成して配布される合成データから付属データ部を分離し、前記付属データ部を復号化して利用制限情報を取り出し、前記利用制限情報に基づいて前記許諾情報付見出しデータ部に埋め込まれた許諾情報を取り出し、前記許諾情報から前記デジタルコンテンツを復号化するためのコンテンツ鍵を取得し、このコンテンツ鍵を用いて前記実データ部を元のデジタルコンテンツに復号化して利用者に利用させるデータ運用方法。

(付記11)

配布を行うデジタルコンテンツを暗号化して実データ部を作成し、

前記デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部を作成し、前記見出しデータ部に前記デジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報を視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ許諾情報付見出しデータ部を作成し、

前記実データ部からハッシュ関数を用いて生成されたハッシュ値を、前記見出しデータ部に視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ後、前記実データ部と前記許諾情報付見出しデータ部とを合成した合成データを作成してこの合成データを配布することを特徴とするデータ運用方法。

(付記12)

配布を行うデジタルコンテンツを暗号化して実データ部を作成し、

前記デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部を作成し、前記デジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報と、記録される記録媒体に固有の識別情報とを視覚的または聴覚的に認識不能な電子透かしとして前記見出しデータ部に埋め込んだ許諾情報付見出しデータ部を作成し、

前記実データ部と前記許諾情報付見出しデータ部とを合成した合成データを作成して、この合成データを配布することを特徴とするデータ運用方法。

(付記13)

配布を行うデジタルコンテンツを暗号化して実データ部を作成し、

前記デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部を作成し、前記デジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報と、前記デジタルコンテンツを再生するための情報機器に特定の動作をさせる制御コードとを視覚的または聴覚的に認識不能な電子透かしとして前記見出しデータ部に埋め込んだ許諾情報付見出しデータ部を作成し、

前記実データ部と前記許諾情報付見出しデータ部とを合成した合成データを作成して、この合成データを配布することを特徴とするデータ運用方法。

(付記14)

配布を行うデジタルコンテンツを暗号化した実データ部を作成し、

前記デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部を作成し、前記見出しデータ部に前記デジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報を視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ許諾情報付見出しデータ部を作成し、

前記実データ部をデジタルコンテンツに復号化する際に、所定の連絡先に回線接続して、復号化を行うデジタルコンテンツのコンテンツ情報を送出するために、前記デジタルコンテンツのコンテンツ情報と、前記所定の連絡先情報とを、前記見出しデータ部に視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ後、前記実データ部と前記許諾情報付見出しデータ部とを合成した合成データを作成し、この合成データを配布することを特徴とするデータ運用方法。

(付記15)

配布を行うデジタルコンテンツを暗号化した実データ部を作成し、

前記デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部を作成し、前記見出しデータ部に前記デジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報を視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ許諾情報付見出しデータ部を作成し、

前記実データ部と前記許諾情報付見出しデータ部を合成した合成データを作成する際に、前記デジタルコンテンツを登録しているサーバの記録場所情報を、前記合成データ中に保持させ、この合成データを配布することを特徴とするデータ運用方法。

(付記16)

前記デジタルコンテンツを登録しているサーバの記録場所情報を、前記見出しデータ部に視覚的または聴覚的に認識不能な電子透かしとして埋め込むことを特徴とする、付記15に記載のデータ運用方法。

(付記17)

配布を行うデジタルコンテンツを暗号化した実データ部を作成し、

前記デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部を作成し、前記見出しデータ部に前記デジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報を視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ許諾情報付見出しデータ部を作成し、

前記実データ部と前記許諾情報付見出しデータ部を合成して合成データを作成する際に、前記デジタルコンテンツの利用者の生体情報に基づいて生成された生体テンプレート情報を、前記合成データ中に保持させ、この合成データを配布することを特徴とするデータ運用方法。

(付記18)

前記生体テンプレート情報を、前記見出しデータ部に視覚的または聴覚的に認識不能な電子透かしとして埋め込むことを特徴とする、付記17に記載のデータ運用方法。

(付記19)

配布を行うデジタルコンテンツを暗号化した実データ部を作成し、

前記デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部を作成し、前記見出しデータ部に前記デジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報を視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ許諾情報付見出しデータ部を作成し、

前記実データ部と前記許諾情報付見出しデータ部を合成して合成データを作成し、この合成データを配布するデータ運用方法であって、

前記デジタルコンテンツの著作権情報や版権情報を含む権利情報を、前記デジタルコンテンツ中に電子透かしとして埋め込むことを特徴とするデータ運用方法。

(付記20)

前記デジタルコンテンツに要求されるデータ品質レベルとセキュリティレベルとに基づいて、前記デジタルコンテンツ中に埋め込む電子透かしの形態と暗号化レベルを決定することを特徴とする、付記19に記載のデータ運用方法。

(付記21)

前記デジタルコンテンツ中への電子透かしの埋め込み方式と、前記見出しデータ部への電子透かしの埋め込み方式が、異なることを特徴とする、付記19または20に記載のデータ運用方法。

【0106】

【発明の効果】

本発明では、デジタルコンテンツを暗号化して配布を行う際に、添付されている見出しデータ部のシンボル情報によりその内容を認識することが容易である。したがって、配布されるデジタルコンテンツのセキュリティを高く維持することが可能であるとともに、復号化する前にどのようなデジタルコンテンツが含まれているかを確認することが可能となる。

【0107】

また、デジタルコンテンツを暗号化する際に用いたコンテンツ鍵の情報を含む許諾情報を見出しデータ部に電子透かしとして埋め込んであるため、コンテンツ鍵を別途管理する必要がなく、コンテンツ鍵を紛失して再発行を受けるような手間を省くことが可能となる。このコンテンツ鍵は、ユーザの指紋情報やパスワード、使用している情報機器の識別情報などを用いて暗号化することによって、正当なユーザにのみ復号化することが可能となり、不正使用を防止することができる。

【図面の簡単な説明】

【図1】本発明の概略構成を示すブロック図。

【図2】データ構造の一例を示す説明図。

【図3】データ構造の他の例を示す説明図。

【図4】コンテンツ管理者の制御ブロック図。

【図5】コンテンツ利用者の制御ブロック図。

【図6】制御の概略を示すフローチャート。

【図7】制御の概略を示すフローチャート。

【図8】シンボル情報とその種別および拡張子の対応を示すテーブル説明図。

【図9】認証用の指紋情報を合成データ中に記録する際の制御フローチャート。

【図10】指紋情報により本人認証を行う際の制御フローチャート。

【図11】実データ部への指紋情報を埋め込む際の制御フローチャート。

【図12】電子透かし埋め込みロジックに関する情報を合成データ中に含ませる際の制御フローチャート。

【図13】合成データ中の記録された電子透かし埋め込みロジックを用いて情報を取り出す際の制御フローチャート。

【図14】電子透かし埋め込みロジックに関する情報の一例を示すテーブル説明図。

【図15】実データ部のハッシュ値を見出しデータに埋め込む際の制御フローチャート。

【図16】実データ部のハッシュ値によりデータ中の不正の有無を検証する際の制御フローチャート。

【図17】デジタルコンテンツの管理サーバの記録場所に関する情報を合成データ中に記録する際の制御フローチャート。

【図18】デジタルコンテンツの管理サーバの記録場所に関する情報を用いて不正の有無を検証する際の制御フローチャート。

【図19】画質要求情報とセキュリティ要求情報に基づいて実データ部の生成方法を決定する際の制御フローチャート。

【図20】画質要求情報とセキュリティ要求情報に基づいて実データ部の生成方法を決定する際に用いるテーブルの説明図。

Claims (10)

- 配布を行うデジタルコンテンツを暗号化して実データ部を作成し、前記デジタルコンテンツの属性を視覚的または聴覚的に認識できるようにシンボル化したシンボル情報を備える見出しデータ部を作成し、前記デジタルコンテンツの暗号化の際に暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報を電子透かしとして前記見出しデータ部に埋め込んだ許諾情報付見出しデータ部を作成し、前記実データ部と前記許諾情報付見出しデータ部とを合成した合成データを作成してこれを配布するデータ運用方法。

- 前記見出しデータ部は、複数のデジタルコンテンツにそれぞれ対応してその属性を視覚的に認識できるようにシンボル化された1つ以上の画像シンボルデータを、1つの画像データ内に合成してなる、請求項1に記載のデータ運用方法。

- 配布を行うデジタルコンテンツを暗号化して実データ部を作成し、

前記デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部を作成し、前記見出しデータに前記デジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報を視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ許諾情報付見出しデータ部を作成し、

前記デジタルコンテンツの利用制限を行うための利用制限情報を暗号化した付属データ部を作成し、前記実データ部と前記許諾情報付見出しデータ部とを合成する際に前記付属データ部を同時に合成して合成データを作成してこれを配布するデータ運用方法。 - 前記利用制限情報は、前記許諾情報を前記見出しデータ部に電子透かしとして埋め込む際の埋込ロジックである、請求項3に記載のデータ運用方法。

- 配布を行うデジタルコンテンツを暗号化した実データ部と、

前記デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部に、前記見出しデータに前記デジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報を視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ許諾情報付見出しデータ部と、

前記デジタルコンテンツの利用制限を行うための利用制限情報を暗号化した付属データ部と、

を合成して配布される合成データから付属データ部を分離し、前記付属データ部を復号化して利用制限情報を取り出し、前記利用制限情報に基づいて前記許諾情報付見出しデータ部に埋め込まれた許諾情報を取り出し、前記許諾情報から前記デジタルコンテンツを復号化するためのコンテンツ鍵を取得し、このコンテンツ鍵を用いて前記実データ部を元のデジタルコンテンツに復号化して利用者に利用させるデータ運用方法。 - 配布を行うデジタルコンテンツを暗号化した実データ部を作成し、

前記デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部を作成し、前記見出しデータ部に前記デジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報を視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ許諾情報付見出しデータ部を作成し、

前記実データ部からハッシュ関数を用いて生成されたハッシュ値を、前記見出しデータ部に視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ後、前記実データ部と前記許諾情報付見出しデータ部とを合成した合成データを作成してこれを配布することを特徴とするデータ運用方法。 - 配布を行うデジタルコンテンツを暗号化した実データ部を作成し、

前記デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部を作成し、前記見出しデータ部に前記デジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報を視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ許諾情報付見出しデータ部を作成し、

前記実データ部をデジタルコンテンツに復号化する際に、所定の連絡先に回線接続して、復号化を行うデジタルコンテンツのコンテンツ情報を送出するために、前記デジタルコンテンツのコンテンツ情報と、前記所定の連絡先情報とを、前記見出しデータ部に視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ後、前記実データ部と前記許諾情報付見出しデータ部とを合成した合成データを作成してこれを配布することを特徴とするデータ運用方法。 - 配布を行うデジタルコンテンツを暗号化した実データ部を作成し、

前記デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部を作成し、前記見出しデータ部に前記デジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報を視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ許諾情報付見出しデータ部を作成し、

前記実データ部と前記許諾情報付見出しデータ部とを合成した合成データを作成する際に、前記デジタルコンテンツを登録しているサーバの記録場所情報を、前記合成データ中に保持させ、この合成データを配布することを特徴とするデータ運用方法。 - 配布を行うデジタルコンテンツを暗号化した実データ部を作成し、

前記デジタルコンテンツの内容を視覚的または聴覚的に認識できるようにした見出しデータ部を作成し、前記見出しデータ部に前記デジタルコンテンツを暗号化する際の暗号鍵として用いたコンテンツ鍵の情報を含む許諾情報を視覚的または聴覚的に認識不能な電子透かしとして埋め込んだ許諾情報付見出しデータ部を作成し、

前記実データ部と前記許諾情報付見出しデータ部とを合成した合成データを作成する際に、前記デジタルコンテンツの利用者の生体情報に基づいて生成された生体テンプレート情報を前記合成データ中に保持させ、この合成データを配布することを特徴とするデータ運用方法。 - 前記生体テンプレート情報を、前記見出しデータ部に視覚的または聴覚的に認識不能な電子透かしとして埋め込むことを特徴とする、請求項9に記載のデータ運用方法。

Priority Applications (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2000342753A JP3784635B2 (ja) | 2000-11-10 | 2000-11-10 | データ運用方法 |

| US09/811,550 US7046807B2 (en) | 2000-11-10 | 2001-03-20 | Data administration method |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2000342753A JP3784635B2 (ja) | 2000-11-10 | 2000-11-10 | データ運用方法 |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2002152490A JP2002152490A (ja) | 2002-05-24 |

| JP3784635B2 true JP3784635B2 (ja) | 2006-06-14 |

Family

ID=18817244

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2000342753A Expired - Lifetime JP3784635B2 (ja) | 2000-11-10 | 2000-11-10 | データ運用方法 |

Country Status (2)

| Country | Link |

|---|---|

| US (1) | US7046807B2 (ja) |

| JP (1) | JP3784635B2 (ja) |

Families Citing this family (72)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US5748763A (en) * | 1993-11-18 | 1998-05-05 | Digimarc Corporation | Image steganography system featuring perceptually adaptive and globally scalable signal embedding |

| US6560349B1 (en) | 1994-10-21 | 2003-05-06 | Digimarc Corporation | Audio monitoring using steganographic information |

| US6963884B1 (en) * | 1999-03-10 | 2005-11-08 | Digimarc Corporation | Recoverable digital content degradation: method and apparatus |

| US7185201B2 (en) * | 1999-05-19 | 2007-02-27 | Digimarc Corporation | Content identifiers triggering corresponding responses |

| EP1249002B1 (en) * | 2000-01-13 | 2011-03-16 | Digimarc Corporation | Authenticating metadata and embedding metadata in watermarks of media signals |

| US7216368B2 (en) * | 2001-03-29 | 2007-05-08 | Sony Corporation | Information processing apparatus for watermarking digital content |

| US20030233547A1 (en) * | 2001-09-25 | 2003-12-18 | Global Anti-Piracy Systems, Inc. | Systems and methods for preventing and detecting unauthorized copying of software |

| US7631184B2 (en) | 2002-05-14 | 2009-12-08 | Nicholas Ryan | System and method for imposing security on copies of secured items |

| US7380120B1 (en) | 2001-12-12 | 2008-05-27 | Guardian Data Storage, Llc | Secured data format for access control |

| US7681034B1 (en) * | 2001-12-12 | 2010-03-16 | Chang-Ping Lee | Method and apparatus for securing electronic data |

| US7565683B1 (en) | 2001-12-12 | 2009-07-21 | Weiqing Huang | Method and system for implementing changes to security policies in a distributed security system |

| US8065713B1 (en) | 2001-12-12 | 2011-11-22 | Klimenty Vainstein | System and method for providing multi-location access management to secured items |

| US7178033B1 (en) | 2001-12-12 | 2007-02-13 | Pss Systems, Inc. | Method and apparatus for securing digital assets |

| US7478418B2 (en) | 2001-12-12 | 2009-01-13 | Guardian Data Storage, Llc | Guaranteed delivery of changes to security policies in a distributed system |

| US7930756B1 (en) | 2001-12-12 | 2011-04-19 | Crocker Steven Toye | Multi-level cryptographic transformations for securing digital assets |

| US10033700B2 (en) | 2001-12-12 | 2018-07-24 | Intellectual Ventures I Llc | Dynamic evaluation of access rights |

| US7921288B1 (en) | 2001-12-12 | 2011-04-05 | Hildebrand Hal S | System and method for providing different levels of key security for controlling access to secured items |

| USRE41546E1 (en) | 2001-12-12 | 2010-08-17 | Klimenty Vainstein | Method and system for managing security tiers |

| US8006280B1 (en) | 2001-12-12 | 2011-08-23 | Hildebrand Hal S | Security system for generating keys from access rules in a decentralized manner and methods therefor |

| US7562232B2 (en) * | 2001-12-12 | 2009-07-14 | Patrick Zuili | System and method for providing manageability to security information for secured items |

| US10360545B2 (en) | 2001-12-12 | 2019-07-23 | Guardian Data Storage, Llc | Method and apparatus for accessing secured electronic data off-line |

| US7260555B2 (en) | 2001-12-12 | 2007-08-21 | Guardian Data Storage, Llc | Method and architecture for providing pervasive security to digital assets |

| US7921284B1 (en) | 2001-12-12 | 2011-04-05 | Gary Mark Kinghorn | Method and system for protecting electronic data in enterprise environment |

| US7921450B1 (en) | 2001-12-12 | 2011-04-05 | Klimenty Vainstein | Security system using indirect key generation from access rules and methods therefor |

| US7950066B1 (en) | 2001-12-21 | 2011-05-24 | Guardian Data Storage, Llc | Method and system for restricting use of a clipboard application |

| US8176334B2 (en) | 2002-09-30 | 2012-05-08 | Guardian Data Storage, Llc | Document security system that permits external users to gain access to secured files |

| US20050071657A1 (en) * | 2003-09-30 | 2005-03-31 | Pss Systems, Inc. | Method and system for securing digital assets using time-based security criteria |

| US7748045B2 (en) | 2004-03-30 | 2010-06-29 | Michael Frederick Kenrich | Method and system for providing cryptographic document retention with off-line access |

| US8613102B2 (en) | 2004-03-30 | 2013-12-17 | Intellectual Ventures I Llc | Method and system for providing document retention using cryptography |

| WO2004003806A1 (ja) * | 2002-06-28 | 2004-01-08 | Fujitsu Limited | コンテンツ提供方法,コンテンツ提供システム,コンテンツ提供装置およびコンテンツ再生装置 |

| ATE321412T1 (de) | 2002-07-26 | 2006-04-15 | Green Border Technologies | Wasserzeicheneinbettung auf der paketebene |

| US7512810B1 (en) | 2002-09-11 | 2009-03-31 | Guardian Data Storage Llc | Method and system for protecting encrypted files transmitted over a network |

| US7836310B1 (en) | 2002-11-01 | 2010-11-16 | Yevgeniy Gutnik | Security system that uses indirect password-based encryption |

| WO2004055808A1 (en) * | 2002-12-17 | 2004-07-01 | Koninklijke Philips Electronics N.V. | A method for processing an analog signal |

| US7577838B1 (en) | 2002-12-20 | 2009-08-18 | Alain Rossmann | Hybrid systems for securing digital assets |

| US7890990B1 (en) | 2002-12-20 | 2011-02-15 | Klimenty Vainstein | Security system with staging capabilities |

| US20040123126A1 (en) * | 2002-12-24 | 2004-06-24 | Lee Whay S. | Method and apparatus for deterring piracy |

| EP1614112A2 (en) * | 2003-03-24 | 2006-01-11 | Matsushita Electric Industrial Co., Ltd. | Recording apparatus and content protection system |

| US20040199782A1 (en) * | 2003-04-01 | 2004-10-07 | International Business Machines Corporation | Privacy enhanced storage |

| US8707034B1 (en) | 2003-05-30 | 2014-04-22 | Intellectual Ventures I Llc | Method and system for using remote headers to secure electronic files |

| US7730543B1 (en) | 2003-06-30 | 2010-06-01 | Satyajit Nath | Method and system for enabling users of a group shared across multiple file security systems to access secured files |

| US7555558B1 (en) | 2003-08-15 | 2009-06-30 | Michael Frederick Kenrich | Method and system for fault-tolerant transfer of files across a network |

| JP2005094066A (ja) * | 2003-09-12 | 2005-04-07 | Digital Book Inc | コンテンツ管理システム |

| US7703140B2 (en) | 2003-09-30 | 2010-04-20 | Guardian Data Storage, Llc | Method and system for securing digital assets using process-driven security policies |

| US8127366B2 (en) | 2003-09-30 | 2012-02-28 | Guardian Data Storage, Llc | Method and apparatus for transitioning between states of security policies used to secure electronic documents |

| US7707427B1 (en) * | 2004-07-19 | 2010-04-27 | Michael Frederick Kenrich | Multi-level file digests |

| US8223785B2 (en) * | 2004-09-13 | 2012-07-17 | International Business Machines Corporation | Message processing and content based searching for message locations in an asynchronous network |

| US7930544B2 (en) * | 2004-10-28 | 2011-04-19 | Canon Kabushiki Kaisha | Data processing apparatus and its method |

| JP3856810B2 (ja) * | 2005-04-06 | 2006-12-13 | シャープ株式会社 | コンテンツのダウンロード方法および再生方法 |

| JP4742682B2 (ja) * | 2005-06-01 | 2011-08-10 | 富士ゼロックス株式会社 | コンテンツ保護装置及びコンテンツ保護解除装置 |

| JP2007333851A (ja) * | 2006-06-13 | 2007-12-27 | Oki Electric Ind Co Ltd | 音声合成方法、音声合成装置、音声合成プログラム、音声合成配信システム |

| US9356935B2 (en) * | 2006-09-12 | 2016-05-31 | Adobe Systems Incorporated | Selective access to portions of digital content |

| US20080104417A1 (en) * | 2006-10-25 | 2008-05-01 | Nachtigall Ernest H | System and method for file encryption and decryption |

| US8412926B1 (en) | 2007-04-11 | 2013-04-02 | Juniper Networks, Inc. | Using file metadata for data obfuscation |

| FR2944665B1 (fr) * | 2009-04-20 | 2011-09-16 | Born Access Technologies | Lecteur de fichiers video encryptes |

| US8578157B2 (en) * | 2009-05-29 | 2013-11-05 | Adobe Systems Incorporated | System and method for digital rights management with authorized device groups |

| US9189697B1 (en) | 2010-02-22 | 2015-11-17 | Isaac S. Daniel | System and method for detecting recording devices |

| CN101815291A (zh) * | 2010-03-22 | 2010-08-25 | 中兴通讯股份有限公司 | 一种自动登录客户端的方法和系统 |

| US8718446B1 (en) * | 2010-09-16 | 2014-05-06 | Isaac S. Daniel | System and method for watermarking video content |

| CN103563278B (zh) * | 2011-05-20 | 2017-02-08 | 西里克斯系统公司 | 保护加密的虚拟硬盘 |

| US8958550B2 (en) * | 2011-09-13 | 2015-02-17 | Combined Conditional Access Development & Support. LLC (CCAD) | Encryption operation with real data rounds, dummy data rounds, and delay periods |

| FR2982447A1 (fr) | 2011-11-07 | 2013-05-10 | France Telecom | Procede de codage et decodage d'images, dispositif de codage et decodage et programmes d'ordinateur correspondants |

| FR2982446A1 (fr) | 2011-11-07 | 2013-05-10 | France Telecom | Procede de codage et decodage d'images, dispositif de codage et decodage et programmes d'ordinateur correspondants |

| JP5599771B2 (ja) * | 2011-11-14 | 2014-10-01 | パラ3、インコーポレイテッド | 生体情報認識装置を備えた携帯型パーソナルサーバ装置 |

| CN103020504B (zh) * | 2012-12-03 | 2015-09-23 | 鹤山世达光电科技有限公司 | 基于指纹认证的图片管理系统及图片管理方法 |

| US8880906B2 (en) * | 2013-03-14 | 2014-11-04 | Appsense Limited | Storing encrypted contents in digital archives |

| US9848003B2 (en) * | 2014-06-23 | 2017-12-19 | Avaya Inc. | Voice and video watermark for exfiltration prevention |

| CN105471575B (zh) * | 2014-09-05 | 2020-11-03 | 创新先进技术有限公司 | 一种信息加密、解密方法及装置 |

| GB201521134D0 (en) * | 2015-12-01 | 2016-01-13 | Privitar Ltd | Privitar case 1 |

| KR101797530B1 (ko) * | 2016-01-12 | 2017-11-14 | 상명대학교산학협력단 | 능동형 콘텐츠 생성 방법 및 능동형 콘텐츠가 기록된 컴퓨터 판독가능 기록매체 |

| US11003743B2 (en) | 2016-01-12 | 2021-05-11 | Sangmyung University Seoul Industry-Academy Cooperation Foundation | Active content playback apparatus and active content creation apparatus |

| US11138220B2 (en) * | 2016-11-27 | 2021-10-05 | Amazon Technologies, Inc. | Generating data transformation workflows |

Family Cites Families (11)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US6182218B1 (en) * | 1994-12-13 | 2001-01-30 | Mitsubishi Corporation | Digital content management system using electronic watermark |

| JPH1016459A (ja) | 1996-07-02 | 1998-01-20 | Dainippon Printing Co Ltd | 偽造防止印刷物 |

| JP3154325B2 (ja) | 1996-11-28 | 2001-04-09 | 日本アイ・ビー・エム株式会社 | 認証情報を画像に隠し込むシステム及び画像認証システム |

| JP3585679B2 (ja) | 1996-12-04 | 2004-11-04 | 株式会社東芝 | 放送局装置および受信端末装置 |

| JPH10294726A (ja) | 1997-04-17 | 1998-11-04 | Nippon Telegr & Teleph Corp <Ntt> | 著作物管理方法及びシステム |

| US6223285B1 (en) * | 1997-10-24 | 2001-04-24 | Sony Corporation Of Japan | Method and system for transferring information using an encryption mode indicator |

| JPH11232779A (ja) | 1997-11-20 | 1999-08-27 | Toshiba Corp | コピー防止装置 |

| JP2000268497A (ja) | 1999-03-12 | 2000-09-29 | Matsushita Electric Ind Co Ltd | ディジタルデータ記録媒体、ディジタルデータ記録再生装置およびディジタルデータ記録システム |

| JP2000268096A (ja) | 1999-03-18 | 2000-09-29 | Dainippon Printing Co Ltd | コンテンツ配信システム及びそのサーバ |

| US7103574B1 (en) * | 1999-03-27 | 2006-09-05 | Microsoft Corporation | Enforcement architecture and method for digital rights management |

| JP2002099213A (ja) * | 2000-09-21 | 2002-04-05 | Nec Corp | ディジタルコンテンツ生成装置及び再生装置 |

-

2000

- 2000-11-10 JP JP2000342753A patent/JP3784635B2/ja not_active Expired - Lifetime

-

2001

- 2001-03-20 US US09/811,550 patent/US7046807B2/en not_active Expired - Lifetime

Also Published As

| Publication number | Publication date |

|---|---|

| US20020059522A1 (en) | 2002-05-16 |

| JP2002152490A (ja) | 2002-05-24 |

| US7046807B2 (en) | 2006-05-16 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP3784635B2 (ja) | データ運用方法 | |

| US12476802B2 (en) | Method and system for secure distribution of selected content to be protected on an appliance-specific basis with definable permitted associated usage rights for the selected content | |

| US11461434B2 (en) | Method and system for secure distribution of selected content to be protected | |

| US11366878B2 (en) | Method and apparatus for delivering encoded content | |

| US10769252B2 (en) | Method and apparatus for watermarking of digital content, method for extracting information | |

| US7506365B2 (en) | Document distribution method and document management method | |

| EP1055321B1 (en) | Secure distribution of digital representations | |

| KR101379861B1 (ko) | Drm 제공 장치, 시스템 및 그 방법 | |

| US8607354B2 (en) | Deriving multiple fingerprints from audio or video content | |

| JP4561146B2 (ja) | コンテンツ流通システム、暗号化装置、暗号化方法、情報処理プログラム、及び記憶媒体 | |

| US20040039932A1 (en) | Apparatus, system and method for securing digital documents in a digital appliance | |

| JP2000260121A (ja) | 情報再生装置および情報記録装置 | |

| JP2004193843A (ja) | コンテンツ配信装置、コンテンツ配信方法、コンテンツ配信プログラムおよびコンテンツ再生装置、コンテンツ再生方法、コンテンツ再生プログラム | |

| US20030233563A1 (en) | Method and system for securely transmitting and distributing information and for producing a physical instantiation of the transmitted information in an intermediate, information-storage medium | |

| CN117972797A (zh) | 一种数字档案的防篡改处理方法、装置及电子设备 | |

| US20050060544A1 (en) | System and method for digital content management and controlling copyright protection | |

| KR100787373B1 (ko) | 원래의 소스로부터 분리 이후에 압축된 컨텐츠를 보호하기 위한 시스템 | |

| JP4176945B2 (ja) | データ入出力装置 | |

| JP2003078515A (ja) | コンテンツ配信システム、復号装置、暗号化装置、復号プログラム、暗号化プログラム | |

| JP4017150B2 (ja) | コンテンツ配信装置 | |

| JP4080700B2 (ja) | データ運用方法および装置 | |

| JP2002297555A (ja) | データ配信システム | |

| JP2004355258A (ja) | デジタルコンテンツの配信方法及び配信サーバ並びにプログラム | |

| JP2005086457A (ja) | 復号鍵要求プログラム、記憶媒体、端末装置、およびサーバ装置 | |

| JP2005347867A (ja) | 電子文書改ざん検出方法及び電子文書改ざん検出装置並びにコンピュータプログラム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20040323 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20051101 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20051122 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20060314 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20060315 |

|

| R150 | Certificate of patent or registration of utility model |

Free format text: JAPANESE INTERMEDIATE CODE: R150 Ref document number: 3784635 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20100324 Year of fee payment: 4 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20100324 Year of fee payment: 4 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20110324 Year of fee payment: 5 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20110324 Year of fee payment: 5 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20120324 Year of fee payment: 6 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20130324 Year of fee payment: 7 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20130324 Year of fee payment: 7 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20140324 Year of fee payment: 8 |

|

| EXPY | Cancellation because of completion of term |