JP4561146B2 - コンテンツ流通システム、暗号化装置、暗号化方法、情報処理プログラム、及び記憶媒体 - Google Patents

コンテンツ流通システム、暗号化装置、暗号化方法、情報処理プログラム、及び記憶媒体 Download PDFInfo

- Publication number

- JP4561146B2 JP4561146B2 JP2004095273A JP2004095273A JP4561146B2 JP 4561146 B2 JP4561146 B2 JP 4561146B2 JP 2004095273 A JP2004095273 A JP 2004095273A JP 2004095273 A JP2004095273 A JP 2004095273A JP 4561146 B2 JP4561146 B2 JP 4561146B2

- Authority

- JP

- Japan

- Prior art keywords

- content

- key

- encryption

- information

- encrypted

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/14—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols using a plurality of keys or algorithms

- H04L9/16—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols using a plurality of keys or algorithms the keys or algorithms being changed during operation

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0816—Key establishment, i.e. cryptographic processes or cryptographic protocols whereby a shared secret becomes available to two or more parties, for subsequent use

- H04L9/0819—Key transport or distribution, i.e. key establishment techniques where one party creates or otherwise obtains a secret value, and securely transfers it to the other(s)

- H04L9/0822—Key transport or distribution, i.e. key establishment techniques where one party creates or otherwise obtains a secret value, and securely transfers it to the other(s) using key encryption key

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/60—Digital content management, e.g. content distribution

- H04L2209/603—Digital right managament [DRM]

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Storage Device Security (AREA)

- Management, Administration, Business Operations System, And Electronic Commerce (AREA)

Description

デジタルコンテンツ(以下、コンテンツ)は、例えば、文字情報、静止画、動画、ゲーム、といった著作物などを電子データ化したものであって、パーソナルコンピュータや専用の再生機で再生して利用するものである。

コンテンツは、例えば、ネットワークを介してユーザに配信されるが、如何にして正当なユーザがコンテンツを利用できるようにし、不正なユーザが利用できないようにするかは、電子化時代において著作権などの諸権利を保護するための大きな社会的課題である。

このようにコンテンツを暗号化する技術としては、次のものがある。

例えば、DES(Data Encryption Standard)のCBCモードなどのブロックチェイニングを用いたとしても、初期値(イニシャルベクター)と共通鍵が特定されれば、結果的に全てのデータを復号化することができる。なお、ブロックチェイニングとは、最初のブロックを暗号化した結果を、次のブロックの暗号化に用い、これを連鎖的に行う手法である。

そこで、暗号化に用いる鍵を予め多数用意することで秘匿性を向上させることも考えられるが、この場合、暗号鍵を複数用意しなければならず、コンテンツサイズが大きくなると鍵サイズも比例して大きくなってしまうという問題がある。

また、コンテンツを取得するコンテンツ取得手段と、前記取得したコンテンツを構成するオブジェクトの集合ごとに設定される前記集合を暗号復号化するための共通鍵であるオブジェクト鍵を生成するのに用いる鍵生成データと、前記コンテンツにつき1つ割り当てられる鍵情報であって前記オブジェクト鍵を生成するのに用いるコンテンツ鍵と、を前記集合ごとに演算することにより前記オブジェクト鍵を生成する暗号鍵生成手段と、暗号復号化に用いられる前記生成されたオブジェクト鍵の数に応じて変化する前記コンテンツの秘匿性と前記コンテンツの再生を行う再生処理の負荷に関する情報に基づいて、前記オブジェクト鍵の数(変更粒度)を設定する暗号鍵生成方式設定手段と、前記取得したコンテンツを、前記設定された暗号鍵生成方式に応じた数だけ生成された前記オブジェクト鍵を用いて前記集合ごとに異なるオブジェクト鍵で暗号化するとともに、前記コンテンツ鍵及び前記暗号鍵生成方式を表す暗号鍵生成方式情報を、前記暗号化したコンテンツから前記コンテンツ鍵を取り出すための権利情報であるライセンス情報で復号化可能に暗号化して前記暗号化したコンテンツに含ませる暗号化手段と、前記暗号化したコンテンツを出力する出力手段と、を具備したことを特徴とする暗号化装置を提供する(第2の構成)。

また、本発明は、コンテンツ取得手段と、暗号鍵生成手段と、暗号鍵生成方式設定手段と、暗号化手段と、出力手段と、を備えたコンピュータにおいて、前記コンテンツ取得手段によって、コンテンツを取得するコンテンツ取得ステップと、前記暗号鍵生成手段によって、前記取得したコンテンツを構成するオブジェクトの集合ごとに設定される前記集合を暗号復号化するための共通鍵であるオブジェクト鍵を生成するのに用いる鍵生成データと、前記コンテンツにつき1つ割り当てられる鍵情報であって前記オブジェクト鍵を生成するのに用いるコンテンツ鍵と、を前記集合ごとに演算することにより前記オブジェクト鍵を生成する暗号鍵生成ステップと、前記暗号鍵生成方式設定手段によって、暗号復号化に用いられる前記生成されたオブジェクト鍵の数に応じて変化する前記コンテンツの秘匿性と前記コンテンツの再生を行う再生処理の負荷に関する情報に基づいて、前記オブジェクト鍵の数(変更粒度)を設定する暗号鍵生成方式設定ステップと、前記暗号化手段によって、前記取得したコンテンツを、前記設定された暗号鍵生成方式に応じた数だけ生成された前記オブジェクト鍵を用いて前記集合ごとに異なるオブジェクト鍵で暗号化するとともに、前記コンテンツ鍵及び前記暗号鍵生成方式を表す暗号鍵生成方式情報を、前記暗号化したコンテンツから前記コンテンツ鍵を取り出すための権利情報であるライセンス情報で復号化可能に暗号化して前記暗号化したコンテンツに含ませる暗号化ステップと、前記出力手段によって、前記暗号化したコンテンツを出力する出力ステップと、から構成されたことを特徴とする暗号化方法を提供する(第3の構成)。

更に、本発明は、コンテンツを取得するコンテンツ取得機能と、前記取得したコンテンツを構成するオブジェクトの集合ごとに設定される前記集合を暗号復号化するための共通鍵であるオブジェクト鍵を生成するのに用いる鍵生成データと、前記コンテンツにつき1つ割り当てられる鍵情報であって前記オブジェクト鍵を生成するのに用いるコンテンツ鍵と、を前記集合ごとに演算することにより前記オブジェクト鍵を生成する暗号鍵生成機能と、暗号復号化に用いられる前記生成されたオブジェクト鍵の数に応じて変化する前記コンテンツの秘匿性と前記コンテンツの再生を行う再生処理の負荷に関する情報に基づいて、前記オブジェクト鍵の数(変更粒度)を設定する暗号鍵生成方式設定機能と、前記取得したコンテンツを、前記設定された暗号鍵生成方式に応じた数だけ生成された前記オブジェクト鍵を用いて前記集合ごとに異なるオブジェクト鍵で暗号化するとともに、前記コンテンツ鍵及び前記暗号鍵生成方式を表す暗号鍵生成方式情報を、前記暗号化したコンテンツから前記コンテンツ鍵を取り出すための権利情報であるライセンス情報で復号化可能に暗号化して前記暗号化したコンテンツに含ませる暗号化機能と、前記暗号化したコンテンツを出力する出力機能と、をコンピュータで実現する情報処理プログラムを提供する(第4の構成)。

更に、本発明は、第4の構成の情報処理プログラムを記憶したコンピュータが読み取り可能な記憶媒体を提供する。

本実施の形態は、共通鍵暗号方式によるコンテンツの暗号化方式に関するものであり、その特徴は、コンテンツを1つの暗号鍵で暗号化するのではなく、複数の暗号鍵で暗号化することで秘匿性を向上させる点である。また、暗号鍵を動的に生成するようにし、暗号鍵のサイズが大きくならないようにした。

更に、その暗号鍵の数を制御することで秘匿性とクライアント(再生装置)での再生時の負荷とのバランスを考えて暗号鍵数を設定することができる。

これにより、例え1つのオブジェクトの暗号鍵が特定され、データが不正に復号化されたとしても、他のオブジェクトの暗号鍵は特定できず、復号化されない。そのため、全てのオブジェクトを不正に復号化することは困難となる。

そこで、本実施の形態では、コンテンツを暗号化する場合に、両者を勘案して暗号鍵の変更粒度(暗号鍵の数であり、重複する暗号鍵は1つと数える)を設定することができる。

このように暗号鍵を動的に作成することで、オブジェクト数の多いコンテンツにおいても暗号鍵のサイズが大きくなることはない。

これにより、ユーザは、ライセンスを取得して暗号化コンテンツからコンテンツ鍵Kcを取り出すことができる。コンテンツ鍵Kcを取り出した後は、鍵生成データとコンテンツ鍵Kcから暗号鍵を生成してオブジェクトを復号化し、コンテンツを利用することができる。

また、コンテンツとライセンスを別々に流通させることにより(超流通システム)、コンテンツの流通性を高めることができる。

本実施の形態では、複数のオブジェクトから構成されたコンテンツ(コンテンツデータ)を対象とする。ここで、オブジェクトとは、コンテンツを構成するデータ集合でありデータを単位化したものである。

例えば、書籍コンテンツの場合、文字データを各ページごとにオブジェクト化することができ、挿入されている画像データもオブジェクト化することができる。そして、これらオブジェクトを組み立てると元の書籍が構成される。

コンテンツ流通システム1は、ネットワーク10を経由してコンテンツを配信するシステムであり、上流側の暗号化コンテンツを作成するオーサリング部門と、中流の暗号化コンテンツやライセンスを提供するサーバ部門と、下流側のコンテンツを再生してユーザに利用させる再生装置9(クライアント)などから構成されている。

コンテンツ4の受け渡しは、コンテンツ作成装置3と暗号化装置5をネットワークで接続しておき、ネットワーク経由で行ってもよいし、あるいはコンテンツ作成装置3でコンテンツ4を記憶媒体に書き込み、これを暗号化装置5で読み込んでもよい。

暗号化コンテンツ6の受け渡しは、暗号化装置5とコンテンツサーバ7をネットワーク接続し、ネットワーク経由で行ってもよいし、あるいは、暗号化装置5で暗号化コンテンツ6を記憶媒体に書き込み、これをコンテンツサーバ7で読み込んでもよい。

ユーザがコンテンツを購入する場合は、ユーザの秘密情報(パスワードなど)を再生装置9から送信してもらい、ユーザ認証を行った後、再生装置9に宛てて暗号化コンテンツ6を送信する。そして、このユーザに対してコンテンツ購入代金を課金する。

このように、コンテンツサーバ7は、ユーザからコンテンツの提供要求を受け付ける受付手段と、要求を受け付けたコンテンツを提供するコンテンツ提供手段を備えている。

ライセンス12はネットワーク10に接続しており、再生装置9からライセンスの発行要求を受けて、ライセンス12を発行する。

ユーザは、再生装置9からコンテンツサーバ7のコンテンツ配信サイトにアクセスしてコンテンツ(暗号化コンテンツ6)をダウンロードし、当該コンテンツを復号化するためのライセンス12をライセンスサーバ8からダウンロードする。

ネットワーク10は、例えばインターネットで構成されたネットワークである。ネットワーク10は、WAN(Wide Area Network)やLAN(Local Area Network)などで構成してもよく、また、通信衛星を用いた通信回線、電話回線網、光ケーブル網などを用いることもできる。

著作物2は、コンテンツ4を作成する元となる情報であって、例えば、書籍データ、静止画データ、動画データ、音声データといった著作物データから構成されている。

なお、紙媒体やアナログデータで構成された著作物は、デジタルデータに調製しておく。

コンテンツ4は、ヘッダ部41、文献情報42、オブジェクト情報43、及びオブジェクトテーブル情報49から構成されている。

ヘッダ部41には、バージョン番号、作成情報などのフォーマットに依存する情報が記述されている。また、コンテンツ4のID情報であるコンテンツIDを記述することもできる。

オブジェクト情報43には、著作物データが、オブジェクト1、オブジェクト2、…、オブジェクトn、…といったように、複数のオブジェクトに加工されて記述されている。

オブジェクトテーブル情報49は、各オブジェクトがコンテンツ4内でどの位置に存在するかを示すテーブルである。

オブジェクト開始識別子44は、オブジェクトの開始位置を識別するための情報である。

オブジェクトID45は、コンテンツ4内でこのオブジェクトにユニークに付与されたオブジェクトごとの個別値である。

オブジェクト情報記述部46には、オブジェクトタイプ(オブジェクトの種類、例えば、テキストデータ、音声データなど)を表す値などが記述されている。

オブジェクト終了識別子48は、オブジェクトの終了位置を識別するための情報である。

コンテンツ鍵Kcは、コンテンツにつき1つ割り当てられる鍵情報であり、オブジェクトを暗号・復号化するための共通鍵(オブジェクト鍵Kobj)を動的に生成するための元情報である。コンテンツ鍵Kcは、オブジェクト鍵Kobjを導くための元情報であって、オブジェクトを直接暗号化するのには用いない。

また、複数のオブジェクトに渡って同じ鍵生成データを設定することもでき、この場合オブジェクト鍵Kobjは1つだけ生成すれば足りる。

以下に、これらの手順について説明する。

例えば、書籍データの場合、表紙、著作物の基本情報などは暗号化しなくてもよい場合がある。この場合、書籍の主要なテキスト情報を暗号化するオブジェクトの範囲として指定する。この指定作業は、オーサリング作業者が行うものである。

このように、暗号化装置5を用いて、コンテンツを構成するオブジェクトから暗号化するものを選択することができる。

暗号鍵数(オブジェクト鍵Kobjの数)を増加させるとコンテンツの秘匿性は高くなるが、再生装置9での鍵生成数が増加し、再生装置9に負荷が大きくなる。

そのため、コンテンツ配信を行う事業者やサービスの主体者や、コンテンツの著作者が求める秘匿性と、再生装置9の負荷を比較考慮し、暗号鍵の変更粒度を設定することにより暗号鍵の数(重複程度)を決定する。変更粒度の決定は、オーサリング作業者が行うものである。

(a)オブジェクトごとに異なるオブジェクト鍵Kobjを使用する場合。

オブジェクト鍵Kobj数はオブジェクト数と等しくなる。この場合、コンテンツの秘匿性は非常に高くなるが、再生装置9の負荷も非常に高くなる。

(b)コンテンツの区切り(書籍でいうページなど)に必ず1つは存在するオブジェクトは、全て異なるオブジェクト鍵Kobjを使用し、その他のオブジェクトは、全て同一のオブジェクト鍵Kobjを使用する場合。

オブジェクト鍵Kobj数は区切り数+1になる。この場合、コンテンツの秘匿性は高く、再生装置9の負荷も高くなる。

オブジェクト鍵Kobj数はオブジェクトタイプ数に等しくなる。この場合、コンテンツの秘匿性は中程度となり、また再生装置9の負荷も中程度となる。

(d)全て同一のオブジェクト鍵Kobjを使用する場合。

オブジェクト鍵Kobj数は1となる。この場合、コンテンツの秘匿性は低くなるが、再生装置9の負荷も低くなる。

(e)オブジェクトごとに自由にオブジェクト鍵Kobjを設定する場合。この場合は、オブジェクトのタイプなど、オブジェクトに付属するデータに制約されずに、オブジェクトごとに任意にオブジェクト鍵Kobjを設定するものである。この場合、コンテンツの秘匿性の強度と再生装置9の負荷の大きさは、オブジェクト鍵Kobjの数により設定することができる。

そして、再生装置9は、その暗号鍵の暗号鍵生成方式を暗号化コンテンツ6のヘッダ部55(図4)に書き込み、利用時に再生装置9がわかるようにする。

コンテンツ鍵Kcは、コンテンツを実際に暗号化するオブジェクト鍵Kobjを生成する元となるデータである。そのため、コンテンツ鍵Kcは、コンテンツごとに異なり、第三者が予測しにくいものがよい。本実施の形態では、暗号化装置5で乱数を発生させ、これをコンテンツ鍵Kcとして用いる。

暗号化装置5は、(2)の暗号鍵数の選択で設定した数分のオブジェクト鍵Kobjを生成する。

例えば、(a)のオブジェクトごとに異なるオブジェクト鍵Kobjを使用する場合を採用する場合、オブジェクトIDを鍵生成データとして使用することができる。

この場合、オブジェクト鍵Kobjは、コンテンツ鍵KcとオブジェクトIDを関連づけて次の式(1)により生成することができる。

このほか、(b)〜(e)の場合について説明する。

(b)の場合、区切りに1つはあるオブジェクトに関しては、Kobj=F(Kc、オブジェクトID)となり、その他のオブジェクトに関しては、Kobj=F(Kc、固定値)となる。

(c)の場合、Kobj=F(Kc、オブジェクトタイプ)、又はKobj=F(Kc、オブジェクトタイプごとの固定値)となる。

(d)の場合、Kobj=F(Kc、固定値)となる。

埋め込んだ鍵生成データが個別の値である場合、各オブジェクトに個別のオブジェクト鍵Kobjが設定され、同一値の場合、各オブジェクトに同一のオブジェクト鍵Kobjが設定される。

また、オブジェクトをグループ分けし、同一グループ内で同一の鍵生成データを設定することにより、グループごとにオブジェクト鍵Kobjを設定することもできる。

このように、暗号化装置5は、コンテンツ4の部分ごとに異なる暗号鍵(オブジェクト鍵Kobj)で暗号化することができる。即ち、同一のオブジェクト鍵Kobjで暗号化されるオブジェクトの集合が1つの部分に相当する。

雑誌(漫画、週刊誌など)などの複数著作者による書籍コンテンツや、音楽のオムニバスアルバムコンテンツ、また、文字、静止画、動画、音声が混在したマルチメディアコンテンツなどは、1つのコンテンツ内にそれぞれの著作者が権利を保有する担当部分が含まれる。

また、著作物ごとにオブジェクト鍵Kobjの変更粒度を変更することもできる。この場合、例えば、コンテンツ内に音声データや映像データが含まれ、それらのデータのみ秘匿性を向上させたい場合に、それら秘匿性を向上させたい部分のオブジェクト鍵Kobj数を増やすことができる。

図3に示したデータ部47aで記述されたデータは、オブジェクト鍵Kobjで暗号化されている。

また、鍵生成データをオブジェクトに埋め込む場合は、図のように鍵生成データ50aとして埋め込まれる。鍵生成データとしてオブジェクトIDやオブジェクトタイプなど、予めオブジェクトに付属しているデータを用いる場合は、鍵生成データ50aを埋め込む必要はない。

暗号化装置5(図1)は、以上のようにしてオブジェクトを暗号化した後、暗号化コンテンツ6を生成する。

暗号化コンテンツ6は、オブジェクト暗号化後のコンテンツ4aに、ヘッダ部55、セキュリティ情報記述部56、及びデジタル署名部57を付加することにより生成される。

更に、ライセンス12を特定するライセンス特定情報も含まれており、再生装置9は、これを用いてライセンスサーバ8からライセンス12をダウンロードすることができる。

暗号化コンテンツ鍵Kcは、後述するライセンスにより復号化可能に暗号化されている。

即ち、コンテンツ鍵Kcは、「鍵を暗号化するための鍵」により更に暗号化してコンテンツに埋め込まれ、この「鍵を暗号化するための鍵」を取得するためにはライセンスと呼ばれるファイル(ライセンス12)が必要となっている。

デジタル署名部57は、例えば、所定の文字列などがライセンスサーバ8が有する秘密鍵で暗号化されており、これを再生装置9に配布してある公開鍵で復号化するなどしてデジタル署名部57が正規のものであることを確認することができる。

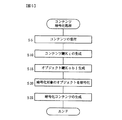

以下の処理は、暗号化装置5のCPU(Central Processing Unit)がコンテンツ暗号化処理プログラムに従って行うものである。

次に、暗号化装置5は、乱数などを用いてコンテンツ鍵Kcを生成する(ステップ10)。

オブジェクト鍵Kobjの変更粒度の決定や、鍵生成データとして使用する情報(オブジェクトID、オブジェクトタイプなどを用いるのか、あるいはオブジェクトごとに設定して各オブジェクトに埋め込むのかなど)の決定は、暗号化時に作業者が行なう。

そして、オブジェクトを暗号化した後、鍵生成データをオブジェクトに埋め込む必要がある場合にはこれを埋め込む。

暗号化装置5は、その際にコンテンツ鍵Kcをライセンス12で取り出し可能に暗号化してセキュリティ情報記述部56に含ませておく。これは、暗号化装置5が備えた元情報処理手段によるものである。

生成した暗号化コンテンツ6は出力手段により出力する。

ライセンスとは、暗号化されたコンテンツを利用するのに必要とされる権利データ(ライセンス情報)であり、例えば、ライセンスがないと暗号化されたコンテンツから共通鍵が取り出せないようになっている。

本実施の形態では、ライセンス12により暗号化コンテンツ6からコンテンツ鍵Kcが取り出せるようになっている。

ライセンス12は、暗号化コンテンツ6の利用に際してライセンスサーバ8で発行され、再生装置9に送信される。

これは、例えば、クライアントの時計が合っているかどうかの確認などに使用される。

暗号化コンテンツ6からコンテンツ鍵Kcを取り出すための情報も権利情報62に記述されている。即ち、暗号化コンテンツ6で暗号化コンテンツ鍵Kcが埋め込まれている位置などが権利情報62に記述されている。

この場合、例えば、再生装置9は、暗号化コンテンツ鍵Kcを復号化するための暗号鍵を有しており、権利情報62の内容と暗号化コンテンツ6のヘッダ部55などを比較し、所定の条件を満たす場合(コンテンツIDの一致など)にコンテンツ鍵Kcを取り出す。

サーバ公開鍵証明書64は、デジタル署名63に署名した公開鍵が有効なものであることを証明する情報であり、例えば、第三者である証明機関などが発行したものである。

このように、ライセンス12は、証明書付きでデジタル署名されおり、ライセンスサーバ8しか生成することができないようになっている。

なお、以下の処理は、再生装置9が備えたCPUがコンテンツ復号化プログラムに従って行うものである。

まず、ユーザは、認証を受けた後、コンテンツサーバ7から暗号化コンテンツ6をダウンロードし、また、ライセンスサーバ8から暗号化コンテンツ6に対応するライセンス12をダウンロードしておく。これは、再生装置9が備えたコンテンツ取得手段と、ライセンス情報取得手段によるものである。

次に、ライセンス12を用いて暗号化コンテンツ6からコンテンツ鍵Kcを取り出す(ステップ55)。これは、再生装置9が備えた元情報取得手段によるものである。

次に、復号化部15は、ステップ60で生成したオブジェクト鍵Kobjを用いて各オブジェクトを復号化し、これによってコンテンツ4を復号化する(ステップ65)。

以上のステップ55〜ステップ65は、再生装置9が備えた復号化手段によるものである。

例えば、音楽コンテンツの場合は、スピーカから音声を出力し、書籍コンテンツの場合は、ディスプレイに文字や画像を表示したりなどする。

再生装置9では、CPU21、ROM22、RAM23、レジスタ24、制御装置25、入出力インターフェース33がバスライン31を介して接続されている。

再生装置9は、例えば、パーソナルコンピュータで構成することができるが、コンテンツ4を利用する専用機として構成することもできる。また、携帯装置にて構成することも可能である。

CPU21は、コンテンツサーバ7やライセンスサーバ8と通信し、暗号化コンテンツ6やライセンス12をダウンロードしたりなどの通信処理や、ライセンス12を用いて暗号化コンテンツ6からコンテンツ4を復号化する復号化処理や、復号化したコンテンツ4を再生する再生処理を行ったりなどする。

RAM23は、データの書き込み及び消去が可能なランダムアクセスメモリであって、CPU21が暗号化コンテンツ6の復号化やコンテンツ4の再生など、各種の処理を行う際にワーキングメモリを提供する。

制御装置25は、CPU21によって制御され、コンテンツ鍵Kcやオブジェクト鍵Kobjなどの機密情報を扱ったり、暗号化コンテンツ6の復号化処理などの機密を要する情報処理を行う。このため、制御装置25は、例えば、耐タンパチップで構成されるなど耐タンパ性を確保するように構成されている。

制御装置25のCPUは、CPU21と共同して動作し、暗号化コンテンツ6がバスライン31を介して入力されると、これからコンテンツ4を復号化して出力する。このように、コンテンツ4の復号化過程はブラックボックス化されている。

入力装置26は、例えば、キーボード、マウス、ジョイスティック、などの入力デバイスから構成されており、ユーザは、これらのデバイスから情報を再生装置9に入力することができる。

例えば、書籍コンテンツ、静止画コンテンツ、動画コンテンツなどを再生する場合は、それぞれ文字、静止画、動画がディスプレイに表示され、また、プリンタから出力することができる。音楽コンテンツを再生する場合は、スピーカから音楽が出力される。

記憶装置28は、例えば、大容量のハードディスクで構成されているが、このほか、光磁気ディスク、磁気ディスク、半導体記憶装置など、他の記憶媒体と、この記憶媒体を駆動する記憶媒体駆動装置を用いて構成することもできる。

また、再生装置9がコンテンツサーバ7、ライセンスサーバ8からダウンロードした暗号化コンテンツ6やライセンス12も記憶装置28に記憶される。更に、コンテンツ4が復号化されると、これも記憶装置28に記憶される。

また、再生装置9を携帯装置で構成する場合、ネットワーク制御装置29を無線送受信機で構成し、ネットワーク10と接続する基地局を介してコンテンツサーバ7やライセンスサーバ8と通信することもできる。

これら記憶媒体を介してコンテンツ4やライセンス12を再生装置9に提供することも可能である。

コンテンツ作成装置3は、コンテンツ作成プログラムを記憶しており、これを実行してコンテンツ作成機能を発揮する。

暗号化装置5は、コンテンツ暗号化プログラムを記憶しており、これを実行して、コンテンツ鍵Kcの生成機能、オブジェクト鍵Kobjの生成機能、オブジェクトの暗号化機能、デジタル署名の生成機能などの各種機能を発揮する。

ライセンス12は、ライセンス生成プログラムを記憶しており、これを実行してライセンス提供機能を発揮する。

(1)オブジェクトごとに暗号鍵(オブジェクト鍵Kobj)を変更することで、暗号鍵の特定を困難にし、不正な復号を防ぐことができ、秘匿性を向上させることができる。

(2)暗号鍵を動的に作成することで、コンテンツのサイズが大きくなっても暗号鍵に要するサイズは大きくならず一定である。

(4)暗号鍵の変更粒度はコンテンツごとに決定できるため、コンテンツごとに秘匿性と再生処理の負荷をコントロールできる。

(7)近年重要性が増している著作権保護技術への適応を実現することができ、電子ブックやその他のコンテンツのコンテンツフォーマットの特徴を活かした暗号処理を行うのに有効である。

この場合、例えば、コンテンツを復号化するために必要な情報を予め再生装置の耐タンパチップに埋め込んでおくなどして、ライセンスを必要としないシステムを構築することができる。

3 コンテンツ作成装置 4 コンテンツ

5 暗号化装置 6 暗号化コンテンツ

7 コンテンツサーバ 8 ライセンスサーバ

9 再生装置 10 ネットワーク

12 ライセンス 15 復号化部

16 再生部

Claims (5)

- 暗号化装置、コンテンツ提供装置、ライセンス情報提供装置、及びコンテンツ再生装置からなるコンテンツ流通システムであって、

前記暗号化装置は、

コンテンツを取得するコンテンツ取得手段と、

前記取得したコンテンツを構成するオブジェクトの集合ごとに設定される前記集合を暗号復号化するための共通鍵であるオブジェクト鍵を生成するのに用いる鍵生成データと、前記コンテンツにつき1つ割り当てられる鍵情報であって前記オブジェクト鍵を生成するのに用いるコンテンツ鍵と、を前記集合ごとに演算することにより前記オブジェクト鍵を生成する暗号鍵生成手段と、

暗号復号化に用いられる前記生成されたオブジェクト鍵の数に応じて変化する前記コンテンツの秘匿性と前記コンテンツの再生を行う再生処理の負荷に関する情報に基づいて、前記オブジェクト鍵の数(変更粒度)を設定する暗号鍵生成方式設定手段と、

前記取得したコンテンツを、前記設定された暗号鍵生成方式に応じた数だけ生成された前記オブジェクト鍵を用いて前記集合ごとに異なるオブジェクト鍵で暗号化するとともに、前記コンテンツ鍵及び前記暗号鍵生成方式を表す暗号鍵生成方式情報を、前記暗号化したコンテンツから前記コンテンツ鍵を取り出すための権利情報であるライセンス情報で復号化可能に暗号化して前記暗号化したコンテンツに含ませる暗号化手段と、

前記暗号化したコンテンツを出力する出力手段と、

を具備し、

前記コンテンツ提供装置は、

コンテンツの提供要求を受け付ける受付手段と、

前記要求を受け付けた前記暗号化したコンテンツを前記コンテンツ再生装置に提供するコンテンツ提供手段と、

を具備し、

前記ライセンス情報提供装置は、

前記ライセンス情報を前記コンテンツ再生装置に提供するライセンス情報提供手段と、

を具備し、

前記コンテンツ再生装置は、

前記コンテンツ提供装置から前記暗号化したコンテンツを取得するコンテンツ取得手段と、

前記ライセンス提供装置から取得したライセンス情報を用いて前記暗号化したコンテンツから前記コンテンツ鍵及び前記暗号鍵生成方式情報を取り出するとともに、前記集合ごとに設定された鍵生成データを取り出して、前記取り出したコンテンツ鍵と鍵生成データから、前記暗号鍵生成方式情報が表す前記暗号鍵生成方式に応じて前記オブジェクト鍵を生成し、前記生成したオブジェクト鍵を用いて各集合を復号化して、前記暗号化したコンテンツを復号化する復号化手段と、

前記復号化したコンテンツを再生するコンテンツ再生手段と、

を具備したことを特徴とするコンテンツ流通システム。 - コンテンツを取得するコンテンツ取得手段と、

前記取得したコンテンツを構成するオブジェクトの集合ごとに設定される前記集合を暗号復号化するための共通鍵であるオブジェクト鍵を生成するのに用いる鍵生成データと、

前記コンテンツにつき1つ割り当てられる鍵情報であって前記オブジェクト鍵を生成するのに用いるコンテンツ鍵と、を前記集合ごとに演算することにより前記オブジェクト鍵を生成する暗号鍵生成手段と、

暗号復号化に用いられる前記生成されたオブジェクト鍵の数に応じて変化する前記コンテンツの秘匿性と前記コンテンツの再生を行う再生処理の負荷に関する情報に基づいて、前記オブジェクト鍵の数(変更粒度)を設定する暗号鍵生成方式設定手段と、

前記取得したコンテンツを、前記設定された暗号鍵生成方式に応じた数だけ生成された前記オブジェクト鍵を用いて前記集合ごとに異なるオブジェクト鍵で暗号化するとともに、前記コンテンツ鍵及び前記暗号鍵生成方式を表す暗号鍵生成方式情報を、前記暗号化したコンテンツから前記コンテンツ鍵を取り出すための権利情報であるライセンス情報で復号化可能に暗号化して前記暗号化したコンテンツに含ませる暗号化手段と、

前記暗号化したコンテンツを出力する出力手段と、

を具備したことを特徴とする暗号化装置。 - コンテンツ取得手段と、暗号鍵生成手段と、暗号鍵生成方式設定手段と、暗号化手段と、出力手段と、を備えたコンピュータにおいて、

前記コンテンツ取得手段によって、コンテンツを取得するコンテンツ取得ステップと、

前記暗号鍵生成手段によって、前記取得したコンテンツを構成するオブジェクトの集合ごとに設定される前記集合を暗号復号化するための共通鍵であるオブジェクト鍵を生成するのに用いる鍵生成データと、前記コンテンツにつき1つ割り当てられる鍵情報であって前記オブジェクト鍵を生成するのに用いるコンテンツ鍵と、を前記集合ごとに演算することにより前記オブジェクト鍵を生成する暗号鍵生成ステップと、

前記暗号鍵生成方式設定手段によって、暗号復号化に用いられる前記生成されたオブジェクト鍵の数に応じて変化する前記コンテンツの秘匿性と前記コンテンツの再生を行う再生処理の負荷に関する情報に基づいて、前記オブジェクト鍵の数(変更粒度)を設定する暗号鍵生成方式設定ステップと、

前記暗号化手段によって、前記取得したコンテンツを、前記設定された暗号鍵生成方式に応じた数だけ生成された前記オブジェクト鍵を用いて前記集合ごとに異なるオブジェクト鍵で暗号化するとともに、前記コンテンツ鍵及び前記暗号鍵生成方式を表す暗号鍵生成方式情報を、前記暗号化したコンテンツから前記コンテンツ鍵を取り出すための権利情報であるライセンス情報で復号化可能に暗号化して前記暗号化したコンテンツに含ませる暗号化ステップと、

前記出力手段によって、前記暗号化したコンテンツを出力する出力ステップと、

から構成されたことを特徴とする暗号化方法。 - コンテンツを取得するコンテンツ取得機能と、

前記取得したコンテンツを構成するオブジェクトの集合ごとに設定される前記集合を暗号復号化するための共通鍵であるオブジェクト鍵を生成するのに用いる鍵生成データと、前記コンテンツにつき1つ割り当てられる鍵情報であって前記オブジェクト鍵を生成するのに用いるコンテンツ鍵と、を前記集合ごとに演算することにより前記オブジェクト鍵を生成する暗号鍵生成機能と、

暗号復号化に用いられる前記生成されたオブジェクト鍵の数に応じて変化する前記コンテンツの秘匿性と前記コンテンツの再生を行う再生処理の負荷に関する情報に基づいて、前記オブジェクト鍵の数(変更粒度)を設定する暗号鍵生成方式設定機能と、

前記取得したコンテンツを、前記設定された暗号鍵生成方式に応じた数だけ生成された前記オブジェクト鍵を用いて前記集合ごとに異なるオブジェクト鍵で暗号化するとともに、前記コンテンツ鍵及び前記暗号鍵生成方式を表す暗号鍵生成方式情報を、前記暗号化したコンテンツから前記コンテンツ鍵を取り出すための権利情報であるライセンス情報で復号化可能に暗号化して前記暗号化したコンテンツに含ませる暗号化機能と、

前記暗号化したコンテンツを出力する出力機能と、

をコンピュータで実現する情報処理プログラム。 - 請求項4に記載の情報処理プログラムを記憶したコンピュータが読み取り可能な記憶媒体。

Priority Applications (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2004095273A JP4561146B2 (ja) | 2004-03-29 | 2004-03-29 | コンテンツ流通システム、暗号化装置、暗号化方法、情報処理プログラム、及び記憶媒体 |

| US11/059,419 US8261360B2 (en) | 2004-03-29 | 2005-02-17 | Content distributing system with dynamic encryption keys |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2004095273A JP4561146B2 (ja) | 2004-03-29 | 2004-03-29 | コンテンツ流通システム、暗号化装置、暗号化方法、情報処理プログラム、及び記憶媒体 |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2005284525A JP2005284525A (ja) | 2005-10-13 |

| JP2005284525A5 JP2005284525A5 (ja) | 2007-04-19 |

| JP4561146B2 true JP4561146B2 (ja) | 2010-10-13 |

Family

ID=34991330

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2004095273A Expired - Fee Related JP4561146B2 (ja) | 2004-03-29 | 2004-03-29 | コンテンツ流通システム、暗号化装置、暗号化方法、情報処理プログラム、及び記憶媒体 |

Country Status (2)

| Country | Link |

|---|---|

| US (1) | US8261360B2 (ja) |

| JP (1) | JP4561146B2 (ja) |

Families Citing this family (24)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US7370212B2 (en) | 2003-02-25 | 2008-05-06 | Microsoft Corporation | Issuing a publisher use license off-line in a digital rights management (DRM) system |

| US7483532B2 (en) * | 2003-07-03 | 2009-01-27 | Microsoft Corporation | RTP payload format |

| US7827113B2 (en) * | 2005-03-30 | 2010-11-02 | Sony Corporation | Method and system for providing a content subscription service |

| JP4760101B2 (ja) * | 2005-04-07 | 2011-08-31 | ソニー株式会社 | コンテンツ提供システム,コンテンツ再生装置,プログラム,およびコンテンツ再生方法 |

| US8725646B2 (en) | 2005-04-15 | 2014-05-13 | Microsoft Corporation | Output protection levels |

| US20060265758A1 (en) | 2005-05-20 | 2006-11-23 | Microsoft Corporation | Extensible media rights |

| US7684566B2 (en) | 2005-05-27 | 2010-03-23 | Microsoft Corporation | Encryption scheme for streamed multimedia content protected by rights management system |

| US7769880B2 (en) | 2005-07-07 | 2010-08-03 | Microsoft Corporation | Carrying protected content using a control protocol for streaming and a transport protocol |

| US7561696B2 (en) | 2005-07-12 | 2009-07-14 | Microsoft Corporation | Delivering policy updates for protected content |

| US7634816B2 (en) | 2005-08-11 | 2009-12-15 | Microsoft Corporation | Revocation information management |

| US8321690B2 (en) | 2005-08-11 | 2012-11-27 | Microsoft Corporation | Protecting digital media of various content types |

| US7720096B2 (en) | 2005-10-13 | 2010-05-18 | Microsoft Corporation | RTP payload format for VC-1 |

| US8776258B2 (en) * | 2007-06-20 | 2014-07-08 | David J. Linsley | Providing access rights to portions of a software application |

| JP5649273B2 (ja) * | 2008-08-25 | 2015-01-07 | 株式会社東芝 | 情報処理装置、情報処理方法および情報処理プログラム |

| US8904191B2 (en) * | 2009-01-21 | 2014-12-02 | Microsoft Corporation | Multiple content protection systems in a file |

| US9112862B2 (en) | 2009-02-02 | 2015-08-18 | Adobe Systems Incorporated | System and method for parts-based digital rights management |

| JP5652394B2 (ja) * | 2009-05-27 | 2015-01-14 | 日本電気株式会社 | 通信装置及び通信方法 |

| JP4798672B2 (ja) * | 2009-06-29 | 2011-10-19 | 東芝ストレージデバイス株式会社 | 磁気ディスク装置 |

| WO2012058000A1 (en) * | 2010-10-26 | 2012-05-03 | Barnes & Noble, Inc. | System and method for streamlined acquisition, download and opening of digital content |

| WO2015069793A1 (en) * | 2013-11-05 | 2015-05-14 | Fox Broadcasting Comany | Method and apparatus for portably binding license rights to content stored on optical media |

| US11228427B2 (en) * | 2014-02-11 | 2022-01-18 | Ericsson Ab | System and method for securing content keys delivered in manifest files |

| US10027715B2 (en) | 2015-06-03 | 2018-07-17 | Samsung Electronics Co., Ltd. | Electronic device and method for encrypting content |

| KR102370842B1 (ko) * | 2015-06-03 | 2022-03-08 | 삼성전자주식회사 | 컨텐츠를 암호화하기 위한 전자 장치 및 방법 |

| CN112995784B (zh) | 2021-05-19 | 2021-09-21 | 杭州海康威视数字技术股份有限公司 | 视频数据切片加密方法、装置和系统 |

Citations (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2001195369A (ja) * | 2000-01-06 | 2001-07-19 | Nec Corp | デジタルコンテンツ利用制御方法及びそのシステム並びにプログラムを記録した機械読み取り可能な記録媒体 |

| JP2001211148A (ja) * | 2000-01-25 | 2001-08-03 | Sony Corp | データ処理装置、データ処理システム、およびデータ処理方法、並びにプログラム提供媒体 |

| JP2003115830A (ja) * | 2001-10-03 | 2003-04-18 | Victor Co Of Japan Ltd | 情報記録装置及び情報記録再生装置 |

| JP2003141816A (ja) * | 2001-10-31 | 2003-05-16 | Toshiba Corp | パケットデータの情報記録再生装置、情報記録媒体及び方法 |

Family Cites Families (19)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH08212198A (ja) * | 1995-02-01 | 1996-08-20 | Canon Inc | フォント処理装置およびフォント処理方法 |

| JPH10271104A (ja) * | 1997-03-24 | 1998-10-09 | Hitachi Inf Syst Ltd | 暗号化方法及び復号化方法 |

| JP2000260121A (ja) * | 1999-03-05 | 2000-09-22 | Toshiba Corp | 情報再生装置および情報記録装置 |

| EP1128598A4 (en) * | 1999-09-07 | 2007-06-20 | Sony Corp | SYSTEM, DEVICE, METHOD AND PROGRAM SUPPORT FOR CONTENT MANAGEMENT |

| CN1277364C (zh) * | 1999-12-02 | 2006-09-27 | 三洋电机株式会社 | 数据记录装置、数据供给装置及数据传送系统 |

| EP1267515A3 (en) * | 2000-01-21 | 2004-04-07 | Sony Computer Entertainment Inc. | Method and apparatus for symmetric encryption/decryption of recorded data |

| US7290285B2 (en) * | 2000-06-30 | 2007-10-30 | Zinio Systems, Inc. | Systems and methods for distributing and viewing electronic documents |

| JP4595182B2 (ja) * | 2000-09-07 | 2010-12-08 | ソニー株式会社 | 情報記録装置、情報再生装置、情報記録方法、情報再生方法、および情報記録媒体、並びにプログラム提供媒体 |

| AU1547402A (en) * | 2001-02-09 | 2002-08-15 | Sony Corporation | Information processing method/apparatus and program |

| KR20040007621A (ko) * | 2001-05-29 | 2004-01-24 | 마쯔시다덴기산교 가부시키가이샤 | 이용권 관리 장치 |

| KR100936556B1 (ko) * | 2001-05-29 | 2010-01-12 | 파나소닉 주식회사 | 보험 서버, 이용자 단말, 보험 서버에서의 처리 방법 및 이용자 단말에서의 처리 방법 |

| JP2003050745A (ja) * | 2001-08-07 | 2003-02-21 | Sony Corp | 情報処理装置、および情報処理方法、並びにコンピュータ・プログラム |

| JP4151246B2 (ja) * | 2001-08-22 | 2008-09-17 | ソニー株式会社 | 情報配信端末,コンピュータプログラムおよび情報提供方法 |

| US7092527B2 (en) * | 2002-04-18 | 2006-08-15 | International Business Machines Corporation | Method, system and program product for managing a size of a key management block during content distribution |

| JP2004165855A (ja) * | 2002-11-11 | 2004-06-10 | Sony Corp | オーサリング装置および方法、オーサリングプログラム、ならびに、オーサリングプログラムが記録された記録媒体 |

| US20060253400A1 (en) * | 2003-03-05 | 2006-11-09 | Ryuichi Okamoto | Digital content delivery system |

| EP1612990A4 (en) * | 2003-03-11 | 2011-06-01 | Panasonic Corp | CONTENT RECORDING / REPRODUCING SYSTEM, DISTRIBUTION DEVICE, REPRODUCING DEVICE, AND RECORDING DEVICE |

| JP5008822B2 (ja) * | 2003-10-27 | 2012-08-22 | パナソニック株式会社 | コンテンツ再生制御方法およびコンテンツ再生制御端末 |

| WO2005106681A1 (ja) * | 2004-04-30 | 2005-11-10 | Matsushita Electric Industrial Co., Ltd. | セキュアデバイスを利用したデジタル著作権管理 |

-

2004

- 2004-03-29 JP JP2004095273A patent/JP4561146B2/ja not_active Expired - Fee Related

-

2005

- 2005-02-17 US US11/059,419 patent/US8261360B2/en not_active Expired - Fee Related

Patent Citations (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2001195369A (ja) * | 2000-01-06 | 2001-07-19 | Nec Corp | デジタルコンテンツ利用制御方法及びそのシステム並びにプログラムを記録した機械読み取り可能な記録媒体 |

| JP2001211148A (ja) * | 2000-01-25 | 2001-08-03 | Sony Corp | データ処理装置、データ処理システム、およびデータ処理方法、並びにプログラム提供媒体 |

| JP2003115830A (ja) * | 2001-10-03 | 2003-04-18 | Victor Co Of Japan Ltd | 情報記録装置及び情報記録再生装置 |

| JP2003141816A (ja) * | 2001-10-31 | 2003-05-16 | Toshiba Corp | パケットデータの情報記録再生装置、情報記録媒体及び方法 |

Also Published As

| Publication number | Publication date |

|---|---|

| JP2005284525A (ja) | 2005-10-13 |

| US8261360B2 (en) | 2012-09-04 |

| US20050216413A1 (en) | 2005-09-29 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP4561146B2 (ja) | コンテンツ流通システム、暗号化装置、暗号化方法、情報処理プログラム、及び記憶媒体 | |

| US7480802B2 (en) | License-based cryptographic technique, particularly suited for use in a digital rights management system, for controlling access and use of bore resistant software objects in a client computer | |

| US6801999B1 (en) | Passive and active software objects containing bore resistant watermarking | |

| KR100467929B1 (ko) | 디지털 컨텐츠의 보호 및 관리를 위한 시스템 | |

| US7216368B2 (en) | Information processing apparatus for watermarking digital content | |

| US7336791B2 (en) | Information processing apparatus | |

| US7426639B2 (en) | Information processing apparatus and method for managing grouped devices in an encrypted environment | |

| JP3784635B2 (ja) | データ運用方法 | |

| JP5330488B2 (ja) | 安全にコンテンツを配布する方法及び装置 | |

| CN103942470B (zh) | 一种具有溯源功能的电子音像制品版权管理方法 | |

| US20070044159A1 (en) | Information processing apparatus | |

| JPWO2004109972A1 (ja) | ライセンス受信用ユーザ端末 | |

| KR20040077509A (ko) | 디지털 저작권 관리(drm) 시스템에서의 디지털라이센스를 사용자와 연계시키고 이 사용자를 다수의컴퓨팅 장치와 연계시키는 방법 | |

| JP2005536951A (ja) | デジタル機器においてデジタル文書にセキュリティ保護を施す装置、システムおよび方法 | |

| EP2065828B1 (en) | Media storage structures for storing content, devices for using such structures, systems for distributing such structures | |

| JP2010537287A (ja) | 著作権オブジェクトのバックアップのための装置および方法 | |

| US10574458B2 (en) | Media storage structures for storing content, devices for using such structures, systems for distributing such structures | |

| US20050089164A1 (en) | System and method for the production and distribution of copy-protected and use-protected electronic audio and visual media and the data contents thereof | |

| US20030182236A1 (en) | Information processor | |

| US20050060544A1 (en) | System and method for digital content management and controlling copyright protection | |

| US7418433B2 (en) | Content providing system, content providing method, content processing apparatus, and program therefor | |

| JP2000172648A (ja) | ディジタル情報保護装置及びディジタル情報保護方法並びにディジタル情報保護プログラムを記録した記憶媒体 | |

| KR100848369B1 (ko) | 암호화 데이터 생성, 암호화 데이터 해독, 재서명된데이터 생성을 위한 장치와 방법 | |

| JP3575210B2 (ja) | デジタル情報管理システム、端末装置、情報管理センタ及びデジタル情報管理方法 | |

| KR100367094B1 (ko) | 컴퓨터 프로그램 온라인 유통 방법 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| RD02 | Notification of acceptance of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7422 Effective date: 20050803 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20070226 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20070226 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20090820 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20091007 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20100218 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20100412 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20100506 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20100618 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20100706 |

|

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20100719 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20130806 Year of fee payment: 3 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20130806 Year of fee payment: 3 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| LAPS | Cancellation because of no payment of annual fees |