JP2005275812A - 情報処理装置及びその制御方法、並びに制御プログラム及び記憶媒体 - Google Patents

情報処理装置及びその制御方法、並びに制御プログラム及び記憶媒体 Download PDFInfo

- Publication number

- JP2005275812A JP2005275812A JP2004088100A JP2004088100A JP2005275812A JP 2005275812 A JP2005275812 A JP 2005275812A JP 2004088100 A JP2004088100 A JP 2004088100A JP 2004088100 A JP2004088100 A JP 2004088100A JP 2005275812 A JP2005275812 A JP 2005275812A

- Authority

- JP

- Japan

- Prior art keywords

- storage device

- security information

- data

- information

- migration

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/70—Protecting specific internal or peripheral components, in which the protection of a component leads to protection of the entire computer

- G06F21/78—Protecting specific internal or peripheral components, in which the protection of a component leads to protection of the entire computer to assure secure storage of data

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/606—Protecting data by securing the transmission between two devices or processes

Landscapes

- Engineering & Computer Science (AREA)

- Theoretical Computer Science (AREA)

- Computer Hardware Design (AREA)

- Computer Security & Cryptography (AREA)

- Software Systems (AREA)

- Physics & Mathematics (AREA)

- General Engineering & Computer Science (AREA)

- General Physics & Mathematics (AREA)

- Health & Medical Sciences (AREA)

- Bioethics (AREA)

- General Health & Medical Sciences (AREA)

- Storage Device Security (AREA)

Abstract

【解決手段】 本体装置100は、ユーザにより入力装置110に入力されたデータの移動・複写要求を受領し、データの移動・複写元記憶装置がセキュリティー機能付記憶装置であり、データの移動・複写元記憶装置のセキュリティー機能が有効に設定されているときは、データの移動・複写先記憶装置がセキュリティー機能付記憶装置でないか、データの移動・複写先記憶装置のセキュリティー機能が有効に設定されていないか、又はデータの移動・複写元記憶装置と移動・複写先記憶装置のユーザ名が一致していないときは、出力装置120に報知画面を表示し、データの移動・複写を禁止する。

【選択図】 図6

Description

101 CPU

102 ROM

103 RAM

110 入力装置

120 出力装置

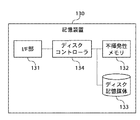

130 記憶装置

Claims (18)

- 複数の記憶装置を備える情報処理装置において、移動元記憶装置から移動先記憶装置へデータを移動する際に、前記移動元記憶装置のセキュリティー情報及び前記移動先記憶装置のセキュリティー情報を比較するセキュリティー情報比較手段と、前記セキュリティー情報比較手段による比較結果に基づいて、前記データの移動を制御するデータ移動制御手段とを備えることを特徴とする情報処理装置。

- 前記データ移動制御手段は、前記移動元記憶装置のセキュリティー情報及び前記移動先記憶装置のセキュリティー情報が一致しないときは、前記データの移動を許可しないことを特徴とする請求項1記載の情報処理装置。

- 前記データ移動制御手段は、前記移動元記憶装置のセキュリティー情報及び前記移動先記憶装置のセキュリティー情報が一致しないときに、前記データの移動を行うか否かの指示を要求する指示要求手段と、前記指示を取得する取得手段とを備え、前記データの移動を行う指示を取得したときは前記データの移動を許可することを特徴とする請求項1記載の情報処理装置。

- 前記セキュリティー情報はユーザ認証機能の有無を含み、前記セキュリティー情報比較手段は、前記移動元記憶装置は前記ユーザ認証機能を有しているが、前記移動先記憶装置は前記ユーザ認証機能を有していないときは、前記移動元記憶装置のセキュリティー情報及び前記移動先記憶装置のセキュリティー情報は一致しないと判定することを特徴とする請求項1乃至3のいずれか1項に記載の情報処理装置。

- 前記セキュリティー情報はユーザ認証機能が有効に設定されているか否かを含み、前記セキュリティー情報比較手段は、前記移動元記憶装置のユーザ認証機能は有効に設定されているが、前記移動先記憶装置のユーザ認証機能は有効に設定されていないときは、前記移動元記憶装置のセキュリティー情報及び前記移動先記憶装置のセキュリティー情報は一致しないと判定することを特徴とする請求項1乃至4のいずれか1項に記載の情報処理装置。

- 前記セキュリティー情報はユーザ識別情報を含み、前記セキュリティー情報比較手段は、前記移動元記憶装置のユーザ識別情報及び前記移動先記憶装置のユーザ識別情報が一致しないときは、前記移動元記憶装置のセキュリティー情報及び前記移動先記憶装置のセキュリティー情報は一致しないと判定することを特徴とする請求項1乃至5のいずれか1項に記載の情報処理装置。

- 前記セキュリティー情報比較手段による比較結果を表示する表示手段を備えることを特徴とする請求項1乃至6のいずれか1項に記載の情報処理装置。

- 前記データの移動は、前記データの複写を含むことを特徴とする請求項1乃至7のいずれか1項に記載の情報処理装置。

- 複数の記憶装置を備える情報処理装置の制御方法において、移動元記憶装置から移動先記憶装置へデータを移動する際に、前記移動元記憶装置のセキュリティー情報及び前記移動先記憶装置のセキュリティー情報を比較するセキュリティー情報比較ステップと、前記セキュリティー情報比較ステップにおける比較結果に基づいて、前記データの移動を制御するデータ移動制御ステップとを備えることを特徴とする情報処理装置の制御方法。

- 前記データ移動制御ステップは、前記移動元記憶装置のセキュリティー情報及び前記移動先記憶装置のセキュリティー情報が一致しないときは、前記データの移動を許可しないことを特徴とする請求項9記載の情報処理装置の制御方法。

- 前記データ移動制御ステップは、前記移動元記憶装置のセキュリティー情報及び前記移動先記憶装置のセキュリティー情報が一致しないときに、前記データの移動を行うか否かの指示を要求する指示要求ステップと、前記指示を取得する取得ステップとを備え、前記データの移動を行う指示を取得したときは前記データの移動を許可することを特徴とする請求項9記載の情報処理装置の制御方法。

- 前記セキュリティー情報はユーザ認証機能の有無を含み、前記セキュリティー情報比較ステップは、前記移動元記憶装置は前記ユーザ認証機能を有しているが、前記移動先記憶装置は前記ユーザ認証機能を有していないときは、前記移動元記憶装置のセキュリティー情報及び前記移動先記憶装置のセキュリティー情報は一致しないと判定することを特徴とする請求項9乃至11のいずれか1項に記載の情報処理装置の制御方法。

- 前記セキュリティー情報はユーザ認証機能が有効に設定されているか否かを含み、前記セキュリティー情報比較ステップは、前記移動元記憶装置のユーザ認証機能は有効に設定されているが、前記移動先記憶装置のユーザ認証機能は有効に設定されていないときは、前記移動元記憶装置のセキュリティー情報及び前記移動先記憶装置のセキュリティー情報は一致しないと判定することを特徴とする請求項9乃至12のいずれか1項に記載の情報処理装置の制御方法。

- 前記セキュリティー情報はユーザ識別情報を含み、前記セキュリティー情報比較ステップは、前記移動元記憶装置のユーザ識別情報及び前記移動先記憶装置のユーザ識別情報が一致しないときは、前記移動元記憶装置のセキュリティー情報及び前記移動先記憶装置のセキュリティー情報は一致しないと判定することを特徴とする請求項9乃至13のいずれか1項に記載の情報処理装置の制御方法。

- 前記セキュリティー情報比較ステップにおける比較結果を表示する表示ステップを備えることを特徴とする請求項9乃至14のいずれか1項に記載の情報処理装置の制御方法。

- 前記データの移動は、前記データの複写を含むことを特徴とする請求項9乃至15のいずれか1項に記載の情報処理装置の制御方法。

- 複数の記憶装置を備える情報処理装置の制御プログラムにおいて、移動元記憶装置から移動先記憶装置へデータを移動する際に、前記移動元記憶装置のセキュリティー情報及び前記移動先記憶装置のセキュリティー情報を比較するセキュリティー情報比較モジュールと、前記セキュリティー情報比較モジュールによる比較結果に基づいて、前記データの移動を制御するデータ移動制御モジュールとをコンピュータに実行させることを特徴とする情報処理装置の制御プログラム。

- 請求項17記載のプログラムを格納することを特徴とするコンピュータ読取り可能な記憶媒体。

Priority Applications (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2004088100A JP2005275812A (ja) | 2004-03-24 | 2004-03-24 | 情報処理装置及びその制御方法、並びに制御プログラム及び記憶媒体 |

| CNB2005100560697A CN100377025C (zh) | 2004-03-24 | 2005-03-23 | 信息处理装置及其控制方法、以及控制程序及存储介质 |

| US11/087,488 US7814562B2 (en) | 2004-03-24 | 2005-03-23 | Information processing apparatus, control method thereof, control program, and storage medium |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2004088100A JP2005275812A (ja) | 2004-03-24 | 2004-03-24 | 情報処理装置及びその制御方法、並びに制御プログラム及び記憶媒体 |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2005275812A true JP2005275812A (ja) | 2005-10-06 |

| JP2005275812A5 JP2005275812A5 (ja) | 2007-05-17 |

Family

ID=34991570

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2004088100A Pending JP2005275812A (ja) | 2004-03-24 | 2004-03-24 | 情報処理装置及びその制御方法、並びに制御プログラム及び記憶媒体 |

Country Status (3)

| Country | Link |

|---|---|

| US (1) | US7814562B2 (ja) |

| JP (1) | JP2005275812A (ja) |

| CN (1) | CN100377025C (ja) |

Cited By (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2008186354A (ja) * | 2007-01-31 | 2008-08-14 | Toshiba Corp | 送信装置及び無線通信システム |

| JP2012191511A (ja) * | 2011-03-11 | 2012-10-04 | Nec Corp | 記憶装置制御システム及び記憶装置制御システムの記憶装置管理方法 |

| WO2013111532A1 (ja) * | 2012-01-25 | 2013-08-01 | 日本電気株式会社 | 管理システム、管理方法およびプログラム |

| JP2014525059A (ja) * | 2011-12-16 | 2014-09-25 | 株式会社日立製作所 | 計算機システム及びそれを用いたボリューム移行制御方法 |

| JP2015053580A (ja) * | 2013-09-06 | 2015-03-19 | コニカミノルタ株式会社 | 画像処理装置および画像処理システム |

Families Citing this family (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| EP2293489A1 (en) * | 2008-06-23 | 2011-03-09 | Panasonic Corporation | Key migration device |

| KR20140051487A (ko) * | 2012-10-08 | 2014-05-02 | 삼성전자주식회사 | 단말기의 데이터보호 장치 및 방법 |

| CN106716333B (zh) * | 2014-04-23 | 2020-01-17 | 数据隐藏技术有限责任公司 | 用于完成安全擦除操作的方法 |

Citations (11)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH0391047A (ja) * | 1989-09-04 | 1991-04-16 | Hitachi Ltd | 情報処理システム |

| JPH08255132A (ja) * | 1994-10-11 | 1996-10-01 | Internatl Business Mach Corp <Ibm> | 安全なデータ転送を行うための方法および機密レベル変更選択機構 |

| JPH10224752A (ja) * | 1997-02-10 | 1998-08-21 | Sony Corp | オーディオ・ビデオ信号の送信装置、受信装置、送受信装置及び伝送装置、並びに、オーディオ・ビデオ信号の送信方法、受信方法、送受信方法及び伝送方法 |

| JPH11261950A (ja) * | 1998-03-11 | 1999-09-24 | Toshiba Corp | 映像情報処理システム、映像情報処理方法 |

| JPH11313089A (ja) * | 1998-04-27 | 1999-11-09 | Sony Corp | 情報処理装置および方法、並びに提供媒体 |

| JP2001326662A (ja) * | 1999-11-18 | 2001-11-22 | Sony Corp | 通信方法及び通信装置 |

| JP2002100116A (ja) * | 2000-07-17 | 2002-04-05 | Sony Corp | データ記録再生方法および装置、データ記録装置および方法、データ再生装置および方法並びに記録媒体 |

| JP2002175090A (ja) * | 2000-12-07 | 2002-06-21 | Sony Corp | 再生装置および再生方法 |

| WO2003013068A1 (fr) * | 2001-07-30 | 2003-02-13 | Sony Corporation | Systeme de radiocommunication, appareil de commande de radiocommunication, procede de commande de radiocommunication, support d'enregistrement et programme informatique |

| JP2003186724A (ja) * | 2001-12-20 | 2003-07-04 | Sony Corp | 情報処理システム、情報処理装置および方法、記録媒体、並びにプログラム |

| JP2005525612A (ja) * | 2001-08-28 | 2005-08-25 | シーゲイト テクノロジー エルエルシー | データ記憶装置のセキュリティ方法及び装置 |

Family Cites Families (9)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US5852715A (en) * | 1996-03-19 | 1998-12-22 | Emc Corporation | System for currently updating database by one host and reading the database by different host for the purpose of implementing decision support functions |

| JP3272283B2 (ja) * | 1997-11-14 | 2002-04-08 | 富士通株式会社 | 電子データ保管装置 |

| JP3544297B2 (ja) | 1998-04-08 | 2004-07-21 | 富士通株式会社 | アクセス制御方法、記憶装置及び記憶媒体 |

| JP2001312374A (ja) * | 2000-04-28 | 2001-11-09 | Fujitsu Ltd | 記憶装置及びアクセス制御方法 |

| CN1193298C (zh) * | 2001-07-09 | 2005-03-16 | 大买家科技股份有限公司 | 以存储卡来保护文件的系统与方法 |

| US20040117309A1 (en) * | 2001-07-09 | 2004-06-17 | Ryuji Inoue | Content management system and information recording medium |

| CN1331061C (zh) | 2001-11-28 | 2007-08-08 | 联想(北京)有限公司 | 可独立于计算机的移动外存内容加密方法 |

| WO2003077083A2 (en) * | 2002-03-13 | 2003-09-18 | Matsushita Electric Industrial Co., Ltd. | Secure device for preventing unauthorised use of distributed content |

| JP4265915B2 (ja) * | 2003-01-29 | 2009-05-20 | シャープ株式会社 | 電子機器ネットワークシステムおよび電子機器ネットワークシステムによるデータ送信先検索方法 |

-

2004

- 2004-03-24 JP JP2004088100A patent/JP2005275812A/ja active Pending

-

2005

- 2005-03-23 CN CNB2005100560697A patent/CN100377025C/zh not_active Expired - Fee Related

- 2005-03-23 US US11/087,488 patent/US7814562B2/en not_active Expired - Fee Related

Patent Citations (11)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH0391047A (ja) * | 1989-09-04 | 1991-04-16 | Hitachi Ltd | 情報処理システム |

| JPH08255132A (ja) * | 1994-10-11 | 1996-10-01 | Internatl Business Mach Corp <Ibm> | 安全なデータ転送を行うための方法および機密レベル変更選択機構 |

| JPH10224752A (ja) * | 1997-02-10 | 1998-08-21 | Sony Corp | オーディオ・ビデオ信号の送信装置、受信装置、送受信装置及び伝送装置、並びに、オーディオ・ビデオ信号の送信方法、受信方法、送受信方法及び伝送方法 |

| JPH11261950A (ja) * | 1998-03-11 | 1999-09-24 | Toshiba Corp | 映像情報処理システム、映像情報処理方法 |

| JPH11313089A (ja) * | 1998-04-27 | 1999-11-09 | Sony Corp | 情報処理装置および方法、並びに提供媒体 |

| JP2001326662A (ja) * | 1999-11-18 | 2001-11-22 | Sony Corp | 通信方法及び通信装置 |

| JP2002100116A (ja) * | 2000-07-17 | 2002-04-05 | Sony Corp | データ記録再生方法および装置、データ記録装置および方法、データ再生装置および方法並びに記録媒体 |

| JP2002175090A (ja) * | 2000-12-07 | 2002-06-21 | Sony Corp | 再生装置および再生方法 |

| WO2003013068A1 (fr) * | 2001-07-30 | 2003-02-13 | Sony Corporation | Systeme de radiocommunication, appareil de commande de radiocommunication, procede de commande de radiocommunication, support d'enregistrement et programme informatique |

| JP2005525612A (ja) * | 2001-08-28 | 2005-08-25 | シーゲイト テクノロジー エルエルシー | データ記憶装置のセキュリティ方法及び装置 |

| JP2003186724A (ja) * | 2001-12-20 | 2003-07-04 | Sony Corp | 情報処理システム、情報処理装置および方法、記録媒体、並びにプログラム |

Cited By (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2008186354A (ja) * | 2007-01-31 | 2008-08-14 | Toshiba Corp | 送信装置及び無線通信システム |

| JP2012191511A (ja) * | 2011-03-11 | 2012-10-04 | Nec Corp | 記憶装置制御システム及び記憶装置制御システムの記憶装置管理方法 |

| JP2014525059A (ja) * | 2011-12-16 | 2014-09-25 | 株式会社日立製作所 | 計算機システム及びそれを用いたボリューム移行制御方法 |

| WO2013111532A1 (ja) * | 2012-01-25 | 2013-08-01 | 日本電気株式会社 | 管理システム、管理方法およびプログラム |

| JP2015053580A (ja) * | 2013-09-06 | 2015-03-19 | コニカミノルタ株式会社 | 画像処理装置および画像処理システム |

Also Published As

| Publication number | Publication date |

|---|---|

| CN1673922A (zh) | 2005-09-28 |

| US20050216761A1 (en) | 2005-09-29 |

| US7814562B2 (en) | 2010-10-12 |

| CN100377025C (zh) | 2008-03-26 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP5402498B2 (ja) | 情報記憶装置、情報記憶プログラム、そのプログラムを記録した記録媒体及び情報記憶方法 | |

| US8417969B2 (en) | Storage volume protection supporting legacy systems | |

| JP4793303B2 (ja) | データ管理システム、情報処理装置およびコンピュータプログラム | |

| CN1790265A (zh) | 便携式应用程序 | |

| US10699355B2 (en) | System and method for generating an aggregate document comprised of at least one sub-document | |

| JPWO2005048111A1 (ja) | 半導体メモリカード | |

| BR102019011346A2 (pt) | sistema de impressão, método de controle e servidor | |

| US9460317B2 (en) | Data processor and storage medium | |

| CN100377025C (zh) | 信息处理装置及其控制方法、以及控制程序及存储介质 | |

| JP2008257340A (ja) | 情報処理装置、情報処理方法、記憶媒体及びプログラム | |

| JP4866858B2 (ja) | データ処理装置及び処理方法 | |

| JP2009059262A (ja) | 情報管理装置、情報管理システム及び情報管理プログラム | |

| JP4319118B2 (ja) | 端末装置 | |

| KR100952484B1 (ko) | 이동 저장매체를 인증하는 보안 모듈 및 상기 보안 모듈의동작 방법 | |

| JP2008021247A (ja) | 情報処理装置、ファイルアクセス制御方法、及びプログラム | |

| JP2008077600A (ja) | シンクライアント、シンクライアントシステム、及びプログラム | |

| JP2004362523A (ja) | 無線式ストレージ装置、無線式ハードディスク、無線式フラッシュメモリディスク、ストレージ装置認証方法 | |

| KR20110041778A (ko) | 호스트 장치의 정보유출 차단방법 | |

| JP6080496B2 (ja) | 表示装置及び表示方法 | |

| US8756409B2 (en) | System, method and computer program product for retrieving data at boot time | |

| JP2007122603A (ja) | 情報処理装置、情報処理システム及び情報処理プログラム | |

| JP2005141525A (ja) | 電子機器、情報処理システム、情報処理装置および方法、プログラム、並びに記録媒体 | |

| JP2006031196A (ja) | アクセス方法、情報処理装置、プログラム及び記録媒体 | |

| JP2017079040A (ja) | 情報端末及びそのデータ秘匿化処理方法 | |

| KR100696322B1 (ko) | 하드웨어 매체 접근제어 시스템 및 이를 이용한 하드웨어매체 접근제어 방법 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| RD03 | Notification of appointment of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7423 Effective date: 20060418 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20070322 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20070322 |

|

| RD05 | Notification of revocation of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7425 Effective date: 20070626 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20100119 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20100319 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20100413 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20100614 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20100803 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20101104 |

|

| A911 | Transfer to examiner for re-examination before appeal (zenchi) |

Free format text: JAPANESE INTERMEDIATE CODE: A911 Effective date: 20101109 |

|

| A912 | Re-examination (zenchi) completed and case transferred to appeal board |

Free format text: JAPANESE INTERMEDIATE CODE: A912 Effective date: 20101217 |