JP7033499B2 - 異常検知装置および異常検知方法 - Google Patents

異常検知装置および異常検知方法 Download PDFInfo

- Publication number

- JP7033499B2 JP7033499B2 JP2018097207A JP2018097207A JP7033499B2 JP 7033499 B2 JP7033499 B2 JP 7033499B2 JP 2018097207 A JP2018097207 A JP 2018097207A JP 2018097207 A JP2018097207 A JP 2018097207A JP 7033499 B2 JP7033499 B2 JP 7033499B2

- Authority

- JP

- Japan

- Prior art keywords

- frame

- rule

- abnormality detection

- network

- frames

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W4/00—Services specially adapted for wireless communication networks; Facilities therefor

- H04W4/30—Services specially adapted for particular environments, situations or purposes

- H04W4/40—Services specially adapted for particular environments, situations or purposes for vehicles, e.g. vehicle-to-pedestrians [V2P]

- H04W4/48—Services specially adapted for particular environments, situations or purposes for vehicles, e.g. vehicle-to-pedestrians [V2P] for in-vehicle communication

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/14—Network architectures or network communication protocols for network security for detecting or protecting against malicious traffic

- H04L63/1408—Network architectures or network communication protocols for network security for detecting or protecting against malicious traffic by monitoring network traffic

- H04L63/1425—Traffic logging, e.g. anomaly detection

-

- B—PERFORMING OPERATIONS; TRANSPORTING

- B60—VEHICLES IN GENERAL

- B60R—VEHICLES, VEHICLE FITTINGS, OR VEHICLE PARTS, NOT OTHERWISE PROVIDED FOR

- B60R16/00—Electric or fluid circuits specially adapted for vehicles and not otherwise provided for; Arrangement of elements of electric or fluid circuits specially adapted for vehicles and not otherwise provided for

- B60R16/02—Electric or fluid circuits specially adapted for vehicles and not otherwise provided for; Arrangement of elements of electric or fluid circuits specially adapted for vehicles and not otherwise provided for electric constitutive elements

-

- B—PERFORMING OPERATIONS; TRANSPORTING

- B60—VEHICLES IN GENERAL

- B60R—VEHICLES, VEHICLE FITTINGS, OR VEHICLE PARTS, NOT OTHERWISE PROVIDED FOR

- B60R16/00—Electric or fluid circuits specially adapted for vehicles and not otherwise provided for; Arrangement of elements of electric or fluid circuits specially adapted for vehicles and not otherwise provided for

- B60R16/02—Electric or fluid circuits specially adapted for vehicles and not otherwise provided for; Arrangement of elements of electric or fluid circuits specially adapted for vehicles and not otherwise provided for electric constitutive elements

- B60R16/023—Electric or fluid circuits specially adapted for vehicles and not otherwise provided for; Arrangement of elements of electric or fluid circuits specially adapted for vehicles and not otherwise provided for electric constitutive elements for transmission of signals between vehicle parts or subsystems

-

- B—PERFORMING OPERATIONS; TRANSPORTING

- B60—VEHICLES IN GENERAL

- B60W—CONJOINT CONTROL OF VEHICLE SUB-UNITS OF DIFFERENT TYPE OR DIFFERENT FUNCTION; CONTROL SYSTEMS SPECIALLY ADAPTED FOR HYBRID VEHICLES; ROAD VEHICLE DRIVE CONTROL SYSTEMS FOR PURPOSES NOT RELATED TO THE CONTROL OF A PARTICULAR SUB-UNIT

- B60W50/00—Details of control systems for road vehicle drive control not related to the control of a particular sub-unit, e.g. process diagnostic or vehicle driver interfaces

- B60W50/02—Ensuring safety in case of control system failures, e.g. by diagnosing, circumventing or fixing failures

- B60W50/0205—Diagnosing or detecting failures; Failure detection models

-

- B—PERFORMING OPERATIONS; TRANSPORTING

- B60—VEHICLES IN GENERAL

- B60W—CONJOINT CONTROL OF VEHICLE SUB-UNITS OF DIFFERENT TYPE OR DIFFERENT FUNCTION; CONTROL SYSTEMS SPECIALLY ADAPTED FOR HYBRID VEHICLES; ROAD VEHICLE DRIVE CONTROL SYSTEMS FOR PURPOSES NOT RELATED TO THE CONTROL OF A PARTICULAR SUB-UNIT

- B60W50/00—Details of control systems for road vehicle drive control not related to the control of a particular sub-unit, e.g. process diagnostic or vehicle driver interfaces

- B60W50/02—Ensuring safety in case of control system failures, e.g. by diagnosing, circumventing or fixing failures

- B60W50/029—Adapting to failures or work around with other constraints, e.g. circumvention by avoiding use of failed parts

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L12/00—Data switching networks

- H04L12/28—Data switching networks characterised by path configuration, e.g. LAN [Local Area Networks] or WAN [Wide Area Networks]

- H04L12/40—Bus networks

- H04L12/40006—Architecture of a communication node

- H04L12/40026—Details regarding a bus guardian

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L12/00—Data switching networks

- H04L12/28—Data switching networks characterised by path configuration, e.g. LAN [Local Area Networks] or WAN [Wide Area Networks]

- H04L12/40—Bus networks

- H04L12/407—Bus networks with decentralised control

- H04L12/413—Bus networks with decentralised control with random access, e.g. carrier-sense multiple-access with collision detection (CSMA-CD)

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/14—Network architectures or network communication protocols for network security for detecting or protecting against malicious traffic

- H04L63/1408—Network architectures or network communication protocols for network security for detecting or protecting against malicious traffic by monitoring network traffic

- H04L63/1416—Event detection, e.g. attack signature detection

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L69/00—Network arrangements, protocols or services independent of the application payload and not provided for in the other groups of this subclass

- H04L69/08—Protocols for interworking; Protocol conversion

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L69/00—Network arrangements, protocols or services independent of the application payload and not provided for in the other groups of this subclass

- H04L69/18—Multiprotocol handlers, e.g. single devices capable of handling multiple protocols

-

- B—PERFORMING OPERATIONS; TRANSPORTING

- B60—VEHICLES IN GENERAL

- B60W—CONJOINT CONTROL OF VEHICLE SUB-UNITS OF DIFFERENT TYPE OR DIFFERENT FUNCTION; CONTROL SYSTEMS SPECIALLY ADAPTED FOR HYBRID VEHICLES; ROAD VEHICLE DRIVE CONTROL SYSTEMS FOR PURPOSES NOT RELATED TO THE CONTROL OF A PARTICULAR SUB-UNIT

- B60W50/00—Details of control systems for road vehicle drive control not related to the control of a particular sub-unit, e.g. process diagnostic or vehicle driver interfaces

- B60W50/02—Ensuring safety in case of control system failures, e.g. by diagnosing, circumventing or fixing failures

- B60W50/0205—Diagnosing or detecting failures; Failure detection models

- B60W2050/021—Means for detecting failure or malfunction

-

- B—PERFORMING OPERATIONS; TRANSPORTING

- B60—VEHICLES IN GENERAL

- B60W—CONJOINT CONTROL OF VEHICLE SUB-UNITS OF DIFFERENT TYPE OR DIFFERENT FUNCTION; CONTROL SYSTEMS SPECIALLY ADAPTED FOR HYBRID VEHICLES; ROAD VEHICLE DRIVE CONTROL SYSTEMS FOR PURPOSES NOT RELATED TO THE CONTROL OF A PARTICULAR SUB-UNIT

- B60W50/00—Details of control systems for road vehicle drive control not related to the control of a particular sub-unit, e.g. process diagnostic or vehicle driver interfaces

- B60W50/02—Ensuring safety in case of control system failures, e.g. by diagnosing, circumventing or fixing failures

- B60W50/029—Adapting to failures or work around with other constraints, e.g. circumvention by avoiding use of failed parts

- B60W2050/0295—Inhibiting action of specific actuators or systems

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L12/00—Data switching networks

- H04L12/28—Data switching networks characterised by path configuration, e.g. LAN [Local Area Networks] or WAN [Wide Area Networks]

- H04L12/40—Bus networks

- H04L2012/40208—Bus networks characterized by the use of a particular bus standard

- H04L2012/40215—Controller Area Network CAN

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L12/00—Data switching networks

- H04L12/28—Data switching networks characterised by path configuration, e.g. LAN [Local Area Networks] or WAN [Wide Area Networks]

- H04L12/40—Bus networks

- H04L2012/4026—Bus for use in automation systems

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L12/00—Data switching networks

- H04L12/28—Data switching networks characterised by path configuration, e.g. LAN [Local Area Networks] or WAN [Wide Area Networks]

- H04L12/40—Bus networks

- H04L2012/40267—Bus for use in transportation systems

- H04L2012/40273—Bus for use in transportation systems the transportation system being a vehicle

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/14—Network architectures or network communication protocols for network security for detecting or protecting against malicious traffic

Description

本発明者は、「背景技術」の欄において記載した、車内ネットワークシステムに関し、以下の問題が生じることを見出した。

図1は、実施の形態1における車載ネットワークの全体構成図である。

次に実施の形態2について説明する。実施の形態2に係る異常検知装置としての自動運転DCU100は、実施の形態1に係る自動運転DCU100とほぼ同等であるので、異なる部分のみを説明する。実施の形態2では、自動運転DCU100にて、CANフレームの異常検知も行う点が実施の形態1に係る自動運転DCU100と異なる。

次に実施の形態3について説明する。実施の形態3に係る異常検知装置としての自動運転DCU100は、CANフレームの異常検知を行う点は実施の形態2に係る自動運転DCUとほぼ同じであるが、異常検知のルールを、Eフレーム内で指定できるようにしている点が異なる。

以上のように、本開示に係る技術の例示として実施の形態1~3を説明した。しかしながら、本開示に係る技術は、これに限定されず、適宜、変更、置き換え、付加、省略等を行った実施の形態にも適用可能である。例えば、以下のような変形例も本開示の一実施態様に含まれる。

2 サーバ

3 ネットワークシステム

10 第1ネットワーク

11 第1伝送路

20 第2ネットワーク

21 第2伝送路

21a、21b CANバス

30 外部ネットワーク

100 自動運転DCU

101a 第1通信部

101b 第2通信部

102 スイッチ処理部

103 スイッチルール保持部

104 異常検知処理部

105 異常検知ルール保持部

110 自動運転ECU

120 カメラ

130 LIDAR

140 ダイナミックマップECU

200 CANゲートウェイ

201 E送受信部

202a、202b CAN送受信部

203 転送制御部

204 転送ルール保持部

210 エンジンECU

220 ステアリングECU

230 ブレーキECU

240 ウィンドウECU

300 インフォテインメントDCU

310 IVI

400 セントラルゲートウェイ

410 テレマティクスコントロールユニット

420 診断ポート

P1~P5 ポート

Claims (10)

- 移動体に搭載され、通信プロトコルが互いに異なる第1ネットワークおよび第2ネットワークを有するネットワークシステムにおける異常を検知する異常検知装置であって、

前記第2ネットワークから取得される前記移動体の状態を示す状態情報を含む第2フレームを受信する第1通信部と、

前記第1ネットワークの通信プロトコルによる第1フレームを送受信する第2通信部と、

異常検知ルールを保持する異常検知ルール保持部と、

前記状態情報と、前記異常検知ルールとを参照して、前記第2通信部において受信された前記第1フレームに含まれる制御コマンドが異常であるか否かを検知する異常検知処理部と、を備え、

前記異常検知処理部は、前記制御コマンドが異常であることを検知した場合、当該制御コマンドの前記第2ネットワークへの転送を禁止し、

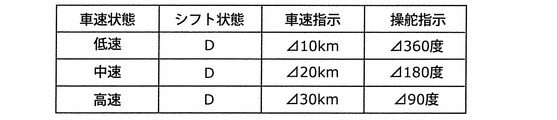

前記異常検知ルールは、前記移動体の異なる複数の状態のそれぞれにおいて許可される制御コマンドを示す第1ルールを含み、

前記異常検知処理部は、前記第2フレームに含まれる前記状態情報が示す前記移動体の状態が、前記制御コマンドが前記第1ルールにおいて対応付けられている状態に含まれない場合、前記制御コマンドが異常であることを検知し、

前記第2フレームは、前記状態情報を含む複数のフレームが格納されており、

前記異常検知ルールは、さらに、前記第2フレームに含まれる前記複数のフレームのそれぞれが異常であるか否かを検知するための第2ルールを含み、

前記第2ルールは、同一種類のフレームにおいて許可されるフレームの受信周期の範囲を示し、

前記異常検知処理部は、前記第2フレームに含まれる前記複数のフレームにそれぞれ対応する受信時刻を用いて、同一種類の前記複数のフレームのうちで、第3フレームの第1受信時刻の、前記第3フレームよりも1つ前に受信された第4フレームの第2受信時刻の差分が受信周期の範囲外である場合、前記第2フレームが異常であることを検知し、

前記異常検知処理部は、さらに、前記第2ルールを用いて前記第2フレームが異常であることを検知した場合、前記制御コマンドの前記第2ネットワークへの転送を禁止する

異常検知装置。 - 前記制御コマンドは、走行する、曲がる、および、止まるの少なくとも1つを前記移動体に実行させる制御コマンドである

請求項1に記載の異常検知装置。 - 前記第2フレームは、前記第2ネットワークの通信プロトコルによる前記状態情報を含むフレームが格納された前記第1フレームである、

請求項1に記載の異常検知装置。 - 前記第1ネットワークは、Ethernet(登録商標)によるネットワークであり、

前記第2ネットワークは、CANによるネットワークであり、

前記第1通信部は、前記状態情報を示すCANフレームが格納されたEthernet(登録商標)フレームである第2フレームを受信する

請求項1に記載の異常検知装置。 - 前記第2フレームは、前記状態情報を示すCANフレームを含む複数のCANフレームが格納されており、

前記異常検知ルールは、さらに、前記複数のCANフレームのそれぞれが異常であるか否かを検知するための第2ルールを含み、

前記複数のCANフレームのそれぞれは、種類毎に異なる識別子を有し、

前記第2ルールは、複数の前記識別子のそれぞれに対応するCANフレームおいて許可されるCANフレームの受信周期の範囲を示し、

前記異常検知処理部は、前記複数のCANフレームにそれぞれ対応する受信時刻を用いて、互いに同じ識別子を有する前記複数のCANフレームのうちで、第1CANフレームの第1受信時刻の、前記第1CANフレームよりも1つ前に受信された第2CANフレームの第2受信時刻からの差分が、前記第2ルールにおいて前記同じ識別子に対応付けられている受信周期の範囲外である場合、前記第1CANフレームが異常であることを検知する

請求項4に記載の異常検知装置。 - 前記第2ルールは、さらに、複数の前記識別子のそれぞれに対応するCANフレームおいて許可される変化量であって、当該CANフレームの1つ前のCANフレームのデータ値からの変化量を示し、

前記異常検知処理部は、さらに、前記第1CANフレームの第1データ値の、前記第2CANフレームの第2データ値からの差分が、前記第2ルールにおいて前記同じ識別子に対応付けられている前記変化量を超える場合、前記第1CANフレームが異常であることを検知する

請求項5に記載の異常検知装置。 - 前記第2フレームは、前記状態情報を示すCANフレームを含む複数のCANフレームが格納されており、

前記異常検知ルールは、さらに、前記複数のCANフレームのそれぞれが異常であるか否かを検知するための第3ルールを含み、

前記複数のCANフレームのそれぞれは、種類毎に異なる識別子を有し、

前記第3ルールは、複数の前記識別子のそれぞれに対応するCANフレームおいて許可されるCANフレームの受信周期の範囲を示し、

前記異常検知処理部は、前記複数のCANフレームにそれぞれ対応する受信時刻を用いて、互いに同じ識別子を有する前記複数のCANフレームのうちで、第1CANフレームの第1受信時刻の、前記第1CANフレームよりも1つ前に受信された第2CANフレームの第2受信時刻からの差分が、前記第3ルールにおいて前記同じ識別子に対応付けられている受信周期の範囲内である場合、前記第1CANフレームが異常であることを検知する

請求項4に記載の異常検知装置。 - 前記第3ルールは、さらに、複数の前記識別子のそれぞれに対応するCANフレームおいて許可される変化量であって、当該CANフレームの1つ前のCANフレームのデータ値からの変化量を示し、

前記異常検知処理部は、さらに、前記第1CANフレームの第1データ値の、前記第2CANフレームの第2データ値からの差分が、前記第3ルールにおいて前記同じ識別子に対応付けられている前記変化量の範囲内である場合、前記第1CANフレームが異常であることを検知する

請求項7に記載の異常検知装置。 - 前記異常検知処理部は、

複数の前記識別子のそれぞれに対応付けられたルールを前記異常検知ルールとして取得し、

前記異常検知ルールを参照して、前記CANフレームが異常であることを検知する

請求項5から8のいずれか1項に記載の異常検知装置。 - 移動体に搭載され、通信プロトコルが互いに異なる第1ネットワークおよび第2ネットワークを有するネットワークシステムにおける異常を検知する異常検知装置による異常検知方法であって、

前記第2ネットワークから取得される前記移動体の状態を示す状態情報を含む第2フレームを受信する第1通信ステップと、

前記第1ネットワークの通信プロトコルによる第1フレームを送受信する第2通信ステップと、

前記状態情報と、前記異常検知装置が備える保持部が保持する異常検知ルールとを参照して、前記第2通信ステップにおいて受信された前記第1フレームに含まれる制御コマンドが異常であるか否かを検知する検知ステップと、

前記検知ステップにおいて、前記制御コマンドが異常であることを検知された場合、当該制御コマンドの前記第2ネットワークへの転送を禁止する禁止ステップと、を含み、

前記異常検知ルールは、前記移動体の異なる複数の状態のそれぞれにおいて許可される制御コマンドを示す第1ルールを含み、

前記検知ステップでは、前記第2フレームに含まれる前記状態情報が示す前記移動体の状態が、前記制御コマンドが前記第1ルールにおいて対応付けられている状態に含まれない場合、前記制御コマンドが異常であることを検知し、

前記第2フレームは、前記状態情報を含む複数のフレームが格納されており、

前記異常検知ルールは、さらに、前記第2フレームに含まれる前記複数のフレームのそれぞれが異常であるか否かを検知するための第2ルールを含み、

前記第2ルールは、同一種類のフレームにおいて許可されるフレームの受信周期の範囲を示し、

前記検知ステップでは、前記第2フレームに含まれる前記複数のフレームにそれぞれ対応する受信時刻を用いて、同一種類の前記複数のフレームのうちで、第3フレームの第1受信時刻の、前記第3フレームよりも1つ前に受信された第4フレームの第2受信時刻の差分が受信周期の範囲外である場合、前記第2フレームが異常であることを検知し、

前記検知ステップでは、さらに、前記第2ルールを用いて前記第2フレームが異常であることを検知した場合、前記制御コマンドの前記第2ネットワークへの転送を禁止する

異常検知方法。

Priority Applications (4)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| EP18837632.1A EP3659868B1 (en) | 2017-07-26 | 2018-07-19 | Abnormality detection device, and abnormality detection method |

| CN201880003962.9A CN109843653B (zh) | 2017-07-26 | 2018-07-19 | 异常检测装置以及异常检测方法 |

| PCT/JP2018/027012 WO2019021922A1 (ja) | 2017-07-26 | 2018-07-19 | 異常検知装置および異常検知方法 |

| US16/730,977 US11539727B2 (en) | 2017-07-26 | 2019-12-30 | Abnormality detection apparatus and abnormality detection method |

Applications Claiming Priority (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2017144490 | 2017-07-26 | ||

| JP2017144490 | 2017-07-26 |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2019029993A JP2019029993A (ja) | 2019-02-21 |

| JP2019029993A5 JP2019029993A5 (ja) | 2021-03-11 |

| JP7033499B2 true JP7033499B2 (ja) | 2022-03-10 |

Family

ID=65476704

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2018097207A Active JP7033499B2 (ja) | 2017-07-26 | 2018-05-21 | 異常検知装置および異常検知方法 |

Country Status (4)

| Country | Link |

|---|---|

| US (1) | US11539727B2 (ja) |

| EP (1) | EP3659868B1 (ja) |

| JP (1) | JP7033499B2 (ja) |

| CN (1) | CN109843653B (ja) |

Families Citing this family (24)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| KR102066221B1 (ko) * | 2018-02-08 | 2020-01-14 | 주식회사 만도 | 차량의 조향 장치 및 방법 |

| WO2020021714A1 (ja) * | 2018-07-27 | 2020-01-30 | パナソニック インテレクチュアル プロパティ コーポレーション オブ アメリカ | 不正防止方法およびセキュアスターカプラ |

| JP6962301B2 (ja) * | 2018-09-25 | 2021-11-05 | 株式会社オートネットワーク技術研究所 | 中継装置 |

| JP2020167607A (ja) * | 2019-03-29 | 2020-10-08 | マツダ株式会社 | 自動車用演算システム及び受信データの処理方法 |

| US11730645B1 (en) * | 2019-04-26 | 2023-08-22 | Patroness, LLC | Systems and methods to upgrade a motorized mobile chair to a smart motorized mobile chair |

| WO2021002010A1 (ja) | 2019-07-04 | 2021-01-07 | パナソニック インテレクチュアル プロパティ コーポレーション オブ アメリカ | 不正フレーム検知装置および不正フレーム検知方法 |

| CN110347079A (zh) * | 2019-07-04 | 2019-10-18 | 珠海云洲智能科技有限公司 | 一种具有失效保护功能的无人艇控制电路及无人艇 |

| CN110351177B (zh) * | 2019-07-08 | 2021-07-23 | 浙江吉利控股集团有限公司 | 一种数据封装方法及装置 |

| WO2021005875A1 (ja) * | 2019-07-09 | 2021-01-14 | 住友電気工業株式会社 | 車載通信システム、車載装置および車両通信方法 |

| CN112543465B (zh) * | 2019-09-23 | 2022-04-29 | 中兴通讯股份有限公司 | 一种异常检测方法、装置、终端及存储介质 |

| JP7312965B2 (ja) * | 2019-11-01 | 2023-07-24 | パナソニックIpマネジメント株式会社 | 情報処理装置、情報処理方法、およびプログラム |

| CN110884462A (zh) * | 2019-12-04 | 2020-03-17 | 奇瑞商用车(安徽)有限公司 | 一种汽车安全监控系统及方法 |

| US11581941B2 (en) * | 2020-03-18 | 2023-02-14 | Sony Semiconductor Solutions Corporation | Communication device and communication system |

| CN111526496B (zh) * | 2020-05-12 | 2023-05-26 | 北京踏歌智行科技有限公司 | 一种基于集团式指挥调度的c-v2x通信异常检测方法 |

| WO2021240662A1 (ja) | 2020-05-26 | 2021-12-02 | パナソニック インテレクチュアル プロパティ コーポレーション オブ アメリカ | 異常検知装置、異常検知システムおよび異常検知方法 |

| KR102411690B1 (ko) * | 2020-08-14 | 2022-06-21 | 동서콘트롤(주) | 듀얼 캔 통신을 이용한 클러스터 |

| WO2022059328A1 (ja) * | 2020-09-17 | 2022-03-24 | パナソニック インテレクチュアル プロパティ コーポレーション オブ アメリカ | 検知システム、検知方法、および、プログラム |

| JP7307117B2 (ja) * | 2021-04-07 | 2023-07-11 | 矢崎総業株式会社 | 車載システム |

| JP2022186222A (ja) * | 2021-06-04 | 2022-12-15 | 国立大学法人東海国立大学機構 | 車載通信装置、車載中継装置、車載通信システム及び通信方法 |

| CN113353093B (zh) * | 2021-08-10 | 2021-12-10 | 北汽福田汽车股份有限公司 | 车辆的控制方法、装置和车辆 |

| WO2023018986A1 (en) * | 2021-08-13 | 2023-02-16 | Haze Automotive Of America, Inc. | Methods and systems of networked electric vehicle control and communication |

| CN114244693A (zh) * | 2021-12-17 | 2022-03-25 | 中国建设银行股份有限公司 | 异常检测方法、装置、设备、介质和程序产品 |

| JP2023096727A (ja) * | 2021-12-27 | 2023-07-07 | 国立大学法人東海国立大学機構 | 車載装置、プログラム及び、情報処理方法 |

| CN115277514A (zh) * | 2022-07-08 | 2022-11-01 | 国电南瑞南京控制系统有限公司 | 一种安全稳定控制系统的在线命令自检方法及装置 |

Citations (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2015067187A (ja) | 2013-09-30 | 2015-04-13 | 株式会社デンソー | 車両制御システム |

| JP2016074317A (ja) | 2014-10-07 | 2016-05-12 | 株式会社デンソー | 車両の遠隔制御に用いられる命令判定装置および命令判定装置用のプログラム |

| WO2017119027A1 (ja) | 2016-01-08 | 2017-07-13 | パナソニック インテレクチュアル プロパティ コーポレーション オブ アメリカ | 不正検知方法、監視電子制御ユニット及び車載ネットワークシステム |

Family Cites Families (11)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2012006446A (ja) | 2010-06-23 | 2012-01-12 | Toyota Motor Corp | 車内ネットワークシステム |

| JP5919205B2 (ja) * | 2013-01-28 | 2016-05-18 | 日立オートモティブシステムズ株式会社 | ネットワーク装置およびデータ送受信システム |

| EP3056394B1 (en) * | 2013-10-08 | 2022-11-30 | ICTK Holdings Co., Ltd. | Vehicle security network device and design method therefor |

| JP6126980B2 (ja) * | 2013-12-12 | 2017-05-10 | 日立オートモティブシステムズ株式会社 | ネットワーク装置およびネットワークシステム |

| KR101536141B1 (ko) * | 2014-02-13 | 2015-07-13 | 현대자동차주식회사 | 이더넷과 can 통신 간의 신호 변환을 제공하는 차량용 장치 및 그 제어방법 |

| US11252180B2 (en) * | 2015-06-29 | 2022-02-15 | Argus Cyber Security Ltd. | System and method for content based anomaly detection in an in-vehicle communication network |

| US11397801B2 (en) * | 2015-09-25 | 2022-07-26 | Argus Cyber Security Ltd. | System and method for controlling access to an in-vehicle communication network |

| JP6712938B2 (ja) * | 2015-12-14 | 2020-06-24 | パナソニック インテレクチュアル プロパティ コーポレーション オブ アメリカPanasonic Intellectual Property Corporation of America | 評価装置、評価システム及び評価方法 |

| JP6684690B2 (ja) | 2016-01-08 | 2020-04-22 | パナソニック インテレクチュアル プロパティ コーポレーション オブ アメリカPanasonic Intellectual Property Corporation of America | 不正検知方法、監視電子制御ユニット及び車載ネットワークシステム |

| DE102016221690A1 (de) * | 2016-11-04 | 2018-05-09 | Audi Ag | Verfahren zum Übertragen von Datenpaketen zwischen einem Ethernet und einem Bussystem in einem Kraftfahrzeug sowie Gatewayvorrichtung und Kraftfahrzeug |

| US10764134B2 (en) * | 2018-06-22 | 2020-09-01 | Blackberry Limited | Configuring a firewall system in a vehicle network |

-

2018

- 2018-05-21 JP JP2018097207A patent/JP7033499B2/ja active Active

- 2018-07-19 EP EP18837632.1A patent/EP3659868B1/en active Active

- 2018-07-19 CN CN201880003962.9A patent/CN109843653B/zh active Active

-

2019

- 2019-12-30 US US16/730,977 patent/US11539727B2/en active Active

Patent Citations (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2015067187A (ja) | 2013-09-30 | 2015-04-13 | 株式会社デンソー | 車両制御システム |

| JP2016074317A (ja) | 2014-10-07 | 2016-05-12 | 株式会社デンソー | 車両の遠隔制御に用いられる命令判定装置および命令判定装置用のプログラム |

| WO2017119027A1 (ja) | 2016-01-08 | 2017-07-13 | パナソニック インテレクチュアル プロパティ コーポレーション オブ アメリカ | 不正検知方法、監視電子制御ユニット及び車載ネットワークシステム |

Also Published As

| Publication number | Publication date |

|---|---|

| EP3659868A4 (en) | 2020-06-03 |

| EP3659868A1 (en) | 2020-06-03 |

| US11539727B2 (en) | 2022-12-27 |

| JP2019029993A (ja) | 2019-02-21 |

| EP3659868B1 (en) | 2023-09-20 |

| CN109843653B (zh) | 2023-05-26 |

| US20200137099A1 (en) | 2020-04-30 |

| CN109843653A (zh) | 2019-06-04 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP7033499B2 (ja) | 異常検知装置および異常検知方法 | |

| JP7071998B2 (ja) | 車載ネットワーク異常検知システム及び車載ネットワーク異常検知方法 | |

| US11190533B2 (en) | Anomaly detection electronic control unit, onboard network system, and anomaly detection method | |

| US11546363B2 (en) | Anomaly detection device, in-vehicle network system, and anomaly detection method | |

| WO2019021922A1 (ja) | 異常検知装置および異常検知方法 | |

| US11824871B2 (en) | Vehicle relay device, relay method, and recording medium storing program for stopping unauthorized control by in-vehicle equipment | |

| JP6762347B2 (ja) | 交通手段に対するコンピュータ攻撃を阻止するためのシステムおよび方法 | |

| US20190356574A1 (en) | Motor vehicle comprising an internal data network and method for operating the motor vehicle | |

| EP3793141B1 (en) | Anomaly sensing electronic control unit, vehicle-mounted network system, and anomaly sensing method | |

| US10715600B2 (en) | Network hub, transfer method, and onboard network system | |

| CN109845196B (zh) | 网络监视器、网络监视方法和计算机可读取记录介质 | |

| JP7182559B2 (ja) | ログ出力方法、ログ出力装置及びプログラム | |

| US20240039932A1 (en) | In-vehicle relay device, relay method, and recording medium storing program | |

| WO2017203902A1 (ja) | ゲートウェイ装置、車載ネットワークシステム、転送方法及びプログラム | |

| US20200412756A1 (en) | Communication control device, anomaly detection electronic control unit, mobility network system, communication control method, anomaly detection method, and recording medium | |

| WO2020085330A1 (ja) | 電子制御装置、電子制御方法及びプログラム | |

| JPWO2019225258A1 (ja) | 異常検出装置、異常検出システム及び制御方法 | |

| JP2019146145A (ja) | 通信装置、通信方法及びプログラム | |

| WO2018008453A1 (ja) | 異常検知電子制御ユニット、車載ネットワークシステム及び異常検知方法 | |

| WO2018179630A1 (ja) | 情報処理装置、情報処理方法及びプログラム | |

| WO2020021714A1 (ja) | 不正防止方法およびセキュアスターカプラ | |

| KR20230089408A (ko) | 차량 진단기의 접근 제어 장치 및 그 방법 | |

| JP2020025194A (ja) | 情報処理装置、情報処理システム、情報処理方法、及びプログラム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20210119 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20210119 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20211102 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20220131 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20220208 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20220228 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 7033499 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |