JP6465542B2 - 情報処理装置、その制御方法及びプログラム - Google Patents

情報処理装置、その制御方法及びプログラム Download PDFInfo

- Publication number

- JP6465542B2 JP6465542B2 JP2013181564A JP2013181564A JP6465542B2 JP 6465542 B2 JP6465542 B2 JP 6465542B2 JP 2013181564 A JP2013181564 A JP 2013181564A JP 2013181564 A JP2013181564 A JP 2013181564A JP 6465542 B2 JP6465542 B2 JP 6465542B2

- Authority

- JP

- Japan

- Prior art keywords

- authentication

- server

- password

- information

- user

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/30—Authentication, i.e. establishing the identity or authorisation of security principals

- G06F21/45—Structures or tools for the administration of authentication

- G06F21/46—Structures or tools for the administration of authentication by designing passwords or checking the strength of passwords

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/083—Network architectures or network communication protocols for network security for authentication of entities using passwords

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/30—Authentication, i.e. establishing the identity or authorisation of security principals

- G06F21/31—User authentication

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/606—Protecting data by securing the transmission between two devices or processes

- G06F21/608—Secure printing

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04N—PICTORIAL COMMUNICATION, e.g. TELEVISION

- H04N1/00—Scanning, transmission or reproduction of documents or the like, e.g. facsimile transmission; Details thereof

- H04N1/44—Secrecy systems

- H04N1/4406—Restricting access, e.g. according to user identity

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04N—PICTORIAL COMMUNICATION, e.g. TELEVISION

- H04N1/00—Scanning, transmission or reproduction of documents or the like, e.g. facsimile transmission; Details thereof

- H04N1/44—Secrecy systems

- H04N1/4406—Restricting access, e.g. according to user identity

- H04N1/4426—Restricting access, e.g. according to user identity involving separate means, e.g. a server, a magnetic card

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04N—PICTORIAL COMMUNICATION, e.g. TELEVISION

- H04N1/00—Scanning, transmission or reproduction of documents or the like, e.g. facsimile transmission; Details thereof

- H04N1/44—Secrecy systems

- H04N1/4406—Restricting access, e.g. according to user identity

- H04N1/4433—Restricting access, e.g. according to user identity to an apparatus, part of an apparatus or an apparatus function

Description

・それぞれのユーザ認証機構に対して同じユーザのアカウントを登録する場合があり、ユーザ情報の管理が煩わしい。ユーザの手を煩わせることなく、複数のユーザ認証機構に対して同じアカウントを利用可能にするためには、特許文献1のようにユーザの認証を行う機構間での連携が必要になる。

・一つの機器に、パスワードポリシーや認証ログに対応しているユーザ認証機構と、それらに対応していないユーザ認証機構が混在するのはセキュリティの点からも好ましくない。このため機器を製造するベンダーは、複数あるユーザ認証機構に対して、同等のセキュリティ機能を提供するために開発コストをかける必要があるという課題がある。

情報処理装置であって、

前記情報処理装置に含まれる第1のサーバに対応付けられた第1の認証処理方法と、前記情報処理装置に含まれる第2のサーバに対応付けられた第2の認証処理方法とを記憶する記憶手段と、

前記第1のサーバ及び前記第2のサーバから認証情報を受け付ける認証制御手段と、を有し、

前記認証制御手段は、前記第1のサーバから第1認証情報を受け付けた場合には、当該第1認証情報に含まれる第1パラメータのユーザ名に対応する第1パスワードを取得し、当該第1パスワードが所定のパスワードポリシーを満たしているかを判定する判定処理を実行し、かつ、前記認証制御手段による照合処理の結果を前記第1のサーバに応答する前記第1の認証処理方法を実行し、前記第2のサーバから第2認証情報を受け付けた場合には、当該第2認証情報に含まれる第2パラメータのユーザ名に対応する第2パスワードを取得し、当該第2パスワードが前記所定のパスワードポリシーを満たしているかを判定する判定処理を実行し、かつ、前記第2のサーバが認証処理を実行するために用いる認証データを前記第2のサーバに送信する前記第2の認証処理方法を実行することを特徴とする。

・SUCCESS

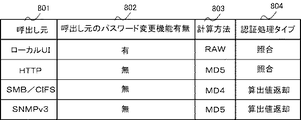

API701の処理が成功したことを示す。認証処理タイプ804が「照合」の場合は、ユーザの認証処理が成功したことを示す。認証処理タイプ804が「算出値返却」の場合は、パスワードから算出した値をアウトプットデータ705に格納して返却する。

・SUCCESS_NEED_PWD_CHANGE

API701の処理は成功したが、パスワードがパスワードポリシーを満たしていないため、ユーザがパスワードの変更を行う必要があることを示す。呼び出し元がパスワードの変更機能を有する場合にこの値を返却する。

・ERROR

API701が処理を中断したことを示す。認証処理タイプ804が「照合」の場合は、ユーザの認証処理が失敗したことを示す。認証処理タイプ804が「算出値返却」の場合は、パスワードから算出した値を返却しない。

・ERROR_NEED_PWD_CHANGE

パスワードがパスワードポリシーを満たしていないため、API701処理を中断したことを示す。呼び出し元にパスワードの変更機能が無い場合に、この値を返却する。

前述のユーザ認証システム310は、必ずしもMFP101の内部にある必要はなく、ネットワーク上の別のノードで構成しても良い。

・ユーザ認証機構を単一のユーザ認証システムで実現可能にしたことにより、ユーザ認証に関わる設定の管理やユーザアカウントの管理の煩わしさを軽減できる。

・ユーザ認証システムを利用した機器に対する全てのアクセス経路に、同じユーザ認証機構を適用することができる。

・既存のソフトウェアモジュールやソースコードを流用することができ、比較的少ない手間と工数で、ユーザの認証を行うことができる機器を構成することができる。

また、本発明は、以下の処理を実行することによっても実現される。即ち、上述した実施形態の機能を実現するソフトウェア(プログラム)を、ネットワーク又は各種記憶媒体を介してシステム或いは装置に供給し、そのシステム或いは装置のコンピュータ(又はCPUやMPU等)がプログラムを読み出して実行する処理である。

Claims (9)

- 情報処理装置であって、

前記情報処理装置に含まれる第1のサーバに対応付けられた第1の認証処理方法と、前記情報処理装置に含まれる第2のサーバに対応付けられた第2の認証処理方法とを記憶する記憶手段と、

前記第1のサーバ及び前記第2のサーバから認証情報を受け付ける認証制御手段と、を有し、

前記認証制御手段は、前記第1のサーバから第1認証情報を受け付けた場合には、当該第1認証情報に含まれる第1パラメータのユーザ名に対応する第1パスワードを取得し、当該第1パスワードが所定のパスワードポリシーを満たしているかを判定する判定処理を実行し、かつ、前記認証制御手段による照合処理の結果を前記第1のサーバに応答する前記第1の認証処理方法を実行し、前記第2のサーバから第2認証情報を受け付けた場合には、当該第2認証情報に含まれる第2パラメータのユーザ名に対応する第2パスワードを取得し、当該第2パスワードが前記所定のパスワードポリシーを満たしているかを判定する判定処理を実行し、かつ、前記第2のサーバが認証処理を実行するために用いる認証データを前記第2のサーバに送信する前記第2の認証処理方法を実行することを特徴とする情報処理装置。 - 前記第1のサーバは、第1の通信プロトコルを用いて第1のアプリケーションと通信し、前記第2のサーバは、前記第1の通信プロトコルと異なる第2の通信プロトコルを用いて第2のアプリケーションと通信することを特徴とする請求項1に記載の情報処理装置。

- 前記所定のパスワードポリシーは、前記第1パスワード或いは前記第2パスワードの有効期限、又は、前記第1パスワード或いは前記第2パスワードが所定の複雑さを満たしているか否かについての条件を含むことを特徴とする請求項1に記載の情報処理装置。

- 前記ユーザ名に関連付けられた認証情報を蓄積する蓄積手段を、更に有し、

前記認証制御手段は、前記第1のサーバから前記第1認証情報を受信した場合には、前記第1のサーバから受信した前記第1認証情報と前記蓄積手段に蓄積されている認証情報とを照合した結果を前記認証処理の結果として前記第1のサーバに応答することを特徴とする請求項1から3のうち何れか1項に記載の情報処理装置。 - 前記認証制御手段は、前記第2のサーバから前記第2認証情報を受信した場合には、前記第2のサーバから受信した前記第2認証情報に基づいて所定の計算を行った結果を前記認証データとして前記第2のサーバに応答することを特徴とする請求項1から4のうち何れか1項に記載の情報処理装置。

- 前記第1のサーバは、HTTPサーバであることを特徴とする請求項1から5のうち何れか1項に記載の情報処理装置。

- 前記第2のサーバは、SMB/CIFSサーバ又はSNMPサーバであることを特徴とする請求項1から6のうち何れか1項に記載の情報処理装置。

- 第1のサーバと第2のサーバを含み、前記第1のサーバに対応付けられた第1の認証処理方法と、前記第2のサーバに対応付けられた第2の認証処理方法とを記憶する記憶手段と、前記第1のサーバ及び前記第2のサーバから認証情報を受け付ける認証制御手段と、を有する情報処理装置の制御方法であって、

前記認証制御手段が、前記第1のサーバから第1認証情報を受け付けた場合には、当該第1認証情報に含まれる第1パラメータのユーザ名に対応する第1パスワードを取得し、当該第1パスワードが所定のパスワードポリシーを満たしているかを判定する判定処理を実行し、かつ、前記認証制御手段による照合処理の結果を前記第1のサーバに応答する前記第1の認証処理方法を実行し、前記第2のサーバから第2認証情報を受け付けた場合には、当該第2認証情報に含まれる第2パラメータのユーザ名に対応する第2パスワードを取得し、当該第2パスワードが前記所定のパスワードポリシーを満たしているかを判定する判定処理を実行し、かつ、前記第2のサーバが認証処理を実行するために用いる認証データを前記第2のサーバに送信する前記第2の認証処理方法を実行する認証制御ステップを有することを特徴とする制御方法。 - 第1のサーバと第2のサーバを含み、前記第1のサーバに対応付けられた第1の認証処理方法と、前記第2のサーバに対応付けられた第2の認証処理方法とを記憶する記憶手段と、前記第1のサーバ及び前記第2のサーバから認証情報を受け付ける認証制御手段と、を有するコンピュータに、

前記認証制御手段が前記第1のサーバから第1認証情報を受け付けた場合には、前記認証制御手段が、前記第1認証情報に含まれる第1パラメータのユーザ名に対応する第1パスワードを取得し、当該第1パスワードが所定のパスワードポリシーを満たしているかを判定する判定処理を実行し、かつ、前記認証制御手段による照合処理の結果を前記第1のサーバに応答する前記第1の認証処理方法を実行する第1の認証処理手順と、

前記認証制御手段が前記第2のサーバから第2認証情報を受け付けた場合には、前記認証制御手段が、当該第2認証情報に含まれる第2パラメータのユーザ名に対応する第2パスワードを取得し、当該第2パスワードが前記所定のパスワードポリシーを満たしているかを判定する判定処理を実行し、かつ、前記第2のサーバが認証処理を実行するために用いる認証データを前記第2のサーバに送信する前記第2の認証処理方法を実行する第2の認証処理手順と、

を実行させるためのプログラム。

Priority Applications (8)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2013181564A JP6465542B2 (ja) | 2013-09-02 | 2013-09-02 | 情報処理装置、その制御方法及びプログラム |

| EP14180613.3A EP2851828B1 (en) | 2013-09-02 | 2014-08-12 | Information processing apparatus and method of controlling the same |

| BR102014020800-3A BR102014020800B1 (pt) | 2013-09-02 | 2014-08-22 | Aparelho de processamento de informação e método de controle do mesmo |

| KR1020140112133A KR101804966B1 (ko) | 2013-09-02 | 2014-08-27 | 정보처리장치 및 그 제어방법 |

| US14/471,110 US10148644B2 (en) | 2013-09-02 | 2014-08-28 | Information processing apparatus and method of controlling the same |

| MYPI2014002510A MY173359A (en) | 2013-09-02 | 2014-08-28 | Information processing apparatus and method of controlling the same |

| CN201410440836.3A CN104426912B (zh) | 2013-09-02 | 2014-09-01 | 信息处理装置及其控制方法 |

| RU2014135525A RU2607279C2 (ru) | 2013-09-02 | 2014-09-01 | Устройство обработки информации и способ управления устройством обработки информации |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2013181564A JP6465542B2 (ja) | 2013-09-02 | 2013-09-02 | 情報処理装置、その制御方法及びプログラム |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2015049755A JP2015049755A (ja) | 2015-03-16 |

| JP2015049755A5 JP2015049755A5 (ja) | 2016-10-20 |

| JP6465542B2 true JP6465542B2 (ja) | 2019-02-06 |

Family

ID=51357729

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2013181564A Active JP6465542B2 (ja) | 2013-09-02 | 2013-09-02 | 情報処理装置、その制御方法及びプログラム |

Country Status (8)

| Country | Link |

|---|---|

| US (1) | US10148644B2 (ja) |

| EP (1) | EP2851828B1 (ja) |

| JP (1) | JP6465542B2 (ja) |

| KR (1) | KR101804966B1 (ja) |

| CN (1) | CN104426912B (ja) |

| BR (1) | BR102014020800B1 (ja) |

| MY (1) | MY173359A (ja) |

| RU (1) | RU2607279C2 (ja) |

Families Citing this family (22)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP6019676B2 (ja) | 2012-03-30 | 2016-11-02 | ブラザー工業株式会社 | 通信装置 |

| JP6019675B2 (ja) | 2012-03-30 | 2016-11-02 | ブラザー工業株式会社 | 機能実行装置 |

| JP2014235667A (ja) * | 2013-06-04 | 2014-12-15 | キヤノン株式会社 | 情報処理装置とその制御方法、プログラム |

| JP6346443B2 (ja) | 2014-01-08 | 2018-06-20 | キヤノン株式会社 | 情報処理装置およびその制御方法、並びにプログラム |

| JP6402494B2 (ja) | 2014-05-30 | 2018-10-10 | ブラザー工業株式会社 | 機能実行システム、機能実行装置、及び、通信端末 |

| JP2017049864A (ja) * | 2015-09-03 | 2017-03-09 | コニカミノルタ株式会社 | 画像形成装置、アプリケーション実行許否判別方法、およびコンピュータプログラム |

| US11657176B2 (en) | 2016-08-23 | 2023-05-23 | Health Blockchain Convergence, Inc. | Blockchain-based mechanisms for secure health information resource exchange |

| AU2017315345B2 (en) * | 2016-08-23 | 2022-01-06 | BBM Health LLC | Blockchain-based mechanisms for secure health information resource exchange |

| US10979430B1 (en) * | 2017-05-17 | 2021-04-13 | Adnazon Technologies, Inc. | Service-initiated user authentication via delegated methods |

| CN107577516B (zh) * | 2017-07-28 | 2020-08-14 | 华为技术有限公司 | 虚拟机密码重置方法、装置和系统 |

| JP2019136971A (ja) * | 2018-02-13 | 2019-08-22 | キヤノン株式会社 | 情報処理装置及びその制御方法、並びにプログラム |

| JP7060981B2 (ja) | 2018-02-21 | 2022-04-27 | キヤノン株式会社 | 画像形成装置及びその制御方法、並びにプログラム |

| WO2019176206A1 (ja) * | 2018-03-16 | 2019-09-19 | ソニー株式会社 | 情報処理装置、情報処理方法、及びプログラム |

| JP7139757B2 (ja) * | 2018-07-27 | 2022-09-21 | 株式会社リコー | 情報処理装置、認証方法、プログラム |

| JP7041601B2 (ja) * | 2018-09-05 | 2022-03-24 | シャープ株式会社 | 情報処理装置、情報処理装置における表示方法及びプログラム |

| JP7204497B2 (ja) * | 2019-01-18 | 2023-01-16 | キヤノン株式会社 | クラウドプリントサービスに対応した印刷装置および印刷装置の制御方法およびプログラム |

| JP7427865B2 (ja) * | 2019-02-22 | 2024-02-06 | ブラザー工業株式会社 | 情報表示プログラム |

| US11354073B2 (en) * | 2019-04-26 | 2022-06-07 | Canon Kabushiki Kaisha | Information processing apparatus, storage medium, and control method |

| US20200410391A1 (en) * | 2019-06-26 | 2020-12-31 | Bertrand Barrett | Personal helper bot system |

| JP7331529B2 (ja) * | 2019-07-29 | 2023-08-23 | 富士フイルムビジネスイノベーション株式会社 | 情報処理装置及び情報処理プログラム |

| JP7470572B2 (ja) * | 2020-06-03 | 2024-04-18 | シャープ株式会社 | 情報処理装置 |

| US11523012B1 (en) * | 2021-09-30 | 2022-12-06 | Konica Minolta Business Solutions U.S.A., Inc. | Method and system for transparently injecting custom screens into existing third-party workflows |

Family Cites Families (33)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| EP1223721A3 (en) * | 2000-10-31 | 2004-07-14 | Microsoft Corporation | Systems and methods for automatically formulating response to authentication requests from secured servers |

| US7631084B2 (en) * | 2001-11-02 | 2009-12-08 | Juniper Networks, Inc. | Method and system for providing secure access to private networks with client redirection |

| JP3983035B2 (ja) * | 2001-11-19 | 2007-09-26 | 富士通株式会社 | ユーザ端末認証プログラム |

| KR20030081878A (ko) | 2002-04-15 | 2003-10-22 | (주)경도라이프 | 전자상거래에 있어서 인증방법 및 이를 이용한할부구매방법과 증명서 발급방법 및 그 시스템들 |

| JP2004078622A (ja) * | 2002-08-20 | 2004-03-11 | Hitachi Ltd | ユーザ認証の統合管理 |

| KR100548354B1 (ko) * | 2003-06-14 | 2006-02-02 | 엘지전자 주식회사 | 동기화 프로토콜에서의 사용자 인증 방법 |

| JP4587158B2 (ja) * | 2004-01-30 | 2010-11-24 | キヤノン株式会社 | セキュア通信方法、端末装置、認証サービス装置、コンピュータプログラム及びコンピュータ読み取り可能な記録媒体 |

| KR100644203B1 (ko) | 2004-06-17 | 2006-11-10 | (주) 엘지텔레콤 | 이동통신 단말기를 이용한 모바일 뱅킹시의 pin 인증방법 |

| JP4579597B2 (ja) * | 2004-06-30 | 2010-11-10 | キヤノン株式会社 | 情報処理装置、情報処理方法およびプログラム |

| EP1806011A4 (en) * | 2004-10-04 | 2010-06-02 | Server Tech Inc | COMMUNICATION NETWORK |

| US8060930B2 (en) * | 2004-10-08 | 2011-11-15 | Sharp Laboratories Of America, Inc. | Methods and systems for imaging device credential receipt and authentication |

| JP4607542B2 (ja) * | 2004-10-26 | 2011-01-05 | 富士通株式会社 | データ処理装置 |

| JP2006195755A (ja) | 2005-01-13 | 2006-07-27 | Ricoh Co Ltd | 画像入出力装置 |

| JP2007013232A (ja) * | 2005-06-28 | 2007-01-18 | Murata Mach Ltd | ファクシミリサーバ |

| JP2007188209A (ja) * | 2006-01-12 | 2007-07-26 | Seiko Epson Corp | ネットワークに接続される制御装置内に格納されたファイルに対するアクセス |

| JP2007299295A (ja) * | 2006-05-01 | 2007-11-15 | Softbank Mobile Corp | 顧客情報登録システム、アプリケーションサーバ及び端末装置 |

| JP4829697B2 (ja) * | 2006-06-20 | 2011-12-07 | キヤノン株式会社 | 情報処理装置、情報処理方法、コンピュータプログラム及び記録媒体 |

| US8055904B1 (en) * | 2006-10-19 | 2011-11-08 | United Services Automobile Assocation (USAA) | Systems and methods for software application security management |

| JP5013838B2 (ja) * | 2006-12-11 | 2012-08-29 | キヤノン株式会社 | ネットワーク管理システム、情報処理装置、および情報処理装置の制御方法 |

| JP5046750B2 (ja) | 2007-06-08 | 2012-10-10 | キヤノン株式会社 | 二次元コードを含む原稿のアクセス制御を行う画像処理装置、画像処理方法、プログラム、および記憶媒体 |

| JP4479759B2 (ja) * | 2007-07-17 | 2010-06-09 | コニカミノルタビジネステクノロジーズ株式会社 | 画像形成装置 |

| US8023137B2 (en) * | 2008-02-05 | 2011-09-20 | Kyocera Mita Corporation | Image forming system, image forming apparatus, user interface device, extended user interface compatibility confirming method, document scanning method and setting value managing method |

| JP5276346B2 (ja) * | 2008-03-31 | 2013-08-28 | 株式会社エヌ・ティ・ティ・データ | 認証サーバ、認証方法、及びそのプログラム |

| US8185936B1 (en) * | 2009-07-13 | 2012-05-22 | Sprint Communications Company L.P. | Automatic device-profile updates based on authentication failures |

| JP5676864B2 (ja) * | 2009-09-18 | 2015-02-25 | キヤノン株式会社 | システム、そのシステムにおけるユーザインタフェース表示制御方法、サーバ、情報処理装置、プログラム |

| JP2011243093A (ja) * | 2010-05-20 | 2011-12-01 | Canon Inc | 情報処理装置、ユーザ認証方法、及びコンピュータプログラム |

| JP2013041514A (ja) * | 2011-08-19 | 2013-02-28 | Mitsubishi Electric Corp | アクセス制御システム、アクセス制御装置、アクセス制御方法 |

| US8955079B2 (en) * | 2011-10-31 | 2015-02-10 | Avaya Inc. | Single sign-on for applications |

| EP2629488B1 (en) * | 2012-02-17 | 2015-12-16 | OSAN Technology Inc. | Authentication system, authentication method, and network storage appliance |

| EP2839689B1 (en) * | 2012-04-16 | 2019-06-05 | Intel Corporation | Scalable secure execution |

| RU2526754C2 (ru) * | 2012-09-28 | 2014-08-27 | Закрытое акционерное общество "Лаборатория Касперского" | Система и способ подбора функций управления мобильными устройствами |

| US9270674B2 (en) * | 2013-03-29 | 2016-02-23 | Citrix Systems, Inc. | Validating the identity of a mobile application for mobile application management |

| US9021248B2 (en) * | 2013-08-22 | 2015-04-28 | SolidMobile, Inc. | Secure access of mobile devices using passwords |

-

2013

- 2013-09-02 JP JP2013181564A patent/JP6465542B2/ja active Active

-

2014

- 2014-08-12 EP EP14180613.3A patent/EP2851828B1/en active Active

- 2014-08-22 BR BR102014020800-3A patent/BR102014020800B1/pt active IP Right Grant

- 2014-08-27 KR KR1020140112133A patent/KR101804966B1/ko active IP Right Grant

- 2014-08-28 MY MYPI2014002510A patent/MY173359A/en unknown

- 2014-08-28 US US14/471,110 patent/US10148644B2/en active Active

- 2014-09-01 CN CN201410440836.3A patent/CN104426912B/zh active Active

- 2014-09-01 RU RU2014135525A patent/RU2607279C2/ru active

Also Published As

| Publication number | Publication date |

|---|---|

| BR102014020800A2 (pt) | 2015-12-01 |

| EP2851828A1 (en) | 2015-03-25 |

| US10148644B2 (en) | 2018-12-04 |

| JP2015049755A (ja) | 2015-03-16 |

| CN104426912B (zh) | 2017-12-29 |

| KR20150026900A (ko) | 2015-03-11 |

| CN104426912A (zh) | 2015-03-18 |

| RU2014135525A (ru) | 2016-03-27 |

| US20150067800A1 (en) | 2015-03-05 |

| RU2607279C2 (ru) | 2017-01-10 |

| KR101804966B1 (ko) | 2017-12-06 |

| EP2851828B1 (en) | 2021-01-06 |

| BR102014020800B1 (pt) | 2022-03-22 |

| MY173359A (en) | 2020-01-21 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP6465542B2 (ja) | 情報処理装置、その制御方法及びプログラム | |

| JP6677496B2 (ja) | 認証連携システム及び認証連携方法、認可サーバー、アプリケーションサーバー及びプログラム | |

| JP5294951B2 (ja) | プルプリントシステムにおける画像処理装置、書誌情報サーバ及びその制御方法 | |

| US9064105B2 (en) | Information processing apparatus, control method therefor, and program | |

| JP4821405B2 (ja) | ファイルアクセス制御装置及びファイル管理システム | |

| EP2037385B1 (en) | Information processing apparatus, authentication control method, and authentication control program | |

| JP2011191888A (ja) | 画像形成装置、制御方法、及びプログラム | |

| JP5693051B2 (ja) | 情報処理装置、情報処理装置のユーザ認証方法 | |

| US9886222B2 (en) | Image forming apparatus that displays button for accessing server, method of controlling the same, and storage medium | |

| JP6066750B2 (ja) | 画像形成装置及びその制御方法、並びにプログラム | |

| JP2015075902A (ja) | 画像形成装置、その制御方法とプログラム | |

| JP2007220120A (ja) | スマートカードを認証するための装置、方法及びコンピュータ読み取り可能な媒体 | |

| US10713098B2 (en) | Information processing apparatus and cookie information management method | |

| JP6303312B2 (ja) | サービス提供システム及び画像提供方法 | |

| JP2013051619A (ja) | 鍵ペア管理プログラム、鍵ペア管理方法及び画像形成装置 | |

| JP5442418B2 (ja) | 複合機、複合機制御システム、プログラムおよび記録媒体 | |

| JP6298288B2 (ja) | 情報処理装置、情報処理方法、及びプログラム | |

| US9524387B2 (en) | Information processing apparatus, control method for information processing apparatus, and storage medium | |

| JP5694495B2 (ja) | 複合機 | |

| JP6383476B2 (ja) | 情報処理装置及びその制御方法、並びにプログラム | |

| JP2024018397A (ja) | 通信装置、通信装置のためのコンピュータプログラム、及び、制御方法 | |

| JP2015026288A (ja) | サービス提供システム、サービス提供方法及びプログラム | |

| JP2019061689A (ja) | 情報処理装置、情報処理装置の制御方法、及びプログラム | |

| JP2016175207A (ja) | 情報処理装置とその制御方法、及びプログラム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20160902 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20160902 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20170731 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20170901 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20171031 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20180323 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20180403 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20180921 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20181016 |

|

| A911 | Transfer to examiner for re-examination before appeal (zenchi) |

Free format text: JAPANESE INTERMEDIATE CODE: A911 Effective date: 20181023 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20181210 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20190108 |

|

| R151 | Written notification of patent or utility model registration |

Ref document number: 6465542 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R151 |