JP5237034B2 - イベント情報取得外のit装置を対象とする根本原因解析方法、装置、プログラム。 - Google Patents

イベント情報取得外のit装置を対象とする根本原因解析方法、装置、プログラム。 Download PDFInfo

- Publication number

- JP5237034B2 JP5237034B2 JP2008252093A JP2008252093A JP5237034B2 JP 5237034 B2 JP5237034 B2 JP 5237034B2 JP 2008252093 A JP2008252093 A JP 2008252093A JP 2008252093 A JP2008252093 A JP 2008252093A JP 5237034 B2 JP5237034 B2 JP 5237034B2

- Authority

- JP

- Japan

- Prior art keywords

- event

- information

- computer

- operation management

- management server

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F11/00—Error detection; Error correction; Monitoring

- G06F11/30—Monitoring

- G06F11/34—Recording or statistical evaluation of computer activity, e.g. of down time, of input/output operation ; Recording or statistical evaluation of user activity, e.g. usability assessment

- G06F11/3466—Performance evaluation by tracing or monitoring

- G06F11/3495—Performance evaluation by tracing or monitoring for systems

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F11/00—Error detection; Error correction; Monitoring

- G06F11/07—Responding to the occurrence of a fault, e.g. fault tolerance

- G06F11/0703—Error or fault processing not based on redundancy, i.e. by taking additional measures to deal with the error or fault not making use of redundancy in operation, in hardware, or in data representation

- G06F11/0706—Error or fault processing not based on redundancy, i.e. by taking additional measures to deal with the error or fault not making use of redundancy in operation, in hardware, or in data representation the processing taking place on a specific hardware platform or in a specific software environment

- G06F11/0709—Error or fault processing not based on redundancy, i.e. by taking additional measures to deal with the error or fault not making use of redundancy in operation, in hardware, or in data representation the processing taking place on a specific hardware platform or in a specific software environment in a distributed system consisting of a plurality of standalone computer nodes, e.g. clusters, client-server systems

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F11/00—Error detection; Error correction; Monitoring

- G06F11/07—Responding to the occurrence of a fault, e.g. fault tolerance

- G06F11/0703—Error or fault processing not based on redundancy, i.e. by taking additional measures to deal with the error or fault not making use of redundancy in operation, in hardware, or in data representation

- G06F11/079—Root cause analysis, i.e. error or fault diagnosis

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F11/00—Error detection; Error correction; Monitoring

- G06F11/30—Monitoring

- G06F11/34—Recording or statistical evaluation of computer activity, e.g. of down time, of input/output operation ; Recording or statistical evaluation of user activity, e.g. usability assessment

- G06F11/3452—Performance evaluation by statistical analysis

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L41/00—Arrangements for maintenance, administration or management of data switching networks, e.g. of packet switching networks

- H04L41/06—Management of faults, events, alarms or notifications

- H04L41/0631—Management of faults, events, alarms or notifications using root cause analysis; using analysis of correlation between notifications, alarms or events based on decision criteria, e.g. hierarchy, tree or time analysis

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L41/00—Arrangements for maintenance, administration or management of data switching networks, e.g. of packet switching networks

- H04L41/16—Arrangements for maintenance, administration or management of data switching networks, e.g. of packet switching networks using machine learning or artificial intelligence

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F11/00—Error detection; Error correction; Monitoring

- G06F11/30—Monitoring

- G06F11/34—Recording or statistical evaluation of computer activity, e.g. of down time, of input/output operation ; Recording or statistical evaluation of user activity, e.g. usability assessment

- G06F11/3466—Performance evaluation by tracing or monitoring

- G06F11/3476—Data logging

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F2201/00—Indexing scheme relating to error detection, to error correction, and to monitoring

- G06F2201/86—Event-based monitoring

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L61/00—Network arrangements, protocols or services for addressing or naming

- H04L61/45—Network directories; Name-to-address mapping

- H04L61/4505—Network directories; Name-to-address mapping using standardised directories; using standardised directory access protocols

- H04L61/4511—Network directories; Name-to-address mapping using standardised directories; using standardised directory access protocols using domain name system [DNS]

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L67/00—Network arrangements or protocols for supporting network services or applications

- H04L67/01—Protocols

- H04L67/10—Protocols in which an application is distributed across nodes in the network

- H04L67/1097—Protocols in which an application is distributed across nodes in the network for distributed storage of data in networks, e.g. transport arrangements for network file system [NFS], storage area networks [SAN] or network attached storage [NAS]

Landscapes

- Engineering & Computer Science (AREA)

- Theoretical Computer Science (AREA)

- General Engineering & Computer Science (AREA)

- Physics & Mathematics (AREA)

- General Physics & Mathematics (AREA)

- Quality & Reliability (AREA)

- Computer Hardware Design (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Software Systems (AREA)

- Bioinformatics & Cheminformatics (AREA)

- Evolutionary Computation (AREA)

- Databases & Information Systems (AREA)

- Computer Vision & Pattern Recognition (AREA)

- Artificial Intelligence (AREA)

- Life Sciences & Earth Sciences (AREA)

- Medical Informatics (AREA)

- Bioinformatics & Computational Biology (AREA)

- Evolutionary Biology (AREA)

- Probability & Statistics with Applications (AREA)

- Health & Medical Sciences (AREA)

- Biomedical Technology (AREA)

- Debugging And Monitoring (AREA)

- Data Exchanges In Wide-Area Networks (AREA)

- Computer And Data Communications (AREA)

Description

本発明の一実施例によると、前記運用管理サーバについて、前記複数の情報処理装置の各々が、クライアントとしてネットワークサービスを用いるためにアクセス対象とする前記複数の情報処理装置の一部であるサーバ装置の識別情報を、前記メモリが有する構成情報に格納し、前記複数の情報処理装置の一部であって、前記運用管理サーバがイベント情報を取得する対象である複数のイベント取得対象装置を前記メモリが有する構成情報に登録し、前記複数の情報処理装置で発生する前記ネットワークサービスに関連した第一のイベント種別を含むイベントと、前記ネットワークサービスに関連した前記第一のイベント種別とは異なる第二のイベント種別を含むイベントと、を検知した場合に、前記第二のイベント種別に対応するイベントの発生が原因で前記第一のイベント種別に対応するイベントが発生し得ることを示す相関解析ルール情報を前記メモリに格納し、前記複数のイベント取得対象装置から収集した複数の前記イベント情報を前記メモリに格納し、前記相関解析ルール情報を元に、前記メモリに格納した複数の前記イベント情報から、前記第一のイベント種別を含む第一のイベント情報を特定し、前記構成情報を元に、前記第一のイベント情報を送信したイベント取得対象装置の一つである第一イベント取得対象装置と、前記第一のイベント種別に対応する前記ネットワークサービスにおける前記第一イベント取得対象装置のサーバ装置である障害要因装置とを特定し、前記相関解析ルール情報と前記構成情報とを元に、前記障害要因装置が前記複数のイベント取得対象装置でない場合に、前記第一イベント取得対象装置と前記第一のイベント種別と前記障害要因装置と前記第二のイベント種別とを特定する情報を前記画面出力装置へ送信することで、前記第一イベント取得対象装置で発生した前記第一のイベント情報に対応したイベントが、前記障害要因装置で前記第二のイベント種別のイベントが発生したことが要因と推定されることを前記画面出力装置へ表示させる。

また、前記相関解析ルール情報と前記構成情報とを元に、前記障害要因装置が前記複数のイベント取得対象装置の一つの場合に、複数の前記イベント情報から前記第二のイベント種別を含み、前記障害要因装置が取得元である第二のイベント情報を特定し、前記第一イベント取得対象装置と前記第一のイベント情報と前記障害要因装置と前記第二のイベント情報とを特定する情報を前記画面出力装置へ送信することで、前記第一イベント取得対象装置で発生した前記第一のイベント情報に対応したイベントが、前記障害要因装置で発生した前記第二のイベント情報に対応したイベントが発生したことが要因であることを前記画面出力装置へ表示させてもよい。

また、本発明の別な一実施例によると、運用管理サーバにて、イベント情報取得対象の情報処理装置をイベント取得対象装置として構成情報に登録し、運用管理サーバに格納した複数のイベント情報から、予め格納したルールに適合するイベント情報を特定し、当該イベント情報が関連するネットワークサービスのサーバ装置を特定し、イベント情報を生成したクライアント情報処理装置で発生した当該イベントの要因がサーバ装置で発生したネットワークサービスに関するイベントと推定されることを表示する。

(A)当該IT装置のの稼動状態が予め定められた状態となったこと(例えばハードウェア障害や、ソフトウェア障害の発生がこれに含まれる)

(B)ヘルスチェック結果が予め定められた結果となったこと。(例えば一定時間ヘルスチェック応答が無かった場合がこれに含まれる)

(C)処理速度やIT装置を構成するコンポーネントであるプロセッサやメモリ、HDDなどの消費リソース量が予め定められた条件に適合したこと(例えばHDDの残り容量が10%を下回った場合がこれに含まれる)

(D)IT装置が予め定められた条件を満たすネットワークアクセスを受信したこと(例えば、IT装置が受信したリクエストが所定の回数を超えた場合や、リクエストされたDoS攻撃と識別されるネットワークパケットを所定回数受信した場合や、定められたIT装置以外のIT装置からリクエストを受信した場合がこれに含まれる)

なお、イベント解析プログラムのメモリへの格納は当該プログラムを記憶したDVD−ROMやCD−ROM等の媒体からのインストールやコピーによる方法や、運用管理サーバN0と通信可能なプログラム配布サーバからの当該プログラム(または当該プログラムをメモリ上で生成可能な情報)を受信する方法が考えられるが、これ以外の方法であってもよい。また、運用管理サーバN0へのプログラム格納を予め格納した後で運用管理サーバN0を流通させる形態であってもよい。

(A)当該ルールが適合するイベントの種別を含んだ条件を示す条件エントリ。上記の通り、この条件エントリにはトポロジを条件として含めてもよい。

(B)当該条件が適合した場合に原因となるイベントと、当該イベントが関係するIT装置又はIT装置のハードウェア・ソフトウェアの箇所を表す原因エントリ。

S101において、相関解析ルール情報情報R0に読み込むルール、すなわち読み込み済みでないルールが存在するかを判断する。判断の結果、読み込むルールが存在する(YESの)場合には、S102に移る。そうでなければ(NOの場合)終了する。読み込むルールはR1乃至R4と存在するので、ここではYESとなりS102に移る。

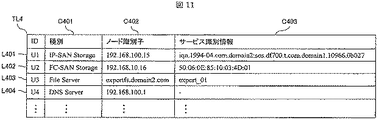

(A)管理外IT装置の識別情報

(B)管理外IT装置の種別であるC401

(C)管理外IT装置の通信識別情報であるC402

(D)管理外IT装置のサービスにアクセスするために必要な識別情報であるC403

S120においては、管理外IT装置の識別情報を、該IT装置が管理外であることがわかるような印をつけた上で、図12に示すようにルール適用先管理テーブルTL1に格納する。本実施例では、ストレージ装置U3に関する管理外IT装置管理テーブルの情報を元に識別情報を、ルール適用先管理テーブルTL1に格納する。格納した後、選択したクライアント側のIT装置に対向するサーバ側のIT装置に関する検索情報が存在するかについてS8に戻る。

ルールR2について、図3のITシステムを対象とした実施例をもとにフローを説明する。

なお、障害解析の結果データを元に、管理対象外のIT装置であるFC−SANストレージが障害の根本原因であると画面表示を出す処理については、ルールR1の管理対象外のIP−SANストレージを障害の根本原因であると画面表示した処理と同様にして図16のステップで行う。

(ルールR3についての処理フロー)

ルールR3について、図3のITシステムを対象とした実施例をもとにフローを説明する。

(A)ファイルサーバーのIT装置としての識別情報

(B)一つ以上のファイルサーバとしての識別情報と公開名

S108において、S107で取得したクライアント側のファイルサーバに関する情報は、図15のL701行であり、未検索であるためS9に進む。

ルールR4について、図3のITシステムを対象とした実施例をもとにフローを説明する。

(a)前記複数の情報処理装置の各々が、クライアントとしてネットワークサービスを用いるためにアクセス対象とする前記複数の情報処理装置の一部であるサーバ装置の識別情報を、前記メモリが有する構成情報に格納する構成情報格納処理。

(b)前記複数の情報処理装置の一部であって、前記運用管理サーバがイベント情報を取得する対象である複数のイベント取得対象装置を前記メモリが有する構成情報に登録する登録処理。

(c)前記複数の情報処理装置で発生する前記ネットワークサービスに関連した第一のイベント種別を含むイベントと、前記ネットワークサービスに関連した前記第一のイベント種別とは異なる第二のイベント種別を含むイベントと、を検知した場合に、前記第二のイベント種別に対応するイベントの発生が原因で前記第一のイベント種別に対応するイベントが発生し得ることを示す相関解析ルール情報を前記メモリに格納するルール格納処理。

(d)前記複数のイベント取得対象装置から収集した複数の前記イベント情報を前記メモリに格納するイベント格納処理。

(e)前記相関解析ルール情報を元に、前記メモリに格納した複数の前記イベント情報から、前記第一のイベント種別を含む第一のイベント情報を特定するイベント情報特定処理。

(f)前記構成情報を元に、前記第一のイベント情報を送信したイベント取得対象装置の一つである第一イベント取得対象装置と、前記第一のイベント種別に対応する前記ネットワークサービスにおける前記第一イベント取得対象装置のサーバ装置である障害要因装置とを特定する、要因特定処理。

(g)前記相関解析ルール情報と前記構成情報とを元に、前記障害要因装置が前記複数のイベント取得対象装置でない場合に、前記第一イベント取得対象装置と前記第一のイベント種別と前記障害要因装置と前記第二のイベント種別とを特定する情報を前記画面出力装置へ送信することで、前記第一イベント取得対象装置で発生した前記第一のイベント情報に対応したイベントが、前記障害要因装置で前記第二のイベント種別のイベントが発生したことが要因と推定されることを前記画面出力装置へ表示させる解析結果送信処理。

(h)前記相関解析ルール情報と前記構成情報に基づいて、前記複数のイベント取得対象装置のサーバ装置であって、前記複数のイベント取得対象装置に含まれない、前記複数の情報処理装置の一部であるイベント関連情報処理装置を特定する、関連装置特定処理。

(i)前記イベント関連情報処理装置からイベント情報の取得が可能か調査する、イベント情報取得可否調査処理。

(j)前記調査の結果を元に、前記イベント関連情報処理装置からイベント情報の取得が可能な場合は前記イベント関連情報処理装置を特定する情報を前記画面出力装置へ送信することで、前記イベント関連情報処理装置からイベント情報の取得が可能であることを前記画面出力装置へ表示させる、イベント情報取得対象追加提案処理。

N1乃至N3...計算機

N4...ネットワーク(NW)スイッチ

N5...ストレージ装置

O1...計算機

O2...NWスイッチ

O3...ストレージ装置

M1...画面出力装置

Claims (28)

- それぞれがイベント情報を取得する対象である複数のイベント取得対象装置と前記複数のイベント取得装置ではない対象外装置の1つでありネットワークサービスを提供するサーバ装置とを含んだ複数の情報処理装置を管理する運用管理サーバで実行されるプログラムであって、

前記複数のイベント取得対象装置から収集した複数のイベント情報を格納するイベント格納ステップと、

前記ネットワークサービスに関連した第一のイベント種別とは異なる第二のイベント種別に対応するイベントの発生が原因で前記第一のイベント種別に対応するイベントが発生し得ることを示す相関解析ルール情報を元に、格納済みの前記複数のイベント情報から、前記第一のイベント種別を含む第一のイベント情報を特定するイベント情報特定ステップと、

情報処理装置と情報処理装置の接続先の関係を表す構成情報を元に、前記第一のイベント情報を送信した第一イベント取得対象装置と、前記第一イベント取得対象装置に接続されているサーバ装置である障害要因装置とを特定する要因特定ステップと、

前記相関解析ルール情報と、前記構成情報とを元に、前記障害要因装置が前記複数のイベント取得対象装置でない装置である対象外装置の場合に、前記第一のイベント情報が表すイベントの要因が前記第二のイベント種別に対応したイベントが前記障害要因装置で発生したことであると推定されることを意味する情報を表示させる第一表示ステップと、

を前記運用管理サーバに実行させることを特徴としたプログラム。 - 請求項1記載のプログラムであって、

前記相関解析ルール情報は、前記第一のイベント種別に対応したイベントが発生した前記情報処理装置の一つである第一情報処理装置と、前記第二のイベント種別に対応したイベントが発生した前記情報処理装置の一つである第二情報処理装置と、の間のトポロジ条件を示すトポロジ条件情報を含み、

前記要因特定ステップは、前記トポロジ条件情報に基づいて前記障害要因装置を特定する、

ことを特徴としたプログラム。 - 請求項2記載のプログラムであって、

前記相関解析ルール情報と前記構成情報に基づいて、前記対象外装置を特定する対象外装置特定ステップと、

前記対象外装置からイベント情報の取得が可能か調査する調査ステップと、

前記対象外装置からイベント情報の取得が可能な場合は、前記対象外装置からイベント情報の取得が可能であることを表示させる追加提案ステップと、

を前記運用管理サーバに実行させることを特徴としたプログラム。 - 請求項3記載のプログラムであって、

前記調査ステップは、予め調査範囲として設定されたIPアドレスの範囲に含まれるIPアドレスを有する情報処理装置に対して、前記運用管理サーバが所定の手順に基づくアクセスを行った結果に基づく、

ことを特徴としたプログラム。 - 請求項1記載のプログラムであって、

前記障害要因装置は、コントローラを有し論理ボリュームを提供するストレージ装置であって、

前記ネットワークサービスは、前記論理ボリュームをブロックアクセス形式のプロトコルによって提供するサービスであって、

前記第二のイベント種別に対応するイベントの発生が、前記ストレージ装置の障害発生であり、

前記第一のイベント種別に対応するイベントが、前記論理ボリュームへのアクセス失敗である、

ことを特徴としたプログラム。 - 請求項5記載のプログラムであって、

前記ブロックアクセス形式のプロトコルは、Fibre Channel又はiSCSIである

ことを特徴としたプログラム。 - 請求項1記載のプログラムであって、

前記障害要因装置は、前記ネットワークサービスとしてDNSを提供する計算機であって、

前記第一のイベント種別に対応するイベントが、DNS要求失敗であり、

前記第二のイベント種別に対応するイベントが、DNSサーバの通信断絶である、

ことを特徴としたプログラム。 - 請求項1記載のプログラムであって、

前記障害要因装置は、格納したファイルを前記複数の情報処理装置の少なくとも一つに提供するファイルサーバ計算機であって、

前記ネットワークサービスは、前記ファイルサーバ計算機が格納したファイルを共有するネットワークファイル共有サービスであって、

前記第二のイベント種別に対応したイベントが、前記ファイルサーバ計算機の障害発生であり、

前記第一のイベント種別に対応したイベントが、前記ネットワークファイル共有サービスで提供されたファイルへのアクセス失敗である、

ことを特徴としたプログラム。 - 請求項1記載のプログラムであって、

前記障害要因装置が前記複数のイベント取得対象装置のうちの1つである場合は、前記相関解析ルール情報と前記構成情報とに基づいて、複数の前記イベント情報から前記第二のイベント種別に対応したイベントを表し前記障害要因装置が取得元である第二のイベント情報を特定し、前記第一イベント取得対象装置で発生した前記第一のイベント情報が表すイベントが発生した要因が、前記障害要因装置で発生した前記第二のイベント情報に対応したイベントが発生したことであることを表示させる第二表示ステップ、

を前記運用管理サーバに実行させることを特徴としたプログラム。 - 請求項2記載のプログラムであって、

前記第一情報処理装置が、計算機であり、

前記第二情報処理装置が、ストレージ装置であり、

前記トポロジ条件情報は、前記計算機と前記ストレージ装置とが接続するトポロジの接続関係を示す、前記計算機に対応する通信識別情報と前記ストレージ装置に対応する通信識別情報との組み合わせ、を含む、

ことを特徴としたプログラム。 - 請求項10記載のプログラムであって、

前記計算機に対応する計算機通信識別情報と前記ストレージ装置に対応する通信識別情報とは、iSCSI名と、IPアドレスと、FibreChannelにおけるWWNとの少なくとも一つである

ことを特徴とするプログラム。 - 請求項2記載のプログラムであって、

前記第一情報処理装置が、計算機であり、

前記第二情報処理装置は、ファイル共有サービスによって格納したファイルを前記複数の情報処理装置へ提供するファイルサーバ計算機であり、

前記トポロジ条件情報は、前記計算機と前記ファイルサーバ計算機とが接続するトポロジの接続関係を示す、前記計算機に対応する通信識別情報と前記ファイルサーバ計算機に対応する通信識別情報又は前記ファイルを公開するエクスポート名との組み合わせ、を含む、

ことを特徴としたプログラム。 - 請求項2記載のプログラムであって、

前記第一情報処理装置は計算機であり、前記第二情報処理装置がネットワーク共有サービスとしてDNSを前記複数の情報処理装置に提供するDNSサーバ計算機であり、

前記トポロジ条件情報は、前記計算機と前記DNSサーバ計算機とが接続するトポロジの接続関係を示す、前記計算機に対応する通信識別情報と前記DNSサーバ計算機に対応する通信識別情報との組み合わせ、を含む、

ことを特徴としたプログラム。 - 請求項13記載のプログラムであって、

前記計算機に対応する通信識別情報と前記DNSサーバ計算機に対応する通信識別情報とは、IPアドレス又はFQDNである、

ことを特徴としたプログラム。 - それぞれがイベント情報を取得する対象である複数のイベント取得対象装置と前記複数のイベント取得装置ではない対象外装置の1つでありネットワークサービスを提供するサーバ装置とを含んだ複数の情報処理装置を管理し、プロセッサ及びメモリを有する運用管理サーバであって、

前記メモリは、

前記ネットワークサービスに関連した第一のイベント種別とは異なる第二のイベント種別に対応するイベントの発生が原因で前記第一のイベント種別に対応するイベントが発生し得ることを示す相関解析ルール情報と、

情報処理装置と情報処理装置の接続先との関係を表す構成情報と、

を記憶し、

前記プロセッサは、

(a)前記複数のイベント取得対象装置から収集した複数のイベント情報を格納し、

(b)前記相関解析ルール情報を元に、格納済みの前記複数のイベント情報から、前記第一のイベント種別を含む第一のイベント情報を特定し、

(c)前記構成情報を元に、前記第一のイベント情報を送信した第一イベント取得対象装置と、前記第一イベント取得対象装置に接続されているサーバ装置である障害要因装置とを特定し、

(d)前記相関解析ルール情報と、前記構成情報とを元に、前記障害要因装置が前記複数のイベント取得対象装置でない装置である対象外装置の場合に、前記第一のイベント情報が表すイベントの要因が前記第二のイベント種別に対応したイベントが前記障害要因装置で発生したことであると推定されることを意味する情報を表示させる、

を実行する、

ことを特徴とした運用管理サーバ。 - 請求項15記載の運用管理サーバであって、

前記相関解析ルール情報は、前記第一のイベント種別に対応したイベントが発生した前記情報処理装置である第一情報処理装置と、前記第二のイベント種別に対応したイベントが発生した前記情報処理装置の一つである第二情報処理装置と、の間のトポロジ条件を示すトポロジ条件情報を含み、

前記プロセッサは、前記(c)の処理において、前記トポロジ条件情報に基づいて前記障害要因装置を特定する、

ことを特徴とした運用管理サーバ。 - 請求項16記載の運用管理サーバであって、

前記プロセッサが、

(f)前記相関解析ルール情報と前記構成情報に基づいて、前記対象外装置を特定し、

(g)前記対象外装置からイベント情報の取得が可能か調査し、

(h)前記対象外装置からイベント情報の取得が可能な場合は、前記対象外装置からイベント情報の取得が可能であることを表示させる、

ことを特徴とした運用管理サーバ。 - 請求項17記載の運用管理サーバであって、

前記(h)の調査は、予め調査範囲として設定されたIPアドレスの範囲に含まれるIPアドレスを有する情報処理装置に対して、所定の手順に基づくアクセスを行った結果に基づく、

ことを特徴とした運用管理サーバ。 - 請求項15記載の運用管理サーバであって、

前記障害要因装置は、コントローラを有し、論理ボリュームを提供するストレージ装置であって、

前記ネットワークサービスは、前記論理ボリュームをブロックアクセス形式のプロトコルによって提供するサービスであって、

前記第二のイベント種別に対応したイベントが、前記ストレージ装置の障害発生であり、前記第一のイベント種別に対応したイベントが、前記論理ボリュームへのアクセス失敗である、

ことを特徴とした運用管理サーバ。 - 請求項19記載の運用管理サーバであって、

前記ブロックアクセス形式のプロトコルは、FibreChannel又はiSCSIである

ことを特徴とした運用管理サーバ。 - 請求項15記載の運用管理サーバであって、

前記障害要因装置は、前記ネットワークサービスとしてDNSを提供する計算機であって、

前記第一のイベント種別に対応したイベントが、DNS要求失敗であり、

前記第二のイベント種別に対応したイベントが、DNSサーバの通信断絶である、

ことを特徴とした運用管理サーバ。 - 請求項15記載の運用管理サーバであって、

前記障害要因装置は、格納したファイルを前記複数の情報処理装置の少なくとも一つに提供するファイルサーバ計算機であって、

前記ネットワークサービスは、前記ファイルサーバ計算機が格納したファイルを共有するネットワークファイル共有サービスであって、

前記第二のイベント種別に対応したイベントが、前記ファイルサーバ計算機の障害発生であり、

前記第一のイベント種別に対応したイベントが、前記ネットワークファイル共有サービスで提供されたファイルへのアクセス失敗である、

ことを特徴とした運用管理サーバ。 - 請求項15記載の運用管理サーバであって、

前記プロセッサは、

前記障害要因装置が、前記複数のイベント取得対象装置のうちの1つである場合は、前記相関解析ルール情報と前記構成情報とに基づいて、複数の前記イベント情報から前記第二のイベント種別に対応したイベントを表し前記障害要因装置が取得元である第二のイベント情報を特定し、前記第一イベント取得対象装置で発生した前記第一のイベント情報が表すイベントが発生した要因が、前記障害要因装置で発生した前記第二のイベント情報に対応したイベントが発生したであることを表示させる、

ことを特徴とした運用管理サーバ。 - 請求項16記載の運用管理サーバであって、

前記第一情報処理装置が、計算機であり、

前記第二情報処理装置が、ストレージ装置であり、

前記トポロジ条件情報は、前記計算機と前記ストレージ装置とが接続するトポロジの接続関係を示す、前記計算機に対応する通信識別情報と前記ストレージ装置に対応する通信識別情報との組み合わせ、を含む、

ことを特徴とした運用管理サーバ。 - 請求項24記載の運用管理サーバであって、

前記計算機に対応する計算機通信識別情報と前記ストレージ装置に対応する通信識別情報とは、iSCSI名と、IPアドレスと、FibreChannelにおけるWWNとの少なくとも一つである

ことを特徴とする運用管理サーバ。 - 請求項16記載の運用管理サーバであって、

前記第一情報処理装置が、計算機であり、

前記第二情報処理装置は、ファイル共有サービスによって格納したファイルを前記複数の情報処理装置へ提供するファイルサーバ計算機であり、

前記トポロジ条件情報は、前記計算機と前記ファイルサーバ計算機とが接続するトポロジの接続関係を示す、前記計算機に対応する通信識別情報と前記ファイルサーバ計算機に対応する通信識別情報又は前記ファイルを公開するエクスポート名との組み合わせ、を含む、

ことを特徴とした運用管理サーバ。 - 請求項16記載の運用管理サーバであって、

前記第一情報処理装置は、計算機であり、

前記第二情報処理装置が、ネットワーク共有サービスとしてDNSを前記複数の情報処理装置に提供するDNSサーバ計算機であり、

前記トポロジ条件情報は、前記計算機と前記DNSサーバ計算機とが接続するトポロジの接続関係を示す、前記計算機に対応する通信識別情報と前記DNSサーバ計算機に対応する通信識別情報との組み合わせ、を含む、

ことを特徴とした運用管理サーバ。 - 請求項27記載の運用管理サーバであって、

前記計算機に対応する通信識別情報と前記DNSサーバ計算機に対応する通信識別情報とは、IPアドレス又はFQDNである、

ことを特徴とした運用管理サーバ。

Priority Applications (6)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2008252093A JP5237034B2 (ja) | 2008-09-30 | 2008-09-30 | イベント情報取得外のit装置を対象とする根本原因解析方法、装置、プログラム。 |

| EP09817371.9A EP2336890A4 (en) | 2008-09-30 | 2009-01-26 | CAUSE ANALYSIS PROCEDURE FOR AN IT DEVICE WHICH DOES NOT IDENTIFY EVENT INFORMATION, AND DEVICE AND PROGRAM THEREFOR |

| US12/444,398 US8020045B2 (en) | 2008-09-30 | 2009-01-26 | Root cause analysis method, apparatus, and program for IT apparatuses from which event information is not obtained |

| CN200980111739.7A CN101981546B (zh) | 2008-09-30 | 2009-01-26 | 以不取得事件信息的it装置为对象的根本原因分析方法、装置及程序 |

| PCT/JP2009/000285 WO2010038327A1 (ja) | 2008-09-30 | 2009-01-26 | イベント情報取得外のit装置を対象とする根本原因解析方法、装置、プログラム。 |

| US13/211,694 US8479048B2 (en) | 2008-09-30 | 2011-08-17 | Root cause analysis method, apparatus, and program for IT apparatuses from which event information is not obtained |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2008252093A JP5237034B2 (ja) | 2008-09-30 | 2008-09-30 | イベント情報取得外のit装置を対象とする根本原因解析方法、装置、プログラム。 |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2010086115A JP2010086115A (ja) | 2010-04-15 |

| JP2010086115A5 JP2010086115A5 (ja) | 2011-03-03 |

| JP5237034B2 true JP5237034B2 (ja) | 2013-07-17 |

Family

ID=42073117

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2008252093A Expired - Fee Related JP5237034B2 (ja) | 2008-09-30 | 2008-09-30 | イベント情報取得外のit装置を対象とする根本原因解析方法、装置、プログラム。 |

Country Status (5)

| Country | Link |

|---|---|

| US (2) | US8020045B2 (ja) |

| EP (1) | EP2336890A4 (ja) |

| JP (1) | JP5237034B2 (ja) |

| CN (1) | CN101981546B (ja) |

| WO (1) | WO2010038327A1 (ja) |

Families Citing this family (108)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US8112378B2 (en) * | 2008-06-17 | 2012-02-07 | Hitachi, Ltd. | Methods and systems for performing root cause analysis |

| US8381038B2 (en) * | 2009-05-26 | 2013-02-19 | Hitachi, Ltd. | Management server and management system |

| EP2455863A4 (en) | 2009-07-16 | 2013-03-27 | Hitachi Ltd | MANAGEMENT SYSTEM FOR PROVIDING INFORMATION DESCRIBING A RECOVERY METHOD CORRESPONDING TO A FUNDAMENTAL CAUSE OF FAILURE |

| US7996723B2 (en) * | 2009-12-22 | 2011-08-09 | Xerox Corporation | Continuous, automated discovery of bugs in released software |

| US8411577B2 (en) * | 2010-03-19 | 2013-04-02 | At&T Intellectual Property I, L.P. | Methods, apparatus and articles of manufacture to perform root cause analysis for network events |

| DE102010024966A1 (de) * | 2010-06-24 | 2011-07-07 | Siemens Aktiengesellschaft, 80333 | Verfahren und Softwareprogrammprodukt zum Bestimmen einer Güte einer Informtionstechnischen Anlage |

| US20120030346A1 (en) * | 2010-07-29 | 2012-02-02 | Hitachi, Ltd. | Method for inferring extent of impact of configuration change event on system failure |

| US8819220B2 (en) | 2010-09-09 | 2014-08-26 | Hitachi, Ltd. | Management method of computer system and management system |

| US8386602B2 (en) | 2010-11-02 | 2013-02-26 | International Business Machines Corporation | Relevant alert delivery in a distributed processing system |

| US8364813B2 (en) | 2010-11-02 | 2013-01-29 | International Business Machines Corporation | Administering incident pools for event and alert analysis |

| US8621277B2 (en) | 2010-12-06 | 2013-12-31 | International Business Machines Corporation | Dynamic administration of component event reporting in a distributed processing system |

| US8805999B2 (en) | 2010-12-07 | 2014-08-12 | International Business Machines Corporation | Administering event reporting rules in a distributed processing system |

| US8737231B2 (en) | 2010-12-07 | 2014-05-27 | International Business Machines Corporation | Dynamic administration of event pools for relevant event and alert analysis during event storms |

| US8868984B2 (en) * | 2010-12-07 | 2014-10-21 | International Business Machines Corporation | Relevant alert delivery in a distributed processing system with event listeners and alert listeners |

| US8671186B2 (en) | 2011-03-08 | 2014-03-11 | Hitachi, Ltd. | Computer system management method and management apparatus |

| US8583789B2 (en) * | 2011-03-28 | 2013-11-12 | Hitachi, Ltd. | Computer system management method and management apparatus |

| US8756462B2 (en) | 2011-05-24 | 2014-06-17 | International Business Machines Corporation | Configurable alert delivery for reducing the amount of alerts transmitted in a distributed processing system |

| US8645757B2 (en) | 2011-05-26 | 2014-02-04 | International Business Machines Corporation | Administering incident pools for event and alert analysis |

| US9213621B2 (en) | 2011-05-27 | 2015-12-15 | International Business Machines Corporation | Administering event pools for relevant event analysis in a distributed processing system |

| US8676883B2 (en) | 2011-05-27 | 2014-03-18 | International Business Machines Corporation | Event management in a distributed processing system |

| US8392385B2 (en) | 2011-06-22 | 2013-03-05 | International Business Machines Corporation | Flexible event data content management for relevant event and alert analysis within a distributed processing system |

| US9419650B2 (en) | 2011-06-22 | 2016-08-16 | International Business Machines Corporation | Flexible event data content management for relevant event and alert analysis within a distributed processing system |

| US8880943B2 (en) | 2011-06-22 | 2014-11-04 | International Business Machines Corporation | Restarting event and alert analysis after a shutdown in a distributed processing system |

| US8713366B2 (en) | 2011-06-22 | 2014-04-29 | International Business Machines Corporation | Restarting event and alert analysis after a shutdown in a distributed processing system |

| US9389946B2 (en) | 2011-09-19 | 2016-07-12 | Nec Corporation | Operation management apparatus, operation management method, and program |

| US20130097215A1 (en) | 2011-10-18 | 2013-04-18 | International Business Machines Corporation | Selected Alert Delivery In A Distributed Processing System |

| US9178936B2 (en) | 2011-10-18 | 2015-11-03 | International Business Machines Corporation | Selected alert delivery in a distributed processing system |

| US8887175B2 (en) | 2011-10-18 | 2014-11-11 | International Business Machines Corporation | Administering incident pools for event and alert analysis |

| US20130097272A1 (en) | 2011-10-18 | 2013-04-18 | International Business Machines Corporation | Prioritized Alert Delivery In A Distributed Processing System |

| US8713581B2 (en) | 2011-10-27 | 2014-04-29 | International Business Machines Corporation | Selected alert delivery in a distributed processing system |

| WO2013078671A1 (zh) * | 2011-12-02 | 2013-06-06 | 华为技术有限公司 | 一种故障检测方法、网关、用户设备及通信系统 |

| US9092329B2 (en) * | 2011-12-21 | 2015-07-28 | Sap Se | Process integration alerting for business process management |

| US9246777B2 (en) | 2012-02-14 | 2016-01-26 | Hitachi, Ltd. | Computer program and monitoring apparatus |

| FR2987533B1 (fr) * | 2012-02-23 | 2014-11-28 | Aspserveur | Procede et systeme d'analyse de correlation de defauts pour un centre informatique |

| US9354961B2 (en) * | 2012-03-23 | 2016-05-31 | Hitachi, Ltd. | Method and system for supporting event root cause analysis |

| JP5884901B2 (ja) * | 2012-04-20 | 2016-03-15 | 富士通株式会社 | プログラム、情報処理装置およびイベント処理方法 |

| JP5926373B2 (ja) | 2012-05-07 | 2016-05-25 | 株式会社日立製作所 | 計算機システム、ストレージ管理計算機及びストレージ管理方法 |

| EP2865133A1 (en) | 2012-06-25 | 2015-04-29 | Kni M Szaki Tanácsadó Kft. | Methods of implementing a dynamic service-event management system |

| US9413685B1 (en) | 2012-06-28 | 2016-08-09 | Emc Corporation | Method and apparatus for cross domain and cross-layer event correlation |

| US9298582B1 (en) | 2012-06-28 | 2016-03-29 | Emc Corporation | Method and apparatus for performance data transformation in a cloud computing system |

| US8954811B2 (en) | 2012-08-06 | 2015-02-10 | International Business Machines Corporation | Administering incident pools for incident analysis |

| US8943366B2 (en) | 2012-08-09 | 2015-01-27 | International Business Machines Corporation | Administering checkpoints for incident analysis |

| JP5719974B2 (ja) | 2012-09-03 | 2015-05-20 | 株式会社日立製作所 | 複数の監視対象デバイスを有する計算機システムの管理を行う管理システム |

| US9053000B1 (en) * | 2012-09-27 | 2015-06-09 | Emc Corporation | Method and apparatus for event correlation based on causality equivalence |

| JP6039352B2 (ja) * | 2012-10-12 | 2016-12-07 | キヤノン株式会社 | デバイス管理システム、デバイス管理システムの制御方法、及びプログラム |

| JP6080862B2 (ja) * | 2012-10-30 | 2017-02-15 | 株式会社日立製作所 | 管理計算機およびルール生成方法 |

| US20140297821A1 (en) * | 2013-03-27 | 2014-10-02 | Alcatel-Lucent Usa Inc. | System and method providing learning correlation of event data |

| EP2887222B1 (en) | 2013-04-05 | 2020-07-15 | Hitachi, Ltd. | Management system and management program |

| US9361184B2 (en) | 2013-05-09 | 2016-06-07 | International Business Machines Corporation | Selecting during a system shutdown procedure, a restart incident checkpoint of an incident analyzer in a distributed processing system |

| US9170860B2 (en) | 2013-07-26 | 2015-10-27 | International Business Machines Corporation | Parallel incident processing |

| US20160004584A1 (en) * | 2013-08-09 | 2016-01-07 | Hitachi, Ltd. | Method and computer system to allocate actual memory area from storage pool to virtual volume |

| US9658902B2 (en) | 2013-08-22 | 2017-05-23 | Globalfoundries Inc. | Adaptive clock throttling for event processing |

| US9256482B2 (en) | 2013-08-23 | 2016-02-09 | International Business Machines Corporation | Determining whether to send an alert in a distributed processing system |

| US9086968B2 (en) | 2013-09-11 | 2015-07-21 | International Business Machines Corporation | Checkpointing for delayed alert creation |

| US9602337B2 (en) | 2013-09-11 | 2017-03-21 | International Business Machines Corporation | Event and alert analysis in a distributed processing system |

| JP2015076072A (ja) * | 2013-10-11 | 2015-04-20 | キヤノン株式会社 | 監視装置、監視方法、及びプログラム |

| US9747156B2 (en) * | 2013-10-30 | 2017-08-29 | Hitachi, Ltd. | Management system, plan generation method, plan generation program |

| CN103747028B (zh) * | 2013-11-27 | 2018-05-25 | 上海斐讯数据通信技术有限公司 | 一种授予用户临时root权限的方法 |

| US20150378805A1 (en) * | 2013-11-29 | 2015-12-31 | Hitachi, Ltd. | Management system and method for supporting analysis of event root cause |

| US9389943B2 (en) | 2014-01-07 | 2016-07-12 | International Business Machines Corporation | Determining a number of unique incidents in a plurality of incidents for incident processing in a distributed processing system |

| WO2015128896A1 (ja) | 2014-02-26 | 2015-09-03 | 三菱電機株式会社 | 攻撃検知装置、攻撃検知方法、及び攻撃検知プログラム |

| US9762443B2 (en) | 2014-04-15 | 2017-09-12 | Splunk Inc. | Transformation of network data at remote capture agents |

| US10366101B2 (en) | 2014-04-15 | 2019-07-30 | Splunk Inc. | Bidirectional linking of ephemeral event streams to creators of the ephemeral event streams |

| US11281643B2 (en) | 2014-04-15 | 2022-03-22 | Splunk Inc. | Generating event streams including aggregated values from monitored network data |

| US10462004B2 (en) | 2014-04-15 | 2019-10-29 | Splunk Inc. | Visualizations of statistics associated with captured network data |

| US9923767B2 (en) | 2014-04-15 | 2018-03-20 | Splunk Inc. | Dynamic configuration of remote capture agents for network data capture |

| US10523521B2 (en) | 2014-04-15 | 2019-12-31 | Splunk Inc. | Managing ephemeral event streams generated from captured network data |

| US11086897B2 (en) | 2014-04-15 | 2021-08-10 | Splunk Inc. | Linking event streams across applications of a data intake and query system |

| US10360196B2 (en) | 2014-04-15 | 2019-07-23 | Splunk Inc. | Grouping and managing event streams generated from captured network data |

| US10127273B2 (en) | 2014-04-15 | 2018-11-13 | Splunk Inc. | Distributed processing of network data using remote capture agents |

| US9838512B2 (en) | 2014-10-30 | 2017-12-05 | Splunk Inc. | Protocol-based capture of network data using remote capture agents |

| US10693742B2 (en) | 2014-04-15 | 2020-06-23 | Splunk Inc. | Inline visualizations of metrics related to captured network data |

| US10700950B2 (en) | 2014-04-15 | 2020-06-30 | Splunk Inc. | Adjusting network data storage based on event stream statistics |

| JP6330456B2 (ja) * | 2014-04-30 | 2018-05-30 | 富士通株式会社 | 相関係数算出方法、相関係数算出プログラムおよび相関係数算出装置 |

| JP2015215639A (ja) * | 2014-05-07 | 2015-12-03 | 株式会社リコー | 障害管理システム、障害管理装置、機器、障害管理方法、及びプログラム |

| JP6287691B2 (ja) * | 2014-08-28 | 2018-03-07 | 富士通株式会社 | 情報処理装置、情報処理方法および情報処理プログラム |

| US9596253B2 (en) | 2014-10-30 | 2017-03-14 | Splunk Inc. | Capture triggers for capturing network data |

| US9946614B2 (en) | 2014-12-16 | 2018-04-17 | At&T Intellectual Property I, L.P. | Methods, systems, and computer readable storage devices for managing faults in a virtual machine network |

| US10334085B2 (en) | 2015-01-29 | 2019-06-25 | Splunk Inc. | Facilitating custom content extraction from network packets |

| US10019486B2 (en) * | 2016-02-24 | 2018-07-10 | Bank Of America Corporation | Computerized system for analyzing operational event data |

| US10216798B2 (en) * | 2016-02-24 | 2019-02-26 | Bank Of America Corporation | Technical language processor |

| US10275182B2 (en) * | 2016-02-24 | 2019-04-30 | Bank Of America Corporation | System for categorical data encoding |

| US10366338B2 (en) | 2016-02-24 | 2019-07-30 | Bank Of America Corporation | Computerized system for evaluating the impact of technology change incidents |

| US10430743B2 (en) | 2016-02-24 | 2019-10-01 | Bank Of America Corporation | Computerized system for simulating the likelihood of technology change incidents |

| US10223425B2 (en) * | 2016-02-24 | 2019-03-05 | Bank Of America Corporation | Operational data processor |

| US10387230B2 (en) * | 2016-02-24 | 2019-08-20 | Bank Of America Corporation | Technical language processor administration |

| US10067984B2 (en) * | 2016-02-24 | 2018-09-04 | Bank Of America Corporation | Computerized system for evaluating technology stability |

| US10275183B2 (en) * | 2016-02-24 | 2019-04-30 | Bank Of America Corporation | System for categorical data dynamic decoding |

| US10366337B2 (en) | 2016-02-24 | 2019-07-30 | Bank Of America Corporation | Computerized system for evaluating the likelihood of technology change incidents |

| US10366367B2 (en) | 2016-02-24 | 2019-07-30 | Bank Of America Corporation | Computerized system for evaluating and modifying technology change events |

| CN105786635B (zh) * | 2016-03-01 | 2018-10-12 | 国网江苏省电力公司电力科学研究院 | 一种面向故障敏感点动态检测的复杂事件处理系统及方法 |

| US10339032B2 (en) * | 2016-03-29 | 2019-07-02 | Microsoft Technology Licensing, LLD | System for monitoring and reporting performance and correctness issues across design, compile and runtime |

| US10637745B2 (en) * | 2016-07-29 | 2020-04-28 | Cisco Technology, Inc. | Algorithms for root cause analysis |

| CN106778178A (zh) * | 2016-12-28 | 2017-05-31 | 广东虹勤通讯技术有限公司 | 指纹名片的调用方法及装置 |

| CN106844173A (zh) * | 2016-12-29 | 2017-06-13 | 四川九洲电器集团有限责任公司 | 一种信息处理方法及电子设备 |

| JP6870347B2 (ja) * | 2017-01-31 | 2021-05-12 | オムロン株式会社 | 情報処理装置、情報処理プログラムおよび情報処理方法 |

| CN107562632B (zh) * | 2017-09-12 | 2020-08-28 | 北京奇艺世纪科技有限公司 | 针对推荐策略的a/b测试方法及装置 |

| US11075925B2 (en) | 2018-01-31 | 2021-07-27 | EMC IP Holding Company LLC | System and method to enable component inventory and compliance in the platform |

| CN111819915B (zh) * | 2018-03-15 | 2022-08-23 | 株式会社富士 | 安装系统 |

| US10754708B2 (en) | 2018-03-28 | 2020-08-25 | EMC IP Holding Company LLC | Orchestrator and console agnostic method to deploy infrastructure through self-describing deployment templates |

| US10693722B2 (en) | 2018-03-28 | 2020-06-23 | Dell Products L.P. | Agentless method to bring solution and cluster awareness into infrastructure and support management portals |

| US11086738B2 (en) * | 2018-04-24 | 2021-08-10 | EMC IP Holding Company LLC | System and method to automate solution level contextual support |

| US10795756B2 (en) | 2018-04-24 | 2020-10-06 | EMC IP Holding Company LLC | System and method to predictively service and support the solution |

| US11599422B2 (en) | 2018-10-16 | 2023-03-07 | EMC IP Holding Company LLC | System and method for device independent backup in distributed system |

| US10862761B2 (en) | 2019-04-29 | 2020-12-08 | EMC IP Holding Company LLC | System and method for management of distributed systems |

| US11301557B2 (en) | 2019-07-19 | 2022-04-12 | Dell Products L.P. | System and method for data processing device management |

| KR20220083221A (ko) * | 2020-12-11 | 2022-06-20 | 삼성전자주식회사 | IoT 환경의 허브 장치 및 로컬 네트워크 기반 이벤트 처리 방법 |

| US20230259344A1 (en) * | 2022-02-16 | 2023-08-17 | Saudi Arabian Oil Company | System and method for tracking and installing missing software applications |

Family Cites Families (40)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US5528516A (en) * | 1994-05-25 | 1996-06-18 | System Management Arts, Inc. | Apparatus and method for event correlation and problem reporting |

| US5546452A (en) * | 1995-03-02 | 1996-08-13 | Geotel Communications Corp. | Communications system using a central controller to control at least one network and agent system |

| US6023507A (en) * | 1997-03-17 | 2000-02-08 | Sun Microsystems, Inc. | Automatic remote computer monitoring system |

| JPH11259331A (ja) * | 1998-03-13 | 1999-09-24 | Nippon Telegr & Teleph Corp <Ntt> | ネットワークにおける障害箇所検出方法及び装置及びネットワークにおける障害箇所検出プログラムを格納した記憶媒体 |

| US6393386B1 (en) * | 1998-03-26 | 2002-05-21 | Visual Networks Technologies, Inc. | Dynamic modeling of complex networks and prediction of impacts of faults therein |

| US6393474B1 (en) * | 1998-12-31 | 2002-05-21 | 3Com Corporation | Dynamic policy management apparatus and method using active network devices |

| US6292718B2 (en) * | 1999-01-28 | 2001-09-18 | International Business Machines Corp. | Electronic control system |

| ATE303690T1 (de) * | 1999-06-10 | 2005-09-15 | Alcatel Internetworking Inc | System und verfahren zur regelbasierten netzverwaltung von virtuellen privaten netzen |

| US6823299B1 (en) * | 1999-07-09 | 2004-11-23 | Autodesk, Inc. | Modeling objects, systems, and simulations by establishing relationships in an event-driven graph in a computer implemented graphics system |

| US6820042B1 (en) * | 1999-07-23 | 2004-11-16 | Opnet Technologies | Mixed mode network simulator |

| US6654782B1 (en) * | 1999-10-28 | 2003-11-25 | Networks Associates, Inc. | Modular framework for dynamically processing network events using action sets in a distributed computing environment |

| US6829639B1 (en) * | 1999-11-15 | 2004-12-07 | Netvision, Inc. | Method and system for intelligent global event notification and control within a distributed computing environment |

| DE19958825A1 (de) * | 1999-12-07 | 2001-06-13 | Zeiss Carl Jena Gmbh | Verfahren zur Kontrolle eines Steuerungssystems |

| US7197546B1 (en) * | 2000-03-07 | 2007-03-27 | Lucent Technologies Inc. | Inter-domain network management system for multi-layer networks |

| US6871344B2 (en) * | 2000-04-24 | 2005-03-22 | Microsoft Corporation | Configurations for binding software assemblies to application programs |

| AU2001261141A1 (en) * | 2000-05-02 | 2001-11-12 | Sun Microsystems, Inc. | Method and system for achieving high availability in a networked computer system |

| US7237138B2 (en) * | 2000-05-05 | 2007-06-26 | Computer Associates Think, Inc. | Systems and methods for diagnosing faults in computer networks |

| US6915338B1 (en) * | 2000-10-24 | 2005-07-05 | Microsoft Corporation | System and method providing automatic policy enforcement in a multi-computer service application |

| US20030046615A1 (en) * | 2000-12-22 | 2003-03-06 | Alan Stone | System and method for adaptive reliability balancing in distributed programming networks |

| DE10065118A1 (de) * | 2000-12-28 | 2002-07-04 | Bosch Gmbh Robert | System und Verfahren zur Steuerung und/oder Überwachung eines wenigstens zwei Steuergeräte aufweisenden Steuergeräteverbundes |

| US7028228B1 (en) * | 2001-03-28 | 2006-04-11 | The Shoregroup, Inc. | Method and apparatus for identifying problems in computer networks |

| US20030014644A1 (en) * | 2001-05-02 | 2003-01-16 | Burns James E. | Method and system for security policy management |

| DE10162853C1 (de) * | 2001-12-17 | 2003-06-05 | Iav Gmbh | Kraftfahrzeugsteuersystem und Verfahren zur Kraftfahrzeugsteuerung |

| US20030214908A1 (en) * | 2002-03-19 | 2003-11-20 | Anurag Kumar | Methods and apparatus for quality of service control for TCP aggregates at a bottleneck link in the internet |

| US6996500B2 (en) * | 2002-10-30 | 2006-02-07 | Hewlett-Packard Development Company, L.P. | Method for communicating diagnostic data |

| US7263632B2 (en) * | 2003-05-07 | 2007-08-28 | Microsoft Corporation | Programmatic computer problem diagnosis and resolution and automated reporting and updating of the same |

| JP2004348640A (ja) * | 2003-05-26 | 2004-12-09 | Hitachi Ltd | ネットワーク管理システム及びネットワーク管理方法 |

| US7237267B2 (en) * | 2003-10-16 | 2007-06-26 | Cisco Technology, Inc. | Policy-based network security management |

| US6968291B1 (en) * | 2003-11-04 | 2005-11-22 | Sun Microsystems, Inc. | Using and generating finite state machines to monitor system status |

| US7584382B2 (en) * | 2004-02-19 | 2009-09-01 | Microsoft Corporation | Method and system for troubleshooting a misconfiguration of a computer system based on configurations of other computer systems |

| US8131830B2 (en) * | 2004-04-19 | 2012-03-06 | Hewlett-Packard Development Company, L.P. | System and method for providing support services using administrative rights on a client computer |

| JP4575020B2 (ja) * | 2004-04-28 | 2010-11-04 | 三菱電機株式会社 | 障害解析装置 |

| US8627149B2 (en) * | 2004-08-30 | 2014-01-07 | International Business Machines Corporation | Techniques for health monitoring and control of application servers |

| JP4260723B2 (ja) * | 2004-11-04 | 2009-04-30 | 株式会社日立製作所 | 情報処理装置、情報処理装置の制御方法、及びプログラム |

| US8554916B2 (en) * | 2005-04-11 | 2013-10-08 | Accenture Global Services Gmbh | Service delivery platform and development of new client business models |

| JP2006338305A (ja) * | 2005-06-01 | 2006-12-14 | Toshiba Corp | 監視装置及び監視プログラム |

| US7464298B2 (en) * | 2005-07-01 | 2008-12-09 | International Business Machines Corporation | Method, system, and computer program product for multi-domain component management |

| US7801712B2 (en) * | 2006-06-15 | 2010-09-21 | Microsoft Corporation | Declaration and consumption of a causality model for probable cause analysis |

| JP4466615B2 (ja) * | 2006-06-16 | 2010-05-26 | 日本電気株式会社 | 運用管理システム、監視装置、被監視装置、運用管理方法及びプログラム |

| US8208381B2 (en) * | 2007-07-27 | 2012-06-26 | Eg Innovations Pte. Ltd. | Root-cause approach to problem diagnosis in data networks |

-

2008

- 2008-09-30 JP JP2008252093A patent/JP5237034B2/ja not_active Expired - Fee Related

-

2009

- 2009-01-26 WO PCT/JP2009/000285 patent/WO2010038327A1/ja active Application Filing

- 2009-01-26 US US12/444,398 patent/US8020045B2/en not_active Expired - Fee Related

- 2009-01-26 EP EP09817371.9A patent/EP2336890A4/en not_active Withdrawn

- 2009-01-26 CN CN200980111739.7A patent/CN101981546B/zh active Active

-

2011

- 2011-08-17 US US13/211,694 patent/US8479048B2/en active Active

Also Published As

| Publication number | Publication date |

|---|---|

| US20110302305A1 (en) | 2011-12-08 |

| EP2336890A1 (en) | 2011-06-22 |

| EP2336890A4 (en) | 2016-04-13 |

| JP2010086115A (ja) | 2010-04-15 |

| CN101981546B (zh) | 2015-04-01 |

| WO2010038327A1 (ja) | 2010-04-08 |

| US8479048B2 (en) | 2013-07-02 |

| US8020045B2 (en) | 2011-09-13 |

| CN101981546A (zh) | 2011-02-23 |

| US20100325493A1 (en) | 2010-12-23 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP5237034B2 (ja) | イベント情報取得外のit装置を対象とする根本原因解析方法、装置、プログラム。 | |

| US10756949B2 (en) | Log file processing for root cause analysis of a network fabric | |

| JP6816139B2 (ja) | 情報伝送パフォーマンス警告を生成するための方法、システム、および装置 | |

| US9531664B2 (en) | Selecting between domain name system servers of a plurality of networks | |

| US9954888B2 (en) | Security actions for computing assets based on enrichment information | |

| US10284516B2 (en) | System and method of determining geographic locations using DNS services | |

| US20080016115A1 (en) | Managing Networks Using Dependency Analysis | |

| US9473369B2 (en) | Application topology based on network traffic | |

| US11696110B2 (en) | Distributed, crowdsourced internet of things (IoT) discovery and identification using Block Chain | |

| US20140164595A1 (en) | Firewall event reduction for rule use counting | |

| US20100138921A1 (en) | Countering Against Distributed Denial-Of-Service (DDOS) Attack Using Content Delivery Network | |

| JP7416919B2 (ja) | データ処理方法及び装置並びにコンピュータ記憶媒体 | |

| Giotsas et al. | Periscope: Unifying looking glass querying | |

| KR101416523B1 (ko) | 보안 시스템 및 그것의 동작 방법 | |

| Bourgeau et al. | TopHat: supporting experiments through measurement infrastructure federation | |

| Bahl et al. | Discovering dependencies for network management | |

| US11546356B2 (en) | Threat information extraction apparatus and threat information extraction system | |

| JP7032251B2 (ja) | 障害影響範囲の推論装置、障害原因の推論装置、障害影響範囲の推論方法、障害原因の推論方法、及びプログラム | |

| US8195977B2 (en) | Network fault isolation | |

| CN113691608B (zh) | 流量分发的方法、装置、电子设备及介质 | |

| JP4772025B2 (ja) | P2p通信検出装置、及びその方法とプログラム | |

| Mokhov et al. | Automating MAC spoofer evidence gathering and encoding for investigations | |

| CN110034977B (zh) | 一种设备安全性监测方法及安全性监测设备 | |

| Kothapalli | Measurement, Analysis, and System Implementation of Internet Proxy Servers | |

| Verma et al. | Using ai/ml to gain situational understanding from passive network observations |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| RD04 | Notification of resignation of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7424 Effective date: 20101022 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20110119 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20110119 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20120828 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20121022 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20130305 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20130328 |

|

| R150 | Certificate of patent or registration of utility model |

Free format text: JAPANESE INTERMEDIATE CODE: R150 Ref document number: 5237034 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20160405 Year of fee payment: 3 |

|

| LAPS | Cancellation because of no payment of annual fees |