JP4614392B2 - 情報処理装置及びその制御方法、並びにコンピュータプログラム及びコンピュータ可読記憶媒体 - Google Patents

情報処理装置及びその制御方法、並びにコンピュータプログラム及びコンピュータ可読記憶媒体 Download PDFInfo

- Publication number

- JP4614392B2 JP4614392B2 JP2005231167A JP2005231167A JP4614392B2 JP 4614392 B2 JP4614392 B2 JP 4614392B2 JP 2005231167 A JP2005231167 A JP 2005231167A JP 2005231167 A JP2005231167 A JP 2005231167A JP 4614392 B2 JP4614392 B2 JP 4614392B2

- Authority

- JP

- Japan

- Prior art keywords

- server

- print control

- control information

- processing apparatus

- data file

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/04—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks

- H04L63/0428—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks wherein the data content is protected, e.g. by encrypting or encapsulating the payload

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L67/00—Network arrangements or protocols for supporting network services or applications

- H04L67/01—Protocols

- H04L67/02—Protocols based on web technology, e.g. hypertext transfer protocol [HTTP]

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/16—Implementing security features at a particular protocol layer

- H04L63/166—Implementing security features at a particular protocol layer at the transport layer

Landscapes

- Engineering & Computer Science (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Computer Security & Cryptography (AREA)

- Computer Hardware Design (AREA)

- Computing Systems (AREA)

- General Engineering & Computer Science (AREA)

- Accessory Devices And Overall Control Thereof (AREA)

Description

ネットワーク上のサーバに記憶された、印刷対象となる所望のデータファイルを指定し、印刷先の印刷装置を特定するプリンタポートに向けて前記データファイルの前記サーバにおけるパス付きファイル名を記述した印刷制御情報を出力する情報処理装置であって、

前記プリンタポートで示される出力先が、前記サーバが所属するネットワークセグメント内にあるか否かを判断する判断手段と、

該判断手段によって前記出力先が前記ネットワークセグメント内にあると判断した場合、前記パス付きファイル名で特定された前記データファイルの前記サーバからのダウンロードを、非セキュアプロトコルで行うことを記述した印刷制御情報を生成する第1の印刷制御情報生成手段と、

該判断手段によって前記出力先が前記ネットワークセグメント内にないと判断した場合、前記パス付きファイル名で特定された前記データファイルの前記サーバからのダウンロードを、セキュアプロトコルで行うことを記述した印刷制御情報を生成する第2の印刷制御情報生成手段と、

前記第1、第2の制御情報生成手段のいずれかで生成された印刷制御情報を、前記プリンタポートに向けて出力する出力手段と

を備えることを特徴とする情報処理装置。

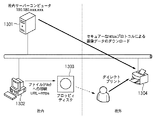

図5に示すようにSSLはセッション層に位置するプロトコルとして位置づけられている。そのため下位のレイヤーであるTCP/IPプロトコルを利用するすべてのアプリケーション層、プレゼンテーション層( HTTP/TELNET/FTP/POPなど )からも利用することができる。

図6に示すように、ブラウザ(ホームページ閲覧ソフト)は「通常のHTTP」と「SSLを利用した場合のHTTP」をURLの違い(http://〜とhttps://〜)によって判別する。

その為、URLを「http://〜」とした場合には、SSL機能は利用せずに直接サーバとTCP/IP通信を行う。また、URLを「https://〜」とした場合、ウェブブラウザは、自身が備えているSSL機能を介してサーバとTCP/IP通信を開始する。デフォルトの設定では、サーバ側ではブラウザから受けたリクエストに対して、「http://〜」に対してはTCPのポート番号80番を、「https://〜」に対してはポート番号443番を割り当てて区別している。

Claims (8)

- ネットワーク上のサーバに記憶された、印刷対象となる所望のデータファイルを指定し、印刷先の印刷装置を特定するプリンタポートに向けて前記データファイルの前記サーバにおけるパス付きファイル名を記述した印刷制御情報を出力する情報処理装置であって、

前記プリンタポートで示される出力先が、前記サーバが所属するネットワークセグメント内にあるか否かを判断する判断手段と、

該判断手段によって前記出力先が前記ネットワークセグメント内にあると判断した場合、前記パス付きファイル名で特定された前記データファイルの前記サーバからのダウンロードを、非セキュアプロトコルで行うことを記述した印刷制御情報を生成する第1の印刷制御情報生成手段と、

該判断手段によって前記出力先が前記ネットワークセグメント内にないと判断した場合、前記パス付きファイル名で特定された前記データファイルの前記サーバからのダウンロードを、セキュアプロトコルで行うことを記述した印刷制御情報を生成する第2の印刷制御情報生成手段と、

前記第1、第2の制御情報生成手段のいずれかで生成された印刷制御情報を、前記プリンタポートに向けて出力する出力手段と

を備えることを特徴とする情報処理装置。 - 前記判断手段は、

予めサーバが所属するネットワークセグメントのセグメントアドレス範囲を記憶する記憶手段を備え、

プリンタポートで指定されたIPアドレスが前記記憶手段に記憶されたセグメントアドレス範囲にある場合に、前記出力先が、サーバが存在するネットワークセグメント内にあると判断し、それ以外には前記情報処理装置が存在するネットワークセグメント外と判断することを特徴とする請求項1に記載の情報処理装置。 - 前記制御情報はXML形式のジョブチケットであって、

前記非セキュアプロトコルはHTTP、前記セキュアプロトコルはHTTPSとすることを特徴とする請求項1又は2に記載の情報処理装置。 - 更に、プリンタポートがFILEであるか否かを判断する第2の判断手段を備え、

前記第2の印刷制御情報生成手段は、前記第2の判断手段でプリンタポートとしてFILEが指定された場合にもセキュアプロトコルを記述した印刷制御情報を生成することを特徴とする請求項1乃至3のいずれか1項に記載の情報処理装置。 - 前記データファイルは画像ファイルであることを特徴とする請求項1乃至4のいずれか1項に記載の情報処理装置。

- ネットワーク上のサーバに記憶された、印刷対象となる所望のデータファイルを指定し、印刷先の印刷装置を特定するプリンタポートに向けて前記データファイルの前記サーバにおけるパス付きファイル名を記述した印刷制御情報を出力する情報処理装置の制御方法であって、

前記プリンタポートで示される出力先が、前記サーバが所属するネットワークセグメント内にあるか否かを判断する判断工程と、

該判断工程によって前記出力先が前記ネットワークセグメント内にあると判断した場合、前記パス付きファイル名で特定された前記データファイルの前記サーバからのダウンロードを、非セキュアプロトコルで行うことを記述した印刷制御情報を生成する第1の印刷制御情報生成工程と、

該判断工程によって前記出力先が前記ネットワークセグメント内にないと判断した場合、前記パス付きファイル名で特定された前記データファイルの前記サーバからのダウンロードを、セキュアプロトコルで行うことを記述した印刷制御情報を生成する第2の印刷制御情報生成工程と、

前記第1、第2の制御情報生成工程のいずれかで生成された印刷制御情報を、前記プリンタポートに向けて出力する出力工程と

を備えることを特徴とする情報処理装置の制御方法。 - コンピュータに読み込ませ実行させることで、ネットワーク上のサーバに記憶された、印刷対象となる所望のデータファイルを指定し、印刷先の印刷装置を特定するプリンタポートに向けて前記データファイルの前記サーバにおけるパス付きファイル名を記述した印刷制御情報を出力する情報処理装置として機能させるコンピュータプログラムであって、

前記プリンタポートで示される出力先が、前記サーバが所属するネットワークセグメント内にあるか否かを判断する判断手段と、

該判断手段によって前記出力先が前記ネットワークセグメント内にあると判断した場合、前記パス付きファイル名で特定された前記データファイルの前記サーバからのダウンロードを、非セキュアプロトコルで行うことを記述した印刷制御情報を生成する第1の印刷制御情報生成手段と、

該判断手段によって前記出力先が前記ネットワークセグメント内にないと判断した場合、前記パス付きファイル名で特定された前記データファイルの前記サーバからのダウンロードを、セキュアプロトコルで行うことを記述した印刷制御情報を生成する第2の印刷制御情報生成手段と、

前記第1、第2の制御情報生成手段のいずれかで生成された印刷制御情報を、前記プリンタポートに向けて出力する出力手段

として機能させることを特徴とするコンピュータプログラム。 - 請求項7に記載のコンピュータプログラムを格納したことを特徴とするコンピュータ可読記憶媒体。

Priority Applications (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2005231167A JP4614392B2 (ja) | 2005-08-09 | 2005-08-09 | 情報処理装置及びその制御方法、並びにコンピュータプログラム及びコンピュータ可読記憶媒体 |

| US11/462,411 US7982892B2 (en) | 2005-08-09 | 2006-08-04 | Information processing apparatus and control method thereof, and computer program and computer readable storage medium |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2005231167A JP4614392B2 (ja) | 2005-08-09 | 2005-08-09 | 情報処理装置及びその制御方法、並びにコンピュータプログラム及びコンピュータ可読記憶媒体 |

Related Child Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2010219742A Division JP5089744B2 (ja) | 2010-09-29 | 2010-09-29 | 情報処理装置及びその制御方法、並びにコンピュータプログラム |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2007048002A JP2007048002A (ja) | 2007-02-22 |

| JP2007048002A5 JP2007048002A5 (ja) | 2008-09-25 |

| JP4614392B2 true JP4614392B2 (ja) | 2011-01-19 |

Family

ID=37742243

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2005231167A Expired - Fee Related JP4614392B2 (ja) | 2005-08-09 | 2005-08-09 | 情報処理装置及びその制御方法、並びにコンピュータプログラム及びコンピュータ可読記憶媒体 |

Country Status (2)

| Country | Link |

|---|---|

| US (1) | US7982892B2 (ja) |

| JP (1) | JP4614392B2 (ja) |

Families Citing this family (17)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2008059150A (ja) * | 2006-08-30 | 2008-03-13 | Fuji Xerox Co Ltd | 情報処理プログラム、画像読取プログラム、情報処理装置、画像読取装置および情報処理システム |

| JP4835493B2 (ja) * | 2007-03-30 | 2011-12-14 | ブラザー工業株式会社 | 画像形成装置 |

| JP4918904B2 (ja) * | 2007-10-01 | 2012-04-18 | ブラザー工業株式会社 | 印刷データ生成装置とコンピュータプログラム |

| JP5293035B2 (ja) * | 2008-09-17 | 2013-09-18 | 株式会社リコー | データ処理装置、データ処理方法、プログラムおよび記録媒体 |

| JP4973955B2 (ja) * | 2008-12-09 | 2012-07-11 | 富士ゼロックス株式会社 | 画像処理システム |

| JP5754128B2 (ja) * | 2010-12-20 | 2015-07-29 | 株式会社リコー | 画像形成装置、情報処理システム、情報処理方法、及びプログラム |

| WO2013048532A1 (en) * | 2011-10-01 | 2013-04-04 | Intel Corporation | Using a graphics engine to process print requests |

| JP6188664B2 (ja) * | 2014-10-21 | 2017-08-30 | 京セラドキュメントソリューションズ株式会社 | 画像形成システム |

| JP2017037485A (ja) * | 2015-08-10 | 2017-02-16 | キヤノン株式会社 | プリントシステム、印刷装置、およびそれらの制御方法、並びにプログラム |

| JP6714839B2 (ja) * | 2016-05-06 | 2020-07-01 | コニカミノルタ株式会社 | 印刷システム、印刷管理サーバ、通信中継装置およびプログラム |

| WO2018143931A1 (en) * | 2017-01-31 | 2018-08-09 | Hewlett-Packard Development Company, L.P. | Print job downloading |

| JP2018160092A (ja) * | 2017-03-23 | 2018-10-11 | ローランドディー.ジー.株式会社 | 印刷システム |

| CN108388411B (zh) * | 2018-03-05 | 2021-05-18 | 菲尼克斯(南京)智能制造技术工程有限公司 | 激光打印系统、激光打印方法及用于打印机电脑的转换装置 |

| CN110673491B (zh) * | 2019-09-02 | 2022-07-05 | 北京安博智信教育科技有限公司 | 办公区域设备自动管理方法、装置、介质和电子设备 |

| US11165824B2 (en) * | 2019-10-18 | 2021-11-02 | Cisco Technology, Inc. | Transport layer security extension for hybrid information centric networking |

| US11295183B1 (en) * | 2021-05-28 | 2022-04-05 | Hewlett-Packard Development Company, L.P. | Deployment of digitally signed custom color table to imaging device |

| JP2023124091A (ja) * | 2022-02-25 | 2023-09-06 | キヤノン株式会社 | 印刷システム、印刷方法、プログラム |

Citations (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH10275064A (ja) * | 1997-02-03 | 1998-10-13 | Tec Corp | 印刷制御システム及びこの印刷制御システムの印刷制御装置によって読出し可能なプログラム記憶媒体 |

| JP2002108729A (ja) * | 2000-09-29 | 2002-04-12 | Toshiba Corp | ネットワーク接続装置及び同装置に適用されるファイアウォール制御プログラムを記憶したコンピュータ読み取り可能な記憶媒体 |

| JP2002312146A (ja) * | 2001-04-10 | 2002-10-25 | Fuji Xerox Co Ltd | クライアント装置、及びネットワーク印刷システム |

| JP2004168052A (ja) * | 2002-11-06 | 2004-06-17 | Matsushita Electric Ind Co Ltd | 印刷システム、印刷装置および印刷指示方法 |

Family Cites Families (20)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US6111659A (en) * | 1995-09-26 | 2000-08-29 | Matsushita Electric Industrial Co., Ltd. | Digital copier with image scanner apparatus and offline image data and control data interface |

| JPH11184649A (ja) * | 1997-07-25 | 1999-07-09 | Seiko Epson Corp | 印刷システム、方法及びプリンタ |

| US6661454B1 (en) * | 1999-06-14 | 2003-12-09 | Eastman Kodak Company | Digital camera with memory card fullness icon |

| US7043576B2 (en) * | 2000-07-31 | 2006-05-09 | Fuji Xerox Co., Ltd. | Peripheral unit management system, method and program recording medium therefor |

| US7440943B2 (en) * | 2000-12-22 | 2008-10-21 | Xerox Corporation | Recommender system and method |

| US6959416B2 (en) * | 2001-01-30 | 2005-10-25 | International Business Machines Corporation | Method, system, program, and data structures for managing structured documents in a database |

| US20030002056A1 (en) * | 2001-05-22 | 2003-01-02 | Matsushita Electric Industrial Co., Ltd. | Printing apparatus and pre-printing information estimating method |

| US20030002072A1 (en) * | 2001-06-29 | 2003-01-02 | Berkema Alan C. | Print by reference communication methods for portable wireless device printing |

| JP3807961B2 (ja) * | 2001-08-01 | 2006-08-09 | インターナショナル・ビジネス・マシーンズ・コーポレーション | セッション管理方法、セッション管理システムおよびプログラム |

| EP1471417A4 (en) * | 2002-01-10 | 2007-03-07 | Brother Ind Ltd | "INFORMATION PROCESSING DEVICE, NETWORK PRINTING SYSTEM AND PROGRAM" |

| US20030163341A1 (en) * | 2002-02-26 | 2003-08-28 | International Business Machines Corporation | Apparatus and method of dynamically updating dynamic host configuration protocol (DHCP) options |

| US7194541B1 (en) * | 2002-03-22 | 2007-03-20 | Cisco Technology, Inc | Service selection gateway (SSG) allowing access of same services to a group of hosts |

| US20030182363A1 (en) * | 2002-03-25 | 2003-09-25 | James Clough | Providing private network local resource access to a logically remote device |

| US7265866B2 (en) * | 2002-08-01 | 2007-09-04 | Hewlett-Packard Development Company, L.P. | Cache memory system and method for printers |

| US7349951B2 (en) * | 2003-05-12 | 2008-03-25 | Hewlett-Packard Development Company, L.P. | Systems and methods for accessing a printing service |

| US20040230646A1 (en) * | 2003-05-12 | 2004-11-18 | James Clough | Systems and methods for discovering a public printing service |

| US20040246514A1 (en) * | 2003-06-05 | 2004-12-09 | James Clough | Systems and methods for printing using a public printing service |

| US7349543B2 (en) * | 2003-10-16 | 2008-03-25 | Hewlett-Packard Development Company, L.P. | Secure foreign enterprise printing |

| US20050198284A1 (en) * | 2004-01-23 | 2005-09-08 | Jeremy Bunn | Method to enable secure cross firewall printing with minimal infrastructure impact |

| GB0404714D0 (en) * | 2004-03-02 | 2004-04-07 | Software 2000 Ltd | Secure printing |

-

2005

- 2005-08-09 JP JP2005231167A patent/JP4614392B2/ja not_active Expired - Fee Related

-

2006

- 2006-08-04 US US11/462,411 patent/US7982892B2/en not_active Expired - Fee Related

Patent Citations (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH10275064A (ja) * | 1997-02-03 | 1998-10-13 | Tec Corp | 印刷制御システム及びこの印刷制御システムの印刷制御装置によって読出し可能なプログラム記憶媒体 |

| JP2002108729A (ja) * | 2000-09-29 | 2002-04-12 | Toshiba Corp | ネットワーク接続装置及び同装置に適用されるファイアウォール制御プログラムを記憶したコンピュータ読み取り可能な記憶媒体 |

| JP2002312146A (ja) * | 2001-04-10 | 2002-10-25 | Fuji Xerox Co Ltd | クライアント装置、及びネットワーク印刷システム |

| JP2004168052A (ja) * | 2002-11-06 | 2004-06-17 | Matsushita Electric Ind Co Ltd | 印刷システム、印刷装置および印刷指示方法 |

Also Published As

| Publication number | Publication date |

|---|---|

| JP2007048002A (ja) | 2007-02-22 |

| US20070035766A1 (en) | 2007-02-15 |

| US7982892B2 (en) | 2011-07-19 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP4614392B2 (ja) | 情報処理装置及びその制御方法、並びにコンピュータプログラム及びコンピュータ可読記憶媒体 | |

| US6965958B1 (en) | Searching for printers over a network using intermediate print data | |

| US7328245B1 (en) | Remote retrieval of documents | |

| JP4810318B2 (ja) | ポートモニタプログラム、データ処理方法、情報処理装置、及び記憶媒体 | |

| US7768666B2 (en) | Device, device processing history storage system and device processing history storing method | |

| US7801918B2 (en) | File access control device, password setting device, process instruction device, and file access control method | |

| JP4914252B2 (ja) | 画像処理装置、表示画面送信方法、制御プログラム | |

| US20040221234A1 (en) | Electronic document processing system, electronic document processing method, and storage medium storing therein program for executing the method | |

| JP2007079941A (ja) | デバイスおよび履歴表示制限方法 | |

| US7970866B2 (en) | Print system including application server to select printer driver for client specific print information | |

| JP2011065368A (ja) | 印刷制御装置、印刷制御方法、及びコンピュータプログラム | |

| US7428578B1 (en) | Remotely initiated document transmission | |

| JP2007328558A (ja) | データ処理装置、データ処理システム、データ処理装置の制御方法、データ変換機能付加方法、プログラム及び記録媒体 | |

| US20030051044A1 (en) | System and method for facilitating generation of hard copies | |

| US8370900B2 (en) | Image forming apparatus | |

| JP4817968B2 (ja) | 帳票処理装置及び方法 | |

| KR20100074567A (ko) | 전자서명 생성 방법, 인쇄 제어 단말장치, 및 화상형성장치 | |

| JP5158648B2 (ja) | ネットワークインタフェース装置、画像形成装置、印刷制御方法および印刷制御プログラム | |

| JP4136433B2 (ja) | 印刷装置、情報処理装置、プリントサーバ、印刷装置及び印刷システムの制御方法並びに情報処理方法 | |

| JP5089744B2 (ja) | 情報処理装置及びその制御方法、並びにコンピュータプログラム | |

| JP2022518275A (ja) | 印刷システム、及び印刷方法 | |

| JP2009093406A (ja) | 印刷情報処理装置、印刷システムおよびプログラム | |

| JP2008052643A (ja) | 文書処理システムおよび文書処理の制御方法 | |

| JP4498045B2 (ja) | 画像処理装置及びその制御方法及びプログラム | |

| JP2005352752A (ja) | 画像形成装置および情報処理装置およびデータ処理方法およびコンピュータが読み取り可能なプログラムを格納した記憶媒体およびプログラム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20080808 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20080808 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20100729 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20100802 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20100929 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20101015 |

|

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20101016 |

|

| R150 | Certificate of patent or registration of utility model |

Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20131029 Year of fee payment: 3 |

|

| LAPS | Cancellation because of no payment of annual fees |