JP2004362129A - 電子メール暗号化配信システムおよびその方法 - Google Patents

電子メール暗号化配信システムおよびその方法 Download PDFInfo

- Publication number

- JP2004362129A JP2004362129A JP2003157985A JP2003157985A JP2004362129A JP 2004362129 A JP2004362129 A JP 2004362129A JP 2003157985 A JP2003157985 A JP 2003157985A JP 2003157985 A JP2003157985 A JP 2003157985A JP 2004362129 A JP2004362129 A JP 2004362129A

- Authority

- JP

- Japan

- Prior art keywords

- encrypted

- electronic mail

- encryption key

- electronic

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

Images

Landscapes

- Information Transfer Between Computers (AREA)

Abstract

【解決手段】電子メール暗号化配信システム10は、照合手段12と、電子メール作成受付手段13と、電子メール暗号化手段14と、暗号化鍵生成手段15とを備えるメール中継サーバ11を具備し、このメール中継サーバ11がメール暗号化配信サービスを許可した者か否かを判別する照合行程と、電子メール入力を受け付ける電子メール作成受付行程と、暗号化電子メールを作成する電子メール暗号化ステップと、指定されたアドレスに暗号化電子メールを送信する暗号化電子メール送信ステップと、暗号化電子メールを復号する使い捨て暗号化鍵を生成する暗号化鍵生成ステップと、生成された使い捨て暗号化鍵を指定されたアドレスに送信する暗号化鍵送信ステップとを実行する。

【選択図】 図1

Description

【発明の属する技術分野】

本発明は、電子メールのセキュリティを確保するシステムおよびその方法に係り、特に、電子メールの暗号化を行う電子メール暗号化配信システムおよびその方法に関する。

【0002】

【従来の技術】

以下に、従来の電子メール暗号化配信システムおよびその方法の一実施例を図面を参照して説明する。

【0003】

図5に従来の電子メールのセキュリティを確保する電子メール暗号化配信システムの一実施例である電子メール暗号化配信システム1のシステム構成概略を表す構成概略図を示す。

【0004】

図5に示される電子メール暗号化配信システム1は、ローカルエリアネットワーク(以下、Local Area Network:LANとする)2に電気的に接続されるメールサーバ3とインターネット4との間に電子メールのセキュリティに関する処理を行うプロキシ(以下、セキュアメールプロキシとする)5を電気的に接続する。

【0005】

セキュアメールプロキシ5は、電子メールの暗号化/複合化や、書名の添付/改竄(かいざん)の検出等を実行する。セキュアメールプロキシ5の処理操作により、メールサーバ3、電子メールユーザが利用するメールクライアント6の端末種類およびセキュリティ機能の実装の有無によらず電子メールのセキュリティ確保を実現する。

【0006】

図6に電子メール暗号化配信システム1における電子メール送信時のメールサーバ3、セキュアメールプロキシ5およびメールクライアント6の処理操作について説明した説明図(流れ図)を示す。

【0007】

図6によれば、電子メール暗号化配信システム1における電子メール送信は、まず、ステップS1で、ユーザがメールクライアント6を利用して電子メールのメッセージを作成後、入力時の文章(以下、平文とする)のままメールサーバ3に送信する。

【0008】

メールサーバ3でメールクライアント6からの平文を受信すると、次に、ステップS2でメールサーバ3は、メールクライアント6から送信された電子メールの電子メールアドレスを確認し、電子メールアドレスがLAN2内か否かをチェックする。電子メールアドレスがLAN2の外部の場合(ステップS2でNOの場合)、ステップS3に進み、ステップS3でメールサーバ3は、受信した平文をセキュアメールプロキシ5へ送信する。

【0009】

セキュアメールプロキシ5で平文を受信すると、次に、ステップS4でセキュアメールプロキシ5は、受信した平文を公開鍵で暗号化する。そして、ステップS5で、電子メール発信者の電子メールアドレスに対応する秘密鍵を用いて、当該平文のメッセージダイジェスト(ハッシュ値)を計算し、計算した値を秘密鍵で暗号化した上でメール発信者の署名として添付する。

【0010】

メール発信者の署名を添付すると、最後に、ステップS6でセキュアメールプロキシ5は、メール発信者の署名が添付され、暗号化された電子メール(以下、署名付き暗号化メールとする)をインターネット4に送信する。

【0011】

また、ステップS2において、電子メールアドレスがLAN2内か否かをチェックして、電子メールアドレスがLAN2の外部の場合(ステップS2でNOの場合)、ステップS7に進み、ステップS7でメールサーバ3は、受信した平文をLAN2内の電子メールアドレス(メールサーバ)へ送信する。

【0012】

次に、電子メール暗号化配信システム1における電子メール受信時のメールサーバ3、セキュアメールプロキシ5およびメールクライアント6の処理操作について説明する。

【0013】

図7は、電子メール暗号化配信システム1における電子メール受信時のメールサーバ3、セキュアメールプロキシ5およびメールクライアント6の処理操作について説明した説明図(流れ図)である。

【0014】

図7によれば、電子メール暗号化配信システム1における電子メール受信時は、まず、ステップS11で、セキュアメールプロキシ5が、図6に示される説明図のステップS6においてインターネット4に送信された署名付き暗号化をインターネット4から受信する。

【0015】

セキュアメールプロキシ5が署名付き暗号化を受信したら、次にステップS12でセキュアメールプロキシ5は、電子メールに添付された署名を電子メール送信者の公開鍵で復号する。そして、ステップS13で、署名のハッシュ値と受信した電子メールのメッセージダイジェスト(ハッシュ値)とを比較して電子メールが改竄されているか否かを検査する。

【0016】

ステップS13において、電子メールが改竄されているか否かを検査して、電子メールが改竄されていない場合(ステップS13でNO)は、ステップS14に進み、ステップS14でセキュアメールプロキシ5は、電子メールのアドレスに対応する秘密鍵を用いて暗号化されている電子メールを復号化する。

【0017】

ステップS14で平文に復号された電子メールのメッセージ(以下、平文メールとする)は、ステップS15で、セキュアメールプロキシ5がLAN2内にあるメールサーバ3へ配送する。そして、ステップS16で、メールサーバ3が平文メールを受信する。

【0018】

メールサーバ3が平文メールを受信した後に、ステップS17で、電子メールの送信者が入力した電子メールアドレスのメールクライアント6から電子メールの配信要求があると、ステップS18で、メールサーバ3は、平文メールを配信要求先へ配信する。そして、ステップS19で、メールクライアント6から電子メールの配信要求をしたユーザは、メールクライアント6で平文メールを受信する。

【0019】

また、ステップS13において、電子メールが改竄されているか否かを検査して、電子メールが改竄されている場合(ステップS13でYES)は、ステップS20に進み、ステップS20でセキュアメールプロキシ5は、電子メールの受信を拒否する。

【0020】

上述した電子メール暗号化配信システムおよびその方法の一例は、特開2002−24147号公報に掲載されている。(例えば、特許文献1参照)。

【0021】

【特許文献1】

特開2002−24177号公報([0002]〜[0006],[0010],[0018],[0032]〜[0035],[0038],[0040],[0042]〜[0043],[0045],[0047]〜[0050],図1,図4,図5)

【0022】

【発明が解決しようとする課題】

従来の電子メール暗号化配信システムおよびその方法は、電子メールの送信者が送信相手を間違えて本来送信するべきでない相手に送信した場合、電子メール受信者は、電子メールの内容を確認することができる。従って、送信時の不注意等によって、本来送信するべきでない相手、すなわち、第三者に内容が漏洩してしまう問題があった。

【0023】

また、一度、公開鍵および秘密鍵を登録すると、登録した相手は一様に暗号化された電子メールを読むことが可能となるため、電子メール毎に復号化の可否の設定をすることができず、特に重要度の高い内容が何らかの手違い等で第三者に漏洩してしまうおそれがあった。

【0024】

本発明は、上述した事情を考慮してなされたものであり、同一の相手であっても送信する電子メールの内容の重要度や秘密度に応じて、電子メールの復号化の可否の設定を可能とした電子メール暗号化配信システムおよびその方法を提供することを目的とする。

【0025】

また、本発明の他の目的は、電子メールの送信者が送信相手を間違えて本来送信するべきでない相手に送信した場合であっても、受信者が内容を読むことができなくなるように図ったことにある。

【0026】

【課題を解決するための手段】

本発明に係る暗号化電子メール暗号化配信システムは、上述した課題を解決するため、請求項1に記載したように、送信する電子メールを暗号化して配信するメール中継サーバを具備し、このメール中継サーバは、電子メールを暗号化する電子メール暗号化手段と、この電子メール暗号化手段で暗号化された電子メールを復号化する暗号化鍵を電子メールの送信者に送信する暗号化鍵生成手段とを備えることを特徴とする。

【0027】

上述した課題を解決するため、本発明に係る暗号化電子メール暗号化配信システムは、請求項2に記載したように、前記メール中継サーバは、電子メール送信要求元が電子メール暗号化配信サービスを許可されているか否かを照合により判断する照合手段と、電子メール送信要求元が電子メール暗号化配信サービスを許可されていると前記照合手段が判断した場合、電子メールの作成を受け付ける電子メール作成受付手段とを備えることを特徴とする。

【0028】

また、上述した課題を解決するため、本発明に係る暗号化電子メール暗号化配信システムは、請求項3に記載したように、前記暗号化鍵生成手段は、暗号化する電子メール毎に暗号化鍵を生成し、生成される暗号化鍵は、暗号化した電子メールの復号にのみ有効な使い捨て暗号化鍵であることを特徴とする。

【0029】

本発明に係る暗号化電子メール暗号化配信方法は、上述した課題を解決するため、請求項4に記載したように、メール中継サーバが送信する電子メールの作成を受け付ける電子メール作成受付行程と、この電子メール作成受付行程で入力された電子メールを暗号化した暗号化電子メールおよび前記暗号化電子メールを復号する暗号化鍵を指定された電子メールアドレスに送信する電子メール暗号化配信行程とを具備することを特徴とする。

【0030】

上述した課題を解決するため、本発明に係る暗号化電子メール暗号化配信方法は、請求項5に記載したように、前記電子メール暗号化配信行程が、電子メール作成受付行程で入力された電子メールを暗号化して前記暗号化電子メールを作成する電子メール暗号化ステップと、前記暗号化電子メールを受信アドレス欄の電子メールアドレスに送信する暗号化電子メール送信ステップと、前記暗号化電子メールを復号する暗号化鍵を生成する暗号化鍵生成ステップと、前記暗号化鍵を送信アドレス欄の電子メールアドレスに送信する暗号化鍵送信ステップとを備えることを特徴とする。

【0031】

また、上述した課題を解決するため、本発明に係る暗号化電子メール暗号化配信方法は、請求項6に記載したように、メール中継サーバにアクセスし、電子メール暗号化配信サービスを要求する電子メール送信要求元に対して、電子メール暗号化配信サービスが許可されているか否かを判定する照合行程を具備することを特徴とする。

【0032】

【発明の実施の形態】

以下に、本発明に係る電子メール暗号化配信システムおよびその方法について図面を参照して説明する。

【0033】

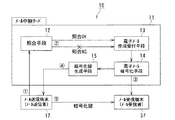

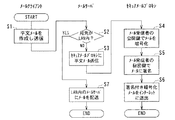

図1に本発明に係る電子メール暗号化配信システムの一実施例である電子メール暗号化配信システム10のシステム構成および電子メール送信手順を概略的に説明した説明図である。

【0034】

図1に示される電子メール暗号化配信システム10は、受信した電子メールを暗号化して配信するメール中継サーバ11を具備する。

【0035】

メール中継サーバ11は、利用者を照合により判断する照合手段12と、利用者が正しい場合に電子メールの入力を受け付ける電子メール作成受付手段13と、電子メール作成受付手段13で作成された電子メールを暗号化する電子メール暗号化手段14と、電子メール暗号化手段14で暗号化された電子メール(以下、暗号化電子メールとする)を復号化する使い捨て暗号化鍵を生成し、電子メール入力者(送信者)に送信する暗号化鍵生成手段15とを備える。

【0036】

図1に示される電子メール暗号化配信システム10を利用して電子メールを暗号化して送信する迄の手順について説明する。

【0037】

電子メール送信要求元としての電子メール送信者は、例えば、パーソナルコンピュータ(以下、PCとする)、携帯電話、携帯情報端末(以下、Personal Digital Assistance:PDAとする)等の電子メール送信用可能な端末(以下、メール送信端末とする)17からメール中継サーバ11内の指定されたURL(Uniform Resource Locator)を入力してアクセスする(図1における▲1▼に該当)。

【0038】

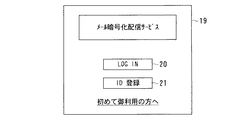

電子メール送信者がアクセスすると、後段で説明する図2に示される初期画面19がメール送信端末17に表示される。

【0039】

図2は、メール送信端末17に表示される初期画面19の一例を説明する説明図である。

【0040】

電子メール送信要求元としての図2によれば、初期画面19は、電子メール入力画面にログインするためのログインボタン20と、ログインIDおよびパスワードを登録するためのID登録ボタン21を有する。

【0041】

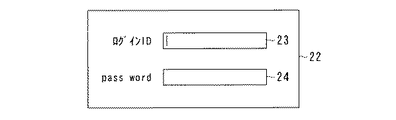

電子メール送信者は、事前にID登録を完了させた上で、初期画面19に表示されるログインボタン20を押す。電子メール送信者がログインボタン20を押すと、後段で説明する図3に示されるログイン画面22がメール送信端末17に表示される。

【0042】

図3は、メール送信端末17に表示されるログイン画面22の一例を説明する説明図である。

【0043】

図3に示されるログイン画面22には、名前に相当するログインID入力欄23と、パスワードを入力するパスワード入力欄24とがある。電子メール送信者は、ログイン画面22のログインID入力欄23に事前登録しておいた自己のログインIDを、パスワード入力欄24に事前登録しておいたパスワードとを入力する。電子メール送信者がログインIDおよびパスワードの入力を完了すると、メール中継サーバ11は、電子メールを暗号化して配信する電子メール暗号化配信手順を実行する。

【0044】

電子メール暗号化配信手順は、メール中継入力者がサーバ11へアクセスしたメール暗号化配信サービスを許可した者か否かを判定する照合行程と、送信する電子メールの作成を受け付ける電子メール作成受付行程と、この電子メール作成受付行程で入力された電子メールを暗号化した暗号化電子メールおよびこの暗号化電子メールを復号する暗号化鍵を指定された電子メールアドレスに送信する電子メール暗号化配信行程とを具備する。

【0045】

電子メール暗号化配信手順では、まず、メール中継サーバ11に備えられる照合手段12が、照合行程として、パスワードの入力者がメール暗号化配信サービスを許可した者か否かを入力したログインIDおよびパスワードの正誤で判別する。

【0046】

入力したログインIDおよびパスワードが正しい場合、メール中継サーバ11が備える照合手段12が電子メールの入力画面へのログインを許可する。一方、入力したログインIDおよびパスワードを誤った場合、電子メールの入力画面へのログインを許可しない(図1における▲2▼)。

【0047】

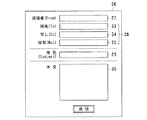

図4にメール送信端末17に表示される電子メールの入力画面(以下、電子メール入力画面とする)26の一例を示す。

【0048】

図4に示される電子メール入力画面26は、送信者の電子メールアドレス入力欄(以下、送信アドレス入力欄とする)27と、メール受信者の電子メールアドレス入力欄(以下、受信アドレス入力欄)28と、件名入力欄29と、本文入力欄30と、送信ボタン31とを有する。また、電子メール入力画面26の受信アドレス入力欄28は、一般の電子メールと同様に、宛先(To)入力欄33と、写し(Cc)入力欄34と、秘写(Bcc)入力欄35とがある。

【0049】

メール中継サーバ11は、照合行程の次に電子メール作成受付行程を実行する。そして、メール中継サーバ11は、図4に示される電子メールの電子メール入力画面26において、電子メール送信者からの入力を受け付ける。

【0050】

メール中継サーバ11が電子メールの入力を受け付けを許可したら、電子メール送信者は、まず、自分の電子メールアドレスを送信アドレス欄27に入力し、送信したい相手の電子メールアドレス、すなわち、宛先を受信アドレス欄28に入力する。例えば、送信したい相手が1名なら、送信したい相手の電子メールアドレスを宛先(To)入力欄33に入力する。

【0051】

電子メールのアドレス入力が完了したら、次に、電子メール送信者は、件名入力欄29を選択し、件名を入力する。件名の入力が完了したら次に、本文入力欄30を選択し送信したい文章を作成する。入力に際しては、そのままの文章、すなわち、平文で行う。そして、電子メール入力画面26において、送信アドレス欄27、受信アドレス欄28、件名入力欄29および本文入力欄30の入力が完了すると、電子メール送信者の電子メールの入力(作成)作業は完了する。

【0052】

電子メール送信者は、電子メール入力画面26において、送信アドレス欄27、受信アドレス欄28、件名入力欄29および本文入力欄30の入力が完了すると、電子メール入力画面26内の送信ボタン31を押す。電子メール送信者が送信ボタン31を押すと、メール中継サーバ11は、電子メール作成受付行程を完了して、電子メール暗号化配信ステップを実行する。

【0053】

電子メール暗号化配信ステップは、電子メール作成受付行程で入力され作成された電子メールを暗号化して暗号化された電子メール(以下、暗号化電子メールとする)を作成する電子メール暗号化ステップと、暗号化電子メールを指定されたアドレスに送信する暗号化電子メール送信ステップと、暗号化電子メールを復号する暗号化鍵を生成する暗号化鍵生成ステップと、暗号化鍵を指定されたアドレスに送信する暗号化鍵送信ステップとを備える。

【0054】

電子メール暗号化配信ステップの電子メール暗号化ステップは、メール中継サーバ11が備える電子メール暗号化手段14でなされる。電子メール暗号化手段14は、電子メール送信者が入力した電子メールの本文、すなわち、本文入力欄30に記載される内容を暗号化する。

【0055】

次に、電子メール暗号化ステップが完了すると、電子メール暗号化手段14は、暗号化電子メール送信ステップを実行する。電子メール暗号化手段14は、受信アドレス入力欄28に入力された電子メールアドレスへ電子メールを送信する(図1における▲3▼)。

【0056】

一方、電子メール暗号化配信ステップの暗号化鍵生成ステップは、メール中継サーバ11が備える暗号化鍵生成手段15でなされる。暗号化鍵生成手段15は、上記メール暗号化ステップにおいて暗号化された電子メールに限って復号可能な暗号化鍵(以下、使い捨て暗号化鍵とする)を生成する。

【0057】

次に、暗号化鍵生成ステップが完了すると、暗号化鍵生成手段15は、暗号化鍵送信ステップを実行する。暗号化鍵生成手段15は、生成した使い捨て暗号化鍵を電子メール送信者、すなわち、送信アドレス入力欄27に入力された電子メールアドレスへ電子メールを送信する(図1における▲4▼)。

【0058】

電子メール暗号化手段14が実行する暗号化電子メール送信ステップ(図1における▲3▼)および暗号化鍵生成手段15が実行する暗号化鍵送信ステップ(図1における▲4▼)が完了すると、電子メール暗号化配信ステップは完了する。

【0059】

電子メール受信者は、電子メール暗号化配信ステップが完了したら、メール中継サーバ11から配信された電子メールを、例えば、PC、携帯電話、PDA等の電子メールの受信可能なメール受信端末37を用いて受信する(図1における▲5▼)。ここで、受信されるメールは、暗号化電子メールである。

【0060】

この暗号化された電子メールを電子メール受信者が読むためには、暗号化鍵生成手段15で生成された暗号化鍵を使って暗号化された電子メールを復号する必要がある。復号することで暗号化された電子メールは平文となり読むことが可能となる。

【0061】

但し、暗号化鍵生成手段15で生成される暗号化鍵は、その回に限り暗号化された電子メールを復号することができる使い捨て暗号化鍵である為、暗号化電子メールの受信者は、たとえ同じ送信者から受信した暗号化電子メールであっても、電子メール受信する度に使い捨て暗号化鍵を入手する必要がある。

【0062】

一方、電子メール送信者は、電子メール暗号化配信ステップが完了したら、メール中継サーバ11から受信した暗号化鍵を送信するか否かを判断する。送信した電子メールを読んでもらいたい場合は、電子メールを送信した相手にメール中継サーバ11を経由せずに電子メールの受信者に暗号化鍵を送信すれば良い(図1における▲4▼)。尚、電子メールアドレスの入力ミス等で送信した電子メールを読まれたくない場合は、使い捨て暗号化鍵を送信しなければ良い。

【0063】

尚、本実施の形態の説明では、メール中継サーバ11は照合手段12を備えるとしているが、照合手段12は必ずしも必要ではない。メール中継サーバ11の指定したアドレスに電子メールを平文で送信するようにしても良い。照合手段12がない場合においては、照合行程も不要となる。

【0064】

また、図3および図4に示されるログイン画面22および電子メール入力画面26については、一実施例であり、図に示されるものに限定されない。例えば、電子メール入力画面26において、電子メールアドレスを登録管理できるアドレス帳を呼び出すボタンやシグネチャー(署名)を添付するボタンを設ける等、一般的に使用され得る形態であれば差し支えない。

【0065】

さらに、図3に示されるログイン画面22において、電子メール送信者がある一定回数ログインを失敗した場合、強制的にログイン画面22から図に示されないログイン失敗画面等を表示する他のURLへ移動させたり、ログインを受け付けなくする等の方法を採っても良い。

【0066】

一方、図4に示される電子メール入力画面26において、送信アドレス欄27に自分の電子メールアドレスを入力するとしているが、事前登録の際に送信先の電子メールアドレスを登録させて、電子メール入力画面26における送信アドレス欄27を登録時に設定した電子メールアドレスとして入力を省略できる様に設定しても良い。

【0067】

また、ログイン後の電子メール入力画面26において、暗号化鍵を電子メールの送信者以外にも、特定の宛先の受信者に対して配信するか否かを設定可能に構成しても良い。

【0068】

以上、電子メール暗号化配信システム10およびその方法によれば、同一の相手であっても送信する電子メールの内容の重要度や秘密度に応じて、電子メールの復号化の可否の設定を可能とした電子メール暗号化配信システムおよびその方法を提供することができる。

【0069】

また、電子メールの送信者が送信相手を間違えて本来送信するべきでない相手に送信した場合であっても、使い捨て暗号化鍵がないと内容を読むことができないので、第三者に内容が漏洩するのを防止することができる。

【0070】

【発明の効果】

本発明に係る電子メール暗号化配信システムおよびその方法によれば、同一の相手であっても送信する電子メールの内容の重要度や秘密度に応じて、電子メールの復号化の可否の設定を可能とした電子メール暗号化配信システムおよびその方法を提供することができる。

【0071】

また、電子メールの送信者が送信相手を間違えて本来送信するべきでない相手に送信した場合であっても、使い捨て暗号化鍵がないと内容を読むことができないので、第三者に内容が漏洩する事がない。

【図面の簡単な説明】

【図1】本発明に係る電子メール暗号化配信システムの一実施例の構成概略を表したシステム構成概略図。

【図2】本発明に係る電子メール暗号化配信システムにおいて、メール送信端末に表示される初期画面の一例を示した説明図。

【図3】本発明に係る電子メール暗号化配信システムにおいて、メール送信端末に表示されるログイン画面の一例を示した説明図。

【図4】本発明に係る電子メール暗号化配信システムにおいて、メール送信端末に表示される電子メールの入力画面の一例を示した説明図。

【図5】従来の電子メールのセキュリティを確保する電子メール暗号化配信システムの一実施例におけるシステム構成概略を表す構成概略図。

【図6】電子メール暗号化配信システムにおける電子メール送信時の処理操作について説明した説明図。

【図7】電子メール暗号化配信システムにおける電子メール受信時の処理操作について説明した説明図。

【符号の説明】

10 電子メール暗号化配信システム

11 メール中継サーバ

12 照合手段

13 電子メール作成受付手段

14 電子メール暗号化手段

15 暗号化鍵生成手段

17 メール送信端末

19 初期画面

20 ログインボタン

21 ID登録ボタン

22 ログイン画面

23 ログインID入力欄

24 パスワード入力欄

26 電子メール入力画面

27 送信アドレス入力欄

28 受信アドレス入力欄

29 件名入力欄

30 本文入力欄

31 送信ボタン

33 宛先(To)入力欄

34 写し(Cc)入力欄

35 秘写(Bcc)入力欄

37 メール受信端末

Claims (6)

- 送信する電子メールを暗号化して配信するメール中継サーバを具備し、このメール中継サーバは、

電子メールを暗号化する電子メール暗号化手段と、

この電子メール暗号化手段で暗号化された電子メールを復号化する暗号化鍵を電子メールの送信者に送信する暗号化鍵生成手段とを備えることを特徴とする電子メール暗号化配信システム。 - 前記メール中継サーバは、電子メール送信要求元が電子メール暗号化配信サービスを許可されているか否かを照合により判断する照合手段と、

電子メール送信要求元が電子メール暗号化配信サービスを許可されていると前記照合手段が判断した場合、電子メールの作成を受け付ける電子メール作成受付手段とを備えることを特徴とする請求項1記載の電子メール暗号化配信システム。 - 前記暗号化鍵生成手段は、暗号化する電子メール毎に暗号化鍵を生成し、生成される暗号化鍵は、暗号化した電子メールの復号にのみ有効な使い捨て暗号化鍵であることを特徴とする請求項1または2記載の電子メール暗号化配信システム。

- メール中継サーバが送信する電子メールの作成を受け付ける電子メール作成受付行程と、

この電子メール作成受付行程で入力された電子メールを暗号化した暗号化電子メールおよび前記暗号化電子メールを復号する暗号化鍵を指定された電子メールアドレスに送信する電子メール暗号化配信行程とを具備することを特徴とする電子メール暗号化配信方法。 - 前記電子メール暗号化配信行程は、電子メール作成受付行程で入力された電子メールを暗号化して前記暗号化電子メールを作成する電子メール暗号化ステップと、

前記暗号化電子メールを受信アドレス欄の電子メールアドレスに送信する暗号化電子メール送信ステップと、

前記暗号化電子メールを復号する暗号化鍵を生成する暗号化鍵生成ステップと、

前記暗号化鍵を送信アドレス欄の電子メールアドレスに送信する暗号化鍵送信ステップとを備えることを特徴とする請求項4に記載の電子メール暗号化配信方法。 - メール中継サーバにアクセスし、電子メール暗号化配信サービスを要求する電子メール送信要求元に対して、電子メール暗号化配信サービスが許可されているか否かを判定する照合行程を具備することを特徴とする請求項4または5記載の電子メール暗号化配信方法。

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2003157985A JP2004362129A (ja) | 2003-06-03 | 2003-06-03 | 電子メール暗号化配信システムおよびその方法 |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2003157985A JP2004362129A (ja) | 2003-06-03 | 2003-06-03 | 電子メール暗号化配信システムおよびその方法 |

Publications (1)

| Publication Number | Publication Date |

|---|---|

| JP2004362129A true JP2004362129A (ja) | 2004-12-24 |

Family

ID=34051538

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2003157985A Pending JP2004362129A (ja) | 2003-06-03 | 2003-06-03 | 電子メール暗号化配信システムおよびその方法 |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP2004362129A (ja) |

Cited By (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2010081432A (ja) * | 2008-09-26 | 2010-04-08 | Nakayo Telecommun Inc | 電子メール中継装置および電子メール中継方法 |

| KR100974622B1 (ko) | 2007-07-10 | 2010-08-09 | 고려대학교 산학협력단 | 기밀성과 전방향 안전성을 제공하는 이메일 전송 방법 및 이를 기록한 기록매체 |

| JP2012244304A (ja) * | 2011-05-17 | 2012-12-10 | Metawater Co Ltd | 情報暗号化処理システムおよび情報暗号化処理方法 |

| US9288172B2 (en) | 2010-10-22 | 2016-03-15 | Fujitsu Limited | Access restriction device, access restriction method, computer readable storage medium |

Citations (6)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH03235442A (ja) * | 1990-02-09 | 1991-10-21 | Toshiba Corp | 暗号化通信システム |

| JPH1168730A (ja) * | 1997-08-15 | 1999-03-09 | Nec Commun Syst Ltd | 暗号ゲートウェイ装置 |

| JPH11340965A (ja) * | 1998-05-28 | 1999-12-10 | Hitachi Ltd | 電子メール鍵登録装置、電子メール送信装置、電子メール受信装置、および電子メールシステム |

| JP2001060944A (ja) * | 1999-08-24 | 2001-03-06 | Hitachi Ltd | 暗号通信システム |

| JP2001154962A (ja) * | 1999-11-29 | 2001-06-08 | Kansai Tlo Kk | 通信システム、中継装置、記録媒体、及び伝送媒体 |

| JP2002044462A (ja) * | 2000-07-21 | 2002-02-08 | Matsushita Graphic Communication Systems Inc | 暗号化処理装置及び暗号化処理方法 |

-

2003

- 2003-06-03 JP JP2003157985A patent/JP2004362129A/ja active Pending

Patent Citations (6)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH03235442A (ja) * | 1990-02-09 | 1991-10-21 | Toshiba Corp | 暗号化通信システム |

| JPH1168730A (ja) * | 1997-08-15 | 1999-03-09 | Nec Commun Syst Ltd | 暗号ゲートウェイ装置 |

| JPH11340965A (ja) * | 1998-05-28 | 1999-12-10 | Hitachi Ltd | 電子メール鍵登録装置、電子メール送信装置、電子メール受信装置、および電子メールシステム |

| JP2001060944A (ja) * | 1999-08-24 | 2001-03-06 | Hitachi Ltd | 暗号通信システム |

| JP2001154962A (ja) * | 1999-11-29 | 2001-06-08 | Kansai Tlo Kk | 通信システム、中継装置、記録媒体、及び伝送媒体 |

| JP2002044462A (ja) * | 2000-07-21 | 2002-02-08 | Matsushita Graphic Communication Systems Inc | 暗号化処理装置及び暗号化処理方法 |

Cited By (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| KR100974622B1 (ko) | 2007-07-10 | 2010-08-09 | 고려대학교 산학협력단 | 기밀성과 전방향 안전성을 제공하는 이메일 전송 방법 및 이를 기록한 기록매체 |

| JP2010081432A (ja) * | 2008-09-26 | 2010-04-08 | Nakayo Telecommun Inc | 電子メール中継装置および電子メール中継方法 |

| US9288172B2 (en) | 2010-10-22 | 2016-03-15 | Fujitsu Limited | Access restriction device, access restriction method, computer readable storage medium |

| JP2012244304A (ja) * | 2011-05-17 | 2012-12-10 | Metawater Co Ltd | 情報暗号化処理システムおよび情報暗号化処理方法 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US8370444B2 (en) | Generating PKI email accounts on a web-based email system | |

| US6807277B1 (en) | Secure messaging system with return receipts | |

| JP5356947B2 (ja) | 電子メール暗号化システム | |

| US20020023213A1 (en) | Encryption system that dynamically locates keys | |

| US20090150675A1 (en) | Secure message forwarding system detecting user's preferences including security preferences | |

| JP2006520112A (ja) | セキュリティ用キーサーバ、否認防止と監査を備えたプロセスの実現 | |

| JP2010522488A (ja) | 復号鍵を配布するために鍵の取り出しを要求する安全な電子メッセージングシステム | |

| JPH06276221A (ja) | 極秘メール機能を持つ電子メールシステム | |

| US7660987B2 (en) | Method of establishing a secure e-mail transmission link | |

| JP2011521484A (ja) | 署名方法および装置 | |

| CA2638407A1 (en) | Method and system for delivering secure messages to a computer desktop | |

| US7676674B2 (en) | Method for authenticating electronic documents | |

| US20070022291A1 (en) | Sending digitally signed emails via a web-based email system | |

| JP2000196583A (ja) | 同報通信システム | |

| US20050228687A1 (en) | Personal information management system, mediation system and terminal device | |

| US8033459B2 (en) | System and method for secure electronic data delivery | |

| JP3711931B2 (ja) | 電子メールシステム、その処理方法及びそのプログラム | |

| JPWO2019234801A1 (ja) | サービス提供システム及びサービス提供方法 | |

| US20070022292A1 (en) | Receiving encrypted emails via a web-based email system | |

| JP2002207636A (ja) | ネットワーク装置 | |

| JP2004362129A (ja) | 電子メール暗号化配信システムおよびその方法 | |

| JP4751296B2 (ja) | 電子メール送受信システム | |

| GB2382011A (en) | Secure and mediated access to network accessible services (e-services) | |

| JP4248489B2 (ja) | ファイル転送システム及びファイル転送方法 | |

| JP5417026B2 (ja) | パスワード通知装置およびパスワード通知システム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20051206 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20080519 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20080610 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20080806 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20081007 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20081202 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20090303 |