JP2004178575A - 電子機器および該電子機器にファイルをダウンロードするためのシステムならびに方法 - Google Patents

電子機器および該電子機器にファイルをダウンロードするためのシステムならびに方法 Download PDFInfo

- Publication number

- JP2004178575A JP2004178575A JP2003380009A JP2003380009A JP2004178575A JP 2004178575 A JP2004178575 A JP 2004178575A JP 2003380009 A JP2003380009 A JP 2003380009A JP 2003380009 A JP2003380009 A JP 2003380009A JP 2004178575 A JP2004178575 A JP 2004178575A

- Authority

- JP

- Japan

- Prior art keywords

- electronic device

- interface

- usb

- code

- file

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F9/00—Arrangements for program control, e.g. control units

- G06F9/06—Arrangements for program control, e.g. control units using stored programs, i.e. using an internal store of processing equipment to receive or retain programs

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L61/00—Network arrangements, protocols or services for addressing or naming

- H04L61/50—Address allocation

- H04L61/5007—Internet protocol [IP] addresses

- H04L61/5014—Internet protocol [IP] addresses using dynamic host configuration protocol [DHCP] or bootstrap protocol [BOOTP]

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F8/00—Arrangements for software engineering

- G06F8/60—Software deployment

- G06F8/65—Updates

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F9/00—Arrangements for program control, e.g. control units

- G06F9/06—Arrangements for program control, e.g. control units using stored programs, i.e. using an internal store of processing equipment to receive or retain programs

- G06F9/44—Arrangements for executing specific programs

- G06F9/4401—Bootstrapping

- G06F9/4416—Network booting; Remote initial program loading [RIPL]

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L41/00—Arrangements for maintenance, administration or management of data switching networks, e.g. of packet switching networks

- H04L41/08—Configuration management of networks or network elements

- H04L41/0803—Configuration setting

- H04L41/0813—Configuration setting characterised by the conditions triggering a change of settings

- H04L41/082—Configuration setting characterised by the conditions triggering a change of settings the condition being updates or upgrades of network functionality

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L67/00—Network arrangements or protocols for supporting network services or applications

- H04L67/01—Protocols

- H04L67/06—Protocols specially adapted for file transfer, e.g. file transfer protocol [FTP]

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L67/00—Network arrangements or protocols for supporting network services or applications

- H04L67/34—Network arrangements or protocols for supporting network services or applications involving the movement of software or configuration parameters

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/40—Network security protocols

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L69/00—Network arrangements, protocols or services independent of the application payload and not provided for in the other groups of this subclass

- H04L69/30—Definitions, standards or architectural aspects of layered protocol stacks

- H04L69/32—Architecture of open systems interconnection [OSI] 7-layer type protocol stacks, e.g. the interfaces between the data link level and the physical level

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L69/00—Network arrangements, protocols or services independent of the application payload and not provided for in the other groups of this subclass

- H04L69/30—Definitions, standards or architectural aspects of layered protocol stacks

- H04L69/32—Architecture of open systems interconnection [OSI] 7-layer type protocol stacks, e.g. the interfaces between the data link level and the physical level

- H04L69/322—Intralayer communication protocols among peer entities or protocol data unit [PDU] definitions

- H04L69/329—Intralayer communication protocols among peer entities or protocol data unit [PDU] definitions in the application layer [OSI layer 7]

Landscapes

- Engineering & Computer Science (AREA)

- Software Systems (AREA)

- Theoretical Computer Science (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- General Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Physics & Mathematics (AREA)

- General Physics & Mathematics (AREA)

- Stored Programmes (AREA)

- Information Transfer Systems (AREA)

- Information Transfer Between Computers (AREA)

- Data Exchanges In Wide-Area Networks (AREA)

Abstract

【解決手段】ブートコードはインタフェース用の軽量プロトコルスタックコードを有しており、この軽量プロトコルスタックコードは、完全なプロトコルスタックのレイヤのサブセットから成る。

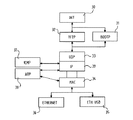

【選択図】図5

Description

−1つまたは複数のコンピュータにファイルを格納するステップ、ここで少なくとも1つのコンピュータにはUSBインタフェースが設けられている;

−前記電子機器を少なくとも汎用シリアルバス(USB)を介して1つまたは複数のコンピュータに接続するステップ;

−完全なUSBプロトコルスタックと比べて低減されたUSBプロトコルスタックを使用し、USBインタフェースを介して前記電子機器から1つまたは複数のコンピュータに少なくとも1つのリクエストを送信するステップ;

−前記1つまたは複数のコンピュータから前記電子機器へ少なくとも1つのブートリプライを送信するステップ;

−前記電子機器から前記1つまたは複数のコンピュータのうちの1つにファイル転送リクエストを送信するステップ;

−格納されたファイルを前記1つのコンピュータから前記電子機器へ送信するステップ。

表1

3 電話回線インタフェース

4 メインコントローラ

5 シンクロナス・ダイナミック・ランダムアクセスメモリ

6 フラッシュメモリ

7 イーサネットインタフェース

8 内部電源

9 標準電源プラグ

11 USBインタフェース

Claims (10)

- 1つの完全なプロトコルスタックコードにより通常オペレーション中に動作可能なインタフェースを備え、不揮発性メモリが設けられていて、該不揮発性メモリには機器ブート用のコードが含まれている電子機器において、

該電子機器のソフトウェアはそのブートオペレーション中にアップグレード可能であり、

前記ブートコードは前記インタフェースのための軽量プロトコルスタックコードを有しており、該軽量プロトコルスタックは完全なプロトコルスタックのレイヤのサブセットから成ることを特徴とする電子機器。 - 前記ブートコードは、前記インタフェース検出用のコントロールコードと、該インタフェースを介した送受信のためのプロトコル処理コードを有する、請求項1記載の電子機器。

- 前記インタフェースはUSBインタフェースである、請求項1または2記載の電子機器。

- 前記ブートコードには、前記完全なプロトコルスタックコードについてイーサネットからUSBへのマッピングパートが含まれている、請求項3記載の電子機器。

- 第2のメモリを備えており、該第2のメモリはワイドエリアネットワーク(WWAN)を介した通信用の完全なUSBプロトコルスタックコードを有する、請求項3または4記載の電子機器。

- イーサネットインタフェースと、ブートオペレーション中に該イーサネットインタフェースを介して送受信を行うためのコードが設けられている、請求項1から5のいずれか1項記載の電子機器。

- 請求項1から6のいずれか1項記載の電子機器にファイルをダウンロードするためのシステムにおいて、

前記電子機器と前記インタフェース用のドライバを備えたコンピュータとを有しており、

該コンピュータは前記インタフェースを介して前記電子機器と接続されており、遠隔の前記コンピュータに、前記電子機器と通信するためおよびダウンロードすべきファイルを供給するための実行可能なプログラムが含まれていることを特徴とする、

電子機器にファイルをダウンロードするためのシステム。 - 前記インタフェースはUSBインタフェースであり、該USBインタフェースのエンドポイント(EP)4および5各々においてコネクションが確立されて、USBデバイスへのフレーム送信およびUSBデバイスからのフレーム送信が許可される、請求項7記載のシステム。

- USBコネクションを備えた電子機器のメモリ部分にファイルをダウンロードする方法において、

少なくとも1つのコンピュータにUSBインタフェースが設けられていて、1つまたは複数のコンピュータにファイルを格納するステップと、

少なくとも汎用シリアルバス(USB)を介して前記電子機器を1つまたは複数のコンピュータに接続するステップと、

完全なUSBプロトコルスタックに比べて低減されたUSBプロトコルスタックを利用して、少なくとも1つのブートリクエストを前記電子機器から前記1つまたは複数のコンピュータへ前記USBインタフェースを介して送信するステップと、

前記1つまたは複数のコンピュータから前記電子機器へ少なくとも1つのブートリプライを送信するステップと、

前記電子機器から前記1つまたは複数のコンピュータのうち1つのコンピュータにファイル転送リクエストを送信するステップと、

前記格納されたファイルを前記1つのコンピュータから前記電子機器へ送信するステップを有することを特徴とする、

USBコネクションを備えた電子機器のメモリ部分にファイルをダウンロードする方法。 - USBコネクションとイーサネットコネクションを備えた電子機器のメモリ部分にファイルをダウンロードするための請求項9記載の方法において、

前記電子機器はイーサネットコネクションを介して少なくとも1つのコンピュータと接続されている、請求項9記載の方法。

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| EP02447218A EP1420560A1 (en) | 2002-11-13 | 2002-11-13 | Software upgrade over a USB connection |

Related Child Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2011042970A Division JP2011146060A (ja) | 2002-11-13 | 2011-02-28 | 電子機器および電子機器にファイルをダウンロードする方法 |

Publications (1)

| Publication Number | Publication Date |

|---|---|

| JP2004178575A true JP2004178575A (ja) | 2004-06-24 |

Family

ID=32116372

Family Applications (2)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2003380009A Pending JP2004178575A (ja) | 2002-11-13 | 2003-11-10 | 電子機器および該電子機器にファイルをダウンロードするためのシステムならびに方法 |

| JP2011042970A Pending JP2011146060A (ja) | 2002-11-13 | 2011-02-28 | 電子機器および電子機器にファイルをダウンロードする方法 |

Family Applications After (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2011042970A Pending JP2011146060A (ja) | 2002-11-13 | 2011-02-28 | 電子機器および電子機器にファイルをダウンロードする方法 |

Country Status (6)

| Country | Link |

|---|---|

| US (1) | US7272706B2 (ja) |

| EP (1) | EP1420560A1 (ja) |

| JP (2) | JP2004178575A (ja) |

| KR (1) | KR101033966B1 (ja) |

| CN (1) | CN100581207C (ja) |

| MX (1) | MXPA03010274A (ja) |

Cited By (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2008510330A (ja) * | 2004-07-26 | 2008-04-03 | センティリアムコミュニケーションズ,インコーポレイテッド | サービスプロバイダからアプリケーションイメージ又はコンフィギュレーションを取得するための通信装置 |

| WO2021152654A1 (ja) * | 2020-01-27 | 2021-08-05 | 三菱電機株式会社 | 空調サービスシステムおよび空調サービス方法 |

Families Citing this family (20)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US8677117B2 (en) * | 2003-12-31 | 2014-03-18 | International Business Machines Corporation | Remote management of boot application |

| FR2874440B1 (fr) | 2004-08-17 | 2008-04-25 | Oberthur Card Syst Sa | Procede et dispositif de traitement de donnees |

| US8260968B2 (en) * | 2006-01-23 | 2012-09-04 | Lantiq Deutschland Gmbh | Method and system for booting a software package on a network processor |

| US20070255868A1 (en) * | 2006-04-26 | 2007-11-01 | Cisco Technology, Inc. (A California Corporation) | Method and system for managing a network device using a slave USB interface |

| CN100456244C (zh) * | 2006-08-23 | 2009-01-28 | 王悦 | 基于USB Host的引导、升级和维护的仪器及其方法 |

| US7899090B2 (en) * | 2006-12-22 | 2011-03-01 | Dell Products L.P. | Remote installation performance over management controllers in monolithic and modular systems |

| JP2010521026A (ja) | 2007-03-09 | 2010-06-17 | オーチス エレベータ カンパニー | コンピュータシステムでのデータ移行を実行する方法および装置 |

| CN201114114Y (zh) * | 2007-07-20 | 2008-09-10 | 华为技术有限公司 | 调制解调器 |

| CN101470676B (zh) * | 2007-12-28 | 2012-05-30 | 希姆通信息技术(上海)有限公司 | Usb调制解调器自动安装并运行管理软件的方法 |

| US8140837B2 (en) * | 2008-11-05 | 2012-03-20 | International Business Machines Corporation | Automatically making selective changes to firmware or configuration settings |

| US9870220B2 (en) * | 2008-12-05 | 2018-01-16 | Advanced Micro Devices, Inc. | Memory flash apparatus and method for providing device upgrades over a standard interface |

| JP2010257367A (ja) * | 2009-04-28 | 2010-11-11 | Sanyo Electric Co Ltd | プログラムの更新システム、プログラム更新機能付き電子機器 |

| TWI387926B (zh) * | 2009-07-10 | 2013-03-01 | Wistron Neweb Corp | 更新程式區段之方法 |

| ATE554577T1 (de) * | 2009-09-29 | 2012-05-15 | Alcatel Lucent | Stromversorgungsanordnung für leitungsabschlusseinrichtungen |

| CN102291282B (zh) * | 2010-06-17 | 2014-12-31 | 国基电子(上海)有限公司 | 电缆调制解调器及其支持多种分组电缆标准的方法 |

| CN102201903A (zh) * | 2011-06-07 | 2011-09-28 | 合肥华云通信技术有限公司 | 一种简单可靠的远程文件传输方法 |

| CN103376903A (zh) * | 2012-04-28 | 2013-10-30 | 鸿富锦精密工业(深圳)有限公司 | 键盘及具有该键盘的电子装置 |

| US20150169837A1 (en) * | 2013-12-18 | 2015-06-18 | Lifescan Scotland Limited | Externally powered test meter firmware upgrade |

| CN114385217A (zh) * | 2021-11-30 | 2022-04-22 | 北京微纳星空科技有限公司 | 一种多路cpu应用程序的升级方法、装置、设备及存储介质 |

| CN115242633B (zh) * | 2022-06-23 | 2024-04-09 | 惠州华阳通用电子有限公司 | 一种基于usb以太网的车载设备升级方法及装置 |

Citations (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2000187588A (ja) * | 1998-12-21 | 2000-07-04 | Nikon Corp | プログラム書き換え装置 |

| JP2001117778A (ja) * | 1999-10-15 | 2001-04-27 | Nec Shizuoka Ltd | ファームウェア書き換え機能を備えたusb装置 |

| JP2001312415A (ja) * | 2000-03-29 | 2001-11-09 | Hewlett Packard Co <Hp> | 不揮発性メモリにファームウェアをダウンロードするための方法及び装置 |

| JP2001337936A (ja) * | 2000-05-26 | 2001-12-07 | Victor Co Of Japan Ltd | クライアント装置 |

| JP2002149626A (ja) * | 2000-11-10 | 2002-05-24 | Sanyo Electric Co Ltd | マイクロコンピュータ |

Family Cites Families (18)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US5268928A (en) * | 1991-10-15 | 1993-12-07 | Racal-Datacom, Inc. | Data modem with remote firmware update |

| US5452454A (en) * | 1991-12-10 | 1995-09-19 | Digital Equipment Corporation | Generic remote boot for networked workstations by creating local bootable code image |

| US6031867A (en) * | 1993-07-02 | 2000-02-29 | Multi-Tech Systems, Inc. | Modem with firmware upgrade feature |

| US5845077A (en) * | 1995-11-27 | 1998-12-01 | Microsoft Corporation | Method and system for identifying and obtaining computer software from a remote computer |

| US6308061B1 (en) * | 1996-08-07 | 2001-10-23 | Telxon Corporation | Wireless software upgrades with version control |

| AU744486B2 (en) * | 1997-05-14 | 2002-02-28 | Citrix Systems, Inc. | An apparatus and method for displaying application output in an HTML document |

| US6135651A (en) * | 1997-05-29 | 2000-10-24 | Cirrus Logic, Inc. | Patching apparatus and method for upgrading modem software code |

| US5974547A (en) * | 1998-03-20 | 1999-10-26 | 3Com Corporation | Technique for reliable network booting of an operating system to a client computer |

| US6457175B1 (en) * | 1998-11-09 | 2002-09-24 | Tut Systems, Inc. | Method and apparatus for installing a software upgrade within a memory resource associated with a computer system |

| AU3397300A (en) * | 1999-03-10 | 2000-09-28 | Automation Control Products Llc | Methods and systems for reduced configuration dependency in thin client applications |

| US6735692B1 (en) * | 2000-07-11 | 2004-05-11 | International Business Machines Corporation | Redirected network boot to multiple remote file servers |

| FR2815494B1 (fr) * | 2000-10-12 | 2003-01-10 | Schneider Automation S A | Methode de configuration d'un module d'automatisme sur un reseau tcp/ip |

| JP2002132527A (ja) * | 2000-10-26 | 2002-05-10 | Fuji Heavy Ind Ltd | 車載用電子制御装置 |

| US20020083362A1 (en) * | 2000-12-22 | 2002-06-27 | Objectsoft Corp. | System and method for providing unattended personality acquisition, self-recovery and remote maintenance to internet-based end-user devices |

| JP2002320115A (ja) * | 2001-04-24 | 2002-10-31 | Olympus Optical Co Ltd | デジタルカメラ、及びデジタル撮像システム |

| US20040049617A1 (en) * | 2002-09-05 | 2004-03-11 | Integrated Circuit Solution Inc. | Method of firmware update by USB interface |

| US7043664B1 (en) * | 2002-10-31 | 2006-05-09 | Microsoft Corporation | Firmware recovery |

| US20050268928A1 (en) * | 2004-06-04 | 2005-12-08 | Teresa Lane | Hair accessory |

-

2002

- 2002-11-13 EP EP02447218A patent/EP1420560A1/en not_active Withdrawn

-

2003

- 2003-10-30 KR KR1020030076188A patent/KR101033966B1/ko active IP Right Grant

- 2003-10-31 US US10/697,476 patent/US7272706B2/en active Active

- 2003-11-10 CN CN200310115609A patent/CN100581207C/zh not_active Expired - Lifetime

- 2003-11-10 JP JP2003380009A patent/JP2004178575A/ja active Pending

- 2003-11-11 MX MXPA03010274A patent/MXPA03010274A/es active IP Right Grant

-

2011

- 2011-02-28 JP JP2011042970A patent/JP2011146060A/ja active Pending

Patent Citations (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2000187588A (ja) * | 1998-12-21 | 2000-07-04 | Nikon Corp | プログラム書き換え装置 |

| JP2001117778A (ja) * | 1999-10-15 | 2001-04-27 | Nec Shizuoka Ltd | ファームウェア書き換え機能を備えたusb装置 |

| JP2001312415A (ja) * | 2000-03-29 | 2001-11-09 | Hewlett Packard Co <Hp> | 不揮発性メモリにファームウェアをダウンロードするための方法及び装置 |

| JP2001337936A (ja) * | 2000-05-26 | 2001-12-07 | Victor Co Of Japan Ltd | クライアント装置 |

| JP2002149626A (ja) * | 2000-11-10 | 2002-05-24 | Sanyo Electric Co Ltd | マイクロコンピュータ |

Cited By (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2008510330A (ja) * | 2004-07-26 | 2008-04-03 | センティリアムコミュニケーションズ,インコーポレイテッド | サービスプロバイダからアプリケーションイメージ又はコンフィギュレーションを取得するための通信装置 |

| US8024436B2 (en) | 2004-07-26 | 2011-09-20 | Belcan Holdings Ltd. | Communication device for obtaining an application image or configuration from a service provider |

| JP4912302B2 (ja) * | 2004-07-26 | 2012-04-11 | ベルカン ホールディングス エルティディー | サービスプロバイダからアプリケーションイメージ又はコンフィギュレーションを取得するための通信装置 |

| WO2021152654A1 (ja) * | 2020-01-27 | 2021-08-05 | 三菱電機株式会社 | 空調サービスシステムおよび空調サービス方法 |

Also Published As

| Publication number | Publication date |

|---|---|

| US7272706B2 (en) | 2007-09-18 |

| EP1420560A1 (en) | 2004-05-19 |

| KR20040042820A (ko) | 2004-05-20 |

| CN1574871A (zh) | 2005-02-02 |

| CN100581207C (zh) | 2010-01-13 |

| US20040103177A1 (en) | 2004-05-27 |

| JP2011146060A (ja) | 2011-07-28 |

| KR101033966B1 (ko) | 2011-05-11 |

| MXPA03010274A (es) | 2004-12-06 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP2011146060A (ja) | 電子機器および電子機器にファイルをダウンロードする方法 | |

| US7350068B2 (en) | Server blade network boot method that minimizes required network bandwidth | |

| US7269661B2 (en) | Method using receive and transmit protocol aware logic modules for confirming checksum values stored in network packet | |

| US20050149923A1 (en) | System update protocol | |

| US11171653B2 (en) | Method for programming a field programmable gate array and network configuration | |

| EP1426860B1 (en) | Software upgrade over a USB connection | |

| JP2013192092A (ja) | 車載装置 | |

| Cisco | Working With System Software Images | |

| Cisco | System Image and Configuration File Load Commands | |

| Cisco | Working with System Software Images | |

| Cisco | Working With System Software Images | |

| US7933231B1 (en) | Configuration of devices using layer 2 protocol | |

| Cisco | Working with System Software Images | |

| Cisco | Using the ROM Monitor | |

| Cisco | Miscellaneous Error Messages | |

| Cisco | Miscellaneous Error Messages | |

| Cisco | Miscellaneous Error Messages | |

| Cisco | Miscellaneous Error Messages | |

| JP4022789B2 (ja) | 交換機 | |

| Cisco | System Image and Configuration File Load Commands | |

| Cisco | System Image and Configuration File Load Commands | |

| Cisco | System Image and Configuration File Load Commands | |

| Cisco | System Image and Configuration File Load Commands | |

| Cisco | System Image and Configuration File Load Commands | |

| Cisco | System Image and Configuration File Load Commands |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20061102 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20090911 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20091209 |

|

| A602 | Written permission of extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A602 Effective date: 20091214 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20100108 |

|

| A602 | Written permission of extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A602 Effective date: 20100114 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20100208 |

|

| A602 | Written permission of extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A602 Effective date: 20100212 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20100308 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20100401 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20100701 |

|

| A602 | Written permission of extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A602 Effective date: 20100706 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A821 Effective date: 20100714 |

|

| RD02 | Notification of acceptance of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7422 Effective date: 20100714 |

|

| RD04 | Notification of resignation of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7424 Effective date: 20100721 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A821 Effective date: 20100729 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20101001 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20101026 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20110228 |

|

| RD13 | Notification of appointment of power of sub attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7433 Effective date: 20110301 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A821 Effective date: 20110301 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A821 Effective date: 20110317 |

|

| RD02 | Notification of acceptance of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7422 Effective date: 20110317 |

|

| RD04 | Notification of resignation of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7424 Effective date: 20110324 |

|

| RD15 | Notification of revocation of power of sub attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7435 Effective date: 20110324 |

|

| A911 | Transfer to examiner for re-examination before appeal (zenchi) |

Free format text: JAPANESE INTERMEDIATE CODE: A911 Effective date: 20110328 |

|

| A912 | Re-examination (zenchi) completed and case transferred to appeal board |

Free format text: JAPANESE INTERMEDIATE CODE: A912 Effective date: 20110422 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20111020 |

|

| A602 | Written permission of extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A602 Effective date: 20111025 |