CN100530207C - 分布式文件系统网络安全扩展 - Google Patents

分布式文件系统网络安全扩展 Download PDFInfo

- Publication number

- CN100530207C CN100530207C CNB2004800133205A CN200480013320A CN100530207C CN 100530207 C CN100530207 C CN 100530207C CN B2004800133205 A CNB2004800133205 A CN B2004800133205A CN 200480013320 A CN200480013320 A CN 200480013320A CN 100530207 C CN100530207 C CN 100530207C

- Authority

- CN

- China

- Prior art keywords

- file

- port

- secure

- client machine

- logical block

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

- 230000005540 biological transmission Effects 0.000 claims abstract description 25

- 238000009434 installation Methods 0.000 claims description 36

- 238000000034 method Methods 0.000 claims description 29

- 230000008569 process Effects 0.000 claims description 16

- 230000004044 response Effects 0.000 claims description 7

- 239000000284 extract Substances 0.000 claims description 2

- 238000007689 inspection Methods 0.000 claims 2

- 238000012545 processing Methods 0.000 description 13

- 238000010586 diagram Methods 0.000 description 8

- 238000012544 monitoring process Methods 0.000 description 7

- 230000004224 protection Effects 0.000 description 6

- 238000004891 communication Methods 0.000 description 3

- 230000002708 enhancing effect Effects 0.000 description 3

- 239000000835 fiber Substances 0.000 description 3

- 238000005538 encapsulation Methods 0.000 description 2

- 230000007246 mechanism Effects 0.000 description 2

- 238000013519 translation Methods 0.000 description 2

- 238000013475 authorization Methods 0.000 description 1

- 238000006243 chemical reaction Methods 0.000 description 1

- 238000004590 computer program Methods 0.000 description 1

- 230000001419 dependent effect Effects 0.000 description 1

- 238000005516 engineering process Methods 0.000 description 1

- 230000006870 function Effects 0.000 description 1

- 230000006872 improvement Effects 0.000 description 1

- 238000012423 maintenance Methods 0.000 description 1

- 238000013507 mapping Methods 0.000 description 1

- 238000012986 modification Methods 0.000 description 1

- 230000004048 modification Effects 0.000 description 1

- 239000013307 optical fiber Substances 0.000 description 1

- 238000012546 transfer Methods 0.000 description 1

- 230000007704 transition Effects 0.000 description 1

- 238000010200 validation analysis Methods 0.000 description 1

- 238000012795 verification Methods 0.000 description 1

- 230000000007 visual effect Effects 0.000 description 1

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F15/00—Digital computers in general; Data processing equipment in general

- G06F15/16—Combinations of two or more digital computers each having at least an arithmetic unit, a program unit and a register, e.g. for a simultaneous processing of several programs

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L69/00—Network arrangements, protocols or services independent of the application payload and not provided for in the other groups of this subclass

- H04L69/30—Definitions, standards or architectural aspects of layered protocol stacks

- H04L69/32—Architecture of open systems interconnection [OSI] 7-layer type protocol stacks, e.g. the interfaces between the data link level and the physical level

- H04L69/322—Intralayer communication protocols among peer entities or protocol data unit [PDU] definitions

- H04L69/329—Intralayer communication protocols among peer entities or protocol data unit [PDU] definitions in the application layer [OSI layer 7]

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F15/00—Digital computers in general; Data processing equipment in general

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F16/00—Information retrieval; Database structures therefor; File system structures therefor

- G06F16/10—File systems; File servers

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/606—Protecting data by securing the transmission between two devices or processes

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/62—Protecting access to data via a platform, e.g. using keys or access control rules

- G06F21/6218—Protecting access to data via a platform, e.g. using keys or access control rules to a system of files or objects, e.g. local or distributed file system or database

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/10—Network architectures or network communication protocols for network security for controlling access to devices or network resources

- H04L63/102—Entity profiles

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L67/00—Network arrangements or protocols for supporting network services or applications

- H04L67/01—Protocols

- H04L67/10—Protocols in which an application is distributed across nodes in the network

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F2221/00—Indexing scheme relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/21—Indexing scheme relating to G06F21/00 and subgroups addressing additional information or applications relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/2141—Access rights, e.g. capability lists, access control lists, access tables, access matrices

Landscapes

- Engineering & Computer Science (AREA)

- Theoretical Computer Science (AREA)

- General Engineering & Computer Science (AREA)

- Computer Hardware Design (AREA)

- Physics & Mathematics (AREA)

- General Physics & Mathematics (AREA)

- Computer Security & Cryptography (AREA)

- Signal Processing (AREA)

- Computer Networks & Wireless Communication (AREA)

- Software Systems (AREA)

- Databases & Information Systems (AREA)

- Health & Medical Sciences (AREA)

- Bioethics (AREA)

- General Health & Medical Sciences (AREA)

- Data Mining & Analysis (AREA)

- Computing Systems (AREA)

- Computer And Data Communications (AREA)

- Data Exchanges In Wide-Area Networks (AREA)

- Storage Device Security (AREA)

- Small-Scale Networks (AREA)

- Information Transfer Between Computers (AREA)

- Information Retrieval, Db Structures And Fs Structures Therefor (AREA)

Abstract

当请求访问在联网的文件系统上的敏感文件时,动态地执行文件系统的增强安装安全的安全协议。当客户机系统的用户试图访问特殊标签的敏感文件时,主管所述文件系统的服务器执行软件代码,所述软件代码终止当前的安装并且重新配置所述服务器端口,以便经由更安全的端口来接收来自客户机的重新安装(mount)。服务器重新配置的服务器端口提供了客户机的IP地址,并且在重新安装操作期间匹配所述IP地址。以无缝的方式来完成安全安装的转换,以便不在耗资的加密和其他资源密集的安全特征而使得服务器陷入困境的情况下,授权的用户可以访问敏感文件。用户不会经历大的延迟,同时在向客户机系统的传输期间使得敏感文件不被未经授权的用户捕获。

Description

技术领域

本发明一般地涉及网络系统,具体涉及分布式文件系统。更具体而言,本发明涉及访问分布式文件系统的安全特性。

背景技术

在通用计算系统中,诸如支持各种版本的Unix操作系统(OS)的那些计算系统,应用程序可以通过一组包括文件系统的操作系统服务而访问在盘驱动器上存储的数据(Unix是注册商标,由开放组(Open Group)排它许可)。文件系统可被计算机系统使用来将大的文件集合组织为独立的文件和文件目录,并且将那些文件映射到诸如盘的存储器件。文件系统包括两个主要组件,控制文件的物理表示的程序和被存储在盘上的文件本身。

在分布式计算环境中,可以通过通信网络或其他耦接设施来相互连接多个计算系统,并且所述多个计算系统可以通过分布式文件系统来共享文件。通常在服务器节点(控制对包含文件系统数据的盘的访问的计算系统)上执行文件系统输出程序,而通常在客户机节点(用于访问盘上的文件的其他计算系统)上执行文件系统输入程序。在客户机节点上的用户对于共享文件的访问被称为“远程”访问。由在服务器节点上的用户进行的对于共享文件的访问被称为“本地”访问。

网络文件系统被存储在网络的服务器或节点上,并且所述服务器或节点是通常远程链接到网络的客户机终端(即,用户计算机)可访问的。实际链接可以是标准的基于以太网的局域网(LAN)那样的有线链接或诸如蓝牙虚拟专用网络(VPN)之类的无线链接。经由客户机终端访问文件系统的过程被称为“安装文件系统(mounting a filesystem)”。当安装文件系统时,所述文件系统的控制程序从盘读取关于文件系统对象的布局的特定信息。根据这个信息,所述文件系统的构造被称为“虚拟文件系统”或Vfs的数据结构。每次打开文件或使得可以访问,所述文件系统建立被称为“vnode”的数据结构,它链接到vfs。

每个vnode包含关于给定文件的信息,并且包括对于物理文件系统数据结构的引用。所述物理文件系统数据结构包含信息,诸如文件的拥有者、文件大小、文件建立日期和时间以及文件块在盘上的位置。文件系统包括管理文件的内部数据,它被称为元数据。元数据可以包括用于表示下列的数据:文件的每个数据块存储的位置;存储文件的存储器修改版本的位置;以及文件的许可和拥有者。

随着越来越多的公司使用远程/网络可访问的分布文件系统来电子存储和随后检索文件/文档——一些包括敏感信息,分布式文件系统的安全性变得越来越重要。标准的IP安全(IPSec)套件被引入,并且提供了两个主要的安全特征:验证和加密。换句话说,IPSec保证发送和接收机确实是它们声称的内容,IPSec使得能够在运行中加扰数据,因此如果被截取,则所述数据将是不可理解的。

因此,大多数系统在初始安装期间需要验证用户,这通常包括验证用户口令等。但是,口令保护和类似的安全措施由于对于非法闯入是开放的而声名狼藉,并且可能容易泄密,所以这个产业已经认识到:一旦获得对于文件系统的一般访问,则口令保护系统对于敏感文件提供了很小的保护。

更高级的黑客也通过在被授权的安装期间窃取传输和在从文件系统向客户机系统传输数据时来简单地复制数据获得对存储在文件系统上的文件的访问。这种情况发生的原因是:对于大多数口令保护的分布式文件系统,一旦完成了安全登录的几个级(口令验证等),则文件根据文件系统的实际传输以明文出现。因此,当所述传输包括很敏感的数据时,需要另外的安全措施来保证不能通过简单地在传输期间复制文件而获得明文数据。

通过这后一种方法可协调敏感信息的安全性的容易程度在一定程度上取决于授权的用户利用安装/访问文件系统的介质。例如,无线访问/传输通常比有线网络介质更易于被窃取和非法闯入。但是,甚至标准的以太网也可能容易地被破坏而不能被检测,因此,标准以太网对路由敏感数据也是不安全的选择。

如上所述,产业界通过在安装文件系统期间对所有被传输的数据应用强的加密来对传输介质上安全性增长的需求作出响应。当前,存在几种被设计来为在客户机系统/节点和主管所述文件系统的服务器之间传输的安全提供的加密算法和标准(例如,无线传输层安全)。利用强的加密要求对于所有的业务在客户机系统和服务器上施加沉重的处理负担。系统的整体性能变差,并且希望实现对它们的文件系统访问的全系统加密的公司产生大的花费。加密被内置在通信机制中,并且虽然大多数业务可能不需要那个安全级(例如,非敏感信息/文件),但是加密被施加到客户机系统和服务器之间的所有业务。

随着公司向可能是移动用户提供远程访问并且希望远程连接网络,访问文件系统的无线系统的利用正在增加。但是,无线连接比有线连接更容易受到非法闯入的影响。一些无线用户使用WTLS,但是这个安全特征被公知为较弱的安全级。一种解决方案需要虚拟专用网络(VPN)数据封装/加密来访问敏感数据,即使当多数客户机正在经由令牌网访问文件系统时也是如此。当服务器加密和解密所有数据时,这个VPN数据封装进一步负面地影响服务器的速度。

也可能配置多个VPN或在VPN上的服务器来识别IP地址或子网,并且仅仅需要对于特定的子网进行加密。这个解决方案的一个问题是分布式文件系统服务器的管理员必须知道不在网络内的每个无线节点。如果在它们的部门中的组织建立无线网络,则需要使得服务器管理员了解所述无线网络,以便可以向IP地址的VPN列表增加所述子网。

2000年6月的MSDN杂志中的Keith Brown的“Web Security:PuttingSecure Front End on your COM+Distributed Applications”公开了要求使用HTTPS协议的IIS metabase的使用。IIS metabase用于指令客户机使用HTTPS协议。

根据上述情况,本发明意识到有希望具有一种方法、系统和数据处理系统,用于当请求访问在分布式文件系统上的敏感文件时动态地实现增强的安装安全。每当在进行会话期间要访问敏感文件/数据时,自动提供安全安装的方法和系统将是受欢迎的改进。还期望如果以无缝的方式完成了安全安装,则授权的用户接受对于敏感文件的访问而不经历连接断开和重新安装验证处理,同时通过经由更安全的安装来路由敏感文件而防止了敏感文件未经授权而被捕获。

发明内容

所公开的是一种方法、系统和计算机程序产品,其当请求访问联网的文件系统上的敏感文件时动态地实现文件系统的增强的安装安全性。客户机系统启动对于文件系统的文件的访问的标准安装和验证处理。当客户机系统的用户试图访问特殊标签的敏感文件时,服务器执行终止当前安装的软件代码。服务器被重新配置以将重新安装服务器的任何企图从与客户机相关联的IP地址路由到安全端口。当服务器终止会话时,客户机系统被编程来自动尝试重新安装服务器。服务器在重新安装操作期间识别客户机的IP地址,并且将客户机路由到所述安全端口。

因此,每当根据标准安装启动的正在进行的会话期间要访问敏感文件/数据时自动提供安全安装。因此,以无缝的方式来完成经由安全安装的路由,以便授权的用户接收对于敏感文件的访问而不经历大的延迟或可视的断开连接,即,要求用户启动的重新安装和验证处理。同时,通过经由所建立的更安全的安装而路由敏感文件来防止未经授权地捕获敏感文件。

附图说明

现在参照附图而仅仅举例来说明本发明,其中:

图1A是可以实现本发明的特征的数据处理系统的方框图;

图1B是按照本发明的一个实施例的、具有表示所需要的安全级的安全标签的、表示图1A的文件系统内的文件的方框图;

图2是是按照本发明的一个实施例的、可以实现本发明的特征的分布式网络的方框图;

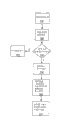

图3A是按照本发明的一个实施例的、客户机在经由标准安装的访问期间被提供访问敏感文件的处理的流程图;

图3B和3C是按照本发明的一个实施例的、服务器监视和控制客户机请求访问敏感文件以保证经由安全信道路由那些文件的访问的处理的流程图;

图4是图解按照本发明的一个实施例的、用于无缝地完成在单个连续会话期间、在文件系统上的客户机会话从标准的非安全信道向安全信道的转换的逻辑部件的方框图。

具体实施方式

现在参照附图,并且特别是参照图1A,图解计算机系统的方框图,所述计算机系统可以被用作主管分布式文件系统的服务器或用于安装主管分布式文件系统的服务器的客户机系统。计算机系统100包括处理器102和存储器104,其经由系统总线/互连线110而连接。计算机系统100也包括输入/输出(I/O)信道控制器(CC)109,它耦接到互连线110。I/O CC 109提供到包括盘的冗余阵列(RAID)114的I/O器件106的连接。RAID 114存储在必要时由被处理器执行的应用程序安装到存储器的指令和数据。按照所述说明性实施例,RAID 114为构成文件系统112的多个文件提供存储介质。

计算机系统100还包括网络连接器件108,它可以在其中包括有线调制解调器、无线调制解调器和以太网卡。通过I/O信道控制器(I/O CC)109来路由向/从I/O器件106和网络连接器件108的访问,所述I/O信道控制器(I/OCC)109包括当需要时经由“安全”路径/信道/端口来完成自动重新建立到计算机系统100的安装或来自计算机系统100的安装的逻辑部件,如下进一步说明。

计算机系统100包括操作系统(OS)122、文件系统软件应用程序124、安装代码125和分布文件系统网络安全扩展(DFNSE)126。当计算机系统100正被用来主管文件系统112时,文件系统软件应用程序124提供文件系统112的基本的访问、维护和更新。

当在客户机系统内时,文件系统软件应用程序124包括安装代码125的客户机版本,用于完成主管文件系统的服务器的安装和自动重新安装。在图解的实施例中,每当在客户机未完成服务器的卸装的情况下服务器的已建立的安装被破坏/丢失的时候,由客户机系统实现自动重新安装处理。在所述的实施例中,服务器可以发出FYN命令以终止当前的安装,因此迫使客户机启动服务器的重新安装。响应对于要求特殊安全保护的特定文件的访问而发出FYN命令,如下更详细地说明。

返回图1A,并且说明文件系统软件应用程序124,当在服务器内执行时,文件系统软件应用程序124包括用于接收、维护和验证各种用户和客户机系统的证书信息的代码、用于维护文件系统112的代码和用于选择性地启动安全软件和相关的响应的代码,它们被称为分布式文件系统网络安全扩展(DFNSE)126。DFNSE 126在此提供了本发明的特征的主干,并且下面参照图3A-3C和4A来说明在服务器上执行DFNSE 126。在基本级,DFNSE 126确定对于文件系统112的特定文件允许/授权什么级的安全访问以及何时启动的本发明的增强安全措施。

现在参见图2,其图解了包括多个互连的计算机系统的示例网络,它可与图1的计算机系统100被类似地配置,其有益地用于提供服务器或客户机功能,以便分别主管或访问分布式文件系统。网络200包括在三个(或更多)互连服务器203上主管的分布式文件系统202。网络200也包括经由网络干线210而连接到分布式文件系统202的多个客户机系统201。网络干线210包括一个或多个网络连接系统(或子网),其可以按照诸如以太网或令牌网之类的网络协议来配置。这些子网可以例如是有线或无线的局域网(LAN)或广域网(WAN),诸如因特网。另外,子网也可以包括光纤网络。

分布式文件系统202经由在至少一个服务器203上的一个或多个端口(未示出)而直接耦接到网络干线210。客户机系统201可以或者直接耦接到网络干线(有线)或经由无线天线207图示的无线介质而通信地连接。客户机系统201经由各种可用介质之一而访问分布式文件系统202,所述可用介质利用各种网络配置之一,每个具有对非法闯入的不同级的敏感度。因此,客户机系统201可以经由非安全的无线网络227而访问和安装文件系统202,或者客户机系统201可以利用安全光纤网络225来安装文件系统202。为了以简单方式说明本发明,将假定无线网络227是没有加密的标准的非安全网络,而假定光纤网络225是具有加密的特殊的安全连接。每个连接经由服务器203可用的端口的不同的一个而路由,在此支持文件系统202的安装。

图1B图解了具有包括文件系统202的文件的更详细的描述的、文件系统202的方框图。如图所示,文件系统202包括控制块131和多个文件132a-n,其中每个包括元数据标签112,它具有首标/标识符字段334和安全字段336。首标/ID字段334包含关于文件ID和访问文件的用户的信息。安全字段是单比特字段,它表示可归因于那个文件的安全级,以及结束允许的用户访问的类型。按照所述说明性实施例,要求最高安全级,并且被限制为只在安全安装时被访问的特定文件(例如,文件1和3)在它们各自的元数据的安全字段336中被标签为“1”。不这样加标签(即,标签为0)的其他文件是普通的文件(例如,文件2),并且可以被任何授权的用户访问,而不用特殊的安全安装。

如上所述,本发明引入了一种增强的安全机制,它在所述说明性实施例中被称为DFNSE(分布文件系统网络安全扩展)。对于DFNSE,网络系统服务器能够从文件或目录相关联的文件许可推断当提供特定用户访问文件时所需要的网络安全的级别。DFNSE是服务器级的文件系统安全增强应用程序和/或规程。因此,对于DFNSE,仅仅服务器需要了解网络连接或由服务器使用的适配器。

在能够向文件系统提供安装以实现DFNSE的每个服务器中,提供了特定硬件、逻辑部件和软件部件。图4是图解一些这些部件的方框图。如在图4中所示,服务器203可以包括两个以太网网络适配器(或端口):en0 403,它是安全的;以及en1 405,它是不安全的。在一个实施例中,在这些适配器之后的网络拓扑是一致的。即,所选择的子网本身提供了安全,并且服务器能够动态地根据所要求的安全级在子网之间选择。在另一个实施例中,向安全的适配器en0 403提供了附加的加密或其他安全特征。

En0 403连接到对所有敏感数据路由所用的光纤网络225,而en1 405连接到基于标准以太网的有线网络221,并且用于路由传送所有其他(非敏感)数据通信。En1 405是用于安装文件系统的服务器的默认端口。所述示例实施例假定标准以太网可以被破坏而没有检测到的容易性使得以太网成为路由敏感数据的不安全选择。在安装文件系统期间,详细了解每个文件的文件许可334和安全级336的服务器跟踪用户访问,并且根据适于被访问的文件的文件许可来确定何时迫使客户机转换到安全网络。按照所述说明性实施例,网络拓扑对于安全和不安全路由是一致的,以便在从非安全到安全子网的转换期间不需要附加的硬件和/或路由协议更新来用于不同的拓扑。

图4的服务器203也包括安装控制器407,它对于文件系统202执行传统的安装支持和卸装操作以及按照本发明的特征的重新安装配置。安装控制器407包括DFNSE 126并且优选地被体现为在服务器203上执行的软件代码。DFNSE 126操作来触发安装控制器407以经由或者标准端口En1 405或安全端口En0 403将安装请求路由。当在安全端口上实现加密时,服务器203也包括加密模块409,它与DFNSE 126和En0 403结合使用。

在文件系统访问期间,当在服务器203接收对敏感操作的访问的请求时,安装控制器407将客户机的IP地址标注为需要访问数据的IP地址。服务器203然后断开当前的连接(即,服务器向客户机传输FYN)。客户机试图自动重新连接,并且安装控制器407在重新安装期间识别客户机IP地址。客户机的会话然后转向安全SSL端口。因此,当经由标准端口来提供主要访问时,当需要访问敏感数据/文件时访问动态地转换到SSL安全端口。

现在转向图3B,图解了一个处理的流程图,通过所述处理,在主管文件系统的服务器的上述硬件/逻辑配置内实现软件实现的DFNSE安全特征。所述处理以在服务器的标准端口从客户机接收的标准安装请求开始,如在块321所示。用户被提示输入验证数据(口令等),并且从数据分组检索客户机系统的IP地址,如在块323所示。在标准端口打开会话,并且IP地址和用户的验证数据被存储在与特定会话链接的参数文件内,如在块325所示。一旦建立了所述会话,即,与访问许可等相关联的服务器逻辑部件监控如块327所示的用户的交互和在块329做出的是否用户请求访问敏感文件的判定。

使用在远程客户机上的用户的授权/证书和被访问的文件的许可来编程满足对于文件的客户机请求的服务器。如果被访问的文件不是敏感的,则在标准端口向用户提供正常的访问,如在块331所示。但是,当被客户机请求的文件是在被允许访问之前要求更安全的信道的敏感文件时,在决333进行下一个判断用户是否具有访问文件的合适访问许可。如果用户没有合适的访问许可,则拒绝所述请求,如在块335所示。但是,如果用户的证书表示用户具有访问特定文件的许可,则使DFNSE安全协议有效,如在块337所示。DFNSE的有效使得服务器通过下述方式来迫使客户机的卸装,即,向客户机发出FYN,并且同时配置更安全的端口以从接受具有使用会话参数存储的IP地址的客户机的重新安装。服务器然后经由所述安全端口来向文件提供安全访问,如在块339所示。

图3A是主要从用户/客户机系统的角度来看的本发明的实现方式中涉及的处理的流程图。当用户(经由客户机系统)首先如在块302所示安装用于主管文件系统的服务器、并且如块304所示请求访问所述文件系统时,所述处理开始。当客户机初始安装NFS文件系统时,按照默认、通过标准TCP连接来完成所述安装。例如,所述连接可以是公知的NFS端口2048。服务器具有被绑定到这个端口的监听套接字(listening socket),并且按照标准(非安全)协议来操作。注意,在所述说明性实施例中,通过DFNSE协议来增强标准协议,当请求访问敏感文件时实现所述DFNSE协议。

当从客户机请求连接时,服务器的监听套接字基本上复制其本身,并且将所述连接引向远程客户机。所述监听套接字然后保持开放以处理其他的连接请求。客户机的验证被启动,如在块306所示,并且在块308确定是否客户机的验证成功。如果客户机/用户验证处理是不成功的,则拒绝对文件系统的访问,并且如在块310所示断开安装。然后,处理结束,如在块311所示。否则,打开一个会话,并且用户访问文件系统,如在块309所示。

如在块312所示,客户机系统对于断开的连接监控连接,并且如块314所示,确定所述连接是否变为无响应,或者在服务器端被过早断开(即,理想上是在接收到服务器发出的FYN时)。当所述连接变得无响应或断开时,客户机启动被路由到由服务器表示的端口的重新安装,如在块316所示。

值得注意地,虽然实际的端口可能是客户机系统不知道的,但是在服务器的安全端口进行响应于服务器启动的卸装的重新连接。利用DFNSE的安全协议并且基于对于哪个端口是安全的并且会话是否要求安全端口的了解,服务器能够请求所述客户机在安全端口重新安装。例如,可以使得客户机利用运行加密套接字层的端口来重新安装。注意,不需要用户行为来完成重新安装和端口转换过程。对于服务器端的卸装和随后的重新安装的监控全部作为客户机系统的背景过程而发生,并且使得用户(客户机)不知道向更安全端口转换。

通过图3C的流程图来图解经由在服务器端的更安全端口而重新路由所需要的内部处理的更详细的情况。当DFNSE识别对于敏感文件的访问时,所述处理开始,如块351所示。服务器检查当前的端口安全,如块352所示。在块354确定当前端口安全对于访问所请求的文件是否是足够的(取决于文件有多敏感,在所述说明性实施例中,这是通过读取文件的安全位来推断的)。如果当前的端口安全对于访问所请求的文件是足够的,则提供访问,如块356所示。

在一个替代实施例中,可以选择性地自动化重新安装功能,并且处理需要接着确定是否使能了自动重新安装的特征。对于这个替代实施例,如果不使能自动重新安装能力,则实际上向用户提示经由安全安装而重新安装。

返回图3C的图解实施例,当端口安全不足时,服务器通过选择用于会话的更安全的端口(例如En0)来响应,如块358所示。服务器提取包括客户机的IP地址的会话的验证和安装参数的快照(snapshot),并且向更安全的端口的控制逻辑部件传送这些参数,如块360所示。所述传送以很小的延迟发生,并且所述更安全的端口因此被自动配置来从客户机接收重新安装,并且继续支持进程中的会话。在已经配置了所述安全端口后,向安装控制器提供对应的端口号与客户机的IP地址。服务器终止在第一标准端口的安装,并且当从客户机接收到重新安装时,经由所述更安全的端口来重新建立所述会话,如块362所示。

需要注意,响应于服务器终止初始的安装,客户机启动重新安装,用户将所述重新安装引导到第二安全链路。这重新建立了客户机的初始会话。但是经由第二端口。重新建立所述连接涉及检查客户机IP地址,并且将其匹配到被建立来接收来自那个IP地址的连接的端口。整个处理在后台中发生,因此从用户角度来看完成了端口的无缝转换。

在一个替代实施例中,通过访问特定文件的用户(或所选择的客户机系统)来确定特定文件的安全级。因此,如果文件访问许可仅仅被限制到文件系统管理员,则安全级高,而提供给普通雇员的文件访问许可表示所需要的安全性为较低级。当用户初始建立文件并且向那个文件分配访问许可时,完成文件的安全级的确定。一旦文件置于文件系统内,则所述文件自动继承适当的网络安全保护。对于这种实现方式,对于在文件系统内的文件的现有文件许可(例如,用户、组、其他的UNIX-rwx,rwx)包进在此提供的安全模型内,而不要求广泛的系统管理和配置。因此,本发明消除了在每个文件基础上重新配置现有文件系统的需要。对于本发明,也不需要将敏感文件移动到安全服务器。

Claims (18)

1.一种为至少第一文件的传输提供安全的方法,所述方法用于数据处理系统,所述数据处理系统包括(1)存储介质,其上存储了所述至少第一文件,所述第一文件具有预设访问许可,(2)至少第一标准端口和第二安全端口,用于将所述数据处理系统连接到外部客户机系统,(3)用于经由所述第一标准端口和所述第二安全端口而选择性地路由至少一个文件的传输的逻辑部件,和(4)用于配置支持所述客户机系统的安装的所述第一标准端口和所述第二安全端口的重新配置逻辑部件,所述方法包括:

响应所述外部客户机系统对所述第一文件访问的请求,检查所述第一文件的所述预设访问许可;以及

当所述第一文件的所述预设访问许可表示对于所述第一文件需要安全访问时,经由所述第二安全端口动态地路由所述第一文件向外部客户机系统的传输,所述动态地路由步骤包括:

首先配置所述第二安全端口以支持从所述客户机系统接收的重新安装操作;

终止所述客户机系统在所述第一标准端口上的当前安装;以及

存储所述当前安装的会话参数以使能在所述第二安全端口上的会话无缝继续。

2.按照权利要求1的方法,还包括:

当所述预设访问许可表示正常的访问是足够时,经由所述第一标准端口路由所述第一文件的传输。

3.按照权利要求1的方法,还包括:

使能经由所述第一标准端口的所述数据处理系统的第一安装;以及

仅当所述第一文件要求安全访问时,使能经由所述第二安全端口的所述数据处理系统的第二安装。

4.按照权利要求1的方法,其中,所述数据处理系统还包括与所述第二安全端口相关联的加密模块,所述动态路由步骤包括:

首先使用所述加密模块来加密所述第一文件。

5.按照权利要求4的方法,其中,所述配置步骤包括:

提取所述客户机系统的IP地址;

将所述IP地址置于所述第二安全端口的配置中,其中,所述第二安全端口自动识别来自所述客户机系统的重新安装操作,并且重新建立与所述客户机系统的会话。

6.按照权利要求1的方法,其中,所述预设访问许可是在链接到所述第一文件的元数据内的一个比特,并且所述方法还包括读取所述比特的值以评估所述第一文件是否需要安全访问。

7.按照权利要求1的方法,其中,所述预设访问许可包括识别哪些特定用户被允许经由安全访问而访问所述第一文件,所述方法还包括:

将所述客户机系统的用户与具有访问所述文件的许可的所述特定用户相比较;以及

当所述用户是所述特定用户之一时,自动启动经由所述第二安全端口重新路由所述第一文件的传输。

8.按照权利要求1的方法,其中,所述第一标准端口经由第一非安全网络连接到所述客户机系统,并且所述第二安全端口经由第二安全网络来连接到所述客户机系统。

9.按照权利要求1的方法,其中:

所述数据处理系统是在网络内的服务器,所述网络具有:第一子网,它将所述第一标准端口连接到所述客户机系统;以及第二子网,它将所述第二安全端口连接到所述客户机系统;

所述第一文件被存储在文件系统内;

所述检查步骤包括访问所述文件系统并且定位所述第一文件;以及

所述路由步骤包括:当所述文件要求安全访问时,经由所述第二子网来传输所述文件,并且当所述第一文件不要求安全访问时,经由所述第一子网来传输所述第一文件。

10.一种为至少第一文件的传输提供安全的系统,用于数据处理系统内,所述数据处理系统包括(1)存储介质,其上存储了所述至少第一文件,所述第一文件具有预设访问许可,(2)至少第一标准端口和第二安全端口,用于将所述数据处理系统连接到外部客户机系统,和(3)用于经由所述第一标准端口和所述第二安全端口而选择性地路由所述至少一个文件的传输的逻辑部件,所述为至少第一文件的传输提供安全的系统包括:

检查逻辑部件,用于响应于由所述外部客户机系统做出的对所述第一文件访问的请求,检查所述第一文件的所述预设访问许可;

重新配置逻辑部件,用于配置所述第一标准端口和所述第二安全端口,以支持通过所述客户机系统的安装;以及

动态路由逻辑部件,用于当所述第一文件的所述预设访问许可表示对于所述第一文件需要安全访问时,经由所述第二安全端口而动态地路由所述第一文件向外部客户机系统的传输,所述动态路由逻辑部件包括:

配置逻辑部件,用于首先配置所述第二安全端口以支持从所述客户机系统接收的重新安装操作;

逻辑部件,用于终止所述客户机系统在所述第一标准端口上的当前安装;以及

逻辑部件,用于存储所述当前安装的会话参数以使能在所述第二安全端口上的所述会话的无缝继续。

11.按照权利要求10的系统,还包括:

逻辑部件,用于当所述预设访问许可表示正常的访问是足够时,经由所述第一标准端口路由所述第一文件的传输。

12.按照权利要求10的系统,还包括:

逻辑部件,用于使能经由所述第一标准端口的所述数据处理系统的第一安装;以及

逻辑部件,用于仅仅当所述第一文件要求安全访问时,使能经由所述第二安全端口的所述数据处理系统的第二安装。

13.按照权利要求10的系统,其中,所述数据处理系统还包括与所述第二安全端口相关联的加密模块,所述动态路由逻辑部件包括:

逻辑部件,用于首先使用所述加密模块来加密所述第一文件。

14.按照权利要求10的系统,其中,所述动态路由逻辑部件中的所述配置逻辑部件包括:

逻辑部件,用于提取所述客户机系统的IP地址;

逻辑部件,用于将所述IP地址置于所述第二安全端口的配置中,其中,所述第二安全端口自动识别来自所述客户机系统的重新安装操作,并且重新建立与所述客户机系统的会话。

15.按照权利要求10的系统,其中,所述预设访问许可是在链接到所述第一文件的元数据内的一个比特,所述为至少第一文件的传输提供安全的系统还包括读取所述比特的值以评估所述第一文件是否要求安全访问。

16.按照权利要求10的系统,其中,所述预设访问许可包括识别哪些特定用户被允许经由安全访问而访问所述第一文件,所述为至少第一文件的传输提供安全的系统还包括:

逻辑部件,用于将所述客户机系统的用户与具有访问所述文件的许可的所述特定用户相比较;以及

逻辑部件,用于当所述用户是所述特定用户之一时,自动启动经由所述第二安全端口重新路由所述第一文件的传输。

17.按照权利要求10的系统,其中,所述第一标准端口经由第一非安全网络连接到所述客户机系统,并且所述第二安全端口经由第二安全网络连接到所述客户机系统。

18.按照权利要求10的系统,其中:

所述数据处理系统是在网络内的服务器,所述网络具有:第一子网,它将所述第一标准端口连接到所述客户机系统;以及第二子网,它将所述第二安全端口连接到所述客户机系统;

所述第一文件被存储在文件系统内;

所述检查逻辑部件包括用于访问所述文件系统并且定位所述第一文件的部件;以及

所述动态路由逻辑部件包括:用于当所述文件要求安全访问时,经由所述第二子网来传输所述文件,当所述第一文件不要求安全访问时,经由所述第一子网来传输所述第一文件的部件。

Applications Claiming Priority (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US10/443,675 | 2003-05-22 | ||

| US10/443,675 US7917751B2 (en) | 2003-05-22 | 2003-05-22 | Distributed filesystem network security extension |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| CN1791878A CN1791878A (zh) | 2006-06-21 |

| CN100530207C true CN100530207C (zh) | 2009-08-19 |

Family

ID=33450477

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| CNB2004800133205A Expired - Fee Related CN100530207C (zh) | 2003-05-22 | 2004-04-15 | 分布式文件系统网络安全扩展 |

Country Status (12)

| Country | Link |

|---|---|

| US (1) | US7917751B2 (zh) |

| EP (1) | EP1625524B1 (zh) |

| JP (1) | JP4602981B2 (zh) |

| KR (1) | KR100906119B1 (zh) |

| CN (1) | CN100530207C (zh) |

| AT (1) | ATE339733T1 (zh) |

| BR (1) | BRPI0410569B1 (zh) |

| CA (1) | CA2525249C (zh) |

| DE (1) | DE602004002401T2 (zh) |

| IL (1) | IL172054A (zh) |

| TW (1) | TWI282229B (zh) |

| WO (1) | WO2004104902A1 (zh) |

Families Citing this family (42)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US7124171B1 (en) * | 2002-05-23 | 2006-10-17 | Emc Corporation | In a networked computing cluster storage system and plurality of servers sharing files, in the event of server unavailability, transferring a floating IP network address from first server to second server to access area of data |

| US7480700B2 (en) * | 2004-04-27 | 2009-01-20 | Apple Inc. | Method and system for retrieval and usage of remote entry points |

| US7827294B2 (en) * | 2004-05-06 | 2010-11-02 | American Express Travel Related Services Company, Inc. | System and method for dynamic security provisioning of computing resources |

| US20060031326A1 (en) * | 2004-07-06 | 2006-02-09 | Francis Ovenden | Managing personal communications from a calendar scheduling application |

| US7640346B2 (en) * | 2005-02-01 | 2009-12-29 | Microsoft Corporation | Dispatching network connections in user-mode |

| JP4722519B2 (ja) * | 2005-03-25 | 2011-07-13 | 株式会社日立製作所 | 計算機システム及びストレージサーバ、検索サーバ、端末装置並びに検索方法 |

| US7742498B2 (en) | 2005-05-17 | 2010-06-22 | At&T Intellectual Property Ii, L.P. | Method and apparatus for routing a call to a dual mode wireless device |

| US8272058B2 (en) | 2005-07-29 | 2012-09-18 | Bit 9, Inc. | Centralized timed analysis in a network security system |

| US8984636B2 (en) | 2005-07-29 | 2015-03-17 | Bit9, Inc. | Content extractor and analysis system |

| US7895651B2 (en) | 2005-07-29 | 2011-02-22 | Bit 9, Inc. | Content tracking in a network security system |

| JP4600762B2 (ja) * | 2005-08-31 | 2010-12-15 | ソニー株式会社 | 情報処理装置および方法、並びにプログラム |

| KR100810368B1 (ko) * | 2006-07-10 | 2008-03-07 | 주식회사 한글과 컴퓨터 | 그룹 내 문서에 대한 유출 방지 및 접근 제어 시스템 |

| US8874907B1 (en) * | 2007-09-28 | 2014-10-28 | Symantec Operating Corporation | Controlling access to an NFS share |

| US8560833B2 (en) * | 2010-10-29 | 2013-10-15 | Aruba Networks, Inc. | Automatic secure client access |

| US8959113B2 (en) | 2011-03-30 | 2015-02-17 | Open Text S.A. | System, method and computer program product for managing tabulated metadata |

| US10331801B2 (en) | 2011-09-23 | 2019-06-25 | Open Invention Network, Llc | System for live-migration and automated recovery of applications in a distributed system |

| US10311027B2 (en) | 2011-09-23 | 2019-06-04 | Open Invention Network, Llc | System for live-migration and automated recovery of applications in a distributed system |

| US9547705B2 (en) * | 2011-09-23 | 2017-01-17 | Hybrid Logic Ltd | System for live-migration and automated recovery of applications in a distributed system |

| US9483542B2 (en) | 2011-09-23 | 2016-11-01 | Hybrid Logic Ltd | System for live-migration and automated recovery of applications in a distributed system |

| US9501543B2 (en) | 2011-09-23 | 2016-11-22 | Hybrid Logic Ltd | System for live-migration and automated recovery of applications in a distributed system |

| US9477739B2 (en) | 2011-09-23 | 2016-10-25 | Hybrid Logic Ltd | System for live-migration and automated recovery of applications in a distributed system |

| GB2495079A (en) | 2011-09-23 | 2013-04-03 | Hybrid Logic Ltd | Live migration of applications and file systems in a distributed system |

| TW201351194A (zh) * | 2012-06-07 | 2013-12-16 | Askey Computer Corp | 可攜式電子裝置的資料保護方法及其電腦程式產品 |

| US8635668B1 (en) * | 2012-07-11 | 2014-01-21 | International Business Machines Corporation | Link analysis tool for security information handling system |

| US8806575B2 (en) | 2012-07-11 | 2014-08-12 | International Business Machines Corporation | Network selection tool for information handling system |

| US8898769B2 (en) | 2012-11-16 | 2014-11-25 | At&T Intellectual Property I, Lp | Methods for provisioning universal integrated circuit cards |

| US8959331B2 (en) | 2012-11-19 | 2015-02-17 | At&T Intellectual Property I, Lp | Systems for provisioning universal integrated circuit cards |

| US9513803B2 (en) * | 2012-12-21 | 2016-12-06 | Intel Corporation | Tagging in a storage device |

| US9699141B2 (en) * | 2013-04-03 | 2017-07-04 | Symantec Corporation | Method and apparatus for integrating security context in network routing decisions |

| US9036820B2 (en) | 2013-09-11 | 2015-05-19 | At&T Intellectual Property I, Lp | System and methods for UICC-based secure communication |

| US9124573B2 (en) | 2013-10-04 | 2015-09-01 | At&T Intellectual Property I, Lp | Apparatus and method for managing use of secure tokens |

| US9208300B2 (en) | 2013-10-23 | 2015-12-08 | At&T Intellectual Property I, Lp | Apparatus and method for secure authentication of a communication device |

| US9240994B2 (en) | 2013-10-28 | 2016-01-19 | At&T Intellectual Property I, Lp | Apparatus and method for securely managing the accessibility to content and applications |

| US9313660B2 (en) | 2013-11-01 | 2016-04-12 | At&T Intellectual Property I, Lp | Apparatus and method for secure provisioning of a communication device |

| US9240989B2 (en) | 2013-11-01 | 2016-01-19 | At&T Intellectual Property I, Lp | Apparatus and method for secure over the air programming of a communication device |

| US9413759B2 (en) | 2013-11-27 | 2016-08-09 | At&T Intellectual Property I, Lp | Apparatus and method for secure delivery of data from a communication device |

| CN103905466B (zh) * | 2014-04-22 | 2017-01-11 | 郭伟 | 一种存储系统数据访问控制系统及其方法 |

| US9713006B2 (en) | 2014-05-01 | 2017-07-18 | At&T Intellectual Property I, Lp | Apparatus and method for managing security domains for a universal integrated circuit card |

| US9628486B2 (en) | 2014-10-23 | 2017-04-18 | Vormetric, Inc. | Access control for data blocks in a distributed filesystem |

| US10558818B2 (en) * | 2017-02-22 | 2020-02-11 | Red Hat, Inc. | Supporting security access controls in an overlay filesystem |

| WO2020055968A1 (en) * | 2018-09-11 | 2020-03-19 | Amari.Ai Incorporated | Secure communications gateway for trusted execution and secure communications |

| EP4106290A1 (en) * | 2021-06-17 | 2022-12-21 | Deutsche Telekom AG | A method for operating a distributed application |

Citations (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| CN1164074A (zh) * | 1995-12-29 | 1997-11-05 | 国际商业机器公司 | 验证文件签字的系统和方法 |

| CN1225186A (zh) * | 1996-12-18 | 1999-08-04 | 亚历山大S·奥伦斯坦 | 用于从远程站访问应用服务程序的安全系统 |

| CN1354936A (zh) * | 2000-04-14 | 2002-06-19 | 韩国稀客股份有限公司 | 基于数字签名证书保护文件系统的方法和装置 |

Family Cites Families (29)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US6850252B1 (en) * | 1999-10-05 | 2005-02-01 | Steven M. Hoffberg | Intelligent electronic appliance system and method |

| US5758334A (en) | 1995-07-05 | 1998-05-26 | International Business Machines Corporation | File system remount operation with selectable access modes that saves knowledge of the volume path and does not interrupt an executing process upon changing modes |

| US6006018A (en) * | 1995-10-03 | 1999-12-21 | International Business Machines Corporation | Distributed file system translator with extended attribute support |

| JPH09305682A (ja) | 1996-05-13 | 1997-11-28 | Sony Corp | 通信装置 |

| JPH10124427A (ja) | 1996-06-19 | 1998-05-15 | At & T Corp | 自動的にネットワーク再構成を行なうためのシステムおよび方法 |

| US5903732A (en) * | 1996-07-03 | 1999-05-11 | Hewlett-Packard Company | Trusted gateway agent for web server programs |

| JPH10171879A (ja) | 1996-12-06 | 1998-06-26 | Purosupaa Kurieiteibu:Kk | 商品販売システム、その情報通信方法およびその記録媒体 |

| JPH10229459A (ja) | 1996-12-09 | 1998-08-25 | Nippon Telegr & Teleph Corp <Ntt> | 有料情報の送出方法、その装置および記録媒体 |

| US6405315B1 (en) * | 1997-09-11 | 2002-06-11 | International Business Machines Corporation | Decentralized remotely encrypted file system |

| US5931947A (en) * | 1997-09-11 | 1999-08-03 | International Business Machines Corporation | Secure array of remotely encrypted storage devices |

| US6470386B1 (en) * | 1997-09-26 | 2002-10-22 | Worldcom, Inc. | Integrated proxy interface for web based telecommunications management tools |

| US6058400A (en) * | 1998-04-28 | 2000-05-02 | Sun Microsystems, Inc. | Highly available cluster coherent filesystem |

| JP2000010921A (ja) | 1998-06-19 | 2000-01-14 | Nec Corp | 通信方法および通信システム、並びに記録媒体 |

| JP2000067120A (ja) | 1998-08-19 | 2000-03-03 | Nec Corp | プログラムダウンロードによるインターネット迂回ルートの自動確立装置および方法 |

| JP2000076336A (ja) | 1998-08-31 | 2000-03-14 | Fujitsu Ltd | 電子決済認証システム及び電子商取引サービスプロバイダ装置 |

| AU6401999A (en) * | 1998-09-28 | 2000-04-17 | Argus Systems Group, Inc. | Trusted compartmentalized computer operating system |

| US6772333B1 (en) * | 1999-09-01 | 2004-08-03 | Dickens Coal Llc | Atomic session-start operation combining clear-text and encrypted sessions to provide id visibility to middleware such as load-balancers |

| US6782418B1 (en) * | 2000-01-24 | 2004-08-24 | General Electric Company | Method and apparatus for secure data file uploading |

| US6952780B2 (en) * | 2000-01-28 | 2005-10-04 | Safecom A/S | System and method for ensuring secure transfer of a document from a client of a network to a printer |

| US7010689B1 (en) * | 2000-08-21 | 2006-03-07 | International Business Machines Corporation | Secure data storage and retrieval in a client-server environment |

| US6947556B1 (en) * | 2000-08-21 | 2005-09-20 | International Business Machines Corporation | Secure data storage and retrieval with key management and user authentication |

| US7089585B1 (en) * | 2000-08-29 | 2006-08-08 | Microsoft Corporation | Method and system for authorizing a client computer to access a server computer |

| US7003799B2 (en) * | 2001-01-30 | 2006-02-21 | Hewlett-Packard Development Company, L.P. | Secure routable file upload/download across the internet |

| US7073055B1 (en) * | 2001-02-22 | 2006-07-04 | 3Com Corporation | System and method for providing distributed and dynamic network services for remote access server users |

| US6678828B1 (en) * | 2002-07-22 | 2004-01-13 | Vormetric, Inc. | Secure network file access control system |

| US6931530B2 (en) * | 2002-07-22 | 2005-08-16 | Vormetric, Inc. | Secure network file access controller implementing access control and auditing |

| US7143288B2 (en) * | 2002-10-16 | 2006-11-28 | Vormetric, Inc. | Secure file system server architecture and methods |

| US7565533B2 (en) * | 2002-11-05 | 2009-07-21 | Sun Microsystems, Inc. | Systems and methods for providing object integrity and dynamic permission grants |

| US8683031B2 (en) * | 2004-10-29 | 2014-03-25 | Trustwave Holdings, Inc. | Methods and systems for scanning and monitoring content on a network |

-

2003

- 2003-05-22 US US10/443,675 patent/US7917751B2/en not_active Expired - Fee Related

-

2004

- 2004-04-15 JP JP2006530468A patent/JP4602981B2/ja not_active Expired - Fee Related

- 2004-04-15 WO PCT/GB2004/001629 patent/WO2004104902A1/en active IP Right Grant

- 2004-04-15 BR BRPI0410569A patent/BRPI0410569B1/pt active IP Right Grant

- 2004-04-15 CN CNB2004800133205A patent/CN100530207C/zh not_active Expired - Fee Related

- 2004-04-15 CA CA2525249A patent/CA2525249C/en not_active Expired - Fee Related

- 2004-04-15 EP EP04727590A patent/EP1625524B1/en not_active Expired - Lifetime

- 2004-04-15 DE DE602004002401T patent/DE602004002401T2/de not_active Expired - Lifetime

- 2004-04-15 AT AT04727590T patent/ATE339733T1/de not_active IP Right Cessation

- 2004-05-07 TW TW093112916A patent/TWI282229B/zh not_active IP Right Cessation

-

2005

- 2005-09-29 KR KR1020057018432A patent/KR100906119B1/ko not_active IP Right Cessation

- 2005-11-20 IL IL172054A patent/IL172054A/en not_active IP Right Cessation

Patent Citations (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| CN1164074A (zh) * | 1995-12-29 | 1997-11-05 | 国际商业机器公司 | 验证文件签字的系统和方法 |

| CN1225186A (zh) * | 1996-12-18 | 1999-08-04 | 亚历山大S·奥伦斯坦 | 用于从远程站访问应用服务程序的安全系统 |

| CN1354936A (zh) * | 2000-04-14 | 2002-06-19 | 韩国稀客股份有限公司 | 基于数字签名证书保护文件系统的方法和装置 |

Non-Patent Citations (8)

| Title |

|---|

| Cryptographic file system for Unix. BLAZE MATT.ACM CONFERENCE ON COMPUTER AND COMMUNICATIONS SECURITY. 1993 |

| Cryptographic file system for Unix. BLAZE MATT.ACM CONFERENCE ON COMPUTER AND COMMUNICATIONS SECURITY. 1993 * |

| JFS:a secure distributed file system for network computers. O'CONNELL M ET AL.EUROMICRO CONFERENCE. 1999 |

| JFS:a secure distributed file system for network computers. O'CONNELL M ET AL.EUROMICRO CONFERENCE. 1999 * |

| PHP course:Redirection. . 2003 |

| PHP course:Redirection. 2003 * |

| The Common Gateway interface(CGI) Version 1.1. DAVID,ROBINSON,APACHE,SOFTWARE,FOUNDATION.. 2003 |

| Web Security:Putting Secure Font End on yourCOM+Distributed Applications. KEITH BROWN.MSDN MAGAZINE. 2003 |

Also Published As

| Publication number | Publication date |

|---|---|

| BRPI0410569B1 (pt) | 2016-08-23 |

| US20040236745A1 (en) | 2004-11-25 |

| CA2525249A1 (en) | 2004-12-02 |

| KR100906119B1 (ko) | 2009-07-07 |

| KR20060015714A (ko) | 2006-02-20 |

| BRPI0410569A (pt) | 2006-06-20 |

| TW200507570A (en) | 2005-02-16 |

| US7917751B2 (en) | 2011-03-29 |

| IL172054A (en) | 2012-09-24 |

| JP4602981B2 (ja) | 2010-12-22 |

| CA2525249C (en) | 2011-03-29 |

| WO2004104902A1 (en) | 2004-12-02 |

| CN1791878A (zh) | 2006-06-21 |

| DE602004002401D1 (de) | 2006-10-26 |

| DE602004002401T2 (de) | 2007-09-20 |

| TWI282229B (en) | 2007-06-01 |

| ATE339733T1 (de) | 2006-10-15 |

| EP1625524B1 (en) | 2006-09-13 |

| IL172054A0 (en) | 2011-08-01 |

| EP1625524A1 (en) | 2006-02-15 |

| JP2007503652A (ja) | 2007-02-22 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| CN100530207C (zh) | 分布式文件系统网络安全扩展 | |

| JP6656157B2 (ja) | ネットワーク接続自動化 | |

| CN105376216B (zh) | 一种远程访问方法、代理服务器及客户端 | |

| EP1130875B1 (en) | A home gateway with a data backup service | |

| CN100571127C (zh) | 用于更新接入点连接密码的系统和方法 | |

| CN100574237C (zh) | 代理接入方法、控制网络设备以及代理接入系统 | |

| US20060224897A1 (en) | Access control service and control server | |

| CN103944890A (zh) | 基于客户端/服务器模式的虚拟交互系统及方法 | |

| KR20010021107A (ko) | 원격통신 시스템에서 특정 기능의 가동을 보안하는 장치및 방법 | |

| CN102713926A (zh) | 机密信息泄露防止系统、机密信息泄露防止方法及机密信息泄露防止程序 | |

| WO2008097373A2 (en) | Phone home servlet in a computer investigation system | |

| US20220345491A1 (en) | Systems and methods for scalable zero trust security processing | |

| CN101986598B (zh) | 认证方法、服务器及系统 | |

| WO2017021687A1 (en) | Security device for securely connecting peripheral bus devices | |

| KR102554200B1 (ko) | 논리적 연결 식별 기반 데이터 플로우를 제어하기 위한 시스템 및 그에 관한 방법 | |

| CN115250203A (zh) | 一种控制设备准入的方法、装置及相关产品 | |

| EP3180705B1 (en) | End point secured network | |

| RU2422886C2 (ru) | Обеспечение согласованного прохода брандмауэра, имеющего информацию о приложении | |

| JP4320904B2 (ja) | ゲートウェイおよびデータ通信方法 | |

| CN111079109A (zh) | 兼容多浏览器本地安全授权登录方法和系统 | |

| KR102269885B1 (ko) | 사용자별 맞춤형 서버 작업 환경의 생성 기능을 구비한 접근통제 시스템 | |

| KR102588356B1 (ko) | 네트워크 접속을 제어하기 위한 시스템 및 그에 관한 방법 | |

| JP3541872B2 (ja) | ネットワークアクセス検証システム | |

| CN116800440A (zh) | 一种通讯加密系统及加密方法 | |

| JP2005196279A (ja) | ネットワークシステム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| C06 | Publication | ||

| PB01 | Publication | ||

| C10 | Entry into substantive examination | ||

| SE01 | Entry into force of request for substantive examination | ||

| C14 | Grant of patent or utility model | ||

| GR01 | Patent grant | ||

| CF01 | Termination of patent right due to non-payment of annual fee |

Granted publication date: 20090819 |

|

| CF01 | Termination of patent right due to non-payment of annual fee |