JP5672425B2 - 暗号通信システムおよび暗号通信方法 - Google Patents

暗号通信システムおよび暗号通信方法 Download PDFInfo

- Publication number

- JP5672425B2 JP5672425B2 JP2009233876A JP2009233876A JP5672425B2 JP 5672425 B2 JP5672425 B2 JP 5672425B2 JP 2009233876 A JP2009233876 A JP 2009233876A JP 2009233876 A JP2009233876 A JP 2009233876A JP 5672425 B2 JP5672425 B2 JP 5672425B2

- Authority

- JP

- Japan

- Prior art keywords

- communication

- encryption

- node

- site

- key

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

- 238000004891 communication Methods 0.000 title claims description 256

- 238000000034 method Methods 0.000 title claims description 46

- 230000005540 biological transmission Effects 0.000 claims description 118

- 230000015654 memory Effects 0.000 claims description 35

- 230000006870 function Effects 0.000 claims description 7

- 230000003287 optical effect Effects 0.000 description 23

- 238000010586 diagram Methods 0.000 description 16

- 238000004364 calculation method Methods 0.000 description 7

- 230000008569 process Effects 0.000 description 7

- 230000006866 deterioration Effects 0.000 description 5

- 230000000694 effects Effects 0.000 description 5

- 238000005516 engineering process Methods 0.000 description 5

- 238000012937 correction Methods 0.000 description 4

- 238000012545 processing Methods 0.000 description 4

- 238000012546 transfer Methods 0.000 description 4

- 230000008901 benefit Effects 0.000 description 3

- 238000013478 data encryption standard Methods 0.000 description 3

- 230000001771 impaired effect Effects 0.000 description 3

- 230000015556 catabolic process Effects 0.000 description 2

- 230000008859 change Effects 0.000 description 2

- 238000006731 degradation reaction Methods 0.000 description 2

- 230000003321 amplification Effects 0.000 description 1

- 230000002708 enhancing effect Effects 0.000 description 1

- 238000003199 nucleic acid amplification method Methods 0.000 description 1

- 239000013307 optical fiber Substances 0.000 description 1

- 230000037361 pathway Effects 0.000 description 1

- 230000010287 polarization Effects 0.000 description 1

- 230000003252 repetitive effect Effects 0.000 description 1

- 238000012827 research and development Methods 0.000 description 1

- 238000010079 rubber tapping Methods 0.000 description 1

- 238000012795 verification Methods 0.000 description 1

Images

Description

ここで、exはビット誤り率、ezは位相誤り率、H(e)=-e・log2e - (1-e)・log2(1-e)はバイナリシャノンエントロピーである。上式のH(ex)に関する項は誤り訂正過程で消失する情報量、H(ez)に関する項は秘匿増強過程で破棄する情報量に対応する。この様に誤り率から計算される情報量の2倍程度の情報量を削減した結果が、安全な暗号鍵を生成できる速度となる。

図1(A)に示すように、本発明の第1実施形態による暗号通信システムは、送信元ノード10と送信先ノード20とがネットワーク30にそれぞれ接続されているものとする。ネットワーク30の形態は限定されないが、秘匿通信機能を有することが望ましい。たとえば、上述した量子鍵配付(QKD)技術などを利用した暗号鍵共有手段を有するノードからなるネットワークであることが特に望ましい。

図1(A)に示す第1実施形態におけるネットワーク30は、上述したように秘匿通信ネットワークであることが望ましいが、そのトポロジはリング型、スター型のいずれでもよい。

本発明の第1実施例として、図2(A)に示す暗号鍵中継方式を採用したリング型の秘匿通信ネットワークの場合を説明する。ここでは、暗号鍵を中継する際やメッセージを暗号化する際にワンタイムパッド暗号を用いるものとする。また、送信元と送信先のサイト間で暗号鍵を共有するための暗号鍵共有手段は、QKDによる隣接サイト間での秘密鍵共有手法を利用するものとする。ただし、QKD技術に限定されるものではなく、それ以外の秘密鍵共有手法を利用することもできる。

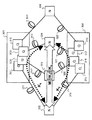

図3に示すように、サイト11−16が光伝送路171−176によりそれぞれ接続されてリング型ネットワークを構成している。ここでは、サイト11が送信元ノード、サイト16が送信先ノードであり、サイト11とサイト16とがサイト12および13を中継ノードとする第1経路と、サイト14および15を中継ノードとする第2経路とによって接続されているものとする。サイト11−16はそれぞれ基本的に同じ構成を有し、図示されていない別のネットワークに接続されていてもよい。

図3に示すリング型ネットワーク全体の制御を行うコントローラを準備することで、上記の各サイトでの暗号化/復号動作を制御することができるが、各サイトで図3に示すネットワークを分散的に管理することも可能である。以下、図4−図6を参照しながら、分散管理による各サイトの動作について説明する。

上述したように、本発明の第1実施例によれば、図3に示すような中継サイト12−15のいずれか1つの信頼性が損なわれても、送信元サイト11と送信先サイト14との間の暗号化通信の安全性は確保される。その理由は、例えばサイト12若しくは13に対する攻撃が成功して暗号鍵K11が盗聴者に知られたとしても、メッセージMは暗号鍵K11とK13の双方を用いて暗号化されているため、盗聴者は元のメッセージMを得ることができないためである。

本発明の第1実施形態は、図2(A)に示すようにリング型ネットワークだけでなく、図2(B)に示すようなスター型ネットワークにも適用可能である。図7に、本発明の第2実施例としてスター型ネットワークへの適用例を示す。

上述した第1実施例(図3)では、送信元サイト11とその隣接サイトとの間で共有されている暗号鍵を利用して、サイト12から送信先サイト16へ暗号鍵K11を、サイト14から送信先サイト16へ暗号鍵K13を、それぞれ送信した。しかしながら、本発明はこれに限定されるものではなく、送信元サイトで2系統の乱数を発生し、それらを第1実施例と同様の手順で送信先サイトへ送信することもできる。以下、本発明の第3実施例について、第1実施例と異なる点を主として説明する。

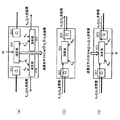

図8に示すように、サイト51−56が光伝送路571−576によりそれぞれ接続されてリング型ネットワークを構成している。ここでは、サイト51が送信元ノード、サイト56が送信先ノードであり、サイト51とサイト56とがサイト52および53を中継ノードとする第1経路と、サイト54および55を中継ノードとする第2経路とによって接続されているものとする。サイト51−56はそれぞれ基本的に同じ構成を有し、図示されていない別のネットワークに接続されていてもよい。

図8に示すリング型ネットワーク全体の制御を行うコントローラを準備することで、上記の各サイトでの暗号化/復号動作を制御することができるが、各サイトで図8に示すネットワークを分散的に管理することも可能である。以下、図9および図10を参照しながら、分散管理による各サイトの動作について説明する。

上述したように、本発明の第3実施例によれば、上述した第1実施例と同様の効果を得られるが、さらに、第1実施例と比較して、各中継サイトの動作が一律となり、ネットワーク制御が簡易となる効果も有する。

本発明の第2実施形態において、図1(B)に示すネットワーク30はリング型、スター型のいずれでもよい。

本発明の第4実施例として、図11(A)に示す反復暗号中継方式を採用したリング型の秘匿通信ネットワークの場合を説明する。ここでは、暗号鍵を中継する際やメッセージを暗号化する際にワンタイムパッド暗号を用いるものとする。また、送信元と送信先のサイト間で暗号鍵を共有するための暗号鍵共有手段は、QKDによる隣接サイト間での秘密鍵共有手法を利用するものとする。ただし、QKD技術に限定されるものではなく、それ以外の秘密鍵共有手法を利用することもできる。

図12に示すように、サイト81−86が光伝送路871−876によりそれぞれ接続されてリング型ネットワークを構成している。ここでは、サイト81が送信元ノード、サイト86が送信先ノードであり、サイト81とサイト86とがサイト82および83を中継ノードとする第1経路と、サイト84および85を中継ノードとする第2経路とによって接続されているものとする。サイト81−86は基本的に同じ構成を有する。

図12に示すリング型ネットワーク全体の制御を行うコントローラを準備することで、上記の各サイトでの暗号化/復号動作を制御することができるが、各サイトで図3に示すネットワークを分散的に管理することも可能である。以下、分散管理による各サイトの動作について説明する。なお、各サイトには、図示されていない制御部が設けられており、制御部が次に述べるように動作を制御する。なお、制御部と同等の機能は、CPU(Central Processing Unit)等のプログラム制御プロセッサ上でプログラムを実行することにより実現することもできる。

上述したように、本発明の第4実施例によれば、上述した第1実施例と同様の効果を得られるが、さらに、メッセージMが各中継サイトで多重暗号化されつつ送信先サイトまで転送されるので、より秘匿性を高めたメッセージ伝送が可能となる。

20 送信先ノード

30 ネットワーク

11 送信元サイト

12−13 中継サイト

14−15 中継サイト

16 送信先サイト

111,112、121,122、131,132、141,142、151,152、161,162 量子暗号通信部

113 多重暗号化部

171−176 光伝送路

163 多重復号部

Claims (11)

- 暗号通信システムにおける暗号通信装置であって、

ネットワークに構成され通信相手と接続した複数の異なる経路をそれぞれ通して複数の独立な暗号鍵を配付することで前記通信相手と前記複数の独立な暗号鍵を共有するための鍵共有手段と、

前記通信相手へ送信するメッセージを前記通信相手と共有した前記複数の独立な暗号鍵を用いて多重暗号化し、前記通信相手から受信した多重暗号化メッセージを前記通信相手と共有した前記複数の独立な暗号鍵を用いて復号する暗号通信手段と、

を有し、

前記暗号通信手段は、前記多重暗号化メッセージを前記複数の異なる経路とは別の通信路を通して前記通信相手へ送信することを特徴とする暗号通信装置。 - 前記ネットワークは少なくとも1つの中継ノードを含む秘匿通信ネットワークであることを特徴とする請求項1に記載の暗号通信装置。

- 暗号通信システムにおける暗号通信装置の通信制御方法であって、

ネットワークに構成され通信相手と接続した複数の異なる経路をそれぞれ通して複数の独立な暗号鍵を配付することで前記通信相手と前記複数の独立な暗号鍵を共有して鍵メモリに格納し、

前記通信相手へ送信するメッセージを前記通信相手と共有した前記複数の独立な暗号鍵を用いて多重暗号化し、

前記通信相手から受信した多重暗号化メッセージを前記通信相手と共有した前記複数の独立な暗号鍵を用いて復号し、

前記多重暗号化メッセージを前記複数の異なる経路とは別の通信路を通して前記通信相手へ送信することを特徴とする通信制御方法。 - 前記ネットワークは少なくとも1つの中継ノードを含む秘匿通信ネットワークであることを特徴とする請求項3に記載の通信制御方法。

- 第1ノードと第2ノードとの間で暗号通信を行う暗号通信システムであって、

前記第1ノードと前記第2ノードとの間を複数の異なる経路で接続可能なネットワークを有し、

前記第1ノードおよび前記第2ノードの各々は、前記ネットワークの前記複数の異なる経路をそれぞれ通して複数の独立な暗号鍵を配付することで他方のノードと前記複数の独立な暗号鍵を共有するための鍵共有手段を有し、

送信元ノードは、送信先ノードへ送信するメッセージを前記送信先ノードと共有した前記複数の独立な暗号鍵を用いて多重暗号化し、

前記送信元ノードから多重暗号化メッセージを受信した受信ノードは、前記多重暗号化メッセージを前記送信元ノードと共有した前記複数の独立な暗号鍵を用いて復号し、

前記送信元ノードは、前記多重暗号化メッセージを前記複数の異なる経路とは別の通信路を通して前記受信ノードへ送信することを特徴とする暗号通信システム。 - 前記ネットワークは少なくとも1つの中継ノードを含む秘匿通信ネットワークであることを特徴とする請求項5に記載の暗号通信システム。

- 前記ネットワークの複数の異なる経路の各々における中継ノードは、当該中継ノードの両側の隣接ノードとの間でそれぞれ別個の秘匿通信路を構成することを特徴とする請求項6に記載の暗号通信システム。

- 第1ノードと第2ノードとの間で暗号通信を行う暗号通信システムにおける暗号通信方法であって、

前記第1ノードと前記第2ノードとの間をネットワークに構成された複数の異なる経路で接続し、

前記第1ノードおよび前記第2ノードの各々は、前記ネットワークの前記複数の異なる経路をそれぞれ通して複数の独立な暗号鍵を配付することで他方のノードと前記複数の独立な暗号鍵を共有し、

送信元ノードは、送信先ノードへ送信するメッセージを前記送信先ノードと共有した前記複数の独立な暗号鍵を用いて多重暗号化し、

前記送信元ノードから多重暗号化メッセージを受信した受信ノードは、前記多重暗号化メッセージを前記送信元ノードと共有した前記複数の独立な暗号鍵を用いて復号し、

前記送信元ノードは、前記多重暗号化メッセージを前記複数の異なる経路とは別の通信路を通して前記受信ノードへ送信する、

ことを特徴とする暗号通信方法。 - 前記ネットワークは少なくとも1つの中継ノードを含む秘匿通信ネットワークであることを特徴とする請求項8に記載の暗号通信方法。

- 前記ネットワークの複数の異なる経路の各々における中継ノードは、当該中継ノードの両側の隣接ノードとの間でそれぞれ別個の秘匿通信路を構成することを特徴とする請求項9に記載の暗号通信方法。

- 暗号通信システムにおける暗号通信装置のプログラム制御プロセッサを機能させるプログラムであって、

鍵共有手段が、ネットワークに構成され通信相手と接続した複数の異なる経路をそれぞれ通して複数の独立な暗号鍵を配付することで前記通信相手と前記複数の独立な暗号鍵を共有して鍵メモリに格納し、

多重暗号化手段が前記通信相手へ送信するメッセージを前記通信相手と共有した前記複数の独立な暗号鍵を用いて多重暗号化し、

復号手段が前記通信相手から受信した多重暗号化メッセージを前記通信相手と共有した前記複数の独立な暗号鍵を用いて復号し、

暗号通信手段が、前記多重暗号化メッセージを前記複数の異なる経路とは別の通信路を通して前記通信相手へ送信する、

ように前記プログラム制御プロセッサを機能させることを特徴とするプログラム。

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2009233876A JP5672425B2 (ja) | 2009-10-07 | 2009-10-07 | 暗号通信システムおよび暗号通信方法 |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2009233876A JP5672425B2 (ja) | 2009-10-07 | 2009-10-07 | 暗号通信システムおよび暗号通信方法 |

Related Child Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2014220342A Division JP5822083B2 (ja) | 2014-10-29 | 2014-10-29 | 暗号通信システムおよび暗号通信方法 |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2011082832A JP2011082832A (ja) | 2011-04-21 |

| JP5672425B2 true JP5672425B2 (ja) | 2015-02-18 |

Family

ID=44076424

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2009233876A Active JP5672425B2 (ja) | 2009-10-07 | 2009-10-07 | 暗号通信システムおよび暗号通信方法 |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP5672425B2 (ja) |

Cited By (1)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US12381713B2 (en) | 2022-03-29 | 2025-08-05 | Kabushiki Kaisha Toshiba | Encryption communication system, encryption communication apparatus, and encryption communication |

Families Citing this family (11)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| WO2016031194A1 (ja) | 2014-08-25 | 2016-03-03 | 日本電気株式会社 | 情報通信システム、情報通信方法および装置 |

| CN105827397B (zh) * | 2015-01-08 | 2019-10-18 | 阿里巴巴集团控股有限公司 | 基于可信中继的量子密钥分发系统、方法及装置 |

| GB2581528B (en) | 2019-02-22 | 2022-05-18 | Toshiba Kk | A method, a communication network and a node for exchanging a cryptographic key |

| JP7414688B2 (ja) * | 2020-10-26 | 2024-01-16 | 株式会社東芝 | 通信装置、通信方法、プログラムおよび通信システム |

| CN117581505A (zh) * | 2021-07-23 | 2024-02-20 | 华为技术加拿大有限公司 | 多用户量子密钥分发和管理的方法和系统 |

| JP7673019B2 (ja) * | 2022-04-14 | 2025-05-08 | 株式会社東芝 | 暗号通信システム、暗号通信装置および暗号通信方法 |

| JP2023162798A (ja) * | 2022-04-27 | 2023-11-09 | 国立研究開発法人情報通信研究機構 | ネットワーク制御装置 |

| KR20250005436A (ko) * | 2022-05-11 | 2025-01-09 | 니폰 덴신 덴와 가부시끼가이샤 | 키 교환 시스템, qkd 장치, 거점 장치, 방법 및 시스템 |

| EP4525351A1 (en) * | 2022-05-11 | 2025-03-19 | Nippon Telegraph And Telephone Corporation | Key exchange system, qkd device, base device, method and program |

| JP2024098810A (ja) * | 2023-01-11 | 2024-07-24 | 国立研究開発法人情報通信研究機構 | 通信ネットワークの制御装置 |

| CN116527262B (zh) * | 2023-05-19 | 2024-11-15 | 北京泰岳天成科技有限公司 | 量子密钥同步方法和远距离无线电传感网络系统 |

Family Cites Families (6)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH01225251A (ja) * | 1988-03-04 | 1989-09-08 | Toshiba Corp | 秘密鍵配送方式 |

| JPH11163937A (ja) * | 1997-11-28 | 1999-06-18 | Mitsubishi Materials Corp | コンピュータとコンピュータネットワーク及びコンピュータネットワークにおける情報の伝送方法並びに情報伝送に係わるプログラムが記録されたコンピュータに読み取り可能な記録媒体 |

| JP2003204323A (ja) * | 2000-12-21 | 2003-07-18 | Yasumasa Uyama | 秘密通信方法 |

| JP2005117511A (ja) * | 2003-10-10 | 2005-04-28 | Nec Corp | 量子暗号通信システム及びそれに用いる量子暗号鍵配布方法 |

| JP5013521B2 (ja) * | 2007-09-05 | 2012-08-29 | 独立行政法人情報通信研究機構 | 量子暗号通信装置及び方法 |

| GB0801395D0 (en) * | 2008-01-25 | 2008-03-05 | Qinetiq Ltd | Network having quantum key distribution |

-

2009

- 2009-10-07 JP JP2009233876A patent/JP5672425B2/ja active Active

Cited By (1)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US12381713B2 (en) | 2022-03-29 | 2025-08-05 | Kabushiki Kaisha Toshiba | Encryption communication system, encryption communication apparatus, and encryption communication |

Also Published As

| Publication number | Publication date |

|---|---|

| JP2011082832A (ja) | 2011-04-21 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP5672425B2 (ja) | 暗号通信システムおよび暗号通信方法 | |

| JP5384781B2 (ja) | 秘匿通信システムおよび共有秘密情報の生成方法 | |

| US11057293B2 (en) | Method and system for validating ordered proof of transit of traffic packets in a network | |

| JP5631743B2 (ja) | 量子暗号装置 | |

| JP5288087B2 (ja) | 秘匿通信ネットワークにおける暗号鍵管理方法および装置 | |

| JP5492095B2 (ja) | 量子鍵配送を有するネットワーク | |

| US8670563B2 (en) | System and method for designing secure client-server communication protocols based on certificateless public key infrastructure | |

| JP5300719B2 (ja) | 量子暗号リンクネットワーク用節点装置及び該節点装置用節点モジュール | |

| US11936781B2 (en) | Method and system for creating a quantum secured encryption key | |

| Garcia et al. | Quantum-resistant transport layer security | |

| JP2009265159A (ja) | 秘匿通信ネットワークにおける共有乱数管理方法および管理システム | |

| JP2008500774A (ja) | Qkdのキーバンクシステムおよびその方法 | |

| US12120224B2 (en) | Method and system for performing a secure key relay of an encryption key | |

| US20240313949A1 (en) | Key exchange protocol for quantum network | |

| Nunez | Umbral: a threshold proxy re-encryption scheme | |

| Otero-García et al. | Onion Routing Key Distribution for QKDN | |

| JP5822083B2 (ja) | 暗号通信システムおよび暗号通信方法 | |

| Rawal et al. | Quantum-safe cryptography and security | |

| WO2023145379A1 (ja) | ネットワーク符号化に基づく秘匿通信システム及び方法 | |

| EP4485842A1 (en) | Communication method and setup using trusted nodes in quantum key distribution | |

| Minoli et al. | Quantum-Based Security | |

| Fazilat et al. | QUANTUM-SAFE ENCRYPTION FOR CLOUD SERVICES: A NEW ERA OF DATA PRIVACY | |

| Grzywak et al. | Quantum cryptography: opportunities and challenges | |

| CN119011127A (zh) | 一种数据处理方法、装置及设备 | |

| Wu et al. | Cryptographic Applications of Boolean Functions |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20120910 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20131120 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20140120 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20140212 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20140414 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20140729 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20141029 |

|

| A911 | Transfer to examiner for re-examination before appeal (zenchi) |

Free format text: JAPANESE INTERMEDIATE CODE: A911 Effective date: 20141110 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20141126 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20141209 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 5672425 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |