JP5270937B2 - 通信装置及びその制御方法 - Google Patents

通信装置及びその制御方法 Download PDFInfo

- Publication number

- JP5270937B2 JP5270937B2 JP2008068354A JP2008068354A JP5270937B2 JP 5270937 B2 JP5270937 B2 JP 5270937B2 JP 2008068354 A JP2008068354 A JP 2008068354A JP 2008068354 A JP2008068354 A JP 2008068354A JP 5270937 B2 JP5270937 B2 JP 5270937B2

- Authority

- JP

- Japan

- Prior art keywords

- communication

- terminal

- authentication

- role

- network

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L69/00—Network arrangements, protocols or services independent of the application payload and not provided for in the other groups of this subclass

- H04L69/24—Negotiation of communication capabilities

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/06—Network architectures or network communication protocols for network security for supporting key management in a packet data network

- H04L63/061—Network architectures or network communication protocols for network security for supporting key management in a packet data network for key exchange, e.g. in peer-to-peer networks

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/04—Key management, e.g. using generic bootstrapping architecture [GBA]

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/06—Authentication

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/50—Secure pairing of devices

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/06—Network architectures or network communication protocols for network security for supporting key management in a packet data network

- H04L63/065—Network architectures or network communication protocols for network security for supporting key management in a packet data network for group communications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W84/00—Network topologies

- H04W84/18—Self-organising networks, e.g. ad-hoc networks or sensor networks

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W84/00—Network topologies

- H04W84/18—Self-organising networks, e.g. ad-hoc networks or sensor networks

- H04W84/20—Master-slave selection or change arrangements

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Computer Hardware Design (AREA)

- Computing Systems (AREA)

- General Engineering & Computer Science (AREA)

- Mobile Radio Communication Systems (AREA)

- Telephonic Communication Services (AREA)

- Small-Scale Networks (AREA)

Description

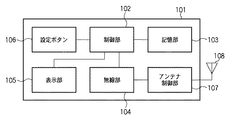

まず、本発明を実施するのに好適な事例におけるハードウェア構成について説明する。図1は、通信パラメータの自動設定アプリケーションを備えた無線通信装置の構成を表すブロック図である。ここで、本実施形態における通信パラメータとは、ネットワーク識別子(SSID)、暗号鍵、認証方式、周波数チャネル等である。

次に、図面を参照しながら本発明に係る第2の実施形態を詳細に説明する。第1の実施形態では、端末Aと端末B又は端末Cが通信パラメータを設定し、接続が完了するまでを説明した。第2の実施形態では、端末Aと端末B又は端末Cとの間で既に通信パラメータの設定が完了している場合の再接続を説明する。

このように、通信パラメータの提供元端末(認証側)が、提供先端末のリストをネットワーク内の端末に配布することにより、上記提供元端末がネットワークから離脱した場合であっても、新たな認証側端末を決定することができる。

102 制御部

103 記憶部

104 無線部

105 表示部

106 設定ボタン

107 アンテナ制御部

108 アンテナ

Claims (12)

- 通信装置であって、

他の通信装置との間で形成される通信ネットワークにおける役割を、所定のプロトコルを用いて自動的に決定する決定手段と、

前記決定手段によって自装置の役割が第1の役割に決定された場合、通信ネットワークを形成するための通信パラメータを前記他の通信装置に提供する提供手段と、

前記決定手段によって自装置の役割が第2の役割に決定された場合、前記他の通信装置から通信ネットワークを形成するための通信パラメータを受信する受信手段と、

前記決定手段によって自装置の役割が第1の役割に決定された場合、前記他の通信装置を認証する認証装置として機能する認証手段と、

前記決定手段によって自装置の役割が第2の役割に決定された場合、前記他の通信装置による認証を受ける被認証装置として機能する被認証手段と、を有し、

前記提供手段により提供された通信パラメータに基づいて形成された前記通信ネットワークから前記他の通信装置が離脱した後、該通信ネットワークに前記他の通信装置が再び接続する場合、前記決定手段による前記所定のプロトコルを用いた役割の決定を省略し、先の接続の際に前記決定手段によって前記所定のプロトコルを用いて決定された役割に従って、前記認証手段は、前記認証装置として前記他の通信装置との認証処理を再実行して、前記通信ネットワークにおいて暗号通信するための暗号鍵を共有する共有処理を行う、

ことを特徴とする通信装置。 - 前記他の通信装置との間で、前記通信パラメータ設定後のデータ通信の際に使用する暗号方式についてのネゴシエーションを行い、該ネゴシエーションの結果に基づいて前記認証を行うか否かを判断することを特徴とする請求項1に記載の通信装置。

- 前記ネゴシエーションの結果、前記通信ネットワークを構成する全ての通信装置において同一のグループ鍵の共有処理を実施する暗号方式を使用することが判別された場合には、前記認証を行い、前記グループ鍵を用いない暗号方式を使用することが判別された場合には、前記認証を行わないことを特徴とする請求項2に記載の通信装置。

- 前記グループ鍵は、前記通信パラメータを用いたネットワークが構築された後、周期的に更新されることを特徴とする請求項3に記載の通信装置。

- 前記グループ鍵は、前記通信パラメータを用いたネットワークが構築された後、該ネットワークに参加する通信装置の数の変更に応じて更新されることを特徴とする請求項3に記載の通信装置。

- 前記提供手段による通信パラメータの提供を行う場合は、提供先装置のリストを配布する配布手段を有することを特徴とする請求項1から5のいずれか1項に記載の通信装置。

- 前記決定手段によって自装置の役割が第1の役割に決定しなかった場合、他の通信装置から配布される、該他の通信装置が既に前記通信パラメータの提供を行った提供先装置のリストを受信する手段を有し、

前記受信したリストに基づいて、認証処理を行う装置を選択することを特徴とする請求項1から5のいずれか1項に記載の通信装置。 - 開始信号を受信する手段と、

前記開始信号に対応する処理を判定する手段と、

前記判定に応じて、処理を選択する選択手段と、

を更に有することを特徴とする請求項1から7のいずれか1項に記載の通信装置。 - 前記選択手段による選択に応じて、通信パラメータを共有するための処理を行わず認証処理を行う場合と、前記通信パラメータを共有するための処理を行ってから、認証処理を行う場合との何れかを実行する、

ことを特徴とする請求項8に記載の通信装置。 - 前記提供手段により提供された通信パラメータに基づいて形成された前記通信ネットワークから前記他の通信装置が離脱した後、該通信ネットワークに前記他の通信装置が再び接続する際に、前記提供手段による通信パラメータの提供を行わない場合であっても、前記認証手段は、前記他の通信装置との認証処理において前記認証装置として認証を行う、ことを特徴とする請求項1から9のいずれか1項に記載の通信装置。

- 通信装置の制御方法であって、

決定手段が、他の通信装置との間で形成される通信ネットワークにおける役割を、所定のプロトコルを用いて自動的に決定する決定工程と、

提供手段が、前記決定工程において自装置の役割が第1の役割に決定された場合、通信ネットワークを形成するための通信パラメータを前記他の通信装置に提供する提供工程と、

受信手段が、前記決定工程において自装置の役割が第2の役割に決定された場合、前記他の通信装置から通信ネットワークを形成するための通信パラメータを受信する受信工程と、

認証手段が、前記決定工程において自装置の役割が第1の役割に決定された場合、認証装置として、前記他の通信装置を認証する認証工程と、

被認証手段が、前記決定工程において自装置の役割が第2の役割に決定された場合、被認証装置として、前記他の通信装置による認証を受ける被認証工程と、

を有し、

前記提供工程において提供された通信パラメータに基づいて形成された前記通信ネットワークから前記他の通信装置が離脱した後、該通信ネットワークに前記他の通信装置が再び接続する場合、前記決定工程における前記所定のプロトコルを用いた役割の決定を省略し、先の接続の際に前記決定工程において前記所定のプロトコルを用いて決定された役割に従って、前記認証工程において、前記認証装置として前記他の通信装置との認証処理を再実行して、前記通信ネットワークにおいて暗号通信するための暗号鍵を共有する共有処理を行う、

ことを特徴とする制御方法。 - 請求項11に記載の通信装置の制御方法をコンピュータに実行させるためのプログラム。

Priority Applications (5)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2008068354A JP5270937B2 (ja) | 2008-03-17 | 2008-03-17 | 通信装置及びその制御方法 |

| PCT/JP2009/054596 WO2009116433A1 (en) | 2008-03-17 | 2009-03-04 | Wireless communication apparatus and processing method thereby |

| US12/812,024 US8792644B2 (en) | 2008-03-17 | 2009-03-04 | Communication apparatus for performing communication parameter setting and authentication process, control method thereof and storage medium storing program |

| US14/444,743 US9871894B2 (en) | 2008-03-17 | 2014-07-28 | Wireless communication apparatus and processing method thereby |

| US15/824,822 US10659575B2 (en) | 2008-03-17 | 2017-11-28 | Wireless communication apparatus and processing method thereby deciding a providing apparatus for providing a communication parameter for a wireless network |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2008068354A JP5270937B2 (ja) | 2008-03-17 | 2008-03-17 | 通信装置及びその制御方法 |

Related Child Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2013029428A Division JP5458195B2 (ja) | 2013-02-18 | 2013-02-18 | 通信装置及びその制御方法 |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2009225182A JP2009225182A (ja) | 2009-10-01 |

| JP2009225182A5 JP2009225182A5 (ja) | 2011-05-06 |

| JP5270937B2 true JP5270937B2 (ja) | 2013-08-21 |

Family

ID=40626635

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2008068354A Active JP5270937B2 (ja) | 2008-03-17 | 2008-03-17 | 通信装置及びその制御方法 |

Country Status (3)

| Country | Link |

|---|---|

| US (3) | US8792644B2 (ja) |

| JP (1) | JP5270937B2 (ja) |

| WO (1) | WO2009116433A1 (ja) |

Families Citing this family (10)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP5471958B2 (ja) * | 2010-08-10 | 2014-04-16 | 富士通モバイルコミュニケーションズ株式会社 | 通信装置 |

| JP5709497B2 (ja) * | 2010-12-07 | 2015-04-30 | キヤノン株式会社 | 通信装置、通信装置の制御方法およびプログラム |

| KR101964142B1 (ko) * | 2012-10-25 | 2019-08-07 | 삼성전자주식회사 | 무선 통신 시스템에서 다중 기지국 협력 통신에 사용하는 단말의 통신 인증을 위한 보안키를 관리하는 방법 및 장치 |

| US10104060B2 (en) * | 2013-01-30 | 2018-10-16 | Hewlett Packard Enterprise Development Lp | Authenticating applications to a network service |

| US9326144B2 (en) * | 2013-02-21 | 2016-04-26 | Fortinet, Inc. | Restricting broadcast and multicast traffic in a wireless network to a VLAN |

| KR20150139602A (ko) * | 2013-04-05 | 2015-12-11 | 인터디지탈 패튼 홀딩스, 인크 | 보안화 피어-투-피어 및 그룹 통신들 |

| WO2014199537A1 (ja) | 2013-06-14 | 2014-12-18 | パナソニック株式会社 | 無線通信装置、無線通信方法、および無線通信制御プログラム |

| JP6732460B2 (ja) * | 2016-01-26 | 2020-07-29 | キヤノン株式会社 | 通信装置、通信方法、プログラム |

| JP7263098B2 (ja) * | 2018-12-27 | 2023-04-24 | パナソニック インテレクチュアル プロパティ コーポレーション オブ アメリカ | 端末、通信方法、および、プログラム |

| JP7425590B2 (ja) * | 2019-12-12 | 2024-01-31 | キヤノン株式会社 | 受電装置およびその制御方法、プログラム |

Family Cites Families (56)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| DE10053809A1 (de) | 2000-10-30 | 2002-05-08 | Philips Corp Intellectual Pty | Adhoc-Netzwerk mit mehreren Terminals zur Bestimmung von Terminals als Controller von Sub-Netzwerken |

| JP4029629B2 (ja) * | 2001-03-27 | 2008-01-09 | セイコーエプソン株式会社 | 通信機器、通信方法およびプログラム |

| JP2003258790A (ja) | 2002-03-04 | 2003-09-12 | Canon Inc | 無線通信システムおよびその制御方法 |

| US6763013B2 (en) | 2002-09-04 | 2004-07-13 | Harris Corporation | Intelligent communication node object beacon framework including neighbor discovery in a mobile ad hoc network |

| JP3848235B2 (ja) * | 2002-10-04 | 2006-11-22 | ソニー株式会社 | 通信処理装置、通信処理システム、および方法、並びにコンピュータ・プログラム |

| US20050152305A1 (en) | 2002-11-25 | 2005-07-14 | Fujitsu Limited | Apparatus, method, and medium for self-organizing multi-hop wireless access networks |

| JP4073322B2 (ja) * | 2003-01-23 | 2008-04-09 | 株式会社日立製作所 | スペクトラム拡散無線通信システムおよび制御プログラム |

| US7398550B2 (en) | 2003-06-18 | 2008-07-08 | Microsoft Corporation | Enhanced shared secret provisioning protocol |

| JP4480412B2 (ja) | 2004-02-06 | 2010-06-16 | 株式会社バッファロー | 無線lan通信システム、無線lan通信方法および無線lan通信プログラム |

| JP4286707B2 (ja) | 2004-04-19 | 2009-07-01 | 株式会社日立製作所 | グループ通信システム、グループ通信システムの制御方法、情報処理装置、及びプログラム |

| CN100505657C (zh) | 2004-07-15 | 2009-06-24 | 中兴通讯股份有限公司 | 无线局域网中实现切换联接的方法 |

| US7657744B2 (en) * | 2004-08-10 | 2010-02-02 | Cisco Technology, Inc. | System and method for dynamically determining the role of a network device in a link authentication protocol exchange |

| US8036183B2 (en) | 2004-08-18 | 2011-10-11 | Broadcom Corporation | Method and system for transporting configuration protocol messages across a distribution system (DS) in a wireless local area network (WLAN) |

| JP4310253B2 (ja) | 2004-09-21 | 2009-08-05 | キヤノン株式会社 | 通信装置及び通信方法 |

| JP4336636B2 (ja) | 2004-09-21 | 2009-09-30 | キヤノン株式会社 | 通信装置及び通信方法 |

| TWI268083B (en) | 2004-11-17 | 2006-12-01 | Draytek Corp | Method used by an access point of a wireless LAN and related apparatus |

| US8801802B2 (en) * | 2005-02-16 | 2014-08-12 | össur hf | System and method for data communication with a mechatronic device |

| US7580364B2 (en) | 2005-02-25 | 2009-08-25 | Intel Corporation | Apparatus, system and method capable of recovering from disjoint clusters in an mesh network |

| JP4700982B2 (ja) * | 2005-03-02 | 2011-06-15 | キヤノン株式会社 | 通信装置及び通信方法 |

| JP4715239B2 (ja) | 2005-03-04 | 2011-07-06 | 沖電気工業株式会社 | 無線アクセス装置、無線アクセス方法及び無線ネットワーク |

| JP4804454B2 (ja) | 2005-03-04 | 2011-11-02 | パナソニック株式会社 | 鍵配信制御装置、無線基地局装置および通信システム |

| JP2006254077A (ja) | 2005-03-10 | 2006-09-21 | Sharp Corp | ネットワーク設定装置 |

| JP4549207B2 (ja) | 2005-03-15 | 2010-09-22 | キヤノン株式会社 | 通信装置及びその制御方法 |

| JP4679205B2 (ja) | 2005-03-31 | 2011-04-27 | Necインフロンティア株式会社 | 認証システム、装置、方法、プログラム、および通信端末 |

| US7616594B2 (en) | 2005-04-22 | 2009-11-10 | Microsoft Corporation | Wireless device discovery and configuration |

| JP4900891B2 (ja) | 2005-04-27 | 2012-03-21 | キヤノン株式会社 | 通信装置及び通信方法 |

| JP4250611B2 (ja) | 2005-04-27 | 2009-04-08 | キヤノン株式会社 | 通信装置、通信パラメータ設定方法及び通信方法 |

| JP4656637B2 (ja) * | 2005-04-27 | 2011-03-23 | キヤノン株式会社 | 通信装置及び通信システムとその通信パラメータ設定方法 |

| US7814322B2 (en) | 2005-05-03 | 2010-10-12 | Sri International | Discovery and authentication scheme for wireless mesh networks |

| EP1884137B1 (en) | 2005-05-06 | 2019-08-07 | Nokia Technologies Oy | Mechanism to enable discovery of link/network features in wlan networks |

| JP4705411B2 (ja) | 2005-05-24 | 2011-06-22 | 富士通株式会社 | 通信端末 |

| JP4502393B2 (ja) | 2005-06-13 | 2010-07-14 | キヤノン株式会社 | 通信パラメータの共有方法及び通信装置 |

| JP4628198B2 (ja) | 2005-06-28 | 2011-02-09 | 株式会社バッファロー | セキュリティ設定処理システム |

| US8621201B2 (en) | 2005-06-29 | 2013-12-31 | Telecom Italia S.P.A. | Short authentication procedure in wireless data communications networks |

| US8116287B2 (en) | 2005-07-29 | 2012-02-14 | Microsoft Corporation | Transmitting a communication from a wireless access point indicating hidden networks |

| JP4756952B2 (ja) | 2005-08-22 | 2011-08-24 | キヤノン株式会社 | 通信設定方法、中継装置の通信設定方法、通信システム及び中継装置 |

| JP4829600B2 (ja) | 2005-11-28 | 2011-12-07 | キヤノン株式会社 | 通信装置及び通信装置の制御方法 |

| JP4914207B2 (ja) * | 2006-02-17 | 2012-04-11 | キヤノン株式会社 | 通信装置及び通信レイヤの役割決定方法 |

| US8023478B2 (en) | 2006-03-06 | 2011-09-20 | Cisco Technology, Inc. | System and method for securing mesh access points in a wireless mesh network, including rapid roaming |

| JP4732197B2 (ja) | 2006-03-07 | 2011-07-27 | キヤノン株式会社 | 通信方法、通信装置、通信システム、及びコンピュータプログラム |

| US20090063851A1 (en) * | 2006-03-20 | 2009-03-05 | Nijdam Mark J | Establishing communications |

| JP2007329577A (ja) * | 2006-06-06 | 2007-12-20 | Canon Inc | 撮像装置、その制御方法、プログラム |

| JP4281768B2 (ja) * | 2006-08-15 | 2009-06-17 | ソニー株式会社 | 通信システム、無線通信装置およびその制御方法 |

| JP5090455B2 (ja) | 2006-09-14 | 2012-12-05 | マーベル ワールド トレード リミテッド | アドホックネットワーク節電システムおよび方法 |

| WO2008036660A2 (en) | 2006-09-18 | 2008-03-27 | Marvell International Ltd. | Establishment of ad-hoc networks between multiple devices |

| US8732315B2 (en) | 2006-10-16 | 2014-05-20 | Marvell International Ltd. | Automatic ad-hoc network creation and coalescing using WiFi protected setup |

| JP4944564B2 (ja) * | 2006-10-20 | 2012-06-06 | キヤノン株式会社 | 通信パラメータの設定方法、通信装置、通信装置の制御方法およびプログラム |

| JP4871696B2 (ja) | 2006-10-27 | 2012-02-08 | キヤノン株式会社 | 通信パラメータの設定処理方法、通信装置、通信装置の制御方法、プログラム |

| JP4789817B2 (ja) * | 2007-01-29 | 2011-10-12 | キヤノン株式会社 | 通信装置及び通信装置の通信方法、プログラム |

| US8175272B2 (en) | 2007-03-12 | 2012-05-08 | Motorola Solutions, Inc. | Method for establishing secure associations within a communication network |

| JP4929040B2 (ja) | 2007-05-10 | 2012-05-09 | キヤノン株式会社 | 通信装置及び通信方法 |

| JP4940037B2 (ja) * | 2007-07-18 | 2012-05-30 | キヤノン株式会社 | 通信装置、通信装置の通信方法、プログラム、記憶媒体 |

| JP5328142B2 (ja) | 2007-12-05 | 2013-10-30 | キヤノン株式会社 | 通信装置、通信装置の制御方法、コンピュータプログラム |

| JP5328141B2 (ja) | 2007-12-05 | 2013-10-30 | キヤノン株式会社 | 通信装置、通信装置の制御方法、コンピュータプログラム |

| US8081568B2 (en) * | 2008-02-22 | 2011-12-20 | Cisco Technology, Inc. | Role determination for network devices |

| US8350666B2 (en) | 2008-10-15 | 2013-01-08 | Honeywell International Inc. | Apparatus and method for location-based access control in wireless networks |

-

2008

- 2008-03-17 JP JP2008068354A patent/JP5270937B2/ja active Active

-

2009

- 2009-03-04 US US12/812,024 patent/US8792644B2/en active Active

- 2009-03-04 WO PCT/JP2009/054596 patent/WO2009116433A1/en active Application Filing

-

2014

- 2014-07-28 US US14/444,743 patent/US9871894B2/en active Active

-

2017

- 2017-11-28 US US15/824,822 patent/US10659575B2/en active Active

Also Published As

| Publication number | Publication date |

|---|---|

| US20140334343A1 (en) | 2014-11-13 |

| US20180091633A1 (en) | 2018-03-29 |

| WO2009116433A1 (en) | 2009-09-24 |

| US9871894B2 (en) | 2018-01-16 |

| US20100278343A1 (en) | 2010-11-04 |

| US10659575B2 (en) | 2020-05-19 |

| JP2009225182A (ja) | 2009-10-01 |

| US8792644B2 (en) | 2014-07-29 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP5270937B2 (ja) | 通信装置及びその制御方法 | |

| JP5328142B2 (ja) | 通信装置、通信装置の制御方法、コンピュータプログラム | |

| JP4881813B2 (ja) | 通信装置、通信装置の通信方法、プログラム、記憶媒体 | |

| JP5328141B2 (ja) | 通信装置、通信装置の制御方法、コンピュータプログラム | |

| US9113330B2 (en) | Wireless authentication using beacon messages | |

| EP3065334A1 (en) | Key configuration method, system and apparatus | |

| JP2007150846A (ja) | コンテンツ再生システム | |

| US7966016B2 (en) | Communication apparatus and communication method | |

| JP2005269288A (ja) | コンテンツ送信装置、コンテンツ受信装置およびコンテンツ伝送方法 | |

| JP6076752B2 (ja) | 通信装置、通信システムおよびプログラム | |

| TWI489899B (zh) | 應用於無線網路之連線方法以及應用其之無線網路裝置以及無線網路存取點 | |

| JP5458195B2 (ja) | 通信装置及びその制御方法 | |

| JP2006526314A (ja) | 通信ネットワークにおけるセキュリティ | |

| JP5472977B2 (ja) | 無線通信装置 | |

| JP5865304B2 (ja) | 通信装置、通信装置の制御方法、コンピュータプログラム | |

| KR20110050932A (ko) | Rfid 시스템에서 리더 및 태그 간 상호 인증 방법 | |

| JP2007157008A (ja) | 情報処理装置、ネットワーク設定方法、記憶媒体、プログラム | |

| KR100968523B1 (ko) | 세션키 분배 방법, 단말 및 그 방법을 실행하는 프로그램이기록된 기록매체 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20110316 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20110316 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20120813 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20121012 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20121119 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20130218 |

|

| A911 | Transfer to examiner for re-examination before appeal (zenchi) |

Free format text: JAPANESE INTERMEDIATE CODE: A911 Effective date: 20130227 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20130412 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20130510 |

|

| R151 | Written notification of patent or utility model registration |

Ref document number: 5270937 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R151 |