JP2006085360A - リムーバブルメディアにおけるコンテンツの使用期限管理システム及び方法 - Google Patents

リムーバブルメディアにおけるコンテンツの使用期限管理システム及び方法 Download PDFInfo

- Publication number

- JP2006085360A JP2006085360A JP2004268519A JP2004268519A JP2006085360A JP 2006085360 A JP2006085360 A JP 2006085360A JP 2004268519 A JP2004268519 A JP 2004268519A JP 2004268519 A JP2004268519 A JP 2004268519A JP 2006085360 A JP2006085360 A JP 2006085360A

- Authority

- JP

- Japan

- Prior art keywords

- content

- time information

- memory

- information

- current time

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Withdrawn

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3297—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving time stamps, e.g. generation of time stamps

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/60—Digital content management, e.g. content distribution

Abstract

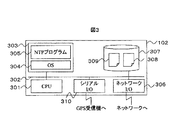

【解決手段】 計算機103はCPU、プログラムを記憶するメモリ、クロックデバイス、ネットワークI/O、リムーバブルメディアI/O、を有する。リムーバブルメディア104は、閲覧期限情報を付与され且つ暗号化されて格納されたコンテンツファイル237への最終アクセス時刻情報239を記憶するメモリ234と、耐タンパモジュールとしてのコントローラ231、を有する。クロックデバイス210から現在時刻情報を入手し、前記現在時刻とリムーバブルメディアのメモリ上の最終アクセス時刻との比較に基づいて、クロックデバイス210をバックデートすることによるコンテンツの不正閲覧を阻止するコンテンツの使用期限管理システムである。

【選択図】図2

Description

CPU、前記CPUに接続されたバス、前記バスに接続されOSを含むプログラムを記憶するメモリと、前記バスに接続されたクロックデバイス、前記バスに接続されたネットワークI/Oモジュール、前記バスに接続されたリムーバブルメディアI/Oモジュール、を有する計算機と、

閲覧期限情報を付与され且つ暗号化されて書き込みされるとともに閲覧される1つ又は複数のコンテンツファイル及び前記コンテンツファイルに最終的にアクセスした最終アクセス時刻情報を記憶するメモリ、耐タンパモジュールとしてのコントローラ、を有するリムーバブルメディアと、を備えたコンテンツの使用期限管理システムであって、

前記クロックデバイスから現在時刻情報を入手し、

前記入手した現在時刻情報と前記リムーバブルメディアの前記メモリに記憶された前記最終アクセス時刻情報との比較に基づいて、前記クロックデバイスをバックデートすることによる前記コンテンツの不正な閲覧を阻止する構成とする。

1つ又は複数のコンテンツファイル及び前記コンテンツファイルに最終的にアクセスした最終アクセス時刻情報を記憶するメモリ、耐タンパモジュールとしてのコントローラ、を有するリムーバブルメディアと、を備えたコンテンツの使用期限管理システムであって、

前記計算機のメモリに格納された書き込みプログラムがコンテンツを前記リムーバブルメディアに書き込む処理は、前記コンテンツを暗号化し、かつ前記コンテンツに閲覧期限情報を付与して前記リムーバブルメディアのメモリに格納するとともに、前記クロックデバイス又はネットワークを介してNTPサーバから現在時刻を入手して前記リムーバブルメディアのメモリにユーザには参照できない形式で前記最終アクセス時刻情報として書き込みを実施し、

前記計算機のメモリに格納されたビューアプログラムが前記コンテンツを閲覧する処理は、前記クロックデバイス又はネットワークを介してNTPサーバから現在時刻を入手し、前記入手した現在時刻情報と前記コンテンツの閲覧期限情報と前記書き込まれた最終アクセス時刻情報とに基づいて、前記入手した現在時刻が前記最終アクセス時刻との比較で偽造されていないことを確認し、現在時刻が閲覧期限内である場合にコンテンツへのアクセスを許可する構成とする。

Claims (13)

- CPU、前記CPUに接続されたバス、前記バスに接続されOSを含むプログラムを記憶するメモリと、前記バスに接続されたクロックデバイス、前記バスに接続されたネットワークI/Oモジュール、前記バスに接続されたリムーバブルメディアI/Oモジュール、を有する計算機と、

閲覧期限情報を付与され且つ暗号化されて書き込みされるとともに閲覧される1つ又は複数のコンテンツファイル及び前記コンテンツファイルに最終的にアクセスした最終アクセス時刻情報を記憶するメモリ、耐タンパモジュールとしてのコントローラ、を有するリムーバブルメディアと、を備えたコンテンツの使用期限管理システムであって、

前記クロックデバイスから現在時刻情報を入手し、

前記入手した現在時刻情報と前記リムーバブルメディアの前記メモリに記憶された前記最終アクセス時刻情報との比較に基づいて、前記クロックデバイスをバックデートすることによる前記コンテンツの不正な閲覧を阻止する

ことを特徴とするコンテンツの使用期限管理システム。 - 請求項1において、

前記現在時刻情報は、前記クロックデバイスから入手することの他に、前記ネットワークI/Oモジュールを介してNTPサーバから入手し、

前記NTPサーバから入手した現在時刻情報と前記閲覧期限情報に基づいて、前記コンテンツファイルを閲覧する

ことを特徴とするコンテンツの使用期限管理システム。 - CPU、前記CPUに接続されたバス、前記バスに接続されOSを含むプログラムを格納するメモリと、前記バスに接続されたクロックデバイス、前記バスに接続されたリムーバブルメディアI/Oモジュール、を有する計算機と、

1つ又は複数のコンテンツファイル及び前記コンテンツファイルに最終的にアクセスした最終アクセス時刻情報を記憶するメモリ、耐タンパモジュールとしてのコントローラ、を有するリムーバブルメディアと、を備えたコンテンツの使用期限管理システムであって、

前記計算機のメモリに格納された書き込みプログラムがコンテンツを前記リムーバブルメディアに書き込む処理は、前記コンテンツを暗号化し、かつ前記コンテンツに閲覧期限情報を付与して前記リムーバブルメディアのメモリに格納するとともに、前記クロックデバイス又はネットワークを介してNTPサーバから現在時刻を入手して前記リムーバブルメディアのメモリにユーザには参照できない形式で前記最終アクセス時刻情報として書き込みを実施し、

前記計算機のメモリに格納されたビューアプログラムが前記コンテンツを閲覧する処理は、前記クロックデバイス又はネットワークを介してNTPサーバから現在時刻を入手し、前記入手した現在時刻情報と前記コンテンツの閲覧期限情報と前記書き込まれた最終アクセス時刻情報とに基づいて、前記入手した現在時刻が前記最終アクセス時刻との比較で偽造されていないことを確認し、現在時刻が閲覧期限内である場合にコンテンツへのアクセスを許可する

ことを特徴とするコンテンツの使用期限管理システム。 - 請求項1又は2において、

前記計算機は前記バスに接続された外部記憶装置を有し、

前記外部記憶装置に書き込みプログラム及びビューアプログラムを格納し、これらのプログラムを前記計算機のメモリにロードして、前記コンテンツ、前記閲覧期限情報及び最終アクセス時刻情報の書き込み及び閲覧を行う

ことを特徴とするコンテンツの使用期限管理システム。 - 請求項1又は2において、

前記計算機のメモリには、前記OSに加えて書き込みプログラムとビューアプログラムを記憶し、

前記ビューアプログラムは、前記リムーバブルメディアを前記計算機から取り外した場合、前記計算機のメモリに展開されたコンテンツを消去する

ことを特徴とするコンテンツの使用期限管理システム。 - 請求項1において、

前記計算機は前記バスに接続された外部記憶装置を有し、

前記入手した現在時刻情報と前記リムーバブルメディアの前記メモリに記憶された前記最終アクセス時刻情報との比較に代えて、前記外部記憶装置に格納されたファイルの最新の日付情報と前記入手した現在時刻情報とを比較する

ことを特徴とするコンテンツの使用期限管理システム。 - 請求項1又は2において、

前記リムーバブルメディアの前記コントローラに暗号鍵を設け、

前記暗号鍵によって前記コンテンツを暗号化するとともに前記閲覧期限情報の改ざん防止を行う

ことを特徴とするコンテンツの使用期限管理システム。 - コンテンツを作成するための書き込みプログラム及び前記コンテンツを閲覧するためのビューアプログラムとを格納したメモリ、CPU、クロックデバイスを少なくとも有する計算機と、

閲覧期限情報を付与され且つ暗号化されて書き込みされるとともに閲覧される1つ又は複数のコンテンツファイル及び前記コンテンツファイルに最終的にアクセスした最終アクセス時刻情報を記憶するメモリを少なくとも有するリムーバブルメディアと、を備えたコンテンツの使用期限管理システムであって、

前記書き込みプログラムによって前記コンテンツを前記リムーバブルメディアに格納する際に、前記コンテンツを暗号化し且つ前記閲覧期限情報を付与して前記リムーバブルメディアに格納するとともに、現在時刻情報を入手して前記リムーバブルメディアのメモリに最終アクセス時刻情報を書き込む処理を実施し、

前記ビューアプログラムによってコンテンツを前記リムーバブルメディアから読み出す際に、前記クロックデバイスから現在時刻情報を入手するとともに前記閲覧期限情報を確認して、入手した現在時刻が前記閲覧期限を過ぎている、又は前記閲覧期限情報が存在しない、又は前記閲覧期限情報が偽造された形跡がある、又は入手した現在時刻がバックデートされている形跡がある、又は最終アクセス時刻情報が偽造もしくは消失した形跡がある、場合にはユーザによる閲覧を拒否し、それ以外の場合にはコンテンツを復号化してユーザの閲覧を許可する

ことを特徴とするコンテンツの使用期限管理システム。 - CPU、前記CPUに接続されたバス、前記バスに接続されプログラムを記憶するメモリと、前記バスに接続されたクロックデバイス、前記バスに接続されたネットワークI/Oモジュール、前記バスに接続されたリムーバブルメディアI/Oモジュール、を有する計算機と、

閲覧期限情報を付与され且つ暗号化されて書き込みされるとともに閲覧される1つ又は複数のコンテンツファイル及び前記コンテンツファイルに最終的にアクセスした最終アクセス時刻情報を記憶するメモリ、耐タンパモジュールとしてのコントローラ、を有するリムーバブルメディアと、を備えたコンテンツの使用期限管理方法であって、

前記クロックデバイスから現在時刻情報を入手ステップと、

前記入手した現在時刻情報と前記リムーバブルメディアの前記メモリに記憶された前記最終アクセス時刻情報とを比較するステップと、

前記比較の結果に基づいて、前記クロックデバイスをバックデートすることによる前記コンテンツの不正な閲覧を阻止するステップと、からなる

ことを特徴とするコンテンツの使用期限管理方法。 - CPU、前記CPUに接続されたバス、前記バスに接続されプログラムを格納するメモリと、前記バスに接続されたクロックデバイス、前記バスに接続されたリムーバブルメディアI/Oモジュール、を有する計算機と、

1つ又は複数のコンテンツファイル及び前記コンテンツファイルに最終的にアクセスした最終アクセス時刻情報を記憶するメモリ、耐タンパモジュールとしてのコントローラ、を有するリムーバブルメディアと、を備えたコンテンツの使用期限管理方法であって、

前記計算機のメモリに格納された書き込みプログラムがコンテンツを前記リムーバブルメディアに書き込む処理手順は、前記コンテンツを暗号化し、かつ前記コンテンツに閲覧期限情報を付与して前記リムーバブルメディアのメモリに格納するステップと、前記クロックデバイス又はネットワークを介してNTPサーバから現在時刻を入手して前記リムーバブルメディアのメモリにユーザには参照できない形式で前記最終アクセス時刻情報として書き込むステップと、からなり、

前記計算機のメモリに格納されたビューアプログラムが前記コンテンツを閲覧する処理手順は、前記クロックデバイス又はネットワークを介してNTPサーバから現在時刻を入手するステップと、前記入手した現在時刻情報と前記コンテンツの閲覧期限情報と前記書き込まれた最終アクセス時刻情報とに基づいて、前記入手した現在時刻が前記最終アクセス時刻との比較で偽造されていないことを確認するステップと、現在時刻が閲覧期限内である場合にコンテンツへのアクセスを許可するステップと、からなる

ことを特徴とするコンテンツの使用期限管理方法。 - コンテンツを作成するための書き込みプログラム及び前記コンテンツを閲覧するためのビューアプログラムとを格納したメモリ、CPU、クロックデバイスを少なくとも有する計算機と、

閲覧期限情報を付与され且つ暗号化されて書き込みされるとともに閲覧される1つ又は複数のコンテンツファイル及び前記コンテンツファイルに最終的にアクセスした最終アクセス時刻情報を記憶するメモリを少なくとも有するリムーバブルメディアと、を備えたコンテンツの使用期限管理方法であって、

前記書き込みプログラムによって前記コンテンツを前記リムーバブルメディアに格納する手順は、前記コンテンツを暗号化し且つ前記閲覧期限情報を付与して前記リムーバブルメディアに格納するステップと、現在時刻情報を入手して前記リムーバブルメディアのメモリに最終アクセス時刻情報を書き込むステップと、からなり、

前記ビューアプログラムによってコンテンツを前記リムーバブルメディアから読み出す手順は、前記クロックデバイスから現在時刻情報を入手するステップと、前記閲覧期限情報を確認するステップと、入手した現在時刻が前記閲覧期限を過ぎている、又は前記閲覧期限情報が存在しない、又は前記閲覧期限情報が偽造された形跡がある、又は入手した現在時刻がバックデートされている形跡がある、又は最終アクセス時刻情報が偽造もしくは消失した形跡がある、場合にはユーザによる閲覧を拒否するステップと、それ以外の場合にはコンテンツを復号化してユーザの閲覧を許可するステップと、からなる

ことを特徴とするコンテンツの使用期限管理方法。 - コンテンツを作成する書き込みプログラムと前記コンテンツを閲覧するビューアプログラムによって、書き込みされるとともに閲覧される1つ又は複数のコンテンツファイル、前記コンテンツファイルに最終的にアクセスした最終アクセス時刻情報を記憶するメモリと、

耐タンパモジュールとしてのコントローラと、を備え、前記コンテンツの使用期限管理に供するリムーバブルメディアであって、

前記コンテンツファイルは、コンテンツが暗号化され、且つ偽造されない形で前記コンテンツに閲覧期限情報が付与されて前記メモリに格納され、

前記リムーバブルメディアを挿脱自在とする計算機から入手した現在時刻情報に基づいて、偽造不可能で且つユーザに参照できない形で前記コンテンツファイルへの最終アクセス時刻情報が前記メモリに格納され、

前記入手した現在時刻情報が前記最終アクセス時刻との比較で偽造されていないことを確認し前記コンテンツへのアクセスが許可される処理において、前記現在時刻情報の比較対象として、前記メモリに格納された前記最終アクセス時刻情報と前記閲覧期限情報とが用いられる

ことを特徴とするリムーバブルメディア。 - コンテンツを作成する書き込みプログラムと、前記コンテンツを閲覧するビューアプログラムと、からなるプログラムであって、

前記書き込みプログラムは、前記コンテンツをリムーバブルメディアに格納する処理において、コンテンツを暗号化し、且つ偽造されない形で前記コンテンツに閲覧期限情報を付与して前記リムーバブルメディアに格納するとともに、現在時刻情報を入手して前記リムーバブルメディア内に偽造不可能で、且つユーザには参照できない形で最終アクセス時刻情報として書き込む機能を有し、

前記ビューアプログラムは、前記コンテンツを閲覧する処理において、入手した現在時刻情報と、前記コンテンツの閲覧期限情報および前記リムーバブルメディアに格納された前記最終アクセス時刻情報とを比較し、前記入手した現在時刻情報が前記最終アクセス時刻情報との比較で偽造されていないことを確認した上で、現在時刻が閲覧期限内である場合に前記コンテンツへのアクセスを許可する機能を有する

ことを特徴とする書き込みプログラムとビューアプログラムとからなるプログラム。

Priority Applications (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2004268519A JP2006085360A (ja) | 2004-09-15 | 2004-09-15 | リムーバブルメディアにおけるコンテンツの使用期限管理システム及び方法 |

| US11/169,772 US20060064762A1 (en) | 2004-09-15 | 2005-06-30 | System and method for managing expiration date for use of contents in removable media |

| CNB2005100838151A CN100555160C (zh) | 2004-09-15 | 2005-07-07 | 可拆卸的媒体中的内容的使用期限管理系统及方法 |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2004268519A JP2006085360A (ja) | 2004-09-15 | 2004-09-15 | リムーバブルメディアにおけるコンテンツの使用期限管理システム及び方法 |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2006085360A true JP2006085360A (ja) | 2006-03-30 |

| JP2006085360A5 JP2006085360A5 (ja) | 2006-09-21 |

Family

ID=36075476

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2004268519A Withdrawn JP2006085360A (ja) | 2004-09-15 | 2004-09-15 | リムーバブルメディアにおけるコンテンツの使用期限管理システム及び方法 |

Country Status (3)

| Country | Link |

|---|---|

| US (1) | US20060064762A1 (ja) |

| JP (1) | JP2006085360A (ja) |

| CN (1) | CN100555160C (ja) |

Cited By (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2013065088A (ja) * | 2011-09-15 | 2013-04-11 | Sony Corp | 情報処理装置、および情報処理方法、並びにプログラム |

| JP2013109399A (ja) * | 2011-11-17 | 2013-06-06 | Sony Corp | 情報処理装置、情報記憶装置、情報処理システム、および情報処理方法、並びにプログラム |

| JP2013525886A (ja) * | 2010-04-16 | 2013-06-20 | マイクロン テクノロジー, インク. | メモリデバイスおよびシステム中のブートパーティション |

Families Citing this family (12)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US7565700B2 (en) * | 2005-07-05 | 2009-07-21 | International Business Machines Corporation | Method for tracking the expiration of encrypted content using device relative time intervals |

| CN100345083C (zh) * | 2005-07-08 | 2007-10-24 | 北京北大方正电子有限公司 | 一种手持设备上数字作品内容的保护方法 |

| JP2007257616A (ja) * | 2006-02-27 | 2007-10-04 | Matsushita Electric Ind Co Ltd | 記録メディア、データ管理方法、及びプログラム |

| US10528705B2 (en) | 2006-05-09 | 2020-01-07 | Apple Inc. | Determining validity of subscription to use digital content |

| EP2078272B1 (en) * | 2006-10-06 | 2010-12-15 | Agere Systems, Inc. | Protecting secret information in a programmed electronic device |

| US8769675B2 (en) * | 2008-05-13 | 2014-07-01 | Apple Inc. | Clock roll forward detection |

| US8370923B2 (en) * | 2008-07-29 | 2013-02-05 | Ncr Corporation | Access to a processing device |

| JP2011081764A (ja) | 2009-09-14 | 2011-04-21 | Panasonic Corp | コンテンツ受信機、コンテンツ再生機、コンテンツ再生システム、コンテンツ書き出し方法、視聴期限判定方法、プログラム、および記録媒体 |

| US20110110516A1 (en) * | 2009-11-06 | 2011-05-12 | Kensuke Satoh | Content receiver, content reproducer, management server, content use system, content use method, method of write-out from content receiver, method of possible viewing time management on content reproducer, method of time limit fixation in management server, and program |

| CN102347831B (zh) * | 2010-07-26 | 2014-12-03 | 华为技术有限公司 | 时间消息处理方法、装置及系统 |

| US20120185636A1 (en) * | 2010-08-04 | 2012-07-19 | Isc8, Inc. | Tamper-Resistant Memory Device With Variable Data Transmission Rate |

| JP5429906B2 (ja) * | 2012-06-18 | 2014-02-26 | Necカシオモバイルコミュニケーションズ株式会社 | 携帯端末、プログラム、及び制御方法。 |

Family Cites Families (6)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| EP1650757A1 (en) * | 1997-05-13 | 2006-04-26 | Kabushiki Kaisha Toshiba | Information ciphering method and apparatus, information reproducing method and apparatus |

| US6898709B1 (en) * | 1999-07-02 | 2005-05-24 | Time Certain Llc | Personal computer system and methods for proving dates in digital data files |

| JP2001282105A (ja) * | 2000-03-27 | 2001-10-12 | Internatl Business Mach Corp <Ibm> | 電子コンテンツの証明方法、システムおよびプログラムが記録された媒体 |

| JP3764852B2 (ja) * | 2000-12-26 | 2006-04-12 | シャープ株式会社 | データ再生システム、そのシステムに用いられるデータ読取り装置およびその方法 |

| JP4169942B2 (ja) * | 2001-02-27 | 2008-10-22 | インターナショナル・ビジネス・マシーンズ・コーポレーション | コンテンツ利用方法、コンテンツ配信方法、コンテンツ配信システムおよびプログラム |

| US6874089B2 (en) * | 2002-02-25 | 2005-03-29 | Network Resonance, Inc. | System, method and computer program product for guaranteeing electronic transactions |

-

2004

- 2004-09-15 JP JP2004268519A patent/JP2006085360A/ja not_active Withdrawn

-

2005

- 2005-06-30 US US11/169,772 patent/US20060064762A1/en not_active Abandoned

- 2005-07-07 CN CNB2005100838151A patent/CN100555160C/zh not_active Expired - Fee Related

Cited By (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2013525886A (ja) * | 2010-04-16 | 2013-06-20 | マイクロン テクノロジー, インク. | メモリデバイスおよびシステム中のブートパーティション |

| JP2013065088A (ja) * | 2011-09-15 | 2013-04-11 | Sony Corp | 情報処理装置、および情報処理方法、並びにプログラム |

| JP2013109399A (ja) * | 2011-11-17 | 2013-06-06 | Sony Corp | 情報処理装置、情報記憶装置、情報処理システム、および情報処理方法、並びにプログラム |

Also Published As

| Publication number | Publication date |

|---|---|

| CN1749907A (zh) | 2006-03-22 |

| US20060064762A1 (en) | 2006-03-23 |

| CN100555160C (zh) | 2009-10-28 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US20060064762A1 (en) | System and method for managing expiration date for use of contents in removable media | |

| US20040215909A1 (en) | Nonvolatile memory device and data processing system | |

| US8918633B2 (en) | Information processing device, information processing system, and program | |

| JP5116325B2 (ja) | 情報処理装置、ソフトウェア更新方法及び画像処理装置 | |

| JP2015079527A (ja) | 将来作成されるディジタル・コンテンツの使用権を設定する方法および装置 | |

| US20080072042A1 (en) | Management system, management apparatus and management method | |

| JP2006080636A (ja) | 情報処理装置 | |

| JP2009521032A (ja) | チップカードを備えるオンボードコンピュータシステム上に安全なカウンタを作成する方法 | |

| JP4890309B2 (ja) | 情報処理装置及び情報保護方法 | |

| JP2009246800A (ja) | 暗号データ管理システム、および暗号データ管理方法 | |

| KR20120104175A (ko) | 일회기록 다회판독 메모리 장치의 인증 및 보안 | |

| US8302206B2 (en) | Appropriate control of access right to access a document within set number of accessible times | |

| JP5354001B2 (ja) | 情報処理装置、情報処理システム及びプログラム | |

| MX2012000077A (es) | Metodo para controlar y monitorear de forma remota los datos producidos sobre un software de escritorio. | |

| JP2001216357A (ja) | ソフトウェアのライセンス管理方法および電子機器並びに記録媒体 | |

| JP2009253783A (ja) | 携帯端末、データ保護方法およびデータ保護用プログラム | |

| JP2006079449A (ja) | 記憶媒体アクセス制御方法 | |

| JP4673150B2 (ja) | デジタルコンテンツ配信システムおよびトークンデバイス | |

| JP2006172351A (ja) | リムーバブルメディア利用によるコンテンツの使用期限管理方法及びシステム | |

| EP1714204B1 (en) | License information management apparatus and license information management method | |

| JP2007140961A (ja) | 不正にコピーされたファイルの使用防止装置およびプログラム | |

| JP5234503B2 (ja) | 電子文書管理システム、閲覧端末装置および電子文書管理プログラム | |

| JP2006146744A (ja) | リムーバブルメディア情報管理方法及びシステム | |

| JP4885168B2 (ja) | 外部メディア制御方法、システム及び装置 | |

| JP2013254506A (ja) | 情報処理装置、真正性確認方法、及び記録媒体 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20060808 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20060808 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20091020 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20091027 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20091225 |

|

| A761 | Written withdrawal of application |

Free format text: JAPANESE INTERMEDIATE CODE: A761 Effective date: 20100107 |