コンピュータをベースにした技術の多くの応用例では、後で使用したり、ユーザへの出力用に検索するためにデータを記憶することが必要である。コンピュータネットワークが個人的な性質であるか、あるいは別の理由から機密であるデータを用いることが増え、その結果、データはそれがアクセス権のないユーザによって検索またはアクセスされるのを防ぐために、あるレベルのセキュリティの適用を受けることを必要とする。

多くのケースでは、情報への未許可のアクセスは、データのブロックの一部だけに対するアクセスを獲得するという点で有益となる可能性がある。例えば、銀行口座と承認パスワードの関係性を設定するルックアップテーブルでは、このような情報の未許可の検索には、表の全内容の検索をすることは必要としない。表のただ1つのエントリが関係する口座の名義人に重大な結果を生じさせることがある。

したがって、データに適用されるセキュリティのレベルが、情報の理解可能な検索を防止するに十分であることを確実にすることは重要である。

実施されると、データへの未許可のアクセスを防止するために使用できる多様なセキュリティ機構が提案されてきた。これらの機構は、通常、データにアクセスする人または装置の証明を確立するための認証、及びデータを理解不能とする暗号化を必要とする。しかしながら、セキュリティ機構が調えられた状態でデータが単一の場所に記憶される場合に、セキュリティ機構が権限なしにデータへのアクセスを求める個人または装置によって破られた場合には、その場所に記憶されているデータ全体にアクセス可能となることがある。

コンピュータシステム内に記憶されるデータのセキュリティの耐性を増すためには、ネットワークのサーバの間でデータを分散することは既知である。この技法の1つの応用例が、インターネット上のサーバの間でコンテンツを分散することによりセキュリティを提供するプブリウスシステム(Publius system)である。このケースでは、セキュリティは、インターネットを介してデータを検索する機会を高めながら、データの未許可の編集を妨げることを意図としている。これは、インターネットを介しての検索のためにデータを受け入れるサーバをなんらかの方法で動作不能にすることにより、アクセス権のない人がデータへのアクセスを混乱させるのを防止する。

一方ではアクセス権のない人または悪意のある人がサーバ上で動作するデータに変更を加えるのをより困難にすることによって、他方では情報へのアクセスを混乱させる行為をより複雑なプロセスにすることによって、アクセス権のない第三者が情報へのアクセスを混乱させる能力は大幅に抑えられる。

プブリウスシステムでは、発行元コンピュータ装置がコンテンツを暗号化し、それをインターネット上で使用可能なウェブサーバのサブセットの上で立ち上げさせる。該暗号化は、n個のシェアに分割される鍵を使用して実行され、その結果それらの内の任意のk個はオリジナルの鍵を再生できるが、k−1個のシェアの検索は該鍵を確定するには不十分である。各サーバは暗号化されたコンテンツ及びシェアの1つを受信する。

この時点では、単に個々のサーバに記憶されているコンテンツを見ることによって、サーバ上に記憶されているデータの性質を決定することは不可能である。データは完全に暗号化され、ランダムに出現する。理解可能な方法でコンテンツをブラウズするためには、インターネットにアクセスするブラウジング装置が、サーバの1つから暗号化されたプブリウスコンテンツ、及びシェアの内のk個を検索しなければならない。

このようにしてコンテンツを公開するプロセスにより、暗号化されたデータを回復するために使用される特定のユニフォームリソースロケータ(URL)、及び鍵の構築を可能にする十分なシェアが生成される。公開されたコンテンツは、コンテンツに、又はURLへの任意の修正によりブラウジング装置が情報を見つけることを不可能にすることになり、あるいは検証失敗となるようにURLに暗号化により結び付けられている。

この公開機構に加えて、プブリウスシステムは、公開者が自分のプブリウスコンテンツを更新または削除できるようにする一方で、アクセス権のない関係者が同じことを行うのを防止する。プブリウス技術での全体的な意図とは、インターネット上で公開される文書が複数の場所に記憶され、その結果それらの場所の内の1つが攻撃を受けた場合にも、該公開されたコンテンツに他の場所からアクセスできることを確実にすることである。

このシステムは、データの固有のセキュリティへの機能強化を与えることを目的としていないし、それを行うことをしない。それは、第三者がインターネット上で公開されるデータのアクセス許容度を危うくすることを防止することに関連している。基本的には、この処置に関する意図とは、機密データへのアクセスを制限することよりは、むしろデータに対するアクセスを強化し、維持することである。これは、本来、データへのアクセスが厳しく管理されていることを確実にすることに関する本発明とは別の技術的な問題である。

図1に示されるように、移動通信システム10は、無線接続によって移動通信網14とデータ通信している移動通信装置12を含む。実際問題として、この無線接続は、GPRSまたは第三世代モバイルシステム(3G)などの従来の手段によって実現できる。

このようにして確立された無線データ通信は、移動通信装置12が、遠隔で配置される記憶装置18を含む、インターネット16のデータリソースへのアクセスを獲得できるようにする。図1に描かれている概略図では、3台の記憶装置18が描かれているが、インターネットが潜在的にさらに多くの記憶装置との通信を可能にすることが理解されるであろう。

移動通信装置12の構造及び機能をここに説明する。この実施形態での構造及び機能はハードウェアとソフトウェア両方によって実現される。説明を容易にするために、図1に示されているような移動通信装置12は概略で、つまりハードウェア機能性またはソフトウェア機能性の態様を区別せずに示す。

移動通信装置12は、アンテナ24によって他の装置との通信を確立する通信装置22を含み、通信はOSIモデルを使用するなどの確立された通信プロトコルに従う。使用中、データは移動通信装置12の他の機能要素によって通信装置22に渡すことができ、通信装置22は従来の方法でデータの送信及び受信を処理できる。

実際面ではディスプレイ、キーボード及び/またはポインティングデバイス(マウス、ジョイスティックなど)及び音声出力のようなユーザ作動可能入力手段を含むことができるユーザ入出力装置26は、ユーザに対する情報の提示用、及びデータ入力として解釈されるユーザ入力アクションを監視するためのユーザインタフェースの確立を可能にする。

オペレーティングシステム30は、ローカルデータ記憶装置32の管理などの移動通信装置12の根本的な動作を実行するために移動通信装置12で実行される。オペレーティングシステム30は、eメール処理アプリケーション、ブラウザ及びマルチメディアアプリケーションを含んでよいユーザアプリケーション34によって使用される機能性を提供する。

安全データ記憶装置36は、ローカルデータ記憶装置32と対照的に、データを安全に遠隔に、つまり記憶装置18などの記憶場所内に記憶するための機能をオペレーティングシステム30に提供するために、移動通信装置12内で動作可能である。該安全データ記憶装置36は、ユーザアプリケーション34によってそれに送信されるようなデータを処理し、通信装置22を介して記憶装置18への伝送のためにデータを処理するために、オペレーティングシステム30と連動して動作する。

安全データ記憶装置36は、データに適用されるセキュリティのレベルを考慮して必要とされる範囲までデータを分割し、検索の容易さ及びデータの再アセンブリとセキュリティを天秤にかけるようにフラグメントを分散するために動作できる。分割戦略は、データの個々のフラグメントがデータの全体的な性質を明らかにしないことを確実にするように設計される。

例えば、理解可能な1つの情報を、単に該情報を2つのフラグメントに分割するだけで理解不能とすることができる場合には、適切なセキュリティが該情報を2つのフラグメントに分割してから、該2つのフラグメントを別々の場所に記憶することにより可能になる可能性がある。テキスト記述がこのカテゴリに該当する―それぞれのファイルが元のテキストファイルの交互に並ぶ文字を受け入れる、2つの別個のファイルにデータを分割することにより、結果として生じるテキスト文字の文字列は一般的には理解できない。

これに対して、1個のデータが、そのそれぞれが悪意のある受取人にとって潜在的に貴重である複数の個々のデータのアイテムを有する場合には、データは、それぞれの個々のフラグメントが理解可能な1つの情報を生じさせないことを確実にするために、より高い程度まで分割する必要があるであろう。クレジットカードの詳細がこのカテゴリに該当する可能性がある。

分割しても多少理解可能性が残るデータのフラグメントが生じる場合でさえ、理解可能性は非常にわずかであり、悪意的に妨害されたフラグメントから意味を抽出するプロセスは、興味を引くには余りにも複雑で、且つ時間を要することになる。類推により、一般的に公開鍵暗号化は大部分の使用に高いレベルのセキュリティを提供すると考えられている。その動作は、公開鍵から秘密鍵を推定するためには、公開鍵がその素因数に分けられなければならないという事実に依存している。公開鍵は非常に多くの素因数だけを有する非常に大きな数であるため、これは計算上非常に困難であり、実際の時間尺度では通常不可能と考えられている。

しかしながら、公開鍵が少なくとも理論的には攻撃に対して弱いという事実は、公開鍵暗号化により暗号化された情報が許可なくしてアクセスできるという可能性を残す。この理論上の可能性は、セキュリティレベルが大部分の使用にとっては十分であり、最も極端なケースを除けば極めて精巧な攻撃も防ぐことになるため、許容できる障害としてユーザによって受け入れられている。

分割ポリシーが、(ユーザ入出力装置26によって定義されるユーザインタフェースに対するユーザ入力アクションによる入力のような)ユーザによって所望されるセキュリティのレベル、及びデータフラグメントの記憶のために使用可能な図1に描かれている記憶装置18の数によって影響を受けることがある。このようにして、データの全てを回復しなければならない場合には相当多くの数の攻撃が無事に行われなければならないので、データに適用されるセキュリティの全体的なレベルは、単一の場所にデータを記憶することに比較して強化される。

さらに、分散ポリシー及び分割ポリシーが攻撃者にも既知でない限り、データを再構築することは困難であろう。

安全データ記憶装置36の構造及び機能性を、ここで図2を参照して説明する。安全データ記憶装置36は、ユーザ入出力装置26でユーザインタフェースの定義のためのデータを生成し、ユーザ入力アクションに対応してデータを受け入れるために動作可能であるユーザインタフェースを含む。このようにして、移動通信装置12のユーザは、必要に応じて安全データ記憶装置36の設定を管理し、微調整することができる。

安全データ記憶装置36の管理装置42は、分割装置44及び分散装置46の動作を監視・調整する。該分割装置44は、安全な記憶のために安全データ記憶装置36に提示されるデータを分割するために動作可能である。分割装置44はデータを分析し、分割ポリシーを作成するために動作可能であり、後者がどのようにデータを分割する必要があるのかを決定する。以後、分割装置44は該分割ポリシーに従ってデータを分割する。分割装置44は、遠隔場所に安全に記憶されているデータの検索時に、分割されたデータを再組み立てすることもできる。

分散装置46は、システムに提示され、分割装置44により分割されるデータを分散するために動作可能である。分散装置46は、インターネット16を介したアクセスに使用可能であり、データフラグメントの記憶を行うことができる記憶装置18のリストを管理する。記憶装置18に対する各エントリに対して、リストは、データのフラグメントにとって最も適切な記憶場所を決定するにあたり使用される、記憶装置18の1つ以上の特徴も記録する。

使用可能な記憶装置18ごとに記憶される特徴は、分散装置46がその特定の記憶装置18を使用する必要があるかどうかを決定する際に、記憶装置18の利用可能性はいくつかの要因の1つにすぎないという事実を反映している。記憶装置の信頼性も重要である。つまり、記憶装置18は記憶の時点で使用可能である可能性があるが、該記憶装置の将来の利用可能性も考慮に入れなければならないことを確実にする。データの恒久的なアクセスが必要とされているときに、特定の時間帯でのデータ検索可能データだけに使用可能であることは、使用される記憶装置にとっては望ましくないであろう。さらに、分散ポリシーはより信頼性が低い記憶装置を使用するが、より信頼性が低い記憶装置に記憶されるデータフラグメントのコピーを別の記憶装置でも記憶することにより冗長性を生じさせるため、ある特定の記憶装置の低い信頼性は、安全な記憶手順を用いなければ、信頼性の役割は果たさないかも知れない。

したがって、本発明の本実施形態では、使用される記憶装置は、アップタイム(動作可能時間)、物理場所(移動通信装置12に対する近接は、それがデータ記憶及び検索時間に影響を及ぼす可能性があるために望ましい)及び使用可能な容量などの多くのパラメータでそれらのサービス利用可能性を通知する。記憶機能が移動通信装置のユーザに課されるコストに基づいて記憶装置によって提供される場合、該特定の記憶装置を使用するコストも公表されてよい。

分散装置46は、使用可能な記憶装置18の間でどのようにしてデータフラグメントが分散されなければならないのかを決定する分散ポリシーを作成するために、一覧表示される記憶装置18の特徴を使用する。次に、分散装置46は、記憶装置18の間でデータフラグメントを分散する。分散装置46は、関係するデータの分散ポリシーに従って記憶装置18からデータフラグメントを検索することもできる。

管理装置42が動作する方法を、ここに図4を参照して説明する。図4に示されているプロセスは、オペレーティングシステム30によって、つまり暗黙に且つユーザが知ることなく、あるいはユーザの制御下で、ユーザ入出力装置から受信されるユーザ入力アクションを介してユーザアプリケーション34によって明示的に、安全な記憶のためのデータが安全データ記憶装置に渡されるときに開始する。該プロセスは、管理装置42が記憶されるデータの制御を分割装置44に渡すと、ステップS1−2で開始する。基本的に、この制御の通路は、分割装置44に対するデータ自体の論理的な通路と見なすことができる。

事実上、データは、データの記憶時まで処理動作全体の間、ローカルデータ記憶装置32に物理的に記憶されてよいが、データの制御は分割装置44に渡される。

次に、処理はステップS1−4で、分割装置44による分割が無事に終了したかどうかを設定することによって続行する。無事に終了しなかった場合には、プロセスはステップS1−2に戻り、データの制御を分割装置44に渡してデータの分割を再度試行することによって続行する。

分割装置44によるデータの分割が無事に行われた場合、次に管理装置42は、ステップS1−6において結果として生じるデータのための分割ポリシーデータを記憶する。。この分割ポリシーは、データの検索時に分割装置44によって生成されるデータフラグメントから元のデータを再組み立てするために使用される。

これに続き管理装置42は、ステップS1−8で分散装置46にデータの制御を渡す。ステップS1−10では、管理装置42は、分散が無事に行われたかどうかを確認する。前記のように、分散が無事に行われず、したがって管理装置42が分散装置46から分散ポリシーを受信しない結果となった場合には、ステップS1−8が繰り返され、分割されたデータの分散が再度試行される。

データフラグメントの分散が無事に行われた場合には、管理装置42におけるプロセスは、結果として生じるデータのための分散ポリシーを記憶することによりステップS1−12で続行する。この後者のポリシーは、データの検索の要求時に、分散装置46がデータの分散されたフラグメントを検索できるようにし、その結果それらが分割装置44により記憶されている分割ポリシーに従って再アセンブリできるようにする情報を提供する。そしてプロセスは終了する。

分割装置44は図3にさらに詳しく示されており、安全に記憶されるデータを受信し、データを分析してどの分割アルゴリズムがどのような条件で適用されなければならないのかを確認するために動作可能であるデータアナライザ50を有する。この命令の組み合わせが分割ポリシーとして知られている。この分割ポリシーは、分割ポリシーとともに安全に記憶されるデータを受信し、データを相応して分割するために動作可能であるデータ分割器52に渡される。分割ポリシーは、万一データが後に検索される必要がある場合の記憶のために、管理装置42にも戻される。その動作を実行するデータ分割器52から生じるデータフラグメントは、分散ポリシーに従った分散のために分散装置46に渡される。

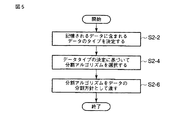

ここで、データアナライザ50の動作を、図5を参照して説明する。ステップS2−2では、安全に記憶されるデータに含まれるデータのタイプが決定される。テキストファイルあるいはビデオファイルまたは音声ファイルなどの多様な種類のデータが考えられる。使用される分割ポリシーはデータのタイプに依存するであろう。

例えば、テキストファイル(読み取り可能テキストの大部分を含む全てのファイル)は、好ましくは相対的に高い度合いで分割されなければならず、各フラグメントは文書全体を通して拡散される複数セクションから構成する。これは、1つまたは2つのフラグメントが危い場合にも、文書全体の完全な意味が既知とならないことを確実になると考えられる。これに対して、いくつかのビデオ及び音声コーデックは、失われるフレームを隔離するのには十分に耐性があり、したがってファイル構造がコンテンツの少なくとも一部の回復を可能にするので、交互配置されたフラグメントを特定することは不適切になり、したがってファイルを大きく連続的なパートに簡単に分割するのがより適切と考えられる。他の符号化された画像またはビデオのフォーマットは、ファイルがマルチメディアプレーヤで再生できるようにするためにファイル全体を使用できるようにする必要があり、したがってこのケースでは任意の分割ポリシーが適切となると思われる。

このようにして、ステップS2−4では、前記ステップで決定されたデータのタイプに適切な分割アルゴリズムが選択される。次にステップS2−6では、分割アルゴリズムが追加の使用のためにデータの分割ポリシーとして指定される。そして手順が終了する。

図6は、分割ポリシー及び分割されるデータの受信時に、分割装置44のデータ分割器52で実行される分割のプロセスを示す。図6のプロセスの使用の特定の例が図7に示され、データ60のパケットが処理ステップを通して渡される。該例はテキストファイルから構成され、データアナライザ50により実行されるように図5のプロセスで確認されたデータのアイテムに基づいており、したがって分割ポリシーはデータのセクションへの高い度合いの分割から構成され、それぞれのフラグメントはテキストファイル全体を通して拡散されるセクションから構成されている。

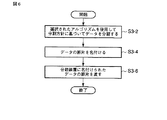

このようにして、ステップS3−2では、データ60は分割ポリシーに基づき、選択されたアルゴリズムを使用して分割される。図7に図示されるように、データは、フラグメントAまたはBに向かうことになるようにデータのさまざまなセクションを特定することにより分割される。次に、セクションはフラグメントの中に組み入れられる。

次にステップS3−4では、図7に図示されるようにフラグメントが名付けられ、それぞれのフラグメントは一意のフラグメント識別子(この例ではAまたはB)及びデータ識別子(この例ではXX)で名付けられる。これらの識別子により、該データの検索が必要とされるその後でのデータのトレーシングが可能になる。

ステップS3−6では、標識付データフラグメントがフラグメントの分散のために分散装置46に渡される。

分散装置46の動作を、ここで、分散装置46がデータのフラグメントを分散できるプロセスを示す図8を参照して説明する。いつでも可能な分散の範囲は、使用可能な記憶装置18の数、使用可能な記憶装置18の信頼性、使用可能な装置18の非有用性の任意の予想時間(動作不能時間(down time))、移動通信装置12のユーザが使用するための使用可能記憶装置18の特性により課されるあらゆるコスト、及び(高速アクセス速度及び信頼性がある接続を促進する)記憶装置18の物理的な接近に依存している。

したがって、図8に示されているプロセスのステップS4−2では、記憶装置18の利用可能性及び信頼性が決定される。これは、使用可能記憶装置により利用できる情報に基づいて実行される。この情報は、放送によって、インターネットを介して情報を供給することによって、あるいは任意の他の従来の手段によって利用できてもよい。

次にステップS4−4では、分散ポリシーは、使用可能記憶装置18の信頼性に基づき、及び前述されたような記憶されている特徴に基づいて決定される。この例では、全ての利用できる情報を考慮に入れるために全ての特徴が使用される。ステップS4−6では、分割装置44によって生じたデータフラグメントが、決定された分割ポリシーに従って、分散装置46によって分散される。最後に、ステップS4−8では、確立された分散ポリシーは記憶のために管理装置42に渡され、その結果安全に記憶されるデータが検索されなければならないときには、分散ポリシーはアクセスを可能にするために分散装置46に戻すことができる。

実際には、設計者は、アプリケーションに特定のハードウェアの動作により機能のどの態様が送達される必要があるのか、及びコンピュータ上でのソフトウェアの実行によりどれが送達される必要があるのかに関し、かなりの設計の自由を有することが理解されるであろう。

多様な異なる分割アルゴリズムを使用できるであろうことが理解される一方、図5に説明されるプロセスはある特定のデータにとって適切な分割アルゴリズムを決定する最も有効な方法を提供する。

本発明に従ってデータの安全な記憶を可能とするために、必ずしも記憶されるフラグメント数と同一程度の記憶装置台数がある必要はない。単一の記憶装置18でデータの同じアイテムのいくつかの明らかに切断されたフラグメントを、他の記憶装置18で他のこのようなフラグメントを記憶することにより、使用可能記憶装置18の数が記憶されるフラグメントの数より少ない場合にも、分散の効果は少なくとも部分的に維持できることが理解できる。

分散ポリシーの決定においては、分散装置46は記憶されている特徴のどれかまたは全てを考慮に入れてよいか、あるいは単に使用可能な記憶装置18に基づいて分散ポリシーを決定してよいことが理解できる。

分割されたデータを再組み立てするプロセス同様に、データを分割するプロセスが固有の処理オーバヘッドを有することを認識しなければならない。したがって、データを分割するとき、及び検索時にデータを再組み立てするときの両方において、システムに不必要な処理要求を出すことになるので、分割の使いすぎはシステム性能に否定的な影響を及ぼす可能性がある。本発明の実施形態に従ってデータの分割及び分散に関連する処理要件を考慮する必要がある。

さらに、比較的遠隔のサーバ場所、または低いデータ検索率で接続を介してのみアクセス可能な場所が使用される場合には特に、分割されたデータを分散するプロセスはデータ検索率を高めることができる。本発明の好ましい実施形態では、分散ポリシーの決定はこの要因を考慮に入れる必要がある。

遠隔に記憶されているデータを利用することにより、移動通信装置自体の記憶情報より多くの情報の記憶を可能にする。しかしながら、いずれ、分割及び分散ポリシーのデータの蓄積が扱いにくくなり、本発明の実施形態はこの情報の遠隔且つ安全な記憶のための機能も含むことができた。好ましくは、頻繁にアクセスされるデータに関係する分割データ及び分散データは、高速検索を主として考慮しないで記憶できる、アクセス頻度の低いデータとは別に(できるだけ局所的に)記憶される。

データの分散がデータのセキュリティを維持するために適切なレベルでありつづけることを確実にするために、分割され、分散されたデータ上で分散アルゴリズム及び分割アルゴリズムは、周期的に実行される。さらに、これにより(記憶料金の増加または非利用可能性時間の改変などの)記憶装置18の特徴のあらゆる変更を考慮に入れることができる。

図9は、管理装置42が分割及び分散の効果を周期的にチェックする方法を示している。ステップS5−2では、管理装置42は、チェックされる分割装置44及び分散装置46を使用して過去に遠隔に記憶されたデータアイテムを選択する。ステップS5−4では、データアイテムは、それがいつ最後にチェックされたのか、あるいはいつ最後に記憶されたのかを確認する。これが相対的に最近に発生した場合(移動通信装置自体の動作性能に関連して決定される基準)には、ステップS5−6で、管理装置42は検討のために次のデータ装置を選択し、検索及び再記憶を正当化するために過去において十分な時間で記憶されたデータアイテムが検出されるまで、ステップS5−4で問い合わせを繰り返す。

ステップS5−8では、手順は続行し、管理装置42は、分割装置44及び分散装置46を使用して選択されたデータアイテムの検索を命令する。これが達成されるプロセスは図10に示され、さらに詳しく後述される。

前記に注記したように、分割装置44がデータを分割し、分散装置46がデータの分割を分散するプロセスは、それらがそれぞれ分割ポリシー及び分散ポリシーの中で定められる一式のリバーシブル規則に従うため逆にできる。

ステップS5−8でデータの検索が無事に行われたのに続き、ステップS5−10で、データは再記憶され、図4に示されている管理装置42内のプロセスを利用する。次に、プロセスは、安全データ記憶装置42により過去に記憶されたデータアイテムを追加検討するためにステップS5−6に戻ることによって続行する。

図9に示されているプロセスに図示されるように再記憶のため、あるいは移動通信装置12の別のプロセスにおける使用のために問題のデータが必要とされているためなどの、データの検索のプロセスは図10に示されている。ステップS6−2では、管理装置42は、分散情報により特定されるデータが検索用であるという命令とともに、分散装置46に分散情報(つまり分散ポリシー及び他の特定情報)を送信する。次に、分散装置46は、情報を検索し、情報が検索された旨の信号を管理装置に送り返すように構成される。検索時、分散装置46は、検索されたデータフラグメントに対する操作上の制御を管理装置42に移す。

情報の検索、及び管理装置42によるその旨のメッセージの対応する受信に続き、管理装置42は、対応する分割ポリシー、及び分割装置44がフラグメントからデータアイテムを再組み立てしなければならない旨の命令とともに、データフラグメントの操作上の制御を分割装置44に渡す。分割装置44は、データを分割するために使用される場合と同じ手順を、逆方向に適用する。データの再組み立ての完了時、分割装置44は管理装置42にメッセージを送り返し、再組み立てされたデータに対する操作上の制御を管理装置42に移す。

次に、フラグメントの再組み立ての完了及びフラグメント装置44からのメッセージの受信時、管理装置42は、移動通信装置10で実行される別のプロセスからの要求、または図9に示されているプロセスに再記憶されるデータとして、該再組み立てされたフラグメントを出力する。

本発明は、前述された特定の実施形態に示されているように、典型的な移動通信装置は局所的な記憶容量に対する制限を有するため、移動通信装置の動作に重要な利点を提供する。相対的に静的な装置を用いて非常に大量のメモリを提供できるのに対して、移動通信装置はある程度までその物理的なサイズによって制約を受ける。したがって、使いすぎ及びその結果生じる装置の故障を回避するために、メモリリソースを管理する必要がある。

したがって、移動通信装置に遠隔記憶を提供するための動機付けは高い。しかしながら、これは遠隔に記憶されるデータに固有の危険性につながる場合があり、本発明は、移動通信装置がユーザにより要求されるようにデータを検索できるようにデータを分割・分散することにより、この問題を解決する。

本発明は、一例として、本発明がハードウェアまたはソフトウェアに関して、あるいは該2つの組み合わせに関して装置の所定の機能性において具現化される移動通信装置に関連して説明されてきたが、本発明が、その上にロードされるソフトウェアによって構成される、汎用コンピュータまたはプログラマブル通信装置で提供でき、該ソフトウェアがコンピュータのための1つ以上のプログラムを備え、該プログラムまたは各プログラムがコンピュータプログラム製品からコンピュータの中にロードできることが理解できる。このようなコンピュータプログラム製品の例は、(光ディスクまたは磁気ディスクなどの)コンピュータ読み取り可能キャリヤ媒体、またはフラッシュメモリなどの電子記憶媒体、あるいはコンピュータで受信可能であり、コンピュータにロードされるときにコンピュータ内でコンピュータプログラム製品を構築するための対応するコンピュータ実行可能命令を含むファイルを構成するデータを持つ信号を含む。

さらに、汎用コンピューティング装置の構成は、任意の使用可能な方法によりソフトウェアまたはハードウェアプラグインを既存の機能性に導入し、該コンピューティング装置を本発明の特定の実施形態に従って動作するように再構成することを含めることも考えられる。