JP6963001B2 - サービス管理システム、サービス管理方法及びサービス管理プログラム - Google Patents

サービス管理システム、サービス管理方法及びサービス管理プログラム Download PDFInfo

- Publication number

- JP6963001B2 JP6963001B2 JP2019236425A JP2019236425A JP6963001B2 JP 6963001 B2 JP6963001 B2 JP 6963001B2 JP 2019236425 A JP2019236425 A JP 2019236425A JP 2019236425 A JP2019236425 A JP 2019236425A JP 6963001 B2 JP6963001 B2 JP 6963001B2

- Authority

- JP

- Japan

- Prior art keywords

- user

- service

- action history

- action

- control unit

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

Images

Description

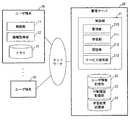

ここでは、図1に示すように、ユーザ端末10、管理サーバ20を用いる。ユーザ端末10は、管理サーバ20とネットワークを介して接続される。

図2は、ユーザ端末10、管理サーバ20等として機能する情報処理装置H10のハードウェア構成例である。

ユーザ端末10は、サービスの利用者が用いるコンピュータ端末である。このユーザ端末10は、制御部11、情報取得部12、メモリ13を備える。

情報取得部12は、取得した情報を、5W1H情報からなる行動情報に変換する。このために、情報取得部12は、検知した情報から、5W1H情報に変換するための変換情報を保持している。そして、情報取得部12は、現在時刻を、ユーザ端末10内のシステムタイマから取得して、動作時刻に関連付けた行動履歴としてメモリ13に記録する。

管理部210は、本サービスを利用するユーザのサインアップや再登録を管理する処理を実行する。また、管理部210は、ユーザ端末10から、ユーザの行動履歴を取得し、行動履歴記憶部23に蓄積する。

認証部212は、ユーザがサービスを利用する場合に、本人である確からしさを予測する処理を実行する。

アプリIDデータ領域には、このユーザが利用するユーザ端末10にインストールされたサービス利用アプリケーションを特定するための識別子に関するデータが記録される。

個人情報データ領域には、このユーザの個人情報(例えば、氏名、住所、性別、職業等)に関するデータが記録される。

ステータスデータ領域には、サービス利用アプリケーションの利用可否を特定するためのフラグが記録される。サービス利用アプリケーションを利用可能な場合には、利用可能フラグが記録される。

サービス利用日時データ領域には、サービスを利用した年月日及び時刻に関するデータが記録される。

「Who」は、行動の主体であり、ログイン時に顔認証や生体認証により特定できる。

「When」は行動を行なった時期であり、時間帯、週日等を用いることができる。

「Where」は行動を行なった場所であり、緯度、経度、住所、店舗名等を用いることができる。

「What」は行動内容であり、残高照会、振込、購買、チャージ、お客様情報変更等を用いることができる。

「Why(目的)」は行動目的であり、例えば、ユーザの入力や、前後の行動との関連性等により特定できる。関連性は、例えば、チャージ後の所定期間内の購買により、チャージの目的を予測できる。

「How」は行動の方法であり、ログイン方法、クリック等の操作動作等を用いることができる。

なお、行動履歴には、5W1Hのすべての要素を含んでいる必要はない。

学習日データ領域には、機械学習を行なった年月日に関するデータが記録される。

予測モデルは、サービス利用時のユーザの行動履歴に基づいて、本人である確からしさ(確率)を予測するモデルである。本実施形態では、5W1H情報を予測モデルに適用して、本人である確からしさ(本人確率)を算出する。

図4に示すように、ユーザ端末10から、サービス利用時の行動履歴(5W1H情報)を取得して、予測モデルに適用することにより、本人である確からしさ(本人確率)を算出する。

次に、図5〜図9を用いて、管理サーバ20において実行される本人確認処理を説明する。ここでは、サインアップ時処理、常時処理、学習時処理、サービス利用時処理、再登録時処理に分けて説明する。

まず、図5を用いて、サインアップ時処理を説明する。サービス利用を希望するユーザは、ユーザ端末10へのログイン後に、サービス利用アプリケーションをインストールして起動する。この場合、ユーザ端末10は、管理サーバ20に対してアプリIDを送信する。

次に、図6を用いて、常時処理を説明する。ここでは、本人確認に用いる継続的な情報を取得する。

更に、管理サーバ20の制御部21の管理部210は、後述するサービス利用時処理において、サービス利用内容を特定し、この行動履歴データ230に含めて記録する。

次に、図7を用いて、学習時処理を説明する。この学習時処理は、処理対象ユーザを特定し、ユーザ毎に定期的に実行される。

一方、行動履歴の蓄積は十分と判定した場合(ステップS3−2において「YES」の場合)、管理サーバ20の制御部21は、機械学習処理を実行する(ステップS3−3)。具体的には、制御部21の学習部211は、処理対象ユーザの行動履歴に対して本人フラグ、他のユーザの行動履歴に対して本人以外フラグを付与した教師データを生成する。学習部211は、生成した教師データを用いて、深層学習により、本人である確からしさを予測する予測モデルを生成する。ここでは、行動履歴を入力層、本人フラグ及び本人以外フラグを出力層として、複数階層からなる予測モデルを生成する。

一方、再学習が必要と判定した場合(ステップS3−5において「YES」の場合)、管理サーバ20の制御部21は、機械学習処理(ステップS3−3)以降の処理を実行する。

次に、図8を用いて、サービス利用時処理を説明する。サービスを利用する場合、ユーザは、ユーザ端末10へのログイン後に、サービス利用アプリケーションを起動する。この場合、ユーザ端末10は、サービス利用要求を管理サーバ20に送信する。このサービス利用要求には、アプリID、利用希望のサービス内容を含める。

本人を未確認と判定した場合(ステップS4−8において「NO」の場合)、管理サーバ20の制御部21は、ステップS1−7と同様に、NG処理を実行する(ステップS4−9)。

次に、図9を用いて、再登録時処理の情報処理を説明する。この再登録時処理は、ユーザ端末10の機種変更により、サービス利用アプリケーションを再インストールした場合に行なわれる。ユーザは、ユーザ端末10のサービス利用アプリケーションの起動指示を行なう。そして、ユーザ端末10において、表示装置H13の起動画面において再登録ボタンを選択する。この場合、ユーザ端末10は、管理サーバ20に対して再登録要求を送信する。この再登録要求には、再インストールされたサービス利用アプリケーションのアプリIDを含める。

次に、管理サーバ20の制御部21は、ステップS1−3と同様に、場所を確認済かどうかについての判定処理を実行する(ステップS5−4)。

次に、管理サーバ20の制御部21は、アプリIDの更新処理を実行する(ステップS5−8)。具体的には、制御部21の管理部210は、ユーザ管理データ220に、再インストールされたサービス利用アプリケーションのアプリIDを更新記録する。

(1)本実施形態では、管理サーバ20の制御部21は、サインアップ場所の登録処理(ステップS1−1)、所在地の特定処理(ステップS1−2)、場所を確認済かどうかについての判定処理(ステップS1−3)を実行する。これにより、ユーザが指定した特定の場所で、サービス利用アプリケーションのサインアップを行なうことができる。

例えば、ファイナンシャルアクションタスクフォース(FATF)においては、責任ある金融革新の促進を保証することをグローバルな基準でコミットしている。本実施形態では、行動履歴として、非対面で位置情報を取得することで、「マネー・ローンダリング及びテロ資金供与対策(AML/CFT)」が更に強化される。

また、取引を行なう目的と資産および収入の状況は、顧客との接点の中で情報を得ることができる。そして、位置情報と取引情報を結びつけることで、動的な取引において位置情報を取得し、疑わしい取引の報告など各種対応を行なうことで、リスクそのものの低減効果を得ることができる。

また、行動履歴を用いて本人確認を行なうことにより、ID/パスワードの漏洩や、成りすましを抑制できる。

また、ユーザ端末10(ハードウェア)を紛失しても、本人確率、位置情報を活用して、本人確認ができるので、取引の再開も容易である。

・上記実施形態では、管理サーバ20の制御部21は、本人確率に応じて権限レベルの特定処理を実行する(ステップS4−4)。ここで、権限レベルの特定は、本人確率に限定されるものではない。例えば、サービス利用アプリケーションの利用頻度に応じて、権限レベルを変更するようにしてもよい。例えば、過去の利用頻度の統計値の所定範囲から逸脱した利用状況を検知した場合には、権限レベルを下げることにより、異常状況を検出することができる。

・上記実施形態では、管理サーバ20の制御部21は、サービス利用時処理を実行する。利用許諾処理までに本人確率を推定できれば、サービス利用要求の取得、本人確率の推定の順番は限定されるものではない。本人確率の推定処理(ステップS4−3)後に、サービス利用要求を取得し、権限レベル内かどうかについての判定処理(ステップS4−5)、利用許諾処理(ステップS4−10)を実行するようにしてもよい。

また、ユーザの直近所定期間の行動履歴に基づいて、ユーザ端末10の携帯者の住所を予測してもよい。この場合には、学習部211は、ユーザ端末10で検知した挙動を用いて、この挙動が行なわれる場所を予測するための予測モデルを生成する。例えば、ユーザ端末10で日常的な活動として所定時間帯の在宅時行動(例えば、移動が少ない就寝)を検知した場合、住所と予測する。そして、認証部212は、ユーザ情報記憶部22に予めサービス利用場所として登録された住所と各行動場所との一致により、本人の住所確認を行なう。また、勤務時間帯の勤務時行動(例えば、移動が少ないデスクワーク)を検知した場合、勤務先と予測してもよい。

Claims (7)

- ユーザID、サービス利用時に関連付けて、行動履歴データを記録する行動履歴記憶部と、

ユーザの行動履歴に基づいて、ユーザ本人である確からしさを予測するための予測モデルを記録する学習結果記憶部と、

ユーザの行動履歴を、前記ユーザが用いるユーザ端末から取得する制御部とを備えたサービス管理システムであって、

前記制御部が、

サービス利用のためのアプリケーション起動時に、前記ユーザ端末で検知した挙動について、前記アプリケーション起動時前の直近所定時間のユーザの行動履歴を特定し、

ユーザID、サービス利用時、行動履歴を含めた行動履歴データを前記行動履歴記憶部に記録し、

前記行動履歴記憶部に記録された行動履歴データにおいて、処理対象ユーザの行動履歴に対して本人フラグ、他のユーザの行動履歴に対して本人以外フラグを付与した教師データを生成し、

前記教師データを用いて、本人である確からしさを予測する予測モデルを生成して、前記学習結果記憶部に記録し、

再度、サービス利用のためのアプリケーション起動時に、前記ユーザ端末で検知した挙動について、前記アプリケーション起動時前の直近所定時間の確認対象ユーザの行動履歴を特定し、

前記特定した確認対象ユーザの直近所定時間の行動履歴を前記予測モデルに適用し、前記ユーザ本人の確からしさを算出し、

前記確からしさに基づいた本人確認により、前記ユーザに対するサービスを決定することを特徴とするサービス管理システム。 - ユーザ毎に、サービス利用のためのアプリケーションのサインアップ場所に関する情報、認証情報を記録したユーザ情報記憶部を更に備え、

前記制御部が、

前記ユーザ端末に、前記アプリケーションがインストールされた場合、前記ユーザ端末の現在位置を取得し、

前記現在位置が前記サインアップ場所に一致した場合、前記ユーザ端末から取得した認証情報が、前記ユーザ情報記憶部に記録されている場合、前記アプリケーションの利用を許可することを特徴とする請求項1に記載のサービス管理システム。 - 前記制御部が、前記確からしさに基づいて、前記ユーザに提供するサービスレベルを特定することを特徴とする請求項1又は2に記載のサービス管理システム。

- 前記行動履歴は、行動ユーザ、行動時刻、行動場所、行動内容、行動目的、行動方法のいずれか一つの情報を含むことを特徴とする請求項1〜3のいずれか一項に記載のサービス管理システム。

- 前記制御部が、前記確からしさに基づいて、金融サービスに係る取引可能レベルを変更することを特徴とする請求項1〜4のいずれか一項に記載のサービス管理システム。

- ユーザID、サービス利用時に関連付けて、行動履歴データを記録する行動履歴記憶部と、

ユーザの行動履歴に基づいて、ユーザ本人である確からしさを予測するための予測モデルを記録する学習結果記憶部と、

ユーザの行動履歴を、前記ユーザが用いるユーザ端末から取得する制御部とを備えたサービス管理システムを用いて、本人確認により提供するサービスを管理するための方法であって、

前記制御部が、

サービス利用のためのアプリケーション起動時に、前記ユーザ端末で検知した挙動について、前記アプリケーション起動時前の直近所定時間のユーザの行動履歴を特定し、

ユーザID、サービス利用時、行動履歴を含めた行動履歴データを前記行動履歴記憶部に記録し、

前記行動履歴記憶部に記録された行動履歴データにおいて、処理対象ユーザの行動履歴に対して本人フラグ、他のユーザの行動履歴に対して本人以外フラグを付与した教師データを生成し、

前記教師データを用いて、本人である確からしさを予測する予測モデルを生成して、前記学習結果記憶部に記録し、

再度、サービス利用のためのアプリケーション起動時に、前記ユーザ端末で検知した挙動について、前記アプリケーション起動時前の直近所定時間の確認対象ユーザの行動履歴を特定し、

前記特定した確認対象ユーザの直近所定時間の行動履歴を前記予測モデルに適用し、前記ユーザ本人の確からしさを算出し、

前記確からしさに基づいた本人確認により、前記ユーザに対するサービスを決定することを特徴とするサービス管理方法。 - ユーザID、サービス利用時に関連付けて、行動履歴データを記録する行動履歴記憶部と、

ユーザの行動履歴に基づいて、ユーザ本人である確からしさを予測するための予測モデルを記録する学習結果記憶部と、

ユーザの行動履歴を、前記ユーザが用いるユーザ端末から取得する制御部とを備えたサービス管理システムを用いて、本人確認により提供するサービスを管理するためのプログラムであって、

前記制御部を、

サービス利用のためのアプリケーション起動時に、前記ユーザ端末で検知した挙動について、前記アプリケーション起動時前の直近所定時間のユーザの行動履歴を特定し、

ユーザID、サービス利用時、行動履歴を含めた行動履歴データを前記行動履歴記憶部

に記録し、

前記行動履歴記憶部に記録された行動履歴データにおいて、処理対象ユーザの行動履歴に対して本人フラグ、他のユーザの行動履歴に対して本人以外フラグを付与した教師データを生成し、

前記教師データを用いて、本人である確からしさを予測する予測モデルを生成して、前記学習結果記憶部に記録し、

再度、サービス利用のためのアプリケーション起動時に、前記ユーザ端末で検知した挙動について、前記アプリケーション起動時前の直近所定時間の確認対象ユーザの行動履歴を特定し、

前記特定した確認対象ユーザの直近所定時間の行動履歴を前記予測モデルに適用し、前記ユーザ本人の確からしさを算出し、

前記確からしさに基づいた本人確認により、前記ユーザに対するサービスを決定する手段として機能させることを特徴とするサービス管理プログラム。

Priority Applications (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2019236425A JP6963001B2 (ja) | 2019-12-26 | 2019-12-26 | サービス管理システム、サービス管理方法及びサービス管理プログラム |

| JP2021167952A JP7463325B2 (ja) | 2019-12-26 | 2021-10-13 | サービス管理システム、サービス管理方法及びサービス管理プログラム |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2019236425A JP6963001B2 (ja) | 2019-12-26 | 2019-12-26 | サービス管理システム、サービス管理方法及びサービス管理プログラム |

Related Child Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2021167952A Division JP7463325B2 (ja) | 2019-12-26 | 2021-10-13 | サービス管理システム、サービス管理方法及びサービス管理プログラム |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2021105817A JP2021105817A (ja) | 2021-07-26 |

| JP6963001B2 true JP6963001B2 (ja) | 2021-11-05 |

Family

ID=76919337

Family Applications (2)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2019236425A Active JP6963001B2 (ja) | 2019-12-26 | 2019-12-26 | サービス管理システム、サービス管理方法及びサービス管理プログラム |

| JP2021167952A Active JP7463325B2 (ja) | 2019-12-26 | 2021-10-13 | サービス管理システム、サービス管理方法及びサービス管理プログラム |

Family Applications After (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2021167952A Active JP7463325B2 (ja) | 2019-12-26 | 2021-10-13 | サービス管理システム、サービス管理方法及びサービス管理プログラム |

Country Status (1)

| Country | Link |

|---|---|

| JP (2) | JP6963001B2 (ja) |

Families Citing this family (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP7342079B2 (ja) | 2021-09-13 | 2023-09-11 | ヤフー株式会社 | 情報処理装置、情報処理方法及び情報処理プログラム |

| JP7470745B2 (ja) | 2022-08-04 | 2024-04-18 | PayPay株式会社 | 情報処理装置、情報処理方法及び情報処理プログラム |

| JP7454805B1 (ja) | 2023-12-12 | 2024-03-25 | 株式会社ミラボ | プログラム、判断システム及び判断方法 |

Family Cites Families (13)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US9391789B2 (en) * | 2007-12-14 | 2016-07-12 | Qualcomm Incorporated | Method and system for multi-level distribution information cache management in a mobile environment |

| JP2010198243A (ja) * | 2009-02-24 | 2010-09-09 | Oki Electric Ind Co Ltd | 行動予測装置および行動予測方法 |

| JP2011198170A (ja) | 2010-03-23 | 2011-10-06 | Oki Software Co Ltd | ユーザ同定システム、ユーザ同定サーバ、携帯機器、ユーザ同定プログラム及び携帯機器のプログラム |

| JP5688127B2 (ja) * | 2013-08-19 | 2015-03-25 | 株式会社三井住友銀行 | 行動パターン認証による振込処理システムおよび方法 |

| JP6434249B2 (ja) | 2014-08-04 | 2018-12-05 | 大成建設株式会社 | コンクリートの評価装置および評価方法 |

| WO2016035424A1 (ja) * | 2014-09-05 | 2016-03-10 | ソニー株式会社 | 情報処理装置、情報処理方法及びプログラム |

| US20170091629A1 (en) * | 2015-09-30 | 2017-03-30 | Linkedin Corporation | Intent platform |

| JP6509137B2 (ja) * | 2016-01-29 | 2019-05-08 | ヤフー株式会社 | 認証装置、認証方法および認証プログラム |

| JP2018147327A (ja) * | 2017-03-07 | 2018-09-20 | ヤフー株式会社 | 生成装置、生成方法及び生成プログラム |

| JP2019008369A (ja) * | 2017-06-20 | 2019-01-17 | 株式会社リコー | 情報処理装置、認証システム、認証方法およびプログラム |

| JP6865152B2 (ja) * | 2017-12-15 | 2021-04-28 | 株式会社日立製作所 | 行動履歴を用いた本人認証方法 |

| JP6698728B2 (ja) * | 2018-03-14 | 2020-05-27 | ヤフー株式会社 | 判定装置、判定方法及び判定プログラム |

| JP7096329B2 (ja) * | 2018-04-16 | 2022-07-05 | 株式会社Nttドコモ | 移動端末装置 |

-

2019

- 2019-12-26 JP JP2019236425A patent/JP6963001B2/ja active Active

-

2021

- 2021-10-13 JP JP2021167952A patent/JP7463325B2/ja active Active

Also Published As

| Publication number | Publication date |

|---|---|

| JP2022002142A (ja) | 2022-01-06 |

| JP2021105817A (ja) | 2021-07-26 |

| JP7463325B2 (ja) | 2024-04-08 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US11588824B2 (en) | Systems and methods for proximity identity verification | |

| US10621326B2 (en) | Identity authentication method, server, and storage medium | |

| JP6963001B2 (ja) | サービス管理システム、サービス管理方法及びサービス管理プログラム | |

| CN110768968B (zh) | 基于可验证声明的授权方法、装置、设备及系统 | |

| US9826400B2 (en) | Method and apparatus that facilitates a wearable identity manager | |

| US10614444B2 (en) | Systems and methods for temporarily activating a payment account for fraud prevention | |

| US20170230363A1 (en) | Method, computer program, and system for identifying multiple users based on their behavior | |

| US20150170148A1 (en) | Real-time transaction validity verification using behavioral and transactional metadata | |

| US20180075440A1 (en) | Systems and methods for location-based fraud prevention | |

| US11800314B2 (en) | Interlinked geo-fencing | |

| JP2018181074A (ja) | リカバリ装置、リカバリ方法及びリカバリプログラム | |

| US20230052407A1 (en) | Systems and methods for continuous user authentication | |

| US20200356994A1 (en) | Systems and methods for reducing false positives in item detection | |

| EP4222720A1 (en) | Dynamic and predictive adjustment of payment attributes based on contextual data and metadata | |

| CN113177793A (zh) | 嵌入从拒绝数据推断的反应对应 | |

| JP2023119055A (ja) | 情報処理装置、情報処理方法及びプログラム | |

| US11334877B2 (en) | Security tool | |

| US20210185036A1 (en) | Secure authentication system | |

| JP2021092888A (ja) | 決済装置、制御方法、及びプログラム | |

| WO2022201386A1 (ja) | 情報制御装置、情報制御方法、及び、コンピュータ可読媒体 | |

| US20210366010A1 (en) | Systems and methods for proactively informing users of an age of a merchant during online transactions | |

| JP6049778B2 (ja) | 行動パターンデータを用いた認証システムにおけるアラート出力処理システムおよび方法 | |

| JP2023545323A (ja) | コンテキストデータおよびメタデータに基づく支払い属性の動的で予測的な調整 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20191226 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20210216 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20210412 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20210914 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20211014 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6963001 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |