JP6828014B2 - 1つまたは複数の署名デバイスに通信可能に接続されたローカルコンピューヒング装置によって実行されるコンピュータ実装方法 - Google Patents

1つまたは複数の署名デバイスに通信可能に接続されたローカルコンピューヒング装置によって実行されるコンピュータ実装方法 Download PDFInfo

- Publication number

- JP6828014B2 JP6828014B2 JP2018506242A JP2018506242A JP6828014B2 JP 6828014 B2 JP6828014 B2 JP 6828014B2 JP 2018506242 A JP2018506242 A JP 2018506242A JP 2018506242 A JP2018506242 A JP 2018506242A JP 6828014 B2 JP6828014 B2 JP 6828014B2

- Authority

- JP

- Japan

- Prior art keywords

- web browser

- signature

- port

- signing

- signing device

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L67/00—Network arrangements or protocols for supporting network services or applications

- H04L67/14—Session management

- H04L67/141—Setup of application sessions

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q20/00—Payment architectures, schemes or protocols

- G06Q20/38—Payment protocols; Details thereof

- G06Q20/40—Authorisation, e.g. identification of payer or payee, verification of customer or shop credentials; Review and approval of payers, e.g. check credit lines or negative lists

- G06Q20/401—Transaction verification

- G06Q20/4014—Identity check for transactions

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F13/00—Interconnection of, or transfer of information or other signals between, memories, input/output devices or central processing units

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F16/00—Information retrieval; Database structures therefor; File system structures therefor

- G06F16/90—Details of database functions independent of the retrieved data types

- G06F16/95—Retrieval from the web

- G06F16/955—Retrieval from the web using information identifiers, e.g. uniform resource locators [URL]

- G06F16/9566—URL specific, e.g. using aliases, detecting broken or misspelled links

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3247—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving digital signatures

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3263—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving certificates, e.g. public key certificate [PKC] or attribute certificate [AC]; Public key infrastructure [PKI] arrangements

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06V—IMAGE OR VIDEO RECOGNITION OR UNDERSTANDING

- G06V30/00—Character recognition; Recognising digital ink; Document-oriented image-based pattern recognition

- G06V30/10—Character recognition

- G06V30/14—Image acquisition

- G06V30/142—Image acquisition using hand-held instruments; Constructional details of the instruments

- G06V30/1423—Image acquisition using hand-held instruments; Constructional details of the instruments the instrument generating sequences of position coordinates corresponding to handwriting

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06V—IMAGE OR VIDEO RECOGNITION OR UNDERSTANDING

- G06V40/00—Recognition of biometric, human-related or animal-related patterns in image or video data

- G06V40/30—Writer recognition; Reading and verifying signatures

- G06V40/37—Writer recognition; Reading and verifying signatures based only on signature signals such as velocity or pressure, e.g. dynamic signature recognition

- G06V40/376—Acquisition

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/16—Implementing security features at a particular protocol layer

- H04L63/168—Implementing security features at a particular protocol layer above the transport layer

Landscapes

- Engineering & Computer Science (AREA)

- Theoretical Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- General Physics & Mathematics (AREA)

- Business, Economics & Management (AREA)

- Physics & Mathematics (AREA)

- Signal Processing (AREA)

- Computer Networks & Wireless Communication (AREA)

- General Engineering & Computer Science (AREA)

- Accounting & Taxation (AREA)

- Databases & Information Systems (AREA)

- General Business, Economics & Management (AREA)

- Strategic Management (AREA)

- Finance (AREA)

- Data Mining & Analysis (AREA)

- Information Transfer Between Computers (AREA)

- Position Input By Displaying (AREA)

- Computer And Data Communications (AREA)

Description

I.導入

A.第1の例示的な実施形態

II.マルチユーザ実装

A.第2の例示的な実施形態

B.第3の例示的な実施形態

C.第4の例示的な実施形態

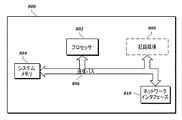

III.コンピューティング環境

IV.拡張機能及び代替手段

Claims (9)

- 1つまたは複数の署名デバイスに通信可能に接続されたローカルコンピューヒングデバイスによって実行されるコンピュータ実装方法であって、

複数のウェブブラウザプロセスと複数の署名デバイス制御インスタンスに関連付けられた複数のポート番号の間の複数のマッピングを管理するアービトレータサービスを実行することと、

第1のローカルウェブサーバを含む第1の署名デバイス制御インスタンスであって、第1の署名デバイスを制御して前記第1の署名デバイスから署名データを受信し、第1のURLに対応する第1のポートを待ち受けする第1の署名デバイス制御インスタンスを起動することと、

前記第1の署名デバイスによって入力される署名に対するコンテキストを示す書類と、前記第1のURLを示すクロスドメイン参照とを含むウェブページを、前記ローカルコンピューティングデバイス上で実行される第1のウェブブラウザプロセスによって、第2のURLを用いてリモートサーバから読み出すことと、

前記第1のウェブブラウザプロセスによって、前記アービトレータサービスから前記第1のポートのポート番号を取得することと、

前記第1のウェブブラウザプロセスによって、前記アービトレータサービスから取得したポート番号を用いて前記第1のポートとの接続を確立することと、

前記第1のウェブブラウザプロセスによって前記第1の署名デバイスを制御することと、

前記第1のウェブブラウザプロセスによって前記第1の署名デバイスから署名データを受信することとを含む方法。 - 請求項1に記載の方法であって、

前記アービトレータサービスを、いずれかの署名デバイス制御インスタンスが起動される前に実行する方法。 - 請求項2に記載の方法であってさらに、

第2のローカルウェブサーバを含む第2の署名デバイス制御インスタンスであって、前記第1の署名デバイスまたは他の制御装置を制御し、前記第1のURLに対応する第2のポートを待ち受けする第2の署名デバイス制御インスタンスを起動することと、

前記ローカルコンピューティングデバイス上で実行される第2のウェブブラウザプロセスによって、前記リモートサーバから前記ウェブページを読み出すことと、

前記第2のウェブブラウザプロセスによって、前記アービトレータサービスから前記第2のポートのポート番号を取得することと、

前記第2のウェブブラウザプロセスによって、前記アービトレータサービスから取得したポート番号を用いて前記第2のポートとの接続を確立することとを含む方法。 - 請求項1乃至請求項3のいずれか1項に記載の方法であって、

前記アービトレータサービスは、

前記第1のウェブブラウザプロセスのプロセスID(PID)を取得し、

前記PIDに関連付けられたユーザID(UID)を取得し、

前記UIDに対する前記第1のポートのポート番号を取得することによって、前記マッピングを管理する方法。 - 請求項4に記載の方法であって、

前記アービトレータサービスは前記UID及びポート番号を保持し、前記第1のポートのポート番号は前記アービトレータサービスによって割り当てられ、前記第1のポートのポート番号を取得することは、割り当てられたポート番号及びUIDのテーブル内のポート番号を参照することを含む方法。 - 1つまたは複数の署名デバイスに通信可能に接続されたローカルコンピューティングデバイスによって実行されるコンピュータ実装方法であって、

第1のURLに対応する第1のポートを待ち受けるローカルウェブサーバを起動するとともに、複数のウェブブラウザプロセスと複数の署名デバイス制御インスタンスとの間の複数のマッピングを管理するプロキシサービスを実行することと、

第1の署名デバイスを制御して前記第1の署名デバイスから署名データを受信する第1の署名デバイス制御インスタンスを起動することと、

前記第1の署名デバイスによって入力される署名に対するコンテキストを示す書類と、前記第1のURLを示すクロスドメイン参照とを含むウェブページを、前記ローカルコンピューティングデバイス上で実行される第1のウェブブラウザプロセスによって、第2のURLを用いて、リモートサーバから読み出すことと、

前記第1のウェブブラウザプロセスによって、前記プロキシサービスにより待ち受けされた前記第1のポートに署名デバイス制御呼出しを送信することと、

前記プロキシサービスによって、プロセス間通信(IPC)を用いて、前記呼出しを前記第1の署名デバイス制御インスタンスに送信して呼出し応答を受信することと、

前記プロキシサービスによって前記呼出し応答を前記第1のウェブブラウザプロセスに送信することと、

前記第1のウェブブラウザプロセスによって前記第1の署名デバイスを制御することと、

前記第1のウェブブラウザプロセスによって前記第1の署名デバイスから署名データを受信することとを含む方法。 - 請求項6に記載の方法であって、

前記プロキシサービスを、いずれかの署名デバイス制御インスタンスが起動される前に実行する方法。 - 請求項7に記載の方法であって、さらに、

前記第1の署名デバイスまたは他の署名デバイスを制御する第2の署名デバイス制御インスタンスを起動することと、

前記ローカルコンピューティングデバイス上で実行される第2のウェブブラウザプロセスによって、前記リモートサーバから前記ウェブページを読み出すことと、

前記第2のウェブブラウザプロセスによって、前記プロキシサービスによって待ち受けされた前記第1のポートに署名デバイス制御呼出しを送信することと、

前記プロキシサービスによって、プロセス間通信(IPC)を用いて、前記呼出しを前記第2の署名デバイス制御インスタンスに送信して呼出し応答を受信することと、

前記プロキシサービスによって前記呼出し応答を前記第2のウェブブラウザプロセスに送信することを含む方法。 - 請求項6乃至請求項8のいずれか1項に記載の方法であって、

前記プロキシサービスは、

前記第1のウェブブラウザプロセスのプロセスID(PID)を取得し、

前記PIDに関連付けられたユーザID(UID)を取得し、

前記UIDに対する前記第1の署名デバイス制御インスタンスとのIPCを用いるのに供される情報を取得することによって、

前記マッピングを管理する方法。

Applications Claiming Priority (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US201562238445P | 2015-10-07 | 2015-10-07 | |

| US62/238,445 | 2015-10-07 | ||

| PCT/JP2016/079824 WO2017061558A1 (en) | 2015-10-07 | 2016-10-06 | Multi-user, cross-browser signature platform |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2019502177A JP2019502177A (ja) | 2019-01-24 |

| JP6828014B2 true JP6828014B2 (ja) | 2021-02-10 |

Family

ID=58487906

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2018506242A Active JP6828014B2 (ja) | 2015-10-07 | 2016-10-06 | 1つまたは複数の署名デバイスに通信可能に接続されたローカルコンピューヒング装置によって実行されるコンピュータ実装方法 |

Country Status (3)

| Country | Link |

|---|---|

| US (1) | US10862974B2 (ja) |

| JP (1) | JP6828014B2 (ja) |

| WO (1) | WO2017061558A1 (ja) |

Families Citing this family (16)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US10937097B1 (en) | 2012-02-06 | 2021-03-02 | Acorns Grow Incorporated | Systems and methods for creating excess funds from retail transactions and apportioning those funds into investments |

| US8781906B2 (en) | 2012-02-06 | 2014-07-15 | Walter Cruttenden | Systems and methods for managing consumer transaction-based investments |

| US9639853B2 (en) * | 2012-06-11 | 2017-05-02 | Retailmenot, Inc. | Devices, methods, and computer-readable media for redemption header for merchant offers |

| USD969818S1 (en) | 2013-03-14 | 2022-11-15 | Acorns Grow Inc. | Mobile device screen with graphical user interface |

| USD928190S1 (en) | 2013-03-14 | 2021-08-17 | Acorns Grow Incorporated | Mobile device screen or portion thereof with an animated graphical user interface |

| USD927508S1 (en) | 2013-03-14 | 2021-08-10 | Acorns Grow Incorporated | Mobile device screen or portion thereof with graphical user interface |

| USD972577S1 (en) | 2013-03-14 | 2022-12-13 | Acorns Grow Inc. | Mobile device screen with a graphical user interface |

| USD792890S1 (en) | 2015-05-22 | 2017-07-25 | Acorns Grow Incorporated | Display screen or portion therof with a financial data graphical user interface |

| USD928799S1 (en) | 2018-07-19 | 2021-08-24 | Acorns Grow Incorporated | Mobile device screen or portion thereof with graphical user interface |

| US11172013B2 (en) * | 2019-01-31 | 2021-11-09 | Open Text Corporation | System and method for launching and connecting to a local server from a webpage |

| US11567655B2 (en) * | 2019-02-21 | 2023-01-31 | Acorns Grow Incorporated | Secure signature creation on a secondary device |

| CN113228087A (zh) * | 2019-11-08 | 2021-08-06 | 株式会社和冠 | 艺术品的交易方法及交易装置以及程序 |

| USD927521S1 (en) | 2019-12-09 | 2021-08-10 | Acorns Grow Incorporated | Mobile device screen or portion thereof with a graphical user interface |

| CN112492004B (zh) * | 2020-11-17 | 2023-02-17 | 深圳市晨北科技有限公司 | 本地通信链接的建立方法及设备、系统及存储介质 |

| CN114968015A (zh) * | 2022-05-18 | 2022-08-30 | 北京眼神智能科技有限公司 | 一种信息交互、控制网络通信模块的方法、装置及介质 |

| CN115525163A (zh) * | 2022-09-09 | 2022-12-27 | 广州市博雅信息科技有限公司 | 一种基于操作系统的笔迹处理方法及系统 |

Family Cites Families (10)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| KR100667742B1 (ko) * | 2000-08-23 | 2007-01-11 | 삼성전자주식회사 | 제어기기의 적어도 하나 이상의 피제어기기 제어 방법 |

| US20060136731A1 (en) * | 2004-12-21 | 2006-06-22 | Signaturelink, Inc. | System and method for providing an online electronic signature |

| JP4983445B2 (ja) * | 2007-07-09 | 2012-07-25 | セイコーエプソン株式会社 | ネットワークシステムおよびプログラム |

| US8601363B2 (en) | 2009-07-20 | 2013-12-03 | Facebook, Inc. | Communicating information about a local machine to a browser application |

| US8706801B2 (en) * | 2009-07-20 | 2014-04-22 | Facebook, Inc. | Rendering a web page using content communicated to a browser application from a process running on a client |

| US8898766B2 (en) * | 2012-04-10 | 2014-11-25 | Spotify Ab | Systems and methods for controlling a local application through a web page |

| JP6074165B2 (ja) * | 2012-06-01 | 2017-02-01 | キヤノン株式会社 | 情報処理装置、情報処理方法およびプログラム |

| US9235748B2 (en) | 2013-11-14 | 2016-01-12 | Wacom Co., Ltd. | Dynamic handwriting verification and handwriting-based user authentication |

| CN106063182B (zh) * | 2013-12-31 | 2019-11-19 | 威斯科数据安全国际有限公司 | 电子签名方法、系统及设备 |

| EP2924604B1 (en) * | 2014-03-28 | 2019-08-28 | Indorse Services | Electronic biometric (dynamic) signature references enrollment method |

-

2016

- 2016-10-06 WO PCT/JP2016/079824 patent/WO2017061558A1/en not_active Ceased

- 2016-10-06 JP JP2018506242A patent/JP6828014B2/ja active Active

-

2018

- 2018-03-30 US US15/941,830 patent/US10862974B2/en active Active

Also Published As

| Publication number | Publication date |

|---|---|

| US20180227370A1 (en) | 2018-08-09 |

| JP2019502177A (ja) | 2019-01-24 |

| WO2017061558A1 (en) | 2017-04-13 |

| US10862974B2 (en) | 2020-12-08 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP6828014B2 (ja) | 1つまたは複数の署名デバイスに通信可能に接続されたローカルコンピューヒング装置によって実行されるコンピュータ実装方法 | |

| US11736529B2 (en) | Adaptive offline policy enforcement based on coniext | |

| US10664613B2 (en) | Virtualization input component | |

| CN104604204B (zh) | 在同步通信中安全地操控服务器证书错误 | |

| US10616210B2 (en) | Protection feature for data stored at storage service | |

| EP3625721B1 (en) | Impersonating target account via account redirection | |

| US20200134238A1 (en) | Secure data display | |

| US9210159B2 (en) | Information processing system, information processing device, and authentication method | |

| US10616209B2 (en) | Preventing inter-application message hijacking | |

| US9576123B2 (en) | Pattern-based password with dynamic shape overlay | |

| US10536277B1 (en) | Contribution signatures for tagging | |

| WO2019085184A1 (zh) | 会议板书文件的管理方法、装置、显示装置及存储介质 | |

| JP2015531501A (ja) | デジタル・レシートの管理 | |

| JP2015194861A (ja) | 照合システム、プログラム及び照合方法 | |

| CN111598544A (zh) | 用于处理信息的方法和装置 | |

| CN108055141B (zh) | 与应用的上下文式交互 | |

| US20210306330A1 (en) | Authentication server, and non-transitory storage medium | |

| CN103970528A (zh) | 信息处理系统、信息处理装置和方法 | |

| US20190034751A1 (en) | Managing camera actions | |

| US10904011B2 (en) | Configuration updates for access-restricted hosts | |

| EP3125183A1 (en) | Methods and systems for financial account access management | |

| JP5326035B1 (ja) | サーバ装置 | |

| JP5770354B1 (ja) | サーバシステム及びリクエスト実行制御方法 | |

| US20250080572A1 (en) | Protecting against harm caused by malicious websites | |

| CN110020539A (zh) | 一种数据共享方法及装置 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| RD05 | Notification of revocation of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7425 Effective date: 20190618 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20190920 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20200602 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20200720 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20210105 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20210106 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20210119 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20210120 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6828014 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |