JP6555258B2 - 移動通信システム、ProSe Function、UE及び方法 - Google Patents

移動通信システム、ProSe Function、UE及び方法 Download PDFInfo

- Publication number

- JP6555258B2 JP6555258B2 JP2016526370A JP2016526370A JP6555258B2 JP 6555258 B2 JP6555258 B2 JP 6555258B2 JP 2016526370 A JP2016526370 A JP 2016526370A JP 2016526370 A JP2016526370 A JP 2016526370A JP 6555258 B2 JP6555258 B2 JP 6555258B2

- Authority

- JP

- Japan

- Prior art keywords

- prose

- prose function

- interface

- key

- ues

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W4/00—Services specially adapted for wireless communication networks; Facilities therefor

- H04W4/02—Services making use of location information

- H04W4/023—Services making use of location information using mutual or relative location information between multiple location based services [LBS] targets or of distance thresholds

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0816—Key establishment, i.e. cryptographic processes or cryptographic protocols whereby a shared secret becomes available to two or more parties, for subsequent use

- H04L9/0819—Key transport or distribution, i.e. key establishment techniques where one party creates or otherwise obtains a secret value, and securely transfers it to the other(s)

- H04L9/0825—Key transport or distribution, i.e. key establishment techniques where one party creates or otherwise obtains a secret value, and securely transfers it to the other(s) using asymmetric-key encryption or public key infrastructure [PKI], e.g. key signature or public key certificates

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/04—Key management, e.g. using generic bootstrapping architecture [GBA]

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/04—Key management, e.g. using generic bootstrapping architecture [GBA]

- H04W12/041—Key generation or derivation

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/04—Key management, e.g. using generic bootstrapping architecture [GBA]

- H04W12/043—Key management, e.g. using generic bootstrapping architecture [GBA] using a trusted network node as an anchor

- H04W12/0431—Key distribution or pre-distribution; Key agreement

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/08—Access security

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W8/00—Network data management

- H04W8/005—Discovery of network devices, e.g. terminals

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W8/00—Network data management

- H04W8/02—Processing of mobility data, e.g. registration information at HLR [Home Location Register] or VLR [Visitor Location Register]; Transfer of mobility data, e.g. between HLR, VLR or external networks

- H04W8/08—Mobility data transfer

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/06—Network architectures or network communication protocols for network security for supporting key management in a packet data network

- H04L63/065—Network architectures or network communication protocols for network security for supporting key management in a packet data network for group communications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W76/00—Connection management

- H04W76/10—Connection setup

- H04W76/14—Direct-mode setup

Description

1)MME(Mobility Management Entity)への影響:MMEは、鍵データの割り当てを含むダイレクト通信手順に関与している必要がある。

2)キー割り当て手順は、UEが信号を作成するだけでなく、同時に1対1の通信が発生するときにも、UEが別のUEとダイレクト通信することを望むたびに発生する。

したがって、この解決策は、効率的ではない。

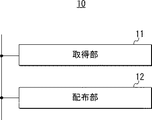

このノードは、UEがサーバに正常に登録された場合に、サーバからルート鍵を取得するための取得手段と、ここで、ルート鍵は、安全にダイレクト通信を行うための一組のセッション鍵を配布するために、前記UEの一つのために用いられ、サーバは、ルート鍵を管理し、前記UEの一つにルート鍵を分配するための分配手段と、を備える。

別のUEの少なくとも一つと安全にダイレクト通信を行うための一組のセッション鍵を配布するために各UEのルート鍵を管理するサーバとを備える。

各UEをノードに正常に登録する場合、前記ノードは、サーバからルート鍵を取得して、各UEに、取得したルート鍵を配布する。

前記各UEは、配布されたルート鍵のいずれかを使用してセッション鍵を配布する。

この方法は、各UEをノードに正常に登録する場合、ノードからルート鍵を取得し、ここで、前記ノードは、UEと、且つUEと通信することが許可されている一つ以上の異なるUEとの間のダイレクト通信をサポートし、ルート鍵のいずれかを使用することによって、異なるUEのいずれかと安全にダイレクト通信を行うためのセッション鍵を配布する、ことを含む。

この方法は、UEのいずれかをノードに正常に登録する場合に、サーバからルート鍵を取得し、前記UEのいずれかに使用されるルート鍵は、少なくとももう一方のUEと安全に、ダイレクト通信を行うための一組のセッション鍵を配布するために用いられ、前記サーバは、ルート鍵を管理し、前記UEのいずれかにルート鍵を配布することを含む。

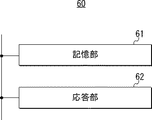

この方法は、少なくともひとつの別のUEと、安全にダイレクト通信を行うための、一組のセッション鍵を配布するために、各UEのルート鍵を格納し、前記UEは、互いに近接し、相互に通信を許可し、ノードにルート鍵を送信することで、ノードからの要求に応答し、ノードは、UEの間のダイレクト通信をサポートすることを含む。

異なるUE間で第1のUEの公開鍵を用いて、第1のUEからの要求がUEとダイレクト通信を行うことであると確認するための第2の手段と、ここで、要求は、第1のUEの秘密鍵で保護される、を備える。

このノードは、正常にノードにUEの一つを登録する場合に、前記UEのいずれかから公開鍵を受信するための受信手段と、正常な登録への応答として、前記UEのいずれかに、他のUEの公開鍵を送信するための送信手段と、を備える。

公開鍵は、ダイレクト通信の要求を少なくとも確認するために、各UEに使用される。

公開鍵は、少なくともダイレクト通信の要求を確認するために、各UEに使用される。

各UEをノードに正常に登録した場合に、前記各UEは、ノードを介してUEの公開鍵を共有し、公開鍵のいずれかを使用してダイレクト通信するための要求を少なくとも確認する。

前記ノードは、各UEをノードに登録する場合、各UEからの公開鍵のそれぞれを受信し、正常な登録への応答として、各UEに、異なるUEの公開鍵を送信する。

この方法は、UEをノードに正常に登録する場合に、UEの公開鍵を登録し、且つ1つまたは複数の異なるUEの公開鍵を取得し、ここで、別のUEがUEと近接している場合に、別のUEは、UEとダイレクト通信を行うことが許可されており、ノードは、ダイレクト通信をサポートし、異なるUE間で第1のUEの公開鍵を用いて、UEとダイレクト通信を行うための第1のUEからの要求を確認し、要求は、第1のUEの秘密鍵で保護されている、ことを含む。

この方法は、UEをノードに正常に登録する場合に、UEの公開鍵を登録し、且つ1つまたは複数の異なるUEの公開鍵を取得し、ここで、別のUEがUEと近接している場合に、別のUEは、UEとダイレクト通信を行うことが許可されており、ノードは、ダイレクト通信をサポートし、異なるUE間で第1のUEの公開鍵を用いて、UEとダイレクト通信を行うための第1のUEからの保護された要求に対する応答を確認し、応答は、第1のUEの秘密鍵で保護されている、ことを含む。

この方法は、UEの一つをノードに正常に登録する場合に、前記UEのいずれかから公開鍵を受信し、正常な登録への応答として、他のUEの公開鍵を、前記UEのいずれかに、送信する、ことを含む。

公開鍵は、ダイレクト通信のために少なくとも要求を確認するために、各UEのために使用される。

1)集中的なルート鍵管理で、同期の問題を防ぐ。

2)UEが、ダイレクト通信サービスを必要とする度のルートの割り当てを減らす。

図1は、Proximityサービスのための通信システムの構成例を示している。Proximityサービスは、商業/社会的な利用や公共の安全使用の両方のために、近接しているUE間のdiscoveryと通信を制御するオペレータネットワークを提供する。ProSeサービスは、ネットワークカバレッジの有無にかかわらずUEに提供されるべきであることが要求される。

ルート鍵割り当てのために提案された2つのオプションがある。

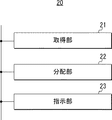

ルート鍵は、登録時に割り当て/配布される。ProSe Function20は、UE10_1が通信を許可しているUEのリストを持っていると仮定し、ProSe Function20は、信頼できるサードパーティ60から、UE10_1のためのすべてのルート鍵を求めることができる。サードパーティ60は、鍵配布と割り当てを担当している。ProSe Function20_1〜20_nには、ProSe Function20_1〜20_nの間で動機を必要としないように登録されたUE10_1〜10_mのために、サードパーティ60からルート鍵を取得することができる。各ルート鍵はユニークなKSI(Key Set Identifier)によって識別される。ダイレクト通信が発生すると、ProSe Function20はKSIを使用するかをUE10_1〜10_mに指示することができ、またはUE10_1〜10_mに交渉することができる。

オプション1と同様に、UEは、各キーはそれを識別するためのユニークなKSIを持っているキー・プールを取得することができる。

UE10_1が、ダイレクト通信のためのセッション鍵を必要とするとき、ネットワーク(ProSe Function)は、使用するキーを指示し、また、同じセッション鍵を配布することができるようにUE10_1とUE10_2に同じパラメータを与えることができる。

セッション鍵配布および割り当てのために提案された2つのオプションがある。

ダイレクト通信を開始するUE10_11は、単純にセッション鍵を配布し、ProSe Functionに送信し、ProSe Functionは他のUEに送信する。

このオプションは、図3に示すようにルート鍵プールが割り当てられている場合に適している。

図9は、Proximityサービスのための通信システムの構成例を示している。Proximityサービスは、商業/社会的な利用や公共の安全使用の両方のために、近接しているUE間のdiscoveryと通信を制御するオペレータネットワークを提供する。ProSeサービスは、ネットワークカバレッジの有無にかかわらずUEに提供されるべきであることが要求される。

UE110_1〜110_mは、登録時に自分の公開鍵を提供し、正常に登録された他のUEの公開鍵を受け取る。例えば、UE110_1は、秘密鍵でダイレクト通信要求を保護する。ダイレクト通信要求を受信したUE110_2は、UE1の公開鍵で確認することができる。UE110_2は、UE110_1へのセッション鍵配布のためのデータを送ることができ、それらはダイレクト通信の保護のために同じ鍵を配布することができる。UE110_1は、UE2の公開鍵で、UE110_2から送信されたメッセージを確認でき、したがって、それらは相互に認証することができる。

1)鮮度を保つために、予めUEの一つによって提供された鍵データを入力としてProSe Functionから取得されたルート鍵を使用ことができ、そして

2)また、計算及び秘密鍵を共有するための鍵交換スキーム(例えばDiffie−Hellman鍵交換スキーム)を使用ことができる。

登録手順は、図10に示したものと同様である。

他のUE(例えばUE110_2、UE110_3)は、UE1の公開鍵で確認することができる。

1対多の通信がUE1から他への唯一の方法である場合を考えると、UE110_1は、単純に秘密鍵で他のUEへのダイレクト通信を保護する。UE110_からメッセージを受信することを承認されている他のUEは、UE110_1の公開鍵を得ることができ、したがって、UE110_1から送信されたメッセージを確認し、読むことができる。

ネットワーク(例えばProSe Function)は、承認されていないUEは、UE110_1の秘密鍵を取得できないよう確実にし、この秘密鍵は他のUEに送信すべきではない。

UE110_1〜110_mは、セッション鍵を配布し、鍵配布のための入力は、1)UE110_1の秘密鍵、2)ProSe Function120から受信した鍵配布データである。UE110_1秘密鍵と鍵配布データに必要なことは、承認されたUEに提供されていることのみである。

A)UE110_1は、同じセッション鍵でセッションを配布することができるように、公開鍵を保持し、ProSe Function120から鍵配布データを受信する。

B)ProSe Function120は、UE110_1の公開鍵とキー配布材料の両方を知っているので、鍵を配布することができる。

c)ProSe Function120は、UE110_1が同じセッション鍵を配布するための秘密鍵で使用することできるは鍵配布データを提供する。

UEを正常にノードに登録する場合に、ノードからルート鍵を取得する手段と、前記ノードは、UEを、UEと、UEに近接し、且つUEと通信することが許可されている一つ以上の異なるUEとの間のダイレクト通信をサポートし、

ルート鍵のいずれかを使用することによって、異なるUEのいずれかと安全にダイレクト通信を行うための一組のセッション鍵を配布するための配布手段と、を備えるUE(ユーザ機器)。

前記ルート鍵は、一対一の様式で異なるUEと関連づけされ、

前記配布手段は、セッション鍵を配布する場合に、前記異なるUEのいずれかに対応するルート鍵を使用するように構成されている、付記1に記載のUE。

前記ルート鍵が所定のUEと関連づけしていない鍵の束であり、

前記配布手段は、セッション鍵を配布する場合に、前記ノードに示されたルート鍵を使用するように構成されている、付記1に記載のUE。

ダイレクト通信がProSe(Proximity based Services)通信を含む付記1から3のいずれかに記載のUE。

互いに近接しているUE間のダイレクト通信をサポートし、相互に通信することを許可するノードであって、

UEがサーバに正常に登録された場合に、サーバからルート鍵を取得するための取得手段と、ここで、ルート鍵は、安全にダイレクト通信を行うための一組のセッション鍵を配布するために、前記UEの一つのために用いられ、サーバは、ルート鍵を管理し、

前記UEの一つにルート鍵を分配するための分配手段と、を備えるノード。

ルート鍵は一対一の様式で互いに異なるUEに関連づけされる付記5に記載のノード。

ルート鍵が所定のUEと関連づけしていないキーの束である場合、ルート鍵が、セッション鍵を配布するために使用される前記UEのひとつに指示するための指示手段を更に備える。付記5に記載のノード。

前記ダイレクト通信がProSe通信を含む付記4〜7いずれかに記載のノード。

少なくとも一つの別のUEと、安全にダイレクト通信を行うための一組のセッション鍵を配布するために各UEのルート鍵を格納するためのストレージ手段と、ここで、前記UEは、少なくとも一つの別のUEと互いに近接しており、

ノードにルート鍵を送信することで、ノードからの要求に応答する応答手段と、ここで、前記ノードはUEの間のダイレクト通信をサポートする、

を備えるサーバ。

ルート鍵は一対一の様式で互いに異なるUEに関連づけされる付記9に記載のサーバ。

ルート鍵が所定のUEと関連づけしていない鍵の束である、付記9に記載のサーバ。

ダイレクト通信がProSe通信を含む、付記9〜11のいずれかに記載のサーバ。

互いに近接しており、互いにダイレクト通信を行うことが許可された複数のUEと、

ダイレクト通信をサポートするノードと、

別のUEの少なくとも一つと安全にダイレクト通信を行うための一組のセッション鍵を配布するために各UEのルート鍵を管理するサーバとを備え、

各UEをノードに正常に登録する場合、前記ノードは、サーバからルート鍵を取得して、各UEに、取得したルート鍵を配布し、

前記各UEは、配布されたルート鍵のいずれかを使用してセッション鍵を配布する、通信システム。

UEのための制御の方法であって、

各UEをノードに正常に登録する場合、ノードからルート鍵を取得し、ここで、前記ノードは、UEと、且つUEと通信することが許可されている一つ以上の異なるUEとの間のダイレクト通信をサポートし、

ルート鍵のいずれかを使用することによって、異なるUEのいずれかと安全にダイレクト通信を行うためのセッション鍵を配布する、方法。

互いに近接し、且つ相互に通信することが許可されたUE間のダイレクト通信をサポートするノードの動作を制御する方法であって、

UEのいずれかをノードに正常に登録する場合に、サーバからルート鍵を取得し、前記UEのいずれかに使用されるルート鍵は、少なくとももう一方のUEと安全に、ダイレクト通信を行うための一組のセッション鍵を配布するために用いられ、前記サーバは、ルート鍵を管理し、

前記UEのいずれかにルート鍵を配布する、方法。

サーバの動作を制御する方法であって、

少なくともひとつの別のUEと、安全にダイレクト通信を行うための、一組のセッション鍵を配布するために、各UEのルート鍵を格納し、前記UEは、互いに近接し、相互に通信を許可されており、

ノードにルート鍵を送信することで、ノードからの要求に応答し、ノードは、UEの間のダイレクト通信をサポートする方法。

UEを正常にノードに登録する場合に、UEの公開鍵を登録するための、且つ1つまたはそれ以上の異なるUEの公開鍵を取得するための、第1の手段と、ここで、異なるUEがUEに近接している場合に、異なるUEは、UEとダイレクト通信を行うことが許可され、ノードは、ダイレクト通信をサポートし、

異なるUE間で第1のUEの公開鍵を用いて、第1のUEからの要求がUEとダイレクト通信を行うことであると確認するための第2の手段と、ここで、要求は、第1のUEの秘密鍵で保護され、

を備えるUE(ユーザ機器)。

前記要求は、第1のUEと一対一でダイレクト通信を行うようにUEに要求するものであり、

第2の手段は

正常に確認した場合に、安全に一対一でダイレクト通信を行うための一組のセッション鍵を配布し

UEの秘密鍵を用いて要求に対する応答を保護し、応答は、セッション鍵またはセッション鍵を配布するための材料を含み、

第1のUEに応答を送信する、ように構成されている、付記17に記載のUE。

前記要求は、異なるUEのうちの別の1つまたは複数とともに1対多数のダイレクト通信を行うことをUEに要求するためのものであり、且つ安全に1対多数のダイレクト通信を行うための一組のセッション鍵を含み、

第2の手段は、要求からセッション鍵を抽出するように構成されている、付記17に記載のUE。

公開鍵は、複数のUEに割り当てられており、

第2の手段は、要求に含まれるインジケータに基づいて、確認のために使用される公開鍵のいずれかを識別するように構成されている、付記17から19のいずれかに記載のUE。

UEを正常にノードに登録する場合にUEの公開鍵を登録し、且つ1つまたはそれ以上の異なるUEの公開鍵を取得するための、第1の手段であって、ここで、異なるUEがUEに近接している場合に、異なるUEは、UEとダイレクト通信を行うことが許可され、ノードは、ダイレクト通信をサポートし、

異なるUE間で第1のUEの公開鍵を用いて、最初の要求に対する応答がUEと一対一でダイレクト通信を行うため、第1のUEを要求する保護された第1の要求への応答を確認するための第2の手段と、ここで、要求は、第1のUEの秘密鍵で保護されている、

を備えるUE(ユーザ機器)。

前記応答は、安全に一対一のダイレクト通信を行うための第1の一組のセッション鍵または第1のセッション鍵を配布するためのデータを含み、

第2の手段は

正常に確認した場合に、応答から最初のセッション鍵や材料を抽出し、

データが抽出された場合に、データから第1のセッション鍵を配布するように構成されている、付記21に記載のUE。

第2の手段が

異なるUEの2つ以上と1対多数のダイレクト通信するために、1対多数のダイレクト通信を行うための一組の第2のセッション鍵を安全に配布し、

二つ以上の異なるUEに、一対多のダイレクト通信を行うことを要求する、第2の要求における第2のセッション鍵を含み、

UEの秘密鍵で、第2の要求を保護し、

ノードを介して2つ以上の別のUEに第2の要求を送信する、ように構成されている、付記21または22に記載のUE。

公開鍵は、複数のUEに割り当てられており、

第2の手段は、要求において、要求を保護するために使用されるUEの秘密鍵に対応する公開鍵のインジケータを含むように構成されている、付記21から23のいずれかに記載のUE。

互いに近接し、且つ相互に通信を許可されたUEの間のダイレクト通信をサポートし、ノードであって、

正常にノードにUEの一つを登録する場合に、前記UEのいずれかから公開鍵を受信するための受信手段と、

正常な登録への応答として、前記UEのいずれかに、他のUEの公開鍵を送信するための送信手段と、を備え、

公開鍵は、ダイレクト通信の要求を少なくとも確認するために、各UEに使用される、ノード。

サーバに前記UEのいずれかの公開鍵を登録する登録手段と、

サーバから前記他のUEの公開鍵を取得する取得手段と、を更に備える付記25に記載のノード。

UEが互いに近接している場合、互いにダイレクト通信を行うことが許可されたUEの公開鍵を格納するための格納手段と、ここで、公開鍵は、ダイレクト通信をサポートするノードにより登録されており、

ノードに格納された公開鍵を送信して、ノードからの要求に応答するための応答手段と、を備え、

公開鍵は、少なくともダイレクト通信の要求を確認するために、各UEに使用される、サーバ。

UEが相互に近接しているときに、互いにダイレクト通信を行うことが許可されている複数のUEと、

ダイレクト通信をサポートするノードと、を備え、

各UEをノードに正常に登録した場合に、前記各UEは、ノードを介してUEの公開鍵を共有し、公開鍵のいずれかを使用してダイレクト通信するための要求を少なくとも確認し、

前記ノードは、各UEをノードに登録する場合、各UEからの公開鍵のそれぞれを受信し、正常な登録への応答として、各UEに、異なるUEの公開鍵を送信する通信システム。

さらに公開鍵を管理するサーバを備え、

ノードは、各UEの公開鍵をそれぞれサーバに登録し、サーバから異なるUEの公開鍵を取得し、

前記サーバは、ノードによって登録された公開鍵を格納し、ノードに格納されている公開鍵を送信して、ノードからの要求に応答する、付記28に記載の通信システム。

UEの動作を制御する方法であって、

UEをノードに正常に登録する場合に、UEの公開鍵を登録し、且つ1つまたは複数の異なるUEの公開鍵を取得し、ここで、別のUEがUEと近接している場合に、別のUEは、UEとダイレクト通信を行うことが許可されており、ノードは、ダイレクト通信をサポートし、

異なるUE間で第1のUEの公開鍵を用いて、UEとダイレクト通信を行うための第1のUEからの要求を確認し、要求は、第1のUEの秘密鍵で保護されている、方法。

UEの動作を制御する方法であって、

UEをノードに正常に登録する場合に、UEの公開鍵を登録し、且つ1つまたは複数の異なるUEの公開鍵を取得し、ここで、別のUEがUEと近接している場合に、別のUEは、UEとダイレクト通信を行うことが許可されており、ノードは、ダイレクト通信をサポートし、

異なるUE間で第1のUEの公開鍵を用いて、UEとダイレクト通信を行うための第1のUEからの保護された要求に対する応答を確認し、応答は、第1のUEの秘密鍵で保護されている、方法。

互いに通信することができ、互いに近接しているUEの間のダイレクト通信をサポートするノードを制御する方法であって、

UEの一つをノードに正常に登録する場合に、前記UEのいずれかから公開鍵を受信し、

正常な登録への応答として、他のUEの公開鍵を、前記UEのいずれかに、送信し、

公開鍵は、ダイレクト通信のために少なくとも要求を確認するために、各UEのために使用される方法。

サーバの動作を制御する方法であって、

UEが相互に近接し、互いにダイレクト通信を行うことが許可されている場合、UEの公開鍵を格納し、公開鍵は、ダイレクト通信をサポートするノードにより登録され、

ノードに格納されている公開鍵を送信することで、ノードからの要求に応じ、

公開鍵は、少なくともダイレクト通信のための要求を確認するために、各UEのために使用される。

11、21、124 取得部

12 配布部

20、20_1−20_n、120、120_1−120_n ProSe Function

22 分配部

23 指示部

30、130 E−UTRAN

40、140 EPC

50、150 ProSeAPPサーバ

60、160 サードパーティ(サーバ)

61、161 記憶部

62、162 応答部

111 登録/検索部

112 検証部

121 受信部

122 伝送部

123 登録部

Claims (14)

- Proximity Services(ProSe)をサポートする第1のUE(User Equipment)と、

前記ProSeをサポートする第2のUEと、

PC3インタフェースを介して前記第1のUEと通信する第1のProSe Functionと、

前記PC3インタフェースを介して前記第2のUEと通信する第2のProSe Functionと、を備え、

前記第1のUEは、セキュリティ構成要素を得るため、前記第1のProSe Functionに第1の信号を送り、

前記第1のUEは、前記第1のProSe Functionから第1のセキュリティ鍵情報を含む第2の信号を受信し、

前記第2のUEは、前記セキュリティ構成要素を得るため、前記第2のProSe Functionに第3の信号を送り、

前記第2のUEは、前記第2のProSe Functionから、前記第1のセキュリティ鍵情報と異なる第2のセキュリティ鍵情報を含む第4の信号を受信する、

移動通信システム。 - 前記第1のProSe Functionと前記第2のProSe Functionは、PC2インタフェースを介してProSeアプリケーションサーバと通信する、請求項1に記載の移動通信システム。

- 前記第1のUEと前記第2のUEは、前記第1のセキュリティ鍵情報及び第2のセキュリティ鍵情報に基づき保護され、PC5インタフェースによる一対一通信を行う、請求項1に記載の移動通信システム。

- 移動通信システムに用いられるProSe(Proximity Services)Functionであって、

PC3インタフェースを介して前記ProSeをサポートする第1のUE(User Equipment)から、セキュリティ構成要素を得るため第1の信号を受信する第1の受信手段と、

前記PC3インタフェースを介して前記第1のUEに、第1のセキュリティ鍵情報を含む第2の信号を送信する第1の送信手段と、

PC3インタフェースを介して前記ProSeをサポートする第2のUEから、前記セキュリティ構成要素を得るため第3の信号を受信する第2の受信手段と、

前記PC3インタフェースを介して前記第2のUEに、前記第1のセキュリティ鍵情報と異なる第2のセキュリティ鍵情報を含む第4の信号を送信する第2の送信手段と、を有するProSe Function。 - 前記ProSe Functionは、PC2インタフェースを介してProSeアプリケーションサーバと通信する、請求項4に記載のProSe Function。

- 前記第1のUEと前記第2のUEは、前記第1のセキュリティ鍵情報及び第2のセキュリティ鍵情報に基づき保護され、PC5インタフェースによる一対一通信を行う、請求項4に記載のProSe Function。

- 移動通信システムに用いられるProSe(Proximity Services)をサポートする複数のUE(User Equipment)であって、

第1のUEは、

PC3インタフェースを介して第1のProSe Functionに、セキュリティ構成要素を得るため第1の信号を送信する第1の送信手段と、

前記PC3インタフェースを介して前記第1のProSe Functionから、第1のセキュリティ鍵情報を含む第2の信号を受信する第1の受信手段と、を有し、

第2のUEは、

前記PC3インタフェースを介して第2のProSe Functionに、前記セキュリティ構成要素を得るため第3の信号を送信する第2の送信手段と、

前記PC3インタフェースを介して前記第1のProSe Functionから、前記第1のセキュリティ鍵情報と異なる第2のセキュリティ鍵情報を含む第4の信号を受信する第2の受信手段と、を有するUE。 - 前記第1のProSe Functionと前記第2のProSe Functionは、PC2インタフェースを介してProSeアプリケーションサーバと通信する、請求項7に記載のUE。

- 前記第1のUEと前記第2のUEは、前記第1のセキュリティ鍵情報及び第2のセキュリティ鍵情報に基づき保護され、PC5インタフェースによる一対一通信を行う、請求項7に記載のUE。

- Proximity Services(ProSe)をサポートする第1のUE(User Equipment)と、前記ProSeをサポートする第2のUEと、PC3インタフェースを介して前記第1のUEと通信する第1のProSe Functionと、前記PC3インタフェースを介して前記第2のUEと通信する第2のProSe Functionと、を含む移動通信システムの通信方法であって、

前記第1のUEは、セキュリティ構成要素を得るため、前記第1のProSe Functionに第1の信号を送り、

前記第1のUEは、前記第1のProSe Functionから第1のセキュリティ鍵情報を含む第2の信号を受信し、

前記第2のUEは、前記セキュリティ構成要素を得るため、前記第2のProSe Functionに第3の信号を送り、

前記第2のUEは、前記第2のProSe Functionから前記第1のセキュリティ鍵情報と異なる第2のセキュリティ鍵情報を含む第4の信号を受信する、

移動通信システムの通信方法。 - 前記移動通信システムは、前記第1のUEと前記第2のUEの間のDiscoveryに用いられる、請求項10に記載の方法。

- 前記第1のUEと前記第2のUEは、前記第1のセキュリティ鍵情報及び第2のセキュリティ鍵情報に基づき保護され、PC5インタフェースによる一対一通信を行う、請求項10に記載の方法。

- 移動通信システムに用いられるProSe(Proximity Services)Functionの方法であって、

PC3インタフェースを介して前記ProSeをサポートする第1のUE(User Equipment)から、セキュリティ構成要素を得るため第1の信号を受信し、

前記PC3インタフェースを介して前記第1のUEに、第1のセキュリティ鍵情報を含む第2の信号を送信し、

PC3インタフェースを介して前記ProSeをサポートする第2のUEから、前記セキュリティ構成要素を得るため第3の信号を受信し、

前記PC3インタフェースを介して前記第2のUEに、前記第1のセキュリティ鍵情報と異なる第2のセキュリティ鍵情報を含む第4の信号を送信する、

ProSe Functionの方法。 - 移動通信システムに用いられるProSe(Proximity Services)をサポートする複数のUE(User Equipment)の方法であって、

第1のUEは、

PC3インタフェースを介して第1のProSe Functionに、セキュリティ構成要素を得るため第1の信号を送信し、

前記PC3インタフェースを介して前記第1のProSe Functionから、第1のセキュリティ鍵情報を含む第2の信号を受信し、

第2のUEは、

前記PC3インタフェースを介して第2のProSe Functionに、前記セキュリティ構成要素を得るため第3の信号を送信し、

前記PC3インタフェースを介して前記第1のProSe Functionから、前記第1のセキュリティ鍵情報と異なる第2のセキュリティ鍵情報を含む第4の信号を受信する、

UEの方法。

Applications Claiming Priority (5)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2013225200 | 2013-10-30 | ||

| JP2013225200 | 2013-10-30 | ||

| JP2013226681 | 2013-10-31 | ||

| JP2013226681 | 2013-10-31 | ||

| PCT/JP2014/004393 WO2015063991A1 (en) | 2013-10-30 | 2014-08-27 | Apparatus, system and method for secure direct communcation in proximity based services |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2016538771A JP2016538771A (ja) | 2016-12-08 |

| JP2016538771A5 JP2016538771A5 (ja) | 2017-08-17 |

| JP6555258B2 true JP6555258B2 (ja) | 2019-08-07 |

Family

ID=51619231

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2016526370A Active JP6555258B2 (ja) | 2013-10-30 | 2014-08-27 | 移動通信システム、ProSe Function、UE及び方法 |

Country Status (6)

| Country | Link |

|---|---|

| US (4) | US10212597B2 (ja) |

| EP (2) | EP3761690B1 (ja) |

| JP (1) | JP6555258B2 (ja) |

| CN (2) | CN111030813A (ja) |

| ES (1) | ES2833292T3 (ja) |

| WO (1) | WO2015063991A1 (ja) |

Families Citing this family (13)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| CN105706390B (zh) * | 2013-10-30 | 2020-03-03 | 三星电子株式会社 | 在无线通信网络中执行设备到设备通信的方法和装置 |

| JP6555258B2 (ja) * | 2013-10-30 | 2019-08-07 | 日本電気株式会社 | 移動通信システム、ProSe Function、UE及び方法 |

| US9941954B2 (en) * | 2014-12-19 | 2018-04-10 | Futurewei Technologies, Inc. | System and method for radio link sharing |

| US10728758B2 (en) * | 2015-01-16 | 2020-07-28 | Samsung Electronics Co., Ltd. | Method of secured transmission and reception of discovery message in a D2D communication system |

| CN108432205A (zh) * | 2015-12-16 | 2018-08-21 | 维萨国际服务协会 | 使用代理的安全的多方通信的系统和方法 |

| FR3082382B1 (fr) * | 2018-06-12 | 2020-09-25 | Intesecc | Procede de communication securisee entre deux dispositifs electroniques, procede pour administrer une telle communication, objets electroniques mettant en oeuvre respectivement lesdits procedes et systeme associe |

| CN110493027A (zh) * | 2018-09-27 | 2019-11-22 | 北京白山耘科技有限公司 | 一种分布式数据管理系统及管理方法 |

| CN111615219B (zh) * | 2019-04-30 | 2022-02-22 | 维沃移动通信有限公司 | 一种pc5链路建立方法、设备及系统 |

| CN115567931A (zh) * | 2019-09-12 | 2023-01-03 | 华为技术有限公司 | 一种密钥生成方法及装置 |

| BR112022019408A2 (pt) * | 2020-04-01 | 2022-12-06 | Apple Inc | Negociação de política de segurança de veículo para tudo (v2x) entre os equipamentos de usuário (ues) de mesmo nível |

| CN114079918B (zh) * | 2020-08-11 | 2024-02-02 | 大唐移动通信设备有限公司 | 一种信息处理方法、装置、设备及可读存储介质 |

| CN117296294A (zh) * | 2022-04-24 | 2023-12-26 | 北京小米移动软件有限公司 | 邻近通信业务的密钥生成方法、装置、设备及存储介质 |

| CN117795917A (zh) * | 2022-07-27 | 2024-03-29 | 北京小米移动软件有限公司 | 密钥生成方法及装置、通信设备及存储介质 |

Family Cites Families (53)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| WO2004025895A1 (en) * | 2002-09-13 | 2004-03-25 | Telefonaktiebolaget Lm Ericsson (Publ) | Secure broadcast/multicast service |

| GB2410660B (en) * | 2002-10-14 | 2005-10-19 | Toshiba Res Europ Ltd | Methods and systems for flexible delegation |

| US20040088539A1 (en) * | 2002-11-01 | 2004-05-06 | Infante Steven D. | System and method for securing digital messages |

| JP4329388B2 (ja) * | 2003-04-22 | 2009-09-09 | ソニー株式会社 | データ通信システム、データ通信装置及びデータ通信方法、並びにコンピュータ・プログラム |

| US8015595B2 (en) * | 2004-09-23 | 2011-09-06 | Igt | Methods and apparatus for negotiating communications within a gaming network |

| KR100769674B1 (ko) * | 2004-12-30 | 2007-10-24 | 삼성전자주식회사 | 홈 네트워크에서 디바이스의 공개키 인증 방법 및 시스템 |

| US20060236116A1 (en) * | 2005-04-18 | 2006-10-19 | Lucent Technologies, Inc. | Provisioning root keys |

| GB0517592D0 (en) * | 2005-08-25 | 2005-10-05 | Vodafone Plc | Data transmission |

| CN100571125C (zh) * | 2005-12-30 | 2009-12-16 | 上海贝尔阿尔卡特股份有限公司 | 一种用于用户设备与内部网络间安全通信的方法及装置 |

| US8069208B2 (en) * | 2006-04-21 | 2011-11-29 | Microsoft Corporation | Peer-to-peer buddy request and response |

| DE102006037250A1 (de) * | 2006-08-09 | 2008-04-10 | Müller, Thomas | Verfahren und Vorrichtungen zur Identitätsverifikation |

| US20080069026A1 (en) * | 2006-09-14 | 2008-03-20 | Hong Kong Applied Science And Technology Research Institute Co., Ltd. | Repeater for WUSB applications |

| DK1912413T3 (da) * | 2006-10-13 | 2010-05-25 | Quipa Holdings Ltd | Fremgangsmåde til at etablere et sikkert virtuelt privat netværk som udnytter peer-to-peer-kommunikation |

| CN101400059B (zh) * | 2007-09-28 | 2010-12-08 | 华为技术有限公司 | 一种active状态下的密钥更新方法和设备 |

| EP2056570A1 (en) * | 2007-10-29 | 2009-05-06 | Nokia Siemens Networks Oy | Session and media binding to common control |

| CN101499959B (zh) * | 2008-01-31 | 2012-08-08 | 华为技术有限公司 | 配置密钥的方法、装置及系统 |

| US8606873B2 (en) * | 2008-06-27 | 2013-12-10 | Qualcomm Incorporated | Methods and apparatus for securely advertising identification and/or discovery information |

| KR20100050846A (ko) * | 2008-11-06 | 2010-05-14 | 삼성전자주식회사 | 키 교환 시스템 및 방법 |

| US9320067B2 (en) * | 2008-11-24 | 2016-04-19 | Qualcomm Incorporated | Configuration of user equipment for peer-to-peer communication |

| JP2010226336A (ja) * | 2009-03-23 | 2010-10-07 | Denso It Laboratory Inc | 認証方法および認証装置 |

| US8260883B2 (en) * | 2009-04-01 | 2012-09-04 | Wimm Labs, Inc. | File sharing between devices |

| US9451452B2 (en) * | 2009-06-29 | 2016-09-20 | Motorola Solutions, Inc. | Method of triggering a key delivery from a mesh key distributor |

| US8666403B2 (en) * | 2009-10-23 | 2014-03-04 | Nokia Solutions And Networks Oy | Systems, methods, and apparatuses for facilitating device-to-device connection establishment |

| CN102143491B (zh) * | 2010-01-29 | 2013-10-09 | 华为技术有限公司 | 对mtc设备的认证方法、mtc网关及相关设备 |

| CN102845105B (zh) * | 2010-04-16 | 2016-03-16 | 高通股份有限公司 | 用于从支持增强型安全性上下文的服务网络节点向旧式服务网络节点转移的装置和方法 |

| DE102010018285A1 (de) * | 2010-04-26 | 2011-10-27 | Siemens Enterprise Communications Gmbh & Co. Kg | Netzwerkzugangsknoten mit Schlüsselverteilerfunktion |

| JP5889525B2 (ja) * | 2010-12-21 | 2016-03-22 | パナソニックIpマネジメント株式会社 | 認証システム |

| CN102625300B (zh) * | 2011-01-28 | 2015-07-08 | 华为技术有限公司 | 密钥生成方法和设备 |

| WO2013006785A2 (en) * | 2011-07-07 | 2013-01-10 | Meng-Day Yu | Cryptographic security using fuzzy credentials for device and server communications |

| US9439067B2 (en) * | 2011-09-12 | 2016-09-06 | George Cherian | Systems and methods of performing link setup and authentication |

| CN103179559B (zh) * | 2011-12-22 | 2016-08-10 | 华为技术有限公司 | 一种低成本终端的安全通信方法、装置及系统 |

| GB2499247B (en) * | 2012-02-10 | 2014-04-16 | Broadcom Corp | Method, apparatus and computer program for facilitating secure D2D discovery information |

| JP2013225200A (ja) | 2012-04-20 | 2013-10-31 | Ntt Comware Corp | 意味的対応付け装置及びその処理方法とプログラム |

| JP2013226681A (ja) | 2012-04-25 | 2013-11-07 | Panasonic Corp | インモールド成形装置 |

| EP2842355A2 (en) * | 2012-04-27 | 2015-03-04 | Interdigital Patent Holdings, Inc. | Methods and apparatuses for optimizing proximity data path setup |

| WO2013163634A1 (en) * | 2012-04-27 | 2013-10-31 | Interdigital Patent Holdings, Inc. | Systems and methods for personalizing and/or tailoring a service interface |

| US9240881B2 (en) * | 2012-04-30 | 2016-01-19 | Alcatel Lucent | Secure communications for computing devices utilizing proximity services |

| CN102711105B (zh) | 2012-05-18 | 2016-03-02 | 华为技术有限公司 | 通过移动通信网络进行通信的方法、装置及系统 |

| US10045386B2 (en) * | 2012-05-31 | 2018-08-07 | Interdigital Patent Holdings, Inc. | Method and apparatus for device-to-device (D2D) mobility in wireless systems |

| US8849203B2 (en) * | 2012-06-27 | 2014-09-30 | Alcatel Lucent | Discovering proximity devices in broadband networks |

| US9204377B2 (en) * | 2012-07-16 | 2015-12-01 | Industrial Technology Research Institute | Method and device for proximity-based communication |

| US10791451B2 (en) * | 2012-07-27 | 2020-09-29 | Sharp Kabushiki Kaisha | Proximity service discovery using a licensed frequency spectrum |

| US8982880B2 (en) * | 2012-08-03 | 2015-03-17 | Intel Corporation | Communication path switching for mobile devices |

| US8903419B2 (en) * | 2012-08-31 | 2014-12-02 | Nokia Solutions And Networks Oy | Optimization on network assisted proximity services discovery management |

| US8917708B2 (en) * | 2012-09-28 | 2014-12-23 | Intel Corporation | Discovery and operation of hybrid wireless wide area and wireless local area networks |

| US9119182B2 (en) * | 2012-10-19 | 2015-08-25 | Qualcomm Incorporated | Methods and apparatus for expression use during D2D communications in a LTE based WWAN |

| US9226211B2 (en) * | 2013-01-17 | 2015-12-29 | Intel IP Corporation | Centralized partitioning of user devices in a heterogeneous wireless network |

| US9532400B2 (en) * | 2013-02-28 | 2016-12-27 | Intel Deutschland Gmbh | Radio communication devices and cellular wide area radio base station |

| KR102046111B1 (ko) * | 2013-03-29 | 2019-11-18 | 삼성전자주식회사 | 장치 간 통신 방법 및 장치 |

| US9210536B2 (en) * | 2013-05-21 | 2015-12-08 | Google Technology Holdings LLC | Method for establishing device-to-device communication |

| JP6555258B2 (ja) * | 2013-10-30 | 2019-08-07 | 日本電気株式会社 | 移動通信システム、ProSe Function、UE及び方法 |

| WO2020010515A1 (en) * | 2018-07-10 | 2020-01-16 | Apple Inc. | Identity-based message integrity protection and verification for wireless communication |

| JP2022126347A (ja) * | 2021-02-18 | 2022-08-30 | 東芝テック株式会社 | 画像形成装置 |

-

2014

- 2014-08-27 JP JP2016526370A patent/JP6555258B2/ja active Active

- 2014-08-27 ES ES14772449T patent/ES2833292T3/es active Active

- 2014-08-27 US US15/033,278 patent/US10212597B2/en active Active

- 2014-08-27 EP EP20191217.7A patent/EP3761690B1/en active Active

- 2014-08-27 EP EP14772449.6A patent/EP3063970B1/en active Active

- 2014-08-27 CN CN201911356997.3A patent/CN111030813A/zh active Pending

- 2014-08-27 WO PCT/JP2014/004393 patent/WO2015063991A1/en active Application Filing

- 2014-08-27 CN CN201480060054.5A patent/CN105706474B/zh active Active

-

2018

- 2018-11-29 US US16/204,274 patent/US20190165934A1/en not_active Abandoned

-

2020

- 2020-03-13 US US16/818,905 patent/US20200228327A1/en not_active Abandoned

- 2020-07-15 US US16/929,919 patent/US20200351613A1/en active Pending

Also Published As

| Publication number | Publication date |

|---|---|

| EP3063970A1 (en) | 2016-09-07 |

| JP2016538771A (ja) | 2016-12-08 |

| EP3761690A1 (en) | 2021-01-06 |

| US20200351613A1 (en) | 2020-11-05 |

| ES2833292T3 (es) | 2021-06-14 |

| CN105706474A (zh) | 2016-06-22 |

| EP3761690B1 (en) | 2023-08-23 |

| US20190165934A1 (en) | 2019-05-30 |

| CN105706474B (zh) | 2019-12-13 |

| WO2015063991A1 (en) | 2015-05-07 |

| EP3063970B1 (en) | 2020-10-21 |

| CN111030813A (zh) | 2020-04-17 |

| US20200228327A1 (en) | 2020-07-16 |

| US10212597B2 (en) | 2019-02-19 |

| US20160269903A1 (en) | 2016-09-15 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP6555258B2 (ja) | 移動通信システム、ProSe Function、UE及び方法 | |

| US10979408B2 (en) | Authentication and authorization in proximity based service communication | |

| KR102294659B1 (ko) | Ue 액세스 제어를 지원하는 방법 | |

| US20200228543A1 (en) | Secure group creation in proximity based service communication | |

| US10271208B2 (en) | Security support method and system for discovering service and group communication in mobile communication system | |

| US20160381543A1 (en) | Secure discovery for proximity based service communication | |

| US20190166492A1 (en) | System and Method for Wireless Network Access Protection and Security Architecture | |

| WO2014208032A1 (en) | Secure system and method of making secure communication | |

| EP3424154B1 (en) | System and method for relaying data over a communication network | |

| JP2016053967A (ja) | 中継機、無線通信システムおよび無線通信方法 | |

| JP2024507208A (ja) | セルラネットワークを動作させるための方法 | |

| JP7003984B2 (ja) | ネットワークノード、ue、及び通信方法 | |

| JP2015162880A (ja) | 通信システム管理装置、情報処理端末及び通信システム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20170704 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20170704 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20180828 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20181018 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20190319 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20190516 |

|

| A911 | Transfer to examiner for re-examination before appeal (zenchi) |

Free format text: JAPANESE INTERMEDIATE CODE: A911 Effective date: 20190527 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20190611 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20190624 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6555258 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |