JP6420253B2 - 互換性を保つオフロード・トークン・サイズの拡大 - Google Patents

互換性を保つオフロード・トークン・サイズの拡大 Download PDFInfo

- Publication number

- JP6420253B2 JP6420253B2 JP2015548028A JP2015548028A JP6420253B2 JP 6420253 B2 JP6420253 B2 JP 6420253B2 JP 2015548028 A JP2015548028 A JP 2015548028A JP 2015548028 A JP2015548028 A JP 2015548028A JP 6420253 B2 JP6420253 B2 JP 6420253B2

- Authority

- JP

- Japan

- Prior art keywords

- token

- data

- sub

- tokens

- offload

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F16/00—Information retrieval; Database structures therefor; File system structures therefor

- G06F16/20—Information retrieval; Database structures therefor; File system structures therefor of structured data, e.g. relational data

- G06F16/24—Querying

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F3/00—Input arrangements for transferring data to be processed into a form capable of being handled by the computer; Output arrangements for transferring data from processing unit to output unit, e.g. interface arrangements

- G06F3/06—Digital input from, or digital output to, record carriers, e.g. RAID, emulated record carriers or networked record carriers

- G06F3/0601—Interfaces specially adapted for storage systems

- G06F3/0602—Interfaces specially adapted for storage systems specifically adapted to achieve a particular effect

- G06F3/061—Improving I/O performance

- G06F3/0611—Improving I/O performance in relation to response time

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F3/00—Input arrangements for transferring data to be processed into a form capable of being handled by the computer; Output arrangements for transferring data from processing unit to output unit, e.g. interface arrangements

- G06F3/06—Digital input from, or digital output to, record carriers, e.g. RAID, emulated record carriers or networked record carriers

- G06F3/0601—Interfaces specially adapted for storage systems

- G06F3/0628—Interfaces specially adapted for storage systems making use of a particular technique

- G06F3/0655—Vertical data movement, i.e. input-output transfer; data movement between one or more hosts and one or more storage devices

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F3/00—Input arrangements for transferring data to be processed into a form capable of being handled by the computer; Output arrangements for transferring data from processing unit to output unit, e.g. interface arrangements

- G06F3/06—Digital input from, or digital output to, record carriers, e.g. RAID, emulated record carriers or networked record carriers

- G06F3/0601—Interfaces specially adapted for storage systems

- G06F3/0668—Interfaces specially adapted for storage systems adopting a particular infrastructure

- G06F3/0671—In-line storage system

- G06F3/0673—Single storage device

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L67/00—Network arrangements or protocols for supporting network services or applications

- H04L67/01—Protocols

- H04L67/06—Protocols specially adapted for file transfer, e.g. file transfer protocol [FTP]

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L67/00—Network arrangements or protocols for supporting network services or applications

- H04L67/01—Protocols

- H04L67/08—Protocols specially adapted for terminal emulation, e.g. Telnet

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L43/00—Arrangements for monitoring or testing data switching networks

- H04L43/10—Active monitoring, e.g. heartbeat, ping or trace-route

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L67/00—Network arrangements or protocols for supporting network services or applications

- H04L67/01—Protocols

- H04L67/10—Protocols in which an application is distributed across nodes in the network

- H04L67/1097—Protocols in which an application is distributed across nodes in the network for distributed storage of data in networks, e.g. transport arrangements for network file system [NFS], storage area networks [SAN] or network attached storage [NAS]

Description

[0012] 「本明細書において説明する主題」という句は、文脈が明らかに別のことを示さない限り、詳細な説明において説明される主題を指す。「態様」(aspects)という用語は、「少なくとも1つの態様」として読解されてしかるべきである。詳細な説明において説明される主題の態様を識別することは、特許請求する主題の主要なまたは必須の特徴を識別することを意図するのではない。

[0017] 明示的および暗示的な他の定義も以下に含まれる場合がある。

動作環境例

[0018] 図1は、本明細書において説明する主題の態様を実現することができる、適した計算システム環境100の一例を示す。計算システム環境100は、適した計算環境の一例に過ぎず、本明細書において説明する主題の態様の使用範囲や機能性に関して限定を示唆することは全く意図していない。また、計算環境100が、動作環境例100に図示されるコンポーネントのいずれの1つまたはその組み合わせに関しても何ら依存性や用件を有するように解釈しては決してならない。

オフロード・リードおよびライト

[0035] 前述のように、従前からのデータ転送動作の中には、効率的でないものや、今日の記憶環境では作用しないものさえある。

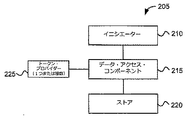

[0053] オフロード・プロバイダーとは、トークンに関連付けられたデータへの間接的なアクセスを与えるエンティティである(多数のデバイスにわたって拡散する多数のコンポーネントを含むことが可能)。論理的に、オフロード・プロバイダーは、オフロード・リードおよび/またはオフロード・ライトを実行することができる。物理的に、オフロード・プロバイダーは、データ・アクセス・コンポーネント215の内1つ以上およびトークン・プロバイダーによって実現することができる。

トークン・サイズの拡大

[0083] オフロード技術では、規格または業界がトークンの一定の固定サイズを規定することもある。種々の理由のために、ある実施者は、標準化された固定サイズよりも大きなサイズを望むこともある。

[0090] サブトークンは、事実上あらゆるプロトコルによって送信することができる。例えば、一例では、サブトークンは、小型コンピューター・システム・インターフェース(SCSI)プロトコルによって送信することができる。他の例では、ファイル・データをサーバー・メッセージ・ブロックを介して転送するファイル共有プロトコルによって、サブトークンを送信することができる。ファイル共有プロトコルの一例には、サーバー・メッセージ・ブロック(SMB)プロトコルが含まれる。他の例では、ファイルにアクセスする遠隔手続き呼び出しに基づく分散ファイル・システム・プロトコルによってサブトークンを送信することができる。遠隔手続き呼び出しに基づくプロトコルに一例には、ネットワーク・ファイル・システム(NFS)プロトコルが含まれる。

[0098] トークンID Tは、拡大トークンを表すサブトークンのグループに属するサブトークンを識別するデータとすることができる。例えば、サブトークン510〜515の各々における「ABCD」のトークンIDは、サブトークン510〜515を、トークン505を表すサブトークンのグループに属するものとして識別することができる。サブトークンが異なるトークンIDを有する場合、オフロード・プロバイダーは、そのサブトークンは、トークン505を表すサブトークンのグループの一部ではないと判断することができる。

[00108] 一実施態様では、拡大トークン505が、供給され実際に存在するトークンであり、1つ以上のデータ構造として実現される。拡大トークン505は、物理的に多数のサブトーク510に分割することができ、これらのサブトークン510は、再度組み合わせて拡大トークン505を形成することができる。

[00122] 一実施態様では、スプリッター/インジェクター615をソース・オフロード・プロバイダー635と組み合わせることもでき、更にコンバイナー/エキストラクター616を宛先オフロード・プロバイダー636と組み合わせることもできる。少なくともこの実施態様では、スプリッター/インジェクター615は仮想オフロード・トークンのデータをサブトークンに注入することができ、一方コンバイナー/エキストラクター616は、拡大トークンが物理データ構造として存在し続けなくても、サブトークンからデータを抽出することができる。

[00131] 2.キーおよび拡大トークンの他のデータ(1つ以上のフィールド)を供給する。

[00133] 4.キーおよび拡大トークンの他のデータ(1つ以上のフィールド)から導き出したダイジェストを供給する。または、

[00134] 5.キーおよび/または拡大トークンの他の証拠を供給する。

[00142] 図9は、本明細書において説明する主題の態様にしたがって、オフロード・イニシエーターにおいて行うことができるアクション例を概略的に表す流れ図である。ブロック905において、アクションが開始する。

[00147] 以上の詳細な説明から分かるように、オフロード技術に関する態様について説明した。本明細書において説明する主題の態様には、種々の変更や代替構造も可能であるが、例示したある種の実施形態を図面に示し、以上で詳しく説明した。しかしながら、特許請求する主題の態様を、開示した具体的な形態に限定する意図はなく、逆に、意図するのは、本明細書において説明する主題の種々の態様の主旨および範囲に該当する全ての変更、代替構造、および均等物を包含するということであることは、理解されてしかるべきである。

Claims (8)

- 少なくとも1つのプロセッサーとメモリーを含む計算デバイス上で実施される方法であって、

前記計算デバイスによって、各々が固定サイズである2つ以上のサブトークンを受け取るステップであって、前記サブトークンは、前記固定サイズよりも大きなサイズの拡大トークンを集合的に表し、前記拡大トークンに対応するデータがオフロード・プロバイダーによって維持され、前記拡大トークンは、当該拡大トークンが有効である限りインミュータブルであるデータを表す、ステップと、

前記拡大トークンを作成するために前記2つ以上のサブトークンからのデータを組み合わせるステップであって、前記2つ以上のトークンは、前記拡大トークンに含まれる全てのデータを少なくとも含む、ステップと、

前記計算デバイスによって、前記拡大トークンからキーを取得するステップと、

前記拡大トークンによって表される前記データの一部を、前記データの当該一部が前記サブトークンを供給したイニシエーターを通過することなく、取得するために、前記計算デバイスによって、前記キーの証拠を前記オフロード・プロバイダーに供給するステップと、

を含む方法。 - 前記キーを取得するステップは、前記サブトークンのうちの1または複数から暗号論的安全乱数を取得するステップを含み、前記方法は更に、前記サブトークンのうちの1または複数からアドレシング情報を取得するステップを含み、前記アドレシング情報は、前記拡大トークンによって表される前記データを取得可能なソースを識別する、請求項1に記載の方法。

- 前記サブトークンは、各々正確に512バイトであり、または、前記サブトークンのうちの1または複数は、規格によって要求されるフィールドを含み、前記フィールドは、データ・トークン・タイプの表現を識別する、請求項1に記載の方法。

- 前記サブトークンは、サーバー・メッセージ・ブロックによってファイル・データを転送するファイル共有プロトコルによって送信される、請求項1に記載の方法。

- 前記サブトークンは、遠隔手続き呼び出しを介してファイルにアクセスする分散型ファイル・システム・プロトコルによって送信される、請求項1に記載の方法。

- アクションを実施するように一体に構成された計算デバイスと少なくとも1つのプログラム・モジュールとを備えるシステムであって、前記計算デバイスは、少なくとも1つのプロセッサーとメモリーを含み、前記アクションは、

前記計算デバイスによって、イニシエーターによって開始されたオフロード・リード・メッセージを受け取るステップと、

前記計算デバイスによって、前記受け取られたオフロード・リード・メッセージに応答してキーを生成するステップと、

前記計算デバイスによって、各々が固定サイズであるサブトークンを供給するステップであって、前記サブトークンは、オフロード・プロバイダーによって維持される拡大トークンに対応する前記固定サイズのデータよりも大きなサイズの拡大トークンを集合的に表し、前記拡大トークンは、当該拡大トークンが有効である限りインミュータブルであるデータを表し、前記拡大トークンは、前記キーを含み、前記キーは、前記拡大トークンを前記拡大トークンに対応する前記データと関連付ける数値であり、前記2つ以上のサブトークンからのデータを組み合わせることによって前記拡大トークンが作成され、前記2つ以上のサブトークンは、前記拡大トークンに含まれる全てのデータを少なくとも含む、ステップと、

を含む、システム。 - コンピューター実行可能命令を有するコンピューター記憶媒体であって、前記コンピューター実行可能命令は、少なくとも1つのメモリーを含む計算デバイスの少なくとも1つのプロセッサーによって実行されると、前記計算デバイスに、

前記計算デバイスによって、ソース・ストレージ・スタックのコンポーネントと通信することによりオフロード・リード要求を開始するステップと、

前記計算デバイスによって、前記オフロード・リード要求に応答してサブトークンを受け取るステップであって、前記サブトークンは、個々の前記サブトークンのいずれよりも大きな拡大トークンを集合的に表し、前記拡大トークンは、当該拡大トークンが有効である限りインミュータブルであるデータを表す、ステップと、

前記計算デバイスによって、前記サブトークンを宛先ストレージ・スタックに供給することによりオフロード・ライト要求を開始するステップであって、前記拡大トークンは、キーを含み、前記キーは、前記拡大トークンを前記拡大トークンに対応する前記データと関連付ける数値であり、前記2つ以上のサブトークンからのデータを組み合わせることによって前記拡大トークンが作成され、前記2つ以上のサブトークンは、前記拡大トークンに含まれる全てのデータを少なくとも含む、ステップと、

を含むアクションを実施させる、コンピューター記憶媒体。 - 前記アクションは、更に、前記オフロード・リード要求と共に、前記オフロード・リード要求に応答して戻されることが許されるサブトークンの最大数を示す数値を送るステップを含む、請求項7に記載のコンピューター記憶媒体。

Applications Claiming Priority (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US13/714,413 | 2012-12-14 | ||

| US13/714,413 US9251201B2 (en) | 2012-12-14 | 2012-12-14 | Compatibly extending offload token size |

| PCT/US2013/075212 WO2014093952A1 (en) | 2012-12-14 | 2013-12-14 | Compatibly extending offload token size |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2016505960A JP2016505960A (ja) | 2016-02-25 |

| JP2016505960A5 JP2016505960A5 (ja) | 2017-03-09 |

| JP6420253B2 true JP6420253B2 (ja) | 2018-11-07 |

Family

ID=49956364

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2015548028A Active JP6420253B2 (ja) | 2012-12-14 | 2013-12-14 | 互換性を保つオフロード・トークン・サイズの拡大 |

Country Status (7)

| Country | Link |

|---|---|

| US (1) | US9251201B2 (ja) |

| EP (1) | EP2932692B1 (ja) |

| JP (1) | JP6420253B2 (ja) |

| CN (1) | CN104995895B (ja) |

| BR (1) | BR112015011935B1 (ja) |

| RU (1) | RU2672789C2 (ja) |

| WO (1) | WO2014093952A1 (ja) |

Families Citing this family (22)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US8671265B2 (en) | 2010-03-05 | 2014-03-11 | Solidfire, Inc. | Distributed data storage system providing de-duplication of data using block identifiers |

| US9092149B2 (en) | 2010-11-03 | 2015-07-28 | Microsoft Technology Licensing, Llc | Virtualization and offload reads and writes |

| US9146765B2 (en) | 2011-03-11 | 2015-09-29 | Microsoft Technology Licensing, Llc | Virtual disk storage techniques |

| US9838269B2 (en) | 2011-12-27 | 2017-12-05 | Netapp, Inc. | Proportional quality of service based on client usage and system metrics |

| US9054992B2 (en) | 2011-12-27 | 2015-06-09 | Solidfire, Inc. | Quality of service policy sets |

| US9817582B2 (en) | 2012-01-09 | 2017-11-14 | Microsoft Technology Licensing, Llc | Offload read and write offload provider |

| US9380114B1 (en) * | 2013-06-27 | 2016-06-28 | Emc Corporation | Techniques for peer messaging across multiple storage processors of a data storage array |

| US10205666B2 (en) * | 2013-07-29 | 2019-02-12 | Ampere Computing Llc | End-to-end flow control in system on chip interconnects |

| US20150244795A1 (en) | 2014-02-21 | 2015-08-27 | Solidfire, Inc. | Data syncing in a distributed system |

| US9798728B2 (en) | 2014-07-24 | 2017-10-24 | Netapp, Inc. | System performing data deduplication using a dense tree data structure |

| JP6189267B2 (ja) * | 2014-08-20 | 2017-08-30 | 株式会社東芝 | 情報処理装置、方法およびプログラム |

| US9671960B2 (en) | 2014-09-12 | 2017-06-06 | Netapp, Inc. | Rate matching technique for balancing segment cleaning and I/O workload |

| US10133511B2 (en) | 2014-09-12 | 2018-11-20 | Netapp, Inc | Optimized segment cleaning technique |

| US9836229B2 (en) | 2014-11-18 | 2017-12-05 | Netapp, Inc. | N-way merge technique for updating volume metadata in a storage I/O stack |

| US9720601B2 (en) * | 2015-02-11 | 2017-08-01 | Netapp, Inc. | Load balancing technique for a storage array |

| US9762460B2 (en) | 2015-03-24 | 2017-09-12 | Netapp, Inc. | Providing continuous context for operational information of a storage system |

| US9710317B2 (en) | 2015-03-30 | 2017-07-18 | Netapp, Inc. | Methods to identify, handle and recover from suspect SSDS in a clustered flash array |

| US9740566B2 (en) | 2015-07-31 | 2017-08-22 | Netapp, Inc. | Snapshot creation workflow |

| US10929022B2 (en) | 2016-04-25 | 2021-02-23 | Netapp. Inc. | Space savings reporting for storage system supporting snapshot and clones |

| US10642763B2 (en) | 2016-09-20 | 2020-05-05 | Netapp, Inc. | Quality of service policy sets |

| WO2020062297A1 (zh) * | 2018-09-30 | 2020-04-02 | 深圳市大疆创新科技有限公司 | 令牌管理方法、装置、芯片及可移动平台 |

| CN110837633B (zh) * | 2019-10-16 | 2021-10-08 | 支付宝(杭州)信息技术有限公司 | 智能凭证实现方法、系统及可读存储介质 |

Family Cites Families (113)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US5043866A (en) | 1988-04-08 | 1991-08-27 | International Business Machines Corporation | Soft checkpointing system using log sequence numbers derived from stored data pages and log records for database recovery |

| US5355477A (en) | 1991-12-23 | 1994-10-11 | International Business Machines Corporation | Method for updating a block using record-level locks by committing the update if the block has not been updated by another process otherwise spinning |

| JPH06215160A (ja) | 1992-08-25 | 1994-08-05 | Texas Instr Inc <Ti> | データ処理方法および装置 |

| US5528594A (en) * | 1994-12-22 | 1996-06-18 | International Business Machines Corporation | Method and system for implementing sub-tokens on a token ring network |

| US5668958A (en) | 1995-09-12 | 1997-09-16 | International Business Machines Corporation | Heterogeneous filing system with common API and reconciled file management rules |

| US6275867B1 (en) | 1995-09-12 | 2001-08-14 | International Business Machines Corporation | Operation-partitioned off-loading of operations in a distributed environment |

| US6161145A (en) | 1997-05-08 | 2000-12-12 | International Business Machines Corporation | Updating server-related data at a client |

| US6434620B1 (en) | 1998-08-27 | 2002-08-13 | Alacritech, Inc. | TCP/IP offload network interface device |

| US6141705A (en) | 1998-06-12 | 2000-10-31 | Microsoft Corporation | System for querying a peripheral device to determine its processing capabilities and then offloading specific processing tasks from a host to the peripheral device when needed |

| US8631066B2 (en) | 1998-09-10 | 2014-01-14 | Vmware, Inc. | Mechanism for providing virtual machines for use by multiple users |

| US6304983B1 (en) | 1998-09-30 | 2001-10-16 | International Business Machines Corporation | Checkpoint logging without checkpoint display device availability |

| US6385701B1 (en) | 1999-11-19 | 2002-05-07 | International Business Machines Corporation | Method, system and program products for sharing data between varied clients using token management |

| US7412462B2 (en) | 2000-02-18 | 2008-08-12 | Burnside Acquisition, Llc | Data repository and method for promoting network storage of data |

| US6785743B1 (en) | 2000-03-22 | 2004-08-31 | University Of Washington | Template data transfer coprocessor |

| US6804755B2 (en) | 2000-06-19 | 2004-10-12 | Storage Technology Corporation | Apparatus and method for performing an instant copy of data based on a dynamically changeable virtual mapping scheme |

| EP1179793A1 (de) | 2000-08-09 | 2002-02-13 | Indatex GmbH | Portal für Finanzdienstleister |

| US7475199B1 (en) | 2000-10-19 | 2009-01-06 | Emc Corporation | Scalable network file system |

| US7895445B1 (en) | 2001-04-26 | 2011-02-22 | Nokia Corporation | Token-based remote data access |

| US6961055B2 (en) | 2001-05-09 | 2005-11-01 | Free Radical Design Limited | Methods and apparatus for constructing virtual environments |

| US6697881B2 (en) | 2001-05-29 | 2004-02-24 | Hewlett-Packard Development Company, L.P. | Method and system for efficient format, read, write, and initial copy processing involving sparse logical units |

| US20040139125A1 (en) | 2001-06-05 | 2004-07-15 | Roger Strassburg | Snapshot copy of data volume during data access |

| US6938002B2 (en) | 2001-06-20 | 2005-08-30 | International Business Machines Corporation | System and method for product evaluation |

| US7016982B2 (en) | 2002-05-09 | 2006-03-21 | International Business Machines Corporation | Virtual controller with SCSI extended copy command |

| US7107385B2 (en) | 2002-08-09 | 2006-09-12 | Network Appliance, Inc. | Storage virtualization by layering virtual disk objects on a file system |

| US20040049603A1 (en) | 2002-09-05 | 2004-03-11 | International Business Machines Corporation | iSCSI driver to adapter interface protocol |

| US7121456B2 (en) | 2002-09-13 | 2006-10-17 | Visa U.S.A. Inc. | Method and system for managing token image replacement |

| US7340486B1 (en) | 2002-10-10 | 2008-03-04 | Network Appliance, Inc. | System and method for file system snapshot of a virtual logical disk |

| EP1567929A2 (en) | 2002-11-15 | 2005-08-31 | Creo Inc. | Methods and systems for sharing data |

| US7167905B2 (en) * | 2003-01-31 | 2007-01-23 | Sierra Wireless, Inc. | Token-based Web browsing with visual feedback of disclosure |

| US7194462B2 (en) | 2003-02-27 | 2007-03-20 | Bea Systems, Inc. | Systems and methods for implementing an XML query language |

| JP4271967B2 (ja) | 2003-03-10 | 2009-06-03 | 株式会社日立製作所 | 分散ファイルシステム及び分散ファイルシステムの運用方法 |

| US7406501B2 (en) | 2003-03-24 | 2008-07-29 | Yahoo! Inc. | System and method for instant messaging using an e-mail protocol |

| US7461080B1 (en) | 2003-05-09 | 2008-12-02 | Sun Microsystems, Inc. | System logging within operating system partitions using log device nodes that are access points to a log driver |

| US20040267672A1 (en) | 2003-06-26 | 2004-12-30 | Gray William J. | System and method for conducting secure electronic transactions |

| US7373548B2 (en) | 2003-08-29 | 2008-05-13 | Intel Corporation | Hardware recovery in a multi-threaded architecture |

| EP1517247B1 (en) | 2003-09-19 | 2006-11-15 | Harman Becker Automotive Systems GmbH | Data transfer interface |

| US7698361B2 (en) * | 2003-12-31 | 2010-04-13 | Microsoft Corporation | Lightweight input/output protocol |

| US7633955B1 (en) | 2004-02-13 | 2009-12-15 | Habanero Holdings, Inc. | SCSI transport for fabric-backplane enterprise servers |

| JP4646526B2 (ja) | 2004-02-18 | 2011-03-09 | 株式会社日立製作所 | 記憶制御システム及び同システムの制御方法 |

| US8042163B1 (en) | 2004-05-20 | 2011-10-18 | Symatec Operating Corporation | Secure storage access using third party capability tokens |

| US7512721B1 (en) | 2004-05-25 | 2009-03-31 | Qlogic, Corporation | Method and apparatus for efficient determination of status from DMA lists |

| US7383405B2 (en) | 2004-06-30 | 2008-06-03 | Microsoft Corporation | Systems and methods for voluntary migration of a virtual machine between hosts with common storage connectivity |

| EP1650923B1 (en) | 2004-10-22 | 2011-05-18 | Software AG | Authentication method and devices |

| US7464124B2 (en) | 2004-11-19 | 2008-12-09 | International Business Machines Corporation | Method for autonomic data caching and copying on a storage area network aware file system using copy services |

| US20080104039A1 (en) | 2004-11-24 | 2008-05-01 | Linda Lowson | System and method for resource management |

| US7275139B1 (en) | 2004-12-02 | 2007-09-25 | Tormasov Alexander G | Secure deletion of information from hard disk drive |

| US7603555B2 (en) * | 2004-12-07 | 2009-10-13 | Microsoft Corporation | Providing tokens to access extranet resources |

| US7565526B1 (en) | 2005-02-03 | 2009-07-21 | Sun Microsystems, Inc. | Three component secure tunnel |

| US8370819B2 (en) | 2005-03-25 | 2013-02-05 | Microsoft Corporation | Mechanism to store information describing a virtual machine in a virtual disk image |

| US7475167B2 (en) | 2005-04-15 | 2009-01-06 | Intel Corporation | Offloading data path functions |

| US8713180B2 (en) | 2005-06-22 | 2014-04-29 | Cisco Technology, Inc. | Zero-copy network and file offload for web and application servers |

| US7480908B1 (en) | 2005-06-24 | 2009-01-20 | Azul Systems, Inc. | Segmented virtual machine transport mechanism |

| JP4776307B2 (ja) | 2005-08-31 | 2011-09-21 | 株式会社日立製作所 | ストレージシステム、データ転送方法及びプログラム |

| US7617216B2 (en) | 2005-09-07 | 2009-11-10 | Emc Corporation | Metadata offload for a file server cluster |

| US7725620B2 (en) | 2005-10-07 | 2010-05-25 | International Business Machines Corporation | Handling DMA requests in a virtual memory environment |

| US8347373B2 (en) | 2007-05-08 | 2013-01-01 | Fortinet, Inc. | Content filtering of remote file-system access protocols |

| US7877485B2 (en) | 2005-12-02 | 2011-01-25 | International Business Machines Corporation | Maintaining session states within virtual machine environments |

| US7676607B2 (en) | 2005-12-08 | 2010-03-09 | Electronics And Telecommunications Research Institute | Hardware acceleration apparatus for iSCSI target system using TOE and method for performing read/write command using the apparatus |

| US8095931B1 (en) | 2006-04-27 | 2012-01-10 | Vmware, Inc. | Controlling memory conditions in a virtual machine |

| US7653794B2 (en) | 2006-05-08 | 2010-01-26 | Microsoft Corporation | Converting physical machines to virtual machines |

| US8332370B2 (en) | 2006-05-09 | 2012-12-11 | Hewlett-Packard Development Company, L.P. | Maintaining commonly named client-specific file content in hard disk drive emulation |

| US20080065835A1 (en) | 2006-09-11 | 2008-03-13 | Sun Microsystems, Inc. | Offloading operations for maintaining data coherence across a plurality of nodes |

| US8082231B1 (en) | 2006-09-22 | 2011-12-20 | Emc Corporation | Techniques using identifiers and signatures with data operations |

| US8239674B2 (en) | 2006-11-21 | 2012-08-07 | Kabushiki Kaisha Toshiba | System and method of protecting files from unauthorized modification or deletion |

| US7765361B2 (en) | 2006-11-21 | 2010-07-27 | Microsoft Corporation | Enforced transaction system recoverability on media without write-through |

| US8213583B2 (en) | 2006-11-22 | 2012-07-03 | Verizon Patent And Licensing Inc. | Secure access to restricted resource |

| CN101657802A (zh) | 2006-12-06 | 2010-02-24 | 弗森多系统公司(dba弗森-艾奥) | 用于远程直接存储器存取固态存储设备的装置、系统及方法 |

| US8296337B2 (en) | 2006-12-06 | 2012-10-23 | Fusion-Io, Inc. | Apparatus, system, and method for managing data from a requesting device with an empty data token directive |

| US9189265B2 (en) | 2006-12-21 | 2015-11-17 | Vmware, Inc. | Storage architecture for virtual machines |

| US20080155051A1 (en) | 2006-12-23 | 2008-06-26 | Simpletech, Inc. | Direct file transfer system and method for a computer network |

| US7941812B2 (en) | 2007-01-30 | 2011-05-10 | Hewlett-Packard Development Company, L.P. | Input/output virtualization through offload techniques |

| US8397038B2 (en) | 2007-03-22 | 2013-03-12 | Vmware, Inc. | Initializing file data blocks |

| US7831720B1 (en) | 2007-05-17 | 2010-11-09 | Chelsio Communications, Inc. | Full offload of stateful connections, with partial connection offload |

| US7886115B2 (en) | 2007-07-13 | 2011-02-08 | Hitachi Global Storage Technologies Netherlands, B.V. | Techniques for implementing virtual storage devices |

| US7730034B1 (en) | 2007-07-19 | 2010-06-01 | Amazon Technologies, Inc. | Providing entity-related data storage on heterogeneous data repositories |

| US7801852B2 (en) | 2007-07-31 | 2010-09-21 | Oracle International Corporation | Checkpoint-free in log mining for distributed information sharing |

| US7694105B2 (en) | 2007-08-22 | 2010-04-06 | Hitachi Global Storage Technologies Netherlands, B.V. | Data storage systems that implement sector sets |

| US20090164994A1 (en) | 2007-12-20 | 2009-06-25 | Virtual Computer, Inc. | Virtual computing management systems and methods |

| US8051111B2 (en) | 2008-01-31 | 2011-11-01 | Prowess Consulting, Llc | Method and system for modularizing windows imaging format |

| WO2009103824A1 (es) | 2008-02-18 | 2009-08-27 | Microelectronica Española S.A.U. | Transferencia segura de datos |

| US8074014B2 (en) | 2008-03-31 | 2011-12-06 | Microsoft Corporation | Storage systems using write off-loading |

| US20090248835A1 (en) | 2008-03-31 | 2009-10-01 | Subhankar Panda | Offloading data transfers between a local and remote network |

| US8745336B2 (en) | 2008-05-29 | 2014-06-03 | Vmware, Inc. | Offloading storage operations to storage hardware |

| US20090327621A1 (en) | 2008-06-27 | 2009-12-31 | Microsoft Corporation | Virtual memory compaction and compression using collaboration between a virtual memory manager and a memory manager |

| US9323681B2 (en) | 2008-09-18 | 2016-04-26 | Avere Systems, Inc. | File storage system, cache appliance, and method |

| JP5146174B2 (ja) | 2008-07-28 | 2013-02-20 | 富士通株式会社 | 仮想マシンモニタ装置およびプログラム,ならびに仮想マシン間メモリ共有管理方法 |

| US8307177B2 (en) | 2008-09-05 | 2012-11-06 | Commvault Systems, Inc. | Systems and methods for management of virtualization data |

| US7904914B2 (en) | 2008-09-30 | 2011-03-08 | Microsoft Corporation | On-the-fly replacement of physical hardware with emulation |

| US8086585B1 (en) | 2008-09-30 | 2011-12-27 | Emc Corporation | Access control to block storage devices for a shared disk based file system |

| US8250267B2 (en) | 2008-10-31 | 2012-08-21 | Netapp, Inc. | Control I/O offload in a split-path storage virtualization system |

| TWI405211B (zh) | 2008-11-04 | 2013-08-11 | Phison Electronics Corp | 快閃記憶體儲存系統、控制器與資料保護方法 |

| US8566821B2 (en) | 2008-11-11 | 2013-10-22 | Netapp Inc. | Cloning virtual machines |

| TWI393143B (zh) | 2008-12-05 | 2013-04-11 | Phison Electronics Corp | 快閃記憶體儲存系統及其控制器與防資料竄改方法 |

| US8443166B2 (en) | 2009-03-06 | 2013-05-14 | Vmware, Inc. | Method for tracking changes in virtual disks |

| US8370835B2 (en) | 2009-03-12 | 2013-02-05 | Arend Erich Dittmer | Method for dynamically generating a configuration for a virtual machine with a virtual hard disk in an external storage device |

| US8397046B2 (en) | 2009-03-26 | 2013-03-12 | Hitachi, Ltd. | Method and apparatus for deploying virtual hard disk to storage system |

| US8583893B2 (en) | 2009-05-28 | 2013-11-12 | Marvell World Trade Ltd. | Metadata management for virtual volumes |

| US8281149B2 (en) * | 2009-06-23 | 2012-10-02 | Google Inc. | Privacy-preserving flexible anonymous-pseudonymous access |

| US8489654B2 (en) | 2009-08-28 | 2013-07-16 | Beijing Innovation Works Technology Company Limited | Method and system for forming a virtual file system at a computing device |

| WO2011038359A2 (en) | 2009-09-26 | 2011-03-31 | Cisco Technology, Inc. | Providing services at a communication network edge |

| US8627000B2 (en) | 2010-02-08 | 2014-01-07 | Microsoft Corporation | Virtual disk manipulation operations |

| US9147081B2 (en) * | 2010-07-27 | 2015-09-29 | Infinidat Ltd. | Method of access control to stored information and system thereof |

| US20120079583A1 (en) * | 2010-09-23 | 2012-03-29 | Microsoft Corporation | Offload reads and writes |

| US20120079229A1 (en) | 2010-09-28 | 2012-03-29 | Craig Jensen | Data storage optimization for a virtual platform |

| US20120102561A1 (en) * | 2010-10-26 | 2012-04-26 | International Business Machines Corporation | Token-based reservations for scsi architectures |

| US9092149B2 (en) * | 2010-11-03 | 2015-07-28 | Microsoft Technology Licensing, Llc | Virtualization and offload reads and writes |

| US20120144501A1 (en) | 2010-12-03 | 2012-06-07 | Salesforce.Com, Inc. | Regulating access to protected data resources using upgraded access tokens |

| US9146765B2 (en) | 2011-03-11 | 2015-09-29 | Microsoft Technology Licensing, Llc | Virtual disk storage techniques |

| US20120324560A1 (en) | 2011-06-17 | 2012-12-20 | Microsoft Corporation | Token data operations |

| US20130041985A1 (en) | 2011-08-10 | 2013-02-14 | Microsoft Corporation | Token based file operations |

| US20130179959A1 (en) | 2012-01-05 | 2013-07-11 | Microsoft Corporation | Zero Token |

| US9817582B2 (en) | 2012-01-09 | 2017-11-14 | Microsoft Technology Licensing, Llc | Offload read and write offload provider |

| US9071585B2 (en) | 2012-12-12 | 2015-06-30 | Microsoft Technology Licensing, Llc | Copy offload for disparate offload providers |

-

2012

- 2012-12-14 US US13/714,413 patent/US9251201B2/en active Active

-

2013

- 2013-12-14 EP EP13821245.1A patent/EP2932692B1/en active Active

- 2013-12-14 CN CN201380065507.9A patent/CN104995895B/zh active Active

- 2013-12-14 WO PCT/US2013/075212 patent/WO2014093952A1/en active Application Filing

- 2013-12-14 JP JP2015548028A patent/JP6420253B2/ja active Active

- 2013-12-14 BR BR112015011935-2A patent/BR112015011935B1/pt active IP Right Grant

- 2013-12-14 RU RU2015122660A patent/RU2672789C2/ru active

Also Published As

| Publication number | Publication date |

|---|---|

| US20140172811A1 (en) | 2014-06-19 |

| CN104995895B (zh) | 2019-04-19 |

| US9251201B2 (en) | 2016-02-02 |

| CN104995895A (zh) | 2015-10-21 |

| RU2015122660A (ru) | 2016-12-27 |

| EP2932692A1 (en) | 2015-10-21 |

| JP2016505960A (ja) | 2016-02-25 |

| BR112015011935A2 (pt) | 2017-07-11 |

| EP2932692B1 (en) | 2017-02-01 |

| RU2672789C2 (ru) | 2018-11-19 |

| BR112015011935B1 (pt) | 2022-01-11 |

| WO2014093952A1 (en) | 2014-06-19 |

| BR112015011935A8 (pt) | 2019-10-08 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP6420253B2 (ja) | 互換性を保つオフロード・トークン・サイズの拡大 | |

| JP6248182B2 (ja) | プレースホルダを用いるファイル管理 | |

| US11153094B2 (en) | Secure data deduplication with smaller hash values | |

| US9692823B2 (en) | Inter-protocol copy offload | |

| US9817582B2 (en) | Offload read and write offload provider | |

| EP2932690B1 (en) | Copy offload for disparate offload providers | |

| JP6324494B2 (ja) | 記憶システムおよびエイリアス・メモリ | |

| US20190238560A1 (en) | Systems and methods to provide secure storage | |

| US20140143201A1 (en) | Dynamic content file synchronization | |

| EP2291748A2 (en) | Maintenance of exo-file system metadata on removable storage device | |

| US11681653B2 (en) | Namespace representation and enhanced browsability for replicated file systems | |

| US11199986B2 (en) | System and method for data migration across storage systems | |

| US11734246B2 (en) | Systems and methods for multiplexing data of an underlying index | |

| CN114281245A (zh) | 同步写方法及装置、存储系统、电子设备 | |

| US11962640B2 (en) | Write-in-place multipart uploads | |

| US11914879B2 (en) | Storage controller and storage system comprising the same | |

| WO2023070462A1 (zh) | 一种文件去重方法、装置和设备 | |

| TW202311968A (zh) | 儲存器裝置、操作儲存器裝置的方法以及操作主機裝置的方法 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20161214 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20170206 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20180118 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20180418 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20180912 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20181011 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6420253 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |