JP6072584B2 - サーバ装置およびプログラム管理方法 - Google Patents

サーバ装置およびプログラム管理方法 Download PDFInfo

- Publication number

- JP6072584B2 JP6072584B2 JP2013067634A JP2013067634A JP6072584B2 JP 6072584 B2 JP6072584 B2 JP 6072584B2 JP 2013067634 A JP2013067634 A JP 2013067634A JP 2013067634 A JP2013067634 A JP 2013067634A JP 6072584 B2 JP6072584 B2 JP 6072584B2

- Authority

- JP

- Japan

- Prior art keywords

- hash value

- program

- unit

- log

- server

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

- 238000000034 method Methods 0.000 claims description 46

- 230000008569 process Effects 0.000 claims description 44

- 238000007726 management method Methods 0.000 claims description 33

- 238000012545 processing Methods 0.000 claims description 23

- 238000011900 installation process Methods 0.000 claims description 6

- 239000000284 extract Substances 0.000 claims description 2

- 238000000605 extraction Methods 0.000 claims 2

- 238000012423 maintenance Methods 0.000 description 103

- 238000012544 monitoring process Methods 0.000 description 31

- 238000004364 calculation method Methods 0.000 description 26

- 238000010586 diagram Methods 0.000 description 26

- 230000006870 function Effects 0.000 description 26

- 230000005540 biological transmission Effects 0.000 description 23

- 238000012550 audit Methods 0.000 description 21

- 238000004891 communication Methods 0.000 description 18

- 238000005516 engineering process Methods 0.000 description 11

- 230000000875 corresponding effect Effects 0.000 description 9

- 238000009434 installation Methods 0.000 description 9

- 230000009471 action Effects 0.000 description 3

- 230000014759 maintenance of location Effects 0.000 description 3

- 230000005856 abnormality Effects 0.000 description 2

- 230000008859 change Effects 0.000 description 2

- 230000004044 response Effects 0.000 description 2

- 239000004065 semiconductor Substances 0.000 description 2

- 241000700605 Viruses Species 0.000 description 1

- 238000004422 calculation algorithm Methods 0.000 description 1

- 239000003795 chemical substances by application Substances 0.000 description 1

- 230000000694 effects Effects 0.000 description 1

- 230000007613 environmental effect Effects 0.000 description 1

- 239000004973 liquid crystal related substance Substances 0.000 description 1

- 238000012986 modification Methods 0.000 description 1

- 230000004048 modification Effects 0.000 description 1

- 230000008520 organization Effects 0.000 description 1

- 238000013515 script Methods 0.000 description 1

- 238000005406 washing Methods 0.000 description 1

- 230000003442 weekly effect Effects 0.000 description 1

Images

Description

図1は、実施形態にかかるシステム構成を示す図である。図1に示すように、実施形態にかかるシステム1は、保守サーバ100A、保守端末200A−1〜200A−x、・・・、保守サーバ100N、保守端末200N−1〜200N−y、P−EMAサーバ300、H−EMAサーバ400を有する。保守サーバ100A、保守端末200A−1〜200A−x、・・・、保守サーバ100N、保守端末200N−1〜200N−y、P−EMAサーバ300は、公衆網もしくは閉域網であるネットワーク2を介して接続される。P−EMAサーバ300と、H−EMAサーバ400は、通信可能にケーブルもしくはネットワークを介して接続される。

図2は、実施形態にかかるP−EMAサーバの構成を示すブロック図である。図2に示すように、実施形態にかかるP−EMAサーバ300は、通信部310、入力部320、表示部330、インターフェース部340、TPMチップ350、記憶部360、制御部370を有する。P−EMAサーバ300が有する各構成要素は、バス380によって相互に接続される。

図3は、P−EMAサーバが有するポリシーテーブルを示す図である。P−EMAサーバ300が有するポリシーテーブル361aは、P−EMAサーバ300の動作ポリシーを記述する。ポリシーテーブル361aは、例えば、「ハッシュ値ログのハッシュ値を算出するデータ数の単位」が“n件”であるとは、「n件のハッシュ値ログごとにハッシュ値ログをとりまとめ、とりまとめたハッシュ値ログに基づいてハッシュ値を算出する」ことを指す。

図4は、P−EMAサーバが有するペアリングテーブルを示す図である。ペアリングテーブル363aは、保守サーバ100と、保守端末200との対応付けを記憶する。図4に示すように、例えば、「AAA」の保守サーバ100には、「A001」、「A002」、・・・の保守端末200が対応付けられている。すなわち、「AAA」の保守サーバ100および「A001」、「A002」、・・・の保守端末200は、1組の管理単位を構成する。つまり、「A001」、「A002」、・・・の保守端末200は、各保守端末200が対象とする電気機器の動作にかかる各種情報を、「AAA」の保守サーバ100へ送信することになる。

図5は、P−EMAサーバが有するプログラム管理テーブルを示す図である。図5に示すように、プログラム管理テーブル365aは、各プログラムの識別情報に、当該プログラムの(初期)インストール日時、当該プログラムの初期バージョン、当該プログラムの最終更新日時、当該プログラムの最新バージョンを対応付けて管理する。図5を参照すると、例えば、「プログラム(の識別情報)」が“PE1”のプログラムは、「インストール日時」が“y1/m1/d1/h1/mm1/s1”であることが分かる。また、例えば、「プログラム(の識別情報)」が“PE1”のプログラムは、「初期バージョン」が“V1”であり、「最終更新日時」が“Y1/M1/D1/H1/MM1/S1”であり、「最新バージョン」が「V3」であることが分かる。

図6は、P−EMAサーバが有するファイル群を示す図である。ファイル群366は、P−EMAサーバ300が保持する全てのファイルを示す。図6によれば、P−EMAサーバ300は、例えば、“F1”、“F2”、・・・のファイルを有することが分かる。なお、ファイル群366は、階層形式でファイルが保持され、例えば、実行形式の属性を有するファイルは、特定の階層をたどった先の特定のパスで示される格納領域に保持される。

図7は、P−EMAサーバが有するハッシュ値ログを示す図である。図7に示すように、ハッシュ値ログ362bは、ハッシュ値および算出日時を少なくとも含む各ハッシュ値ログを含むとともに、n件のハッシュ値ログをまとめたデータに基づき算出されたハッシュ値を対応付けて記憶する。なお、図7には図示しないが、ハッシュ値ログ362bにおいて、各ハッシュ値ログは、当該ハッシュ値ログの送信元の装置の識別情報とともに記憶されてもよい。または、ポリシーテーブル361aに記述されるポリシーにしたがい、保守サーバ100および保守端末200の装置グループごとに、n件のハッシュ値ログをまとめ、まとめたデータに基づき算出されたハッシュ値を対応付けて記憶することとしてもよい。

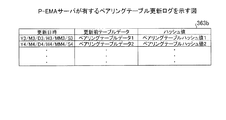

図8は、P−EMAサーバが有するペアリングテーブル更新ログを示す図である。ペアリングテーブル更新ログ363bは、ペアリングテーブル363aが新規作成、レコードの新規追加、レコード更新される都度に、更新前のペアリングテーブル363aのデータを待避する。そして、ペアリングテーブル更新ログ363bは、待避した更新前のペアリングテーブル363aのデータに、更新後のペアリングテーブル363aのデータに基づくハッシュ値を対応付けて記憶する。なお、ペアリングテーブル363aの新規作成時には、「更新前テーブルデータ」は“−(Null)”であり、「更新日時」は“新規作成日時”となる。例えば、図8に示すように、「更新日時」が“Y3/M3/D3/H3/MM3/S3”のペアリングテーブル363aの「更新前テーブルデータ」は“ペアリングテーブルデータ1”である。また、“ペアリングテーブルデータ1”に基づく「ハッシュ値」は、“ペアリングテーブルハッシュ値1”である。

図9は、P−EMAサーバが有するアクセスログを示す図である。アクセスログ364bは、ネットワーク2を介して外部の装置からアクセスがあった場合に、アクセスの識別情報に、アクセス日時、アクセス内容および対応アクション、ハッシュ値を対応付けて記憶する。図9によれば、アクセスログ364bは、アクセスログとして、例えば、「アクセス」が“アクセス1”のアクセスが、「アクセス日時」が“y5/m5/d5/h5/mm5/s5”にあったことを示す。そして、“アクセス1”のアクセスに対する「アクセス内容および対応アクション」が“保守サーバXからのアクセス→ブロック”を含むことを示す。そして、“アクセス1”のアクセスログに基づく「ハッシュ値」として“アクセスハッシュ値1”が算出され、“アクセス1”のアクセスログに対応付けて記憶される。なお、「アクセス内容および対応アクション」は、ポリシーテーブル361aに記述されるポリシーにしたがって、アクセスが許可されない外部の装置からのアクセスをブロックし、アクセスが許可された外部の装置からのアクセスのみを許可するなどを含む。

図10は、P−EMAサーバが有するプログラム更新ログを示す図である。プログラム更新ログ365bは、P−EMAサーバ300で動作するプログラムが更新される都度に、更新前のプログラムのデータおよび更新前のプログラム管理テーブル365aのデータを待避する。そして、プログラム更新ログ365bは、更新後のプログラムのデータに基づくハッシュ値および更新後のプログラム管理テーブル365aのデータに基づくハッシュ値を対応付けて記憶する。例えば、図10に示すように、「更新日時」が“Y5/M5/D5/H5/MM5/S5”の「更新前プログラム」が“更新前プログラムデータ1”であり、「更新後プログラム」が“更新後プログラムデータ1”であり、「更新前プログラム管理テーブルデータ」が“更新前プログラム管理テーブルデータ1”であるプログラム更新ログを含む。また、「更新前プログラム」が“更新前プログラムデータ1”、「更新後プログラム」が“更新後プログラムデータ1”であるプログラム更新ログに基づく「ハッシュ値」は、“更新後プログラムデータハッシュ値1”である。また、「更新前プログラム管理テーブルデータ」が“更新前プログラムデータ1”である更新ログに対応する更新後プログラム管理テーブル365aに基づく「ハッシュ値」は、“更新後プログラム管理テーブルデータハッシュ値1”である。

図11は、P−EMAサーバが有するプログラム動作ログを示す図である。プログラム動作ログ367bは、P−EMAサーバ300でプログラムが動作する都度に、プログラムの識別情報、動作内容、動作日時を対応付けて含むプログラム動作ログを記憶する。そして、各プログラム動作ログのデータに基づくハッシュ値を対応付けて記憶する。例えば、図11に示すように、「プログラム」“PE1”が「動作内容」“起動”を「動作日時」“y7/m7/d7/h7/mm7/s7”におこなったことを示すプログラム動作ログを記憶する。そして、プログラム動作ログ367bは、「プログラム」、「動作内容」、「動作日時」を含むプログラム動作ログに基づく「ハッシュ値」は、“プログラム動作ログハッシュ値1”である。

図12は、P−EMAサーバで実行されるハッシュ値ログのハッシュ値算出処理を示すフローチャートである。先ず、P−EMAサーバ300の制御部370のハッシュ値ログ送受信部371は、ハッシュ値ログのハッシュ値算出タイミングであるか否かを判定する(ステップS11)。例えば、ハッシュ値ログのハッシュ値算出タイミングは、保守サーバ100または保守端末200から受信したハッシュ値ログがn(nは自然数)件に達したか否かなどである。ハッシュ値ログのハッシュ値算出タイミングであると判定した場合(ステップS11Yes)、ハッシュ値ログ送受信部371は、ステップS12へ処理を移す。一方、ハッシュ値ログのハッシュ値算出タイミングでないと判定した場合(ステップS11No)、ハッシュ値ログ送受信部371は、ステップS11を繰り返す。

図13は、P−EMAサーバで実行されるペアリングテーブル更新ログのハッシュ値算出処理を示すフローチャートである。先ず、P−EMAサーバ300の制御部370のテーブル更新部372は、ペアリングテーブル更新ログ363bにおいて、更新前のペアリングテーブル363aを待避させる(ステップS21)。そして、テーブル更新部372は、ペアリングテーブル363aを更新する(ステップS22)。

図14は、P−EMAサーバで実行されるアクセスログのハッシュ値算出処理を示すフローチャートである。先ず、P−EMAサーバ300の制御部370のアクセス監視部373は、アクセスが許可された保守サーバ100もしくは保守端末200からのアクセスがあるか否かを判定する(ステップS31)。アクセスが許可された保守サーバ100もしくは保守端末200からのアクセスがある場合(ステップS31Yes)、アクセス監視部373は、ステップS32へ処理を移す。一方、アクセスが許可された保守サーバ100もしくは保守端末200からのアクセスがない場合(ステップS31No)、アクセス監視部373は、ステップS31を繰り返す。

図15は、P−EMAサーバで実行されるプログラム管理テーブル更新ログのハッシュ値算出処理を示すフローチャートである。先ず、P−EMAサーバ300の制御部370のプログラム更新部374は、更新前の該当プログラムをプログラム更新ログ365bに待避させる(ステップS41)。そして、プログラム更新部374は、該当プログラムおよびプログラム管理テーブル365aの該当プログラム部分を更新する(ステップS42)。そして、プログラム更新部374は、TPMチップ350により、更新後の該当プログラムおよびプログラム管理テーブルのハッシュ値を算出する(ステップS43)。そして、プログラム更新部374は、算出した更新後の該当プログラムおよびプログラム管理テーブルのハッシュ値を、H−EMAサーバ400へ送信する(ステップS44)。そして、プログラム更新部374は、TPMチップ350により、算出した更新後の該当プログラムおよびプログラム管理テーブルのハッシュ値を、TPM拡張保護領域368に記憶させる(ステップS45)。ステップS45の処理が終了すると、プログラム更新部374は、処理を終了する。

図16は、P−EMAサーバで実行されるプログラム実行ログのハッシュ値算出処理を示すフローチャートである。先ず、P−EMAサーバ300の制御部370のプログラム実行監視部375は、P−EMAサーバ300で実行中のプログラムの実行ログを取得し、プログラム動作ログ376bに記憶させる(ステップS51)。そして、プログラム実行監視部375は、プログラムの実行ログごとに当該プログラムの実行ログに基づくハッシュ値を算出する。そして、プログラム実行監視部375は、プログラムの実行ログに基づくハッシュ値を、算出の基礎となったプログラムの実行ログに対応付けてプログラム動作ログ367bに記憶させる(ステップS52)。そして、プログラム実行監視部375は、算出したプログラムの実行ログに基づくハッシュ値を、H−EMAサーバ400へ送信する(ステップS53)。ステップS53の処理が終了すると、プログラム実行監視部375は、処理を終了する。

図17は、P−EMAサーバで実行される不正プログラム検出処理を示すフローチャートである。先ず、P−EMAサーバ300の制御部370の不正プログラム検出部376は、P−EMAサーバ300内の全てのファイルの属性をチェックする(ステップS61)。そして、不正プログラム検出部376は、P−EMAサーバ300内のファイルのうち、実行属性を持つファイルを一時テーブル369に記憶させる(ステップS62)。そして、不正プログラム検出部376は、一時テーブル369に記憶される実行属性を持つファイルのうち、P−EMAサーバ300のOSおよびミドルウェアのファイルを除外する(ステップS63)。そして、不正プログラム検出部376は、OSおよびミドルウェアのファイルを除外された実行属性を持つファイルが記憶される一時テーブル369と、プログラム管理テーブル365aとを比較する(ステップS64)。

図19は、実施形態にかかるH−EMAサーバの構成を示すブロック図である。図18に示すように、実施形態にかかるH−EMAサーバ400は、入力部420、表示部430、インターフェース部440、TPMチップ450、記憶部460、制御部470を有する。H−EMAサーバ400が有する各構成要素は、バス480によって相互に接続される。入力部420、表示部430は、P−EMAサーバ300の入力部320、表示部330と同様の機能を有する。インターフェース部440は、P−EMAサーバ300と接続するためのインターフェースである。

図19は、H−EMAサーバが有するポリシーテーブルを示す図である。ポリシーテーブル461は、H−EMAサーバ400の動作ポリシーを記述する。ポリシーテーブル461は、例えば、「ハッシュ値不一致の場合のアクション」が“P−EMAサーバ停止”であるとは、具体的には、次の処理を指す。図17のステップS65でNoとなり、ステップS69で、P−EMAサーバ300から、一時テーブル369に存在し、かつ、プログラム管理テーブル365aに存在しないプログラムの動作ログおよび一時テーブル369に基づくハッシュ値が送信されたとする。この場合に、P−EMAサーバ300の非改竄性が保証できないとして、P−EMAサーバ300を停止させることを指す。そのほか、ポリシーテーブル461は、図19に示すように、「ハッシュ値ログのハッシュ値の保存期間」、「ペアリングテーブル更新ログハッシュ値の保存期間」など、P−EMAサーバ300から受信した各ハッシュ値の保存期間などの規定が記述される。

図20は、H−EMAサーバで実行されるP−EMAサーバ監査処理を示すフローチャートである。先ず、H−EMAサーバ400の監査処理実行部472は、P−EMAサーバ300の監査対象のハッシュ値を決定する(ステップS71)。そして、監査処理実行部472は、P−EMAサーバ300から、監査対象の該当部分のハッシュ値を取得する(ステップS72)。そして、監査処理実行部472は、自装置であるH−EMAサーバ400が記憶するハッシュ値と、P−EMAサーバ300から取得したハッシュ値とが一致するか否かを判定する(ステップS73)。自装置であるH−EMAサーバ400が記憶するハッシュ値と、P−EMAサーバ300から取得したハッシュ値とが一致する場合(ステップS73Yes)、監査処理実行部472は、監査異常なしとして、処理を終了する。

以上の実施形態によれば、例えば、P−EMAサーバ300は、保守サーバ100や保守端末200から受信したハッシュ値ログを蓄積し、蓄積したログをポリシーにしたがってまとめた情報に基づくハッシュ値を算出する。また、例えば、P−EMAサーバ300は、自装置へのアクセスログ、プログラムの実行ログ、プログラムの更新ログを蓄積し、蓄積したログに基づきハッシュ値を算出する。そして、例えば、P−EMAサーバ300は、算出したハッシュ値を、H−EMAサーバ400へ保管させる。これにより、例えば、H−EMAサーバ400は、自装置が保管するハッシュ値に基づきP−EMAサーバ300を何時でも監査でき、P−EMAサーバ300の非改竄性を担保することができる。

100A、・・・、100N 保守サーバ

200A−1、・・・、200A−x、200N−1、・・・、200N−y 保守端末

300 P−EMAサーバ

310 通信部

320 入力部

330 表示部

340 インターフェース部

350 TPMチップ

360 記憶部

361a ポリシーテーブル

362b ハッシュ値ログ

363a ペアリングテーブル

363b ペアリングテーブル更新ログ

364b アクセスログ

365a プログラム管理テーブル

365b プログラム更新ログ

366 ファイル群

367b プログラム動作ログ

368 TPM拡張保護領域

369 一時テーブル

370 制御部

371 ハッシュ値ログ送受信部

372 テーブル更新部

373 アクセス監視部

374 プログラム更新部

375 プログラム実行監視部

376 不正プログラム検出部

400 H−EMAサーバ

420 入力部

430 表示部

440 インターフェース部

450 TPMチップ

460 記憶部

461 ポリシーテーブル

462 ハッシュ値ログのハッシュ値

463 ペアリングテーブル更新ログのハッシュ値

464 アクセスログのハッシュ値

465 プログラム更新ログのハッシュ値

466 プログラム動作ログのハッシュ値

467 一時テーブルのハッシュ値

470 制御部

471 ハッシュ値送受信部

472 監査処理実行部

Claims (5)

- 自装置にインストールされているプログラムを管理テーブルで管理する管理部と、

自装置へのプログラムのインストールおよび自装置にインストールされているプログラムの更新の際に、前記インストールの処理および前記更新の処理をおこなうとともに、前記インストールの処理および前記更新の処理に応じて前記管理部が管理するプログラムの管理情報を更新する更新部と、

前記更新部による更新後のプログラムおよび前記管理テーブルのハッシュ値を算出し、算出した前記ハッシュ値を、外部装置へ送信するとともに、自装置に記憶するハッシュ値処理部と

を有することを特徴とするサーバ装置。 - 自装置の記憶部に格納されているファイルのうち、実行可能なプログラムの属性を有するファイルを抽出する抽出部と、

前記抽出部により抽出された前記ファイルと、前記管理部により前記管理テーブルで管理されるプログラムとを比較し、前記ファイルが前記管理部により前記管理テーブルで管理されているプログラムに含まれるか否かを判定する判定部と

をさらに有し、

前記ハッシュ値処理部は、前記判定部により前記ファイルが前記管理部により前記管理テーブルで管理されているプログラムに含まれないと判定された場合に、前記ファイルに基づくハッシュ値を算出し、算出した前記ハッシュ値を外部装置へ送信する

ことを特徴とする請求項1に記載のサーバ装置。 - 前記ハッシュ値は、前記サーバ装置に搭載されたTPMチップにより算出され、前記TPMチップにより確保された記憶領域に格納される

ことを特徴とする請求項1または2に記載のサーバ装置。 - コンピュータが実行するプログラム管理方法であって、

前記コンピュータにインストールされているプログラムを管理部にて管理テーブルで管理し、

前記コンピュータへのプログラムのインストールおよび自装置にインストールされているプログラムの更新の際に、前記インストールの処理および前記更新の処理をおこなうとともに、前記インストールの処理および前記更新の処理に応じて、前記管理部が管理するプログラムの情報を更新し、

更新後の前記プログラムおよび前記管理テーブルのハッシュ値を算出し、算出した前記ハッシュ値を、外部装置へ送信するとともに、自装置に記憶する

各処理を含むことを特徴とするプログラム管理方法。 - 前記コンピュータの記憶部に格納されているファイルのうち、実行可能なプログラムの属性を有するファイルを抽出し、

抽出された前記ファイルと、前記管理部により前記管理テーブルで管理されるプログラムとを比較し、前記ファイルが前記管理部により前記管理テーブルで管理されているプログラムに含まれるか否かを判定し、

前記ファイルが前記管理部により前記管理テーブルで管理されているプログラムに含まれないと判定された場合に、前記ファイルに基づくハッシュ値を、前記コンピュータに搭載されたTPMチップにより算出し、算出した前記ハッシュ値を外部装置へ送信し、

前記ハッシュ値を前記TPMチップにより確保された記憶領域に格納する

処理をさらに含むことを特徴とする請求項4に記載のプログラム管理方法。

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2013067634A JP6072584B2 (ja) | 2013-03-27 | 2013-03-27 | サーバ装置およびプログラム管理方法 |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2013067634A JP6072584B2 (ja) | 2013-03-27 | 2013-03-27 | サーバ装置およびプログラム管理方法 |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2014191658A JP2014191658A (ja) | 2014-10-06 |

| JP6072584B2 true JP6072584B2 (ja) | 2017-02-01 |

Family

ID=51837830

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2013067634A Active JP6072584B2 (ja) | 2013-03-27 | 2013-03-27 | サーバ装置およびプログラム管理方法 |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP6072584B2 (ja) |

Families Citing this family (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2017033149A (ja) | 2015-07-30 | 2017-02-09 | 株式会社東芝 | 情報処理装置、コントローラ、及び、情報処理装置の制御方法 |

| JP2019096097A (ja) * | 2017-11-24 | 2019-06-20 | クラリオン株式会社 | サーバー装置、車載機およびデータ通信方法 |

Family Cites Families (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH03233629A (ja) * | 1990-02-09 | 1991-10-17 | Nec Corp | 実行形式ファイルの被破壊チェック方式 |

| JPH09288577A (ja) * | 1996-04-24 | 1997-11-04 | Nec Shizuoka Ltd | コンピュータウイルス感染監視方法および装置 |

| JP4909474B2 (ja) * | 2001-09-13 | 2012-04-04 | 株式会社リコー | セキュア電子メディア管理システム、方法、プログラム、及び記録媒体 |

| JP2008217533A (ja) * | 2007-03-06 | 2008-09-18 | Nec Corp | ソフトウェア管理装置およびソフトウェア管理プログラム |

| JP4753187B2 (ja) * | 2007-11-26 | 2011-08-24 | Necインフロンティア株式会社 | コンピュータシステム及びその制御方法 |

-

2013

- 2013-03-27 JP JP2013067634A patent/JP6072584B2/ja active Active

Also Published As

| Publication number | Publication date |

|---|---|

| JP2014191658A (ja) | 2014-10-06 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US11176255B2 (en) | Securely booting a service processor and monitoring service processor integrity | |

| US11503030B2 (en) | Service processor and system with secure booting and monitoring of service processor integrity | |

| CN101834860B (zh) | 一种远程动态验证客户端软件完整性的方法 | |

| US9405912B2 (en) | Hardware rooted attestation | |

| JP6063321B2 (ja) | サーバ装置およびハッシュ値処理方法 | |

| CN102947795A (zh) | 安全云计算的系统和方法 | |

| CN110770729B (zh) | 用于证明虚拟机完整性的方法和设备 | |

| CN111245597A (zh) | 密钥管理方法、系统及设备 | |

| JP2015524128A (ja) | 被保護データー集合のネットワーク・ベース管理 | |

| KR20170089352A (ko) | 가상화 시스템에서 수행하는 무결성 검증 방법 | |

| Beekman | Improving cloud security using secure enclaves | |

| JP6072584B2 (ja) | サーバ装置およびプログラム管理方法 | |

| CN113127873A (zh) | 堡垒机的可信度量系统及电子设备 | |

| CN111045856A (zh) | 用于管理应用系统的方法、设备和计算机程序产品 | |

| JP6054225B2 (ja) | 構成情報管理装置および構成情報管理方法 | |

| JP5955165B2 (ja) | 管理装置、管理方法及び管理プログラム | |

| CN110362983B (zh) | 一种保证双域系统一致性的方法、装置及电子设备 | |

| JP6041727B2 (ja) | 管理装置、管理方法及び管理プログラム | |

| EP3575953B1 (en) | A blockchain network agent for verifying and accepting patch requests from a patch initiator and method thereof | |

| JP6063317B2 (ja) | 端末装置および判定方法 | |

| JP2014191512A (ja) | 保守作業判定装置および保守作業判定方法 | |

| Lucyantie et al. | Attestation with trusted configuration machine | |

| JP6088882B2 (ja) | 制御装置および制御方法 | |

| JP6180149B2 (ja) | 端末装置および制御方法 | |

| WO2023112170A1 (ja) | ログ出力装置、ログ出力方法およびログ出力プログラム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20160108 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20160913 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20161028 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20161213 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20161228 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6072584 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| S111 | Request for change of ownership or part of ownership |

Free format text: JAPANESE INTERMEDIATE CODE: R313117 |

|

| R360 | Written notification for declining of transfer of rights |

Free format text: JAPANESE INTERMEDIATE CODE: R360 |

|

| R360 | Written notification for declining of transfer of rights |

Free format text: JAPANESE INTERMEDIATE CODE: R360 |

|

| R371 | Transfer withdrawn |

Free format text: JAPANESE INTERMEDIATE CODE: R371 |

|

| S111 | Request for change of ownership or part of ownership |

Free format text: JAPANESE INTERMEDIATE CODE: R313117 |

|

| R350 | Written notification of registration of transfer |

Free format text: JAPANESE INTERMEDIATE CODE: R350 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |