JP5846730B2 - コンピュータ固有のソフトウェア更新の自動デプロイメント - Google Patents

コンピュータ固有のソフトウェア更新の自動デプロイメント Download PDFInfo

- Publication number

- JP5846730B2 JP5846730B2 JP2010215391A JP2010215391A JP5846730B2 JP 5846730 B2 JP5846730 B2 JP 5846730B2 JP 2010215391 A JP2010215391 A JP 2010215391A JP 2010215391 A JP2010215391 A JP 2010215391A JP 5846730 B2 JP5846730 B2 JP 5846730B2

- Authority

- JP

- Japan

- Prior art keywords

- software

- process control

- updates

- update

- application

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

- 238000004886 process control Methods 0.000 claims description 121

- 238000000034 method Methods 0.000 claims description 37

- 230000008569 process Effects 0.000 claims description 21

- 238000006243 chemical reaction Methods 0.000 claims description 5

- 230000002155 anti-virotic effect Effects 0.000 description 31

- 238000004891 communication Methods 0.000 description 17

- 238000010586 diagram Methods 0.000 description 13

- 238000009434 installation Methods 0.000 description 11

- 238000011144 upstream manufacturing Methods 0.000 description 10

- 230000004044 response Effects 0.000 description 9

- 230000006870 function Effects 0.000 description 8

- 238000012360 testing method Methods 0.000 description 5

- 238000012546 transfer Methods 0.000 description 5

- 238000005516 engineering process Methods 0.000 description 4

- 230000003993 interaction Effects 0.000 description 4

- 238000007726 management method Methods 0.000 description 4

- 238000011217 control strategy Methods 0.000 description 3

- 230000000694 effects Effects 0.000 description 3

- 238000012545 processing Methods 0.000 description 3

- 238000012369 In process control Methods 0.000 description 2

- 238000013475 authorization Methods 0.000 description 2

- 230000008901 benefit Effects 0.000 description 2

- 238000012790 confirmation Methods 0.000 description 2

- 238000010965 in-process control Methods 0.000 description 2

- 238000004519 manufacturing process Methods 0.000 description 2

- 238000012544 monitoring process Methods 0.000 description 2

- 230000003863 physical function Effects 0.000 description 2

- 239000000126 substance Substances 0.000 description 2

- 241000537222 Betabaculovirus Species 0.000 description 1

- 241000700605 Viruses Species 0.000 description 1

- 230000004913 activation Effects 0.000 description 1

- 239000008186 active pharmaceutical agent Substances 0.000 description 1

- 238000007792 addition Methods 0.000 description 1

- 230000002411 adverse Effects 0.000 description 1

- 235000013361 beverage Nutrition 0.000 description 1

- 230000005540 biological transmission Effects 0.000 description 1

- 230000002354 daily effect Effects 0.000 description 1

- 230000007547 defect Effects 0.000 description 1

- 238000012217 deletion Methods 0.000 description 1

- 230000037430 deletion Effects 0.000 description 1

- 230000001627 detrimental effect Effects 0.000 description 1

- 230000008030 elimination Effects 0.000 description 1

- 238000003379 elimination reaction Methods 0.000 description 1

- 230000003203 everyday effect Effects 0.000 description 1

- 230000002452 interceptive effect Effects 0.000 description 1

- 238000012986 modification Methods 0.000 description 1

- 230000004048 modification Effects 0.000 description 1

- 230000006855 networking Effects 0.000 description 1

- 230000008520 organization Effects 0.000 description 1

- 230000000737 periodic effect Effects 0.000 description 1

- 230000000644 propagated effect Effects 0.000 description 1

- 239000013589 supplement Substances 0.000 description 1

- 230000001960 triggered effect Effects 0.000 description 1

- XLYOFNOQVPJJNP-UHFFFAOYSA-N water Substances O XLYOFNOQVPJJNP-UHFFFAOYSA-N 0.000 description 1

- 230000003442 weekly effect Effects 0.000 description 1

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F8/00—Arrangements for software engineering

- G06F8/60—Software deployment

- G06F8/65—Updates

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F9/00—Arrangements for program control, e.g. control units

- G06F9/06—Arrangements for program control, e.g. control units using stored programs, i.e. using an internal store of processing equipment to receive or retain programs

- G06F9/44—Arrangements for executing specific programs

- G06F9/445—Program loading or initiating

Landscapes

- Engineering & Computer Science (AREA)

- Software Systems (AREA)

- Theoretical Computer Science (AREA)

- General Engineering & Computer Science (AREA)

- Physics & Mathematics (AREA)

- General Physics & Mathematics (AREA)

- Computer Security & Cryptography (AREA)

- Stored Programmes (AREA)

- Information Transfer Between Computers (AREA)

Description

Claims (5)

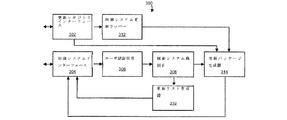

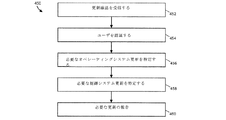

- ソフトウェア更新を自動デプロイメントするための、コンピュータネットワークにおいて用いられるソフトウェア更新システムであって、前記コンピュータネットワークは、ホストを備え、前記ホストは、オペレーティングシステムとプロセス制御ソフトウェアとを実行し、前記プロセス制御ソフトウェアは、プロセスプラントの動作を制御し、前記ソフトウェア更新システムは、

第1の1組の命令としてコンピュータで読み出し可能な媒体上に保存される第1のクライアントアプリケーションであって、前記コンピュータネットワーク内の前記オペレーティングシステムを更新するために、前記オペレーティングシステムと関連付けられたソフトウェアオブジェクトを第1のサーバから受信し、前記第1のサーバは、前記オペレーティングシステムのプロバイダによって操作される、第1のクライアントアプリケーションと、

第2の1組の命令としてコンピュータで読み出し可能な媒体上に保存される第2のクライアントアプリケーションであって、前記ソフトウェアオブジェクトに関連するメタデータを第2のサーバから受信し、前記第2のサーバは、前記プロセス制御ソフトウェアのプロバイダによって操作される、第2のクライアントアプリケーションと、

を含み、

前記メタデータは、前記ソフトウェアオブジェクトのうち、前記ホスト上で実行される前記オペレーティングシステムと前記ホスト上で実行される前記プロセス制御ソフトウェアと共に使用されるものとして承認されているものを指定し、

前記第2のクライアントアプリケーションは、前記ソフトウェアオブジェクトのうち前記ホストに対してデプロイメントすべきものを指定するようにさらに適合される、

ソフトウェア更新システム。 - コンピュータで読み出し可能な媒体上に第3の1組の命令として保存されるデプロイメントアプリケーションであって、1つまたは複数のソフトウェア更新を前記ホスト上に自動インストールさせる、デプロイメントアプリケーションをさらに含み、

前記第2のクライアントアプリケーションは、前記指定されたソフトウェアオブジェクトのデプロイメントを開始せよとのメッセージを前記デプロイメントアプリケーションに送信するように適合される、

請求項1に記載のソフトウェア更新システム。 - 前記第2のクライアントアプリケーションは、

前記プロセス制御ソフトウェアと関連付けられたソフトウェアオブジェクトと、

前記プロセス制御ソフトウェアと関連付けられた前記ソフトウェアオブジェクトに関連するメタデータと、

を受信するようにさらに適合される、請求項2に記載のソフトウェア更新システム。 - 前記コンピュータネットワークは、前記ホストが内部で動作するプロセス制御層と、前記プロセス制御層を外部ネットワークから分離させるセキュアな層とを含み、

前記第2のクライアントアプリケーションは、

前記セキュアな層内において実行され、前記第2のサーバから前記メタデータを前記外

部ネットワークを介して受信するフロントエンドモジュールと、

前記プロセス制御層内において実行され、前記フロントエンドモジュールから前記メタデータを受信するバックエンドモジュールと、

含む、請求項3に記載のソフトウェア更新システム。 - 前記第2のクライアントアプリケーションは、前記プロセス制御ソフトウェアと関連付けられたソフトウェアオブジェクトにラッパーを適用して、ラップされたソフトウェアオブジェクトを生成するためのフォーマット変換モジュールを含み、これにより、前記ラップされたソフトウェアオブジェクトおよび前記オペレーティングシステムと関連付けられた前記ソフトウェアオブジェクトは、共通のデプロイメントアプリケーションと適合する、請求項4に記載のソフトウェア更新システム。

Applications Claiming Priority (4)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US24600809P | 2009-09-25 | 2009-09-25 | |

| US61/246,008 | 2009-09-25 | ||

| US12/883,664 | 2010-09-16 | ||

| US12/883,664 US9003387B2 (en) | 2009-09-25 | 2010-09-16 | Automated deployment of computer-specific software updates |

Related Child Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2015196742A Division JP6130460B2 (ja) | 2009-09-25 | 2015-10-02 | ソフトウェア更新システム及び方法、自動デプロイメントする方法、及び自動デプロイメントする方法 |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2011070674A JP2011070674A (ja) | 2011-04-07 |

| JP2011070674A5 JP2011070674A5 (ja) | 2013-11-07 |

| JP5846730B2 true JP5846730B2 (ja) | 2016-01-20 |

Family

ID=43065635

Family Applications (2)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2010215391A Active JP5846730B2 (ja) | 2009-09-25 | 2010-09-27 | コンピュータ固有のソフトウェア更新の自動デプロイメント |

| JP2015196742A Active JP6130460B2 (ja) | 2009-09-25 | 2015-10-02 | ソフトウェア更新システム及び方法、自動デプロイメントする方法、及び自動デプロイメントする方法 |

Family Applications After (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2015196742A Active JP6130460B2 (ja) | 2009-09-25 | 2015-10-02 | ソフトウェア更新システム及び方法、自動デプロイメントする方法、及び自動デプロイメントする方法 |

Country Status (5)

| Country | Link |

|---|---|

| US (1) | US9003387B2 (ja) |

| JP (2) | JP5846730B2 (ja) |

| CN (1) | CN102045390B (ja) |

| DE (1) | DE102010037759A1 (ja) |

| GB (1) | GB2473946B (ja) |

Families Citing this family (168)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US5694546A (en) | 1994-05-31 | 1997-12-02 | Reisman; Richard R. | System for automatic unattended electronic information transport between a server and a client by a vendor provided transport software with a manifest list |

| US7940716B2 (en) | 2005-07-01 | 2011-05-10 | Terahop Networks, Inc. | Maintaining information facilitating deterministic network routing |

| US9134989B2 (en) | 2002-01-31 | 2015-09-15 | Qualcomm Incorporated | System and method for updating dataset versions resident on a wireless device |

| US9092286B2 (en) * | 2002-12-20 | 2015-07-28 | Qualcomm Incorporated | System to automatically process components on a device |

| US8626146B2 (en) | 2003-10-29 | 2014-01-07 | Qualcomm Incorporated | Method, software and apparatus for performing actions on a wireless device using action lists and versioning |

| US7142107B2 (en) | 2004-05-27 | 2006-11-28 | Lawrence Kates | Wireless sensor unit |

| US7623028B2 (en) | 2004-05-27 | 2009-11-24 | Lawrence Kates | System and method for high-sensitivity sensor |

| US8033479B2 (en) | 2004-10-06 | 2011-10-11 | Lawrence Kates | Electronically-controlled register vent for zone heating and cooling |

| US8387037B2 (en) * | 2005-01-28 | 2013-02-26 | Ca, Inc. | Updating software images associated with a distributed computing system |

| CA2687883C (en) | 2007-06-19 | 2014-07-08 | Qualcomm Incorporated | Methods and apparatus for dataset synchronization in a wireless environment |

| WO2009151877A2 (en) | 2008-05-16 | 2009-12-17 | Terahop Networks, Inc. | Systems and apparatus for securing a container |

| KR20110118975A (ko) * | 2010-04-26 | 2011-11-02 | 삼성전자주식회사 | 휴대용 단말기에서 펌웨어 업데이트를 수행하기 위한 장치 및 방법 |

| JP5465099B2 (ja) * | 2010-06-14 | 2014-04-09 | 株式会社ソニー・コンピュータエンタテインメント | 情報処理装置 |

| US8843239B2 (en) | 2010-11-19 | 2014-09-23 | Nest Labs, Inc. | Methods, systems, and related architectures for managing network connected thermostats |

| US8727611B2 (en) | 2010-11-19 | 2014-05-20 | Nest Labs, Inc. | System and method for integrating sensors in thermostats |

| US9104211B2 (en) | 2010-11-19 | 2015-08-11 | Google Inc. | Temperature controller with model-based time to target calculation and display |

| US9118505B2 (en) * | 2010-11-05 | 2015-08-25 | Blackberry Limited | System and method for controlling updates on a mobile device |

| US10346275B2 (en) | 2010-11-19 | 2019-07-09 | Google Llc | Attributing causation for energy usage and setpoint changes with a network-connected thermostat |

| US9046898B2 (en) | 2011-02-24 | 2015-06-02 | Google Inc. | Power-preserving communications architecture with long-polling persistent cloud channel for wireless network-connected thermostat |

| US9448567B2 (en) | 2010-11-19 | 2016-09-20 | Google Inc. | Power management in single circuit HVAC systems and in multiple circuit HVAC systems |

| US8850348B2 (en) | 2010-12-31 | 2014-09-30 | Google Inc. | Dynamic device-associated feedback indicative of responsible device usage |

| US9268344B2 (en) | 2010-11-19 | 2016-02-23 | Google Inc. | Installation of thermostat powered by rechargeable battery |

| US9459018B2 (en) | 2010-11-19 | 2016-10-04 | Google Inc. | Systems and methods for energy-efficient control of an energy-consuming system |

| US9453655B2 (en) | 2011-10-07 | 2016-09-27 | Google Inc. | Methods and graphical user interfaces for reporting performance information for an HVAC system controlled by a self-programming network-connected thermostat |

| US8944338B2 (en) | 2011-02-24 | 2015-02-03 | Google Inc. | Thermostat with self-configuring connections to facilitate do-it-yourself installation |

| JP2014519796A (ja) * | 2011-04-28 | 2014-08-14 | ゾール サーキュレイション インコーポレイテッド | バッテリー管理パラメータの拡散型配布 |

| US9557981B2 (en) | 2011-07-26 | 2017-01-31 | Ford Global Technologies, Llc | Method and apparatus for automatic module upgrade |

| US20130042231A1 (en) | 2011-08-10 | 2013-02-14 | Ford Global Technologies, Llc | Methods and Apparatus for Software Updating |

| US8893032B2 (en) | 2012-03-29 | 2014-11-18 | Google Inc. | User interfaces for HVAC schedule display and modification on smartphone or other space-limited touchscreen device |

| US9222693B2 (en) | 2013-04-26 | 2015-12-29 | Google Inc. | Touchscreen device user interface for remote control of a thermostat |

| US9280377B2 (en) | 2013-03-29 | 2016-03-08 | Citrix Systems, Inc. | Application with multiple operation modes |

| US9143529B2 (en) | 2011-10-11 | 2015-09-22 | Citrix Systems, Inc. | Modifying pre-existing mobile applications to implement enterprise security policies |

| US20150334184A1 (en) * | 2011-12-22 | 2015-11-19 | Hew-Lett-Pack Development Company, L.P. | Enabling execution of remotely-hosted applications using application metadata and client updates |

| TWI462017B (zh) * | 2012-02-24 | 2014-11-21 | Wistron Corp | 伺服器部署系統及資料更新的方法 |

| WO2013149210A1 (en) | 2012-03-29 | 2013-10-03 | Nest Labs, Inc. | Processing and reporting usage information for an hvac system controlled by a network-connected thermostat |

| CN102662712B (zh) * | 2012-04-10 | 2015-11-18 | 深圳市腾讯计算机系统有限公司 | 获取、推送应用程序的方法、设备和系统 |

| JP5928707B2 (ja) * | 2012-05-01 | 2016-06-01 | 株式会社日立製作所 | セキュリティポリシ配布実行システムおよびセキュリティポリシ実行方法 |

| US9525587B2 (en) | 2012-05-17 | 2016-12-20 | International Business Machines Corporation | Updating web resources |

| US9152410B2 (en) * | 2012-06-21 | 2015-10-06 | Vaibhav KHANDELWAL | Auto-update while running client interface with handshake |

| US8620841B1 (en) | 2012-08-31 | 2013-12-31 | Nest Labs, Inc. | Dynamic distributed-sensor thermostat network for forecasting external events |

| EP2711797A1 (en) * | 2012-09-21 | 2014-03-26 | ABB Research Ltd. | Operating a programmable logic controller |

| US8539567B1 (en) | 2012-09-22 | 2013-09-17 | Nest Labs, Inc. | Multi-tiered authentication methods for facilitating communications amongst smart home devices and cloud-based servers |

| US8635373B1 (en) | 2012-09-22 | 2014-01-21 | Nest Labs, Inc. | Subscription-Notification mechanisms for synchronization of distributed states |

| US20140109072A1 (en) | 2012-10-16 | 2014-04-17 | Citrix Systems, Inc. | Application wrapping for application management framework |

| US9971585B2 (en) * | 2012-10-16 | 2018-05-15 | Citrix Systems, Inc. | Wrapping unmanaged applications on a mobile device |

| US9513895B2 (en) * | 2012-10-31 | 2016-12-06 | Oracle International Corporation | Method and system for patch automation for management servers |

| US9383992B2 (en) | 2012-11-21 | 2016-07-05 | International Business Machines Corporation | Enterprise wide software version recommendation |

| US9632764B2 (en) * | 2012-12-31 | 2017-04-25 | Oracle International Corporation | Defining configurable characteristics of a product and associating configuration with enterprise resources |

| EP2778816B1 (en) * | 2013-03-12 | 2015-10-07 | ABB Technology AG | System and method for testing a distributed control system of an industrial plant |

| US10061574B2 (en) | 2013-03-14 | 2018-08-28 | Ford Global Technologies, Llc | Method and apparatus for multiple vehicle software module reflash |

| US9242043B2 (en) | 2013-03-15 | 2016-01-26 | Tandem Diabetes Care, Inc. | Field update of an ambulatory infusion pump system |

| US10284627B2 (en) | 2013-03-29 | 2019-05-07 | Citrix Systems, Inc. | Data management for an application with multiple operation modes |

| CN104216725B (zh) * | 2013-06-04 | 2019-04-19 | Sap欧洲公司 | 用于软件解决方案托管的存储库层策略调整 |

| GB2516009A (en) * | 2013-07-01 | 2015-01-14 | Muntedhar Sahib Alhakim | Automated software deployment management |

| WO2015048107A1 (en) * | 2013-09-27 | 2015-04-02 | Fisher-Rosemount Systems, Inc. | Change management system in a process control architecture |

| JP2015103105A (ja) * | 2013-11-26 | 2015-06-04 | 株式会社リコー | 通信装置、通信システム、及び通信プログラム |

| DE102013021158A1 (de) * | 2013-12-10 | 2015-06-11 | Fresenius Medical Care Deutschland Gmbh | Verfahren zum Update und/oder Upgrade der Betriebssoftware eines elektronischen Gerätes |

| CN104731607B (zh) * | 2013-12-18 | 2018-10-30 | 华为技术有限公司 | 终端终生学习处理方法、装置和系统 |

| US9229704B2 (en) | 2014-04-01 | 2016-01-05 | Ford Global Technologies, Llc | Smart vehicle reflash with battery state of charge (SOC) estimator |

| US9317278B1 (en) * | 2014-04-25 | 2016-04-19 | Duran Walker Group, LLC | Updating shared access machine-readable code |

| US9021458B1 (en) * | 2014-06-25 | 2015-04-28 | Chef Software, Inc. | Vertically integrated continuous delivery of an application |

| US20160048383A1 (en) * | 2014-08-13 | 2016-02-18 | Microsoft Technology Licensing, Llc | Isv update delivery |

| CN105635237B (zh) * | 2014-11-27 | 2021-02-19 | 广州方硅信息技术有限公司 | 一种客户端的频道内应用程序的下载方法及设备、系统 |

| US9928059B1 (en) * | 2014-12-19 | 2018-03-27 | Amazon Technologies, Inc. | Automated deployment of a multi-version application in a network-based computing environment |

| US11226605B2 (en) * | 2015-01-09 | 2022-01-18 | Siemens Aktiengesellschaft | Provisioning of control layer applications for use in industrial control environments |

| TWI578737B (zh) | 2015-02-10 | 2017-04-11 | 鴻海精密工業股份有限公司 | 交換機、控制設備及其管理方法 |

| US10379829B2 (en) * | 2015-02-26 | 2019-08-13 | Blackberry Limited | System and method for restricting system and application software available for installation on a managed mobile device |

| CN104639374B (zh) * | 2015-03-03 | 2017-12-12 | 上海瀚银信息技术有限公司 | 一种应用程序部署管理系统 |

| DE202015101633U1 (de) * | 2015-03-31 | 2016-07-04 | Fujitsu Technology Solutions Intellectual Property Gmbh | Computersystem und Speichervorrichtung |

| DE202015101904U1 (de) | 2015-04-17 | 2016-07-20 | Fujitsu Technology Solutions Intellectual Property Gmbh | Computersystem und Speichervorrichtung zum Aktualisieren von Firmwarekomponenten |

| WO2016175791A1 (en) * | 2015-04-29 | 2016-11-03 | Hewlett Packard Enterprise Development Lp | Compliance and governance policy propagation |

| DE202015102285U1 (de) | 2015-05-05 | 2016-08-09 | Fujitsu Technology Solutions Intellectual Property Gmbh | Computersystem und Speichervorrichtung zum Bereitstellen wenigstens eines Datenträgers |

| CN104951335B (zh) * | 2015-05-22 | 2019-01-04 | 小米科技有限责任公司 | 应用程序安装包的处理方法及装置 |

| US20160363919A1 (en) * | 2015-06-09 | 2016-12-15 | Fisher Controls International Llc | Custom application environment in a process control device |

| US9774628B2 (en) | 2015-08-19 | 2017-09-26 | The Boeing Company | Method for analyzing suspicious activity on an aircraft network |

| US10042619B2 (en) * | 2015-08-25 | 2018-08-07 | Cognizant Technology Solutions India Pvt. Ltd. | System and method for efficiently managing enterprise architecture using resource description framework |

| US9977667B2 (en) | 2015-09-09 | 2018-05-22 | Red Hat, Inc. | Updating software utilizing domain name system (DNS) |

| DE102015120759A1 (de) * | 2015-11-30 | 2017-06-01 | ondeso GmbH | Verfahren und System zur Übertragung von Dateien |

| US10382312B2 (en) | 2016-03-02 | 2019-08-13 | Fisher-Rosemount Systems, Inc. | Detecting and locating process control communication line faults from a handheld maintenance tool |

| US9781122B1 (en) | 2016-05-11 | 2017-10-03 | Oracle International Corporation | Multi-tenant identity and data security management cloud service |

| US9838377B1 (en) | 2016-05-11 | 2017-12-05 | Oracle International Corporation | Task segregation in a multi-tenant identity and data security management cloud service |

| US10454940B2 (en) | 2016-05-11 | 2019-10-22 | Oracle International Corporation | Identity cloud service authorization model |

| US10425386B2 (en) | 2016-05-11 | 2019-09-24 | Oracle International Corporation | Policy enforcement point for a multi-tenant identity and data security management cloud service |

| US10341410B2 (en) | 2016-05-11 | 2019-07-02 | Oracle International Corporation | Security tokens for a multi-tenant identity and data security management cloud service |

| US10581820B2 (en) | 2016-05-11 | 2020-03-03 | Oracle International Corporation | Key generation and rollover |

| US9838376B1 (en) | 2016-05-11 | 2017-12-05 | Oracle International Corporation | Microservices based multi-tenant identity and data security management cloud service |

| US10878079B2 (en) | 2016-05-11 | 2020-12-29 | Oracle International Corporation | Identity cloud service authorization model with dynamic roles and scopes |

| US11605037B2 (en) | 2016-07-20 | 2023-03-14 | Fisher-Rosemount Systems, Inc. | Fleet management system for portable maintenance tools |

| US10554644B2 (en) | 2016-07-20 | 2020-02-04 | Fisher-Rosemount Systems, Inc. | Two-factor authentication for user interface devices in a process plant |

| CN107645403B (zh) * | 2016-07-22 | 2020-07-03 | 阿里巴巴集团控股有限公司 | 终端规则引擎装置、终端规则运行方法 |

| US10585422B2 (en) | 2016-07-22 | 2020-03-10 | Fisher-Rosemount Systems, Inc. | Portable field maintenance tool system having interchangeable functional modules |

| US10599134B2 (en) | 2016-07-22 | 2020-03-24 | Fisher-Rosemount Systems, Inc. | Portable field maintenance tool configured for multiple process control communication protocols |

| US10270853B2 (en) | 2016-07-22 | 2019-04-23 | Fisher-Rosemount Systems, Inc. | Process control communication between a portable field maintenance tool and an asset management system |

| US10375162B2 (en) | 2016-07-22 | 2019-08-06 | Fisher-Rosemount Systems, Inc. | Process control communication architecture |

| US10374873B2 (en) | 2016-07-22 | 2019-08-06 | Fisher-Rosemount Systems, Inc. | Process control communication between a portable field maintenance tool and a process control instrument |

| US10481627B2 (en) | 2016-07-25 | 2019-11-19 | Fisher-Rosemount Systems, Inc. | Connection check in field maintenance tool |

| US10505585B2 (en) | 2016-07-25 | 2019-12-10 | Fisher-Rosemount Systems, Inc. | Portable field maintenance tool with a bus for powering and communicating with a field device |

| US10764083B2 (en) | 2016-07-25 | 2020-09-01 | Fisher-Rosemount Systems, Inc. | Portable field maintenance tool with resistor network for intrinsically safe operation |

| US10530578B2 (en) | 2016-08-05 | 2020-01-07 | Oracle International Corporation | Key store service |

| US10505941B2 (en) | 2016-08-05 | 2019-12-10 | Oracle International Corporation | Virtual directory system for LDAP to SCIM proxy service |

| US10255061B2 (en) * | 2016-08-05 | 2019-04-09 | Oracle International Corporation | Zero down time upgrade for a multi-tenant identity and data security management cloud service |

| US10585682B2 (en) | 2016-08-05 | 2020-03-10 | Oracle International Corporation | Tenant self-service troubleshooting for a multi-tenant identity and data security management cloud service |

| US10263947B2 (en) | 2016-08-05 | 2019-04-16 | Oracle International Corporation | LDAP to SCIM proxy service |

| US10516672B2 (en) | 2016-08-05 | 2019-12-24 | Oracle International Corporation | Service discovery for a multi-tenant identity and data security management cloud service |

| US10735394B2 (en) | 2016-08-05 | 2020-08-04 | Oracle International Corporation | Caching framework for a multi-tenant identity and data security management cloud service |

| US10484382B2 (en) | 2016-08-31 | 2019-11-19 | Oracle International Corporation | Data management for a multi-tenant identity cloud service |

| US10511589B2 (en) | 2016-09-14 | 2019-12-17 | Oracle International Corporation | Single logout functionality for a multi-tenant identity and data security management cloud service |

| US10594684B2 (en) | 2016-09-14 | 2020-03-17 | Oracle International Corporation | Generating derived credentials for a multi-tenant identity cloud service |

| WO2018050216A1 (en) * | 2016-09-14 | 2018-03-22 | U-Blox Ag | Software update system, firmware over the air updating system and method of updating a client device |

| US10846390B2 (en) | 2016-09-14 | 2020-11-24 | Oracle International Corporation | Single sign-on functionality for a multi-tenant identity and data security management cloud service |

| US10341354B2 (en) | 2016-09-16 | 2019-07-02 | Oracle International Corporation | Distributed high availability agent architecture |

| US10484243B2 (en) | 2016-09-16 | 2019-11-19 | Oracle International Corporation | Application management for a multi-tenant identity cloud service |

| US10791087B2 (en) | 2016-09-16 | 2020-09-29 | Oracle International Corporation | SCIM to LDAP mapping using subtype attributes |

| US10445395B2 (en) | 2016-09-16 | 2019-10-15 | Oracle International Corporation | Cookie based state propagation for a multi-tenant identity cloud service |

| EP3513542B1 (en) | 2016-09-16 | 2021-05-19 | Oracle International Corporation | Tenant and service management for a multi-tenant identity and data security management cloud service |

| US10567364B2 (en) | 2016-09-16 | 2020-02-18 | Oracle International Corporation | Preserving LDAP hierarchy in a SCIM directory using special marker groups |

| US10904074B2 (en) | 2016-09-17 | 2021-01-26 | Oracle International Corporation | Composite event handler for a multi-tenant identity cloud service |

| CN106648848A (zh) * | 2016-10-14 | 2017-05-10 | 乐视控股(北京)有限公司 | 一种应用程序生效处理方法及装置 |

| KR102000984B1 (ko) * | 2017-01-09 | 2019-07-17 | (주)아이엔소프트 | 복수의 서버에 자동 생성 기능을 제공하는 운영 자동화 시스템 |

| JP6723941B2 (ja) * | 2017-02-15 | 2020-07-15 | 株式会社デンソーテン | 制御装置および制御プログラム更新方法 |

| US10261836B2 (en) | 2017-03-21 | 2019-04-16 | Oracle International Corporation | Dynamic dispatching of workloads spanning heterogeneous services |

| US10587625B2 (en) * | 2017-03-27 | 2020-03-10 | Citrix Systems, Inc. | Segregation of protected resources from network frontend |

| US10133566B2 (en) * | 2017-03-30 | 2018-11-20 | Adtran, Inc. | Software upgrading system and method in a distributed multi-node network environment |

| US10454915B2 (en) | 2017-05-18 | 2019-10-22 | Oracle International Corporation | User authentication using kerberos with identity cloud service |

| EP3428756B1 (de) | 2017-07-10 | 2019-06-19 | Siemens Aktiengesellschaft | Integritätsüberwachung bei automatisierungssystemen |

| US10571901B2 (en) * | 2017-08-08 | 2020-02-25 | Fisher-Rosemount Systems, Inc. | Controlled roll-out of module classes |

| US11188501B1 (en) * | 2017-08-15 | 2021-11-30 | Amazon Technologies, Inc. | Transactional and batch-updated data store search |

| DE102017215508A1 (de) * | 2017-09-05 | 2019-03-07 | Robert Bosch Gmbh | Automatisierungssystem mit mindestens einem Feldgerät und mindestens einer Steuereinheit |

| US10348858B2 (en) | 2017-09-15 | 2019-07-09 | Oracle International Corporation | Dynamic message queues for a microservice based cloud service |

| US11308132B2 (en) | 2017-09-27 | 2022-04-19 | Oracle International Corporation | Reference attributes for related stored objects in a multi-tenant cloud service |

| US11271969B2 (en) | 2017-09-28 | 2022-03-08 | Oracle International Corporation | Rest-based declarative policy management |

| US10834137B2 (en) | 2017-09-28 | 2020-11-10 | Oracle International Corporation | Rest-based declarative policy management |

| US10705823B2 (en) | 2017-09-29 | 2020-07-07 | Oracle International Corporation | Application templates and upgrade framework for a multi-tenant identity cloud service |

| US10798181B2 (en) * | 2017-11-13 | 2020-10-06 | Canon Marketing Japan Kabushiki Kaisha | Storage medium containing a program, information processing device, and processing method for deploying an application generated to a cloud environment |

| JP7010005B2 (ja) * | 2018-01-11 | 2022-01-26 | 富士フイルムビジネスイノベーション株式会社 | 情報処理装置及びプログラム |

| US10715564B2 (en) | 2018-01-29 | 2020-07-14 | Oracle International Corporation | Dynamic client registration for an identity cloud service |

| JP7311245B2 (ja) * | 2018-03-07 | 2023-07-19 | トヨタ自動車株式会社 | マスタ装置、マスタ、制御方法、プログラム及び車両 |

| US10747525B2 (en) | 2018-03-09 | 2020-08-18 | International Business Machines Corporation | Distribution of a software upgrade via a network |

| US10931656B2 (en) | 2018-03-27 | 2021-02-23 | Oracle International Corporation | Cross-region trust for a multi-tenant identity cloud service |

| US11165634B2 (en) | 2018-04-02 | 2021-11-02 | Oracle International Corporation | Data replication conflict detection and resolution for a multi-tenant identity cloud service |

| US10798165B2 (en) | 2018-04-02 | 2020-10-06 | Oracle International Corporation | Tenant data comparison for a multi-tenant identity cloud service |

| US11258775B2 (en) | 2018-04-04 | 2022-02-22 | Oracle International Corporation | Local write for a multi-tenant identity cloud service |

| US11012444B2 (en) | 2018-06-25 | 2021-05-18 | Oracle International Corporation | Declarative third party identity provider integration for a multi-tenant identity cloud service |

| US10764273B2 (en) | 2018-06-28 | 2020-09-01 | Oracle International Corporation | Session synchronization across multiple devices in an identity cloud service |

| CN110896404B (zh) * | 2018-09-12 | 2021-09-14 | 华为技术有限公司 | 数据处理的方法、装置和计算节点 |

| US11693835B2 (en) | 2018-10-17 | 2023-07-04 | Oracle International Corporation | Dynamic database schema allocation on tenant onboarding for a multi-tenant identity cloud service |

| US11321187B2 (en) | 2018-10-19 | 2022-05-03 | Oracle International Corporation | Assured lazy rollback for a multi-tenant identity cloud service |

| US10977025B2 (en) * | 2018-11-07 | 2021-04-13 | Microsoft Technology Licensing, Llc | Intelligent software asset classification for software update validation |

| DE102018132384A1 (de) * | 2018-12-17 | 2020-06-18 | Endress+Hauser Conducta Gmbh+Co. Kg | Hardware-Software-Kommunikationssystem für eine Sensorsignalüberwachung der Prozessautomatisierungstechnik |

| US11639142B2 (en) | 2019-01-11 | 2023-05-02 | Ford Global Technologies, Llc | Electronic control module wake monitor |

| US11651357B2 (en) | 2019-02-01 | 2023-05-16 | Oracle International Corporation | Multifactor authentication without a user footprint |

| US11061929B2 (en) | 2019-02-08 | 2021-07-13 | Oracle International Corporation | Replication of resource type and schema metadata for a multi-tenant identity cloud service |

| US11321343B2 (en) | 2019-02-19 | 2022-05-03 | Oracle International Corporation | Tenant replication bootstrap for a multi-tenant identity cloud service |

| US11669321B2 (en) | 2019-02-20 | 2023-06-06 | Oracle International Corporation | Automated database upgrade for a multi-tenant identity cloud service |

| US11792226B2 (en) | 2019-02-25 | 2023-10-17 | Oracle International Corporation | Automatic api document generation from scim metadata |

| US11423111B2 (en) | 2019-02-25 | 2022-08-23 | Oracle International Corporation | Client API for rest based endpoints for a multi-tenant identify cloud service |

| US11137996B2 (en) | 2019-02-28 | 2021-10-05 | International Business Machines Corporation | Cognitive service updates via container instantiation |

| US10614382B1 (en) * | 2019-07-12 | 2020-04-07 | Capital One Services, Llc | Computer-based systems and methods configured to utilize automating deployment of predictive models for machine learning tasks |

| US11687378B2 (en) | 2019-09-13 | 2023-06-27 | Oracle International Corporation | Multi-tenant identity cloud service with on-premise authentication integration and bridge high availability |

| US11870770B2 (en) | 2019-09-13 | 2024-01-09 | Oracle International Corporation | Multi-tenant identity cloud service with on-premise authentication integration |

| US11321156B1 (en) * | 2019-09-27 | 2022-05-03 | Amazon Technologies, Inc. | System for updating resources independently from source code |

| CN112579192A (zh) * | 2019-09-30 | 2021-03-30 | 北京京东尚科信息技术有限公司 | 信息处理方法、装置、系统和计算机可读存储介质 |

| US11611548B2 (en) | 2019-11-22 | 2023-03-21 | Oracle International Corporation | Bulk multifactor authentication enrollment |

| US11544625B2 (en) * | 2020-02-03 | 2023-01-03 | Microsoft Technology Licensing, Llc | Computing system for training, deploying, executing, and updating machine learning models |

| EP3902225A1 (en) * | 2020-04-24 | 2021-10-27 | Honeywell International Inc. | Systems and methods for secure over-the-air updates for cyber-physical systems |

| US11567753B1 (en) | 2021-08-31 | 2023-01-31 | International Business Machines Corporation | Automated software patch mapping and recommendation |

| CN114741102A (zh) * | 2022-04-13 | 2022-07-12 | 鼎捷软件股份有限公司 | 具有自动升级功能的开发系统以及开发系统的自动升级方法 |

| CN116974857B (zh) * | 2023-09-21 | 2024-01-23 | 中国西安卫星测控中心 | 一种监控代理自动部署更新方法及其系统 |

Family Cites Families (21)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| GB9623298D0 (en) * | 1996-11-08 | 1997-01-08 | Int Computers Ltd | Updating mechanism for software |

| US6282709B1 (en) * | 1997-11-12 | 2001-08-28 | Philips Electronics North America Corporation | Software update manager |

| JP3451989B2 (ja) * | 1999-07-14 | 2003-09-29 | ミノルタ株式会社 | 印刷システムにおけるソフトウェアの版管理装置 |

| US7289994B2 (en) * | 1999-10-18 | 2007-10-30 | Fisher-Rosemount Systems, Inc. | Interconnected zones within a process control system |

| JP2002007129A (ja) | 2000-06-20 | 2002-01-11 | Oki Electric Ind Co Ltd | ソフトウェアの更新方法及び更新システム |

| US7539978B1 (en) * | 2001-11-01 | 2009-05-26 | Cigital, Inc. | Method for understanding and testing third party software components |

| US7555749B2 (en) * | 2003-03-10 | 2009-06-30 | Microsoft Corporation | Software updating system and method |

| US7620948B1 (en) * | 2003-08-29 | 2009-11-17 | Adobe Systems Incorporated | Client side software updating |

| US7478381B2 (en) * | 2003-12-15 | 2009-01-13 | Microsoft Corporation | Managing software updates and a software distribution service |

| US7539686B2 (en) * | 2004-03-12 | 2009-05-26 | Microsoft Corporation | Tag-based schema for distributing update metadata in an update distribution system |

| US7975266B2 (en) * | 2004-07-30 | 2011-07-05 | Sap Aktiengesellschaft | Remote installation of computer resources |

| US20070022403A1 (en) * | 2005-07-21 | 2007-01-25 | Caterpillar Inc. | Software system development apparatus |

| US20070169079A1 (en) * | 2005-11-08 | 2007-07-19 | Microsoft Corporation | Software update management |

| US8286154B2 (en) * | 2006-03-22 | 2012-10-09 | Honeywell International Inc. | Apparatus and method for live loading of version upgrades in a process control environment |

| US8701102B2 (en) * | 2007-06-27 | 2014-04-15 | Microsoft Corporation | Techniques for automatic software provisioning |

| US8413130B2 (en) * | 2007-10-03 | 2013-04-02 | International Business Machines Corporation | System and method for self policing of authorized configuration by end points |

| CN101179573B (zh) * | 2007-10-24 | 2010-08-18 | 中兴通讯股份有限公司 | 一种在线动态更新服务器软件配置信息的实现方法 |

| US20090133012A1 (en) * | 2007-11-21 | 2009-05-21 | Cyberlink Corporation | Apparatus and method for providing notification of software update |

| JP5130073B2 (ja) | 2008-02-08 | 2013-01-30 | 株式会社オービックビジネスコンサルタント | 情報処理システム、サーバ装置、ユーザ管理装置、情報処理方法、およびプログラム |

| US8914783B2 (en) | 2008-11-25 | 2014-12-16 | Fisher-Rosemount Systems, Inc. | Software deployment manager integration within a process control system |

| US8561052B2 (en) * | 2008-12-08 | 2013-10-15 | Harris Corporation | Communications device with a plurality of processors and compatibility synchronization module for processor upgrades and related method |

-

2010

- 2010-09-16 US US12/883,664 patent/US9003387B2/en active Active

- 2010-09-22 GB GB1015879.8A patent/GB2473946B/en active Active

- 2010-09-24 DE DE201010037759 patent/DE102010037759A1/de active Pending

- 2010-09-25 CN CN201010572412.4A patent/CN102045390B/zh active Active

- 2010-09-27 JP JP2010215391A patent/JP5846730B2/ja active Active

-

2015

- 2015-10-02 JP JP2015196742A patent/JP6130460B2/ja active Active

Also Published As

| Publication number | Publication date |

|---|---|

| JP6130460B2 (ja) | 2017-05-17 |

| US20110078675A1 (en) | 2011-03-31 |

| GB2473946B (en) | 2015-06-24 |

| DE102010037759A1 (de) | 2011-06-16 |

| JP2016021263A (ja) | 2016-02-04 |

| CN102045390A (zh) | 2011-05-04 |

| US9003387B2 (en) | 2015-04-07 |

| GB2473946A (en) | 2011-03-30 |

| JP2011070674A (ja) | 2011-04-07 |

| CN102045390B (zh) | 2016-12-07 |

| GB201015879D0 (en) | 2010-10-27 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP6130460B2 (ja) | ソフトウェア更新システム及び方法、自動デプロイメントする方法、及び自動デプロイメントする方法 | |

| US8346897B2 (en) | System and method for deploying and maintaining software applications | |

| US9727352B2 (en) | Utilizing history of changes associated with software packages to manage computing systems | |

| US7680880B2 (en) | System and method for protecting a computer network | |

| US8972963B2 (en) | End-to-end patch automation and integration | |

| US8271973B2 (en) | Automated notification of software installation failures | |

| US8495615B2 (en) | Method, system and computer program for distributing software patches | |

| US20060248522A1 (en) | Deploying agent software to managed computer systems | |

| KR20050120643A (ko) | 비-침해 자동 오프사이트 패치 지문채취 및 업데이팅시스템 및 방법 | |

| US20130054682A1 (en) | Platform for deployment and distribution of modules to endpoints | |

| JP5106625B2 (ja) | ファイアウォールを構成する方法、システム、およびコンピュータ・プログラム | |

| US20110107419A1 (en) | Systems and methods for improved identification and analysis of threats to a computing system | |

| US10075559B1 (en) | Server configuration management system and methods | |

| Ryder | Nagios core administration cookbook | |

| US20230168875A1 (en) | Systems and/or methods for facilitating software-based deployments into potentially complex heterogeneous computing environments | |

| US20220350628A1 (en) | Managed virtual machines | |

| US20220350629A1 (en) | Update management for managed virtual machines | |

| EP3902231A1 (en) | Systems and methods for secure access smart hub for cyber-physical systems | |

| Guide | Symantec | |

| US20220350630A1 (en) | Just-in-time assembly for managed virtual machines | |

| US20220350631A1 (en) | Transition to modern management using managed virtual machines | |

| Guide | Unicenter® Desktop and Server Management | |

| CN116931884A (zh) | 一种软件类项目管理持续交付平台及持续交付方法 | |

| Matotek et al. | Configuration Management: By James Turnbull and Dennis Matotek | |

| Edition et al. | Administration Guide |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20130925 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20130925 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20140715 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20140819 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20141119 |

|

| A602 | Written permission of extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A602 Effective date: 20141125 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20150219 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20150602 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20151002 |

|

| A911 | Transfer to examiner for re-examination before appeal (zenchi) |

Free format text: JAPANESE INTERMEDIATE CODE: A911 Effective date: 20151013 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20151104 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20151124 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 5846730 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |