JP3872689B2 - Security policy creation support system and security measure decision support system - Google Patents

Security policy creation support system and security measure decision support system Download PDFInfo

- Publication number

- JP3872689B2 JP3872689B2 JP2001398244A JP2001398244A JP3872689B2 JP 3872689 B2 JP3872689 B2 JP 3872689B2 JP 2001398244 A JP2001398244 A JP 2001398244A JP 2001398244 A JP2001398244 A JP 2001398244A JP 3872689 B2 JP3872689 B2 JP 3872689B2

- Authority

- JP

- Japan

- Prior art keywords

- threat

- countermeasure

- asset

- keyword

- data

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Landscapes

- Management, Administration, Business Operations System, And Electronic Commerce (AREA)

Description

【0001】

【発明の属する技術分野】

本発明は、情報システムのセキュリティポリシーの作成を支援するシステムに関し、特に、過去の事例データに基づいてセキュリティポリシーの作成を支援するシステムに関する。

【0002】

【従来の技術】

従来より、情報セキュリティポリシーの策定手法・手順としては、ISO/IEC TR 13335 (GMITS:Guidelines for the management of IT Security)やISO/IEC 17799 (BS7799)等の国際標準により規定され推奨される手法・手順がある。この手法・手順では、(1)適用対象・範囲の決定、(2)情報資産の定義、(3)脅威の抽出、(4)リスク評価、(5)ポリシー(対策)の策定、の各ステップをこの順に正確に実施する。また、情報技術製品や情報システムのセキュリティ機能の設計・評価に関する国際標準としてISO/IEC 15408 (CC:Common Criteria)があり、前述のISO/IEC TR 13335やISO/IEC 17799等と同様の手順でのセキュリティ設計を推奨している。この手法・手順では、まず最初に対象となる情報システムの固有性を定義し、その定義をもとにして対象システムに固有の脅威を洗い出すことにより、対象システム固有の対策を策定できる。つまり、この手法・手順は、対象となる情報システムに適したセキュリティポリシー、あるいはセキュリティに関する対策を策定するために有効なものである。

【0003】

また、簡易なポリシー策定方法としては、セキュリティポリシーの作成事例を利用するものがあり、例えば、特開2001−101135号公報「セキュリティ評価方法および装置、セキュリティ施策の作成支援方法および装置」がある。この先行技術文献では、各情報機器タイプのポリシー事例を事前にデータベースに格納しておき、対象システム構成に応じて、各構成機器のポリシー事例を組み合わせることにより、対象システム全体のポリシーを策定するものである。

【0004】

【発明が解決しようとする課題】

しかしながら、前述の国際標準で推奨されているセキュリティポリシー策定手法・手順の実施には、リスク分析等、高度な専門知識や技術に加えて、脅威や対策事例の豊富な知識と、どの脅威に対してどの対策が有効であるかといったセキュリティに関するノウハウが必要となる。このため、限られた専門家が時間およびコストをかけなければ実施できないという問題点がある。

【0005】

一方、前述の先行技術文献の手法では、構成機器からセキュリティポリシーを導出するノウハウをデータベース化しているが、インターネット接続システム等のような各構成要素の固有性が小さい情報システムを対象としており、適用範囲が限定されている。

【0006】

そこで、本発明は、ノウハウを有しない者であっても、対象となる情報システムに適したセキュリティに関する対策の決定、あるいはセキュリティポリシーを作成することができるように支援するシステムを提供することを目的とする。

【0007】

また、本発明は、セキュリティポリシーの作成に対してノウハウを提供して、それに対する課金を行うシステムを提供することを別の目的とする。

【0008】

また、セキュリティポリシーの作成事例データを収集して、効率的にノウハウを蓄積することをさらに別の目的とする。

【0009】

【課題を解決するための手段】

本発明の一つの形態に従うセキュリティポリシーの作成支援システムによれば、情報システムを構成する情報資産と、前記情報資産に関連するキーワードとを対応付けて記憶する第1の記憶手段と、前記情報資産が曝される脅威と、前記脅威に関連するキーワードとを対応付けて記憶する第2の記憶手段と、前記脅威に対する対策と、前記対策に関連するキーワードとを対応付けて記憶する第3の記憶手段と、セキュリティポリシーの作成対象となる情報システムに関するキーワードの入力を受け付ける受付手段と、前記受付手段が受け付けたキーワードに基づいて、情報資産と脅威と対策とを抽出する抽出手段と、前記抽出手段による抽出結果を表示する表示手段とを備える。

【0010】

本発明の他の形態に従うセキュリティポリシーの作成支援システムによれば、情報システムを構成する情報資産と、前記情報資産が曝される脅威との関連を記憶する記憶手段と、セキュリティポリシーの作成対象となる情報システムに含まれる情報資産を決定する資産決定手段と、前記資産決定手段により決定された情報資産に対する脅威の候補を抽出する抽出手段と、前記抽出手段による抽出結果を表示する表示手段とを備える。

【0011】

本発明の他の形態に従うセキュリティ対策決定支援システムによれば、情報システムが曝される脅威と、前記脅威に対する対策との関連を記憶する記憶手段と、セキュリティに関する対策を決定する対象となる情報システムが曝される脅威を決定する脅威決定手段と、前記脅威決定手段により決定された脅威に対する対策の候補を抽出する抽出手段と、前記抽出手段による抽出結果を表示する表示手段とを備える。

【0012】

【発明の実施の形態】

以下、本発明の実施形態について、図面を用いて説明する。

【0013】

図1は、本発明を適用した第一の実施形態に係るセキュリティポリシー作成支援システムの全体構成を示す図である。本システムは、セキュリティポリシーの作成を支援するセキュリティポリシー作成支援装置(以下、支援装置)11と、セキュリティポリシーの作成時に使用するノウハウを管理するノウハウ管理装置12とを有する。ノウハウ管理装置12は、セキュリティポリシーを作成する際に利用するノウハウを保持したノウハウデータベース13と、複数のセキュリティポリシー作成事例データからなる事例データベース15と、ノウハウデータベース13の利用者の情報を管理する利用者データベース16とを有する。

【0014】

支援装置11の詳細な構成を図2に示す。支援装置11は、汎用のパーソナルコンピュータ等で構成することができる。例えば、支援装置11は、CPU21と、入出力制御部22と、バス23と、外部記憶装置24と、主記憶装置(メモリ)25と、端末入出力制御部22に接続されたディスプレイ26およびキーボード27と、他の装置との間のネットワーク回線を制御するネットワーク制御部28とを有する。

【0015】

外部記憶装置24には、セキュリティポリシーの作成支援プログラム241と、通信処理プログラム242とが記憶されている。CPU21が、作成支援プログラム241と通信処理プログラム242とを読み込んで、実行することにより以下の各処理部2501〜258が実現する。つまり、CPU21上には、セキュリティポリシーを作成する対象システムのキーワード入力処理部251と、対象システムのキーワードに基づいて情報資産、脅威、対策等のポリシー作成に関わるデータ群(以降、事例データと呼ぶ)の雛型を作成する雛型作成処理部252と、情報資産の定義を支援する情報資産定義処理部253と、情報資産に対する脅威を洗い出し、対策を取るべき脅威の決定を支援する脅威抽出・決定処理部254と、リスク及び対策に要するコストを評価するリスク・コスト管理処理部255と、脅威に対する対策の決定を支援する対策立案・決定処理部256と、ネットワーク回線を介した通信を行うための通信処理部258とを備える。

【0016】

ノウハウ管理装置12の詳細な構成を図3に示す。ノウハウ管理装置12は、汎用のパーソナルコンピュータ等で構成することができる。例えば、ノウハウ管理装置12は、CPU31と、入出力制御部32と、バス33と、外部記憶装置34と、主記憶装置(メモリ)35と、端末入出力制御部32に接続されたディスプレイ36およびキーボード37と、他の装置との間のネットワーク回線を制御するネットワーク制御部38とを有する。

【0017】

外部記憶装置34には、ノウハウデータベース等を管理するデータベース管理プログラム341と、ネットワーク回線を介して通信を行うための通信制御処理プログラム342と、事例データベースを構成する事例データ343と、ノウハウデータベースを構成するノウハウデータ344と、利用者管理データベースを構成する利用者データ345と、課金処理プログラム346と、優先度算出処理プログラム347とが記憶されている。CPU31が、データベース管理プログラム341、通信処理プログラム242、課金処理プログラム346、及び優先度算出処理プログラム347を読み込んで、実行することにより以下の各処理部351〜356が実現する。つまり、CPU31上には、通信処理部351と、データベース検索処理部352と、データベース更新処理部353と、ノウハウ利用者識別・認証処理部354と、課金処理部355と、優先度算出処理部356とを備える。

【0018】

つぎに、ノウハウデータベース13が有するデータ項目を図4及び図5に示す。ノウハウデータベース13は、要素データ131と、要素間リンクデータ132と、実績データ133、134と、キーワードデータ135とを有する。

【0019】

要素データ131は、セキュリティポリシーの作成に必要な要素を定義する。要素データには、対象となるシステムが保有する情報資産(以下、単に資産という)の種類に関する情報41と、対象となるシステムが曝される脅威の種類に関する情報42と、脅威に対する対策の種類に関する情報43と、脅威の種別を定義する定義情報44と、対策の種別を定義する定義情報45とが含まれる。

【0020】

資産の種類に関する情報41は、資産を識別するための資産ID411と、資産の分類項目412と、情報資産名413と、資産の存在場所414と、資産の形態415とを含む。

【0021】

脅威の種類に関する情報42は、脅威を識別するための脅威ID421と、脅威の種別を識別するための脅威種別ID422と、攻撃者または脅威の要因423と、攻撃方法424と、基準リスク425とを含む。基準リスク425とは、脅威の度合い(その脅威が起こったときの損失の度合い)を示すものであり、他の脅威と比較するための指標である。例えば、基準リスク425は、脅威が起こったときに予想される損失額と、その脅威の起こる確率の積で求めることができる。基準リスク425は、随時、更新することができる。

【0022】

脅威に対する対策の種類に関する情報43は、対策を識別するための対策ID431と、対策の種別を識別するための対策種別ID432と、対策の内容433と、基準コスト434と、基準削減効果435とを含む。基準コスト434とは、その対策を実施するのに要するコストである。基準削減効果435は、対策を実施することにより期待できる基準リスク425の削減効果であり、他の対策と比較するための指標である。基準コスト434および基準削減効果435は、随時、更新することができる。

【0023】

脅威の種別を定義する定義情報44は、脅威種別ID441と、脅威種別442とを対応付ける。

【0024】

対策の種別を定義する定義情報45は、対策種別ID451と、対策種別452とを対応付ける。

【0025】

要素間リンクデータ132は、要素間の関連を定義する。具体的には、要素間リンクデータ132は、資産と、その資産に対して生じ得る脅威とを関連付ける脅威−資産リンク47と、脅威と、その脅威に対する対策とを関連付ける対策−脅威間リンク48とを含む。

【0026】

脅威−資産リンク47は、脅威−資産リンクID471と、脅威ID421と、資産ID411とをそれぞれ対応付ける。

【0027】

対策−脅威間リンク48は、対策−脅威間リンクID481と、対策ID431と、脅威ID421とをそれぞれ対応付ける。

【0028】

キーワードデータ135は、セキュリティポリシーの適用対象システムの特徴を表すキーワードとして使用できるものが登録されている。キーワードは、例えば、業種(例えば金融、証券、官公庁等)、システム種別(例えばインターネット接続システム、リモートアクセスシステム、ATMシステム等)、部門種別(例えば全社、人事部門、開発部門等)等を含む。キーワードデータ135は、キーワードID561と、キーワード562と、上位キーワード563とが対応付けられている。キーワード同士が階層的な関係を有する場合、上位キーワード563には、キーワード562の上位となるキーワードのIDが登録される。

【0029】

実績データ133、134は、要素データの実績データ133と要素間リンクデータの実績データ134とがあり、要素データ131または要素間リンクデータ132が、セキュリティポリシーの作成に使用された回数の実績を示す。さらに、要素実績データ133および要素間リンク実績データ134は、要素データまたは要素間リンクデータとキーワードとを対応付ける。

【0030】

要素データの実績データ133は、資産の実績データ51と、脅威の実績データ52と、対策の実績データ53とを含む。要素間リンクの実績データ134は、脅威−資産間リンクの実績データ54と、対策−脅威間リンクの実績データ55とを含む。

【0031】

資産実績データ51は、資産ID411と、その資産が使用された使用総数512と、この資産を登録した登録者のID516とを含む。さらに、資産実績データ51は、資産ID411に対応付けられたキーワード513と、そのキーワードの使用回数514との組み合わせを複数含む。使用総数512は、資産がセキュリティポリシーの作成時に使用された総数である。キーワード別の使用回数514は、そのキーワードに基づいて資産が使用された回数を示す。

【0032】

脅威の実績データ52、対策の実績データ53、脅威−資産間リンクの実績データ54、および対策−脅威間リンクの実績データ55についても、同様の構造を有する。

【0033】

次に、事例データベース15が有するデータ項目を図6に示す。事例データベース15は、本システムがセキュリティポリシーの作成を行った事例に関するデータを蓄積したデータベースである。事例データベース15は、セキュリティポリシーの作成対象システムの事例データ61と、要素データの事例データ62、63、64と、要素間リンクデータの事例データ65、66とを含む。

【0034】

セキュリティポリシーの作成対象システムの事例データ61は、対象となる事例の事例ID601と、キーワード602と、作成者ID603とを含む。キーワード602は、ここでは4つ登録することができる。作成者ID603は、事例を作成して登録した者のIDである。

【0035】

要素データの事例データは、資産の事例データ62と、脅威の事例データ63と、対策の事例データ64とを有する。

【0036】

資産の事例データ62は、資産事例ID621と、具体的資産名622と、資産ID411と、分類項目412と、情報資産名413と、存在場所414と、資産形態415とを有する。

【0037】

脅威の事例データ63は、脅威事例ID631と、具体的脅威記述632と、設定リスク633と、脅威ID421と、脅威種別422と、攻撃者/要因423と、攻撃方法424とを有する。

【0038】

対策の事例データ64は、対策事例ID641と具体的対策記述642と、設定コスト643と、リスク削減効果644と、対策ID431と、対策種別ID432と、対策内容433とを有する。

【0039】

要素間リンクデータの事例データは、脅威−資産間リンクの事例データ65と、対策−脅威間リンクの事例データ66とを含む。

【0040】

脅威−資産間リンクの事例データ65は、脅威−資産事例リンクID651と、脅威事例ID631と、資産事例ID621と、脅威−資産間リンクID471とを含む。

【0041】

対策−脅威間リンクの事例データ66は、対策−脅威事例リンクID661と、対策事例ID641と、脅威事例ID631と、対策−脅威リンクID481とを含む。

【0042】

つぎに、利用者データベース16のデータ項目を、図7に示す。利用者データベース16は、ユーザID711と、利用者を認証するためのパスワード712と、利用者の人名や会社名等のユーザ詳細情報713と、課金総額714と、ポリシー事例データの作成回数715と、ポリシー事例データの提供回数716と、各ポリシー事例データの利用回数の総和717とを含む。

【0043】

次に、新規にセキュリティポリシーを作成するときの処理手順について、説明する。

【0044】

図9は、標準的なセキュリティポリシー作成手順を示すフローチャートである。セキュリティポリシーの作成は、支援装置11とノウハウ管理装置12とがそれぞれ処理を実行し、セキュリティポリシーの適用対象の決定911、保護すべき情報資産の定義912、定義した情報資産に対する脅威の抽出913、脅威に対するリスクの評価914、および対策の立案915の順に行われる。

【0045】

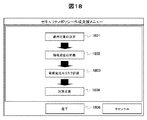

まず、ポリシー作成支援プログラム241が表示するメニュー画面の例を図18に示す。ここで、適用対象の決定ボタン1801が押下されると、後述するステップS922、S923の処理が実行される。情報資産の定義ボタン1802が押下されると、後述するステップS924の処理が実行される。脅威抽出&リスク評価ボタン1803が押下されると、後述するステップS925、S926が実行される。対策立案ボタン1804が押下されると、後述するステップS927が実行され、ユーザがセキュリティポリシーの作成が完了したと判断して、完了ボタン1806が押下されると、後述するステップS928の処理が実行される。

【0046】

(セキュリティポリシーの適用対象の決定911)

まず、ユーザが支援装置11へログインする。ユーザのログインは、例えば、図22に示すような、利用者を識別するためのユーザID2201と、パスワードの入力領域2202を備えたログイン220画面を利用してもよい。支援装置11は、受け付けたユーザIDとパスワードをノウハウ管理装置12へ通知する(S921)。

【0047】

ノウハウ管理装置12のノウハウ利用者識別・認証処理部354は、通知されたユーザIDとパスワードを利用者データベース16の登録内容と照らし合わせることにより利用可否を決定する。登録ユーザの場合はノウハウデータベース13のキーワードデータ135に登録されているキーワード一覧を送信する(S931)。

【0048】

支援装置11の対象システムのキーワード入力処理部251は、図10に示すセキュリティポリシー適用対象のキーワード情報入力画面100を表示し、ユーザからキーワード等の入力を受け付ける。キーワードは、新規追加101を選択して入力するか、または受信したキーワード一覧102から選択できる。入力完了後にキーワードをノウハウ管理装置12に送信する(S922)。

【0049】

ノウハウ管理装置12のデータベース検索・データ取得処理部352は、受信したキーワードに基づいて、セキュリティポリシーの雛形を作成し、支援装置11へ送信される(S932)。雛形作成の詳細な処理手順は、図19に示す。

【0050】

すなわち、データベース検索・データ取得処理部352は、受信したキーワードのうちキーワードデータ135に登録されているものを抽出し、キーワードリストを作成する(S1901)。さらに、データベース検索・データ取得処理部352は、キーワードリストに含まれる各キーワードの上位キーワード563を抽出する(S1902)。そして、133を検索して、キーワードリストの各キーワードが関連する資産、脅威、対策、および、脅威―資産リンク、対策―脅威リンクを抽出する(S1903)。最後に、要素間リンクデータ132を参照し、対応付けられている資産、脅威、対策のみを残し、セキュリティポリシーの雛型をする(S1904)。なお、ステップS1903の具体的な処理としては、関連するキーワードに対して少なくとも1回以上使用されているものを抽出してもよいし、事前に設定した使用回数(例えば10回)以上使用されているものを抽出してもよい。

【0051】

支援装置11のポリシーデータ雛形作成処理部252が、受信した情報資産、脅威、対策、脅威−資産リンク、対策−脅威リンクを含む雛形データを事例データベース15へ格納する。ただし、雛型データの場合、事例ID(621、631、641、651、661)および具体的記述(622、632、642、652、662)は空欄とし、設定リスク633、設定コスト643にはそれぞれ基準リスク425、基準コスト434を設定する。この雛形データをベースにして以降の処理を行う。

【0052】

(資産の定義912)

支援装置11の情報資産定義処理部253は、図11に示す資産の定義画面110に、初期状態として資産雛型一覧を表示させる。ユーザは、この画面110を利用して、雛型をベースに資産の追加/編集、削除を行う(S924)。

【0053】

資産の定義画面110は、抽出された資産の分類項目1101と、一般名称1102と、固有名称1103と、資産の所在する場所および形態1104の表示領域を有し、さらに、雛形に含まれる資産の追加及び編集を行うための追加/編集ボタン1105と、削除するための削除ボタン1106とを有する。追加/編集ボタン1105が押されると、図12に示す追加/編集画面120が表示される。追加/編集画面120では、雛形には含まれていない新たな資産を追加することができる。追加/編集画面120は、分類項目1201、資産一般名称1202、資産固有名称1204、場所/形態1205等の入力欄を有する。

【0054】

支援装置11の情報資産定義処理部253は、ノウハウ管理装置12に対して資産一覧を要求し、ノウハウ管理装置12のデータベース検索・データ取得処理部352は実績データを含む情報資産一覧を支援装置11に送信する。情報資産定義処理部253は受信した資産一覧を、分類項目1201、資産一般名称1202、および場所/形態1205の入力領域における選択肢として表示する。ここで、一般名称1202は、その資産名がこれまでに使用された回数に基づいて資産の選択優先度1203を決定し、その優先度順に一覧表示する。優先度1203は、例えば、使用回数が多いほど優先度を高くする。具体的には、(a)総使用回数の大きい順に優先度を割り振る、(b)キーワードに関連するが雛型として採用されなかった資産を使用回数順に優先付けした後、キーワードに関連しない資産を総使用回数順に優先付けする等の方法がある。

【0055】

本システムは、上記のような画面を用いて、ユーザによる資産定義を支援する。

【0056】

(脅威の抽出913)

ユーザが資産の定義を終わると、本システムは、ユーザによる脅威の定義を支援する。すなわち、支援装置11の脅威抽出・決定処理部254は、図13に示す脅威抽出・リスク評価画面130で、脅威雛型一覧をユーザに提示する。ここで示された脅威の雛型をベースに、ユーザは脅威の追加、編集、削除を行う(S925)。脅威抽出・リスク評価画面130は、定義した資産ごとに脅威を抽出、決定するための画面であり、脅威種別1301と、セキュリティポリシー作成のために採用した脅威リスト1302と、使用回数に基づく優先度1303と、リスク1304と、追加候補のリスト1305と、追加ボタン1306と、削除ボタン1307と、新規追加ボタン1308と、リスク評価ボタン1309とを有する。脅威抽出・リスク評価画面130を開いたとき、採用脅威1302に脅威の雛型が表示され、追加候補リスト1305にノウハウデータベース13から取得した脅威の一覧が表示される。ここで、追加候補リスト1305は、脅威の選択優先度1303の順に表示される。優先度1303は、その脅威がこれまでに使用された回数に基づいて算出される。例えば、優先度1303は、使用回数が多いほど優先度を高くする。具体的には、(a)総使用回数の大きい順に優先度を割り振る、(b)対象とする情報資産が関わる脅威−資産リンクの総使用回数の大きい順に優先度を割り振る、(c)まず(b)の方法で優先度を割り振り、同じ使用回数のものについてはさらに(a)の方法で順位をつける、(d)(c)の方法でもなお同じ順位となる場合はさらにキーワードとの関連の有無やキーワードに使用回数の大小で判断する等の方法がある。

【0057】

(リスクの評価914)

そして、採用した脅威リスト1302には、ユーザが採用した脅威がリストアップされる。ここでリスク評価ボタン1309が押されると、リスク・コスト管理処理部255がリスクを評価する(S926)。リスク表示領域1304には、リスク評価結果の値が表示される。なお、リスク評価手法は公知の定量手法、定性手法等があり、いずれかの方式に基づいて別途算出する。

【0058】

(対策の立案915)

最後に、図14に示す対策決定・コスト設定画面140、図15に示す対策立案・コスト設定画面150および図16に示す対策選択画面160で、脅威に対する対策を洗い出し、設定した許容リスク、許容コストを満足するようにコスト効果の高い対策を選択する(S927)。対策決定・コスト設定画面140は、各資産別に対策をとるべき脅威一覧1407と、資産別残存リスク1402と、対策にかかる所要コスト1404と、許容リスクの入力領域1401と、許容コストの入力領域1403と、対策候補作成ボタン1405と、対策選択ボタン1406とを有する。

【0059】

ユーザが脅威一覧1407から脅威を選択後、対策候補作成ボタン1405を押下すると、対策立案・コスト設定画面150が開き、脅威に対する対策の洗い出しと各対策の所要コストの設定を行う。対策立案・コスト設定画面150は、選択した脅威に対する対策案を洗い出し、各対策のコストを設定するための画面であり、対策候補リスト1502、使用回数に基づく優先度1503と、コスト1504と、追加候補リスト1506、追加ボタン1507と、削除ボタン1508と、新規追加ボタン1509とを有する。この画面150が開いたときには、対策候補1502に対策の雛型が表示され、追加候補リスト1506にノウハウデータベース13から取得した対策の一覧が表示される。ここで、追加候補リスト1506は、対策の優先度1503の順に表示される。優先度1503は、その対策がこれまでに使用された回数に基づいて算出される。具体的には、 (a)各対策の総使用回数の大きい順に優先度を割り振る、(b)対象とする脅威が関わる対策−脅威リンクの総使用回数の大きい順に優先度を割り振る、(c)まず(b)の方法で優先度を割り振り同じ使用回数のものについてはさらに(a)の方法で順位をつける、(d)(c)の方法でもなお同じ順位となる場合はさらにキーワードとの関連の有無やキーワードに使用回数の大小で判断する、等の方法がある。

【0060】

次に、ユーザが対策選択ボタン1406を押下すると、対策選択画面160が開き、各資産について許容リスク、許容コストを満足する対策を選択する。対策選択画面160は、残存リスク、所要コストが許容範囲に収まり、脅威に対して抜け漏れなく対処する対策を選択するための画面であり、脅威一覧リスト1601、対策一覧リスト1602、対策の選択領域1603と、未対策脅威の有無の表示領域1604と、残存リスクと所要コスト表示領域1606とを有する。ユーザが対策の選択領域1603にチェックを入れて選択することにより、残存リスクと所要コスト表示領域1606および未対策脅威の有無の表示領域1604に、その時の状況が表示される。

【0061】

以上によりセキュリティポリシーの作成は完了する。本方式のセキュリティポリシー作成支援方法および装置ではさらに、支援装置11の通信処理部258が、ポリシー作成完了時に、事例データ全体あるいは一部をノウハウ管理装置12に送信する(S928)。

【0062】

一方、ノウハウ管理装置12のデータベース自動更新処理部353は、受信した事例データの全体、または一部に基づいてノウハウデータベース13を更新する。

【0063】

図21にデータベース自動更新処理部353が行う更新処理の手順を示す。図8は更新前後の事例データベース15、およびノウハウデータベース13を示す。データベース自動更新処理部353は、受信するポリシー事例データの形式に基づいて処理211と処理212に分岐する。ポリシー事例データ全体(フォーマット61、62、63、64、65、66)を受信した場合、まず受信したデータをポリシー事例データ343に保存する(S3111)。次に、受信した事例データが、ノウハウデータベースに登録されている既存データに基づいて作成されたもの(資産ID811に識別子あり)か、ノウハウデータベースに存在せず新規に作成されたもの(資産ID812に“−”あり)かを識別する(S21122)。次に、事例データが既存データに基づいている場合、ノウハウデータベースの要素実績データ133及び要素間リンク実績データ134の総使用回数とキーワードが関連する場合の使用回数とを1増加させる。新規作成データである場合、ノウハウデータベースに追加し、新しいIDを付与する(S2113)。例えば、図8の場合、資産ID“024”の事例データについては、更新前の資産使用実績記録部83の総使用回数“156"とキーワード”K001“に関連する使用回数”63“が、更新後にそれぞれ”157“”64“と1ずつ増加する。また、資産ID”-“の新規作成の事例データについては、資産定義部82に新規の資産821が追加され、資産ID”100“が付与される。最後に、付与された新規IDを事例データベースに反映させる(S2114)。

【0064】

例えば、図8の場合、更新前に”-“であった資産ID812が更新後に”100“となる。ポリシー事例データ個別(フォーマット51、52、53、54、55)に受信した場合、受信したポリシー事例データについて、ステップS2112、2113、2114を実施する。

【0065】

これにより、データベースの規模(データ数)とデータ品質を示す指標(使用実績)の信頼性を効率よく向上することができる。

【0066】

次に、本システムにおけるノウハウ使用に対する課金処理について説明する。

【0067】

図17は、本システムを利用するノウハウ提供企業171、およびノウハウ利用企業(セキュリティポリシー作成支援サービスを提供する企業あるいはセキュリティポリシーを必要とする顧客企業等)172との間におけるノウハウの流れと課金の仕組みを示す図である。

【0068】

ノウハウ提供企業171は、事例データ1701を保持している。ノウハウ利用企業172は、ノウハウ提供企業171が提供する既存事例データ1701と新規に作成した新規事例データ1702とを合わせてセキュリティポリシーを作成する。そして、ノウハウ利用企業172は、新規事例データ1702と既存事例データ使用実績1703をノウハウ提供企業に提供する。これにより、ノウハウ提供企業171はノウハウデータベースの規模(データ数)を拡大できるとともに、事例データの有用度の尺度として利用可能な使用実績データを更新して使用頻度データの信頼性を高めることができる。

【0069】

これらのノウハウの流れに対して、ノウハウ提供企業171は、ノウハウ利用企業172に対してノウハウ使用料を請求する。ノウハウ利用企業172は、提供を受けたノウハウの有用度に応じた代価を支払う。一方、ノウハウ利用企業172が新規事例データを提供したときは、ノウハウ提供企業171が、その有用度に応じた対価を支払う。この仕組みにより、ノウハウ利用企業172は、より多く、より品質の高い新規事例データを提供することでノウハウ使用料を削減できる。また、ノウハウ提供企業はより多く、より品質の高い事例データを獲得することでノウハウデータベースの品質を高め、より質の高いノウハウを提供できる。

【0070】

この課金システムにおける課金計算式の一例を、次に示す。

【0071】

ノウハウ使用料(K円)=既存事例データ情報料(K円/回)×事例データ作成回数…(1)

ノウハウ提供料(K円)=新規事項データ情報料(K円/回)×事例データ作成回数…(2)

提供ノウハウ付加価値料(K円)=付加価値料(K円/回)×新規事例データ合計使用回数…(3)

課金額(K円)=ノウハウ使用料−ノウハウ提供料−提供ノウハウ付加価値料…(4)

【0072】

ここで、既存事例データ情報料、新規事例データ情報料および付加価値料は、予め設定しておく。ポリシー事例作成回数およびポリシー事例提供回数は利用者管理データベース16に記録される。また、ノウハウデータベース13にノウハウデータを記録する場合、それぞれのデータ登録者ID(516、526、536、546、556)を記録し、各データ登録者ID毎のノウハウデータ使用回数(512、522、532、542、552)の総和を新規事例データ合計使用回数とすることにより、課金額を計算できる。

【0073】

これにより、作成結果のポリシー事例データのノウハウデータベースへの提供回数、提供データ数、および、提供データの利用頻度に基づいてノウハウ使用に対する課金を減額することができる。その結果、事例データの提供と、利用頻度が高い高品質なセキュリティポリシーの作成を促進することができる。さらに、ユーザ(課金支払い者)のセキュリティポリシー作成コストを削減できると同時に、ノウハウデータベースの拡充・高品質化を図ることができる。

【0074】

次に、本発明の第二の実施形態について説明する。第二の実施形態は、ポリシー作成支援装置11がネットワーク上の配置したノウハウデータベースにアクセスすることなく単独で動作する形態である。

【0075】

図20は、セキュリティポリシー作成支援システムの第二の実施形態の構成を示す図である。第二の実施形態における支援装置11は、図2に示す構成に加えて、FDD、CD-ROM、DVD等の外部記憶媒体を制御する外部記憶媒体制御部201を備え、外部記憶装置24にはノウハウデータベース管理機能付きのポリシー作成支援プログラム202、ノウハウデータ344、利用者管理データ345が格納される。なお、ポリシー作成支援プログラム202、ノウハウデータ344、利用者管理データ345は、ネットワーク経由または外部記憶媒体203経由で別途読み込まれる。ただし、ノウハウデータ344、利用者管理データ345は、支援装置に接続された外部記憶媒体203上に格納された状態でもよい。さらに、ディスク上のプログラムを実行することにより、CPU上21には図に示す各処理部が実現される。

【0076】

支援装置11が図20に示す構成の場合、図9に示すポリシー作成支援装置―ノウハウ管理装置間のネットワーク経由の処理全体を、内部バス23を介した支援装置11内部の処理として置き換えることができる。

【0077】

また、作成結果のポリシー事例データをネットワーク経由または外部記憶媒体203経由でノウハウ管理装置12に送り込むことにより、第二の実施形態においても、ノウハウ管理装置12に接続されるノウハウデータベースを更新可能であり、それに伴う課金の仕組み(図17)もまた実現可能である。

【0078】

以上説明した実施形態によれば、資産、脅威、対策の各要素間の対応関係情報を設けることにより、各要素間の対応関係を常に維持することが可能となる。これにより、抜け漏れのないセキュリティに関する対策を策定できる。

【0079】

さらに、資産、脅威、対策の各要素データの使用実績データを備えることにより、使用回数の多い事例データを、多くのセキュリティポリシーの作成に利用されるより重要なデータとして、優先的に利用することができる。加えて、各要素間リンクの使用実績データを設けることにより、使用頻度の高い対応関係を、より結び付きの強い重要な関係であるとして優先的に利用することができる。

【0080】

また、対象システムの特徴を表すキーワードを利用してポリシー事例データの雛型を作成することにより、対象システムに適した雛型をベースにして効率よくセキュリティポリシーを策定できる。

【0081】

上述した本発明の実施形態は、本発明の説明のための例示であり、本発明の範囲をそれらの実施形態にのみ限定する趣旨ではない。当業者は、本発明の要旨を逸脱することなしに、他の様々な態様で本発明を実施することができる。

【0082】

【発明の効果】

本発明によれば、ノウハウを有しない者であっても、対象となる情報システムに適したセキュリティに関する対策の決定、あるいはセキュリティポリシーを作成することができる。

【図面の簡単な説明】

【図1】本発明を適用した第一の実施形態に係るセキュリティポリシー作成支援システムの全体構成を示す図である。

【図2】支援装置11の詳細な構成を示す図である。

【図3】ノウハウ管理装置12の詳細な構成を示す図である。

【図4】ノウハウデータベース13が有するデータ項目を示す図である。

【図5】ノウハウデータベース13が有するデータ項目を示す図である。

【図6】事例データベース15が有するデータ項目を示す図である。

【図7】利用者データベース16が有するデータ項目を示す図である。

【図8】事例データベース15およびノウハウデータベース13の更新前後の様子を示す図である。

【図9】標準的なセキュリティポリシー作成手順を示すフローチャートである。

【図10】セキュリティポリシー適用対象のキーワード情報入力画面100を示す図である。

【図11】資産の定義画面110を示す図である。

【図12】追加/編集画面120を示す図である。

【図13】脅威抽出・リスク評価画面130を示す図である。

【図14】対策決定・コスト設定画面140を示す図である。

【図15】対策立案・コスト設定画面150を示す図である。

【図16】対策選択画面160を示す図である。

【図17】本実施形態におけるノウハウの流れと課金の仕組みを示す図である。

【図18】メニュー画面の例を示す図である。

【図19】雛形作成の詳細な処理手順を示すフローチャートである。

【図20】本発明を適用した第二の実施形態に係るセキュリティポリシー作成支援システムの全体構成を示す図である。

【図21】データベース自動更新処理部353が行う更新処理の手順を示すフローチャートである。

【図22】ログイン220画面を示す図である。

【符号の説明】

11…セキュリティポリシー作成支援装置、12…ノウハウ提供装置、13…ノウハウデータベース、15…事例データベース、16…利用者データベース、131…要素データ、132…要素間リンクデータ、133…要素実績データ、134…要素間リンク実績データ、135…キーワードデータ。[0001]

BACKGROUND OF THE INVENTION

The present invention relates to a system that supports creation of a security policy for an information system, and more particularly, to a system that supports creation of a security policy based on past case data.

[0002]

[Prior art]

Traditionally, the methods and procedures for formulating information security policies include those recommended and recommended by international standards such as ISO / IEC TR 13335 (GMITS: Guidelines for the management of IT Security) and ISO / IEC 17799 (BS7799). There is a procedure. In this method / procedure, each step of (1) Determining the scope and scope of application, (2) Defining information assets, (3) Extracting threats, (4) Risk assessment, (5) Formulating policies (measures) Are carried out in this order exactly. In addition, there is ISO / IEC 15408 (CC: Common Criteria) as an international standard for the design and evaluation of security functions of information technology products and information systems. The procedures are the same as ISO / IEC TR 13335 and ISO / IEC 17799 described above. Recommended security design. In this method / procedure, first, the uniqueness of the target information system is defined, and the threats specific to the target system are identified based on the definition, whereby the countermeasures specific to the target system can be formulated. In other words, this technique / procedure is effective for formulating a security policy or security measures suitable for the target information system.

[0003]

Further, as a simple policy formulation method, there is a method using a security policy creation example, for example, Japanese Patent Laid-Open No. 2001-101135 “Security evaluation method and device, security measure creation support method and device”. In this prior art document, policy cases for each information device type are stored in a database in advance, and the policy for the entire target system is formulated by combining the policy cases for each component device according to the target system configuration. It is.

[0004]

[Problems to be solved by the invention]

However, in implementing security policy formulation methods and procedures recommended in the aforementioned international standards, in addition to advanced specialized knowledge and technology such as risk analysis, a wealth of knowledge of threats and countermeasures and to which threats Security know-how such as which measures are effective is required. For this reason, there is a problem that it cannot be implemented unless a limited number of specialists spend time and cost.

[0005]

On the other hand, the method of the prior art document described above has a database of know-how for deriving security policies from components, but it is applied to information systems with low uniqueness of each component such as Internet connection systems. The range is limited.

[0006]

SUMMARY OF THE INVENTION Accordingly, an object of the present invention is to provide a system for assisting even a person who does not have know-how to determine security measures suitable for a target information system or to create a security policy. And

[0007]

Another object of the present invention is to provide a system for providing know-how for creating a security policy and charging for the know-how.

[0008]

Another objective is to collect security policy creation case data and efficiently accumulate know-how.

[0009]

[Means for Solving the Problems]

According to the security policy creation support system according to one aspect of the present invention, the first storage means for storing the information asset constituting the information system and the keyword related to the information asset in association with each other, the information asset Second storage means for storing the threat to which the threat is exposed, the keyword related to the threat in association with each other, the third storage for storing the countermeasure for the threat and the keyword related to the countermeasure in association with each other Means, receiving means for accepting an input of a keyword related to an information system for which a security policy is to be created, extracting means for extracting information assets, threats, and countermeasures based on the keyword accepted by the accepting means, and the extracting means Display means for displaying the extraction results of

[0010]

According to a security policy creation support system according to another aspect of the present invention, a storage means for storing a relationship between an information asset constituting the information system, a threat to which the information asset is exposed, a security policy creation target, Asset determination means for determining information assets included in the information system, extraction means for extracting threat candidates for the information assets determined by the asset determination means, and display means for displaying the extraction results by the extraction means Prepare.

[0011]

According to a security measure determination support system according to another aspect of the present invention, a storage unit that stores a relationship between a threat to which an information system is exposed and a measure against the threat, and an information system that is a target for determining a measure related to security A threat determining unit that determines a threat to which the threat is exposed; an extracting unit that extracts a candidate for countermeasures against the threat determined by the threat determining unit; and a display unit that displays an extraction result by the extracting unit.

[0012]

DETAILED DESCRIPTION OF THE INVENTION

Hereinafter, embodiments of the present invention will be described with reference to the drawings.

[0013]

FIG. 1 is a diagram showing an overall configuration of a security policy creation support system according to the first embodiment to which the present invention is applied. This system includes a security policy creation support device (hereinafter referred to as support device) 11 that supports creation of a security policy, and a know-

[0014]

A detailed configuration of the

[0015]

The

[0016]

A detailed configuration of the know-

[0017]

The

[0018]

Next, data items of the know-

[0019]

[0020]

The

[0021]

The threat-related

[0022]

The

[0023]

The

[0024]

The

[0025]

[0026]

The threat-asset link 47 associates a threat-

[0027]

The countermeasure-

[0028]

As the

[0029]

The

[0030]

The element data

[0031]

The

[0032]

The threat

[0033]

Next, FIG. 6 shows data items that the case database 15 has. The case database 15 is a database in which data related to cases in which the system has created a security policy is accumulated. The case database 15 includes

[0034]

The

[0035]

The case data of the element data includes

[0036]

The

[0037]

The

[0038]

The

[0039]

The case data of the inter-element link data includes

[0040]

The threat-asset

[0041]

The countermeasure-threat

[0042]

Next, data items in the user database 16 are shown in FIG. The user database 16 includes a

[0043]

Next, a processing procedure when creating a new security policy will be described.

[0044]

FIG. 9 is a flowchart showing a standard security policy creation procedure. The security policy is created by the

[0045]

First, an example of a menu screen displayed by the policy

[0046]

(

First, the user logs into the

[0047]

The know-how user identification /

[0048]

The keyword

[0049]

The database search / data

[0050]

That is, the database search / data

[0051]

The policy data template

[0052]

(Definition of assets 912)

The information asset

[0053]

The

[0054]

The information asset

[0055]

This system supports asset definition by the user using the screen as described above.

[0056]

(Threat Extraction 913)

When the user finishes defining the asset, the system assists the user in defining the threat. That is, the threat extraction /

[0057]

(Risk assessment 914)

The adopted

[0058]

(Measure planning 915)

Finally, the countermeasures against threats are identified on the countermeasure determination /

[0059]

After the user selects a threat from the

[0060]

Next, when the user presses a

[0061]

This completes the creation of the security policy. Further, in the security policy creation support method and apparatus of this method, the

[0062]

On the other hand, the database automatic

[0063]

FIG. 21 shows the procedure of update processing performed by the database automatic

[0064]

For example, in the case of FIG. 8, the

[0065]

Thereby, it is possible to efficiently improve the reliability of the scale (number of data) of the database and the index (usage record) indicating the data quality.

[0066]

Next, accounting processing for know-how use in this system will be described.

[0067]

FIG. 17 shows the flow of know-how and billing between the know-

[0068]

The know-

[0069]

In response to these know-how flows, the know-

[0070]

An example of a charging calculation formula in this charging system is as follows.

[0071]

Know-how usage fee (K yen) = existing case data information fee (K yen / time) x number of case data creation ... (1)

Know-how provision fee (K yen) = new matter data information fee (K yen / time) x number of case data creation ... (2)

Provided know-how value-added fee (K yen) = value-added fee (K yen / time) x total number of new case data usage ... (3)

Billing amount (K yen) = Know-how usage fee-Know-how provision fee-Provision know-how value-added fee ... (4)

[0072]

Here, the existing case data information fee, the new case data information fee, and the added value fee are set in advance. The policy case creation count and policy case provision count are recorded in the user management database 16. Further, when recording know-how data in the know-

[0073]

Thereby, the charge for know-how use can be reduced based on the number of times of providing the policy case data of the creation result to the know-how database, the number of provided data, and the use frequency of the provided data. As a result, provision of case data and creation of a high-quality security policy that is frequently used can be promoted. Furthermore, it is possible to reduce the security policy creation cost of the user (billing payer), and at the same time, the know-how database can be expanded and the quality can be improved.

[0074]

Next, a second embodiment of the present invention will be described. In the second embodiment, the policy

[0075]

FIG. 20 is a diagram showing the configuration of the second embodiment of the security policy creation support system. In addition to the configuration shown in FIG. 2, the

[0076]

When the

[0077]

Also, the know-how database connected to the know-

[0078]

According to the embodiment described above, by providing correspondence information between each element of assets, threats, and countermeasures, it is possible to always maintain the correspondence between each element. As a result, it is possible to formulate security measures without omissions.

[0079]

In addition, by using usage data for asset, threat, and countermeasure element data, use case data with a high number of usages as more important data used for creating many security policies. Can do. In addition, by providing the usage record data of the links between the elements, it is possible to preferentially use a correspondence relationship having a high usage frequency as an important relationship having a stronger connection.

[0080]

Also, by creating a policy example data template using keywords representing the characteristics of the target system, a security policy can be efficiently formulated based on a template suitable for the target system.

[0081]

The above-described embodiments of the present invention are examples for explaining the present invention, and are not intended to limit the scope of the present invention only to those embodiments. Those skilled in the art can implement the present invention in various other modes without departing from the gist of the present invention.

[0082]

【The invention's effect】

According to the present invention, even a person who does not have know-how can determine security measures suitable for the target information system or create a security policy.

[Brief description of the drawings]

FIG. 1 is a diagram showing an overall configuration of a security policy creation support system according to a first embodiment to which the present invention is applied.

FIG. 2 is a diagram showing a detailed configuration of the

FIG. 3 is a diagram showing a detailed configuration of a know-

FIG. 4 is a diagram showing data items that the know-

FIG. 5 is a diagram showing data items that the know-

FIG. 6 is a diagram showing data items that the case database 15 has.

FIG. 7 is a diagram showing data items that the user database 16 has.

FIG. 8 is a diagram showing a state before and after updating a case database 15 and a know-

FIG. 9 is a flowchart showing a standard security policy creation procedure;

FIG. 10 is a diagram showing a keyword

FIG. 11 is a diagram showing an

12 is a diagram showing an add /

13 is a diagram showing a threat extraction /

FIG. 14 is a diagram showing a measure determination / cost setting screen.

15 is a diagram showing a countermeasure planning /

FIG. 16 is a diagram showing a measure selection screen.

FIG. 17 is a diagram illustrating a know-how flow and a billing mechanism in the present embodiment;

FIG. 18 is a diagram illustrating an example of a menu screen.

FIG. 19 is a flowchart showing a detailed processing procedure for creating a template.

FIG. 20 is a diagram showing an overall configuration of a security policy creation support system according to a second embodiment to which the present invention is applied.

FIG. 21 is a flowchart showing a procedure of update processing performed by the database automatic

FIG. 22 is a diagram showing a

[Explanation of symbols]

DESCRIPTION OF

Claims (18)

前記情報資産が曝される脅威毎に、該脅威を識別するための脅威ID、該脅威の内容を示す攻撃方法、および、該脅威による損失額を単位時間当たりの割合で特定した基準リスク、を有する脅威要素からなる第二の要素データと、For each threat to which the information asset is exposed, a threat ID for identifying the threat, an attack method indicating the content of the threat, and a reference risk that specifies a loss amount due to the threat at a rate per unit time, Second element data consisting of threat elements

前記脅威への対策毎に、該対策を識別するための対策ID、該対策の具体的な内容を示す対策の内容、該対策に要するコスト額を単位時間当たりの割合で特定した基準コスト、および、該対策による前記基準リスクの削減額を単位時間当たりの割合で特定した基準削減効果、を有する対策要素からなる第三の要素データと、For each countermeasure against the threat, the countermeasure ID for identifying the countermeasure, the contents of the countermeasure indicating the specific contents of the countermeasure, the standard cost specifying the cost amount required for the countermeasure at a rate per unit time, and , Third element data consisting of countermeasure elements having a standard reduction effect that specifies the reduction amount of the standard risk by the countermeasure at a rate per unit time;

資産ID、および、該資産IDにより特定される情報資産に関連するキーワードを識別するためのキーワードID、を該資産ID毎に有する資産要素実績からなる第一の要素実績データと、First element result data consisting of asset element results and asset IDs and keyword IDs for identifying keywords related to information assets specified by the asset IDs, for each asset ID;

脅威ID、および、該脅威IDにより特定される脅威に関連するキーワードを識別するためのキーワードID、を該脅威ID毎に有する脅威要素実績からなる第二の要素実績データと、Second element result data comprising a threat element result having a threat ID and a keyword ID for identifying a keyword related to the threat specified by the threat ID;

対策ID、および、該対策IDにより特定される対策に関連するキーワードを識別するためのキーワードID、を該対策ID毎に有する対策要素実績からなる第三の要素実績データと、Third element result data consisting of countermeasure element results each having a countermeasure ID and a keyword ID for identifying a keyword related to the countermeasure specified by the countermeasure ID;

キーワード、および、該キーワードを識別するためのキーワードID、を該キーワード毎に有するキーワードデータと、Keyword data having a keyword and a keyword ID for identifying the keyword for each keyword;

を記憶する記憶部、制御部、表示部、および、入力部、を備えるセキュリティポリシーの作成支援システムであって、A security policy creation support system comprising a storage unit, a control unit, a display unit, and an input unit,

前記制御部は、The controller is

前記入力部を介して、キーワードの入力を受け付けるキーワード受付処理と、A keyword acceptance process for accepting an input of a keyword via the input unit;

前記キーワード受付処理で受け付けたキーワードに対応するキーワードIDを前記キーワードデータから抽出するキーワードID抽出処理と、A keyword ID extraction process for extracting a keyword ID corresponding to the keyword received in the keyword reception process from the keyword data;

前記キーワードID抽出処理で抽出したキーワードIDに関連する資産ID、脅威ID、および、対策IDをそれぞれ前記第一の要素実績データ、前記第二の要素実績データ、および、前記第三の要素実績データ、から抽出する要素抽出処理と、The asset ID, threat ID, and countermeasure ID related to the keyword ID extracted in the keyword ID extraction process are the first element result data, the second element result data, and the third element result data, respectively. Element extraction processing to extract from,

前記要素抽出処理で抽出された資産ID毎に、該資産IDにより特定される情報資産が曝される脅威を、前記要素抽出処理で抽出された脅威IDにより特定される脅威の中から前記入力部を介して特定する処理を受け付ける脅威特定処理と、For each asset ID extracted by the element extraction process, a threat to which the information asset specified by the asset ID is exposed is selected from the threats specified by the threat ID extracted by the element extraction process. A threat identification process that accepts a process identified via

前記脅威抽出処理で特定された脅威毎に、該脅威に対して採用する対策を、前記要素抽出処理で抽出された対策IDにより特定される対策の中から前記入力部を介して特定する処理を受け付ける対策特定処理と、For each threat identified by the threat extraction process, a process for identifying a countermeasure to be adopted for the threat from the countermeasures identified by the countermeasure ID extracted by the element extraction process via the input unit The countermeasure identification process to be accepted,

前記脅威特定処理で特定された脅威毎に、前記第二の要素データから前記基準リスクを抽出して加算することで、該資産毎の合計値であるリスク合計値を算出するとともに、前記脅威抽出処理で脅威を抽出した資産毎に、前記対策特定処理で特定された対策に対応する基準削減効果を前記第三の要素データから抽出し、該基準削減効果を前記リスク合計値から各々減算することで、残存リスク額を算出する残存リスク算出処理と、For each threat identified in the threat identification process, the reference risk is extracted from the second element data and added to calculate a risk total value that is a total value for each asset, and the threat extraction For each asset for which a threat has been extracted by processing, a standard reduction effect corresponding to the measure specified by the measure specifying process is extracted from the third element data, and the reference reduction effect is subtracted from the total risk value, respectively. In the residual risk calculation process for calculating the residual risk amount,

前記脅威抽出処理で脅威を抽出した資産毎に、前記対策特定処理で特定された対策に対応する基準コストを前記第三の要素データから抽出し、該基準コストを各々加算することにより所用コスト額を算出する所用コスト算出処理と、For each asset for which a threat has been extracted by the threat extraction process, a reference cost corresponding to the measure specified by the measure specifying process is extracted from the third element data, and the required cost amount is obtained by adding the reference cost to each asset. The required cost calculation process to calculate

前記脅威抽出処理で脅威を抽出した資産毎に、前記残存リスク額、前記所用コスト額、および、前記対策特定処理で特定された対策、を特定したセキュリティポリシーを作成し、該セキュリティポリシーを前記表示部に表示する表示処理と、For each asset from which a threat has been extracted by the threat extraction process, a security policy is created that specifies the residual risk amount, the required cost amount, and a measure specified by the measure specifying process, and the security policy is displayed. Display processing to be displayed on the part,

を行うことを特徴とするセキュリティポリシーの作成支援システム。A security policy creation support system characterized by

前記脅威特定処理は、前記要素抽出処理で抽出された資産ID毎に、前記要素抽出処理で抽出された脅威IDに対応する前記第二の要素データに含まれる少なくとも一つの情報をリストにして前記表示部に表示し、該リストの中から前記入力部を介して特定するものであること、を特徴とするセキュリティポリシーの作成支援システム。In the threat identification process, for each asset ID extracted in the element extraction process, at least one information included in the second element data corresponding to the threat ID extracted in the element extraction process is listed. A security policy creation support system which is displayed on a display unit and specified from the list via the input unit.

前記第二の要素実績データには、脅威毎に、前記セキュリティポリシーを作成する際に前記脅威特定処理で特定された回数がカウントされており、In the second element result data, for each threat, the number of times specified by the threat specifying process when the security policy is created is counted,

前記リストは、前記回数が多いものから順に上位に位置するようにされていること、を特徴とするセキュリティポリシーの作成支援システム。The security policy creation support system, wherein the list is arranged in a higher order in descending order of the number of times.

前記対策特定処理は、前記脅威抽出処理で特定された脅威毎に、前記要素抽出処理で抽出された対策IDに対応する前記第三の要素データに含まれる少なくとも一つの情報をリストにして前記表示部に表示し、該リストの中から前記入力部を介して特定するものであること、を特徴とするセキュリティポリシーの作成支援システム。The countermeasure specifying process displays, as a list, at least one piece of information included in the third element data corresponding to the countermeasure ID extracted in the element extraction process for each threat identified in the threat extraction process A security policy creation support system, characterized in that the security policy creation support system is displayed on the list and specified from the list via the input unit.

前記第三の要素実績データには、対策毎に、前記セキュリティポリシーを作成する際に前記対策特定処理で特定された回数がカウントされており、In the third element result data, for each measure, the number of times specified in the measure specifying process when the security policy is created is counted,

前記リストは、前記回数が多いものから順に上位に位置するようにされていること、を特徴とするセキュリティポリシーの作成支援システム。The security policy creation support system, wherein the list is arranged in a higher order in descending order of the number of times.

前記記憶部には、脅威を識別するための脅威ID、該脅威への対策を識別するための対策ID、および、該脅威IDにより特定される脅威に対して該対策IDにより特定される対策が前記セキュリティポリシーを作成する際に前記対策特定処理で特定された第一の回数、を有するリンクデータがさらに記憶されており、The storage unit includes a threat ID for identifying a threat, a countermeasure ID for identifying a countermeasure against the threat, and a countermeasure identified by the countermeasure ID for the threat identified by the threat ID. Link data having a first number specified in the measure specifying process when creating the security policy is further stored,

前記リストは、前記第一の回数が多いものから順に上位に位置するようにされていること、を特徴とするセキュリティポリシーの作成支援システム。The security policy creation support system, wherein the list is arranged in a higher order in descending order of the first number.

前記第三の要素実績データには、対策毎に、前記セキュリティポリシーを作成する際に前記対策特定処理で特定された第二の回数がカウントされており、In the third element result data, for each measure, the second number of times specified in the measure specifying process when the security policy is created is counted,

前記リストは、前記第一の回数が同じ場合には、前記第二の回数が多いものから順に上位に位置するようにされていること、を特徴とするセキュリティポリシーの作成支援システム。The list is arranged such that, when the first number of times is the same, the list is arranged in order from the largest second number of times.

前記リンクデータは、前記脅威IDにより特定される脅威又は前記対策IDにより特定される対策に関連するキーワードを識別するためのキーワードID、および、該キーワードIDにより特定されるキーワードが前記セキュリティポリシーを作成する際に使用された第三の回数、をさらに有しており、The link data includes a keyword ID for identifying a keyword identified by the threat ID or a keyword related to the countermeasure identified by the countermeasure ID, and a keyword identified by the keyword ID creates the security policy. And a third number of times used in

前記リストは、前記第一の回数及び前記第二の回数が同じ場合には、前記第三の回数が多いものから順に上位に位置するようにされていること、を特徴とするセキュリティポリシーの作成支援システム。Creation of a security policy characterized in that, when the first number of times and the second number of times are the same, the list is arranged in order from the largest number of the third number of times. Support system.

前記制御部は、The controller is

前記入力部を介してユーザIDの入力を受け付けるユーザID入力処理と、A user ID input process for receiving an input of a user ID via the input unit;

前記入力部を介して、前記第一の要素実績データ、前記第二の要素実績データ、または、前記第三の要素実績データに、それぞれ新たな資産要素実績、脅威要素実績、または、対策要素実績、を追加する更新処理と、Via the input unit, new asset element results, threat element results, or countermeasure element results are added to the first element result data, the second element result data, or the third element result data, respectively. Update process to add,

前記更新処理において追加を行ったユーザのユーザIDを前記資産要素実績、前記脅威要素実績、または、前記対策要素実績、に追加するユーザID追加処理と、A user ID addition process for adding the user ID of the user who added in the update process to the asset element result, the threat element result, or the countermeasure element result;

前記更新処理により追加された前記資産要素実績、前記脅威要素実績、または、前記対策要素実績が、前記セキュリティポリシーを作成する際に前記対策特定処理で特定された回数に所定の金額を乗算することにより、前記ユーザID毎にノウハウ提供料を算出するノウハウ提供料算出処理と、Multiplying a predetermined amount by the number of times the asset element result, the threat element result, or the countermeasure element result added by the update process is specified by the countermeasure specifying process when the security policy is created. By know-how provision fee calculation processing for calculating a know-how provision fee for each user ID,

をさらに行うことを特徴とするセキュリティポリシーの作成支援システム。Security policy creation support system characterized by further performing

情報資産毎に、該情報資産を識別するための資産ID、を有する第一の要素データと、First element data having an asset ID for identifying the information asset for each information asset;

前記情報資産が曝される脅威毎に、該脅威を識別するための脅威ID、該脅威の内容を示す攻撃方法、および、該脅威による損失額を単位時間当たりの割合で特定した基準リスク、を有する第二の要素データと、For each threat to which the information asset is exposed, a threat ID for identifying the threat, an attack method indicating the content of the threat, and a reference risk that specifies a loss amount due to the threat at a rate per unit time, Second element data having,

前記脅威への対策毎に、該対策を識別するための対策ID、該対策の具体的な内容を示す対策の内容、該対策に要するコスト額を単位時間当たりの割合で特定した基準コスト、および、該対策による前記基準リスクの削減額を単位時間当たりの割合で特定した基準削減効果、を有する第三の要素データと、For each countermeasure against the threat, the countermeasure ID for identifying the countermeasure, the contents of the countermeasure indicating the specific contents of the countermeasure, the standard cost specifying the cost amount required for the countermeasure at a rate per unit time, and A third element data having a standard reduction effect that specifies the reduction amount of the standard risk by the measure at a rate per unit time;

資産ID、および、該資産IDにより特定される情報資産に関連するキーワードを識別するためのキーワードID、を該資産ID毎に有する資産要素実績からなる第一の要素実績データと、First element result data consisting of asset element results and asset IDs and keyword IDs for identifying keywords related to information assets specified by the asset IDs, for each asset ID;

脅威ID、および、該脅威IDにより特定される脅威に関連するキーワードを識別するためのキーワードID、を該脅威ID毎に有する脅威要素実績からなる第二の要素実績データと、Second element result data comprising a threat element result having a threat ID and a keyword ID for identifying a keyword related to the threat specified by the threat ID;

対策ID、および、該対策IDにより特定される対策に関連するキーワードを識別するためのキーワードID、を該対策ID毎に有する対策要素実績からなる第三の要素実績データと、Third element result data consisting of countermeasure element results each having a countermeasure ID and a keyword ID for identifying a keyword related to the countermeasure specified by the countermeasure ID;

キーワード、および、該キーワードを識別するためのキーワードID、を該キーワード毎に有するキーワードデータと、Keyword data having a keyword and a keyword ID for identifying the keyword for each keyword;

を記憶する記憶手段、Storage means for storing

前記入力手段を介して、キーワードの入力を受け付けるキーワード受付処理と、A keyword receiving process for receiving an input of a keyword via the input means;

前記キーワード受付処理で受け付けたキーワードに対応するキーワードIDを前記キーワードデータから抽出するキーワードID抽出処理と、A keyword ID extraction process for extracting a keyword ID corresponding to the keyword received in the keyword reception process from the keyword data;

前記キーワードID抽出処理で抽出したキーワードIDに関連する資産ID、脅威ID、および、対策IDをそれぞれ前記第一の要素実績データ、前記第二の要素実績データ、および、前記第三の要素実績データ、から抽出する要素抽出処理と、The asset ID, threat ID, and countermeasure ID related to the keyword ID extracted in the keyword ID extraction process are the first element result data, the second element result data, and the third element result data, respectively. Element extraction processing to extract from,

前記要素抽出処理で抽出された資産ID毎に、該資産IDにより特定される情報資産が曝される脅威を、前記要素抽出処理で抽出された脅威IDにより特定される脅威の中から前記入力手段を介して特定する処理を受け付ける脅威特定処理と、For each asset ID extracted by the element extraction process, a threat to which the information asset specified by the asset ID is exposed is selected from the threats specified by the threat ID extracted by the element extraction process. A threat identification process that accepts a process identified via

前記脅威抽出処理で特定された脅威毎に、該脅威に対して採用する対策を、前記要素抽出処理で抽出された対策IDにより特定される対策の中から前記入力手段を介して特定する処理を受け付ける対策特定処理と、For each threat identified by the threat extraction process, a process for identifying a countermeasure to be adopted for the threat from the countermeasures identified by the countermeasure ID extracted by the element extraction process via the input unit The countermeasure identification process to be accepted,

前記脅威特定処理で特定された脅威毎に、前記第二の要素データから前記基準リスクを抽出して加算することで、該資産毎の合計値であるリスク合計値を算出するとともに、前記脅威抽出処理で脅威を抽出した資産毎に、前記対策特定処理で特定された対策に対応する基準削減効果を前記第三の要素データから抽出し、該基準削減効果を前記リスク合計値から各々減算することで、残存リスク額を算出する残存リスク算出処理と、For each threat identified in the threat identification process, the reference risk is extracted from the second element data and added to calculate a risk total value that is a total value for each asset, and the threat extraction For each asset for which a threat has been extracted by processing, a standard reduction effect corresponding to the measure specified by the measure specifying process is extracted from the third element data, and the reference reduction effect is subtracted from the total risk value, respectively. In the residual risk calculation process for calculating the residual risk amount,

前記脅威抽出処理で脅威を抽出した資産毎に、前記対策特定処理で特定された対策に対応する基準コストを前記第三の要素データから抽出し、該基準コストを各々加算することにより所用コスト額を算出する所用コスト算出処理と、For each asset for which a threat has been extracted by the threat extraction process, a reference cost corresponding to the measure specified by the measure specifying process is extracted from the third element data, and the required cost amount is obtained by adding the reference cost to each asset. The required cost calculation process to calculate

前記脅威抽出処理で脅威を抽出した資産毎に、前記残存リスク額、前記所用コスト額、および、前記対策特定処理で特定された対策、を特定したセキュリティポリシーを作成し、該セキュリティポリシーを前記表示手段に表示する表示処理と、For each asset from which a threat has been extracted by the threat extraction process, a security policy is created that specifies the residual risk amount, the required cost amount, and a measure specified by the measure specifying process, and the security policy is displayed. Display processing to be displayed on the means;

を行う制御手段、Control means for performing,

として機能させることを特徴とするプログラム。A program characterized by functioning as

前記脅威特定処理は、前記要素抽出処理で抽出された資産ID毎に、前記要素抽出処理で抽出された脅威IDに対応する第二の要素データに含まれる少なくとも一つの情報をリストにして前記表示手段に表示し、該リストの中から前記入力手段を介して特定するものであること、を特徴とするプログラム。In the threat identification process, for each asset ID extracted in the element extraction process, at least one piece of information included in second element data corresponding to the threat ID extracted in the element extraction process is displayed as a list. A program that is displayed on the means and specified from the list via the input means.

前記第二の要素実績データには、脅威毎に、前記セキュリティポリシーを作成する際に前記脅威特定処理で特定された回数がカウントされており、In the second element result data, for each threat, the number of times specified by the threat specifying process when the security policy is created is counted,

前記リストは、前記回数が多いものから順に上位に位置するようにされていること、を特徴とするプログラム。The program is characterized in that the list is arranged in a higher order in descending order of the number of times.

前記対策特定処理は、前記脅威抽出処理で特定された脅威毎に、前記要素抽出処理で抽出された対策IDに対応する第三の要素データに含まれる少なくとも一つの情報をリストにして前記表示手段に表示し、該リストの中から前記入力手段を介して特定するものであること、を特徴とするプログラム。In the countermeasure identifying process, for each threat identified in the threat extracting process, the display unit lists at least one information included in the third element data corresponding to the countermeasure ID extracted in the element extracting process. And a program specified in the list via the input means.

前記第三の要素実績データには、対策毎に、前記セキュリティポリシーを作成する際に前記対策特定処理で特定された回数がカウントされており、In the third element result data, for each measure, the number of times specified in the measure specifying process when the security policy is created is counted,

前記リストは、前記回数が多いものから順に上位に位置するようにされていること、を特徴とするプログラム。The program is characterized in that the list is arranged in a higher order in descending order of the number of times.

前記記憶手段には、脅威を識別するための脅威ID、該脅威への対策を識別するための対策ID、および、該脅威IDにより特定される脅威に対して該対策IDにより特定される対策が前記セキュリティポリシーを作成する際に前記対策特定処理で特定された第一の回数、を有するリンクデータがさらに記憶されており、The storage means includes a threat ID for identifying a threat, a countermeasure ID for identifying a countermeasure against the threat, and a countermeasure identified by the countermeasure ID for the threat identified by the threat ID. Link data having a first number specified in the measure specifying process when creating the security policy is further stored,

前記リストは、前記第一の回数が多いものから順に上位に位置するようにされていること、を特徴とするプログラム。The list is arranged such that the list is positioned in order from the one with the highest first number of times.

前記第三の要素実績データには、対策毎に、前記セキュリティポリシーを作成する際に前記対策特定処理で特定された第二の回数がカウントされており、In the third element result data, for each measure, the second number of times specified in the measure specifying process when the security policy is created is counted,

前記リストは、前記第一の回数が同じ場合には、前記第二の回数が多いものから順に上位に位置するようにされていること、を特徴とするプログラム。The list is arranged such that, when the first number of times is the same, the list is arranged in order from the largest second number of times.

前記リンクデータは、前記脅威IDにより特定される脅威又は前記対策IDにより特定される対策に関連するキーワードを識別するためのキーワードID、および、該キーワーThe link data includes a keyword ID for identifying a keyword identified by the threat identified by the threat ID or a countermeasure identified by the countermeasure ID, and the keyword ドIDにより特定されるキーワードが前記セキュリティポリシーを作成する際に使用された第三の回数、をさらに有しており、A third number of times that the keyword identified by the domain ID was used in creating the security policy,

前記リストは、前記第一の回数及び前記第二の回数が同じ場合には、前記第三の回数が多いものから順に上位に位置するようにされていること、を特徴とするプログラム。The list is arranged such that, when the first number of times and the second number of times are the same, the list is arranged in order from the largest third number of times.

前記制御手段に、In the control means,

前記入力手段を介してユーザIDの入力を受け付けるユーザID入力処理と、A user ID input process for receiving an input of a user ID via the input means;

前記入力手段を介して、前記第一の要素実績データ、前記第二の要素実績データ、または、前記第三の要素実績データに、それぞれ新たな資産要素実績、脅威要素実績、または、対策要素実績、を追加する更新処理と、Via the input means, new asset element results, threat element results, or countermeasure element results are added to the first element result data, the second element result data, or the third element result data, respectively. Update process to add,

前記更新処理において追加を行ったユーザのユーザIDを前記資産要素実績、前記脅威要素実績、または、前記対策要素実績、に追加するユーザID追加処理と、A user ID addition process for adding the user ID of the user who added in the update process to the asset element result, the threat element result, or the countermeasure element result;

前記更新処理により追加された前記資産要素実績、前記脅威要素実績、または、前記対策要素実績が、前記セキュリティポリシーを作成する際に前記対策特定処理で特定された回数に所定の金額を乗算することにより、前記ユーザID毎にノウハウ提供料を算出するノウハウ提供料算出処理と、Multiplying a predetermined amount by the number of times the asset element result, the threat element result, or the countermeasure element result added by the update process is specified by the countermeasure specifying process when the security policy is created. By know-how provision fee calculation processing for calculating a know-how provision fee for each user ID,

をさらに行わせることを特徴とするプログラム。A program characterized in that it is further performed.

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2001398244A JP3872689B2 (en) | 2001-12-27 | 2001-12-27 | Security policy creation support system and security measure decision support system |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2001398244A JP3872689B2 (en) | 2001-12-27 | 2001-12-27 | Security policy creation support system and security measure decision support system |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2003196476A JP2003196476A (en) | 2003-07-11 |

| JP2003196476A5 JP2003196476A5 (en) | 2004-10-28 |

| JP3872689B2 true JP3872689B2 (en) | 2007-01-24 |

Family

ID=27603756

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2001398244A Expired - Fee Related JP3872689B2 (en) | 2001-12-27 | 2001-12-27 | Security policy creation support system and security measure decision support system |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP3872689B2 (en) |

Families Citing this family (17)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP4504706B2 (en) * | 2004-03-09 | 2010-07-14 | 株式会社日立製作所 | Integrated system security design method and program thereof |

| JP4197311B2 (en) | 2004-06-22 | 2008-12-17 | インターナショナル・ビジネス・マシーンズ・コーポレーション | Security policy generation method, security policy generation device, program, and recording medium |

| US8132225B2 (en) * | 2004-09-30 | 2012-03-06 | Rockwell Automation Technologies, Inc. | Scalable and flexible information security for industrial automation |

| JP4747591B2 (en) * | 2005-01-31 | 2011-08-17 | 日本電気株式会社 | Confidential document retrieval system, confidential document retrieval method, and confidential document retrieval program |

| JP4663484B2 (en) * | 2005-04-25 | 2011-04-06 | 株式会社日立製作所 | System security design / evaluation support tool, system security design support tool, system security design / evaluation support program, and system security design support program |

| JP4961943B2 (en) * | 2006-10-24 | 2012-06-27 | 富士通株式会社 | Development support program, development support method, and development support apparatus |

| JP2008287435A (en) * | 2007-05-16 | 2008-11-27 | Toshiba Corp | Security level monitoring evaluation device and security level monitoring evaluation program |

| JP5020776B2 (en) * | 2007-10-29 | 2012-09-05 | 株式会社エヌ・ティ・ティ・データ | Information security measure decision support apparatus and method, and computer program |

| US20110283336A1 (en) * | 2008-12-12 | 2011-11-17 | Nec Europe Ltd. | Method and system for supporting the generation of access control preferences and/or privacy preferences for users in a pervasive service environment |

| JP4469910B1 (en) | 2008-12-24 | 2010-06-02 | 株式会社東芝 | Security measure function evaluation program |

| JP4970484B2 (en) * | 2009-03-27 | 2012-07-04 | 株式会社東芝 | Office quality control device, office quality control processing program, and office quality control processing method |

| JP5407637B2 (en) * | 2009-07-28 | 2014-02-05 | 日本電気株式会社 | Countermeasure candidate generation system, countermeasure candidate generation method and program |

| JP5117555B2 (en) * | 2010-08-12 | 2013-01-16 | 株式会社東芝 | Threat analysis support device and threat analysis support program |

| WO2016132730A1 (en) * | 2015-02-16 | 2016-08-25 | 日本電気株式会社 | Design assist device, design assist system, design assist method, and program storage medium |

| JP6977577B2 (en) * | 2018-01-18 | 2021-12-08 | 富士通株式会社 | Cyber Threat Assessment Device, Cyber Threat Assessment Program and Cyber Threat Assessment Method |

| JP7220095B2 (en) * | 2019-02-22 | 2023-02-09 | 株式会社日立製作所 | Security design planning support device |

| WO2023233709A1 (en) * | 2022-05-30 | 2023-12-07 | パナソニックIpマネジメント株式会社 | Threat analysis method, threat analysis system, and program |

-

2001

- 2001-12-27 JP JP2001398244A patent/JP3872689B2/en not_active Expired - Fee Related

Also Published As

| Publication number | Publication date |

|---|---|

| JP2003196476A (en) | 2003-07-11 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP3872689B2 (en) | Security policy creation support system and security measure decision support system | |

| US20240022608A1 (en) | Method, apparatus, and computer-readable medium for data protection simulation and optimization in a computer network | |

| US20150032645A1 (en) | Computer-implemented systems and methods of performing contract review | |

| US20060059162A1 (en) | Method and system to convert paper documents to electronic documents and manage the electronic documents | |

| WO2008156507A1 (en) | System and method for analyzing patent value | |

| US11921737B2 (en) | ETL workflow recommendation device, ETL workflow recommendation method and ETL workflow recommendation system | |

| WO2013068854A2 (en) | Systems, methods, and interfaces for analyzing conceptually-related portions of text | |

| JP2007233474A (en) | Case information preparation support system and program | |

| US9087053B2 (en) | Computer-implemented document manager application enabler system and method | |

| US20140181007A1 (en) | Trademark reservation system | |

| JP2002352062A (en) | Security evaluation device | |

| JPWO2015118618A1 (en) | Document analysis system, document analysis method, and document analysis program | |

| US20150026079A1 (en) | Systems and methods for determining packages of licensable assets | |

| Swaminathan et al. | Wearmail: On-the-go access to information in your email with a privacy-preserving human computation workflow | |

| JP5294002B2 (en) | Document management system, document management program, and document management method | |

| JP6732084B1 (en) | Computer program, transmission method and transmission device | |

| JP2016192176A (en) | Security measure support device and security measure support method | |

| JP4518168B2 (en) | Related document presentation system and program | |

| JP7278100B2 (en) | Post evaluation system and method | |

| CN112631889A (en) | Portrayal method, device and equipment for application system and readable storage medium | |

| US20100004954A1 (en) | Systems for digital management of underwriting insurance contracts | |

| CN114691894B (en) | Paperless financial data management method for electronic information full-link knowledge graph | |

| KR20150073830A (en) | Method, server and computer-readable recording media for providing on-line mentoring service | |

| KR20200143989A (en) | The person in charge assignment system and method based on type classification for customer inquiries | |

| TW201539217A (en) | A document analysis system, document analysis method and document analysis program |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20060210 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20060214 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20060417 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20060926 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20061020 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20091027 Year of fee payment: 3 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20101027 Year of fee payment: 4 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20111027 Year of fee payment: 5 |

|

| LAPS | Cancellation because of no payment of annual fees |