JP2017512350A - 集中型ネットワーキング及びストレージのための方法及びシステム - Google Patents

集中型ネットワーキング及びストレージのための方法及びシステム Download PDFInfo

- Publication number

- JP2017512350A JP2017512350A JP2016575306A JP2016575306A JP2017512350A JP 2017512350 A JP2017512350 A JP 2017512350A JP 2016575306 A JP2016575306 A JP 2016575306A JP 2016575306 A JP2016575306 A JP 2016575306A JP 2017512350 A JP2017512350 A JP 2017512350A

- Authority

- JP

- Japan

- Prior art keywords

- storage

- network

- controller

- protocol

- data

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F9/00—Arrangements for program control, e.g. control units

- G06F9/06—Arrangements for program control, e.g. control units using stored programs, i.e. using an internal store of processing equipment to receive or retain programs

- G06F9/44—Arrangements for executing specific programs

- G06F9/455—Emulation; Interpretation; Software simulation, e.g. virtualisation or emulation of application or operating system execution engines

- G06F9/45533—Hypervisors; Virtual machine monitors

- G06F9/45541—Bare-metal, i.e. hypervisor runs directly on hardware

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F13/00—Interconnection of, or transfer of information or other signals between, memories, input/output devices or central processing units

- G06F13/14—Handling requests for interconnection or transfer

- G06F13/16—Handling requests for interconnection or transfer for access to memory bus

- G06F13/1605—Handling requests for interconnection or transfer for access to memory bus based on arbitration

- G06F13/1642—Handling requests for interconnection or transfer for access to memory bus based on arbitration with request queuing

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F3/00—Input arrangements for transferring data to be processed into a form capable of being handled by the computer; Output arrangements for transferring data from processing unit to output unit, e.g. interface arrangements

- G06F3/06—Digital input from, or digital output to, record carriers, e.g. RAID, emulated record carriers or networked record carriers

- G06F3/0601—Interfaces specially adapted for storage systems

- G06F3/0602—Interfaces specially adapted for storage systems specifically adapted to achieve a particular effect

- G06F3/061—Improving I/O performance

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F3/00—Input arrangements for transferring data to be processed into a form capable of being handled by the computer; Output arrangements for transferring data from processing unit to output unit, e.g. interface arrangements

- G06F3/06—Digital input from, or digital output to, record carriers, e.g. RAID, emulated record carriers or networked record carriers

- G06F3/0601—Interfaces specially adapted for storage systems

- G06F3/0628—Interfaces specially adapted for storage systems making use of a particular technique

- G06F3/0662—Virtualisation aspects

- G06F3/0664—Virtualisation aspects at device level, e.g. emulation of a storage device or system

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F3/00—Input arrangements for transferring data to be processed into a form capable of being handled by the computer; Output arrangements for transferring data from processing unit to output unit, e.g. interface arrangements

- G06F3/06—Digital input from, or digital output to, record carriers, e.g. RAID, emulated record carriers or networked record carriers

- G06F3/0601—Interfaces specially adapted for storage systems

- G06F3/0668—Interfaces specially adapted for storage systems adopting a particular infrastructure

- G06F3/067—Distributed or networked storage systems, e.g. storage area networks [SAN], network attached storage [NAS]

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F9/00—Arrangements for program control, e.g. control units

- G06F9/06—Arrangements for program control, e.g. control units using stored programs, i.e. using an internal store of processing equipment to receive or retain programs

- G06F9/46—Multiprogramming arrangements

- G06F9/50—Allocation of resources, e.g. of the central processing unit [CPU]

- G06F9/5083—Techniques for rebalancing the load in a distributed system

- G06F9/5088—Techniques for rebalancing the load in a distributed system involving task migration

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L67/00—Network arrangements or protocols for supporting network services or applications

- H04L67/01—Protocols

- H04L67/10—Protocols in which an application is distributed across nodes in the network

- H04L67/1001—Protocols in which an application is distributed across nodes in the network for accessing one among a plurality of replicated servers

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L67/00—Network arrangements or protocols for supporting network services or applications

- H04L67/01—Protocols

- H04L67/10—Protocols in which an application is distributed across nodes in the network

- H04L67/1097—Protocols in which an application is distributed across nodes in the network for distributed storage of data in networks, e.g. transport arrangements for network file system [NFS], storage area networks [SAN] or network attached storage [NAS]

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F2209/00—Indexing scheme relating to G06F9/00

- G06F2209/50—Indexing scheme relating to G06F9/50

- G06F2209/5018—Thread allocation

Landscapes

- Engineering & Computer Science (AREA)

- Theoretical Computer Science (AREA)

- Physics & Mathematics (AREA)

- General Engineering & Computer Science (AREA)

- General Physics & Mathematics (AREA)

- Software Systems (AREA)

- Human Computer Interaction (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Information Retrieval, Db Structures And Fs Structures Therefor (AREA)

Abstract

Description

本出願は、2014年3月8日に出願された「アプリケーション駆動型ストレージアクセスのための方法及びシステム(Method and Apparatus for Application Driven Storage Access)」という名称の米国特許出願第61/950,036号、及び2014年6月26日に出願された「仮想クラスタIOのための装置(Apparatus for Virtualized Cluster IO)」という名称の米国特許出願第62/017,257号に対する優先権を主張するものであり、これらの各仮特許出願はその全体が引用により本明細書に組み入れられる。

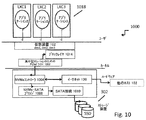

106 CPU

108 メモリ

110 PCIeバス

112 ストレージコントローラ

118 ネットワークコントローラ

300 集中型IOコントローラ

302 ストレージ装置

304 カットスルーデータ経路

308 DAS

310 SAN

Claims (27)

- 集中型入力/出力コントローラを備えた装置であって、前記集中型入力/出力コントローラは、

物理的ターゲットストレージ媒体コントローラと、

物理的ネットワークインターフェイスコントローラと、

前記ストレージ媒体コントローラと前記ネットワークコントローラとの間のゲートウェイと、

を備え、前記ゲートウェイは、前記ストレージ媒体コントローラと前記ネットワークインターフェイスコントローラとの間のストレージトラフィック及びネットワークトラフィックのための直接接続を提供する、

ことを特徴とする装置。 - 前記ストレージ媒体コントローラによって制御されるストレージ媒体を、該ストレージ媒体の位置に関わらずローカルに接続されたストレージとして提示する仮想ストレージインターフェイスをさらに備える、

請求項1に記載の装置。 - 前記ストレージ媒体コントローラによって制御されるストレージ媒体を、該ストレージ媒体の数又はタイプに関わらずローカルに接続されたストレージとして提示する仮想ストレージインターフェイスをさらに備える、

請求項1に記載の装置。 - 前記ストレージ媒体の動的プロビジョニングを容易にする仮想ストレージインターフェイスをさらに備え、前記物理ストレージは、局所的又は遠隔的に存在することができる、

請求項1に記載の装置。 - 前記ストレージ媒体の動的プロビジョニングを容易にする仮想ネットワークインターフェイスをさらに備え、前記物理ストレージは、局所的又は遠隔的に存在することができる、

請求項1に記載の装置。 - 前記装置は、ホストコンピュータシステム上のコントローラカードとして導入されるように適合される、

請求項1に記載の装置。 - 前記ゲートウェイは、前記ホストコンピュータシステムのCPU上で実行される前記オペレーティングシステムによる介入、ハイパーバイザによる介入、又はその他のソフトウェアによる介入を伴わずに動作する、

請求項6に記載の装置。 - 前記装置は、前記装置のストレージ機能及びネットワーク機能の少なくとも一方を提供するフィールドプログラマブルゲートアレイ、ASIC及びネットワークプロセッサのうちの少なくとも1つを備える、

請求項1に記載の装置。 - 前記装置は、ネットワーク展開されたスイッチとして構成される、

請求項1に記載の装置。 - ストレージ媒体命令を第1のプロトコルと少なくとも1つの他のプロトコルとの間で変換する、前記装置の機能コンポーネントをさらに含む、

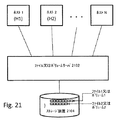

請求項1に記載の装置。 - ストレージ装置の仮想化方法であって、

第1のストレージプロトコルでの命令に応答する物理ストレージ装置にアクセスするステップと、

前記第1のストレージプロトコルと第2ストレージプロトコルとの間で命令を変換するステップと、

前記第2のプロトコルを用いて前記物理ストレージ装置をオペレーティングシステムに提示することにより、前記オペレーティングシステムを使用するホストコンピュータシステムに対して前記物理ストレージ装置が局所的に存在するか、それとも遠隔的に存在するかに関わらず、前記物理ストレージ装置のストレージが動的に展開されるようにするステップと、

を含むことを特徴とする方法。 - 前記第1のプロトコルは、SATAプロトコル、NVMEプロトコル、SASプロトコル、iSCSIプロトコル、ファイバチャネルプロトコル及びファイバチャネルオーバイーサネット(登録商標)プロトコルのうちの少なくとも1つである、

請求項11に記載の方法。 - 前記第2のプロトコルは、NVMeプロトコルである、

請求項11に記載の方法。 - オペレーティングシステムと、前記第1及び第2ストレージプロトコル間における命令の変換を行う装置との間のインターフェイスを提供するステップをさらに含む、

請求項11に記載の方法。 - 前記命令の変換を行う装置と、遠隔地に存在するネットワーク展開されたストレージ装置との間のNVMeオーバイーサネット(登録商標)接続を提供するステップをさらに含む、

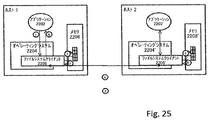

請求項11に記載の方法。 - ターゲット物理ストレージ装置に記憶されたアプリケーション、コンテナ及びデータのうちの少なくとも1つの移動を容易にする方法であって、

集中型ストレージ及びネットワーキングコントローラを提供して、ゲートウェイが、ホストコンピュータのCPU上で実行されるオペレーティングシステムの介入、ハイパーバイザの介入、又はその他のソフトウェアの介入を必要とせずに前記装置のストレージコンポーネントとネットワーキングコンポーネントとの間のネットワーク及びストレージトラフィックのための接続を提供するステップと、

前記少なくとも1つのアプリケーション又はコンテナを、前記集中型ストレージ及びネットワーキングコントローラによって制御されるターゲット物理ストレージ装置にマッピングすることにより、前記ターゲット物理ストレージ装置に記憶されたアプリケーション、コンテナ又はデータが1又は2以上の他のコンピュータシステムに移動する際に、前記アプリケーション又はコンテナが、前記ターゲット物理ストレージが接続された前記ホストシステムのCPU上で実行されるオペレーティングシステムの介入、ハイパーバイザの介入、又はソフトウェアの介入を必要せずに前記ターゲット物理ストレージにアクセスできるようにするステップと、

を含むことを特徴とする方法。 - 前記移動は、Linux(登録商標)コンテナの移動である、

請求項16に記載の方法。 - 前記移動は、ハイパーバイザにおいて実行される仮想マシンの移動である、

請求項16に記載の方法。 - 前記移動は、スケールアウトアプリケーションの移動である、

請求項16に記載の方法。 - 前記ターゲット物理ストレージは、iSCSIプロトコル、ファイバチャネルプトロコル及びファイバチャネルオーバイーサネット(登録商標)プロトコルのうちの少なくとも1つを使用するネットワーク展開されたストレージ装置である、

請求項16に記載の方法。 - 前記ターゲット物理ストレージは、SASプロトコル、SATAプロトコル及びNVMEプロトコルのうちの少なくとも1つを使用する直接接続されたストレージ装置である、

請求項16に記載の方法。 - ネットワークのサービス品質(QoS)を提供する方法であって、

集中型ストレージ及びネットワーキングコントローラを提供して、ゲートウェイが、ホストコンピュータのCPU上で実行されるオペレーティングシステムの介入、ハイパーバイザの介入、又はソフトウェアの介入を伴わずに前記装置のストレージコンポーネントとネットワーキングコンポーネントとの間のネットワークトラフィック及びストレージトラフィックのための接続を提供するステップと、

前記集中型ストレージ及びネットワーキングコントローラによって処理される前記ストレージトラフィック及び前記ネットワークトラフィックの少なくとも一方に基づいて、ホストコンピュータのオペレーティングシステムの介入を伴わずに、前記ストレージ及びネットワーキングコントローラが展開されたデータ経路を有するネットワークに関連する少なくとも1つのサービス品質(QoS)パラメータを管理するステップと、

を含むことを特徴とする方法。 - 前記QoSパラメータは、帯域幅パラメータ、ネットワークレイテンシパラメータ、IO性能パラメータ、スループットパラメータ、ストレージタイプパラメータ及びストレージレイテンシパラメータからなる群から選択される、

請求項22に記載の方法。 - 前記QoSは、前記集中型ストレージ及びネットワークコントローラを介してストレージによってサービスを受けるアプリケーション及びコンテナの少なくとも一方がホストコンピュータから別のコンピュータに移動する際に自動的に維持される、

請求項22に記載の方法。 - 前記QoSは、前記集中型ストレージ及びネットワークコントローラを介してアプリケーション及びコンテナの少なくとも一方にサービスを提供する少なくとも1つのターゲットストレージ装置が第1の位置から少なくとも1つの第2の位置に移動する際に自動的に維持される、

請求項22に記載の方法。 - ネットワークトラフィックデータの暗号化、ストレージ内のデータの暗号化、及びネットワークトラフィックデータとストレージ内のデータとの暗号化からなる群からセキュリティ機能が選択される、

請求項22に記載の方法。 - 圧縮、保護レベル、RAIDレベル、ストレージ媒体タイプ、グローバル重複排除、並びに目標復旧時点(RPO)及び目標復旧時間(RTO)の少なくとも一方を達成するためのスナップショット間隔からなる群から選択された1又は2以上のストレージ機能が提供される、

請求項22に記載の方法。

Applications Claiming Priority (5)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US201461950036P | 2014-03-08 | 2014-03-08 | |

| US61/950,036 | 2014-03-08 | ||

| US201462017257P | 2014-06-26 | 2014-06-26 | |

| US62/017,257 | 2014-06-26 | ||

| PCT/US2015/019206 WO2015138245A1 (en) | 2014-03-08 | 2015-03-06 | Methods and systems for converged networking and storage |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2017512350A true JP2017512350A (ja) | 2017-05-18 |

| JP2017512350A5 JP2017512350A5 (ja) | 2018-04-26 |

Family

ID=54017456

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2016575306A Pending JP2017512350A (ja) | 2014-03-08 | 2015-03-06 | 集中型ネットワーキング及びストレージのための方法及びシステム |

Country Status (8)

| Country | Link |

|---|---|

| US (4) | US20150254088A1 (ja) |

| EP (1) | EP3117583A4 (ja) |

| JP (1) | JP2017512350A (ja) |

| KR (1) | KR20160138448A (ja) |

| CN (1) | CN106688217B (ja) |

| AU (2) | AU2015229802A1 (ja) |

| CA (1) | CA2941702A1 (ja) |

| WO (1) | WO2015138245A1 (ja) |

Cited By (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2019175445A (ja) * | 2018-03-26 | 2019-10-10 | 三星電子株式会社Samsung Electronics Co.,Ltd. | 格納システム及びそのホスト格納ドライブ並びにデータ格納方法 |

| WO2020208915A1 (ja) * | 2019-04-12 | 2020-10-15 | 株式会社日立製作所 | 制御方法および制御装置 |

| JP2021506038A (ja) * | 2017-12-05 | 2021-02-18 | ソニー・インタラクティブエンタテインメント エルエルシー | 超高速かつ低遅延なネットワークストレージ |

| US11036659B2 (en) | 2019-03-20 | 2021-06-15 | Toshiba Memory Corporation | Memory system for receiving communication information from external device via virtual channels and control method of memory system |

Families Citing this family (152)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US11921658B2 (en) | 2014-03-08 | 2024-03-05 | Diamanti, Inc. | Enabling use of non-volatile media-express (NVMe) over a network |

| US10635316B2 (en) | 2014-03-08 | 2020-04-28 | Diamanti, Inc. | Methods and systems for data storage using solid state drives |

| US10628353B2 (en) | 2014-03-08 | 2020-04-21 | Diamanti, Inc. | Enabling use of non-volatile media-express (NVMe) over a network |

| US9503422B2 (en) * | 2014-05-09 | 2016-11-22 | Saudi Arabian Oil Company | Apparatus, systems, platforms, and methods for securing communication data exchanges between multiple networks for industrial and non-industrial applications |

| US9823842B2 (en) | 2014-05-12 | 2017-11-21 | The Research Foundation For The State University Of New York | Gang migration of virtual machines using cluster-wide deduplication |

| US9990313B2 (en) | 2014-06-19 | 2018-06-05 | Hitachi, Ltd. | Storage apparatus and interface apparatus |

| US9934177B2 (en) | 2014-11-04 | 2018-04-03 | Cavium, Inc. | Methods and systems for accessing storage using a network interface card |

| US9853873B2 (en) | 2015-01-10 | 2017-12-26 | Cisco Technology, Inc. | Diagnosis and throughput measurement of fibre channel ports in a storage area network environment |

| US9954936B2 (en) | 2015-03-02 | 2018-04-24 | International Business Machines Corporation | Migrating legacy applications to a multi-tenant computing environment |

| US9900250B2 (en) | 2015-03-26 | 2018-02-20 | Cisco Technology, Inc. | Scalable handling of BGP route information in VXLAN with EVPN control plane |

| CN106161384A (zh) * | 2015-04-15 | 2016-11-23 | 伊姆西公司 | 用于在移动设备中提供对数据的安全访问的方法和系统 |

| US10222986B2 (en) | 2015-05-15 | 2019-03-05 | Cisco Technology, Inc. | Tenant-level sharding of disks with tenant-specific storage modules to enable policies per tenant in a distributed storage system |

| US11588783B2 (en) | 2015-06-10 | 2023-02-21 | Cisco Technology, Inc. | Techniques for implementing IPV6-based distributed storage space |

| US9823849B2 (en) | 2015-06-26 | 2017-11-21 | Intel Corporation | Method and apparatus for dynamically allocating storage resources to compute nodes |

| US9912752B1 (en) * | 2015-06-29 | 2018-03-06 | Amazon Technologies, Inc. | Retention-based data management in a network-based data store |

| US20170004131A1 (en) * | 2015-07-01 | 2017-01-05 | Weka.IO LTD | Virtual File System Supporting Multi-Tiered Storage |

| US10778765B2 (en) | 2015-07-15 | 2020-09-15 | Cisco Technology, Inc. | Bid/ask protocol in scale-out NVMe storage |

| TWI579689B (zh) * | 2015-09-25 | 2017-04-21 | 瑞昱半導體股份有限公司 | 資料備份系統 |

| US10031674B2 (en) * | 2015-10-07 | 2018-07-24 | Samsung Electronics Co., Ltd. | DIMM SSD addressing performance techniques |

| US10209899B2 (en) * | 2015-11-06 | 2019-02-19 | Microsoft Technology Licensing, Llc | Storage virtualization offload |

| CN106681650B (zh) * | 2015-11-10 | 2021-04-30 | 中国电信股份有限公司 | 虚拟卷访问方法和虚拟化系统 |

| US9892075B2 (en) | 2015-12-10 | 2018-02-13 | Cisco Technology, Inc. | Policy driven storage in a microserver computing environment |

| US10860511B1 (en) * | 2015-12-28 | 2020-12-08 | Western Digital Technologies, Inc. | Integrated network-attachable controller that interconnects a solid-state drive with a remote server computer |

| CN106997351B (zh) * | 2016-01-22 | 2021-03-02 | 斑马智行网络(香港)有限公司 | 一种资源缓存管理方法及系统和装置 |

| CN106998347A (zh) * | 2016-01-26 | 2017-08-01 | 中兴通讯股份有限公司 | 服务器虚拟化网络共享的装置和方法 |

| US11455097B2 (en) | 2016-01-28 | 2022-09-27 | Weka.IO Ltd. | Resource monitoring in a distributed storage system |

| US10133516B2 (en) | 2016-01-28 | 2018-11-20 | Weka.IO Ltd. | Quality of service management in a distributed storage system |

| US10223313B2 (en) * | 2016-03-07 | 2019-03-05 | Quanta Computer Inc. | Scalable pooled NVMe storage box that comprises a PCIe switch further connected to one or more switches and switch ports |

| CN107229665B (zh) | 2016-03-25 | 2021-04-13 | 阿里巴巴集团控股有限公司 | 一种页面跳转方法及装置 |

| CN107305506A (zh) * | 2016-04-20 | 2017-10-31 | 阿里巴巴集团控股有限公司 | 动态分配内存的方法、装置及系统 |

| US10140172B2 (en) | 2016-05-18 | 2018-11-27 | Cisco Technology, Inc. | Network-aware storage repairs |

| US10102022B2 (en) | 2016-05-23 | 2018-10-16 | Red Hat Israel, Ltd. | System and method for configuring a virtual device |

| US20170351639A1 (en) | 2016-06-06 | 2017-12-07 | Cisco Technology, Inc. | Remote memory access using memory mapped addressing among multiple compute nodes |

| CN107526696B (zh) * | 2016-06-20 | 2020-12-29 | 北京忆芯科技有限公司 | 软件定义的sr-iov模块 |

| CA3028120A1 (en) * | 2016-06-22 | 2017-12-28 | Martin Kuster | Advanced communication computer |

| US10664169B2 (en) | 2016-06-24 | 2020-05-26 | Cisco Technology, Inc. | Performance of object storage system by reconfiguring storage devices based on latency that includes identifying a number of fragments that has a particular storage device as its primary storage device and another number of fragments that has said particular storage device as its replica storage device |

| CN106201819A (zh) * | 2016-06-28 | 2016-12-07 | 乐视控股(北京)有限公司 | 应用容器引擎的系统资源占用量监控方法和装置 |

| US20180024964A1 (en) * | 2016-07-19 | 2018-01-25 | Pure Storage, Inc. | Disaggregated compute resources and storage resources in a storage system |

| US10091904B2 (en) * | 2016-07-22 | 2018-10-02 | Intel Corporation | Storage sled for data center |

| US11461258B2 (en) | 2016-09-14 | 2022-10-04 | Samsung Electronics Co., Ltd. | Self-configuring baseboard management controller (BMC) |

| US20190109720A1 (en) | 2016-07-26 | 2019-04-11 | Samsung Electronics Co., Ltd. | Modular system (switch boards and mid-plane) for supporting 50g or 100g ethernet speeds of fpga+ssd |

| US10210123B2 (en) | 2016-07-26 | 2019-02-19 | Samsung Electronics Co., Ltd. | System and method for supporting multi-path and/or multi-mode NMVe over fabrics devices |

| US10346041B2 (en) | 2016-09-14 | 2019-07-09 | Samsung Electronics Co., Ltd. | Method for using BMC as proxy NVMeoF discovery controller to provide NVM subsystems to host |

| US11144496B2 (en) | 2016-07-26 | 2021-10-12 | Samsung Electronics Co., Ltd. | Self-configuring SSD multi-protocol support in host-less environment |

| US10762023B2 (en) | 2016-07-26 | 2020-09-01 | Samsung Electronics Co., Ltd. | System architecture for supporting active pass-through board for multi-mode NMVe over fabrics devices |

| US20180032249A1 (en) * | 2016-07-26 | 2018-02-01 | Microsoft Technology Licensing, Llc | Hardware to make remote storage access appear as local in a virtualized environment |

| US10387353B2 (en) | 2016-07-26 | 2019-08-20 | Samsung Electronics Co., Ltd. | System architecture for supporting active pass-through board for multi-mode NMVE over fabrics devices |

| US10372659B2 (en) | 2016-07-26 | 2019-08-06 | Samsung Electronics Co., Ltd. | Multi-mode NMVE over fabrics devices |

| US10311008B2 (en) | 2016-08-12 | 2019-06-04 | Samsung Electronics Co., Ltd. | Storage device with network access |

| US11563695B2 (en) | 2016-08-29 | 2023-01-24 | Cisco Technology, Inc. | Queue protection using a shared global memory reserve |

| JP6750417B2 (ja) * | 2016-09-15 | 2020-09-02 | 富士通株式会社 | パケット制御プログラム、パケット制御装置及びパケット制御システム |

| US10180926B2 (en) * | 2016-10-03 | 2019-01-15 | Lenovo Enterprise Solutions (Singapore) Pte. Ltd. | Controlling data storage devices across multiple servers |

| WO2018102967A1 (zh) * | 2016-12-05 | 2018-06-14 | 华为技术有限公司 | NVMe over Fabric架构中数据读写命令的控制方法、存储设备和系统 |

| CN107077426B (zh) * | 2016-12-05 | 2019-08-02 | 华为技术有限公司 | NVMe over Fabric架构中数据读写命令的控制方法、设备和系统 |

| WO2018102968A1 (zh) * | 2016-12-05 | 2018-06-14 | 华为技术有限公司 | NVMe over Fabric架构中数据读写命令的控制方法、设备和系统 |

| US10476942B2 (en) * | 2016-12-21 | 2019-11-12 | International Business Machines Corporation | DNS resolution of overlapping domains in a multi-tenant computing environment |

| WO2018119899A1 (zh) | 2016-12-29 | 2018-07-05 | 华为技术有限公司 | 一种存储控制器及io请求处理方法 |

| CN106775493B (zh) | 2017-01-05 | 2019-01-25 | 华为技术有限公司 | 一种存储控制器及io请求处理方法 |

| US10545914B2 (en) | 2017-01-17 | 2020-01-28 | Cisco Technology, Inc. | Distributed object storage |

| US10896159B1 (en) * | 2017-01-18 | 2021-01-19 | Amdocs Development Limited | System, method, and computer program for configuration based coexistence routing |

| US10652320B2 (en) | 2017-02-21 | 2020-05-12 | Microsoft Technology Licensing, Llc | Load balancing in distributed computing systems |

| US10243823B1 (en) | 2017-02-24 | 2019-03-26 | Cisco Technology, Inc. | Techniques for using frame deep loopback capabilities for extended link diagnostics in fibre channel storage area networks |

| US10713203B2 (en) | 2017-02-28 | 2020-07-14 | Cisco Technology, Inc. | Dynamic partition of PCIe disk arrays based on software configuration / policy distribution |

| US10254991B2 (en) | 2017-03-06 | 2019-04-09 | Cisco Technology, Inc. | Storage area network based extended I/O metrics computation for deep insight into application performance |

| US10764367B2 (en) * | 2017-03-15 | 2020-09-01 | Hewlett Packard Enterprise Development Lp | Registration with a storage networking repository via a network interface device driver |

| WO2018173164A1 (ja) * | 2017-03-22 | 2018-09-27 | 株式会社日立製作所 | データ処理システム |

| US10725835B2 (en) | 2017-05-03 | 2020-07-28 | Western Digital Technologies, Inc. | System and method for speculative execution of commands using a controller memory buffer |

| US10387081B2 (en) | 2017-03-24 | 2019-08-20 | Western Digital Technologies, Inc. | System and method for processing and arbitrating submission and completion queues |

| US10466904B2 (en) | 2017-03-24 | 2019-11-05 | Western Digital Technologies, Inc. | System and method for processing and arbitrating submission and completion queues |

| US10296473B2 (en) | 2017-03-24 | 2019-05-21 | Western Digital Technologies, Inc. | System and method for fast execution of in-capsule commands |

| US10466903B2 (en) | 2017-03-24 | 2019-11-05 | Western Digital Technologies, Inc. | System and method for dynamic and adaptive interrupt coalescing |

| US10452278B2 (en) | 2017-03-24 | 2019-10-22 | Western Digital Technologies, Inc. | System and method for adaptive early completion posting using controller memory buffer |

| US10509569B2 (en) | 2017-03-24 | 2019-12-17 | Western Digital Technologies, Inc. | System and method for adaptive command fetch aggregation |

| US10564853B2 (en) | 2017-04-26 | 2020-02-18 | Western Digital Technologies, Inc. | System and method for locality detection to identify read or write streams in a memory device |

| US10691368B2 (en) * | 2017-03-31 | 2020-06-23 | Samsung Electronics Co., Ltd. | System and method for providing data replication in NVMe-oF ethernet SSD |

| US10545664B2 (en) | 2017-04-11 | 2020-01-28 | Samsung Electronics Co., Ltd. | System and method for identifying SSDs with lowest tail latencies |

| US10733137B2 (en) * | 2017-04-25 | 2020-08-04 | Samsung Electronics Co., Ltd. | Low latency direct access block storage in NVME-of ethernet SSD |

| US10296249B2 (en) | 2017-05-03 | 2019-05-21 | Western Digital Technologies, Inc. | System and method for processing non-contiguous submission and completion queues |

| CN108959134B (zh) * | 2017-05-24 | 2022-02-15 | 微软技术许可有限责任公司 | 用于现场可编程门阵列设备的通信 |

| US10528366B2 (en) | 2017-06-05 | 2020-01-07 | International Business Machines Corporation | Facilitating multi-inheritance within a single inheritance container-based environment |

| US10114586B1 (en) | 2017-06-22 | 2018-10-30 | Western Digital Technologies, Inc. | System and method for using host command data buffers as extended memory device volatile memory |

| US10505758B2 (en) * | 2017-07-06 | 2019-12-10 | Huawei Technologies Co., Ltd. | Systems and methods for sharing network interfaces between containers in an embedded computing device |

| US10303534B2 (en) | 2017-07-20 | 2019-05-28 | Cisco Technology, Inc. | System and method for self-healing of application centric infrastructure fabric memory |

| KR20190024613A (ko) * | 2017-08-30 | 2019-03-08 | 한국전자통신연구원 | 클라우드 서비스 제공을 위한 스토리지 제공 장치 및 방법 |

| CN107688441B (zh) * | 2017-08-31 | 2021-02-02 | 郑州云海信息技术有限公司 | 一种存储虚拟化的实现方法及装置 |

| US10404596B2 (en) | 2017-10-03 | 2019-09-03 | Cisco Technology, Inc. | Dynamic route profile storage in a hardware trie routing table |

| CN109639446B (zh) | 2017-10-09 | 2022-01-11 | 阿里巴巴集团控股有限公司 | Fpga设备、基于fpga设备的云系统 |

| US10719474B2 (en) | 2017-10-11 | 2020-07-21 | Samsung Electronics Co., Ltd. | System and method for providing in-storage acceleration (ISA) in data storage devices |

| US10942666B2 (en) | 2017-10-13 | 2021-03-09 | Cisco Technology, Inc. | Using network device replication in distributed storage clusters |

| CN107734037A (zh) * | 2017-10-19 | 2018-02-23 | 郑州云海信息技术有限公司 | 一种nas集群和数据访问方法 |

| KR102288503B1 (ko) * | 2017-10-23 | 2021-08-10 | 한국전자통신연구원 | 통합 스토리지 관리 장치 및 방법 |

| US10642498B2 (en) | 2017-11-07 | 2020-05-05 | Western Digital Technologies, Inc. | System and method for flexible management of resources in an NVMe virtualization |

| US11561860B2 (en) | 2017-11-13 | 2023-01-24 | Weka.IO Ltd. | Methods and systems for power failure resistance for a distributed storage system |

| US10564857B2 (en) * | 2017-11-13 | 2020-02-18 | Western Digital Technologies, Inc. | System and method for QoS over NVMe virtualization platform using adaptive command fetching |

| US10936405B2 (en) | 2017-11-13 | 2021-03-02 | Weka.IO Ltd. | Efficient networking for a distributed storage system |

| US11262912B2 (en) | 2017-11-13 | 2022-03-01 | Weka.IO Ltd. | File operations in a distributed storage system |

| US11782875B2 (en) | 2017-11-13 | 2023-10-10 | Weka.IO Ltd. | Directory structure for a distributed storage system |

| US11061622B2 (en) | 2017-11-13 | 2021-07-13 | Weka.IO Ltd. | Tiering data strategy for a distributed storage system |

| US11216210B2 (en) | 2017-11-13 | 2022-01-04 | Weka.IO Ltd. | Flash registry with on-disk hashing |

| US11385980B2 (en) | 2017-11-13 | 2022-07-12 | Weka.IO Ltd. | Methods and systems for rapid failure recovery for a distributed storage system |

| US11301433B2 (en) | 2017-11-13 | 2022-04-12 | Weka.IO Ltd. | Metadata journal in a distributed storage system |

| TWI636366B (zh) * | 2017-11-22 | 2018-09-21 | 緯穎科技服務股份有限公司 | 資料冗餘的處理方法及其相關電腦系統 |

| US10764201B2 (en) | 2017-11-28 | 2020-09-01 | Dornerworks, Ltd. | System and method for scheduling communications |

| US10884975B2 (en) * | 2017-11-30 | 2021-01-05 | Samsung Electronics Co., Ltd. | Differentiated storage services in ethernet SSD |

| CN108304214B (zh) * | 2017-12-13 | 2022-05-13 | 超聚变数字技术有限公司 | 一种立即数的完整性的校验方法及装置 |

| US11113156B2 (en) * | 2018-01-10 | 2021-09-07 | Kaseya Us Llc | Automated ransomware identification and recovery |

| CN108363551A (zh) * | 2018-01-16 | 2018-08-03 | 长沙开雅电子科技有限公司 | 一种存储系统复制链路流量控制实现方法 |

| US10481834B2 (en) | 2018-01-24 | 2019-11-19 | Samsung Electronics Co., Ltd. | Erasure code data protection across multiple NVME over fabrics storage devices |

| US11150810B2 (en) * | 2018-01-26 | 2021-10-19 | International Business Machines Corporation | I/O data transmission in a hyper-converged storage system |

| US10521378B2 (en) * | 2018-03-09 | 2019-12-31 | Samsung Electronics Co., Ltd. | Adaptive interface storage device with multiple storage protocols including NVME and NVME over fabrics storage devices |

| US10904163B2 (en) * | 2018-03-28 | 2021-01-26 | Lumentum Operations Llc | Tunneling data to a data-path chip via a microcontroller unit (MCU) |

| KR102128832B1 (ko) * | 2018-04-04 | 2020-07-01 | 윤흥수 | 네트워크 인터페이스 장치 및 그 네트워크 인터페이스 장치의 데이터 처리 방법 |

| US10929302B2 (en) | 2018-06-08 | 2021-02-23 | International Business Machines Corporation | MMIO addressing using a translation table |

| US11321240B2 (en) | 2018-06-08 | 2022-05-03 | International Business Machines Corporation | MMIO addressing using a translation lookaside buffer |

| US11392417B2 (en) * | 2018-06-14 | 2022-07-19 | Quantaro, LLC | Ultraconverged systems having multiple availability zones |

| WO2020000409A1 (en) * | 2018-06-29 | 2020-01-02 | Intel Corporation | Managing quality of storage service in virtual network |

| DE112018007780T5 (de) * | 2018-06-29 | 2021-04-01 | Intel Corporation | Transparente verschlüsselung |

| US10956336B2 (en) | 2018-07-20 | 2021-03-23 | International Business Machines Corporation | Efficient silent data transmission between computer servers |

| CN109240952B (zh) * | 2018-08-27 | 2022-02-15 | 北京计算机技术及应用研究所 | 一种高速数据加密NVMe-SATA转换器电路 |

| CN111352695B (zh) * | 2018-12-24 | 2023-09-29 | 中国电信股份有限公司 | 虚拟机迁移方法、装置和计算机可读存储介质 |

| EP3959860A4 (en) * | 2019-04-25 | 2023-01-25 | Liqid Inc. | MULTI-PROTOCOL COMMUNICATION CONTROL FOR TISSUE |

| US11748278B2 (en) * | 2019-06-20 | 2023-09-05 | Intel Corporation | Multi-protocol support for transactions |

| CN110471627B (zh) * | 2019-08-19 | 2022-06-21 | 北京首都在线科技股份有限公司 | 一种共享存储的方法、系统及装置 |

| CN115269717B (zh) * | 2019-08-22 | 2023-06-02 | 华为技术有限公司 | 存储设备、分布式存储系统以及数据处理方法 |

| CN110781107B (zh) * | 2019-09-16 | 2021-06-11 | 北京领芯迅飞科技有限公司 | 基于dram接口的低延迟融合io控制方法和装置 |

| CN112732166A (zh) * | 2019-10-28 | 2021-04-30 | 华为技术有限公司 | 访问固态硬盘的方法及装置 |

| US11288070B2 (en) | 2019-11-04 | 2022-03-29 | International Business Machines Corporation | Optimization of low-level memory operations in a NUMA environment |

| US11429445B2 (en) * | 2019-11-25 | 2022-08-30 | Micron Technology, Inc. | User interface based page migration for performance enhancement |

| US11586457B2 (en) * | 2020-01-15 | 2023-02-21 | EMC IP Holding Company LLC | Load balancing in a hyper-converged infrastructure (HCI) environment |

| US11526618B2 (en) | 2020-01-29 | 2022-12-13 | Samsung Electronics Co., Ltd. | Methods and apparatus for offloading encryption |

| US11122123B1 (en) * | 2020-03-09 | 2021-09-14 | International Business Machines Corporation | Method for a network of storage devices |

| US11159612B1 (en) * | 2020-04-28 | 2021-10-26 | Hewlett Packard Enterprise Development Lp | Determining non-TDP zones in a storage area network |

| US11372785B2 (en) * | 2020-05-06 | 2022-06-28 | Microsoft Technology Licensing, Llc | Local non-volatile memory express virtualization device |

| CN111290838B (zh) * | 2020-05-09 | 2020-08-18 | 支付宝(杭州)信息技术有限公司 | 基于容器集群的应用访问请求处理方法及装置 |

| US11720413B2 (en) * | 2020-06-08 | 2023-08-08 | Samsung Electronics Co., Ltd. | Systems and methods for virtualizing fabric-attached storage devices |

| US11971789B2 (en) | 2020-06-16 | 2024-04-30 | Samsung Electronics Co., Ltd. | Systems, methods, and apparatus for crash recovery in storage devices |

| JP7036866B2 (ja) | 2020-06-19 | 2022-03-15 | 株式会社日立製作所 | 情報処理装置及び方法 |

| US11327852B1 (en) * | 2020-10-22 | 2022-05-10 | Dell Products L.P. | Live migration/high availability system |

| KR102402709B1 (ko) | 2020-11-02 | 2022-05-27 | 주식회사 나눔기술 | 컨테이너 클러스터 기반 백업 복구를 위한 스냅샷 콘트롤러 및 동작 방법 |

| CN112527193B (zh) * | 2020-12-04 | 2023-12-22 | 北京浪潮数据技术有限公司 | 一种云硬盘数据迁移方法、装置、设备及存储介质 |

| US11442776B2 (en) | 2020-12-11 | 2022-09-13 | Liqid Inc. | Execution job compute unit composition in computing clusters |

| US11720382B2 (en) * | 2021-01-20 | 2023-08-08 | Vmware, Inc. | Declarative VM management for a container orchestrator in a virtualized computing system |

| US11762681B2 (en) | 2021-03-02 | 2023-09-19 | Vmware, Inc. | Dynamic configuration of virtual objects |

| CN112948343A (zh) * | 2021-03-25 | 2021-06-11 | 兴业数字金融服务(上海)股份有限公司 | 基于分布式大数据块的海量内容存储系统和方法 |

| CN112988468A (zh) * | 2021-04-27 | 2021-06-18 | 云宏信息科技股份有限公司 | 虚拟化操作系统使用Ceph的方法和计算机可读存储介质 |

| US11924105B1 (en) * | 2021-04-29 | 2024-03-05 | Marvell Asia Pte Ltd | Method and apparatus for control of congestion in storage area network |

| CN113472744B (zh) * | 2021-05-31 | 2023-04-07 | 浪潮(北京)电子信息产业有限公司 | 不同存储协议下的数据交互方法、装置、设备及介质 |

| US11620083B2 (en) * | 2021-07-02 | 2023-04-04 | Samsung Electronics Co., Ltd. | Method for implementing predictable latency mode feature in SSD, and non-volatile memory (NVM) based storage device |

| CN113821174B (zh) * | 2021-09-26 | 2024-03-22 | 迈普通信技术股份有限公司 | 存储处理方法、装置、网卡设备及存储介质 |

| CN114244880B (zh) * | 2021-12-16 | 2023-12-26 | 云控智行科技有限公司 | 智能网联驾驶云控功能的运行方法、装置、设备和介质 |

| US20230195372A1 (en) * | 2021-12-21 | 2023-06-22 | Samsung Electronics Co., Ltd. | Systems, methods, and devices for content distribution using storage device with network interface |

| CN115865803B (zh) * | 2023-03-03 | 2023-08-22 | 浪潮电子信息产业股份有限公司 | 一种io请求处理方法、装置、设备及可读存储介质 |

Citations (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US20040210584A1 (en) * | 2003-02-28 | 2004-10-21 | Peleg Nir | Method and apparatus for increasing file server performance by offloading data path processing |

| US7711789B1 (en) * | 2007-12-07 | 2010-05-04 | 3 Leaf Systems, Inc. | Quality of service in virtual computing environments |

| JP2012212192A (ja) * | 2011-03-27 | 2012-11-01 | Takeshi Handa | 仮想マシンのための仮想ストレージを有するホストサーバ |

Family Cites Families (64)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US6553000B1 (en) | 1998-01-27 | 2003-04-22 | Alcatel Internetworking (Pe), Inc. | Method and apparatus for forwarding network traffic |

| US6678269B1 (en) | 1998-10-05 | 2004-01-13 | Alcatel | Network switching device with disparate database formats |

| US6347087B1 (en) | 1998-10-05 | 2002-02-12 | Packet Engines Incorporated | Content-based forwarding/filtering in a network switching device |

| JP2000156708A (ja) | 1998-10-05 | 2000-06-06 | Paketto Engines Inc | ネットワ―ク・スイッチング装置 |

| US7266555B1 (en) * | 2000-03-03 | 2007-09-04 | Intel Corporation | Methods and apparatus for accessing remote storage through use of a local device |

| US7075926B2 (en) | 2000-05-24 | 2006-07-11 | Alcatel Internetworking, Inc. (Pe) | Programmable packet processor with flow resolution logic |

| US20040233910A1 (en) * | 2001-02-23 | 2004-11-25 | Wen-Shyen Chen | Storage area network using a data communication protocol |

| JP4183400B2 (ja) | 2001-06-27 | 2008-11-19 | 株式会社日立製作所 | データベースシステムとデータベース管理方法およびプログラム |

| WO2003019391A2 (en) * | 2001-08-24 | 2003-03-06 | Intel Corporation | A general input/output architecture protocol and related methods to manage data integrity |

| US20030110300A1 (en) * | 2001-12-12 | 2003-06-12 | Micro-Star Int'l Co., Ltd. | Virtual storage interface device |

| US7085846B2 (en) * | 2001-12-31 | 2006-08-01 | Maxxan Systems, Incorporated | Buffer to buffer credit flow control for computer network |

| US7386546B1 (en) * | 2002-07-09 | 2008-06-10 | Network Appliance, Inc. | Metadirectory namespace and method for use of the same |

| US7685254B2 (en) * | 2003-06-10 | 2010-03-23 | Pandya Ashish A | Runtime adaptable search processor |

| US7782805B1 (en) | 2005-02-08 | 2010-08-24 | Med Belhadj | High speed packet interface and method |

| US8433770B2 (en) * | 2005-07-29 | 2013-04-30 | Broadcom Corporation | Combined local and network storage interface |

| US7814262B2 (en) | 2005-10-13 | 2010-10-12 | Sandisk Corporation | Memory system storing transformed units of data in fixed sized storage blocks |

| US20070177498A1 (en) * | 2006-02-01 | 2007-08-02 | International Business Machines Corporation | Method and apparatus for implementing speculative credit flow control |

| US8234424B2 (en) | 2006-06-08 | 2012-07-31 | Integrated Device Technology, Inc. | Efficient strip-down and re-alignment of ingressing physical layer/data layer packets in an aggregated PCI-express port having eight lanes |

| US7836220B2 (en) * | 2006-08-17 | 2010-11-16 | Apple Inc. | Network direct memory access |

| KR20080052846A (ko) * | 2006-12-08 | 2008-06-12 | 한국전자통신연구원 | 광대역 통합망에서 멀티미디어 서비스의 망 자원 관리 방법 |

| US7917682B2 (en) * | 2007-06-27 | 2011-03-29 | Emulex Design & Manufacturing Corporation | Multi-protocol controller that supports PCIe, SAS and enhanced Ethernet |

| US8160085B2 (en) | 2007-12-21 | 2012-04-17 | Juniper Networks, Inc. | System and method for dynamically allocating buffers based on priority levels |

| US8130761B2 (en) | 2008-01-22 | 2012-03-06 | Dell Products L.P. | Method and system for providing confirmed delivery of ethernet packets |

| US8046559B2 (en) | 2008-03-27 | 2011-10-25 | Intel Corporation | Memory rank burst scheduling |

| US8959280B2 (en) | 2008-06-18 | 2015-02-17 | Super Talent Technology, Corp. | Super-endurance solid-state drive with endurance translation layer (ETL) and diversion of temp files for reduced flash wear |

| US8359408B2 (en) * | 2008-06-30 | 2013-01-22 | Intel Corporation | Enabling functional dependency in a multi-function device |

| US20100131881A1 (en) | 2008-10-20 | 2010-05-27 | Jayasenan Sundara Ganesh | Apparatus and Method for Data Search and Organization |

| US9134922B2 (en) * | 2009-03-12 | 2015-09-15 | Vmware, Inc. | System and method for allocating datastores for virtual machines |

| US8291159B2 (en) * | 2009-03-12 | 2012-10-16 | Vmware, Inc. | Monitoring and updating mapping of physical storage allocation of virtual machine without changing identifier of the storage volume assigned to virtual machine |

| US8625427B1 (en) * | 2009-09-03 | 2014-01-07 | Brocade Communications Systems, Inc. | Multi-path switching with edge-to-edge flow control |

| US20110191522A1 (en) | 2010-02-02 | 2011-08-04 | Condict Michael N | Managing Metadata and Page Replacement in a Persistent Cache in Flash Memory |

| US9015268B2 (en) * | 2010-04-02 | 2015-04-21 | Intel Corporation | Remote direct storage access |

| US8463977B2 (en) | 2010-09-09 | 2013-06-11 | Stephen Dale Cooper | Use of PCI express for CPU-to-CPU communication |

| US9015493B2 (en) | 2010-09-16 | 2015-04-21 | Microsoft Technology Licensing, Llc | Multitenant-aware protection service |

| US8396963B2 (en) * | 2010-09-29 | 2013-03-12 | Schneider Electric USA, Inc. | Networked devices for monitoring utility usage and methods of using the same |

| WO2012042509A1 (en) | 2010-10-01 | 2012-04-05 | Peter Chacko | A distributed virtual storage cloud architecture and a method thereof |

| US8996644B2 (en) | 2010-12-09 | 2015-03-31 | Solarflare Communications, Inc. | Encapsulated accelerator |

| US9785498B2 (en) | 2011-04-29 | 2017-10-10 | Tata Consultancy Services Limited | Archival storage and retrieval system |

| US9058275B2 (en) | 2011-06-10 | 2015-06-16 | International Business Machines Corporation | Data returned responsive to executing a start subchannel instruction |

| US8831041B2 (en) | 2011-06-27 | 2014-09-09 | Citrix Systems, Inc. | Prioritizing highly compressed traffic to provide a predetermined quality of service |

| US20130019057A1 (en) | 2011-07-15 | 2013-01-17 | Violin Memory, Inc. | Flash disk array and controller |

| US8850130B1 (en) | 2011-08-10 | 2014-09-30 | Nutanix, Inc. | Metadata for managing I/O and storage for a virtualization |

| US9026253B2 (en) | 2011-11-22 | 2015-05-05 | Honeywell International Inc. | Building controller with operating system interaction through an integrated display |

| US9075712B2 (en) | 2011-11-30 | 2015-07-07 | International Business Machines Corporation | Scheduling requests in a solid state memory device |

| CN104246742B (zh) * | 2012-01-17 | 2017-11-10 | 英特尔公司 | 用于远程客户端访问存储设备的命令验证的技术 |

| US20130232267A1 (en) * | 2012-03-01 | 2013-09-05 | Cisco Technology, Inc. | System and method for resource-based network policy control in a network environment |

| KR101636638B1 (ko) | 2012-03-19 | 2016-07-05 | 인텔 코포레이션 | 명령어가 피연산자에 포함된 안티 멀웨어 보호 동작 |

| US9916439B2 (en) | 2012-03-22 | 2018-03-13 | Microsoft Technology Licensing, Llc | Securing a computing environment against malicious entities |

| US8682869B2 (en) | 2012-04-05 | 2014-03-25 | International Business Machines Corporation | Increased in-line deduplication efficiency |

| US20130290601A1 (en) | 2012-04-26 | 2013-10-31 | Lsi Corporation | Linux i/o scheduler for solid-state drives |

| CN102857363B (zh) * | 2012-05-04 | 2016-04-20 | 运软网络科技(上海)有限公司 | 一种虚拟网络的自主管理系统和方法 |

| US9483657B2 (en) * | 2013-01-14 | 2016-11-01 | Accenture Global Services Limited | Secure online distributed data storage services |

| US9497106B2 (en) | 2013-04-06 | 2016-11-15 | Citrix Systems, Inc. | Systems and methods for synchronizing MSS and PMTU in Ncore and cluster systems |

| US9298648B2 (en) * | 2013-05-08 | 2016-03-29 | Avago Technologies General Ip (Singapore) Pte Ltd | Method and system for I/O flow management using RAID controller with DMA capabilitiy to directly send data to PCI-E devices connected to PCI-E switch |

| US20140372616A1 (en) | 2013-06-17 | 2014-12-18 | Telefonaktiebolaget L M Ericsson (Publ) | Methods of forwarding/receiving data packets using unicast and/or multicast communications and related load balancers and servers |

| US9621642B2 (en) | 2013-06-17 | 2017-04-11 | Telefonaktiebolaget Lm Ericsson (Publ) | Methods of forwarding data packets using transient tables and related load balancers |

| US9137165B2 (en) | 2013-06-17 | 2015-09-15 | Telefonaktiebolaget L M Ericsson (Publ) | Methods of load balancing using primary and stand-by addresses and related load balancers and servers |

| US9430412B2 (en) * | 2013-06-26 | 2016-08-30 | Cnex Labs, Inc. | NVM express controller for remote access of memory and I/O over Ethernet-type networks |

| US9313274B2 (en) * | 2013-09-05 | 2016-04-12 | Google Inc. | Isolating clients of distributed storage systems |

| US9471522B2 (en) * | 2013-12-04 | 2016-10-18 | International Business Machines Corporation | Resource allocation by virtual channel management and bus multiplexing |

| US9529616B2 (en) * | 2013-12-10 | 2016-12-27 | International Business Machines Corporation | Migrating processes between source host and destination host using a shared virtual file system |

| US9268503B2 (en) | 2014-01-14 | 2016-02-23 | Compellent Technologies | I/O handling between virtualization and RAID storage |

| US10628353B2 (en) | 2014-03-08 | 2020-04-21 | Diamanti, Inc. | Enabling use of non-volatile media-express (NVMe) over a network |

| US10635316B2 (en) | 2014-03-08 | 2020-04-28 | Diamanti, Inc. | Methods and systems for data storage using solid state drives |

-

2015

- 2015-03-06 US US14/640,717 patent/US20150254088A1/en not_active Abandoned

- 2015-03-06 WO PCT/US2015/019206 patent/WO2015138245A1/en active Application Filing

- 2015-03-06 KR KR1020167028019A patent/KR20160138448A/ko not_active Application Discontinuation

- 2015-03-06 AU AU2015229802A patent/AU2015229802A1/en not_active Abandoned

- 2015-03-06 JP JP2016575306A patent/JP2017512350A/ja active Pending

- 2015-03-06 CN CN201580024169.3A patent/CN106688217B/zh not_active Expired - Fee Related

- 2015-03-06 CA CA2941702A patent/CA2941702A1/en not_active Abandoned

- 2015-03-06 EP EP15761423.1A patent/EP3117583A4/en not_active Ceased

-

2019

- 2019-12-03 AU AU2019275539A patent/AU2019275539A1/en not_active Abandoned

-

2020

- 2020-03-02 US US16/807,009 patent/US11269669B2/en active Active

- 2020-03-02 US US16/806,999 patent/US20200201661A1/en not_active Abandoned

- 2020-04-24 US US16/858,558 patent/US11269670B2/en active Active

Patent Citations (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US20040210584A1 (en) * | 2003-02-28 | 2004-10-21 | Peleg Nir | Method and apparatus for increasing file server performance by offloading data path processing |

| US7711789B1 (en) * | 2007-12-07 | 2010-05-04 | 3 Leaf Systems, Inc. | Quality of service in virtual computing environments |

| JP2012212192A (ja) * | 2011-03-27 | 2012-11-01 | Takeshi Handa | 仮想マシンのための仮想ストレージを有するホストサーバ |

Cited By (8)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2021506038A (ja) * | 2017-12-05 | 2021-02-18 | ソニー・インタラクティブエンタテインメント エルエルシー | 超高速かつ低遅延なネットワークストレージ |

| JP2019175445A (ja) * | 2018-03-26 | 2019-10-10 | 三星電子株式会社Samsung Electronics Co.,Ltd. | 格納システム及びそのホスト格納ドライブ並びにデータ格納方法 |

| JP7311280B2 (ja) | 2018-03-26 | 2023-07-19 | 三星電子株式会社 | 格納システム及びそのホスト格納ドライブ並びにデータ格納方法 |

| US11775454B2 (en) | 2018-03-26 | 2023-10-03 | Samsung Electronics Co., Ltd. | Mechanism to autonomously manage SSDs in an array |

| US11036659B2 (en) | 2019-03-20 | 2021-06-15 | Toshiba Memory Corporation | Memory system for receiving communication information from external device via virtual channels and control method of memory system |

| WO2020208915A1 (ja) * | 2019-04-12 | 2020-10-15 | 株式会社日立製作所 | 制御方法および制御装置 |

| JP2020173692A (ja) * | 2019-04-12 | 2020-10-22 | 株式会社日立製作所 | 制御方法および制御装置 |

| JP7185587B2 (ja) | 2019-04-12 | 2022-12-07 | 株式会社日立製作所 | 制御方法および制御装置 |

Also Published As

| Publication number | Publication date |

|---|---|

| AU2019275539A1 (en) | 2020-01-02 |

| EP3117583A4 (en) | 2017-11-01 |

| US11269669B2 (en) | 2022-03-08 |

| US20150254088A1 (en) | 2015-09-10 |

| CN106688217A (zh) | 2017-05-17 |

| AU2015229802A1 (en) | 2016-10-06 |

| CA2941702A1 (en) | 2015-09-17 |

| WO2015138245A1 (en) | 2015-09-17 |

| CN106688217B (zh) | 2021-11-12 |

| US20200201662A1 (en) | 2020-06-25 |

| US20200201661A1 (en) | 2020-06-25 |

| US11269670B2 (en) | 2022-03-08 |

| EP3117583A1 (en) | 2017-01-18 |

| US20200257546A1 (en) | 2020-08-13 |

| KR20160138448A (ko) | 2016-12-05 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US11269670B2 (en) | Methods and systems for converged networking and storage | |

| US11580041B2 (en) | Enabling use of non-volatile media—express (NVME) over a network | |

| US11269518B2 (en) | Single-step configuration of storage and network devices in a virtualized cluster of storage resources | |

| WO2016196766A2 (en) | Enabling use of non-volatile media - express (nvme) over a network | |

| US11860813B2 (en) | High level instructions with lower-level assembly code style primitives within a memory appliance for accessing memory | |

| US10678432B1 (en) | User space and kernel space access to memory devices through private queues | |

| CN115039077A (zh) | 为实时虚拟化执行环境迁移维护存储命名空间标识符 | |

| US20060195663A1 (en) | Virtualized I/O adapter for a multi-processor data processing system | |

| CN113253919A (zh) | 多功能存储装置和处理消息的方法 | |

| US11863469B2 (en) | Utilizing coherently attached interfaces in a network stack framework | |

| CN115004164A (zh) | 动态中断配置 | |

| CN115529291A (zh) | 目标网络接口设备上的地址转换 | |

| US11934658B2 (en) | Enhanced storage protocol emulation in a peripheral device | |

| US11003618B1 (en) | Out-of-band interconnect control and isolation | |

| US11921658B2 (en) | Enabling use of non-volatile media-express (NVMe) over a network | |

| Cohen et al. | Applying Amdahl's Other Law to the data center |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20180306 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20180319 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20190131 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20190228 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20190529 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20190724 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20200109 |