JP2015515217A - ドキュメントをディジタル化するための装置及び方法 - Google Patents

ドキュメントをディジタル化するための装置及び方法 Download PDFInfo

- Publication number

- JP2015515217A JP2015515217A JP2015506144A JP2015506144A JP2015515217A JP 2015515217 A JP2015515217 A JP 2015515217A JP 2015506144 A JP2015506144 A JP 2015506144A JP 2015506144 A JP2015506144 A JP 2015506144A JP 2015515217 A JP2015515217 A JP 2015515217A

- Authority

- JP

- Japan

- Prior art keywords

- time

- document

- digitized document

- digitized

- protected

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/602—Providing cryptographic facilities or services

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/62—Protecting access to data via a platform, e.g. using keys or access control rules

- G06F21/6209—Protecting access to data via a platform, e.g. using keys or access control rules to a single file or object, e.g. in a secure envelope, encrypted and accessed using a key, or with access control rules appended to the object itself

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F7/00—Methods or arrangements for processing data by operating upon the order or content of the data handled

- G06F7/58—Random or pseudo-random number generators

- G06F7/582—Pseudo-random number generators

Landscapes

- Engineering & Computer Science (AREA)

- Theoretical Computer Science (AREA)

- Physics & Mathematics (AREA)

- General Physics & Mathematics (AREA)

- General Engineering & Computer Science (AREA)

- Computer Hardware Design (AREA)

- Health & Medical Sciences (AREA)

- Bioethics (AREA)

- General Health & Medical Sciences (AREA)

- Computer Security & Cryptography (AREA)

- Software Systems (AREA)

- Pure & Applied Mathematics (AREA)

- Mathematical Optimization (AREA)

- Mathematical Analysis (AREA)

- Computational Mathematics (AREA)

- Storage Device Security (AREA)

- Document Processing Apparatus (AREA)

Abstract

Description

−紙の形態で存在する少なくとも一つのドキュメントをディジタル化するように構成されているドキュメントスキャンユニットと、少なくとも一つのディジタル化ドキュメントを、一度だけ有効な識別子、即ちワンタイムIDを基礎として、権限の無いアクセスから保護するように構成されているセキュリティユニットとを備えている、ドキュメントをディジタル化するための装置と、

−紙の形態で存在する少なくとも一つのドキュメントをディジタル化するステップと、少なくとも一つのディジタル化ドキュメントを、ワンタイムIDを基礎として、権限の無いアクセスから保護するステップとを備えている、ドキュメントをディジタル化するための方法と、

が提供される。

・AES

・DES

・Triple−DES

・IDEA

・Blowfish

・Twofish

・RSA

・Merkle−Hellman

別の方式も利用することができる。

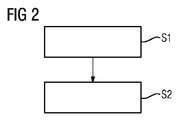

−紙の形態で存在する少なくとも一つのドキュメント3をディジタル化するための手段S1と、

−少なくとも一つのディジタル化ドキュメント5を、ワンタイムID6を基礎として、権限の無いアクセスから保護するための手段S2と、

が設けられている。

Claims (15)

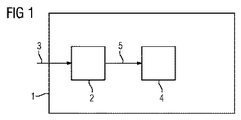

- ドキュメントをディジタル化するための装置(1)において、

紙の形態で存在する少なくとも一つのドキュメント(3)をディジタル化するように構成されているドキュメントスキャンユニット(2)と、

少なくとも一つのディジタル化ドキュメント(5)を、ワンタイムID(6)を基礎として、権限の無いアクセスから保護するように構成されているセキュリティユニット(4)と、

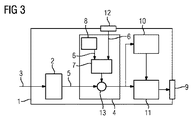

を備えていることを特徴とする、装置。 - 前記セキュリティユニット(4)は鍵導出ユニット(7)を有しており、

前記鍵導出ユニット(7)は、前記少なくとも一つのディジタル化ドキュメント(5)を保護するための暗号的に安全な鍵を、前記ワンタイムID(6)から計算するように構成されている、請求項1に記載の装置。 - データメモリ(10)が設けられており、

前記セキュリティユニット(4)は、前記少なくとも一つのディジタル化ドキュメント(5)を前記データメモリ(10)に記憶し、該少なくとも一つのディジタル化ドキュメント(5)を、前記ワンタイムID(6)及び/又は前記計算された暗号的に安全な鍵を基礎とする、パスワードで保護された前記データメモリ(10)へのアクセスによって保護するように構成されている、請求項2に記載の装置。 - 前記セキュリティユニット(4)は、前記少なくとも一つのディジタル化ドキュメント(5)を、前記ワンタイムID(6)及び/又は前記計算された暗号的に安全な鍵を基礎として暗号化するように構成されている、請求項2又は3に記載の装置。

- 前記セキュリティユニット(4)は乱数生成器(8)を有しており、該乱数生成器(8)は前記ワンタイムID(6)をランダムに決定するように構成されている、請求項1乃至4のいずれか一項に記載の装置。

- 前記乱数生成器(8)は、前記少なくとも一つのディジタル化ドキュメント(5)に設定された秘密レベルに応じて前記ワンタイムID(6)をランダムに決定するように構成されている、請求項5に記載の装置。

- 前記セキュリティユニット(4)は、前記ワンタイムID(6)をユーザに要求するように構成されている、請求項1乃至4のいずれか一項に記載の装置。

- ネットワークインタフェース(9)が設けられており、

制御ユニット(11)が設けられており、

前記制御ユニット(11)は、保護された前記少なくとも一つのディジタル化ドキュメント(5)を電子メッセージの添付として、前記ネットワークインタフェース(9)を介して、所定の受信器に送信するように構成されている、請求項1乃至7のいずれか一項に記載の装置。 - 前記制御ユニット(11)は、前記電子メッセージ及び該電子メッセージに含まれる添付を、送信の前に、対称暗号化方式及び/又は非対称暗号化方式によって暗号化するように構成されている、請求項8に記載の装置。

- ドキュメントをディジタル化するための方法において、

紙の形態で存在する少なくとも一つのドキュメント(3)をディジタル化するステップ(S1)と、

少なくとも一つのディジタル化ドキュメント(5)を、ワンタイムID(6)を基礎として、権限の無いアクセスから保護するステップ(S2)とを備えている、

ことを特徴とする、方法。 - 前記少なくとも一つのディジタル化ドキュメント(5)を保護するために、前記ワンタイムID(6)から暗号的に安全な鍵を計算するステップを更に備えている、請求項10に記載の方法。

- 前記少なくとも一つのディジタル化ドキュメント(5)をデータメモリ(10)に記憶するステップと、

前記少なくとも一つのディジタル化ドキュメント(5)を、前記ワンタイムID(6)及び/又は前記計算された暗号的に安全な鍵を基礎とする、パスワードで保護されたデータメモリ(10)へのアクセスによって保護するステップとを更に備えている、請求項11に記載の方法。 - 前記少なくとも一つのディジタル化ドキュメント(5)を、前記ワンタイムID(6)及び/又は前記計算された暗号的に安全な鍵を基礎として暗号化するステップを更に備えている、請求項11又は12に記載の方法。

- 前記ワンタイムID(6)を、特に前記少なくとも一つのディジタル化ドキュメント(5)に設定された秘密レベルに応じて、ランダムに決定するステップ、又は、

前記ワンタイムID(6)をユーザに要求するステップを更に備えている、請求項10乃至13のいずれか一項に記載の方法。 - 保護された前記少なくとも一つのディジタル化ドキュメント(5)を電子メッセージの添付として、特に対称暗号化方式及び/又は非対称暗号化方式によって暗号化された電子メッセージとして所定の受信器に送信するステップを更に備えている、請求項10乃至14のいずれか一項に記載の方法。

Applications Claiming Priority (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| DE201210206202 DE102012206202A1 (de) | 2012-04-16 | 2012-04-16 | Vorrichtung zur Digitalisierung von Dokumenten und Verfahren |

| DE102012206202.5 | 2012-04-16 | ||

| PCT/EP2013/055505 WO2013156230A1 (de) | 2012-04-16 | 2013-03-18 | Vorrichtung zur digitalisierung von dokumenten und verfahren |

Publications (1)

| Publication Number | Publication Date |

|---|---|

| JP2015515217A true JP2015515217A (ja) | 2015-05-21 |

Family

ID=48049951

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2015506144A Pending JP2015515217A (ja) | 2012-04-16 | 2013-03-18 | ドキュメントをディジタル化するための装置及び方法 |

Country Status (7)

| Country | Link |

|---|---|

| US (1) | US20150074423A1 (ja) |

| EP (1) | EP2786302A1 (ja) |

| JP (1) | JP2015515217A (ja) |

| KR (1) | KR20150003335A (ja) |

| CN (1) | CN104205116A (ja) |

| DE (1) | DE102012206202A1 (ja) |

| WO (1) | WO2013156230A1 (ja) |

Citations (8)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2004086731A (ja) * | 2002-08-28 | 2004-03-18 | Seiko Epson Corp | スキャンメール送信装置及びスキャンメール送信システム |

| JP2004266559A (ja) * | 2003-02-28 | 2004-09-24 | Kyocera Mita Corp | プッシュ型スキャナー装置、その制御方法、その制御プログラム、及びプッシュ型スキャナーシステム |

| JP2005295541A (ja) * | 2004-03-22 | 2005-10-20 | Sharp Corp | スキャン機密保持印刷ジョブ通信 |

| JP2006344205A (ja) * | 2005-01-25 | 2006-12-21 | Toshihiko Okabe | パスワード管理方法、装置、システム、記録媒体、プログラム及びパスワードテーブル |

| JP2007195005A (ja) * | 2006-01-20 | 2007-08-02 | Kyocera Mita Corp | スキャナ装置、及び画像形成装置 |

| JP2008003883A (ja) * | 2006-06-23 | 2008-01-10 | Kyocera Mita Corp | 画像形成装置、及び画像形成システム |

| JP2011066926A (ja) * | 2010-11-09 | 2011-03-31 | Toshiba Storage Device Corp | データ漏洩防止システムおよびデータ漏洩防止方法 |

| JP2011197829A (ja) * | 2010-03-17 | 2011-10-06 | Fujitsu Broad Solution & Consulting Inc | 電子メール処理プログラム、電子メール処理装置および電子メール処理方法 |

Family Cites Families (16)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US5692048A (en) * | 1993-04-15 | 1997-11-25 | Ricoh Company, Ltd. | Method and apparatus for sending secure facsimile transmissions and certified facsimile transmissions |

| GB2288476A (en) * | 1994-04-05 | 1995-10-18 | Ibm | Authentication of printed documents. |

| US8285991B2 (en) * | 2000-10-25 | 2012-10-09 | Tecsec Inc. | Electronically signing a document |

| US20030056100A1 (en) * | 2001-09-14 | 2003-03-20 | Rodney Beatson | Method and system for authenticating a digitized signature for execution of an electronic document |

| US7395436B1 (en) * | 2002-01-31 | 2008-07-01 | Kerry Nemovicher | Methods, software programs, and systems for electronic information security |

| JP4217146B2 (ja) * | 2003-11-21 | 2009-01-28 | 株式会社リコー | スキャナ装置、ビューア装置、画像保護方法、 |

| JP3900165B2 (ja) * | 2004-03-10 | 2007-04-04 | 村田機械株式会社 | ファクシミリ装置 |

| US20090210695A1 (en) * | 2005-01-06 | 2009-08-20 | Amir Shahindoust | System and method for securely communicating electronic documents to an associated document processing device |

| US7770220B2 (en) * | 2005-08-16 | 2010-08-03 | Xerox Corp | System and method for securing documents using an attached electronic data storage device |

| CN100364326C (zh) * | 2005-12-01 | 2008-01-23 | 北京北大方正电子有限公司 | 一种在文本文档中嵌入及检测数字水印的方法和装置 |

| US8452711B2 (en) * | 2006-04-18 | 2013-05-28 | Xerox Corporation | System and method to prevent unauthorized copying of a document |

| AU2006202519A1 (en) * | 2006-05-31 | 2006-07-27 | Grant Stafford | Poims |

| CN101005352B (zh) * | 2007-01-23 | 2010-10-27 | 华为技术有限公司 | 一种防范网络游戏外挂的方法、系统、服务器及终端设备 |

| JP2009163525A (ja) * | 2008-01-08 | 2009-07-23 | Hitachi Ltd | 電子メール送信方法 |

| IL202028A (en) * | 2009-11-10 | 2016-06-30 | Icts Holding Company Ltd | Product, devices and methods for computerized authentication of electronic documents |

| CN101905578B (zh) * | 2010-07-19 | 2012-07-11 | 山东新北洋信息技术股份有限公司 | 打印机及其控制方法 |

-

2012

- 2012-04-16 DE DE201210206202 patent/DE102012206202A1/de not_active Withdrawn

-

2013

- 2013-03-18 CN CN201380020249.2A patent/CN104205116A/zh active Pending

- 2013-03-18 JP JP2015506144A patent/JP2015515217A/ja active Pending

- 2013-03-18 WO PCT/EP2013/055505 patent/WO2013156230A1/de not_active Ceased

- 2013-03-18 EP EP13714566.0A patent/EP2786302A1/de not_active Withdrawn

- 2013-03-18 US US14/390,925 patent/US20150074423A1/en not_active Abandoned

- 2013-03-18 KR KR1020147032062A patent/KR20150003335A/ko not_active Withdrawn

Patent Citations (8)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2004086731A (ja) * | 2002-08-28 | 2004-03-18 | Seiko Epson Corp | スキャンメール送信装置及びスキャンメール送信システム |

| JP2004266559A (ja) * | 2003-02-28 | 2004-09-24 | Kyocera Mita Corp | プッシュ型スキャナー装置、その制御方法、その制御プログラム、及びプッシュ型スキャナーシステム |

| JP2005295541A (ja) * | 2004-03-22 | 2005-10-20 | Sharp Corp | スキャン機密保持印刷ジョブ通信 |

| JP2006344205A (ja) * | 2005-01-25 | 2006-12-21 | Toshihiko Okabe | パスワード管理方法、装置、システム、記録媒体、プログラム及びパスワードテーブル |

| JP2007195005A (ja) * | 2006-01-20 | 2007-08-02 | Kyocera Mita Corp | スキャナ装置、及び画像形成装置 |

| JP2008003883A (ja) * | 2006-06-23 | 2008-01-10 | Kyocera Mita Corp | 画像形成装置、及び画像形成システム |

| JP2011197829A (ja) * | 2010-03-17 | 2011-10-06 | Fujitsu Broad Solution & Consulting Inc | 電子メール処理プログラム、電子メール処理装置および電子メール処理方法 |

| JP2011066926A (ja) * | 2010-11-09 | 2011-03-31 | Toshiba Storage Device Corp | データ漏洩防止システムおよびデータ漏洩防止方法 |

Also Published As

| Publication number | Publication date |

|---|---|

| US20150074423A1 (en) | 2015-03-12 |

| CN104205116A (zh) | 2014-12-10 |

| WO2013156230A1 (de) | 2013-10-24 |

| DE102012206202A1 (de) | 2013-10-17 |

| EP2786302A1 (de) | 2014-10-08 |

| KR20150003335A (ko) | 2015-01-08 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US10218502B2 (en) | Confidential communication management | |

| US6950523B1 (en) | Secure storage of private keys | |

| JP4991035B2 (ja) | 遠隔解読サービスを備えたセキュアメッセージシステム | |

| CN104662941B (zh) | 用于支持密钥使用的方法、设备和系统 | |

| WO2021076868A1 (en) | Systems and methods for re-using cold storage keys | |

| EP2743842A1 (en) | Secure search processing system and secure search processing method | |

| CN1565117A (zh) | 数据验证方法和装置 | |

| JP6740545B2 (ja) | 情報処理装置、検証装置、情報処理システム、情報処理方法、及び、プログラム | |

| GB2529633A (en) | Password-based generation and management of secret cryptographic keys | |

| US20060095770A1 (en) | Method of establishing a secure e-mail transmission link | |

| JP4597784B2 (ja) | データ処理装置 | |

| KR101832861B1 (ko) | 패스워드 평가 방법 및 장치 | |

| JP2009033402A (ja) | Idベース暗号システム及び送信端末装置及び配送サーバ装置及び受信端末装置 | |

| JP3690237B2 (ja) | 認証方法、記録媒体、認証システム、端末装置、及び認証用記録媒体作成装置 | |

| JP5605452B2 (ja) | 通信装置 | |

| JP2015515217A (ja) | ドキュメントをディジタル化するための装置及び方法 | |

| JP2006039740A (ja) | 通信装置 | |

| CN114329559A (zh) | 一种外挂式重要数据保护系统及其保护方法 | |

| EP2575287A1 (en) | Method for publishing content over a communication network | |

| KR20070062632A (ko) | 암호화를 통한 이동통신 메시지 및 파일 보안 제공 방법 | |

| CN119598494B (zh) | 一种浏览器数据存储的方法及系统 | |

| JP4140617B2 (ja) | 認証用記録媒体を用いた認証システムおよび認証用記録媒体の作成方法 | |

| JP4958014B2 (ja) | ファイルデータ転送方法、ファイルデータ転送プログラム、ファイルデータ転送システム、及び通信端末 | |

| KR20070049512A (ko) | 이동통신 메시지 암호화를 통한 보안 기능 제공 방법 | |

| US20070076880A1 (en) | Secure digital transmission |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20150916 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20151013 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20160112 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20160212 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20160310 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20160627 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20160923 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20161128 |