JP2005295541A - スキャン機密保持印刷ジョブ通信 - Google Patents

スキャン機密保持印刷ジョブ通信 Download PDFInfo

- Publication number

- JP2005295541A JP2005295541A JP2005080620A JP2005080620A JP2005295541A JP 2005295541 A JP2005295541 A JP 2005295541A JP 2005080620 A JP2005080620 A JP 2005080620A JP 2005080620 A JP2005080620 A JP 2005080620A JP 2005295541 A JP2005295541 A JP 2005295541A

- Authority

- JP

- Japan

- Prior art keywords

- password

- document

- scan

- access code

- confidentiality

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/04—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks

- H04L63/0428—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks wherein the data content is protected, e.g. by encrypting or encapsulating the payload

- H04L63/0435—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks wherein the data content is protected, e.g. by encrypting or encapsulating the payload wherein the sending and receiving network entities apply symmetric encryption, i.e. same key used for encryption and decryption

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/606—Protecting data by securing the transmission between two devices or processes

- G06F21/608—Secure printing

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/06—Network architectures or network communication protocols for network security for supporting key management in a packet data network

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- General Engineering & Computer Science (AREA)

- Computer Hardware Design (AREA)

- Theoretical Computer Science (AREA)

- Signal Processing (AREA)

- Computer Networks & Wireless Communication (AREA)

- Computing Systems (AREA)

- Software Systems (AREA)

- General Physics & Mathematics (AREA)

- Health & Medical Sciences (AREA)

- Physics & Mathematics (AREA)

- General Health & Medical Sciences (AREA)

- Bioethics (AREA)

- Accessory Devices And Overall Control Thereof (AREA)

- Facsimile Transmission Control (AREA)

- Facsimiles In General (AREA)

Abstract

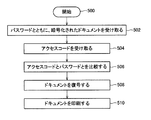

【解決手段】送信元にてドキュメントをスキャンするステップと、パスワードを受け取るステップと、上記スキャンされたドキュメントを暗号化するステップと、上記暗号化されたドキュメントを、上記パスワードとともに、ネットワークで接続されたプリンタへと転送するステップと、受け取るステップと、ローカルインターフェースにてアクセスコードを受け取るステップと、上記アクセスコードと上記パスワードとを比較するステップと、上記アクセスコードと上記パスワードとが合致したのに応じて、上記ドキュメントを復号するステップと、上記復号されたドキュメントを印刷するステップと、を含む。暗号鍵はパスワードから生成され、送信元によりハッシュ化される。プリンタは、アクセスコードから再生成された暗号鍵を用いてドキュメントを復号する。

【選択図】図4

Description

1.技術分野

本発明は、概して、安全な通信方法と、安全なデジタル画像形成方法に関し、特に、“スキャン印刷(Scan to Print)(スキャンして印刷する)”ジョブの機密保持の通信システムおよび通信方法に関するものである。

2.関連技術について

多機能周辺機器(MFP’s)、複写機、プリンタ、スキャナ、ファクシミリ装置などのデジタル画像形成処理装置は、ネットワークスキャナ機能を有していることが多い。この機能により、ユーザは、紙媒体のドキュメントをスキャナしたり、それをe-mailの受信者や、ネットワークフォルダ、FTP(file transfer protocol)サーバ、その他ネットワーク上の他のプリンタに電子的に送信したりすることができる。一般に、この通信のタイプは、スキャントゥー(スキャンして・・・する)テクノロジー(scan to … technology)として公知である。スキャンして印刷することにより、ユーザは、あるMFPでスキャンしたドキュメントを、そのまま別の場所で印刷することができる。この機能はファクシミリのパラダイムと類似しているが、インターネットテクノロジーが利用されているので、長距離の負荷はかからない。

本発明は、ネットワークスキャンの新規の方法について、三つの概念を有する。第一の概念は、“スキャン印刷”により、ユーザは、ある装置で紙媒体のドキュメントをスキャンすることができ、該ドキュメントは、電子化され、インターネットプロトコルを介して転送され、別の装置にて印刷出力される(図1参照)、ということである。第二の概念は、“機密保持印刷”に係り、ユーザは、“機密保持印刷”オプションを選択し、秘密のPIN(personal identification number)ナンバーを入力して、印刷ジョブに従って送信する、ということである。ドキュメントがプリンタへと転送されると、転送されたドキュメントは、ユーザが上記同じPINナンバーをフロントパネルから入力するまで、プリンタのメモリに保持される。上記PINナンバーが合致すれば、そのジョブは印刷される。第三の概念は、“印刷暗号化”により、ドキュメントは、ネットワーク上で“かぎつけられた”データが盗視されないように暗号化形式でプリンタへと送信されるということである。

図1は、スキャン印刷の手順(従来技術)を示した説明図である。

図2は、本発明に係るスキャン機密保持印刷ジョブ通信システムを模式的に示す図である。システム200は、紙媒体のドキュメントを受け取るための入力部をライン204にて有するスキャナ202と、パスワードを受け取るためのユーザインターフェース206とを含んでいる。スキャナ202は、スキャナの機能を有していればいずれのタイプの画像形成装置であってもよい。スキャナ202は、ドキュメントをスキャンし、上記スキャンされたドキュメントを暗号化し、上記暗号化されたドキュメントをパスワードとともに、ライン208上のネットワークに接続された出力部へ転送する。

ユーザは、ドキュメントをある装置でスキャンして、それを別のネットワークプリンタにて印刷できるようになることを望んでいる。また、安全面についても強い要請がある。例えば、医療産業のセキュリティ対策の強化に関する、HIPAA(Health Insurance Portability and Accountability Act)(医療保険の携行性と責任に関する法律)などの新しい法律である。MFPについて、ユーザに最も関係する課題の一つは、機密事項を含むドキュメントが、無人のところに設置されるプリンタのトレイに出力される可能性があるという点である。

202 スキャナ

206 スキャナユーザインターフェース

210 プリンタ

212 プリンタユーザインターフェース

220 暗号部

222 スキャン部

230 ハッシュ化部

240 プリンタハッシュ化部

246 復号部

Claims (19)

- スキャン機密保持印刷ジョブの通信方法であって、

送信元にて、

ドキュメントをスキャンするステップと、

パスワードを受け取るステップと、

上記スキャンされたドキュメントを暗号化するステップと、

上記暗号化されたドキュメントを、上記パスワードとともに、上記送信元からネットワークに接続されたプリンタへと転送するステップと、

を含む、スキャン機密保持印刷ジョブ通信方法。 - さらに、

上記プリンタにて、

上記暗号化されたドキュメントおよびパスワードを受け取るステップと、

ローカルインターフェースにてアクセスコードを受け取るステップと、

上記アクセスコードと上記パスワードとを比較するステップと、

上記アクセスコードと上記パスワードとが合致したのに応じて、上記ドキュメントを復号するステップと、

上記復号されたドキュメントを印刷するステップと、

を含む、請求項1に記載のスキャン機密保持印刷ジョブ通信方法。 - 上記パスワードを受け取るステップは、PINナンバー、英数字文字列、バイオメトリックデータ、スマートカード、磁気ストライプカード、および非接触タグを含むグループより選択されるものから、パスワードを受け取るステップである、請求項1に記載のスキャン機密保持印刷ジョブ通信方法。

- 上記ドキュメントを暗号化するステップは、

送信元にて、

上記パスワードから暗号鍵を生成するステップと、

上記ドキュメントを暗号化するのに上記暗号鍵を用いるステップと、

を含む、請求項2に記載のスキャン機密保持印刷ジョブ通信方法。 - さらに、

上記パスワードをハッシュ化するステップを含み、

上記暗号化されたドキュメントを、上記パスワードとともに、ネットワークに接続されたプリンタへと転送するステップは、

上記暗号化されたドキュメントを上記ハッシュ化されたパスワードとともに転送するステップである、請求項4に記載のスキャン機密保持印刷ジョブ通信方法。 - 上記ハッシュ化されたパスワードとともに、暗号化されたドキュメントを転送するステップは、

上記スキャンされたドキュメントとハッシュ化されたパスワードの識別情報を含む、暗号化されていないヘッダと、

暗号化されたドキュメントデータと、

を含むファイルを、上記暗号化されたドキュメントとして、転送するステップである、請求項5に記載のスキャン機密保持印刷ジョブ通信方法。 - さらに、

プリンタにてアクセスコードをハッシュ化するステップを含み、

上記アクセスコードと上記パスワードとを比較するステップは、ハッシュ化されたパスワードとハッシュ化されたアクセスコードとを比較するステップである、請求項5に記載のスキャン機密保持印刷ジョブ通信方法。 - 上記ドキュメントを復号するステップは、

上記アクセスコードから上記暗号鍵を再生成するステップと、

上記暗号化されたドキュメントを復号するのに上記暗号鍵を用いるステップと、

を含む、請求項7に記載のスキャン機密保持印刷ジョブ通信方法。 - スキャン機密保持印刷通信を再生する方法であって、

ネットワークに接続されたプリンタインターフェースにて、

暗号化されたドキュメントおよびパスワードを受け取るステップと、

アクセスコードをローカルインターフェースにて受け取るステップと、

上記アクセスコードと上記パスワードとを比較するステップと、

上記アクセスコードと上記パスワードとが合致したのに応じて、上記ドキュメントを復号するステップと、

上記復号されたドキュメントを印刷するステップと、

を含む、スキャン機密保持印刷通信再生方法。 - スキャン機密保持印刷ジョブの通信システムであって、

紙媒体のドキュメントを受け取るための入力部と、

パスワードを受け取るためのユーザインターフェースと、

を有するスキャナを含み、

上記スキャナは、

上記ドキュメントをスキャンし、

上記スキャンされたドキュメント暗号化し、

上記暗号化されたドキュメントを、上記パスワードとともに、ネットワークに接続された出力部へと転送する、スキャン機密保持印刷ジョブ通信システム。 - さらに、

上記暗号化されたドキュメントおよびパスワードを受け取るための、ネットワークに接続された入力部と、

アクセスコードを受け取るためのユーザインターフェースと、

を有するプリンタを含み、

上記プリンタは、

上記アクセスコードと上記パスワードとを比較し、

上記アクセスコードと上記パスワードとが合致したのに応じて、上記ドキュメントを復号し、

上記復号されたドキュメントの複製物を供給するための出力部を有する、請求項10に記載のスキャン機密保持印刷ジョブ通信システム。 - 上記スキャナのユーザインターフェースは、PINナンバー、英数字文字列、バイオメトリックデータ、スマートカード、磁気ストライプカード、および非接触タグを含むグループより選択されるものから、パスワードを受け取る、請求項10に記載のスキャン機密保持印刷ジョブ通信システム。

- 上記スキャナは、

上記スキャンされたドキュメントを受け取るための入力部と、

上記パスワードを受け取るための入力部と、

を有する暗号部を含み、

上記暗号部は、

上記パスワードから暗号鍵を生成し、

上記暗号化されたドキュメントを出力部にて供給するのに上記暗号鍵を用いる、請求項11に記載のスキャン機密保持印刷ジョブ通信システム。 - 上記スキャナは、さらに、

上記パスワードを受け取るための入力部と、ハッシュ化されたパスワードを供給するための出力部とを有する、ハッシュ化部を含み、

上記暗号化されたドキュメントを、上記ハッシュ化されたパスワードとともに転送する、請求項13に記載のスキャン機密保持印刷ジョブ通信システム。 - 上記スキャナは、

上記スキャンされたドキュメントおよび上記ハッシュ化されたパスワードの識別情報を含む、暗号化されていないヘッダと、

暗号化されたドキュメントデータと、

ともに、ファイルを転送する、請求項14に記載のスキャン機密保持印刷ジョブ通信システム。 - 上記プリンタは、

上記アクセスコードを受け取るための入力部と、上記ハッシュ化されたコードワードを受け取るための入力部とを有する、ハッシュ化部を含み、

上記ハッシュ化部は、

ハッシュ化されたアクセスコードを生成し、

上記ハッシュ化されたパスワードと上記ハッシュ化されたアクセスコードとの比較結果に応じて、出力部にて決定を供給する、請求項14に記載のスキャン機密保持印刷ジョブ通信システム。 - 上記プリンタは、さらに、

上記プリンタのハッシュ化部から上記決定を受け取るための入力部と、

上記暗号化されたドキュメント受け取るための入力部と、

上記アクセスコードを受け取るための入力部と、

を有する、復号部を含み、

上記復号部は、

上記アクセスコードから暗号鍵を再生成し、

上記復号されたドキュメントを出力部にて供給するのに上記暗号鍵を用いる、請求項16記載のスキャン機密保持印刷ジョブ通信システム。 - 上記プリンタのユーザインターフェースは、PINナンバー、英数字文字列、バイオメトリックデータ、スマートカード、磁気ストライプカード、および非接触タグを含むグループより選択されるものから、アクセスコードを受け取る、請求項11に記載のスキャン機密保持印刷ジョブ通信システム。

- スキャン機密保持印刷通信を再生するシステムであって、

暗号化されたドキュメントおよびパスワードを受け取るための、ネットワークに接続された入力部と、

アクセスコードをローカルインターフェースにて受け取るための、ユーザインターフェースと、

を有するプリンタを含み、

上記プリンタは、

上記アクセスコードと、上記パスワードとを比較し、

上記アクセスコードと上記パスワードとが合致したのに応じて、上記ドキュメントを復号し、

上記復号されたドキュメントの複製物を供給するための出力部を有する、スキャン機密保持印刷通信再生システム。

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US10/805,761 US20050210259A1 (en) | 2004-03-22 | 2004-03-22 | Scan to confidential print job communications |

Publications (1)

| Publication Number | Publication Date |

|---|---|

| JP2005295541A true JP2005295541A (ja) | 2005-10-20 |

Family

ID=34987733

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2005080620A Pending JP2005295541A (ja) | 2004-03-22 | 2005-03-18 | スキャン機密保持印刷ジョブ通信 |

Country Status (2)

| Country | Link |

|---|---|

| US (1) | US20050210259A1 (ja) |

| JP (1) | JP2005295541A (ja) |

Cited By (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2007256408A (ja) * | 2006-03-22 | 2007-10-04 | Hitachi Systems & Services Ltd | 情報処理装置 |

| JP2008003883A (ja) * | 2006-06-23 | 2008-01-10 | Kyocera Mita Corp | 画像形成装置、及び画像形成システム |

| US7831041B2 (en) | 2006-05-17 | 2010-11-09 | Kyocera Mita Corporation | Image forming apparatus and image forming system |

| JP2011040979A (ja) * | 2009-08-11 | 2011-02-24 | Fuji Xerox Co Ltd | 装置管理システム、管理対象装置、およびプログラム |

| JP2015515217A (ja) * | 2012-04-16 | 2015-05-21 | シーメンス アクチエンゲゼルシヤフトSiemens Aktiengesellschaft | ドキュメントをディジタル化するための装置及び方法 |

Families Citing this family (22)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US20050262340A1 (en) * | 2004-05-04 | 2005-11-24 | Xerox Corporation | Methods and systems in a computer network for enhanced electronic document security |

| JP4850424B2 (ja) * | 2004-06-30 | 2012-01-11 | 株式会社沖データ | 複合システム、画像入力装置、及び画像出力装置 |

| US7639807B2 (en) * | 2004-09-24 | 2009-12-29 | Toshiba Corporation | System and method for encryption of image data in a networked environment |

| JP3928640B2 (ja) * | 2004-11-09 | 2007-06-13 | コニカミノルタビジネステクノロジーズ株式会社 | 画像処理装置 |

| US7643818B2 (en) | 2004-11-22 | 2010-01-05 | Seven Networks, Inc. | E-mail messaging to/from a mobile terminal |

| US20090210695A1 (en) * | 2005-01-06 | 2009-08-20 | Amir Shahindoust | System and method for securely communicating electronic documents to an associated document processing device |

| US20070002368A1 (en) * | 2005-06-30 | 2007-01-04 | Fatima Corona | System and method for sending a stored scanned job to printers or group of printers from a multi-function peripheral device |

| US8159697B2 (en) * | 2005-08-17 | 2012-04-17 | Samsung Electronics Co., Ltd. | System and method for monitoring and controlling the distribution of information from a multi-function peripheral device |

| JP2007150873A (ja) * | 2005-11-29 | 2007-06-14 | Brother Ind Ltd | 周辺装置 |

| JP4561676B2 (ja) * | 2006-03-31 | 2010-10-13 | ブラザー工業株式会社 | 印刷装置 |

| US20070283170A1 (en) * | 2006-06-05 | 2007-12-06 | Kabushiki Kaisha Toshiba | System and method for secure inter-process data communication |

| US20080168554A1 (en) * | 2007-01-10 | 2008-07-10 | Samsung Electronics Co., Ltd. | Image forming apparatus and method of outputting |

| JP4891300B2 (ja) * | 2008-09-25 | 2012-03-07 | ブラザー工業株式会社 | 画像読取システム、画像読取装置、および画像読取プログラム |

| US8330980B2 (en) * | 2008-12-04 | 2012-12-11 | Xerox Corporation | System, method, and apparatus for networked print management |

| US8533466B2 (en) | 2008-12-23 | 2013-09-10 | Nbcuniversal Media, Llc | Electronic file access control system and method |

| US20120272339A1 (en) * | 2011-04-25 | 2012-10-25 | Ganesan Kumaravel | Method and system for accessing password-protected data on a device |

| US8543836B2 (en) * | 2011-08-23 | 2013-09-24 | International Business Machines Corporation | Lightweight document access control using access control lists in the cloud storage or on the local file system |

| JP6234011B2 (ja) * | 2012-05-30 | 2017-11-22 | キヤノン株式会社 | 画像形成装置、画像形成装置の制御方法、及びプログラム |

| JP6399730B2 (ja) * | 2013-02-20 | 2018-10-03 | キヤノン株式会社 | 画像形成装置、画像形成方法 |

| WO2015183783A1 (en) * | 2014-05-27 | 2015-12-03 | Machnick Frank | Method and system for encrypting and transmitting information over unsecured communication channel |

| US10868805B2 (en) | 2016-06-16 | 2020-12-15 | Microsoft Technology Licensing, Llc | Enhanced management of passwords for printing applications and services |

| US11176434B2 (en) * | 2017-07-17 | 2021-11-16 | Hewlett-Packard Development Company, L.P. | Encrypted printing |

Citations (6)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH1145034A (ja) * | 1997-07-29 | 1999-02-16 | Ricoh Co Ltd | 画像形成装置 |

| JP2001251470A (ja) * | 1999-12-28 | 2001-09-14 | Minolta Co Ltd | 画像通信装置、画像読取装置、および画像形成システム |

| JP2002073483A (ja) * | 2000-08-31 | 2002-03-12 | Daiwa Securities Group Inc | 情報配信システム及び情報配信方法 |

| JP2002196669A (ja) * | 2000-12-27 | 2002-07-12 | Hitachi Software Eng Co Ltd | 暗号化データ通信方法並びにそのための暗号化データ生成システム及び記録媒体 |

| JP2003198525A (ja) * | 2001-12-27 | 2003-07-11 | Victor Co Of Japan Ltd | コンテンツの暗号化方法及び暗号化コンテンツの再生方法 |

| JP2003259417A (ja) * | 2002-03-06 | 2003-09-12 | Nec Corp | 無線lanシステム及びそれに用いるアクセス制御方法 |

Family Cites Families (20)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US5666415A (en) * | 1995-07-28 | 1997-09-09 | Digital Equipment Corporation | Method and apparatus for cryptographic authentication |

| US7898675B1 (en) * | 1995-11-13 | 2011-03-01 | Netfax Development, Llc | Internet global area networks fax system |

| US5787169A (en) * | 1995-12-28 | 1998-07-28 | International Business Machines Corp. | Method and apparatus for controlling access to encrypted data files in a computer system |

| US5719941A (en) * | 1996-01-12 | 1998-02-17 | Microsoft Corporation | Method for changing passwords on a remote computer |

| US6163383A (en) * | 1996-04-17 | 2000-12-19 | Fuji Xerox Co., Ltd. | Method for providing print output security in a multinetwork environment |

| EP0935182A1 (en) * | 1998-01-09 | 1999-08-11 | Hewlett-Packard Company | Secure printing |

| US6118291A (en) * | 1998-01-16 | 2000-09-12 | Micron Technology, Inc. | Test socket and methods |

| SE513356C2 (sv) * | 1998-11-20 | 2000-08-28 | Ericsson Telefon Ab L M | Förfarande och anordning för kryptering av bilder |

| US6542261B1 (en) * | 1999-04-12 | 2003-04-01 | Hewlett-Packard Development Company, L.P. | Method and apparatus for sending or receiving a secure fax |

| US6711677B1 (en) * | 1999-07-12 | 2004-03-23 | Hewlett-Packard Development Company, L.P. | Secure printing method |

| US6801935B2 (en) * | 1999-12-14 | 2004-10-05 | Canon Kabushiki Kaisha | Secure printing using electronic mailbox |

| WO2002008871A2 (en) * | 2000-07-21 | 2002-01-31 | Hewlett-Packard Company | Dual level encrypted cache for secure document print on demand |

| US6744528B2 (en) * | 2000-11-30 | 2004-06-01 | Pitney Bowes Inc. | Method and system for remote printing of documents |

| US6751732B2 (en) * | 2001-07-12 | 2004-06-15 | Pitney Bowes Inc. | Method and system for secure delivery and printing of documents via a network device |

| JP2003054082A (ja) * | 2001-08-10 | 2003-02-26 | Internatl Business Mach Corp <Ibm> | 印刷方法、印刷システムおよびプログラム |

| US20030145218A1 (en) * | 2002-01-31 | 2003-07-31 | Xerox Corporation | Encryption of image data in a digital copier |

| US7111322B2 (en) * | 2002-12-05 | 2006-09-19 | Canon Kabushiki Kaisha | Automatic generation of a new encryption key |

| US20040165723A1 (en) * | 2003-02-26 | 2004-08-26 | Toshiba Tec Kabushiki Kaisha | Image processing apparatus, image processing system, and image information transmission method |

| JP4366213B2 (ja) * | 2004-02-27 | 2009-11-18 | キヤノン株式会社 | 画像処理装置、画像出力装置、画像処理方法、画像出力方法 |

| US20050262340A1 (en) * | 2004-05-04 | 2005-11-24 | Xerox Corporation | Methods and systems in a computer network for enhanced electronic document security |

-

2004

- 2004-03-22 US US10/805,761 patent/US20050210259A1/en not_active Abandoned

-

2005

- 2005-03-18 JP JP2005080620A patent/JP2005295541A/ja active Pending

Patent Citations (6)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH1145034A (ja) * | 1997-07-29 | 1999-02-16 | Ricoh Co Ltd | 画像形成装置 |

| JP2001251470A (ja) * | 1999-12-28 | 2001-09-14 | Minolta Co Ltd | 画像通信装置、画像読取装置、および画像形成システム |

| JP2002073483A (ja) * | 2000-08-31 | 2002-03-12 | Daiwa Securities Group Inc | 情報配信システム及び情報配信方法 |

| JP2002196669A (ja) * | 2000-12-27 | 2002-07-12 | Hitachi Software Eng Co Ltd | 暗号化データ通信方法並びにそのための暗号化データ生成システム及び記録媒体 |

| JP2003198525A (ja) * | 2001-12-27 | 2003-07-11 | Victor Co Of Japan Ltd | コンテンツの暗号化方法及び暗号化コンテンツの再生方法 |

| JP2003259417A (ja) * | 2002-03-06 | 2003-09-12 | Nec Corp | 無線lanシステム及びそれに用いるアクセス制御方法 |

Cited By (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2007256408A (ja) * | 2006-03-22 | 2007-10-04 | Hitachi Systems & Services Ltd | 情報処理装置 |

| US7831041B2 (en) | 2006-05-17 | 2010-11-09 | Kyocera Mita Corporation | Image forming apparatus and image forming system |

| JP2008003883A (ja) * | 2006-06-23 | 2008-01-10 | Kyocera Mita Corp | 画像形成装置、及び画像形成システム |

| JP2011040979A (ja) * | 2009-08-11 | 2011-02-24 | Fuji Xerox Co Ltd | 装置管理システム、管理対象装置、およびプログラム |

| JP2015515217A (ja) * | 2012-04-16 | 2015-05-21 | シーメンス アクチエンゲゼルシヤフトSiemens Aktiengesellschaft | ドキュメントをディジタル化するための装置及び方法 |

Also Published As

| Publication number | Publication date |

|---|---|

| US20050210259A1 (en) | 2005-09-22 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP2005295541A (ja) | スキャン機密保持印刷ジョブ通信 | |

| CN100566336C (zh) | 图像处理装置的网络系统中的安全数据传输 | |

| US8924709B2 (en) | Print release with end to end encryption and print tracking | |

| US7508939B2 (en) | Image processing system and method for processing image data using the system | |

| US20050097335A1 (en) | Secure document access method and apparatus | |

| US8059300B2 (en) | Information processing apparatus connected to a printing apparatus via a network and computer-readable storage medium having stored thereon a program for causing a computer to execute generating print data in the information processing apparatus connected to the printing apparatus via the network | |

| US20070050696A1 (en) | Physical key for accessing a securely stored digital document | |

| US20070143210A1 (en) | System and method for embedding user authentication information in encrypted data | |

| US20090320127A1 (en) | Approach for Printing Locked Print Data Using User and Print Data Authentication | |

| JP4055807B2 (ja) | ドキュメント管理方法、ドキュメント管理システム、およびコンピュータプログラム | |

| JP2007336556A (ja) | セキュリティ面で安全なファクシミリ通信システムおよび方法 | |

| US8054970B2 (en) | Image forming apparatus, image forming method, information processing apparatus and information processing method | |

| US8311288B2 (en) | Biometric data encryption | |

| US20080013718A1 (en) | Image processing apparatus, image processing method and image processing program | |

| US20050160291A1 (en) | System and method for securing network-connected resources | |

| JP2007038674A (ja) | 機密保持機能を有する画像形成方法及び機密保持機能を有する画像形成装置 | |

| KR101116607B1 (ko) | 문서를 보안화하여 출력하는 장치 및 방법 | |

| EP1542396B1 (en) | Secure data transmission in a network system of image processing devices | |

| JP4983047B2 (ja) | 電子データ格納装置、及びプログラム | |

| JP2007235716A (ja) | 画像読み取り装置、画像読み取り方法およびコンピュータプログラム | |

| US20080104682A1 (en) | Secure Content Routing | |

| JP4552471B2 (ja) | 印刷制御プログラム、印刷制御装置、印刷制御システム及び印刷制御方法 | |

| JP2004032315A (ja) | デジタル複合機及び暗号化システム | |

| JP2007334456A (ja) | 画像処理装置 | |

| JP2005033480A (ja) | 画像形成装置及び画像形成方法並びにプログラム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20070302 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20090127 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20090203 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20090313 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20090414 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20090608 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20091124 |