JP2006191534A - データ処理装置及びデータ処理方法 - Google Patents

データ処理装置及びデータ処理方法 Download PDFInfo

- Publication number

- JP2006191534A JP2006191534A JP2005318868A JP2005318868A JP2006191534A JP 2006191534 A JP2006191534 A JP 2006191534A JP 2005318868 A JP2005318868 A JP 2005318868A JP 2005318868 A JP2005318868 A JP 2005318868A JP 2006191534 A JP2006191534 A JP 2006191534A

- Authority

- JP

- Japan

- Prior art keywords

- data

- encoded data

- hash value

- compressed encoded

- normalized

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06T—IMAGE DATA PROCESSING OR GENERATION, IN GENERAL

- G06T1/00—General purpose image data processing

- G06T1/0021—Image watermarking

- G06T1/0028—Adaptive watermarking, e.g. Human Visual System [HVS]-based watermarking

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06T—IMAGE DATA PROCESSING OR GENERATION, IN GENERAL

- G06T2201/00—General purpose image data processing

- G06T2201/005—Image watermarking

- G06T2201/0052—Embedding of the watermark in the frequency domain

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06T—IMAGE DATA PROCESSING OR GENERATION, IN GENERAL

- G06T2201/00—General purpose image data processing

- G06T2201/005—Image watermarking

- G06T2201/0053—Embedding of the watermark in the coding stream, possibly without decoding; Embedding of the watermark in the compressed domain

Abstract

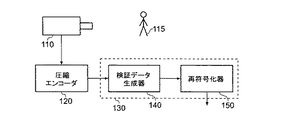

【解決手段】供給されたビデオ信号を圧縮符号化して圧縮された符号化データを生成しこれにより通信されるデータ量を低減する圧縮エンコーダ120と、検証データを生成して圧縮ビデオ信号に埋め込み圧縮ビデオ信号及び検証データを受信装置に送信する検証器130とを備える。検証器130は、圧縮されたビデオデータから検証データを生成する検証データ生成器140と、圧縮されたビデオデータ及び検証データを含む保護された圧縮ビデオデータを生成して受信装置に供給する再符号化器150とを備える。

【選択図】図1

Description

Claims (35)

- 保護されたメディア信号を表す保護された圧縮符号化データを生成するデータ符号化処理装置において、

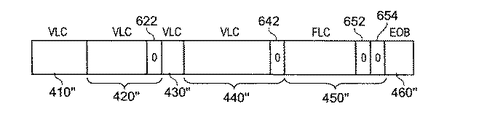

メディア信号を表す圧縮符号化データが供給され、所定の基準に基づいて、該圧縮符号化データ内のデータビットを選択する際に、選択したデータビットが変更された後に該圧縮符号化データを復号することによって再生されるメディア信号に対する該選択したデータビットの知覚性が比較的低くなるように選択するデータ解析器と、

上記圧縮符号化データ内の選択したデータビットを所定の値に設定することによって正規化された圧縮符号化データを生成し、該正規化された圧縮符号化データの安全なハッシュ値を生成し、該正規化された圧縮符号化データの上記選択したデータビットを安全なハッシュ値のデータビットに置換することによって保護された圧縮符号化データを生成する情報検証エンジンとを備えるデータ符号化処理装置。 - 上記安全なハッシュ値は、上記正規化された圧縮符号化データ及び秘密鍵の両方について安全なハッシュ値を算出することによって生成されたメッセージ認証コードであることを特徴とする請求項1記載のデータ符号化処理装置。

- 上記安全なハッシュ値は、上記正規化された圧縮符号化データについてハッシュ値を算出し、秘密鍵を用いて、該算出したハッシュ値を暗号化することによって生成されることを特徴とする請求項1記載のデータ符号化処理装置。

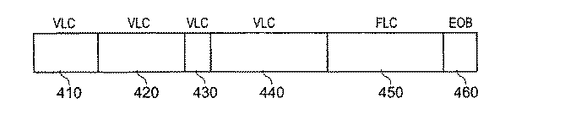

- 上記圧縮符号化データは、1つ以上のデータのブロックを含み、該各ブロックは、1つ以上のコードを含み、該各コードは、1つ以上の連続するデータビットを含み、上記データ解析器は、所定の基準に基づいて候補コードを選択し、上記知覚性が低いデータビットは、該候補コードから選択されることを特徴とする請求項1乃至3いずれか1項記載のデータ符号化処理装置。

- 上記候補コードは、所定の長さ条件を満たすことを特徴とする請求項4記載のデータ符号化処理装置。

- 上記候補コードは、データブロック内における所定の位置に従うことを特徴とする請求項4又は5記載のデータ符号化処理装置。

- 上記候補コードは、所定の量子化条件を満たすことを特徴とする請求項4乃至6いずれか1項記載のデータ符号化処理装置。

- 上記データ解析器は、所定数の選択したデータビットが特定されると、該選択したデータビットの特定を中止することを特徴とする請求項1乃至7いずれか1項記載のデータ符号化処理装置。

- 上記データ解析器は、変更された場合に、上記圧縮符号化データを復号することによって再生されるメディア信号に対する知覚性がより低い新たに選択するデータビットが発見されると、先の選択したデータビットを破棄することを特徴とする請求項1乃至7いずれか1項記載のデータ符号化処理装置。

- メディア信号が供給され、該メディア信号から圧縮符号化データを生成し、上記データ解析器に圧縮符号化データを供給する圧縮エンコーダを更に備える請求項1乃至9いずれか1項記載のデータ符号化処理装置。

- 上記データ解析器は、上記ビットストリームの部分から知覚性が低いデータビットを選択し、上記情報検証エンジンは、該ビットストリームの部分から選択したデータビットを所定の値に設定することによって正規化されたビットストリームの部分を生成し、該正規化されたビットストリームの部分から安全なハッシュ値を生成し、該ビットストリームの部分の選択したデータビットを該安全なハッシュ値のデータビットに置換することによって保護された圧縮符号化データを生成することを特徴とする請求項1乃至10いずれか1項記載のデータ符号化処理装置。

- 上記ビットストリームの部分は、グループオブピクチャ又はグループオブピクチャ内のフレームであることを特徴とする請求項11記載のデータ符号化処理装置。

- 保護されたメディア信号を表す保護された圧縮符号化データであって、所定の基準に基づいて、変更された場合に該メディア信号に対する知覚的効果が比較的低い圧縮符号化データ内の選択データビットを特定し、該選択データビットを所定の値に設定して、正規化された圧縮符号化データを生成し、該正規化された圧縮符号化データの安全なハッシュ値を算出し、該正規化された圧縮符号化データの選択データビットを安全なハッシュ値のデータビットに置換することによって算出した検証データを含む保護された圧縮符号化データを復号して、該保護されたメディア信号を検証するデータ復号処理装置において、

上記保護された圧縮符号化データが供給され、上記所定の基準に基づいて、該保護された圧縮符号化データ内の選択データビットを特定するデータ解析器と、

上記選択データビットから検証データを抽出し、該検証された圧縮符号化データ内の選択データビットを所定の値に設定することによって、検証され、正規化された圧縮符号化データを生成し、該検証され、正規化された圧縮符号化データのハッシュ値を算出し、上記抽出された検証データと上記算出したハッシュ値とを比較し、該検証データ及び該算出したハッシュ値が一致する場合、上記保護された圧縮符号化データの妥当性を認証する認証エンジンとを備えるデータ復号処理装置。 - 上記検証された圧縮符号化データ内の安全なハッシュ値は、上記正規化された圧縮符号化データ及び秘密鍵の両方のハッシュ値を算出することによって生成されたメッセージ認証コードであり、上記認証エンジンによって算出されたハッシュ値は、上記正規化された圧縮符号化データ及び秘密鍵の両方のハッシュ値を算出することによって生成されたメッセージ認証コードであることを特徴とする請求項13記載のデータ復号処理装置。

- 上記検証された圧縮符号化データの安全なハッシュ値は、上記正規化された圧縮符号化データのハッシュ値を算出し、秘密鍵を用いて該算出したハッシュ値を暗号化することによって生成されており、上記認証エンジンは、該秘密鍵に対応する公開鍵を用いて上記検証データを復号し、該検証データ内のハッシュ値を再生し、該再生したハッシュ値を算出したハッシュ値と比較することを特徴とする請求項13記載のデータ復号処理装置。

- 上記圧縮符号化データは、1つ以上のデータのブロックを含み、該各ブロックは、1つ以上のコードを含み、該各コードは、1つ以上の連続するデータビットを含み、上記データ解析器は、所定の基準に基づいて候補コードを選択し、上記知覚的効果が低いデータビットは、該候補コードから選択されることを特徴とする請求項13乃至15いずれか1項記載のデータ復号処理装置。

- 上記候補コードは、所定の長さ条件を満たすことを特徴とする請求項16記載のデータ復号処理装置。

- 上記候補コードは、データブロック内における所定の位置に従うことを特徴とする請求項16又は17記載のデータ復号処理装置。

- 上記候補コードは、所定の量子化条件を満たすことを特徴とする請求項16乃至18いずれか1項記載のデータ復号処理装置。

- 上記データ解析器は、所定数の選択データビットが特定されると、該選択データビットの特定を中止することを特徴とする請求項13乃至19いずれか1項記載のデータ復号処理装置。

- 上記データ解析器は、変更された場合に上記圧縮符号化データを復号することによって再生されるメディア信号に対する知覚的効果がより低い新たに選択するデータビットが発見されると、先の選択データビットを破棄することを特徴とする請求項13乃至19いずれか1項記載のデータ復号処理装置。

- 上記検証データは、上記圧縮符号化データの部分において、上記所定の基準に基づいて、選択データビットを特定することによって判定され、該圧縮符号化データの部分における該選択データビットは、安全なハッシュ値の算出のために正規化され、安全なハッシュ値のデータビットによって置換され、

上記認証エンジンは、上記圧縮符号化データの部分の選択データビットから上記検証データを抽出し、上記検証された圧縮符号化データの部分内の選択データビットを所定の値に設定することによって検証され、正規化された圧縮符号化データを生成し、該検証され、正規化された圧縮符号化データの部分のハッシュ値を算出し、該算出したハッシュと上記抽出された検証データとを比較し、該検証データ及び該算出したハッシュ値が一致する場合、上記保護された圧縮符号化データの妥当性を認証する請求項13乃至21いずれか1項記載のデータ復号処理装置。 - 上記圧縮符号化データの部分は、グループオブピクチャ又はグループオブピクチャ内のフレームであることを特徴とする請求項22記載のデータ復号処理装置。

- 保護されたメディア信号を表す保護された圧縮符号化データを生成するデータ符号化処理方法において、

メディア信号を表す圧縮符号化データを受け取るステップと、

所定の基準に基づいて、上記圧縮符号化データにおいて、選択データビットが変更された場合に該圧縮符号化データを復号することによって再生されるメディア信号に対する知覚性が比較的低くなるように選択した該選択データビットを特定するステップと、

上記圧縮符号化データ内の選択データビットを所定の値に設定することによって正規化された圧縮符号化データを生成するステップと、

上記正規化された圧縮符号化データの安全なハッシュ値を算出するステップと、

上記正規化された圧縮符号化データの上記選択データビットを安全なハッシュ値のデータビットに置換することによって保護された圧縮符号化データを生成するステップとを有するデータ符号化処理方法。 - 上記安全なハッシュ値は、上記正規化された圧縮符号化データ及び秘密鍵の両方について安全なハッシュ値を算出することによって生成されたメッセージ認証コードであることを特徴とする請求項24記載のデータ符号化処理方法。

- 上記安全なハッシュ値は、上記正規化された圧縮符号化データについてハッシュ値を算出し、秘密鍵を用いて、該算出したハッシュ値を暗号化することによって生成されることを特徴とする請求項24記載のデータ符号化処理方法。

- メディア信号を表す保護された圧縮符号化データであって、所定の基準に基づいて、変更された場合に該メディア信号に対する知覚的効果が比較的低くなるように選択された圧縮符号化データ内の選択データビットを特定し、該選択データビットを所定の値に設定して正規化された圧縮符号化データを生成し、該正規化された圧縮符号化データの安全なハッシュ値を算出し、該正規化された圧縮符号化データの選択データビットを安全なハッシュ値のデータビットに置換することによって算出した検証データを含む保護された圧縮符号化データを復号して、該メディア信号を検証するデータ復号処理方法において、

上記保護された圧縮符号化データを受け取るステップと、

上記所定の基準に基づいて、上記保護された圧縮符号化データ内の選択データビットを特定するステップと、

上記選択データビットから検証データを抽出するステップと、

上記検証された圧縮符号化データ内の選択データビットを所定の値に設定することによって検証され、正規化された圧縮符号化データを生成するステップと、

上記検証され、正規化された圧縮符号化データのハッシュ値を算出するステップと、

上記抽出された検証データと上記算出したハッシュ値とを比較し、該検証データ及び該算出したハッシュ値が一致する場合、上記保護された圧縮符号化データの妥当性を認証するステップとを有するデータ復号処理方法。 - 上記検証された圧縮符号化データ内の安全なハッシュ値は、上記正規化された圧縮符号化データ及び秘密鍵の両方のハッシュ値を算出することによって生成されたメッセージ認証コードであり、上記算出したハッシュ値は、上記正規化された圧縮符号化データ及び秘密鍵の両方のハッシュ値を算出することによって生成されたメッセージ認証コードであることを特徴とする請求項27記載のデータ復号処理方法。

- 上記検証された圧縮符号化データの安全なハッシュ値は、上記正規化された圧縮符号化データのハッシュ値を算出し、秘密鍵を用いて該算出したハッシュ値を暗号化することによって生成されており、上記検証データを、該秘密鍵に対応する公開鍵を用いて復号し、該検証データ内のハッシュ値を再生し、該再生したハッシュ値を算出したハッシュ値と比較するステップを有する請求項27記載のデータ復号処理方法。

- データプロセッサにロードされて、該データプロセッサに請求項24乃至29いずれか1項記載の方法を実行させるプログラムコードを含むコンピュータソフトウェア。

- データプロセッサにロードされて、該データプロセッサに請求項24乃至29いずれか1項記載の方法を実行させるプログラムコードを提供するデータ提供媒体。

- 当該データ提供媒体は、記録媒体であることを特徴とする請求項31記載のデータ提供媒体。

- メディア信号を表す保護された圧縮符号化データであって、所定の基準に基づいて、変更された場合に該メディア信号に対する知覚的効果が比較的低くなるように選択された圧縮符号化データ内の選択データビットを特定し、該選択データビットを所定の値に設定して正規化された圧縮符号化データを生成し、該正規化された圧縮符号化データの安全なハッシュ値を算出し、該正規化された圧縮符号化データの選択データビットを安全なハッシュ値のデータビットに置換することによって算出した検証データを含む保護された圧縮符号化データを表すデータ信号。

- 請求項33記載のデータ信号を搬送するデータ担体。

- 請求項24乃至26いずれか1項記載の方法によって生成された保護された圧縮符号化データを搬送するデータ担体。

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| GB0424205A GB2419762A (en) | 2004-11-01 | 2004-11-01 | Method of generating protected media signals by replacing data bits with hash values |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2006191534A true JP2006191534A (ja) | 2006-07-20 |

| JP2006191534A5 JP2006191534A5 (ja) | 2008-12-04 |

Family

ID=33515892

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2005318868A Pending JP2006191534A (ja) | 2004-11-01 | 2005-11-01 | データ処理装置及びデータ処理方法 |

Country Status (4)

| Country | Link |

|---|---|

| US (1) | US8046580B2 (ja) |

| EP (1) | EP1653405A1 (ja) |

| JP (1) | JP2006191534A (ja) |

| GB (1) | GB2419762A (ja) |

Cited By (1)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2008199572A (ja) * | 2007-01-15 | 2008-08-28 | Matsushita Electric Ind Co Ltd | 機密情報処理機器、機密情報処理装置、及び機密情報処理方法 |

Families Citing this family (20)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP4827468B2 (ja) * | 2005-07-25 | 2011-11-30 | キヤノン株式会社 | 情報処理装置及び情報処理装置の制御方法、並びにコンピュータプログラム及びコンピュータ可読記憶媒体 |

| US8077867B2 (en) * | 2007-01-15 | 2011-12-13 | Panasonic Corporation | Confidential information processing apparatus, confidential information processing device, and confidential information processing method |

| US8055903B2 (en) * | 2007-02-15 | 2011-11-08 | Avaya Inc. | Signal watermarking in the presence of encryption |

| MX2009010182A (es) | 2007-03-23 | 2009-10-12 | Thomson Licensing | Modificar una corriente de bits codificada. |

| CA2689634C (en) * | 2007-06-14 | 2016-08-23 | Thomson Licensing | Modifying a coded bitstream |

| US20090319547A1 (en) * | 2008-06-19 | 2009-12-24 | Microsoft Corporation | Compression Using Hashes |

| US8261067B2 (en) * | 2008-08-07 | 2012-09-04 | Asteris, Inc. | Devices, methods, and systems for sending and receiving case study files |

| JP2012505486A (ja) * | 2008-10-14 | 2012-03-01 | コーニンクレッカ フィリップス エレクトロニクス エヌ ヴィ | コンテンツアイテム識別子 |

| US8966253B1 (en) * | 2010-06-01 | 2015-02-24 | Xilinx, Inc. | Method and apparatus for authenticating a programmable device bitstream |

| US8909941B1 (en) | 2011-03-31 | 2014-12-09 | Xilinx, Inc. | Programmable integrated circuit and a method of enabling the detection of tampering with data provided to a programmable integrated circuit |

| US8667284B2 (en) | 2012-01-13 | 2014-03-04 | Microsoft Corporation | Detection of invalid escrow keys |

| KR102277666B1 (ko) * | 2014-06-30 | 2021-07-15 | 삼성전자 주식회사 | 영상처리장치 및 그 제어방법 |

| DE102014213454A1 (de) * | 2014-07-10 | 2016-01-14 | Siemens Aktiengesellschaft | Verfahren und System zur Erkennung einer Manipulation von Datensätzen |

| CA3027218A1 (en) * | 2017-12-12 | 2019-06-12 | Interset Software, Inc. | Systems and methods for file fingerprinting |

| US11436305B2 (en) | 2019-10-10 | 2022-09-06 | Baidu Usa Llc | Method and system for signing an artificial intelligence watermark using implicit data |

| US11637697B2 (en) * | 2019-10-10 | 2023-04-25 | Baidu Usa Llc | Method and system for signing output using a kernel |

| US11457002B2 (en) | 2019-10-10 | 2022-09-27 | Baidu Usa Llc | Method and system for encrypting data using a command |

| US11704390B2 (en) | 2019-10-10 | 2023-07-18 | Baidu Usa Llc | Method and system for signing an artificial intelligence watermark using a query |

| US11775692B2 (en) | 2019-10-10 | 2023-10-03 | Baidu Usa Llc | Method and system for encrypting data using a kernel |

| US11537689B2 (en) | 2019-10-10 | 2022-12-27 | Baidu Usa Llc | Method and system for signing an artificial intelligence watermark using a kernel |

Citations (10)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH10164549A (ja) * | 1996-11-28 | 1998-06-19 | Ibm Japan Ltd | 認証情報を画像に隠し込むシステム及び画像認証システム |

| JPH11341268A (ja) * | 1998-03-30 | 1999-12-10 | Seiko Epson Corp | ディジタル画像または圧縮ディジタル画像への透かし挿入方法、ディジタル画像キャプチャリング装置、コンピュ―タシステム、および透かし入りディジタル画像の改ざん検出方法 |

| JP2000165654A (ja) * | 1998-11-30 | 2000-06-16 | Toshiba Corp | 電子透かし埋込み装置及び電子透かし検出装置 |

| JP2002232687A (ja) * | 2001-02-01 | 2002-08-16 | Matsushita Electric Ind Co Ltd | 情報埋め込み装置、情報埋め込み方法、情報取り出し装置、および情報取り出し方法 |

| JP2002232698A (ja) * | 2000-11-30 | 2002-08-16 | Kowa Co | 電子透かしの埋め込み方法および抽出方法、並びにそれら装置 |

| JP2002369160A (ja) * | 2001-06-05 | 2002-12-20 | Sony Corp | 電子透かし埋め込み処理装置、および電子透かし埋め込み処理方法、並びにプログラム |

| JP2003032641A (ja) * | 2001-04-24 | 2003-01-31 | Microsoft Corp | ビデオ信号に情報を挿入することを容易にするための方法およびビデオ信号を保護することを容易にするための方法 |

| JP2003289435A (ja) * | 2002-01-25 | 2003-10-10 | Osaka Industrial Promotion Organization | 画像データ作成方法、改竄検出方法、画像データ作成装置、改竄検出装置、コンピュータプログラム、及び記録媒体 |

| JP2004023365A (ja) * | 2002-06-14 | 2004-01-22 | Kddi Corp | ローミングにおける認証方法 |

| JP2004241869A (ja) * | 2003-02-04 | 2004-08-26 | Hitachi Ltd | 透かし埋め込み及び画像圧縮部 |

Family Cites Families (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US6037984A (en) * | 1997-12-24 | 2000-03-14 | Sarnoff Corporation | Method and apparatus for embedding a watermark into a digital image or image sequence |

| EP1396142B8 (en) * | 2001-06-12 | 2005-06-08 | International Business Machines Corporation | Method of authenticating a plurality of files linked to a text document |

| AUPS206802A0 (en) * | 2002-05-01 | 2002-06-06 | Canon Kabushiki Kaisha | Steganographic image encoding |

| KR100624751B1 (ko) * | 2003-04-25 | 2006-09-19 | (주)마크텍 | 영상에 워터마크를 삽입하는 방법 및 상기 방법을 이용한디지털 비디오 저장장치 |

-

2004

- 2004-11-01 GB GB0424205A patent/GB2419762A/en not_active Withdrawn

-

2005

- 2005-10-21 EP EP05256531A patent/EP1653405A1/en not_active Withdrawn

- 2005-10-28 US US11/261,378 patent/US8046580B2/en not_active Expired - Fee Related

- 2005-11-01 JP JP2005318868A patent/JP2006191534A/ja active Pending

Patent Citations (10)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH10164549A (ja) * | 1996-11-28 | 1998-06-19 | Ibm Japan Ltd | 認証情報を画像に隠し込むシステム及び画像認証システム |

| JPH11341268A (ja) * | 1998-03-30 | 1999-12-10 | Seiko Epson Corp | ディジタル画像または圧縮ディジタル画像への透かし挿入方法、ディジタル画像キャプチャリング装置、コンピュ―タシステム、および透かし入りディジタル画像の改ざん検出方法 |

| JP2000165654A (ja) * | 1998-11-30 | 2000-06-16 | Toshiba Corp | 電子透かし埋込み装置及び電子透かし検出装置 |

| JP2002232698A (ja) * | 2000-11-30 | 2002-08-16 | Kowa Co | 電子透かしの埋め込み方法および抽出方法、並びにそれら装置 |

| JP2002232687A (ja) * | 2001-02-01 | 2002-08-16 | Matsushita Electric Ind Co Ltd | 情報埋め込み装置、情報埋め込み方法、情報取り出し装置、および情報取り出し方法 |

| JP2003032641A (ja) * | 2001-04-24 | 2003-01-31 | Microsoft Corp | ビデオ信号に情報を挿入することを容易にするための方法およびビデオ信号を保護することを容易にするための方法 |

| JP2002369160A (ja) * | 2001-06-05 | 2002-12-20 | Sony Corp | 電子透かし埋め込み処理装置、および電子透かし埋め込み処理方法、並びにプログラム |

| JP2003289435A (ja) * | 2002-01-25 | 2003-10-10 | Osaka Industrial Promotion Organization | 画像データ作成方法、改竄検出方法、画像データ作成装置、改竄検出装置、コンピュータプログラム、及び記録媒体 |

| JP2004023365A (ja) * | 2002-06-14 | 2004-01-22 | Kddi Corp | ローミングにおける認証方法 |

| JP2004241869A (ja) * | 2003-02-04 | 2004-08-26 | Hitachi Ltd | 透かし埋め込み及び画像圧縮部 |

Cited By (1)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2008199572A (ja) * | 2007-01-15 | 2008-08-28 | Matsushita Electric Ind Co Ltd | 機密情報処理機器、機密情報処理装置、及び機密情報処理方法 |

Also Published As

| Publication number | Publication date |

|---|---|

| GB0424205D0 (en) | 2004-12-01 |

| US8046580B2 (en) | 2011-10-25 |

| GB2419762A (en) | 2006-05-03 |

| US20060136723A1 (en) | 2006-06-22 |

| EP1653405A1 (en) | 2006-05-03 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP2006191534A (ja) | データ処理装置及びデータ処理方法 | |

| US6996717B2 (en) | Semi-fragile watermarking system for MPEG video authentication | |

| Schneider et al. | A robust content based digital signature for image authentication | |

| Busch et al. | Digital watermarking: From concepts to real-time video applications | |

| US7251343B2 (en) | Image protection | |

| US7360093B2 (en) | System and method for authentication of JPEG image data | |

| US20050193206A1 (en) | Digital watermarking system using a cryptographic key | |

| US7313696B2 (en) | Method for authentication of JPEG image data | |

| JP2005533410A (ja) | デジタルコンテンツマーキング方法、デジタルコンテンツ内のフィンガープリントを検出する方法、デジタルコンテンツ、デジタルコンテンツに透かしを入れる装置、透かしを入れたデジタルコンテンツにフィンガープリントをほどこす装置、デジタルコンテンツ内のフィンガープリントを検出する装置、およびインストラクションを含む情報を格納するメモリ | |

| JP2006191534A5 (ja) | ||

| US7493489B2 (en) | System and method for authentication of JPEG image data | |

| US20140355759A1 (en) | Robust Watermark | |

| Memon et al. | Distortion-bounded authentication techniques | |

| US7567670B2 (en) | Verification information for digital video signal | |

| Thanh et al. | A proposal of digital rights management based on incomplete cryptography using invariant Huffman code length feature | |

| JP2005217598A (ja) | 電子透かし埋め込み装置,電子透かし検出装置,電子透かし埋め込み方法,および電子透かし検出方法 | |

| US20040015695A1 (en) | System and method for authentication of JPEG image data | |

| JP2005318068A (ja) | コンテンツ認証データの電子透かし埋め込み方式および認証方式 | |

| Su et al. | Towards effective content authentication for digital videos by employing feature extraction and quantization | |

| JP4107063B2 (ja) | 暗号情報の送受信システム、送受信方法、暗号情報埋め込み用プログラム及び暗号情報記録装置 | |

| JP2007060280A (ja) | デジタルコンテンツ作成装置およびデジタルコンテンツ改変検出装置およびデジタルコンテンツ改変鑑定システム | |

| JP4446400B2 (ja) | コンテンツの電子透かし埋め込み方式および認証方式 | |

| Sun et al. | A crypto signature scheme for image authentication over wireless channel | |

| EP3602478B1 (en) | Video watermarking | |

| Dai et al. | Feature-based watermarking scheme for MPEG-I/II video authentication |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| RD03 | Notification of appointment of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7423 Effective date: 20080421 |

|

| RD04 | Notification of resignation of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7424 Effective date: 20080422 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20081017 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20081017 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20110411 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20110517 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20110816 |

|

| A602 | Written permission of extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A602 Effective date: 20110819 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20110913 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20120321 |