CN100336015C - 应用程序认证系统 - Google Patents

应用程序认证系统 Download PDFInfo

- Publication number

- CN100336015C CN100336015C CNB021526311A CN02152631A CN100336015C CN 100336015 C CN100336015 C CN 100336015C CN B021526311 A CNB021526311 A CN B021526311A CN 02152631 A CN02152631 A CN 02152631A CN 100336015 C CN100336015 C CN 100336015C

- Authority

- CN

- China

- Prior art keywords

- authentication

- application

- tamper

- application program

- signature

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Lifetime

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/50—Monitoring users, programs or devices to maintain the integrity of platforms, e.g. of processors, firmware or operating systems

- G06F21/51—Monitoring users, programs or devices to maintain the integrity of platforms, e.g. of processors, firmware or operating systems at application loading time, e.g. accepting, rejecting, starting or inhibiting executable software based on integrity or source reliability

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/0823—Network architectures or network communication protocols for network security for authentication of entities using certificates

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/12—Applying verification of the received information

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- General Engineering & Computer Science (AREA)

- Computer Hardware Design (AREA)

- Computer Networks & Wireless Communication (AREA)

- Theoretical Computer Science (AREA)

- Computing Systems (AREA)

- Software Systems (AREA)

- Signal Processing (AREA)

- Physics & Mathematics (AREA)

- General Physics & Mathematics (AREA)

- Storage Device Security (AREA)

- Information Transfer Between Computers (AREA)

- Mobile Radio Communication Systems (AREA)

- Stored Programmes (AREA)

Abstract

本发明提供一种应用程序认证系统,解决因在终端(100)下载的应用程序可能进行非法的操作,所以下载的应用程序的操作要进行严格限制,应用程序不能使用终端的本地资源的问题。本发明采用认证模块(101)的防窜改区域中所保持的应用程序认证的信息,对由终端(100)的下载部(102)下载的应用程序进行认证,进行出处的确认及是否未进行窜改的确认。通过只对被认证的应用程序允许利用终端(100)及认证模块(101)的本地资源,可以防止非法的应用程序利用本地资源。另外,由于在终端上不需要具有防窜改区域,所以可以降低终端的制造成本。

Description

技术领域

本发明涉及在具有移动电话等终端和IC卡等认证模块的系统中,通过认证模块对终端和由终端操作的应用程序进行认证的技术。

背景技术

以前,在将IC卡装入终端,与服务器进行商业交易操作的系统中,由于在终端中不能保证具有防窜改的区域,所以在服务器内操作的应用程序要直接认证IC卡,从而,终端只是对服务器和IC卡之间的通信进行中继。

另一方面,近些年来,可以在移动电话上从服务器下载应用程序,可以在便携式终端上操作。

但是,由于下载到移动电话等上的应用程序有可能进行非法操作,所以下载的应用程序的操作受到严格限制。

例如,下载到移动电话等上的应用程序在不能在装入移动电话中的IC卡中写入数据、以及各种接口的使用受到限制(禁止)等,本地资源的使用受到很大限制。

此外,下载到移动电话的应用程序受到不能读取和写入有关个人的信息的限制,这些信息例如是移动电话和IC卡等保持的电话簿和住所本等中记录的邮件地址、或存储在电子邮件收件箱中的内容等。这是因为,该应用程序是正规的程序,不能检验是否具有存取保持在移动电话和IC卡等内部的信息的权利,或是否没有进行非法的动作。

这种情况成为在将来所希望的便携工具的用途通用化(多样化)及电子商务(EC)的应用中成为极大的阻碍因素。

为了消除这种限制,就需要对下载的应用程序进行认证,确认应用程序的基本属性。例如,可考虑在应用程序中将附加第三者的署名与应用程序一起下载,将为验证该署名和署名是正确所需要的信息对IC卡提示进行认证。但是,在移动电话下载应用程序和署名后,由于生成由该移动电话判断署名正确所需要的信息(例如通过散列函数生成的摘要),所以有可能通过移动电话对IC卡提示与所下载的应用程序上附加的署名不同的别的假署名、及进行由该署名能验证的操作的摘要。因此存在对IC卡提示的署名和摘要,不能信赖实际所下载的应用程序和IC卡,使所下载的应用程序不能由IC卡进行认证的问题。

此外,为了能够在IC卡中存取下载到移动电话等终端的应用程序(以下简称终端应用程序),并能够读取写入存储在IC卡中被保护的信息,同样地,需要判断该IC卡是否进行向IC卡的存取的终端应用程序的认证处理,并许可存取。

作为IC卡等安全设备进行用于认证向其存取的终端应用程序的处理,在以往,是进行安全设备判断终端应用程序是否保持有与该设备保持的加密信息相同的信息的处理。但是,由于终端没有具有防窜改区域等的用于将加密信息安全地保持的区域和功能。因此,这种秘密信息有可能发生泄漏。在以往的方法中,存在有不能排除终端应用程序使用泄漏的信息的可能性,安全设备不能严格地认证终端应用程序的问题。

为了解决这一问题,在本发明中,在IC卡等认证模块内的防窜改区域中具有为认证移动电话等终端的ROM中写入的程序(以下,有时写成“程序库”)的信息,认证模块对终端的ROM及TRM等不易改写的区域(以下称为ROM)中写入的程序库进行认证。

这样被认证的程序库如果自己生成在与所下载的应用程序的署名同时生成用于判断署名正确所需要的信息,并对IC卡提示,则对IC卡来说,通过认证的程序库所提示的署名和信息,可以信赖是实际所下载的应用程序,IC卡可以认证下载到终端的应用程序。结果,所认证的应用程序可以在IC卡中写入数据等,可以实现比采用现有终端的商用交易操作更复杂的操作。

这样,通过在终端中所下载的应用程序由IC卡认证,也可以在所下载的应用程序中允许利用终端外部接口。

另外,在本发明的实施中,需要对所下载的应用程序的署名进行下载。因此,不必使应用程序的署名与应用程序分开下载,也可以对应于现有的数据规格存放在应用程序的定义文件中。因此,不需要使署名与应用程序的下载分开下载。

附图说明

图1是实施例1中的应用程序认证系统的功能方框图。

图2是表示实施1中的应用程序认证系统的实施例图。

图3是表示实施1中的应用程序认证系统的实施例图。

图4是表示实施2中的应用程序认证系统的功能方框图。

图5是实施例2中的应用程序认证系统的功能方框图。

图6是说明应用程序本体和署名同关系的图。

图7是说明实施例2的终端操作的流程图。

图8是说明实施例2的认证模块操作的流程图。

图9是实施例3中的认证模块的功能方框图。

图10是说明实施例3的认证模块操作的流程图。

图11是实施例3中的应用程序认证系统的功能方框图。

图12是说明实施例4的终端对认证模块进行认证的处理的流程图。

图13是实施例5中的应用程序认证系统的功能方框图。

图14是模式化表示应用程序利用资源信息的图。

图15是模式化表示应用程序利用资源信息与应用程序一起下载的状态图。

图16是实施例6中的应用程序认证系统的功能方框图。

图17是实施例7中的应用程序认证系统的功能方框图。

图18是实施例8中的应用程序认证系统的功能方框图。

图19是说明实施例8的终端操作的流程图。

图20是说明实施例8的认证模块操作的流程图。

图21是实施例9中的应用程序认证系统的功能方框图。

图22是说明实施例9的认证模块操作的流程图。

图23是说明实施例9的认证模块操作的流程图。

图24是实施例9中的应用程序认证系统的功能方框图。

图25是表示在IC卡上实现实施例9的例图。

图26是表示在IC卡上实现实施例9的例图。

图27是实施例10中的应用程序认证系统的功能方框图。

图28是实施例11中的应用程序认证系统的功能方框图。

图29是实施例12中的应用程序认证系统的功能方框图。

图30是说明实施例12中的应用程序认证系统操作的时序图。

图31是实施例13中的应用程序认证系统的功能方框图。

图32是说明实施例13中的应用程序认证系统操作的时序图。

图33是实施例14中的应用程序认证系统的功能方框图。

图34是模式化表示TAVA应用程序的应用程序本体和应用程序定义文件的图。

图35是说明用可选用区域中所存放的署名,进行应用程序认证的处理的流程图。

图36是实施例2的应用程序认证系统的TRM存取程序库具有应用程序管理程序和设备驱动程序的图。

图37是实施例16的终端的功能框图。

图38是实施例17的终端的功能框图。

图39是实施例17的终端的处理流程图。

图40是实施例18的应用程序认证系统的功能框图。

图41是实施例19的应用程序认证系统的功能框图。

图42是实施例19的应用程序认证系统的处理流程图。

图43是由3个设备构成的应用程序认证系统的功能框图。

图44是第1设备的动作的流程图。

图45是第2设备的动作的流程图。

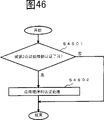

图46是由3个设备构成应用程序认证系统时第3个设备的动作的流程图。

图47是由4个设备构成应用程序认证系统的功能框图。

图48是由4个设备构成应用程序认证系统时第3个设备的动作的流程图。

图49是由4个设备构成应用程序认证系统时第4个设备的动作的流程图。

图50是由5个设备构成的应用程序认证系统的功能框图。

图51是由N+1个设备构成的应用程序认证系统的功能框图。

图52是第i个设备的动作的流程图。

图53是第(N+1)设备的动作的流程图。

图54是使用嵌套结构连接设备的模式图。

图55是实施例21的第i个设备的动作的流程图。

具体实施方式

本发明是关于包括终端和认证模块的应用程序认证系统,但是所谓“终端”也可以是以移动电话为代表的便携式电子机器。另外,也可以是个人计算机及街头所设置的公用终端那样事实不能携带的机器,是以下说明的可安装认证模块的电子机器,可以在内部操作应用程序的机器。如下所述,终端在其内部具有各个部,但在终端上通过具有ROM、RAM、CPU,使这些部可通过软件实现。

“认证模块”是指在其内部有存储区域,有(SD)存储卡、IC卡、智能卡,当从所安装的终端输入数据时,进行称为对其回答的操作。另外,认证模块具有称为防窜改区域、防止对该处所存放的信息进行非法读出及非法改写的区域。以下说明的认证模块内的一些部,也可以通过在这样的IC卡内操作的卡应用程序实现。

通常在终端上安装认证模块,在终端和认证模块之间形成电气电路,进行信息的交换。不过也有终端的本体和安装认证模块的部分是分离的,通过通信进行信息交换的形态。

在终端上操作的应用程序要进行算术运算、本地接口的利用、向服务器的存取、向防窜改区域的存取、向外部存储器的存取中的一个以上的操作。“本地接口”是指终端具有的外部接口,例如可以是用于IrDA(红外线通信接口)、Bluetooth(蓝牙)、其他无线通信、及有线通信的接口等。

在上述中,说明的是终端和认证模块可以容易地分开,但也可以为认证模块压接或焊接在终端电路上,从而装在终端的内部而不易分离。

此外,在上述中,虽然记载了“终端”,但本发明不限于可便携的设备,可以设备个人计算机和工作站代替使用终端来进行实施。

本发明可以应用于在多个设备串联连接的状态下,由一端的设备认证另一端的设备存储的应用程序的处理。

(实施例1)

图1是有关本发明实施例1的应用程序认证系统的功能方框图,在本实施例中的应用程序认证系统由终端100和认证模块101构成。

终端100具有下载应用程序的下载部102。“下载应用程序”是指从下载部102的外部读入为执行应用程序的数据。此处“为实行应用程序的数据”是指,如果应用程序是由终端100直接可以执行的二进制数据,则是该二进制数据,而如果应用程序是由通过终端100解释执行的语言来记述的,则是该记述。下载部读入用于执行应用程序的数据,并保持该数据。

认证模块101具有TRM部103。TRM部103将应用程序认证处理的信息保持在防窜改区域中。“TRM”是“Tamper Resistant Module”的简称。“应用程序”是指下载到终端100的下载部102上的应用程序,“应用程序认证”是指确认应用程序是否是由可信赖的人发出的、是否接受了不进行非法操作的保证、或者在从可信赖的人发出后是否在此之后进行了窜改,或者保证不进行不进行非法操作之后是否之后进行了窜改等确认应用程序没有进行非法操作。“应用程序认证的处理”是指进行这种确认的处理。

该认证的处理方法通常采用SHA-1(Secure Hash Standard-1)及MD5(Message Digest5)等散列函数(有时不叫“散列函数”而称“归纳函数”,以执行应用程序的数据为输入数据,求出处理所得到的结果数据,对其进行加密(所谓“署名”)。此时的“散列函数”是这样一种函数,即将寻找对输入数据进行处理所得到的结果数据一致的二个不同输入数据在计算量上很困难的结果予以返回的函数。从而“应用程序认证处理的信息”是该署名本身或者对署名解码得到散列值所需要的解码钥。“防窜改区域”是指认证模块的存储区域,即很难对该存储区域的数据进行非法读出、及对该存储区域的数据进行非法改写的存储区域。这样的存储区域,例如为了对该存储区域进行存取,必须通过如不进行正规手续就不能存取的硬件,或者在存储区域中所存储的数据进行加密来实现。

应用程序的认证求出终端100下载到下载部102中的应用程序的散列值,将该散列值和署名一起提示给认证模块,认证模块101根据TRM部103中所保持的信息,检查是否可以从该散列值生成其署名,或者该散列值是否与对署名解码所得到的散列值一致。另外,也可以将终端100在下载部中下载的应用程序本身和署名提示给认证模块,检查应用程序和署名间的关系进行认证。

通过这样构成的应用程序认证系统,由于可以通过认证模块101的TRM部103中所保持的信息,认证下载到下载部102中的应用程序,所以能够防止非法的应用程序下载而在终端100内执行,或存放在认证模块101内。

图2表示本实施例的应用程序认证系统的一例。在该例中,在存放有应用程序201的状态,业务提供公司200对认证模块101进行分配。得到认证模块101的人当在终端100上安装认证模块101时,从认证模块101向终端100的下载部102下载应用程序201(箭头203)。当所下载的应用程序202通过存放在认证模块101的TRM部中的信息进行认证时,应用程序202在终端100内进行操作,从业务提供公司200接受提供的服务(箭头204)。

图3表示本实施例应用程序认证系统的另一例。在该例中,业务提供公司200向终端100的下载部102下载应用程序302(箭头303)。通过认证模块101的TRM部中所保持的信息,对应用程序302进行认证,当确认不是非法的应用程序时,将应用程序301存放到认证模块101中(箭头304)。然后应用程序301根据需要被下载到终端100的下载部102中,在终端100内执行。

在图2和图3中,在终端100内所执行的应用程序是从认证模块下载的,但是也可以从与终端连接的服务器下载,通过认证模块的TRM部中所保持的信息进行认证,当确认不是非法的应用程序时,在终端内执行该应用程序。

而且,虽然使用了“终端”这个用语,但是并不意味着被限定为以移动电话为代表的可以移动的终端。例如,也可以是家用电气化制品,也可以是被称为信息家电或网络家电的制品。如果对上述制品进行举例,则可以列举空调、加湿器、除湿器、空气清洁器、微波炉、烤箱、冰箱、洗碗机、热水器、电熨斗、裤子整烫机、吸尘器、洗衣机、干燥机、电热毛毯、电热垫子、照明装置、电视机、收音机、录音机等音频设备、照相机、IC存储机、电话机、传真机、复印机、打印机、扫描仪、个人计算机等。

(实施例2)

图4表示本发明的实施例2有关的应用程序认证系统的功能方框图,应用程序认证系统由终端100和认证模块101构成。终端100具有下载部102和TRM存取程序库401。认证模块101具有TRM部103和TRM存取程序库认证部402。

下载部102对应用程序进行下载。

TRM存取程序库401以自身被认证模块101认证为条件进行应用程序认证的处理。即,TRM存取程序库401首先在认证模块101上对自身进行认证,当正确认证时,进行应用程认证的处理。

TRM存取程序库401在认证模块101上对自身认证的方法,是将终端100中固有的信息输出给认证模块101,认证模块101以输出的信息是否与存放在防窜改区域的信息相符合进行认证。作为“终端100中固有的信息”,①终端是移动电话时,例如是其电话号码。另外,终端100中固有信息还可以是②确定终端100种类的识别符、及附加在终端100上的制造序号等各个终端所加不同的识别符。另外,还有③利用安装在终端100上的应用程序组合有关的信息,认证TRM存取程序库401的方法。“安装在终端100上的应用程序”意思是终端100内具有的应用程序,是从终端外部所下载的应用程序、及存放在终端的ROM中的应用程序。这时,TRM存取程序库401向认证模块101输出在终端100内装入哪个应用程序的信息(例如,所装入的应用程序的识别符等),认证模块101对所输出的信息是否符合防窜改区域中所存放的信息进行认证。或者通过在防窜改区域中是否存放有非法的终端信息,是否不符合非法的终端信息来进行认证。

上面列举的③可认为例如对接受服务A和服务B双方提供的服务的会员的人提供新的服务C。这时以接受提供服务A的应用程序A、及接受提供服务B的应用程序B,已安装在终端100上为条件,如果TRM程序库部401可通过认证模块101认证时,则对于在终端上安装的服务A和服务B的会员可以提供用于接受服务C的应用程序C。

另外,还有采用识别TRM存取程序库401的信息,认证TRM存取程序库401的方法。“识别TRM存取程序库401的信息”,例如是对构成TRM存取程序库401的软件进行识别的信息,该软件的名称、版本序号、及序列号等。TRM程序库部401,将识别TRM存取程序库401的信息输出给认证模块,认证模块101对所输出的信息是否与防窜改区域中所存放的信息符合进行认证。

“应用程序认证的处理”是由下载部102所下载的应用程序认证的处理。也可以是由TRM存取程序库401进行有关应用程序认证的处理一部分。另外,由于TRM存取程序库401通过认证模块进行认证,所以也可以进行有关应用程序认证的全部处理。

TRM存取程序库401进行的处理不一定限于用于进行应用程序认证的处理。例如,如图36所示,TRM存取程序库401可以在其内部具有应用程序管理程序和设备驱动程序,来进行这些处理。

“应用程序管理程序”是指,提供由下载部102下载的应用程序的启动、结束、中止等进行应用程序的动作控制的功能。应用程序管理程序例如也可以称为“应用程序控制程序”。

“设备驱动程序”是指管理与认证模块的输入输出的程序。例如是用于吸收对各个认证模块不同的输入输出的操作形式,通过相同的接口的操作应用程序进行输入输出的程序。“设备驱动程序”也可以称为“认证模块存取模块”。

TRM部103将TRM存取程序库认证信息保持在防窜改区域中。“TRM存取程序库认证信息”是为了认证TRM存取程序库401的信息。正如已经说明的那样,该信息有在移动电话号等终端100固有的信息的情况、在终端100上所安装的应用程序组合有关信息的情况、及为了识别TRM存取程序库401的信息情况等。TRM存取程序库认证信息由于保持在防窜改区域中,所以有时也对移动电话号码、为了识别安装在终端100上的应用程序的信息、为了识别TRM存取程序库401的信息加密后保持。

TRM存取程序库认别部402根据TRM存取程序库识别信息,对终端的TRM存取程序库401进行认证。即,根据从TRM存取程序库401输出到认证模块上的认证信息、及TRM部103中所保持的TRM存取程序库认证信息,对TRM存取程序库401进行认证。

图5是在本实施例的应用程序认证系统中,为了对应用程序说明应用程序认证的方法的图。图4和图5中所示的应用程序认证系统不同在于:图5的终端100的下载部102在对附加为认证没有窜改而采用的信息的署名应用程序进行下载方面、终端100还有署名认证信息输出部501方面、以及认证模块101还有署名认证信息输入部502、及署名认证部503方面。

“为认证没有窜改而采用的信息的署名”是指为了确认应用程序未被窜改的信息。图6表示应用程序和署名的关系。将应用程序本体601看成数据,对其使用SHA-1及MD5等散列函数所得到的值进行加密的是署名602。在采用署名602确认应用程序本体未被窜改时,首先对署名进行解码,得到散列值。然后对应用程序本体使用散列函数确认所得到的值与对署名解码所得到的散列值是否相同。或者对应用程序本体使用散列函数得到散列值,对其进行加密,确认所得到的是否与署名相同。前者的方法例如是署名采用公开钥加密方式时普通利用的方法,署名对散列值由进行署名的人的密钥进行加密,在确认应用程序本体未被窜改时,通过对应于进行了署名的人的密钥的公开钥进行解码。后者的方法例如在确认应用程序本体未被窜改的人知道进行署名的人的密钥时、及采用通用钥加密方式时使用。

在本实施例中,TRM存取程序库401在认证模块认证自身之后,进行由下载部102下载的应用程序认证的处理一部分的处理,即从由下载部102所下载的应用程序生成署名认证用摘要,“署名认证用摘要”是由上述的SHA-1及MD5等散列函数得到的散列数。

署名认证信息输出部501,将包括由TRM存取程序库401所生成的署名认证用摘要504和署名505的署名认证信息506输出给认证模块。此处的“署名505”是附加在由下载部102所下载的应用程序上的署名。

署名认证信息输入部502对从署名认证信息输出部501所输出的署名认证信息506进行输入。

署名认证部503根据从署名认证信息输入部502输入的署名认证用摘要和署名进行署名的验证。验证的方法例如当用公开钥加密方式的密钥对署名进行加密时,用对应于该密钥的公开钥进行解码,比较该解码的结果和署名认证用摘要是否相等来进行认证。或者在防窜改区域中保持共用钥,以该共同钥对署名进行解码,与署名认证用摘要进行比较的方法,或者将该密钥保持在防窜改区域中,以该密钥对署名认证用摘要进行加密,与署名进行比较的方法。

图7是说明终端100的操作的流程图。进行该流程图处理的前提是TRM存取程序库401通过认证模块进行认证。在步骤S701上,在下载部102上下载应用程序。在步骤S702上,从下载的应用程序由TRM存取程序库401生成署名认证用摘要。在步骤S703上,将包括由步骤S702所求出的署名认证用摘要和在所下载的应用程序上附加的署名的署名认证信息506,从署名认证信息输出部501输出到认证模块101。

图8是说明认证模块101的署名认证信息输入部502和署名认证部503的操作的流程图。进行该流程图处理的前提是TRM存取程序库401通过认证模块进行了认证。因此,例如TRM存取程序库认证部402将认证的结果设定在认证模块101内,在进行图8的流程图处理时,参照该设定的认证结果,只要认证了TRM存取程序库401时,就可进行图8流程图的处理。在步骤S801中,通过署名认证信息输入部502输入署名认证信息506。在步骤S802上,根据署名认证用摘要504和署名505进行署名的验证。署名的验证方法如上所说明。

在本实施例中,TRM存取程序库401以通过认证模块101进行了认证为条件,生成由下载部102所下载的应用程序的署名认证用摘要,由于所生成的署名认证用摘要输入到认证模块101,所以署名认证用摘要是可信赖的,认证模块101可以进行由下载部102所下载的应用程序的认证。

(实施例3)

图9表示本发明的实施例3所涉及的认证模块101的功能方框图。本实施例是使实施例2中的署名认证信息的认证方法更具体化的情况,实施例2的认证模块101还具有署名由来摘要生成信息取得部901、及署名由来摘要生成部902。

署名由来摘要生成信息取得部901利用署名认证信息输入部502输入的署名,取得为生成署名由来摘要的署名由来摘要生成信息。如果署名是对应用程序本体的散列值进行加密,则“署名由来摘要生成信息”是对加密进行解码的解码钥。当加密是使用公开钥加密方式时,为对应用程序本体的散列值加密所使用的对应于密钥的公开钥是署名由来摘要生成信息。该公开钥也可以保持在认证模块中。另外,也可以经过终端100等从适当的服务器取得。

署名由来摘要生成部902利用从署名认证信息输入部输入的署名903、及署名由来摘要生成信息取得部中保持的署名由来摘要生成信息,生成署名由来摘要905。即,如果署名由来摘要生成信息是公开钥,则由该公开钥对署名903进行解码,生成应用程序本体的散列值的署名由来摘要905。

署名认证部503根据由署名由来摘要生成部902所生成的署名由来摘要905、及从署名认证信息输入部502输入的署名认证用摘要904,进行认证。即,对署名由来摘要905和署名认证用摘要904进行比较,如果相同,则对由下载部102所下载的应用程序进行认证,如果不同,则不进行认证。

图10是说明本实施例中的署名认证信息输入部502、署名由来摘要生成信息取得部901、署名由来摘要生成部902、及署名认证部503操作的流程图。进行该流程图处理的前提是TRM存取程序库401通过认证模块101进行了认证。因此,例如有的方法TRM存取程序库认证部402将认证结果设定在认证模块101内,在进行图10的流程图处理时,参照该设定的认证结果,只要是认证了TRM存取程序库401时,则应进行图10的流程图处理。在步骤S1001上,通过署名认证信息输入部502输入署名认证信息506,得到署名903和署名认证用摘要904。在步骤S1002上,通过署名由来摘要生成信息取得部901取得署名由来摘要生成信息。在步骤S1003上,从署名903和署名由来摘要生成信息,在署名由来摘要生成部902中生成署名由来摘要905。在步骤S1004上,根据署名由来摘要905和署名认证用摘要904,在署名认证503中进行认证。

(实施例4)

图11表示有关本发明实施例4的应用程序认证系统的功能方框图。在本实施例中,实施例2或实施例3中的应用程序认证系统的终端还具有认证模块认证部1101。

认证模块认证部1101对认证模块101进行认证。该认证方法有图12中所示的流程图的方法。采用该方法时,对于认证模块,生成公开钥加密方式的密钥及与其对应的公开钥,认证模块以存放该密钥为前提。在步骤S1201上认证模块认证部1101产生随机数。在步骤S1202上,通过认证模块101具有的公开钥,对在步骤1201产生的随机数进行加密。在步骤S1203上,对请求认证模拟101输入由步骤S1202加密的随机数,并进行解码。在步骤S1204上,从认证模块101接收解码的结果,在步骤S1205上,判断在步骤S1201产生的随机数和在步骤S1204接收的解码结果是否相等。另一方法是,认证模块认证部1101请求将产生的随机数输入到认证模块101,并将该随机数由认证模块101的密钥进行加密的方法。认证模块认证部1101得到该加密的结果,用认证模块101的公开钥进行解码,判断是否与认证模块101中输入的随机数相等。

这样,通过终端100具有为对认证模块101进行认证的认证模块认证部1101,终端100可以对认证模块101进行认证,当在终端100内操作的应用程序将机密性很高的信息(隐私信息、电子商务(EC)的记录、银行交易中的户头余额等)写入认证模块101中时,可以确认认证模块101是否是正当的。

(实施例5)

图13表示有关本发明实施例5的应用程序认证系统的功能方框图。本实施例是实施例4中的应用程序认证系统的TRM存取程序库401还具有应用程序利用资源信息保持装置1301的形式。

应用程序利用资源信息保持装置1301保持应用程序利用资源信息。“应用程序利用资源信息”是指关于对所认证的应用程序允许利用的资源的信息。“所认证的应用程序”是指由下载部102所下载的应用程序,进行由TRM存取程序库401认证的处理,并进行了正确认证的应用程序。“资源”是指应用程序利用的应用程序外部资源。在资源中包括终端100及在其安装的认证模块101的资源的本地资源、及其以外的资源,例如终端100的通信对象的服务器的资源。在本地资源中,包括存储器的使用、文件的使用、IrDA的使用、Bluetooth的使用、通信的使用、TRM的使用、应用程序的使用、非接触/接触IC卡I/F的使用等种类。另外,在本地资源中,当存储器的使用等时,还有关于可使用的存储量及存储器地址等范围。另外,也可以有可使用的时间的范围。

图14例举了应用程序利用资源信息。在图14中,应用程序利用资源信息1400由存储器的使用1401、文件的使用1402、IrDA的使用1403、Bluetooth的使用1404、通信的使用1405、TRM的使用1406、应用程序的使用1407、非接触/接触IC卡I/F的使用1408、操作1409、使用日期时间1410等项目构成。

存储器的使用1401的项目例如可以是存储器可使用的量、可使用的范围地址、可写入的次数、可读出的次数、存储器可使用的日期时间、不能使用的日期时间等。对快速缓冲存储器来说,由于写入是增加负担的操作,所以限制存储器写入的次数是特别有意义的。

文件的使用1402的项目例如是描述终端100具有的文件及认证模块101等对终端100上连接的外部存储器具有文件的存取限制的项目,例如包括可存取的目录名、可存取的文件名、可存取的文件种类(例如可由文件的张展符指定)、可使用的日期时间,不可使用的日期时间等。

IrDA的使用1403是表示是否允许使用终端100具有的红外线通信功能的项目,该功能包括可以使用/不可以使用的时刻、可以使用的总时间、使用次数等。

Bluetooth的使用1404是表示是否允许使用终端100具有的Bluetooth的通信功能的项目,该功能除了可使用的时刻、可使用的总时间、使用次数之外,还可以有可使用的电波强度、隐现(ロ一ミング)次数、可使用/不可使用的日期时间等。通过指定可使用的电波强度,可以指定可通信的距离。

通信的使用1405是表示,是否允许使用与服务器的通信功能的项目,该功能除了可使用/不可使用的时刻、可使用的总时间、使用次数、可使用的电波强度、隐现次数之外,还可以有可存取的服务器等。可存取的服务器是通过IP地址的地址指定、域名的指定、或者电子邮件服务器及FTP服务器等的服务器功能或与服务器间通信协议的指定,指定应用程序是否可以利用服务器等。

TRM的使用1406是表示是否允许向认证模块101等的防窜改区域进行存取的项目,包括向该防窜改区域可存取的日期时间、不能存取的日期时间、存取次数、在具有防窜改区域的IC卡内操作的卡应用程序、可以存取的卡应用程序、可利用的IC卡命令的种类等。

应用程序的使用1407是表示指定可与应用程序相关联的其他应用程序的项目。例如地址薄及电子邮件、日程表、游戏等。另外,也可以包括与其他应用程序相关联的日期时间。当终端100是移动电话时,也可以指定在电话通话时是否允许应用程序与通话并行操作,或者在通话开始时是否必须停止或结束。

接触/非接触IC卡I/F的使用1408是是否允许使用与终端100可进行信息交换的接解/非接触IC卡及与IC卡读写器进行信息交换的接口的项目。包括该接口可使用的时刻、可使用的总时间、可使用/不可使用的次数、可使用I/F(Type A、Type B、Type C等)、及可利用的IC卡命令的种类等。

使用日期时间1410指定应用程序可操作的日期时间。或者指定应停止应用程序操作的日期时间。

由下载部102下载的应用程序在使用资源时,对TRM存取程序库401提出资源使用请求,TRM存取程序库401参照应用程序利用资源信息保持装置1301中所保持的应用程序利用资源信息,判断所请求的资源是否可以使用,如果可以使用,则该请求的资源在应用程序中使用。

应用程序利用资源信息也可以与由下载部102所下载的应用程序同时下载,保持在应用程序利用资源信息保持装置1301中。图15是模式化表示应用程序利用资源与应用程序同时下载的数据的图。首先有应用程序本体的应用程序数据1501,接着是为认证应用程序数据1501的署名的应用程序数据署名数据1502,之后有应用程序利用资源信息1503,有为认证应用程序利用资源信息的应用程序利用资源信息署名数据1504。在应用程序利用资源信息1503中,加有标号1505的部分,由“IrDA1”表示可使用IrDA,由“Bluetooth 0”表示不可使用Bluetooth等。

另外,应用程序利用资源信息也可以存放在认证模块101中,根据需要读出,由应用程序利用资源信息保持装置1301保持。

这样,通过TRM存取程序库401具有应有程序利用资源信息保持装置1301的构成,被下载的应用程序可以限制可使用的资源。从而,可以进行使应用程序利用资源信息对应用程序制作者及服务提供者等发行,得到报酬的商业行为。在该本地资源的允许控制中,可以使用应用程序利用资源信息,对于特定的应用程序可以使本地资源的利用更细地进行允许/不允许。在进行本地资源允许时,如果对应用程序利用资源信息的发行者支付使有费,则就可以成为应用程序利用资源信息发行的商业交易。另外,终端100的利用者通过支付报酬,可以使对终端100上所下载的应用程序资源使用的限制更少的得到应用程序利用资源信息,也可以实现将终端100的利用者作为对方的商业交易。

在实施例2至实施例5中,下载部102也可以下载使用许诺书。“使用许诺书”是下载应用程序带署名的应用程序利用资源信息。“下载应用程序”是由下载部102所下载的应用程序。“带署名的应用程序利用资源信息”是在应用程序利用资源信息上附加该应用程序利用资源信息的署名。应用程序利用资源信息由于是为了下载的应用程序使用终端100及认证模块101的资源的许可证,所以保证应用程序利用资源的真正性是很重要的,为此在应用程序利用资源信息上加署名。

所下载的应用程序署名的验证、及应用程序利用资源信息署名的验证,既可以同时进行,也可不同时进行。例如,最初进行应用程序署名的验证,操作应用程序,在对资源存取时,进行应用程序利用资源信息署名的验证,确认是真正的后判断是否允许资源的存取。另外,所下载的应用程序署名和应用程序利用资源署名的制作者,既可以是相同的也可以是不同的。署名的制作者不同的可能理由是由于有时应用程序的制作者和应用程序利用资源信息的发行者不同,前者对后者申请资源利用的许可,从后者接受应用程序利用资源信息发行的缘故。在申请资源利用的许可时,也可以进行报酬的收受。

另外,在使用许诺书的应用程序利用资源信息中,当包括表示应用程序可以存取资源的时间限度的期限日期信息时,根据该期限日期信息允许的时间信息已经到期限时,下载部102也可以下载使用许诺书,并更新使用许诺书。

另外,当执行下载的应用程序时,或/及应用程序认证时,也可以下载使用许诺书。使用许诺书的下载也可以从能够与终端100通信的服务器进行。另外,也可以从认证模块10进行。

另外,下载部102也可考虑持续保持从服务器下载的使用许诺书,但是这时使用许诺书在服务器内有时被更新的情况,由下载部102所保持的使用许诺书有可能失效。因此,下载部102在执行下载的应用程序时,或/及应用程序认证时,也可以向服务器询问下载的使用许诺书的有效性。

另外,下载部102也可以由下载部102或终端100的其他部对服务器联机询问使用许诺书的内容,也可以询问应用程序是否允许利用资源。

(实施例6)

图16表示,本发明实施例6有关的应用程序认证系统的功能示框图。本实施例是实施例4或实施例5的应用程序认证系统的终端100的TRM存取程序部401有应用程序利用资源信息输出装置1601。

应用程序利用资源输出装置1601对由认证模块认证部1101进行认证的认证模块输出应用程序利用资源信息。

在本实施例中,认证模块101的TRM部103对从应用程序利用资源输出装置1601所输出的应用程序利用资源信息,进行可以改写的保持在防窜改区域中。

这样保持在防窜改区域中的应用程序利用资源信息,可根据需要读入终端100中,并当由下载部102下载的资源信息要使用资源时,为了判断是否能使用该资源进行参照。

这样,通过终端100的TRM存取程序库401具有应用程序利用输出装置1601,并且TRM部103保持由应用程序利用资源信息输出装置1601所输出的应用程序利用资源信息,即使在认证模块101中保持的状态提供应用程序利用资源信息之后,也可以根据需要改写应用程序利用资源信息。例如,可以改写应用程序利用资源的有效期限等。另外,例如通过服务的提供者及服务利用者支付等价费用,可以使防窜改区域保持的应用程序利用资源信息,更新为对应用程序可使用的资源限制少。由于改写是预先通过署名认证信息输入部502所认证的TRM存取程序库401进行的,所以可以防止非法改写。

(实施例7)

图17表示本发明实施例7有关的应用程序认证系统的功能方框图。本实施例是实施例5或实施例6中的应用程序认证系统的终端100具有应用程序资源信息下载部1701。

应用程序利用资源信息下载部1701对加有署名1703的应用程序利用资源信息1702进行下载。该下载也可以象图15中所示的那样与由下载部102下载的应用程序一起进行下载。另外也可以与下载部102所下载的应用程序分开下载。例如,先下载应用程序,而当该应用程序对资源进行存取时,再下载应用程序利用资源信息。

在本实施例中,TRM存取程序库401也可以对应用程序利用资源信息下载部1701所下载的应用程序利用资源信息1702上加的署名1703进行认证。由于TRM存取程序库401通过认证模块101进行认证,所以通过可正确认证的TRM存取程序库401对应用程序利用资源信息1702的署名1703进行认证的结果,对认证模块101来说是可以信赖的。从而根据这样认证的应用程序利用资源信息1702,即使下载的应用程序允许向认证模块101存取,也可保证不发生非法操作。

(实施例8)

图18表示本发明实施例8有关的应用程序认证系统的功能方框图。本实施例是实施例5或实施例6中的应用程序认证系统的终端100具有应用程序利用资源信息下载部1701、及应用程序利用资源信息署名认证信息输出部1801,认证模块101具有应用程序利用资源信息署名认证信息输入部1802、及应用程序利用资源信息署名认证部1803。本实施例不是在实施例7中由TRM存取程序库401对应用程序利用资源信息1702上加的署名1703进行认证,而是通过认证模块认证署名1703的形式。

应用程序利用资源信息下载部1701对加有署名1703的应用程序利用资源信息1702进行下载。

在本实施例中,TRM存取程序库401从应用程序利用资源信息下载部1701所下载的应用程序利用资源信息1702生成署名认证用摘要,应用程序利用资源信息署名认证信息输出部1801将包括所生成的署名认证用摘要、及署名1703的署名认证信息1806输出给认证模块。

应用程序利用资源信息署名认证信息输入部1802,对从应用程序利用资源信息署名认证信息输出部1801所输出的署名认证信息1806进行输入。署名认证信息1806包括TRM存取程序库401生成的署名认证用摘要1804、及在应用程序利用资源信息1702上附加的署名1703的署名1805。

应用程序利用资源信息署名认证部1803根据从应用程序利用资源信息署名认证信息输入部1802所输入的署名认证用摘要1804和署名1805,进行署名的验证。

图19是说明本实施例中的终端100操作的流程图。在步骤S1901上,从应用程序利用资源信息1702在TRM存取程序库401上生成署名认证用摘要1804。在步骤S1902上,通过应用程序利用资源信息署名认证信息输出部1801,将包括署名认证用摘要1804和署名1805的署名认证信息1806输出给认证模块101。在步骤S1903上;从认证模块101接收认证结果。

图20是说明本实施例中的认证模块101操作的流程图。在步骤S2001上,通过应用程序利用资源信息署名认证信息输入部1802,输入署名认证信息1806。在步骤S2002上,根据署名认证用摘要1804和署名1805,在应用程序利用资源信息署名认证部1803,进行署名1805的署名认证。在步骤S2003上将认证结果返给终端100。

在这样的实施例中,由于根据由认证模块101认证的TRM存取程序库401所生成的署名认证用摘要,认证应用程序利用资源信息1702的署名,所以该认证的结果是可以信赖的。另外,由于在应用程序利用资源信息署名认证部1803上的认证不是根据加密进行的,也可以由是否适合于认证模块101的TRM部所存放的署名进行认证,所以用简单的操作就可以进行认证。

(实施例9)

本发明实施例9的特征是,在认证模块内操作的认证模块内应用程序,以TRM存取程序库通过认证模块进行了认证为条件,接受从终端内操作的应用程序的存取。

图21表示本实施例有关的应用程序认证系统的功能方框图。本实施例是实施例2至实施例3中应用程序认证系统的终端100具有终端应用程序保持部2101,认证模块101具有包括认证模块内应用程序保持部2103的TRM部103。

终端应用程序保持部2101保持对认证模块101的TRM部进行存取的终端应用程序2102。“终端应用程序2102”是由终端100内部所执行的应用程序。该应用程序也可以是由下载部102下载的应用程序,另外也可以是在终端的ROM中保持的应用程序。“保持”是可以执行终端应用程序2101。从而终端应用程序保持部2101为了执行终端应用程序2102,可以通过安装终端应用程序2102的全部或一部分的终端100的可改写的存储区域实现。

认证模块内应用程序保持部2103,保持认证模块内应用程序2104。“认证模块内应用程序2104”是在认证模块101内操作的应用程序。认证模块101如果是IC卡,则认证模块内应用程序2104是卡应用程序。“保持”是可以执行认证模块内应用程序2104。从而,认证模块内应用程序保持部2103为了执行认证模块内应用程序2104,可以通过安装认证模块内应用程序2104的全部或一部分的认证模块的可改写的存储区域实现。

在本实施例中,认证模块内应用程序2104以由TRM存取程序库认证部402进行的TRM存取程序库401的认证为条件,接收从终端应用程序2102的存取进行操作。因此,在认证模块内存放表示是否认证了TRM存取程序库401的值,如图22中所示,在步骤S2201上,检查该值本身、或这样的值是否存在,判断TRM存取程序库401的认证是否成功了。如果认证成功,则转到步骤S2202,接收从终端应用程序2102的存取。步骤S2201的判断有时由认证模块内应用程序2104进行,有时在认证模块内应用程序2104以外进行。在认证模块内应用程序2104进行时,认证模块内应用程序2104起动之后,到终端应用程序2102存取之前之间,看表示是否认证了TRM存取程序库401的值,进行判断。当在认证模块内应用程序为2104以外进行步骤S2201的判断时,在认证模块内应用程序2104起动时,确认表示是否认证了TRM存取程序库401的值。

在认证模块101是IC卡时,由于起动认证模块内应用程序2104的是卡管理程序,所以卡管理程序是否起动认证模块内应用程序2104,要看表示是否认证了TRM存取程序库401的值,进行判断。另外,与认证模块101的终端间的接口部分(在图21中未画出),在决定是否允许从终端应用程序2102对认证模块内应用程序2104进行存取时,也可以看表示是否认证了TRM存取程序库401的值,进行判断。

另外,每当认证模块内应用程序2104接受从终端应用程序2102的存取时,也可以要看表示是否认证了TRM存取程序库401的值,判断是否接受该存取进行操作。图23是说明这时的认证模块内应用程序的操作的流程图。在步骤S2301上,由认证模块内应用程序2104接受从终端应用程序2102的存取。在步骤S2302上,认证模块内应用程序2104检查表示是否认证了TRM存取程序库401的值,判断TRM存取程序库401的认证是否成功了,如果该认证成功,则在步骤S2303上,接受从终端应用程序2102的存取,进行操作。

图24表示将表示是否认证了TRM存取程序库401的值,存放在TRM部103中的形式。TRM部103具有认证结果识别符生成装置2401。认证结果识别符生成装置2401以TRM存取程序库认证部402进行的TRM存取程序库401的认证成功为条件,生成认证结果识别符2402。认证模块内应用程序2104以认证结果识别符2402的存在为条件,接受从终端应用程序2102的存取。

认证结果识别符2402,不只是表示TRM存取程序库认证部402进行的TRM存取程序库401的认证成功,也可以具有表示认证失败的内容。这时,认证结果识别符生成装置2401,生成具有根据TRM存取程序库认证部402进行的TRM存取程序库401的认证成功/失败的内容的认证结果识别符2402。另外,认证模块内应用程序2104看认证结果识别符2402的内容,判断认证是否成功了。

图25表示认证模块101为IC卡时的认证结果识别符的实现方法。在图25中,认证TRM存取程序库401的是卡应用程序A(2501),当TRM存取程序库401被认证时,在可以改写的存储区域、例如RAM区域2503中设定认证结果识别符。在图25中,旗的标记模式化地表示了认证结果识别符。RAM区域2503是卡应用程序A(2501)可以读写,但在IC卡内的应用程序之间,为了不受各种坏影响,通过使各应用程序独立起动的防火墙功能,别的卡应用程序B(2502)不能直接存取RAM区域2503。因此,卡应用程序A(2501)指定对方,利用可对接口公开的公开接口(Sharable Interface:共享接口)功能,提供公开接口2504,通过该公开接口2504,从终端应用程序2402进行存取的卡应用程序2502确认在RAM区域2503中是否存在认证结果识别符。

另外,图26表示认证模块101是IC卡时的认证结果识别符的另一实现方法。加有标号2601、2602的矩形表示专用文件(DF)。各DF对应于各卡应用程序。因此,当选择DF时,则起动对应的卡应用程序。以后,标号2601的DF对应于卡应用程序A,同样,标号2602的DF对应于应用程序B。加有标号2603、2604、2605、2606、2607的矩形表示基本文件(EF)。当对应于DF的卡应用程序起动时,就可以操作与其对应的DF下面的EF。例如选择标号2601的DF,并起动卡应用程序A时,卡应用程序A可以存取标号2603、2604的EF。

以后,卡应用程序A认证TRM存取程序库401,假定当正确认证时,在标号2604的EF上设置认证结果识别符。通过将加有标号2604的EF状态包含在加有标号2601的DF安全状态,可以对相当于DF和EF形成的树形结构中加有标号2601相当于DF子孙的DF选择进行控制。即,标号2602的DF的选择,是加有标号2601的DF子孙的某一个,此处设定以加有标号2604的EF内识别符的存在为.条件。即,由于根据由卡应用程序A进行的TRM存取程序库401的认证结果,可以控制对应于卡应用程序B的DF的选择,所以只在TRM存取程序库401认证卡应用程序B时才可以起动。

根据这样的实施例,只要TRM存取程序库401不由认证模块101认证,认证模块内应用程序2104就不会从终端应用程序2102被存取,从而可保证认证模块101的安全性。

认证模块内应用程序保持部2103也可以在TRM部103的外部。这时,认证模块内应用程序2104检查是否由TRM存取程序库认证部402对TRM存取程序库401进行了认证,接受终端应用程序2102的存取,进行操作。

(实施例10)

图27表示本发明实施例10有关的应用程序认证系统的功能方框图。在本发明的实施例10中,认证模块内应用程序以在终端操作的应用程序的认证为条件,进行从该应用程序接受存取的操作。在本实施例的应用程序认证系统中,是实施例9中的应用程序认证系统的TRM部103具有应用程序认证结果识别符生成装置2701的形态。

应用程序认证结果识别符生成装置2701,以TRM存取程序库401的应用程序认证的成功为条件,生成应用程序认证结果识别符2702。此处“应用程序”是由下载部102下载的应用程序。“TRM存取程序库401进行的应用程序认证”意思是根据应用程序上所加的署名、及TRM存取程序库401生成的署名认证用摘要进行的认证。

在本实施例中,认证模块内应用程序2104以表示认证成功的应用程序认证结果识别符的存在为条件,对于终端应用程序,可以对认证模块内应用程序2104进行存取,认证模块内应用程序2104接受从终端应用程序的存取。

例如,最初,终端应用程序2102进行操作,与其相同,当认证模块内应用程序还未操作时,起动认证模块内应用程序时,只要是存在应用程序认证结果识别符2702,就可起动认证模块内应用程序。或者当终端应用程序2102和认证模块内应用程序2104双方都起动了时,如果发生了从终端应用程序2102向认证模块内应用程序2104存取,则只要存在应用程序认证结果识别符2702,就可接受该存取。

如果在终端100内对认证模块内应用程序进行存取的终端应用程序只有一个操作,则应用程序认证结果识别符2702只有一种就足够了。但是,如果这样的终端应用程序在多数个终端100内操作,则为了表示认证哪个终端应用程序,除了终端应用程序之外,应用程序认证结果识别符通过应用程序认证结果识别符生成装置2701生成。或者当保证不会有2个以上的终端应用程序同时对认证模块内应用程序进行存取时,也可以应用程序认证识别符只生成一种,只在所认证的终端应用程序对认证模块内应用程序进行存取的瞬间,生成该应用程序认证识别符,当所认证的终端应用程序进行的认证模块内应用程序的存取结束时,删除该应用程序认证识别符。

根据这样的实施例,只有接受认证的应用程序才能够对认证模块内应用程序进行存取,确保认证模块101的安全性。

(实施例11)

图28表示本发明的实施例11有关的应用程序认证系统的功能方框图。本实施例中的应用程序认证系统由终端、认证模块、及将应用程序下载到终端上的服务器构成。

在图28中,终端2801具有下载部2804。下载部2804是下载应用程序的部。例如从服务器2803下载应用程序。

认证模块2802具有TRM部2805。TRM部2805将应用程序认证处理的信息保持在防窜改区域中。此处“应用程序”的意思是在终端2801的下载部2804中下载的应用程序。“应用程序的认证”是确认应用程序是不是由可信赖的人发行的,还是是否是接受保证不进行非法操作的、或者是否是从可信赖的人发行之后保证不进行窜改或不进行非法操作之后不进行窜改等应用程序不进行非法的操作。该处理方法通常采用SHA-1及MD5等输入数据进行处理得到的结果数据一致的很难发现二个不同输入数据的散列函数,求出以应用程序的执行数据为输入数据进行处理得到的结果数据,将其进行加密(所谓“署名”)。从而“应用程序认证处理的信息”是该署名本身,或者为对署名解码得到散列值所需要的解密钥。“防窜改区域”是认证模块的存储区域,是对该存储区域难于非法读出、及对该存储区域的数据难于非法改写的存储区域。例如,为了对该存储区域进行存取,必须经过当不进行正确的步骤时就不能存取的硬件,或者对存储区域中所存储的数据加密。

服务器2803具有终端认证部2806。终端认证部2806以经过终端2801的认证模块2802的认证成功为条件判断终端2801的认证已成功。即,服务器2803对认证模块2802进行认证。此时,需要在服务器2803和认证模块2802之间进行通信,但是该通信对终端2801中继进行。服务器2803进行认证模块2802认证的方法是服务器2803产生随机数,通过认证模块的公开钥对该随机数进行加密,经过终端2801向认证模块2802请求对加密的随机数进行解码。认证模块2802通过采用防窜改区域中存放的认证模块2802密钥的解码,取得服务器2803产生的随机数,并通过终端2801的中继将其返回服务器2803。服务器2803判断产生的随机数、与从认证模块2802传输来的随机数是否相等进行认证。或者也有服务器2803将随机数直接传送给认证模块2802,认证模块2802通过密钥进行加密,将该结果返回服务器2803,而服务器2803通过认证模块2802的公开键进行解码,用是否与传输给认证模块2803的随机数相等来对认证模块进行认证的方法。

由于认证模块2802安装在终端2801上,所以通过服务器2803对认证模块2802进行认证,安装认证模块2802的终端2801也被认证了。另外,如果以终端2801具有的固有信息,例如表示终端2801的制造序号、及机器种类的识别符、存放在终端2801的ROM中的识别符、版本序号存在于认证模块的防窜改区域中为条件,认证模块2802对终端2801进行认证,则认证更为准确。

这样,服务器2803即使在终端2801中没有防窜改区域也可以认证终端2801,服务器2803可以准确认证终端2801,在服务器2803和终端2801之间就可进行收费处理、结算处理等。另外,可以从服务器2803向终端2801下载包含机密性很高数据在内的应用程序,复杂的商业交易操作可以在本实施例的应用程序认证系统中执行。

(实施例12)

图29表示本发明实施例12有关的应用程序认证系统的功能方框图。在本实施例中,应用程序认证系统如实施例11所示,由终端2801、认证模块2802、及将应用程序下载到终端2801上的服务器2803组成。

终端2801具有下载部2804和TRM存取程序库2901。下载部2804对应用程序进行下载。这时,应用程序从服务器2803下载。或者也可以从服务器2803以外下载。TRM存取程序库2901以在认证模块2802上认证本身为条件,进行应用程序认证的处理。即TRM存取程序库2901在认证模块2802上对自己进行认证,当正确认证时,进行下载到下载部2804上的应用程序认证的处理。TRM存取程序库2901在认证模块2802上对自己进行认证的方法有将终端2801的固有信息,例如表示制造序号、及种类的识别符、或实现TRM存取程序库2901的软件序列号、版本序号等输出给认证模块2802,在认证模块2802的防窜改区域中是否存在输出的终端2801的固有信息、及序列号、版本序号等进行的方法。

认证模块2802具有TRM部2805、及TRM存取程序库认证部2902。TRM部2805将认证TRM存取程序库2901的信息的TRM存取程序库认证信息保持在防窜改区域。“TRM存取程序库认证信息”如上所述,包括:终端2801的固有信息,例如表示制造序号、及种类的识别符,或者实现TRM存取程序库2901的软件序列号、版本序号等。TRM存取程序库认证部2902根据TRM存取程序库认证信息,对终端2801的TRM存取程序库2901进行认证。其认证方法如上所述,有TRM存取程序库认证部2902接收从TRM存取程序库2901输出的终端2801的固有信息、及TRM存取程序库的序列号、版本序号等识别信息,在TRM部2805上是否存在该识别信息进行的方法。该认证结果从TRM存取程序库认证部2902输出给TRM存取程序库2901。另外,该认证结果保持在认证模块2802内,此后与终端间信息交换时进行参照,如果正确认证了TRM存取程序库2901,则认证模块2802则可进行正确的信息交换,如果不是,则进行不正确的信息交换。

服务器2803具有服务器TRM存取程序库认证部2903。服务器TRM存取程序库认证部2903以通过终端2801的存取程序库2901的认证模块2802的TRM部2805的认证成功为条件,判断TRM存取程序库2901的认证成功了。服务器TRM存取程序库认证部2093经过终端2801的存取程序库2901进行认证模块2802的TRM 2805认证的方法如下。即,服务器2803产生随机数,通过认证模块2802的公开钥对该随机数进行加密,经过终端2801向认证模块2802请求对加密的随机数进行解码。认证模块2802利用防窜改区域中存放的自身的密钥,对随机数解码,经过终端2801将其返回服务器2803。服务器2803判断产生的随机数、及从认证模块2802传输来的随机数是否相等进行认证。或者,也有服务器2803将随机数直接传输给认证模块2802,认证模块2802通过自身的密钥进行加密,将其结果返回服务器2803,服务器2803通过认证模块2802的公开钥进行解码,以是否与向认证模块2802传送的随机数相等来对认证模块进行认证的方法。

图30是说明服务器TRM存取程序库认证部2903、TRM存取程序库2901、及认证模块2802间相互作用的时序图。在步骤S3001上,从TRM存取程序库2901向认证模块2802输出对自身进行认证的请求,在步骤S3002上,输出认证模块上的认证结果。在步骤S3003上,从服务器TRM存取程序库认证部2903向TRM取存程序库部2901输出认证请求,与其相对应,在步骤S3004上,从TRM存取程序库2901向认证模块2802输出认证请求,在步骤S3005上,向服务器TRM存取程序库认证部2903返回自身认证的结果。这时,通过是否正确认证了TRM存取程序库2901,返回正确的结果,或者返回不正确的结果。在步骤S3006上,TRM存取程序库2901向服务器TRM存取程序库认证部2903返回从认证模块2802所输出的结果。服务器TRM存取程序库认证部2903检查该结果,如果认证模块2802能够认证,则判断TRM存取程序库2901也可认证。

如上所述,TRM取存程序库部2901的TRM存取程序库认证部2902的认证结果保持在认证模块2802内,由于根据该认证结果,认证模块2802能进行或不能进行正确的信息交换,所以服务器2803经过TRM存取程序库2801,进行认证模块的TRM部的认证,如果能正确认证,则判断TRM存取程序库2901的认证成功了。

这样,服务器2803即使在终端2801中没有防窜改区域也可以对终端2801进行认证,服务器2803可以正确认证终端2801,可在服务器2803和终端2801之间进行收费处理、结算处理。另外,可以从服务器2803向终端2801下载包括机密性很高的数据在内的应用程序,可以在本实施例的应用程序认证系统中执行复杂的操作。

另外,当通过TRM存取程序库认证部2902认证TRM存取程序库2901时,TRM存取程序库2901通过认证模块可判断是可以信赖的。这样,当将由下载部2804下载的应用程序认证处理的全部或一部分在TRM存取程序库2901上进行时,由TRM存取程序库2901进行的应用程序认证处理的全部或一部分的结果对认证模块2802来说是可以信赖的。从而,采用TRM存取程序库2901进行的应用程序认证处理的全部或一部分的结果,认证模块2802可以进行由下载部2804下载的应用程序的认证。对该结果正确认证的应用程序可以允许认证模块内的数据存取,可以进行复杂的商业交易操作。

而且,TRM存取程序库2901进行的应用程序认证的处理也可以以应用程序向认证模块2802的TRM部2805的防窜改区域进行了存取为条件进行,这样不对防窜改区域存取的应用程序就不需要进行认证了。

另外,TRM存取程序库2901也可以以应用程序由下载部2804下载为条件进行为了进行应用程序认证的处理。这样,就不必担心所下载的应用程序全部认证,而在终端2801上执行非法应用程序了。

另外,TRM存取程序库2901也可以以应用程序的开始执行为触发,进行应用程序认证的处理。这样,可以省略已下载的但不执行的应用程序的认证。

(实施例13)

图31表示本发明实施例13有关的应用程序认证系统的功能方框图。本实施例有关的应用程序认证系统,由终端2801、认证模块2802、以及将应用程序下载到终端2801上的服务器2803构成。

终端2801具有下载部2804、及TRM存取程序库2901,TRM存取程序库2901包括署名用摘要生成装置3101、下载应用程序署名取得装置3102、及应用程序认证数据输出装置3103。

下载部2804对应用程序3104进行下载。应用程序3104也可以从服务器2803下载。另外,除服务器2803之外,例如也可以从认证模块2802下载。在本实施例中,应用程序3104与应用程序3104的署名3105一起下载。“与署名3105一起下载”意思是不只是可同时进行下载,也可以使应用程序3104的下载和署名3105的下载前后进行,在下述的应用程序3104的认证进行之前,下载了应用程序3104和署名3105。

署名用摘要生成装置3101从应用程序中生成署名用摘要。即,从由下载部2804所下载的应用程序生成署名用摘要。“署名用摘要”是采用与在生成署名3105时所使用的散列函数相同的散列函数所得到的值。

下载应用程序署名取得装置3102取得与应用程序3104下载一起下载的署名3105。如上所述,“与应用程序3104的下载一起下载”意思是不只是可同时进行下载,也是在进行下述的应用程序3104的认证之前,结束应用程序3104和署名3105的下载。

应用程序认证数据输出装置将取得的署名、及由署名用摘要生成装置3101生成的署名用摘要发送给服务器。“取得的署名”是由下载应用程序署名取得装置3102取得的署名3105。

署名用摘要生成装置3101、下载应用程序署名取得装置3102、及应用程序认证数据输出装置3103,进行对由下载部2804所下载的应用程序3104进行认证的处理。该处理也可以以TRM存取程序库2901由认证模块2802进行认证为条件进行。

认证模块具有TRM部2805和TRM存取程序库认证部2902。TRM部2805和TRM存取程序库认证部2902,与实施例12的TRM部和TRM存取程序库相同。服务器2803具有服务器TRM存取程序库认证部2903、应用程序认证数据输入部3106、及服务器应用程序认证部3107。

服务器TRM存取程序库认证部2903,与实施例12中相同,以经过终端2801的TRM存取程序库2901的认证模块的TRM部2805的认证成功为条件,判断TRM存取程序库2901的认证成功了。

应用程序认证数据输入部3106,对由服务器TRM存取程序库认证部2903判断认证成功的TRM存取程序库2901的应用程序认证数据输出装置3103所输出的署名用摘要、及署名进行输入。

服务器应用程序认证部3107,根据应用程序认证数据输入部3106所输入的署名用摘要、及署名,进行应用程序的认证。认证是通过对署名进行解码,求出摘要,判断该摘要是否与署名用摘要相等来进行。如果署名用公开钥加密码方式的服务器2803的密钥进行加密时,则也可以用服务器2803的密钥对应用程序认证数据输入部3106所输入的署名用摘要进行加密,判断所得到的署名与应用程序认证数据输入部3106所输入的署名是否相等。

图32表示构成本实施例中的应用程序认证系统的服务器2803、终端2801、认证模块2802间沿着时间的相互作用。从步骤S3201到步骤3206,与实施例12中的图30的从步骤S3001到步骤3006相同。在步骤S3206之后,当应用程序3104下载到下载部2804时,通过署名用摘要生成装置3101,生成应用程序3104的署名用摘要,通过下载应用程序署名取得装置3102,取得署名3105,通过应用程序认证数据输出装置3103,向应用程序认证数据输入部3106输入署名用摘要和署名(步骤S3207)。此后,通过服务器应用程序认证部3107根据向应用程序认证数据输入部3106所输入的署名用摘要和署名进行应用程序3104的认证。

根据本实施例,以服务器2803的服务器TRM存取程序库认证部2903,经过终端2801的TRM存取程序库2901的认证模块2802的TRM部2805的认证成功为条件,判断终端2801的TRM存取程序库2901的认证成功了。因此,服务器2803可以判断TRM存取程序库2901的应用程序认证数据输出装置3103,向应用程序认证数据输入部3106发送的应用程序3104的署名用摘要和署名3105,实际上可以判断为来源于应用程序3104,服务器可以认证应用程序3104。

(实施例14)

图33表示本发明实施例14有关的应用程序认证系统的功能方框图。在本实施例13中,由下载部2804下载的应用程序认证处理的一部分由服务器2803执行的,但是在本实施例中,由服务器2803以外进行应用程序的认证,服务器2803只取得认证的结果。

终端2801具有下载部2804和TRM存取程序库2901。下载部2804对应用程序进行下载。TRM存取程序库2901包括认证成功信息生成装置3301和认证成功信息输出装置3303。

认证成功信息生成装置3301生成表示应用程序认证成功的认证成功信息3302。在本实施例中,应用程序的认证也可以只在TRM存取程序库2901内进行。另外,也可以TRM存取程序库2901和认证模块2802协调动作进行。认证成功信息生成装置3301取得该认证结果,生成表示认证是否成功的认证成功信息3302。这时,也可以通过认证模块2802的密钥及服务器2803的公开钥对认证成功信息3302进行加密。

认证成功信息输出装置3303对由认证成功信息生成装置3301所生成的认证成功信息3302进行输出。如果认证成功信息3302未加密时,也可以通过认证模块2802的密钥及服务器2803的公开钥对认证成功信息3302加密后输出。

认证模块2802具有TRM部2805、及TRM存取程序库认证部2902,进行与实施例相同的操作。

服务器2803具有服务器TRM存取程序库认证部、认证成功信息输入部3304、及服务器应用程序认证部3305。

服务器TRM存取程序库认证部进行与实施例13相同的操作。

认证成功信息输入部3304,对通过服务器TRM程序库部认证部判断为认证成功的TRM存取程序库的认证成功信息输出装置所输出的认证成功信息进行输入。当TRM存取程序库2901通过服务器TRM存取程序库认证部判断认证成功时,由TRM存取程序库2901和认证模块2802所输出的信息,对服务器2803来说是可以信赖的,所以认证成功信息输出装置3303的内容可以判断是可以信赖的。

服务器应用程序认证部3305根据由认证成功信息输入部3304所输入的认证成功信息,进行应用程序的认证。例如,当通过认证成功信息输出装置3303所输出的认证成功信息,由认证模块2802的密钥及服务器2803的公开钥进行了加密时,进行解码,检查认证成功信息的内容,对由下载部2804下载的应用程序进行认证。

(实施例15)

在本发明中,为了认证应用程序,在进行应用程序的下载的同时,还需要下载署名。下面在应用程序中,说明存放应用程序署名的应用程序。

应用程序通常可以分为应用程序本体、及应用程序定义文件。“应用程序本体”是为执行应用程序的代码及数据,“应用程序定义文件”是描述应用程序本体的属性的文件,“应用程序本体的属性”,例如有应用程序本体的大小、为执行应用程序的入口指针、在应用程序执行时应转交给应用程序的参数(在Java中是主级的起动参数)等。在应用程序定义文件中,当将描述应用程序本体的属性的部分称为“属性信息存放部”时,在属性信息存放部中有时存在应用程序制作者可以自由利用的选用区域。为此,在该选用区域中,也可以存放应用程序本体的署名数据。应用程序本体也可以不是代码和数据本身,而是对代码和数据进行压缩的内容。同样,应用程序定义文件也可以是对应用程序本体的属性的描述进行压缩的内容。

图34举例表示了Java应用程序,特别是i应用的应用程序的结构。在i应用中,应用程序本体存放在JAR文件3401中,应用程序定义文件以ADF文件3402提供。存放在ADF文件3402中的应用程序本体的属性以应用程序的名称,通过AppName的必须关键字进行表示,应用程序本体的大小通过AppSize的必须关键字表示。应用程序制作者可以自由利用的选用区域,用AppParam的选用关键字表示。由该AppParam表示的区域最长可利用255字节。另一方面,应用程序本体的署名当采用160位的椭圆密码时,需要20字节,而如果用1024位的RSA密码时需要128字节,装放在由AppParam表示的区域中。从而可以将应用程序本体的署名装放在由AppParam表示的区域中。

图35是说明这样在选用区域中存放应用程序本体的署名数据对应用程序进行认证时操作的流程图。在步骤S3501上,从选用区域中取得署名数据。在步骤S3502上,利用由步骤3501所取得的署名数据,对署名进行认证。这些步骤可以通过程序执行。

另外,图34也可以看作表示应用程序的数据结构。即也可以看成由存放代码及数据压缩文件的TAR文件的TAR文件部3401、及存放应用程序定义文件的ADF文件的ADF文件部3402构成的数据结构。在这样的数据结构中,在ADF文件部3402的DAF文件中有存放主级起动参数等的由AppParam表示的区域,在AppParam表示的区域中存放由JAR文件部3401中所存放的JAR文件的署名。

在由AppParam所示的区域中所存放的JAR文件的署名,也可以是保证应用程序操作的人的署名。此处“保证应用程序操作的人”是制作由装放在JAR文件中的代码和数据操作的应用程序的人,分配该应用程序的人、制作该应用程序的人、验证该应用程序的操作并保证不进行非法操作的第三者等。

图34中所示的应用程序的数据结构,由于可以通过位串(位流)表示,所以可以制作记录这种位串的(SD)存储卡、软盘、小型盘等记录媒体。

通过这样的应用程序,下载应用程序时,不仅是应用程序本体,而且也可下载应用程序本体的署名,可以省去单独下载署名的时间。

(实施例16)

图37是举例表示本发明实施例16的终端的功能框图。本实施例的特征为,在实施例1的应用认证系统终端内部具有认证模块,并一体化。

在本实施例中,终端3700具有下载部3701、和TRM部3702。

下载部3701下载应用程序,即具有与实施例1的下载部102相同的功能。

TRM部3702将用于认证应用程序的信息保持在防窜改区域。即具有与实施例的认证模块101内的TRM部103相同的功能。

因此,在本实施例的终端,应用程序的下载的步骤、下载应用程序的认证步骤可以与实施例1相同。

通过使用这种终端,在例如对从提供业务的公司向终端3700的下载部3701下载的应用程序进行认证处理,该认证处理成功的时候,对于应用程序,可以安全地许可对TRM3702所保持的信息等存储在终端的信息进行存取。

而且,虽然使用了“终端”这个用语,但是并不意味着被限定为以移动电话为代表的可以移动的终端。例如,也可以是家用电气化制品,也可以是被称为信息家电或网络家电的制品。如果对上述制品进行举例,则可以列举空调、加湿器、除湿器、空气清洁器、微波炉、烤箱、冰箱、洗碗机、热水器、电熨斗、裤子整烫机、吸尘器、洗衣机、干燥机、电热毛毯、电热垫子、照明装置、电视机、收音机、录音机等音频设备、照相机、IC存储机、电话机、传真机、复印机、打印机、扫描仪、个人计算机等。(这些也可以适用于实施例17中的“终端”)

(实施例17)

图38是举例表示本发明的实施例17的终端的功能框图。本实施例的特征是,在实施例2等的应用程序认证系统的终端内部,具有认证模块,终端和认证模块一体化。

在本实施例中,终端3800具有认证模块3801,并具有下载部3802、TRM存取程序库3803。认证模块3801具有TRM3804和TRM存取程序库认证部3805。

认证模块3801将信息保持在防窜改区域中,利用该信息进行认证的处理。具体内容后述。

下载部3702下载应用程序,即具有与实施例2的下载部102相同的功能。

TRM存取程序库3803以自身被认证模块3801认证为条件,进行应用程序认证的处理。即,具有与实施例2的TRM存取程序库401相同的功能。“自身被认证模块3801认证”是指,如后述那样,通过TRM存取程序库3805认证部认证。

TRM部3804将TRM存取程序库认证信息保持在上述防窜改区域。“TRM存取程序库认证信息”指用于认证TRM存取程序库的信息。与实施例2的定义相同。因此,TRM部3804具有与实施例2等的TRM部相同功能。防窜改区域可以在TRM部3804的内部,也可以在认证模块3801的内部、TRM部3804的外部。

TRM存取程序库3805根据TRM存取程序库认证信息认证TRM存取程序库3803。因此,TRM存取程序库3805具有与实施例2的TRM存取程序库402相同的功能。

图39是举例说明本实施例的终端3800处理的流程。在该流程图例举的处理中,假定下载部3802下载了应用程序。

在步骤83901,通过TRM存取程序库认证部3805,进行TRM存取程序库3803的认证处理。

在步骤S3902,判断TRM存取程序库3803是否被认证,如果被认证,进入步骤S3903的处理。在图39,如果没有被认证,处理结束,但也可以代之以清除下载到3802下载部中的应用程序。

在步骤S3903,通过TRM存取程序库3803进行下载到下载部3802的应用程序的认证处理。

在步骤S3904,如果下载的应用程序被认证,则进入步骤S3905的处理,如果S3905没有被认证,处理结束,但也可以换之以清除下载到3802下载部中的应用程序。

在步骤S3905,许可下载的应用程序对认证模块的存取。进行该许可的是认证模块3801。或者,在应用程序对认证模块3801存取时,如果必须利用TRM存取程序库3803的功能,也可以许可通过TRM存取程序库3803对认证模块的存取。

如实施例2所述,TRM存取程序库3802具有应用程序管理程序、设备驱动程序等。

根据本实施例,通过终端的内部具有认证模块,可以在终端的内部高度保持需要保护的信息,可以进行下载到终端的应用程序的认证。

实施例18

本发明的实施例18涉及由第一设备、认证模块构成的应用程序认证系统。在本实施例中,认证模块利用保持的信息,认证存储在第一设备中的应用程序。

图40举例说明本实施例的应用程序认证系统的功能框图。应用程序认证系统由第一设备4001、认证模块4002构成。第一设备不限于终端,例如可以是个人计算机、工作站、大型计算机、或服务器。并且,第一设备4001和认证模块4002不需要直接电连接。也不需要物理的接触。例如,可以是无线连接。特别是,其网络可以采用不使用光缆等电传导的介质来构造。

第一设备4001具有应用程序存储部4003。应用程序存储部4003存储应用程序。应用程序不限于通过第一设备4001动作的程序。可以是通过第一设备4001以外的设备动作的程序。此外,“存储”是指保持应用程序。与保持的时间长短无关。并与保持的目的无关。例如,其目的可以是通过第一设备4001使应用程序工作。也可以是将应用程序下载到第一设备4001进行动作。或者,也可以是在通过通信将应用程序传送来时,第一设备4001为了中继而暂时保持。或者,也可以是为了将应用程序下载到第一设备4001以外的设备进行保持。

认证模块4002具有TRM部4004。TRM部4004将用于应用程序认证处理的信息保持在防窜改区域。作为用于应用程序的认证处理的信息,例如可以例举用于密码的密钥和用于确认应用程序的署名的真实性的证明书等。这里的应用程序是指存储在第一设备4001的应用程序存储部4003的应用程序。因此,本实施例的认证模块的TRM部4004可以具有与实施例1的TRM部相同的功能。此时,应用程序的认证处理的方法与实施例相同。

通过本实施例的应用程序认证系统,可以进行存储在第一设备4001的应用程序存储部4003的应用程序的认证。例如,可以防止该应用程序的非法的动作。

实施例19

本发明的实施例19也与实施例18同样,涉及由第一设备、认证模块构成的应用程序认证系统。在本实施例中,在进行存储在第一设备的应用程序的认证时,在第一设备内进行该认证的部分通过认证模块来进行认证。

图41举例说明本实施例的应用程序认证系统的功能框图。应用程序认证系统由第一设备4101、认证模块4102构成。如实施例18那样,第一设备4101和认证模块4102不需要直接电连接。且不需要物理的接触。

第一设备4101具有应用程序存储部4103、TRM存取程序库4104。

应用程序存储部4103存储应用程序。例如,具有与实施例18的应用程序存储部4003相同的功能。

TRM存取程序库4104以自身被认证模块4102认证为条件,进行应用程序的认证处理。这里的“自身”是指TRM存取程序库4104。或者“自身”也可以是包含TRM存取程序库4104的部分。例如第一设备4101本身也可以是“自身”。

“应用程序”是指存储在应用程序存储部4003的应用程序。

因此,TRM存取程序库4104通过认证模块进行自身的认证处理,在该处理的结果为被正确认证的情况下,进行存储在应用程序存储部4103的应用程序的认证处理。

TRM存取程序库4104如实施例2说明的那样,可以具有应用程序管理程序和设备驱动程序,并进行这些处理。

认证模块4102具有TRM部4105和TRM存取程序库认证部4106。

TRM部4105将TRM存取程序库认证信息保持在防窜改区域。“TRM存取程序库认证信息”是指用于认证TRM存取程序库的信息。例如可以例举用于确定第一设备的信息。作为这样的信息,可以是第一设备的制造者编号和制造编号,在第一设备被分配电话号码时,可以是该电话号码。而且,也可以是确定与第一设备连接的其他的设备的信息,或确定装载在第一设备的部件的信息,或安装在第一设备的程序的版本号等、表示第一设备的放置状况等。此外,在第一设备能够保持某些秘密信息,例如密钥等时,将用于检测该密钥是真实的信息作为TRM存取程序库认证信息。

关于防窜改区域,请参照实施例2的说明。

TRM存取程序库认证部4106根据TRM存取程序库认证信息认证第一设备4101的TRM存取程序库4104。即,取得从TRM存取程序库4104送来的信息,判断从TRM存取程序库4104得到的信息是否符合TRM存取程序库认证信息,进行认证的处理。

TRM存取程序库4106认证的对象不限于TRM存取程序4104,也可以是包含TRM存取程序库4104的部分,例如,可以是认证第一设备4101的整体。此时,TRM存取程序库认证信息可以使用第一设备4101的制造编号等和第一设备4101的放置状况等。

图42是举例说明本实施例的应用程序认证系统的动作的流程图。

在步骤4201,通过TRM存取程序库4106,进行TRM存取程序库4104的处理。此时,可以使用保持在防窜改区域中的TRM存取程序库认证信息。

在步骤S4202,通过步骤S4201的处理,判断TRM存取程序库4104是否被认证。如果判断被认证,在步骤S4203,通过TRM存取程序库4104进行存储在应用程序存储部4103中的应用程序的认证处理。

在本实施例中,通过认证模块4102的TRM存取程序库认证部4106认证的TRM存取程序库4104进行应用程序的认证,因此,应用程序的认证的结果对于认证模块4102可以信赖。其结果,通过执行存储在应用程序存储部4103中的应用程序,在产生对认证模块的存取时,认证模块可以许可该存取。此外。即使例如应用程序存储部4103的目的是向其他的设备下载应用程序,也可以许可从由应用程序存储部4103下载的应用程序对认证模块的存取。可以在应用程序上附加表示由认证模块4102认证的信息。由此,可以实现比以往的处理复杂的处理。

实施例20

在实施例19等中的应用程序认证系统是由第1设备和认证模块2个主要的设备构成。但是,在本实施例中,主要的设备不限定在2个。

图43举例说明主要的设备为3个时的应用程序认证系统的功能框图。该应用程序认证系统由第1设备4301、第2设备4302、第3设备4303构成。即应用程序认证系统具有3个主要部分。这3个主要部分串联连接,但如实施例18和实施例19那样,第1设备4101和认证模块4102不需要直接电连接。且不需要物理的接触。此外,第1设备4301、第2设备4302、第3设备4303的所有者或占有者可以是一个人,这3个设备也可以由不同的人所有或占有。

与实施例19的应用程序认证系统的对应如下。即,第1设备4301相当于认证模块,第3设备4303相当于终端和实施例19的第一设备4101。

第1设备4301具有TRM存储部4304、第1认证处理部4305。

TRM部4304将用于认证第2设备的认证信息保持在防窜改区域。由此,具有与实施例19的TRM部相同的功能。但是,在保持在防窜改区域的信息成为用于认证第2设备的认证信息这一点上不同。此外,在防窜改区域,不但保持用于认证第2设备的信息,也可以保持用于认证第3设备的信息。作为该认证信息,与实施例19的TRM存取程序库认证信息同样地,可以是设备的制造编号,表示设备被放置的状况的信息,或者,在设备能够保持密钥和证明书时,用于检测该密钥和说明书的真实性的信息。

第1认证处理部4305根据上述认证信息,认证第2设备4302。“上述认证信息”是指保持在防窜改区域的认证信息。

第2设备4302具有第2认证处理部4306。第2认证处理部4306以自身被第1认证处理部认证为条件,认证第3设备4303。这里的“自身”是指包含第2认证处理部4306的第2设备3402。

第2设备4302被第1认证处理部4305认证的情况下,第2设备4302对于第设备4301是可以信赖的设备。由此,第1设备4301许可第2设备4302对保持在防窜改区域的信息进行存取。因此,第2认证处理部4306在认证第3设备4303的情况下,可以使用保持在防窜改区域的信息。第2认证处理部4306在认证第3设备4303时,可以采用保持在防窜改区域的信息。

这样,第2认证处理部4306可以具有用于存取第1设备4301的设备驱动程序的功能。

第2认证处理部4306可以通过与第1设备和第3设备不同的其他的设备来取得用于认证第3设备4303的信息。在取得该信息时,第2认证处理部4306可以提示表示第2设备4302通过第1认证处理部4305被认证的信息。

第3设备4303具有应用程序存储部4307和第3认证处理部4308。应用程序存储部4307存储应用程序。因此,具有与实施例19等的应用程序存储部相同的功能。为此,不特别限定存储应用程序的时间的长短和存储的目的。

第3认证处理部4308以自身被第2设备4302认证为条件,进行用于认证上述应用程序的处理。“上述应用程序”是指存储在应用程序存储部4307的应用程序。“自身”是指第3设备4303。

第3设备4303被第2认证处理部4306认证的情况下,第3设备4303对于第1设备4301是可以信赖的设备。由此,第1设备4301许可第3设备4303对保持在防窜改区域的信息进行存取。因此,第3在认证处理部4306认证应用程序的情况下,可以使用保持在防窜改区域的信息。

第3认证处理部4308可以通过与第1设备和第2设备不同的其他的设备来取得用于认证应用程序的信息。在取得该信息时,第3认证处理部4308可以提示表示第3设备4302通过第2认证处理部4306被认证的信息。而且,此时,也可以提示第2设备4302被第1认证处理部4305认证的信息。

图44是举例说明第1设备4301的动作的流程图。在步骤S4401,第1认证处理部4305取得TRM部4304保持在防窜改区域的认证信息。在步骤S4402,判断是否得到了认证。如果得到了认证,在步骤S4404,向第2设备传递得到了认证的信息。

图45举例说明第2设备4302的动作的流程图。在步骤4501,判断是否通过第1认证处理部4305得到了认证。该判断在图44所述的步骤S4404中,通过判断认证的信息是否由第1设备4301进行了传递来进行。如果得到了认证,在步骤S4502,通过第2认证处理部4306进行第3设备的认证处理。在步骤S4503,判断认证是否完成。如果认证完成,在步骤S4504,向第3设备传达已被认证的信息。

图46举例说明第3设备4303的动作的流程图。在步骤4601,判断是否通过第2认证处理部4306得到了认证。该判断在图45所述的步骤S4504中,通过判断认证的信息是否由第2设备4302进行了传递来进行。如果得到了认证,在步骤S4602,进行应用程序的认证处理。在图46,在此结束处理,但也可以将应用程序的认证处理的结果例如向第1设备4301传达。也可以向第2设备4302传达。此外,在应用程序向其他的设备存取时,也可以提示表示由第3认证处理部4308进行了认证的信息。或者,在应用程序中附加表示由第3认证处理部4308进行了认证的信息。

以上是由3个主要的设备构成应用程序认证系统的情况,但如图47所示,应用程序认证系统也可以由4个主要的设备构成。

在图47中,应用程序认证系统由第1设备4701、第2设备4702、第3设备4703、第4设备4704构成。第1设备4701具有TRM部4705、第1认证处理部4706,它们与图43中的TRM部4304、第1认证处理部4305对应。第2设备4702具有第2认证处理部4707。它与图43的第2认证处理部4306对应。

第3设备具有第3认证处理部4708。第3认证处理部4708以自身被第2认证处理部4707认证为条件,认证第4设备4704。如果第3设备4703被第2认证处理部4707认证,第3设备4703对于第1设备4701是可以信赖的设备,因此,第1设备4701许可第3设备4703存取TRM部4705保持在防窜改区域中的信息。为此,第3认证处理部4708可以取得TRM部4705保持在防窜改区域的信息,认证第4设备4704。或者,取得保持在其他设备的信息,进行认证。

第3认证处理部4708在取得TRM部4705保持在防窜改区域的信息时,第3设备4703和第1设备4701为了直接进行通信,第3设备4703和第1设备4701可以具有通信部。或者,第2认证处理部4707具有用于对第1设备4701存取的设备驱动程序的功能时,可以如下那样,即第3认证处理部4708使用第2认证处理部4707具有的设备驱动程序的功能,通过第2设备4702获得TRM部4705保持在防窜改区域的信息。因此,第3认证处理部4708具有用于对第2认证处理部4707进行存取的设备驱动程序的功能。

第4设备4704具有应用程序存储部4709和第4认证处理部4710。应用程序存储部4709与图43的应用程序存储部4307对应。第4认证处理部4710以自身被第3认证处理部4708认证为条件,认证应用程序。这里,“自身”是指第4设备。因此,如果第4设备被第2认证处理部4708认证,由于认为被第1认证处理部4706认证,第4认证处理部可以使用TRM部4705保持在防窜改区域的信息,进行存储在应用程序存储部4709的应用程序的认证。此外,第4认证处理部4710也可以向其他设备提示表示由第3认证处理部4708认证的信息,获得用于应用程序的认证的信息,进行应用程序的认证。

这样,4个主要设备构成的应用程序认证系统的动作如下所述。第1设备4701的动作与图44所示相同。同样的,第2设备4702的动作如图45所示。第3设备4703的动作如图48所示。即,在步骤S4801,判断第3设备4703是否被第2认证处理部4707认证。如果被认证,在步骤S4802,进行第4设备4704的认证处理。在步骤S4803,判断认证是否完成,如果认证完成,在步骤S4804,向第4设备4704传达被认证的信息。

第4设备的动作如图49所示,在步骤S4901,判断是否由第3认证处理部4708进行了认证,如果被认证,在步骤S4902,进行应用程序的认证处理。可以将该应用程序的认证处理的结果传达给第1设备4701。也可以传达给第2设备4702。此外,在应用程序向其他设备存取时,也可以提示表示由第3认证处理部4708进行了认证的信息。或者,在应用程序中附加表示由第3认证处理部4708进行了认证的信息。

并且,主要的设备不限于4个,如图50所示,也可以由第1设备5001、第2设备5002、第3设备5003、第4设备5004、第5设备5005共5个设备构成应用程序认证系统。

图51是举例说明将主要设备的数量一般化时的应用程序认证系统的功能框图。在图51中,应用程序认证系统是由从第1设备5101到第(N+1)的设备5105串联连接的(N+1)个设备构成。这里虽然写的是“连接”,但并不只意味着电直接连接,或物理的接触。例如,可以通过以因特网为代表的网络进行连接。特别地,可以通过使用了光缆的网络连接。也可以通过无线连接。或者各个设备也可以相互连接。

第1设备5101具有TRM部5101和第1认证处理部5102。TRM部5101将用于认证第2设备5102的信息的认证信息保持在防窜改区域。第1认证处理部5102根据认证信息认证第2设备5102。

以下将从第2设备5102到第N设备中的一个设备记为第i设备。第i设备具有第i认证处理部。第i认证处理部以”自身”被第(i-1)认证处理部认证为条件,认证第(i+1)设备。这里自身是指第i设备。因此,第i认证处理部如果第i设备被第(i-1)认证处理部认证,认证第(i+1)设备。如果第i设备被第(i-1)认证处理部认证,对于第1设备5101,第i设备可以认为是可信赖的,因此,第1设备5101许可第i设备对TRM部5101保持在防窜改区域的信息进行存取。第i设备可以使用保持在防窜改区域的信息,认证第(i+1)的设备。

例如,第i认证处理部可以具有用于对第(i-1)认证处理部存取的设备驱动程序等的功能。通过具有该功能,从第i认证处理部向第1认证处理部5107依次输出信息的请求,被请求的信息从第1认证处理部5107依次向第i认证处理部返回。

第(N+1)设备5105具有应用程序存储部5111和第(N+1)认证处理部5112,应用程序部5111存储应用程序。与存储应用程序的时间无关,例如,为了通过第(N+1)设备5105执行应用程序,可以将应用程序存储。也可以只为了将应用程序的传递进行中继,而暂时存储。而且存储的目的也没有特别的关系。其目的不但可以是通过通过第(N+1)设备5105执行应用程序,也可以为了其他的设备的应用程序的执行而进行的下载。另外,可以是以通过第(N+1)设备5105将应用程序下载并执行为目的。此外,虽然使用了应用程序这一名称,但也可以不必是程序,也可以是数据。

第(N+1)认证处理部5112以自身被第N认证处理部认证为条件,认证应用程序。自身是指第(N+1)设备5105,应用程序是指存储在应用程序存储部5111中的应用程序。

图44举例表示第1设备5101的动作的流程图。

图52是从第二设备至第N设备中的任一设备的动作的流程图。在步骤S5201中,判断是否由第(i-1)认证处理部进行了认证。如果进行了认证,在步骤S5202。进行第(i+1)设备的认证处理,在步骤S5203中,判断第(i+1)设备是否被认证,如果被认证,向第(i+1)设备传达被认证的信息,由此从第二设备依次至第N设备被认证。

图53是举例说明第(N+1)设备5105的动作流程。在步骤S5301中,判断是否由第N认证部5105进行了认证,如果判断进行了认证,在步骤S5302中,进行应用程序的认证处理,如果进行了应用程序的认证,将该结果向第1设备5101等传达,许可应用程序对第1设备5101进行存取。或者在应用程序中附加表示被认证的信息。

在图43、图47、图50、图51中,设备是串连连接,但也可以使用嵌套结构来连接设备。图54表示使用嵌套结构将设备连接的模式。安全设备5401相当于第1设备,具有TRM部和第1认证处理部。安全设备5402作为与第2设备相当的适配器5402的一部份被嵌入连接。适配器5402作为与第3设备相当的通信模块5403的一部份,被嵌入连接。通信模块5403作为与第4设备相当的PDA(个人数字助理)5404的一部分被嵌入连接。PDA5404通过服务器5405和通信线路等与相当于第5设备的服务器连接。通过进行这样的连接,可以将例如存储在服务器5405中的应用程序,通过使用保持在安全设备5401的防窜改区域中的信息进行认证。

而且,第(N+1)的设备5105例如可以是家用电气化制品,也可以是被称为信息家电或网络家电的制品。如果对上述制品进行举例,则可以列举空调、加湿器、除湿器、空气清洁器、微波炉、烤箱、冰箱、洗碗机、热水器、电熨斗、裤子整烫机、吸尘器、洗衣机、干燥机、电热毛毯、电热垫子、照明装置、电视机、收音机、录音机等音频设备、照相机、IC存储机、电话机、传真机、复印机、打印机、扫描仪、个人计算机等。

实施例21

在实施例20中,当将第2设备至第N设备中的某一个用第i设备来表示时,第i设备可以保持用于进行第(i+1)设备的认证的必要的信息。例如,第i设备具有防窜改区,在此保持进行认证所需的信息。

在能够保持用于进行第i设备认证所需信息的认证信息时,第i设备可以具有第i认证信息取得部。这里,第i认证信息取得部是指在第i设备具有存储认证信息的区域即认证信息存储区域时,从该认证信息存储区域取得认证信息。此外,第i认证信息取得部在认证信息存储在第1设备的TRM部中时,通过从第2设备到第(i-1)设备的设备,从TRM部取得认证信息。“通过第2设备至第(i-1)设备的设备”,表示以下内容。即第i认证信息取得部向第(i-1)认证信息取得部输出认证信息的请求,最后,第2认证信息取得部向第1设备输出认证信息的请求。当第2认证信息取得部从第1设备取得认证信息时,向第三认证信息取得部输出认证信号,最后,第(i-1)认证信息取得部向第i认证信息取得部输出认证信息。

图55是举例说明本实施例的第i设备的动作的流程图。在步骤S5501中,判断是否通过第(i-1)认证处理部进行了认证。如果判断进行了认证,转移到步骤S5502的处理,判断在认证信息存储区域内是否存储了第(i+1)设备的认证信息。例如,读取存储在认证信息存储区域中的信息,判断是否获得认证信息。如果没有存储,转移到步骤S5503的处理,通过从第2设备至第(i-1)设备,从TRM部取得认证信息。在步骤S5504中,进行第(i+1)设备的认证处理,在步骤S5505中判断是否完成了认证,如果完成了认证,在步骤S5506中,向第(i+1)设备传达被认证的信息。

通过进行这样的处理,即使构成应用程序认证系统的设备数量增加,如果设备具有认证信息,并使用该认证信息进行认证,则可以在短时间内完成例如所有的设备的认证。

(发明的效果)

根据以上所述的本发明,通过对认证模块和终端进行组合,用认证模块具有的信息认证在终端内操作的应用程序,可以防止在终端内执行不希望的应用程序。

另外,通过由认证模块对终端内的TRM存取程序库进行认证,TRM存取程序库可以进行应用程序认证的处理。结果,可以高安全性的执行应用程序,可以用终端进行的商业交易操作。另外,由于防窜改区域只要存在于认证模块中即可,不需要在终端上安装防窜改区域,所以可以降低终端的制造成本。

另外,通过对终端内操作的应用程序进行认证,可以保证应用程序的出处,可以允许在应用程序中进行终端及认证模块的本地资源的存取。

另外,由于通过服务器对认证模块的TRM部进行认证,及可以进行在终端内操作的应用程序的认证,所以可以与在终端内操作机密性很高的信息的应用程序进行交换。可以在服务器、终端、认证模块间实现复杂的商业交易的操作。

另外,通过在选用区域中装放应用程序本体的署名,可以在应用程序下载的同时下载应用程序的署名,可以省去单独下载应用程序本体的署名所花的时间。

Claims (31)

1.一种应用程序认证系统,由终端、及认证模块构成,其特征在于:

所述终端具有:

下载部,对应用程序进行下载;及

防篡改模块存取程序库,以自身被认证模块认证为条件,生成利用所述认证模块认证所述应用程序所用的认证数据;

所述认证模块具有:

防篡改模块部,将用于认证所述防篡改模块存取程序库的信息的防篡改模块存取程序库认证信息保持在防篡改区域中;

防篡改模块存取程序库认证部,根据所述防篡改模块存取程序库认证信息,对所述终端的防篡改模块存取程序库进行认证;

署名认证部,至少使用所述认证数据,进行所述应用程序的认证处理。

2.如权利要求1所述的应用程序认证系统,其特征在于:

所述下载部对附加有作为为了认证未篡改所使用的信息的署名的应用程序进行下载;

所述防篡改模块存取程序库从由下载部所下载的应用程序中生成作为所述认证数据的署名认证用摘要;

还具有将包括生成的署名认证用摘要和所述署名的署名认证信息输出给认证模块的署名认证信息输出部;

所述认证模块还具有:

署名认证信息输入部,对从所述署名认证信息输出部所输出的署名认证信息进行输入;及

所述署名认证部,根据从所述署名认证信息输入部所输入的署名认证用摘要、及所述署名,进行署名验证,由此进行所述应用程序的认证处理。

3.如权利要求2所述的应用程序认证系统,其特征在于:

所述认证模块还具有:

署名由来摘要生成信息取得部,利用从署名认证信息输入部所输入的署名,取得用于生成署名由来摘要的署名由来摘要生成信息;

署名由来摘要生成部,利用从所述署名认证信息输入部所输入的署名、及在署名由来摘要生成信息取得部中所保持的署名由来摘要生成信息,生成署名由来摘要;

所述署名认证部根据所述署名由来摘要生成部所生成的署名由来摘要、及从所述署名认证信息输入部所输入的署名认证用摘要,进行认证。

4.如权利要求1至3中任一项所述的应用程序认证系统,其特征在于:

所述终端具有用于对所述认证模块进行认证的认证模块认证部。

5.如权利要求4所述的应用程序认证系统,其特征在于:

所述防篡改模块存取程序库具有应用程序利用资源信息保持装置,保持应用程序利用资源信息,该应用程序利用资源信息是关于对于所述认证模块认证的应用程序,允许利用的资源的信息。

6.如权利要求4或5所述的应用程序认证系统,其特征在于:

所述终端的防篡改模块存取程序库还具有应用程序利用资源信息输出装置,对由所述认证模块认证部进行认证的认证模块的防篡改模块部,输出应用程序利用资源信息;

所述认证模块的防篡改模块部将从所述终端的防篡改模块存取程序库的应用程序利用资源信息输出装置输出的应用程序利用资源信息可以改写地保持在防篡改区域中。

7.如权利要求5或6所述的应用程序认证系统,其特征在于:

所述防篡改模块存取程序库根据所述应用程序利用资源信息,对应用程序允许资源的利用。

8.如权利要求5至7中任一项所述的应用程序认证系统,其特征在于:

所述终端具有应用程序利用资源信息下载部,对附加有署名的应用程序利用资源信息进行下载;

所述防篡改模块存取程序库对由所述应用程序利用资源信息下载部所下载的应用程序利用资源信息上附加的署名进行验证。

9.如权利要求5至7中任一项所述的应用程序认证系统,其特征在于:

所述终端具有应用程序利用资源信息下载部,对附加有署名的应用程序利用资源信息进行下载;

所述防篡改模块存取程序库根据由所述应用程序利用资源信息下载部所下载的应用程序利用资源信息生成署名认证用摘要;

具有应用程序利用资源信息署名认证信息输出部,将包括生成的署名认证用摘要、及署名的署名认证信息输出给所述认证模块;

所述认证模块还具有:

应用程序利用资源信息署名认证信息输入部,对从所述应用程序利用资源信息署名认证信息输出部所输出的署名认证信息进行输入;及

应用程序利用资源信息署名认证部,根据从所述应用程序利用资源信息署名认证信息输入部输入的署名认证用摘要、及署名,进行署名验证。

10.如权利要求1所述的应用程序认证系统,其特征在于:

所述防篡改模块存取程序库认证信息是终端上固有的信息。

11.如权利要求1所述的应用程序认证系统,其特征在于:

所述防篡改模块存取程序库认证信息是关于装入终端的应用程序组合的信息。

12.如权利要求1所述的应用程序认证系统,其特征在于:

所述防篡改模块存取程序库认证信息是为了识别防篡改模块存取程序库的信息的程序库识别信息。

13.如权利要求1至3任一项所述的应用程序认证系统,其特征在于:

所述终端具有终端应用程序保持部,保持对所述认证模块的防篡改模块部进行存取的终端应用程序;

所述认证模块的防篡改模块部具有认证模块内应用程序保持部,在防篡改区域中保持在认证模块内操作的认证模块内的应用程序;

所述认证模块内应用程序以由所述防篡改模块存取程序库认证部进行的防篡改模块存取程序库的认证成功为条件,接受来自终端应用程序的存取,进行操作。

14.如权利要求13所述的应用程序认证系统,其特征在于:

所述认证模块的防篡改模块部具有认证结果识别符生成装置,以由所述防篡改模块存取程序库认证部进行的防篡改模块存取程序库的认证成功为条件,生成认证结果识别符;

所述认证模块内应用程序以表示认证的认证结果识别符的存在为条件,对于终端应用程序可以对认证模块内应用程序进行存取,所述认证模块内应用程序接受来自所述终端应用程序的存取。

15.如权利要求13所述的应用程序认证系统,其特征在于:

所述认证模块的防篡改模块部具有应用程序认证结果识别符生成装置,以由所述防篡改模块存取程序库进行的应用程序认证成功为条件,生成应用程序认证结果识别符;

所述认证模块内应用程序以表示认证成功的应用程序认证结果识别符存在为条件,对于所述终端应用程序可以对认证模块内应用程序进行存取,所述认证模块内应用程序接受来自所述终端应用程序的存取。

16.根据权利要求1所述的应用程序认证系统,其特征在于:

还具有服务器,所述服务器具有服务器防篡改模块存取程序库认证部,以通过所述终端的防篡改模块存取程序库进行的认证模块的防篡改模块部的认证成功为条件,判断防篡改模块存取程序库的认证成功。

17.如权利要求1至3的任一项所述的应用程序认证系统,其特征在于:

下载部对记述了下载应用程序的应用程序利用资源信息的带署名的使用许诺书进行下载。

18.如权利要求17所述的应用程序认证系统,其特征在于:

上述应用程序利用资源信息的种类是本地资源。

19.如权利要求17所述的应用程序认证系统,其特征在于:

上述应用程序利用资源信息是允许使用本地资源的范围。

20.如权利要求16所述的应用程序认证系统,其特征在于:

所述防篡改模块存取程序库以应用程序对认证模块的防篡改模块部防篡改区域进行了存取为条件,进行应用程序认证的处理。

21.如权利要求16所述的应用程序认证系统,其特征在于:

所述防篡改模块存取程序库以应用程序已由下载部下载为条件,进行应用程序认证的处理。

22.如权利要求16所述的应用程序认证系统,其特征在于:

所述防篡改模块存取程序库以应用程序执行的开始作为触发,进行应用程序认证的处理。

23.如权利要求17所述的应用程序认证系统,其特征在于:

在使用许诺书的应用程序利用资源信息中,包括表示应用程序可以存取资源的时间限度的期限日期信息;

当根据上述期限日期信息允许的时间限度已经到期时,下载部对使用许诺书进行下载。

24.如权利要求1至3的任一项所述的应用程序认证系统,其特征在于:

下载部当执行下载的应用程序时、或/及应用程序的认证时,从服务器下载使用许诺书。

25.如权利要求17所述的应用程序认证系统,其特征在于:

下载部当执行下载的应用程序时、或/及应用程序的认证时,向服务器问询所下载的使用许诺书的有效性。

26.一种应用程序认证系统,由终端、认证模块、及服务器构成,其特征在于:

终端具有:

下载部,将应用程序从所述服务器以外的装置下载;

防篡改模块存取程序库,以自身被认证模块认证为条件,生成用于利用所述服务器认证所述应用程序的认证数据;

所述防篡改模块存取程序库具有:

署名用摘要生成装置,从所述应用程序生成署名用摘要,作为所述认证数据;

下载应用程序署名取得装置,在所述应用程序下载的同时取得下载的署名;及

防篡改模块存取程序库,包括将取得的署名、及通过所述署名用摘要生成装置所生成的署名用摘要发送给所述服务器的应用程序认证数据输出装置;

所述认证模块具有:

防篡改模块部,将用于认证所述防篡改模块存取程序库的信息的防篡改模块存取程序库认证信息保持在防篡改区域;及

防篡改模块存取程序库认证部,根据所述防篡改模块存取程序库认证信息,对终端的防篡改模块存取程序库进行认证;

所述服务器具有:

服务器防篡改模块存取程序库认证部,以通过所述终端的防篡改模块存取程序库进行的所述认证模块的防篡改模块部的认证成功为条件,判断所述防篡改模块存取程序库的认证已成功;

应用程序认证数据输入部,对由所述服务器防篡改模块存取程序库认证部判断认证已成功的从防篡改模块存取程序库的应用程序认证数据输出装置输出的所述署名用摘要、及所述署名进行输入;及

服务器应用程序认证部,根据所述应用程序认证数据输入部所输入的署名用摘要、及所述署名,进行所述应用程序的认证。

27.一种应用程序认证系统,由终端、认证模块、及服务器构成,其特征在于:

所述终端具有:

下载部,将应用程序从所述服务器以外的装置下载;

防篡改模块存取程序库,以自身被认证模块认证为条件,对所述应用程序进行认证处理;

所述防篡改模块存取程序库具有:

认证成功信息生成装置,生成表示所述应用程序的认证成功的认证成功信息;

认证成功信息输出装置,输出由所述认证成功信息生成装置生成的认证成功信息;

所述认证模块具有:

防篡改模块部,将用于认证所述防篡改模块存取程序库的信息的防篡改模块存取程序库认证信息保持在防篡改区域中;及

防篡改模块存取程序库认证部,根据所述防篡改模块存取程序部认证信息,对终端的防篡改模块存取程序库进行认证;

所述服务器具有:

服务器防篡改模块存取程序部认证部,以通过所述终端的防篡改模块存取程序库进行的认证模块的防篡改模块部的认证成功为条件,判断防篡改模块存取程序库认证已成功;

认证成功信息输入部,对由所述服务器防篡改模块存取程序库认证部判断认证成功的、从防篡改模块存取程序库的认证成功信息输出装置输出的认证成功信息进行输入;及

应用程序认证部,根据所述认证成功信息输入部输入的认证成功信息,进行所述应用程序的认证。

28.权利要求1至27的任一项所述的终端。

29.权利要求1至18、权利要求26至27的任一项所述的认证模块。

30.一种终端,具有将信息保持在防篡改区域、并使用该信息进行认证处理的认证模块,其特征在于,具有:

将应用程序下载的下载部;

防篡改模块存取程序库,以自身被所述认证模块认证为条件,生成用于利用所述认证模块认证所述应用程序的认证数据;

上述认证模块具有:

防篡改模块部,将用于认证上述防篡改模块存取程序库的信息的防篡改模块存取程序库认证信息保持在上述防篡改区域;

防篡改模块存取程序库认证部,根据所述防篡改模块存取程序库认证信息,认证上述防篡改模块存取程序库;

署名认证部,至少使用所述认证数据,进行所述应用程序的认证处理。

31.一种应用程序认证系统,由第一设备和认证模块构成,其特征在于,

所述第一设备具有:

存储应用程序的应用程序存储部;

防篡改模块存取程序库,以自身被认证模块认证为条件,生成用于利用所述认证模块认证所述应用程序的认证数据;

所述认证模块具有:

防篡改模块部,将用于认证上述防篡改模块存取程序库的信息的防篡改模块存取程序库认证信息保持在防篡改区域;

防篡改模块存取程序库认证部,根据所述防篡改模块存取程序库认证信息,认证所述第一设备的防篡改模块存取程序库。

Applications Claiming Priority (4)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP359940/2001 | 2001-11-26 | ||

| JP2001359940 | 2001-11-26 | ||

| JP2002321844A JP4145118B2 (ja) | 2001-11-26 | 2002-11-05 | アプリケーション認証システム |

| JP321844/2002 | 2002-11-05 |

Related Child Applications (2)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| CN2007101287189A Division CN101079092B (zh) | 2001-11-26 | 2002-11-26 | 应用程序认证系统的终端及其应用程序的启动方法 |

| CN200510120184.6A Division CN1783100A (zh) | 2001-11-26 | 2002-11-26 | 应用程序认证系统 |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| CN1467623A CN1467623A (zh) | 2004-01-14 |

| CN100336015C true CN100336015C (zh) | 2007-09-05 |

Family

ID=26624694

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| CNB021526311A Expired - Lifetime CN100336015C (zh) | 2001-11-26 | 2002-11-26 | 应用程序认证系统 |

Country Status (5)

| Country | Link |

|---|---|

| US (1) | US7844819B2 (zh) |

| EP (2) | EP1326396A3 (zh) |

| JP (1) | JP4145118B2 (zh) |

| KR (1) | KR20030043738A (zh) |

| CN (1) | CN100336015C (zh) |

Families Citing this family (100)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2003202929A (ja) | 2002-01-08 | 2003-07-18 | Ntt Docomo Inc | 配信方法および配信システム |

| JP4078313B2 (ja) | 2002-04-03 | 2008-04-23 | 株式会社エヌ・ティ・ティ・ドコモ | 配信方法及び端末装置 |

| US7895443B2 (en) * | 2002-11-05 | 2011-02-22 | Safenet, Inc. | Secure authentication using hardware token and computer fingerprint |

| JP4176533B2 (ja) * | 2003-03-31 | 2008-11-05 | 株式会社エヌ・ティ・ティ・ドコモ | 端末装置及びプログラム |

| JP4597568B2 (ja) * | 2003-07-15 | 2010-12-15 | パナソニック株式会社 | セキュアデバイス、情報処理端末、及び情報処理システム |

| EP3043232A1 (en) | 2003-08-26 | 2016-07-13 | Panasonic Intellectual Property Corporation of America | Program execution device |

| JP4691337B2 (ja) * | 2003-08-26 | 2011-06-01 | パナソニック株式会社 | プログラム実行装置、認証局装置 |

| EP2200044A3 (en) | 2003-10-03 | 2010-07-21 | Sharp Kabushiki Kaisha | Recording and Reproducing Apparatus, File Accessing Method, AV Data Managing Method, and Server |

| US8214906B2 (en) * | 2003-10-21 | 2012-07-03 | International Business Machines Corporation | System, method and program product to determine security risk of an application |

| US7577659B2 (en) * | 2003-10-24 | 2009-08-18 | Microsoft Corporation | Interoperable credential gathering and access modularity |

| US8037515B2 (en) | 2003-10-29 | 2011-10-11 | Qualcomm Incorporated | Methods and apparatus for providing application credentials |

| EP1530392A1 (fr) * | 2003-11-04 | 2005-05-11 | Nagracard S.A. | Méthode de gestion de la sécurité d'applications avec un module de sécurité |

| JP2007513402A (ja) * | 2003-11-06 | 2007-05-24 | インテュウェーブ リミテッド | 携帯電話機上のリソースへのセキュア・マルチエンティティ・アクセス |

| EP1536606A1 (fr) | 2003-11-27 | 2005-06-01 | Nagracard S.A. | Méthode d'authentification d'applications |

| JP2005157930A (ja) * | 2003-11-28 | 2005-06-16 | Matsushita Electric Ind Co Ltd | 機密情報処理システムおよびlsi |

| JP2007535204A (ja) * | 2003-12-18 | 2007-11-29 | 松下電器産業株式会社 | 認証プログラム実行方法 |

| JP2007515092A (ja) | 2003-12-18 | 2007-06-07 | 松下電器産業株式会社 | プログラムデータファイル保存方法および認証プログラム実行方法 |

| US7802085B2 (en) | 2004-02-18 | 2010-09-21 | Intel Corporation | Apparatus and method for distributing private keys to an entity with minimal secret, unique information |

| JP2005235071A (ja) * | 2004-02-23 | 2005-09-02 | Nec Corp | 情報処理装置、情報処理方法、プログラム及び記録媒体 |

| JP2005259028A (ja) * | 2004-03-15 | 2005-09-22 | Mitsubishi Electric Corp | 利用者装置及び利用者装置用プログラム及び認証システム及びプログラム |

| GB2414138B (en) * | 2004-05-12 | 2006-11-22 | Nec Technologies | Software update apparatus and method |

| JP4717381B2 (ja) * | 2004-06-11 | 2011-07-06 | 株式会社エヌ・ティ・ティ・ドコモ | 移動機、及び、アクセス制御方法 |

| JP2005352908A (ja) * | 2004-06-11 | 2005-12-22 | Ntt Docomo Inc | 移動通信端末及びデータアクセス制御方法 |

| US7697691B2 (en) * | 2004-07-14 | 2010-04-13 | Intel Corporation | Method of delivering Direct Proof private keys to devices using an on-line service |

| EP1766974A1 (en) | 2004-07-14 | 2007-03-28 | Matsushita Electric Industrial Co., Ltd. | Method for authenticating and executing an application program |

| US7693286B2 (en) * | 2004-07-14 | 2010-04-06 | Intel Corporation | Method of delivering direct proof private keys in signed groups to devices using a distribution CD |

| KR100883442B1 (ko) * | 2004-07-14 | 2009-02-11 | 인텔 코포레이션 | 온라인 서비스를 사용하여 직접 증명 비밀키를 디바이스에전달하는 방법 |

| US7792303B2 (en) * | 2004-07-14 | 2010-09-07 | Intel Corporation | Method of delivering direct proof private keys to devices using a distribution CD |

| US7480803B1 (en) | 2004-07-23 | 2009-01-20 | Sprint Communications Company L.P. | System and method for securing system content by automated device authentication |

| US8151110B2 (en) * | 2004-08-05 | 2012-04-03 | Digital Keystone, Inc. | Methods and apparatuses for configuring products |

| JP4411173B2 (ja) * | 2004-09-30 | 2010-02-10 | 富士通株式会社 | コンピュータシステムの管理方法およびコンピュータ管理システムおよびコンピュータ管理プログラム |

| US20060107323A1 (en) * | 2004-11-16 | 2006-05-18 | Mclean Ivan H | System and method for using a dynamic credential to identify a cloned device |

| US8924728B2 (en) | 2004-11-30 | 2014-12-30 | Intel Corporation | Apparatus and method for establishing a secure session with a device without exposing privacy-sensitive information |

| KR20060081337A (ko) * | 2005-01-07 | 2006-07-12 | 엘지전자 주식회사 | 비밀키를 이용한 암호화 및 복호화 방법 |

| US7721326B2 (en) * | 2005-02-10 | 2010-05-18 | France Telecom | Automatic authentication selection server |

| KR100617867B1 (ko) * | 2005-03-07 | 2006-08-28 | 엘지전자 주식회사 | 데이터 방송 응용 프로그램의 서명 인증 방법 |

| JP2006262393A (ja) * | 2005-03-18 | 2006-09-28 | Ntt Docomo Inc | 耐タンパ装置およびファイル生成方法 |

| US7617530B2 (en) | 2005-04-22 | 2009-11-10 | Microsoft Corporation | Rights elevator |

| US7475138B2 (en) * | 2005-06-23 | 2009-01-06 | International Business Machines Corporation | Access control list checking |

| US8320880B2 (en) * | 2005-07-20 | 2012-11-27 | Qualcomm Incorporated | Apparatus and methods for secure architectures in wireless networks |

| ATE499658T1 (de) | 2005-08-03 | 2011-03-15 | St Ericsson Sa | Sicheres endgerät, routine und verfahren zum schützen eines geheimen schlüssels |

| JP4268610B2 (ja) * | 2005-10-24 | 2009-05-27 | テックファーム株式会社 | 非接触送受信システム、および、非接触送受信方法 |

| SE530662C2 (sv) * | 2005-11-09 | 2008-08-05 | Noll Och Ett Data Ab | Förfarande och anordning |

| EP1952296A1 (en) * | 2005-11-17 | 2008-08-06 | Koninklijke Philips Electronics N.V. | System for managing access control |

| JP4537940B2 (ja) * | 2005-11-21 | 2010-09-08 | 株式会社ソニー・コンピュータエンタテインメント | 情報処理装置、及びプログラム実行制御方法 |

| JP4619280B2 (ja) * | 2005-12-07 | 2011-01-26 | 株式会社エヌ・ティ・ティ・ドコモ | 通信端末 |

| US7945951B2 (en) | 2006-01-30 | 2011-05-17 | Microsoft Corporation | Rights-context elevator |

| US7941848B2 (en) | 2006-01-30 | 2011-05-10 | Microsoft Corporation | Elevating rights |

| JP5190800B2 (ja) | 2006-02-21 | 2013-04-24 | 日本電気株式会社 | プログラムの実行制御システム、実行制御方法、実行制御用コンピュータプログラム |

| US8020001B2 (en) * | 2006-02-23 | 2011-09-13 | Qualcomm Incorporated | Trusted code groups |

| US8014530B2 (en) | 2006-03-22 | 2011-09-06 | Intel Corporation | Method and apparatus for authenticated, recoverable key distribution with no database secrets |

| KR101219594B1 (ko) * | 2006-07-06 | 2013-01-18 | 삼성전자주식회사 | 휴대단말을 이용한 프로그램 구동방법 |

| EP1916598A1 (fr) * | 2006-10-23 | 2008-04-30 | Nagravision S.A. | Méthode de chargement et de gestion d'une application dans un équipement mobile |

| KR100806186B1 (ko) * | 2007-01-08 | 2008-02-22 | 에스케이 텔레콤주식회사 | 스마트 카드에서 시큐리티 도메인의 키를 초기화하는 방법및 이동통신 단말기 |

| KR101366328B1 (ko) * | 2007-02-06 | 2014-02-21 | 엘지전자 주식회사 | 데이터 방송 신호를 처리하는 방법 및 수신하는 장치 |

| JP4392672B2 (ja) * | 2007-08-01 | 2010-01-06 | Necシステムテクノロジー株式会社 | ソフトウェア無線通信装置、及びソフトウェア更新方法、並びに、ソフトウェア無線通信システム |

| JP2009080772A (ja) * | 2007-09-27 | 2009-04-16 | Toppan Printing Co Ltd | ソフトウェア起動システム、ソフトウェア起動方法、及びソフトウェア起動プログラム |

| JP5052367B2 (ja) * | 2008-02-20 | 2012-10-17 | 株式会社リコー | 画像処理装置、認証パッケージインストール方法、認証パッケージインストールプログラム、及び記録媒体 |

| JP5449905B2 (ja) * | 2009-07-29 | 2014-03-19 | フェリカネットワークス株式会社 | 情報処理装置、プログラム、および情報処理システム |

| KR101012872B1 (ko) | 2009-09-16 | 2011-02-08 | 주식회사 팬택 | 플랫폼 보안 장치 및 방법 |

| JP4817153B2 (ja) | 2009-11-06 | 2011-11-16 | Necインフロンティア株式会社 | 情報端末に組み込まれたソフトウェアの更新時の認証方法、そのシステム及びそのプログラム |

| JP5740573B2 (ja) * | 2010-05-13 | 2015-06-24 | パナソニックIpマネジメント株式会社 | 情報処理装置および情報処理方法 |

| JP5772031B2 (ja) * | 2011-02-08 | 2015-09-02 | 富士通株式会社 | 通信装置およびセキュアモジュール |

| KR101281825B1 (ko) * | 2011-09-07 | 2013-08-23 | 주식회사 팬택 | 클라우드 시스템에서 가상 인터페이스를 이용하는 보안 강화 장치 및 방법 |

| KR101295644B1 (ko) * | 2011-11-11 | 2013-09-16 | 한국전자통신연구원 | 스마트폰 앱 검증 시스템 및 그 방법 |

| JP5798959B2 (ja) * | 2012-03-16 | 2015-10-21 | 株式会社エヌ・ティ・ティ・データ | パッケージ生成装置、パッケージ生成方法、プログラム |

| WO2013168255A1 (ja) * | 2012-05-10 | 2013-11-14 | 三菱電機株式会社 | アプリケーションプログラム実行装置 |

| WO2014026022A1 (en) * | 2012-08-08 | 2014-02-13 | Fiksu, Inc. | Incentivized computer system |

| JP5597230B2 (ja) * | 2012-08-17 | 2014-10-01 | 株式会社東芝 | 情報操作装置、情報出力装置および情報操作プログラム |

| US10104060B2 (en) * | 2013-01-30 | 2018-10-16 | Hewlett Packard Enterprise Development Lp | Authenticating applications to a network service |

| JP2014199634A (ja) * | 2013-03-12 | 2014-10-23 | 株式会社デンソー | 情報端末装置 |

| US9887983B2 (en) | 2013-10-29 | 2018-02-06 | Nok Nok Labs, Inc. | Apparatus and method for implementing composite authenticators |

| US9367676B2 (en) | 2013-03-22 | 2016-06-14 | Nok Nok Labs, Inc. | System and method for confirming location using supplemental sensor and/or location data |

| US10270748B2 (en) | 2013-03-22 | 2019-04-23 | Nok Nok Labs, Inc. | Advanced authentication techniques and applications |

| CN103179124A (zh) * | 2013-03-25 | 2013-06-26 | 东莞宇龙通信科技有限公司 | 认证第三方应用程序的方法、移动终端和云服务器 |

| KR102052651B1 (ko) * | 2013-04-30 | 2019-12-05 | 삼성전자주식회사 | 데이터 접근 제어 방법 및 그 전자 장치 |

| WO2015005133A1 (ja) | 2013-07-10 | 2015-01-15 | ソニー株式会社 | 受信装置、受信方法、及び、送信方法 |

| JP6343928B2 (ja) * | 2013-12-25 | 2018-06-20 | 凸版印刷株式会社 | 携帯端末、認証システム、認証方法、および、認証プログラム |

| JP5702458B2 (ja) * | 2013-12-27 | 2015-04-15 | フェリカネットワークス株式会社 | 情報処理装置、プログラム、および情報処理システム |

| US9426130B2 (en) * | 2014-07-21 | 2016-08-23 | Xiaomi Inc. | Methods, devices and systems for anti-counterfeiting authentication |

| US9749131B2 (en) * | 2014-07-31 | 2017-08-29 | Nok Nok Labs, Inc. | System and method for implementing a one-time-password using asymmetric cryptography |

| JP5834118B2 (ja) * | 2014-08-07 | 2015-12-16 | 株式会社東芝 | 情報操作装置、情報出力装置および情報操作プログラム |

| CN105183504B (zh) * | 2015-08-12 | 2018-10-23 | 北京威努特技术有限公司 | 基于软件服务器的进程白名单更新方法 |

| CN105306490B (zh) * | 2015-11-23 | 2018-04-24 | 小米科技有限责任公司 | 支付验证系统、方法及装置 |

| US10534882B2 (en) * | 2016-03-29 | 2020-01-14 | Qualcomm Incorporated | Method and apparatus for configuring an integrated circuit with a requested feature set |

| US10785259B2 (en) | 2016-04-19 | 2020-09-22 | Mitsubishi Electric Corporation | Relay device |

| US10769635B2 (en) | 2016-08-05 | 2020-09-08 | Nok Nok Labs, Inc. | Authentication techniques including speech and/or lip movement analysis |

| US10637853B2 (en) | 2016-08-05 | 2020-04-28 | Nok Nok Labs, Inc. | Authentication techniques including speech and/or lip movement analysis |

| EP3293978A1 (en) * | 2016-09-09 | 2018-03-14 | Nagravision S.A. | Method for implementing a new default configuration in a host device and system therefor |

| US11868995B2 (en) | 2017-11-27 | 2024-01-09 | Nok Nok Labs, Inc. | Extending a secure key storage for transaction confirmation and cryptocurrency |

| CN107919960A (zh) * | 2017-12-04 | 2018-04-17 | 北京深思数盾科技股份有限公司 | 一种应用程序的认证方法和系统 |

| US11831409B2 (en) | 2018-01-12 | 2023-11-28 | Nok Nok Labs, Inc. | System and method for binding verifiable claims |

| WO2020051910A1 (en) * | 2018-09-14 | 2020-03-19 | Cobo Global Limited | Secure hardware cryptographic key storage device with detachable battery and anti-tamper security functionality |

| CN109460674A (zh) * | 2018-10-23 | 2019-03-12 | 上海金档信息技术有限公司 | 一种java应用程序保护方法 |

| GB2579056B (en) * | 2018-11-16 | 2021-07-28 | Trustonic Ltd | Bootloader verification extension method |

| US12041039B2 (en) | 2019-02-28 | 2024-07-16 | Nok Nok Labs, Inc. | System and method for endorsing a new authenticator |

| US11792024B2 (en) | 2019-03-29 | 2023-10-17 | Nok Nok Labs, Inc. | System and method for efficient challenge-response authentication |

| CN110046494B (zh) * | 2019-04-24 | 2019-11-19 | 天聚地合(苏州)数据股份有限公司 | 基于终端的大数据处理方法及系统 |

| US11017064B2 (en) | 2019-05-14 | 2021-05-25 | Bank Of America Corporation | Authentication using interprogram communication |

| US11677567B2 (en) * | 2021-01-05 | 2023-06-13 | Citrix Systems, Inc. | Validating shared files |

Citations (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US5623637A (en) * | 1993-12-06 | 1997-04-22 | Telequip Corporation | Encrypted data storage card including smartcard integrated circuit for storing an access password and encryption keys |

| US5675800A (en) * | 1994-11-30 | 1997-10-07 | Digital Equipment Corporation | Method and apparatus for remotely booting a computer system |

| US5892902A (en) * | 1996-09-05 | 1999-04-06 | Clark; Paul C. | Intelligent token protected system with network authentication |

Family Cites Families (7)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| SE470519B (sv) | 1992-11-09 | 1994-06-27 | Ericsson Telefon Ab L M | Anordning för tillhandahållande av tjänster såsom telefonkommunikation datakommunikation, etc omfattande en terminalenhet och en accessenhet |

| EP0842471A4 (en) | 1995-07-31 | 2006-11-08 | Hewlett Packard Co | METHOD AND APPARATUS FOR MANAGING RESOURCES UNDER THE CONTROL OF A PROTECTED MODULE OR OTHER PROTECTED PROCESSOR |

| DE19617943C2 (de) * | 1996-04-29 | 1998-12-17 | Mannesmann Ag | Verfahren zum Zugänglichmachen von Mikroprozessorkarten |

| US6230002B1 (en) * | 1997-11-19 | 2001-05-08 | Telefonaktiebolaget L M Ericsson (Publ) | Method, and associated apparatus, for selectively permitting access by a mobile terminal to a packet data network |

| JP4176898B2 (ja) * | 1999-02-19 | 2008-11-05 | 株式会社東芝 | 個人認証システム、それに使用される携帯装置及び記憶媒体 |

| US6931545B1 (en) * | 2000-08-28 | 2005-08-16 | Contentguard Holdings, Inc. | Systems and methods for integrity certification and verification of content consumption environments |

| JP4067985B2 (ja) * | 2003-02-28 | 2008-03-26 | 松下電器産業株式会社 | アプリケーション認証システムと装置 |

-

2002

- 2002-11-05 JP JP2002321844A patent/JP4145118B2/ja not_active Expired - Fee Related

- 2002-11-26 US US10/304,620 patent/US7844819B2/en not_active Expired - Fee Related

- 2002-11-26 CN CNB021526311A patent/CN100336015C/zh not_active Expired - Lifetime

- 2002-11-26 KR KR1020020074085A patent/KR20030043738A/ko not_active Application Discontinuation

- 2002-11-26 EP EP02026429A patent/EP1326396A3/en not_active Ceased

- 2002-11-26 EP EP06112808A patent/EP1688859B1/en not_active Expired - Lifetime

Patent Citations (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US5623637A (en) * | 1993-12-06 | 1997-04-22 | Telequip Corporation | Encrypted data storage card including smartcard integrated circuit for storing an access password and encryption keys |

| US5675800A (en) * | 1994-11-30 | 1997-10-07 | Digital Equipment Corporation | Method and apparatus for remotely booting a computer system |

| US5892902A (en) * | 1996-09-05 | 1999-04-06 | Clark; Paul C. | Intelligent token protected system with network authentication |

Also Published As

| Publication number | Publication date |

|---|---|

| KR20030043738A (ko) | 2003-06-02 |

| US7844819B2 (en) | 2010-11-30 |

| EP1688859B1 (en) | 2012-03-07 |

| EP1326396A2 (en) | 2003-07-09 |

| US20030114144A1 (en) | 2003-06-19 |

| EP1688859A3 (en) | 2006-12-27 |

| EP1326396A3 (en) | 2005-02-16 |

| EP1688859A2 (en) | 2006-08-09 |

| JP4145118B2 (ja) | 2008-09-03 |

| JP2003223235A (ja) | 2003-08-08 |

| CN1467623A (zh) | 2004-01-14 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| CN100336015C (zh) | 应用程序认证系统 | |

| CN1293482C (zh) | 便携装置的存储区域分割方法 | |

| CN1290052C (zh) | 个人电子价值银行系统 | |

| CN1246781C (zh) | 信息处理系统 | |

| CN100340079C (zh) | 数据再生设备 | |

| CN1252581C (zh) | 保密文件和/或认证文件的远控打印 | |

| CN1277364C (zh) | 数据记录装置、数据供给装置及数据传送系统 | |

| CN1294499C (zh) | 具有数字权利管理系统的计算设备中的安全视频卡 | |

| CN1492346A (zh) | 电子值的认证方法、认证系统与装置 | |

| CN1235131C (zh) | 数据再生装置和数据再生模块 | |

| CN1783100A (zh) | 应用程序认证系统 | |

| CN100338907C (zh) | 信息处理系统和方法、信息处理设备和方法 | |

| CN1465006A (zh) | 用于管理存储在移动终端存储块中的程序的系统 | |

| CN1476580A (zh) | 内容使用权管理系统和管理方法 | |

| CN1581118A (zh) | 安全设备、信息处理终端、集成电路、应用装置及方法 | |

| CN1365474A (zh) | 认证装置 | |

| CN1386237A (zh) | 电子值系统 | |

| CN1736082A (zh) | 分组许可系统以及其服务器及客户端 | |

| CN1914649A (zh) | 认证系统, 认证设备,以及记录介质 | |

| CN1522395A (zh) | 内容使用装置和网络系统,以及许可信息获取方法 | |

| CN1483177A (zh) | 存储有内容数据的计算机可以读取的信息存储介质以及内容收费系统 | |

| CN1868229A (zh) | 用于对存储在记录载体上的数据进行条件存取的记录载体、系统、方法和程序 | |

| CN101047495A (zh) | 用于传送数据的方法和系统 | |

| CN1969551A (zh) | 内容利用方法和内容记录装置 | |

| CN1452076A (zh) | 无效化系统 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| C06 | Publication | ||

| PB01 | Publication | ||

| C10 | Entry into substantive examination | ||

| SE01 | Entry into force of request for substantive examination | ||

| C14 | Grant of patent or utility model | ||

| GR01 | Patent grant | ||

| ASS | Succession or assignment of patent right |

Owner name: APPLE COMPUTER, INC. Free format text: FORMER OWNER: MATSUSHITA ELECTRIC INDUSTRIAL CO, LTD. Effective date: 20150723 |

|

| C41 | Transfer of patent application or patent right or utility model | ||

| TR01 | Transfer of patent right |

Effective date of registration: 20150723 Address after: American California Patentee after: APPLE Inc. Address before: Osaka Japan Patentee before: Matsushita Electric Industrial Co.,Ltd. |

|

| CX01 | Expiry of patent term | ||

| CX01 | Expiry of patent term |

Granted publication date: 20070905 |