WO2015163340A1 - 自動取引装置及び自動取引システム - Google Patents

自動取引装置及び自動取引システム Download PDFInfo

- Publication number

- WO2015163340A1 WO2015163340A1 PCT/JP2015/062171 JP2015062171W WO2015163340A1 WO 2015163340 A1 WO2015163340 A1 WO 2015163340A1 JP 2015062171 W JP2015062171 W JP 2015062171W WO 2015163340 A1 WO2015163340 A1 WO 2015163340A1

- Authority

- WO

- WIPO (PCT)

- Prior art keywords

- code

- automatic transaction

- dev

- control unit

- atm

- Prior art date

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q20/00—Payment architectures, schemes or protocols

- G06Q20/08—Payment architectures

- G06Q20/10—Payment architectures specially adapted for electronic funds transfer [EFT] systems; specially adapted for home banking systems

- G06Q20/108—Remote banking, e.g. home banking

- G06Q20/1085—Remote banking, e.g. home banking involving automatic teller machines [ATMs]

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/12—Applying verification of the received information

- H04L63/123—Applying verification of the received information received data contents, e.g. message integrity

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q20/00—Payment architectures, schemes or protocols

- G06Q20/08—Payment architectures

- G06Q20/18—Payment architectures involving self-service terminals [SST], vending machines, kiosks or multimedia terminals

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q20/00—Payment architectures, schemes or protocols

- G06Q20/38—Payment protocols; Details thereof

- G06Q20/382—Payment protocols; Details thereof insuring higher security of transaction

- G06Q20/3829—Payment protocols; Details thereof insuring higher security of transaction involving key management

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q20/00—Payment architectures, schemes or protocols

- G06Q20/38—Payment protocols; Details thereof

- G06Q20/388—Payment protocols; Details thereof using mutual authentication without cards, e.g. challenge-response

-

- G—PHYSICS

- G07—CHECKING-DEVICES

- G07D—HANDLING OF COINS OR VALUABLE PAPERS, e.g. TESTING, SORTING BY DENOMINATIONS, COUNTING, DISPENSING, CHANGING OR DEPOSITING

- G07D9/00—Counting coins; Handling of coins not provided for in the other groups of this subclass

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/50—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols using hash chains, e.g. blockchains or hash trees

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q2220/00—Business processing using cryptography

Definitions

- the present invention relates to an automatic transaction apparatus and an automatic transaction system.

- an unauthorized process may be executed when an unauthorized command is transmitted to an internal device constituting the apparatus.

- the banknote processing unit that deposits / withdraws banknotes is sent an unauthorized withdrawal instruction that is unrelated to the transaction, and cash is withdrawn.

- encryption processing for protecting communication between the overall control unit of the automatic transaction apparatus and the internal device is executed.

- the encryption process requires an encryption key, but if the encryption key is not properly managed, the encryption function protects communication even if a cryptographic algorithm proven to be safe by a third party is used. Cannot be expected. Accordingly, security of encryption key management (encryption key setting, etc.) is required in each of the overall control unit and the internal device of the automatic transaction apparatus.

- Patent Document 1 discloses that a secret key is set in an automatic transaction apparatus in advance and is encrypted by a master key encrypted by a host system connected to the automatic transaction apparatus via a network. It describes that the encryption key is decrypted.

- Patent Document 1 When the configuration disclosed in Patent Document 1 is applied between an ATM control unit and an internal device installed in the ATM, a private key is set in advance in the internal device and encrypted by the ATM control unit. By executing the process of decrypting the communication encryption key with the secret key, the communication encryption key is shared only between the ATM control unit and the internal device, and the communication between the ATM control unit and the internal device is encrypted. And decryption is possible.

- the overall control unit of the automatic transaction apparatus When performing encrypted communication, or when protecting communication to an internal device using an encrypted communication function for an automatic transaction apparatus in which no encryption key is set, the overall control unit of the automatic transaction apparatus

- an external terminal such as a notebook personal computer

- an encryption key necessary for encryption communication with the internal device is created and stored on the external terminal side. If the external terminal in which the encryption key is stored is connected to the internal device of the automatic transaction apparatus in operation, it is possible to transmit an unauthorized command from the external terminal, and an unauthorized process may be executed.

- an encryption key is set for an ATM that is installed in a place other than where the security is physically guaranteed (place where the entrance / exit management function is provided)

- the ATM is provided up to the place where the security is physically guaranteed. Since it is not realistic from the viewpoint of man-hours, costs, and service downtime, it is necessary to set an encryption key at a place where ATM is set.

- an object of the present invention is to guarantee safety and validity in generating an encryption key necessary for encryption communication between the overall control unit of the automatic transaction apparatus and an internal device.

- the present invention includes a first device mounted inside and a control unit that controls the apparatus, and transmits and receives data between the first device and the control unit.

- An automatic transaction apparatus that performs the process of generating a first code related to the first device, transmitting the first code to the control unit, and verifying the second code received from the control unit And a process of generating an encryption key according to the verification result, and the control unit verifies that the operating environment is in the automatic transaction apparatus after receiving the first code.

- the second code is generated, and the second code is transmitted to the first device.

- the present invention it is possible to guarantee safety and validity in generating an encryption key necessary for encryption communication between the overall control unit of the automatic transaction apparatus and the internal device.

- an encryption key is newly set for an automatic transaction apparatus for which no encryption key is set, by ensuring safety and validity, it is possible to prevent unauthorized processing from an external terminal from being executed. Is possible.

- Example 1 A technique called “challenge / response authentication” is used as means for authenticating whether the communication partner is valid.

- a control unit hereinafter referred to as “ATM control unit (AC)” of an automatic transaction apparatus (hereinafter referred to as ATM) recognizes the environment of the ATM, and an internal device (DEV) unique to the ATM (DEV) ( The banknote processing unit, coin processing unit, card reader, encryption keypad, receipt printer, passbook printer, journal printer, surveillance camera, etc.) are connected to the ATM control unit (AC) between the devices Execute response authentication.

- a secret key associated with the ATM control unit (AC) can be set in advance in the internal device (DEV) banknote processing unit.

- the ATM control unit (AC) and the internal device can share the communication encryption key by decrypting the communication encryption key encrypted by the ATM control unit (AC) with the secret key. Encryption and decryption are possible.

- challenge / response authentication is authentication between a server and a device, and can be realized by software. Therefore, an authentication program is installed in an external terminal (for example, a notebook computer) other than the ATM control unit (AC). You can also authenticate by copying

- the ATM control unit (AC) refers to the connection status of the internal device (DEV) to recognize whether or not the operating environment is an ATM environment (environment recognition). I do. That is, unlike “challenge-response authentication” in general, “challenge-response authentication” is performed between devices.

- the ATM control unit (AC) transmits a response code (DEV RS), and the internal device (DEV) verifies the response code (DEV RS).

- DEV RS response code

- the ATM control unit (AC) transmits a response code (DEV RS)

- the internal device (DEV) verifies the response code (DEV RS).

- FIG. 1 is an overall configuration diagram of an automatic transaction system.

- the automatic transaction system S1 includes an ATM 101, a host computer 103 that is a host device, and a financial transaction network 102 that connects them.

- the ATM 101 is a device that performs transactions such as cash deposits and withdrawals by user operations.

- the financial transaction network 102 is, for example, a LAN (Local Area Network) or a WAN (Wide Area Network), but is not limited thereto.

- the host computer 103 is a computer connected to a plurality of ATMs 101, and records information on the accounts and balances of ATM 101 users.

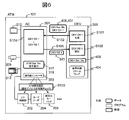

- FIG. 2 is a functional block diagram of the ATM 101.

- the ATM 101 includes an ATM control unit (AC) 201 for controlling devices in the ATM, an I / O control unit 202 for controlling display lamps on the front panel of the ATM and detecting opening / closing of the front panel, Enter the banknote processing unit 203 that handles the banknotes to be withdrawn, the card reader unit 204 that reads information on cards such as cash cards required for ATM transactions, and the password for identity verification in ATM transactions.

- AC ATM control unit

- I / O control unit 202 for controlling display lamps on the front panel of the ATM and detecting opening / closing of the front panel

- Enter the banknote processing unit 203 that handles the banknotes to be withdrawn

- the card reader unit 204 that reads information on cards such as cash cards required for ATM transactions

- the password for identity verification in ATM transactions the password for identity verification in ATM transactions.

- an encryption keypad 205 that internally performs encryption to be sent to the host computer 103, a receipt printer 206 that prints transaction details, a passbook printer 207 that reads and writes a passbook, and ATM transaction To maintain ATM security, such as journal printer 208 that records logs, and taking facial photos of ATM users

- a maintenance display unit 212 for displaying information related to ATM maintenance, and a maintenance keyboard 213 for maintenance personnel to operate for ATM maintenance work.

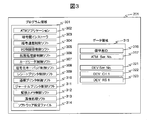

- FIG. 3 is a diagram showing a program and a data structure stored in the memory in the ATM control unit (AC) 201.

- the program area 301 includes an ATM transaction application 302 that controls the entire ATM transaction, two types of software 303 and 304 related to cryptographic processing, nine types of device control software 305 to 313, and a software environment setting file 314. Stored.

- the encryption key installer 303 is involved in encryption key generation necessary for encryption communication between the ATM control unit (AC) 201 and the banknote processing unit 203, and a safe environment required for encryption key generation is realized inside the ATM. It is software that verifies whether or not.

- the encryption key installer 303 may be a partial function of software that maintains the ATM.

- the encryption communication control software 304 is software that performs encryption communication with an internal device using an encryption key generated or set by the encryption key installer 303.

- the device control software 305 to 313 are software corresponding to the functions 202 to 210, respectively.

- data 316 to 317 related to the ATM control unit (AC) 201 and data 321 to 323 related to the banknote processing unit 203 are stored.

- the maintenance worker ID 316 is information (identification code) for identifying the worker who sets the encryption key in the ATM.

- the ATM serial number (ATM Ser. No.) 317 is information for identifying individual ATMs, and is separate from a production number assigned in a so-called production line or a production number for a financial institution to identify an ATM. The given identification number or the like.

- the internal device (DEV) serial number (DEV Ser. No.) 321 is information for identifying the banknote processing unit 203, and is provided by a maintenance company or the like separately from the production number assigned in the so-called production line or the production number. The given identification number or the like.

- the internal device (DEV) serial number (DEV Ser. No.) 321 is transmitted from the banknote processing unit 203.

- the DEV challenge code 1 (DEV CH 1) 322 is data transmitted from the banknote processing unit 203 together with the internal device (DEV) serial number (DEV Ser. No.) 321, and is sent to the ATM control unit (AC) 201.

- the bill processing unit 203 is used to perform challenge / response authentication.

- the DEV response code 1 (DEV RS 1) 323 is generated by the encryption key installer 303 from the DEV challenge code 1 (DEV CH 1) 322 by a predetermined one-way conversion algorithm.

- the DEV response code 1 (DEV RS 1) 323 is generated for the ATM control unit (AC) 201 to verify the validity of the banknote processing unit 203.

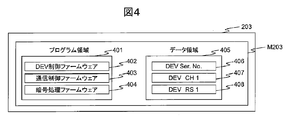

- FIG. 4 is a diagram illustrating a program and a data configuration stored in the memory M203 in the banknote processing unit 203.

- the program area 401 includes an internal device (DEV) control firmware 402 that controls the banknote conveyance of the banknote processing unit 203, a communication control firmware 403 for communicating with the ATM control unit (AC) 201, and an ATM control unit. (AC) 201 and cryptographic processing firmware 404 that executes encryption of communication between the banknote processing unit 203 are stored.

- DEV internal device

- AC ATM control unit

- cryptographic processing firmware 404 that executes encryption of communication between the banknote processing unit 203 are stored.

- the internal device serial number (DEV Ser. No.) 406 is information for identifying the banknote processing unit 203.

- the DEV challenge code 1 (DEV CH 1) 407 is generated when the banknote processing unit 203 performs challenge / response authentication in order to verify the validity of the ATM control unit (AC) 201.

- Both the internal device serial number (DEV Ser. No.) 406 and the DEV challenge code 1 (DEV CH 1) 407 are transmitted to the ATM control unit (AC) 201.

- the DEV response code 1 (DEV RS 1) 408 is data used in the above-described challenge / response authentication, and is generated by the banknote processing unit banknote processing unit 203 as an internal device (DEV).

- the DEV response code 1 (DEV RS 1) 408 is data to be compared with whether or not it matches the DEV response code 1 (DEV RS 1) 323 transmitted from the ATM control unit (AC) 201. .

- a DEV challenge code 1 (DEV CH 1) 407 is generated by a predetermined random number generator of the cryptographic processing firmware 404 (S101). After that, for example, when a predetermined process such as detecting that a predetermined key displayed on the maintenance display unit 212 is pressed by a maintenance staff occurs, the communication control firmware 403 causes the internal device serial number (DEV Ser. No.) 406 and DEV challenge code 1 (DEV CH 1) 407 are transmitted to the ATM control unit (AC) 201 (S102).

- AC ATM control unit

- the ATM control unit (AC) 201 receives the internal device serial number (DEV Ser. No.) 406 and the DEV challenge code 1 (DEV CH 1) 407 and receives the internal device (DEV) serial number in the data area 315.

- (DEV Ser. No.) 321 and DEV challenge code 1 (DEV CH 1) 322 are also stored in each.

- the internal device (DEV) serial number (DEV Ser. No.) 321 is recorded in a log file such as an electronic journal as trace information for encryption key generation. When a problem such as encryption key leakage occurs, the encryption key generation status can be confirmed by referring to this log file. This log file should be subjected to security measures such as tampering prevention.

- the encryption key installer 303 recognizes the environment of the ATM in order to verify that the environment in which the ATM control unit (AC) is operating is not the external terminal (such as a general notebook personal computer) but the ATM 101. Perform (S103). For example, it is determined whether an I / O control unit 202, a card reader 204, an encryption keypad 205, and the like, which are devices unique to the ATM 101, are connected to the ATM control unit (AC) 201. The determination is made, for example, by the ATM application 302 instructing each device to start the device and confirming a response indicating that the device has started. Also, in order to improve the accuracy of ATM environment recognition, not only determine whether each device is connected, but also refer to installed software, environment setting parameters, device error status, etc. Thus, it may be determined whether each device is operating properly.

- ATM environment recognition it is possible to verify whether the program and settings in the ATM control unit (AC) 201 are valid using, for example, an electronic signature or a predetermined tool.

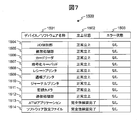

- processing may be executed using a management table 1500 for managing device connection status (startup status) and software status as shown in FIG. 1501 is the name of the device / software installed in the ATM, 1502 is status data indicating whether each device has started up normally, and 1503 is when the startup of each device is abnormal This is data indicating a specific abnormal state such as an error code indicating the type of abnormality.

- Data 1504 to 1512 are respectively I / O control unit control software 305, bill processing unit control software 306, card reader control software 307, encryption keypad control software 308, receipt printer control software 309, and passbook printer control shown in FIG. This corresponds to the operation states of the software 310, the journal printer control software 311, the monitoring camera control software 312 and the communication processing software 313, respectively.

- the data 1513 corresponds to the integrity verification state of the ATM application 302 illustrated in FIG. 3, but may include the integrity verification state of the encryption key installer 303 or the encryption communication control software 304.

- the data 1514 corresponds to the integrity verification state of the software setting file 314 shown in FIG.

- integrity verification is processing for verifying that there is no falsification or destruction of data.

- connection state (startup state) of each device is stored in the management table 1500 in advance in the process of starting up the ATM. Then, in the ATM environment recognition, the encryption key installer 302 refers to this table to check whether each device is normally started up or whether the integrity of each software is verified.

- the ATM environment recognition result is displayed on the maintenance display unit 212.

- FIG. 8 is an example of an ATM environment recognition result screen.

- the ATM environment recognition result screen 1600 includes a device status area 1601 for displaying the status of the device, a software status area 1602 for displaying the status of the software, a “continue” key 1603, a “redo” key 1604, and “ A “Cancel” key 1605.

- the software status area 1602 displays data corresponding to the data 1513 and 1514 shown in FIG.

- the ATM control unit (AC) 201 determines that the ATM environment is not valid, and records the ATM environment recognition failure result in a log file.

- This log file is preferably protected against tampering by encryption or the like.

- data indicating that the ATM environment is not valid is transmitted to the banknote processing unit 203.

- the banknote processing unit 203 receives the data, records that it is not a valid ATM environment, and can take further security measures. For example, if the cumulative number of times recorded that the ATM environment is not valid or the number of consecutive times recorded that the ATM environment is not valid exceeds a predetermined value, it is illegal from an external terminal (such as a notebook computer) instead of ATM. It is also possible to block the encryption key generation operation of the banknote processing unit 203 on the assumption that the access has been made.

- DEV response code 1 (DEV RS 1) 323 is generated from internal device (DEV) serial number (DEV Ser. No.) 321 and DEV challenge code 1 (DEV CH 1) 322. (S104). The generated DEV response code 1 (DEV RS 1) 323 is transmitted to the banknote processing unit 203 (S105).

- the banknote processing unit 203 receives the DEV response code 1 (DEV RS 1) 323, the internal device serial number (DEV Ser. No.) 406 and the DEV challenge code 1 (DEV CH 1) are used using a predetermined conversion algorithm. From 407, a DEV response code 1 (DEV RS 1) 408 is generated.

- the predetermined conversion algorithm is the DEV response code 1 from the DEV challenge code 1 (DEV CH 1) 322 of the internal device (DEV) serial number (DEV Ser. No.) 321 and the ATM control unit (AC) 201.

- DEV RS 1 This is the same conversion algorithm as that for generating 323.

- the conversion algorithm in the banknote processing unit 203 is shared with the ATM control unit (AC) 201.

- the internal device serial number (DEV Ser. No.) 406 has been registered in the log file of the ATM control unit (AC) 201, DEV response code 1 (DEV RS 1) 323 and DEV response code 1 (DEV RS 1)

- DEV response code 1 DEV response code 1

- the banknote processing unit 203 determines that it is a safe ATM operating environment, and executes encryption key generation processing when an encryption key generation command is received thereafter.

- the banknote processing unit 203 determines that the environment is a safe ATM operation environment, it is also possible to set an upper limit of time before receiving the encryption key generation command.

- a time limit when a maintenance staff leaves the site while operating the ATM 101, a third party sends an encryption key generation command to the banknote processing unit 203 as a department device (DEV), and illegal The risk of generating an encryption key is avoided.

- DEV department device

- the banknote processing unit 203 assumes that there is no appropriate environment for generating the encryption key. Rejects processing even if it receives an encryption key generation command later. If the mismatch between the DEV response code 1 (DEV RS 1) 323 and the DEV response code 1 (DEV RS 1) 408 is within a predetermined number of times, the processing may be executed again from S101. In this case, when a mismatch occurs after a predetermined number of times, it is assumed that unauthorized access is made to the banknote processing unit 203, and the processing in the predetermined period S101 is rejected. In addition to rejection of processing, communication between the ATM control unit (AC) and the banknote processing unit 203 may be blocked.

- AC ATM control unit

- the ATM control unit (AC) which is a partner communicating with the internal device

- the environment recognition that the operating environment of the software for generating the encryption key is not an external terminal but an environment in the ATM.

- the ATM control unit (AC) refers to the connection status of the internal device, transmits a response code (DEV RS), and verifies it by the internal device, thereby verifying the connection environment of the internal device.

- DEV RS response code

- software for generating the encryption key can be executed by an external terminal other than ATM. It is possible to verify that it is not operating.

- a secure hardware such as a tamper-resistant secure chip to confirm that the environment is safe even if the encryption key is generated inside the hardware.

- a secure hardware such as a tamper-resistant secure chip

- access control for sending an encryption key generation command is required.

- password authentication is used for access control.

- a password is leaked, for example, a private key / public key may be generated without permission, and the public key may be unnecessarily retrieved from the hardware. is there.

- Such unintentional extraction of an encryption key leads to vulnerability, so environmental safety is important even for hardware.

- the DEV response code 1 (DEV RS 1) 323 is generated from the two pieces of information of the internal device (DEV) serial number (DEV Ser. No.) 321 and the DEV challenge code 1 (DEV CH 1) 322.

- the DEV challenge code 1 (DEV CH 1) 322 1 DEV response code 1 (DEV RS 1) 323 may be generated from one piece of information.

- DEV response code 1 (DEV RS 1) 408 is generated from one piece of information of DEV challenge code 1 (DEV CH 1) 407.

- DEV response code 1 (DEV RS 1) is verified in the internal device (DEV)

- DEV internal device

- DEV unauthorized internal device

- a response code may be generated and verified in the ATM control unit (AC).

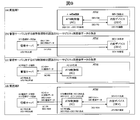

- the ATM control unit (AC) 201 executes processing for verifying that the operating environment is in the automatic transaction apparatus (S111), and the operating environment is If it is determined to be within the automatic transaction apparatus, an AC challenge code 1 (AC CH 1) is generated (S112), and an AC serial number (AC Ser. No.) and an AC challenge code 1 (AC CH 1) Is transmitted to the internal device (DEV) (S113). Thereafter, the internal device (DEV) generates an AC response code 1 (AC RS 1) from the AC serial number (AC Ser. No.) and the AC challenge code 1 (AC CH 1) (S114), and the ATM control unit (AC) 201 is transmitted (S115). H.323 is generated (S104).

- the generated DEV response code 1 (DEV RS 1) 323 is transmitted to the internal device (DEV) (S105).

- the ATM control unit (AC) 201 receives the AC response code 1 (AC RS 1) received from the internal device (DEV) and the AC response code 1 (AC RS 1) received by the ATM control unit (AC) 201.

- the AC response code 1 (AC RS 1) generated from the AC serial number (AC Ser. No.) and the AC challenge code 1 (AC CH 1) are verified (S116).

- an AC serial number (AC Ser. No.) and an AC challenge code 1 (AC CH 1) are transmitted together, and an AC response code 1 (AC RS 1) is generated from both.

- only the AC challenge code 1 (AC CH 1) may be transmitted, and the AC response code 1 (AC RS 1) may be generated from the AC challenge code 1 (AC CH 1).

- the challenge / response authentication using the challenge code and the response code is described as an example between the ATM control unit (AC) and the internal device (DEV).

- AC ATM control unit

- DEV internal device

- other authentication formats may be used.

- One Time PW One Time PW

- the time to be authenticated is shared and the passwords corresponding to the time are generated and verified together using the same appropriate algorithm. The method will be described with reference to FIG. It is assumed that a clock is also mounted on the internal device (DEV).

- the internal device refers to a built-in clock and acquires time data (S121).

- a one-time password (DEV One Time PW) is generated from the obtained time data using an appropriate algorithm (S122). Thereafter, the internal device (DEV) transmits a transmission request for an AC one-time password (AC One Time PW) to the ATM control unit (AC) (S123).

- the encryption key installer 303 of the ATM control unit (AC) recognizes the ATM environment based on the same procedure as in step S103 (S124).

- the time data (AC time data) is acquired by referring to the clock incorporated in the ATM control unit (AC) 201 (S125).

- a one-time password (AC One Time PW) is generated using the same algorithm as the internal device (DEV) (S126), and the AC one-time password (AC One Time PW) is used as the internal device.

- DEV is transmitted (S127).

- the internal device (DEV) verifies whether the DEV one-time password (DEV One Time PW) matches the AC one-time password (AC One Time PW) (S128), and generates an encryption key according to the verification result. Execute the process such as.

- the internal device (DEV) can authenticate the ATM control unit (AC) 201 using the one-time password method using the shared time data.

- FIG. 9 is a diagram showing the concept of the second embodiment, that is, the basic concept of the processing procedure in the second embodiment.

- ATM In order to prevent such fraud, in addition to verifying that the connection environment of the internal device (DEV) is within ATM (see (a)) described in the first embodiment, ATM is in operation. It is necessary to further verify whether it exists.

- the fact that the ATM is in operation is that the ATM is connected to the host computer.

- the encryption key is set to ATM

- the ATM is operated in a maintenance mode that is different from the operation mode in which normal transactions are executed. Therefore, the connection to the host computer is generally disconnected. Therefore, it is difficult to verify that the ATM is in operation based on the communication state between the ATM 101 and the host computer 103. Therefore, in order to determine whether the ATM is in operation, it is necessary to determine by means other than the connection with the host computer 103.

- the internal device (DEV) sends information necessary for traceability of encryption key generation to the management server installed outside the ATM (internal device (DEV) serial number, ATM). Serial number, date and time, worker ID, etc.) and the management server stores the information. If an illegal encryption key is generated, the traceability information can be used to trace a fraudulent person or the like, so that an illegal encryption key generation using an ATM that is not in operation can be suppressed.

- the management server installed outside the ATM (internal device (DEV) serial number, ATM). Serial number, date and time, worker ID, etc.) and the management server stores the information. If an illegal encryption key is generated, the traceability information can be used to trace a fraudulent person or the like, so that an illegal encryption key generation using an ATM that is not in operation can be suppressed.

- Whether the information necessary for traceability of encryption key generation is securely stored in the management server is verified using challenge / response authentication in the internal device (DEV). For example, the management server generates a response code from a challenge code generated by the internal device and information necessary for traceability using a predetermined conversion algorithm such as a one-way function. If the response code transmitted from the management server can be correctly verified in the internal device (DEV), it is possible to confirm that the information necessary for traceability of encryption key generation has been reliably registered in the management server.

- DEV challenge / response authentication in the internal device

- the internal device verifies that the information necessary for traceability is surely registered in the management server, so that it can be connected to the operating ATM regardless of whether it is in the maintenance mode. It is possible to confirm that

- the ATM control unit (AC) when an encryption key is generated, it is necessary to verify that not only the internal device (DEV) but also the ATM control unit (AC) is an operating ATM environment. Therefore, as shown in (c), the ATM control unit (AC) also sends information necessary for traceability of encryption key generation to a management server installed outside the ATM, and the management server sends the information. A process for storing the data can be considered. Then, it is verified by the ATM control unit (AC) using challenge / response authentication whether the information necessary for traceability of encryption key generation is securely stored in the management server.

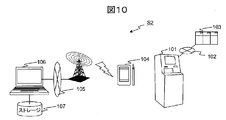

- FIG. 10 is an overall configuration diagram of the automatic transaction system.

- the automatic transaction system S2 is a maintenance network 105 that is a network different from the portable information terminal 104 and the financial transaction network 102.

- the ATM 101 is connected to the maintenance network 105 via the portable information terminal 104 and exchanges information with the management server 106.

- a storage 107 is a storage unit that is connected to the management server 106 and stores encryption key generation trace information transmitted from the ATM 101 via the portable information terminal 104.

- FIG. 11 is a diagram showing a program data structure stored in the memory in the ATM control unit (AC) 201. Since the program area 301 is the same as that of the first embodiment, detailed description thereof is omitted.

- the data area 315 stores two types of data: data 316 to 320 related to the ATM control unit (AC) 201 and data 321 to 325 related to the internal device (DEV).

- the time data 316 is data representing the time at which data is transmitted to the management server 106.

- the maintenance staff ID 317 is an identification code for identifying the worker who sets the encryption key in the ATM.

- the ATM serial number (ATM Ser. No.) 318 is information for identifying individual ATMs, and is separate from a production number assigned in a so-called production line or a production number for a financial institution to identify an ATM. The given identification number or the like.

- the AC challenge code (AC CH) 319 is generated to perform challenge / response authentication when the ATM control unit (AC) 201 verifies the validity of the management server 106. That is, the AC challenge code (AC CH) 319 is used by the ATM control unit (AC) 201 to authenticate the management server 106 and to verify whether the traceability registration data is properly stored in the management server 106. Generated.

- the AC response code (AC RS) 320 is data used for challenge / response authentication, and is generated by the ATM control unit (AC) 201.

- the AC response code (AC RS) 320 is data to be compared with whether or not it matches the AC response code (AC RS) 711 (see FIG. 13) transmitted from the management server 106.

- the internal device (DEV) serial number (DEV Ser. No.) 321 is information for identifying the banknote processing unit 203, and is provided by a maintenance company or the like separately from the production number assigned in the so-called production line or the production number. The given identification number or the like.

- the internal device (DEV) serial number (DEV Ser. No.) 321 is data transmitted from the banknote processing unit 203 and is transmitted to the management server 106 as a part of trace information for generating the encryption key.

- the DEV challenge code 1 (DEV CH 1) 322 is data transmitted from the banknote processing unit 203 together with the internal device (DEV) serial number (DEV Ser. No.) 321, and is sent to the ATM control unit (AC) 201.

- the bill processing unit 203 is used to perform challenge / response authentication.

- the DEV challenge code 1 (DEV CH 1) 322 is used when the banknote processing unit 203 verifies that the internal device (DEV) serial number (DEV Ser. No.) 321 is reliably transmitted to the management server 106. Also used for.

- the DEV response code 1 (DEV RS 1) 323 is generated by the encryption key installer 303 from the DEV response code 2 (DEV RS 2) 324 described later by a predetermined one-way conversion algorithm.

- the DEV response code 1 (DEV RS 1) 323 is generated to verify the validity of the banknote processing unit 203 with respect to both the ATM control unit (AC) 201 and the management server 106. Further, the DEV response code 1 (DEV RS 1) 323 verifies that the internal device (DEV) serial number (DEV Ser. No.) 321 has reached the management server 106 as encryption key trace information. It becomes possible.

- the DEV challenge code 2 (DEV CH 2) 324 is generated by performing one-way conversion from the DEV challenge code 1 (DEV CH 1) 322 by the encryption key installer 303.

- the DEV challenge code 2 (DEV CH 2) 324 is used when the bill processing unit 203 verifies the validity of the management server 106, and the internal device (DEV) serial number (DEV Ser. No.) 321. At the same time, it is transmitted to the management server 106.

- the data transmitted to the management server 106 is not limited to this, and any data may be used as long as it can contribute to the encryption key generation trace.

- a DEV response code 2 (DEV RS 2) 325 is a response code generated by the management server 106. That is, DEV response code 2 (DEV RS 2) 325 is generated on the management server 106 from the banknote processing unit serial number 321 and the DEV challenge code 1 (DEV CH 1) and the two data by appropriate one-way conversion. . The DEV response code 2 (DEV RS 2) 325 is generated by the banknote processing unit 203 to verify the validity of the management server 106.

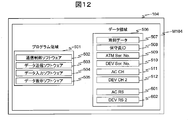

- FIG. 12 is a diagram showing a program / data configuration stored in the memory M104 in the portable terminal 104 used for transmitting / receiving input / output data from / to the ATM 101 to / from the management server 106.

- the communication control software 502 is software for performing communication via the wireless network 105.

- the data transmission software 503 is software for transmitting data to the management server 106, and is, for example, a short message or e-mail software.

- the data input software 504 is software for inputting data displayed on the maintenance display unit 212 of the ATM 101 to the mobile terminal 104, and is software for reading a two-dimensional code, for example.

- the data display software 505 is software for converting a data display format in order to input information of the portable terminal 104 to the ATM 101, and is, for example, software for generating and displaying a barcode or a two-dimensional code.

- the data area 506 stores data transmitted to the management server 106 and data received from the management server 106. That is, data that is displayed on the maintenance display unit 212 of the ATM 101, captured in the portable terminal 104, transmitted to the management server 106, and data received from the management server 106 and input to the ATM 101 are stored.

- the data area 506 stores eight types of data 507 to 512, 601 and 602.

- Time data 507, maintenance personnel ID 508, ATM serial number (ATM Ser. No.) 509, internal device (DEV) serial number (DEV Ser. No.) 510, AC challenge code (AC CH) 511 and DEV challenge code 2 (DEV CH 2) 512 is data corresponding to the data 318, 316, 317, 321, 319, and 324 stored in the data area 315 of the ATM control unit (AC) 201, respectively.

- An AC response code (AC RS) 601 and a DEV response code 2 (DEV RS 2) 602 correspond to the data 320 and 325 stored in the data area 315 of the ATM control unit (AC) 201, respectively.

- FIG. 13 is a diagram showing a program data structure stored in the memory M106 in the management server 106. As shown in FIG. 13

- the ATM encryption key generation management software 702 manages the log of ATM encryption key generation, receives the AC challenge code (AC CH) and DEV challenge code 2 (DEV CH 2), AC response code (AC RS) and DEV response code 2 (DEV RS 2), and the encryption key trace information is stored in the storage 107.

- the communication control software 703 is software for communicating with the mobile terminal 104 via the network 105.

- the data area 704 eight types of data 705 to 712 are stored as data to be saved as a log. Among these data, time data 705, maintenance personnel ID 706, ATM serial number (ATM Ser. No.) 707, internal device (DEV) serial number (DEV Ser. No.) 708, AC challenge code (AC CH) 709

- the DEV challenge code 2 (DEV CH 2) 710 is data received from the mobile terminal 104, and corresponds to the data 507 to 512, respectively.

- AC response code (AC RS) 711 is data generated by the ATM encryption key generation management software 702.

- the ATM encryption key generation management software 702 receives the input time data 705, maintenance personnel ID 706, ATM serial number (ATM Ser. No.) 707, and AC challenge code ( (AC CH) 709 is used to execute an appropriate one-way conversion process (hash calculation or the like).

- the DEV response code 2 (DEV RS 2) 712 is data generated by the ATM encryption key generation management software 702, similarly to the AC response code (AC RS) 711.

- the ATM encryption key generation management software 702 receives the internal device (DEV) serial number (DEV Ser. No.) 708 and the DEV challenge code 2 (DEV).

- CH 2) 710 is used to execute an appropriate one-way conversion process (hash calculation or the like).

- FIG. 14 is a diagram showing data item names of the encryption key generation log (trace information) stored in the storage 107. Items 801 to 808 correspond to data 705 to 712 stored in the memory M106 in the management server 106, respectively.

- a DEV challenge code 1 (DEV CH 1) 407 is generated by a predetermined random number generator of the cryptographic processing firmware 404 (S201).

- the communication control firmware 403 causes the internal device serial number (DEV Ser. No.) 406 and DEV challenge code 1 (DEV CH 1) 407 are transmitted to the ATM control unit (AC) 201 (S202).

- the ATM control unit (AC) 201 receives the internal device serial number (DEV Ser.

- the encryption key installer 303 recognizes the environment of the ATM in order to verify that the environment in which the ATM control unit (AC) is operating is not the external terminal (such as a general notebook personal computer) but the ATM 101. Perform (S203).

- the processing of S201 to S203 is the same as the processing of S101 to S103 in the first embodiment.

- the ATM application 302 determines whether the ATM 101 and the host computer 103 are connected via the financial transaction network 102, so that the normal operation is performed. It can also be confirmed.

- an encryption key is set in the ATM 101, it is necessary to start the ATM 101 in the maintenance mode and stop providing a normal transaction service. In the maintenance mode, it is generally impossible to determine whether the ATM 101 and the host computer 103 are connected. In such a case, even if it is confirmed that the ATM is connected to the host computer 103 and is operating normally by referring to data including time such as an electronic journal included in the log data in the ATM 101. good.

- an AC challenge code (AC CH) 319 is generated using a predetermined random number generator (S204).

- a DEV challenge code 2 (DEV CH 2) 324 is generated from the DEV challenge code 1 (DEV CH 1) 322 using a predetermined conversion algorithm (S205).

- the conversion algorithm is assumed to be shared between the ATM control unit (AC) 201 and the banknote processing unit 203, and is, for example, registration data to the management server 106 sent from the banknote processing unit 203.

- the device serial number (DEV Ser. No.) 406 may be one of the input of the conversion algorithm.

- maintenance personnel ID 316 ATM serial number (ATM Ser. No.) 317, time data 318, AC challenge code (AC CH) 319, internal device (DEV) serial number (DEV Ser. No.) 321 and DEV challenge code 2 (DEV CH 2) 324 is displayed on the maintenance display unit 212 as management server authentication data (S206).

- FIG. 17 shows an example of an authentication screen to the management server displayed on the maintenance display unit 212.

- Reference numerals 1701 to 1706 respectively denote time data 318, maintenance staff ID 316, ATM serial number (ATM Ser. No.) 317, internal device (DEV) serial number (DEV Ser. No.) 321, AC challenge code (shown in FIG. AC CH) 319 and DEV challenge code 2 (DEV CH 2) 324.

- Reference numeral 1707 denotes a two-dimensional code in which information of 1701 to 1706 is stored.

- the display on the maintenance display unit 212 may be displayed in a code format such as a bar code or a two-dimensional code as long as it can be read by a predetermined reader in addition to a text format.

- the maintenance staff can input the management server authentication data to the mobile terminal 104 owned by the maintenance staff.

- the management server authentication data may be output outside the ATM 101 by other wireless means.

- the processing is continued by reading the two-dimensional code printed from the printer. May be.

- the “print” key displayed in 1708 is pressed, the two-dimensional code is printed using any printing means mounted on the ATM.

- the management server authentication data may be output to the outside of the ATM 101 by means such as wireless communication.

- the mobile terminal 104 confirms that the management server authentication data has been input, and stores the above-described information in the data 507 to 512 in the data area 506 (S207).

- the data input software 504 includes a bar code reader or a two-dimensional code reader

- the management server authentication data is displayed on the portable terminal 104 on the maintenance display unit 212 of the ATM 101 using the reader.

- the coded code information may be read.

- FIG. 18 shows a display example of an authentication screen displayed on the display unit of the portable terminal 104 to the management server.

- 1801 to 1806 are time data 318, maintenance staff ID 316, ATM serial number (ATM Ser. No.) 317, internal device (DEV) serial number (DEV Ser. No.) 321, AC challenge code (shown in FIG. AC CH) 319 and DEV challenge code 2 (DEV CH 2) 324 (that is, 1701 to 1706 shown in FIG. 17).

- the data transmission software 503 transmits data 507 to 512 to the management server 106 via the communication network 105 (S208).

- the management server 106 receives the data 507 to 512 transmitted from the portable terminal 104 and stores it as data 705 to 710 on the data area 704 by the ATM encryption key generation management software 702 (S209).

- the ATM encryption key generation management software 702 uses a predetermined conversion algorithm to calculate the AC from the time data 705, maintenance personnel ID 706, ATM serial number (ATM Ser. No.) 707, and AC challenge code (AC CH) 709.

- a response code (AC RS) 711 is generated.

- the ATM encryption key generation management software 702 uses a predetermined conversion algorithm to send a DEV response from the internal device (DEV) serial number (DEV Ser. No.) 708 and the DEV challenge code 2 (DEV CH 2) 710. Code 2 (DEV RS 2) 712 is generated (S210).

- the predetermined conversion algorithm is, for example, a function that combines a challenge code (AC CH, DEV CH2) and other input data and then multiplies it with a predetermined one-way conversion function to generate a response code. Conceivable. As described above, the conversion algorithm shared between the management server 106 and the ATM control unit (AC) 201 or between the management server 106 and the banknote processing unit 203 is used, and a response code (AC RS, DEV RS 2) is used. ), The challenge code and other input data are included so that the ATM control unit (AC) 201 and the banknote processing unit 203 for verifying the response code can reliably transmit the transmitted data to the management server 106. Can be confirmed.

- the ATM encryption key generation management software 702 stores the data received from the mobile terminal 104 and the generated two types of response codes in the storage 107 as the encryption key generation log (trace information) shown in FIG. 14 (S211). . Thereafter, the ATM encryption key generation management software 702 transmits an AC response code (AC RS) 711 and a DEV response code 2 (DEV RS 2) 712 to the mobile terminal 104 (S212).

- AC RS AC response code

- DEV RS 2 DEV response code 2

- the management server 106 When the processing of S209 to S212 is being executed, if the management server 106 repeatedly receives data within the predetermined time that all or part of the data 507 to 512 transmitted from the portable terminal 104 is the same, the management Assuming that unauthorized access has been made to the server 106, the ATM 101, or the banknote processing unit 203, the transmission of data to the portable terminal 104 is stopped. That is, an upper limit is set for the number of continuous receptions and the number of receptions within a certain period for data in which all or a part of the data 507 to 512 transmitted from the mobile terminal 104 is the same, and when the upper limit is exceeded, This is recorded and a warning is issued to the administrator of the management server 106.

- information indicating that there has been unauthorized access may be included in the AC response code (AC RS) 711 and the DEV response code 2 (DEV RS 2) 712.

- AC response code AC RS

- DEV response code 2 DEV RS 2

- the ATM control unit (AC) 201 or the banknote processing unit 203 that has received the response code can determine that there has been an unauthorized access to the management server 106.

- it may be determined that the operating environment of the ATM is not appropriate (or the ATM control unit (AC) or the banknote processing unit is detected to be attacked), and the subsequent encryption key generation processing may be rejected. It becomes possible.

- the mobile terminal 104 that has received the AC response code (AC RS) 711 and the DEV response code 2 (DEV RS 2) 712 uses these response codes as the AC response code (AC RS) 601 in the data area 506, the DEV response code. 2 (DEV RS 2) 602 (S213). Thereafter, the data display software 505 displays the 601 and the DEV response code 2 (DEV RS 2) 602 on the display unit of the mobile terminal in the form of, for example, a barcode, a two-dimensional code, or text (S214).

- a display example of the response reception screen of the management server displayed on the display unit of the mobile terminal is shown in FIG. 1901 and 1902 correspond to the AC response code (AC RS) 711 and the DEV response code 2 (DEV RS 2) 712 shown in FIG. 13, respectively.

- Reference numeral 1903 denotes a two-dimensional code storing 1901 and 1902 information.

- the displayed bar code or two-dimensional code is read by the monitoring camera 209, or the text is input by the maintenance staff via the maintenance keyboard 213, and the result is displayed on the maintenance display unit 212.

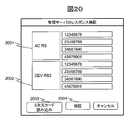

- a display example of the response reception screen of the management server displayed on the maintenance display unit 212 is shown in FIG. 2001 and 2002 correspond to the AC response code (AC RS) 711 and DEV response code 2 (DEV RS 2) 712 shown in FIG. 13 (that is, 1901 and 1902 shown in FIG. 19), respectively.

- a “read two-dimensional code” key 2003 is a key for reading the two-dimensional code 1903 displayed on the display unit of the mobile terminal 104 by the monitoring camera 209. 2004 is a key for verifying the AC response code (AC RS).

- the AC control code (AC RS) 201 verifies the validity of the AC response code (AC RS). Specifically, when pressing of the “verify” key 2004 is detected, the encryption key installer 303 uses the same conversion algorithm as described in S210 to validate the AC response code (AC RS) 320. The sex is verified (S215). That is, it is verified whether the AC response code (AC RS) 320 generated by inputting the data 316 to 319 into the conversion algorithm matches the AC response code 601 received from the mobile terminal 104. As a result, the ATM control unit (AC) 201 can verify that the communication partner is the appropriate management server 106 and confirm that the transmitted registration data is securely stored in the management server. .

- the AC response code (AC RS) 2001 and the DEV response code 2 (DEV RS 2) 2002 on the reception screen match, it is determined that the communication is not an operation error but a communication failure. Then, in order to transmit the data 316 to 319, 321, and 324 to the management server 106 again, the processing after S206 (or S208) is executed again.

- the state shifts to a temporary encryption key generation state. That is, as in the case where the validity of the AC response code (AC RS) 320 is correctly verified, it is necessary for the encryption communication between the ATM control unit (AC) 201 and the banknote processing unit 203 in the subsequent processing. Transition to a mode for generating an encryption key. However, an expiration date is provided for the generated encryption key, and an appropriate AC response code (AC RS) 601 needs to be input to the encryption key installer 303 within the expiration date.

- AC RS AC response code

- the encryption key installer 303 When the process of S215 is completed, the encryption key installer 303 generates a DEV response code 1 (DEV RS 1) 323 from the DEV response code 2 (DEV RS 2) 325 using a predetermined conversion algorithm (S216).

- the conversion algorithm is shared between the ATM control unit (AC) 201 and the banknote processing unit 203. Further, the conversion algorithm for generating the DEV response code 1 (DEV RS 1) 323 may be changed depending on whether or not the temporary encryption key generation state described above has been entered. Then, the generated DEV response code 1 (DEV RS 1) 323 is transmitted to the banknote processing unit 203 (S217).

- the banknote processing unit 203 receives the DEV response code 1 (DEV RS 1) 323, the internal device serial number (DEV Ser. No.) 406 and the DEV challenge code 1 (DEV CH 1) are used using a predetermined conversion algorithm. From 407, a DEV response code 1 (DEV RS 1) 408 is generated. Then, it is verified whether or not the received DEV response code 1 (DEV RS 1) 323 matches the DEV response code 1 (DEV RS 1) 408 (S218).

- the predetermined conversion algorithm is (1) a conversion algorithm for generating a DEV challenge code 2 (DEV CH 2) 324 from a DEV challenge code 1 (DEV CH 1) 322 of the ATM control unit (AC) 201; (2) Conversion to generate DEV response code 2 (DEV RS 2) 712 from internal device (DEV) serial number (DEV Ser. No.) 708 and DEV challenge code 2 (DEV CH 2) 710 in management server 106 Combined three conversion algorithms: the algorithm and (3) conversion algorithm that generates DEV response code 1 (DEV RS 1) 323 from DEV response code 2 (DEV RS 2) 325 of ATM control unit (AC) 201 Algorithm .

- the conversion algorithm of the banknote processing unit 203 is partially shared with the ATM control unit (AC) 201 and the management server 106.

- the DEV response code 1 (DEV RS 1) indicates whether the internal device serial number (DEV Ser. No.) 406 is securely registered in the storage 107 of the management server 106 via the ATM control unit (AC) 201.

- the banknote processing unit 203 can check.

- the banknote processing unit 203 determines that it is a safe ATM operating environment, and executes encryption key generation processing when an encryption key generation command is received thereafter.

- the banknote processing unit 203 determines that the environment is a safe ATM operation environment, it is also possible to set an upper limit of time before receiving the encryption key generation command.

- a time limit when a maintenance staff leaves the site while operating an ATM, a third party sends an encryption key generation command to the banknote processing unit 203 and an encryption key is illegally generated. Risk is avoided.

- the banknote processing unit 203 determines that the encryption key is not in an appropriate environment, and thereafter the Even if a key generation command is received, the processing is rejected.

- the processing after S201 is executed again if within a certain number of times. When the predetermined number of times is exceeded, it is considered that the banknote processing unit 203 has been illegally accessed, and the re-execution of processing after the predetermined period S201 is rejected.

- the banknote processing unit 203 A DEV response code 1 (DEV RS 1) 408 is generated using the conversion algorithm. Then, it is verified whether it matches DEV response code 1 (DEV RS 1) 323, and if it matches, it is determined that the encryption key generation state is temporary, and then an encryption key is generated when an encryption key generation command is received. .

- the bill processing unit 203 verifies the presence / absence of the information, Unauthorized access to the management server 106 can be confirmed. In that case, it is determined that the banknote processing unit 203 is not in an appropriate ATM operating environment (or that it is detected that the ATM control unit (AC) or the banknote processing unit is attacked), and then an encryption key generation command is issued Even when it is received, the encryption key generation process is rejected indefinitely or for a certain period.

- a management server (a management server shown in FIG. 9B) that is a communication partner of the banknote processing unit 203 )

- the management server (the management server shown in FIG. 9C) that is the communication partner of the ATM control unit (AC) 201 are the same management server.

- different management servers may be used.

- the banknote processing unit 203 transmits information to the management server shown in FIG. 9B (that is, the management server connected to the banknote processing unit 203) via the ATM control unit (AC) 201. It becomes.

- the description is made on the assumption that communication is performed with a management server outside the ATM.

- an encryption keypad inside the ATM may be used instead of the management server. Since the encryption keypad has a function of communicating with the host computer 103, it may be determined whether or not the ATM is an operating ATM based on the presence / absence of communication between the encryption keypad and the host.

- connection between the ATM 101 and the host computer 103 is generally disconnected in the maintenance mode.

- the ATM 101 and the host computer 103 may be connected.

- the automatic transaction system S2 including the mobile terminal 104 has been described.

- an access key 1709 to the management server may be added to the authentication screen to the management server. By using such a screen, transmission / reception of information between the ATM 101 and the management server 106 can be executed without a portable terminal.

- 101 automatic transaction apparatus

- 102 financial transaction network

- 103 host computer

- 104 portable information terminal

- 105 network for maintenance

- 106 management server

- 107 storage

- 201 ATM control unit (AC)

- 203 internal Bill processing unit as a device (DEV)

- 318, 507, 705 time data

- 316, 508, 706 maintenance personnel ID

- 317, 509, 707 ATM serial number

- ATM Ser. No. 319, 511, 709: AC challenge code (AC CH)

- 321, 406, 510, 708 Internal device (DEV) serial number (DEV Ser.

Landscapes

- Business, Economics & Management (AREA)

- Accounting & Taxation (AREA)

- Engineering & Computer Science (AREA)

- Finance (AREA)

- General Physics & Mathematics (AREA)

- Physics & Mathematics (AREA)

- Theoretical Computer Science (AREA)

- General Business, Economics & Management (AREA)

- Strategic Management (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Development Economics (AREA)

- Economics (AREA)

- Computer Hardware Design (AREA)

- Computing Systems (AREA)

- General Engineering & Computer Science (AREA)

- Financial Or Insurance-Related Operations Such As Payment And Settlement (AREA)

Abstract

自動取引装置の全体制御部と内部デバイスとの暗号通信に必要な暗号鍵の生成において、安全性及び正当性を保証する。 内部に搭載される第1のデバイスと、装置を制御する制御部とを備え、該第1のデバイスと該制御部との間でデータの送受信を行う自動取引装置であって、前記第1のデバイスは、該第1のデバイスに関する第1のコードを生成し、前記制御部に送信する処理と、前記制御部から受信した第2のコードを検証し、検証結果に応じて暗号鍵を生成する処理と、を実行し、前記制御部は、前記第1のコードを受信した後、動作環境が前記自動取引装置内であることを検証する処理と、前記動作環境が前記自動取引装置内であると判断された場合、前記第2のコードを生成し、該第2のコードを前記第1のデバイスに送信する処理と、を実行する。

Description

本発明は、自動取引装置及び自動取引システムに関する。

ATM(Automated Teller Machine)等の自動取引装置において、装置を構成する内部デバイスに対して不正なコマンドが送信されることにより、不正な処理が実行されることがある。例えば、紙幣の入出金を行う紙幣処理部に対し、取引とは関係の無い不正な出金命令を送られ、現金が引き出されてしまう。このような不正な処理を防止する対策として、自動取引装置の全体制御部と内部デバイスとの間の通信を保護するための暗号化処理が実行されている。

暗号化処理には暗号鍵が必要となるが、暗号鍵が適切に管理されていない場合、第三者によって安全性を証明された暗号アルゴリズムを採用していたとしても、暗号機能による通信の保護は期待できない。従って、自動取引装置の全体制御部と内部デバイスとのそれぞれにおいて、暗号鍵管理(暗号鍵の設定等)の安全性が求められている。

暗号鍵を自動取引装置に設定する方法として、特許文献1には、秘密鍵を自動取引装置に予め設定し、自動取引装置にネットワークを介して接続されたホストシステムで暗号化されたマスター鍵により暗号鍵を復号することが記載されている。

特許文献1に開示された構成を、ATM制御部とATMの内部に搭載される内部デバイスとの間で適用する場合、内部デバイスに予め秘密鍵を設定し、ATM制御部にて暗号化された通信暗号鍵を当該秘密鍵で復号する処理を実行することにより、ATM制御部と内部デバイスとの間でのみ当該通信暗号鍵を共有し、ATM制御部と内部デバイスとの間の通信の暗号化及び復号化が可能となる。

しかし、暗号化通信を実行する場合や、暗号鍵が一切設定されていない自動取引装置に対して、暗号化通信機能を用いて内部デバイスに対する通信を保護する場合において、自動取引装置の全体制御部と同一の環境を構築した外部端末(ノートパソコン等)が自動取引装置の内部デバイスに接続されると、外部端末側に内部デバイスとの暗号通信に必要な暗号鍵が作成、保存されてしまう。暗号鍵が保存された外部端末と運用中の自動取引装置の内部デバイスとを接続すると、外部端末から不正なコマンドを送信することが可能となり、不正な処理が実行されてしまうおそれがある。

特に、物理的にセキュリティが保証された場所(入退室管理機能を備えた場所)以外に設置されているATMに対して暗号鍵を設定する際に、物理的にセキュリティが保証された場所までATMを運搬することは、工数、費用、サービス停止時間の面から現実的ではないため、ATMが設定された場所において暗号鍵を設定する必要がある。

上記課題に対処するためには、暗号鍵を生成する環境の安全性や正当性が、正当なATMとして保証される必要がある。そこで、本発明では、自動取引装置の全体制御部と内部デバイスとの暗号通信に必要な暗号鍵の生成において、安全性及び正当性を保証することを目的とする。

上記課題を解決するために、本発明では、内部に搭載される第1のデバイスと、装置を制御する制御部とを備え、該第1のデバイスと該制御部との間でデータの送受信を行う自動取引装置であって、前記第1のデバイスは、該第1のデバイスに関する第1のコードを生成し、前記制御部に送信する処理と、前記制御部から受信した第2のコードを検証し、検証結果に応じて暗号鍵を生成する処理と、を実行し、前記制御部は、前記第1のコードを受信した後、動作環境が前記自動取引装置内であることを検証する処理と、前記動作環境が前記自動取引装置内であると判断された場合、前記第2のコードを生成し、該第2のコードを前記第1のデバイスに送信する処理と、を実行することを特徴とする。

本発明によれば、自動取引装置の全体制御部と内部デバイスとの暗号通信に必要な暗号鍵の生成において、安全性及び正当性を保証することが可能になる。特に、暗号鍵が一切設定されていない自動取引装置に対して暗号鍵を新規に設定する場合において安全性及び正当性を確保することにより、外部端末からの不正な処理が実行されないようにすることが可能となる。

(1)実施例1

通信相手が正当であるかを認証する手段として、「チャレンジ・レスポンス認証」と呼ばれる手法が用いられる。本実施例では、自動取引装置(以下、ATMとする)の制御部(以下、「ATM制御部(AC)」とする)がATMの環境認識をすると共に、ATM固有の内部デバイス(DEV)(紙幣処理部、硬貨処理部、カードリーダ、暗号化キーパッド、レシートプリンタ、通帳プリンタ、ジャーナルプリンタ、監視カメラ等のハードウェア)がATM制御部(AC)に対して、デバイス間での「チャレンジ・レスポンス認証」を実行する。デバイス間での「チャレンジ・レスポンス認証」により、ATM制御部(AC)に紐付けられた秘密鍵を、内部デバイス(DEV)紙幣処理部に予め設定しておくことが可能となる。これにより、ATM制御部(AC)で暗号化された通信暗号鍵を前記秘密鍵で復号することにより、ATM制御部(AC)と内部デバイスのみが前記通信暗号鍵を共有でき、以降の通信を暗号化および復号することが可能となる。

通信相手が正当であるかを認証する手段として、「チャレンジ・レスポンス認証」と呼ばれる手法が用いられる。本実施例では、自動取引装置(以下、ATMとする)の制御部(以下、「ATM制御部(AC)」とする)がATMの環境認識をすると共に、ATM固有の内部デバイス(DEV)(紙幣処理部、硬貨処理部、カードリーダ、暗号化キーパッド、レシートプリンタ、通帳プリンタ、ジャーナルプリンタ、監視カメラ等のハードウェア)がATM制御部(AC)に対して、デバイス間での「チャレンジ・レスポンス認証」を実行する。デバイス間での「チャレンジ・レスポンス認証」により、ATM制御部(AC)に紐付けられた秘密鍵を、内部デバイス(DEV)紙幣処理部に予め設定しておくことが可能となる。これにより、ATM制御部(AC)で暗号化された通信暗号鍵を前記秘密鍵で復号することにより、ATM制御部(AC)と内部デバイスのみが前記通信暗号鍵を共有でき、以降の通信を暗号化および復号することが可能となる。

一般的な「チャレンジ・レスポンス認証」は、サーバと装置との間における認証であって、ソフトウェアで実現可能であるため、ATM制御部(AC)以外の外部端末(例えば、ノートパソコン)に認証プログラムをコピーしても認証可能である。外部端末における認証を防止するためには、ATM制御部(AC)が内部デバイス(DEV)の接続状況を参照することにより、動作環境がATM内の環境であるか否かの認識(環境認識)を行う。すなわち、一般的な「チャレンジ・レスポンス認証」とは異なり、デバイス間での「チャレンジ・レスポンス認証」となる。その上で、ATM制御部(AC)がレスポンスコード(DEV RS)を送信し、内部デバイス(DEV)において当該レスポンスコード(DEV RS)を検証する。このようなATM制御部(AC)と内部デバイス(DEV)との間のチャレンジ・レスポンス認証により、内部デバイス(DEV)の接続環境がATM内であることを検証することが可能となる。なお、本実施例における内部デバイス(DEV)として、紙幣処理部を用いる場合について説明するが、他の内部デバイス(硬貨処理部、カードリーダ、暗号化キーパッド、レシートプリンタ、通帳プリンタ、ジャーナルプリンタ、監視カメラ等)でも同様の処理が可能である。

以下、図1~図8を用いて、第1の実施例について説明する。図1は、自動取引システムの全体構成図である。自動取引システムS1は、ATM101と、上位装置であるホストコンピュータ103と、これらを接続する金融取引ネットワーク102とから構成される。

ATM101は、利用者の操作により、現金の入出金等の取引を行う装置である。金融取引ネットワーク102は、例えばLAN(Local Area Network)やWAN(Wide Area Network)であるが、これに限られるものではない。ホストコンピュータ103は、複数のATM101と接続されるコンピュータであり、ATM101の利用者の口座や残高に関する情報などが記録されている。

図2は、ATM101の機能ブロック図である。ATM101は、ATM内のデバイスを制御するためのATM制御部(AC)201と、ATMの前面パネルの表示ランプ制御や前面パネルの開閉検知を行うI/O制御部202と、入金された紙幣や出金される紙幣を取り扱う紙幣処理部203と、ATMでの取引に必要なキャッシュカード等のカードの情報を読取るカードリーダ部204と、ATMでの取引における本人確認のための暗証番号を入力し、さらに、ホストコンピュータ103に送るための暗号化を内部で行う暗号化キーパッド205と、取引の明細票を印字するレシートプリンタ206と、通帳の読み取りと記帳を行う通帳プリンタ207と、ATM取引のログを記録するジャーナルプリンタ208と、ATM利用者の顔写真を撮影する等のATMセキュリティ維持のために活用する監視カメラ209と、ホストコンピュータ103と通信を行うための通信処理部210と、ATM利用者に取引に必要な情報を表示するための表示部211と、ATMの保守員がATMの保守作業を行う際に、ATMの保守に関する情報を表示する保守用表示部212と、保守員がATMの保守作業のために操作するための保守用キーボード213と、を備える。また、入金された硬貨や出金される硬貨を取り扱う硬貨処理部(図示せず)を備えていても良い。

図3は、ATM制御部(AC)201内のメモリに格納されたプログラム及びデータ構成を示す図である。

プログラム領域301には、ATM取引全体を制御するATM取引アプリケーション302と、暗号処理に関わる2種類のソフト303及び304と、9種類のデバイス制御ソフト305~313と、ソフトウェア環境の設定ファイル314とが格納される。

暗号鍵インストーラ303は、ATM制御部(AC)201と紙幣処理部203との間の暗号通信に必要な暗号鍵生成に関わると共に、暗号鍵生成に必要な安全な環境がATM内部で実現しているかを検証するソフトウェアである。なお、暗号鍵インストーラ303は、ATMを保守するソフトウェアの一部の機能であっても良い。暗号通信制御ソフト304は、暗号鍵インストーラ303によって生成、あるいは、設定された暗号鍵を用いて、内部デバイスと暗号通信を行うソフトウェアである。デバイス制御ソフト305~313は、それぞれ202~210の機能に対応するソフトウェアである。

データ領域315には、ATM制御部(AC)201に関するデータ316~317と、紙幣処理部203に関するデータ321~323との2種類のデータが格納されている。

保守員ID316は、暗号鍵をATM内に設定する作業者を識別するための情報(識別コード)である。ATMシリアルナンバー(ATM Ser.No.)317は、個々のATMを識別するための情報であり、いわゆる製造ラインで割り当てられた製造番号や、金融機関がATMを識別するために製造番号とは別に与えた識別番号等である。

内部デバイス(DEV)シリアルナンバー(DEV Ser.No.)321は、紙幣処理部203を識別するための情報であり、いわゆる製造ラインで割り当てられた製造番号や、製造番号とは別に保守会社等によって与えられた識別番号等である。また、内部デバイス(DEV)シリアルナンバー(DEV Ser.No.)321は、紙幣処理部203から送信される。

DEVチャレンジコード1(DEV CH 1)322は、内部デバイス(DEV)シリアルナンバー(DEV Ser.No.)321と共に、紙幣処理部203から送信されたデータであり、ATM制御部(AC)201に対し、紙幣処理部203がチャレンジ・レスポンス認証を行うために用いられる。

DEVレスポンスコード1(DEV RS 1)323は、暗号鍵インストーラ303により、DEVチャレンジコード1(DEV CH 1)322から所定の一方向変換アルゴリズムにより生成される。また、DEVレスポンスコード1(DEV RS 1)323は、ATM制御部(AC)201に対し、紙幣処理部203の正当性を検証するために生成される。

図4は、紙幣処理部203内のメモリM203に格納されたプログラム及びデータ構成を示す図である。

プログラム領域401には、紙幣処理部203の紙幣搬送などの制御を行う内部デバイス(DEV)制御ファームウェア402と、ATM制御部(AC)201と通信を行うための通信制御ファームウェア403と、ATM制御部(AC)201と紙幣処理部203との間の通信の暗号化を実行する暗号処理ファームウェア404とが格納される。

データ領域405には、3種類のデータ406~408が格納されている。内部デバイスシリアルナンバー(DEV Ser.No.)406は、紙幣処理部203を識別するための情報である。DEVチャレンジコード1(DEV CH 1)407は、ATM制御部(AC)201の正当性を検証するために、紙幣処理部203がチャレンジ・レスポンス認証を行う際に生成される。

内部デバイスシリアルナンバー(DEV Ser.No.)406と、DEVチャレンジコード1(DEV CH 1)407とは、共にATM制御部(AC)201に送信される。DEVレスポンスコード1(DEV RS 1)408は、上述のチャレンジ・レスポンス認証の際に用いられるデータであって、内部デバイス(DEV)としての紙幣処理部紙幣処理部203で生成される。また、DEVレスポンスコード1(DEV RS 1)408は、ATM制御部(AC)201から送信されるDEVレスポンスコード1(DEV RS 1)323と一致しているか否かの比較対象となるデータである。

以下、図5(a)及び図6を用いて、第1の実施例における全体処理の流れを説明する。紙幣処理部203において、暗号処理ファームウェア404の所定の乱数生成器により、DEVチャレンジコード1(DEV CH 1)407が生成される(S101)。その後、例えば、保守員により保守用表示部212に表示された所定のキーが押下されたことを検知した等の予め定めた処理が発生した場合、通信制御ファームウェア403により、内部デバイスシリアルナンバー(DEV Ser.No.)406と、DEVチャレンジコード1(DEV CH 1)407とは、ATM制御部(AC)201に送信される(S102)。

ATM制御部(AC)201では、内部デバイスシリアルナンバー(DEV Ser.No.)406とDEVチャレンジコード1(DEV CH 1)407とを受信し、データ領域315内の、内部デバイス(DEV)シリアルナンバー(DEV Ser.No.)321及びDEVチャレンジコード1(DEV CH 1)322もそれぞれに格納する。さらに、内部デバイス(DEV)シリアルナンバー(DEV Ser.No.)321は、暗号鍵生成のトレース情報として電子ジャーナルなどのログファイルに記録される。暗号鍵漏洩などの問題発生時に、このログファイルを参照することで、暗号鍵生成状況を確認することができる。このログファイルは改ざん防止などのセキュリティ対策を施されることが望ましい。

その後、暗号鍵インストーラ303は、ATM制御部(AC)が動作している環境が外部端末(一般のノートパソコン等)ではなく、ATM101の内部であることを検証するために、ATMの環境認識を行う(S103)。例えば、ATM101に固有のデバイスである、I/O制御部202、カードリーダ204、暗号化キーパッド205等が、ATM制御部(AC)201に接続されているか否かを判断する。当該判断は、例えば、ATMアプリケーション302が各デバイスに対して、デバイスの起動を指示し、起動した旨のレスポンスを確認することにより行われる。また、ATMの環境認識の精度を向上させるため、各デバイスが単に接続されているか否かを判断するだけでなく、インストールされているソフトウェア、環境設定パラメータ群、デバイスのエラー状態等も参照することにより、各デバイスが適切に動作しているか否かを判断しても良い。

また、ATMの環境認識の例として、ATM制御部(AC)201内のプログラムや設定が正当なものであるか、例えば電子署名や所定のツールなどを用いて検証することも可能である。

このようなATMの環境認識にあたり、図7に示すような、デバイスの接続状態(立上状態)や、ソフトウェアのステータスを管理する管理テーブル1500を用いて処理を実行しても良い。1501は、ATM内に実装されているデバイス/ソフトウェア名称であり、1502は、各デバイスが正常に立ち上がったか否かを示す状態データであり、1503は、各デバイスの立ち上げが異常である場合における、異常の種類を示すエラーコードなどの具体的異常状態を示すデータである。データ1504~1512は、それぞれ図3に示すI/O制御部制御ソフト305、紙幣処理部制御ソフト306、カードリーダ制御ソフト307、暗号化キーパッド制御ソフト308、レシートプリンタ制御ソフト309、通帳プリンタ制御ソフト310、ジャーナルプリンタ制御ソフト311、監視カメラ制御ソフト312、通信処理ソフト313の動作状態にそれぞれ対応する。また、データ1513は、図3に示すATMアプリケーション302の完全性検証状態に対応するが、暗号鍵インストーラ303又は暗号通信制御ソフト304の完全性検証状態を含めても良い。また、データ1514は、図3に示すソフトウェア設定ファイル314の完全性検証状態に対応する。ここで、完全性(integrity)検証とは、データの改竄や破壊が無いことを検証する処理である。

このとき、ATMが立ち上がる過程で、各デバイスの接続状態(立上状態)を予め管理テーブル1500に格納する。そして、ATMの環境認識において、暗号鍵インストーラ302が本テーブルを参照し、各デバイスが正常立上げであるか、または各ソフトウェアの完全性が検証されているか、を確認する。

ATMの環境認識の結果は、保守用表示部212に表示される。図8は、ATMの環境認識の結果画面の一例である。ATMの環境認識の結果画面1600は、デバイスのステータスを表示するデバイスステータス領域1601と、ソフトウェアのステータスを表示するソフトウェアステータス領域1602と、「続行」キー1603と、「再実行」キー1604と、「キャンセル」キー1605とを備える。

デバイスステータス領域1601には、図7で示したデータ1504~1512に対応するデータが表示される。また、ソフトウェアステータス領域1602には、図7で示したデータ1513、1514に対応するデータが表示される。

各データの接続状態(立上状態)が正常であり、保守員により「続行」キー1603が押下されたことを検出した場合は、次のステップ以降の処理を実行する。一方、異常があるデータを検出した場合は、保守員により該当するデバイスやソフトウェアの状態を確認する必要がある。その後、保守員により「再実行」キー1604が押下されたことを検出した場合は、再度環境認識を実行する。一方、異常があるデータを検出した場合であり、保守員により「キャンセル」キー1605が押下されたことを検出した場合は、処理を停止する。なお、異常があるデータを検出した場合は、「続行」キー1603を表示しなかったり、「続行」キー1603の押下を検出しないようにすることが望ましい。

ATMの環境認識に失敗した場合、ATM制御部(AC)201は、正当なATM環境ではないと判断し、ATMの環境認識の失敗結果をログファイルに記録する。このログファイルは、暗号化などにより改ざんに対して保護されていることが望ましい。その後、紙幣処理部203に対して、正当なATM環境ではない旨を示すデータを送信する。紙幣処理部203は、当該データを受信し、正当なATM環境ではない旨を記録し、更なるセキュリティ対策を施すことも可能である。例えば、正当なATM環境ではない旨を記録した累積回数、または、正当なATM環境ではない旨を記録した連続回数が所定値を超えた場合に、ATMではなく外部端末(ノートパソコン等)から不正なアクセスがされていると見做し、紙幣処理部203の暗号鍵生成動作を閉塞させることも可能である。

ATMの環境認識に成功した場合、内部デバイス(DEV)シリアルナンバー(DEV Ser.No.)321及びDEVチャレンジコード1(DEV CH 1)322から、DEVレスポンスコード1(DEV RS 1)323が生成される(S104)。生成されたDEVレスポンスコード1(DEV RS 1)323は、紙幣処理部203に送信される(S105)。

紙幣処理部203では、DEVレスポンスコード1(DEV RS 1)323を受信すると、所定の変換アルゴリズムを用いて、内部デバイスシリアルナンバー(DEV Ser.No.)406とDEVチャレンジコード1(DEV CH 1)407とから、DEVレスポンスコード1(DEV RS 1)408を生成する。ここで、所定の変換アルゴリズムとは、内部デバイス(DEV)シリアルナンバー(DEV Ser.No.)321とATM制御部(AC)201のDEVチャレンジコード1(DEV CH 1)322から、DEVレスポンスコード1(DEV RS 1)323を生成する変換アルゴリズムと同一の変換アルゴリズムである。

次に、受信したDEVレスポンスコード1(DEV RS 1)323と、生成されたDEVレスポンスコード1(DEV RS 1)408とが一致するかを検証する(S106)。

このように、紙幣処理部203における変換アルゴリズムは、ATM制御部(AC)201と共有されている。その結果、内部デバイスシリアルナンバー(DEV Ser.No.)406が、ATM制御部(AC)201のログファイルに登録されたかを、DEVレスポンスコード1(DEV RS 1)323とDEVレスポンスコード1(DEV RS 1)408との一致を検証することにより、紙幣処理部203側で確認することが可能となる。この一致検証により、紙幣処理部203は、安全なATM運用環境であると判断し、その後暗号鍵生成コマンドを受信した場合に暗号鍵生成処理を実行する。

ここで、紙幣処理部203は、安全なATM運用環境であると判断した後に、暗号鍵生成コマンドを受信するまでの間に時間の上限を設けることも可能である。時間制限を設けることにより、保守員がATM101を操作中に現場から離れてしまった場合に、第三者が暗号鍵生成コマンドを部デバイス(DEV)としての紙幣処理部203に送信して、不正に暗号鍵を生成されるリスクが回避される。

受信したDEVレスポンスコード1(DEV RS 1)323と、生成されたDEVレスポンスコード1(DEV RS 1)408とが一致しない場合は、暗号鍵を生成する適切な環境にないとして、紙幣処理部203は、後に暗号鍵生成コマンドを受信したとしても処理を拒絶する。なお、DEVレスポンスコード1(DEV RS 1)323とDEVレスポンスコード1(DEV RS 1)408との不一致が所定の回数以内であれば、S101から再度処理を実行しても良い。この場合、所定の回数を超えて不一致となったときは、紙幣処理部203に対して不正なアクセスがされていると見做し、所定の期間S101の処理を拒絶する。また、処理の拒絶の他に、ATM制御部(AC)と紙幣処理部203との通信を遮断しても良い。

第1の実施例によれば、内部デバイスと通信する相手であるATM制御部(AC)において、暗号鍵を生成するソフトウェアの動作環境が外部端末ではなく、ATM内の環境であることの環境認識を行う。すなわち、ATM制御部(AC)が内部デバイスの接続状況を参照すると共に、レスポンスコード(DEV RS)を送信し、内部デバイスでそれを検証することにより、内部デバイスの接続環境を検証する。これにより、暗号化通信を実行する場合や、暗号鍵が一切設定されていない自動取引装置に対して暗号鍵を新規に設定する場合において、暗号鍵を生成するソフトウェアが、ATM以外の外部端末で動作していないことを検証することが可能となる。

また、耐タンパ性を持つセキュアチップのような安全なハードウェアを用いて、暗号鍵をそのハードウェア内部で生成する場合であっても、安全な環境であることを確認することは有効である。ハードウェア内部で暗号鍵を生成する場合は、暗号鍵生成命令を送るためのアクセスコントロールが必要となる。その場合、アクセスコントロールにパスワード認証などが使われるが、パスワードが漏洩すると、例えば、秘密鍵・公開鍵が勝手にハードウェア内部で生成され、公開鍵が不必要にそのハードウェアから取り出されることがある。このように意図しない暗号鍵の取り出しは脆弱性につながるのでハードウェアであっても環境の安全性は重要である。

なお、本実施例では、内部デバイスシリアルナンバー(DEV Ser.No.)406が、ATM制御部(AC)201のログファイルに登録されたかを、紙幣処理部203が検証できるようにするために、S104において、内部デバイス(DEV)シリアルナンバー(DEV Ser.No.)321とDEVチャレンジコード1(DEV CH 1)322との2つの情報から、DEVレスポンスコード1(DEV RS 1)323を生成する。しかし、ATM制御部(AC)201のログファイルへの登録を、紙幣処理部203がS106のレスポンスコード検証を通じて確認する必要がなければ、S104では、DEVチャレンジコード1(DEV CH 1)322の1つの情報から、DEVレスポンスコード1(DEV RS 1)323を生成してもよい。その場合、S106での検証も同様に、DEVチャレンジコード1(DEV CH 1)407の一つの情報から、DEVレスポンスコード1(DEV RS 1)408を生成することになる。

また、本実施例では、内部デバイス(DEV)において、DEVレスポンスコード1(DEV RS 1)を検証する例について説明したが、例えば、不正な内部デバイス(DEV)が接続されている可能性がある場合は、ATM制御部(AC)においてレスポンスコードを生成、検証するようにしても良い。

この場合、図5(b)に示すように、最初にATM制御部(AC)201は、動作環境が前記自動取引装置内であることを検証する処理を実行し(S111)、前記動作環境が前記自動取引装置内であると判断された場合、ACチャレンジコード1(AC CH 1)を生成し(S112)、ACシリアルナンバー(AC Ser.No.)とACチャレンジコード1(AC CH 1)とを、内部デバイス(DEV)に送信する(S113)。その後、内部デバイス(DEV)は、ACシリアルナンバー(AC Ser.No.)及びACチャレンジコード1(AC CH 1)から、ACレスポンスコード1(AC RS 1)を生成し(S114)、ATM制御部(AC)201に送信する(S115)。323が生成される(S104)。生成されたDEVレスポンスコード1(DEV RS 1)323は、内部デバイス(DEV)に送信される(S105)。最後に、ATM制御部(AC)201は、内部デバイス(DEV)から受信したACレスポンスコード1(AC RS 1)と、ATM制御部(AC)201において、受信したACレスポンスコード1(AC RS 1)と、ACシリアルナンバー(AC Ser.No.)及びACチャレンジコード1(AC CH 1)から生成されたACレスポンスコード1(AC RS 1)とが一致するかを検証する(S116)。上記説明ではACシリアルナンバー(AC Ser.No.)及びACチャレンジコード1(AC CH 1)を一緒に送信して、その両者からACレスポンスコード1(AC RS 1)を生成する例を示したが、ACチャレンジコード1(AC CH 1)のみを送信し、ACチャレンジコード1(AC CH 1)からACレスポンスコード1(AC RS 1)を生成してもよい。

なお、本実施例は、ATM制御部(AC)と内部デバイス(DEV)との間において、チャレンジコード、レスポンスコードを用いるチャレンジ・レスポンス認証を例にして説明したが、他の認証形式でも良い。例えば、使い捨て方式のパスワードである、ワンタイムパスワード(One Time PW)を用いた方式が挙げられる。ワンタイムパスワード方式でも複数の方式がありうるが、例えば、認証する側とされる側で時刻を共有しておき、その時刻に対応するパスワードを同じ適当なアルゴリズムを用いて互いに生成して検証する方式について、図5(c)を用いて説明する。なお、内部デバイス(DEV)にも時計が実装されていることが前提である。

まず、内部デバイス(DEV)では、内蔵されている時計を参照して、時刻データを取得する(S121)。得られた時刻データから、適当なアルゴリズムを用いてワンタイムパスワード(DEV One Time PW)が生成される(S122)。その後、内部デバイス(DEV)はATM制御部(AC)に対し、ACワンタイムパスワード(AC One Time PW)の送信要求を送信する(S123)。

ATM制御部(AC)の暗号鍵インストーラ303は、ステップS103と同様の手順に基づき、ATMの環境認識を行う(S124)。ATMの環境認識が成功した場合は、ATM制御部(AC)201内に組み込まれている時計を参照し、時刻データ(AC時刻データ)を取得する(S125)。そして、得られた時刻データから、内部デバイス(DEV)と同じアルゴリズムを用いて、ワンタイムパスワード(AC One Time PW)を生成し(S126)、ACワンタイムパスワード(AC One Time PW)を内部デバイス(DEV)に送信する(S127)。内部デバイス(DEV)は、DEVワンタイムパスワード(DEV One Time PW)とACワンタイムパスワード(AC One Time PW)とが一致しているかを検証し(S128)、検証結果に応じて暗号鍵生成処理の実行等の処理を実行する。

このように、共有されている時刻データを用いたワンタイムパスワード方式を用いて、内部デバイス(DEV)はATM制御部(AC)201を認証することが可能である。

(2)実施例2

以下、図2、図4、図9~20を用いて、第2の実施例について説明する。

図9は、第2の実施例の概念、すなわち、第2の実施例における処理手順の基本的な考え方について示した図である。

以下、図2、図4、図9~20を用いて、第2の実施例について説明する。

図9は、第2の実施例の概念、すなわち、第2の実施例における処理手順の基本的な考え方について示した図である。

例えば、保守用の倉庫にATMが保管されている場合(すなわちATMが運用されていない場合)、運用に必要なソフトウェア群をATM制御部(AC)上にコピーして、その状態で暗号鍵を生成することが可能になる。この場合、ATMは運用されていないため、ソフトウェアの構成が変更された上で、暗号鍵が生成された際にメモリダンプが行われると、暗号鍵が不正に取得されてしまう。

このような不正を防止するためには、第1の実施例において説明した、内部デバイス(DEV)の接続環境がATM内であることの検証((a)参照)に加え、ATMが運用中であるか否かを更に検証することが必要である。ATMが運用中であることは、ATMがホストコンピュータに接続されていることが一つの判断材料になる。しかし、暗号鍵をATMに設定する際は、通常の取引を実行する運用モードとは別のモードである保守モードでATMを動作させるため、ホストコンピュータへの接続は切断されていることが一般的であり、ATM101とホストコンピュータ103との間の通信状態を基に、運用中のATMであることを検証することは困難である。そのため、運用中のATMであるか否かを判断するためには、ホストコンピュータ103との接続以外の手段で判断する必要がある。

そこで、(b)に示すように、内部デバイス(DEV)は、ATMの外部に設置された管理サーバに対して、暗号鍵生成のトレーサビリティに必要な情報(内部デバイス(DEV)のシリアルナンバー、ATMのシリアルナンバー、日時、作業者のID等)を送信し、当該管理サーバで当該情報を保管する処理が考えられる。仮に、不正な暗号鍵生成が行われた場合、当該トレーサビリティ情報を用いて、不正行為者等の追跡調査ができるので、運用されていないATMを用いた不正な暗号鍵生成を抑止できる。

暗号鍵生成のトレーサビリティに必要な情報が管理サーバに確実に保管されたか否かは、内部デバイス(DEV)においてチャレンジ・レスポンス認証を用いて検証される。例えば、管理サーバは、内部デバイスが生成したチャレンジコードと、トレーサビリティに必要な情報とから、一方向関数などの所定の変換アルゴリズムを用いて、レスポンスコードを生成する。内部デバイス(DEV)において、管理サーバから送信されたレスポンスコードを正しく検証できれば、管理サーバに暗号鍵生成のトレーサビリティに必要な情報が確実に登録されたことを確認することが可能である。

このように、トレーサビリティに必要な情報が管理サーバに確実に登録されたことを、内部デバイス(DEV)において検証することにより、保守モードであるか否かによらず、運用中のATMに接続されていることを確認することが可能である。

また、暗号鍵が生成される際に、内部デバイス(DEV)だけでなく、ATM制御部(AC)も、運用中のATMの環境であることを検証する必要がある。そこで、(c)に示すように、ATM制御部(AC)も、ATMの外部に設置された管理サーバに対して、暗号鍵生成のトレーサビリティに必要な情報を送信し、当該管理サーバで当該情報を保管する処理が考えられる。そして、暗号鍵生成のトレーサビリティに必要な情報が管理サーバに確実に保管されたか否かは、ATM制御部(AC)においてチャレンジ・レスポンス認証を用いて検証される。