KR20180098589A - 보안 통신을 위한 네트워크 시스템 - Google Patents

보안 통신을 위한 네트워크 시스템 Download PDFInfo

- Publication number

- KR20180098589A KR20180098589A KR1020187020968A KR20187020968A KR20180098589A KR 20180098589 A KR20180098589 A KR 20180098589A KR 1020187020968 A KR1020187020968 A KR 1020187020968A KR 20187020968 A KR20187020968 A KR 20187020968A KR 20180098589 A KR20180098589 A KR 20180098589A

- Authority

- KR

- South Korea

- Prior art keywords

- key

- configurator

- network

- public key

- secret

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Ceased

Links

- 238000004891 communication Methods 0.000 title claims abstract description 162

- 238000000034 method Methods 0.000 claims description 87

- 238000012360 testing method Methods 0.000 claims description 47

- 230000015654 memory Effects 0.000 claims description 22

- 238000004590 computer program Methods 0.000 claims description 20

- 239000000470 constituent Substances 0.000 claims description 18

- 230000006870 function Effects 0.000 description 8

- 239000003999 initiator Substances 0.000 description 6

- 230000004044 response Effects 0.000 description 6

- 230000008569 process Effects 0.000 description 5

- 238000005516 engineering process Methods 0.000 description 4

- 239000000463 material Substances 0.000 description 4

- 230000002093 peripheral effect Effects 0.000 description 4

- 238000012795 verification Methods 0.000 description 4

- 230000009471 action Effects 0.000 description 3

- 238000007792 addition Methods 0.000 description 3

- 230000003287 optical effect Effects 0.000 description 3

- 238000012545 processing Methods 0.000 description 3

- 238000013475 authorization Methods 0.000 description 2

- 230000008901 benefit Effects 0.000 description 2

- 230000005540 biological transmission Effects 0.000 description 2

- 238000012790 confirmation Methods 0.000 description 2

- 230000001419 dependent effect Effects 0.000 description 2

- 238000010586 diagram Methods 0.000 description 2

- 230000003068 static effect Effects 0.000 description 2

- 241000501754 Astronotus ocellatus Species 0.000 description 1

- 125000002066 L-histidyl group Chemical group [H]N1C([H])=NC(C([H])([H])[C@](C(=O)[*])([H])N([H])[H])=C1[H] 0.000 description 1

- 241000790240 Mammalian orthoreovirus 4 Ndelle Species 0.000 description 1

- 230000002730 additional effect Effects 0.000 description 1

- 238000013459 approach Methods 0.000 description 1

- 230000008878 coupling Effects 0.000 description 1

- 230000003111 delayed effect Effects 0.000 description 1

- 238000009795 derivation Methods 0.000 description 1

- 239000006185 dispersion Substances 0.000 description 1

- 230000005672 electromagnetic field Effects 0.000 description 1

- 230000005674 electromagnetic induction Effects 0.000 description 1

- 230000006872 improvement Effects 0.000 description 1

- 230000000977 initiatory effect Effects 0.000 description 1

- 230000005415 magnetization Effects 0.000 description 1

- 230000006855 networking Effects 0.000 description 1

- 230000008520 organization Effects 0.000 description 1

- 238000000060 site-specific infrared dichroism spectroscopy Methods 0.000 description 1

- 239000007787 solid Substances 0.000 description 1

- 238000001228 spectrum Methods 0.000 description 1

- 238000012546 transfer Methods 0.000 description 1

- 230000001052 transient effect Effects 0.000 description 1

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/10—Network architectures or network communication protocols for network security for controlling access to devices or network resources

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3247—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving digital signatures

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0816—Key establishment, i.e. cryptographic processes or cryptographic protocols whereby a shared secret becomes available to two or more parties, for subsequent use

- H04L9/0819—Key transport or distribution, i.e. key establishment techniques where one party creates or otherwise obtains a secret value, and securely transfers it to the other(s)

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0816—Key establishment, i.e. cryptographic processes or cryptographic protocols whereby a shared secret becomes available to two or more parties, for subsequent use

- H04L9/0819—Key transport or distribution, i.e. key establishment techniques where one party creates or otherwise obtains a secret value, and securely transfers it to the other(s)

- H04L9/0825—Key transport or distribution, i.e. key establishment techniques where one party creates or otherwise obtains a secret value, and securely transfers it to the other(s) using asymmetric-key encryption or public key infrastructure [PKI], e.g. key signature or public key certificates

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3236—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using cryptographic hash functions

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/04—Key management, e.g. using generic bootstrapping architecture [GBA]

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/06—Authentication

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/08—Access security

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/50—Secure pairing of devices

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/0823—Network architectures or network communication protocols for network security for authentication of entities using certificates

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/60—Context-dependent security

- H04W12/69—Identity-dependent

- H04W12/77—Graphical identity

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W4/00—Services specially adapted for wireless communication networks; Facilities therefor

- H04W4/80—Services using short range communication, e.g. near-field communication [NFC], radio-frequency identification [RFID] or low energy communication

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W84/00—Network topologies

- H04W84/02—Hierarchically pre-organised networks, e.g. paging networks, cellular networks, WLAN [Wireless Local Area Network] or WLL [Wireless Local Loop]

- H04W84/10—Small scale networks; Flat hierarchical networks

- H04W84/12—WLAN [Wireless Local Area Networks]

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Computer Hardware Design (AREA)

- Computing Systems (AREA)

- General Engineering & Computer Science (AREA)

- Mobile Radio Communication Systems (AREA)

- Storage Device Security (AREA)

Abstract

Description

도 1은 네트워크 시스템을 도시한다.

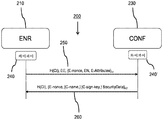

도 2는 네트워크 시스템 및 보안 프로토콜의 제1 예를 도시한다.

도 3은 네트워크 시스템 및 보안 프로토콜의 제2 예를 도시한다.

도 4는 네트워크 시스템 및 보안 프로토콜의 제3 예를 도시한다.

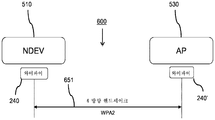

도 5는 네트워크 시스템 및 보안 프로토콜의 제4 예를 도시한다.

도 6은 네트워크 시스템 및 보안 프로토콜의 제5 예를 도시한다.

도 7은 피등록기 방법의 예를 도시한다.

도 8은 구성기 방법의 예를 도시한다.

도 9a는 컴퓨터 판독 가능 매체를 도시한다.

도 9b는 프로세서 시스템의 개략도를 도시한다.

도면들은 전적으로 도식적인 것이며, 일정한 축척으로 작성된 것은 아니다. 도면들에서, 이미 설명된 요소들에 대응하는 요소들은 동일한 도면 부호들을 가질 수 있다.

Claims (20)

- 영역 내의 네트워크 장치들 간의 무선 통신(150, 150')을 위해, 그리고 보안 프로토콜에 따른 보안 통신을 위해 배열된 네트워크 시스템에서 사용하기 위한 피등록기 장치(enrollee device)로서,

상기 네트워크 시스템은,

- 상기 네트워크에 액세스하기 위해 상기 보안 프로토콜에 따라 상기 피등록기 장치(110)로서 동작하도록 배열된 네트워크 장치, 및

- 상기 피등록기 장치에 의한 상기 네트워크에 대한 액세스를 가능하게 하기 위해 상기 보안 프로토콜에 따라 구성기 장치(130)로서 동작하도록 배열된 네트워크 장치를 포함하며,

상기 구성기 장치는,

상기 피등록기 장치로부터, 상기 보안 프로토콜에 따라 네트워크 액세스 요청을 수신하도록 배열된 구성기 통신 유닛(132)으로서, 상기 네트워크 액세스 요청은 인코딩된 제2 피등록기 공개 키 및 제1 피등록기 공개 키를 포함하는, 상기 구성기 통신 유닛(132), 및

상기 구성기 장치에 대해, 구성기 공개 키 및 대응하는 구성기 비공개 키를 갖고, 상기 네트워크 시스템에 대해, 네트워크 공개 키 및 대응하는 네트워크 비공개 키를 갖도록 배열된 메모리를 포함하는 구성기 프로세서(131)를 포함하고,

상기 구성기 프로세서는,

- 상기 네트워크 비공개 키 및 상기 제1 피등록기 공개 키에 기초하여 제1 공유 키를 도출하고,

- 상기 제1 공유 키를 사용하여 상기 인코딩된 제2 피등록기 공개 키를 디코딩하고,

- 상기 인코딩된 제2 피등록기 공개 키가 상기 제1 공유 키에 의해 인코딩되었는지를 검증하고, 그렇다면,

- 상기 제2 피등록기 공개 키 및 상기 구성기 비공개 키를 사용하여 보안 데이터를 생성하고,

- 상기 제1 피등록기 공개 키, 상기 제2 피등록기 공개 키 및 상기 네트워크 비공개 키에 기초하여 제2 공유 키를 도출하고,

- 상기 제2 공유 키를 사용하여, 상기 보안 데이터 및 상기 구성기 공개 키 중 적어도 하나를 암호화 방식으로 보호하고,

- 상기 보안 프로토콜에 따라, 상기 보호된 보안 데이터 및 보호된 구성기 공개 키 중 적어도 하나를 포함하는 네트워크 액세스 메시지를 생성하도록 배열되고,

상기 피등록기 장치는,

무선 통신을 위해 배열된 피등록기 무선 통신 유닛(112),

대역외 채널을 통해 데이터 패턴(140)을 획득하도록 배열된 피등록기 센서(113)로서, 상기 데이터 패턴은 상기 영역에서 제공되고 상기 네트워크 공개 키를 나타내는, 상기 피등록기 센서(113), 및

상기 제1 피등록기 공개 키 및 대응하는 제1 피등록기 비공개 키를 갖고, 상기 제2 피등록기 공개 키 및 대응하는 제2 피등록기 비공개 키를 갖도록 배열된 메모리를 포함하는 피등록기 프로세서(111)를 포함하고,

상기 피등록기 프로세서(111)는,

- 상기 네트워크 공개 키 및 상기 제1 피등록기 비공개 키에 기초하여 상기 제1 공유 키를 도출하고,

- 상기 제1 공유 키를 사용하여 상기 제2 피등록기 공개 키를 인코딩하고,

- 상기 보안 프로토콜에 따라, 상기 인코딩된 제2 피등록기 공개 키 및 상기 제1 피등록기 공개 키를 포함하는 상기 네트워크 액세스 요청을 생성하고,

- 상기 피등록기 무선 통신 유닛을 통해 상기 네트워크 액세스 요청을 상기 구성기 장치로 전송하도록 배열되고,

상기 피등록기 프로세서는,

- 상기 피등록기 무선 통신 유닛을 통해 상기 구성기로부터 상기 네트워크 액세스 메시지를 수신하고,

- 상기 제1 피등록기 비공개 키, 상기 제2 피등록기 비공개 키 및 상기 네트워크 공개 키에 기초하여 상기 제2 공유 키를 도출하고,

- 상기 보호된 보안 데이터 및 상기 보호된 구성기 공개 키 중 적어도 하나가 상기 제2 공유 키에 의해 암호화 방식으로 보호되었는지를 검증하고, 그렇다면,

- 상기 제2 피등록기 비공개 키 및 상기 보안 데이터에 기초하여 상기 보안 통신을 이행하도록 추가로 배열되는, 피등록기 장치. - 제1항에 있어서,

- 상기 피등록기 프로세서(111)는 상기 제1 피등록기 공개 키 및 상기 대응하는 제1 피등록기 비공개 키를 구성하는, 임시 피등록기 공개 키 및 대응하는 임시 피등록기 비공개 키를 생성하도록 배열되고/되거나,

- 상기 피등록기 프로세서는 상기 제2 피등록기 공개 키 및 상기 대응하는 제2 피등록기 비공개 키를 구성하는, 추가의 임시 피등록기 공개 키 및 대응하는 추가의 임시 피등록기 비공개 키를 생성하도록 배열되는, 피등록기 장치. - 제1항 또는 제2항에 있어서,

상기 구성기 프로세서(131)는,

- 구성기 세션 키를 제공하고 상기 구성기 세션 키를 상기 피등록기로 전송함으로써

상기 보안 데이터를 생성하도록 추가로 배열되고,

상기 피등록기 프로세서(111)는,

- 상기 구성기 세션 키를 수신하고,

- 상기 구성기 세션 키에 기초하여 상기 보안 통신을 이행하도록 추가로 배열되는, 피등록기 장치. - 제1항 내지 제3항 중 어느 한 항에 있어서,

상기 구성기 프로세서(131)는,

- 구성기 세션 공개 키 및 대응하는 구성기 세션 비공개 키를 생성하고,

- 상기 구성기 세션 비공개 키 및 상기 제2 피등록기 공개 키에 기초하여 제3 공유 키를 도출하고,

- 상기 구성기 세션 공개 키를 상기 피등록기로 전송하도록 추가로 배열되고,

상기 피등록기 프로세서(111)는,

- 상기 구성기 세션 공개 키를 수신하고,

- 상기 제2 피등록기 비공개 키 및 상기 구성기 세션 공개 키에 기초하여 상기 제3 공유 키를 도출하고,

- 상기 제3 공유 키에 기초하여 보안 통신을 이행하도록 추가로 배열되는, 피등록기 장치. - 제1항 내지 제4항 중 어느 한 항에 있어서,

상기 네트워크 시스템은,

- 상기 제2 피등록기 공개 키 및 상기 보안 데이터를 수신하고,

- 세션 네트워크 공개 키 및 대응하는 세션 네트워크 비공개 키를 제공하고,

- 상기 세션 네트워크 비공개 키 및 상기 제2 피등록기 공개 키에 기초하여 제5 공유 키를 도출하고, 상기 세션 네트워크 공개 키를 상기 피등록기로 전송하도록

배열된 추가의 네트워크 장치(120)를 포함하고,

상기 피등록기 프로세서(111)는,

- 상기 세션 네트워크 공개 키를 수신하고,

- 상기 제2 피등록기 비공개 키 및 상기 세션 네트워크 공개 키에 기초하여 상기 제5 공유 키를 도출하고,

- 상기 제5 공유 키에 기초하여 상기 추가의 네트워크 장치와의 보안 통신을 이행하도록 추가로 배열되는, 피등록기 장치. - 제1항 내지 제5항 중 어느 한 항에 있어서,

상기 구성기 프로세서(131)는,

- 상기 구성기 비공개 키로 상기 제2 피등록기 공개 키에 디지털 서명함으로써 디지털 서명을 포함하는 상기 보안 데이터를 생성하고,

- 상기 피등록기와 제3 장치 간의 보안 통신을 가능하게 하기 위해 상기 디지털 서명을 상기 제3 장치 및/또는 상기 피등록기로 전송하도록 추가로 배열되고,

상기 피등록기 프로세서(111)는,

- 상기 디지털 서명을 수신하고,

- 상기 디지털 서명 및 상기 구성기 공개 키에 기초하여, 상기 제2 피등록기 공개 키가 올바르게 서명되었는지를 검증하고, 그렇다면,

- 상기 제2 피등록기 비공개 키에 기초하여 상기 보안 통신을 이행하도록 추가로 배열되는, 피등록기 장치. - 제6항에 있어서,

상기 네트워크 시스템은,

- 상기 구성기 공개 키를 획득하고,

- 상기 디지털 서명 및 상기 제2 피등록기 공개 키를 수신하고,

- 상기 디지털 서명 및 상기 구성기 공개 키에 기초하여, 상기 제2 피등록기 공개 키가 올바르게 서명되었는지를 검증하고, 그렇다면,

- 상기 제2 피등록기 공개 키에 기초하여 상기 피등록기 장치와의 상기 보안 통신을 이행하도록

배열된 추가의 네트워크 장치(120)를 포함하는, 피등록기 장치. - 제1항 내지 제7항 중 어느 한 항에 있어서,

상기 구성기 프로세서(131)는, 상기 구성기 비공개 키로, 추가의 네트워크 장치의 추가의 공개 키에 디지털 서명함으로써 추가의 디지털 서명을 포함하는 추가의 보안 데이터를 생성하도록 추가로 배열되고,

상기 피등록기 프로세서(111)는,

- 상기 추가의 공개 키 및 상기 추가의 디지털 서명을 수신하고,

- 상기 추가의 디지털 서명 및 상기 구성기 공개 키에 기초하여, 상기 추가의 공개 키가 올바르게 서명되었는지를 검증하고, 그렇다면,

- 상기 제2 피등록기 비공개 키 및 상기 추가의 공개 키를 사용하여 상기 추가의 네트워크 장치와 보안 통신함으로써

상기 추가의 보안 데이터를 사용하도록 추가로 배열되는, 피등록기 장치. - 제1항 내지 제8항 중 어느 한 항에 있어서,

상기 구성기 프로세서(131)는,

- 인코딩된 피등록기 테스트 데이터를 상기 제2 공유 키를 사용하여 디코딩하고,

- 상기 피등록기 테스트 데이터가 상기 피등록기에서 상기 제2 공유 키에 의해 인코딩되었는지를 검증하도록 추가로 배열되고,

상기 피등록기 프로세서(111)는,

- 상기 피등록기 테스트 데이터를 생성하고,

- 상기 제2 공유 키를 사용하여 상기 피등록기 테스트 데이터를 인코딩하고,

- 상기 인코딩된 피등록기 테스트 데이터를 상기 구성기로 전송하도록 추가로 배열되는, 피등록기 장치. - 제1항 내지 제9항 중 어느 한 항에 있어서,

상기 구성기 프로세서(131)는,

- 구성기 테스트 데이터를 생성하고,

- 상기 제2 공유 키를 사용하여 상기 구성기 테스트 데이터를 인코딩하고,

- 상기 인코딩된 구성기 테스트 데이터를 상기 피등록기로 전송하도록 추가로 배열되고,

상기 피등록기 프로세서(111)는,

- 상기 제2 공유 키를 사용하여 상기 인코딩된 구성기 테스트 데이터를 디코딩하고,

- 상기 구성기 테스트 데이터가 상기 구성기에서 상기 제2 공유 키에 의해 인코딩되었는지를 검증하도록 추가로 배열되는, 피등록기 장치. - 영역 내의 네트워크 장치들 간의 무선 통신(150, 150')을 위해, 그리고 보안 프로토콜에 따른 보안 통신을 위해 배열된 네트워크 시스템에서 사용하기 위한 피등록기 방법으로서,

상기 네트워크 시스템은,

- 상기 네트워크에 액세스하기 위해 상기 보안 프로토콜에 따라 피등록기 장치(110)로서 동작하도록 상기 피등록기 방법을 실행하는 네트워크 장치, 및

- 상기 피등록기 장치에 의한 상기 네트워크에 대한 액세스를 가능하게 하기 위해 상기 보안 프로토콜에 따라 구성기 장치(130)로서 동작하도록 배열된 네트워크 장치를 포함하고,

상기 구성기 장치는,

상기 피등록기 장치로부터, 상기 보안 프로토콜에 따라 네트워크 액세스 요청을 수신하도록 배열된 구성기 통신 유닛(132)으로서, 상기 네트워크 액세스 요청은 인코딩된 제2 피등록기 공개 키 및 제1 피등록기 공개 키를 포함하는, 상기 구성기 통신 유닛(132), 및

상기 구성기 장치에 대해, 구성기 공개 키 및 대응하는 구성기 비공개 키를 갖고, 상기 네트워크 시스템에 대해, 네트워크 공개 키 및 대응하는 네트워크 비공개 키를 갖도록 배열된 메모리를 포함하는 구성기 프로세서(131)를 포함하고,

상기 구성기 프로세서는,

- 상기 네트워크 비공개 키 및 상기 제1 피등록기 공개 키에 기초하여 제1 공유 키를 도출하고,

- 상기 제1 공유 키를 사용하여 상기 인코딩된 제2 피등록기 공개 키를 디코딩하고,

- 상기 인코딩된 제2 피등록기 공개 키가 상기 제1 공유 키에 의해 인코딩되었는지를 검증하고, 그렇다면,

- 상기 제2 피등록기 공개 키 및 상기 구성기 비공개 키를 사용하여 보안 데이터를 생성하고,

- 상기 제1 피등록기 공개 키, 상기 제2 피등록기 공개 키 및 상기 네트워크 비공개 키에 기초하여 제2 공유 키를 도출하고,

- 상기 제2 공유 키를 사용하여, 상기 보안 데이터 및 상기 구성기 공개 키 중 적어도 하나를 암호화 방식으로 보호하고,

- 상기 보안 프로토콜에 따라, 상기 보호된 보안 데이터 및 보호된 구성기 공개 키 중 적어도 하나를 포함하는 네트워크 액세스 메시지를 생성하도록 배열되고,

상기 피등록기 방법은,

- 상기 제1 피등록기 공개 키 및 대응하는 제1 피등록기 비공개 키와, 상기 제2 피등록기 공개 키 및 대응하는 제2 피등록기 비공개 키를 저장하는 단계,

- 대역외 채널을 통해 데이터 패턴(140)을 획득하는 단계로서, 상기 데이터 패턴은 상기 영역에서 제공되고 상기 네트워크 공개 키를 나타내는, 상기 데이터 패턴(140) 획득 단계,

- 상기 네트워크 공개 키 및 상기 제1 피등록기 비공개 키에 기초하여 상기 제1 공유 키를 도출하는 단계,

- 상기 제1 공유 키를 사용하여 상기 제2 피등록기 공개 키를 인코딩하는 단계,

- 상기 보안 프로토콜에 따라 상기 네트워크 액세스 요청을 생성하는 단계로서, 상기 네트워크 액세스 요청은 상기 인코딩된 제2 피등록기 공개 키 및 상기 제1 피등록기 공개 키를 포함하는, 상기 네트워크 액세스 요청 생성 단계, 및

- 상기 피등록기 무선 통신 유닛을 통해 상기 네트워크 액세스 요청을 상기 구성기 장치로 전송하는 단계를 포함하고,

상기 피등록기 방법은,

- 상기 구성기로부터 상기 네트워크 액세스 메시지를 수신하는 단계,

- 상기 제1 피등록기 비공개 키, 상기 제2 피등록기 비공개 키 및 상기 네트워크 공개 키에 기초하여 상기 제2 공유 키를 도출하는 단계,

- 상기 보호된 보안 데이터 및 상기 보호된 구성기 공개 키 중 적어도 하나가 상기 제2 공유 키에 의해 암호화 방식으로 보호되었는지를 검증하는 단계, 및, 그렇다면,

- 상기 제2 피등록기 비공개 키 및 상기 보안 데이터에 기초하여 상기 보안 통신을 이행하는 단계를 추가로 포함하는, 피등록기 방법. - 영역 내의 네트워크 장치들 간의 무선 통신(150, 150')을 위해, 그리고 보안 프로토콜에 따른 보안 통신을 위해 배열된 네트워크 시스템에서 사용하기 위한 구성기 방법으로서,

상기 네트워크 시스템은,

- 상기 네트워크에 액세스하기 위해 상기 보안 프로토콜에 따라 피등록기 장치(110)로서 동작하도록 배열된 네트워크 장치, 및

- 상기 피등록기 장치에 의한 상기 네트워크에 대한 액세스를 가능하게 하기 위해 상기 보안 프로토콜에 따라 구성기 장치(130)로서 동작하도록 상기 구성기 방법을 실행하는 네트워크 장치를 포함하고,

상기 피등록기 장치는,

무선 통신을 위해 배열된 피등록기 무선 통신 유닛(112),

대역외 채널을 통해 데이터 패턴(140)을 획득하도록 배열된 피등록기 센서(113)로서, 상기 데이터 패턴은 상기 영역에서 제공되고 네트워크 공개 키를 나타내는, 상기 피등록기 센서(113), 및

제1 피등록기 공개 키 및 대응하는 제1 피등록기 비공개 키를 갖고, 제2 피등록기 공개 키 및 대응하는 제2 피등록기 비공개 키를 갖도록 배열된 메모리를 포함하는 피등록기 프로세서(111)를 포함하고,

상기 피등록기 프로세서(111)는,

- 상기 네트워크 공개 키 및 상기 제1 피등록기 비공개 키에 기초하여 제1 공유 키를 도출하고,

- 상기 제1 공유 키를 사용하여 상기 제2 피등록기 공개 키를 인코딩하고,

- 상기 보안 프로토콜에 따라, 상기 인코딩된 제2 피등록기 공개 키 및 상기 제1 피등록기 공개 키를 포함하는 네트워크 액세스 요청을 생성하고,

- 상기 피등록기 무선 통신 유닛을 통해 상기 네트워크 액세스 요청을 상기 구성기 장치로 전송하도록 배열되고,

상기 피등록기 프로세서는,

- 상기 피등록기 무선 통신 유닛을 통해 상기 구성기로부터, 보호된 보안 데이터 및 보호된 구성기 공개 키 중 적어도 하나를 포함하는 네트워크 액세스 메시지를 수신하고,

- 상기 제1 피등록기 비공개 키, 상기 제2 피등록기 비공개 키 및 상기 네트워크 공개 키에 기초하여 제2 공유 키를 도출하고,

- 상기 보호된 보안 데이터 및 상기 보호된 구성기 공개 키 중 적어도 하나가 상기 제2 공유 키에 의해 암호화 방식으로 보호되었는지를 검증하고, 그렇다면,

- 상기 제2 피등록기 비공개 키 및 상기 보안 데이터에 기초하여 상기 보안 통신을 이행하도록 추가로 배열되고,

상기 구성기 방법은,

- 상기 구성기 장치에 대해, 상기 구성기 공개 키 및 대응하는 구성기 비공개 키를, 그리고, 상기 네트워크 시스템에 대해, 상기 네트워크 공개 키 및 대응하는 네트워크 비공개 키를 저장하는 단계,

- 상기 피등록기 장치로부터, 상기 보안 프로토콜에 따라 상기 네트워크 액세스 요청을 수신하는 단계로서, 상기 네트워크 액세스 요청은 상기 인코딩된 제2 피등록기 공개 키 및 상기 제1 피등록기 공개 키를 포함하는, 상기 네트워크 액세스 요청 수신 단계,

- 상기 네트워크 비공개 키 및 상기 제1 피등록기 공개 키에 기초하여 상기 제1 공유 키를 도출하는 단계,

- 상기 제1 공유 키를 사용하여 상기 인코딩된 제2 피등록기 공개 키를 디코딩하는 단계,

- 상기 인코딩된 제2 피등록기 공개 키가 상기 제1 공유 키에 의해 인코딩되었는지를 검증하는 단계, 및, 그렇다면,

- 상기 제2 피등록기 공개 키 및 상기 구성기 비공개 키를 사용하여 상기 보안 데이터를 생성하는 단계,

- 상기 제1 피등록기 공개 키, 상기 제2 피등록기 공개 키 및 상기 네트워크 비공개 키에 기초하여 상기 제2 공유 키를 도출하는 단계,

- 상기 제2 공유 키를 사용하여, 상기 보안 데이터 및 상기 구성기 공개 키 중 적어도 하나를 암호화 방식으로 보호하는 단계, 및

- 상기 보안 프로토콜에 따라 상기 네트워크 액세스 메시지를 생성하는 단계를 포함하는, 구성기 방법. - 영역 내의 네트워크 장치들 간의 무선 통신(150, 150')을 위해, 그리고 보안 프로토콜에 따른 보안 통신을 위해 배열된 네트워크 시스템에서 사용하기 위한 구성기 장치로서,

상기 네트워크 시스템은,

- 상기 네트워크에 액세스하기 위해 상기 보안 프로토콜에 따라 피등록기 장치(110)로서 동작하도록 배열된 네트워크 장치, 및

- 상기 피등록기 장치에 의한 상기 네트워크에 대한 액세스를 가능하게 하기 위해 상기 보안 프로토콜에 따라 상기 구성기 장치(130)로서 동작하도록 배열된 네트워크 장치를 포함하고,

상기 피등록기 장치는,

무선 통신을 위해 배열된 피등록기 무선 통신 유닛(112),

대역외 채널을 통해 데이터 패턴(140)을 획득하도록 배열된 피등록기 센서(113)로서, 상기 데이터 패턴은 상기 영역에서 제공되고 네트워크 공개 키를 나타내는, 상기 피등록기 센서(113), 및

제1 피등록기 공개 키 및 대응하는 제1 피등록기 비공개 키를 갖고, 제2 피등록기 공개 키 및 대응하는 제2 피등록기 비공개 키를 갖도록 배열된 메모리를 포함하는 피등록기 프로세서(111)를 포함하고,

상기 피등록기 프로세서(111)는,

- 상기 네트워크 공개 키 및 상기 제1 피등록기 비공개 키에 기초하여 제1 공유 키를 도출하고,

- 상기 제1 공유 키를 사용하여 상기 제2 피등록기 공개 키를 인코딩하고,

- 상기 보안 프로토콜에 따라, 상기 인코딩된 제2 피등록기 공개 키 및 상기 제1 피등록기 공개 키를 포함하는 네트워크 액세스 요청을 생성하고,

- 상기 피등록기 무선 통신 유닛을 통해 상기 네트워크 액세스 요청을 상기 구성기 장치로 전송하도록 배열되고,

상기 피등록기 프로세서는,

- 상기 피등록기 무선 통신 유닛을 통해 상기 구성기로부터, 보호된 보안 데이터 및 보호된 구성기 공개 키 중 적어도 하나를 포함하는 네트워크 액세스 메시지를 수신하고,

- 상기 제1 피등록기 비공개 키, 상기 제2 피등록기 비공개 키 및 상기 네트워크 공개 키에 기초하여 제2 공유 키를 도출하고,

- 상기 보호된 보안 데이터 및 상기 보호된 구성기 공개 키 중 적어도 하나가 상기 제2 공유 키에 의해 암호화 방식으로 보호되었는지를 검증하고, 그렇다면,

- 상기 제2 피등록기 비공개 키 및 상기 보안 데이터에 기초하여 상기 보안 통신을 이행하도록 추가로 배열되고,

상기 구성기 장치는,

상기 피등록기 장치로부터, 상기 보안 프로토콜에 따라 상기 네트워크 액세스 요청을 수신하도록 배열된 구성기 통신 유닛(132)으로서, 상기 네트워크 액세스 요청은 상기 인코딩된 제2 피등록기 공개 키 및 상기 제1 피등록기 공개 키를 포함하는, 상기 구성기 통신 유닛(132), 및

상기 구성기 장치에 대해, 상기 구성기 공개 키 및 대응하는 구성기 비공개 키를 갖고, 상기 네트워크 시스템에 대해, 상기 네트워크 공개 키 및 대응하는 네트워크 비공개 키를 갖도록 배열된 메모리를 포함하는 구성기 프로세서(131)를 포함하고,

상기 구성기 프로세서는,

- 상기 네트워크 비공개 키 및 상기 제1 피등록기 공개 키에 기초하여 상기 제1 공유 키를 도출하고,

- 상기 제1 공유 키를 사용하여 상기 인코딩된 제2 피등록기 공개 키를 디코딩하고,

- 상기 인코딩된 제2 피등록기 공개 키가 상기 제1 공유 키에 의해 인코딩되었는지를 검증하고, 그렇다면,

- 상기 제2 피등록기 공개 키 및 상기 구성기 비공개 키를 사용하여 상기 보안 데이터를 생성하고,

- 상기 제1 피등록기 공개 키, 상기 제2 피등록기 공개 키 및 상기 네트워크 비공개 키에 기초하여 상기 제2 공유 키를 도출하고,

- 상기 제2 공유 키를 사용하여, 상기 보안 데이터 및 상기 구성기 공개 키 중 적어도 하나를 암호화 방식으로 보호하고,

- 상기 보안 프로토콜에 따라 상기 네트워크 액세스 메시지를 생성하도록 배열되는, 구성기 장치. - 제13항에 있어서, 상기 구성기 프로세서(131)는 상기 네트워크 공개 키 및 상기 대응하는 네트워크 비공개 키를 구성하는, 임시 네트워크 공개 키 및 대응하는 임시 네트워크 비공개 키를 생성하도록 배열되는, 구성기 장치.

- 제13항 또는 제14항에 있어서,

상기 피등록기 프로세서(111)는,

- 구성기 세션 공개 키를 수신하고,

- 상기 제2 피등록기 비공개 키 및 상기 구성기 세션 공개 키에 기초하여 제3 공유 키를 도출하고,

- 상기 제3 공유 키에 기초하여 보안 통신을 이행하도록 추가로 배열되고,

상기 구성기 프로세서(131)는,

- 상기 구성기 세션 공개 키 및 대응하는 구성기 세션 비공개 키를 생성하고,

- 상기 구성기 세션 비공개 키 및 상기 제2 피등록기 공개 키에 기초하여 상기 제3 공유 키를 도출하고,

- 상기 구성기 세션 공개 키를 상기 피등록기로 전송하도록 추가로 배열되는, 구성기 장치. - 제13항 내지 제15항 중 어느 한 항에 있어서, 상기 구성기 프로세서(131)는,

- 상기 구성기 비공개 키로 상기 제2 피등록기 공개 키에 디지털 서명함으로써 디지털 서명을 포함하는 상기 보안 데이터를 생성하고,

- 상기 피등록기와 제3 장치 간의 보안 통신을 가능하게 하기 위해 상기 디지털 서명을 상기 제3 장치 및/또는 상기 피등록기로 전송하도록 추가로 배열되는, 피등록기 장치. - 제13항 내지 제16항 중 어느 한 항에 있어서,

상기 피등록기 프로세서(111)는,

- 추가의 공개 키 및 추가의 디지털 서명을 수신하고,

- 상기 추가의 디지털 서명 및 상기 구성기 공개 키에 기초하여, 상기 추가의 공개 키가 올바르게 서명되었는지를 검증하고, 그렇다면,

- 상기 제2 피등록기 비공개 키 및 상기 추가의 공개 키를 사용하여 추가의 네트워크 장치와 보안 통신함으로써

추가의 보안 데이터를 사용하도록 추가로 배열되고,

상기 구성기 프로세서(131)는, 상기 구성기 비공개 키로, 상기 추가의 네트워크 장치의 상기 추가의 공개 키에 디지털 서명함으로써 상기 추가의 디지털 서명을 포함하는 상기 추가의 보안 데이터를 생성하도록 추가로 배열되는, 구성기 장치. - 제13항 내지 제17항 중 어느 한 항에 있어서,

상기 피등록기 프로세서(111)는,

- 피등록기 테스트 데이터를 생성하고,

- 상기 제2 공유 키를 사용하여 상기 피등록기 테스트 데이터를 인코딩하고,

- 상기 인코딩된 피등록기 테스트 데이터를 상기 구성기로 전송하도록 추가로 배열되고,

상기 구성기 프로세서(131)는,

- 상기 제2 공유 키를 사용하여 상기 인코딩된 피등록기 테스트 데이터를 디코딩하고,

- 상기 피등록기 테스트 데이터가 상기 피등록기에서 상기 제2 공유 키에 의해 인코딩되었는지를 검증하도록 추가로 배열되는, 구성기 장치. - 제13항 내지 제18항 중 어느 한 항에 있어서,

상기 피등록기 프로세서(111)는,

- 인코딩된 구성기 테스트 데이터를 상기 제2 공유 키를 사용하여 디코딩하고,

- 상기 구성기 테스트 데이터가 상기 구성기에서 상기 제2 공유 키에 의해 인코딩되었는지를 검증하도록 추가로 배열되고,

상기 구성기 프로세서(131)는,

- 상기 구성기 테스트 데이터를 생성하고,

- 상기 제2 공유 키를 사용하여 상기 구성기 테스트 데이터를 인코딩하고,

- 상기 인코딩된 구성기 테스트 데이터를 상기 피등록기로 전송하도록 추가로 배열되는, 구성기 장치. - 네트워크로부터 다운로드 가능하고/하거나 컴퓨터 판독 가능 매체 및/또는 마이크로프로세서 실행 가능 매체에 저장된 컴퓨터 프로그램 제품으로서, 상기 제품은 컴퓨터 상에서 실행될 때 제11항 또는 제12항에 따른 방법을 구현하기 위한 프로그램 코드 명령어들을 포함하는, 컴퓨터 프로그램 제품.

Applications Claiming Priority (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| EP15201664.8 | 2015-12-21 | ||

| EP15201664 | 2015-12-21 | ||

| PCT/EP2016/080161 WO2017108412A1 (en) | 2015-12-21 | 2016-12-08 | Network system for secure communication |

Publications (1)

| Publication Number | Publication Date |

|---|---|

| KR20180098589A true KR20180098589A (ko) | 2018-09-04 |

Family

ID=54979519

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| KR1020187020968A Ceased KR20180098589A (ko) | 2015-12-21 | 2016-12-08 | 보안 통신을 위한 네트워크 시스템 |

Country Status (10)

| Country | Link |

|---|---|

| US (3) | US10887310B2 (ko) |

| EP (1) | EP3395034B1 (ko) |

| JP (1) | JP6517444B2 (ko) |

| KR (1) | KR20180098589A (ko) |

| CN (1) | CN108476205B (ko) |

| BR (1) | BR112018012417A2 (ko) |

| MY (1) | MY190785A (ko) |

| RU (1) | RU2738808C2 (ko) |

| TW (1) | TWI735493B (ko) |

| WO (1) | WO2017108412A1 (ko) |

Families Citing this family (22)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| KR20180098589A (ko) * | 2015-12-21 | 2018-09-04 | 코닌클리케 필립스 엔.브이. | 보안 통신을 위한 네트워크 시스템 |

| JP6766645B2 (ja) * | 2016-12-28 | 2020-10-14 | ブラザー工業株式会社 | 通信装置 |

| KR102348078B1 (ko) * | 2018-01-12 | 2022-01-10 | 삼성전자주식회사 | 사용자 단말 장치, 전자 장치, 이를 포함하는 시스템 및 제어 방법 |

| US11496322B2 (en) * | 2018-05-21 | 2022-11-08 | Entrust, Inc. | Identity management for software components using one-time use credential and dynamically created identity credential |

| CN113615227A (zh) * | 2019-01-10 | 2021-11-05 | Mhm微技术责任有限公司 | 可连接网络的感测装置 |

| US11128451B2 (en) | 2019-03-25 | 2021-09-21 | Micron Technology, Inc. | Remotely managing devices using blockchain and DICE-RIoT |

| CN110177088B (zh) * | 2019-05-08 | 2021-09-21 | 矩阵元技术(深圳)有限公司 | 一种临时身份认证方法、装置及系统 |

| JP7406893B2 (ja) * | 2019-10-16 | 2023-12-28 | キヤノン株式会社 | 通信装置、制御方法およびプログラム |

| WO2021076057A1 (en) * | 2019-10-18 | 2021-04-22 | Illinois At Singapore Pte Ltd | A security device and method of provenance verification |

| AU2020385641A1 (en) * | 2019-11-21 | 2022-06-16 | Inventio Ag | Method for secure data communication in a computer network |

| CN114830602B (zh) * | 2019-12-17 | 2024-08-02 | 微芯片技术股份有限公司 | 用于低吞吐量通信链路的系统的相互认证协议及用于执行该协议的设备 |

| US11184160B2 (en) | 2020-02-26 | 2021-11-23 | International Business Machines Corporation | Channel key loading in a computing environment |

| US11652616B2 (en) * | 2020-02-26 | 2023-05-16 | International Business Machines Corporation | Initializing a local key manager for providing secure data transfer in a computing environment |

| BR112022021973A2 (pt) * | 2020-05-01 | 2022-12-13 | Koninklijke Philips Nv | Método para configurar um dispositivo de registrando para comunicações em uma rede sem fio, dispositivo de registrando e dispositivo configurador |

| JP7711716B2 (ja) * | 2020-05-01 | 2025-07-23 | コーニンクレッカ フィリップス エヌ ヴェ | 再設定中の暗号強度の安全な変更 |

| EP3917188B1 (en) * | 2020-05-28 | 2023-06-21 | Nxp B.V. | Methods and systems for committing transactions utilizing rf ranging while protecting user privacy |

| CN114125832B (zh) * | 2020-08-31 | 2023-07-14 | Oppo广东移动通信有限公司 | 一种网络连接方法及终端、待配网设备、存储介质 |

| CN114338181B (zh) * | 2021-12-30 | 2024-07-02 | 成都天府通金融服务股份有限公司 | 一种保障网络通信可靠的加密传输方法 |

| EP4228306A1 (en) * | 2022-02-14 | 2023-08-16 | Koninklijke Philips N.V. | Early indication for changing cryptographic strength during configuration |

| TWI802443B (zh) * | 2022-06-16 | 2023-05-11 | 英業達股份有限公司 | 智能自動化配對同步測試系統及其方法 |

| US20240147229A1 (en) * | 2022-11-02 | 2024-05-02 | Arris Enterprises Llc | Onboarding using li-fi for dpp bootstrapping |

| CN117475536B (zh) * | 2023-09-29 | 2024-07-12 | 国网江苏省电力有限公司宿迁供电分公司 | 一种用于电气柜门的无源无线智能锁具系统及开锁方法 |

Family Cites Families (30)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US7506370B2 (en) * | 2003-05-02 | 2009-03-17 | Alcatel-Lucent Usa Inc. | Mobile security architecture |

| JP2005268931A (ja) * | 2004-03-16 | 2005-09-29 | Matsushita Electric Ind Co Ltd | 情報セキュリティ装置及び情報セキュリティシステム |

| US7787863B2 (en) * | 2004-05-24 | 2010-08-31 | Computer Associates Think, Inc. | System and method for automatically configuring a mobile device |

| US8146142B2 (en) * | 2004-09-03 | 2012-03-27 | Intel Corporation | Device introduction and access control framework |

| CN1668136A (zh) * | 2005-01-18 | 2005-09-14 | 中国电子科技集团公司第三十研究所 | 一种实现移动自组网络节点间安全通信的方法 |

| KR100739809B1 (ko) * | 2006-08-09 | 2007-07-13 | 삼성전자주식회사 | Wpa-psk 환경의 무선 네트워크에서 스테이션을관리하는 방법 및 이를 위한 장치 |

| US7499547B2 (en) * | 2006-09-07 | 2009-03-03 | Motorola, Inc. | Security authentication and key management within an infrastructure based wireless multi-hop network |

| US8463238B2 (en) * | 2007-06-28 | 2013-06-11 | Apple Inc. | Mobile device base station |

| US8201226B2 (en) * | 2007-09-19 | 2012-06-12 | Cisco Technology, Inc. | Authorizing network access based on completed educational task |

| WO2010023506A1 (en) * | 2008-08-26 | 2010-03-04 | Nokia Corporation | Methods, apparatuses, computer program products, and systems for providing secure pairing and association for wireless devices |

| CN102036242B (zh) * | 2009-09-29 | 2014-11-05 | 中兴通讯股份有限公司 | 一种移动通讯网络中的接入认证方法和系统 |

| US8830866B2 (en) * | 2009-09-30 | 2014-09-09 | Apple Inc. | Methods and apparatus for solicited activation for protected wireless networking |

| US9084110B2 (en) * | 2010-04-15 | 2015-07-14 | Qualcomm Incorporated | Apparatus and method for transitioning enhanced security context from a UTRAN/GERAN-based serving network to an E-UTRAN-based serving network |

| CA2795358C (en) * | 2010-04-15 | 2017-12-19 | Qualcomm Incorporated | Apparatus and method for signaling enhanced security context for session encryption and integrity keys |

| JP5506650B2 (ja) * | 2010-12-21 | 2014-05-28 | 日本電信電話株式会社 | 情報共有システム、方法、情報共有装置及びそのプログラム |

| IL213662A0 (en) * | 2011-06-20 | 2011-11-30 | Eliphaz Hibshoosh | Key generation using multiple sets of secret shares |

| US9143402B2 (en) * | 2012-02-24 | 2015-09-22 | Qualcomm Incorporated | Sensor based configuration and control of network devices |

| KR101942797B1 (ko) * | 2012-04-13 | 2019-01-29 | 삼성전자 주식회사 | 휴대단말들 간의 무선 랜 링크 형성 방법 및 시스템 |

| RU2659488C2 (ru) * | 2012-10-15 | 2018-07-02 | Конинклейке Филипс Н.В. | Система беспроводной связи |

| US9350550B2 (en) * | 2013-09-10 | 2016-05-24 | M2M And Iot Technologies, Llc | Power management and security for wireless modules in “machine-to-machine” communications |

| US20150229475A1 (en) * | 2014-02-10 | 2015-08-13 | Qualcomm Incorporated | Assisted device provisioning in a network |

| US9667606B2 (en) * | 2015-07-01 | 2017-05-30 | Cyphermatrix, Inc. | Systems, methods and computer readable medium to implement secured computational infrastructure for cloud and data center environments |

| KR20180098589A (ko) * | 2015-12-21 | 2018-09-04 | 코닌클리케 필립스 엔.브이. | 보안 통신을 위한 네트워크 시스템 |

| US10575273B2 (en) * | 2016-03-31 | 2020-02-25 | Intel Corporation | Registration of devices in secure domain |

| US20180109418A1 (en) * | 2016-10-19 | 2018-04-19 | Qualcomm Incorporated | Device provisioning protocol (dpp) using assisted bootstrapping |

| US10547448B2 (en) * | 2016-10-19 | 2020-01-28 | Qualcomm Incorporated | Configurator key package for device provisioning protocol (DPP) |

| US10237070B2 (en) * | 2016-12-31 | 2019-03-19 | Nok Nok Labs, Inc. | System and method for sharing keys across authenticators |

| US10169587B1 (en) * | 2018-04-27 | 2019-01-01 | John A. Nix | Hosted device provisioning protocol with servers and a networked initiator |

| US10958425B2 (en) * | 2018-05-17 | 2021-03-23 | lOT AND M2M TECHNOLOGIES, LLC | Hosted dynamic provisioning protocol with servers and a networked responder |

| CN112566113B (zh) * | 2019-09-06 | 2023-04-07 | 阿里巴巴集团控股有限公司 | 密钥生成以及终端配网方法、装置、设备 |

-

2016

- 2016-12-08 KR KR1020187020968A patent/KR20180098589A/ko not_active Ceased

- 2016-12-08 BR BR112018012417-6A patent/BR112018012417A2/pt not_active IP Right Cessation

- 2016-12-08 CN CN201680075160.XA patent/CN108476205B/zh active Active

- 2016-12-08 RU RU2018126780A patent/RU2738808C2/ru active

- 2016-12-08 JP JP2018532365A patent/JP6517444B2/ja active Active

- 2016-12-08 MY MYPI2018000966A patent/MY190785A/en unknown

- 2016-12-08 US US16/062,192 patent/US10887310B2/en active Active

- 2016-12-08 WO PCT/EP2016/080161 patent/WO2017108412A1/en not_active Ceased

- 2016-12-08 EP EP16809765.7A patent/EP3395034B1/en active Active

- 2016-12-19 TW TW105142001A patent/TWI735493B/zh not_active IP Right Cessation

-

2020

- 2020-11-12 US US17/096,052 patent/US11399027B2/en active Active

-

2022

- 2022-06-27 US US17/849,773 patent/US11765172B2/en active Active

Also Published As

| Publication number | Publication date |

|---|---|

| CN108476205B (zh) | 2019-12-03 |

| JP6517444B2 (ja) | 2019-05-22 |

| US20220329598A1 (en) | 2022-10-13 |

| MY190785A (en) | 2022-05-12 |

| BR112018012417A2 (pt) | 2018-12-18 |

| US20180375870A1 (en) | 2018-12-27 |

| EP3395034B1 (en) | 2019-10-30 |

| EP3395034A1 (en) | 2018-10-31 |

| JP2018538758A (ja) | 2018-12-27 |

| TWI735493B (zh) | 2021-08-11 |

| RU2738808C2 (ru) | 2020-12-17 |

| US11399027B2 (en) | 2022-07-26 |

| RU2018126780A3 (ko) | 2020-05-26 |

| US10887310B2 (en) | 2021-01-05 |

| US11765172B2 (en) | 2023-09-19 |

| TW201725921A (zh) | 2017-07-16 |

| US20210067514A1 (en) | 2021-03-04 |

| CN108476205A (zh) | 2018-08-31 |

| RU2018126780A (ru) | 2020-01-23 |

| WO2017108412A1 (en) | 2017-06-29 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US11765172B2 (en) | Network system for secure communication | |

| EP3105904B1 (en) | Assisted device provisioning in a network | |

| CN109479049B (zh) | 用于密钥供应委托的系统、设备和方法 | |

| US10027664B2 (en) | Secure simple enrollment | |

| CN104980928B (zh) | 一种用于建立安全连接的方法、设备及系统 | |

| JP6218841B2 (ja) | ワイヤレス通信システム | |

| EP3602997B1 (en) | Mutual authentication system | |

| KR102062162B1 (ko) | 보안 인증 방법, 구성 방법 및 관련 기기 | |

| KR101856682B1 (ko) | 엔티티의 인증 방법 및 장치 | |

| KR20160058491A (ko) | 사용자 기기의 식별자에 기반하여 서비스를 제공하는 방법 및 장치 | |

| WO2014180296A1 (zh) | 一种设备之间建立连接的方法、配置设备和无线设备 | |

| WO2015100676A1 (zh) | 一种网络设备安全连接方法、相关装置及系统 | |

| CN109076058A (zh) | 一种移动网络的认证方法和装置 | |

| CN116458173B (zh) | 应用于WiFi的安全认证的方法和装置 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| PA0105 | International application |

Patent event date: 20180720 Patent event code: PA01051R01D Comment text: International Patent Application |

|

| PG1501 | Laying open of application | ||

| PA0201 | Request for examination |

Patent event code: PA02012R01D Patent event date: 20211208 Comment text: Request for Examination of Application |

|

| E902 | Notification of reason for refusal | ||

| PE0902 | Notice of grounds for rejection |

Comment text: Notification of reason for refusal Patent event date: 20231120 Patent event code: PE09021S01D |

|

| E601 | Decision to refuse application | ||

| PE0601 | Decision on rejection of patent |

Patent event date: 20240126 Comment text: Decision to Refuse Application Patent event code: PE06012S01D Patent event date: 20231120 Comment text: Notification of reason for refusal Patent event code: PE06011S01I |