JP6419633B2 - 検索システム - Google Patents

検索システム Download PDFInfo

- Publication number

- JP6419633B2 JP6419633B2 JP2015080047A JP2015080047A JP6419633B2 JP 6419633 B2 JP6419633 B2 JP 6419633B2 JP 2015080047 A JP2015080047 A JP 2015080047A JP 2015080047 A JP2015080047 A JP 2015080047A JP 6419633 B2 JP6419633 B2 JP 6419633B2

- Authority

- JP

- Japan

- Prior art keywords

- key

- index

- document

- search

- encrypted

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F16/00—Information retrieval; Database structures therefor; File system structures therefor

- G06F16/20—Information retrieval; Database structures therefor; File system structures therefor of structured data, e.g. relational data

- G06F16/22—Indexing; Data structures therefor; Storage structures

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/62—Protecting access to data via a platform, e.g. using keys or access control rules

- G06F21/6218—Protecting access to data via a platform, e.g. using keys or access control rules to a system of files or objects, e.g. local or distributed file system or database

- G06F21/6227—Protecting access to data via a platform, e.g. using keys or access control rules to a system of files or objects, e.g. local or distributed file system or database where protection concerns the structure of data, e.g. records, types, queries

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F16/00—Information retrieval; Database structures therefor; File system structures therefor

- G06F16/20—Information retrieval; Database structures therefor; File system structures therefor of structured data, e.g. relational data

- G06F16/24—Querying

- G06F16/245—Query processing

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F16/00—Information retrieval; Database structures therefor; File system structures therefor

- G06F16/20—Information retrieval; Database structures therefor; File system structures therefor of structured data, e.g. relational data

- G06F16/24—Querying

- G06F16/245—Query processing

- G06F16/2455—Query execution

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F16/00—Information retrieval; Database structures therefor; File system structures therefor

- G06F16/90—Details of database functions independent of the retrieved data types

- G06F16/93—Document management systems

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F16/00—Information retrieval; Database structures therefor; File system structures therefor

- G06F16/90—Details of database functions independent of the retrieved data types

- G06F16/95—Retrieval from the web

- G06F16/951—Indexing; Web crawling techniques

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0816—Key establishment, i.e. cryptographic processes or cryptographic protocols whereby a shared secret becomes available to two or more parties, for subsequent use

- H04L9/0819—Key transport or distribution, i.e. key establishment techniques where one party creates or otherwise obtains a secret value, and securely transfers it to the other(s)

- H04L9/0822—Key transport or distribution, i.e. key establishment techniques where one party creates or otherwise obtains a secret value, and securely transfers it to the other(s) using key encryption key

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3247—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving digital signatures

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F2221/00—Indexing scheme relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/21—Indexing scheme relating to G06F21/00 and subgroups addressing additional information or applications relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/2107—File encryption

Landscapes

- Engineering & Computer Science (AREA)

- Theoretical Computer Science (AREA)

- Databases & Information Systems (AREA)

- General Engineering & Computer Science (AREA)

- General Physics & Mathematics (AREA)

- Physics & Mathematics (AREA)

- Data Mining & Analysis (AREA)

- Computer Security & Cryptography (AREA)

- Software Systems (AREA)

- Computational Linguistics (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Computer Hardware Design (AREA)

- General Health & Medical Sciences (AREA)

- Bioethics (AREA)

- Health & Medical Sciences (AREA)

- Business, Economics & Management (AREA)

- General Business, Economics & Management (AREA)

- Information Retrieval, Db Structures And Fs Structures Therefor (AREA)

- Storage Device Security (AREA)

Description

図3は、第1実施例における鍵の管理を説明する図である。

図4は、第1実施例のグループデータベース127の構成例を示す図である。

図5は、第1実施例における文書登録処理のフローチャートである。なお、以下の説明では、文書は組織に所属する利用者がアクセスできるように登録する。

前述した例では、文書にアクセス可能なグループは利用者が所属する組織であるが、別のグループから当該文書へのアクセスを許可する場合、ステップ205において、索引データベース122に格納される、当該別のグループに対応する索引1221に関連付けられた索引鍵1222を利用する。鍵サーバ113に送るトークンも、当該別のグループのトークンを利用する。なお、検索サーバ121は、ステップ203において、トークンを取得している。また、登録する索引は当該別のグループに対応した索引である。

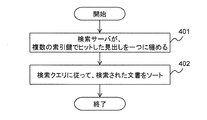

図6は、第1実施例の検索処理の概要を示すフローチャートである。

図7は、第1実施例のステップ307における検索結果を集計する集計処理のフローチャートである。

次に本発明の第2実施例として、文書の所有者が他者に文書へのアクセス権を付与する処理を説明する。

次に、本発明の第3実施例として、文書の所有者がアクセス権を追加する機能を検索サーバ121が有する例を説明する。

前述した実施例では、索引鍵1222や文書鍵1242は、鍵サーバ113が管理する利用者鍵又はグループ鍵で暗号化されて、索引データベース122や文書データベース124に格納されている。他の方法として、トークン自体が、利用者鍵やグループ鍵を含む方法がある。この場合、認証サーバ126が鍵を保有してもよい。この場合、何らかの方法で鍵を暗号化してストレージに保存する。また、認証サーバ126が、鍵サーバ113から鍵を取得してもよい。

第1実施例では、グループごとに索引1221を作成する。索引データベース122に格納される索引1221を全グループの全利用者で共有してもよい。この場合、一つの暗号化された索引1221には一つの索引鍵1222が対応付けられ、複数の索引鍵1222のそれぞれに対応して複数の暗号化された索引1221が作成される。そして、検索時は、該当する索引鍵で暗号化した索引の見出しがヒットし、異なる索引鍵で暗号化された索引の見出しはヒットしない。索引鍵1222は、組織ごとに用意され、鍵サーバ113中が管理する組織の鍵で暗号化するとよい。また、索引鍵1222を利用者ごと用意し、索引鍵1222を利用者の鍵で暗号化してもよい。

前述した実施例では、文書の全文を検索対象としているが、本発明は他の検索にも適用できる。例えば、本発明は、Key−Valueストアにも適用できる。Key−Valueストアではキーに対する値であるデータが登録されており、キーを指定して検索することによって値を得ることができる。Key−Valueストアは、大量のデータを登録しても高速に検索できる。Key−Valueストアにおける索引として、B木やハッシュ索引を用いることが多い。

他の実施例として、本発明を適用したリレーショナルDB(RDB)がある。但し、RDBにおいては、キーの比較結果は一致であり、大小の比較を含まない。

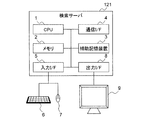

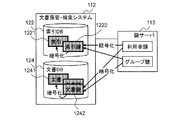

112:文書保管・検索システム

113:鍵サーバ

121:検索サーバ

122:索引データベース

123:辞書

124:文書データベース

125:文書サーバ

126:認証サーバ

127:グループデータベース

1221:暗号化された索引

1222:暗号化された索引鍵

1241:暗号化された文書

1242:暗号化された文書鍵

Claims (5)

- 検索システムであって、

文書及び前記文書の索引が検索可能な形式で暗号化されて格納される記憶装置と、

前記記憶装置に格納されたデータを検索する検索サーバと、

索引鍵を管理する鍵サーバと、を備え、

前記記憶装置は、

前記索引鍵で暗号化された暗号化索引と、前記索引鍵を利用者の鍵で暗号化した暗号化索引鍵とを関連付けて格納する索引データベースと、

文書鍵で暗号化された暗号化文書と、前記文書鍵を利用者の鍵で暗号化した暗号化文書鍵とを関連付けて格納する文書データベースとを格納し、

前記検索サーバは、

要求された検索クエリから検索用の見出しを抽出し、

当該検索クエリを要求した利用者の鍵を用いて、暗号化された索引鍵を復号化し、

前記復号化された索引鍵を用いて前記抽出した見出しを暗号化し、

端末から検索クエリとトークンを受信すると、受信した検索クエリから検索条件を抽出し、辞書を参照しながら前記検索条件の言語解析を行い、前記検索条件に含まれる見出しを取得し、

利用者が所属するグループの索引に関連付けられている暗号化された索引鍵を索引データベースから取得し、

暗号化された索引鍵に対応するトークンを鍵サーバに送信することによって、復号化された索引鍵を取得し、

前記索引鍵を非一時的記憶装置に格納せずに、各グループの索引鍵で暗号化された見出しを用いて、索引を暗号化した状態で前記索引データベースを検索し、

索引データベースのグループに対応する索引を検索して、ヒットした見出しに対応する文書ID、文書中の見出しの位置、見出し前後の文、及び単語を取得し、

検索クエリの演算子を考慮して検索結果を集計し、

前記集計された検索結果を前記端末に送信することを特徴とする検索システム。 - 請求項1に記載の検索システムであって、

前記検索サーバは、

登録を要求された文書から見出しを抽出し、

前記索引鍵を用いて前記抽出した見出しを暗号化し、

当該文書の登録を要求した利用者の鍵を用いて、前記索引鍵を暗号化し、

前記暗号化された見出し及び前記暗号化された索引鍵を前記索引データベースに登録し、

前記文書鍵を用いて登録すべき文書を暗号化し、

当該文書の登録を要求した利用者の鍵を用いて、前記文書鍵を暗号化し、

前記暗号化された文書及び前記暗号化された文書鍵を前記文書データベースに登録することを特徴とする検索システム。 - 請求項1又は2に記載の検索システムであって、

前記検索サーバは、前記利用者が複数のグループに所属している場合、当該複数のグループの各々の索引鍵を取得することを特徴とする検索システム。 - 請求項1から3のいずれか一つに記載の検索システムであって、

前記検索サーバは、利用者に関連付けられる索引がある場合、当該利用者の索引鍵を取得することを特徴とする検索システム。 - 請求項1から4のいずれか一つに記載の検索システムであって、

前記検索サーバは、前記利用者の鍵を用いて前記索引鍵を暗号化するように、前記利用者のトークンを用いて前記鍵サーバに依頼することを特徴とする検索システム。

Priority Applications (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2015080047A JP6419633B2 (ja) | 2015-04-09 | 2015-04-09 | 検索システム |

| US15/051,808 US9576005B2 (en) | 2015-04-09 | 2016-02-24 | Search system |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2015080047A JP6419633B2 (ja) | 2015-04-09 | 2015-04-09 | 検索システム |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2016200938A JP2016200938A (ja) | 2016-12-01 |

| JP2016200938A5 JP2016200938A5 (ja) | 2017-11-02 |

| JP6419633B2 true JP6419633B2 (ja) | 2018-11-07 |

Family

ID=57111371

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2015080047A Active JP6419633B2 (ja) | 2015-04-09 | 2015-04-09 | 検索システム |

Country Status (2)

| Country | Link |

|---|---|

| US (1) | US9576005B2 (ja) |

| JP (1) | JP6419633B2 (ja) |

Families Citing this family (30)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2017021144A (ja) * | 2015-07-09 | 2017-01-26 | 日本電気株式会社 | 翻訳システムおよび翻訳方法 |

| WO2017044595A1 (en) | 2015-09-08 | 2017-03-16 | OverNest, Inc. | Systems and methods for storing data blocks using a set of generated logical memory identifiers |

| JP2018032149A (ja) * | 2016-08-23 | 2018-03-01 | 株式会社リコー | 情報処理装置、情報処理システム、情報処理方法およびプログラム |

| US10642841B2 (en) * | 2016-11-17 | 2020-05-05 | Sap Se | Document store utilizing partial object compression |

| US10476663B1 (en) | 2017-01-09 | 2019-11-12 | Amazon Technologies, Inc. | Layered encryption of short-lived data |

| US11356254B1 (en) * | 2017-01-09 | 2022-06-07 | Amazon Technologies, Inc. | Encryption using indexed data from large data pads |

| US10608813B1 (en) | 2017-01-09 | 2020-03-31 | Amazon Technologies, Inc. | Layered encryption for long-lived data |

| US9910999B1 (en) * | 2017-02-06 | 2018-03-06 | OverNest, Inc. | Methods and apparatus for encrypted indexing and searching encrypted data |

| JP7003427B2 (ja) * | 2017-03-24 | 2022-01-20 | 富士通株式会社 | 検索プログラム、情報処理装置および検索方法 |

| DK3388969T3 (da) | 2017-04-13 | 2020-01-20 | Dswiss Ag | Søgesystem |

| US10275611B1 (en) | 2017-08-16 | 2019-04-30 | OverNest, Inc. | Methods and apparatus for sharing and searching encrypted data |

| JP6632780B2 (ja) * | 2017-09-12 | 2020-01-22 | 三菱電機株式会社 | データ処理装置、データ処理方法及びデータ処理プログラム |

| WO2019142268A1 (ja) | 2018-01-17 | 2019-07-25 | 三菱電機株式会社 | 登録装置、検索操作装置、データ管理装置、登録プログラム、検索操作プログラムおよびデータ管理プログラム |

| CN108632032B (zh) * | 2018-02-22 | 2021-11-02 | 福州大学 | 无密钥托管的安全多关键词排序检索系统 |

| WO2019215818A1 (ja) | 2018-05-08 | 2019-11-14 | 三菱電機株式会社 | 登録装置、サーバ装置、秘匿検索システム、秘匿検索方法、登録プログラムおよびサーバプログラム |

| JP2020086116A (ja) | 2018-11-26 | 2020-06-04 | ソニー株式会社 | 情報処理装置および情報処理方法 |

| US11893127B2 (en) * | 2018-12-21 | 2024-02-06 | Acronis International Gmbh | System and method for indexing and searching encrypted archives |

| US11238174B2 (en) * | 2019-01-31 | 2022-02-01 | Salesforce.Com, Inc. | Systems and methods of database encryption in a multitenant database management system |

| US10977315B2 (en) * | 2019-03-01 | 2021-04-13 | Cyborg Inc. | System and method for statistics-based pattern searching of compressed data and encrypted data |

| US11256717B2 (en) * | 2019-10-21 | 2022-02-22 | Vmware, Inc. | Storage of key-value entries in a distributed storage system |

| US11902425B2 (en) * | 2019-12-12 | 2024-02-13 | Google Llc | Encrypted search with a public key |

| US11238168B2 (en) | 2020-04-20 | 2022-02-01 | Cyberark Software Ltd. | Secure, efficient, and flexible searchable-encryption techniques |

| US10885217B1 (en) * | 2020-04-20 | 2021-01-05 | Cyberark Software Ltd. | Client microservice for secure and efficient searchable encryption |

| US10997301B1 (en) | 2020-04-20 | 2021-05-04 | Cyberark Software Ltd. | Variable encryption techniques for secure and efficient searchable encryption |

| JP7384740B2 (ja) * | 2020-04-27 | 2023-11-21 | 株式会社日立製作所 | 検索システム、検索装置、および検索方法 |

| US11646878B2 (en) * | 2020-07-10 | 2023-05-09 | International Business Machines Corporation | Distributing encrypted data objects with encryption information as metadata |

| US11675524B2 (en) | 2020-08-17 | 2023-06-13 | Crystal Group, Inc. | Isolated hardware data sanitize system and method |

| US10931454B1 (en) | 2020-09-10 | 2021-02-23 | Cyberark Software Ltd. | Decentralized management of data access and verification using data management hub |

| US11012245B1 (en) | 2020-09-10 | 2021-05-18 | Cyberark Software Ltd. | Decentralized management of data access and verification using data management hub |

| US11714911B2 (en) * | 2020-12-07 | 2023-08-01 | Twilio Inc. | Securing data in multitenant environment |

Family Cites Families (14)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH11196084A (ja) * | 1997-10-31 | 1999-07-21 | Matsushita Electric Ind Co Ltd | 暗号化システム |

| JP2002278970A (ja) | 2001-03-16 | 2002-09-27 | Ricoh Co Ltd | 文書管理システム |

| JP2003150060A (ja) | 2001-11-09 | 2003-05-21 | Toppan Printing Co Ltd | 貼り替え対策シール及び貼り替え対策方法 |

| JP2003150600A (ja) | 2001-11-13 | 2003-05-23 | Canon Inc | 情報検索装置、データ処理方法及び記録媒体 |

| JP2005242740A (ja) * | 2004-02-27 | 2005-09-08 | Open Loop:Kk | 情報セキュリティシステムのプログラム、記憶媒体、及び情報処理装置 |

| GB2415064B (en) * | 2004-06-10 | 2008-01-09 | Symbian Software Ltd | Computing device with a process-based keystore and method for operating a computing device |

| CN1588365A (zh) * | 2004-08-02 | 2005-03-02 | 中国科学院计算机网络信息中心 | 密文全文检索技术 |

| TW200832181A (en) * | 2007-01-30 | 2008-08-01 | Technology Properties Ltd | System and method of data encryption and data access of a set of storage device via a hardware key |

| CN101593196B (zh) * | 2008-05-30 | 2013-09-25 | 日电(中国)有限公司 | 用于快速密文检索的方法、装置和系统 |

| JP2012169983A (ja) * | 2011-02-16 | 2012-09-06 | Kddi Corp | データ処理装置およびプログラム |

| JP5806187B2 (ja) * | 2012-09-14 | 2015-11-10 | レノボ・シンガポール・プライベート・リミテッド | 秘密情報の交換方法およびコンピュータ |

| US9280678B2 (en) * | 2013-12-02 | 2016-03-08 | Fortinet, Inc. | Secure cloud storage distribution and aggregation |

| US9558366B2 (en) * | 2014-05-12 | 2017-01-31 | Compugroup Medical Se | Computer system for storing and retrieval of encrypted data items, client computer, computer program product and computer-implemented method |

| US9413734B1 (en) * | 2015-02-09 | 2016-08-09 | Sze Yuen Wong | Methods and apparatus for sharing encrypted data |

-

2015

- 2015-04-09 JP JP2015080047A patent/JP6419633B2/ja active Active

-

2016

- 2016-02-24 US US15/051,808 patent/US9576005B2/en active Active

Also Published As

| Publication number | Publication date |

|---|---|

| JP2016200938A (ja) | 2016-12-01 |

| US9576005B2 (en) | 2017-02-21 |

| US20160299924A1 (en) | 2016-10-13 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP6419633B2 (ja) | 検索システム | |

| AU2017200641B2 (en) | Multi-user search system with methodology for personal searching | |

| KR101407060B1 (ko) | 인터넷을 통해 수집한 데이터의 분석과 증거화 방법 및 이를 이용한 데이터 분석과 증거화 시스템 | |

| US8918895B2 (en) | Prevention of information leakage from a document based on dynamic database label based access control (LBAC) policies | |

| US7992010B2 (en) | Secure database access through partial encryption | |

| US9081978B1 (en) | Storing tokenized information in untrusted environments | |

| US9864880B1 (en) | Data encryption and isolation | |

| US20100318489A1 (en) | Pii identification learning and inference algorithm | |

| JP2009508273A (ja) | ネットワーク化された情報のインデックス作成および検索についての装置および方法 | |

| JP2012248940A (ja) | データ生成装置、データ生成方法、データ生成プログラム及びデータベースシステム | |

| JP2011081642A (ja) | 検索サーバ、情報検索方法、プログラムおよび記憶媒体 | |

| CN107291851A (zh) | 基于属性加密的密文索引构造方法及其查询方法 | |

| Foster | Using distinct sectors in media sampling and full media analysis to detect presence of documents from a corpus | |

| JP3702268B2 (ja) | 情報検索システム、情報検索方法およびプログラム | |

| JP2014026305A (ja) | データ処理装置及びデータベースシステム及びデータ処理方法及びプログラム | |

| JP2005196382A (ja) | 情報管理システムによるデータ登録方法、データ参照方法、ならびに、情報管理システムにおけるマスタデータベースサーバ | |

| Skiba et al. | Bachelor Thesis Analysis of Encrypted Databases with CryptDB | |

| JP2010272082A (ja) | 情報共有システム、情報共有方法、および情報共有プログラム | |

| Limacher | Applied Information Security |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20170919 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20170919 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20180718 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20180731 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20180911 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20180919 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20181002 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20181010 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6419633 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |