JP6201385B2 - ストレージ装置及びストレージ制御方法 - Google Patents

ストレージ装置及びストレージ制御方法 Download PDFInfo

- Publication number

- JP6201385B2 JP6201385B2 JP2013080769A JP2013080769A JP6201385B2 JP 6201385 B2 JP6201385 B2 JP 6201385B2 JP 2013080769 A JP2013080769 A JP 2013080769A JP 2013080769 A JP2013080769 A JP 2013080769A JP 6201385 B2 JP6201385 B2 JP 6201385B2

- Authority

- JP

- Japan

- Prior art keywords

- data

- hash value

- storage

- value

- unit

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Landscapes

- Information Retrieval, Db Structures And Fs Structures Therefor (AREA)

Description

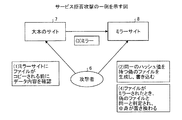

2 サーバ

6 攻撃者

7 大本のサイト

8 ミラーサイト

10 揮発性記憶部

11 データ部

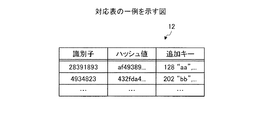

12 対応表

13 ハッシュ値テーブル

20 制御部

21 書込部

22 読込部

30 不揮発性記憶部

31 データ部

32 対応表

33 ハッシュ値テーブル

40 ストレージ装置

41 メインメモリ

42 CPU

43 ホストインタフェース

44 HDD

211 生成部

Claims (5)

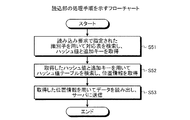

- データが不揮発性記憶装置に書き込まれるときに該データから第1の値としてハッシュ値を生成する第1の生成部と、

前記データが前記不揮発性記憶装置に書き込まれるときに決定される数に基づいて前記データから取り出された一部のデータを用いて第2の値を生成する第2の生成部と、

前記第1の値及び第2の値に基づいて前記データの重複記憶を制御する制御部と

を備えたことを特徴とするストレージ装置。 - 前記第1の値及び第2の値を前記データの記憶位置と対応させて記憶する第1のテーブルと、

前記第1の値及び第2の値を前記データを識別する識別子と対応させて記憶する第2のテーブルとをさらに備え、

前記制御部は、前記第1のテーブルと第2のテーブルを用いて前記データの重複記憶を制御することを特徴とする請求項1に記載のストレージ装置。 - 前記第2の生成部は、前記数と取り出されたデータを用いて前記第2の値を生成することを特徴とする請求項1又は2に記載のストレージ装置。

- 前記数は乱数であることを特徴とする請求項1、2又は3に記載のストレージ装置。

- データが不揮発性記憶装置に書き込まれるときに該データから第1の値としてハッシュ値を生成し、

前記データが前記不揮発性記憶装置に書き込まれるときに決定される数に基づいて前記データから取り出された一部のデータを用いて第2の値を生成し、

前記第1の値及び第2の値に基づいて前記データの重複記憶を制御する

処理を前記不揮発性記憶装置が有するプロセッサが実行することを特徴とするストレージ制御方法。

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2013080769A JP6201385B2 (ja) | 2013-04-08 | 2013-04-08 | ストレージ装置及びストレージ制御方法 |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2013080769A JP6201385B2 (ja) | 2013-04-08 | 2013-04-08 | ストレージ装置及びストレージ制御方法 |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2014203362A JP2014203362A (ja) | 2014-10-27 |

| JP6201385B2 true JP6201385B2 (ja) | 2017-09-27 |

Family

ID=52353724

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2013080769A Expired - Fee Related JP6201385B2 (ja) | 2013-04-08 | 2013-04-08 | ストレージ装置及びストレージ制御方法 |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP6201385B2 (ja) |

Families Citing this family (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| CN105718458A (zh) * | 2014-12-02 | 2016-06-29 | 阿里巴巴集团控股有限公司 | 一种确定数据文件存在的方法、装置及系统 |

| JP2019028954A (ja) * | 2017-08-04 | 2019-02-21 | 富士通株式会社 | ストレージ制御装置、プログラム、及び重複排除方法 |

| JP7277754B2 (ja) * | 2019-07-29 | 2023-05-19 | 富士通株式会社 | ストレージシステム、ストレージ制御装置およびプログラム |

Family Cites Families (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2012164130A (ja) * | 2011-02-07 | 2012-08-30 | Hitachi Solutions Ltd | データ分割プログラム |

| JP2013045379A (ja) * | 2011-08-26 | 2013-03-04 | Fujitsu Ltd | ストレージ制御方法、情報処理装置およびプログラム |

-

2013

- 2013-04-08 JP JP2013080769A patent/JP6201385B2/ja not_active Expired - Fee Related

Also Published As

| Publication number | Publication date |

|---|---|

| JP2014203362A (ja) | 2014-10-27 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| TWI444826B (zh) | 用以對電腦裝置中的韌體提供安全儲存的方法、系統及保留有電腦可執行指令的媒體 | |

| US9773118B1 (en) | Data deduplication with encryption | |

| JP2021505095A (ja) | ブロックチェーン通信と順序付け | |

| TW201516733A (zh) | 用以核對uefi認證變量變化之系統及方法 | |

| CN111125725A (zh) | 一种镜像校验的加解密方法、设备及介质 | |

| WO2023071040A1 (zh) | 一种系统启动方法、系统启动装置、服务器以及可读存储介质 | |

| CN111367877A (zh) | 基于区块链的文件处理方法、装置及终端 | |

| CN112347040A (zh) | 文件管理方法、装置、存储介质及终端 | |

| CN105577644A (zh) | 一种加密认证方法和系统 | |

| JP6201385B2 (ja) | ストレージ装置及びストレージ制御方法 | |

| JP5600015B2 (ja) | バックアップシステム及びバックアップ方法 | |

| CN103279694A (zh) | 一种文件系统的加载、保护方法及装置 | |

| JP5255991B2 (ja) | 情報処理装置、及びコンピュータプログラム | |

| JP2008257279A (ja) | ファイルシステムの完全性強化方法 | |

| JP2006133954A (ja) | 文書管理装置、および文書管理方法、並びにコンピュータ・プログラム | |

| CN111291001B (zh) | 计算机文件的读取方法、装置、计算机系统及存储介质 | |

| CN120353489A (zh) | 固件更新方法、设备及存储介质 | |

| JP2006268449A (ja) | 計算機システム及び記憶装置とコンピュータ・ソフトウエア並びにストレージ制御における管理者の認証方法 | |

| JP2016009220A (ja) | ストレージ装置、通信装置、及びストレージ制御システム | |

| EP4416676B1 (en) | Data files embedding steganographic repeats of palindromic fingerprints for authorship protection | |

| US12223096B2 (en) | Access control apparatus, access control method, and program | |

| WO2020233044A1 (zh) | 一种插件校验方法、设备、服务器及计算机可读存储介质 | |

| JP5136561B2 (ja) | アーカイブシステム制御プログラム、アーカイブシステム、管理装置および制御方法 | |

| CN114428956B (zh) | 一种基于扩展属性的文件验证方法、装置及系统 | |

| JP2021093098A (ja) | 情報処理装置、情報処理方法及びプログラム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20160113 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20161111 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20161220 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20170217 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20170801 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20170814 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6201385 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| LAPS | Cancellation because of no payment of annual fees |