JP6180149B2 - Terminal apparatus and control method - Google Patents

Terminal apparatus and control method Download PDFInfo

- Publication number

- JP6180149B2 JP6180149B2 JP2013067676A JP2013067676A JP6180149B2 JP 6180149 B2 JP6180149 B2 JP 6180149B2 JP 2013067676 A JP2013067676 A JP 2013067676A JP 2013067676 A JP2013067676 A JP 2013067676A JP 6180149 B2 JP6180149 B2 JP 6180149B2

- Authority

- JP

- Japan

- Prior art keywords

- information

- maintenance

- server

- unit

- history

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

- 238000000034 method Methods 0.000 title claims description 16

- 238000012545 processing Methods 0.000 claims description 37

- 238000004458 analytical method Methods 0.000 claims description 35

- 230000005540 biological transmission Effects 0.000 claims description 15

- 238000012423 maintenance Methods 0.000 description 255

- 238000004891 communication Methods 0.000 description 36

- 238000007726 management method Methods 0.000 description 24

- 238000010586 diagram Methods 0.000 description 18

- 230000006870 function Effects 0.000 description 12

- 238000005516 engineering process Methods 0.000 description 7

- 239000003795 chemical substances by application Substances 0.000 description 5

- 230000007613 environmental effect Effects 0.000 description 2

- 239000004973 liquid crystal related substance Substances 0.000 description 2

- 239000000126 substance Substances 0.000 description 2

- 241000700605 Viruses Species 0.000 description 1

- 238000009825 accumulation Methods 0.000 description 1

- 230000036772 blood pressure Effects 0.000 description 1

- 230000036760 body temperature Effects 0.000 description 1

- 238000004422 calculation algorithm Methods 0.000 description 1

- 238000004364 calculation method Methods 0.000 description 1

- 238000003745 diagnosis Methods 0.000 description 1

- 229940079593 drug Drugs 0.000 description 1

- 239000003814 drug Substances 0.000 description 1

- 230000000694 effects Effects 0.000 description 1

- 238000012986 modification Methods 0.000 description 1

- 230000004048 modification Effects 0.000 description 1

- 238000013515 script Methods 0.000 description 1

- 239000004065 semiconductor Substances 0.000 description 1

- 238000013024 troubleshooting Methods 0.000 description 1

- 238000005406 washing Methods 0.000 description 1

Images

Landscapes

- Management, Administration, Business Operations System, And Electronic Commerce (AREA)

Description

本発明は、端末装置等に関する。 The present invention relates to a terminal device and the like.

顧客電子機器に対して保守作業を実施する場合には、保守作業員が保守ノウハウの格納された保守端末を携帯して顧客先において当該ネットワークに接続して顧客電子機器のRAS情報を取得し、保守作業を実施する。近年では、保守センターが顧客電子機器のRAS情報等各種情報をネットワーク経由で受信し、受信した情報と保守センター内の保守ノウハウをもとに、保守作業を実施する場合もある。 When performing maintenance work on a customer electronic device, a maintenance worker carries a maintenance terminal in which maintenance know-how is stored, connects to the network at the customer site, acquires RAS information of the customer electronic device, Perform maintenance work. In recent years, there are cases where a maintenance center receives various information such as RAS information of customer electronic devices via a network, and performs maintenance work based on the received information and maintenance know-how in the maintenance center.

この方法によれば顧客電子機器の詳細情報と保守センター内の膨大な保守ノウハウを突き合わせることができ、的確な保守作業が実施できる。 According to this method, detailed information on customer electronic equipment can be matched with a vast amount of maintenance know-how in the maintenance center, and accurate maintenance work can be performed.

しかしながら、上述した従来技術を適用しようとすると顧客側からセキュリティの問題で接続を許可されないケースが多い。本発明は顧客のセキュリティを確保しつつ、ネットワーク経由で保守端末と保守センターを接続することにより適切な保守作業を実現しようとするものである。 However, there are many cases in which connection is not permitted from the customer side due to security problems when applying the above-described conventional technology. The present invention intends to realize appropriate maintenance work by connecting a maintenance terminal and a maintenance center via a network while ensuring the security of a customer.

1つの側面では、上記に鑑みてなされたものであって、顧客のセキュリティを確保しつつ、ネットワーク経由で保守端末と保守センターを接続することにより適切な保守作業を実現できる端末装置および制御方法を提供することを目的とする。 In one aspect, a terminal device and a control method that have been made in view of the above and can realize appropriate maintenance work by connecting a maintenance terminal and a maintenance center via a network while ensuring customer security. The purpose is to provide.

第1の案では、端末装置は、取得部と、送信部と、受信部と、履歴送信部とを有する。取得部は、近距離ネットワークを介して、サーバへの送信を許可されていない第1情報およびサーバへの送信を許可された第2情報を電子機器から取得する。送信部は、第2情報を、遠距離ネットワークを介してサーバに送信する。受信部は、第2情報に対応する第3情報を前記サーバから受信する。履歴送信部は、取得部、送信部、受信部の処理の履歴情報を生成し、生成した履歴情報を、サーバに送信する。 In the first proposal, the terminal device includes an acquisition unit, a transmission unit, a reception unit, and a history transmission unit. The acquisition unit acquires, from the electronic device, first information that is not permitted to be transmitted to the server and second information that is permitted to be transmitted to the server via the short-distance network. The transmission unit transmits the second information to the server via the long-distance network. The receiving unit receives third information corresponding to the second information from the server. The history transmission unit generates history information of processing of the acquisition unit, the transmission unit, and the reception unit, and transmits the generated history information to the server.

本発明の1実施態様によれば、顧客のセキュリティを確保しつつ、ネットワーク経由で保守端末と保守センターを接続することにより適切な保守作業を実現できる。 According to one embodiment of the present invention, an appropriate maintenance operation can be realized by connecting a maintenance terminal and a maintenance center via a network while ensuring customer security.

以下に、本願の開示する端末装置および制御方法の実施例を図面に基づいて詳細に説明する。なお、この実施例によりこの発明が限定されるものではない。 Embodiments of a terminal device and a control method disclosed in the present application will be described below in detail with reference to the drawings. Note that the present invention is not limited to the embodiments.

例えば、保守作業を行う場合には、RAS情報を電子機器からネットワークを介して入手し、保守端末に内蔵されている診断機能によって障害情報を判断する。しかしながら保守作業員にとってRAS情報のみでは的確な判断が下せない。また、保守端末に内蔵される診断機能は限定されているため、保守センター内に蓄積された保守ノウハウを参照したい場合がある。この二つを実現するためには顧客電子機器内の運用情報を前記ネットワークによって入手し、また、保守センターとネットワークによって接続して保守センター内の保守ナレッジを入手する必要がある。この場合、顧客からみると保守端末を経由して顧客電子機器と保守センターがネットワークで接続されているようにみえる。ここにセキュリティ上の顧客の疑義が発生する。その疑義の内容は保守端末を経由して顧客の運用情報が保守センターに流れる。もう一点は保守センター内から何らかの操作が顧客電子機器に行われる可能性がある。しかし、上記にみたように保守作業において必要なのは、顧客電子機器から保守端末が情報を入手、かつ、保守センターから保守端末が情報を入手するの二点のみである。よって、顧客に対して保守端末経由で顧客電子機器と保守センターが接続されているようにみえてもその内実が保守端末から顧客電子機器にも保守センターにも情報送出が行われないことが保証されれば上記接続が許諾される可能性がある。 For example, when maintenance work is performed, RAS information is obtained from an electronic device via a network, and failure information is determined by a diagnostic function built in the maintenance terminal. However, an accurate judgment cannot be made only by RAS information for maintenance workers. In addition, since the diagnosis function built in the maintenance terminal is limited, there are cases where it is desired to refer to the maintenance know-how accumulated in the maintenance center. In order to realize the two, it is necessary to obtain operation information in the customer electronic device through the network, and to obtain maintenance knowledge in the maintenance center by connecting to the maintenance center through the network. In this case, when viewed from the customer, it seems that the customer electronic device and the maintenance center are connected via the maintenance terminal via the network. This is where security customers question. As for the content of the suspicion, customer operation information flows to the maintenance center via the maintenance terminal. Another point is that some operation may be performed on the customer's electronic equipment from within the maintenance center. However, as described above, only two points are necessary in the maintenance work: the maintenance terminal obtains information from the customer electronic device and the maintenance terminal obtains information from the maintenance center. Therefore, even if it seems that the customer electronic device and the maintenance center are connected to the customer via the maintenance terminal, it is guaranteed that the information will not be sent from the maintenance terminal to the customer electronic device or the maintenance center. If so, the above connection may be permitted.

さらには保守センターとしては保守ナレッジ蓄積のために顧客電子機器のRAS情報は蓄積したい。また、保守作業の履歴も蓄積したい。また、当然保守センターの保守ナレッジに対する問い合わせの電文は保守端末から保守センターに送出される。上記3種の限定された情報については例外として保守端末から保守センターへの情報の送出が許諾される必要がある。そのためには、保守端末から保守センターに送出される情報が上記3種の情報に限定されることを保証する必要がある。 Furthermore, the maintenance center wants to accumulate RAS information of customer electronic devices for the maintenance knowledge accumulation. I also want to accumulate the history of maintenance work. Naturally, an inquiry message for the maintenance knowledge of the maintenance center is sent from the maintenance terminal to the maintenance center. As an exception to the above three types of limited information, it is necessary to permit transmission of information from the maintenance terminal to the maintenance center. For this purpose, it is necessary to ensure that the information sent from the maintenance terminal to the maintenance center is limited to the above three types of information.

上記の点に鑑みて、本実施例に示すシステムでは、顧客のセキュリティを確保しつつ、ネットワーク経由で保守端末と保守センターを接続することにより適切な保守作業を実現可能とする。 In view of the above points, in the system shown in this embodiment, appropriate maintenance work can be realized by connecting the maintenance terminal and the maintenance center via the network while ensuring the security of the customer.

本実施例に係るシステムの構成について説明する。図1は、本実施例に係るシステムの運用概要を示す図である。図1に示すように、このシステムは、顧客システム10と、保守端末100と、保守センター300とを有する。顧客システム10は、社内LAN(Local Area Network)、無線等のネットワークを介して、保守端末100に接続される。また、保守端末100および保守センター300は、社外のネットワーク50を介して相互に接続される。保守センター300は、保守サーバ200を有する。また、保守センター300は、EMA(環境管理)局400にネットワークを介して接続される。

The configuration of the system according to the present embodiment will be described. FIG. 1 is a diagram illustrating an outline of operation of the system according to the present embodiment. As shown in FIG. 1, this system includes a

顧客システム10は、電子機器20を有する。電子機器20は、例えば、PC(Personal Computer)、サーバ、プリンタ、ネットワーク機器、外部ストレージ、冷蔵庫、洗濯機、テレビ、ステレオコンポ、医療機器または工作機器等に対応する。

The

電子機器20は、エージェントプログラムを有している。例えば、電子機器20は、保守端末100に接続されると、エージェントプログラムを実行してエージェント(agent)を起動する。エージェントは、運用情報とRAS情報を取得し、保守端末100に送信する。

The

運用情報は、社外のネットワーク50を介して保守センター300への送信が許可されていない情報である。運用情報の内容は、顧客の業務にかかる情報や履歴、また医療機器等にあっては、医療にかかる情報、体温、血圧、服薬、医療行為等である。

The operation information is information that is not permitted to be transmitted to the

RAS(Reliability Availability Serviceability)情報とは、ハードウェア、ソフトウェアの障害の予兆検知のために、また、障害発生時の対応を迅速かつ的確に行うために当該ハードウェアやソフトウェアの動作の履歴を取得蓄積した情報等である。例えば、ハードウェアの軽微なエラー発生時のエラーコード、ハードウェアが自動修復した軽微な障害の履歴等である。この情報は顧客の業務情報を含まないので、RAS情報は、社外のネットワーク50を介して保守センター300への送信が許可されている情報である。その他にも、RAS情報には、エラーの発生した電子機器を特定する情報、エラーの発生した日時などを含んでいても良い。このRAS情報は顧客業務に依存しないので保守センター内に汎用的に保守ナレッジとして蓄積可能である。

RAS (Reliability Availability Serviceability) information is used to detect and predict hardware and software failures, and to collect and store the history of hardware and software operations in order to respond quickly and accurately when a failure occurs. Information. For example, an error code when a hardware minor error occurs, a history of minor faults automatically repaired by the hardware, and the like. Since this information does not include customer business information, the RAS information is information that is permitted to be transmitted to the

保守端末100は、顧客システム10から取得する運用情報およびRAS情報と、保守センター300から得られる最新の保守ナレッジ情報を基にして、顧客の業務状況に応じた適切な保守を行う装置である。

The

例えば、保守ナレッジ情報には、RAS情報に対応する複数種類の障害被疑部品の情報が含まれる。障害対応にあたる保守員が携帯する保守端末100は、当該電子機器から取得した運用情報(この運用情報は保守端末内にとどまり保守センターには送られない)と、当該電子機器から取得した当該電子機器のRAS情報と、当該電子機器のRAS情報を保守センターが受信することにより保守センター側が必要と判定し、保守端末に送信した保守センター内の保守ナレッジ情報との3つの情報によって適切な障害被疑部品を特定する。なお、保守端末100は、保守作業が完了した時点で保守端末100内に記録されている障害対処履歴情報を保守センターに送信する。保守センターは障害対処履歴情報を保守ナレッジに蓄積する。また、作業完了情報も併せて保守センターに送信する。そののち、保守端末100は端末内のデータの初期化を行い、顧客システム10から取得した運用情報とRAS情報と保守ナレッジおよび障害対処履歴等の記憶部の情報を消去する。なお、これは例示であって定期保守時等においても同様の保守作業を行う。

For example, the maintenance knowledge information includes information on a plurality of types of suspected failure parts corresponding to the RAS information. The

保守センター300は、保守端末100から送信されるRAS情報と障害対処履歴等を保守センター内の保守ナレッジに蓄積し、保守作業実施ごとに最新化を図る。また、当然のことながら、適宜送られてくる技術情報に基づくナレッジの最新化も行う。また、保守センター300は、保守端末100から送られてくる保守端末100と電子機器20との間のすべての通信内容を含む通信履歴と、保守端末100と保守サーバ200との間のすべての通信内容を含む通信履歴を保存するとともに、それぞれの通信履歴のハッシュ値を計算して保守サーバ200内に保存して、または保存せずに、それぞれのハッシュ値をEMA局400に送信する。このハッシュ値には通信履歴に関する属性情報、例えば通信機器対の名称、通信機器ID、通信時刻等が付随してもよい。EMA局400は、保守センター300から送付されてきたハッシュ値をその属性情報とともに保存する。また、このハッシュ値とそれに付随する属性情報は電子署名を付してもよい。なお、このハッシュ値の算出にあたっては、適宜ポリシーを定め、そのポリシーにしたがって実行する。

The

EMA局400は、特許第4818664号公報に開示される環境管理局に類するものである。EMA局400は、図2で示される保守端末を構成するTPMチップに類するものを局内に含む。EMA局400は、例えば、電子機器20等の顧客の機器に組み込まれているソフトウェアやハードウェアの正規品情報を管理し、必要に応じ保守端末や保守センター等の監査を行う機能を有する。なお、保守端末や保守センター等の認証にかかる行為は従来技術であるPKIシステムに従う。その際に、署名鍵管理等については、IETF RFC5792/5793に開示されているTCG技術を応用してもよい。

The

ところで、図1に示した保守端末100および保守センター300の保守サーバ200、EMA局400は、例えば、TCG(Trusted Computing Group)技術を利用して、セキュアにデータ通信を実行することを前提とする。

The

本実施例で利用するTCG技術の一例について説明する。インターネットに接続される端末、デバイスは常にセキュリティの脅威に曝され、ウィルス、スパイウェア、その他悪質なスクリプト、不正アクセス等により、プラットフォームを構成するソフトウェア構造に予期せぬ改変が加えられる場合がある。このようなリスクに対して、TCGでは、プラットフォームの信頼性を保障することにより、安全なコンピューティング環境を実現する。ここで、プラットフォームとは、ハードウェア、OS、アプリケーション等を示す。 An example of the TCG technology used in this embodiment will be described. Terminals and devices connected to the Internet are constantly exposed to security threats, and there are cases where unexpected modifications are made to the software structure that constitutes the platform due to viruses, spyware, other malicious scripts, unauthorized access, and the like. For such risks, TCG realizes a safe computing environment by ensuring the reliability of the platform. Here, the platform indicates hardware, OS, application, and the like.

例えば、ソフトウェアの改竄という脅威に対して、従来のソフトウェアのみに依存するセキュリティ対策には限界がある。このため、TCGでは、TPM(Trusted Platform Module)チップをプラットフォームに埋め込み、かかるTPMチップを信頼のルートとして、改竄が極めて困難な、信頼できるコンピューティング環境を構築している。また、TPMチップを利用することで、ハードウェアベースのデータ・証明書の保護、安全な暗号処理環境を実現できる。 For example, there is a limit to conventional security measures that depend only on software against the threat of software tampering. For this reason, TCG embeds a TPM (Trusted Platform Module) chip in the platform and uses the TPM chip as a trust route to construct a reliable computing environment that is extremely difficult to falsify. Further, by using the TPM chip, hardware-based data / certificate protection and a secure cryptographic processing environment can be realized.

次に、TPMチップについて説明する。TPMチップは、電子機器にバインドされるバードウェアのチップであり、耐タンパー性を持つ。TPMチップは電子機器から取り外しができないように、電子機器の主要な構成パーツに物理的にバインドされる。例えば、電子機器の構成パーツは、マザーボード等に対応する。TPMチップは、実装される機能、メモリ領域、プロセッサ・パワーを極力抑えて設計されているため、低コストで製造でき、様々な電子機器やプラットフォームに適用できる。 Next, the TPM chip will be described. The TPM chip is a birdware chip bound to an electronic device and has tamper resistance. The TPM chip is physically bound to the main components of the electronic device so that it cannot be removed from the electronic device. For example, the component parts of the electronic device correspond to a motherboard or the like. Since the TPM chip is designed with the functions, memory area, and processor power to be minimized, it can be manufactured at low cost and can be applied to various electronic devices and platforms.

例えば、TPMの機能には、RSA(Rivest Shamir Adleman)秘密鍵の生成・保管する機能、RSA秘密鍵による署名、暗号化、復号する機能が含まれる。RSAでは、秘密鍵と公開鍵とのペアを作成する。また、TPMの機能には、SHA−1(Secure Hash Algorithm 1)のハッシュ演算する機能、電子機器の環境情報を保持する機能が含まれる。TPMは、バインドされた電子機器が起動した時点で、BIOS、OSloader、OSカーネルへのブートプロセスにおけるソフトウェアコードを計測し、計測したソフトウェアコードをハッシュ化して、TPM内部のレジスタに登録する。また、TPMは、バインドされた電子機器のハードウェアの情報を収集し、ハードウェアの情報をハッシュ化して、TPM内部のレジスタに登録する。 For example, the functions of the TPM include a function for generating and storing an RSA (Rivest Shamir Adleman) secret key, and a function for signing, encrypting, and decrypting with an RSA secret key. In RSA, a pair of a private key and a public key is created. In addition, the functions of the TPM include a function for performing a hash calculation of SHA-1 (Secure Hash Algorithm 1) and a function for holding environment information of the electronic device. When the bound electronic device is activated, the TPM measures the software code in the boot process to the BIOS, OSloader, and OS kernel, hashs the measured software code, and registers it in a register inside the TPM. Further, the TPM collects hardware information of the bound electronic device, hashes the hardware information, and registers the hashed information in a register in the TPM.

TCG技術では、上位のアプリケーションやライブラリからハードウェア・デバイスであるTPMチップを利用するためソフトウェア・スタックとソフトウェアインターフェースを規定する。このソフトウェア・スタックはTSS(TCG Software Stack)と呼ばれ、リソースが制限されるTPMチップの機能を保管するソフトウェアモジュールから構成されている。電子機器のアプリケーションは、TSSの提供するインタフェースを利用して、上述したTPMチップの機能にアクセスすることができる。TPMチップは、顧客システム側のTPMチップでハッシュ値を採取する際のルールをハッシュ化及び署名付与して管理することで、ハッシュ値採取の正当性を担保するものである。しかも、TPMチップは、必要に応じて、現時点でのルール及び署名をチェックすることで、ルールの非改竄性を証明する。その結果、TPMチップは、TPMチップ側で非改竄性が証明されたルールを参照しながら運用することでハッシュ値を採取する際のルールに改竄がないことを保証する。 In the TCG technology, a software stack and a software interface are defined in order to use a TPM chip that is a hardware device from a higher-level application or library. This software stack is called TSS (TCG Software Stack), and is composed of software modules that store the functions of TPM chips whose resources are limited. The application of the electronic device can access the function of the TPM chip described above using the interface provided by the TSS. The TPM chip ensures the validity of hash value collection by managing the rules for collecting hash values with the TPM chip on the customer system side by hashing and adding a signature. Moreover, the TPM chip proves the non-falsification of the rule by checking the current rule and signature as necessary. As a result, the TPM chip ensures that there is no falsification in the rules for collecting hash values by referring to the rules that have been proven to be non-falsified on the TPM chip side.

次に、図1に示した保守端末100の構成について説明する。図2は、本実施例に係る保守端末の構成を示す図である。図2に示すように、この保守端末100は、通信部110、入力部120、表示部130、インタフェース部140、TPMチップ150、記憶部160、制御部170を有する。各部110〜170は、バス180によって相互に接続される。

Next, the configuration of the

通信部110は、社外のネットワーク50を介して他の装置とデータ通信を行う処理部である。例えば、通信部110は、ネットワーク50を介して、保守サーバ200とデータをやり取りする。また、通信部110は、社内のネットワークを介して、顧客システム10とデータ通信を行う。後述する制御部170は、通信部110を介して、電子機器20a、保守サーバ200とデータをやり取りする。

The communication unit 110 is a processing unit that performs data communication with other devices via the

入力部120は、各種の情報を保守端末100に入力する入力装置である。例えば、入力部120は、キーボードやマウス、タッチパネルなどに対応する。表示部130は、制御部170から出力される各種の情報を表示する表示装置である。例えば、表示部130は、液晶ディスプレイやタッチパネル等に対応する。インタフェース部140は、各種の外部装置と接続するインタフェースである。

The input unit 120 is an input device that inputs various types of information to the

TPMチップ150は、上述したTCG技術に準拠するTPMチップである。例えば、TPMチップ150は、後述する制御部170が保守サーバ200に送信する情報に、TPMチップ150に格納された秘密鍵によって電子署名を付与する。

The

記憶部160は、運用情報161、RAS情報162、保守ナレッジ情報163、交換順位情報164、障害対処履歴情報165を記憶する記憶装置である。例えば、記憶部160は、RAM(Random Access Memory)に対応する。すなわち、電源供給が停止されると、記憶部160に記憶された情報は消去される。

The storage unit 160 is a storage device that stores

記憶部160は、情報エリア160a、保守エリア160b、分析エリア160cを有する。情報エリア160aには、保守サーバ200に送信することが許可されていない情報が格納される。例えば、情報エリア160aには、運用情報161が格納される。保守エリア160bには、保守サーバ200に送信することが許可されている情報が格納される。例えば、保守エリア160bには、RAS情報162が格納される。また、保守エリア160bには、交換順位情報164および障害対処履歴情報165が格納される。

The storage unit 160 includes an

分析エリア160cは、後述する分析部175が作業を行う作業領域である。例えば、分析エリア160cには、保守ナレッジ情報163が格納される。また、情報エリア160aの運用情報161は読み出されて分析エリア160cに格納される。保守エリア160bのRAS情報162は読み出されて分析エリア160cに格納される。

The

運用情報161は、顧客システム10の電子機器20から取得する情報である。上記のように、運用情報161は、業務ログ、機器構成、ソフト構成、IPアドレス等の構成情報等を含む。また、業務ログは、例えば、顧客システム10の各電子機器20の稼働実績の履歴を含む情報である。この業務ログは、社外のネットワーク50を介して保守センター300への送信が許可されていない情報である。

The

RAS情報162は、顧客システム10の電子機器20から取得する情報である。RAS情報162は、上記のように、ハードウェア、ソフトウェアの障害の予兆検知のために、また、障害発生時の対応を迅速かつ的確に行うために当該ハードウェアやソフトウェアの動作の履歴を取得蓄積した情報である。

The

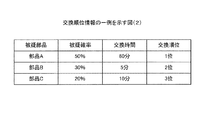

保守ナレッジ情報163は、RAS情報に対応する複数の障害被疑部品の情報が含まれる。図3は、保守ナレッジ情報のデータ構造の一例を示す図である。図3に示す例では、この保守ナレッジ情報163は、被疑部品と、被疑確率と、交換時間とを対応付ける。被疑部品は、障害を引き起こした可能性のある部品を一意に特定する情報である。被疑確率は、障害を引き起こした部品であることを示す確からしさを示す値であり、数値が高い部品ほど、より障害を引き起こした可能性が高いことを示す。交換時間は、該当する部品を交換するのに要する時間を示す。

The

図3において、例えば、被疑部品「部品A」は、被疑部品である可能性が「50%」であり、部品Aを交換するのに要する時間が「60分」となる。 In FIG. 3, for example, the suspected part “part A” has the possibility of being a suspected part “50%”, and the time required to replace the part A is “60 minutes”.

交換順位情報163は、被疑部品の交換順位を示す情報である。交換順位情報の具体的な説明は後述する。

The

障害対処履歴情報165は、保守端末100が実行した処理の履歴の情報を含む。例えば、障害対処履歴情報165には、送受信したデータの方向やデータの実体、情報の種別、情報の出所、情報の行き先、情報を処理したタイミング、作業者の情報が含まれる。すなわち、後述する制御部170が実行する処理の履歴が全て、障害対処履歴情報165に含まれることとなる。制御部170に関する詳しい説明は後述する。

The failure handling history information 165 includes information on the history of processing executed by the

次に、制御部170について説明する。制御部170は、取得部171、格納処理部172、送信部173、受信部174、分析部175、履歴生成部176、判定部177、初期化部178を有する。制御部170は、例えば、ASIC(Application Specific Integrated Circuit)や、FPGA(Field Programmable Gate Array)などの集積装置に対応する。また、制御部170は、例えば、CPU(Central Processing Unit)やMPU(Micro Processing Unit)等の電子回路に対応する。

Next, the

取得部171は、電子機器20aのエージェントとデータ通信を実行して、エージェントから運用情報およびRAS情報を取得する処理部である。取得部171は、運用情報およびRAS情報を、格納処理部172に出力する。

The

格納処理部172は、運用情報を記憶部160の情報エリア160aに格納し、RAS情報を記憶部160の保守エリア160bに格納する。情報エリア160aに格納された運用情報を、運用情報161と表記する。保守エリア160bに格納されたRAS情報をRAS情報162と表記する。

The

送信部173は、保守エリア160bに格納されたRAS情報162を、保守サーバ200に送信する処理部である。送信部173は、TPMチップ150に電子署名付与の依頼を行うことで、RAS情報162に電子署名を付与し、RAS情報162を保守サーバ200に送信する。送信部173は、保守サーバ200のTPMチップの秘密鍵と対になる公開鍵を用いて、RAS情報162を暗号化し、保守サーバ200にRAS情報を送信しても良い。

The

受信部174は、保守サーバ200から、RAS情報162に対応する保守ナレッジ情報163を受信する処理部である。受信部174は、受信した保守ナレッジ情報を、記憶部160の分析エリア160cに格納する。分析エリア160cに格納された保守ナレッジ情報を、保守ナレッジ情報163と表記する。

The receiving

保守サーバ200から送信される保守ナレッジ情報には、保守サーバ200のTPMチップによって生成された電子署名が付与されている。受信部174は、保守サーバ200のTPMチップの秘密鍵と対になる公開鍵と、保守ナレッジ情報163と、保守ナレッジ情報163に付与された電子署名を基にして、保守ナレッジ情報163が適切であるか否かを判定する。受信部174は、保守ナレッジ情報163が適切である場合に、保守ナレッジ情報163を、分析エリア160cに格納する。

The maintenance knowledge information transmitted from the

また、受信部174は、保守ナレッジ情報163が暗号化されている場合には、TPMチップ150に保守ナレッジ情報163の復号を要求し、復号された保守ナレッジ情報163を、分析エリア160cに格納する。

Further, when the

分析部175は、情報エリア160aの運用情報161を分析エリア160cに移動する。分析部175は、保守エリア160bのRAS情報162を分析エリア160cに移動する。そして、分析部175は、運用情報161、RAS情報162、保守ナレッジ情報163を基にして、障害被疑部品の最適な交換順位を判定する。

The analysis unit 175 moves the

ここで、分析部175が、被疑部品の最適な交換順序を判定する処理の一例について説明する。まず、分析部175は、運用情報161を基にして、各時刻の各電子機器20の平均稼働率を求める。分析部175は、求めた各時刻の各電子機器20の平均稼働率を参照し、平均稼働率が閾値以上となる時刻を特定する。以下の説明において、現在時刻よりも後の時刻であり、現時時刻に最も近い平均稼働率が閾値以上となる時刻を目標時刻と表記する。

Here, an example of processing in which the analysis unit 175 determines the optimum replacement order of the suspected part will be described. First, the analysis unit 175 obtains the average operating rate of each

続いて、分析部175は、現在時刻と目標時刻との差を算出する。以下の説明では、現在時刻と目標時刻との差を、差分時間と表記する。分析部175は、保守ナレッジ情報163に含まれる各被疑部品の交換時間をそれぞれ合計した合計時間と、差分時間との関係から、最適な交換順序を判定する。なお、分析部175は、RAS情報162を基にして、被疑部品のうち、障害の発生していない被疑部品を取り除いた上で、下記の処理を実行する。例えば、被疑部品のうち、エラーコードが発生していない被疑部品は、障害が発生した部品ではないため、分析部175は、被疑部品から取り除く。

Subsequently, the analysis unit 175 calculates the difference between the current time and the target time. In the following description, the difference between the current time and the target time is expressed as a difference time. The analysis unit 175 determines an optimal replacement order from the relationship between the total time obtained by adding the replacement times of the suspected parts included in the

合計時間が差分時間よりも大きい場合について説明する。この場合、分析部175は、交換時間の少ない被疑部品を優先させて、交換順位を判定し、交換順位情報を生成する。例えば、保守ナレッジ情報163を図3に示すものとすると、分析部175は、図4に示す交換順位情報164を生成する。図4は、交換順位情報の一例を示す図(1)である。図4に示すように、交換順位情報164は、交換時間が最も少ない被疑部品「部品B」が交換順位「1位」となり、次いで、被疑部品「部品C」が「2位」、被疑部品「部品A」が「3位」となる。

A case where the total time is larger than the difference time will be described. In this case, the analysis unit 175 gives priority to the suspected part having a short replacement time, determines the replacement order, and generates replacement order information. For example, when the

合計時間が差分時間以上の場合について説明する。この場合、分析部175は、被疑確率の高い被疑部品を優先させて、交換順位を判定し、交換順位情報を生成する。例えば、保守ナレッジ情報163を、図3に示すものとすると、分析部175は、図5に示す交換順位情報を生成する。図5は、交換順位情報の一例を示す図(2)である。図5に示すように、交換順位情報164は、日日確率が最も高い被疑部品「部品A」が交換順位「1位」となり、ついで、被疑部品「部品B」が「2位」、被疑部品「部品C」が「3位」となる。

A case where the total time is equal to or greater than the difference time will be described. In this case, the analysis unit 175 gives priority to the suspicious component having a high suspicion probability, determines the replacement order, and generates replacement order information. For example, assuming that the

分析部175は、生成した交換順位情報164を表示部130に表示させる。図6は、交換順位情報を表示する表示画面の一例を示す図である。分析部175は、目標時刻の情報も合わせて表示部130に表示させても良い。例えば、図6の補足情報が、目標時刻に対応する。また、分析部175は、交換順位情報を、保守エリア160bに格納する。

The analysis unit 175 displays the generated replacement order information 164 on the

履歴生成部176は、取得部171、格納処理部172、送信部173、受信部174、分析部175の処理を監視し、各部171〜175が実行した処理の履歴を、障害対処履歴情報165として生成する処理部である。例えば、履歴生成部176は、受信部171が受信した、運用情報161、RAS情報162の実体、各情報を受信した時刻、各情報の出所、各情報に対して処理を行った時刻の情報を、障害対処履歴情報165に残す。また、履歴生成部176は、送信部173が送信したRAS情報162の実体、RAS情報162を送信した時刻、RAS情報162の出所、RAS情報162に対して処理を行った時刻の情報を、障害対処履歴情報165に残す。また、履歴生成部176は、受信部175が受信した保守ナレッジ情報163の実体、保守ナレッジ情報163を送信した時刻、保守ナレッジ情報163の出所、保守ナレッジ情報163に対して処理を行った時刻の情報を、障害対処履歴情報165に残す。履歴生成部176は、障害対処履歴情報165を、保守エリア160bに格納する。なお、保守作業員の情報は、入力部120を介して取得するものとする。

The history generation unit 176 monitors the processing of the

判定部177は、保守作業が完了したか否かを判定する処理部である。例えば、判定部177は、入力部120を介して、保守作業員から、交換作業が完了した旨の情報を取得した場合に、電子機器20aとデータ通信を行って、顧客システム10が正常に動作しているか否かの情報を取得する。

The determination unit 177 is a processing unit that determines whether or not the maintenance work has been completed. For example, the determination unit 177 performs data communication with the electronic device 20a when the information indicating that the replacement work is completed is obtained from the maintenance worker via the input unit 120, and the

判定部177は、顧客システム10が正常に動作している場合には、保守情報を生成し、生成した保守情報を、保守サーバ300に送信する。保守情報には、交換順位情報164、障害対処履歴情報165が含まれる。また、保守情報は、TPMチップ150によって電子署名が付与される。判定部177は、保守情報を保守サーバ200に送信した後に、初期化依頼を、初期化部178に出力する。

When the

初期化部178は、判定部177から初期化依頼を受け付けた場合に、記憶部160の情報エリア160a、保守エリア160b、分析エリア160cに格納された情報を全て消去する。初期化部178は、初期化が完了した旨を示す初期化完了情報を、保守サーバ200に送信する。初期化完了情報は、TPMチップ150によって電子署名が付与される。

When the

初期化部178は、初期化完了情報を送信した後、保守サーバ200から、作業完了報告情報を受信した場合には、受信した作業完了報告情報を、表示部130に表示させる。図7は、作業完了情報を表示する表示画面の一例を示す図である。

The

次に、図1に示した保守センター300に含まれる保守サーバ200の構成について説明する。図8は、本実施例に係る保守サーバの構成を示す図である。図8に示すように、この保守サーバ200は、通信部210、入力部220、表示部230、インタフェース部240、TPMチップ250、記憶部260、制御部270を有する。各部210〜270は、バス280によって相互に接続される。

Next, the configuration of the

通信部210は、社外のネットワーク50を介して他の装置とデータ通信を行う処理部である。例えば、通信部210は、ネットワーク50を介して、保守端末100とデータをやり取りする。後述する制御部270は、通信部210を介して、保守端末100とデータをやり取りする。

The

入力部220は、各種の情報を保守サーバ200に入力する入力装置である。例えば、入力部220は、キーボードやマウス、タッチパネルなどに対応する。表示部230は、制御部270から出力される各種の情報を表示する表示装置である。例えば、表示部230は、液晶ディスプレイやタッチパネル等に対応する。インタフェース部240は、各種の外部装置と接続するインタフェースである。

The

TPMチップ250は、上述したTCG技術に準拠するTPMチップである。例えば、TPMチップ250は、後述する制御部270が保守端末100に送信する情報に、TPMチップ250に格納された秘密鍵によって電子署名を付与する。また、TPMチップ250は、制御部170によって情報の復号を要求された場合には、TPMチップ250の秘密鍵を用いて、情報を復号する。

The

記憶部260は、保守ナレッジ260aを記憶する記憶装置である。保守ナレッジ260aは、被疑部品判定テーブル261と、保守情報テーブル262と、初期化完了情報テーブル263を有する。例えば、記憶部260は、ハードディスク装置、RAM(Random Access Memory)、ROM(Read Only Memory)、フラッシュメモリ(Flash Memory)などの半導体メモリ素子などの記憶装置に対応する。

The

被疑部品判定テーブル261は、各種のRAS情報と障害の原因となる被疑部品の情報とを対応付けたテーブルである。図9は、被疑部品判定テーブルのデータ構造の一例を示す図である。図9に示すように、この被疑部品判定テーブル261は、RAS情報、被疑部品、被疑確率、交換時間を対応付ける。このうちRAS情報は、障害等を一意に特定する情報である。被疑部品、被疑確率、交換時間に関する説明は、図3に示した被疑部品、被疑確率、交換時間に関する説明と同様である。 The suspected part determination table 261 is a table in which various RAS information and information on a suspected part that causes a failure are associated with each other. FIG. 9 is a diagram illustrating an example of the data structure of the suspected part determination table. As shown in FIG. 9, the suspected part determination table 261 associates RAS information, suspected parts, suspected probabilities, and replacement times. Of these, RAS information is information that uniquely identifies a failure or the like. The explanation about the suspected part, the suspected probability, and the replacement time is the same as the explanation about the suspected part, the suspected probability, and the replacement time shown in FIG.

例えば、図9に示す例では、RAS情報が「RAS情報X1」である場合には、係る障害を引き起こした可能性のある被疑部品は「部品A、部品B、部品C」であることが示されている。また、被疑部品「部品A、部品B、部品C」の被疑確率はそれぞれ「50%、30%、20%」であり、交換時間はそれぞれ「60分、5分、10分」である。 For example, in the example illustrated in FIG. 9, when the RAS information is “RAS information X1”, the suspected parts that may have caused the failure are “part A, part B, and part C”. Has been. Further, the suspicious probabilities of the suspicious parts “part A, part B, part C” are “50%, 30%, 20%”, respectively, and the replacement time is “60 minutes, 5 minutes, 10 minutes”, respectively.

保守情報テーブル262は、保守端末100から受信する保守情報を格納するテーブルである。保守情報には、上記のように、交換順位情報164、障害対処履歴情報165が含まれる。初期化完了情報テーブル263は、保守端末100から受信する初期化完了情報を格納するテーブルである。

The maintenance information table 262 is a table that stores maintenance information received from the

制御部270は、管理部271を有する。制御部270は、例えば、ASICや、FPGAなどの集積装置に対応する。また、制御部270は、例えば、CPU等の電子回路に対応する。

The

管理部271は、保守端末100からRAS情報、保守情報、初期化完了情報を受信し、各種の処理を実行する処理部である。以下では、管理部271が、RAS情報、保守情報、初期化完了情報を受信した場合の処理について順に説明する。なお、情報が暗号化されている場合には、管理部271は、TPMチップ250に復号を依頼するものとする。また、管理部271は、情報に電子署名が付与されている場合には、保守端末100のTPMチップと対になる公開鍵を用いて、電子署名が適切であるか否かを判定し、適切である場合に、下記の処理を実行するものとする。

The management unit 271 is a processing unit that receives RAS information, maintenance information, and initialization completion information from the

管理部271が、保守端末100からRAS情報を受信した場合の処理について説明する。管理部271は、RAS情報と、被疑部品判定テーブル261とを比較して、RAS情報に対応する被疑部品、被疑確率、交換時間を含む保守ナレッジ情報を生成する。管理部271は、保守ナレッジ情報を、保守端末100に送信する。

Processing when the management unit 271 receives RAS information from the

管理部271は、TPMチップ250に電子署名付与の依頼を行うことで、保守ナレッジ情報に電子署名を付与し、保守ナレッジ情報を保守端末100に送信する。また、管理部271は、保守端末100のTPMチップの秘密鍵と対になる公開鍵を用いて、保守ナレッジ情報を暗号化し、保守端末100に送信しても良い。

The management unit 271 requests the

管理部271が、保守端末100から保守情報を受信した場合の処理について説明する。管理部271は、保守情報を、保守情報テーブル262に格納する。管理部271は、保守情報の内容に応じて、被疑部品判定テーブル261を更新しても良い。

Processing when the management unit 271 receives maintenance information from the

管理部271が、初期化完了情報を受信した場合の処理について説明する。管理部271は、初期化完了情報を受信した場合には、初期化完了情報を、初期化完了情報テーブル263に格納する。管理271は、完了報告書情報を生成し、完了報告書情報を、保守端末100に送信する。

Processing when the management unit 271 receives initialization completion information will be described. When the management unit 271 receives the initialization completion information, the management unit 271 stores the initialization completion information in the initialization completion information table 263. The management 271 generates completion report information and transmits the completion report information to the

管理部271は、TPMチップ250に電子署名付与の依頼を行うことで、完了報告書情報に電子署名を付与し、完了報告書情報を保守端末100に送信する。また、管理部271は、保守端末100のTPMチップ150の秘密鍵と対になる公開鍵を用いて、完了報告書情報を暗号化し、保守端末100に送信しても良い。

The management unit 271 assigns an electronic signature to the completion report information by requesting the

更に、管理部271は、保守情報に含まれる障害対処履歴情報を、ハッシュ化して、EMA局400に送信する。管理部271は、例えば、TPMチップ250にハッシュ化を依頼する。ハッシュ化した障害対処履歴情報に、TPM250の電子署名を付与しても良い。EMA局400に送信された、ハッシュ化された障害対処履歴情報は、EMA局400に保管される。

Further, the management unit 271 hashes the failure handling history information included in the maintenance information and transmits the hashed history information to the

次に、本実施例に係る保守端末100および保守サーバ200の処理手順について説明する。図10および図11は、保守端末の処理手順を示すフローチャートである。図10に示すように、保守端末100は、保守端末100と顧客システム10の電子機器20とが接続された場合に(ステップS101)、電子機器20のエージェントプログラムを起動させる(ステップS102)。

Next, processing procedures of the

保守端末100は、エージェントを経由して運用情報およびRAS情報を取得する(ステップS103)。保守端末100は、運用情報を、情報エリア160aに格納し、RAS情報を保守エリア160bに格納する(ステップS104)。保守端末100は、TPMチップ150による電子署名を付与したRAS情報を保守サーバ200に送信する(ステップS105)。

The

保守端末100は、保守ナレッジ情報を受信し、分析エリア160cに保存する(ステップS106)。保守端末100は、情報エリア160aの運用情報161および保守エリア160bのRAS情報162を、分析エリア160cに移動させる(ステップS107)。保守端末100は、交換順位情報を生成し(ステップS108)、図11のステップS109に移行する。

The

図11の説明に移行する。保守端末100は、交換順位情報を表示する(ステップS109)。保守端末100は、交換作業完了を受付(ステップS110)、顧客システム10が正常に動作するか否かを判定する(ステップS111)。保守端末100は、顧客システム10が正常に動作しない場合には(ステップS111,No)、エラーを出力し(ステップS112)、ステップS110に移行する。

The description shifts to the description of FIG. The

保守端末100は、顧客システム10が正常に動作した場合には(ステップS111,Yes)、TPMチップ150による電子署名を付与した保守情報を保守サーバ200に送信する(ステップS113)。例えば、保守情報には、交換順位情報164、障害対処履歴情報165が含まれる。保守端末100は、初期化を行い(ステップS114)、TPMチップ150による電子署名を付与した初期化完了情報を保守サーバ200に送信する(ステップS115)。保守端末100は、保守サーバ200から、完了報告書情報を受信し、表示する(ステップS116)。

When the

図12は、保守センターの処理手順を示すフローチャートである。図12に示すように、保守端末100からRAS情報を受信し(ステップS201)、RAS情報に対応する保守ナレッジ情報を保守端末100に送信する(ステップS202)。 FIG. 12 is a flowchart showing the processing procedure of the maintenance center. As shown in FIG. 12, RAS information is received from the maintenance terminal 100 (step S201), and maintenance knowledge information corresponding to the RAS information is transmitted to the maintenance terminal 100 (step S202).

保守サーバ200は、保守端末100から保守情報を受信し、保守情報を保存する(ステップS203)。保守サーバ200は、保守端末100から初期化完了情報を受信し、初期化完了情報を保存する(ステップS204)。保守サーバ200は、完了報告書情報を保守端末100に送信する(ステップS205)。

The

次に、本実施例に係る保守端末100の効果について説明する。保守端末100は、近距離ネットワークを介して、保守センター300への送信を許可されていない運用情報および保守センター300への送信を許可されたRAS情報を電子機器20から取得する。保守端末100は、RAS情報を、ネットワーク50を介して保守センター300に送信する。保守端末100は、RAS情報に対応する保守ナレッジ情報を保守センター300から受信する。そして、保守端末100は、制御部170の処理履歴を障害対処履歴情報165として残し、障害対処履歴情報を、保守センター300に送信する。保守センター側では、保守端末100から送られてくる保守端末100と電子機器20との間のすべての通信内容を含む通信履歴と、保守端末100と保守サーバー200との間のすべての通信内容を含む通信履歴を保存するとともに、それぞれの通信履歴のハッシュ値を計算して保守サーバー内に保存して、または保存せずに、それぞれのハッシュ値をEMA局400に送信する。このハッシュ値には通信履歴に関する属性情報、例えば通信機器対の名称、通信機器ID、通信時刻等が付随してもよい。EMA局400は、保守センター300から送付されてきたハッシュ値をその属性情報とともに保存する。また、このハッシュ値とそれに付随する属性情報は電子署名を付してもよい。保守センターは通信履歴を改ざんした場合、そのハッシュ値がEMA局に保存されているハッシュ値と異なるものになるため、改ざんが検知されてしまう。したがって、保守センター側が少なくとも故意に通信履歴を改ざんすることはない。これによって、顧客がセキュリティ上の疑義を抱くことなく、保守端末100が取得した顧客電子機器のRAS情報等各種情報と、保守センター内の膨大な保守ノウハウをもとに、的確な保守作業を実施することができる。

Next, effects of the

また、保守端末100は社内のネットワークを介して、電子機器20から運用情報およびRAS情報を取得し、情報エリア160aに運用情報を格納し、保守エリア160bにRAS情報を格納する。保守端末100は、保守エリア160bのRAS情報を、保守サーバ200に送信し、保守サーバ200からRAS情報に対応する保守ナレッジ情報を受信する。このため、保守端末100は、保守サーバ200から得られた保守ナレッジ情報を利用して、適切な保守作業を実行するための情報を保守作業員に通知することができる。

In addition, the

また、保守端末100は、運用情報および保守ナレッジ情報を基にして、交換順位情報を生成し、表示部130に表示させるので、顧客の業務状況によって、顧客装置に対して作業を行える時間が限られている場合であっても、最適な被疑部品の交換順位を提案することができる。例えば、顧客システム10の利用ピーク時が迫っている場合などでも、保守作業員のスキルによらず、一定品質以上の保守サービスを提供することができる。

Further, since the

また、保守端末100は、記憶部160としてRAMを用いる。このため、保守端末100の電源を落とすことで、記憶部160に記憶された顧客の情報を消去することができ、情報漏洩を防止することができる。

The

10 顧客システム

50 ネットワーク

100 保守端末

200 保守サーバ

10

Claims (3)

前記電子機器の障害に関する情報を含む前記第2情報を、遠距離ネットワークを介して前記サーバに送信する送信部と、

前記第2情報の前記電子機器の障害に関する複数の対応方法に関する情報を含む第3情報を前記サーバから受信する受信部と、

前記第1情報および前記第3情報を分析して、前記複数の対応方法の優先順位を特定する分析部と、

前記取得部、前記送信部、前記受信部の処理の履歴情報を生成し、生成した前記履歴情報を、前記サーバに送信する履歴送信部と、

を有することを特徴とする端末装置。 Acquired via the short-range network, not allowed to send to the server, and acquires the second information which is allowed to transmit to the first information and the server containing information of a state of the electronic apparatus from the electronic apparatus And

A transmission unit that transmits the second information including information on a failure of the electronic device to the server via a long-distance network;

A receiving unit for receiving third information from the server including information on a plurality of handling methods related to a failure of the electronic device of the second information;

An analysis unit that analyzes the first information and the third information to identify priorities of the plurality of handling methods;

A history transmission unit that generates history information of processing of the acquisition unit, the transmission unit, and the reception unit, and transmits the generated history information to the server;

The terminal device characterized by having.

前記端末装置が、前記第2情報を、遠距離ネットワークを介して前記サーバに送信し、

前記サーバが、前記第2情報に対応する第3情報を前記端末装置に送信し、

前記端末装置が、前記サーバから前記第3情報を受信し、

前記端末装置が、前記第1情報、前記第2情報、第3情報に対する処理の履歴情報を生成し、生成した履歴情報を前記サーバに送信し、

前記サーバが、前記履歴情報をハッシュ化して他のサーバに送信する

各処理を実行することを特徴とする制御方法。 The terminal device acquires first information that is not permitted to be transmitted to the server and second information that is permitted to be transmitted to the server from the electronic device via the short-distance network,

The terminal device transmits the second information to the server via a long-distance network;

The server transmits third information corresponding to the second information to the terminal device;

The terminal device receives the third information from the server;

The terminal device generates processing history information for the first information, the second information, and the third information, and transmits the generated history information to the server,

The control method, wherein the server executes each process of hashing the history information and transmitting it to another server.

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2013067676A JP6180149B2 (en) | 2013-03-27 | 2013-03-27 | Terminal apparatus and control method |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2013067676A JP6180149B2 (en) | 2013-03-27 | 2013-03-27 | Terminal apparatus and control method |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2014191665A JP2014191665A (en) | 2014-10-06 |

| JP6180149B2 true JP6180149B2 (en) | 2017-08-16 |

Family

ID=51837833

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2013067676A Active JP6180149B2 (en) | 2013-03-27 | 2013-03-27 | Terminal apparatus and control method |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP6180149B2 (en) |

Families Citing this family (1)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US20170171176A1 (en) * | 2015-12-11 | 2017-06-15 | Lenovo Enterprise Solutions (Singapore) Pte. Ltd. | Maintenance credential permitting performance of just maintenance-related actions when computing device requires repair and/or maintenance |

Family Cites Families (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2003032764A (en) * | 2001-07-11 | 2003-01-31 | Dainippon Screen Mfg Co Ltd | Maintenance device, maintenance system and maintenance method |

| US8312118B2 (en) * | 2003-03-24 | 2012-11-13 | Siemens Aktiengesellschaft | Method for remote maintenance of technical devices |

| JP2005258855A (en) * | 2004-03-12 | 2005-09-22 | Securia Co Ltd | Communication history monitoring system and information exchange method |

| JP2006178794A (en) * | 2004-12-24 | 2006-07-06 | Hitachi Electronics Service Co Ltd | Log collection system, thin client and server |

-

2013

- 2013-03-27 JP JP2013067676A patent/JP6180149B2/en active Active

Also Published As

| Publication number | Publication date |

|---|---|

| JP2014191665A (en) | 2014-10-06 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US9497210B2 (en) | Stateless attestation system | |

| Hastings et al. | Weak keys remain widespread in network devices | |

| JP5368637B1 (en) | Time authentication system and time authentication program | |

| CN102947795B (en) | The system and method that secure cloud calculates | |

| KR102581873B1 (en) | Method and apparatus for updating password of electronic device, device and storage medium | |

| CN111245597A (en) | Key management method, system and equipment | |

| CN110770729B (en) | Method and apparatus for proving integrity of virtual machine | |

| CN113785548A (en) | Attestation service for enforcing payload security policies in a data center | |

| US8285984B2 (en) | Secure network extension device and method | |

| JP5990433B2 (en) | Network connection method and electronic device | |

| GB2531770A (en) | Confidential Extracting System Internal Data | |

| JP6063321B2 (en) | Server apparatus and hash value processing method | |

| US9692641B2 (en) | Network connecting method and electronic device | |

| JP6054225B2 (en) | Configuration information management apparatus and configuration information management method | |

| JP6180149B2 (en) | Terminal apparatus and control method | |

| JP6072584B2 (en) | Server apparatus and program management method | |

| JP6284301B2 (en) | Maintenance work determination apparatus and maintenance work determination method | |

| JP6088882B2 (en) | Control apparatus and control method | |

| JP5955165B2 (en) | Management apparatus, management method, and management program | |

| JP6041727B2 (en) | Management apparatus, management method, and management program | |

| JP6063317B2 (en) | Terminal device and determination method | |

| Chi et al. | Detecting Weak Keys in Manufacturing Certificates: A Case Study | |

| JP6253168B2 (en) | Improved tamper resistance of aggregated data | |

| CN113711532A (en) | Distributed or cloud computing system information | |

| JP6151059B2 (en) | Parts management apparatus, parts management method, and parts management program |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20160108 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20161028 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20161108 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20161220 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20170307 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20170524 |

|

| A911 | Transfer to examiner for re-examination before appeal (zenchi) |

Free format text: JAPANESE INTERMEDIATE CODE: A911 Effective date: 20170601 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20170704 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20170718 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6180149 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| S111 | Request for change of ownership or part of ownership |

Free format text: JAPANESE INTERMEDIATE CODE: R313117 |

|

| R360 | Written notification for declining of transfer of rights |

Free format text: JAPANESE INTERMEDIATE CODE: R360 |

|

| R360 | Written notification for declining of transfer of rights |

Free format text: JAPANESE INTERMEDIATE CODE: R360 |

|

| R371 | Transfer withdrawn |

Free format text: JAPANESE INTERMEDIATE CODE: R371 |

|

| S111 | Request for change of ownership or part of ownership |

Free format text: JAPANESE INTERMEDIATE CODE: R313117 |

|

| R350 | Written notification of registration of transfer |

Free format text: JAPANESE INTERMEDIATE CODE: R350 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| S533 | Written request for registration of change of name |

Free format text: JAPANESE INTERMEDIATE CODE: R313533 |

|

| R350 | Written notification of registration of transfer |

Free format text: JAPANESE INTERMEDIATE CODE: R350 |