JP6151059B2 - 部品管理装置、部品管理方法および部品管理プログラム - Google Patents

部品管理装置、部品管理方法および部品管理プログラム Download PDFInfo

- Publication number

- JP6151059B2 JP6151059B2 JP2013065255A JP2013065255A JP6151059B2 JP 6151059 B2 JP6151059 B2 JP 6151059B2 JP 2013065255 A JP2013065255 A JP 2013065255A JP 2013065255 A JP2013065255 A JP 2013065255A JP 6151059 B2 JP6151059 B2 JP 6151059B2

- Authority

- JP

- Japan

- Prior art keywords

- component

- electronic device

- hash value

- configuration information

- unit

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

- 238000007726 management method Methods 0.000 title claims description 19

- 238000012423 maintenance Methods 0.000 claims description 28

- 238000000034 method Methods 0.000 claims description 17

- 238000012545 processing Methods 0.000 description 32

- 230000005540 biological transmission Effects 0.000 description 17

- 238000004140 cleaning Methods 0.000 description 14

- 238000010586 diagram Methods 0.000 description 14

- 230000006870 function Effects 0.000 description 10

- 230000005856 abnormality Effects 0.000 description 7

- 238000004891 communication Methods 0.000 description 7

- 238000005516 engineering process Methods 0.000 description 6

- 230000006866 deterioration Effects 0.000 description 5

- 238000012544 monitoring process Methods 0.000 description 5

- 230000001788 irregular Effects 0.000 description 3

- 238000007639 printing Methods 0.000 description 2

- 238000012546 transfer Methods 0.000 description 2

- 241000700605 Viruses Species 0.000 description 1

- 238000004422 calculation algorithm Methods 0.000 description 1

- 230000015556 catabolic process Effects 0.000 description 1

- 238000006731 degradation reaction Methods 0.000 description 1

- 238000011161 development Methods 0.000 description 1

- 239000000284 extract Substances 0.000 description 1

- 230000010354 integration Effects 0.000 description 1

- 230000000737 periodic effect Effects 0.000 description 1

- 230000002265 prevention Effects 0.000 description 1

- 230000003449 preventive effect Effects 0.000 description 1

- 230000004044 response Effects 0.000 description 1

- 238000013515 script Methods 0.000 description 1

- 238000005406 washing Methods 0.000 description 1

- 239000002699 waste material Substances 0.000 description 1

Images

Landscapes

- Accessory Devices And Overall Control Thereof (AREA)

- Control Or Security For Electrophotography (AREA)

- Management, Administration, Business Operations System, And Electronic Commerce (AREA)

Description

図1は、実施例1の監視システムの全体構成例を示す図である。図1に示す監視システム1は、複数の顧客システム10と、監視センタサーバ30と、保守端末400とを有する。監視センタサーバ30は、例えば、遠隔地にある複数の顧客システム10の状態をリモート監視する。顧客システム10は、監視センタサーバ30が監視対象とする顧客のシステムである。なお、ここでは、1台の顧客システム10を図示したが、あくまで一例であり、監視対象の台数等を限定するものではない。

図2は、顧客システムの構成を示すブロック図である。例えば、顧客システム10は、コンピュータ装置等の電子機器で構成される。本実施例では、一例として、顧客システム10がプリンタである例で説明する。

図4は、監視センタサーバの構成を示すブロック図である。図4に示すように、監視センタサーバ30は、通信部31と、操作部32と、表示部33と、TPMチップ34と、記憶部35と、制御部36とを有する。なお、これらの処理部は、バス41を介して、相互に通信可能に接続される。

図8は、プリンタが実行する処理の流れを示すフローチャートである。図8に示すように、プリンタ10の構成情報収集部16は、送信タイミングに到達すると(S101:Yes)、プリンタ10が有する部品の構成情報を収集する(S102)。

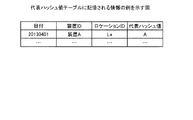

図9は、監視センタサーバが実行する処理の流れを示すフローチャートである。図9に示すように、監視センタサーバ30の代表値比較部37は、代表ハッシュ値が受信されて、監視センタサーバ30内のTPMチップ34によって復号されると(S201:Yes)、受信した代表ハッシュ値を代表ハッシュ値テーブル35bに登録する(S202)。

ところで、実施例1では、今回受信したハッシュ値と前回受信したハッシュ値とが異なる場合に警告メッセージを送信する例を説明したが、これに限定されるものではない。例えば、保守作業中である場合には、警告メッセージの送信を抑制することもできる。

実施例1では、構成情報のハッシュ値を暗号化して送信する例を説明したが、これに限定されるものではなく、ハッシュ値そのものを送信してもよく、構成情報そのものを送信しても、実施例1と同様に処理することができる。また、監視対象の電子機器としてプリンタ10を例に説明したが、これに限定されるものではない。例えば、サーバ、ネットワーク機器、外部ストレージ、携帯電話、スマートフォン、冷蔵庫、洗濯機、テレビ、ステレオコンポ、医療機器や工作機器等であっても良い。

また、本実施例において説明した各処理のうち、自動的におこなわれるものとして説明した処理の全部または一部を手動的におこなうこともできる。あるいは、手動的におこなわれるものとして説明した処理の全部または一部を公知の方法で自動的におこなうこともできる。この他、上記文書中や図面中で示した処理手順、制御手順、具体的名称、各種のデータやパラメータを含む情報については、特記する場合を除いて任意に変更することができる。

11 クリーニングブラシ

12 現像器

13 感光ドラム

14 トナー

15 TPMチップ

16 制御部

17 構成情報収集部

18 送信部

19、41 バス

30 監視センタサーバ

31 通信部

32 操作部

33 表示部

34 TPMチップ

35 記憶部

35a 使用済みテーブル

35b 代表ハッシュ値テーブル

35c 部品ハッシュ値テーブル

36 制御部

37 代表値比較部

38 部品比較部

39 特定部

40 通知部

Claims (6)

- 部品管理装置において、

電子機器に使用された使用済み部品の構成情報のハッシュ値を記憶する使用済み記憶部と、

前記電子機器で使用されている部品の構成情報であって、前記電子機器に搭載された耐タンパー性を持つ第1のチップによって収集されてハッシュ化された前記部品の構成情報を、前記電子機器から受信する受信部と、

前記電子機器に搭載される前記第1のチップと同じルールによって耐タンパー性を担保する、前記部品管理装置に搭載される耐タンパー性を持つ第2のチップを用いて、前記受信部に受信されたハッシュ化された前記部品の構成情報が、前記使用済み記憶部に記憶されているか否かを判定する判定部と、

前記判定部が前記使用済み記憶部に記憶されていると判定した前記部品を特定する特定部と

を有することを特徴とする部品管理装置。 - 前記電子機器で使用される各部品の構成情報のハッシュ値の代表値を記憶する代表値記憶部をさらに有し、

前記受信部は、ハッシュ化された前記各部品の構成情報の前記代表値を受信し、

前記判定部は、前記受信部によって受信された前記代表値が前記代表値記憶部に記憶される前回受信時の代表値と異なる場合に、前記電子機器に対してハッシュ化された各部品の構成情報を要求し、当該要求によって受信された前記各部品の構成情報が、前記使用済み記憶部に記憶されているか否かを判定することを特徴とする請求項1に記載の部品管理装置。 - 前記特定部によって特定された部品を有する電子機器に対して、メッセージを通知する通知部をさらに有することを特徴とする請求項1または2に記載の部品管理装置。

- 前記通知部は、前記特定部によって特定された部品を有する電子機器について、当該電子機器が保守作業中であることを示す作業中情報、または、当該電子機器に保守作業をしている保守作業員の情報が、前記受信部によって受信されている場合には、前記メッセージの通知を抑制することを特徴とする請求項3に記載の部品管理装置。

- コンピュータが、

電子機器で使用されている部品の構成情報であって、前記電子機器に搭載された耐タンパー性を持つ第1のチップによって収集されてハッシュ化された前記部品の構成情報を、前記電子機器から受信し、

前記電子機器に搭載される前記第1のチップと同じルールによって耐タンパー性を担保する、前記コンピュータに搭載される耐タンパー性を持つ第2のチップを用いて、受信されたハッシュ化された前記部品の構成情報が、前記電子機器に使用された使用済み部品の構成情報のハッシュ値を記憶する使用済み記憶部に記憶されているか否かを判定し、

前記使用済み記憶部に記憶されていると判定した前記部品を特定する

処理を実行することを特徴とする部品管理方法。 - コンピュータに、

電子機器で使用されている部品の構成情報であって、前記電子機器に搭載された耐タンパー性を持つ第1のチップによって収集されてハッシュ化された前記部品の構成情報を、前記電子機器から受信し、

前記電子機器に搭載される前記第1のチップと同じルールによって耐タンパー性を担保する、前記コンピュータに搭載される耐タンパー性を持つ第2のチップを用いて、受信されたハッシュ化された前記部品の構成情報が、前記電子機器に使用された使用済み部品の構成情報のハッシュ値を記憶する使用済み記憶部に記憶されているか否かを判定し、

前記使用済み記憶部に記憶されていると判定した前記部品を特定する

処理を実行させることを特徴とする部品管理プログラム。

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2013065255A JP6151059B2 (ja) | 2013-03-26 | 2013-03-26 | 部品管理装置、部品管理方法および部品管理プログラム |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2013065255A JP6151059B2 (ja) | 2013-03-26 | 2013-03-26 | 部品管理装置、部品管理方法および部品管理プログラム |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2014191514A JP2014191514A (ja) | 2014-10-06 |

| JP6151059B2 true JP6151059B2 (ja) | 2017-06-21 |

Family

ID=51837729

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2013065255A Active JP6151059B2 (ja) | 2013-03-26 | 2013-03-26 | 部品管理装置、部品管理方法および部品管理プログラム |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP6151059B2 (ja) |

Family Cites Families (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2003122204A (ja) * | 2001-10-18 | 2003-04-25 | Murata Mach Ltd | 画像形成装置 |

| JP2006094021A (ja) * | 2004-09-22 | 2006-04-06 | Fuji Xerox Co Ltd | 画像形成装置及びその管理システム |

| JP2010204924A (ja) * | 2009-03-03 | 2010-09-16 | Toshiba Corp | 監視制御システム及び保守機器の監視方法 |

| JP2011044035A (ja) * | 2009-08-21 | 2011-03-03 | Ricoh Co Ltd | 電子機器、情報処理方法、及びプログラム |

| EP2290463A3 (en) * | 2009-08-24 | 2014-07-02 | Kabushiki Kaisha Toshiba | Image forming apparatus for managing replacement components |

-

2013

- 2013-03-26 JP JP2013065255A patent/JP6151059B2/ja active Active

Also Published As

| Publication number | Publication date |

|---|---|

| JP2014191514A (ja) | 2014-10-06 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| CN109791633B (zh) | 使用基于云的机器学习的静态和动态设备简档信誉 | |

| US11797684B2 (en) | Methods and systems for hardware and firmware security monitoring | |

| CN101385092B (zh) | 信任评估 | |

| CN102597960B (zh) | 数据保护装置 | |

| EP2835948B1 (en) | Method for processing a signature rule, server and intrusion prevention system | |

| CN106716953A (zh) | 控制系统中的网络安全风险的动态量化 | |

| CN107077574A (zh) | 用于客户端设备的信任服务 | |

| CN113645229B (zh) | 一种基于可信确认的认证系统及方法 | |

| JP6385842B2 (ja) | 情報処理端末、情報処理方法、及び情報処理システム | |

| US20230289478A1 (en) | Generating signed measurements | |

| JP6165482B2 (ja) | 保守管理装置、保守管理方法および保守管理プログラム | |

| CN109784061A (zh) | 控制服务器可信启动的方法及装置 | |

| JP6054225B2 (ja) | 構成情報管理装置および構成情報管理方法 | |

| JP2013008378A (ja) | 機器管理システム、機器管理方法および外部装置 | |

| JP6151059B2 (ja) | 部品管理装置、部品管理方法および部品管理プログラム | |

| JP5955165B2 (ja) | 管理装置、管理方法及び管理プログラム | |

| JP6041727B2 (ja) | 管理装置、管理方法及び管理プログラム | |

| WO2021034317A1 (en) | Authenticity verification | |

| JP6284301B2 (ja) | 保守作業判定装置および保守作業判定方法 | |

| CN103425118A (zh) | 用于识别过程控制系统的完整性降级的方法和装置 | |

| JP6180149B2 (ja) | 端末装置および制御方法 | |

| JP6063317B2 (ja) | 端末装置および判定方法 | |

| JP6088882B2 (ja) | 制御装置および制御方法 | |

| JP2015018477A (ja) | 電子計量システム及び電子計量器のプログラム改竄処理方法 | |

| JP7229533B2 (ja) | 情報処理装置、ネットワーク機器、情報処理方法および情報処理プログラム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20160108 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20161014 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20161018 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20161216 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20170509 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20170524 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6151059 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| S111 | Request for change of ownership or part of ownership |

Free format text: JAPANESE INTERMEDIATE CODE: R313117 |

|

| R360 | Written notification for declining of transfer of rights |

Free format text: JAPANESE INTERMEDIATE CODE: R360 |

|

| R360 | Written notification for declining of transfer of rights |

Free format text: JAPANESE INTERMEDIATE CODE: R360 |

|

| R371 | Transfer withdrawn |

Free format text: JAPANESE INTERMEDIATE CODE: R371 |

|

| S111 | Request for change of ownership or part of ownership |

Free format text: JAPANESE INTERMEDIATE CODE: R313117 |

|

| R350 | Written notification of registration of transfer |

Free format text: JAPANESE INTERMEDIATE CODE: R350 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| S533 | Written request for registration of change of name |

Free format text: JAPANESE INTERMEDIATE CODE: R313533 |

|

| R350 | Written notification of registration of transfer |

Free format text: JAPANESE INTERMEDIATE CODE: R350 |