JP5759243B2 - 情報処理システム、画像処理装置、情報処理装置、それらの制御方法及びプログラム - Google Patents

情報処理システム、画像処理装置、情報処理装置、それらの制御方法及びプログラム Download PDFInfo

- Publication number

- JP5759243B2 JP5759243B2 JP2011094369A JP2011094369A JP5759243B2 JP 5759243 B2 JP5759243 B2 JP 5759243B2 JP 2011094369 A JP2011094369 A JP 2011094369A JP 2011094369 A JP2011094369 A JP 2011094369A JP 5759243 B2 JP5759243 B2 JP 5759243B2

- Authority

- JP

- Japan

- Prior art keywords

- authentication

- information

- screen

- processing apparatus

- image processing

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/606—Protecting data by securing the transmission between two devices or processes

- G06F21/608—Secure printing

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/30—Authentication, i.e. establishing the identity or authorisation of security principals

- G06F21/31—User authentication

- G06F21/32—User authentication using biometric data, e.g. fingerprints, iris scans or voiceprints

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/30—Authentication, i.e. establishing the identity or authorisation of security principals

- G06F21/31—User authentication

- G06F21/34—User authentication involving the use of external additional devices, e.g. dongles or smart cards

Description

<情報処理システムの構成>

まず、図1を参照して、本発明の第1の実施形態における情報処理システムの構成について説明する。LAN110にはMFP101及びWebサーバ102が互いに通信可能に接続されている。なお、LAN110は説明のためLAN(ローカル・エリア・ネットワーク)と記載しているが、インターネットなどの他のネットワークでもよい。

次に、図2を参照して、画像処理装置であるMFP101の構成について説明する。MFP101は、制御部210、操作部219、プリンタ220、及びスキャナ221を備える。また、制御部210は、CPU211、ROM212、RAM213、HDD214、操作部I/F215、プリンタI/F216、スキャナI/F217、及びネットワークI/F218を備える。CPU211を含む制御部210は、MFP101全体の動作を統括的に制御する。CPU211は、ROM212に記憶された制御プログラムを読み出して読取制御や送信制御などの各種制御を行う。RAM213は、CPU211の主メモリ、ワークエリア等の一時記憶領域として用いられる。

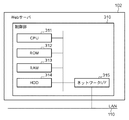

次に、図3を参照して、情報処理システムに含まれるWebサーバ102の構成について説明する。Webサーバ102は、制御部310を備える。また、制御部310は、CPU311、ROM312、RAM313、HDD314及びネットワークI/F315を備える。CPU311を含む制御部310は、Webサーバ102全体の動作を統括的に制御する。CPU311は、ROM312に記憶された制御プログラムを読み出して各種制御処理を実行する。RAM313は、CPU311の主メモリ、ワークエリア等の一時記憶領域として用いられる。HDD314は、画像データや各種プログラム、或いは各種情報テーブルを記憶する。ネットワークI/F315は、制御部310(Webサーバ102)をLAN110に接続する。ネットワークI/F315は、LAN110上の他の装置との間で各種情報を送受信する。

次に、図4を参照して、情報処理システム全体のソフトウェア構成について説明する。図4に示す各機能部(ソフトウェア)は、MFP101/Webサーバ102のそれぞれに備えられているCPUが制御プログラムを実行することにより実現される。MFP101は、Webブラウザ430、ログインアプリケーション部440、アクセス制御情報記憶部450、プリファレンス情報記憶部460、及びログインフレームワーク470を備える。また、USB(Universal Serial Bus:ユニバーサル・シリアル・バス)認証機器480と接続されている。

次に、図5乃至図7を参照して、Webブラウザ430が表示する画面について説明する。図5の500は、Webブラウザ430の通信部431がWebサーバ102のプレゼンテーション部411と通信を行って、キー認証画面を描画したWebブラウザ430の外観である。501はWebブラウザ430のコンテンツ表示領域である。この領域にWebサーバ102から受信したレスポンスに基づいてコンテンツを表示する。キー認証画面500では、当該画面の画面情報をプレゼンテーション部411が送信し、通信部431が受信した後、解析部432が解析し、その後画面表示部433がコンテンツ表示領域501上に描画している。

次に、図8を参照して、本実施形態における、ログインフレームワーク470が認証処理をログインアプリケーション部440に要求してから、認証成功の応答が返ってくるまでの処理について説明する。なお、以下で説明する処理は、MFP101のCPU211又はWebサーバ102のCPU311がROM212、312等に格納されている制御プログラムを読み出して実行することにより実現される。

次に、図9乃至図11を参照して、Webアプリケーション410において、画面情報となるhtmlを作成する作成処理について説明する。なお、以下で説明する処理は、Webサーバ102のCPU311がROM312等に格納されている制御プログラムを読み出して実行することにより実現される。まず、図9を参照して、Webアプリケーション410がWebブラウザ430から上記S1106のhtml取得要求を受信した際の処理について説明する。

次に、図12を参照して、Webアプリケーション410における認証操作(S1112)について説明する。なお、以下で説明する処理は、Webサーバ102のCPU311がROM312等に格納されている制御プログラムを読み出して実行することにより実現される。

次に、図13を参照して、本発明の第2の実施形態について説明する。本実施形態は、MFP101に接続されている認証機器が複数存在する場合に、各認証機器に対応した認証画面をタブ形式で一覧表示する形態を提供する。なお、ユーザの認証情報入力に必要な手間を考え、キー入力認証よりもカード認証を優先して表示し、カード認証よりも指紋認証を優先して表示することとする。図13は、本実施形態における画面取得処理におけるWebアプリケーション410の処理フローである。なお、以下で説明する処理は、Webサーバ102のCPU311がROM312等に格納されている制御プログラムを読み出して実行することにより実現される。

また、本発明は、以下の処理を実行することによっても実現される。即ち、上述した実施形態の機能を実現するソフトウェア(プログラム)を、ネットワーク又は各種記憶媒体を介してシステム或いは装置に供給し、そのシステム或いは装置のコンピュータ(またはCPUやMPU等)がプログラムを読み出して実行する処理である。

Claims (14)

- 画像処理装置と、情報処理装置とを含む情報処理システムであって、

前記画像処理装置は、

ユーザを認証するための認証機器を示す認証機器情報を含む画面情報取得要求を生成して、前記情報処理装置に通知する要求手段と、

前記画面情報取得要求の応答として前記情報処理装置から通知される画面情報を用いて認証画面を表示部に表示する表示制御手段と

を備え、

前記情報処理装置は、

前記認証機器情報が示す認証機器を用いた認証を実行するための認証画面の画面情報を生成する画面情報生成手段と、

前記画面情報生成手段によって生成された画面情報を、前記要求手段によって通知される画面情報取得要求の応答として前記画像処理装置に通知する画面情報通知手段と

を備え、

前記要求手段は、前記表示制御手段によって前記表示部に前記認証画面が表示されている間に、新たな認証機器が前記画像処理装置へ接続されると、最新の状態を示す前記認証機器情報を含む新たな画面情報取得要求を生成して、前記情報処理装置に通知し、

前記表示制御手段は、前記通知した新たな画面情報取得要求に従って前記画面情報生成手段によって生成された画面情報に従って表示している認証画面を更新することを特徴とする情報処理システム。 - 前記画像処理装置は、

前記表示制御手段によって表示された前記認証画面に従ってユーザによって入力された、該ユーザの情報を示す認証情報を受け付ける受付手段と

前記受付手段によって受け付けられた前記認証情報を前記情報処理装置に通知する認証情報通知手段と

をさらに備え、

前記情報処理装置は、

前記認証情報通知手段によって通知された前記認証情報と、前記情報処理装置の記憶手段に予め記憶されている情報とを用いて当該ユーザの認証を実行する認証手段と、

前記認証手段による認証結果を前記画像処理装置に通知する認証結果通知手段と

をさらに備えることを特徴とする請求項1に記載の情報処理システム。 - 前記認証画面は、前記画像処理装置に接続された認証機器が複数存在する場合、前記複数の認証機器のうち1つの認証機器に対応する認証画面であって、かつ、他の認証機器に対応する認証画面へ遷移するためのボタンを含む認証画面であることを特徴とする請求項1又は2に記載の情報処理システム。

- 前記認証画面は、前記画像処理装置に接続された認証機器が複数存在する場合、前記複数の認証機器のそれぞれに対応する複数の認証画面がタブ形式で表示される画面であることを特徴とする請求項1又は2に記載の情報処理システム。

- 前記画像処理装置に接続されている認証機器を示す認証機器情報を当該認証機器から取得する取得手段をさらに備え、

前記要求手段は、前記取得手段によって取得された認証機器情報を含む前記画面情報取得要求を生成して、前記情報処理装置に通知することを特徴とする請求項1乃至4のいずれか1項に記載の情報処理システム。 - 前記認証機器は、キー入力によって認証情報を取得する操作部、IDカードから認証情報を取得するカード認証機器、及び指紋から認証情報を取得する指紋認証機器の少なくとも1つであることを特徴とする請求項1乃至5の何れか1項に記載の情報処理システム。

- 情報処理装置と通信可能な画像処理装置であって、

ユーザを認証するための認証機器を示す認証機器情報を含む画面情報取得要求を生成して、前記情報処理装置に通知する要求手段と、

前記画面情報取得要求の応答として前記情報処理装置から通知される画面情報を用いて認証画面を表示部に表示する表示制御手段と

を備え、

前記要求手段は、前記表示制御手段によって前記表示部に前記認証画面が表示されている間に、新たな認証機器が前記画像処理装置へ接続されると、最新の状態を示す前記認証機器情報を含む新たな画面情報取得要求を生成して、前記情報処理装置に通知し、

前記表示制御手段は、前記通知した新たな画面情報取得要求に従って前記情報処理装置から通知される画面情報に従って表示している認証画面を更新することを特徴とする画像処理装置。 - 画像処理装置と通信可能な情報処理装置であって、

前記画像処理装置から、ユーザを認証するための認証機器を示す認証機器情報を含む画面情報取得要求を受信する受信手段と、

前記認証機器情報が示す認証機器を用いた認証を実行するための認証画面の画面情報を生成する画面情報生成手段と、

前記画面情報生成手段によって生成された画面情報を、前記画面情報取得要求の応答として前記画像処理装置に通知する画面情報通知手段と

を備え、

前記受信手段は、前記画像処理装置で前記認証画面が表示されている間に、新たな認証機器が前記画像処理装置へ接続されると、最新の状態を示す前記認証機器情報を含む新たな画面情報取得要求を該画像処理装置から受信し、

前記画面情報生成手段は、前記受信した新たな画面情報取得要求に従って、前記画像処理装置で表示されている前記認証画面を更新するための新たな画面情報を生成し、

前記画面情報通知手段は、生成した前記新たな画面情報を前記画像処理装置に通知することを特徴とする情報処理装置。 - 画像処理装置と、情報処理装置とを含む情報処理システムの制御方法であって、

前記画像処理装置において、

ユーザを認証するための認証機器を示す認証機器情報を含む画面情報取得要求を生成して、前記情報処理装置に通知する要求ステップと、

前記画面情報取得要求の応答として、前記情報処理装置から通知される画面情報を用いて認証画面を表示部に表示する表示制御ステップと

を実行し、

前記情報処理装置において、

前記認証機器情報が示す認証機器を用いた認証を実行するための認証画面の画面情報を生成する画面情報生成ステップと、

前記画面情報生成ステップにおいて生成された画面情報を、前記画面情報取得要求の応答として前記画像処理装置に通知する画面情報通知ステップと

を実行し、

前記画像処理装置において、さらに、

前記表示部に前記認証画面が表示されている間に、新たな認証機器が前記画像処理装置へ接続されると、最新の状態を示す前記認証機器情報を含む新たな画面情報取得要求を生成して、前記情報処理装置に通知するステップと、

前記通知した新たな画面情報取得要求に従って前記情報処理装置で生成された画面情報に従って表示している認証画面を更新するステップとを実行することを特徴とする情報処理システムの制御方法。 - 情報処理装置と通信可能な画像処理装置の制御方法であって、

ユーザを認証するための認証機器を示す認証機器情報を含む画面情報取得要求を生成して、前記情報処理装置に通知する要求ステップと、

前記画面情報取得要求の応答として、前記情報処理装置から通知される画面情報を用いて認証画面を表示部に表示する表示制御ステップと

を実行し、

さらに、

前記表示部に前記認証画面が表示されている間に、新たな認証機器が前記画像処理装置へ接続されると、最新の状態を示す前記認証機器情報を含む新たな画面情報取得要求を生成して、前記情報処理装置に通知するステップと、

前記通知した新たな画面情報取得要求に従って前記情報処理装置で生成された画面情報に従って表示している認証画面を更新するステップとを実行することを特徴とする画像処理装置の制御方法。 - 画像処理装置と通信可能な情報処理装置の制御方法であって、

前記画像処理装置から、ユーザを認証するための認証機器を示す認証機器情報を含む画面情報取得要求を受信する受信ステップと、

前記認証機器情報が示す認証機器を用いた認証を実行するための認証画面の画面情報を生成する画面情報生成ステップと、

前記画面情報生成ステップにおいて生成された画面情報を、前記画面情報取得要求の応答として前記画像処理装置に通知する画面情報通知ステップと

を実行し、

さらに、

前記画像処理装置で前記認証画面が表示されている間に、新たな認証機器が前記画像処理装置へ接続されると、最新の状態を示す前記認証機器情報を含む新たな画面情報取得要求を該画像処理装置から受信するステップと、

前記受信した新たな画面情報取得要求に従って、前記画像処理装置で表示されている前記認証画面を更新するための新たな画面情報を生成するステップと、

生成した前記新たな画面情報を前記画像処理装置に通知するステップとを実行することを特徴とする情報処理装置の制御方法。 - 請求項9に記載の情報処理システムの制御方法における各ステップをコンピュータに実行させるためのプログラム。

- 請求項10に記載の画像処理装置の制御方法における各ステップをコンピュータに実行させるためのプログラム。

- 請求項11に記載の情報処理装置の制御方法における各ステップをコンピュータに実行させるためのプログラム。

Priority Applications (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2011094369A JP5759243B2 (ja) | 2011-04-20 | 2011-04-20 | 情報処理システム、画像処理装置、情報処理装置、それらの制御方法及びプログラム |

| US13/422,035 US8607063B2 (en) | 2011-04-20 | 2012-03-16 | Information processing system, image processing apparatus, information processing apparatus, control method therefor and computer-readable storage medium |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2011094369A JP5759243B2 (ja) | 2011-04-20 | 2011-04-20 | 情報処理システム、画像処理装置、情報処理装置、それらの制御方法及びプログラム |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2012226606A JP2012226606A (ja) | 2012-11-15 |

| JP2012226606A5 JP2012226606A5 (ja) | 2014-06-05 |

| JP5759243B2 true JP5759243B2 (ja) | 2015-08-05 |

Family

ID=47022301

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2011094369A Expired - Fee Related JP5759243B2 (ja) | 2011-04-20 | 2011-04-20 | 情報処理システム、画像処理装置、情報処理装置、それらの制御方法及びプログラム |

Country Status (2)

| Country | Link |

|---|---|

| US (1) | US8607063B2 (ja) |

| JP (1) | JP5759243B2 (ja) |

Families Citing this family (10)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US8806614B2 (en) * | 2010-09-22 | 2014-08-12 | Canon Kabushiki Kaisha | Image processing apparatus, controlling method of image processing apparatus, and computer program |

| US9342386B1 (en) * | 2013-09-05 | 2016-05-17 | Google Inc. | Messaging channel for web pages, extensions, and applications to communicate |

| US10037528B2 (en) | 2015-01-14 | 2018-07-31 | Tactilis Sdn Bhd | Biometric device utilizing finger sequence for authentication |

| US9607189B2 (en) | 2015-01-14 | 2017-03-28 | Tactilis Sdn Bhd | Smart card system comprising a card and a carrier |

| US10395227B2 (en) | 2015-01-14 | 2019-08-27 | Tactilis Pte. Limited | System and method for reconciling electronic transaction records for enhanced security |

| JP6528437B2 (ja) * | 2015-02-12 | 2019-06-12 | 株式会社リコー | Mfp、ネットワークシステム、通信方法およびプログラム |

| JP6535205B2 (ja) * | 2015-04-24 | 2019-06-26 | 株式会社沖データ | 情報処理装置及び画像形成装置 |

| JP6990994B2 (ja) * | 2017-05-26 | 2022-01-12 | キヤノン株式会社 | 情報処理装置、その制御方法、及びプログラム |

| JP6907446B2 (ja) * | 2017-07-24 | 2021-07-21 | 株式会社Nttドコモ | プログラムおよび情報処理装置の動作方法 |

| JP6888539B2 (ja) | 2017-12-20 | 2021-06-16 | ブラザー工業株式会社 | 画像処理装置 |

Family Cites Families (7)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP3467244B2 (ja) * | 2000-10-20 | 2003-11-17 | 京セラミタ株式会社 | 複合装置 |

| JP2005242994A (ja) | 2004-01-27 | 2005-09-08 | Ricoh Co Ltd | サービス提供装置、情報処理装置、サービス提供方法、情報処理方法、サービス提供プログラム、情報処理プログラム及び記録媒体 |

| GB2423614A (en) * | 2005-02-25 | 2006-08-30 | Canon Europa Nv | Security management in a print control device |

| US20060230286A1 (en) * | 2005-03-30 | 2006-10-12 | Hiroshi Kitada | System and method for authenticating a user of an image processing system |

| JP4336721B2 (ja) * | 2007-04-10 | 2009-09-30 | シャープ株式会社 | 制御システム、プログラム、コンピュータ読み取り可能な記録媒体、画像装置制御システム |

| JP2009199235A (ja) * | 2008-02-20 | 2009-09-03 | Ricoh Co Ltd | 画像処理装置、認証方法、認証プログラム、及び記録媒体 |

| US8316423B2 (en) * | 2008-06-17 | 2012-11-20 | Kyocera Document Solutions Inc. | Image forming apparatus, key management server, activation system, and deactivation system |

-

2011

- 2011-04-20 JP JP2011094369A patent/JP5759243B2/ja not_active Expired - Fee Related

-

2012

- 2012-03-16 US US13/422,035 patent/US8607063B2/en not_active Expired - Fee Related

Also Published As

| Publication number | Publication date |

|---|---|

| JP2012226606A (ja) | 2012-11-15 |

| US20120272299A1 (en) | 2012-10-25 |

| US8607063B2 (en) | 2013-12-10 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP5759243B2 (ja) | 情報処理システム、画像処理装置、情報処理装置、それらの制御方法及びプログラム | |

| US8699052B2 (en) | Image forming apparatus, control method, and program | |

| KR101239535B1 (ko) | 정보 처리 시스템, 정보 처리 장치 및 정보 처리 방법 | |

| JP5962261B2 (ja) | 中継装置 | |

| JP5970982B2 (ja) | 中継装置 | |

| US9215347B2 (en) | Information processing system and program | |

| JP2016057697A (ja) | 情報処理システム、情報処理装置、及びその制御方法とプログラム | |

| US8982388B2 (en) | Information processing apparatus that displays operation screen and control method therefor | |

| JP6040878B2 (ja) | 印刷装置、印刷制御装置、印刷システム及びプログラム | |

| US10616060B2 (en) | Apparatus and method for applying settings, and computer-readable storage medium for computer program | |

| US8508541B2 (en) | Information processing device, information processing method, and recording medium | |

| US20150277816A1 (en) | Image processing apparatus, communication system, and relay device | |

| KR101460875B1 (ko) | 정보 처리 시스템, 그 제어 방법 및 저장 매체 | |

| US9774756B2 (en) | Control server and image processing apparatus | |

| US8913277B2 (en) | Document data management system, management method and program | |

| US20150237043A1 (en) | Image processing apparatus, and authentication processing method in the same | |

| US9609152B2 (en) | System, user interface display control method, server, information processing apparatus and storage medium | |

| JP2012181601A (ja) | 情報処理システム、情報処理装置、及び情報処理装置の制御方法 | |

| JP5930602B2 (ja) | 情報処理システム、情報処理装置、及びそれらの制御方法 | |

| JP4840389B2 (ja) | 情報処理装置、画像読取装置及びプログラム | |

| JP2014021513A (ja) | 画像形成装置、プログラム及び画像形成システム | |

| JP5745013B2 (ja) | 画像処理システム、画像処理装置、画像処理システムにおける制御方法、画像処理装置の制御方法、及びプログラム | |

| JP6950343B2 (ja) | 操作部、読取装置、プログラム | |

| JP6838409B2 (ja) | 情報処理装置及びそのプログラム | |

| JP2022069405A (ja) | 情報処理装置、情報処理システム、情報処理装置の制御方法及びプログラム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20140418 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20140418 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20141031 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20141110 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20150107 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20150508 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20150605 |

|

| LAPS | Cancellation because of no payment of annual fees |