JP4960883B2 - 認証デバイスおよび/または方法 - Google Patents

認証デバイスおよび/または方法 Download PDFInfo

- Publication number

- JP4960883B2 JP4960883B2 JP2007547085A JP2007547085A JP4960883B2 JP 4960883 B2 JP4960883 B2 JP 4960883B2 JP 2007547085 A JP2007547085 A JP 2007547085A JP 2007547085 A JP2007547085 A JP 2007547085A JP 4960883 B2 JP4960883 B2 JP 4960883B2

- Authority

- JP

- Japan

- Prior art keywords

- code

- user

- service

- authentication

- authentication device

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3271—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using challenge-response

- H04L9/3273—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using challenge-response for mutual authentication

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3226—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using a predetermined code, e.g. password, passphrase or PIN

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/56—Financial cryptography, e.g. electronic payment or e-cash

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/80—Wireless

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Telephonic Communication Services (AREA)

- Storage Device Security (AREA)

- Management, Administration, Business Operations System, And Electronic Commerce (AREA)

Description

遠隔サービスが、第1の秘密鍵に基づき符号生成アルゴリズムを使用して生成したサービス認証符号を獲得する工程と、

通信ネットワークを介してサービス認証符号をユーザに伝達する工程と、

サービス認証符号を受信するか、またはユーザに付随する認証デバイスにサービス認証符号を入力する工程と、

認証デバイスが、第2の秘密鍵に基づき同じ符号生成アルゴリズムを使用して予期符号値を生成し、その後その予期符号値をサービス認証符号と比較する工程と、

その比較に応じ、予期符号値がサービス認証符号と相関する場合に、認証デバイスが、遠隔サービスの真正性をユーザに示す応答を生成する工程

とを含む。

第1の秘密鍵の文字に対応する第1の擬似ランダム符号化シーケンスにおける文字の位置を順次特定する工程と、

特定した文字のシーケンス位置を同じシーケンス位置を有する第2の擬似ランダム符号化シーケンスの文字に対応付け、第2の擬似ランダム符号化シーケンスから文字セットを提供する工程と、

サービス認証符号を形成するために第2の擬似ランダム符号化シーケンスの文字セットを特定順に配列する工程

と含む。

サービス認証符号を生成するのに使用する第1および第2の擬似ランダム符号化シーケンスを特定する特定情報をユーザに伝達する工程と、

特定情報を受信するか、またはユーザに付随する認証デバイスに特定情報を入力し、認証デバイスの符号生成アルゴリズムが使用して、第2の秘密鍵に基づき予期符号値の生成に使用する第1および第2の擬似ランダム符号化シーケンスを特定する工程

とをさらに含む。

認証デバイスが、第3の秘密鍵に基づき符号生成アルゴリズムを使用してユーザ認証符号を生成する工程と、

通信ネットワークを介してサービス認証符号を遠隔サービスに伝達する工程と、

遠隔サービス、またはその他のサービスが、第4の秘密鍵に基づき生成した予期符号値を獲得し、その後予期符号値をユーザ認証符号と比較する工程と、

その比較に応じ、予期符号値がユーザ認証符号と相関する場合に、遠隔サービスがユーザにさらに遠隔サービスへのアクセスを可能にする工程

とを含む。

遠隔サービスが、第1の秘密鍵に基づき符号生成アルゴリズムを使用して生成したサービス認証符号を獲得する工程と、

通信ネットワークを介してサービス認証符号をユーザに伝達する工程と、

サービス認証符号を受信するか、またはユーザに付随する認証デバイスにサービス認証符号を入力する工程と、

認証デバイスが、第2の秘密鍵に基づき同じ符号生成アルゴリズムを使用して予期符号値を生成し、その後予期符号値をサービス認証符号と比較する工程と、

その比較に応じ、予期符号がサービス認証符号と相関する場合に、認証デバイスが、第3の秘密鍵に基づき符号生成アルゴリズムを使用してユーザ認証符号を生成する工程と、

通信ネットワークを介してユーザ認証符号を遠隔サービスに伝達する工程と、

遠隔サービス、またはその他のサービスが、第4の秘密鍵に基づき生成した予期符号値を獲得し、その後予期符号値をユーザ認証符号と比較する工程と、

その比較に応じ、予期符号がユーザ認証符号と相関する場合に、遠隔サービスがユーザにさらに遠隔サービスへアクセスすることを可能にする工程

とを含む。

第1の秘密鍵に基づき符号生成アルゴリズムを使用してサービス認証符号を生成するサービス認証符号生成器であって、サービス認証符号の生成が、第1の擬似ランダム符号化シーケンス、および第1の擬似ランダム符号化シーケンスと同じシーケンス長を有する第2の擬似ランダム符号化シーケンスを使用する第1の秘密鍵を符号化する工程を含むサービス認証符号生成器を含み、この符号化する工程は、

第1の秘密鍵の文字に対応する第1の擬似ランダム符号化シーケンスにおける文字の位置を順次特定する工程と、

同じシーケンス位置を有する第2の擬似ランダム符号化シーケンスの文字に特定した文字のシーケンス位置を対応付け、第2の擬似ランダム符号化シーケンスから文字セットを提供する工程と、

サービス認証符号を形成するように第2の擬似ランダム符号化シーケンスの文字セットを特定順に配列する工程とを含み、

且つ通信ネットワークを介してサービス認証符号を遠隔ユーザに伝達する通信ドライバを含み、

サービス認証符号は符号生成アルゴリズムが使用する第1および第2の擬似ランダム符号化シーケンスに従い変化し、サービス認証符号を生成する場合は常に異なる第1および第2の擬似ランダム符号化シーケンスを使用し、同じサービス認証符号を再生成する見込みを削減する。

遠隔サービスが提供する、第1の秘密鍵に基づき符号生成アルゴリズムを使用して生成したサービス認証符号を受信するか、または入力する入力ドライバと、

第2の秘密鍵に基づき符号生成アルゴリズムを使用して予期符号値を生成する生成器と、

予期符号値をサービス認証符号と比較する比較器と、

予期符号のサービス認証符号との比較に従い、遠隔サービスの真正性を示す応答を生成する応答生成器

とを備える。

第1の秘密鍵に基づき符号生成アルゴリズムを使用して生成したサービス認証符号を受信するか、または入力する入力手段と、

第2の秘密鍵に基づき符号生成アルゴリズムを使用して予期符号値を生成する生成器手段と、

予期符号値をサービス認証符号と比較する比較器手段と、

予期符号のサービス認証符号との比較に従い、遠隔サービスの真正性を示す応答を生成する応答生成器手段

とを備える。

第1のユーザが、以上に記述した認証方法を使用して遠隔サービスを認証する工程と、

遠隔サービスを有効に認証する場合、第1のユーザが、第2のユーザに関連するか、または第2のユーザが提供する秘密鍵に基づき、第2のユーザの認証デバイスが生成したユーザ認証符号を提供する工程と、

通信ネットワークを介してユーザ認証符号を遠隔サービスに伝達する工程と、

遠隔サービスが、秘密鍵に基づき生成した予期符号値を獲得し、その後予期符号値を第2のユーザのためのユーザ認証符号と比較する工程と、

その比較に応じ、予期符号がユーザ認証符号と相関する場合、遠隔サービスが、第2のユーザの真正性を示す応答を第1のユーザに提供する工程

とを含む。

2. 認証デバイス106に関連する秘密鍵(以後、「DPIN」と呼ぶ);

3. 遠隔サービスの認証のための第1の擬似ランダム符号化シーケンス(以後、「デバイス調査シーケンス(Device Challenge Sequence、DCS)」と呼ぶ);

4. 遠隔サービスの認証のための第2の擬似ランダム符号化シーケンス(以後、「デバイス符号化シーケンス(Device Encoding Sequence、DES)」と呼ぶ);

5. ユーザ認証のための第1の擬似ランダム符号化シーケンス(以後、「ユーザ調査シーケンス(User Challenge Sequence、UCS)」と呼ぶ);

6. ユーザ認証のための第2の擬似ランダム符号化シーケンス(以後、「ユーザ符号化シーケンス(User Encoding Sequence、UCS)」と呼ぶ);

7. 符号化シーケンス変位シーケンス(Encoding Sequence Displacement Sequence、ESDS);

8. 符号化シーケンス変位シーケンス参照(Encoding Sequence Displacement Sequence Reference、ESDSREF);

9. 調査シーケンス変位シーケンス(Challenge Sequence Displacement Sequence、CSDS);

10. 調査シーケンス参照(Challenge Sequence Reference、CSREF);

11. 符号化シーケンス参照(Encoding Sequence Reference、ESREF);および

12. PIN変位符号(PIN Displacement Codes、PDC):

以上に掲げるデータ項目のそれぞれの機能に関する短い要約を以下の記述において提示する。

起動符号は、各認証デバイス106に対して唯一であるxディジットのアルファニューメリック符号であり、遠隔サービスまたは認証サーバ116による認証デバイス106の登録、および遠隔サービスまたは認証サーバ116からの応答の起動の双方のための手段として使用する。起動符号の使用を後にさらに詳細に記述することにする。

DPINは擬似ランダムxディジット符号であり、この符号は、符号が関係する認証デバイス106に対して静的に留まる。このDPINは認証デバイス106と唯一に関連する符号である。起動符号とDPINとの間には相関はない。

各DCSは符号であり、この符号を認証デバイス106のDPINに基づき認証デバイス106が予期符号値の生成において使用する。認証デバイス106は典型的に複数の唯一のDCS符号を格納することにする。現実施形態では、各DCS符号は繰り返すことのない数字文字のシーケンスを含む。以下の実施例では、DCS符号の次の4実施例、「2196758304」、「0123456789」、「6387109245」および「8253614709」を使用することにする。

DESは複数のサービス認証符号を認証するのに使用する擬似ランダム符号化シーケンスである。DESの長さは実際上重要ではないが、文字の後続する変位が与えられると、この数が小さいほど、変位の複雑度が増し、従ってサービス認証符号のより大きな数のサービス認証符号が必要になる。

ある実施形態では、UCS符号を使用し、ユーザが入力するユーザPINを符号化し、それによりユーザ認証符号を提供する。現実施形態では、UESにおいて複数の10ディジットが存在する限り多数回UCS符号を使用する。

UESはxユーザが選択するPINを符号化するのに使用する擬似ランダム符号化シーケンスである。50人のユーザが選択するPINの符号化を可能にするように、このシーケンスは少なくとも500ディジットの長さであることが好ましい。

ある実施形態では、ESDS変位シーケンスを使用し、「新しい」DESおよびUESを生成する。

2. 07.20.09.02.11.08.16.01.10.15.03.17.05.14.04.12.19.06.18.13

3. 10.04.14.01.20.05.13.09.03.12.17.08.11.19.02.18.06.16.07.15.

8.ESDSの参照(ESDSREF):

ESDSREFは、使用するDESおよびUESの変位シーケンスを反映し、予め「1」とするが、変位シーケンスが終了する度に1だけ増加する。それ故、5個のESDSがあれば、ESDSREFは1と5の間で循環するであろう。

CSDSはxディジットDESおよびUES双方の第1のディジットを確立するのに使用する数字符号を含み、それにより各シーケンスで利用可能なx個の第1の10ディジットのブロックを確立する。例えば、3つの「20」ディジットCSDSの数は6、13、17を含む。別の実施例では、5つの「500」CSDSの数は083,136,276,343,435を含む。

それ故1と使用するCSDSの総数の間を循環することにするCSDSREFが、使用するCSDSの数を反映する。従って、CSDSREFは使用するCSDSを反映し、予め「1」とする。

CSREFは使用するUCSおよびDCS符号を反映し、予め「1」とする。これは各変位シーケンスの後か、または加わる複雑度のため、各ログオンに対して循環することができよう。さらに大きな複雑度に対して、CSREFを各変位シーケンスに対して1だけ増加することができようが、その場合UCSおよびDCS符号のそれぞれを一度使用すると、その場合UCSおよびDCS符号はユーザがログオンする度に循環できよう。

ESREFを使用して、ユーザ102が認証サーバ116から発生したものでない有効なサービス認証符号を入力する、ありそうも無い場合にも、認証デバイス106が認証サーバ116との同期に留まることを保証する。

ある実施形態では、PDCを使用してバーチャルPINを作成し、バーチャルPINを認証デバイス106の各x回の使用後に変更する。ユーザが選択するユーザPINが4,5、または6ディジットのPINであるに関わらず、PDCを使用して毎回唯一の6ディジットのPINに到達するように選択する実際のユーザのPINを変更することになろう。

認証サーバ116を備えるシステムの実施形態を図2Aに示す。この実施形態では、生成サーバ226はDPINを生成し、これを認証デバイス106および認証サーバ116にロードする。このデータを次いでデータのエンドユーザに分配する。コピーが作成され、電話機、PDA、インターネットのデバイスまたは同類にダウンロードされようと、現実施形態では1つのコピーをユーザの格納装置230に、1つをエンド認証デバイス106に送信する。

2. 認証サーバ116により登録し、従って遠隔サービスにアクセスするために登録する認証デバイス106に関連する秘密鍵(DPIN)。

4. 遠隔サービスの認証のための第2の擬似ランダム符号化シーケンス(以後、「デバイス符号化シーケンス(Device Encoding Sequence、DES)」と呼ぶ);

5. ユーザ認証のための第1の擬似ランダム符号化シーケンス(以後、「ユーザ調査シーケンス(User Challenge Sequence、UCS)」と呼ぶ);

6. ユーザ認証のための第2の擬似ランダム符号化シーケンス(以後、「ユーザ符号化シーケンス(User Encoding Sequence、UCS)」と呼ぶ);

7. 符号化シーケンス変位シーケンス(Encoding Sequence Displacement Sequence、ESDS);

8. 符号化シーケンス変位シーケンス参照(Encoding Sequence Displacement Sequence Reference、ESDSREF);

9. 調査シーケンス変位シーケンス(Challenge Sequence Displacement Sequence、CSDS);

10. 調査シーケンス参照(Challenge Sequence Reference、CSREF);

11. 符号化シーケンス参照(Encoding Sequence Reference、ESREF);および

12. PIN変位符号(PIN Displacement Codes、PDC):

図3は、ユーザ102に対して遠隔サービス104を認証する方法300のフローチャート300を示す。

一般的に言えば、以下の処理の幾つかまたは全てを本発明の実施形態による方法、またはデバイスを利用する認証サービスの一部として実装することができる:

1. 認証サーバ116により認証デバイス106を最初に登録するユーザ登録処理;

2. ユーザにその認証デバイス106を使用して遠隔サービス104を認証すること

を可能にする「通常のログオン」処理;

3. 各UESおよびDESを使用した後、各UESおよびDESのディジットを制御

可能に移動させる「変位処理」;

4. ユーザPINを再設定する処理;および

5. 複数のサービス環境における認証方法または認証デバイスの適用性を認める1以

上の処理;

以上およびその他の処理の以下の実施例を例示の目的で提示する。

実施例1:認証サーバによる認証デバイスの初期登録

認証デバイス106をユーザ102に提供することができ、その後認証デバイス106を使用してアクセスすることができる遠隔サービス104に対し認証デバイス106を登録する。

1. 起動および検証フェーズ;

2. ユーザPINの選択;および

3. ユーザ情報の登録。

認証サーバ116により認証デバイス106を登録するために、認証サーバ116はユーザの認証デバイス106のための起動符号(この実施例では:「RF6D9S」)を提供することをユーザ102にまず促すだろう。以前に記述したように、「ACT」ボタン220(図に参照)を押すことにより、起動符号を認証デバイス106の表示装置上に表示することができる。

ユーザ102は、次に唯一のユーザPINを選択、入力し、次いで「PIN]ボタン222(図2参照)を押すはずである。認証デバイス106は次にUESの10ディジットの第1のブロックおよび第1のUCS符号を使用して符号化ユーザPINを生成するであろう。

ユーザPINの選択を完了すると、ユーザ102は次に従来タイプのQ&Aに基づく処理にその詳細情報を登録することができる。Q&Aに基づく処理から導出する質問を使用して、再設定処理を取り巻く安全性を判断することができる。

実施例2A:正常ログオン

ユーザ102は、認証デバイス106上の「ACT」ボタンを押し、取り出した起動符号を入力することにより、認証デバイス106が認証手段を提供する個々の遠隔サービス104にログオンする。

一度遠隔サービス104を認証すれば、ユーザ102は、次いでその唯一のユーザPINを入力し、次に「PIN]ボタン222(図2参照)を押すことができる。

実施例2B:2次連結登録

認証デバイスの発給者以外である2番目の第3のパーティが、ユーザ102が遠隔サービス104に対して自らを認証する手段としてその認証デバイス106を使用するのに利用可能になると、ユーザ102は簡単な登録処理に従うことができよう。

遠隔サービス104は、ユーザ102に起動符号(この実施例では:「RF6D9S」を求めてまず助言するはずである。再度、これを認証デバイス106の表示装置において「ACT」ボタンを押すことにより獲得する。一度認証サーバ116に提供されると、認証サーバ116は次いでサービス認証符号により応答し、ユーザ102が有していることを示した認証デバイス106を、実際に有していることをユーザが入力した起動符号により検証することができる。

認証サーバ116が、ユーザ102が既に登録していることを判断できたであろう(その起動符号により)とすれば、その場合認証サーバ116はユーザPINをユーザ102が選択しなければならないとは考えないであろうが、認証サーバ116に対して最初に自らを登録する時に使用するために既に選択したであろうその実際のユーザPINを入力するものと考えるであろう。

実施例3:変位処理

DES、DCS、UCSおよびUESシーケンスをそれぞれ包含する個々の配列を含む実施形態では、各配列はその配列における配列要素の数に相当する有限数の符号生成イベントをサポートすることができる。従って、配列における各シーケンスを使用してサービス認証符号を生成した後、配列の各配列要素における各文字を配列要素内における異なる位置に制御可能に移動させ、それによりそれぞれのシーケンスを変更することができる。

1. ESREFの調査により‐各サービス認証符号が成功すると1だけ増分した、ESREFが‐10+1により除算したDESおよびUESに等しいことが判明すると、特定するであろうDESおよびUESが持つ2つの10ディジットのブロックを使用する場合、以下の工程が生じるであろう:

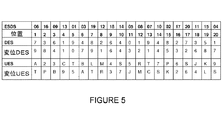

2. DESおよびUES双方を変位させるであろう。図5に示すように、これをESDSREFに対応するESDSを使用することにより達成するであろう。例えば、ESDSREFが「1」であったとすれば、第1のxディジットのESDSを使用し、このシーケンスに従いDESおよびUES双方を変位させるであろう。DESおよびUES双方の実施例である20ディジットを構成する各「ブロック」をこのシーケンスに従い変位させるであろう。実施例である20ディジットのESDSをDESおよびUESに対して使用すると、ESDSは以下の結果を得るであろう:

ESDS:06.16.09.13.01.03.19.12.18.14.05.08.07.10.02.17.20.11.15.04

変位は各文字が移動するであろう場所を反映する以上のシーケンスに基づいて動作する。以上の実施例では、DESまたはUESの最初の文字を6の位置に移動させ、第2の文字を16の位置に移動させ、第3の文字を9の位置、などに移動させるであろう。

・CSDSREF=「1」であれば、3つの実施例である20ディジットに関係するCSDSの最初のものを使用するであろう(「6」)。DESおよびUESに使用する各文字を6文字前方に移動させ、変化を反映し、それによりDESおよびUES双方の第1の文字を変位させ、さらに暗号上危険に晒す危機を排除するであろう。

・ESDREFを+1だけ増加させるであろう。これがESDSREFの総数より大きければ、ESDSREFを「1」に設定するであろう;

・CSREFを+1だけ増加させるであろう。これがCSREFの総数より大きければ、CSREFを「1」に設定するであろう(複雑さが増すために、暗号使用者が試行し、シーケンスを作成することができよう能力を無効にするために、CSREFは単純に1と各ログオンに使用するUCSおよびDCSの総数との間を循環することができようことに注意されたい);

・ESREFを「01」に設定するであろう。

・ DESおよびUES双方を、位置1における新しい開始文字により変位させ、配列するだろう;

・ CSREFを1とCSREFの総数との間の値に設定し、CSREFの総数はサービス認証符号の認証およびユーザのPINの符号化において使用する適当なUCSおよびDCS符号を参照するであろう;

・ 認証サーバが提示する次のサービス認証符号は最後の2文字を「01」に再設定させ、DESおよびUES双方が持つ10ディジットの第1のブロックを使用することを示すであろう。

実施例4:ユーザPINの再設定

ユーザ102がログオンを試行して3回失敗するか、またはそのユーザPINを忘れたと恐らく悟るかのいずれかの場合、ユーザを自動的にQ&A機能に移動させることにする。

1. ユーザが単純にそのユーザPINを忘れ、PINを再設定することを望めば、ユーザにその起動符号を入力することを求めるであろう。ユーザが何回か失敗した(例えば、3回)としても、起動符号は既に提供されているであろう;

2、 起動符号を認証サーバ116に送り、認証サーバ116はサービス認証符号をユーザ102に提示するであろう。

実施例5:複数サービス環境における認証方法およびデバイスの適用性

一実施形態では、種々の信頼レベルか、または信頼範疇により表す信頼関係に基づき、ユーザ102は複数の遠隔サービスへのアクセスにその単一の認証デバイス106を使用することができる。例えば、認証方法は以下のように信頼範疇に基づくことができる:

信頼レベル3:

ユーザ102が銀行または適当な小売店で担当者が認証した「100」の調査ポイントを完了すると、信頼レベル3の範疇を達成することができる。

ユーザ102が確実な方法で以前の信任情報を取得しているサービスを介してその認証デバイス106を登録する場合、信頼レベル2を達成することができる。

ユーザがオンライン・オークション・ウェブサイトなど、遠隔サービスに使用する認証デバイス106を取得するのであれば、そのユーザ102の初期登録は特定情報の取り扱いまたは管理のない自己登録の簡単な処理であったであろう。それ故、認証デバイス106はその個々のサービスに対してその個人がその後行う全ての取引に対してさらに安全性を加えるであろうが、その真の特定情報を検証する手段は存在しないであろう。

第4の信頼レベルを、また規定することができようが、第4の信頼レベルは処理手段では達成できないであろう。問題であるか、または不正目的に使用されているその認証デバイス106を使用することなく、ユーザ102が予め規定する数の認証サイクルを完了した場合、この信頼レベルを達成することができよう。このような手法は漸進的信頼関係を提供するであろうし、漸進的信頼関係は信頼レベル2の範疇より強いと思われるが、信頼レベル3の範疇ほど強くはないであろう。一方時に、個々のデバイスを使用し、ユーザ状態を信頼レベル3vに更新する集約的サービスにより容認可能と見ることができよう。

実施例6:相互動作可能な認証デバイスの信頼レベル登録

次の節では、各信頼レベルの登録処理を説明し、また信頼レベル1の状態の達成に関連する処理フローを強調する。

信頼レベル3をユーザは以下の4つの方法で達成することができよう:

(i) 銀行、政府機関または郵便局および同類などの信頼するソースが提供するサービスへのアクセスを得ることを望む新規ユーザ102;

(ii) 以上に規定したように、信頼するソースによる100ポイントの調査(「100ポイント調査」)を行う既存ユーザ102;

(iii) ユーザ102を、登録し、信頼する認証デバイスサービスが認証することができる唯一の特定情報を有するサービスにユーザ102がアクセスを得るのに使用していた認証デバイス106をユーザが失う場合;および

(iv) ユーザ102がそのPINおよびその自らの質問への答えを忘れ、Q&A処理を完了できない場合;

これら種々の手法のそれぞれを、次により詳細に記述することにする。

即座に信頼レベル3の範疇を達成するために、ユーザ102は銀行、政府機関または郵便局または同類などの信頼するオンラインサービスに自らを登録しようとしなければならないであろう。

登録した認証デバイスのユーザ102が信頼レベル3の状態を得ることを望んだ場合、ユーザは認証デバイスを登録した、銀行、政府機関または郵便局などの信頼するソースを訪ねる必要があるであろう。

ユーザ102がその認証デバイス106を失くす場合、ユーザはその認証デバイス106の使用を登録した信頼するサービスから別のデバイスを獲得するか、または銀行または郵便局などの信頼するソースであらねばならないであろう‐登録する別のサービスを訪ねることができよう。

ユーザ102が、そのQ&Aを完了することができなければ、ユーザは登録認証デバイスが信頼するサービスを訪ねる必要があるであろう。

実施例6:認証デバイスの処理

以下の実施例は、1次および2次両方のサービスを通じてユーザ102がその認証デバイス106を登録することができる種々の方法、およびその認証デバイス106を引き続き使用することを確実にするために典型的に従う必要があるであろう処理を説明する。ある実施形態では、このような処理は以下の実施例を含むことができるが、これに制限されることはない:

1. 認証デバイスの配備;

2. 認証デバイスの登録;

3. 複数デバイスの登録;および

4. ユーザの認証デバイスの取得

これらの処理のそれぞれを次に詳細に記述することにする。

この節では、ユーザが信頼レベルの範疇に従い認証デバイスを登録するか、または獲得することができる手法を概説する。

以上で説明したようにある実施形態では、ユーザ102が即座に信頼レベル3の範疇を獲得することができる唯一の手法は、信頼するソースに自ら現れ、以下の「100」ポイントの調査によりその認証デバイス106を実際に獲得することであろう。

1. 移動電話機などの移動デバイスへの送信。これは、ユーザが自らを登録するか、または新規認証デバイスを(その以前のものを失くして)獲得する際に、ユーザ102がその移動電話機の詳細情報を提供することを伴うであろう。このような方法で提供される場合、認証デバイス106を、ユーザに対して始めて「マークを付ける」はずである「ソフトウエアデバイス」として提供するだろう故、ユーザは登録の過程でそのユーザPINを選択することができる。SMSまたは類似のものを介して認証デバイス106を受け取ると、ユーザ102は認証デバイス106にログオンするユーザPINを既に有しているであろう;または

2. HPiPAQハンドヘルドコンピュータなどの別の媒体に新規ソフトウエアデバイスをダウンロードすることを望むユーザ102に関して、ユーザ102がダウンロード可能なソフトウエアデバイスの貯蔵場所にアクセスし、そのそれぞれに新たに登録した認証デバイス106を結合することにより、認証デバイス106を分配することができる。この手法でユーザがその認証デバイス106を登録するのを手伝う人物は、ユーザが選択する恐らく標準的、一回使用可能なパスワードを伴う起動符号によりソフトウエアデバイスへのリンクを提供することができよう。ユーザはまたその認証デバイスのPINを選択することができるであろう。ユーザに提供される起動符号およびユーザが選択した標準的、1回のパスワードを使用して、ユーザ102がその後認証サーバ116にログオンする場合、これによりユーザ102がそのソフトウエアデバイスにアクセスすることが可能になり、次いでソフトウエアデバイスを、ユーザはそのHPiPAQまたは類似の媒体にダウンロードすることができよう。このデバイスのために既に選択したPINにより、ユーザ102は認証デバイスを使用することができ、信頼レベル3の範疇を破らなかったであろう唯一の人物である。

以下の黒点はユーザ102が信頼レベル2の関係下において認証デバイス106を獲得するであろう方法を強調する:

・ユーザIDおよびパスワードなどの既存信任情報を使用して、ユーザが対応するサービスにログオンした際に認証デバイスを要求した後、認証デバイスを郵便でユーザ102に物理的に送付することができよう。同様に、ユーザ102はクレジットカードの詳細情報など唯一の既存特定情報に基づき認証デバイス106を要求することができ、次いで認証デバイスを認証デバイスそれぞれに対し遠隔サービスのデータベースにおいて保持するアドレスへただ郵送するであろう;

・クレジットカードの詳細情報など既存信任情報または提供された既存特定基準を使用して、サービスに署名契約した後、ユーザ102は「ソフトウエアデバイス」をSMSによりユーザ102へ送信することを要求することができよう;または

・ユーザ102は認証デバイス106を、ダウンロードすることを要求し、ユーザが認証デバイスをHPiPAQなどのユーザが選ぶ媒体にインストールすることができよう。

認証サービスが、ユーザ102は、ユーザが述べる者であると単に想定するであろうとすれば、信頼レベル1の範疇の認証デバイス106を取得するために、管理であるべきものは何もないであろう。ユーザが自ら登録でき、あらゆる個人の詳細情報を入力できるとすれば、口座を一度設定すると、このレベルの管理は口座が危険に晒されることを単に防止するだけである。

以下の節では、ユーザがその認証デバイスの登録の過程で従うであろう登録処理の実施例およびユーザの信頼レベルの範疇への依存性を概説する。

ユーザ102が銀行または郵便局などの信頼するサービス提供業者に入ると、ユーザが最終的に使用するのをやめる認証デバイス106の媒体に関わらず、ユーザ102は標準登録処理に従うだろう。この処理の実施例を以下のように記述する:

1. ユーザ102は信頼するサービス提供業者のオンラインサービスにアクセスするその希望を示すであろう。この実施例では、オンライン銀行取引サービスを使用した;

2. 銀行代表者は「100」ポイントの調査を完了し、個人と個人が遠隔サービス提供業者と共有する口座との間に明確な繋がりを確立するであろう。この繋がりは認証サービスと銀行との間で以前に確立した唯一の特定情報であろう;

3. 銀行代表者は次に認証サービス管理に対して認証を行い、ユーザ102が選択する認証デバイスの媒体に依存して‐幾つかの異なる方法によりユーザを登録することができよう;

4. ユーザ102が物理的デバイスを受け取ることを選択すれば、銀行代表者は認証デバイスの起動符号および唯一の特定情報の詳細を入力し、これらの情報をその後ユーザがその認証デバイスを失くした場合に要求するであろう。ユーザ102に、次いで‐物理的デバイスを検証するために、‐認証サーバ116が発給したサービス認証符号を入力することを要求し、次にPINを選択することを要求するであろう。ユーザは次いで信頼レベル3のユーザとして遠隔サービスにアクセスすることができるであろう。最初にユーザがログオンする場合、ユーザはQ&A処理を経なければならないであろうことに注意されたい;

5. ユーザ102が認証デバイス106をその移動電話機に配信することを望めば、銀行代表者は認証サーバから引き出す起動符号にその移動電話機の番号を連結する必要があるであろう。これは、またユーザがそのユーザPINをオンラインで選択することを可能にし、従ってソフトウエアデバイスをその後認証サーバがその移動電話機に配信する場合に、ユーザはユーザが選択したユーザPINを使用してログオンすることができるであろう。ユーザにまたQ&A処理を完了することを助言するであろうことに注意されたい;

6. ユーザ102がソフトウエアデバイスとして認証デバイスを獲得し、そのPDAまたはHPiPAQなどにインストールすることを望めば、銀行代表者は再度個人に連結するであろう起動符号を引き出すであろう。ユーザにそのユーザPINを入力することを要求すると同様に、代表者はまた1回の標準パスワードを要求するであろう。この1回の標準パスワードを、ユーザが後にログオンする場合、その認証デバイスにアクセスし、認証デバイスをダウンロードするためにその認証デバイスサービスにアクセスすることができるであろうという、その起動符号に関する注意と共にユーザに与えるであろう。その後、認証デバイスは次いでユーザが選択した正しいPINよってのみ動作し、ユーザにQ&A処理を完了することを強いるであろう。

信頼レベル2の範疇のユーザとして登録するために、ユーザ102は、郵便によるか、小売販売店からか、そのサービス提供業者から手に入れたか、または同類であったにせよ、可能と思われる手法で認証デバイス106を獲得できたと仮定しなければならない。ユーザの信頼レベル2の範疇を決めるのはその場合認証デバイスを登録する手法である。

信頼レベル1の範疇のユーザとして登録するためには、ユーザ102はユーザが述べる者であるかを確証する必要はない。オンライン・オークション・ウェブサイトなどの自己登録を必要とするサービスに対して、個人が、個人が述べる者であることを保証する手段はない。

信頼レベルサービスの関係に対してユーザの認証デバイスを既に登録していると、その場合ユーザ102は認証サービス「ファミリー」における全ての他のサービスにその認証デバイス106を使用することから利益を得ることができるであろう。とはいえ、ユーザが登録することができるであろう遠隔サービス104は、その既存信頼レベルの状態およびユーザが自らを認証する手段に依存するであろう。

ユーザ102が信頼レベル3のユーザとして既に登録していれば、ユーザは認証サービス「ファミリー」における全てのサービスに登録することができるであろう。

ユーザ102が信頼レベル2の範疇のユーザであるとしても、ユーザはなおユーザが登録することを考える信頼レベル2の範疇のサービスから信任情報を直接獲得する必要があるか、またはクレジットカードなどの唯一の信任情報を既に持っている必要があるであろう。

デバイスを信頼レベル1の範疇のサービスに登録するために、ユーザ102は、ユーザが既に持っているかもしれない既存の自己登録信任情報を使用するかまたは遠隔サービスの自己登録処理を完了することができよう。いずれにしろ、ユーザ102は、ユーザが遠隔サービス104にその認証デバイス106を登録することを望むことを示すであろう。これが行うであろうことの全ては、現在の恐れにより口座を危険に晒すことがありうる事実を制限することであり、認証デバイスを登録しようとする人物に対する口座の使用を制限するであろう。

ある実施形態では、認証デバイス106をユーザ102が取得するか、または獲得することができる2つの主要な手段がある、即ち:

1. 「物理的」認証デバイス‐物理的デバイスは誰がデバイスを提供することを決めようと、資本経費を必要とするであろう。これは認証サービス「ファミリー」における信頼レベルサービスのいずれかかまたはこのようなデバイスを一般に利用可能にすることを望む小売販売店でありうる。

実施例7:認証デバイスの既存処理への連結

認証デバイス106を「ビザによる検証」または「マスタカードの安全な符号」などの既存サービスの使用により既存処理へ連結することができよう。

Claims (36)

- 通信ネットワークを介してユーザに対する遠隔サービスを認証する方法であって、

前記遠隔サービスを提供する遠隔サーバが、第1の秘密鍵に基づき符号生成アルゴリズムを使用して生成したサービス認証符号を獲得する工程と、

前記通信ネットワークを介して前記サービス認証符号を前記ユーザに伝達する工程と、

前記サービス認証符号を受信するか、または前記ユーザに付随する認証デバイスに前記サービス認証符号を入力する工程と、

前記認証デバイスが、第2の秘密鍵に基づき前記符号生成アルゴリズムと同じ符号生成アルゴリズムを使用して予期符号値を生成し、その後該予期符号値を前記サービス認証符号と比較する工程と、

前記比較に応じ、前記予期符号値が前記サービス認証符号と相関する場合に、前記認証デバイスが、前記遠隔サービスの真正性を前記ユーザに示す応答を生成する工程と

を含むことを特徴とする方法。 - 前記遠隔サービスが電子商業サービスを含むことを特徴とする請求項1に記載の方法。

- 前記電子商業サービスがインターネット商業サービスを含むことを特徴とする請求項1に記載の方法。

- 前記サービス認証符号を、前記遠隔サービスを提供する前記遠隔サーバに通信可能に接続する認証サーバが生成することを特徴とする請求項1に記載の方法。

- 前記ユーザが提供する符号に関連する前記第1の秘密鍵を取り出すために、前記遠隔サービスにアクセスするために登録した各認証デバイスの符号、および前記各認証デバイスの符号に関連する前記第1の秘密鍵を含むデータベースへの前記ユーザが提供する符号の索引付けを行うことにより、前記第1の秘密鍵を取り出すことを特徴とする請求項1に記載の方法。

- 前記ユーザが提供する符号が前記認証デバイスを唯一に特定することを特徴とする請求項5に記載の方法。

- 前記サービス認証符号の前記生成が、前記第1の秘密鍵を符号化し、一回使用可能な認証符号を提供することを特徴とする請求項1に記載の方法。

- 前記符号生成アルゴリズムの各インスタンスは、第1の擬似ランダム符号化シーケンス、および第2の擬似ランダム符号化シーケンスを使用し、前記第2の擬似ランダム符号化シーケンスが前記第1の擬似ランダム符号化シーケンスと同じシーケンス長を有することを特徴とする請求項7に記載の方法。

- 前記第1の擬似ランダム符号化シーケンスは各文字が一度だけ現れる文字のシーケンスを含み、前記文字のシーケンスが前記第1の秘密鍵を導出する文字セットを形成し、従って前記第1の擬似ランダム符号化シーケンスが前記第1の秘密鍵の文字を備えることを特徴とする請求項8に記載の方法。

- 前記第2の擬似ランダム符号化シーケンスが、前記第1の秘密鍵と異なる文字セットの文字の配列を含むことを特徴とする請求項8に記載の方法。

- 前記サービス認証符号または前記予期符号値をそれぞれ生成するための前記符号生成アルゴリズムは、

前記第1の秘密鍵または前記第2の秘密鍵の文字に対応する前記第1の擬似ランダム符号化シーケンスにおける前記文字の位置を順次特定する工程と、

前記第1の擬似ランダム符号化シーケンスにおいて特定した前記文字の前記位置を、前記位置と同じシーケンス位置を有する前記第2の擬似ランダム符号化シーケンスの文字に対応付け、前記第2の擬似ランダム符号化シーケンスから文字セットを提供する工程と、

前記サービス認証符号を形成するように前記第2の擬似ランダム符号化シーケンスの前記文字セットを特定した順に配列する工程と

を含むことを特徴とする請求項8に記載の方法。 - サービス認証符号を生成する場合は常に異なる第1および第2の擬似ランダム符号化シーケンスを使用し、同じサービス認証符号を再生成する見込みを削減することを特徴とする請求項8に記載の方法。

- 前記応答は、前記認証デバイスが前記遠隔サービスに対し前記ユーザを認証するユーザ認証符号を生成するために動作することを含むことを特徴とする請求項1に記載の方法。

- 前記ユーザに通常アクセスできないように前記認証デバイスのボード上のメモリに、前記第2の秘密鍵を格納することを特徴とする請求項1に記載の方法。

- 前記サービス認証符号は、前記サービス認証符号を生成する前記符号生成アルゴリズムを、前記予期符号値を生成する前記符号生成アルゴリズムと同期させる特定情報を含むことを特徴とする請求項1に記載の方法。

- 前記第1の秘密鍵に基づき前記サービス認証符号を生成する前記符号生成アルゴリズム、および前記第2の秘密鍵に基づき前記予期符号値を生成する前記符号生成アルゴリズムは、前記第1の秘密鍵および前記第2の秘密鍵に基づき前記サービス認証符号および前記予期符号値をそれぞれ生成する同期符号化シーケンスを使用することを特徴とする請求項1に記載の方法。

- サービス認証符号を生成する度毎に、前記符号化シーケンスを修正することを特徴とする請求項16に記載の方法。

- 通信ネットワークを介してユーザに対する遠隔サービスを認証する方法であって、

前記遠隔サービスを提供する遠隔サーバが、第1の秘密鍵に基づき符号生成アルゴリズムを使用して生成したサービス認証符号を獲得する工程と、

前記通信ネットワークを介して前記サービス認証符号を前記ユーザに伝達する工程と、

前記サービス認証符号を受信するか、または前記ユーザに付随する認証デバイスに前記サービス認証符号を入力する工程と、

前記認証デバイスが、第2の秘密鍵に基づき前記符号生成アルゴリズムと同じ符号生成アルゴリズムを使用して予期符号値を生成し、その後該予期符号値を前記サービス認証符号と比較する工程と、

前記比較に応じ、前記予期符号値が前記サービス認証符号と相関する場合に、前記認証デバイスが、前記遠隔サービスの真正性を前記ユーザに示す応答を生成する工程と

を含み、

前記第1の秘密鍵に基づき前記サービス認証符号を生成する前記符号生成アルゴリズム、および前記第2の秘密鍵に基づき前記予期符号値を生成する前記符号生成アルゴリズムが、前記第1の秘密鍵および前記第2の秘密鍵に基づき前記サービス認証符号および前記予期符号値をそれぞれ生成する同期符号化シーケンスを使用することを特徴とする方法。 - 通信ネットワークを介して遠隔サービスのユーザと前記遠隔サービスを相互に認証する方法であって、

前記遠隔サービスを提供する遠隔サーバが、第1の秘密鍵に基づき符号生成アルゴリズムを使用して生成したサービス認証符号を獲得する工程と、

前記通信ネットワークを介して前記サービス認証符号を前記ユーザに伝達する工程と、

前記サービス認証符号を受信するか、または前記ユーザに付随する認証デバイスに前記サービス認証符号を入力する工程と、

前記認証デバイスが、第2の秘密鍵に基づき前記符号生成アルゴリズムと同じ符号生成アルゴリズムを使用して予期符号値を生成し、その後該予期符号値を前記サービス認証符号と比較する工程と、

前記比較に応じ、前記予期符号が前記サービス認証符号と相関する場合に、前記認証デバイスが、第3の秘密鍵に基づき符号生成アルゴリズムを使用してユーザ認証符号を生成する工程と、

前記通信ネットワークを介して前記ユーザ認証符号を前記遠隔サービスを提供する前記遠隔サーバに伝達する工程と、

前記遠隔サービス、またはその他のサービスを提供する前記遠隔サーバが、第4の秘密鍵に基づき生成した第2の予期符号値を獲得し、その後該第2の予期符号値を前記ユーザ認証符号と比較する工程と、

前記比較に応じ、前記第2の予期符号値が前記ユーザ認証符号と相関する場合に、前記遠隔サービスを提供する前記遠隔サーバが、前記ユーザにさらに前記遠隔サービスへアクセスすることを可能にする工程と

を含むことを特徴とする方法。 - 第1の秘密鍵に基づき符号生成アルゴリズムを使用してサービス認証符号を生成するサービス認証符号生成器手段であって、前記サービス認証符号の生成が、第1の擬似ランダム符号化シーケンス、および第1の擬似ランダム符号化シーケンスと同じシーケンス長を有する第2の擬似ランダム符号化シーケンスを使用して前記第1の秘密鍵を符号化する工程を含むサービス認証符号生成器手段、および通信ネットワークを介して前記サービス認証符号を遠隔ユーザに伝達する通信手段をサーバ上で実装するためのソフトウェアプログラムであって、

前記符号化する工程が、

前記第1の秘密鍵の文字に対応する前記第1の擬似ランダム符号化シーケンスにおける前記文字の位置を順次特定する工程と、

前記位置と同じシーケンス位置を有する前記第2の擬似ランダム符号化シーケンスの文字に特定した前記文字の前記シーケンス位置を対応付け、前記第2の擬似ランダム符号化シーケンスの文字セットを提供する工程と、

前記サービス認証符号を形成するように前記第2の擬似ランダム符号化シーケンスの前記文字セットを特定した順に配列する工程と

を含み、

前記サービス認証符号は、前記符号生成アルゴリズムが使用する前記第1および第2の擬似ランダム符号化シーケンスに従い変化し、

サービス認証符号を生成する場合には常に異なる第1および第2の擬似ランダム符号化シーケンスを使用し、同じサービス認証符号を再生成する見込みを削減することを特徴とするソフトウエアプログラム。 - 認証デバイス上で以下の手段を実装するためのソフトウエアプログラムであって、

遠隔サービスを提供する遠隔サーバが提供する第1の秘密鍵に基づき符号生成アルゴリズムを使用して生成したサービス認証符号を受信あるいは入力する入力手段と、

第2の秘密鍵に基づき前記符号生成アルゴリズムを使用して予期符号値を生成する生成器手段と、

前記予期符号値を前記サービス認証符号と比較する比較器手段と、

前記予期符号値の前記サービス認証符号との比較に従い、前記遠隔サービスの真正性を示す応答を生成する応答生成器手段と

を実装することを特徴とするソフトウエアプログラム。 - 遠隔サービスを提供する遠隔サーバが提供するサービス認証符号に基づき遠隔サービスの真正性を示す応答を認証デバイスのユーザに提供する認証デバイスであって、

第1の秘密鍵に基づき符号生成アルゴリズムを使用して生成した前記サービス認証符号を受信あるいは入力する入力手段と、

第2の秘密鍵に基づき前記符号生成アルゴリズムと同じ符号生成アルゴリズムを使用して予期符号値を生成する生成器手段と、

前記予期符号値を前記サービス認証符号と比較する比較器手段と、

前記予期符号値の前記サービス認証符号との比較に従い、前記遠隔サービスの前記真正性を示す応答を生成する応答生成器手段と

を備えることを特徴とする認証デバイス。 - 各符号生成アルゴリズムは、第1の擬似ランダム符号化シーケンス、および第2の擬似ランダム符号化シーケンスを使用し、前記第2の擬似ランダム符号化シーケンスは、前記第1の擬似ランダム符号化シーケンスと同じシーケンス長を有することを特徴とする請求項22に記載の認証デバイス。

- 前記第1の擬似ランダム符号化シーケンスは、各文字が一度だけ現れる文字のシーケンスを含み、前記文字のシーケンスは、前記第1の秘密鍵を導出する文字セットを形成し、従って前記第1の擬似ランダム符号化シーケンスは、前記第1の秘密鍵の文字を備えることを特徴とする請求項23に記載の認証デバイス。

- 前記第2の擬似ランダム符号化シーケンスは、前記第1の秘密鍵と同じかまたは異なる文字セットの文字の配列を備えることを特徴とする請求項23に記載の認証デバイス。

- 前記予期符号値をそれぞれ生成する前記符号生成アルゴリズムは、

前記第2の秘密鍵の文字に対応する前記第1の擬似ランダム符号化シーケンスにおける前記文字の位置を順次特定するステップと、

前記第1の擬似ランダム符号化シーケンスにおいて特定した前記文字の前記位置を、前記位置と同じシーケンス位置を有する前記第2の擬似ランダム符号化シーケンスの文字に対応付け、前記第2の擬似ランダム符号化シーケンスから文字セットを提供するステップと、

前記サービス認証符号を形成するように前記第2の擬似ランダム符号化シーケンスの前記文字セットを特定した順に配列するステップと

を備えることを特徴とする請求項23に記載の認証デバイス。 - サービス認証符号を生成する場合は常に異なる第1および第2の擬似ランダム符号化シーケンスを使用し、同じサービス認証符号を再生成する見込みを削減することを特徴とする請求項23に記載の認証デバイス。

- 前記応答は、前記認証デバイスが前記遠隔サービスに対し前記ユーザを認証するユーザ認証符号を生成するために動作することを備えることを特徴とする請求項22に記載の認証デバイス。

- 前記第2の秘密鍵を、前記ユーザに通常アクセスできないように前記認証デバイスのボード上のメモリに格納することを特徴とする請求項22に記載の認証デバイス。

- 前記サービス認証符号は、前記ユーザ認証符号を生成する前記符号生成アルゴリズムを、前記予期符号値を生成する前記符号生成アルゴリズムと同期させる特定情報を備えることを特徴とする請求項22に記載の認証デバイス。

- 前記第1の秘密鍵に基づき前記サービス認証符号を生成する前記符号生成アルゴリズム、および前記第2の秘密鍵に基づき前記予期符号値を生成する前記符号生成アルゴリズムは、前記第1の秘密鍵および前記第2の秘密鍵に基づき前記サービス認証符号および前記予期符号値をそれぞれ生成する同期符号化シーケンスを使用することを特徴とする請求項22に記載の認証デバイス。

- 前記サービス認証符号を生成する度毎に、前記符号化シーケンスを修正することを特徴とする請求項31に記載の認証デバイス。

- 通信ネットワークを介してユーザに対する遠隔サービスを認証する方法であって、

前記ユーザが、認証デバイスを動作させ、該認証デバイスから該認証デバイスに関連する唯一の識別符号を取り出す工程と、

前記通信ネットワークを介して前記唯一の識別符号を前記遠隔サービスを提供する遠隔サーバに伝達する工程と、

前記遠隔サービスを提供する前記遠隔サーバが、前記遠隔サービスにアクセスするために登録した認証デバイスの識別符号を備えるデータベースへの前記唯一の識別符号の索引付けにより、前記データベースから取り出す前記第1の秘密鍵に基づき符号生成アルゴリズムを使用して生成したサービス認証符号を獲得する工程と、

前記通信ネットワークを介して前記サービス認証符号を前記ユーザに伝達する工程と、

前記サービス認証符号を受信するか、または前記ユーザに付随する認証デバイスに前記サービス認証符号を入力する工程と、

前記認証デバイスが、第2の秘密鍵に基づき前記符号生成アルゴリズムと同じ符号生成アルゴリズムを使用して予期符号値を生成し、その後該予期符号値を前記サービス認証符号と比較する工程と、

前記比較に応じ、前記予期符号値が前記サービス認証符号と相関する場合に、前記認証デバイスが、前記遠隔サービスの真正性を前記ユーザに示す応答を生成する工程と

を含むことを特徴とする方法。 - 通信ネットワークを介して遠隔サービスを使用する第1のユーザに対して第2のユーザの識別および/または信任情報を認証する方法であって、

前記第1のユーザが、請求項1に記載の方法を使用して前記遠隔サービスを認証する工程と、

前記遠隔サービスを有効に認証する場合、前記第1のユーザが、前記第2のユーザに関連するか、または前記第2のユーザが提供する第1の秘密鍵に基づき、前記第2のユーザの認証デバイスが生成したユーザ認証符号を提供する工程と、

前記通信ネットワークを介して前記ユーザ認証符号を前記遠隔サービスを提供する遠隔サーバに伝達する工程と、

前記遠隔サービスを提供する前記遠隔サーバが、第2の秘密鍵に基づき生成した予期符号値を獲得し、その後該予期符号値を前記第2のユーザの前記ユーザ認証符号と比較する工程と、

前記比較に応じ、前記予期符号値が前記ユーザ認証符号と相関する場合に、前記遠隔サービスを提供する前記遠隔サーバが、前記第2のユーザの真正性を示す応答を前記第1のユーザに提供する工程と

を含むことを特徴とする方法。 - 請求項22に記載の認証デバイスを作成する方法であって、

ユーザが、作成されると認証デバイスとなる携帯デバイスにおいて、実行またはインストールするために、請求項21に記載のソフトウエアプログラムを提供する遠隔サーバにアクセスする工程と、

前記遠隔サーバが、前記携帯デバイスに前記ソフトウエアプログラムを伝達する工程と、

前記携帯デバイスにおいて、前記ソフトウエアプログラムを実行するか、またはインストールして認証デバイスを作成する工程と

を含むことを特徴とする方法。 - 前記ソフトウエアプログラムを、

(a)ショートメッセージサービス、

(b)電子メールサービス、または

(c)パケットベース通信サービス、

を介して伝達することを特徴とする請求項35に記載の方法。

Applications Claiming Priority (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| AU2004907210A AU2004907210A0 (en) | 2004-12-21 | Authentication device and/or method | |

| AU2004907210 | 2004-12-21 | ||

| PCT/AU2005/001923 WO2006066322A1 (en) | 2004-12-21 | 2005-12-21 | Authentication device and/or method |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2008524727A JP2008524727A (ja) | 2008-07-10 |

| JP2008524727A5 JP2008524727A5 (ja) | 2011-12-08 |

| JP4960883B2 true JP4960883B2 (ja) | 2012-06-27 |

Family

ID=36601258

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2007547085A Active JP4960883B2 (ja) | 2004-12-21 | 2005-12-21 | 認証デバイスおよび/または方法 |

Country Status (9)

| Country | Link |

|---|---|

| EP (1) | EP1829281B1 (ja) |

| JP (1) | JP4960883B2 (ja) |

| CN (1) | CN101084643B (ja) |

| BR (1) | BRPI0519184A2 (ja) |

| CA (1) | CA2591968C (ja) |

| HK (1) | HK1115955A1 (ja) |

| MX (1) | MX2007007511A (ja) |

| NZ (1) | NZ550381A (ja) |

| WO (1) | WO2006066322A1 (ja) |

Families Citing this family (124)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| WO2008064403A1 (en) * | 2006-11-27 | 2008-06-05 | Emue Holdings Pty Ltd | Remote service authentication method |

| WO2009001020A1 (en) | 2007-06-26 | 2008-12-31 | G3-Vision Limited | Authentication system and method |

| US8011577B2 (en) | 2007-12-24 | 2011-09-06 | Dynamics Inc. | Payment cards and devices with gift card, global integration, and magnetic stripe reader communication functionality |

| US9332000B2 (en) * | 2008-02-21 | 2016-05-03 | Alcatel Lucent | One-pass authentication mechanism and system for heterogeneous networks |

| US8302167B2 (en) * | 2008-03-11 | 2012-10-30 | Vasco Data Security, Inc. | Strong authentication token generating one-time passwords and signatures upon server credential verification |

| US8579203B1 (en) | 2008-12-19 | 2013-11-12 | Dynamics Inc. | Electronic magnetic recorded media emulators in magnetic card devices |

| US8931703B1 (en) | 2009-03-16 | 2015-01-13 | Dynamics Inc. | Payment cards and devices for displaying barcodes |

| US20100241850A1 (en) * | 2009-03-17 | 2010-09-23 | Chuyu Xiong | Handheld multiple role electronic authenticator and its service system |

| US8590796B1 (en) | 2009-04-06 | 2013-11-26 | Dynamics Inc. | Cards having dynamic magnetic stripe communication devices fabricated from multiple boards |

| US9329619B1 (en) | 2009-04-06 | 2016-05-03 | Dynamics Inc. | Cards with power management |

| US8622309B1 (en) | 2009-04-06 | 2014-01-07 | Dynamics Inc. | Payment cards and devices with budgets, parental controls, and virtual accounts |

| US8393545B1 (en) | 2009-06-23 | 2013-03-12 | Dynamics Inc. | Cards deployed with inactivated products for activation |

| US8511574B1 (en) | 2009-08-17 | 2013-08-20 | Dynamics Inc. | Advanced loyalty applications for powered cards and devices |

| US9306666B1 (en) | 2009-10-08 | 2016-04-05 | Dynamics Inc. | Programming protocols for powered cards and devices |

| US8727219B1 (en) | 2009-10-12 | 2014-05-20 | Dynamics Inc. | Magnetic stripe track signal having multiple communications channels |

| US8523059B1 (en) | 2009-10-20 | 2013-09-03 | Dynamics Inc. | Advanced payment options for powered cards and devices |

| US8393546B1 (en) | 2009-10-25 | 2013-03-12 | Dynamics Inc. | Games, prizes, and entertainment for powered cards and devices |

| AU2011218216A1 (en) | 2010-02-16 | 2012-08-30 | Dynamics Inc. | Systems and methods for drive circuits for dynamic magnetic stripe communications devices |

| US8348172B1 (en) | 2010-03-02 | 2013-01-08 | Dynamics Inc. | Systems and methods for detection mechanisms for magnetic cards and devices |

| US10693263B1 (en) | 2010-03-16 | 2020-06-23 | Dynamics Inc. | Systems and methods for audio connectors for powered cards and devices |

| WO2011146651A1 (en) | 2010-05-18 | 2011-11-24 | Dynamics Inc | Systems and methods for cards and devices operable to communicate via light pulses and touch sensitive displays |

| USD687094S1 (en) | 2010-07-02 | 2013-07-30 | Dynamics Inc. | Multiple button interactive electronic card with light sources |

| USD652075S1 (en) | 2010-07-02 | 2012-01-10 | Dynamics Inc. | Multiple button interactive electronic card |

| USD672389S1 (en) | 2010-07-02 | 2012-12-11 | Dynamics Inc. | Multiple button interactive electronic card with light sources |

| USD652448S1 (en) | 2010-07-02 | 2012-01-17 | Dynamics Inc. | Multiple button interactive electronic card |

| USD674013S1 (en) | 2010-07-02 | 2013-01-08 | Dynamics Inc. | Multiple button interactive electronic card with light sources |

| USD652867S1 (en) | 2010-07-02 | 2012-01-24 | Dynamics Inc. | Multiple button interactive electronic card |

| USD670759S1 (en) | 2010-07-02 | 2012-11-13 | Dynamics Inc. | Multiple button interactive electronic card with light sources |

| USD652449S1 (en) | 2010-07-02 | 2012-01-17 | Dynamics Inc. | Multiple button interactive electronic card |

| USD792512S1 (en) | 2010-07-09 | 2017-07-18 | Dynamics Inc. | Display with font |

| USD792513S1 (en) | 2010-07-09 | 2017-07-18 | Dynamics Inc. | Display with font |

| USD651238S1 (en) | 2010-07-09 | 2011-12-27 | Dynamics Inc. | Interactive electronic card with display |

| USD792511S1 (en) | 2010-07-09 | 2017-07-18 | Dynamics Inc. | Display with font |

| USD665022S1 (en) | 2010-07-09 | 2012-08-07 | Dynamics Inc. | Multiple button interactive electronic card with light source |

| USD666241S1 (en) | 2010-07-09 | 2012-08-28 | Dynamics Inc. | Multiple button interactive electronic card with light source |

| USD643063S1 (en) | 2010-07-09 | 2011-08-09 | Dynamics Inc. | Interactive electronic card with display |

| USD653288S1 (en) | 2010-07-09 | 2012-01-31 | Dynamics Inc. | Multiple button interactive electronic card |

| USD651237S1 (en) | 2010-07-09 | 2011-12-27 | Dynamics Inc. | Interactive electronic card with display |

| USD665447S1 (en) | 2010-07-09 | 2012-08-14 | Dynamics Inc. | Multiple button interactive electronic card with light source and display |

| US8322623B1 (en) | 2010-07-26 | 2012-12-04 | Dynamics Inc. | Systems and methods for advanced card printing |

| CN102347929A (zh) * | 2010-07-28 | 2012-02-08 | 阿里巴巴集团控股有限公司 | 一种用户身份的验证方法及装置 |

| US9818125B2 (en) | 2011-02-16 | 2017-11-14 | Dynamics Inc. | Systems and methods for information exchange mechanisms for powered cards and devices |

| US9053398B1 (en) | 2010-08-12 | 2015-06-09 | Dynamics Inc. | Passive detection mechanisms for magnetic cards and devices |

| US10055614B1 (en) | 2010-08-12 | 2018-08-21 | Dynamics Inc. | Systems and methods for advanced detection mechanisms for magnetic cards and devices |

| US10022884B1 (en) | 2010-10-15 | 2018-07-17 | Dynamics Inc. | Systems and methods for alignment techniques for magnetic cards and devices |

| US8561894B1 (en) | 2010-10-20 | 2013-10-22 | Dynamics Inc. | Powered cards and devices designed, programmed, and deployed from a kiosk |

| JP5633308B2 (ja) * | 2010-10-29 | 2014-12-03 | ソニー株式会社 | サービス提供システムとサービス提供方法および携帯通信端末とサーバ |

| US9646240B1 (en) | 2010-11-05 | 2017-05-09 | Dynamics Inc. | Locking features for powered cards and devices |

| US8567679B1 (en) | 2011-01-23 | 2013-10-29 | Dynamics Inc. | Cards and devices with embedded holograms |

| US10095970B1 (en) | 2011-01-31 | 2018-10-09 | Dynamics Inc. | Cards including anti-skimming devices |

| US9836680B1 (en) | 2011-03-03 | 2017-12-05 | Dynamics Inc. | Systems and methods for advanced communication mechanisms for magnetic cards and devices |

| US8485446B1 (en) | 2011-03-28 | 2013-07-16 | Dynamics Inc. | Shielded magnetic stripe for magnetic cards and devices |

| WO2012154915A1 (en) | 2011-05-10 | 2012-11-15 | Dynamics Inc. | Systems, devices, and methods for mobile payment acceptance, mobile authorizations, mobile wallets, and contactless communication mechanisms |

| USD670332S1 (en) | 2011-05-12 | 2012-11-06 | Dynamics Inc. | Interactive card |

| USD670331S1 (en) | 2011-05-12 | 2012-11-06 | Dynamics Inc. | Interactive display card |

| USD676904S1 (en) | 2011-05-12 | 2013-02-26 | Dynamics Inc. | Interactive display card |

| USD670329S1 (en) | 2011-05-12 | 2012-11-06 | Dynamics Inc. | Interactive display card |

| USD670330S1 (en) | 2011-05-12 | 2012-11-06 | Dynamics Inc. | Interactive card |

| US8628022B1 (en) | 2011-05-23 | 2014-01-14 | Dynamics Inc. | Systems and methods for sensor mechanisms for magnetic cards and devices |

| US8763112B2 (en) * | 2011-07-02 | 2014-06-24 | Intel Corporation | Systems and methods for power-on user authentication |

| US8827153B1 (en) | 2011-07-18 | 2014-09-09 | Dynamics Inc. | Systems and methods for waveform generation for dynamic magnetic stripe communications devices |

| US11551046B1 (en) | 2011-10-19 | 2023-01-10 | Dynamics Inc. | Stacked dynamic magnetic stripe commmunications device for magnetic cards and devices |

| US11409971B1 (en) | 2011-10-23 | 2022-08-09 | Dynamics Inc. | Programming and test modes for powered cards and devices |

| US8960545B1 (en) | 2011-11-21 | 2015-02-24 | Dynamics Inc. | Data modification for magnetic cards and devices |

| US9619741B1 (en) | 2011-11-21 | 2017-04-11 | Dynamics Inc. | Systems and methods for synchronization mechanisms for magnetic cards and devices |

| JP2013121039A (ja) * | 2011-12-07 | 2013-06-17 | Sharp Corp | 通信システム |

| US9064194B1 (en) | 2012-02-03 | 2015-06-23 | Dynamics Inc. | Systems and methods for spike suppression for dynamic magnetic stripe communications devices |

| US9710745B1 (en) | 2012-02-09 | 2017-07-18 | Dynamics Inc. | Systems and methods for automated assembly of dynamic magnetic stripe communications devices |

| US8888009B1 (en) | 2012-02-14 | 2014-11-18 | Dynamics Inc. | Systems and methods for extended stripe mechanisms for magnetic cards and devices |

| US9916992B2 (en) | 2012-02-20 | 2018-03-13 | Dynamics Inc. | Systems and methods for flexible components for powered cards and devices |

| WO2013134783A1 (en) * | 2012-03-09 | 2013-09-12 | Visa International Service Association | Embedding supplemental consumer data |

| US9734669B1 (en) | 2012-04-02 | 2017-08-15 | Dynamics Inc. | Cards, devices, systems, and methods for advanced payment game of skill and game of chance functionality |

| US11961147B1 (en) | 2012-04-15 | 2024-04-16 | K. Shane Cupp | Cards, devices, systems, and methods for financial management services |

| US11418483B1 (en) | 2012-04-19 | 2022-08-16 | Dynamics Inc. | Cards, devices, systems, and methods for zone-based network management |

| US9033218B1 (en) | 2012-05-15 | 2015-05-19 | Dynamics Inc. | Cards, devices, systems, methods and dynamic security codes |

| US9064195B2 (en) | 2012-06-29 | 2015-06-23 | Dynamics Inc. | Multiple layer card circuit boards |

| USD729870S1 (en) | 2012-08-27 | 2015-05-19 | Dynamics Inc. | Interactive electronic card with display and button |

| USD692053S1 (en) | 2012-08-27 | 2013-10-22 | Dynamics Inc. | Interactive electronic card with display and button |

| USD687489S1 (en) | 2012-08-27 | 2013-08-06 | Dynamics Inc. | Interactive electronic card with buttons |

| USD694322S1 (en) | 2012-08-27 | 2013-11-26 | Dynamics Inc. | Interactive electronic card with display buttons |

| USD687487S1 (en) | 2012-08-27 | 2013-08-06 | Dynamics Inc. | Interactive electronic card with display and button |

| USD673606S1 (en) | 2012-08-27 | 2013-01-01 | Dynamics Inc. | Interactive electronic card with display and buttons |

| USD687488S1 (en) | 2012-08-27 | 2013-08-06 | Dynamics Inc. | Interactive electronic card with buttons |

| USD675256S1 (en) | 2012-08-27 | 2013-01-29 | Dynamics Inc. | Interactive electronic card with display and button |

| USD676487S1 (en) | 2012-08-27 | 2013-02-19 | Dynamics Inc. | Interactive electronic card with display and buttons |

| USD730439S1 (en) | 2012-08-27 | 2015-05-26 | Dynamics Inc. | Interactive electronic card with buttons |

| USD729871S1 (en) | 2012-08-27 | 2015-05-19 | Dynamics Inc. | Interactive electronic card with display and buttons |

| USD729869S1 (en) | 2012-08-27 | 2015-05-19 | Dynamics Inc. | Interactive electronic card with display and button |

| USD828870S1 (en) | 2012-08-27 | 2018-09-18 | Dynamics Inc. | Display card |

| USD695636S1 (en) | 2012-08-27 | 2013-12-17 | Dynamics Inc. | Interactive electronic card with display and buttons |

| USD687490S1 (en) | 2012-08-27 | 2013-08-06 | Dynamics Inc. | Interactive electronic card with display and button |

| USD687095S1 (en) | 2012-08-27 | 2013-07-30 | Dynamics Inc. | Interactive electronic card with buttons |

| USD730438S1 (en) | 2012-08-27 | 2015-05-26 | Dynamics Inc. | Interactive electronic card with display and button |

| US11995642B1 (en) | 2012-09-05 | 2024-05-28 | Dynamics Inc. | Cards, devices, systems, and methods for a notification system |

| US11126997B1 (en) | 2012-10-02 | 2021-09-21 | Dynamics Inc. | Cards, devices, systems, and methods for a fulfillment system |

| US9010647B2 (en) | 2012-10-29 | 2015-04-21 | Dynamics Inc. | Multiple sensor detector systems and detection methods of magnetic cards and devices |

| US9659246B1 (en) | 2012-11-05 | 2017-05-23 | Dynamics Inc. | Dynamic magnetic stripe communications device with beveled magnetic material for magnetic cards and devices |

| US9010644B1 (en) | 2012-11-30 | 2015-04-21 | Dynamics Inc. | Dynamic magnetic stripe communications device with stepped magnetic material for magnetic cards and devices |

| US10949627B2 (en) | 2012-12-20 | 2021-03-16 | Dynamics Inc. | Systems and methods for non-time smearing detection mechanisms for magnetic cards and devices |

| USD764584S1 (en) | 2013-03-04 | 2016-08-23 | Dynamics Inc. | Interactive electronic card with buttons |

| USD751640S1 (en) | 2013-03-04 | 2016-03-15 | Dynamics Inc. | Interactive electronic card with display and button |

| USD765174S1 (en) | 2013-03-04 | 2016-08-30 | Dynamics Inc. | Interactive electronic card with button |

| USD777252S1 (en) | 2013-03-04 | 2017-01-24 | Dynamics Inc. | Interactive electronic card with buttons |

| USD750167S1 (en) | 2013-03-04 | 2016-02-23 | Dynamics Inc. | Interactive electronic card with buttons |

| USD750166S1 (en) | 2013-03-04 | 2016-02-23 | Dynamics Inc. | Interactive electronic card with display and buttons |

| USD765173S1 (en) | 2013-03-04 | 2016-08-30 | Dynamics Inc. | Interactive electronic card with display and button |

| USD750168S1 (en) | 2013-03-04 | 2016-02-23 | Dynamics Inc. | Interactive electronic card with display and button |

| USD751639S1 (en) | 2013-03-04 | 2016-03-15 | Dynamics Inc. | Interactive electronic card with display and button |

| CN104144146B (zh) * | 2013-05-10 | 2017-11-03 | 中国电信股份有限公司 | 一种访问网站的方法和系统 |

| TWI599969B (zh) * | 2013-06-25 | 2017-09-21 | yi-hong Xu | Integrated payment services for cloud trading system |

| USD767024S1 (en) | 2013-09-10 | 2016-09-20 | Dynamics Inc. | Interactive electronic card with contact connector |

| USD737373S1 (en) | 2013-09-10 | 2015-08-25 | Dynamics Inc. | Interactive electronic card with contact connector |

| JP5975964B2 (ja) | 2013-10-18 | 2016-08-23 | 富士通株式会社 | 情報処理プログラム、情報処理方法、情報処理装置、及び情報処理システム |

| US10108891B1 (en) | 2014-03-21 | 2018-10-23 | Dynamics Inc. | Exchange coupled amorphous ribbons for electronic stripes |

| EP3633653B1 (en) * | 2015-03-31 | 2021-03-31 | SZ DJI Technology Co., Ltd. | Systems and methods for mutual authentication between an unmanned aerial vehicle and an authentication center |

| WO2016154943A1 (en) | 2015-03-31 | 2016-10-06 | SZ DJI Technology Co., Ltd. | Systems and methods for geo-fencing device communications |

| CN107409051B (zh) | 2015-03-31 | 2021-02-26 | 深圳市大疆创新科技有限公司 | 用于生成飞行管制的认证系统和方法 |

| JP2017028354A (ja) * | 2015-07-16 | 2017-02-02 | 渡辺 浩志 | 電子装置ネットワーク及びチップ認証方式 |

| US10032049B2 (en) | 2016-02-23 | 2018-07-24 | Dynamics Inc. | Magnetic cards and devices for motorized readers |

| DE102016116042A1 (de) | 2016-08-29 | 2018-03-01 | IPGATE Capital Holding AG | Verfahren und System zum Öffnen und/oder Nutzung mindestens eines Fahrzeugs |

| DE102017110892A1 (de) | 2017-05-18 | 2018-11-22 | Kurz Digital Solutions Gmbh & Co. Kg | Verfahren zur Authentifizierung eines Gegenstands, insbesondere eines Sicherheitselements, sowie Sicherheitselement |

| EP3797498A1 (en) * | 2018-05-23 | 2021-03-31 | BAE SYSTEMS plc | Authenticating an entity |

| CN113762958A (zh) * | 2021-01-04 | 2021-12-07 | 北京沃东天骏信息技术有限公司 | 一种生成电子凭证的方法和装置 |

| WO2023178689A1 (zh) * | 2022-03-25 | 2023-09-28 | Oppo广东移动通信有限公司 | 安全实现方法及装置、设备、网元 |

Family Cites Families (11)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US5438622A (en) * | 1994-01-21 | 1995-08-01 | Apple Computer, Inc. | Method and apparatus for improving the security of an electronic codebook encryption scheme utilizing an offset in the pseudorandom sequence |

| AU3759600A (en) * | 1999-03-17 | 2000-10-04 | Charles E. II Moore | Internet, intranet and other network communication security systems utilizing entrance and exit keys |

| US6799272B1 (en) * | 1999-05-26 | 2004-09-28 | Lucent Technologies Inc. | Remote device authentication system |

| FI19992343A (fi) * | 1999-10-29 | 2001-04-30 | Nokia Mobile Phones Ltd | Menetelmä ja järjestely käyttäjän luotettavaksi tunnistamiseksi tietokonejärjestelmässä |

| TW527833B (en) * | 2000-05-19 | 2003-04-11 | Sony Corp | Network conferencing system, participation authorization method and presenting method |

| CN1338841A (zh) * | 2000-08-11 | 2002-03-06 | 海南格方网络安全有限公司 | 计算机安全认证智能密钥 |

| GB2369469B (en) * | 2000-11-28 | 2002-10-23 | Swivel Technologies Ltd | Secure file transfer method and system |

| US6912653B2 (en) | 2001-01-23 | 2005-06-28 | Erika Monika Gohl | Authenticating communications |

| US7028191B2 (en) * | 2001-03-30 | 2006-04-11 | Michener John R | Trusted authorization device |

| GB2387999B (en) * | 2002-04-24 | 2004-03-24 | Richard Mervyn Gardner | Sequential authentication with infinitely variable codes |

| JP4553565B2 (ja) * | 2002-08-26 | 2010-09-29 | パナソニック株式会社 | 電子バリューの認証方式と認証システムと装置 |

-

2005

- 2005-12-21 NZ NZ550381A patent/NZ550381A/en not_active IP Right Cessation

- 2005-12-21 MX MX2007007511A patent/MX2007007511A/es active IP Right Grant

- 2005-12-21 EP EP05818004.3A patent/EP1829281B1/en not_active Not-in-force

- 2005-12-21 WO PCT/AU2005/001923 patent/WO2006066322A1/en active Application Filing

- 2005-12-21 JP JP2007547085A patent/JP4960883B2/ja active Active

- 2005-12-21 CA CA2591968A patent/CA2591968C/en active Active

- 2005-12-21 CN CN2005800440509A patent/CN101084643B/zh active Active

- 2005-12-21 BR BRPI0519184-0A patent/BRPI0519184A2/pt not_active Application Discontinuation

-

2008

- 2008-06-05 HK HK08106287.1A patent/HK1115955A1/xx not_active IP Right Cessation

Also Published As

| Publication number | Publication date |

|---|---|

| JP2008524727A (ja) | 2008-07-10 |

| WO2006066322A1 (en) | 2006-06-29 |

| CA2591968A1 (en) | 2006-06-29 |

| HK1115955A1 (en) | 2008-12-12 |

| CN101084643A (zh) | 2007-12-05 |

| CA2591968C (en) | 2014-02-25 |

| EP1829281A4 (en) | 2011-10-26 |

| BRPI0519184A2 (pt) | 2008-12-30 |

| EP1829281A1 (en) | 2007-09-05 |

| CN101084643B (zh) | 2010-05-12 |

| EP1829281B1 (en) | 2016-11-23 |

| NZ550381A (en) | 2011-04-29 |

| MX2007007511A (es) | 2007-10-08 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP4960883B2 (ja) | 認証デバイスおよび/または方法 | |

| US8151364B2 (en) | Authentication device and/or method | |

| US8555079B2 (en) | Token management | |

| US8656180B2 (en) | Token activation | |

| US8972719B2 (en) | Passcode restoration | |

| US11108558B2 (en) | Authentication and fraud prevention architecture | |

| US8079082B2 (en) | Verification of software application authenticity | |

| CN104541475B (zh) | 用户认证方法、用户认证设备和安全性系统 | |

| US8041954B2 (en) | Method and system for providing a secure login solution using one-time passwords | |

| US20080046988A1 (en) | Authentication Method | |

| US20010045451A1 (en) | Method and system for token-based authentication | |

| US20080216172A1 (en) | Systems, methods, and apparatus for secure transactions in trusted systems | |

| WO2005096117A1 (en) | Trust tokens | |

| CN101383709A (zh) | 提高网络账户和密码安全的系统及方法 | |

| US11665156B2 (en) | Method and system for securely authenticating a user by an identity and access service using a pictorial code and a one-time code | |

| JP2007527059A (ja) | ユーザ、およびコンピュータシステムから受信された通信の認証のための方法および装置 | |

| JP2018502410A (ja) | 共通識別データ置換システムおよび方法 | |

| KR20070029537A (ko) | 무선단말기와 연동한 개인별고유코드를 활용한인증시스템과 그 방법 | |

| KR20110122432A (ko) | 스마트 카드 웹서버를 이용한 인증 시스템 및 방법 | |

| US20090025066A1 (en) | Systems and methods for first and second party authentication | |

| CA2611549C (en) | Method and system for providing a secure login solution using one-time passwords | |

| CN113196263A (zh) | 用户认证系统、用户认证服务器及用户认证方法 | |

| WO2013085666A1 (en) | Token management | |

| KR20070021867A (ko) | 무선단말기와 연동한 무선인증시스템과 그 방법 | |

| CN115514493A (zh) | 基于第三方平台和可信硬件的自主身份认证方法和系统 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20081212 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20110712 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20111011 |

|

| A602 | Written permission of extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A602 Effective date: 20111018 |

|

| A524 | Written submission of copy of amendment under article 19 pct |

Free format text: JAPANESE INTERMEDIATE CODE: A524 Effective date: 20111021 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20111115 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20120214 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20120306 |

|

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20120323 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20150330 Year of fee payment: 3 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 4960883 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |