JP4927583B2 - ファイル共有システム、ファイル共有方法、サーバ及びコンピュータプログラム - Google Patents

ファイル共有システム、ファイル共有方法、サーバ及びコンピュータプログラム Download PDFInfo

- Publication number

- JP4927583B2 JP4927583B2 JP2007029681A JP2007029681A JP4927583B2 JP 4927583 B2 JP4927583 B2 JP 4927583B2 JP 2007029681 A JP2007029681 A JP 2007029681A JP 2007029681 A JP2007029681 A JP 2007029681A JP 4927583 B2 JP4927583 B2 JP 4927583B2

- Authority

- JP

- Japan

- Prior art keywords

- file

- access

- password

- computer

- server

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

- 238000000034 method Methods 0.000 title claims description 43

- 238000004590 computer program Methods 0.000 title claims description 7

- 230000005540 biological transmission Effects 0.000 claims description 36

- 230000008569 process Effects 0.000 claims description 29

- 238000012546 transfer Methods 0.000 claims description 25

- 239000000284 extract Substances 0.000 claims description 6

- 230000003213 activating effect Effects 0.000 claims 1

- 238000010586 diagram Methods 0.000 description 16

- 238000004891 communication Methods 0.000 description 11

- 238000012545 processing Methods 0.000 description 5

- 230000008901 benefit Effects 0.000 description 3

- 238000007796 conventional method Methods 0.000 description 2

- 238000005516 engineering process Methods 0.000 description 2

- 230000010365 information processing Effects 0.000 description 2

- 238000012986 modification Methods 0.000 description 2

- 230000004048 modification Effects 0.000 description 2

- 230000004044 response Effects 0.000 description 2

- 238000013461 design Methods 0.000 description 1

- 238000004519 manufacturing process Methods 0.000 description 1

- 238000012795 verification Methods 0.000 description 1

Images

Landscapes

- Storage Device Security (AREA)

- Information Transfer Between Computers (AREA)

Description

NRIセキュアテクノロジーズ株式会社「クリプト便」<URL http://www.nri−secure.co.jp/service/crypto/index.html>

複数のコンピュータ間でサーバを介してファイルを共有するファイル共有システムであって、

第1コンピュータに備えられる手段であって、共有の対象となるファイルを指定する指定手段と、

前記サーバに備えられる手段であって、指定された前記ファイルにアクセスするために必要となるアクセスプログラムを生成するプログラム生成手段と、

前記第1コンピュータに備えられる手段であって、生成された前記アクセスプログラムを、前記ファイルを共有することになる受信コンピュータへ転送する転送手段と、

前記受信コンピュータにおいて前記アクセスプログラムが起動されることで実現される手段であって、前記受信コンピュータに付与された固有の識別情報を取得する取得手段と、取得した前記識別情報を伴うアクセス要求をサーバへ送信するアクセス要求送信手段と、前記アクセス要求が正当なアクセス要求である場合に前記サーバから送信される前記ファイルを受信するファイル受信手段と、

前記サーバに備えられる手段であって、前記受信コンピュータから送信された前記識別情報から認証用のパスワードを生成するパスワード生成手段と、予め前記アクセスプログラムを通じて前記ファイルにアクセスする際のパスワードを保持する保持手段と、前記生成されたパスワードと前記保持手段に保持されているパスワードとが一致するか否かに応じて認証処理を実行する認証手段と、前記生成されたパスワードと前記保持手段に保持されているパスワードとが一致しなければ前記ファイルに対する前記受信コンピュータからのアクセスを拒否し、前記生成されたパスワードと前記保持手段に保持されているパスワードとが一致すれば前記ファイルに対する前記受信コンピュータからのアクセスを許可する許可手段と

を含むことを特徴とする。

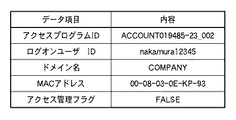

前記識別情報は、前記受信コンピュータのMACアドレス、ドメイン名、前記受信コンピュータ上で稼働しているOSのビルドナンバー、該OSのライセンスナンバー、前記受信コンピュータにログオンしているユーザのユーザIDのうち少なくとも1つを含むように構成されてもよい。

前記パスワードが生成されると、前記受信コンピュータから受信した前記識別情報を消去する消去手段をさらに含むように構成されてもよい。

前記転送手段は、電子メールに前記アクセスプログラムを添付して送信する電子メール送信手段を含むことを特徴とする請求項1乃至3のいずれか1項に記載のファイル共有システム。

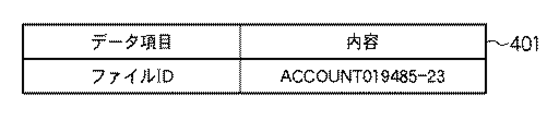

前記プログラム生成手段が、前記アクセスプログラムを他のアクセスプログラムと区別するためのアクセスプログラムIDを付与し、該アクセスプログラムIDと前記ファイルとを対応付けて管理する管理テーブルを備え、

前記アクセス要求送信手段が、前記アクセスプログラムから前記アクセスプログラムIDを抽出して、前記アクセス要求とともに前記サーバへ送信し、

前記保持手段は、前記アクセス要求とともに受信した前記アクセスプログラムIDに基づいて前記管理テーブルを検索することで、前記アクセスプログラムIDに対応するファイルを特定し、特定された該ファイルのファイルIDとともに前記パスワードを保持するように構成されてもよい。

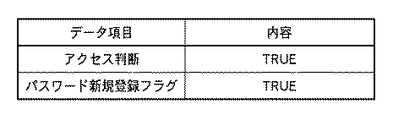

前記アクセス要求送信手段が、

前記アクセスプログラムに含まれる、前記ファイルに対する初回のアクセスか否かを認識するためのフラグを前記アクセス要求とともに送信し、

前記サーバが、

前記アクセス要求と共に受信した前記フラグに基づいて前記判定手段により前記アクセス要求が初回のアクセス要求と判定されると、前記アクセスプログラムを実行している前記受信コンピュータへ前記フラグを書き換えるよう指示する指示手段をさらに含み、

前記受信コンピュータが、

前記フラグを書き換えるよう指示されると、前記フラグの内容を初回のアクセスではないことを表すように書き換える書き換え手段を

含むように構成されてもよい。

図15は、実施形態に係るファイル共有システムの変形例を示す図である。上述した実施形態におけるサーバ101又はサーバ101の一部機能を送信コンピュータ102に配置してもよい。例えば、サーバ101のファイル情報管理部304、アクセスプログラム生成部305、パスワード生成部306、認証制御部307、アクセス制御部308は、送信コンピュータに配置されてもよい。図15によれば、ファイルサーバ1501には、ファイル情報データベース303とファイル格納部302が配置されている。

102…送信コンピュータ

103…受信コンピュータ

300…ファイル指定部

301…ファイル転送部

302…ファイル格納部

303…ファイル情報データベース

304…ファイル情報管理部

305…アクセスプログラム生成部

306…パスワード生成部

307…認証制御部

308…アクセス制御部

311…アクセスプログラム

312…ID取得部

313…ファイル閲覧部

314…アクセス記憶部

Claims (14)

- 複数のコンピュータ間でサーバを介してファイルを共有するファイル共有システムであって、

第1コンピュータに備えられる手段であって、共有の対象となるファイルを指定する指定手段と、

前記サーバに備えられる手段であって、指定された前記ファイルにアクセスするために必要となるアクセスプログラムを生成するプログラム生成手段と、

前記第1コンピュータに備えられる手段であって、生成された前記アクセスプログラムを、前記ファイルを共有することになる受信コンピュータへ転送する転送手段と、

前記受信コンピュータにおいて前記アクセスプログラムが起動されることで実現される手段であって、前記受信コンピュータに付与された固有の識別情報を取得する取得手段と、取得した前記識別情報を伴うアクセス要求をサーバへ送信するアクセス要求送信手段と、前記アクセス要求が正当なアクセス要求である場合に前記サーバから送信される前記ファイルを受信するファイル受信手段と、

前記サーバに備えられる手段であって、前記受信コンピュータから送信された前記識別情報から認証用のパスワードを生成するパスワード生成手段と、予め前記アクセスプログラムを通じて前記ファイルにアクセスする際のパスワードを保持する保持手段と、前記生成されたパスワードと前記保持手段に保持されているパスワードとが一致するか否かに応じて認証処理を実行する認証手段と、前記生成されたパスワードと前記保持手段に保持されているパスワードとが一致しなければ前記ファイルに対する前記受信コンピュータからのアクセスを拒否し、前記生成されたパスワードと前記保持手段に保持されているパスワードとが一致すれば前記ファイルに対する前記受信コンピュータからのアクセスを許可する許可手段と

を含むことを特徴とするファイル共有システム。 - 前記サーバは、前記アクセスプログラムによる前記アクセス要求が前記ファイルに対する初回のアクセス要求であるか否かを判定する判定手段をさらに備え、

前記保持手段は、前記判定手段により前記アクセス要求が初回のアクセス要求であると判定されると、前記パスワード生成手段により生成された前記パスワードを、前記アクセスプログラムを通じて前記ファイルにアクセスする際のパスワードとして保持する

ことを特徴とする請求項1に記載のファイル共有システム。 - 前記識別情報は、前記受信コンピュータのMACアドレス、ドメイン名、前記受信コンピュータ上で稼働しているOSのビルドナンバー、該OSのライセンスナンバー、前記受信コンピュータにログオンしているユーザのユーザIDのうち少なくとも1つを含むことを特徴とする請求項1又は2に記載のファイル共有システム。

- 前記サーバは、前記パスワードが生成されると、前記受信コンピュータから受信した前記識別情報を消去する消去手段をさらに含むことを特徴とする請求項1乃至3のいずれか1項に記載のファイル共有システム。

- 前記転送手段は、電子メールに前記アクセスプログラムを添付して送信する電子メール送信手段を含むことを特徴とする請求項1乃至4のいずれか1項に記載のファイル共有システム。

- 前記プログラム生成手段は、

前記アクセスプログラムを他のアクセスプログラムと区別するためのアクセスプログラムIDを発行する発行手段と、該アクセスプログラムIDと前記ファイルとを対応付けて管理する管理テーブルと

を備え、

前記アクセス要求送信手段は、前記アクセスプログラムから前記アクセスプログラムIDを抽出して、前記アクセス要求とともに前記サーバへ送信し、

前記保持手段は、前記アクセス要求とともに受信した前記アクセスプログラムIDに基づいて前記管理テーブルを検索することで、前記アクセスプログラムIDに対応するファイルを特定し、特定された該ファイルのファイルIDとともに前記パスワードを保持することを特徴とする請求項1乃至5のいずれか1項に記載のファイル共有システム。 - 前記アクセス要求送信手段は、

前記アクセスプログラムに含まれる、前記ファイルに対する初回のアクセスか否か判定するためのフラグを前記アクセス要求とともに送信し、

前記サーバは、

前記アクセス要求と共に受信した前記フラグに基づいて前記判定手段により前記アクセス要求が初回のアクセス要求と判定されると、前記アクセスプログラムを実行している前記受信コンピュータへ前記フラグを書き換えるよう指示する指示手段をさらに含み、

前記受信コンピュータは、

前記フラグを書き換えるよう指示されると、前記フラグの内容を初回のアクセスではないことを表すように書き換える書き換え手段を

含むこと特徴とする請求項2乃至6のいずれか1項に記載のファイル共有システム。 - 複数のコンピュータ間でサーバを介してファイルを共有するファイル共有方法であって、

第1コンピュータが、共有の対象となるファイルを指定する指定工程と、

前記サーバが、指定された前記ファイルに第2コンピュータがアクセスするために必要となるアクセスプログラムを生成するプログラム生成工程と、

前記第1コンピュータが、生成された前記アクセスプログラムを、前記ファイルを共有することになる前記第2コンピュータへ転送する転送工程と、

前記第2コンピュータが、前記アクセスプログラムを起動する起動工程と、

前記第2コンピュータが、該第2コンピュータに付与された固有の識別情報を取得する取得工程と、

前記第2コンピュータが、取得した前記識別情報を伴うアクセス要求を前記サーバへ送信するアクセス要求送信工程と、

前記サーバが、前記第2コンピュータから送信された前記識別情報から認証用のパスワードを生成するパスワード生成工程と、

前記サーバが、予め前記アクセスプログラムを通じて前記ファイルにアクセスする際のパスワードを保持する保持工程と、

前記サーバが、前記生成されたパスワードと前記保持工程により保持されたパスワードとが一致するか否かに応じて認証処理を実行する認証工程と、

前記サーバが、前記生成されたパスワードと前記保持工程により保持されたパスワードとが一致しなければ前記ファイルに対する前記第2コンピュータからのアクセスを拒否し、前記生成されたパスワードと前記保持工程により保持されたパスワードとが一致すれば前記ファイルに対する前記第2コンピュータからのアクセスを許可する許可工程と

を含むことを特徴とするファイル共有方法。 - 複数のコンピュータ間でファイルを共有させるためのサーバであって、

共有対象となるファイルにアクセスするために必要となるアクセスプログラムを生成するプログラム生成手段と、

生成された前記アクセスプログラムを、前記共有対象となるファイルを指定した第1コンピュータを介して、該ファイルを共有することになる受信コンピュータへ転送する転送手段と、

前記受信コンピュータにおいて前記アクセスプログラムが実行されると、前記受信コンピュータに付与された固有の識別情報を伴うアクセス要求を受信するアクセス要求受信手段と、

前記受信コンピュータから送信された識別情報から認証用のパスワードを生成するパスワード生成手段と、

予め前記アクセスプログラムを通じて前記ファイルにアクセスする際のパスワードを保持する保持手段と、

前記生成されたパスワードと前記保持手段に保持されているパスワードとが一致するか否かに応じて認証処理を実行する認証手段と、

前記生成されたパスワードと前記保持手段に保持されているパスワードとが一致しなければ前記ファイルに対する前記受信コンピュータからのアクセスを拒否し、前記生成されたパスワードと前記保持手段に保持されているパスワードとが一致すれば前記ファイルに対する前記受信コンピュータからのアクセスを許可する許可手段と

を含むことを特徴とするサーバ。 - 複数のコンピュータ間でファイルを共有させるためのサーバで実行されるコンピュータプログラムであって、

共有対象となるファイルにアクセスするために必要となるアクセスプログラムを生成するプログラム生成手段と、

生成された前記アクセスプログラムを、前記共有対象となるファイルを指定した第1コンピュータを介して、該ファイルを共有することになる受信コンピュータへ転送する転送手段と、

前記受信コンピュータにおいて前記アクセスプログラムが実行されると、前記受信コンピュータに付与された固有の識別情報を伴うアクセス要求を受信するアクセス要求受信手段と、

前記受信コンピュータから送信された識別情報から認証用のパスワードを生成するパスワード生成手段と、

予め前記アクセスプログラムを通じて前記ファイルにアクセスする際のパスワードを保持する保持手段と、

前記生成されたパスワードと前記保持手段に保持されているパスワードとが一致するか否かに応じて認証処理を実行する認証手段と、

前記生成されたパスワードと前記保持手段に保持されているパスワードとが一致しなければ前記ファイルに対する前記受信コンピュータからのアクセスを拒否し、前記生成されたパスワードと前記保持手段に保持されているパスワードとが一致すれば前記ファイルに対する前記受信コンピュータからのアクセスを許可する許可手段と

を前記サーバに機能させることを特徴とするコンピュータプログラム。 - 複数のコンピュータ間でサーバを介してファイルを共有するファイル共有システムであって、

第1コンピュータに備えられる手段であって、共有の対象となるファイルを指定する指定手段と、

前記サーバに備えられる手段であって、指定された前記ファイルにアクセスするために必要となるアクセスするための情報を生成する情報生成手段と、

前記第1コンピュータに備えられる手段であって、生成された前記アクセスするための情報を、前記ファイルを共有することになる受信コンピュータへ転送する転送手段と、

前記受信コンピュータにおいて前記アクセスするための情報が起動されることで実現される手段であって、前記受信コンピュータに付与された固有の識別情報を取得する取得手段と、取得した前記識別情報を伴うアクセス要求をサーバへ送信するアクセス要求送信手段と、前記アクセス要求が正当なアクセス要求である場合に前記サーバから送信される前記ファイルを受信するファイル受信手段と、

前記サーバに備えられる手段であって、前記受信コンピュータから送信された前記識別情報から認証用のパスワードを生成するパスワード生成手段と、予め前記アクセスするための情報を通じて前記ファイルにアクセスする際のパスワードを保持する保持手段と、前記生成されたパスワードと前記保持手段に保持されているパスワードとが一致するか否かに応じて認証処理を実行する認証手段と、前記生成されたパスワードと前記保持手段に保持されているパスワードとが一致しなければ前記ファイルに対する前記受信コンピュータからのアクセスを拒否し、前記生成されたパスワードと前記保持手段に保持されているパスワードとが一致すれば前記ファイルに対する前記受信コンピュータからのアクセスを許可する許可手段と

を含むことを特徴とするファイル共有システム。 - 複数のコンピュータ間でサーバを介してファイルを共有するファイル共有方法であって、

第1コンピュータが、共有の対象となるファイルを指定する指定工程と、

前記サーバが、指定された前記ファイルに第2コンピュータがアクセスするために必要となるアクセスするための情報を生成する情報生成工程と、

前記第1コンピュータが、生成された前記アクセスするための情報を、前記ファイルを共有することになる前記第2コンピュータへ転送する転送工程と、

前記第2コンピュータが、前記アクセスするための情報にしたがって、該第2コンピュータに付与された固有の識別情報を取得する取得工程と、

前記第2コンピュータが、取得した前記識別情報を伴うアクセス要求を前記サーバへ送信するアクセス要求送信工程と、

前記サーバが、前記第2コンピュータから送信された前記識別情報から認証用のパスワードを生成するパスワード生成工程と、

前記サーバが、予め前記アクセスするための情報を通じて前記ファイルにアクセスする際のパスワードを保持する保持工程と、

前記サーバが、前記生成されたパスワードと前記保持工程により保持されたパスワードとが一致するか否かに応じて認証処理を実行する認証工程と、

前記サーバが、前記生成されたパスワードと前記保持工程により保持されたパスワードとが一致しなければ前記ファイルに対する前記第2コンピュータからのアクセスを拒否し、前記生成されたパスワードと前記保持工程により保持されたパスワードとが一致すれば前記ファイルに対する前記第2コンピュータからのアクセスを許可する許可工程と

を含むことを特徴とするファイル共有方法。 - 複数のコンピュータ間でファイルを共有させるためのサーバであって、

共有対象となるファイルにアクセスするために必要となるアクセスするための情報を生成する情報生成手段と、

生成された前記アクセスするための情報を、前記共有対象となるファイルを指定した第1コンピュータを介して、該ファイルを共有することになる受信コンピュータへ転送する転送手段と、

前記受信コンピュータにおいて前記アクセスするための情報にしたがって、前記受信コンピュータに付与された固有の識別情報を伴うアクセス要求を受信するアクセス要求受信手段と、

前記受信コンピュータから送信された識別情報から認証用のパスワードを生成するパスワード生成手段と、

予め前記アクセスするための情報を通じて前記ファイルにアクセスする際のパスワードを保持する保持手段と、

前記生成されたパスワードと前記保持手段に保持されているパスワードとが一致するか否かに応じて認証処理を実行する認証手段と、

前記生成されたパスワードと前記保持手段に保持されているパスワードとが一致しなければ前記ファイルに対する前記受信コンピュータからのアクセスを拒否し、前記生成されたパスワードと前記保持手段に保持されているパスワードとが一致すれば前記ファイルに対する前記受信コンピュータからのアクセスを許可する許可手段と

を含むことを特徴とするサーバ。 - 複数のコンピュータ間でファイルを共有させるためのサーバで実行されるコンピュータプログラムであって、

共有対象となるファイルにアクセスするために必要となるアクセスするための情報を生成する情報生成手段と、

生成された前記アクセスするための情報を、前記共有対象となるファイルを指定した第1コンピュータを介して、該ファイルを共有することになる受信コンピュータへ転送する転送手段と、

前記受信コンピュータにおいて前記アクセスするための情報にしたがって、前記受信コンピュータに付与された固有の識別情報を伴うアクセス要求を受信するアクセス要求受信手段と、

前記受信コンピュータから送信された識別情報から認証用のパスワードを生成するパスワード生成手段と、

予め前記アクセスするための情報を通じて前記ファイルにアクセスする際のパスワードを保持する保持手段と、

前記生成されたパスワードと前記保持手段に保持されているパスワードとが一致するか否かに応じて認証処理を実行する認証手段と、

前記生成されたパスワードと前記保持手段に保持されているパスワードとが一致しなければ前記ファイルに対する前記受信コンピュータからのアクセスを拒否し、前記生成されたパスワードと前記保持手段に保持されているパスワードとが一致すれば前記ファイルに対する前記受信コンピュータからのアクセスを許可する許可手段と

を前記サーバに機能させることを特徴とするコンピュータプログラム。

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2007029681A JP4927583B2 (ja) | 2007-02-08 | 2007-02-08 | ファイル共有システム、ファイル共有方法、サーバ及びコンピュータプログラム |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2007029681A JP4927583B2 (ja) | 2007-02-08 | 2007-02-08 | ファイル共有システム、ファイル共有方法、サーバ及びコンピュータプログラム |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2008197746A JP2008197746A (ja) | 2008-08-28 |

| JP2008197746A5 JP2008197746A5 (ja) | 2010-05-20 |

| JP4927583B2 true JP4927583B2 (ja) | 2012-05-09 |

Family

ID=39756659

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2007029681A Active JP4927583B2 (ja) | 2007-02-08 | 2007-02-08 | ファイル共有システム、ファイル共有方法、サーバ及びコンピュータプログラム |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP4927583B2 (ja) |

Families Citing this family (6)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP5389866B2 (ja) * | 2011-06-30 | 2014-01-15 | ヤフー株式会社 | 情報管理装置、システム及び方法 |

| WO2013136723A1 (ja) * | 2012-03-15 | 2013-09-19 | パナソニック株式会社 | コンテンツ共有システム、情報通信装置、コンテンツ共有方法、及び通信方法 |

| WO2014091728A1 (ja) | 2012-12-13 | 2014-06-19 | パナソニック株式会社 | コンテンツ共有システム、コンテンツ共有方法及び情報通信装置 |

| WO2015112870A1 (en) | 2014-01-25 | 2015-07-30 | Cloudpin Inc. | Systems and methods for location-based content sharing using unique identifiers |

| JP7043842B2 (ja) * | 2018-01-11 | 2022-03-30 | 村田機械株式会社 | データ共有システム及びデータ共有方法 |

| JP6973115B2 (ja) * | 2018-01-25 | 2021-11-24 | 村田機械株式会社 | 端末装置、プログラム、ファイル共有システム、及び、ファイル共有システムの制御方法 |

Family Cites Families (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2000099323A (ja) * | 1999-09-24 | 2000-04-07 | Katsuya Matsuzaki | コンピュ―タとそのオペレ―ションシステムもしくはゲ―ム専用マシ―ン用ソフトウェア(プログラム)保護に本体固有のidを利用する方法 |

| JP2001265937A (ja) * | 2000-03-17 | 2001-09-28 | Shinkichi Morimoto | デジタルコンテンツの配信方法およびデジタルコンテンツの配信システム |

| JP2003295964A (ja) * | 2002-03-29 | 2003-10-17 | Casio Comput Co Ltd | データ供給システム、プログラム及びデータ供給方法 |

| JPWO2006022011A1 (ja) * | 2004-08-26 | 2008-07-31 | 株式会社インテリジェントウェイブ | 情報表示プログラム、情報表示プログラムの作成プログラム及び情報表示プログラムの作成装置 |

-

2007

- 2007-02-08 JP JP2007029681A patent/JP4927583B2/ja active Active

Also Published As

| Publication number | Publication date |

|---|---|

| JP2008197746A (ja) | 2008-08-28 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US8479002B2 (en) | Electronic certificate issuance system, electronic certificate issuing device, communication device, and program therefor | |

| JP4838610B2 (ja) | 文書管理装置、文書管理方法、プログラム | |

| JP4906068B2 (ja) | 印刷システム、その制御方法、及びコンピュータプログラム | |

| US8867059B2 (en) | Image forming apparatus and method of transferring administrative authority of authentication print data | |

| US8310704B2 (en) | Print control mechanism for controlling printing of print data associated with short-range wireless terminal | |

| JP6204900B2 (ja) | 文書の電子メール送信と一体化された権限管理システムおよび方法 | |

| JP4780179B2 (ja) | 情報処理装置および情報処理プログラム | |

| CN101087350A (zh) | 对扫描文档进行安全处理的系统和方法 | |

| KR101387600B1 (ko) | 전자 파일 전달 방법 | |

| JP6575547B2 (ja) | ドキュメント管理システム | |

| JP2003228519A (ja) | デジタル資産にパーベイシブ・セキュリティを提供する方法及びアーキテクチャ | |

| JP2006344212A (ja) | 電子文書のセキュアな印刷 | |

| JP2006341601A (ja) | 電子文書のセキュアな印刷 | |

| CN104036163B (zh) | 分布式扫描系统中的权限管理 | |

| JP2006341600A (ja) | 電子文書のセキュアな印刷 | |

| JP4927583B2 (ja) | ファイル共有システム、ファイル共有方法、サーバ及びコンピュータプログラム | |

| US10079833B2 (en) | Digital rights management system with confirmation notification to document publisher during document protection and distribution | |

| US9355226B2 (en) | Digital rights management system implemented on a scanner | |

| JP2004038963A (ja) | 遠隔文書伝送方法及びシステム | |

| JP6604367B2 (ja) | 処理装置及び情報処理装置 | |

| US7313698B2 (en) | Image data processing system, image data generating apparatus, terminal equipment and program product | |

| US8375419B2 (en) | Information processing apparatus, method for controlling information processing apparatus, and storage medium | |

| JP2008165577A (ja) | 文書管理システム、画像形成装置、文書管理方法、文書管理プログラム | |

| JP6849018B2 (ja) | ドキュメント管理システム | |

| JP2004178565A (ja) | 通信管理用サーバ、通信方法、及び、プログラム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20100208 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20100324 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20110909 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20111026 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20120120 |

|

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20120209 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20150217 Year of fee payment: 3 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 4927583 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |