JP4887735B2 - Information processing apparatus, information processing system, and program - Google Patents

Information processing apparatus, information processing system, and program Download PDFInfo

- Publication number

- JP4887735B2 JP4887735B2 JP2005316772A JP2005316772A JP4887735B2 JP 4887735 B2 JP4887735 B2 JP 4887735B2 JP 2005316772 A JP2005316772 A JP 2005316772A JP 2005316772 A JP2005316772 A JP 2005316772A JP 4887735 B2 JP4887735 B2 JP 4887735B2

- Authority

- JP

- Japan

- Prior art keywords

- information

- security

- user

- role

- acquired

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

Images

Description

本発明は、ユーザごとの権限に応じたセキュリティ制御を行う情報処理装置、情報処理システム及びプログラムに関する。 The present invention relates to an information processing apparatus, an information processing system, and a program that perform security control according to authority for each user.

従来から、企業などにおける情報処理装置では、見積書の作成や給与明細書の作成などを業務の内容に応じた業務アプリケーションを実行して業務処理を行っている。その業務アプリケーションでは、企業の社員であるユーザ(利用者、社員)をパスワードなどで認証し、その認証されたユーザの権限に応じて動作の制御を行うセキュリティ制御を行うことが一般的である。このため、企業の人事情報を元にユーザ毎の業務処理のセキュリティ制御を設定する場合は、営業、経理、人事などの各部門における様々な業務アプリケーションに対して行う必要があり、企業の規模が大きくなるほど煩雑なものであった。 2. Description of the Related Art Conventionally, in an information processing apparatus in a company or the like, business processing is performed by executing a business application corresponding to the content of business, such as creating an estimate or creating a pay statement. In the business application, a user (user, employee) who is an employee of a company is generally authenticated with a password or the like, and security control is performed to control operation according to the authority of the authenticated user. For this reason, when setting security control for business processing for each user based on company personnel information, it is necessary to do it for various business applications in each department such as sales, accounting, and human resources. The larger it was, the more complicated it was.

この業務処理を行う情報処理装置におけるユーザ毎のセキュリティ制御の設定を容易に行う技術としては、例えば、人事情報と業務アプリケーション毎の権限情報を参照して、ユーザ個人の業務アプリケーションに対する権限を認証することで、人事情報や権限情報が更新された場合でも認証のための設定の更新を必要としない技術が特許文献1に開示されている。

しかしながら、業務処理におけるセキュリティ制御では各業務アプリケーションの細部動作においてもユーザの属性に応じて実行規制や情報の秘匿などを行う場合があるが、上述した特許文献1などの従来技術では人事情報や権限情報などに応じて起動した後のセキュリティ制御を行う場合には業務アプリケーション毎に設定する必要があった。このため、より容易にセキュリティ制御を管理するには十分なものではなく、さらなる開発が望まれていた。 However, in security control in business processing, even in the detailed operation of each business application, there are cases in which execution regulation or information concealment is performed according to the user's attributes. When performing security control after startup according to information, etc., it was necessary to set for each business application. For this reason, it is not sufficient to manage security control more easily, and further development has been desired.

本発明は、このような課題に鑑みてなされたものであり、その目的とするところは、業務処理におけるユーザ毎のセキュリティ制御の管理を容易に行う技術を提供することである。 The present invention has been made in view of such problems, and an object of the present invention is to provide a technique for easily managing security control for each user in business processing.

上記課題を解決するために、請求項1に記載の発明は、アプリケーションの動作を複数の動作処理にグループ分けした場合の各動作グループ毎のセキュリティ制御条件を、複数の動作グループ毎に複数記憶するセキュリティ情報記憶手段と、前記各動作グループ毎の複数のセキュリティ制御条件の内の何れのセキュリティ制御条件を利用するかを示す第一インデックス情報を前記各動作グループ毎に一つずつ定義し、一括して管理するロール情報を複数記憶するロール情報記憶手段と、認証されるユーザ毎に、前記ロール情報の内のいずれのロール情報を利用するかを示す第二インデックス情報を対応付けて定義したユーザ定義記憶手段と、認証されたユーザに対応付けて定義された第二インデックス情報を前記ユーザ定義情報手段から取得し、その取得した第二インデックス情報に対応するロール情報を前記ロール情報記憶手段から取得し、その取得したロール情報で一括して管理された各動作グループ毎の第一インデックス情報に基づいて、前記認証されたユーザに対応付けて定義された前記各動作グループ毎のセキュリティ制御条件を前記セキュリティ情報記憶手段から読み出す条件読出手段と、前記条件読出手段で読み出された各セキュリティ制御条件に基づいて、前記各動作グループ毎のセキュリティ動作を実行制御する制御手段と、を備えることを特徴とする。 In order to solve the above problem, the invention according to claim 1 stores a plurality of security control conditions for each operation group when the operation of the application is grouped into a plurality of operation processes. Security information storage means and first index information indicating which security control condition to use among a plurality of security control conditions for each operation group is defined for each operation group, and collectively A user information definition that associates and defines role information storage means for storing a plurality of role information to be managed and second index information indicating which role information of the role information is to be used for each authenticated user The storage means and second index information defined in association with the authenticated user are acquired from the user definition information means. The role information corresponding to the acquired second index information is acquired from the role information storage means, and the authentication is performed based on the first index information for each operation group collectively managed by the acquired role information. Based on each security control condition read by the condition reading means, a condition reading means for reading out the security control condition for each of the operation groups defined in association with the user who has been read from the security information storage means, Control means for executing and controlling security operations for each operation group .

請求項2に記載の発明は、請求項1に記載の発明において、前記ロール情報は、対応するユーザに当該ロール情報を適用する日付に関する情報を含み、前記条件読出手段は、前記日付に関する情報に応じてユーザに対応するロール情報を取得することを特徴とする。 According to a second aspect of the present invention, in the first aspect of the invention, the role information includes information related to a date on which the role information is applied to a corresponding user, and the condition reading unit includes the information related to the date. In response, role information corresponding to the user is acquired.

請求項3に記載の発明は、請求項1又は2に記載の発明において、前記複数のロール情報と前記セキュリティ制御条件を編集する編集手段を更に備えることを特徴とする。

The invention described in

請求項4に記載の発明は、請求項1〜3のいずれか一項に記載の発明において、前記セキュリティ制御条件は、ロール情報毎の様々なアプリケーションプログラムの起動条件であるメニューセキュリティ情報であり、前記制御手段は、前記取得されたロール情報及び前記メニューセキュリティ情報に基づいてメニュー表示に関する制御を行うことを特徴とする。

The invention according to

請求項5に記載の発明は、請求項1〜3のいずれか一項に記載の発明において、前記セキュリティ制御条件は、ロール情報毎の様々な参照項目に対応した制御条件である項目セキュリティ情報であり、前記制御手段は、前記取得されたロール情報及び前記項目セキュリティ情報に基づいて表示項目に関する制御を行うことを特徴とする。 According to a fifth aspect of the present invention, in the invention according to any one of the first to third aspects, the security control condition is an item security information that is a control condition corresponding to various reference items for each role information. And the control means controls the display items based on the acquired role information and the item security information.

請求項6に記載の発明は、請求項1〜3のいずれか一項に記載の発明において、前記セキュリティ制御条件は、ロール情報毎の業務アプリケーションで使用する参照レコードに対応した制御条件であるレコードセキュリティ情報であり、前記制御手段は、前記取得されたロール情報及び前記レコードセキュリティ情報に基づいて表示レコードに関する制御を行うことを特徴とする。

The invention according to

請求項7に記載の発明は請求項1に記載の発明に示した主要な機能を有する情報処理システムであり、請求項8に記載の発明は請求項1に記載の発明に示した主要な機能を実現するプログラムである。

The invention described in

請求項1、7、8に記載の発明によれば、ユーザ定義記憶手段にユーザに対応するロール情報を第二インデックス情報として定義し、そのロール情報は、アプリケーションの動作処理をグループ分けした複数のグループから、各グループごとに利用するセキュリティ制御条件を第一インデックス情報によって一括で管理しているため、前記第二インデックス情報を基にロール情報を取得し、その取得されたロール情報に対応付けられたセキュリティ制御条件を前記各第一インデックス情報に基づき取得することで、アプリケーションの動作の制御を容易に行うことができる。

According to the inventions described in

請求項2に記載の発明によれば、ロール情報は、対応するユーザに当該ロール情報を適用する日付情報を含み、その日付に関する情報に応じてユーザに対応する権限を取得する構成であるため、日付に応じた柔軟なセキュリティ制御の設定を行うことができる。 According to the second aspect of the present invention, the role information includes date information for applying the role information to the corresponding user, and the authority corresponding to the user is acquired according to the information related to the date. Flexible security control can be set according to the date.

請求項3に記載の発明によれば、ロール情報とセキュリティ制御条件を編集する編集手段を更に備えるため、セキュリティ制御に応じた機器の設定を行うことができる。 According to the third aspect of the invention, since the editing device for editing the role information and the security control condition is further provided, it is possible to set the device according to the security control.

請求項4に記載の発明によれば、ロール情報毎の様々なアプリケーションプログラムの起動条件であるメニューセキュリティ情報に基づいたメニュー表示に関する制御を行うことができ、ユーザの権限に応じたメニュー構成で画面表示することができる。

According to the invention described in

請求項5に記載の発明によれば、ロール情報毎の様々な参照項目に対応した制御条件であるセキュリティ情報に基づいた表示項目に関する制御を行うことができ、ユーザの権限に応じた項目を画面表示することができる。 According to the fifth aspect of the present invention, it is possible to perform control related to display items based on security information that is a control condition corresponding to various reference items for each role information, and display items according to the user's authority. Can be displayed.

請求項6に記載の発明によれば、ロール情報毎の様々な参照レコードに対応した制御条件であるレコードセキュリティ情報に基づいて表示レコードに関する制御を行うことができ、ユーザの権限に応じたデータレコードを画面表示することができる。 According to the sixth aspect of the present invention, it is possible to control the display record based on the record security information which is a control condition corresponding to various reference records for each role information, and the data record according to the authority of the user Can be displayed on the screen.

以下、図を参照して本発明の実施形態について詳細に説明するが、この発明は、この実施の形態に限定されない。また、この発明の実施の形態は発明の最も好ましい形態を示すものであり、発明の用途はこれに限定しない。 Hereinafter, embodiments of the present invention will be described in detail with reference to the drawings. However, the present invention is not limited to the embodiments. The embodiment of the present invention shows the most preferable mode of the invention, and the use of the invention is not limited to this.

[第1の実施の形態]

先ず、図1〜図7を参照して、本発明の第1の実施形態について説明する。

[First Embodiment]

First, a first embodiment of the present invention will be described with reference to FIGS.

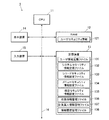

図1は、本発明である情報処理装置1の機能的構成を模式的に示したブロック図であり、図2は、記憶装置13に格納されるファイル構成を模式的に示した図であり、図3(a)は、ユーザ情報定義ファイル131の内容を例示する図であり、図3(b)は、システムセキュリティ情報定義ファイル132の内容を例示する図であり、図3(c)は、レコードセキュリティ情報設定ファイル133の内容を例示する図であり、図3(d)は、メニューセキュリティ情報設定ファイル134の内容を例示する図であり、図3(e)は、社員属人情報管理ファイル137の内容を例示する図であり、図4は、情報処理装置1における動作処理を示したフローチャートであり、図5は、情報処理装置1における社員情報更新処理を示したフローチャートであり、図6は、情報処理装置1における業務処理の概要を例示する図であり、図7(a)は、ユーザの属人情報に対応したセキュリティ制御を例示する表であり、図7(b)は、ユーザの属人情報の更新に応じたセキュリティ制御を例示する図である。

FIG. 1 is a block diagram schematically showing a functional configuration of the

図1に示すように、情報処理装置1は、CPU11、RAM12、記憶装置13、表示装置14及び入力装置15を備え、各部はバス16により互いに電気的に接続される構成であるPC(Personal Computer)やWS(Work Station)等の情報機器である。

As shown in FIG. 1, the

CPU11(Central Processing Unit)は、特に図示しないROM(Read Only Memory)や内部RAM(Randam Access Memory)を備え、当該ROMや記憶装置13に格納された各種制御プログラムやデータを読み出し、その内部RAMやRAM12に形成された作業領域に展開して、該各種制御プログラムやデータに応じた処理を実行することで情報処理装置1の各部を統括制御する。また、CPU11は、特に図示しない常時一定周波数を発信する水晶発振器によるクロック信号を基準に動作するとともに、当該クロック信号を計数して現在の日付や時刻を計時する機能を有する。

The CPU 11 (Central Processing Unit) includes a ROM (Read Only Memory) and an internal RAM (Randam Access Memory) (not shown), reads various control programs and data stored in the ROM and the

RAM12は、格納先であるアドレスを指定することでデータの読み書きを自在に行い、上述したCPU11により実行制御される各種制御プログラムやデータを一時的に格納する作業領域を形成する。具体的には、RAM12は、後述する処理で作成されるユーザセキュリティ情報121を作業領域に格納する。

The

記憶装置13は、CPU11からの指示に応じて読み書き可能な磁気的又は光学的記録媒体、若しくは半導体等の不揮発性メモリであり、ユーザ情報定義ファイル131、システムセキュリティ情報定義ファイル132、レコードセキュリティ情報設定ファイル133、メニューセキュリティ情報設定ファイル134、項目セキュリティ情報設定ファイル135、社員情報管理ファイル136、社員属人情報管理ファイル137及び情報履歴管理ファイル138等の各種データファイルを格納する。具体的には、記憶装置13は、CD−R、CD−R/W、DVD−R、DVD−R/W、DVD+R/W、DVD−RAM、ブルーレイディスク、MOディスク、PCカード、SDカード、メモリースティック(登録商標)、スマートメディア、コンパクトフラッシュ(登録商標)、xD−Pictureカード、HDD、及びEEPROM(Electrically Erasable and Programmable ROM)などである。

The

記憶装置13が格納する各種データファイルについては、図2に示すように、各データファイルにおけるテーブルの一つの項目と他のデータファイルにおけるテーブルの一つの項目とが関連付けられて構成される。具体的には、ユーザ情報定義ファイル131とシステムセキュリティ情報定義ファイル132とがロールIDで、システムセキュリティ情報定義ファイル132とレコードセキュリティ情報設定ファイル133とがレコードグループIDで、システムセキュリティ情報定義ファイル132とメニューセキュリティ情報設定ファイル134とがメニューグループIDで、システムセキュリティ情報定義ファイル132と項目セキュリティ情報設定ファイル135とが項目グループIDで、ユーザ情報定義ファイル131と社員情報管理ファイル136、社員属人情報管理ファイル137及び情報履歴管理ファイル138とが社員番号でそれぞれ関連付けられている。

The various data files stored in the

ユーザ情報定義ファイル131は、情報処理装置1のユーザを識別するためにユーザ毎に「ユーザID」を格納し、その「ユーザID」毎にログインを認証するための「パスワード」、各種セキュリティ情報のインデックスである「ロールID」及び社員情報のインデックスである「社員番号」等のシステム情報を設定するファイルである。例えば図3(a)に示すように、「ユーザID」が「test」であるユーザのシステム情報がテーブル形式で格納される。

The user information definition file 131 stores a “user ID” for each user in order to identify the user of the

システムセキュリティ情報定義ファイル132は、「ロールID」毎に、セキュリティ動作を実施する会社を示す「操作会社」、業務システムの種別を示す「システム種別」、業務操作が可能な範囲を示す「操作範囲区分」、セキュリティ動作を発動する基準日に関する情報である「基準日情報」及び各セキュリティ動作に関する情報のインデックスである「メニューグループID」・「レコードグループID」・「項目グループID」等を設定するファイルである。例えば図3(b)に示すように、「ロールID」が「jinji」である各種セキュリティ情報がテーブル形式で格納される。

The system security

レコードセキュリティ情報設定ファイル133は、情報処理に関するデータレコードを識別する「レコードグループID」毎に、参照するユーザの情報(属人情報)の項目名を設定する「セキュリティ項目名」、セキュリティ制御を設定する際の条件などを演算するための「演算子」、この「レコードグループID」に関するセキュリティ情報である「セキュリティ項目値」及び他の「レコードグループID」などとの論理条件を指定する「条件接続詞」等を設定し、データのレコードに対するアクセス権限の有無などのセキュリティ制御を設定するファイルである。

The record security

「演算子」としては、例えば「=」・「>」・「<」などの比較演算子があり、「セキュリティ項目値」と対象となるレコードとの間でセキュリティ制御の有無の判定に用いられる。「セキュリティ項目値」としては、アクセス制御を判定する際の値を直に格納する構成以外に、「セキュリティ項目名」に格納された参照先であるユーザに関する情報を参照するように指示する所定のリテラルを格納する構成であってもよい。 As the “operator”, for example, there are comparison operators such as “=”, “>”, “<”, and the like is used to determine whether or not security control is performed between the “security item value” and the target record. . As the “security item value”, in addition to the configuration in which the value at the time of determining access control is directly stored, a predetermined instruction for instructing to refer to the information related to the user who is the reference destination stored in the “security item name” It may be configured to store literals.

レコードセキュリティ情報設定ファイル133は、例えば図3(c)に示すように、レコードグループIDが「200」である場合のユーザに関する情報の参照先として社員属人情報管理ファイル137の「所属」や、セキュリティ制御を判定する際の比較演算子として「=」及びユーザに関する情報を参照することを示すリテラルである「自」がテーブル形式で格納される。なお、このユーザに関する情報を参照することを示すリテラルやその参照先に関する情報は、レコードセキュリティ情報設定ファイル133だけでなく他のセキュリティ情報設定ファイルにも設けられる構成であって良い。

For example, as shown in FIG. 3C, the record security

メニューセキュリティ情報設定ファイル134は、「メニューグループID」に対し、メニューを識別する「メニューID」及びそのメニューによる処理の起動情報などを格納する「起動コマンド」等を設定することで、「メニューグループID」毎にメニューを登録してメニューの表示/非表示や起動の可否などを制御するファイルである。例えば図3(d)に示すように、「メニューグループID」が「100」である場合の「メニューID」である「10001」や「10002」に対して、「起動コマンド」として「登録」や「閲覧」がテーブル形式で格納される。

The menu security

項目セキュリティ情報設定ファイル135は、「項目グループID」に対し、「項目群コード」及び「参照区分」等を設定して、各項目群コードで設定されるデータ項目の表示/非表示などのセキュリティ制御を指定するファイルである。なお、項目毎のセキュリティ制御の設定には、表示/非表示以外にその項目に関するデータ変更/登録の禁止などでもよく、特に限定しない。

The item security

社員情報管理ファイル136は、ユーザ情報定義ファイル131における「社員番号」をインデックスとしてユーザIDで識別される社員の個人情報を「氏名」や「住所」等に格納するファイルであり、同様に社員属人情報管理ファイル137は、「社員番号」をインデックスとして社員の所属や役職を示す情報を「所属」又は「役職」等に格納するファイルであり、情報履歴管理ファイル138は「社員番号」をインデックスとして社員の人事経歴や将来の人事異動の予定などの情報を「履歴情報1A」、「履歴情報1B」…に格納するファイルである。これらのファイルは、ユーザの属人情報を記憶するものであり、例えば図3(e)に示すように、社員属人情報管理ファイル137には「社員番号」として「10」等の数値が格納され、それに対応する「所属」を示す値として「500」等の数値が格納される。

The employee

表示装置14は、LCD(Liquid Crystal Display)やCRT(Cathode Ray Tube)などのディスプレイであり、画面上にCPU11からの画像信号に応じた画像を表示する。

The

入力装置15は、情報処理装置1に対する操作指示を入力するための数字キー、文字キー、各種機能キー等から構成されるキーボードや、マウス、タッチパネル等のポインティングデバイスであり、ユーザの操作に応じた操作信号をCPU11に出力する。

The

次に、CPU11が制御して行う情報処理装置1の動作処理について説明する。図4に示すように、CPU11は、入力装置15からのIDやパスワードの入力などによる起動操作を受け付け(ステップS11)、その入力された情報とユーザ情報定義ファイル131に格納された情報とを照合して認証するシステムログイン処理を行う(ステップS12)。

Next, an operation process of the

次いで、ステップS12で認証されたユーザの「ユーザID」を元に前述した「ロールID」をキーとしてシステムセキュリティ情報定義ファイル132に格納された各種セキュリティを参照する際に必要な情報(「メニューグループID」、「レコードグループID」、「項目グループID」)が取得され、その取得された情報とユーザ情報定義ファイル131の情報とを合わせた情報がRAM12の所定領域にユーザセキュリティ情報121として格納されるユーザセキュリティ情報取得処理が行われる(ステップS13)。

Next, information necessary for referring to various security stored in the system security

次いで、ユーザセキュリティ情報121の「レコードグループID」を元にしてレコードセキュリティ情報設定ファイル133からデータレコード毎のセキュリティ制御に関する情報が取得され、ユーザの属性情報等に応じたデータレコードの参照やデータレコードへのデータの登録などのレコード毎のセキュリティ制御に関する条件が作成されてユーザセキュリティ情報121に格納される(ステップS14)。

Next, information related to security control for each data record is acquired from the record security

なお、このステップS14においては、レコードセキュリティ情報設定ファイル133にユーザの属人情報などの参照を示すリテラル(例えば前述の「自」)などが格納されている場合は、情報の参照先である社員情報管理ファイル136、社員属人情報管理ファイル137又は情報履歴管理ファイル138の値(例えば前述の「所属」の場合は社員属人情報管理ファイル137の「所属」に格納される値)が格納される。

In step S14, if the record security

次いで、ユーザセキュリティ情報121の「メニューグループID」を元にしてメニューセキュリティ情報設定ファイル134から起動可能なメニューの情報が取得されるメニューセキュリティ処理が行われ(ステップS15)、その取得された情報に基づき、例えば起動可能なメニューのみの表示を指示するメニュー表示処理が行われて(ステップS16)、表示装置14にメニュー画面が表示される。

Next, a menu security process is performed in which information about a menu that can be activated is acquired from the menu security

次いで、表示装置14に表示されたメニュー画面を元にして行われるユーザのメニュー選択などによる業務処理画面の起動指示が入力装置15から受け付けられ(ステップS17)、ユーザセキュリティ情報121の「項目グループID」を元にして起動する業務処理に係る項目の表示/非表示などのセキュリティ制御に関する情報が項目セキュリティ情報設定ファイル135から取得される項目セキュリティ処理が行われ(ステップS18)、その項目毎のセキュリティ制御に応じてデータ項目を表示する業務画面表示処理が行われる(ステップS19)。

Next, an instruction for starting a business process screen by a user menu selection or the like performed based on the menu screen displayed on the

次いで、表示装置14に表示された業務処理画面を元にして行われる社員レコード(社員番号)などを指定したレコードへのアクセス指示が入力装置15から受け付けられ(ステップS20)、ユーザセキュリティ情報121に格納されたレコード毎のセキュリティ制御に関する条件を元に、アクセス指示されたレコードに関するセキュリティ制御の条件が取得されるレコードセキュリティ処理が行われ(ステップS21)、その取得されたセキュリティ制御の条件に応じてデータに対するアクセス(閲覧)権の有無が判断されて、アクセスが可能なデータが取得されるデータアクセス処理が行われ(ステップS22)、その取得されたデータを表示装置14に表示するデータ表示処理が行われて(ステップS23)、終了する。

Next, an access instruction to a record specifying an employee record (employee number) or the like performed based on the business process screen displayed on the

ここで、業務処理におけるデータ表示以外に、ステップS16までの処理により表示装置14に表示されるメニュー画面の後に、ユーザからの指示でCPU11が行う社員情報更新処理について説明する。

Here, in addition to the data display in the business process, the employee information update process performed by the

図5に示すように、CPU11は、ステップS16以降の処理において、社員情報の更新画面表示の指示を入力装置15から受け付け(ステップS30)、ステップS18と同様に起動する更新処理に係る項目のセキュリティ制御に関する情報を項目セキュリティ情報設定ファイル135から取得する項目セキュリティ処理を行い(ステップS31)、その情報に応じたデータ項目による社員情報の更新画面を表示装置14に表示する(ステップS32)。

As shown in FIG. 5, the

次いで、更新する社員に関して社員番号の入力による社員レコードへのアクセス指示が入力装置15から受け付けられ(ステップS33)、前述したレコードセキュリティ処理(ステップS21)、データアクセス処理(ステップS22)及びデータ表示処理(ステップS23)と同様の処理が行われて更新対象の社員に関するデータが表示装置14に表示される(ステップS34〜S36)。 Next, for the employee to be updated, an instruction to access the employee record by inputting the employee number is received from the input device 15 (step S33), and the record security process (step S21), the data access process (step S22), and the data display process described above. The same processing as (Step S23) is performed, and data relating to the employee to be updated is displayed on the display device 14 (Steps S34 to S36).

次いで、所属変更や役職変更など更新する社員情報と共に、その情報が発令される人事上の基準日やセキュリティ上の基準日の更新指示が入力装置15から受け付けられ(ステップS37)、その受け付けられた情報に基づいてシステムセキュリティ情報定義ファイル132の「基準日情報」や情報履歴管理ファイル138の履歴情報の更新による社員情報基準日の設定が行われて(ステップS38)、終了する。

Next, along with employee information to be updated such as affiliation change and postal change, an instruction to update the reference date for personnel and the reference date for security is received from the input device 15 (step S37). Based on the information, “reference date information” in the system security

以上に示した構成・動作により、情報処理装置1は、図6に示すように、ログイン時に認証したユーザが操作する場合に各種処理において行うセキュリティ制御に関する情報であるユーザセキュリティ情報121を作成し、それに基づいてそのユーザの権限に応じたメニューの表示の有無や業務処理画面におけるレコードデータや項目データの表示の可否等のセキュリティ制御を行う構成である。このため、情報処理装置1は、ユーザ毎のセキュリティ制御に関する権限を一元的に設定し、ユーザセキュリティ情報121により様々な動作制御に対応付けて管理することが可能となり、容易にセキュリティ制御の管理を行うことができる。

With the configuration and operation described above, the

また、情報処理装置1は、ユーザセキュリティ情報121の操作範囲やメニューグループIDに応じてアプリケーションプログラムの起動などを指示するメニューを表示する構成であるため、ユーザに応じて操作可能なメニューだけを表示するセキュリティ制御を行うことができる。

Further, since the

また、情報処理装置1は、ユーザセキュリティ情報121のレコードグループIDや項目グループIDに応じてデータレコードやデータ項目の表示/非表示を制御し、ユーザの権限に応じた情報だけを表示するセキュリティ制御を行うことができる。

Further, the

また、情報処理装置1は、社員情報更新処理により、セキュリティ制御の設定を行うことができる。更にユーザセキュリティ情報121によるセキュリティ制御に応じて社員情報更新処理を行う構成であり、登録や変更などの権限を持つユーザのみが行えるため、システム管理者以外の人事担当者などが設定を行うことができるとともに、セキュリティの設定を安全に管理することができる。

Further, the

具体的には、情報処理装置1は、図7(a)に示すように、ログイン時のユーザに対応する「人事担当者」・「経理担当者」・「システム管理者」などの権限ごとに、「社員登録」・「権限、人事情報設定」・「パスワード設定」・「社員給与閲覧」・「社員給与設定」などの動作条件に応じた実行制御を行うことができる。

Specifically, as illustrated in FIG. 7A, the

また、情報処理装置1は、システムセキュリティ情報定義ファイル132にセキュリティに関する日付情報と情報履歴管理ファイル138に人事異動などの履歴に関する情報(属人情報)とを格納する構成であり、前述したステップS14、S15、S18、S21又はS22において、その履歴に関する情報に基づいたユーザの人事異動などの発令日に前後してセキュリティに関する日付情報に応じた幅でユーザの権限を調整する。

Further, the

このため、情報処理装置1は、図7(b)に示すように、現実のユーザの人事扱いが発令日を境に人事から経理に移行する場合においても、そのユーザのセキュリティに関する制御に幅を持たせて柔軟に対応することができ、人事異動に伴うセキュリティ制御の変更によりデータの引き継ぎを困難にさせることがない。

For this reason, as shown in FIG. 7B, the

[第2の実施の形態]

次に、図8〜図16を参照して、本発明の第2の実施形態について説明する。ただし、前述した第1の実施形態と同一な構成や動作についての説明は省略する。

[Second Embodiment]

Next, a second embodiment of the present invention will be described with reference to FIGS. However, the description of the same configuration and operation as those of the first embodiment described above is omitted.

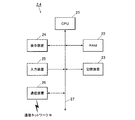

図8は、本発明である情報処理システム100の概略を示した概略図であり、図9は、端末2、データベースサーバ4の機能的構成を模式的に示したブロック図であり、図10は、サーバ3の機能的構成を模式的に示したブロック図であり、図11は、データベースサーバ4におけるデータベース(DB)の構成を模式的に示した図であり、図12は、情報処理システム100における動作処理を示したラダーチャートであり、図13は、情報処理システム100における社員情報更新処理を示したラダーチャートであり、図14は、情報処理システム100における業務処理の概要を例示する図であり、図15は、ユーザの所属する会社の更新に対応したセキュリティ制御を例示する図である。

8 is a schematic diagram showing an outline of the

図8に示すように、情報処理システム100は、端末2、サーバ3及びデータベースサーバ4がインターネットやイントラネットなどである通信ネットワークNにより有線又は無線で互いに通信可能に接続する構成である。なお、端末2は、図示した端末2a、2b、2c…のように複数備える構成であって良い。

As shown in FIG. 8, the

端末2、データベースサーバ4の内部構成については、図9に示すように、前述した情報処理装置1と同様の各部(CPU21、RAM22、記憶装置23、表示装置24及び入力装置25)及び通信装置26を備え、各部はバス27により互いに電気的に接続される構成の情報機器である。

As for the internal configuration of the

通信装置26は、無線通信回路及びアンテナや、有線で通信を行うための通信インターフェイスを備えた回路部であり、CPU21の指示に基づいて通信ネットワークNに接続する情報機器との間でデータの送受信を行う。

The

上記構成により、端末2は、例えばPCやWSなどであり、通信ネットワークNに接続するサーバ3が提供するデータやサービスを利用する操作端末として動作する。また、データベースサーバ4は、リレーショナルデータベースとしての機能を通信ネットワークNに接続する機器に提供する情報処理装置として動作する。具体的には、データベースサーバ4は、業務処理などに係る各種データを複数のテーブル(DB)で管理し、他の機器からのSQL(Structured Query Language)によりID番号や名前などのキーとなるデータを指定した指示に応じてデータの登録、結合、抽出などを行い、その結果を返信する。

With the above configuration, the

サーバ3の内部構成については、図10に示すように、前述の情報処理装置1と同様の各部(CPU31、RAM32、記憶装置33、表示装置34及び通信装置36)及び前述の通信装置26と同様に通信ネットワークNに接続する情報機器との間でデータの送受信を行う通信装置36を備え、各部はバス37により互いに電気的に接続される構成の情報機器である。また、サーバ3は、後述する動作処理により作成されるユーザセキュリティ情報121をRAM32に格納する。

As shown in FIG. 10, the internal configuration of the

上記構成により、サーバ3は、通信ネットワークNを介して接続するクライアントである端末2に対してデータベースサーバ4を利用した業務処理などのサービスを提供する。例えば、サーバ3は、通信ネットワークNを介したHTTP(HyperText Transfer Protocol)により端末2で実行されるブラウザから引数などを伴って呼び出されることでプログラムを起動して処理するCGI(Common Gateway Interface)やSSI(Server Side Include)の機能や、ASP(Active Server Pages)、JSP(Java(登録商標) Server Pages)及びPHP(PHP:Hypertext Preprocessor)などの前記CGIの機能をサーバに組み込んでスクリプト処理をするサーバサイドスクリプティング技術(Server Side Scripting)による機能を利用した業務処理Webサーバとして動作し、SQLによる指示をデータベースサーバ4に送って得られるデータに基づいた業務情報をWebページとして端末2のブラウザに送信する情報処理装置である。

With the above configuration, the

データベースサーバ4が扱うDBの構成については、図11に示すように、

ユーザ情報定義DB431とシステムセキュリティ情報定義DB432とがロールIDをキーとして、システムセキュリティ情報定義DB432とレコードセキュリティ情報設定DB433とがレコードグループIDをキーして、システムセキュリティ情報定義DB432とメニューセキュリティ情報設定DB434とがメニューグループIDをキーとして、システムセキュリティ情報定義DB432と項目セキュリティ情報設定DB435とが項目グループIDをキーとして、VIEW社員情報440、社員情報管理DB436、社員属人情報管理DB437、情報履歴管理DB438及び社員所属会社管理DB439とユーザ情報定義DB431とが社員番号をキーとして関連付けられる。

About the configuration of the DB handled by the

The user

ユーザ情報定義DB431、システムセキュリティ情報定義DB432、レコードセキュリティ情報設定DB433、メニューセキュリティ情報設定DB434、項目セキュリティ情報設定DB435、社員情報管理DB436及び社員属人情報管理DB437のデータ構成については、システムセキュリティ情報定義DB432に操作会社に関する情報である「操作会社」を格納すること以外、前述した情報処理装置1におけるユーザ情報定義ファイル131、システムセキュリティ情報定義ファイル132、レコードセキュリティ情報設定ファイル133、メニューセキュリティ情報設定ファイル134、項目セキュリティ情報設定ファイル135、社員情報管理ファイル136、社員属人情報管理ファイル137と同様な情報をDBとして保持する構成以外は同一であるため説明を省略する。

Regarding the data structure of the user

情報履歴管理DB438は、前述した情報履歴管理ファイル138と同一なデータ構成であり、社員の人事経歴や将来の人事異動の予定などの情報を情報処理システム100を利用する会社毎(系列・関連会社)に仕分けた情報履歴管理DB438a、438bとして保持する。

The information

社員所属会社管理DB439は、「社員番号」をキー値として、所属する系列・関連会社などを示す情報である「会社」、人事・経理などの利用するシステム種別を示す情報である「システム種別」、他の業務を兼務する場合の情報である「兼務区分」、社員属人情報管理DB437の所属や役職に対応したセキュリティ制御の情報である「S所属」・「S役職」を格納する構成である。

The employee affiliated

VIEW社員情報440は、社員番号をキー値として、SQLコマンドにより社員情報管理DB436、社員属人情報管理DB437及び社員属人情報管理DB437からデータを抽出したVIEWテーブルである。

The

次に、情報処理システム100における動作処理の詳細を図12を参照して説明する。なお、図12において、ステップS201〜S206の各処理については端末2のCPU21が行い、ステップS301〜S310の各処理についてはサーバ3のCPU31が行い、ステップS401〜S406の各処理についてはデータベースサーバ4のCPU21が行う。

Next, details of operation processing in the

先ず、ユーザからの「ユーザID」や「パスワード」の入力などによる起動操作が端末2の入力装置25から受け付けられてサーバ3に送信され(ステップS201)、その入力された「ユーザID」を元にしてユーザ情報定義DB431をデータベースサーバ4から受け取られ、入力された「パスワード」とユーザ情報定義DB431に格納された「パスワード」とを照合して認証するシステムログイン処理が行われる(ステップS301、S401)。

First, an activation operation by inputting a “user ID” or “password” from the user is received from the

次いで、認証された「ユーザID」を元に「ロールID」をキーとしたシステムセキュリティ情報定義DB432をデータベースサーバ4から受け取り、前述したステップS13と同様にユーザセキュリティ情報121がRAM32に格納されるユーザセキュリティ情報取得処理がサーバ3で行われる(ステップS302、S402)。

Next, the system security

次いで、ユーザセキュリティ情報121の「レコードグループID」をキー値とてレコードセキュリティ情報設定DB433をデータベースサーバ4から受け取り、前述したステップS14と同様にレコード毎のセキュリティ制御に関する条件がサーバ3で作成されてユーザセキュリティ情報121に格納されるレコードセキュリティ条件作成処理がサーバ3で行われる(ステップS303、S403)。

Next, the record security

次いで、ユーザセキュリティ情報121の「メニューグループID」をキー値としてメニューセキュリティ情報設定DB434をデータベースサーバ4から受け取り、前述したステップS15と同様にメニューセキュリティ処理がサーバ3で行われ(ステップS304、S404)、サーバ3からそのメニューセキュリティ処理に応じたメニュー情報が端末2に送信され、端末2の表示装置24にメニュー画面が表示される(ステップS305、S202)。

Next, the menu security

次いで、ユーザからの業務処理画面の起動指示が端末2の入力装置25から受け付けられ(ステップS203)、ユーザセキュリティ情報121の「項目グループID」をキー値として項目セキュリティ情報設定DB435をデータベースサーバ4から受け取り、前述したステップS18と同様に項目セキュリティ処理がサーバ3で行われ(ステップS306、S405)、サーバ3からその項目セキュリティ処理に応じてデータ項目を表示する業務画面情報が端末2に送信され、端末2の表示装置24に業務画面が表示される(ステップS307、S204)。

Next, an activation instruction for a business process screen from the user is received from the

次いで、「社員番号」を指定した社員レコードへのアクセス指示が端末2の入力装置25から受け付けられ(ステップS205)、前述したステップS21と同様なレコードセキュリティ処理が行われ(ステップS308)、「社員番号」をキー値としたVIEW社員情報440をデータベースサーバ4から受け取り、前述したステップS22と同様にアクセスが可能なデータが取得されるデータアクセス処理が行われ(ステップS309、S406)、その取得されたデータが端末2に送信され、端末2の表示装置24に表示されて(ステップS310、S206)、終了する。

Next, an instruction to access the employee record specifying the “employee number” is accepted from the

ここで、情報処理システム100において、メニュー画面が表示された後(ステップS202)に行われる社員情報更新処理について、図13を参照して説明する。なお、図13において、ステップS211〜S215の各処理については端末2のCPU21が行い、ステップS311〜S316の各処理についてはサーバ3のCPU31が行い、S411〜S413の各処理についてはデータベースサーバ4のCPU21が行う。

Here, an employee information update process performed after the menu screen is displayed (step S202) in the

先ず、社員情報の更新画面表示の指示が端末2の入力装置25から受け付けられてサーバ3に送信され(ステップS211)、項目セキュリティ情報設定DB435をデータベースサーバ4から受け取り、前述したステップS31と同様に更新処理に係る項目セキュリティ処理が行われ(ステップS311、S411)、その情報に応じたデータ項目による社員情報の更新画面情報が端末2に送信され、端末2の表示装置24に更新画面が表示される(ステップS312、S212)。

First, an instruction to display an employee information update screen is received from the

次いで、更新する社員に関して社員番号の入力による社員レコードへのアクセス指示が端末2の入力装置25から受け付けられてサーバ3に送信され(ステップS213)、前述したステップS308〜S310、S406及びS206に示した処理と同一の処理が行われて更新対象の社員に関するデータが端末2の表示装置24に表示される(ステップS313〜S315、S412及びS214)。

Next, for the employee to be updated, an instruction to access the employee record by inputting the employee number is received from the

次いで、所属・役職・所属会社変更などの更新する社員情報と共に、その情報が発令される人事上の基準日やセキュリティ上の基準日の更新指示が端末2の入力装置25から受け付けられてサーバ3に送信され(ステップS215)、その送信された情報に基づいたSQL文による更新コマンドがデータベースサーバ4に送信されて(ステップS316)、社員情報やその情報が発令される人事上の基準日やセキュリティ上の基準日などを格納するシステムセキュリティ情報定義DB432、社員属人情報管理DB437又は社員所属会社管理DB439などが更新され(ステップS413)、終了する。

Next, along with employee information to be updated such as affiliation / position / affiliated company change, an instruction to update the reference date for personnel or the reference date for security is received from the

以上に示した構成・動作により、端末2、サーバ3及びデータベースサーバ4が通信ネットワークNにより通信可能に接続される情報処理システム100においても、業務処理におけるユーザ毎のセキュリティ制御の管理を容易に行うことができる。具体的には、図14に示すように、端末2からの操作指示により、ログイン時に認証したユーザが操作する場合に各種処理において行うセキュリティ制御に関する情報であるユーザセキュリティ情報121を作成し、それに基づいてそのユーザの権限に応じたメニューの表示の有無や業務処理画面におけるレコードデータや項目データの表示の可否等のセキュリティ制御を行う構成である。

With the configuration and operation described above, even in the

また、情報処理システム100は、社員情報管理DB436、社員属人情報管理DB437及び社員が所属する系列・関連会社などの情報を格納する社員所属会社管理DB439をVIEW社員情報440として抽出し、レコードセキュリティ動作を行う構成であり、所属する会社が違う場合においても同一のユーザセキュリティ情報121で管理することができる。

Further, the

また、情報処理システム100は、情報処理装置1と同様にセキュリティに関する日付情報と人事異動などの履歴に関する情報をデータベースサーバ4に格納する構成であり、前述したステップS303、S304、S306、S308又はS309において、その履歴に関する情報に基づいたユーザの所属会社変更などの人事発令日前後してセキュリティに関する日付情報に応じた幅でユーザの権限を調整する。

The

このため、情報処理システム100は、図15に示すように、現実のユーザの所属会社が発令日を境に変更する場合に場合においても、そのユーザのセキュリティに関する制御に幅を持たして柔軟に対応することができ、所属会社の変更に伴うセキュリティ制御の変更でデータの引き継ぎを困難にさせることがない。

For this reason, as shown in FIG. 15, the

なお、本実施の形態における記述は、本発明の一例を示すものであり、これに限定しない。本発明における情報処理装置1又は情報処理システム100の細部構成及び細部動作に関しては、本発明の趣旨を逸脱しない範囲で適宜変更が可能である。例えば、例示した各種情報ファイルにおける数値等は、他のリテラルであって良く特に限定しない。

Note that the description in the present embodiment shows an example of the present invention, and the present invention is not limited to this. The detailed configuration and detailed operation of the

また、ユーザを識別するために入力装置15から受け付ける情報は、本実施の形態ではキーボードなどから入力されるユーザ名やパスワード等とする構成を示したが、入力装置15としてカードリーダを備えてユーザが所持する磁気カード又はICカードを読み取って得られる情報や、更に、入力装置15として静電容量方式の半導体チップ、CCDカメラ、赤外線カメラ又はマイクなどを備え、それらから得られる指紋情報、顔画像情報、目の光彩情報、手のひら静脈情報又は音声情報などの生体情報であってもよく、特に限定しない。

In addition, in the present embodiment, the information received from the

1 情報処理装置

100 情報処理システム

2、2a、2b、2c 端末

3 サーバ

4 データベースサーバ

N 通信ネットワーク

11 CPU(取得手段、制御手段)

12 RAM

13 記憶装置(記憶手段)

14 表示装置

15 入力装置(編集手段)

16 バス

21 CPU

22 RAM

23 記憶装置

24 表示装置

25 入力装置

26 通信装置

27 バス

31 CPU(取得手段、制御手段)

32 RAM

33 記憶装置

34 表示装置

35 入力装置

37 バス

121 ユーザセキュリティ情報

131 ユーザ情報定義ファイル

132 システムセキュリティ情報定義ファイル(複数の権限情報)

133 レコードセキュリティ情報設定ファイル(レコードセキュリティ情報)

134 メニューセキュリティ情報設定ファイル(メニューセキュリティ情報)

135 項目セキュリティ情報設定ファイル(項目セキュリティ情報)

136 社員情報管理ファイル(属人情報)

137 社員属人情報管理ファイル(属人情報)

138 情報履歴管理ファイル(属人情報)

431 ユーザ情報定義DB

432 システムセキュリティ情報定義DB(複数の権限情報)

433 レコードセキュリティ情報設定DB(レコードセキュリティ情報)

434 メニューセキュリティ情報設定DB(メニューセキュリティ情報)

435 項目セキュリティ情報設定DB(項目セキュリティ情報)

436 社員情報管理DB(属人情報)

437 社員属人情報管理DB(属人情報)

438、438a、438b 情報履歴管理DB(属人情報)

439 社員所属会社管理DB(属人情報)

440 VIEW社員情報

DESCRIPTION OF

12 RAM

13 Storage device (storage means)

14

16

22 RAM

23

32 RAM

33

133 Record security information setting file (record security information)

134 Menu security information setting file (menu security information)

135 Item security information setting file (item security information)

136 Employee information management file (personal information)

137 Employee employee information management file (person information)

138 Information history management file (personal information)

431 User information definition DB

432 System security information definition DB (multiple authority information)

433 Record security information setting DB (record security information)

434 Menu security information setting DB (menu security information)

435 Item security information setting DB (item security information)

436 Employee Information Management DB (Person Information)

437 Employee employee information management DB (person information)

438, 438a, 438b Information history management DB (personal information)

439 Employee affiliation company management DB (personal information)

440 VIEW employee information

Claims (8)

前記各動作グループ毎の複数のセキュリティ制御条件の内の何れのセキュリティ制御条件を利用するかを示す第一インデックス情報を前記各動作グループ毎に一つずつ定義し、一括して管理するロール情報を複数記憶するロール情報記憶手段と、

認証されるユーザ毎に、前記ロール情報の内のいずれのロール情報を利用するかを示す第二インデックス情報を対応付けて定義したユーザ定義記憶手段と、

認証されたユーザに対応付けて定義された第二インデックス情報を前記ユーザ定義情報手段から取得し、その取得した第二インデックス情報に対応するロール情報を前記ロール情報記憶手段から取得し、その取得したロール情報で一括して管理された各動作グループ毎の第一インデックス情報に基づいて、前記認証されたユーザに対応付けて定義された前記各動作グループ毎のセキュリティ制御条件を前記セキュリティ情報記憶手段から読み出す条件読出手段と、

前記条件読出手段で読み出された各セキュリティ制御条件に基づいて、前記各動作グループ毎のセキュリティ動作を実行制御する制御手段と、

を備えることを特徴とする情報処理装置。 Security information storage means for storing a plurality of security control conditions for each operation group when the operation of the application is grouped into a plurality of operation processes;

First index information indicating which security control condition to use among a plurality of security control conditions for each operation group is defined for each operation group, and role information to be managed collectively A plurality of role information storage means for storing;

User-defined storage means that associates and defines second index information indicating which role information of the role information is used for each authenticated user;

The second index information defined in association with the authenticated user is acquired from the user definition information means, the role information corresponding to the acquired second index information is acquired from the role information storage means, and the acquired Based on the first index information for each operation group collectively managed by role information, the security control condition for each operation group defined in association with the authenticated user is obtained from the security information storage means. A condition reading means for reading;

Based on each security control condition read by the condition reading means, control means for executing and controlling the security operation for each operation group;

An information processing apparatus comprising:

前記条件読出手段は、前記日付に関する情報に応じてユーザに対応するロール情報を取得することを特徴とする請求項1に記載の情報処理装置。 The role information includes information related to a date on which the role information is applied to a corresponding user,

The information processing apparatus according to claim 1 , wherein the condition reading unit acquires role information corresponding to a user according to information related to the date.

前記制御手段は、前記取得されたロール情報及び前記メニューセキュリティ情報に基づいてメニュー表示に関する制御を行うことを特徴とする請求項1〜3のいずれか一項に記載の情報処理装置。 The security control condition is menu security information that is an application program start condition for each role information,

Wherein, the information processing apparatus according to any one of claims 1 to 3, characterized in that performs control related to the menu displayed on the basis of the role information and the menu security information the acquired.

前記制御手段は、前記取得されたロール情報及び前記項目セキュリティ情報に基づいて表示項目に関する制御を行うことを特徴とする請求項1〜3のいずれか一項に記載の情報処理装置。 The security control condition is item security information that is a control condition corresponding to a reference item of an application program for each role information,

Wherein, the information processing apparatus according to any one of claims 1 to 3, wherein the performing control related to the display items based on the role information and the item security information the acquired.

前記制御手段は、前記取得されたロール情報及び前記レコードセキュリティ情報に基づいて表示レコードに関する制御を行うことを特徴とする請求項1〜3のいずれか一項に記載の情報処理装置。 The security control condition is record security information that is a control condition corresponding to a reference record used in a business application for each role information,

Wherein, the information processing apparatus according to any one of claims 1 to 3, wherein the performing control related to the display records based on the obtained role information and the record security information was.

アプリケーションの動作を複数の動作処理にグループ分けした場合の各動作グループ毎のセキュリティ制御条件を、複数の動作グループ毎に複数記憶するセキュリティ情報と、前記各動作グループ毎の複数のセキュリティ制御条件の内の何れのセキュリティ制御条件を利用するかを示す第一インデックス情報を前記各動作グループ毎に一つずつ定義し、一括して管理するロール情報を複数記憶するロール記憶情報と、認証されるユーザ毎に、前記ロール情報の内のいずれのロール情報を利用するかを示す第二インデックス方法を対応付けて定義したユーザ定義情報と、を記憶するデータベースサーバを更に有し、

前記情報処理装置は、

認証されたユーザに対応付けて定義された第二インデックス情報を前記データベースに記憶された前記ユーザ定義情報から取得し、その取得した第二インデックス情報に対応するロール情報を前記データベースに記憶された前記ロール情報記憶から取得し、その取得したロール情報で一括して管理された各動作グループ毎の第一インデックス情報に基づいて、前記認証されたユーザに対応付けて定義された前記各動作グループ毎のセキュリティ制御条件を前記データベースから読み出す条件読出手段と、

前記条件読出手段で読み出された各セキュリティ制御条件に基づいて、前記各動作グループ毎のセキュリティ動作を実行制御する制御手段と、

を備えることを特徴とする情報処理システム。 Information processing in which a terminal device and an information processing device are communicably connected to each other, a user is authenticated at the time of logging in from the terminal device to the information processing device, and the information processing device performs operations of a plurality of applications according to the authenticated user In the system,

Security information for each operation group when the application operations are grouped into a plurality of operation processes, security information stored for each of the plurality of operation groups, and a plurality of security control conditions for each of the operation groups. First index information indicating which security control condition is used is defined for each operation group, role storage information for storing a plurality of role information to be collectively managed, and for each authenticated user Further comprising a database server for storing user-defined information defined in association with a second index method indicating which role information of the role information is to be used,

The information processing apparatus includes:

The second index information defined in association with the authenticated user is acquired from the user definition information stored in the database, and the role information corresponding to the acquired second index information is stored in the database. Based on the first index information for each operation group acquired from the role information storage and collectively managed with the acquired role information, for each operation group defined in association with the authenticated user Condition reading means for reading security control conditions from the database;

Based on the security control condition read in the previous SL condition reading means, and a control means for performing control security operation of each of said operating groups,

An information processing system comprising:

アプリケーションの動作を複数の動作処理にグループ分けした場合の各動作グループ毎のセキュリティ制御条件を、複数の動作グループ毎に複数記憶するセキュリティ情報記憶機能と、

前記各動作グループ毎の複数のセキュリティ制御条件の内の何れのセキュリティ制御条件を利用するかを示す第一インデックス情報を前記各動作グループ毎に一つずつ定義し、一括して管理するロール情報を複数記憶するロール情報記憶機能と、

認証されるユーザ毎に、前記ロール情報の内のいずれのロール情報を利用するかを示す第二インデックス情報を対応付けて定義したユーザ定義記憶機能と、

認証されたユーザに対応付けて定義された第二インデックス情報を前記ユーザ定義情報機能から取得し、その取得した第二インデックス情報に対応するロール情報を前記ロール情報記憶機能から取得し、その取得したロール情報で一括して管理された各動作グループ毎の第一インデックス情報に基づいて、前記認証されたユーザに対応付けて定義された前記各動作グループ毎のセキュリティ制御条件を前記セキュリティ情報記憶機能から読み出す条件読出機能と、

前記条件読出手段で読み出された各セキュリティ制御条件に基づいて、前記各動作グループ毎のセキュリティ動作を実行制御する動作制御機能と、

を実現することを特徴とするプログラム。 A computer of an information processing apparatus that authenticates a user at the time of login and operates a business application including a plurality of application programs according to the authenticated user.

A security information storage function for storing a plurality of security control conditions for each operation group when the operation of the application is grouped into a plurality of operation processes;

First index information indicating which security control condition to use among a plurality of security control conditions for each operation group is defined for each operation group, and role information to be managed collectively A role information storage function for storing a plurality of roles;

A user-defined storage function that is defined in association with second index information indicating which role information of the role information is used for each authenticated user;

The second index information defined in association with the authenticated user is acquired from the user definition information function, the role information corresponding to the acquired second index information is acquired from the role information storage function, and the acquired Based on the first index information for each operation group collectively managed by role information, the security control condition for each operation group defined in association with the authenticated user is obtained from the security information storage function. Read condition reading function,

Based on each security control condition read by the condition reading means, an operation control function for executing and controlling a security operation for each operation group;

A program characterized by realizing.

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2005316772A JP4887735B2 (en) | 2005-10-31 | 2005-10-31 | Information processing apparatus, information processing system, and program |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2005316772A JP4887735B2 (en) | 2005-10-31 | 2005-10-31 | Information processing apparatus, information processing system, and program |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2007122598A JP2007122598A (en) | 2007-05-17 |

| JP2007122598A5 JP2007122598A5 (en) | 2008-12-04 |

| JP4887735B2 true JP4887735B2 (en) | 2012-02-29 |

Family

ID=38146350

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2005316772A Active JP4887735B2 (en) | 2005-10-31 | 2005-10-31 | Information processing apparatus, information processing system, and program |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP4887735B2 (en) |

Families Citing this family (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP5065841B2 (en) * | 2007-10-10 | 2012-11-07 | 株式会社オービックビジネスコンサルタント | Information processing apparatus, information processing method, and program |

| JP5453756B2 (en) * | 2008-10-06 | 2014-03-26 | 大日本印刷株式会社 | Uninstall system, client terminal, and uninstall program |

| JP5637291B2 (en) * | 2013-11-12 | 2014-12-10 | 大日本印刷株式会社 | Uninstall system, client terminal, and uninstall program |

Family Cites Families (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2003067336A (en) * | 2001-08-27 | 2003-03-07 | Bank Of Tokyo-Mitsubishi Ltd | Computer system and user management method |

| JP2003006397A (en) * | 2001-10-31 | 2003-01-10 | Mitsubishi Electric Corp | Organization constitution management server, job menu processing method, computer-readable recording medium with program recorded thereon and program |

| JP2005107984A (en) * | 2003-09-30 | 2005-04-21 | Honda Motor Co Ltd | User authentication system |

-

2005

- 2005-10-31 JP JP2005316772A patent/JP4887735B2/en active Active

Also Published As

| Publication number | Publication date |

|---|---|

| JP2007122598A (en) | 2007-05-17 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US11222142B2 (en) | Data processing systems for validating authorization for personal data collection, storage, and processing | |

| US20100049879A1 (en) | Method for Developing and Implementing Efficient Workflow Oriented User Interfaces and Controls | |

| JP4709612B2 (en) | Method, program and computer for assigning personnel to tasks comprising a project | |

| JP5824732B2 (en) | Employee information management system, information processing apparatus, employee information management system generation method, employee information management system generation program, and information acquisition method | |

| US10841342B2 (en) | Data driven user interfaces for device management | |

| JP6433195B2 (en) | Information processing apparatus, information processing method, and program | |

| JP2010033470A (en) | Document management apparatus, document management program, and recording medium | |

| JP4887735B2 (en) | Information processing apparatus, information processing system, and program | |

| JP2009252041A (en) | Business form image management system, method, and program | |

| US20190215380A1 (en) | Data driven user interfaces for device management | |

| JP5475226B2 (en) | External sales support system and method | |

| JP4959501B2 (en) | Information processing apparatus, information processing method, and program | |

| JP7162484B2 (en) | Help information display system, help information display device, help information display method, and help information display program | |

| JP2002259215A (en) | Access control system | |

| JPH08185349A (en) | Data security device | |

| JP4758381B2 (en) | Test data generation system, program thereof, recording medium thereof, and test data generation method | |

| JP4183491B2 (en) | Workflow server and workflow system control method, program, and recording medium | |

| JP2015103007A (en) | Operation report management system and operation report management program | |

| JP2005285008A (en) | Data security management system, program, and data security management method | |

| JP7159571B2 (en) | Terminal equipment, programs and information processing systems | |

| JP4832132B2 (en) | Access control device, access control simulation method, and access control simulation program | |

| JP6869004B2 (en) | Document management device and document management method | |

| WO2006054906A2 (en) | A shift-work information system | |

| JP4328249B2 (en) | Component configuration comparison system, component configuration comparison method, and program | |

| JP2007293655A (en) | Document processor, output processing method for electronic document and program |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20081017 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20081017 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20110614 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20110621 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20110803 |

|

| RD02 | Notification of acceptance of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7422 Effective date: 20110803 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20110815 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20110830 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20111024 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20111115 |

|

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20111128 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 4887735 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20141222 Year of fee payment: 3 |