JP4396377B2 - 印刷制御システム、サーバ装置 - Google Patents

印刷制御システム、サーバ装置 Download PDFInfo

- Publication number

- JP4396377B2 JP4396377B2 JP2004127550A JP2004127550A JP4396377B2 JP 4396377 B2 JP4396377 B2 JP 4396377B2 JP 2004127550 A JP2004127550 A JP 2004127550A JP 2004127550 A JP2004127550 A JP 2004127550A JP 4396377 B2 JP4396377 B2 JP 4396377B2

- Authority

- JP

- Japan

- Prior art keywords

- document

- data

- printer

- management server

- identification data

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Description

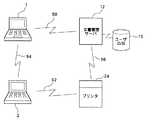

図1には、本実施形態に係る印刷制御システムのシステム構成図が示されている。本システムは、端末1、端末2、文書管理サーバ12,ユーザエータベース(D/B)13及びプリンタ24を含んで構成される。

(1)文書作成者100(端末1)からの要求に応じ、管理サーバ12にて文書識別子14が作成される。

(2)作成された文書識別子14は文書作成者100(端末1)に返信される。

(3)暗号化文書22とともに文書利用者200(端末2)に配布される。

(4)文書利用者200(端末2)からプリンタ24に送信される。

(5)プリンタ24にて文書識別子14が抽出され、管理サーバ12に送信される。

(6)管理サーバにて文書識別子14に基づき、文書制御属性が読み出される。文書識別子14が暗号化されている場合には、管理サーバ12の暗号鍵16で復号される。

(1)文書作成者100(端末1)からの要求に応じ、予め管理サーバ12に記憶され、あるいは文書毎に作成された暗号鍵16は文書作成者100(端末1)に返信される。

(2)文書作成者100(端末1)により、暗号鍵16を用いてオリジナル文書10が暗号化される。

(3)プリンタ24からの要求に応じ、管理サーバ12で認証が成功した場合に暗号鍵16に対応する復号鍵16’がプリンタ24に返信される。

(1)文書作成者100(端末1)により暗号鍵16を用いてオリジナル文書10が暗号化され、暗号化文書22が作成される。

(2)暗号化文書22は文書作成者100(端末1)から文書利用者200(端末2)に配布される。

(3)文書利用者200(端末2)からプリンタ24に送信される。

(4)プリンタ24で暗号化文書22は復号され、オリジナル文書10が印刷される。

上記の実施形態では、文書作成者100が文書管理サーバ12から取得した暗号鍵16を用いてオリジナル文書10を暗号化して暗号化文書22を作成し、文書利用者200に配布しているが、オリジナル文書10の暗号化を文書管理サーバ12で実行することもできる。本実施形態ではこの場合について説明する。

上記の第2実施形態では、文書管理サーバ12でオリジナル文書10を暗号化して文書作成者100に返信するとともに、暗号化文書22を復号化してプリンタ24に返信しているが、文書管理サーバ12でオリジナル文書10のフォーマットを変換してもよい。すなわち、文書作成者100はプリンタ24での印刷が不可能なフォーマットのオリジナル文書10を文書管理サーバ12に送信して文書登録要求を出力する。文書管理サーバ12は、この要求を受け付け、印刷不可能なフォーマットを印刷可能なフォーマットに変換し、さらに秘密鍵で暗号化して文書作成者100に返信する。以後は第2実施形態の同様の処理が実行され、プリンタ24から印刷文書30が出力される。

上記の第1〜第3実施形態では、オリジナル文書10は暗号化されて文書利用者200に配布されるため、文書利用者200はプリンタ24で印刷されるまでその文書の内容を知ることはできない。これにより、印刷物の流出が防止されることになるが、その一方で文書利用者200は印刷前にどのような内容の文書を印刷しようとしているのか確認したいと欲する場合も少なくない。ある文書を印刷する場合、まず端末2のモニタ画面に文書データを表示してその内容を確認し、その後にプリンタで印刷するのが通常のルーチンと考えられる。

上記の第4実施形態では、オリジナル文書10の暗号化、ハッシュ値生成、サムネイル生成を文書作成者100側の端末1で実行したが、第2実施形態と同様にこれらを文書管理サーバ12側で実行してもよい。

Claims (20)

- 通信ネットワークを介して互いにデータ送受可能に接続された端末、プリンタ及び管理サーバを備える印刷制御システムであって、

前記端末は、

暗号化された文書データ、及び前記文書データを一意に識別するための文書識別データを前記プリンタに送信して印刷要求を出力する手段

を有し、

前記プリンタは、

前記文書識別データ、及び前記プリンタを識別するためのプリンタ識別データを前記管理サーバに送信する手段

を有し、

前記管理サーバは、

前記文書識別データに対応した、前記文書データを印刷可能なプリンタを指定する制御属性を記憶する手段と、

前記プリンタから送信された文書識別データ及び前記プリンタ識別データが、前記制御属性の文書識別データ及び印刷可能プリンタに一致するか否かを判定する手段と、

前記判定する手段で一致すると判定された場合に、前記暗号化された文書データを復号化するための復号鍵データを前記プリンタに送信する手段

を有し、

前記プリンタは、前記復号鍵データを用いて前記暗号化された文書データを復号化して前記文書データを印刷することを特徴とする印刷制御システム。 - 請求項1記載のシステムにおいて、

前記プリンタの前記送信する手段は、さらに、前記端末から前記印刷要求を出力する文書利用者の識別データを前記管理サーバに送信し、

前記管理サーバの前記記憶する手段は、前記制御属性として前記文書識別データに対応した、前記文書データを印刷可能なプリンタ及びユーザを指定する制御属性を記憶し、

前記管理サーバの前記判定する手段は、前記プリンタから送信された文書識別データ及び前記プリンタ識別データ並びに文書利用者識別データが、前記制御属性の文書識別データ及び印刷可能プリンタ並びにユーザ識別データに一致するか否かを判定する

ことを特徴とする印刷制御システム。 - 請求項1、2のいずれかに記載のシステムにおいて、さらに、

通信ネットワークを介して前記管理サーバとデータ送受可能に接続された文書作成者端末を備え、

前記文書作成者端末は、

前記管理サーバに文書要録要求を送信する手段と、

前記管理サーバからの前記文書識別データ及び暗号鍵データを受信する手段と、

前記暗号鍵データで前記文書データを暗号化する手段と、

を有し、

前記管理サーバは、

前記文書登録要求に応じて前記文書識別データを作成する手段と、

前記文書識別データ及び前記暗号鍵データを前記文書作成者端末に送信する手段と、

を有することを特徴とする印刷制御システム。 - 請求項1、2のいずれかに記載のシステムにおいて、

前記端末は、前記文書データに付随するサムネイルデータを画面上に表示する手段

を有することを特徴とする印刷制御システム。 - 請求項3記載のシステムにおいて、

前記文書作成者端末の前記送信する手段は、前記文書データに付随するサムネイルデータ及び暗号化された文書のハッシュ値を前記管理サーバに送信し、

前記文書作成者端末の前記受信する手段は、前記管理サーバからの前記管理サーバの所定の秘密鍵データで署名された前記サムネイルデータ及びハッシュ値を受信し、

前記管理サーバは、前記文書作成者端末から送信された前記サムネイルデータ及びハッシュ値に対して前記所定の秘密鍵データで署名する手段を有し、

前記端末は、署名された前記サムネイルデータ及びハッシュ値を前記秘密鍵データに対応する所定の公開鍵データで検証して画面上に表示する手段を有する

ことを特徴とする印刷制御システム。 - 通信ネットワークを介して互いにデータ送受可能に接続された端末、プリンタ及び管理サーバを備える印刷制御システムであって、

前記端末は、

暗号化された文書データ、及び前記文書データを一意に識別するための文書識別データを前記プリンタに送信して印刷要求を出力する手段

を有し、

前記プリンタは、

前記文書識別データ、及び前記暗号化された文書データ、並びに前記プリンタを識別するためのプリンタ識別データを前記管理サーバに送信する手段

を有し、

前記管理サーバは、

前記文書識別データに対応した、前記文書データを印刷可能なプリンタを指定する制御属性を記憶する手段と、

前記プリンタから送信された文書識別データ及び前記プリンタ識別データが、前記制御属性の文書識別データ及び印刷可能プリンタに一致するか否かを判定する手段と、

前記判定する手段で一致すると判定された場合に、前記暗号化された文書データを復号化して文書データを前記プリンタに送信する手段

を有し、

前記プリンタは、前記管理サーバからの前記文書データを印刷することを特徴とする印刷制御システム。 - 請求項6記載のシステムにおいて、

前記プリンタの前記送信する手段は、さらに、前記端末から前記印刷要求を出力する 文書利用者の識別データを前記管理サーバに送信し、

前記管理サーバの前記記憶する手段は、前記制御属性として前記文書識別データに対応した、前記文書データを印刷可能なプリンタ及びユーザを指定する制御属性を記憶し、

前記管理サーバの前記判定する手段は、前記プリンタから送信された文書識別データ及び前記プリンタ識別データ並びに文書利用者識別データが、前記制御属性の文書識別データ及び印刷可能プリンタ並びにユーザ識別データに一致するか否かを判定する

ことを特徴とする印刷制御システム。 - 請求項6、7のいずれかに記載のシステムにおいて、さらに、

通信ネットワークを介して前記管理サーバとデータ送受可能に接続された文書作成者端末を備え、

前記文書作成者端末は、

前記管理サーバに文書データ及び文書要録要求を送信する手段と、

前記管理サーバからの暗号化された文書データ及び前記文書識別データを受信する手段と、

を有し、

前記管理サーバは、

前記文書登録要求に応じて前記文書識別データを作成する手段と、

前記文書登録要求に応じて前記文書データを暗号化する手段と、

前記文書識別データ及び前記暗号化された文書データを前記文書作成者端末に送信する手段と、

を有することを特徴とする印刷制御システム。 - 請求項6、7のいずれかに記載のシステムにおいて、

前記端末は、前記文書データに付随するサムネイルデータを画面上に表示する手段

を有することを特徴とする印刷制御システム。 - 請求項8記載のシステムにおいて、

前記管理サーバは、

前記文書作成者端末から送信された文書データに基づいてサムネイルデータ及びハッシュ値を生成する手段と、

前記サムネイルデータ及びハッシュ値に所定の秘密鍵データを用いて署名して前記文書作成者端末に送信する手段

を有し、

前記端末は、署名された前記サムネイルデータ及びハッシュ値を前記秘密鍵データに対応する所定の公開鍵データで検証して画面上に表示する手段を有する

ことを特徴とする印刷制御システム。 - 請求項1〜10のいずれかに記載のシステムにおいて、

前記管理サーバの前記制御属性は、前記プリンタでの印刷態様を指定する条件データを含み、

前記管理サーバは、前記条件データを前記プリンタに送信する手段を有し、

前記プリンタは、前記条件データに従い前記文書データを印刷することを特徴とする印刷制御システム。 - 請求項11記載のシステムにおいて、

前記条件データには、印刷回数制限データが含まれ、

前記管理サーバは、

前記プリンタに前記復号鍵データあるいは前記文書データを送信する場合に印刷されたとして印刷回数を記憶する手段と、

前記印刷回数が前記印刷回数制限を超える場合に前記復号鍵データあるいは前記文書データの送信を禁止する手段と、

を有することを特徴とする印刷制御システム。 - 請求項11記載のシステムにおいて、

前記条件データには、印刷期間制限データが含まれ、

前記管理サーバは、

前記プリンタに前記文書データを送信する日時が前記印刷期間制限を超える場合に前記復号鍵データあるいは前記文書データの送信を禁止する手段と、

を有することを特徴とする印刷制御システム。 - 請求項11記載のシステムにおいて、

前記条件データには、二次配布禁止印刷データが含まれ、

前記プリンタは、前記管理サーバから送信された前記二次配布禁止印刷データに従い所定の二次配布禁止印刷を施すことを特徴とする印刷制御システム。 - 請求項11記載のシステムにおいて、

前記条件データには、オーバレイ印刷データが含まれ、

前記プリンタは、前記管理サーバから送信された前記オーバレイ印刷データに従い所定のオーバレイ印刷を施すことを特徴とする印刷制御システム。 - 通信ネットワークを介して互いにデータ送受可能に接続された端末、プリンタ及びサーバ装置を備えるシステムにおける前記サーバ装置であって、

前記プリンタから送信される、文書データを一意に識別するための文書識別データ、前記プリンタを識別するためのプリンタ識別データ、及び前記端末から前記プリンタに対して印刷要求を出力する文書利用者の識別データを受信する手段と、

前記文書識別データに対応した、前記文書データを印刷可能なユーザ及び印刷可能なプリンタを指定する制御属性を記憶する手段と、

前記プリンタから送信された、前記文書識別データ及び前記プリンタ識別データ並びに文書利用者識別データが、前記制御属性の文書識別データ及び印刷可能プリンタ並びに印刷可能ユーザに一致するか否かを判定する手段と、

前記判定する手段で一致すると判定した場合に、暗号化された文書データの復号鍵データを前記プリンタに送信することで前記プリンタでの前記文書データの復号化を可能とする手段と、

を有することを特徴とするサーバ装置。 - 請求項16記載の装置において、

通信ネットワークを介してデータ送受可能な文書作成者端末から送信された要求に応じて、前記文書識別データ及び暗号鍵データを前記文書作成者端末に送信する手段と、

を有し、前記暗号化された文書データは前記暗号鍵データにより暗号化されたものであり、前記復号鍵データは前記暗号鍵データに対応するものであることを特徴とするサーバ装置。 - 通信ネットワークを介して互いにデータ送受可能に接続された端末、プリンタ及びサーバ装置を備えるシステムにおける前記サーバ装置であって、

前記プリンタから送信される、文書データを一意に識別するための文書識別データ、暗号化された文書データ、前記プリンタを識別するためのプリンタ識別データ、及び前記端末から前記プリンタに対して印刷要求を出力する文書利用者の識別データを受信する手段と、

前記文書識別データに対応した、前記文書データを印刷可能なユーザ及び印刷可能なプリンタを指定する制御属性を記憶する手段と、

前記プリンタから送信された、前記文書識別データ及び前記プリンタ識別データ並びに文書利用者識別データが、前記制御属性の文書識別データ及び印刷可能プリンタ並びに印刷可能ユーザに一致するか否かを判定する手段と、

前記判定する手段で一致すると判定した場合に、前記暗号化された文書データを復号化して前記プリンタに送信することで前記プリンタでの前記文書データの印刷を可能とする手段と、

を有することを特徴とするサーバ装置。 - 請求項18記載の装置において、

通信ネットワークを介してデータ送受可能な文書作成者端末から送信された文書データ及び要求に応じて、前記文書データを暗号化するとともに前記文書識別データを作成して前記文書作成者端末に送信する手段と、

を有することを特徴とするサーバ装置。 - 請求項1〜10のいずれかに記載のシステムにおいて、さらに、

前記管理サーバにアクセスし前記管理サーバが前記制御属性を記憶した後の任意のタイミングで前記制御属性を変更する手段

を有することを特徴とする印刷制御システム。

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2004127550A JP4396377B2 (ja) | 2004-04-23 | 2004-04-23 | 印刷制御システム、サーバ装置 |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2004127550A JP4396377B2 (ja) | 2004-04-23 | 2004-04-23 | 印刷制御システム、サーバ装置 |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2005309881A JP2005309881A (ja) | 2005-11-04 |

| JP2005309881A5 JP2005309881A5 (ja) | 2007-05-17 |

| JP4396377B2 true JP4396377B2 (ja) | 2010-01-13 |

Family

ID=35438568

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2004127550A Expired - Fee Related JP4396377B2 (ja) | 2004-04-23 | 2004-04-23 | 印刷制御システム、サーバ装置 |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP4396377B2 (ja) |

Families Citing this family (10)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2007271722A (ja) * | 2006-03-30 | 2007-10-18 | Yamaha Corp | 電子楽器 |

| JP2007271721A (ja) * | 2006-03-30 | 2007-10-18 | Yamaha Corp | 電子楽器 |

| JP4834473B2 (ja) * | 2006-06-23 | 2011-12-14 | キヤノン株式会社 | 画像処理システムおよび画像処理方法 |

| JP2008040659A (ja) * | 2006-08-03 | 2008-02-21 | Fuji Xerox Co Ltd | 印刷制御システム、ポリシー管理装置、画像形成装置、印刷実行制御方法 |

| JP4822976B2 (ja) * | 2006-08-03 | 2011-11-24 | キヤノン株式会社 | 印刷システム、印刷装置、それらの制御方法及びコンピュータプログラム |

| JP4957732B2 (ja) | 2009-01-29 | 2012-06-20 | コニカミノルタビジネステクノロジーズ株式会社 | アクセス制限ファイル、制限ファイル生成装置、ファイル生成装置の制御方法、ファイル生成プログラム |

| JP5355227B2 (ja) * | 2009-05-29 | 2013-11-27 | 株式会社東芝 | 文書管理支援システム、情報管理サーバ装置及び情報媒体制御装置 |

| US9106621B2 (en) * | 2013-11-27 | 2015-08-11 | Konica Minolta Laboratory U.S.A., Inc. | Rights management system and method integrated with email transmission of documents |

| JP6488955B2 (ja) * | 2015-09-15 | 2019-03-27 | 株式会社リコー | 印刷システム、情報処理装置、印刷サーバ、印刷方法、及びプログラム |

| JP6712720B2 (ja) * | 2016-03-22 | 2020-06-24 | オリンパス株式会社 | 照合情報処理装置 |

-

2004

- 2004-04-23 JP JP2004127550A patent/JP4396377B2/ja not_active Expired - Fee Related

Also Published As

| Publication number | Publication date |

|---|---|

| JP2005309881A (ja) | 2005-11-04 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US8301908B2 (en) | Data security in an information processing device | |

| US7532836B2 (en) | Document management method, document management system, and computer program product | |

| US8081327B2 (en) | Information processing apparatus that controls transmission of print job data based on a processing designation, and control method and program therefor | |

| US7782477B2 (en) | Information processing apparatus connected to a printing apparatus via a network and computer-readable storage medium having stored thereon a program for causing a computer to execute generating print data in the information processing apparatus connected to the printing apparatus via the network | |

| US20080013727A1 (en) | Image processing apparatus and image processing method | |

| US20070115494A1 (en) | Image processing system, information processing device, computer readable recording medium, and information processing method | |

| KR101324181B1 (ko) | 화상형성장치 및 화상형성장치의 보안인쇄방법 | |

| JP2004152263A (ja) | ドキュメント印刷装置 | |

| JP4282301B2 (ja) | アクセス制御サーバ、電子データ発行ワークフロー処理方法、そのプログラム、コンピュータ装置、および記録媒体 | |

| US20180082067A1 (en) | Information Sharing Server, Information Sharing System And Non-Transitory Recording Medium | |

| US7733512B2 (en) | Data processing device, information processing device, and data processing system | |

| KR101391756B1 (ko) | 화상형성장치 및 화상형성장치의 보안인쇄방법 | |

| JP4396377B2 (ja) | 印刷制御システム、サーバ装置 | |

| JP4629581B2 (ja) | 出力情報管理システム | |

| JP2004164604A (ja) | 電子ファイル管理装置及びプログラム並びにファイルアクセス制御方法 | |

| JP4719420B2 (ja) | アクセス許可付与方法、アクセス許可処理方法、そのプログラム、およびコンピュータ装置 | |

| JP2004152261A (ja) | ドキュメント印刷プログラム、ドキュメント保護プログラムおよびドキュメント保護システム | |

| JP5170831B2 (ja) | 画像形成装置、電子機器、プログラム | |

| JP2004152262A (ja) | ドキュメント印刷プログラム、ドキュメント保護プログラムおよびドキュメント保護システム | |

| JP4396378B2 (ja) | 印刷制御システム及び方法並びにサーバ装置 | |

| JP2008040796A (ja) | 文書出力制御のためのプログラム及び装置及びシステム | |

| JP2002014796A (ja) | プリントシステム、サービス側システム、データサーバ、マスタサーバ、プリンタクライアント及びプリンタ | |

| JP2009199390A (ja) | 画像形成装置、電子機器、プログラム | |

| JP2006259866A (ja) | 印刷システムおよび印刷制御方法 | |

| US8817982B2 (en) | Image forming apparatus |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20070322 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20070322 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20090708 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20090714 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20090903 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20090929 |

|

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20091012 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20121030 Year of fee payment: 3 |

|

| R150 | Certificate of patent or registration of utility model |

Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20121030 Year of fee payment: 3 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20131030 Year of fee payment: 4 |

|

| LAPS | Cancellation because of no payment of annual fees |