JP2013243667A - 記憶装置の識別子を基盤とするコンテンツの暗復号化装置及び方法 - Google Patents

記憶装置の識別子を基盤とするコンテンツの暗復号化装置及び方法 Download PDFInfo

- Publication number

- JP2013243667A JP2013243667A JP2013103826A JP2013103826A JP2013243667A JP 2013243667 A JP2013243667 A JP 2013243667A JP 2013103826 A JP2013103826 A JP 2013103826A JP 2013103826 A JP2013103826 A JP 2013103826A JP 2013243667 A JP2013243667 A JP 2013243667A

- Authority

- JP

- Japan

- Prior art keywords

- content

- storage device

- memory

- primitive

- media

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Withdrawn

Links

- 238000003860 storage Methods 0.000 title claims abstract description 400

- 238000000034 method Methods 0.000 title claims abstract description 60

- 230000015654 memory Effects 0.000 claims description 153

- 230000006870 function Effects 0.000 claims description 28

- 238000004422 calculation algorithm Methods 0.000 claims description 21

- 238000009795 derivation Methods 0.000 claims description 21

- 238000004364 calculation method Methods 0.000 claims description 20

- 230000005540 biological transmission Effects 0.000 claims description 14

- VIEYMVWPECAOCY-UHFFFAOYSA-N 7-amino-4-(chloromethyl)chromen-2-one Chemical compound ClCC1=CC(=O)OC2=CC(N)=CC=C21 VIEYMVWPECAOCY-UHFFFAOYSA-N 0.000 claims 3

- 238000010586 diagram Methods 0.000 description 14

- 239000004065 semiconductor Substances 0.000 description 8

- 238000012937 correction Methods 0.000 description 5

- 239000000470 constituent Substances 0.000 description 4

- 230000000694 effects Effects 0.000 description 4

- 230000003287 optical effect Effects 0.000 description 4

- 230000004044 response Effects 0.000 description 4

- 238000012545 processing Methods 0.000 description 3

- 239000007787 solid Substances 0.000 description 3

- 101000934888 Homo sapiens Succinate dehydrogenase cytochrome b560 subunit, mitochondrial Proteins 0.000 description 2

- 102100025393 Succinate dehydrogenase cytochrome b560 subunit, mitochondrial Human genes 0.000 description 2

- 230000008859 change Effects 0.000 description 2

- 238000005516 engineering process Methods 0.000 description 2

- 230000008569 process Effects 0.000 description 2

- 238000012795 verification Methods 0.000 description 2

- 208000019901 Anxiety disease Diseases 0.000 description 1

- 101100028951 Homo sapiens PDIA2 gene Proteins 0.000 description 1

- 102100036351 Protein disulfide-isomerase A2 Human genes 0.000 description 1

- 230000036506 anxiety Effects 0.000 description 1

- 238000003491 array Methods 0.000 description 1

- 239000000919 ceramic Substances 0.000 description 1

- 238000004891 communication Methods 0.000 description 1

- 238000004590 computer program Methods 0.000 description 1

- 238000012790 confirmation Methods 0.000 description 1

- 238000013500 data storage Methods 0.000 description 1

- 238000009826 distribution Methods 0.000 description 1

- 230000009977 dual effect Effects 0.000 description 1

- 230000002708 enhancing effect Effects 0.000 description 1

- 238000004519 manufacturing process Methods 0.000 description 1

- 238000010295 mobile communication Methods 0.000 description 1

- 238000004806 packaging method and process Methods 0.000 description 1

- 230000002093 peripheral effect Effects 0.000 description 1

- 238000003672 processing method Methods 0.000 description 1

- 230000001360 synchronised effect Effects 0.000 description 1

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F3/00—Input arrangements for transferring data to be processed into a form capable of being handled by the computer; Output arrangements for transferring data from processing unit to output unit, e.g. interface arrangements

- G06F3/06—Digital input from, or digital output to, record carriers, e.g. RAID, emulated record carriers or networked record carriers

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/10—Protecting distributed programs or content, e.g. vending or licensing of copyrighted material ; Digital rights management [DRM]

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3247—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving digital signatures

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0861—Generation of secret information including derivation or calculation of cryptographic keys or passwords

- H04L9/0866—Generation of secret information including derivation or calculation of cryptographic keys or passwords involving user or device identifiers, e.g. serial number, physical or biometrical information, DNA, hand-signature or measurable physical characteristics

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3271—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using challenge-response

- H04L9/3273—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using challenge-response for mutual authentication

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/60—Digital content management, e.g. content distribution

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Theoretical Computer Science (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Software Systems (AREA)

- Physics & Mathematics (AREA)

- General Engineering & Computer Science (AREA)

- General Physics & Mathematics (AREA)

- Computer Hardware Design (AREA)

- Multimedia (AREA)

- Technology Law (AREA)

- Human Computer Interaction (AREA)

- Health & Medical Sciences (AREA)

- Bioethics (AREA)

- General Health & Medical Sciences (AREA)

- Storage Device Security (AREA)

Abstract

【課題】暗号化コンテンツが他の記録装置に無断複製されることを防止する暗号化方法及び装置を提供する。

【解決手段】本発明によるコンテンツ記憶装置は、記録装置に備えられた第1パート及び第2パートそれぞれを識別するための第1プリミティブID及び第2プリミティブIDを前記記憶装置から提供される記憶装置インターフェースと、前記第1プリミティブID及び第2プリミティブIDを用いて前記記憶装置の固有識別子であるメディアIDを生成し、前記メディアIDを用いて生成した暗号化鍵でコンテンツを暗号化するプロセッサとを含み、前記記憶装置インターフェースは、前記プロセッサによって暗号化したコンテンツを前記記憶装置に提供する。

【選択図】図2

【解決手段】本発明によるコンテンツ記憶装置は、記録装置に備えられた第1パート及び第2パートそれぞれを識別するための第1プリミティブID及び第2プリミティブIDを前記記憶装置から提供される記憶装置インターフェースと、前記第1プリミティブID及び第2プリミティブIDを用いて前記記憶装置の固有識別子であるメディアIDを生成し、前記メディアIDを用いて生成した暗号化鍵でコンテンツを暗号化するプロセッサとを含み、前記記憶装置インターフェースは、前記プロセッサによって暗号化したコンテンツを前記記憶装置に提供する。

【選択図】図2

Description

本発明は、コンテンツの暗号化装置及び方法とこれに対応する復号化装置及び方法に関するものである。より詳細には、記憶装置に暗号化したコンテンツを格納し、前記コンテンツの無断複製及び再生などを防止することにおいて、前記コンテンツを暗号化及び復号化するための鍵生成に前記記憶装置の固有識別子を用いる装置及び方法に関するものである。

近年様々な形態の移動式記憶装置が紹介されている。最近の移動式記憶装置は、大容量化、小型化の傾向にある。移動式記憶装置のインターフェースは、ホスト装置からの取り外しが可能な方式で実現されており、移動式記憶装置の利便性がさらに高まっている。例えば、フラッシュメモリを記憶手段として用いるメモリカードまたはUSB(Universal Serial Bus)ポートに接続可能なUSBメモリが紹介されており、最近ではSSD(Solid State Drive)の登場により次代に広く使われている。また、安価な記憶装置の一つとして評価されるハードディスクも外装型ハードディスクが登場し、従来の固定式ハードディスクとは異なって移動性を提供する。

前記移動式記憶装置だけではなく、前記移動式記憶装置に接続できるホスト装置も小型化されている。このように、いつ、いかなる所でも移動式記憶装置に格納したデジタルコンテンツは移動式ホスト装置を介して楽しめる環境が整えられており、コンテンツの流通方式はデジタルデータの形態で流通するものに変化しつつある。これに伴い、デジタルコンテンツの不正コピーを防止する技術の重要性はさらに高まっている。

デジタルコンテンツの不正コピーを防止するため、前記デジタルコンテンツは原本そのままではなく暗号化した状態で移動式記憶装置に格納した方が好ましい。前記暗号化には特定暗号化鍵を用いて行う。

例えば、対称型暗号化技術を用いてコンテンツを暗号化する場合、前記暗号化鍵は復号化鍵としても用いることができる。したがって、前記暗号化鍵が流出した場合、暗号化したコンテンツと暗号化鍵が同時に配布されると誰でも暗号化したコンテンツを復号化して再生できる。したがって、暗号化したコンテンツと暗号化鍵が同時に配布されても復号化できないように、前記暗号化したコンテンツが前記許可された記憶装置以外の記憶装置に不正コピーされる場合、復号化できないようにする暗号化及び復号化方法の提供が要求される。

本発明が解決しようとする技術的課題は、記憶装置の識別子を、前記記憶装置に格納されるコンテンツの暗号化鍵として用いるか、または前記識別子を用いて前記暗号化鍵を生成するコンテンツの暗復号化方法及び装置を提供するものである。

本発明が解決しようとする別の技術的課題は、記憶装置の識別子を、前記記憶装置に格納されるコンテンツの暗号化鍵として用いることにおいて、前記記憶装置の識別子が流出しないようにするコンテンツ記録装置及び方法を提供するものである。

本発明が解決しようとするさらに別の技術的課題は、記憶装置の識別子を、前記記憶装置に格納された暗号化コンテンツの復号化鍵として用いるコンテンツ再生装置及び方法を提供するものである。

本発明が解決しようとするさらに別の技術的課題は、記憶装置の識別子を、前記記憶装置に格納された暗号化コンテンツの復号化鍵として用いることにおいて、前記記憶装置の識別子が流出しないようにするコンテンツ記録装置及び方法を提供するものである。

本発明が解決しようとする技術的課題は、記憶装置の識別子を前記記憶装置に格納されるコンテンツの暗号化鍵として用い、前記識別子を用いて前記記憶装置に格納された暗号化コンテンツを復号化するコンテンツ暗復号化装置を提供するものである。

本発明の技術的課題は、以上で言及した技術的課題に限定されず、言及されていないその他の技術的課題は、次の記載から当業者に明確に理解されるものである。

前記技術的課題を達成するための本発明の一実施態様によるコンテンツ記録装置は、前記記憶装置から記憶装置に備えられた第1パート及び第2パートそれぞれを識別するための第1プリミティブID及び第2プリミティブIDを提供される記憶装置インターフェースと、前記第1プリミティブID及び第2プリミティブIDを用いて前記記憶装置の固有識別子であるメディアIDを生成し、前記メディアIDを用いて生成した暗号化鍵でコンテンツを暗号化するプロセッサとを含む。前記記憶装置インターフェースは、前記プロセッサによって暗号化したコンテンツを前記記憶装置に提供する。

前記技術的課題を達成するための本発明の別の実施態様による記憶装置は、メディアIDを用いて生成した復号化鍵で復号化する暗号化コンテンツ及びプリミティブIDを格納するメモリ装置と、前記メモリ装置を制御するコントローラと、を含む。前記プリミティブIDは、前記コントローラの固有識別子であるコントローラID及び前記メモリ装置の固有識別子であるメモリIDを暗号化した暗号化メモリIDを含み、前記メディアIDは、前記メモリ装置及び前記コントローラを含む記憶装置の固有識別子であり、前記メモリIDを用いて生成したメモリ派生ID及び前記コントローラIDを用いて生成したものである。

前記技術的課題を達成するための本発明のさらに別の実施態様によるコンテンツ再生装置は、記憶装置から前記記憶装置に格納された暗号化コンテンツと前記記憶装置に備えられた第1パート及び第2パートそれぞれを識別するための第1プリミティブID及び第2プリミティブIDを提供される記憶装置インターフェースと、前記第1プリミティブID及び第2プリミティブIDを用いて前記記憶装置の固有識別子であるメディアIDを生成し、前記メディアIDを用いて生成した復号化鍵で前記暗号化コンテンツを復号化して再生するプロセッサと、を含む。

前記技術的課題を達成するための本発明のさらに別の実施態様によるコンテンツ再生装置は、第1記憶装置に接続され、前記第1記憶装置に格納された暗号化コンテンツと前記第1記憶装置に備えられた第1パート及び第2パートそれぞれを識別するための第1プリミティブID及び第2プリミティブIDを提供される記憶装置インターフェースと、前記第1プリミティブID及び第2プリミティブIDを用いて前記第1記憶装置の固有識別子の第1メディアIDを生成し、前記第1メディアIDを用いて生成した復号化鍵で前記暗号化コンテンツの復号化を試みた結果、復号化を失敗するプロセッサとを含む。前記第1記憶装置に格納された暗号化コンテンツは、前記第1記憶装置と異なる第2記憶装置の固有識別子の第2メディアIDを用いて生成した暗号化鍵で暗号化される。

前記技術的課題を達成するための本発明のさらに別の実施態様によるコンテンツ記憶サーバは、第1端末からコンテンツ及びメモリIDを用いて生成したメモリ派生IDを提供される受信部であって、前記メモリIDは、前記第1端末に接続された記憶装置に備えられたメモリ装置の固有な識別子である、受信部と、格納部と、前記メモリ派生IDを用いて前記コンテンツを暗号化し、暗号化したコンテンツを前記格納部に格納する暗号化部と、前記格納部に格納された前記暗号化したコンテンツを第2端末に送信する送信部と、を含む。前記第1端末と前記第2端末は一つの端末グループに属する。

前記技術的課題を達成するための本発明のさらに別の実施態様によるコンテンツ暗号化記憶方法は、記憶装置から前記記憶装置に格納されたプリミティブIDを提供され、前記プリミティブIDから前記記憶装置の固有識別子であるメディアIDを演算し、前記メディアIDを用いて暗号化鍵を生成し、前記暗号化鍵を用いてコンテンツを暗号化することによって暗号化コンテンツを生成し、前記暗号化コンテンツが前記記憶装置に格納されるように、前記暗号化コンテンツを前記記憶装置に提供することを含む。

前記技術的課題を達成するための本発明のさらに別の実施態様によるコンテンツ復号化方法は、記憶装置から前記記憶装置に格納されたプリミティブIDを提供され、前記プリミティブIDから前記記憶装置の固有識別子であるメディアIDを演算し、前記記憶装置に格納された暗号化コンテンツを提供され、前記メディアIDを用いてコンテンツ復号化鍵を生成し、前記コンテンツ復号化鍵を用いて前記暗号化コンテンツを復号化することを含む。

前記技術的課題を達成するための本発明のさらに別の態様によるコンピュータで読み取り可能な記録媒体は、前記コンテンツ暗号化/復号化方法を実行するためのコンピュータプログラムを格納する。

前記本発明によれば、記憶装置に格納された暗号化コンテンツを復号化するための復号化鍵は前記記憶装置の識別子から求められるものであり、前記記憶装置の識別子は復号化時点で前記記憶装置から求めなければならないため、暗号化コンテンツを他の記憶装置に無断複製されても復号化できない効果がある。

すなわち、特定暗号化コンテンツを特定記憶装置に格納されているときのみ復号化できるようにし、特定暗号化コンテンツの復号化鍵が流出しても他の記憶装置では前記流出した復号化鍵を利用できないようにする効果がある。

本発明の利点及び特徴、これらを達成する方法は添付する図面と共に詳細に後述する実施形態において明確になるであろう。しかしながら、本発明は、以下で開示する実施形態に限定されるものではなく、互いに異なる多様な形態で実現されるものであり、本実施形態は、単に本発明の開示を完全にし、本発明が属する技術分野で通常の知識を有する者に発明の範疇を完全に知らせるために提供されるものであり、本発明は、請求項の範囲によってのみ定義される。図面に表示する構成要素のサイズ及び相対的なサイズは説明を明瞭するため、誇張したものであり得る。明細書全体にかけて同一参照符号は同一構成要素を指称し、「及び/または」は、言及されたアイテムのそれぞれ及び一つ以上のすべての組合せを含む。

本明細書で使用された用語は、実施形態を説明するためのものであり、本発明を限定しようとするものではない。本明細書で、単数型はその文脈で特に言及しない限り複数型も含む。明細書で使用される「含む(comprise)」及び/または「含む(comprising)」は言及された構成要素以外の一つ以上の他の構成要素の存在または追加を排除しない。

第1、第2などが多様な素子、構成要素を叙述するために使用されるが、これら素子、構成要素はこれらの用語によって限定されないことはいうまでもない。これらの用語は、単にある構成要素を他の構成要素と区別するために用いるものである。したがって、以下で言及される第1素子または構成要素は本発明の技術的思想内で第2素子または構成要であり得ることは勿論である。

本明細書で記述する実施形態は本発明の理想的な構成図を参考にして説明する。したがって、製造技術などによって構成図の形態や構造を変形する場合がある。したがって、本発明の実施形態は図示する特定形態に限定されるものではなく、それから変形した形態も含む。すなわち、図示する構成は本発明の特定形態を例示するためであり、発明の範疇を限定するためではない。

他に定義されなければ、本明細書で使用されるすべての用語(技術及び科学的用語を含む)は、本発明が属する技術分野で通常の知識を有する者が共通に理解できる意味として使用され得る。また一般に使用される辞典に定義されている用語は明白に特別に定義されていない限り理想的にまたは過度に解釈しない。

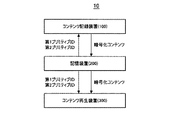

図1を参照して本発明の一実施形態によるコンテンツ暗復号化システムの構成を説明する。

コンテンツ記録装置100は、記憶装置200に格納されるコンテンツや、コンテンツ記録装置100の内部に備えられた格納部(図示せず)に格納されているコンテンツ、またはネットワークを介して受信したコンテンツを暗号化して記憶装置200に格納する。コンテンツ記録装置100は、記憶装置200に格納されたプリミティブIDを記憶装置200から提供され、前記プリミティブIDを用いて暗号化鍵を生成し、前記暗号化鍵を用いて前記コンテンツを暗号化する。記憶装置200は、コンテンツ記録装置100及びコンテンツ再生装置300のうち少なくとも一つと無線通信できる通信インターフェースを備えることができる。記憶装置200は、取り外しできるようにコンテンツ記録装置100の接続ポートまたはコンテンツ再生装置300の接続ポートに接続する接続ポートをさらに備えることもできる。記憶装置200はコンテンツ記録装置100またはコンテンツ再生装置300の内部に設置されたものであり得る。

コンテンツ再生装置300は記憶装置200に格納された暗号化コンテンツを復号化して再生する。コンテンツ再生装置300は記憶装置200から記憶装置200に格納されたプリミティブIDを提供され、前記プリミティブIDを用いて復号化鍵を生成して前記暗号化コンテンツを復号化する。

コンテンツ記録装置100及びコンテンツ再生装置300は、コンピュータ、UMPC (Ultra MobilePC)、ワークステーション、ネットブック(net−book)、PDA(Personal Digital Assistants)、ポータブル(portable)コンピュータ、ウェブタブレット(web tablet)、携帯電話(mobile phone)、スマートフォン(smart phone)、e−ブック(e−book)、PMP(portable multimedia player)、携帯用ゲーム機、ナビゲーション(navigation)装置、ブラックボックス(black box)、デジタルカメラ(digital camera)、3次元テレビ受像機(3−dimensional television)、デジタル音声録音機(digital audio recorder)、デジタル音声再生機(digital audio player)、デジタル画像録画機(digital picture recorder)、デジタル画像再生機(digital picture player)、デジタルビデオレコーダ(digital video recorder)、デジタルビデオプレーヤ(digital video player)の情報を無線環境で送受信できる装置、ホームネットワークを構成する多様な電子装置中の一つ、コンピュータネットワークを構成する多様な電子装置中の一つ、テレマティックスネットワークを構成する多様な電子装置中の一つ、コンピュータシステムを構成する多様な構成要素中の一つなどのような電子装置の多様な構成要素中の一つであり得る。

前記暗号化に用いる暗号化アルゴリズム及び暗号化鍵は特定したものに限定されないが、暗号化鍵と復号化鍵が同一になるように対称鍵暗号化方式によるアルゴリズム、例えばAES(Advanced Encryption Standard)標準に従う暗号化アルゴリズムを用いることができる。前記対称鍵暗号化方式を用いる場合、コンテンツ記録装置100が前記プリミティブIDから前記暗号化鍵を生成する方法とコンテンツ再生装置300が前記プリミティブIDから前記復号化鍵を生成する方法は同一である。

図1に図示するように、前記プリミティブIDは第1プリミティブID及び第2プリミティブIDを含み得る。コンテンツ記録装置100及びコンテンツ再生装置300いずれも前記第1プリミティブID及び前記第2プリミティブIDのうち少なくとも一つを用いて記憶装置200の固有識別子であるメディアIDを生成し、前記メディアIDを用いて暗号化鍵または復号化鍵を生成することができる。前記プリミティブIDは前記メディアID演算に利用される一つ以上の識別用データであって、前記メディアIDとは異なるデータであり得る。

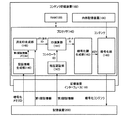

図2は、本発明の一実施形態によるコンテンツ記録装置100の構成図を図示する。図2に図示するように、本実施形態によるコンテンツ記録装置100はプロセッサ140及び記憶装置インターフェース110を含み得る。コンテンツ記録装置100はプロセッサ140が実行する命令セットを一時的に格納するRAM(Random Access Memory)120及び内部記憶装置130をさらに含み得る。

記憶装置インターフェース110はコンテンツ記録装置100と記憶装置200との間のデータ送受信を仲介する。記憶装置インターフェース110は記憶装置200に備えられた第1パート及び第2パートそれぞれを識別するための第1プリミティブID及び第2プリミティブIDを記憶装置200から提供され、プロセッサ140によって暗号化したコンテンツを記憶装置200に提供する。前記第1プリミティブIDは前記記憶装置に備えられたコントローラの固有識別子であるコントローラIDであり、前記第2プリミティブIDは前記記憶装置に備えられたメモリ装置の固有識別子であるメモリIDを暗号化した暗号化メモリIDであり得る。記憶装置200の前記第1パート及び第2パートはそれぞれコントローラ及びメモリ装置を意味し得るが、一実施例に過ぎず、記憶装置200の前記第1パート及び第2パートは記憶装置200のそれぞれ他のパートを示すものと理解できるであろう。

プロセッサ140はRAM120に一時的に格納される命令を実行し、実行される命令はその機能によってID演算部141、暗号化鍵生成部142及び暗号化部143にグループ分けすることができる。

ID演算部141は前記メモリ暗号化IDを復号化して前記メモリIDを取得し、前記メモリIDを用いて前記メディアID生成に用いるメモリ装置の他の固有識別子であるメモリ派生IDを生成し、前記コントローラID及び前記メモリ派生IDのうち少なくとも一つを用いて前記メディアIDを演算する。例えば、ID演算部141は前記コントローラID及び前記メモリ派生IDを2進演算(binary operation)して前記メディアIDを演算するか、または前記コントローラID及び前記メモリ派生IDを文字列連結演算して前記メディアIDを演算することができる。前記文字列連結演算において、コントローラIDの後に前記メモリ派生IDが連結され得、前記メモリ派生IDの後に前記コントローラIDが連結され得る。

暗号化鍵生成部142は前記メディアIDを用いて前記暗号化鍵を生成し、暗号化部143は前記暗号化鍵で前記コンテンツを暗号化する。前記コンテンツは内部記憶装置(internal storage)130に格納されたものであるが、記憶装置200に格納されたものであり得る。暗号化鍵生成部142は一つの入力パラメータ及び一つの出力を有する所定のルーチンに前記メディアIDを前記入力パラメータとして設定し、前記ルーチンを実行し、その結果、出力したデータを前記暗号化鍵として暗号化部143に提供することができる。前記ルーチンは一方向性関数(one−way function)であり得る。

図3も本発明の一実施形態によるコンテンツ記録装置100の構成図を図示する。

図3に図示するように、プロセッサ140はランダムナンバー生成器(Random Number Generator、RNG)144をさらに含み得る。ランダムナンバー生成器はランダムナンバーを生成して暗号化鍵生成部142に提供する。

暗号化鍵生成部142はID生成部141が生成したメディアID及び前記ランダムナンバーから提供されたランダムナンバーを用いて暗号化鍵を生成することができる。例えば、暗号化鍵生成部142はCMAC(Cipher−based Message Authentication Code)アルゴリズムに前記固有識別子及び前記ランダムナンバーを入力して前記暗号化鍵を生成することができる。暗号化コンテンツを復号化するための復号化鍵を生成する際にも前記ランダムナンバーが必要であるため、前記ランダムナンバーは前記暗号化コンテンツと共に記憶装置200に格納され得る。暗号化鍵生成部142が前記メディアID及びコンテンツの固有識別子を用いて暗号化鍵を生成する実施例については図10を参照して詳細に説明する。

暗号化鍵生成部142は前記メディアID及びコンテンツの固有識別子を用いて暗号化鍵を生成することもできる。前記ランダムナンバーの場合と同様に暗号化コンテンツを復号化するための復号化鍵を生成する際にもコンテンツ固有識別子が必要であるため、前記コンテンツの固有識別子は前記暗号化コンテンツと共に記憶装置200に格納され得る。暗号化鍵生成部142が前記メディアID及びコンテンツの固有識別子を用いて暗号化鍵を生成する実施例については図11を参照して詳細に説明する。

図4も本発明の一実施形態によるコンテンツ記録装置100の構成図を図示する。

図4に図示するように、本実施形態によるコンテンツ記録装置100はプロセッサ140及び記憶装置インターフェース110を含み得、プロセッサ140はID演算部141、暗号化鍵生成部142及び暗号化部143の他に認証情報生成部145、派生ID生成部146及び相互認証部147をさらに含み得る。

本実施形態によるコンテンツ記録装置100は記憶装置200と二回の相互認証、すなわち第1認証及び第2認証を行う。前記第1認証は記憶装置200のメモリ装置206を認証するための認証であり、前記第2認証は記憶装置200のコントローラ208を認証するための認証である。

前記第1認証は派生ID生成部146が第1認証情報を記憶装置200から提供され、認証情報生成部145から第2認証情報を提供され、前記第1認証情報及び前記第2認証情報を比較することによって行う。前記比較の結果、前記第1認証情報と前記第2認証情報が一致する場合に限って派生ID生成部146が前記メモリIDを用いて前記メモリ派生IDを生成する。派生ID生成部146は前記メモリIDを認証情報生成部145から提供され、認証情報生成部145は記憶装置200から提供された暗号化メモリIDを復号化して前記メモリIDを生成した後派生ID生成部146に提供する。派生ID生成部146が生成した前記メモリ派生IDはID演算部141に提供される。

前記第2認証は、相互認証部147によって行う。相互認証部147は前記第2認証のために記憶装置200から第3認証情報を提供される。前記第2認証は公開鍵基盤の相互認証であり得、前記第3認証情報には記憶装置200の認証書データ及び記憶装置200に備えられたコントローラの固有の識別子であるコントローラプリミティブIDが含まれ得、相互認証部147は前記認証書データに含まれた認証書ID及び前記コントローラプリミティブIDを用いて前記コントローラのまた他の固有識別子であるコントローラIDを取得することができる。例えば、相互認証部147は前記認証書ID及び前記コントローラプリミティブIDを文字列連結演算(string concatenation)して前記コントローラIDを取得することができる。

整理すると、相互認証部147はコンテンツ記録装置100と記憶装置200との間の公開鍵基盤の相互認証を行うために記憶装置200と認証書を相互交換し、この過程で記憶装置200から提供される前記第3認証情報から前記コントローラIDを取得する。相互認証部147は前記コントローラIDをID演算部141に提供する。前述したように、ID演算部141は前記コントローラID及び前記メモリ派生IDのうち少なくとも一つを用いて前記メディアIDを演算することができる。暗号化鍵生成部142は前記メディアIDを用いて暗号化鍵を生成し、暗号化部143は前記暗号化鍵を用いてコンテンツを暗号化した後、記憶装置200に提供する。

図5は、本発明の一実施形態による記憶装置200の構成を図示する。図5に図示するように、本実施形態による記憶装置200はメモリ装置206及びメモリ装置206を制御するコントローラ208を含み得る。

メモリ装置206は不揮発性メモリとして、NAND−FLASHメモリ、NOR−FLASHメモリ、相変化メモリ(PRAM:Phase change Random Access Memory)、磁気固体メモリ(MRAM:Magnetic Random Access Memory)、抵抗メモリ(ReRAM:Resistive Random Access Memory)を記憶手段として使用したチップまたはパッケージであり得る。

また、前記パッケージ方式と関連し、メモリ装置206はPoP(Package on Package)、Ball grid arrays(BGAs)、Chip scale packages(CSPs)、Plastic Leaded Chip Carrier(PLCC)、Plastic Dual In Line Package(PDIP)、Die in Waffle Pack、Die in Wafer Form、Chip On Board(COB)、Ceramic Dual In Line Package(CERDIP)、Plastic Metric Quad Flat Pack(MQFP)、Thin Quad Flatpack(TQFP)、Small Outline(SOIC)、Shrink Small Outline Package(SSOP)、Thin Small Outline(TSOP)、Thin Quad Flatpack(TQFP)、System In Package(SIP)、Multi Chip Package(MCP)、Wafer−level Fabricated Package(WFP)、Wafer−Level Processed Stack Package(WSP)などのような方式でパッケージ化して実装することができる。

メモリ装置206は暗号化コンテンツ及びプリミティブIDを格納する。前記暗号化コンテンツは前記メディアIDを用いて生成した復号化鍵で復号化するデータであり、前記プリミティブIDは前記メディアID演算に利用する一つ以上の識別用データであり、前記メディアIDとは異なるデータである。前記プリミティブIDは前記コントローラの固有識別子であるコントローラID及び前記メモリ装置の固有識別子であるメモリIDを暗号化した暗号化メモリIDを含む。

前記メディアIDは前記メモリ装置及び前記コントローラを含む記憶装置の固有識別子であり、前記メモリIDを用いて生成したメモリ派生ID及び前記コントローラIDを用いて生成したものである。

メモリ装置206は、記憶領域が第1領域、第2領域及び第3領域に分けられたものであり得る。

メモリ装置206は、前記メモリIDを前記第1領域に、前記コントローラID及び前記暗号化メモリIDを前記第2領域に、前記暗号化コンテンツを前記第3領域にそれぞれ格納することができる。

前記第1領域は前記第3領域のアクセス方法によってはアクセスされない領域である。例えば、前記第3領域はREAD/WRITEのアクセスが可能な領域であり、前記第1領域はメモリ装置206の内部のセキュリティロジック(図示せず)によってのみアクセス可能な領域であり得る。また、前記第2領域は読み取り専用アクセスのみ可能な領域であり得る。前記セキュリティロジックは前記メモリIDに対するリード要請に応答して前記第2領域に格納された暗号化メモリIDをコントローラ208を介して出力することができる。

図4を参照して説明したように、メモリ装置206は前記復号化鍵の生成に用いるランダムナンバー及びコンテンツ識別子中の一つをさらに格納することもできる。

復号化鍵と暗号化コンテンツが共に複製されることを防止するため、メモリ装置206は復号化鍵そのものを格納しない方が好ましい。すなわち、本実施形態による記憶装置200に格納された前記暗号化コンテンツを再生しようとする装置は記憶装置200から前記プリミティブIDを提供され、前記メディアIDを生成した後、前記メディアIDを用いて前記暗号化コンテンツに対する復号化鍵を直接生成しなければならない。

図6は本発明の一実施形態によるコンテンツ再生装置300の構成を図示する。図6に図示するように、本実施形態によるコンテンツ再生装置300はプロセッサ340及び記憶装置インターフェース360を含み、プロセッサ340が実行する命令セットを一時的に格納するRAM(Random Access Memory)320をさらに含み得る。

記憶装置インターフェース360は、記憶装置200に格納された暗号化コンテンツと記憶装置200に備えられた第1パート及び第2パートそれぞれを識別するための第1プリミティブID及び第2プリミティブIDを記憶装置200から提供される。

プロセッサ340は前記第1プリミティブID及び第2プリミティブIDを用いて前記記憶装置の固有識別子であるメディアIDを生成し、前記メディアIDを用いて生成した復号化鍵で前記暗号化コンテンツを復号化して再生する。

前記第2プリミティブIDは、前記記憶装置に備えられたメモリ装置の固有識別子であるメモリIDを暗号化した暗号化メモリIDであり得る。プロセッサ340は前記暗号化メモリIDを用いてコンテンツ再生装置300と記憶装置100との間の第1認証のための第2認証情報を生成することができる。プロセッサ340は前記暗号化メモリIDを復号化して前記メモリIDを生成し、前記メモリIDに基づいて前記第2認証情報を生成することができる。

前述したように、前記第1認証は記憶装置100のメモリ装置206を認証するための認証である。記憶装置インターフェース360は前記第1認証のための第1認証情報を記憶装置200からさらに提供されてプロセッサ340に提供する。プロセッサ340は前記第1認証情報及び前記第2認証情報を比較して二つの認証情報が一致する場合に限って前記メディアIDを生成する。

前記第1プリミティブIDは記憶装置200に備えられたコントローラ208の固有識別子であるコントローラIDであり得る。記憶装置インターフェース360はコンテンツ再生装置300と記憶装置200との間の第2認証のための第3認証情報を記憶装置200から提供されるが、前記第3認証情報は前記コントローラIDを含む。

記憶装置インターフェース360は記憶装置200に格納されたランダムナンバーを記憶装置200からさらに提供され、前記ランダムナンバーをプロセッサ340に提供することができる。プロセッサ340は前記メディアID及び前記ランダムナンバーをCMACアルゴリズムに入力して前記復号化鍵を生成することができる。記憶装置インターフェース360は記憶装置200に格納されたコンテンツ識別子を記憶装置200からさらに提供され、前記ランダムナンバーをプロセッサ340に提供することもできる。プロセッサ340は前記メディアID及び前記コンテンツ識別子をCMACアルゴリズムに入力して前記復号化鍵を生成することもできる。

図7ないし8を参照して本発明の一実施形態によるコンテンツ記憶サーバの構成及び動作について説明する。本実施形態によるコンテンツ記憶サーバ400はクラウド(CLOUD)サービスを提供するサーバであり得る。すなわち、コンテンツ記憶サーバ400は特定ユーザが所有した複数の端末間にコンテンツの同期化が自動的に行われるようにサポートするサーバであり得る。また、コンテンツ記憶サーバ400はコンテンツ記録装置100、記憶装置200及びコンテンツ再生装置300のうち少なくとも2つの組合せで構成され得る。

例えば、第1端末502及び第2端末504が一つの端末グループ500に属するものであり、第1端末502が新規コンテンツを生成して前記新規コンテンツがコンテンツ記憶サーバ400にアップロードされる場合、コンテンツ記憶サーバ400はアップロードされたコンテンツを第2端末504に送信することによって前記同期化が自動的に行われるようにサポートするサーバであり得る。

コンテンツ記憶サーバ400は前記同期化が自動的に、ユーザの操作なしで行われるようにサポートした方が望ましいが、本発明の一部実施形態によれば、前記同期化は手動で、ユーザの操作によって行われることもできる。例えば、コンテンツのアップロード及びダウンロードのうち少なくとも一つはユーザの命令または確認を条件として行われ得る。

以下、本実施形態によるコンテンツ記憶サーバ400の構成及び動作について説明する。図7ないし8で第1端末502及び第2端末504は一つの端末グループ500に属するものである。例えば、第1端末502及び第2端末504は一人のユーザが所有するものであり得る。第1端末502及び第2端末504は、例えば、移動通信端末であり得、記憶装置522は例えばPCカード(PCMCIA、personal computer memory card international association)、コンパクトフラッシュ(登録商標)カード(CF)、スマートメディアカード(SM、SMC)、メモリスティック、マルチメディアカード(MMC、RS−MMC、MMCmicro)、SDカード(SD、miniSD、microSD、SDHC)、ユニバーザルフラッシュ記憶装置(UFS)などのようなメモリカードであり得る。

図7は、コンテンツがアップロードされる場合のコンテンツ記憶サーバ400の動作を図示する。アップロード対象コンテンツは第1端末502が生成したものであり得、第1端末502に接続された記憶装置522に格納されたものであり得る。

第1端末502はメモリ派生IDを生成し、アップロード対象コンテンツを前記メモリ派生IDと共にコンテンツ記憶サーバ400にアップロードする。前記メモリ派生IDは流出を防ぐために暗号化した状態でアップロードされる。

コンテンツ記憶サーバ400の受信部402は前記コンテンツ及び前記メモリ派生IDを受信して暗号化部404に提供する。暗号化部404は前記メモリ派生IDを暗号化鍵として用いて前記コンテンツを暗号化する。暗号化部404は対称型暗号化アルゴリズムを用いて前記メモリ派生IDが復号化鍵としても使用できるようにした方が好ましい。暗号化部404によって暗号化が完了した後にはコンテンツ原本は削除した方が好ましい。

暗号化部404によって暗号化したコンテンツは格納部405に格納される。一部実施形態によれば、格納部405はコンテンツ記憶サーバ400とは別のサーバ(図示せず)に備えられ得る。

図8を参照して第2端末504が暗号化されたコンテンツをダウンロードする動作について説明する。送信部406は格納部405に格納された暗号化コンテンツを第2端末504に送信する。前記送信は第2端末504を操作せず、自動的に実行され得、第2端末504介してユーザを確認した後に実行され得る。前記送信は第1端末502と第2端末504との間のコンテンツ同期化のためのものであるため、第2端末504に同一コンテンツがすでに格納されていれば、前記送信は実行しない方が好ましい。

前述したように、第2端末504はコンテンツ記憶サーバ400から暗号化コンテンツのみダウンロードする。したがって、第2端末504が復号化鍵を生成するためには第1端末がコンテンツをアップロードする際、第1端末に接続されていた記憶装置522が第2端末504に接続されなければならない。第2端末504は記憶装置522から前記暗号化メモリIDを提供され、前記第1認証を行うことによって前記メモリ派生IDを生成し、前記メモリ派生IDを用いてコンテンツ記憶サーバ400からダウンロードした暗号化コンテンツを復号化することができる。

第2端末504は、ユーザが前記ダウンロードした暗号化コンテンツの再生命令を入力する時点で前記メモリ派生ID生成及び復号化を行うこともできるが、前記再生命令がなくても、ダウンロード完了時に前記メモリ派生ID生成及び復号化を行うこともできる。

本発明による一実施形態によれば、コンテンツ記憶サーバ400は第2端末504に復号化したコンテンツを送信することもできる。すなわち、コンテンツ記憶サーバ400は前記暗号化したコンテンツを第1端末502から提供されたメモリ派生IDを用いて復号化し、復号化したコンテンツを送信部406に提供した後、削除する復号化部(図示せず)をさらに含むことができる。

このような実施形態で、コンテンツ記憶サーバ400は前記メモリ派生IDを格納部405のセキュリティ領域に格納し、前記メモリ派生IDが流出することを防止することができる。

本発明による一実施形態によれば、コンテンツ記憶サーバ400は前記メモリ派生IDに基づき前記メモリ派生IDとは異なる暗号化鍵を用いてアップロードされたコンテンツを暗号化することもできる。この際、暗号化部404は前記メモリ派生IDに基づき前記メモリ派生IDとは異なる暗号化鍵を生成し、送信部406は第2端末504に前記暗号化したコンテンツ及び前記暗号化したコンテンツの復号化鍵を共に送信することができる。

本実施形態によるコンテンツ記憶サーバ400は、第1端末502に接続された記憶装置522のメモリ派生IDを用いて前記アップロードしたコンテンツを暗号化し、暗号化したコンテンツのみ格納する。前記メモリ派生IDは記憶装置522に備えられたメモリ装置の固有識別子であるメモリIDに基づき生成したものである。

従来技術によるクラウドサービスはアップロードしたコンテンツにアクセスするためのユーザ認証を経るが、このような認証が無力化されるとサービスユーザの個人情報に関するコンテンツが流出する危険性があった。

反面、本実施形態によるコンテンツ記憶サーバ400はアップロードされたコンテンツを暗号化した後に格納し、暗号化鍵はコンテンツアップロード端末に接続された記憶装置のメモリ派生IDを用いて生成する。また、コンテンツ記憶サーバ400は前記暗号化鍵を格納しない。暗号化鍵と復号化する鍵は同一であるため、コンテンツダウンロード端末は前記暗号化したコンテンツの復号化鍵を直接生成しなければならない。すなわち、コンテンツアップロード端末に接続されていた記憶装置を備えていなければ、コンテンツの復号化が不可能である。

すなわち、ユーザ認証が無力化されても、各コンテンツの復号化鍵を得るためには前記メモリ派生IDを知らなければならず、前記メモリ派生IDを知るためにはコンテンツアップロード端末に接続された記憶装置に物理的に接続されなければならない。したがって、本実施形態によれば、クラウドサーバにアップロードするコンテンツに対する保安性を強化する効果がある。例えば、個人情報に関するコンテンツも安心してクラウドサービスにより同期化できる効果がある。

図9ないし図15を参照して本発明の実施形態によるコンテンツ記録装置、記憶装置及びコンテンツ再生装置の構成及び動作について説明する。

図9は、本発明の一実施形態によるコンテンツ記録装置100、記憶装置200及びコンテンツ再生装置300をそれぞれ図示する。

本実施形態によるコンテンツ記録装置100は、図9に図示するように記憶装置200から記憶装置200に格納されたプリミティブIDを提供され、前記プリミティブIDから記憶装置200の固有識別子であるメディアIDを演算する記憶装置識別子演算部102、前記メディアIDを用いてコンテンツ暗号化鍵を生成する暗号化鍵生成部104、前記コンテンツ暗号化鍵を用いてコンテンツ108を暗号化することによって暗号化コンテンツを生成する暗号化部106及び前記暗号化コンテンツが記憶装置200に格納されるように記憶装置200を制御する記憶装置制御部(図示せず)を含み得る。

記憶装置200は、メモリ装置206及び前記記憶装置制御部の命令に応じてメモリ装置206を制御するメモリ装置コントローラ208を含み得る。メモリ装置206はプリミティブID260及び暗号化コンテンツ268を格納することができる。

コンテンツ再生装置300は記憶装置200から記憶装置200に格納されたプリミティブIDを提供され、前記プリミティブIDから記憶装置200のメディアIDを演算する記憶装置識別子演算部302、記憶装置200に格納された暗号化コンテンツ268が出力されるように前記記憶装置を制御する制御部(図示せず)、前記メディアIDを用いてコンテンツ復号化鍵を生成する復号化鍵生成部304、前記コンテンツ復号化鍵を用いて記憶装置200から出力される暗号化コンテンツ268を復号化する復号化部306を含む。また、復号化したコンテンツを再生する再生部308をさらに含み得る。

図10は、本発明の一実施形態によるコンテンツ記録装置100、記憶装置200及びコンテンツ再生装置300をそれぞれ図示する。本実施形態による記憶装置200にはランダムデータ266がさらに格納される。以下、図9に図示するコンテンツ記録装置100、記憶装置200及びコンテンツ再生装置300と図10に図示するコンテンツ記録装置100、記憶装置200及びコンテンツ再生装置300の動作の異なる点を中心に説明する。

本実施形態による記憶装置200はメモリ装置206にプリミティブID260、メモリID262、ランダムデータ266、暗号化コンテンツ268をそれぞれ格納することができる。メモリID262は暗号化コンテンツ268が格納されるユーザ領域に対するアクセス方法によりリードされないのが好ましい。

プリミティブID260はコントローラID261及び暗号化メモリID264を含み得る。暗号化メモリID264はメモリ装置206の固有な識別子であるメモリID262が暗号化されたものである。

本実施形態によるコンテンツ記録装置100はランダムナンバー生成器103をさらに含み得る。暗号化鍵生成部104は記憶装置識別子演算部102によって生成されたメディアID及びランダムナンバー生成器103によって生成されたランダムナンバーを用いて暗号化鍵を生成することができる。暗号化鍵生成部104は例えば、CMAC(Cipher−based Message Authentication Code)アルゴリズムに前記メディアIDと前記提供されたランダムナンバーを入力して算出するデータを前記コンテンツ暗号化鍵として生成することができる。

本実施形態によるコンテンツ再生装置300は記憶装置200に格納されたランダムナンバー266を提供され、記憶装置識別子演算部302によって演算されたメディアID及びランダムナンバー266を用いてコンテンツ暗号化鍵を生成する復号化鍵生成部304を含み得る。例えば、復号化鍵生成部304はCMAC(Cipher−based Message Authentication Code)アルゴリズムに前記メディアIDとランダムナンバー266を入力して算出するデータを前記コンテンツ復号化鍵として用いることができる。

図11は、図10におけるランダムナンバー266の代わりに、コンテンツ識別子267を用いて暗号化鍵を生成するコンテンツ記録装置100及びコンテンツ識別子267を用いて復号化鍵を生成するコンテンツ再生装置300を図示する。以下、図11に図示するコンテンツ記録装置100、記憶装置200及びコンテンツ再生装置300と図9に図示するコンテンツ記録装置100、記憶装置200及びコンテンツ再生装置300の動作の異なる点を中心に説明する。

図11に図示するように、本実施形態によるコンテンツ記録装置100はコンテンツ108の識別子を取得するコンテンツ識別子取得部110をさらに含む。コンテンツ識別子取得部110はコンテンツ108のヘッダーに含まれたコンテンツ識別子を取得するか、またはコンテンツ108の識別用情報をコンテンツ108から生成した後、前記識別用情報を利用して照会することによりコンテンツ識別子提供サーバ(図示せず)からコンテンツ108のコンテンツ識別子を提供され得る。コンテンツ識別子取得部110は前記コンテンツ識別子を暗号化鍵生成部104に提供し、記憶装置200に提供する。

本実施形態によるコンテンツ記録装置100は前記コンテンツ識別子及び前記メディアIDを用いて暗号化鍵を生成する暗号化鍵生成部104を含み得る。

本実施形態による記憶装置200はコンテンツ記録装置100から提供されたコンテンツ識別子267を格納する。

本実施形態によるコンテンツ再生装置300は記憶装置200に格納されたコンテンツ識別子267を提供され、前記メディアID及びコンテンツ識別子267を用いて復号化鍵を生成する復号化鍵生成部304を含み得る。

一方、本実施形態によるコンテンツ記録装置100はコンテンツ識別子267を記憶装置200に格納しない場合もある。この場合、コンテンツ再生装置300は暗号化コンテンツの識別用情報を生成した後、前記識別用情報を利用して照会することによりコンテンツ識別子提供サーバ(図示せず)からコンテンツ108のコンテンツ識別子を提供され得る。

図12は、本発明の一実施形態によるコンテンツ記録装置100、記憶装置200及びコンテンツ再生装置300をそれぞれ図示する。以下、図9に図示するコンテンツ記録装置100、記憶装置200及びコンテンツ再生装置300と図12に図示するコンテンツ記録装置100、記憶装置200及びコンテンツ再生装置300の動作を比較して異なる点を中心に説明する。

図12に図示するように、暗号化鍵を生成して復号化鍵を生成することにおいて、メディアIDを所定の関数に入力して出力されたデータを暗号化鍵または復号化鍵として生成することができる。前記所定の関数は、例えば一方向性関数(one−way function)であり得る。

すなわち、図12に図示する暗号化鍵生成部104及び復号化鍵生成部304は暗号化鍵及び復号化鍵をそれぞれ生成することにおいて、ランダムナンバー266、パスワードまたはコンテンツ識別子267を必要としない。

図13は本発明の一実施形態によるコンテンツ記録装置100、記憶装置200及びコンテンツ再生装置300をそれぞれ図示する。以下、図9に図示するコンテンツ記録装置100、記憶装置200及びコンテンツ再生装置300と図13に図示するコンテンツ記録装置100、記憶装置200及びコンテンツ再生装置300を比較して動作が異なる点を中心に説明する。

図13に図示するように、コンテンツ記録装置100及びコンテンツ再生装置300はそれぞれ暗号化鍵を生成して復号化鍵を生成することにおいて、メディアIDをそのまま暗号化鍵または復号化鍵として用いることができる。したがって、図13に図示するコンテンツ記録装置100の暗号化鍵生成部104及びコンテンツ再生装置300の復号化鍵生成部304は特別な動作を行わず、入力されたメディアIDをそのまま暗号化鍵または復号化鍵として出力する。

図14は、本発明の一実施形態によるコンテンツ記録装置100、記憶装置200及びコンテンツ再生装置300をそれぞれ図示する。以下、図10に図示するコンテンツ記録装置100、記憶装置200及びコンテンツ再生装置300と図14に図示するコンテンツ記録装置100、記憶装置200及びコンテンツ再生装置300を比較して動作が異なる点を中心に説明する。

図14に図示するように、メディアIDを演算することにおいて、メディアIDから提供されたプリミティブID260をそのままメディアIDとして用いることができる。したがって、図14に図示するコンテンツ記録装置100の記憶装置識別子演算部102及びコンテンツ再生装置300の記憶装置識別子演算部302は特別な動作を実行せず、入力されたプリミティブID260をそのままメディアIDとして出力することができる。

図1ないし14の各構成要素はソフトウェア(software)または、FPGA(field−programmable gate array)やASIC(application−specific integrated circuit)のようなハードウェア(hardware)を意味する。しかしながら、前記構成要素はソフトウェアまたはハードウェアに限定されることを意図せず、アドレッシング(addressing)できる記憶媒体に位置するように構成することもでき、一つまたはそれ以上のプロセッサを実行させるように構成することもできる。前記構成要素から提供される機能はさらに細分化した構成要素によって実現され得、複数の構成要素を合わせて特定の機能を実行する一つの構成要素として実現することもできる。

図15を参照して本発明のいくつかの実施形態による記憶装置について説明する。図15を参照すると、記憶装置200は不揮発性メモリ装置207及びコントローラ208を含む。前述した記憶装置200は図15に図示する形態で構成することができる。

ここで不揮発性メモリ装置207は前述した少なくとも一つのメモリ装置206を含み得る。

コントローラ208はホスト(Host)及び不揮発性メモリ装置207に接続される。コントローラ208はホストからの要請に応答して不揮発性メモリ装置207をアクセスするように構成される。例えば、コントローラ208は不揮発性メモリ装置207の読み取り、書き込み、消去、そして背景(background)の動作を制御するように構成される。コントローラ208は不揮発性メモリ装置207とホスト(Host)との間にインターフェースを提供するように構成される。コントローラ208は不揮発性メモリ装置207を制御するためのファームウェア(firmware)を駆動するように構成される。

例示的に、コントローラ208はRAM(Random Access Memory)、プロセシングユニット(processing unit)、ホストインターフェース(host interface)、またメモリインターフェース(memory interface)のようなよく知られている構成要素をさらに含む。RAMはプロセシングユニットの動作メモリ、不揮発性メモリ装置207とホストとの間のキャッシューメモリ、また不揮発性メモリ装置207とホストとの間のバッファメモリのうち少なくとも一つとして利用される。プロセシングユニットはコントローラ208の諸般動作を制御する。

ホストインターフェースはホストとコントローラ208との間のデータ交換を行うためのプロトコルを含む。例示的に、コントローラ208はUSB(Universal Serial Bus)プロトコル、MMC(multimedia card)プロトコル、PCI(peripheral component interconnection)プロトコル、PCI−E(PCI−express)プロトコル、ATA(Advanced Technology Attachment)プロトコル、Serial−ATAプロトコル、Parallel−ATAプロトコル、SCSI(small computer small interface)プロトコル、ESDI(enhanced small disk interface)プロトコル、またIDE(Integrated Drive Electronics)プロトコルなどのような多様なインターフェースプロトコルのうち少なくとも一つにより外部(ホスト)と通信するように構成される。メモリインターフェースは不揮発性メモリ装置207とインターフェーシングする。例えば、メモリインターフェースはNANDインターフェースまたはNORインターフェースを含む。

記憶装置200はエラー訂正ブロックを追加して含むように構成され得る。エラー訂正ブロックはエラー訂正コード(ECC)を用いて不揮発性メモリ装置207から読み取ったデータのエラーを検出して訂正するように構成される。例示的に、エラー訂正ブロックはコントローラ208の構成要素として提供される。エラー訂正ブロックは不揮発性メモリ装置207の構成要素として提供され得る。

コントローラ208及び不揮発性メモリ装置207は一つの半導体装置に集積され得る。例示的に、コントローラ208及び不揮発性メモリ装置207は一つの半導体装置に集積され、メモリカードを構成することができる。

例えば、コントローラ208及び不揮発性メモリ装置207は一つの半導体装置に集積され、PCカード(PCMCIA、personal computer memory card international association)、コンパクトフラッシュカード(CF)、スマートメディアカード(SM、SMC)、メモリスティック、マルチメディアカード(MMC、RS−MMC、MMCmicro)、SDカード(SD、miniSD、microSD、SDHC)、ユニバーザルフラッシュ記憶装置(UFS)などのようなメモリカードを構成する。

コントローラ208及び不揮発性メモリ装置207は一つの半導体装置に集積され、半導体ドライブ(SSD、Solid State Drive)を構成することができる。半導体ドライブ(SSD)は半導体メモリにデータを格納するように構成されるメモリ装置を含む。記憶装置200が半導体ドライブ(SSD)として利用される場合、記憶装置200に接続されたホスト(Host)の動作速度は画期的に改善される。前記ホストは記憶装置200に一つ以上のコンテンツを暗号化するための及び暗号化されたコンテンツを格納するためのコンテンツ記録装置100またはコンテンツ記憶サーバ400であり得る。

図16を参照して本発明の一実施形態によるコンテンツを暗号化する方法について説明する。

本実施形態によるコンテンツを暗号化する方法はコンテンツ記録装置100がコンテンツを暗号化した後、暗号化コンテンツを記憶装置200に格納することに要約される。

記憶装置200はメモリ装置を備え、前記メモリ装置に暗号化したコンテンツデータを格納することができる。

記憶装置200は磁気記憶装置を備え、前記磁気記憶装置に暗号化したコンテンツデータを格納することもできる。前記磁気記憶装置は、例えばハードディスクであり得る。

記憶装置200は光学記憶装置を備え、前記光学記憶装置に暗号化したコンテンツデータを格納することもできる。前記光学記憶装置は、例えばコンパクトディスクまたはDVDディスクであり得る。

記憶装置200はプリミティブID(primitive ID)を格納する。一実施形態によれば、前記プリミティブIDはメディアIDを演算するために用いる基礎データであり得る。この際、前記プリミティブIDは前記メディアIDとは異なるデータである。別の実施形態によれば、前記プリミティブIDをそのまま前記メディアIDとして用いることもできる。

コンテンツ記録装置100は前記プリミティブIDを提供され(S102)、前記プリミティブIDから記憶装置200の固有識別子であるメディアIDを演算することができる。

前記プリミティブIDは第1プリミティブID及び第2プリミティブIDを含み、前記第2プリミティブIDが変換された第2識別子と第1プリミティブIDが結合することによって前記メディアIDが演算され得る。前記メディアIDを演算する方法については図17ないし20を参照してより詳細に説明する。

コンテンツ記録装置100は前記メディアIDを用いてコンテンツ暗号化鍵を生成する(S106)。コンテンツ暗号化鍵の生成に前記メディアIDを利用するということは、コンテンツ暗号化鍵生成において、前記メディアIDが少なくとも一度は入力されることを意味する。コンテンツ暗号化鍵の生成については図20ないし図24を参照して詳細に説明する。

コンテンツ記録装置100は前記コンテンツ暗号化鍵を用いてコンテンツを暗号化して前記コンテンツ原本をそのまま置いて暗号化コンテンツを追加して生成するか、または前記コンテンツ原本を暗号化コンテンツに変換することができる(S108)。

前記暗号化コンテンツは記憶装置200に提供され(S110)、記憶装置200は前記暗号化コンテンツを格納する。図1に図示するように、コンテンツ記録装置100は前記プリミティブIDを提供した記憶装置200に前記暗号化コンテンツを格納した方が好ましい。前記暗号化コンテンツの復号化鍵は前記暗号化コンテンツが格納されている記憶装置のプリミティブIDから演算されるため、プリミティブIDを提供した記憶装置と暗号化コンテンツを格納する記憶装置が互いに異なってはならない。

図16に図示するように、コンテンツ記録装置100は前記コンテンツ暗号化鍵を記憶装置200に提供せず、前記暗号化コンテンツに含めることもない。したがって、前記暗号化コンテンツの復号化鍵を取得するためには前記暗号化コンテンツが格納された記憶装置200のプリミティブIDを取得し、前記プリミティブIDから前記暗号化コンテンツが格納された記憶装置200のメディアIDを演算し、前記メディアIDから復号化鍵を生成しなければならない。前記暗号化コンテンツを再生しようとするコンテンツ再生装置300は前記暗号化コンテンツの復号化鍵を記憶装置200から直接取得することはできない。したがって、図16に図示するコンテンツを暗号化する方法によれば、暗号化コンテンツが異なる記憶装置に無断複製されても前記暗号化コンテンツが復号化されることを防止できる効果がある。このような効果については図26を参照して後述する。

コンテンツ記録装置100が前記プリミティブIDから前記メディアIDを演算(S104)する方法について図17ないし19を参照してより詳細に説明する。

図17は記憶装置200が第1パート及び第2パートを含み、記憶装置200に第1パートを識別するための第1プリミティブID及び第2パート202を識別するための第2プリミティブIDが格納される場合のメディアIDを演算する方法について図示する。

第1パート及び第2パートはそれぞれ記憶装置200に備えられる素子またはモジュールを意味し、それぞれ特定機能を実行する素子グループまたはモジュールグループであり得る。例えば、第2パートはメモリ装置であり得、第1パートは前記メモリ装置を制御するコントローラであり得る。また、記憶装置200に複数個のメモリ装置が備えられている場合、第1パートは前記複数個のメモリ装置中の一つを、第2パートは前記複数個のメモリ装置中の他の一つを意味し得る。

図17に図示するように、コンテンツ記録装置100は記憶装置200に格納された前記第1プリミティブID及び前記第2プリミティブIDを記憶装置200から提供される(S114)。

コンテンツ記録装置100は前記第1プリミティブID及び前記第2プリミティブIDのうち少なくとも一つを用いて前記メディアIDを演算する(S116)。コンテンツ記録装置100が前記第1プリミティブIDのみを用いて前記メディアIDを演算する場合、前記メディアIDは第1パートによって特定され、コンテンツ記録装置100が前記第2プリミティブIDのみを用いて前記メディアIDを演算する場合、前記メディアIDは第2パート202によって特定され、コンテンツ記録装置100が前記第1プリミティブID及び前記第2プリミティブIDを何れも用いて前記メディアIDを演算する場合、前記メディアIDは第1パート及び第2パート何れによって識別される。

図18は、記憶装置200がコンテンツ記録装置100に提供する第2プリミティブIDは第2パートの識別子が暗号化されたデータである場合を図示する。

図18に図示するように、コンテンツ記録装置100は記憶装置200に格納された前記第1プリミティブID及び前記第2プリミティブIDを記憶装置200から提供され(S114)、前記第2プリミティブIDを第2識別子に変換することができる(S118)。コンテンツ記録装置100は前記メディアIDの演算において、前記第2プリミティブIDではない前記第2識別子を用いることができる。すなわち、コンテンツ記録装置100は前記第1プリミティブID及び前記第2識別子のうち少なくとも一つを用いて前記メディアIDを演算することができる(S120)。

前記第2プリミティブIDが第2パートの暗号化した識別子である理由は、第2パートの識別子が流出することを防止するためである。

図19ないし20を参照して前記メディアIDを演算する方法について説明する。第2パートはメモリ装置であり得、第1パートはメモリ装置を制御するコントローラであり得る。

メモリ装置206はコンテンツ記録装置100を含む外部装置のデータ出力要請にもかかわらずデータを出力されない保護領域にメモリID(MEMORY ID)を格納することができる。前記メモリIDはメモリ装置206に付与した固有識別子である。

メモリ装置206は前記メモリIDを暗号化した暗号化メモリID(ENCRYPTED MEMORY ID)をさらに格納することができる。外部装置からのデータ出力要請にもかかわらず、データが出力されないメモリIDとは異なって、記憶装置200はコンテンツ記録装置100の要請に応じて前記暗号化メモリIDをコンテンツ記録装置100に提供することができる(S122)。前記暗号化メモリIDは図18を参照して説明した前記第2プリミティブIDと同一なものと理解することができる。

先ず、メモリ装置206の他の識別子として使用できるメモリ派生IDを生成する方法(S10)について説明する。前記メモリ派生IDは図18を参照して説明した前記第2識別子と同一なものと理解することができる。

コンテンツ記録装置100は記憶装置200から前記暗号化メモリIDを提供され(S122)、前記暗号化メモリIDを復号化して前記メモリIDを生成する(S124)。コンテンツ記録装置100は記憶装置200に格納された暗号化補助鍵を提供され、コンテンツ記録装置100に格納された第2補助鍵で前記暗号化補助鍵を復号化して補助鍵を生成した後、前記補助鍵を用いて前記暗号化メモリIDをメモリIDで復号化することができる。

コンテンツ記録装置100は前記メモリIDを用いて第2認証情報を生成する(S126)。コンテンツ記録装置100はランダムナンバーを生成し、前記ランダムナンバーを暗号化してセッション鍵を生成し、前記メモリIDと前記セッション鍵を所定の一方向性関数(one−way function)に入力して前記第2認証情報を生成することができる。前記一方向性関数は、出力値から入力値を演算することができないものであって、例えば2個の演算子(operand)を入力されるビット演算中の排他的論理合(XOR)であり得る。

一方、記憶装置200も前記メモリIDを用いて第1認証情報を生成する(S128)。メモリ装置206には前記メモリID及び前記暗号化メモリID以外にも複数の補助鍵で構成された補助鍵セットがさらに格納されている場合もあり得、記憶装置200は前記補助鍵セットの補助鍵中の一つの補助鍵を暗号化し、前記暗号化した補助鍵を、前記コンテンツ記録装置100によって生成したランダムナンバーを暗号化鍵として再暗号化してセッション鍵を生成することができる。記憶装置200は前記セッション鍵及び前記メモリIDを所定の一方向性関数に入力して前記第1認証情報を生成することができる。

コンテンツ記録装置100は前記第1認証情報を記憶装置200から提供され(S130)前記第2認証情報と一致するかどうかを検証する(S132)。検証(S132)の結果、第1、2認証情報が一致しない場合、認証失敗として処理する(S134)。

検証(S132)の結果、第1、2認証情報が一致する場合、前記メモリIDを用いてメモリ派生IDを生成する(S136)。前記メモリ派生IDは前記メモリIDとアプリケーション固有鍵(Application Specific Secret Value:ASSV)を所定の一方向性関数に入力して生成することができる。

前記アプリケーション固有鍵はコンテンツ記録装置100で実行する各アプリケーションに対して固有な鍵が付与することである。例えば、音楽記録アプリケーション、映像記録アプリケーション、ソフトウェア記録アプリケーションごとに互いに異なる固有鍵を付与することができる。前記アプリケーション固有鍵は暗号化される前記コンテンツのタイプによって固有値を有するか、または暗号化される前記コンテンツの提供者識別情報によって固有値を有することができる。

好ましくは、前記アプリケーション固有鍵は暗号化される前記コンテンツのタイプによって固有値を有することができる。前記コンテンツのタイプは、例えば動画、音楽、文書、ソフトウェアなどから一つを選択することができる。

次に、図20を参照してコンテンツ記録装置100が記憶装置200からコントローラ202の識別子を提供される(S20)ことについて説明する。

先ず、コンテンツ記録装置100が記憶装置200から第3認証情報を提供される(S140)。前述したように前記第3認証情報は記憶装置200の認証書及び記憶装置200に備えられたコントローラのプリミティブIDを含み得る。

次に、コンテンツ記録装置100と記憶装置200との間に相互認証が行われる(S141)。前記相互認証は公開鍵基盤の認証であり得る。相互認証(S141)に失敗した場合、コンテンツ記録装置100は認証失敗として処理する(S144)。コンテンツ記録装置100は前記第3認証情報から前記コントローラID(CONTROLLER ID)を取得することができる(S148)。

コンテンツ記録装置100は前記メモリ派生ID及び前記コントローラIDのうち少なくとも一つを用いてメディアIDを演算する。好ましくは、コンテンツ記録装置100は前記メモリ派生ID及び前記コントローラIDを何れも用いてメディアIDを演算する。

コンテンツ記録装置100は前記メモリ派生ID及び前記コントローラIDを2進演算した結果データを前記メディアIDとして使用することができる。例えば、前記メモリ派生ID及び前記コントローラIDをAND、OR、XORなど2個の被演算子を要する2進演算した結果が前記メディアIDであり得る。

コンテンツ記録装置100は前記メモリ派生ID後に前記コントローラIDを文字列連結演算(string concatenation)した結果データを前記メディアIDとして使用することもできる。前記メディアIDは前記コントローラID後に前記メモリ派生IDを文字列連結演算した結果であり得る。

次に、コンテンツ記録装置100が前記メディアIDを用いてコンテンツ暗号化鍵を生成する動作(S106)について図21ないし24を参照して詳細に説明する。

本発明による一実施形態によれば、コンテンツ記録装置100は図21に図示するように前記メディアID及びランダムナンバーを用いて前記コンテンツ暗号化鍵を生成することができる。すなわち、コンテンツ記録装置100は予め定義したビット数のランダムナンバーを生成し(S160)、所定の関数またはアルゴリズムに前記ランダムナンバー及び前記メディアIDを入力して前記コンテンツ暗号化鍵を生成することができる(S162)。例えば、コンテンツ記録装置100はCMAC(Cipher−based Message Authentication Code)アルゴリズムに前記メディアIDと前記ランダムナンバーを入力して算出するデータを前記コンテンツ暗号化鍵として使用することができる。

前述したように、前記コンテンツ暗号化鍵は記憶装置200に提供しない方が好ましい。

ただし、コンテンツ記録装置100は前記ランダムナンバーを記憶装置200に提供して記憶装置200に格納するようにする(S107)。前記ランダムナンバーを記憶装置200に入力する理由は、コンテンツ復号化鍵の生成に前記ランダムナンバーが必要であるからである。

本発明による一実施形態によれば、コンテンツ記録装置100は図22に図示するように前記メディアID及びコンテンツ識別子を用いて前記コンテンツ暗号化鍵を生成することもできる(S163)。前記コンテンツ識別子は各コンテンツと1対1に対応するデータであり得る。また、前記コンテンツ識別子と前記コンテンツは1対N(Nは2以上の自然数)の対応であり得る。例えば、コンテンツ種類によって前記コンテンツ識別子が割り当てられる。

コンテンツ記録装置100は所定の関数またはアルゴリズムに前記コンテンツ識別子及び前記メディアIDを入力して前記コンテンツ暗号化鍵を生成することができる(S163)。例えば、前記アルゴリズムはCMACアルゴリズムであり得る。

前述したように、前記コンテンツ暗号化鍵は記憶装置200に提供しない方が好ましい。ただし、コンテンツ記録装置100は前記コンテンツ識別子を記憶装置200に提供して(S111)、記憶装置200に格納するようにすることができる。前記コンテンツ識別子を記憶装置200に入力する理由は、コンテンツ復号化鍵の生成に前記コンテンツ識別子が必要であるからである。

一方、コンテンツ記録装置100は前記コンテンツ識別子も記憶装置200に提供しないことができる。すなわち、記憶装置200はコンテンツ暗号化鍵だけでなく、コンテンツ識別子も格納しないことができる。この場合、記憶装置200に格納した暗号化コンテンツを再生しようとする再生装置はコンテンツ識別子提供サーバ(図示せず)から前記暗号化コンテンツのコンテンツ識別子を提供され、前記提供されたコンテンツ識別子及び記憶装置200の識別子を所定の関数またはアルゴリズムに入力してコンテンツ復号化鍵を生成することができる。

本発明による一実施形態によれば、コンテンツ記録装置100は図23に図示するように、前記メディアIDのみ所定の関数に入力し、前記関数の出力データを前記コンテンツ暗号化鍵として使用することもできる。前記所定の関数は例えば一方向性関数であり得る。この場合、コンテンツ記録装置100は記憶装置200に復号化鍵を生成するためのいかなる値も伝送しない。記憶装置200に格納された暗号化コンテンツを復号化しようとする装置はコンテンツ記録装置100と同一に前記メディアIDのみ前記所定の関数に入力し、前記関数の出力データを復号化鍵として用いることができる。すなわち、暗号化コンテンツを復号化しようとする装置は前記所定の関数を知っている場合、記憶装置200のメディアIDから復号化鍵を取得することができる。

本発明による一実施形態によれば、コンテンツ記録装置100は図24に図示するように前記メディアIDをそのまま前記コンテンツ暗号化鍵として用いることもできる(S167)。

以下、本発明の一実施形態によるコンテンツ復号化方法について図25ないし27を参照して説明する。

図25は、本実施形態により、コンテンツ再生装置300が記憶装置200に格納された暗号化コンテンツを復号化する方法を示す順序図である。

記憶装置200には記憶装置200のプリミティブID及び暗号化コンテンツがそれぞれ格納されている(S200,S202)。

コンテンツ再生装置300は前記プリミティブIDを記憶装置200から提供される。図25には図示していないが、コンテンツ再生装置300は前記プリミティブIDの提供を記憶装置200に要請し、前記要請に対する応答として前記プリミティブIDを提供され得る。例えば、コンテンツ再生装置300は前記暗号化コンテンツに対する再生命令がユーザから入力される場合、前記プリミティブIDの提供要請を行うことができる。

コンテンツ再生装置300は前記プリミティブIDを用いてメディアIDを演算する(S206)。コンテンツ再生装置300がメディアIDを演算する動作は図17ないし図20を参照して説明したコンテンツ記録装置100のメディアID演算動作と同様であり得る。

コンテンツ再生装置300は前記メディアIDを用いてコンテンツ復号化鍵を生成する(S208)。

図21に図示するコンテンツ記録装置100によって記憶装置200に格納された暗号化コンテンツを暗号化した場合、コンテンツ再生装置300は記憶装置200からランダムナンバーを読み込み、前記ランダムナンバー及び前記メディアIDを所定の関数またはアルゴリズムに入力してコンテンツ復号化鍵を生成することができる(S208)。

図22に図示するコンテンツ記録装置100によって記憶装置200に格納された暗号化コンテンツを暗号化した場合、コンテンツ再生装置300は記憶装置200からコンテンツ識別子を読み込むかまたは前記コンテンツ識別子提供サーバ(図示せず)からコンテンツ識別子を提供され、前記コンテンツ識別子及び前記メディアIDを所定の関数またはアルゴリズムに入力してコンテンツ復号化鍵を生成することができる(S208)。

図23に図示するコンテンツ記録装置100によって記憶装置200に格納された暗号化コンテンツを暗号化した場合、前記メディアIDを所定の関数またはアルゴリズムに入力してコンテンツ復号化鍵を生成することができる(S208)。

図24に図示するコンテンツ記録装置100によって記憶装置200に格納された暗号化コンテンツを暗号化した場合、コンテンツ再生装置300は前記メディアIDをそのままコンテンツ復号化鍵として用いることができる(S208)。

再び、図25を参照してコンテンツ再生装置300の復号化鍵を生成(S208)した後の動作について説明する。コンテンツ再生装置300は記憶装置300に格納された暗号化コンテンツを読み込んだ後(S210)、前記コンテンツ復号化鍵を用いて前記暗号化コンテンツを復号化し(S212)、復号化したコンテンツを再生する(S214)。

図26を参照して記憶装置X 200に格納されていた暗号化コンテンツが他の記憶装置Y 201に無断複製される場合、コンテンツ再生装置300が記憶装置Y 201に格納された暗号化コンテンツの復号化を失敗する動作について説明する。

記憶装置Y 201は記憶装置X 200のプリミティブID Xとは異なるプリミティブID Yを格納している(S201)。

また、記憶装置X 200は図1に図示するコンテンツを暗号化する方法によって暗号化した暗号化コンテンツを格納している(S202)。以下、ユーザが記憶装置X 200から記憶装置Y 201に前記暗号化コンテンツを無断複製した状況(S203)と仮定する。

ユーザがコンテンツ再生装置300に前記記憶装置Y 201を接続して前記コンテンツ再生装置300に前記暗号化コンテンツの再生命令を入力する場合、コンテンツ再生装置300は記憶装置Y 201に格納されたプリミティブID Yを提供される(S205)。

コンテンツ再生装置300は前記プリミティブID Yを用いて記憶装置Y 201のメディアIDを生成する(S207)。

コンテンツ再生装置300は前記メディアIDを用いて復号化鍵を生成する(S209)。

コンテンツ再生装置300は生成された復号化鍵を用いて記憶装置Y 201から提供(S210)された暗号化コンテンツの復号化を試みる(S213)。しかしながら、生成(S209)した復号化鍵が前記暗号化コンテンツの復号化鍵と異なるため、コンテンツ再生装置300は前記暗号化コンテンツを復号化することができない。

したがって、コンテンツ再生装置300は記憶装置X 200から無断複製され、記憶装置Y 201に格納された暗号化コンテンツを再生することができない(S215)。

図27は、コンテンツを暗号化する装置及びコンテンツを復号化する装置が何れもホスト装置150である場合のコンテンツ暗号化及び復号化方法について説明する。

本実施形態によるホスト装置150は記憶装置200に格納されたプリミティブIDを記憶装置200から提供され(S102)、記憶装置200のメディアIDを演算し(S104)、メディアIDから暗号化鍵を生成し(S106)、前記暗号化鍵を用いてコンテンツを暗号化し(S108)、及び暗号化したコンテンツを記憶装置200に格納(S110)する。

ホスト装置150は記憶装置200に格納された暗号化コンテンツを復号化した後に再生するため、記憶装置200に格納されたプリミティブIDを記憶装置200から提供され(S204)、記憶装置200のメディアIDを演算し(S206)、メディアIDから復号化鍵を生成し(S208)、前記暗号化鍵を用いて暗号化コンテンツを復号化し(S212)復号化したコンテンツを再生する(S214)。

図27は、ホスト装置150が図16に図示する暗号化方法及び図25に図示する復号化方法を実行することについてのみ図示しているが、本実施形態によるホスト装置150が実行する暗号化方法及び復号化方法は図16、図25に図示する暗号化、復号化方法に限定されない。すなわち、ホスト装置150は図16ないし図24を参照して説明した本発明の実施形態による暗号化方法を実行することができ、実行した暗号化方法に対応する復号化方法を実行することができる。

図16ないし27の各ステップは、ソフトウェア(software)または、FPGA(field−programmable gate array)やASIC(application−specific integrated circuit)のようなハードウェア(hardware)を介して行うことができる。しかしながら、前記構成要素はソフトウェアまたはハードウェアに限定されることを意図せず、アドレッシング(addressing)できる記憶媒体に位置するように構成され得、一つまたはそれ以上のプロセッサを実行させるように構成され得る。前記構成要素から提供する機能はさらに細分化した構成要素によって実現することができ、複数の構成要素を合わせて特定の機能を遂行する一つの構成要素として実現することもできる。

本発明の概念はコンピュータ読み取りが可能な媒体上にコンピュータ読み取り可能なコードで実現することができる。前記コンピュータ読み取り可能な媒体はコンピュータ読み取りが可能な記憶媒体及びコンピュータ読み取り可能な伝送媒体を含み得る。前記コンピュータ読み取り可能な記憶媒体はデータを格納し、格納されたデータは今後コンピュータシステムによってリード(read)するデータ記憶装置であり得、例えば、ROM、RAM、CD−ROM、磁気テープ、フロッピー(登録商標)ディスク、その他の光記憶装置であり得る。前記コンピュータ読み取り可能な記憶媒体はネットワークで連結されたコンピュータシステムに分散され、プログラムコードが記憶されて実行されることを分散処理方式によって行うようにすることができる。前記コンピュータ読み取り可能な伝送媒体は有無線インターネットに接続することにより搬送波または搬送信号(carrier wave、carrier signal)を送信するものであり得る。

以上添付する図面を参照して本発明の実施形態について説明したが、本発明が属する技術分野で通常の知識を有する者は、本発明がその技術的思想や必須の特徴を変更しない範囲で他の具体的な形態で実施され得るということを理解することができる。したがって、上記実施形態はすべての面で例示的なものであり、限定的なものではないと理解しなければならない。

100 コンテンツ記録装置

150 ホスト装置

200 記憶装置

300 コンテンツ再生装置

150 ホスト装置

200 記憶装置

300 コンテンツ再生装置

Claims (31)

- 記憶装置に備えられた第1パート及び第2パートそれぞれを識別するための第1プリミティブID及び第2プリミティブIDを前記記憶装置から提供される記憶装置インターフェースと、

前記第1プリミティブID及び第2プリミティブIDを用いて前記記憶装置の固有識別子であるメディアIDを生成し、前記メディアIDを用いて生成した暗号化鍵でコンテンツを暗号化するプロセッサと

を含み、

前記記憶装置インターフェースは、前記プロセッサによって暗号化したコンテンツを前記記憶装置に提供するコンテンツ記録装置。 - 前記第1プリミティブIDは、前記記憶装置に備えられたコントローラの固有識別子であるコントローラIDであり、

前記第2プリミティブIDは、前記記憶装置に備えられたメモリ装置の固有識別子であるメモリIDを暗号化した暗号化メモリIDである請求項1に記載のコンテンツ記録装置。 - 前記プロセッサは、

前記メモリ暗号化IDを復号化して前記メモリIDを取得し、前記メモリIDを用いて前記メディアID生成に用いるメモリ装置の他の固有識別子であるメモリ派生IDを生成し、前記コントローラID及び前記メモリ派生IDを用いて前記メディアIDを演算するID演算部と、

前記メディアIDを用いて前記暗号化鍵を生成する暗号化鍵生成部と、

前記暗号化鍵で前記コンテンツを暗号化する暗号化部と

を含む請求項2に記載のコンテンツ記録装置。 - 前記記憶装置インターフェースは、前記記憶装置から第1認証情報をさらに提供され、

前記プロセッサは、

前記暗号化メモリIDを復号化して前記メモリIDを生成し、前記メモリIDを用いて第2認証情報を生成する認証情報生成部と、

前記第1認証情報と前記第2認証情報が一致すると、前記メモリIDを用いて前記メモリ派生IDを演算する派生ID生成部と

を含む請求項2に記載のコンテンツ記録装置。 - 前記プロセッサは、

前記派生ID演算部によって演算された前記メモリ派生ID及び前記コントローラIDのうち少なくとも一つを用いて前記メディアIDを演算するID演算部をさらに含む請求項4に記載のコンテンツ記録装置。 - 前記記憶装置インターフェースは、前記記憶装置と前記コンテンツ記録装置との間の公開鍵基盤の相互認証をするための第3認証情報をさらに提供され、

前記プロセッサは、

前記第3認証情報を用いて前記相互認証を行い、前記第3認証情報から前記コントローラIDを取得する相互認証部と、

前記派生ID演算部によって演算された前記メモリ派生ID及び前記相互認証部によって取得された前記コントローラIDのうち少なくとも一つを用いて前記メディアIDを演算するID演算部と

をさらに含む請求項4に記載のコンテンツ記録装置。 - 前記記憶装置インターフェースは、前記暗号化鍵の生成に用いるランダムナンバーを前記記憶装置にさらに提供する請求項1に記載のコンテンツ記録装置。

- 前記プロセッサは、

前記プリミティブ識別子を用いて前記記憶装置の固有識別子を演算するID演算部と、

前記ランダムナンバーを生成するランダムナンバー生成部と、

前記固有識別子及び前記ランダムナンバーを用いて前記暗号化鍵を生成する暗号化鍵生成部と、

前記暗号化鍵で前記コンテンツを暗号化する暗号化部と、

を含む請求項7に記載のコンテンツ記録装置。 - 前記暗号化鍵生成部は、CMACアルゴリズムに前記固有識別子及び前記ランダムナンバーを入力して前記暗号化鍵を生成する請求項8に記載のコンテンツ記録装置。

- 前記記憶装置インターフェースは、前記暗号化鍵の生成に前記メディアIDと共に用いる前記コンテンツの識別子を前記記憶装置にさらに提供する請求項1に記載のコンテンツ記録装置。

- 前記プロセッサは、一つの入力パラメータ及び一つの出力を有する所定のルーチンに前記メディアIDを前記入力パラメータに設定して前記ルーチンを実行し、その結果として出力データを前記暗号化鍵として用いる請求項1に記載のコンテンツ記録装置。

- 前記ルーチンは、一方向性関数である請求項11に記載のコンテンツ記録装置。

- メディアIDを用いて生成した復号化鍵で復号化する暗号化コンテンツ及びプリミティブIDを格納するメモリ装置と、

前記メモリ装置を制御するコントローラと、

を含み、

前記プリミティブIDは、前記コントローラの固有識別子であるコントローラID及び前記メモリ装置の固有識別子であるメモリIDを暗号化した暗号化メモリIDを含み、

前記メディアIDは、前記メモリ装置及び前記コントローラを含む記憶装置の固有識別子であり、前記メモリIDを用いて生成したメモリ派生ID及び前記コントローラIDを用いて生成される記憶装置。 - 前記メモリ装置は、前記メモリIDを第1領域に、前記暗号化コンテンツを前記第1領域と異なる第3領域にそれぞれ格納し、

前記第1領域は、前記第3領域に対するアクセス方法によってはアクセスでされない領域である請求項13に記載の記憶装置。 - 前記メモリ装置は、前記コントローラID及び前記暗号化メモリIDを前記第1領域及び第3領域と異なる第2領域に格納し、

前記第2領域は、読み取り専用アクセスのみ可能な領域である請求項14に記載の記憶装置。 - 前記メモリ装置は、前記復号化鍵を格納しない請求項13に記載の記憶装置。

- 前記メモリ装置は、前記復号化鍵の生成に用いるランダムナンバーをさらに格納する請求項13に記載の記憶装置。

- 前記メモリ装置は、前記復号化鍵の生成に用いるコンテンツ識別子をさらに格納する請求項13に記載の記憶装置。

- 記憶装置から前記記憶装置に格納された暗号化コンテンツと前記記憶装置に備えられた第1パート及び第2パートそれぞれを識別するための第1プリミティブID及び第2プリミティブIDを提供される記憶装置インターフェースと、

前記第1プリミティブID及び第2プリミティブIDを用いて前記記憶装置の固有識別子であるメディアIDを生成し、前記メディアIDを用いて生成した復号化鍵で前記暗号化コンテンツを復号化して再生するプロセッサと、

を含むコンテンツ再生装置。 - 前記第2プリミティブIDは、前記記憶装置に備えられたメモリ装置の固有識別子であるメモリIDを暗号化した暗号化メモリIDであり、

前記プロセッサは、前記暗号化メモリIDを用いて前記コンテンツ再生装置と前記記憶装置との間の第1認証のための第2認証情報を生成する請求項19に記載のコンテンツ再生装置。 - 前記記憶装置インターフェースは、前記第1認証のための第1認証情報を前記記憶装置からさらに提供され、

前記プロセッサは、前記第1認証情報及び前記第2認証情報を比較し、二つの認証情報が一致する場合に限り、前記メディアIDを生成する請求項20に記載のコンテンツ再生装置。 - 前記第1プリミティブIDは、前記記憶装置に備えられたコントローラの固有識別子であるコントローラIDであり、

前記記憶装置インターフェースは、前記コンテンツ再生装置と前記記憶装置との間の第2認証のための第3認証情報を前記記憶装置から提供され、前記第3認証情報は、前記コントローラIDを含む請求項19に記載のコンテンツ再生装置。 - 前記記憶装置インターフェースは、前記記憶装置から前記記憶装置に格納されたランダムナンバーをさらに提供され

前記プロセッサは、前記メディアID及び前記ランダムナンバーをCMACアルゴリズムに入力して前記復号化鍵を生成する請求項19に記載のコンテンツ再生装置。 - 前記記憶装置インターフェースは、前記記憶装置から前記記憶装置に格納されたコンテンツ識別子をさらに提供され

前記プロセッサは、前記メディアID及び前記コンテンツ識別子をCMACアルゴリズムに入力して前記復号化鍵を生成する請求項19に記載のコンテンツ再生装置。 - 第1記憶装置に接続され、前記第1記憶装置に格納された暗号化コンテンツと前記第1記憶装置に備えられた第1パート及び第2パートそれぞれを識別するための第1プリミティブID及び第2プリミティブIDを提供される記憶装置インターフェースと、

前記第1プリミティブID及び第2プリミティブIDを用いて前記第1記憶装置の固有識別子の第1メディアIDを生成し、前記第1メディアIDを用いて生成した復号化鍵で前記暗号化コンテンツを復号化することを試みた結果、復号化を失敗するプロセッサと

を含み、

前記第1記憶装置に格納された暗号化コンテンツは、前記第1記憶装置と異なる第2記憶装置の固有識別子の第2メディアIDを用いて生成した暗号化鍵で暗号化されるコンテンツ再生装置。 - 第1端末からコンテンツ及びメモリIDを用いて生成したメモリ派生IDを提供される受信部であって、前記メモリIDは、前記第1端末に接続された記憶装置に備えられたメモリ装置の固有な識別子である、受信部と、

格納部と、

前記メモリ派生IDを用いて前記コンテンツを暗号化し、暗号化したコンテンツを前記格納部に格納する暗号化部と、

前記格納部に格納された前記暗号化したコンテンツを第2端末に送信する送信部と、

を含み、

前記第1端末と前記第2端末は一つの端末グループに属するコンテンツ記憶サーバ。 - 前記格納部は、前記コンテンツは記憶せず、前記暗号化したコンテンツのみ格納する請求項26に記載のコンテンツ記憶サーバ。

- 前記暗号化部は、前記メモリ派生ID及びサーバセキュリティ鍵を用いて生成した暗号化鍵を用いて前記コンテンツを暗号化する請求項26に記載のコンテンツ記憶サーバ。

- 前記送信部は、前記第2端末に前記暗号化したコンテンツ及び前記暗号化したコンテンツの復号化鍵を送信する請求項26に記載のコンテンツ記憶サーバ。

- 前記暗号化したコンテンツは、前記記憶装置に接続された前記第2端末によって復号化される請求項26に記載のコンテンツ記憶サーバ。

- 前記コンテンツ記憶サーバは、前記暗号化したコンテンツを、前記メモリ派生IDを用いて復号化し、復号化したコンテンツを前記送信部に提供した後に削除する復号化部をさらに含み、

前記送信部は、前記第2端末に前記復号化したコンテンツを送信する請求項26に記載のコンテンツ記憶サーバ。

Applications Claiming Priority (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| KR10-2012-0052576 | 2012-05-17 | ||

| KR1020120052576A KR20130140948A (ko) | 2012-05-17 | 2012-05-17 | 저장 장치의 식별자에 기반한 컨텐츠의 암복호화 장치 및 방법 |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2013243667A true JP2013243667A (ja) | 2013-12-05 |

| JP2013243667A5 JP2013243667A5 (ja) | 2016-06-30 |

Family

ID=48790537

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2013103826A Withdrawn JP2013243667A (ja) | 2012-05-17 | 2013-05-16 | 記憶装置の識別子を基盤とするコンテンツの暗復号化装置及び方法 |

Country Status (8)

| Country | Link |

|---|---|

| US (1) | US9325505B2 (ja) |

| JP (1) | JP2013243667A (ja) |

| KR (1) | KR20130140948A (ja) |

| CN (1) | CN103427983A (ja) |

| AU (1) | AU2013205538B2 (ja) |

| DE (1) | DE102013207024A1 (ja) |

| NL (1) | NL2010643C2 (ja) |

| TW (1) | TW201349013A (ja) |

Cited By (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2017513248A (ja) * | 2014-04-14 | 2017-05-25 | マスターカード インターナショナル インコーポレーテッド | モバイルデバイスにおいてセキュアエレメントなしでアドバンスド記憶鍵を生成するための方法およびシステム |

| JP2017107339A (ja) * | 2015-12-08 | 2017-06-15 | 京セラドキュメントソリューションズ株式会社 | 画像形成装置 |

| US9904790B2 (en) | 2014-12-24 | 2018-02-27 | International Business Machines Corporation | Recording data and using the recorded data |

| US11361313B2 (en) | 2013-12-02 | 2022-06-14 | Mastercard International Incorporated | Method and system for generating an advanced storage key in a mobile device without secure elements |

| US11842340B2 (en) | 2014-10-21 | 2023-12-12 | Mastercard International Incorporated | Method and system for generating cryptograms for validation in a webservice environment |

Families Citing this family (28)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US20170005993A9 (en) * | 2012-02-08 | 2017-01-05 | Vixs Systems, Inc. | Content access device with programmable interface and methods for use therewith |

| JP2015103890A (ja) * | 2013-11-22 | 2015-06-04 | ソニー株式会社 | コンテンツ受信装置及びコンテンツ受信方法、並びにコンテンツ送信装置及びコンテンツ送信方法 |

| CN103746805B (zh) * | 2013-12-05 | 2018-01-30 | 数安时代科技股份有限公司 | 外部认证密钥的生成方法和系统 |

| US10298546B2 (en) * | 2014-03-07 | 2019-05-21 | Toshiba Memory Corporation | Asymmetrical encryption of storage system to protect copyright and personal information |

| EP2978158A1 (en) * | 2014-07-21 | 2016-01-27 | Nxp B.V. | Methods and architecture for encrypting and decrypting data |

| US9852026B2 (en) | 2014-08-06 | 2017-12-26 | Commvault Systems, Inc. | Efficient application recovery in an information management system based on a pseudo-storage-device driver |

| US10146942B2 (en) * | 2015-02-24 | 2018-12-04 | Dell Products, Lp | Method to protect BIOS NVRAM from malicious code injection by encrypting NVRAM variables and system therefor |

| US9766825B2 (en) | 2015-07-22 | 2017-09-19 | Commvault Systems, Inc. | Browse and restore for block-level backups |

| KR20170020012A (ko) * | 2015-08-13 | 2017-02-22 | 삼성전자주식회사 | 콘텐츠 보안 처리 방법 및 이를 지원하는 전자 장치 |

| US10296368B2 (en) | 2016-03-09 | 2019-05-21 | Commvault Systems, Inc. | Hypervisor-independent block-level live browse for access to backed up virtual machine (VM) data and hypervisor-free file-level recovery (block-level pseudo-mount) |

| KR102419505B1 (ko) * | 2016-03-09 | 2022-07-08 | 삼성전자주식회사 | 스토리지 디바이스의 인증 방법 및 시스템 |

| CN109075974B (zh) * | 2016-10-25 | 2021-12-21 | 深圳市汇顶科技股份有限公司 | 指纹算法库与指纹传感器的绑定认证方法及指纹识别系统 |

| CN106570427A (zh) * | 2016-11-08 | 2017-04-19 | 深圳市新国都支付技术有限公司 | 一种Flash加密存储方法及装置 |

| CN108347331B (zh) * | 2017-01-25 | 2021-08-03 | 北京百度网讯科技有限公司 | 车联网系统中T_Box设备与ECU设备进行安全通信的方法与设备 |

| US10740193B2 (en) | 2017-02-27 | 2020-08-11 | Commvault Systems, Inc. | Hypervisor-independent reference copies of virtual machine payload data based on block-level pseudo-mount |

| CN106973048B (zh) * | 2017-03-21 | 2020-05-08 | 南京云创大数据科技股份有限公司 | 一种在公有云服务平台上安全快速存储智能硬件设备数据的方法 |

| US11418364B2 (en) * | 2017-06-07 | 2022-08-16 | Combined Conditional Access Development And Support, Llc | Determining a session key using session data |

| US10664352B2 (en) * | 2017-06-14 | 2020-05-26 | Commvault Systems, Inc. | Live browsing of backed up data residing on cloned disks |

| WO2019010421A1 (en) | 2017-07-07 | 2019-01-10 | Ligatti Jay | SYSTEMS AND METHODS FOR GENERATING SYMMETRIC CRYPTOGRAPHIC KEYS |

| US10540298B2 (en) | 2017-09-28 | 2020-01-21 | Hewlett Packard Enterprise Development Lp | Protected datasets on tape cartridges |

| US10404454B1 (en) | 2018-04-25 | 2019-09-03 | Blockchain Asics Llc | Cryptographic ASIC for derivative key hierarchy |

| CN108737412B (zh) * | 2018-05-15 | 2021-06-25 | 福建天晴数码有限公司 | 一种实现数据请求的方法及终端 |

| US20200092263A1 (en) * | 2018-09-14 | 2020-03-19 | Microsoft Technology Licensing, Llc | Secure device-bound edge workload receipt |

| EP3699856A1 (en) * | 2019-02-21 | 2020-08-26 | INL - International Iberian Nanotechnology Laboratory | Tagging of an object |

| CN109934024A (zh) * | 2019-03-12 | 2019-06-25 | 深圳忆联信息系统有限公司 | 一种闪存数据加解密优化方法及其系统 |

| KR102651820B1 (ko) * | 2021-12-03 | 2024-03-27 | 주식회사 스패로우 | 기밀 데이터의 보안성을 위한 하이브리드 클라우드 기반 SECaaS 장치 및 방법 |

| CN114697020A (zh) * | 2022-03-17 | 2022-07-01 | 浙江中广电器集团股份有限公司 | 一种电子设备的加密控制方法 |

| CN116743378B (zh) * | 2023-08-11 | 2023-12-08 | 江苏盖睿健康科技有限公司 | 一种加密u盘数据交换的方法 |

Family Cites Families (17)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| CN100479455C (zh) * | 2002-04-05 | 2009-04-15 | 松下电器产业株式会社 | 内容使用系统 |

| WO2005043802A1 (en) * | 2003-10-20 | 2005-05-12 | Drm Technologies, Llc | Securing digital content system and method |

| US20060218649A1 (en) | 2005-03-22 | 2006-09-28 | Brickell Ernie F | Method for conditional disclosure of identity information |

| US7613915B2 (en) | 2006-11-09 | 2009-11-03 | BroadOn Communications Corp | Method for programming on-chip non-volatile memory in a secure processor, and a device so programmed |

| JP5204553B2 (ja) * | 2007-06-28 | 2013-06-05 | パナソニック株式会社 | グループ従属端末、グループ管理端末、サーバ、鍵更新システム及びその鍵更新方法 |

| KR20090052199A (ko) | 2007-11-20 | 2009-05-25 | 삼성전자주식회사 | 저장 장치, 상기 저장 장치를 이용하는 단말장치와 그 방법 |

| CN101874248B (zh) * | 2008-09-24 | 2015-04-29 | 松下电器产业株式会社 | 记录再现系统、记录媒体装置及记录再现装置 |

| US20100138650A1 (en) | 2008-12-01 | 2010-06-03 | Shin Yuk Kang | Secure communication system, gateway apparatus and its operating method |

| US8510558B2 (en) | 2009-02-17 | 2013-08-13 | Alcatel Lucent | Identity based authenticated key agreement protocol |

| JP2010268417A (ja) * | 2009-04-16 | 2010-11-25 | Toshiba Corp | 記録装置及びコンテンツデータ再生システム |

| KR101064234B1 (ko) | 2009-05-22 | 2011-09-14 | 이영락 | S/w 보안을 위한 보안키 생성방법 및 이를 적용한 단말장치 |

| US8635453B2 (en) | 2010-03-03 | 2014-01-21 | Panasonic Corporation | Controller to be incorporated in storage medium device, storage medium device, system for manufacturing storage medium device, and method for manufacturing storage medium device |

| JPWO2011111370A1 (ja) | 2010-03-11 | 2013-06-27 | パナソニック株式会社 | 記録システム、再生システム、鍵配信サーバ、記録装置、記録媒体装置、再生装置、記録方法、及び、再生方法 |

| WO2011152065A1 (ja) * | 2010-06-04 | 2011-12-08 | パナソニック株式会社 | コントローラ、制御方法、コンピュータプログラム、プログラム記録媒体、記録装置及び記録装置の製造方法 |

| JP2012043234A (ja) * | 2010-08-20 | 2012-03-01 | Hitachi-Lg Data Storage Inc | 光ディスク、光ディスク記録方法、光ディスク再生方法、光ディスク装置およびストレージシステム |

| CN102427561B (zh) * | 2011-10-24 | 2013-08-28 | 山东泰信电子有限公司 | 一种防止vod节目非法传播共享的方法 |

| US8831217B2 (en) * | 2012-04-10 | 2014-09-09 | Western Digital Technologies, Inc. | Digital rights management system and methods for accessing content from an intelligent storage |

-

2012

- 2012-05-17 KR KR1020120052576A patent/KR20130140948A/ko not_active Application Discontinuation

-

2013

- 2013-03-14 US US13/803,349 patent/US9325505B2/en active Active

- 2013-04-12 AU AU2013205538A patent/AU2013205538B2/en active Active

- 2013-04-16 NL NL2010643A patent/NL2010643C2/en active

- 2013-04-18 DE DE102013207024A patent/DE102013207024A1/de not_active Withdrawn

- 2013-05-14 TW TW102116946A patent/TW201349013A/zh unknown

- 2013-05-16 JP JP2013103826A patent/JP2013243667A/ja not_active Withdrawn

- 2013-05-17 CN CN2013101832602A patent/CN103427983A/zh active Pending

Cited By (9)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US11361313B2 (en) | 2013-12-02 | 2022-06-14 | Mastercard International Incorporated | Method and system for generating an advanced storage key in a mobile device without secure elements |

| JP2017513248A (ja) * | 2014-04-14 | 2017-05-25 | マスターカード インターナショナル インコーポレーテッド | モバイルデバイスにおいてセキュアエレメントなしでアドバンスド記憶鍵を生成するための方法およびシステム |

| JP2020074566A (ja) * | 2014-04-14 | 2020-05-14 | マスターカード インターナショナル インコーポレーテッド | モバイルデバイスにおいてセキュアエレメントなしでアドバンスド記憶鍵を生成するための方法およびシステム |

| US11842340B2 (en) | 2014-10-21 | 2023-12-12 | Mastercard International Incorporated | Method and system for generating cryptograms for validation in a webservice environment |

| US9904790B2 (en) | 2014-12-24 | 2018-02-27 | International Business Machines Corporation | Recording data and using the recorded data |

| US9973482B2 (en) | 2014-12-24 | 2018-05-15 | International Business Machines Corporation | Recording data and using the recorded data |

| US10397204B2 (en) | 2014-12-24 | 2019-08-27 | International Business Machines Corporation | Recording data and using the recorded data |

| US10397205B2 (en) | 2014-12-24 | 2019-08-27 | International Business Machines Corporation | Recording data and using the recorded data |

| JP2017107339A (ja) * | 2015-12-08 | 2017-06-15 | 京セラドキュメントソリューションズ株式会社 | 画像形成装置 |

Also Published As

| Publication number | Publication date |

|---|---|

| NL2010643A (en) | 2013-11-20 |

| DE102013207024A1 (de) | 2013-11-21 |

| CN103427983A (zh) | 2013-12-04 |

| US20130311781A1 (en) | 2013-11-21 |

| NL2010643C2 (en) | 2015-01-21 |

| US9325505B2 (en) | 2016-04-26 |

| AU2013205538B2 (en) | 2015-09-24 |

| TW201349013A (zh) | 2013-12-01 |

| KR20130140948A (ko) | 2013-12-26 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP2013243667A (ja) | 記憶装置の識別子を基盤とするコンテンツの暗復号化装置及び方法 | |

| JP6144108B2 (ja) | 装置識別子とユーザ認証情報を基盤としたセキュア鍵生成装置 | |

| US20210218555A1 (en) | Remote grant of access to locked data storage device | |

| US9652624B2 (en) | Method, host, storage, and machine-readable storage medium for protecting content | |

| US11606206B2 (en) | Recovery key for unlocking a data storage device | |

| US20230289089A1 (en) | Multiple authorization requests from a data storage device | |

| US11334677B2 (en) | Multi-role unlocking of a data storage device | |

| US11366933B2 (en) | Multi-device unlocking of a data storage device | |

| US20230291548A1 (en) | Authorization requests from a data storage device to multiple manager devices | |

| US20230289456A1 (en) | Certificates in data storage devices | |

| CN113545021B (zh) | 预先授权设备的注册 | |

| US11582607B2 (en) | Wireless security protocol | |

| WO2018054144A1 (zh) | 对称密钥动态生成方法、装置、设备及系统 | |

| CN113316915B (zh) | 解锁数据存储设备 | |

| US11088832B2 (en) | Secure logging of data storage device events | |

| US20230291579A1 (en) | Cryptographic keys for authorization requests from a data storage device |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| RD04 | Notification of resignation of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7424 Effective date: 20141226 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20160516 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20160516 |

|

| A761 | Written withdrawal of application |

Free format text: JAPANESE INTERMEDIATE CODE: A761 Effective date: 20160826 |