CN103427983A - 用于基于存储设备标识符的内容加密和解密的装置和方法 - Google Patents

用于基于存储设备标识符的内容加密和解密的装置和方法 Download PDFInfo

- Publication number

- CN103427983A CN103427983A CN2013101832602A CN201310183260A CN103427983A CN 103427983 A CN103427983 A CN 103427983A CN 2013101832602 A CN2013101832602 A CN 2013101832602A CN 201310183260 A CN201310183260 A CN 201310183260A CN 103427983 A CN103427983 A CN 103427983A

- Authority

- CN

- China

- Prior art keywords

- content

- memory device

- media

- primary

- storage

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

- 238000003860 storage Methods 0.000 title claims abstract description 156

- 238000000034 method Methods 0.000 title claims abstract description 53

- 230000015654 memory Effects 0.000 claims description 88

- 238000004364 calculation method Methods 0.000 claims description 26

- 238000004422 calculation algorithm Methods 0.000 claims description 19

- 230000006870 function Effects 0.000 claims description 19

- 238000009795 derivation Methods 0.000 claims description 15

- 238000012217 deletion Methods 0.000 claims 1

- 230000037430 deletion Effects 0.000 claims 1

- 239000004065 semiconductor Substances 0.000 description 16

- 238000010586 diagram Methods 0.000 description 13

- 230000000694 effects Effects 0.000 description 12

- 230000008569 process Effects 0.000 description 9

- 238000005538 encapsulation Methods 0.000 description 7

- VIEYMVWPECAOCY-UHFFFAOYSA-N 7-amino-4-(chloromethyl)chromen-2-one Chemical compound ClCC1=CC(=O)OC2=CC(N)=CC=C21 VIEYMVWPECAOCY-UHFFFAOYSA-N 0.000 description 6

- 230000005540 biological transmission Effects 0.000 description 6

- 229920003023 plastic Polymers 0.000 description 6

- 239000004033 plastic Substances 0.000 description 6

- 230000000712 assembly Effects 0.000 description 5

- 238000000429 assembly Methods 0.000 description 5

- 238000004891 communication Methods 0.000 description 5

- 238000004804 winding Methods 0.000 description 5

- 238000012937 correction Methods 0.000 description 4

- 238000005516 engineering process Methods 0.000 description 4

- 230000001360 synchronised effect Effects 0.000 description 4

- 238000009826 distribution Methods 0.000 description 3

- 238000004806 packaging method and process Methods 0.000 description 3

- 238000012545 processing Methods 0.000 description 3

- 230000004044 response Effects 0.000 description 3

- 101000934888 Homo sapiens Succinate dehydrogenase cytochrome b560 subunit, mitochondrial Proteins 0.000 description 2

- 102100025393 Succinate dehydrogenase cytochrome b560 subunit, mitochondrial Human genes 0.000 description 2

- 239000000919 ceramic Substances 0.000 description 2

- 238000000205 computational method Methods 0.000 description 2

- 238000013500 data storage Methods 0.000 description 2

- 230000009977 dual effect Effects 0.000 description 2

- 238000007726 management method Methods 0.000 description 2

- 230000002093 peripheral effect Effects 0.000 description 2

- 238000012795 verification Methods 0.000 description 2

- 101100028951 Homo sapiens PDIA2 gene Proteins 0.000 description 1

- 102100036351 Protein disulfide-isomerase A2 Human genes 0.000 description 1

- 230000008859 change Effects 0.000 description 1

- 238000006243 chemical reaction Methods 0.000 description 1

- 238000012790 confirmation Methods 0.000 description 1

- 238000005520 cutting process Methods 0.000 description 1

- 238000003475 lamination Methods 0.000 description 1

- 230000014759 maintenance of location Effects 0.000 description 1

- 230000007246 mechanism Effects 0.000 description 1

- 230000005055 memory storage Effects 0.000 description 1

- 238000010295 mobile communication Methods 0.000 description 1

- 230000003287 optical effect Effects 0.000 description 1

- 239000007787 solid Substances 0.000 description 1

- 230000005236 sound signal Effects 0.000 description 1

- 238000012546 transfer Methods 0.000 description 1

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F3/00—Input arrangements for transferring data to be processed into a form capable of being handled by the computer; Output arrangements for transferring data from processing unit to output unit, e.g. interface arrangements

- G06F3/06—Digital input from, or digital output to, record carriers, e.g. RAID, emulated record carriers or networked record carriers

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/10—Protecting distributed programs or content, e.g. vending or licensing of copyrighted material ; Digital rights management [DRM]

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3247—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving digital signatures

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0861—Generation of secret information including derivation or calculation of cryptographic keys or passwords

- H04L9/0866—Generation of secret information including derivation or calculation of cryptographic keys or passwords involving user or device identifiers, e.g. serial number, physical or biometrical information, DNA, hand-signature or measurable physical characteristics

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3271—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using challenge-response

- H04L9/3273—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using challenge-response for mutual authentication

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/60—Digital content management, e.g. content distribution

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Theoretical Computer Science (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Software Systems (AREA)

- Physics & Mathematics (AREA)

- General Engineering & Computer Science (AREA)

- General Physics & Mathematics (AREA)

- Computer Hardware Design (AREA)

- Multimedia (AREA)

- Technology Law (AREA)

- General Health & Medical Sciences (AREA)

- Bioethics (AREA)

- Health & Medical Sciences (AREA)

- Human Computer Interaction (AREA)

- Storage Device Security (AREA)

Abstract

一种用于基于存储设备的标识符(ID)来加密内容的装置和方法、以及与其对应的解密装置和方法。内容记录设备包括:存储设备接口,从存储设备接收标识在存储设备中提供的第一部分和第二部分的第一原始ID和第二原始ID;及处理器,使用第一原始ID和第二原始ID来生成作为存储设备的标识ID的介质ID,并且使用利用介质ID生成的加密密钥来加密一个或更多个内容,其中,存储设备接口向存储设备提供由处理器加密的内容。

Description

技术领域

本发明总体构思涉及一种用于基于存储设备的标识符(ID)来加密内容的装置和方法、以及与其对应的解密装置和方法。更具体地,本发明总体构思涉及一种装置和方法,其中在生成用于加密和解密内容的密钥中使用存储设备的标识ID,以防止通过在设备中存储加密内容而未经授权地复制和再现内容。

背景技术

最近,已经引入了各种类型的移动存储设备。最近引入的移动存储设备在具有增加的存储能力的同时正变得更小型。此外,移动存储设备的接口被可拆卸地安装在主机设备中。因此,移动存储设备的便携性正被日益加强。例如,已经引入了使用闪存作为存储机制的存储卡或可连接至USB(通用串行总线)端口的USB存储器。此外,还生产了并逐渐广泛使用SSD(固态驱动)。与安装在传统台式计算机上的硬盘不同,随着作为便宜的存储设备之一的外部硬盘的出现,已提供了计算系统的便携性和移动性。

除了移动存储设备之外,连接至移动存储设备的主机设备也已变得小型化。如上所述,创建了其中可在任何地点任何时间使用移动主机设备来欣赏存储在移动存储设备中的数字内容的环境,并且内容分发格式正被改变为数字数据格式。因此,用于防止数字内容的非法复制的技术变得更加重要。

为了防止数字内容被非法复制,优选地将数字内容以加密状态而不是初始状态存储在移动存储设备中。使用特定的加密密钥来执行加密。

例如,当通过对称加密算法来加密内容时,加密密钥也可以被用作解密密钥。从而,如果加密密钥被泄漏,然后与加密内容一起被分发,则任何人可以解密加密内容以再现。因此,即使同时分发加密内容和加密密钥,也有必要防止加密内容被解密。即,有必要开发对于授权的存储设备当加密内容被非法复制到一存储设备时可以防止解密的加密和解密方法。

发明内容

本发明总体构思提供了一种用于内容加密和解密的装置和方法,其中使用介质ID作为要存储在存储设备中的内容的加密密钥,或者使用介质ID来生成加密密钥。

本发明总体构思也提供了一种内容记录装置和方法,其可以在使用介质ID作为要存储在存储设备中的内容的加密密钥时防止介质ID被泄漏。

本发明总体构思也提供了一种内容播放装置和方法,其使用介质ID作为存储在存储设备中的加密内容的解密密钥。

本发明总体构思也提供了一种内容记录装置和方法,其可以在使用介质ID作为存储在存储设备中的内容的加密密钥时防止介质ID被泄漏。

本发明总体构思也提供了一种用于内容加密和解密的装置和方法,其中使用介质ID来作为存储在存储设备中的内容的加密密钥,或者使用介质ID来生成加密密钥。

本发明总体构思的附加特征和效果将在接下来的描述中部分地阐明,并且部分地将从描述中变得清楚,或者可以通过本发明总体构思的实践得知。

可以通过提供一种内容记录设备来实现本发明总体构思的上述和/或其它特征和效果,该内容记录设备包括:存储设备接口,从存储设备接收标识包括在存储设备中的第一部分和第二部分的第一原始ID和第二原始ID;及处理器,使用第一原始ID和第二原始ID生成作为存储设备的标识ID的介质ID,并使用利用介质ID生成的加密密钥来加密内容,其中存储设备接口向存储设备提供由处理器加密的内容。

也可以通过提供一种存储设备来实现本发明总体构思的上述和/或其它特征和效果,该存储设备包括:存储器件,存储要利用解密密钥解密的加密内容,使用作为存储设备的标识ID的介质ID和原始ID生成解密密钥;及控制器,控制存储器件,其中原始ID包括作为控制器的标识ID的控制器ID和加密的介质ID,介质ID是存储器件的标识ID,并且使用控制器ID和根据介质ID生成的存储器导出ID来生成介质ID。

也可以通过提供一种内容播放设备来实现本发明总体构思的上述和/或其它特征和效果,该内容播放设备包括:存储设备接口,从存储设备接收存储在存储设备中的加密内容、标识在存储设备中提供的第一部分和第二部分的第一原始ID和第二原始ID;及处理器,使用第一原始ID和第二原始ID来生成作为存储设备的标识ID的介质ID,使用利用介质ID生成的解密密钥来解密加密内容,并且播放解密内容。

也可以通过提供一种内容播放设备来实现本发明总体构思的上述和/或其它特征和效果,该内容播放设备包括:存储设备接口,可连接到第一存储设备以从第一存储设备接收标识包括在第一存储设备中的第一部分和第二部分的第一原始ID和第二原始ID;及处理器,使用第一原始ID和第二原始ID来生成作为第一存储设备的标识ID的第一介质ID,并且作为试图使用利用第一介质ID生成的解密密钥来解密加密内容的结果而无法解密,其中使用利用第二介质ID生成的加密密钥来加密存储在第一存储设备中的加密内容,第二介质ID是与第一存储设备不同的第二存储设备的标识ID。

也可以通过提供一种内容存储服务器来实现本发明总体构思的上述和/或其它特征和效果,该内容存储服务器包括:接收单元,从第一终端接收内容和使用介质ID生成的存储器导出ID,介质ID是包括在连接至第一终端的存储设备中的存储器件的标识ID;存储单元;加密单元,使用存储器导出ID来加密内容并在存储单元中存储加密内容;及发送单元,向第二终端发送存储在存储单元中的加密内容,其中第一终端和第二终端属于一个终端组。

也可以通过提供一种内容加密和存储方法来实现本发明总体构思的上述和/或其它特征和效果,该内容加密和存储方法包括:从存储设备接收存储在存储设备中的原始ID并使用原始ID来计算作为存储设备的标识ID的介质ID;使用介质ID生成加密密钥;通过使用加密密钥来加密内容而生成加密内容;以及向存储设备提供加密内容以被存储在存储设备中。

也可以通过提供一种内容解密方法来实现本发明总体构思的上述和/或其它特征和效果,该内容解密方法包括:从内容存储设备接收存储在内容存储设备中的原始ID并使用原始ID来计算作为内容存储设备的标识ID的介质ID;接收存储在内容存储设备中的加密内容;使用介质ID生成内容解密密钥;并且使用内容解密密钥来解密加密内容。

也可以通过提供一种非瞬时计算机可读介质来实现本发明总体构思的上述和/或其它特征和效果,该非瞬时计算机可读介质包括作为运行上述或要在下文中描述的内容加密或解密方法的程序的计算机可读代码。

也可以通过提供一种可连接至存储设备的、包括内容记录设备的内容加密/解密系统来实现本发明总体构思的上述和/或其它特征和效果,该内容记录设备被配置为:接收与存储设备的一个或更多个功能部分关联的一个或更多个标识符;使用一个或更多个标识符来执行加密密钥生成操作以创建加密密钥;使用所创建的加密密钥来加密一个或更多个内容;以及输出加密内容。一个或更多个标识符可以与存储设备的一个或更多个不同区域或一个或更多个不同组件对应。

该内容加密/解密系统可以进一步包括终端,该终端被配置为:从内容记录设备接收加密内容并从存储设备接收一个或更多个标识符;使用一个或更多个标识符来创建解密密钥;以及使用所创建的解密密钥来解密加密内容。

也可以通过提供一种可连接至存储设备的、包括内容播放设备的内容加密/解密系统来实现本发明总体构思的上述和/或其它特征和效果,该内容播放设备被配置为:接收一个或更多个内容和与存储设备的一个或更多个部分关联的一个或更多个标识符;执行解密密钥生成操作以创建解密密钥;使用所创建的解密密钥来解密内容;以及输出与要播放的解密内容对应的信号。

附图说明

从下面结合附图的实施例的描述,本发明总体构思的这些和/或其他特征和效果将会变得清楚和更加容易理解,在附图中:

图1是示出根据本发明总体构思的实施例的内容加密/解密系统的框图;

图2至图4是示出根据本发明总体构思的实施例的内容记录设备的框图;

图5是示出根据本发明总体构思的实施例的存储设备的框图;

图6是示出根据本发明总体构思的实施例的内容播放设备的框图;

图7和图8是示出根据本发明总体构思的实施例的内容存储服务器的框图;

图9至图14是示出根据本发明总体构思的实施例的内容加密/解密系统的方法的框图;

图15是示出根据本发明总体构思的实施例的存储设备的框图;

图16是示出根据本发明总体构思的实施例的内容加密方法的流程图;

图17至图20是示出根据本发明总体构思的实施例的介质ID计算方法的流程图;

图21至图24是示出根据本发明总体构思的实施例的根据介质ID生成内容加密密钥的方法的流程图;

图25是示出根据本发明总体构思的实施例的内容解密方法的流程图;

图26是示出根据本发明总体构思的实施例的在内容盗版的情况下的内容解密方法的流程图;以及

图27是示出根据本发明总体构思的实施例的内容解密方法的流程图。

具体实施方式

现在将详细参照本发明总体构思的实施例,在附图中示出本发明总体构思的示例,其中遍及附图相似的参考标号指代相似的元件。下面在参照附图的同时描述实施例以便阐明本发明总体构思。但是,可以在不同的形式中实现本发明总体构思而不认为本发明总体构思限于此处阐述的实施例。而是,提供这些实施例以使得本公开将是彻底和完整的,并且将向本领域技术人员充分地传达本发明总体构思的范围。遍及说明书相同的参考标号指示相同的部件。在附图中,为了清楚,放大了层和区域的厚度。应将在描述本发明总体构思的上下文(尤其是在下面权利要求的上下文)中术语“一”和“一个”和“该”及类似对象的使用认为是涵盖了单数和复数两者,除非在此指示除外或者同上下文明显矛盾。应将术语“包括”、“具有”、“包含”和“含有”认为是开放的术语(即,意思是“包括,但不限于”)除非另作说明。

除非另外定义,否则这里使用的全部技术和科学术语具有本发明总体构思所属的领域中一位普通技术人员所通常理解的一样的意思。注意到,任何和所有例子的使用或者在此提供的示范性术语旨在仅仅更好地阐明本发明总体构思,而不是对于本发明总体构思的范围的限制,除非另作说明。此外,除非另作定义,否则所有在通用词典中定义的术语可能不过度解释。

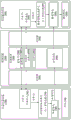

现在将参照图1描述根据本发明总体构思的实施例的内容加密/解密系统10的配置。

参照图1,内容加密/解密系统10可以包括内容记录设备100、存储设备200和内容播放设备300。内容记录设备100加密存储在存储设备200或并入内容记录设备100中的存储单元(未示出)中的内容,或通过网络接收的一个或更多个内容,以然后在存储设备200中存储加密内容。内容记录设备100从存储设备200接收存储在存储设备200中的原始标识符(ID),使用原始ID生成加密密钥,并使用加密密钥来加密内容。存储设备200可以具有与内容记录设备100和/或内容播放设备300无线通信的接口。存储设备200可以具有可拆卸地附接到内容记录设备100和/或内容播放设备300的一个或更多个连接端口的一个或更多个连接端口,以彼此通信。可以将存储设备200安装在内容记录设备100和/或内容播放设备300中。

内容播放设备300解密存储在存储设备200中的一个或更多个加密内容并播放。内容播放设备300从存储设备200接收存储在存储设备200中的原始ID,使用原始ID生成解密密钥,并使用解密密钥来解密加密内容。

内容记录设备100和内容播放设备300中的每个可以被提供用于计算机、UMPC(超移动PC)、工作站、上网本、PDA(个人数字助理)、便携式计算机、web平板、无线电话机、移动电话机、智能电话机、电子书、PMP(便携式多媒体播放器)、便携式游戏设备、导航设备、黑匣子、数码相机、3D电视机、数字录音器、数字音频播放器、数字录像机、数字图像播放器、数字摄像机、数字视频播放器、能够在无线环境中发送/接收信息的设备、构成家庭网络的各种电子设备之一、构成计算机网络的各种电子设备之一、构成电信息通信网络的各种电子设备之一、RFID设备、构成计算系统的各种组件之一、或者电子设备的各种组件之一。

没有特别地限制用在加密中的加密算法和加密密钥,但是可以使用基于对称密钥加密系统的算法,以具有彼此相同的加密密钥和解密密钥,例如遵照AES(高级加密标准)的加密算法。当使用对称密钥加密系统时,内容记录设备100基于原始ID生成加密密钥的方法将与内容播放设备300基于原始ID生成解密密钥的方法相同。

如图1中所示,原始ID可以包括第一原始ID和第二原始ID。内容记录设备100和内容播放设备300两者能够使用第一原始(primitive)ID和第二原始ID中的至少一个来生成作为存储设备200的标识ID的介质ID,并使用介质ID来生成加密密钥或解密密钥。原始ID是能够在计算介质ID中使用的一个或更多个标识数据,并且可以是与介质ID不同的数据。

图2是示出根据本发明总体构思的实施例的、可用作图1的内容加密/解密系统10的内容记录设备100的内容记录设备的框图。如图2中所示,内容记录设备100可以包括处理器140和存储设备接口110。内容记录设备100可以进一步包括:临时存储要由处理器140执行的一组命令的随机存取存储器(RAM)120、和内部存储器130。

存储设备接口110执行内容记录设备100和存储设备200之间的数据发送和接收。存储设备接口110从存储设备200接收标识在存储设备200中提供的第一部分和第二部分的第一原始ID和第二原始ID,并向存储设备200提供由处理器140加密的内容。第一原始ID可以是作为在存储设备中提供的控制器的标识ID的控制器ID,并且第二原始ID可以是作为在存储设备中提供的存储器件的标识ID的加密的介质ID。存储设备200的第一部分和第二部分可以是与存储设备200的存储器和控制器对应的部分。但是,本发明总体构思不限于此。第一和部分第二部分可以对应于任何部分,以与存储数据的存储部分以及控制存储部分和/或与外部设备通信的控制部分对应。

处理器140执行临时存储在RAM120中的命令,并且根据功能所执行的命令可以被分组到ID计算单元141、加密密钥生成单元142和加密单元143中。

ID计算单元141通过解密加密的介质ID而获得介质ID,使用介质ID生成作为存储器件的另一标识ID并在生成介质ID中使用的存储器导出ID,并使用控制器ID和存储器导出ID中的至少一个来计算介质ID。例如,ID计算单元141可以通过对控制器ID和存储器导出ID执行二进制运算,或者通过对控制器ID和存储器导出ID执行串连接,来计算介质ID。在串连接中,存储器导出ID可以被连接在控制器ID之后,或者控制器ID可以被连接在存储器导出ID之后。

加密密钥生成单元142使用介质ID生成加密密钥,并且加密单元143基于加密密钥对内容进行加密。内容可以是存储在内部存储器130中或在存储设备200中的内容。加密密钥生成单元142可以以具有输入参数和作为输入参数的输出的预定例程来建立介质ID,运行例程并向加密单元143提供作为输出的结果数据,作为加密密钥。例程可以是单向函数。

图3是示出根据本发明总体构思的实施例的、可用作图1的内容加密/解密系统10的内容记录设备100的内容记录设备的框图。

如图3中所示,处理器140可以进一步包括随机数发生器(RNG)144。随机数发生器144可以生成随机数,并将其提供到加密密钥生成单元142。

加密密钥生成单元142可以使用由ID生成单元141生成的介质ID和从随机数发生器144接收的随机数,来生成加密密钥。例如,加密密钥生成单元142可以通过将标识ID和随机数输入到一算法(例如,基于密文的消息验证码(CMAC)算法)中,来生成加密密钥。因为在生成解密密钥以解密一个或更多个加密内容期间也需要随机数,所以可以在存储设备200中存储随机数和加密内容,这将在稍后参照图10更加详细地描述,图10示出使用介质ID和内容标识ID来生成加密密钥的加密密钥生成单元142的实施例。

加密密钥生成单元142可以使用介质ID和内容标识ID来生成加密密钥。与随机数类似,在生成解密密钥以解密加密内容期间也需要内容标识ID。从而,内容标识ID可以与加密内容一起被存储在存储设备200中,这将在稍后参照图11更详细地描述,图11示出使用介质ID和内容标识ID来生成加密密钥的加密密钥生成单元142的实施例。

图4是示出根据本发明总体构思的实施例的、可用作图1的内容加密/解密系统10的内容记录设备100的内容记录设备的框图。

如图4中所示,根据本发明总体构思的实施例的内容记录设备100可以包括处理器140和存储设备接口110。处理器140可以包括ID计算单元141、加密密钥生成单元142和加密单元143,并且可以进一步包括认证信息生成单元145、存储器导出ID生成单元146和相互认证单元147。

根据本发明总体构思的实施例的内容记录设备100执行多个认证,例如,与存储设备200的两次互相认证,即第一认证和第二认证。执行第一认证以认证存储设备200的存储器件,例如存储设备200的存储器件206(图5),并且执行第二认证以认证存储设备200的控制器,例如存储设备200的控制器208(图5)。

执行第一认证,以使得存储器导出ID生成单元146从存储设备200接收第一认证信息并从认证信息生成单元145接收第二认证信息,以及将第一认证信息和第二认证信息彼此比较。作为比较结果,只有当第一认证信息与第二认证信息一样时,存储器导出ID生成单元146才使用与第二认证信息对应的介质ID生成存储器导出ID。存储器导出ID生成单元146从认证信息生成单元145接收介质ID作为第二认证信息。认证信息生成单元145通过解密从存储设备200接收的加密的介质ID来生成介质ID,然后将其提供到存储器导出ID生成单元146作为第二认证信息。向ID计算单元141提供由存储器导出ID生成单元146生成的存储器导出ID。

由互相认证单元147执行第二认证。互相认证单元147从存储设备200接收第三认证信息,以便执行第二认证。第二认证可以是基于公共密钥的互相认证。第三认证信息可以包括存储设备200的认证证书数据和作为在存储设备200中提供的控制器的标识ID的控制器原始ID。互相认证单元147可以使用包括在认证证书数据中的认证证书ID和控制器原始ID来获得作为控制器的另一标识ID的控制器ID。例如,互相认证单元147可以通过对认证证书ID和控制器原始ID执行串连接来获得控制器ID。

互相认证单元147与存储设备200交换认证证书,以便在内容记录设备100和存储设备200之间执行基于公钥的互相认证。在执行基于公钥的互相认证的操作中,根据从存储设备200接收的第三认证信息来获得控制器ID。互相认证单元147向ID计算单元141提供控制器ID。如上所述,ID计算单元141可以使用控制器ID和存储器导出ID中的至少一个来计算介质ID。加密密钥生成单元142使用介质ID来生成加密密钥,并且加密单元143使用加密密钥对内容进行加密,然后向存储设备200提供加密内容。

图5是示出根据本发明总体构思的实施例的、可用作图1的内容加密/解密系统10的存储设备200的存储设备的框图。

如图5中所示,根据本发明总体构思的实施例的存储设备200可以包括存储器件206和控制存储器件206的控制器208。

存储器件206可以是使用非易失性存储器、NAND-闪存、NOR闪存、相变随机存取存储器(PRAM)、磁性随机存取存储器(MRAM)、阻抗随机存取存储器(RRAM)作为存储装置的半导体芯片或封装。

此外,存储器件206可以被装在各种类型的封装中。存储器件206的封装的例子包括层叠封装(Package on Package,PoP)、球栅阵列(Ball grid array,BGA)、芯片尺寸封装(Chip scale packafe,CSP)、塑料带引线芯片载体(PlasticLeaded Chip Carrier,PLCC)、塑料双列直插封装(Plastic Dual In-Line Package,PDIP)、叠片内裸片封装(Die in Waffle Pack)、晶片内裸片形式(Die in WaferForm)、板上芯片(Chip On Board,COB)、陶瓷双列直插封装(Ceramic DualIn-Line Package,CERDIP)、塑料标准四边扁平封装(Plastic Metric Quad FlatPack,MQFP)、薄型四边扁平封装(Thin Quad Flat-Pack,TQFP)、小外型集成电路(Small Outline Integrated Circuit,SOIC)、缩小型小外型封装(ShrinkSmall Outline Package,SSOP)、薄型小外型封装(Thin Small Outline Package,TSOP)、系统级封装(System In Package,SIP)、多芯片封装(Multi ChipPackage,MCP)、晶片级结构封装(Wafer-level Fabricated Package,WFP)及晶片级处理堆叠封装(Wafer-Level Processed Stack Package,WSP)。

存储器件206存储一个或更多个加密内容和原始ID。加密内容是要利用使用介质ID生成的解密密钥来解密的数据,并且原始ID是在计算介质ID中使用的一个或更多个标识数据,并且与介质ID不同。原始ID包括作为控制器208的标识ID的控制器ID和作为存储器件206的标识ID的加密的介质ID。

介质ID是包括存储器件206和控制器208的存储设备200的标识ID,并且使用利用介质ID生成的存储器导出ID以及控制器ID来生成介质ID。

存储器件206可以具有被划分成第一区域、第二区域和第三区域的存储区域。

存储器件206可以分别在第一区域中存储介质ID,在第二区域中存储控制器ID和加密的介质ID,并在第三区域中存储加密内容。

第一区域是不被用于第三区域的存取方法存取的区域。例如,第三区域是读/写可存取区域,而第一区域可以是仅可由并入存储器件206中的安全逻辑(未示出)存取的区域。此外,第二区域可以是只读可存取区域。安全逻辑可以响应于对于介质ID的读请求而通过控制器208输出存储在第二区域中的加密的介质ID。

如上所述在图3和图5中,存储器件206可以进一步存储用在生成加密密钥中的随机数以及内容ID之一。

为了防止解密密钥与加密内容一起被复制,优选的是存储器件206自身不存储解密密钥。即,根据本发明的用于播放存储在存储设备200中的加密内容的设备应该在从存储设备200接收原始ID并生成介质ID之后使用介质ID来直接生成关于加密内容的解密密钥。存储设备200可以与诸如内容记录设备100和/或内容播放设备300的主机通信。

图6是示出根据本发明总体构思的实施例的、可用作图1的内容加密/解密系统10的内容播放设备300的内容播放设备的框图。如图6中所示,根据本发明总体构思的实施例的内容播放设备300可以包括处理器340和存储设备接口360。处理器340可以进一步包括临时存储要执行的一组命令的随机存取存储器(RAM)320。

存储设备接口360可以从存储设备200接收用于标识存储在存储设备200中的加密内容以及在存储设备200中提供的第一部分和第二部分的第一原始ID和第二原始ID。

处理器340使用第一原始ID和第二原始ID来生成作为存储设备200的标识ID的介质ID,利用使用介质ID生成的解密密钥来解密加密内容,并且播放解密内容。播放解密内容可以包括输出与解密内容对应的数据信号,或输出视频和/或音频信号以使得通过输出单元(例如,显示器和/或扬声器)生成图像和/或声音。

第二原始ID可以是作为在存储设备中提供的存储器件的标识ID的加密的介质ID。处理器340可以使用加密的介质ID来生成用于在内容播放设备300和存储设备100之间执行第一认证的第二认证信息。处理器340通过解密加密的介质ID来生成介质ID,并且可以基于介质ID来生成第二认证信息。

如上所述,执行第一认证来认证存储设备100的存储器件206。存储设备接口360进一步从存储设备200接收第一认证信息以执行第一认证,然后将其提供到处理器340。处理器340比较第一认证信息和第二认证信息,并且仅当第一认证信息和第二认证信息彼此相同时才生成介质ID。

第一原始ID可以是作为在存储设备200中提供的控制器208的标识ID的控制器ID。存储设备接口360从存储设备200接收第三认证信息以执行内容播放设备300和存储设备200之间的第二认证。这里,第三认证信息包括控制器ID。

存储设备接口360可以进一步从存储设备200接收存储在存储设备200中的随机数,并且向处理器340提供所接收的随机数。处理器340可以通过将介质ID和随机数输入到CMAC算法中来生成解密密钥。存储设备接口360可以进一步从存储设备200接收存储在存储设备200中的内容ID,并且可以向处理器340提供所接收的内容ID。处理器340可以通过将介质ID和内容ID输入到CMAC算法中来生成解密密钥。

将参照图7和图8来描述根据本发明总体构思的实施例的内容存储服务器400的配置和操作。根据本发明的实施例的内容存储服务器400可以是提供云服务的服务器。即,内容存储服务器400可以是支持由特定用户拥有的多个终端以自动同步一个或更多个内容的服务器。内容存储服务器400可以是内容记录设备100、存储设备200和内容播放设备300中的至少两个的组合。

例如,当第一终端502和第二终端504属于终端组500时,第一终端502生成新内容并且所生成的新内容被上载到内容存储服务器400上,内容存储服务器400可以通过向第二终端504发送所上载的内容而支持自动执行的同步。

内容存储服务器400支持无需用户操作而自动执行的同步。然而,根据本发明总体构思的实施例,可以通过用户操作而手动地执行同步。例如,通过在内容存储服务器400上提供的用户输入单元输入到内容存储服务器400的用户命令或确认,可以执行内容的上载和下载中的至少一个。

下文中将描述根据本发明总体构思的实施例的内容存储服务器400的配置和操作。在图7和图8中,第一终端502和第二终端504属于一个终端组500。例如,第一终端502和第二终端504可以由一个用户所拥有。例如,第一终端502和第二终端504可以是例如移动通信终端。存储设备522可以是合并有闪存的任何类型的存储卡,诸如PC卡(PCMCIA,个人计算机存储卡国际联合会)、小型快闪(CF)卡、智能媒体卡(SM)、记忆棒、多媒体卡(MMC、RS-MMC或微MMC)、安全数字卡(SD、miniSD、微SD、SDHC)、通用快闪存储(UFS)卡等等。

图7示出当上载内容时的内容存储服务器400的操作。要上载的内容可以由第一终端502生成或者可以被存储在连接至第一终端502的存储设备522中。

第一终端502生成存储器导出ID,并将要上载的内容和存储器导出ID上载到内容存储服务器400上。可以用加密的格式来上载存储器导出ID以防止其被泄漏。

内容存储服务器400的接收单元402接收内容和存储器导出ID,然后将其提供给加密单元404。加密单元404使用存储器导出ID作为加密密钥而加密内容。加密单元404可以使用对称加密算法以允许还将存储器导出ID用作解密密钥。优选地,一旦加密单元404完成加密,就删除原始内容。

可以在存储单元405中存储由加密单元404加密的内容。根据本发明总体构思的实施例,可以在与内容存储服务器400不同的单独的服务器(未示出)中提供存储单元405。

将参照图8来描述与第二终端504下载加密内容关联的操作。发送单元406向第二终端504发送存储在存储单元405中的加密内容。无需操作第二终端504而可以自动执行发送,或者可以在用户被第二终端504验证之后执行发送。可以为了在第一终端502和第二终端504之间同步内容的目的来执行发送。因此,如果在第二终端504中已经预先存储了相同内容,则可以不执行发送。

如上所述,第二终端504可以从内容存储服务器400仅下载加密内容。因此,为了第二终端504生成解密密钥,当第一终端502上载内容时连接至第一终端502的存储设备522被连接至第二终端504。第二终端504从存储设备522接收加密的介质ID并执行第一认证,从而生成存储器导出ID并使用存储器导出ID解密从内容存储服务器400下载的加密内容。

第二终端504可以在用户输入所下载的加密内容的播放命令时生成存储器导出ID并执行解密。然而,即使不存在播放命令,也可以在完成下载时执行存储器导出ID的生成和解密。

根据本发明总体构思的实施例,内容存储服务器400可以向第二终端504发送解密内容。即,内容存储服务器400可以进一步包括解密单元(未示出)以使用从第一终端502接收的存储器导出ID来解密加密内容,并且内容存储服务器400向发送单元406发送解密内容,然后删除内容。

在本发明总体构思的实施例中,内容存储服务器400可以在存储单元405的受保护区域中存储存储器导出ID,从而防止存储器导出ID被泄漏。

根据本发明总体构思的实施例,内容存储服务器400可以使用基于存储器导出ID的、与存储器导出ID不同的加密密钥来加密所上载的内容。这里,加密单元404可以基于存储器导出ID而生成与存储器导出ID不同的加密密钥,并且发送单元406可以向第二终端504发送加密内容和加密内容的解密密钥。

根据本发明总体构思的实施例的内容存储服务器400使用连接至内容上载终端502的存储设备522的存储器导出ID来加密所上载的内容,并且仅存储加密内容。存储器导出ID是基于作为在存储设备522中提供的存储器件的标识ID的介质ID而生成的。

常规的云服务进行用户验证以访问所上载的内容。然而,如果用户验证是无效的。则存在与用户的个人信息关联的内容可能被泄漏的风险。

然后,根据本发明总体构思的实施例的内容存储服务器400加密所上载的内容然后存储加密内容,并且加密密钥是使用连接至内容上载终端502的存储设备522的存储器导出ID而生成的。内容存储服务器400不存储加密密钥。因为加密密钥和解密密钥彼此相同,所以内容下载终端可以自己生成用于加密内容的解密密钥。即,如果不提供连接至内容上载终端502的存储设备,则不能执行内容的解密。

即使用户验证是无效的,为了获得每个内容的解密密钥,也应该知道存储器导出ID。为了获得关于存储器导出ID的信息,内容存储服务器400可以根据有线或无线通信方法被连接至存储设备,该存储设备被连接至内容上载终端502。因此,根据本发明总体构思的实施例,可以增强上载到云服务器上的内容的安全性。例如,可以使用云服务安全地同步与个人私人信息关联的内容。

将参照图9至图15来描述根据本发明总体构思的实施例的内容记录设备、存储设备和内容播放设备的配置和操作。

图9示出根据本发明总体构思的实施例的内容记录设备100、存储设备200和内容播放设备300。

如图9中所示,根据本发明总体构思的实施例的内容记录设备100从存储设备200接收存储在存储设备200中的原始ID,并且内容记录设备100包括:介质ID计算单元102,根据原始ID计算作为存储设备200的标识ID的介质ID;加密密钥生成单元104,使用介质ID生成内容加密密钥;加密单元106,通过使用内容加密密钥来加密内容108而生成加密内容;及存储设备控制器(未示出),控制存储设备200以在其中存储加密内容。

存储设备200可以包括存储器件206和根据存储设备200的命令控制存储器件206的存储器件控制器208。存储器件206可以存储原始ID260和加密内容268。

内容播放设备300从存储设备200接收存储在存储设备200中的原始ID,并且内容播放设备300包括:介质ID计算单元302,根据原始ID计算存储设备200的介质ID;控制器(未示出),控制存储设备以输出存储在存储设备200中的加密内容268;解密密钥生成单元304,使用介质ID生成内容解密密钥;及解密单元306,使用内容解密密钥来解密从存储设备200输出的内容268。此外,内容播放设备300可以进一步包括播放解密内容的播放单元308。

图10示出根据本发明总体构思的实施例的内容记录设备100、存储设备200和内容播放设备300。图10的内容记录设备100、存储设备200和内容播放设备300类似于图9的内容记录设备100、存储设备200和内容播放设备300。因此,将省略其详细描述。因为根据本发明总体构思的实施例的存储设备200可以进一步包括存储随机数据或数(或字符)的随机数据单元266,所以在下文将阐明图9的内容记录设备100、存储设备200和内容播放设备300与图10的对应部件在结构和操作上的差异。

根据本发明总体构思的实施例的存储设备200可以在存储器件206中存储原始ID260、介质ID262、随机数据(或随机数)266和加密内容268。介质ID262可能不被用于在其中存储加密内容268的用户区域的存取方法来读取。

原始ID260可以包括控制器ID261和加密的介质ID264。加密的介质ID264是通过加密作为存储器件206的标识ID的介质ID262而获得的ID。

根据本发明总体构思的实施例的内容记录设备100可以进一步包括随机数发生器103。加密密钥生成单元104可以使用由介质ID计算单元102生成的介质ID和由随机数发生器103生成的随机数来生成加密密钥。例如,加密密钥生成单元104可以通过将介质ID和随机数输入到基于密文的消息验证码(CMAC)算法中来生成内容加密密钥。由随机数发生器103生成的随机数可以被发送到或存储在存储设备200的随机数据单元中作为随机数266。

根据本发明总体构思的实施例的内容播放设备300可以接收存储在存储设备200的随机数据单元中的随机数266,并且内容播放设备300可以包括解密密钥生成单元304,以使用由介质ID计算单元302计算的介质ID以及随机数266来生成内容解密密钥。例如,解密密钥生成单元304可以使用通过将介质ID和随机数266输入到CMAC算法中获得的数据作为内容解密密钥。

图11示出根据本发明总体构思的实施例的内容记录设备100和内容播放设备300。图11的内容记录设备100、存储设备200和内容播放设备300类似于图9的内容记录设备100、存储设备200和内容播放设备300。因此,将省略其详细描述。参照图11,内容记录设备100使用内容标识符(ID)267来代替图10的随机数266而生成加密密钥,并且内容播放设备300使用内容ID267来生成解密密钥,所以在下文将阐明图9的内容记录设备100、存储设备200和内容播放设备300与图11的对应部件在结构和操作上的差异。

如图11中所示,根据本发明总体构思的实施例的内容记录设备100可以进一步包括获取一个或更多个内容108的ID的内容ID获取单元110。内容ID获取单元110可以获取包括在内容108的首标中的内容ID,可以根据内容108生成标识内容108的信息,并且可以从内容ID提供服务器(未示出)接收内容108的内容ID。内容ID获取单元110向加密密钥生成单元104提供内容ID,然后向存储设备200提供。

根据本发明总体构思的实施例的内容记录设备100可以包括加密密钥生成单元104,以使用内容ID和介质ID来生成加密密钥,使得加密单元106可以加密一个或更多个内容并且向存储设备200发送加密内容。

根据本发明总体构思的实施例的存储设备200存储从内容记录设备100提供的内容ID267。

根据本发明总体构思的实施例的内容播放设备300可以接收存储在存储设备200中的内容ID267,并且内容播放设备300可以包括解密密钥生成单元304,以使用介质ID(介质ID)和内容ID267来生成解密密钥,使得解密单元306可以解密一个或更多个加密内容。

同时,根据本发明总体构思的实施例的内容记录设备100可以不在存储设备200中存储内容ID267。在这种情况下,在生成标识加密内容的信息之后,内容播放设备300可以通过参考标识信息而从内容ID提供服务器(未示出)接收内容108的内容ID。

图12示出根据本发明总体构思的实施例的内容记录设备100、存储设备200和内容播放设备300。图12的内容记录设备100、存储设备200和内容播放设备300类似于图9的内容记录设备100、存储设备200和内容播放设备300。因此,将省略其详细描述。参照图11。下文中将阐明图9的内容记录设备100、存储设备200和内容播放设备300与图12的对应部件在结构和操作上的差异。

如图12中所示,在生成加密密钥和解密密钥中,介质ID被输入到预定的函数中,并且从函数输出的数据可以被生成为加密密钥或解密密钥。例如,预定的函数可以是单向函数。

即,图12的加密密钥生成单元104和解密密钥生成单元304在生成加密密钥和解密密钥中可能不需要随机数266、口令或内容ID267。

图13示出根据本发明总体构思的实施例的内容记录设备100、存储设备200和内容播放设备300。图13的内容记录设备100、存储设备200和内容播放设备300类似于图9的内容记录设备100、存储设备200和内容播放设备300。因此,将省略其详细描述。下文中将阐明图9的内容记录设备100、存储设备200和内容播放设备300与图13的对应部件在结构和操作上的差异。

参照图13,当内容记录设备100和内容播放设备300分别生成加密密钥和解密密钥时,介质ID照原样被用作加密密钥或解密密钥。因此,如图13中所示,内容记录设备100的加密密钥生成单元104和内容播放设备300的解密密钥生成单元304可以照原样输出所输入的介质ID作为加密密钥或解密密钥,而不需要执行特别的操作。

图14示出根据本发明总体构思的实施例的内容记录设备100、存储设备200和内容播放设备300。图14的内容记录设备100、存储设备200和内容播放设备300类似于图10的内容记录设备100、存储设备200和内容播放设备300。因此,将省略其详细描述。下文中将阐明图10的内容记录设备100、存储设备200和内容播放设备300与图14的对应部件在结构和操作上的差异。

参照图14,在获取介质ID中,从介质ID导出的原始ID260照原样被用作介质ID。因此,如图14中所示,内容记录设备100的介质ID计算单元102和内容播放设备300的介质ID计算单元302可以照原样输出所输入的原始的ID作为介质ID,而不需要执行特别的操作。

图1至图14中示出的每个组件可以被实现为软件程序或诸如FPGA(现场可编程门阵列)或ASIC(专用集成电路)的硬件部件以及每个执行所分配的功能的模块。然而,这些模块不限于软件或硬件。这些组件可以被配置在可寻址存储介质中,或者可以被构造为在至少一个处理器上运行。这些组件和模块提供的功能可以被组合为更少的组件和/或模块,或者可以被分成额外的组件。

图15是示出根据本发明总体构思的实施例的存储设备200的框图。参照图15,存储设备200包括非易失性存储器件207和控制器208。先前描述的图1的存储设备200可以如图15中所示地配置。

这里,非易失性存储器件207可以包括至少一个上述存储器件206。

控制器208连接至主机和非易失性存储器件207。响应于来自主机的请求,控制器208被构造(配置)为存取非易失性存储器件207。例如,控制器208被构造为控制非易失性存储器件207的读、写、擦除和后台操作。控制器208被构造为提供非易失性存储器件207和主机之间的接口。控制器208被构造为驱动固件以控制非易失性存储器件207。

作为例子,控制器208可以进一步包括诸如随机存取存储器(RAM)、处理单元、主机接口和存储器接口的组件。使用RAM作为处理单元的工作存储器、在非易失性存储器件207和主机之间的高速缓冲存储器以及非易失性存储器件207和主机之间的缓冲存储器中的至少一个。处理单元控制控制器208的整体操作。

主机接口包括用于执行主机和控制器208之间的数据交换的协议。作为例子,控制器208可以被构造为使用诸如通用串行总线(USB)、多媒体卡(MMC)、外围部件互联(PCI)、外围部件互联-专用(PCI-E)、串行高级技术附件(SATA)、并行ATA(PATA)、小计算机系统接口(SCSI)、高级小设备接口(ESDI)和集成驱动器电子电路(IDE)的各种类型的接口协议中的任何一个来与外部设备(例如,主机)通信。

此外,控制器208可以被构造(配置)为通过诸如集成驱动器电子电路(IDE)协议的各种接口协议中的至少一个而与外部主机通信。存储器接口与非易失性存储器件207接口连接。例如,存储器接口包括NAND接口或NOR接口。

存储设备200可以被构造(配置)为另外包括纠错块。纠错块可以被构造为使用纠错码(ECC)来检测从非易失性存储器件207读取的数据的错误。作为例子,纠错块被提供作为控制器208的组件。纠错块还可以被提供作为非易失性存储器设备207的组件。

例如,控制器208和非易失性存储器件207可以被集成为一个半导体设备,并且可以是诸如PC卡(PCMCIA,个人计算机存储卡国际联合会)、小型快闪(CF)卡、智能媒体卡(SM或SMC)、记忆棒、多媒体卡(MMC、RS-MMC或微MMC)、安全数字卡(SD、miniSD、微SD或SDHC)、通用快闪存储(UFS)卡等等的任何类型的存储卡。

控制器208和非易失性存储器件207可以被集成为一个半导体设备,构成固态驱动器(SSD)。SSD包括被构造为在半导体存储器中存储数据的存储器件。当使用存储设备200作为SSD时,显著地增加了连接至存储设备200的主机的操作速度。主机可以是加密一个或更多个内容并在存储设备中存储加密内容的内容记录设备或内容存储服务器。

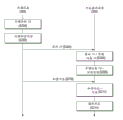

图16是示出根据本发明总体构思的实施例的内容加密方法的流程图。

根据本发明总体构思的实施例的内容加密方法可以包括在例如图1的内容记录设备100中加密一个或更多个内容,并且在例如图1的存储设备200中存储加密内容。

包括存储器件的存储设备200可以在存储器件中存储加密内容的数据。

包括作为存储器件的磁存储设备的存储设备200可以在磁存储设备中存储加密内容的数据。例如,磁存储设备可以是硬盘。

包括作为存储器件的光存储设备的存储设备200可以在光存储设备中存储加密内容的数据。例如,光存储设备可以是紧致盘或DVD磁盘。

存储设备200存储原始ID。根据本发明总体构思的实施例,原始ID可以是可用于计算介质ID的基本数据。这里,原始ID可以与介质ID的数据不同。根据本发明总体构思的实施例,原始ID可以照原样被用作介质ID。

在操作S102,内容记录设备100接收原始ID,并且作为专用于存储设备200的标识符的介质ID可以根据原始ID而计算出。

原始ID包括第一原始ID和第二原始ID。内容记录设备100可以通过将从第二原始ID转换的第二ID与第一原始ID组合来计算介质ID。稍后将参照图17至图20更加详细地描述计算介质ID的方法。

在操作S104,内容记录设备100根据原始ID来计算介质ID。这将在后面进行详细描述。

在操作S106,内容记录设备100使用介质ID生成内容加密密钥。在生成内容加密密钥中使用介质ID,这意味着介质ID被输入至少一次以生成内容加密密钥。稍后将参照图20至图24更加详细地描述生成内容加密密钥。

在操作S108,内容记录设备100使用内容加密密钥来加密内容,使得然后另外照原样生成具有内容的原稿的加密内容或者将内容的原稿转换为加密内容。

在操作S110,加密内容被提供到存储设备200,并且存储设备200存储加密内容。如图1中所示,内容记录设备100可以在从其提供原始ID的存储设备200中存储加密内容。根据存储加密内容的存储设备200的原始ID来计算加密内容的解密密钥。从而,提供原始ID的存储设备和存储加密内容的存储设备可以不彼此不同。

如图16中所示,内容记录设备100可以既不向存储设备200提供内容加密密钥,也不使得内容加密密钥被包括在加密内容中。因此,为了获取加密内容的解密密钥,有必要获取存储加密内容的存储设备200的原始ID,以根据原始ID来计算存储加密内容的存储设备200的介质ID,以便然后根据介质ID来生成解密密钥。意欲播放加密内容的内容播放设备300不能直接从存储设备200获取加密内容的解密密钥。因此,根据在图16中示出的内容加密方法,即使加密内容被非法复制到另一存储设备上也可以防止加密内容被解密,这将在稍后参照图26来描述。

将参照图17至图19更详细地描述内容记录设备100根据原始ID计算介质ID的操作S104。

图17示出对应于以下至少之一的介质ID计算方法:操作104;和当存储设备200包括第一部分和第二部分,并且在存储设备200中存储标识第一部分的第一原始ID和标识第二部分202的第二原始ID时的操作A。

第一部分和第二部分是在存储设备200中提供的元件或模块,并且可以是执行特定功能的元件组或模块组。例如,第二部分可以是存储器件,并且第一部分可以是控制存储器件的控制器。此外,当在存储设备200中提供多个存储器件时,第一部分可以是多个存储器件之一,并且第二部分可以是多个存储器件中的另一个。

如图17中所示,在操作S114,内容记录设备100从存储设备200接收存储在存储设备200中的第一原始ID和第二原始ID。

在操作S116,内容记录设备100使用第一原始ID和第二原始ID中的至少一个来计算介质ID。当内容记录设备100仅使用第一原始ID来计算介质ID时,由第一部分指定介质ID。当内容记录设备100仅使用第二原始ID来计算介质ID时,由第二部分指定介质ID。当内容记录设备100使用第一原始ID和第二原始ID两者来计算介质ID时,由第一部分和第二部分两者指定介质ID。

图18示出其中从存储设备200向内容记录设备100提供的第二原始ID是根据第二部分的ID而加密的数据的情况。

如图18中所示,内容记录设备100在操作S114可以从存储设备200接收存储在存储设备200中的第一原始ID和第二原始ID,然后可以在操作S118将第二原始ID转换为第二ID。内容记录设备100可以在计算介质ID中使用第二ID而不是第二原始ID。即,内容记录设备100可以在操作S120使用第一原始ID和第二ID中的至少一个来计算介质ID。

第二原始ID是为了防止第二部分的ID被泄漏而被加密的第二部分的ID。

将参照图19和图20来描述计算介质ID的操作。第二部分可以是存储器件,而第一部分可以是控制存储器件的控制器。

存储器件206可以在受保护区域中存储介质ID,尽管有包括内容记录设备100的外部设备的数据输出请求也不从该受保护区域输出数据。介质ID是给予存储器件206的标识ID。

存储器件206可以进一步存储介质ID的加密的介质ID。与存储在尽管有外部设备的数据输出请求也不从其输出数据的区域中的介质ID不同,在操作S122,存储设备200可以应内容记录设备100的请求而向内容记录设备100提供加密的介质ID。加密的介质ID可以被理解为与上面参照图18描述的第二原始ID相同。

将描述生成可以被用作存储器件206的另一ID的存储器导出ID的操作S10。存储器导出ID可以被理解为与上面参照图18描述的第二原始ID相同。

内容记录设备100在操作S122从存储设备200接收加密的介质ID,并且在操作S124解密加密的介质ID以便然后生成介质ID。内容记录设备100可以接收存储在存储设备200中的辅助加密密钥,并且可以使用存储在内容记录设备100中的第二辅助密钥来解密辅助加密密钥,以便然后使用辅助密钥来解密加密的介质ID。

内容记录设备100在与图18的操作S118对应的操作S126使用介质ID生成第二认证信息。内容记录设备100可以生成随机数,通过加密随机数生成对话密钥,并且通过将介质ID和对话密钥输入到预定的单向函数中来生成第二认证信息。单向函数可以是当不可能根据输出值计算出输入值时的例如采用两个操作数作为输入的比特运算当中的异或(XOR)运算。

同时,在操作S128,存储设备200还使用介质ID生成第一认证信息。除了介质ID和加密的介质ID之外,存储器件206可以进一步存储多个辅助密钥的集合。存储设备200加密辅助密钥集合中的一个,使用由内容记录设备100生成的随机数作为加密密钥再次加密经加密的辅助密钥,以便然后生成对话密钥。存储设备200可以将对话密钥和介质ID输入到预定的单向函数中以便然后生成第一认证信息。

内容记录设备100在操作S130从存储设备200接收第一认证信息,以便然后在操作S132验证它是否与第二认证信息相同。作为验证操作S132的结果,如果第一认证信息和第二认证信息彼此不相同,则在操作S134处理为认证失败。

作为验证操作S132的结果,如果第一认证信息和第二认证信息彼此相同,则在操作S136使用介质ID生成存储器导出ID。可以通过将介质ID和应用特定秘密值(application specific secret value,ASSV)输入到预定的单向函数中来生成存储器导出ID。

可以将ASSV给予在内容记录设备100中运行的每个应用。例如,可以给予音乐记录应用、视频记录应用和软件记录应用不同的ASSV。ASSV可以是根据内容类型的特定值或加密的内容提供商标识信息。

有可能根据加密内容的类型,ASSV可以具有特定的值。内容类型可以是从电影、文档、软件等中选择的一个。

接下来,将参照图20描述内容记录设备100从存储设备200接收控制器202的ID的操作S20。

在操作S140,内容记录设备100从存储设备200接收第三认证信息。如上所述,第三认证信息可以包括存储设备200的认证证书和在存储设备200中提供的控制器202的原始ID。

在操作S141,在内容记录设备100和存储设备200之间执行相互认证。相互认证可以基于公共密钥。当在操作S142相互认证失败时,在操作S144处理为内容记录设备100认证失败。在操作S148内容记录设备100可以根据第三认证信息来获取控制器ID。

内容记录设备100使用存储器导出ID和控制器ID中的至少一个来计算介质ID。内容记录设备100可以使用存储器导出ID和控制器ID两者来计算介质ID。

内容记录设备100可以将从对存储器导出ID和控制器ID执行的二进制运算而得到的数据设置为介质ID。例如,可以通过对存储器导出ID和控制器ID执行诸如AND(与)、OR(或)或XOR(异或)的需要两个操作数的二进制运算来生成介质ID。

内容记录设备100可以将从在存储器导出ID之后连接控制器ID的串连接而得到的数据设置为介质ID。介质ID还可以是从在控制器ID之后连接存储器导出ID的串连接而得到的数据。

将参照图21至图24更加详细地描述内容记录设备100使用介质ID来生成内容加密密钥的操作S106。

根据本总体发明构思的实施例,如图21中所示,内容记录设备100可以使用介质ID和随机数来生成内容加密密钥。内容记录设备100可以在操作S160生成具有预定比特数目的随机数,并且可以在操作S162通过将随机数和介质ID输入到预定的函数算法中来生成内容加密密钥。例如,内容记录设备100可以将通过将介质ID和随机数输入到基于密文的消息验证码(CMAC)算法中而获得的数据设置为内容加密密钥。

如上所述,可以不向存储设备200提供内容加密密钥。相反,在操作S107,内容记录设备100向存储设备200提供随机数以被存储在其中。向存储设备200应用随机数的原因在于在生成内容解密密钥中需要随机数。

参照图22,在对应于操作S106的操作163,内容记录设备100可以使用内容ID和介质ID来生成内容加密密钥。在操作S111,内容记录设备100可以生成内容ID并在存储设备200中存储内容ID。

参照图23,在对应于操作S106的操作166,内容记录设备100可以使用内容ID来生成内容加密密钥。

参照图24,在对应于操作S106的操作167,内容记录设备100可以根据介质ID来生成内容加密密钥。

下文中将参照图25至图27描述根据本发明总体构思的实施例的内容解密方法。

图25是示出根据本发明总体构思的实施例的内容播放设备300解密存储在存储设备200中的加密内容的方法的流程图。

在操作S200和S202,在存储设备200中存储存储设备200的原始ID和加密内容。

内容播放设备300从存储设备200接收原始ID。虽然在图25中未示出,但是内容播放设备300可以向存储设备200作出提供原始ID的请求,并且可以在操作S204接收响应于请求的原始ID。例如,当用户输入关于加密内容的播放命令时,内容播放设备300可以作出提供原始ID的请求。

在操作S206,内容播放设备300使用原始ID来计算介质ID。内容播放设备300计算介质ID的操作可以与以上参照图17至图20所述的内容记录设备100计算介质ID的操作相同。

在操作S208,内容播放设备300使用介质ID来生成内容解密密钥。

当如图21中所示通过内容记录设备来加密存储在存储设备200中的加密内容时,内容播放设备300可以从存储设备200中读取随机数,并且可以在操作S208通过将随机数和介质ID输入到预定的函数或算法中来生成内容解密密钥。

当如图22中所示通过内容记录设备100来加密存储在存储设备200中的加密内容时,内容播放设备300可以从存储设备200中读取内容ID或从内容ID提供服务器(未示出)接收内容ID,并且可以在操作S208通过将内容ID和介质ID输从到预定的函数或算法中来生成内容解密密钥。

当如图23中所示通过内容记录设备100来加密存储在存储设备200中的加密内容时,内容播放设备300可以在操作S208通过将介质ID输入到预定的函数或算法中来生成内容解密密钥。

当如图24中所示通过内容记录设备100来加密存储在存储设备200中的加密内容时,内容播放设备300可以在操作S208照原样使用介质ID作为内容解密密钥。

再次参照图25,将描述跟在内容播放设备300生成解密密钥的操作S208之后的操作。在操作S210读取存储在存储设备200中的加密内容之后,内容播放设备300在操作S212使用内容解密密钥来解密加密内容,并且在操作S214播放解密内容。

将参照图26来描述当存储在存储设备X200中的加密内容被非法复制到另一存储设备Y201时内容播放设备300无法解密存储在存储设备Y201中的加密内容的操作。

在操作S201,在存储设备Y201中存储与存储设备X200的原始ID X不同的原始ID Y。

此外,在操作S202,在存储设备X200中存储通过图1中所示的内容加密方法加密的内容。下文中,假设用户在操作S203将存储在存储设备X200中的加密内容非法地复制到存储设备Y201中。

当用户将存储设备Y201连接至内容播放设备300并向内容播放设备300输入加密内容的播放命令时,内容播放设备300在操作S205接收存储在存储设备Y201中的原始ID Y。

在操作S207,内容播放设备300使用原始ID Y来生成存储设备Y201的介质ID。

在操作S209,内容播放设备300使用介质ID来生成解密密钥。

在操作S213,内容播放设备300试图使用所生成的解密密钥来解密在操作S210的操作中从存储设备Y201接收的加密内容。然而,因为在操作S209的操作中生成的解密密钥与加密内容的解密密钥不同,所以内容播放设备300不能解密加密内容。

因此,在防止从存储设备X200的未经授权的或非法的复制之后,在操作S215,内容播放设备300不能播放存储在存储设备Y201中的加密内容。

图27示出当内容加密设备和内容解密设备彼此相同,即为主机设备150时的内容加密/解密方法。

根据所示实施例的主机设备150在操作S102从存储设备200接收存储在存储设备200中的原始ID,在操作S104计算存储设备200的介质ID,根据介质ID生成加密密钥(S106),在操作S108使用加密密钥来加密内容,以及在操作S110在存储设备200中存储加密内容。

为了解密存储在存储设备200中的加密内容然后进行播放,主机设备150在操作S204从存储设备200接收存储在存储设备200中的原始ID,在操作S206计算存储设备200的介质ID,在操作S208根据介质ID生成解密密钥,在操作S212使用解密密钥来解密加密内容,以及在操作S214播放解密内容。

虽然图27示出主机设备150执行在图16中所示的内容加密方法和在图25中所示的内容解密方法,但是本发明总体构思没有将根据所示实施例的主机设备150执行的内容加密方法和内容解密方法限于在图16和图25中所示的那些。有可能主机设备150可以执行根据图16至图24的实施例的内容加密方法,并且可以执行与所执行的加密方法对应的内容解密方法。

本发明总体构思还可以被具体实现为在计算机可读介质上的计算机可读代码。计算机可读介质可以包括计算机可读记录介质和计算机可读传输介质。计算机可读记录介质是可以将数据存储为之后可由计算机系统读取的程序的任何数据存储设备。计算机可读记录介质的示例包括只读存储器(ROM)、随机存取存储器(RAM)、CD-ROM、磁带、软盘和光学数据存储设备。计算机可读记录介质还可以是经由网络分布的耦合计算机系统,以使得以分布式方式存储和运行计算机可读代码。计算机可读传输介质可以发送载波或信号(例如,通过因特网的有线或无线数据传输)。此外,实现本发明总体构思的功能程序、代码和代码段可以由本发明总体构思所属技术领域中的程序员容易地构造。

如上所述,根据本发明,因为根据介质ID来获得用于解密存储在存储设备中的加密内容的解密密钥,并且在解密时从存储设备获得介质ID,所以即使当加密内容被非法复制到另一存储设备时也不能解密加密内容。

根据本发明总体构思的上述实施例,仅当特定的加密内容被存储在特定的存储设备中时才对其解密,从而使得当特定的加密内容被泄漏时不可能在另一存储设备中使用特定的加密内容。

虽然已经示出和描述本发明总体构思的几个示范性实施例,但是本领域技术人员应该理解,在不脱离其范围在附加的权利要求及其等同物中定义的本发明总体构思的原则和精神的情况下可对这些示范性实施例进行改变。

对相关申请的交叉引用

此申请要求于2012年5月17日在韩国知识产权局提交的韩国专利申请No.10-2012-0052576的优先权,通过引用将其内容全部合并于此。

Claims (35)

1.一种内容记录设备,包括:

存储设备接口,从存储设备接收标识包括在存储设备中的第一部分和第二部分的第一原始ID和第二原始ID;及

处理器,使用第一原始ID和第二原始ID来生成作为存储设备的标识ID的介质ID,并且使用利用介质ID生成的加密密钥来加密一个或更多个内容,

其中,存储设备接口向存储设备提供由处理器加密的内容。

2.如权利要求1所述的内容记录设备,其中:

第一原始ID是作为包括在存储设备中的控制器的标识ID的控制器ID;并且

第二原始ID是作为包括在存储设备中的存储器件的标识ID的加密的介质ID。

3.如权利要求2所述的内容记录设备,其中,处理器包括:

ID计算单元,通过解密加密的介质ID来获取介质ID,使用介质ID来生成作为存储器件的另一标识ID的存储器导出ID,并且使用控制器ID和存储器导出ID来计算介质ID;

加密密钥生成单元,使用介质ID来生成加密密钥;及

加密单元,使用加密密钥对内容进行加密。

4.如权利要求2所述的内容记录设备,其中:

存储设备接口进一步从存储设备接收第一认证信息;并且

处理器包括认证信息生成单元和导出ID生成单元,认证信息生成单元通过解密加密的介质ID来生成介质ID并使用介质ID来生成第二认证信息,如果第一认证信息与第二认证信息相同则导出ID生成单元使用介质ID来计算存储器导出ID。

5.如权利要求4所述的内容记录设备,其中,处理器进一步包括ID计算单元,该ID计算单元使用控制器ID和由导出ID计算单元计算的存储器导出ID中的至少一个来计算介质ID。

6.如权利要求4所述的内容记录设备,其中:

存储设备接口进一步接收第三认证信息,用于存储设备和内容记录设备之间的基于公钥的相互认证;并且

处理器进一步包括相互认证单元及ID计算单元,该相互认证单元使用第三认证信息来执行相互认证,其中控制器ID是根据第三认证信息获取的,并且ID计算单元使用由导出ID计算单元计算的存储器导出ID和由相互认证单元获取的控制器ID中的至少一个来计算介质ID。

7.如权利要求1所述的内容记录设备,其中:

处理器使用随机数和介质ID来生成加密密钥;并且

存储设备接口进一步向存储设备提供随机数。

8.如权利要求7所述的内容记录设备,其中,处理器包括:

ID计算单元,使用原始ID来计算存储设备的标识ID;

随机数发生单元,生成随机数;

加密密钥生成单元,使用标识ID和随机数来生成加密密钥;及

加密单元,使用加密密钥对内容进行加密。

9.如权利要求8所述的内容记录设备,其中,加密密钥生成单元通过将标识ID和随机数输入到基于密文的消息验证码(CMAC)算法中来生成加密密钥。

10.如权利要求1所述的内容记录设备,其中:

处理器使用介质ID和内容ID来生成加密密钥;并且

存储设备接口进一步向存储设备提供内容ID。

11.如权利要求1所述的内容记录设备,其中,处理器将介质ID设置为预定例程的输入参数,运行例程并使用例程的输出数据作为加密密钥,该预定例程具有一个输入参数和一个输出。

12.如权利要求11所述的内容记录设备,其中,例程是单向函数。

13.一种存储设备,包括:

存储器件,存储要使用解密密钥解密的加密内容,使用作为存储设备的标识ID的介质ID和原始ID来生成解密密钥;及

控制器,控制存储器件,

其中,原始ID包括作为控制器的标识ID的控制器ID和加密的介质ID,介质ID是存储器件的标识ID,并且使用控制器ID和根据介质ID生成的存储器导出ID来生成介质ID。

14.如权利要求13所述的存储设备,其中,存储器件在第一区域中存储介质ID,并在与第一区域不同的第三区域中存储加密内容,并且第一区域是不被用于第三区域的存取方法来存取的区域。

15.如权利要求14所述的存储设备,其中,存储器件在与第一区域、第三区域不同的第二区域中存储控制器ID和加密的介质ID,并且第二区域是使能只读存取的区域。

16.如权利要求13所述的存储设备,其中,存储器件不存储解密密钥。

17.如权利要求13所述的存储设备,其中,存储器件进一步存储在生成解密密钥中使用的随机数。

18.如权利要求13所述的存储设备,其中,存储器件进一步存储在生成解密密钥中使用的内容ID。

19.一种内容播放设备,包括:

存储设备接口,从存储设备接收存储在存储设备中的加密内容、标识在存储设备中提供的第一部分和第二部分的第一原始ID和第二原始ID;及

处理器,使用第一原始ID和第二原始ID来生成作为存储设备的标识ID的介质ID,并且使用利用介质ID生成的解密密钥来解密加密内容并且播放解密内容。

20.如权利要求19所述的内容播放设备,其中:

第二原始ID是作为在存储设备中提供的存储器件的标识ID的加密的介质ID;并且

处理器使用加密的介质ID生成第二认证信息,以执行内容播放设备和存储设备之间的第一认证。

21.如权利要求20所述的内容播放设备,其中:

存储设备接口进一步从存储设备接收用于执行第一认证的第一认证信息;并且

处理器比较第一认证信息和第二认证信息,并且如果第一认证信息和第二认证信息彼此相同则生成介质ID。

22.如权利要求19所述的内容播放设备,其中:

第一原始ID是作为在存储设备中提供的控制器的标识ID的控制器ID;并且

存储设备接口从存储设备接收第三认证信息,用于存储设备和内容记录设备之间的第二认证,第三认证信息包括控制器ID。

23.如权利要求19所述的内容播放设备,其中:

存储设备接口进一步从存储设备接收存储在存储设备中的随机数;并且处理器通过将介质ID和随机数输入到基于密文的消息验证码(CMAC)算法中来生成解密密钥。

24.如权利要求19所述的内容播放设备,其中:

存储设备接口进一步从存储设备接收存储在存储设备中的内容ID;并且

处理器通过将介质ID和内容ID输入到基于密文的消息验证码(CMAC)算法中来生成解密密钥。

25.一种内容播放设备,包括:

存储设备接口,可连接到第一存储设备以从第一存储设备接收标识包括在第一存储设备中的第一部分和第二部分的第一原始ID和第二原始ID;及

处理器,使用第一原始ID和第二原始ID来生成作为第一存储设备的标识ID的第一介质ID,并且作为试图使用利用第一介质ID生成的解密密钥来解密加密内容的结果,无法解密,

其中,使用利用第二介质ID生成的加密密钥来加密存储在第一存储设备中的加密内容,第二介质ID是与第一存储设备不同的第二存储设备的标识ID。

26.一种内容存储服务器,包括:

接收单元,从第一终端接收内容和使用介质ID生成的存储器导出ID,介质ID是在连接至第一终端的存储设备中包括的存储器件的标识ID;

存储单元;

加密单元,使用存储器导出ID来加密内容,并在存储单元中存储加密内容;及

发送单元,向第二终端发送存储在存储单元中的加密内容,

其中,第一终端和第二终端属于一个终端组。

27.如权利要求26所述的内容存储服务器,其中,存储单元不存储内容而是仅存储加密内容。

28.如权利要求26所述的内容存储服务器,其中,加密单元使用加密密钥来加密内容,加密密钥是利用存储器导出ID和服务器安全密钥而生成的。

29.如权利要求26所述的内容存储服务器,其中,发送单元向第二终端发送加密内容和加密内容的解密密钥。

30.如权利要求26所述的内容存储服务器,其中,通过连接至存储设备的第二终端来解密加密内容。

31.如权利要求26所述的内容存储服务器,进一步包括:

解密单元,使用存储器导出ID来解密加密内容,向发送单元提供解密内容,并且将其删除,

其中,发送单元向第二终端发送解密内容。

32.一种内容加密和存储方法,包括:

从存储设备接收存储在存储设备中的原始ID并根据原始ID来计算作为存储设备的标识ID的介质ID;

根据介质ID生成加密密钥;

通过使用加密密钥来加密内容而生成加密内容;以及

向该存储设备提供加密内容以被存储在存储设备中。

33.根据权利要求32所述的内容加密和存储方法,其中,所述原始ID包括第一原始ID和第二原始ID,并且第一原始ID是作为包括在存储设备中的控制器的标识ID的控制器ID,且第二原始ID是作为包括在存储设备中的存储器件的标识ID的加密的介质ID。

34.根据权利要求33所述的内容加密和存储方法,其中,所述根据原始ID来计算作为存储设备的标识ID的介质ID包括:使用第一原始ID和第二原始ID中的至少一个来计算介质ID。

35.一种内容解密方法,包括:

从内容存储设备接收存储在内容存储设备中的原始ID并根据原始ID来计算作为内容存储设备的标识ID的介质ID;

接收存储在内容存储设备中的加密内容;

根据介质ID生成内容解密密钥;并且

使用内容解密密钥来解密加密内容。

Applications Claiming Priority (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| KR10-2012-0052576 | 2012-05-17 | ||

| KR1020120052576A KR20130140948A (ko) | 2012-05-17 | 2012-05-17 | 저장 장치의 식별자에 기반한 컨텐츠의 암복호화 장치 및 방법 |

Publications (1)

| Publication Number | Publication Date |

|---|---|

| CN103427983A true CN103427983A (zh) | 2013-12-04 |

Family

ID=48790537

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| CN2013101832602A Pending CN103427983A (zh) | 2012-05-17 | 2013-05-17 | 用于基于存储设备标识符的内容加密和解密的装置和方法 |

Country Status (8)

| Country | Link |

|---|---|

| US (1) | US9325505B2 (zh) |

| JP (1) | JP2013243667A (zh) |

| KR (1) | KR20130140948A (zh) |

| CN (1) | CN103427983A (zh) |

| AU (1) | AU2013205538B2 (zh) |

| DE (1) | DE102013207024A1 (zh) |

| NL (1) | NL2010643C2 (zh) |

| TW (1) | TW201349013A (zh) |

Cited By (6)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| CN106973048A (zh) * | 2017-03-21 | 2017-07-21 | 南京云创大数据科技股份有限公司 | 一种在公有云服务平台上安全快速存储智能硬件设备数据的方法 |

| CN103746805B (zh) * | 2013-12-05 | 2018-01-30 | 数安时代科技股份有限公司 | 外部认证密钥的生成方法和系统 |

| CN108737412A (zh) * | 2018-05-15 | 2018-11-02 | 福建天晴数码有限公司 | 一种实现数据请求的方法及终端 |

| CN109075974A (zh) * | 2016-10-25 | 2018-12-21 | 深圳市汇顶科技股份有限公司 | 指纹算法库与指纹传感器的绑定认证方法及指纹识别系统 |

| CN109934024A (zh) * | 2019-03-12 | 2019-06-25 | 深圳忆联信息系统有限公司 | 一种闪存数据加解密优化方法及其系统 |

| CN116743378A (zh) * | 2023-08-11 | 2023-09-12 | 江苏盖睿健康科技有限公司 | 一种加密u盘数据交换的方法 |

Families Citing this family (27)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US20170005993A9 (en) * | 2012-02-08 | 2017-01-05 | Vixs Systems, Inc. | Content access device with programmable interface and methods for use therewith |

| JP2015103890A (ja) * | 2013-11-22 | 2015-06-04 | ソニー株式会社 | コンテンツ受信装置及びコンテンツ受信方法、並びにコンテンツ送信装置及びコンテンツ送信方法 |

| WO2015084797A1 (en) | 2013-12-02 | 2015-06-11 | Mastercard International Incorporated | Method and system for secure tranmission of remote notification service messages to mobile devices without secure elements |

| AU2014391256B2 (en) * | 2013-12-02 | 2017-07-13 | Mastercard International Incorporated | Method and system for generating an advanced storage key in a mobile device without secure elements |

| US10298546B2 (en) * | 2014-03-07 | 2019-05-21 | Toshiba Memory Corporation | Asymmetrical encryption of storage system to protect copyright and personal information |

| EP2978158A1 (en) * | 2014-07-21 | 2016-01-27 | Nxp B.V. | Methods and architecture for encrypting and decrypting data |

| US9852026B2 (en) | 2014-08-06 | 2017-12-26 | Commvault Systems, Inc. | Efficient application recovery in an information management system based on a pseudo-storage-device driver |

| US10275767B2 (en) | 2014-10-21 | 2019-04-30 | Mastercard International Incorporated | Method and system for generating cryptograms for validation in a webservice environment |

| JP5971820B2 (ja) | 2014-12-24 | 2016-08-17 | インターナショナル・ビジネス・マシーンズ・コーポレーションInternational Business Machines Corporation | データを利用する方法及び装置 |

| US10146942B2 (en) * | 2015-02-24 | 2018-12-04 | Dell Products, Lp | Method to protect BIOS NVRAM from malicious code injection by encrypting NVRAM variables and system therefor |

| US9766825B2 (en) | 2015-07-22 | 2017-09-19 | Commvault Systems, Inc. | Browse and restore for block-level backups |

| KR20170020012A (ko) * | 2015-08-13 | 2017-02-22 | 삼성전자주식회사 | 콘텐츠 보안 처리 방법 및 이를 지원하는 전자 장치 |

| JP6394995B2 (ja) * | 2015-12-08 | 2018-09-26 | 京セラドキュメントソリューションズ株式会社 | 画像形成装置 |

| US10296368B2 (en) | 2016-03-09 | 2019-05-21 | Commvault Systems, Inc. | Hypervisor-independent block-level live browse for access to backed up virtual machine (VM) data and hypervisor-free file-level recovery (block-level pseudo-mount) |

| KR102419505B1 (ko) * | 2016-03-09 | 2022-07-08 | 삼성전자주식회사 | 스토리지 디바이스의 인증 방법 및 시스템 |

| CN106570427A (zh) * | 2016-11-08 | 2017-04-19 | 深圳市新国都支付技术有限公司 | 一种Flash加密存储方法及装置 |

| CN108347331B (zh) * | 2017-01-25 | 2021-08-03 | 北京百度网讯科技有限公司 | 车联网系统中T_Box设备与ECU设备进行安全通信的方法与设备 |

| US10740193B2 (en) | 2017-02-27 | 2020-08-11 | Commvault Systems, Inc. | Hypervisor-independent reference copies of virtual machine payload data based on block-level pseudo-mount |

| US11418364B2 (en) * | 2017-06-07 | 2022-08-16 | Combined Conditional Access Development And Support, Llc | Determining a session key using session data |

| US10664352B2 (en) * | 2017-06-14 | 2020-05-26 | Commvault Systems, Inc. | Live browsing of backed up data residing on cloned disks |

| WO2019010421A1 (en) * | 2017-07-07 | 2019-01-10 | Ligatti Jay | SYSTEMS AND METHODS FOR GENERATING SYMMETRIC CRYPTOGRAPHIC KEYS |

| US10540298B2 (en) | 2017-09-28 | 2020-01-21 | Hewlett Packard Enterprise Development Lp | Protected datasets on tape cartridges |

| US10256974B1 (en) * | 2018-04-25 | 2019-04-09 | Blockchain Asics Llc | Cryptographic ASIC for key hierarchy enforcement |

| US20200092263A1 (en) * | 2018-09-14 | 2020-03-19 | Microsoft Technology Licensing, Llc | Secure device-bound edge workload receipt |

| EP3699856A1 (en) * | 2019-02-21 | 2020-08-26 | INL - International Iberian Nanotechnology Laboratory | Tagging of an object |

| KR102651820B1 (ko) * | 2021-12-03 | 2024-03-27 | 주식회사 스패로우 | 기밀 데이터의 보안성을 위한 하이브리드 클라우드 기반 SECaaS 장치 및 방법 |

| CN114697020A (zh) * | 2022-03-17 | 2022-07-01 | 浙江中广电器集团股份有限公司 | 一种电子设备的加密控制方法 |

Citations (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US20030190044A1 (en) * | 2002-04-05 | 2003-10-09 | Akio Higashi | Content using system |

| WO2005043802A1 (en) * | 2003-10-20 | 2005-05-12 | Drm Technologies, Llc | Securing digital content system and method |

| CN101866668A (zh) * | 2009-04-16 | 2010-10-20 | 株式会社东芝 | 记录装置以及内容数据再现系统 |

| CN102427561A (zh) * | 2011-10-24 | 2012-04-25 | 山东泰信电子有限公司 | 一种防止vod节目非法传播共享的方法 |

Family Cites Families (13)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US20060218649A1 (en) | 2005-03-22 | 2006-09-28 | Brickell Ernie F | Method for conditional disclosure of identity information |

| US7613915B2 (en) | 2006-11-09 | 2009-11-03 | BroadOn Communications Corp | Method for programming on-chip non-volatile memory in a secure processor, and a device so programmed |

| JP5204553B2 (ja) * | 2007-06-28 | 2013-06-05 | パナソニック株式会社 | グループ従属端末、グループ管理端末、サーバ、鍵更新システム及びその鍵更新方法 |

| KR20090052199A (ko) | 2007-11-20 | 2009-05-25 | 삼성전자주식회사 | 저장 장치, 상기 저장 장치를 이용하는 단말장치와 그 방법 |

| KR101574618B1 (ko) * | 2008-09-24 | 2015-12-04 | 파나소닉 주식회사 | 기록재생시스템, 기록매체장치 및 기록재생장치 |

| US20100138650A1 (en) | 2008-12-01 | 2010-06-03 | Shin Yuk Kang | Secure communication system, gateway apparatus and its operating method |

| US8510558B2 (en) | 2009-02-17 | 2013-08-13 | Alcatel Lucent | Identity based authenticated key agreement protocol |

| KR101064234B1 (ko) | 2009-05-22 | 2011-09-14 | 이영락 | S/w 보안을 위한 보안키 생성방법 및 이를 적용한 단말장치 |

| CN103038779B (zh) | 2010-03-03 | 2016-03-02 | 松下知识产权经营株式会社 | 安装在记录介质装置中的控制器、记录介质装置、记录介质装置的制造系统、及记录介质装置的制造方法 |

| CN102422301A (zh) | 2010-03-11 | 2012-04-18 | 松下电器产业株式会社 | 记录系统、再现系统、密钥分发服务器、记录装置、记录介质装置、再现装置、记录方法及再现方法 |

| EP2579178A1 (en) * | 2010-06-04 | 2013-04-10 | Panasonic Corporation | Controller, control method, computer program, program recording medium, recording apparatus, and method of manufacturing recording apparatus |

| JP2012043234A (ja) * | 2010-08-20 | 2012-03-01 | Hitachi-Lg Data Storage Inc | 光ディスク、光ディスク記録方法、光ディスク再生方法、光ディスク装置およびストレージシステム |

| US9214184B2 (en) * | 2012-04-10 | 2015-12-15 | Western Digital Technologies, Inc. | Digital rights management system, devices, and methods for binding content to an intelligent storage device |

-

2012

- 2012-05-17 KR KR1020120052576A patent/KR20130140948A/ko not_active Application Discontinuation

-

2013

- 2013-03-14 US US13/803,349 patent/US9325505B2/en active Active

- 2013-04-12 AU AU2013205538A patent/AU2013205538B2/en active Active

- 2013-04-16 NL NL2010643A patent/NL2010643C2/en active

- 2013-04-18 DE DE102013207024A patent/DE102013207024A1/de not_active Withdrawn

- 2013-05-14 TW TW102116946A patent/TW201349013A/zh unknown

- 2013-05-16 JP JP2013103826A patent/JP2013243667A/ja not_active Withdrawn

- 2013-05-17 CN CN2013101832602A patent/CN103427983A/zh active Pending

Patent Citations (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US20030190044A1 (en) * | 2002-04-05 | 2003-10-09 | Akio Higashi | Content using system |

| WO2005043802A1 (en) * | 2003-10-20 | 2005-05-12 | Drm Technologies, Llc | Securing digital content system and method |

| CN101866668A (zh) * | 2009-04-16 | 2010-10-20 | 株式会社东芝 | 记录装置以及内容数据再现系统 |

| CN102427561A (zh) * | 2011-10-24 | 2012-04-25 | 山东泰信电子有限公司 | 一种防止vod节目非法传播共享的方法 |

Cited By (9)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| CN103746805B (zh) * | 2013-12-05 | 2018-01-30 | 数安时代科技股份有限公司 | 外部认证密钥的生成方法和系统 |

| CN109075974A (zh) * | 2016-10-25 | 2018-12-21 | 深圳市汇顶科技股份有限公司 | 指纹算法库与指纹传感器的绑定认证方法及指纹识别系统 |

| CN106973048A (zh) * | 2017-03-21 | 2017-07-21 | 南京云创大数据科技股份有限公司 | 一种在公有云服务平台上安全快速存储智能硬件设备数据的方法 |

| CN106973048B (zh) * | 2017-03-21 | 2020-05-08 | 南京云创大数据科技股份有限公司 | 一种在公有云服务平台上安全快速存储智能硬件设备数据的方法 |

| CN108737412A (zh) * | 2018-05-15 | 2018-11-02 | 福建天晴数码有限公司 | 一种实现数据请求的方法及终端 |

| CN108737412B (zh) * | 2018-05-15 | 2021-06-25 | 福建天晴数码有限公司 | 一种实现数据请求的方法及终端 |

| CN109934024A (zh) * | 2019-03-12 | 2019-06-25 | 深圳忆联信息系统有限公司 | 一种闪存数据加解密优化方法及其系统 |

| CN116743378A (zh) * | 2023-08-11 | 2023-09-12 | 江苏盖睿健康科技有限公司 | 一种加密u盘数据交换的方法 |

| CN116743378B (zh) * | 2023-08-11 | 2023-12-08 | 江苏盖睿健康科技有限公司 | 一种加密u盘数据交换的方法 |

Also Published As

| Publication number | Publication date |

|---|---|

| US9325505B2 (en) | 2016-04-26 |

| JP2013243667A (ja) | 2013-12-05 |

| AU2013205538B2 (en) | 2015-09-24 |

| NL2010643C2 (en) | 2015-01-21 |

| US20130311781A1 (en) | 2013-11-21 |

| KR20130140948A (ko) | 2013-12-26 |

| NL2010643A (en) | 2013-11-20 |

| DE102013207024A1 (de) | 2013-11-21 |

| TW201349013A (zh) | 2013-12-01 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| CN103427983A (zh) | 用于基于存储设备标识符的内容加密和解密的装置和方法 | |

| CN110798315B (zh) | 基于区块链的数据处理方法、装置及终端 | |

| CN103427984B (zh) | 用于使用设备id和用户验证信息来生成安全密钥的装置 | |

| US9342701B1 (en) | Digital rights management system and methods for provisioning content to an intelligent storage | |

| CN101971186B (zh) | 信息泄露防止装置和方法及其程序 | |

| CN101268651B (zh) | 用于流式多媒体内容的权限管理系统 | |

| CN103348623A (zh) | 终端装置、验证装置、密钥分发装置、内容再现方法、密钥分发方法以及计算机程序 | |

| CN104956620B (zh) | 用于验证和密钥交换的方法、装置和计算机可读存储媒体 | |

| CN1910532A (zh) | Drm安全数据的备份和恢复 | |

| CN101262332A (zh) | 用于在移动装置和主机装置之间相互认证的方法和系统 | |

| US9654279B2 (en) | Security module for secure function execution on untrusted platform | |

| US10158613B1 (en) | Combined hidden dynamic random-access devices utilizing selectable keys and key locators for communicating randomized data together with sub-channels and coded encryption keys | |

| CN101651714A (zh) | 下载方法及相关系统和设备 | |

| JP2007241519A (ja) | 携帯端末 | |

| CN1973269A (zh) | 信息取得装置、信息取得方法及信息取得程序 | |

| US20180123789A1 (en) | Apparatus and method for generating a key in a programmable hardware module | |

| US10623384B2 (en) | Combined hidden dynamic random-access devices utilizing selectable keys and key locators for communicating randomized data together with sub-channels and coded encryption keys | |

| CN103583014A (zh) | 终端装置、内容记录系统、标题密钥记录方法及计算机程序 | |

| JP2004048596A (ja) | 携帯通信端末及び情報送受信方法 | |

| JP2017092960A (ja) | セキュリティキーの使用によるデータ暗号化システム | |

| TWI526036B (zh) | 資料安全加密方法、用以加密或認證之資料安全系統及資料載體 | |

| CN116057893A (zh) | 用于安全加密和解密系统的多因素地理围栏系统 | |

| CN101878614B (zh) | 由处理单元记录和恢复加密的内容的方法 | |

| CN202261326U (zh) | 一种对数据进行加密的设备 | |

| CN118114270A (zh) | 数据处理方法、装置、设备、存储介质和计算机程序产品 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| C06 | Publication | ||

| PB01 | Publication | ||

| C10 | Entry into substantive examination | ||

| SE01 | Entry into force of request for substantive examination | ||

| WD01 | Invention patent application deemed withdrawn after publication | ||

| WD01 | Invention patent application deemed withdrawn after publication |

Application publication date: 20131204 |