JP6144108B2 - 装置識別子とユーザ認証情報を基盤としたセキュア鍵生成装置 - Google Patents

装置識別子とユーザ認証情報を基盤としたセキュア鍵生成装置 Download PDFInfo

- Publication number

- JP6144108B2 JP6144108B2 JP2013100918A JP2013100918A JP6144108B2 JP 6144108 B2 JP6144108 B2 JP 6144108B2 JP 2013100918 A JP2013100918 A JP 2013100918A JP 2013100918 A JP2013100918 A JP 2013100918A JP 6144108 B2 JP6144108 B2 JP 6144108B2

- Authority

- JP

- Japan

- Prior art keywords

- memory

- secure key

- storage device

- authentication information

- media

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

- 238000003860 storage Methods 0.000 claims description 203

- 238000004364 calculation method Methods 0.000 claims description 38

- 238000000034 method Methods 0.000 description 52

- 230000002093 peripheral effect Effects 0.000 description 22

- 238000010586 diagram Methods 0.000 description 17

- 238000009795 derivation Methods 0.000 description 13

- 238000005516 engineering process Methods 0.000 description 12

- 230000008569 process Effects 0.000 description 12

- 230000006870 function Effects 0.000 description 11

- 239000004065 semiconductor Substances 0.000 description 8

- 238000012937 correction Methods 0.000 description 5

- 239000000470 constituent Substances 0.000 description 4

- 230000000694 effects Effects 0.000 description 4

- 239000011022 opal Substances 0.000 description 4

- 230000004044 response Effects 0.000 description 4

- 238000012795 verification Methods 0.000 description 4

- 238000004422 calculation algorithm Methods 0.000 description 3

- 230000001419 dependent effect Effects 0.000 description 3

- 238000012545 processing Methods 0.000 description 3

- 239000007787 solid Substances 0.000 description 3

- 238000013459 approach Methods 0.000 description 2

- 230000008859 change Effects 0.000 description 2

- 101000934888 Homo sapiens Succinate dehydrogenase cytochrome b560 subunit, mitochondrial Proteins 0.000 description 1

- 102100025393 Succinate dehydrogenase cytochrome b560 subunit, mitochondrial Human genes 0.000 description 1

- 238000003491 array Methods 0.000 description 1

- 230000005540 biological transmission Effects 0.000 description 1

- 239000000969 carrier Substances 0.000 description 1

- 239000000919 ceramic Substances 0.000 description 1

- 238000004891 communication Methods 0.000 description 1

- 238000013500 data storage Methods 0.000 description 1

- 238000009826 distribution Methods 0.000 description 1

- 230000009977 dual effect Effects 0.000 description 1

- 238000004519 manufacturing process Methods 0.000 description 1

- 238000004806 packaging method and process Methods 0.000 description 1

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/30—Authentication, i.e. establishing the identity or authorisation of security principals

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/30—Authentication, i.e. establishing the identity or authorisation of security principals

- G06F21/31—User authentication

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/50—Monitoring users, programs or devices to maintain the integrity of platforms, e.g. of processors, firmware or operating systems

- G06F21/57—Certifying or maintaining trusted computer platforms, e.g. secure boots or power-downs, version controls, system software checks, secure updates or assessing vulnerabilities

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0861—Generation of secret information including derivation or calculation of cryptographic keys or passwords

- H04L9/0866—Generation of secret information including derivation or calculation of cryptographic keys or passwords involving user or device identifiers, e.g. serial number, physical or biometrical information, DNA, hand-signature or measurable physical characteristics

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F2221/00—Indexing scheme relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/21—Indexing scheme relating to G06F21/00 and subgroups addressing additional information or applications relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/2105—Dual mode as a secondary aspect

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F2221/00—Indexing scheme relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/21—Indexing scheme relating to G06F21/00 and subgroups addressing additional information or applications relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/2107—File encryption

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Theoretical Computer Science (AREA)

- Computer Hardware Design (AREA)

- Software Systems (AREA)

- General Engineering & Computer Science (AREA)

- Physics & Mathematics (AREA)

- General Physics & Mathematics (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Storage Device Security (AREA)

Description

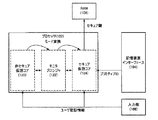

2 ユーザ認証サーバ

10 セキュア鍵生成装置

12 ID演算部

14 認証情報提供部

16 セキュア鍵生成部

20 セキュア鍵生成装置

30 セキュア鍵生成装置

40 記憶装置

100 ホスト装置

102 プロセッサ

104 記憶装置インターフェース

106 RAM

108 入力部

110 システムバス

120 非セキュア仮想コア

122 モニタプロシジャ

124 セキュア仮想コア

200 記憶装置

206 メモリ素子

208 コントローラ

210 ホストインターフェース

212 派生ID演算部

214 セキュア鍵生成部

216 暗号化部

217 ランダムナンバー生成器

262 メモリID

264 暗号化メモリID

304 内部記憶装置

320 補助ロジック

321 暗・復号化エンジン

322 コア

324 レジスタ

325 データパス

1000 メモリシステム

1100 不揮発性メモリ装置

1200 コントローラ

Claims (8)

- 第1記憶装置に格納された第1プリミティブIDを提供され、前記第1プリミティブIDから前記第1記憶装置の固有識別子である第1メディアIDを演算するID演算部と、

ユーザを認証するための認証情報をセキュア鍵生成部に提供する認証情報提供部と、

前記第1メディアID及び前記認証情報を全て用いてセキュア鍵を生成するセキュア鍵生成部を含み、

前記第1プリミティブIDは、前記第1記憶装置に備えられた第1メモリ素子の固有識別子である第1メモリIDを暗号化した第1暗号化メモリIDを含み、

前記ID演算部は、前記第1暗号化メモリIDを前記第1メモリIDに復号化し、前記第1メモリIDから第1メモリ派生IDを演算し、前記第1メモリ派生IDを用いて前記第1メディアIDを演算するセキュア鍵生成装置。 - 前記第1プリミティブIDは、前記第1メディアID演算に用いる一つ以上の識別用データであり、前記第1メディアIDとは異なるデータである請求項1に記載のセキュア鍵生成装置。

- 前記第1プリミティブIDは、前記第1記憶装置に備えられた第1コントローラの固有識別子である第1コントローラIDを含み、

前記ID演算部は、前記第1コントローラID及び前記第1メモリ派生IDを全て用いて前記第1メディアIDを演算する請求項1に記載のセキュア鍵生成装置。 - 前記認証情報提供部は、前記ユーザから前記認証情報を入力され、

前記セキュア鍵生成部は、前記第1メディアIDとユーザから入力された認証情報を全て用いて前記セキュア鍵を生成する請求項1に記載のセキュア鍵生成装置。 - 記憶装置に格納されたプリミティブIDを提供され、プロセッサに提供する記憶装置インターフェースと、

前記プリミティブIDから前記記憶装置の固有識別子であるメディアIDを演算し、前記メディアID及びユーザを認証するための認証情報を全て用いてセキュア鍵を生成するプロセッサを含み、

前記プリミティブIDは、前記記憶装置に備えられた第1メモリ素子の固有識別子である第1メモリIDを暗号化した第1暗号化メモリIDを含み、

前記プロセッサは、前記第1暗号化メモリIDを前記第1メモリIDに復号化し、前記第1メモリIDから第1メモリ派生IDを演算し、前記第1メモリ派生IDを用いて前記メディアIDを演算するセキュア鍵生成装置。 - メモリ素子の固有識別子であるメモリID及び前記メモリIDを暗号化した暗号化メモリIDを格納するメモリ素子と、

ホスト装置からユーザを認証するための認証情報を提供され、セキュア鍵生成部に提供し、前記ホスト装置からコンテンツを提供され、暗号化部に提供するホストインターフェースと、

前記メモリ素子から前記暗号化メモリIDを読み込み、前記暗号化メモリIDを復号化して前記メモリIDを取得し、前記メモリIDを用いて前記メモリ素子の他の固有識別子であるメモリ派生IDを生成する派生ID演算部と、

前記認証情報及び前記前記メモリ派生IDを全て用いてセキュア鍵を生成するセキュア鍵生成部と、

前記セキュア鍵を用いて前記コンテンツを暗号化して前記メモリ素子に格納する暗号化部を含む記憶装置。 - 前記認証情報は、SDカード規格(SD Card Standard)コマンドのパラメータとして含まれて前記ホスト装置から提供される請求項6に記載の記憶装置。

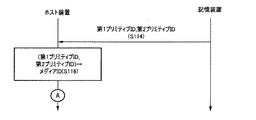

- 記憶装置をセキュア鍵生成装置に電気的に接続し、

前記セキュア鍵生成装置が前記記憶装置に格納されたプリミティブIDを提供され、前記プリミティブIDから前記記憶装置の固有識別子であるメディアIDを演算し、

前記セキュア鍵生成装置がユーザから前記ユーザを認証するための認証情報を直接入力されるか、またはネットワークを介して接続された他の装置から前記認証情報を提供され、

前記セキュア鍵生成装置が前記メディアID及び前記認証情報を全て用いてセキュア鍵を生成することを含み、

前記プリミティブIDは、前記記憶装置に備えられた第1メモリ素子の固有識別子である第1メモリIDを暗号化した第1暗号化メモリIDを含み、

前記演算は、前記第1暗号化メモリIDを前記第1メモリIDに復号化し、前記第1メモリIDから第1メモリ派生IDを演算し、前記第1メモリ派生IDを用いて前記メディアIDを演算するセキュア鍵の生成方法。

Applications Claiming Priority (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| KR1020120055527A KR101959738B1 (ko) | 2012-05-24 | 2012-05-24 | 장치 식별자와 사용자 인증 정보에 기반한 보안 키 생성 장치 |

| KR10-2012-0055527 | 2012-05-24 |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2013247676A JP2013247676A (ja) | 2013-12-09 |

| JP2013247676A5 JP2013247676A5 (ja) | 2016-06-30 |

| JP6144108B2 true JP6144108B2 (ja) | 2017-06-07 |

Family

ID=48626571

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2013100918A Active JP6144108B2 (ja) | 2012-05-24 | 2013-05-13 | 装置識別子とユーザ認証情報を基盤としたセキュア鍵生成装置 |

Country Status (8)

| Country | Link |

|---|---|

| US (1) | US9135417B2 (ja) |

| JP (1) | JP6144108B2 (ja) |

| KR (1) | KR101959738B1 (ja) |

| CN (1) | CN103427984B (ja) |

| AU (1) | AU2013205529A1 (ja) |

| DE (1) | DE102013105248A1 (ja) |

| NL (1) | NL2010681C2 (ja) |

| TW (1) | TWI581630B (ja) |

Families Citing this family (43)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| CA2883313C (en) * | 2012-08-30 | 2020-06-16 | Los Alamos National Security, Llc | Multi-factor authentication using quantum communication |

| US9064109B2 (en) | 2012-12-20 | 2015-06-23 | Intel Corporation | Privacy enhanced key management for a web service provider using a converged security engine |

| CN104756120B (zh) * | 2013-03-27 | 2019-04-23 | 爱迪德技术有限公司 | 存储和访问数据 |

| US10192054B2 (en) * | 2013-09-13 | 2019-01-29 | Intel Corporation | Automatic pairing of IO devices with hardware secure elements |

| JP5750497B2 (ja) | 2013-12-11 | 2015-07-22 | 株式会社アイキュエス | アクセス制御装置、プログラム及びアクセス制御システム |

| US9836637B2 (en) | 2014-01-15 | 2017-12-05 | Google Llc | Finger print state integration with non-application processor functions for power savings in an electronic device |

| CN104065653B (zh) * | 2014-06-09 | 2015-08-19 | 北京石盾科技有限公司 | 一种交互式身份验证方法、装置、系统和相关设备 |

| US10061667B2 (en) * | 2014-06-30 | 2018-08-28 | Hitachi, Ltd. | Storage system for a memory control method |

| WO2016018028A1 (en) | 2014-07-31 | 2016-02-04 | Samsung Electronics Co., Ltd. | Device and method of setting or removing security on content |

| KR20160016522A (ko) * | 2014-07-31 | 2016-02-15 | 삼성전자주식회사 | 콘텐츠를 암호화/복호화하는 디바이스 및 방법 |

| US10482558B2 (en) * | 2014-08-11 | 2019-11-19 | Waltz, Inc. | Interactive image-based communication using image coding |

| GB2531844B (en) | 2014-10-31 | 2019-06-26 | Hewlett Packard Development Co | Hardware-protective data processing systems and methods using an application executing in a secure domain |

| US9626531B2 (en) | 2014-11-18 | 2017-04-18 | Intel Corporation | Secure control of self-encrypting storage devices |

| JP5971820B2 (ja) | 2014-12-24 | 2016-08-17 | インターナショナル・ビジネス・マシーンズ・コーポレーションInternational Business Machines Corporation | データを利用する方法及び装置 |

| CN104598793A (zh) * | 2015-01-08 | 2015-05-06 | 百度在线网络技术(北京)有限公司 | 一种指纹认证方法和装置 |

| US10318720B2 (en) * | 2015-07-02 | 2019-06-11 | Gn Hearing A/S | Hearing device with communication logging and related method |

| CN106897640B (zh) * | 2015-12-18 | 2024-02-02 | 深圳市振华微电子有限公司 | 管用分离的计算机加密锁 |

| WO2017101122A1 (zh) * | 2015-12-18 | 2017-06-22 | 深圳市振华微电子有限公司 | 管用分离的计算机加密锁 |

| US10944727B2 (en) * | 2016-03-14 | 2021-03-09 | Airwatch Llc | System and method to secure the streaming of media to a valid client |

| CN105812125B (zh) * | 2016-03-28 | 2019-01-11 | 北京信安世纪科技股份有限公司 | 私钥的生成方法及装置 |

| EP3379445A1 (en) * | 2017-03-22 | 2018-09-26 | Wincor Nixdorf International GmbH | System and method to generate encryption keys based on information of peripheral devices |

| CN108694333B (zh) * | 2017-04-07 | 2021-11-19 | 华为技术有限公司 | 用户信息处理方法及装置 |

| US10929572B2 (en) * | 2017-04-10 | 2021-02-23 | Nyquist Semiconductor Limited | Secure data storage device with security function implemented in a data security bridge |

| KR101809974B1 (ko) | 2017-05-22 | 2017-12-19 | 주식회사 에프엔에스벨류 | 다중 사용자의 인증요소를 조합하여 보안키를 생성하는 보안인증시스템 및 보안인증방법 |

| KR101809976B1 (ko) | 2017-05-22 | 2017-12-18 | 전승주 | 다중 사용자의 인증요소를 조합하여 보안키를 생성하는 보안인증방법 |

| WO2019010421A1 (en) | 2017-07-07 | 2019-01-10 | Ligatti Jay | SYSTEMS AND METHODS FOR GENERATING SYMMETRIC CRYPTOGRAPHIC KEYS |

| US11075820B2 (en) * | 2017-12-20 | 2021-07-27 | Cisco Technology, Inc. | Automatically detecting authorized remote administration sessions in a network monitoring system |

| TWI641966B (zh) * | 2018-01-15 | 2018-11-21 | 群聯電子股份有限公司 | 記憶體儲存系統、主機系統驗證方法及記憶體儲存裝置 |

| CN110069934B (zh) * | 2018-01-23 | 2022-12-13 | 群联电子股份有限公司 | 存储器存储系统、主机系统验证方法及存储器存储装置 |

| US10853457B2 (en) | 2018-02-06 | 2020-12-01 | Didi Research America, Llc | System and method for program security protection |

| US11144620B2 (en) * | 2018-06-26 | 2021-10-12 | Counseling and Development, Inc. | Systems and methods for establishing connections in a network following secure verification of interested parties |

| KR102556091B1 (ko) * | 2018-10-04 | 2023-07-14 | 삼성전자주식회사 | 보안 정보의 주입을 위한 장치 및 방법 |

| KR102263877B1 (ko) * | 2018-12-18 | 2021-06-14 | 시큐리티플랫폼 주식회사 | 디바이스 고유암호키 생성기 및 방법 |

| CN110008718A (zh) * | 2019-03-01 | 2019-07-12 | 同盾控股有限公司 | 一种图像处理方法及终端 |

| CN110784313A (zh) * | 2019-09-25 | 2020-02-11 | 苏州浪潮智能科技有限公司 | 一种密钥的保护方法、设备以及存储介质 |

| JP2021077208A (ja) * | 2019-11-12 | 2021-05-20 | キオクシア株式会社 | ストレージ装置 |

| US11824841B2 (en) * | 2020-08-18 | 2023-11-21 | T-Mobile Usa, Inc. | Secure transport session resumption for constrained devices |

| US11899805B2 (en) * | 2020-09-11 | 2024-02-13 | IDEMIA National Security Solutions LLC | Limiting video surveillance collection to authorized uses |

| CN112532391B (zh) * | 2020-11-05 | 2022-08-05 | 成都芯通软件有限公司 | 一种基于fpga-id的数字产品软硬协同加密方法 |

| CN113079001B (zh) * | 2021-03-08 | 2023-03-10 | 北京忆芯科技有限公司 | 密钥更新方法、信息处理设备及密钥更新装置 |

| CN113486399B (zh) * | 2021-07-14 | 2023-03-24 | 上海瓶钵信息科技有限公司 | 基于risc-v架构的数据存储方法及系统 |

| CN115174106A (zh) * | 2022-06-30 | 2022-10-11 | 中国联合网络通信集团有限公司 | 云服务认证方法、装置、设备及存储介质 |

| CN117527409A (zh) * | 2023-12-04 | 2024-02-06 | 北京弗莱特智能软件开发有限公司 | 数据加密的方法、个人网关设备端及数据加密系统 |

Family Cites Families (35)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP4268690B2 (ja) | 1997-03-26 | 2009-05-27 | ソニー株式会社 | 認証システムおよび方法、並びに認証方法 |

| US7861312B2 (en) | 2000-01-06 | 2010-12-28 | Super Talent Electronics, Inc. | MP3 player with digital rights management |

| US20030053629A1 (en) | 2001-09-14 | 2003-03-20 | Koninklijke Philips Electronics N.V. | USB authentication interface |

| MXPA04002721A (es) | 2001-09-27 | 2004-07-05 | Matsushita Electric Ind Co Ltd | Un dispositivo de cifrado, un dispositivo de descifrado, un dispositivo de generacion de claves secretas, un sistema de proteccion de derechos de autor y un dispositivo de comunicacion cifrada. |

| WO2004019552A1 (en) * | 2002-08-20 | 2004-03-04 | Koninklijke Philips Electronics N.V. | Mobile network authentication for protecting stored content |

| JP2004139433A (ja) * | 2002-10-18 | 2004-05-13 | Toshiba Corp | 端末装置とこの装置で使用する記録媒体、及びコンテンツ管理システムとその管理サーバ |

| JP2004201038A (ja) * | 2002-12-18 | 2004-07-15 | Internatl Business Mach Corp <Ibm> | データ記憶装置、これを搭載した情報処理装置及びそのデータ処理方法並びにプログラム |

| JP2004246866A (ja) * | 2003-01-21 | 2004-09-02 | Toshiba Corp | 記憶装置、データ等書き込み装置及び書き込み方法 |

| US7596703B2 (en) | 2003-03-21 | 2009-09-29 | Hitachi, Ltd. | Hidden data backup and retrieval for a secure device |

| GB2404487A (en) | 2003-07-31 | 2005-02-02 | Sony Uk Ltd | Access control for digital storage medium content |

| JP2005165735A (ja) * | 2003-12-03 | 2005-06-23 | Seiko Epson Corp | データ保護方法及びその装置 |

| JP4314986B2 (ja) * | 2003-12-08 | 2009-08-19 | ソニー株式会社 | 記録再生装置、記録再生方法 |

| JP2006041737A (ja) | 2004-07-23 | 2006-02-09 | Toshiba Corp | コンテンツ利用方法及びプログラム |

| JP2006295872A (ja) * | 2005-03-18 | 2006-10-26 | Matsushita Electric Ind Co Ltd | 機器固有鍵の生成方法、これを用いた機密情報処理機能を備えた機密情報lsi、これを搭載したホスト機器、これに用いられる認証機能付き記録媒体、および認証機能を備えた記録媒体付き携帯端末 |

| KR100800295B1 (ko) | 2005-04-11 | 2008-02-04 | 한국전자통신연구원 | 라이센스 데이터 구조를 구비한 컴퓨터 판독가능한 기록매체 및 라이센스 발급 방법 |

| JP2007013440A (ja) | 2005-06-29 | 2007-01-18 | Toshiba Corp | メディア鍵生成方法、メディア鍵生成装置、再生装置、及び記録再生装置 |

| CN101310287B (zh) * | 2005-11-18 | 2010-11-03 | 松下电器产业株式会社 | 记录再生装置、通信装置、程序、系统lsi |

| US7945776B1 (en) | 2006-09-29 | 2011-05-17 | Emc Corporation | Securing a passphrase |

| KR20080069782A (ko) | 2007-01-24 | 2008-07-29 | 삼성전자주식회사 | 사용자 제작 개인 컨텐츠의 보안 키 관리 방법 및 그시스템 |

| US8296834B2 (en) | 2007-08-02 | 2012-10-23 | Deluxe Corporation | Secure single-sign-on portal system |

| EP2031681A1 (en) | 2007-08-31 | 2009-03-04 | The Technical University of Denmark | Horizontally graded structures for electrochemical and electronic devices |

| US8347112B2 (en) * | 2008-05-08 | 2013-01-01 | Texas Instruments Incorporated | Encryption/decryption engine with secure modes for key decryption and key derivation |

| JP2010092202A (ja) * | 2008-10-07 | 2010-04-22 | Buffalo Inc | Usbインタフェースを用いた記憶装置 |

| US9032535B2 (en) * | 2009-12-31 | 2015-05-12 | Sandisk Technologies Inc. | Storage device and method for providing a scalable content protection system |

| US20110219427A1 (en) | 2010-03-04 | 2011-09-08 | RSSBus, Inc. | Smart Device User Authentication |

| KR20110102165A (ko) * | 2010-03-08 | 2011-09-16 | 한국전자통신연구원 | 보안 모드 및 일반 모드를 지원하는 무선 보안 태그 및 무선 보안 리더 |

| US8587409B2 (en) * | 2010-03-08 | 2013-11-19 | Electronics And Telecommunications Research Institute | Radio security leader controlling operation mode, and radio security tag supporting security mode and normal mode |

| JP5565040B2 (ja) * | 2010-03-30 | 2014-08-06 | 富士通株式会社 | 記憶装置、データ処理装置、登録方法、及びコンピュータプログラム |

| US8788842B2 (en) * | 2010-04-07 | 2014-07-22 | Apple Inc. | System and method for content protection based on a combination of a user PIN and a device specific identifier |

| US20110319056A1 (en) * | 2010-06-29 | 2011-12-29 | Enterproid Hk Ltd | Remote access to a mobile device |

| US20120042173A1 (en) * | 2010-08-12 | 2012-02-16 | Condel International Technologies Inc. | Digital Content and Right Object Management Systems and Methods |

| JP2012084071A (ja) * | 2010-10-14 | 2012-04-26 | Toshiba Corp | デジタルコンテンツの保護方法、復号方法、再生装置、記憶媒体、暗号装置 |

| US20120101623A1 (en) | 2010-10-22 | 2012-04-26 | Best Wise International Computing Co., Ltd. | Encryption Method of Digital Data, Decryption Method of Encrypted Digital Data, Manufacturing System of Storage Apparatus and Manufacturing Method Thereof |

| JP2014524060A (ja) * | 2011-05-16 | 2014-09-18 | パナソニック株式会社 | 重複判定装置及び重複管理システム |

| US20120303974A1 (en) * | 2011-05-25 | 2012-11-29 | Condel International Technologies Inc. | Secure Removable Media and Method for Managing the Same |

-

2012

- 2012-05-24 KR KR1020120055527A patent/KR101959738B1/ko active IP Right Grant

-

2013

- 2013-03-13 US US13/798,475 patent/US9135417B2/en active Active

- 2013-04-12 AU AU2013205529A patent/AU2013205529A1/en not_active Abandoned

- 2013-04-22 NL NL2010681A patent/NL2010681C2/en active

- 2013-05-13 JP JP2013100918A patent/JP6144108B2/ja active Active

- 2013-05-17 TW TW102117463A patent/TWI581630B/zh active

- 2013-05-23 DE DE102013105248A patent/DE102013105248A1/de active Pending

- 2013-05-24 CN CN201310196937.6A patent/CN103427984B/zh active Active

Also Published As

| Publication number | Publication date |

|---|---|

| NL2010681C2 (en) | 2015-04-29 |

| CN103427984A (zh) | 2013-12-04 |

| US9135417B2 (en) | 2015-09-15 |

| CN103427984B (zh) | 2018-04-06 |

| TW201349850A (zh) | 2013-12-01 |

| KR20130140968A (ko) | 2013-12-26 |

| AU2013205529A1 (en) | 2013-12-12 |

| US20130318358A1 (en) | 2013-11-28 |

| KR101959738B1 (ko) | 2019-03-19 |

| JP2013247676A (ja) | 2013-12-09 |

| TWI581630B (zh) | 2017-05-01 |

| NL2010681A (en) | 2013-11-26 |

| DE102013105248A1 (de) | 2013-11-28 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP6144108B2 (ja) | 装置識別子とユーザ認証情報を基盤としたセキュア鍵生成装置 | |

| NL2010643C2 (en) | Apparatus and method for content encryption and decrytion based on storage device id. | |

| US9258111B2 (en) | Memory device which protects secure data, method of operating the memory device, and method of generating authentication information | |

| US9792439B2 (en) | Method and system for securely updating firmware in a computing device | |

| KR101657613B1 (ko) | 보안 저장 장치에 저장된 디지털 컨텐츠의 백업 | |

| TWI514187B (zh) | 提供儲存裝置上防有毒軟體保護之系統與方法 | |

| KR100792287B1 (ko) | 자체 생성한 암호화키를 이용한 보안방법 및 이를 적용한보안장치 | |

| TWI514186B (zh) | 用以設定保護平台免受惡意軟體之政策的使用者可控制平台層級觸發技術 | |

| KR20220091578A (ko) | 메모리 서브시스템에 대한 암호화 키의 위임 | |

| CN113434853A (zh) | 一种将固件烧录至存储设备的方法及控制器 | |

| KR20120007012A (ko) | 콘텐츠의 적응적 보호를 위한 메모리 장치 및 방법 | |

| WO2013095574A1 (en) | Method and apparatus to using storage devices to implement digital rights management protection | |

| WO2013095573A1 (en) | Activation and monetization of features built into storage subsystems using a trusted connect service back end infrastructure | |

| US20220191015A1 (en) | Single-use password generation | |

| CN113545021B (zh) | 预先授权设备的注册 | |

| KR20130050696A (ko) | 메모리 시스템 | |

| KR20210089486A (ko) | 키를 안전하게 관리하기 위한 장치 및 방법 | |

| US20230179418A1 (en) | Storage controller and method of operating electronic system | |

| JP2010257045A5 (ja) | ||

| CN114091027B (zh) | 信息配置方法、数据访问方法及相关装置、设备 | |

| KR20130049542A (ko) | 메모리 소자 및 이를 포함하는 메모리 시스템 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| RD04 | Notification of resignation of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7424 Effective date: 20141226 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20160511 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20160511 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20161109 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20161226 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20170327 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20170410 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20170510 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6144108 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |