JP2005267602A - ディスクボリュームに対するよりきめ細かくより効率の良い書き込み保護 - Google Patents

ディスクボリュームに対するよりきめ細かくより効率の良い書き込み保護 Download PDFInfo

- Publication number

- JP2005267602A JP2005267602A JP2004307581A JP2004307581A JP2005267602A JP 2005267602 A JP2005267602 A JP 2005267602A JP 2004307581 A JP2004307581 A JP 2004307581A JP 2004307581 A JP2004307581 A JP 2004307581A JP 2005267602 A JP2005267602 A JP 2005267602A

- Authority

- JP

- Japan

- Prior art keywords

- volume

- storage system

- write

- storage

- offset

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Withdrawn

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F3/00—Input arrangements for transferring data to be processed into a form capable of being handled by the computer; Output arrangements for transferring data from processing unit to output unit, e.g. interface arrangements

- G06F3/06—Digital input from, or digital output to, record carriers, e.g. RAID, emulated record carriers or networked record carriers

- G06F3/0601—Interfaces specially adapted for storage systems

- G06F3/0628—Interfaces specially adapted for storage systems making use of a particular technique

- G06F3/0629—Configuration or reconfiguration of storage systems

- G06F3/0637—Permissions

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/70—Protecting specific internal or peripheral components, in which the protection of a component leads to protection of the entire computer

- G06F21/78—Protecting specific internal or peripheral components, in which the protection of a component leads to protection of the entire computer to assure secure storage of data

- G06F21/80—Protecting specific internal or peripheral components, in which the protection of a component leads to protection of the entire computer to assure secure storage of data in storage media based on magnetic or optical technology, e.g. disks with sectors

- G06F21/805—Protecting specific internal or peripheral components, in which the protection of a component leads to protection of the entire computer to assure secure storage of data in storage media based on magnetic or optical technology, e.g. disks with sectors using a security table for the storage sub-system

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F3/00—Input arrangements for transferring data to be processed into a form capable of being handled by the computer; Output arrangements for transferring data from processing unit to output unit, e.g. interface arrangements

- G06F3/06—Digital input from, or digital output to, record carriers, e.g. RAID, emulated record carriers or networked record carriers

- G06F3/0601—Interfaces specially adapted for storage systems

- G06F3/0602—Interfaces specially adapted for storage systems specifically adapted to achieve a particular effect

- G06F3/062—Securing storage systems

- G06F3/0623—Securing storage systems in relation to content

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F3/00—Input arrangements for transferring data to be processed into a form capable of being handled by the computer; Output arrangements for transferring data from processing unit to output unit, e.g. interface arrangements

- G06F3/06—Digital input from, or digital output to, record carriers, e.g. RAID, emulated record carriers or networked record carriers

- G06F3/0601—Interfaces specially adapted for storage systems

- G06F3/0668—Interfaces specially adapted for storage systems adopting a particular infrastructure

- G06F3/0671—In-line storage system

- G06F3/0683—Plurality of storage devices

- G06F3/0689—Disk arrays, e.g. RAID, JBOD

Landscapes

- Engineering & Computer Science (AREA)

- Theoretical Computer Science (AREA)

- Physics & Mathematics (AREA)

- General Engineering & Computer Science (AREA)

- General Physics & Mathematics (AREA)

- Computer Security & Cryptography (AREA)

- Human Computer Interaction (AREA)

- Computer Hardware Design (AREA)

- Software Systems (AREA)

- Storage Device Security (AREA)

- Information Retrieval, Db Structures And Fs Structures Therefor (AREA)

Abstract

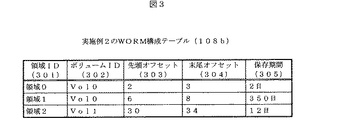

【解決手段】ストレージシステムはボリュームが表現されるストレージ媒体、ストレージシステムを制御するディスクコントローラ、及び次回書き込みポインタを使用してボリュームの複数の領域のどれが書き込み保護されているか表示する複数のエントリーを有するWORM(追記型)構成テーブルを持つことにより、保護される領域を管理することにより実現する。また、WORM構成テーブルのエントリーは、それぞれ先頭オフセットと末尾オフセットを使用して定義されるボリュームの書き込み保護領域を表示することも可能とする。

【選択図】図1

Description

本発明は以下に述べる種々の実施例を提供する。しかしながら、本発明はここで述べる実施例に限定されるものでなく、当業者に知られているか、当業者が知ることになるであろう他の実施例に拡張できることに注意願いたい。

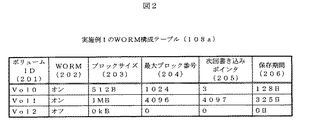

5)次回書き込みポインタ(205)。次回書き込みポインタはブロック番号を有しており、ホストが次回書き込みポインタによって指示されるブロック番号とボリュームの最大ブロック番号の間でデータを読み出し及び書き込むことができることを示す。一方ホストはブロック番号の始め即ち“0”と、次回書き込みポインタによって指示されるブロック番号マイナス1との間にはいかなるデータも書き込むことができない。図8は上述のように次回書き込みポインタを使用する例を示している。“Vol0”と名づけられたボリュームは0から1024までのディスクブロックを有しており、次回書き込みポインタは“3”を表示している。従ってブロック0とブロック2の間の領域は読み出し専用領域で、他の領域は読み出し及び書き込み領域となる。

本発明は好適な実施例の観点から述べられてきたが、本発明の精神と範囲から逸脱することなく数多くの変形例が可能であることは明らかであろう。このようなすべての変形例は添付する特許請求の範囲に含まれるものと意図される。

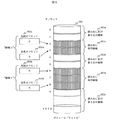

101b ホストB

102 管理コンソール

104 ストレージシステム

105 インタフェース

106 ディスクコントローラ

107 キャッシュメモリ

108 WORM構成テーブル

109a ボリューム“Vol0”

109b ボリューム“Vol1”

109c ボリューム“Vol2”

110 内部タイマー

201 ボリュームID、Vol0、Vol1、Vol2

202 WORM、オン、オン、オフ

203 ブロックサイズ、512B、1MB、0kB

204 最大ブロック番号

205 次回書き込みポインタ

206 保存期間、128日、325日、0日

Claims (17)

- ボリュームが展開されるストレージ媒体と、

ストレージシステムを制御するディスクコントローラと、

次回書き込みポインタの使用により前記ボリュームの複数の領域のどれが書き込み保護されているかを表示する複数のエントリーを有するWORM(追記型)構成テーブルと、を有することを特徴とする、ストレージシステムのボリュームに保存されるデータを保護するためのストレージシステム。 - 前記エントリーは、前記ボリュームがWORM使用可能かどうかを表示することを特徴とする、請求項1のストレージシステム。

- 前記エントリーは、前記ボリュームの前記領域の各々のサイズを表示することを特徴とする、請求項1のストレージシステム。

- 前記エントリーは、前記ボリュームがWORM使用可能かどうか表示することを特徴とする、請求項1のストレージシステム。

- 前記領域は、それぞれブロック番号によって特定可能な前記ボリュームのストレージブロックであり、

前記ボリュームのブロック番号は該ボリュームの第一のストレージ位置に対応して0で始まり、該ボリュームの最後のストレージ位置に到達するまで1ずつ増加する、

ことを特徴とする、請求項1のストレージシステム。 - 前記次回書き込みポインタはデータを書き込むことができるストレージ位置のブロック番号を有し、

前記次回書き込みポインタは該次回書き込みポインタの該ブロック番号よりも小さいブロック番号を有するブロックにデータを書き込むことができないことを示す、

ことを特徴とする、請求項5のストレージシステム。 - 前記エントリーは、前記領域の各々の保存期間を表示することを特徴とする、請求項1のストレージシステム。

- 請求項1に於いて更に、前記保存期間を計るために使用される内部クロックを有することを特徴とするストレージシステム。

- 請求項1に於いて更に、前記WORM構成テーブルのエントリーの生成や削除を可能にする管理コンソールを有することを特徴とするストレージシステム。

- 前記ディスクコントローラは、ホストからの書き込み要求に応答して、該書き込み要求によって指定されるオフセットが前記次回書き込みポインタにより指示されるオフセットよりも大きいかどうかをチェックし、該書き込み要求によって指定される該オフセットが該次回書き込みポインタにより指示される該オフセットよりも大きくない場合は該ホストにエラーメッセージを送信することを特徴とする、請求項1のストレージシステム。

- ボリュームが展開されるストレージ媒体と、

ストレージシステムを制御するディスクコントローラと、

各々が先頭オフセットと末尾オフセットを用いて定義される前記ボリュームの書き込み保護された領域を表示する複数のエントリーを有するWORM(追記型)構成テーブルと、

を有することを特徴とする、ストレージシステムのボリュームに保存されるデータを保護するためのストレージシステム。 - 前記ボリュームは複数のブロックを含み、該ブロックの少なくとも一つは各領域に含まれ、

前記ボリュームの各ブロックはブロック番号で特定可能であり、

前記ボリュームのブロック番号は該ボリュームの第一のストレージ位置に対応して0で始まり、該ボリュームの最後のストレージ位置に到達するまで1ずつ増加すること、

を特徴とする、請求項11のストレージシステム。 - 前記先頭オフセットは書き込み保護領域の開始するストレージ位置のブロック番号を有し、前記末尾オフセットは前記書き込み保護領域の終わりのストレージ位置のブロック番号を有し、

前記先頭及び末尾オフセットの間のブロック番号に対応するブロックにはデータを書き込むことができない、

ことを特徴とする、請求項12のストレージシステム。 - 前記エントリーは前記領域の各々の保存期間を表示することを特徴とする、請求項11のストレージシステム。

- 請求項11に於いて更に、前記保存期間を計るために使用される内部クロックを有することを特徴とするストレージシステム。

- 請求項11に於いて更に、前記WORM構成テーブルのエントリーの生成や削除を可能にする管理コンソールを有することを特徴とするストレージシステム。

- 前記ディスクコントローラは、ホストからの書き込み要求に応答して、該書き込み要求によって指定されるオフセットが前記先頭オフセットよりも小さいか又は前記末尾オフセットよりも大きいかどうかをチェックすることを特徴とする、請求項11のストレージシステム。

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US10/800,737 US7162602B2 (en) | 2004-03-16 | 2004-03-16 | More granular and more efficient write protection for disk volumes |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2005267602A true JP2005267602A (ja) | 2005-09-29 |

| JP2005267602A5 JP2005267602A5 (ja) | 2007-10-18 |

Family

ID=34987708

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2004307581A Withdrawn JP2005267602A (ja) | 2004-03-16 | 2004-10-22 | ディスクボリュームに対するよりきめ細かくより効率の良い書き込み保護 |

Country Status (2)

| Country | Link |

|---|---|

| US (1) | US7162602B2 (ja) |

| JP (1) | JP2005267602A (ja) |

Cited By (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2007183703A (ja) * | 2006-01-04 | 2007-07-19 | Hitachi Ltd | データの改竄を防止する記憶装置 |

| US7571350B2 (en) | 2006-02-14 | 2009-08-04 | Hitachi, Ltd. | Storage system and recovery method thereof |

| US7685390B2 (en) | 2006-11-02 | 2010-03-23 | Hitachi, Ltd. | Storage system |

| US8046531B2 (en) | 2009-03-10 | 2011-10-25 | Hitachi, Ltd. | Storage apparatus, management apparatus, and method of controlling storage apparatus |

| KR20180040178A (ko) * | 2016-10-11 | 2018-04-20 | 임장식 | 하드디스크나 ssd 기반의 worm 저장장치에서 실시간으로 위변조를 방지하는 데이터 기록 방법 |

Families Citing this family (12)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US7337360B2 (en) * | 1999-10-19 | 2008-02-26 | Idocrase Investments Llc | Stored memory recovery system |

| US6594780B1 (en) | 1999-10-19 | 2003-07-15 | Inasoft, Inc. | Operating system and data protection |

| JP4624732B2 (ja) * | 2003-07-16 | 2011-02-02 | パナソニック株式会社 | アクセス方法 |

| JP2006127106A (ja) * | 2004-10-28 | 2006-05-18 | Hitachi Ltd | ストレージシステム及びその制御方法 |

| GB0511919D0 (en) * | 2005-06-11 | 2005-07-20 | Ibm | Device permitting partial disabling of information retrievability on worm media |

| US7265928B2 (en) * | 2006-01-24 | 2007-09-04 | Imation Corp. | Data storage cartridge with worm write-protection |

| JP4800046B2 (ja) * | 2006-01-31 | 2011-10-26 | 株式会社日立製作所 | ストレージシステム |

| JP2008009485A (ja) * | 2006-06-27 | 2008-01-17 | Fujitsu Ltd | 仮想ストレージ制御装置及び仮想ストレージ制御プログラム |

| DE102006052173B4 (de) * | 2006-11-02 | 2023-06-01 | Fast Lta Gmbh | Schreibschutzverfahren und -vorrichtung für wenigstens eine Speichereinrichtung mit wahlfreiem Zugriff |

| US8413253B2 (en) * | 2009-12-30 | 2013-04-02 | Intel Corporation | Protecting persistent secondary platform storage against attack from malicious or unauthorized programs |

| CN102184143B (zh) * | 2011-04-25 | 2013-08-14 | 深圳市江波龙电子有限公司 | 一种存储设备数据的保护方法、装置及系统 |

| WO2016068981A1 (en) * | 2014-10-31 | 2016-05-06 | Hewlett Packard Enterprise Development Lp | Systems and methods for restricting write access to non-volatile memory |

Family Cites Families (14)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US18878A (en) * | 1857-12-15 | Curtain-eixttjbe | ||

| US4974156A (en) * | 1988-05-05 | 1990-11-27 | International Business Machines | Multi-level peripheral data storage hierarchy with independent access to all levels of the hierarchy |

| US5491807A (en) * | 1989-03-20 | 1996-02-13 | International Business Machines Corporation | System and method for worm volume management of new and updated data files using variable threshold block addresses |

| EP0389399A3 (en) * | 1989-03-20 | 1993-01-20 | International Business Machines Corporation | Directory structure for worm optical media |

| US5247658A (en) | 1989-10-31 | 1993-09-21 | Microsoft Corporation | Method and system for traversing linked list record based upon write-once predetermined bit value of secondary pointers |

| US5043967A (en) * | 1990-08-20 | 1991-08-27 | International Business Machines Corporation | Structured data storage method and medium |

| US5321824A (en) * | 1991-04-22 | 1994-06-14 | International Business Machines Corporation | Accessing last recorded data in a continuation chain |

| US5790848A (en) * | 1995-02-03 | 1998-08-04 | Dex Information Systems, Inc. | Method and apparatus for data access and update in a shared file environment |

| US7392234B2 (en) * | 1999-05-18 | 2008-06-24 | Kom, Inc. | Method and system for electronic file lifecycle management |

| US6370534B1 (en) * | 1999-06-01 | 2002-04-09 | Pliant Technologies, Inc. | Blocking techniques for data storage |

| US6542971B1 (en) * | 2001-04-23 | 2003-04-01 | Nvidia Corporation | Memory access system and method employing an auxiliary buffer |

| US6912645B2 (en) | 2001-07-19 | 2005-06-28 | Lucent Technologies Inc. | Method and apparatus for archival data storage |

| JP4058322B2 (ja) * | 2002-10-07 | 2008-03-05 | 株式会社ルネサステクノロジ | メモリカード |

| US20040220959A1 (en) * | 2003-04-30 | 2004-11-04 | Rothman Michael A | Methods and apparatus to enable system configuration during operating system runtime |

-

2004

- 2004-03-16 US US10/800,737 patent/US7162602B2/en not_active Expired - Fee Related

- 2004-10-22 JP JP2004307581A patent/JP2005267602A/ja not_active Withdrawn

Cited By (6)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2007183703A (ja) * | 2006-01-04 | 2007-07-19 | Hitachi Ltd | データの改竄を防止する記憶装置 |

| US7571350B2 (en) | 2006-02-14 | 2009-08-04 | Hitachi, Ltd. | Storage system and recovery method thereof |

| US7685390B2 (en) | 2006-11-02 | 2010-03-23 | Hitachi, Ltd. | Storage system |

| US8046531B2 (en) | 2009-03-10 | 2011-10-25 | Hitachi, Ltd. | Storage apparatus, management apparatus, and method of controlling storage apparatus |

| KR20180040178A (ko) * | 2016-10-11 | 2018-04-20 | 임장식 | 하드디스크나 ssd 기반의 worm 저장장치에서 실시간으로 위변조를 방지하는 데이터 기록 방법 |

| KR101954421B1 (ko) * | 2016-10-11 | 2019-03-06 | 임장식 | 하드디스크나 ssd 기반의 worm 저장장치에서 실시간으로 위변조를 방지하는 데이터 기록 방법 |

Also Published As

| Publication number | Publication date |

|---|---|

| US20050210211A1 (en) | 2005-09-22 |

| US7162602B2 (en) | 2007-01-09 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP4486348B2 (ja) | ドライブの稼働時間を抑止するディスクアレイ | |

| US20090100223A1 (en) | Storage control apparatus, data archive method for storage control apparatus, and storage system | |

| KR100962883B1 (ko) | 소스 데이터를 타겟 데이터로 이전하는 방법, 시스템 및제조물 | |

| JP2005267602A (ja) | ディスクボリュームに対するよりきめ細かくより効率の良い書き込み保護 | |

| US8635419B2 (en) | Methods for implementation of worm mode on a removable storage system | |

| US6915378B2 (en) | Method and system for improving the performance of a processing system | |

| US20090157756A1 (en) | File System For Storing Files In Multiple Different Data Storage Media | |

| US6564307B1 (en) | Method, system, and program for logically erasing data | |

| US6205529B1 (en) | Method and apparatus for defragmenting a storage device using a copy function in the device control logic | |

| US7987328B2 (en) | Data archive system | |

| US20050033930A1 (en) | High-speed snapshot method | |

| JP2006072789A (ja) | ストレージシステム及びストレージシステムのデータ管理装置 | |

| JP2008015769A (ja) | ストレージシステム及び書き込み分散方法 | |

| JP2008269331A (ja) | デバイスドライバ | |

| JP2006048641A (ja) | 長期間データアーカイブ用ファイルサーバ | |

| JP4713951B2 (ja) | 仮想テープライブラリシステムおよび仮想テープ書き込み方法 | |

| US9804781B2 (en) | Storage media performance management | |

| JP2006338345A5 (ja) | ||

| US6792517B1 (en) | Firmware controlled backup in disk drives | |

| US8688938B2 (en) | Data copying | |

| JP2005267599A (ja) | ストレージエリアネットワークとネットワークアタチドストレージの混在環境でのデータの書き込み保護 | |

| JP2005284816A (ja) | ディスクアレイシステム | |

| JPH08221210A (ja) | ディスク制御装置 | |

| JP2005301862A (ja) | ディスク記録装置、ディスク記録媒体の監視方法およびディスク記録媒体の監視プログラム | |

| JPH0520196A (ja) | デイスク・キヤツシユ制御装置 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| RD04 | Notification of resignation of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7424 Effective date: 20060425 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20070905 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20070905 |

|

| RD03 | Notification of appointment of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7423 Effective date: 20070905 |

|

| RD04 | Notification of resignation of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7424 Effective date: 20071003 |

|

| RD04 | Notification of resignation of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7424 Effective date: 20090212 |

|

| A761 | Written withdrawal of application |

Free format text: JAPANESE INTERMEDIATE CODE: A761 Effective date: 20090527 |