KR20190038561A - 분산 트랜잭션 처리 및 인증 시스템 - Google Patents

분산 트랜잭션 처리 및 인증 시스템 Download PDFInfo

- Publication number

- KR20190038561A KR20190038561A KR1020197003851A KR20197003851A KR20190038561A KR 20190038561 A KR20190038561 A KR 20190038561A KR 1020197003851 A KR1020197003851 A KR 1020197003851A KR 20197003851 A KR20197003851 A KR 20197003851A KR 20190038561 A KR20190038561 A KR 20190038561A

- Authority

- KR

- South Korea

- Prior art keywords

- data

- hash

- server

- transaction

- service

- Prior art date

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3236—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using cryptographic hash functions

- H04L9/3239—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using cryptographic hash functions involving non-keyed hash functions, e.g. modification detection codes [MDCs], MD5, SHA or RIPEMD

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3236—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using cryptographic hash functions

- H04L9/3242—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using cryptographic hash functions involving keyed hash functions, e.g. message authentication codes [MACs], CBC-MAC or HMAC

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q40/00—Finance; Insurance; Tax strategies; Processing of corporate or income taxes

- G06Q40/02—Banking, e.g. interest calculation or account maintenance

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/02—Network architectures or network communication protocols for network security for separating internal from external traffic, e.g. firewalls

- H04L63/029—Firewall traversal, e.g. tunnelling or, creating pinholes

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/0823—Network architectures or network communication protocols for network security for authentication of entities using certificates

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/12—Applying verification of the received information

- H04L63/123—Applying verification of the received information received data contents, e.g. message integrity

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/06—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols the encryption apparatus using shift registers or memories for block-wise or stream coding, e.g. DES systems or RC4; Hash functions; Pseudorandom sequence generators

- H04L9/0643—Hash functions, e.g. MD5, SHA, HMAC or f9 MAC

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3218—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using proof of knowledge, e.g. Fiat-Shamir, GQ, Schnorr, ornon-interactive zero-knowledge proofs

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3218—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using proof of knowledge, e.g. Fiat-Shamir, GQ, Schnorr, ornon-interactive zero-knowledge proofs

- H04L9/3221—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using proof of knowledge, e.g. Fiat-Shamir, GQ, Schnorr, ornon-interactive zero-knowledge proofs interactive zero-knowledge proofs

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3247—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving digital signatures

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/50—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols using hash chains, e.g. blockchains or hash trees

-

- H04L2209/38—

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/56—Financial cryptography, e.g. electronic payment or e-cash

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Computer Hardware Design (AREA)

- Computing Systems (AREA)

- General Engineering & Computer Science (AREA)

- Business, Economics & Management (AREA)

- Power Engineering (AREA)

- Accounting & Taxation (AREA)

- Finance (AREA)

- Economics (AREA)

- Development Economics (AREA)

- Marketing (AREA)

- Strategic Management (AREA)

- Technology Law (AREA)

- Physics & Mathematics (AREA)

- General Business, Economics & Management (AREA)

- General Physics & Mathematics (AREA)

- Theoretical Computer Science (AREA)

- Information Retrieval, Db Structures And Fs Structures Therefor (AREA)

- Computer And Data Communications (AREA)

- Hardware Redundancy (AREA)

- Storage Device Security (AREA)

Abstract

제1 엔티티와 관련된 장치에서 데이터 트랜잭션 레코딩 방법은 제1 시드 데이터를 결정하는 단계와, 상기 제1 엔티티 및 제2 엔티티간의 제1 데이터 트랜잭션의 상기 레코드를 생성하는 단계와, 적어도 상기 제1 시드 데이터 및 상기 제1 데이터 트랜잭션의 레코드를 결합하여 제2 시드 데이터를 결정하는 단계와, 상기 제2 시드 데이터를 해싱하여 제1 해시를 생성하는 단계? 상기 제1 해시는 상기 제1 엔티티와 관련된 데이터 트랜잭션들의 히스토리를 포함함 -와, 상기 제1 데이터 트랜잭션의 상기 레코드에 대한 상기 제1 해시를 메모리에 저장하는 단계를 포함한다.

Description

본 발명은 단일 구현에서 모든 타입들의 트랜잭션들을 대규모로 안전하게 거의 실시간으로 수행하는 방법들 및 시스템들에 관한 것이다.

트랜잭션 처리는 광범위한 분산 컴퓨터 기반 시스템 및 특히, 결제들(payments)에 관한 트랜잭션들을 수행하는 다중 트랜잭터들(transactors)을 포함할 뿐만 아니라, 다른 금융 자산들 및 상품들(financial assets and instruments), 물리적인 액세스 제어, 데이터에 대한 로지컬 액세스, IoT(Internet of Things)를 구성하는 관리 및 모니터링 장치들 등에서의 트레이드(trade)와 관련이 있다.

최근에 트랜잭션 처리 시스템들을 개발할 때, 엔지니어들은 어려운 트레이드 오프들(trade-offs)을 수행해야 한다. 이것들은 속도 및 탄성(resilience), 처리량(throughput) 및 일관성(consistency), 보안(security) 및 성능(performance), 일관성(consistency) 및 확장성(scalability) 등등 간의 선택을 포함한다. 이러한 트레이드 오프들은 언제나 전체 시스템에 영향을 미치는 타협안(compromises)을 발생 시킨다. 결제 처리 시스템들(Payment processing systems)은 이러한 트레이드 오프들의 효과를 나타낸다. 그것들은 초당 600 및 수만 개의 트랜잭션들을 처리해야 할 수도 있지만, 오직 시스템의 업무량(workload)에서 잠시 동안 추가적인 처리를 위해 그것들을 부분 처리하고, 디테일들을 저장하는 것 만을 수행할 수 있다. 이것은 종종 누락 레코드들을 조정하고, 트랜잭션들을 복제하고, 트랜잭션 시간 및 트랜잭션 처리 시간 사이에 계정들이 초과 인출되는 신용 문제들에 대한 노출 등의 문제들을 발생 시킨다. 그러나, 문제는 페이먼트들로 제안되지 않는다.

전체 트랜잭션이 롤백(rolled back)되고(원자성), 데이터베이스를 일관성이 없는 상태로 둘 수 없고(일관성), 서로 간섭할 수 없으며(절연), 심지어 서버들이 다시 시작할 때에도 지속되는(내구성) 경우, ACID(원자성(atomicity), 일관성(consistency), 절연(isolation) 및 내구성(durability))는 각 데이터베이스 트랜잭션이 성공해야 한다는 데이터베이스들에 대한 일관성 모델이다.

이 모델은 일반적으로 기존 뱅킹 결제 네트워크들 및 기타 ‘빅 데이터’ 거래 시스템들과 같은 대규모 시스템들의 가용성 및 성능 요구 사항들과 호환되지 않는 것으로 여겨진다. 대신에, 이러한 시스템들은 BASE 일관성(기본 가용성(basic availability), 소프트-상태(soft-state) 및 최종 일관성(eventual consistency))에 의존한다. 이 모델은 데이터베이스가 궁극적으로 일관성있는 상태에 도달하기에 충분하다고 주장한다. 뱅킹 시스템들은 일관성있는 상태에 도달하기 위해 종종 조정 확인들(reconciliation chechs)을 실행하고, 임의의 트랜잭션 처리를 일시 중지해야 하기에, 이 모드에서 작동한다. 대용량 트랜잭션 처리에서 트레이드 오프들이 수행되어야 한다는 이 개념은 기본적인 형태에서 분산 컴퓨터 시스템이 일관성, 가용성 및 파티션 내성(partition tolerance) 세가지 모두를 동시에 제공하는 것이 불가능하다는 점을 나타내는 CAP 정리에 명시되어 있다. 현재 모범 사려 솔류션들(best practice solutions)은 이머징 및 현재 요구 사항들을 충족하기 위한 너무 많은 제한들 및 트레이드 오프들을 포함한다.

IoT에 의해 생성된 데이터를 조정하는 방법에 대한 문제는 엔지니어들이 네트워크들 및 트랜잭션 처리 시스템들을 구축할 때 그것들이 수행해야한다고 믿는 트레이드 오프들의 효과로 인해 발생하기 시작한다. 그 효과들 중에서 하나는 함께 사물 인터넷을 구성하는 장치들 및 서버들간의 통신에 대한 보안 부족이다. 다른 하나는 장치에 의해 수집된 데이터가 실제로 해당 장치에 의해 검출된 특정 이벤트와 관련이 있음을 보장할 수 없다는 것이다.

또한, 클라우드 기반 정보 저장 시스템들은 이러한 트레이드 오프들의 효과를 나타내기에, 종종 궁극적인 일관성만을 보장할 수 있는 엄청난 수의 서버들 및 시스템들이 된다.

따라서, 알려진 시스템들에서 BASE 일관성만으로 이익을 얻을 수 있는 대규모 시스템들에 ACID 일관성을 제공할 필요가 있다.

상술한 바와 같이 본 발명은 현재 트레이드 오프들에 의해 고려하거나 제한될 필요가 없는 트랜잭션들을 처리하는 새로운 방법에 관한 것이다. 본 발명은 기존 시스템들에서 가능한 것보다 몇 배 더 큰 비율로 트랜잭션들을 실시간으로 인증 및 처리하고 이러한 트랜잭션들을 실시간으로 결제 또는 처리 및 완료하는 방법을 제공한다.

실시간 결제(real-time settlement)는 금융 트랜잭션들에만 적용되는 것이 아니다. 이것들은 즉각적인 인증, 허가, 처리 및 완료의 일부 또는 전체로부터 이익을 얻을 수 있거나 요구되는 임의의 트랜잭션에 적용된다. 이것들은 액세스 제어(access control)로부터 레코드 유효성 검사(records validation), 레코드 및 문서 교환(records and document exchange), 명령 및 제어 지시(command and control instructions) 등에 이르기까지 다양할 수 있다.

이 방법은 일곱가지 주요 영역들로 구성된다:

단일 실시간 세션의 경계들(bounds of a single real-time session) 내에 매우 높은 스케일로 완전한 수학적 증명으로 다중 개인 원장들(multiple private ledgers)에 걸쳐 레코드들의 인증을 전달하는 해시 체인 구현.

주요 확장성 문제들을 야기하는 "허브 앤드 스포크(hub and spoke)" 아키텍처를 구현하는 것이 아니라 트랜잭션 서비스 제공자들의 메쉬 네트워크를 지원하는 디렉토리 서비스.

머천트(또는 가맹점) 또는 사용자 장치가 무선(air) 및 하나의 트랜잭션에서 다음으로 트랜잭션을 처리하는데 사용하는 어플리케이션(또는 앱(app))을 업데이트하게 하는 확장 가능한 프레임워크(extensible framework).

다양하고 상이한 트랜잭션 타입들 및 공통 데이터베이스 구조(common database structure, 또는 기본 데이터베이스 구조)를 지원하는 앱들 간의 이동 행렬(translation matrix)로써 역할하는 데이터 서비스 레이어.

NFC(Near Field Communications) 및 USSD(Unstructured Supplementary Service Data)를 포함하는 임의의 프로토콜에서 보안 실시간 통신(secure real-time communications)을 생성하는 방법.

본 발명의 시스템은 처리 방법들 중에서 고유하게 트랜잭션들의 수가 증가함에 따라 제로 증분 코스트(zero incremental cost)로 실시간 트랜잭션 처리 및 완료를 달성하는 방법을 제공한다.

일 실시예에 따르면, 제1 엔티티와 관련된 장치에서 데이터 트랜잭션 레코딩 방법에 있어서, 제1 시드 데이터를 결정하는 단계와, 상기 제1 엔티티 및 제2 엔티티간의 제1 데이터 트랜잭션의 상기 레코드를 생성하는 단계와, 적어도 상기 제1 시드 데이터 및 상기 제1 데이터 트랜잭션의 레코드를 결합하여 제2 시드 데이터를 결정하는 단계와, 상기 제2 시드 데이터를 해싱하여 제1 해시를 생성하는 단계? 상기 제1 해시는 상기 제1 엔티티와 관련된 데이터 트랜잭션들의 히스토리를 포함함 -와, 상기 제1 데이터 트랜잭션의 상기 레코드에 대한 상기 제1 해시를 메모리에 저장하는 단계를 포함하는 데이터 트랜잭션 레코딩 방법이 제공된다. 다른 실시예에 따르면, 상기 방법을 수행하고, 제1 엔티티와 관련된 장치가 제공된다. 다른 실시예에 따르면, 실행될 때 컴퓨터 장치가 상기 방법을 수행하게 하는 코드 부분들(code portions)을 포함하는 컴퓨터 판독 가능 매체가 제공된다.

다른 실시예에 따르면, 제1 엔티티와 관련된 장치로부터 제1 해시를 수신하고- 상기 제1 해시는 상기 제1 엔티티에 관련된 데이터 트랜잭션들의 히스토리를 포함함 -, 라이선스 입력을 제공하기 위해서 라이선스 해시와 상기 제1 해시를 결합하고, 상기 라이선스 입력을 해싱하여 제2 라이선스 해시를 생성하고, 및 메모리에 상기 제2 라이선스 해시를 저장하는 라이선스 장치를 제공한다.

다른 실시예에 따르면, 제1 엔티티와 관련된 장치로부터 제1 해시를 수신하고- 상기 제1 해시는 상기 제1 엔티티와 관련된 데이터 트랜잭션들의 히스토리를 포함함 -, 디렉토리 입력을 제공하기 위해 디렉토리 해시와 상기 제1 해시를 결합하고, 상기 라이선스 입력을 해싱하여 제2 디렉토리 해시를 생성하고, 및 메모리에 상기 제2 디렉토리 해시를 저장하는 디렉토리 장치를 제공한다.

다른 실시예에 따르면, 장치로부터 제1 서비스에 액세스하는 방법에 있어서, 요청 서버에 상기 장치의 식별자를 제공하는 단계와, 상기 식별자에 기초하여 상기 장치가 상기 제1 서비스에 대한 액세스를 요청하는 것을 허가하는 단계와, 상기 장치가 상기 제1 서비스가 위치하는 제1 호스트 서버로부터 상기 제1 서비스에 액세스하게 하는 단계- 상기 액세스는 상기 요청 서버를 통해 이뤄짐 -를 포함하는 액세스 방법이 제공된다. 다른 실시예에 따르면, 상기 방법을 수행하는 장치가 제공된다. 다른 실시예에 따르면, 실행될 때 컴퓨터 장치가 상기 방법을 수행하게 하는 코드 부분들(code portions)을 포함하는 컴퓨터 판독 가능 매체가 제공된다.

다른 실시예에 따르면, 제1 데이터 저장소로부터 제2 데이터 저장소로 제1 데이터를 스위칭하기 위한 요청을 제공하는 단계와, 상기 요청에 포함된 식별자에 기초하여 상기 제1 데이터 저장소의 식별자를 디렉토리 서버로부터 결정하는 단계와, 상기 제1 데이터 저장소로부터 상기 제2 데이터 저장소로 상기 제1 데이터를 마이그레이션하는 단계를 포함하는 데이터 마이그레이션 방법이 제공된다. 다른 실시예에 따르면, 상기 방법을 수행하는 장치가 제공된다. 다른 실시예에 따르면, 실행될 때 컴퓨터 장치가 상기 방법을 수행하게 하는 코드 부분들(code portions)을 포함하는 컴퓨터 판독 가능 매체가 제공된다.

다른 실시예에 따르면, 제1 엔티티로부터 제2 엔티티로 제1 통신- 상기 제1 통신은 두 개 이상의 데이터 필드들을 포함하고, 각각의 필드는 개별 라벨(respective label)을 포함함 -을 전송하는 단계와, 및 상기 제1 엔티티로부터 상기 제2 엔티티로 제2 통신- 상기 제2 통신은 상기 두 개 이상의 데이터 필드들을 포함하고, 상기 제2 통신에서의 상기 필드들의 순서는 상기 제1 통신에서의 상기 필드들의 순서와 다름 -을 전송하는 단계를 포함하는 통신 방법이 제공된다. 다른 실시예에 따르면, 상기 방법을 수행하는 장치가 제공된다. 다른 실시예에 따르면, 실행될 때 컴퓨터 장치가 상기 방법을 수행하게 하는 코드 부분들(code portions)을 포함하는 컴퓨터 판독 가능 매체가 제공된다.

다른 실시예에 따르면, USSD(unstructured supplementary service data)를 통한 통신 방법에 있어서, 제1 장치와 제2 장치간의 USSD 세션을 개방하는 단계와, 상기 제1 장치에서 상기 세션에서 통신에 대한 사이퍼 텍스트(cypher text)를 생성하는 단계와, 상기 제1 장치에서 상기 사이퍼 텍스트를 인코딩하는 단계와, 상기 제2 장치에서 해독을 위해 상기 제1 장치로부터 상기 제2 장치로 상기 인코딩된 사이퍼 텍스트를 전송하는 단계를 포함하는 통신 방법이 제공된다. 다른 실시예에 따르면, 상기 방법을 수행하는 장치가 제공된다. 다른 실시예에 따르면, 실행될 때 컴퓨터 장치가 상기 방법을 수행하게 하는 코드 부분들(code portions)을 포함하는 컴퓨터 판독 가능 매체가 제공된다.

다른 실시예에 따르면, 제1 엔티티와 관련된 제1 장치와 제2 엔티티와 관련된 제2 장치 간의 통신 방법에 있어서, 상기 제1 장치에서 제1 공유 비밀(first shared secret )을 사용하여 상기 제1 장치 및 상기 제2 장치 간의 제1 PAKE 세션을 생성하는 단계와, 상기 제2 장치로부터 등록 키 및 제2 공유 비밀(second shared secret)을 수신하는 단계와, 제2 PAKE 세션을 생성하기 위한 제3 공유 비밀(third shared secret)을 제공하기 위해서 상기 제1 공유 비밀, 상기 등록 키, 및 상기 제2 공유 비밀을 해싱하는 단계를 포함하는 통신 방법이 제공된다. 다른 실시예에 따르면, 상기 방법을 수행하는 장치가 제공된다. 다른 실시예에 따르면, 실행될 때 컴퓨터 장치가 상기 방법을 수행하게 하는 코드 부분들(code portions)을 포함하는 컴퓨터 판독 가능 매체가 제공된다.

다른 실시예에 따르면, 서비스에 액세스하는 방법에 있어서, 크리덴셜 및 상기 크리덴셜에 대한 컨텍스트를 제공하는 단계와, 상기 크리덴셜 및 상기 컨텍스트에 기초하여 상기 서비스에 대한 액세스를 인증하는 단계를 포함하는 액세스 방법이 제공된다. 다른 실시예에 따르면, 상기 방법을 수행하는 장치가 제공된다. 다른 실시예에 따르면, 실행될 때 컴퓨터 장치가 상기 방법을 수행하게 하는 코드 부분들(code portions)을 포함하는 컴퓨터 판독 가능 매체가 제공된다.

다른 실시예에 따르면, 컴퓨터 시스템내 모듈들 간의 통신 방법에 있어서, 제1 모듈로부터 프록시로 공유 메모리 채널을 전달하는 단계와, 상기 프록시로부터 제2 모듈로 상기 공유 메모리 채널을 전달하는 단계- 상기 프록시는 상기 컴퓨터 시스템의 상기 커널을 바이패스하여 상기 제1 모듈 및 상기 제2 모듈 간의 데이터를 전송하는 핸드-오프 모듈을 포함함 -와, 상기 제1 모듈로부터 상기 제2 모듈로 데이터를 전송하는 단계를 포함하는 통신 방법이 제공된다. 다른 실시예에 따르면, 상기 방법을 수행하는 컴퓨팅 장치가 제공된다. 다른 실시예에 따르면, 실행될 때 컴퓨터 장치가 상기 방법을 수행하게 하는 코드 부분들(code portions)을 포함하는 컴퓨터 판독 가능 매체가 제공된다.

상기 제1 시드 데이터는 스타팅 해시(starting hash)를 포함할 수 있다. 상기 스타팅 해시는 상기 제1 엔티티와 관련된 이전 데이터 트랜잭션의 레코드를 해상한 결과일 수 있다. 상기 스타팅 해시는 랜덤 해시(random hash)를 포함할 수 있다. 상기 랜덤 해시는 상기 장치로부터의 서명, 상기 랜덤 해시가 생성된 날짜 및/또는 시간 중에서 적어도 하나를 포함할 수 있다.

제2 시드 데이터를 제공하는 단계는 상기 제1 시드 데이터 및 상기 제1 데이터 트랜잭션의 상기 레코드와 제1 영지식 증명(first zero-knowledge proof) 및 제2 영지식 증명(second zero-knowledge proof)을 결합하는 단계를 더 포함할 수 있다. 여기서, 상기 제1 영지식 증명은 상기 스타팅 해시가 상기 제1 엔티티와 관련된 상기 이전 데이터 트랜잭션의 상기 트루 해시를 포함한다는 증명을 포함할 수 있다. 상기 제2 영지식 증명은 제2 해시가 상기 제2 엔티티와 관련된 이전 데이터 트랜잭션의 상기 트루 해시를 포함한다는 증명을 포함할 수 있다. 제2 시드 데이터를 제공하는 단계는 상기 제1 시드 데이터, 상기 제1 데이터 트랜잭션의 상기 레코드, 상기 제1 영지식 증명 및 상기 제2 영지식 증명과 제3 영지식 증명을 결합하는 단계를 더 포함할 수 있다. 상기 제3 영지식 증명은 랜덤 데이터로부터 생성될 수 있다. 상기 제3 영지식 증명은 상기 제1 영지식 증명 또는 상기 제2 영지식 증명의 반복일 수 있다. 상기 제3 영지식 증명은 상기 제2 영지식 증명에 대응하는 상기 제1 데이터 트랜잭션의 제2 레코드를 이용하여 구성될 수 있다.

상기 제1 데이터 트랜잭션은 적어도 두 개의 스테이지들을 포함하고, 제2 시드 데이터를 제공하는 단계는 상기 제1 데이터 트랜잭션의 상기 제1 스테이지의 레코드와 상기 제1 영지식 증명을 결합하는 단계와, 및 상기 제1 데이터 트랜잭션의 상기 제2 스테이지의 레코드와 상기 제2 영지식 증명을 결합하는 단계를 포함할 수 있다. 제2 시드 데이터를 제공하는 단계는 상기 제1 데이터 트랜잭션의 상기 제2 스테이지의 레코드로부터 제3 영지식 증명을 구성하는 단계와, 및 상기 제1 데이터 트랜잭셩의 상기 제2 스테이지의 레코드와 상기 제2 영지식 증명 및 상기 제3 영지식 증명을 결합하는 단계를 포함할 수 있다. 상기 제1 데이터 트랜잭션은 적어도 세 개의 스테이지들을 포함하고, 제2 시드 데이터를 제공하는 단계는 상기 제1 데이터 트랜잭션의 상기 제3 스테이지의 레코드와 상기 제1 영지식 증명을 결합하는 단계와, 상기 제1 데이터 트랜잭션의 상기 제3 스테이지의 레코드와 상기 제3 영지식 증명을 결합하는 단계를 더 포함할 수 있다.

상기 제1 데이터 트랜잭션은 적어도 세 개의 스테이지들을 포함할 수 있고, 제2 시드 데이터를 제공하는 단계는 상기 제1 데이터 트랜잭션의 상기 제3 스테이지의 레코드와 상기 제1 영지식 증명을 결합하는 단계와, 랜덤 데이터와 상기 제3 영지식 증명을 결합하는 단계를 더 포함할 수 있다. 상기 제1 데이터 트랜잭션은 적어도 세 개의 스테이지들을 포함할 수 있고, 제2 시드 데이터를 제공하는 단계는 상기 제1 데이터 트랜잭션의 상기 제3 스테이지의 레코드와 상기 제1 영지식 증명을 결합하는 단계와, 및 상기 제1 데이터 트랜잭션의 제4 스테이지의 레코드와 상기 제2 영지식 증명을 결합하는 단계를 포함할 수 있고, 상기 제1 데이터 트랜잭션의 상기 제4 스테이지는 상기 제1 데이터 트랜잭션의 상기 제3 스테이지의 반복일 수 있다.

상기 제1 데이터 트랜잭션은 적어도 세 개의 스테이지들을 포함할 수 있고 제2 시드 데이터를 제공하는 단계는 상기 제1 데이터 트랜잭션의 상기 제3 스테이지의 레코드와 제3 영지식 증명을 결합하는 단계를 더 포함할 수 있다.

상기 제1 영지식 증명은 상기 제1 엔티티와 관련된 상기 장치에 의해 구성될 수 있고, 상기 제2 영지식 증명은 상기 제2 엔티티와 관련된 장치에 의해 구성될 수 있다.

상기 제1 영지식 증명 및 상기 제2 영지식 증명을 구성하는 단계는 키 교환 알고리즘을 사용하는 단계를 포함할 수 있다. 상기 키 교환 알고리즘은 PAKE 알고리즘을 포함할 수 있다.

상기 방법은 상기 제2 엔티티와 관련된 장치에 상기 제1 해시를 전송하는 단계, 상기 제2 엔티티와 관련된 장치로부터 제2 해시를 수신하는 단계- 상기 제2 해시는 상기 제2 엔티티와 관련된 이전 데이터 트랜잭션의 해시를 포함함 -와, 상기 제1 파티(first party) 및 상기 제2 파티(second party)간의 제2 데이터 트랜잭션의 레코드를 생성하는 단계와, 상기 제1 해시 및 상기 제2 해시와 상기 제2 데이터 트랜잭션의 상기 레코드를 결합하여 제3 시드 데이터를 결정하는 단계와, 상기 제3 시드 데이터를 해싱하여 제3 해시를 생성하는 단계- 상기 제3 해시는 상기 제1 엔티티와 관련된 데이터 트랜잭션들의 히스토리 및 상기 제2 엔티티와 관련된 데이터 트랜잭션들의 히스토리를 포함함 ?와, 상기 제2 데이터 트랜잭션의 상기 레코드에 대한 상기 제3 해시를 상기 메모리에 저장하는 단계를 더 포함할 수 있다.

제3 시드 데이터를 제공하는 단계는 상기 제2 데이터 트랜잭션의 상기 레코드, 상기 제1 해시 및 상기 제2 해시와 제3 영지식 증명 및 제4 영지식 증명을 결합하는 단계를 더 포함하고, 상기 제3 영지식 증명은 상기 제1 해시가 상기 제1 데이터 트랜잭션의 트루 해시를 포함한다는 증명을 포함하고, 상기 제4 영지식 증명은 상기 제2 해시가 상기 제2 엔티티와 관련된 상기 이전 데이터 트랜잭션의 상기 트루 해시를 포함한다는 증명을 포함할 수 있다. 상기 제2 엔티티와 관련된 상기 이전 데이터 트랜잭션은 상기 제1 데이터 트랜잭션일 수 있다.

상기 방법은 상기 제1 엔티티 및/또는 상기 제2 엔티티의 식별자와 상기 해시들 각각을 연관 시키는 단계를 더 포함할 수 있다. 상기 방법은 상기 제1 해시를 재계산하는 단계, 및 매치(match)를 결정하기 위해서 상기 생성된 제1 해시를 상기 재계산된 제2 해시와 비교하는 단계를 더 포함할 수 있다. 상기 방법은 상기 비교가 성공적이지 않는 경우, 추가 데이터 트랜잭션들을 취소하는 단계를 더 포함할 수 있다. 상기 방법은 상기 제1 데이터 트랜잭션에 대응하는 시스템 해시를 시스템 장치에 생성하는 단계를 더 포함할 수 있다.

제2 시드 데이터를 제공하는 단계는 상기 제1 시드 데이터 및 상기 제1 데이터 트랜잭션의 상기 레코드와 상기 시스템 해시를 결합하는 단계를 더 포함할 수 있다. 상기 시스템 해시는 상기 시스템 장치상의 이전 데이터 트랜잭션의 레코드를 해싱한 결과일 수 있다.

제2 시드 데이터를 제공하는 단계는 라이선스 장치로부터 라이선스 해시를 수신하는 단계와, 상기 제2 시드 데이터를 제공하기 위해서 상기 제1 시드 데이터 및 상기 제1 데이터 트랜잭션의 상기 레코드와 상기 라이선스 해시를 결합하는 단계를 더 포함할 수 있다.

상기 방법은, 상기 라이선스 장치에서, 상기 제1 해시를 수신하는 단계와, 라이선스 입력을 제공하기 위해서 상기 라이선스 해시와 상기 제1 해시를 결합하는 단계와, 상기 라이선스 입력을 해싱하여 제2 라이선스 해시를 생성하는 단계를 더 포함할 수 있다.

제2 시드 데이터를 제공하는 단계는 디렉토리 장치로부터 디렉토리 해시를 수신하는 단계와, 및 상기 제2 시드 데이터를 제공하기 위해서 상기 제1 시드 데이터 및 상기 제1 데이터 트랜잭션의 상기 레코드와 상기 디렉토리 해시를 결합하는 단계를 더 포함할 수 있다.

상기 방법은, 상기 디렉토리 서버에서, 상기 제1 해시를 수신하는 단계와, 디렉토리 입력을 제공하기 위해서 상기 디렉토리 해시와 상기 제1 해시를 결합하는 단계와, 상기 디렉토리 입력을 해싱하여 제2 디렉토리 해시를 생성하는 단계를 더 포함할 수 있다.

제2 시드 데이터를 제공하는 단계는 상기 제1 데이터 트랜잭션에 대한 암호화 키로부터 키 해시를 생성하는 단계와, 및 상기 제2 시드 데이터를 제공하기 위해서 상기 제1 시드 데이터 및 상기 제1 데이터 트랜잭션의 상기 레코드와 상기 키 해시를 결합하는 단계를 더 포함할 수 있다. 상기 암호화 키는 공개 키 또는 개인 키를 포함할 수 있다.

상기 제1 시드 데이터 및 상기 제1 데이터 트랜잭션의 상기 레코드를 결합하는 단계는 상기 제1 데이터 트랜잭션이 완료되자마자 수행될 수 있다. 상기 메모리는 원격 장치에 위치할 수 있다. 상기 방법은 다른 장치들로부터 수신된 해시들에 대응하는 상기 제1 해시를 상기 원격 장치에서 비교하는 단계를 더 포함할 수 있다. 상기 방법은 상기 장치에 연결된 다른 장치들에 상기 제1 해시를 수신할 것을 예상하도록 통지하는 단계를 더 포함할 수 있다.

상기 방법은 상기 메모리에 해시들의 체인을 저장하는 단계를 더 포함할 수 있다. 상기 방법은 전송된 상기 해시 체인들에 대한 액세스를 제한하도록 하는 장치 상에 위치한 제2 메모리에 상기 해시들의 체인을 전송하는 단계를 더 포함할 수 있다. 상기 방법은 상기 해시 체인에서 해시를 수정 또는 삭제하는 단계를 더 포함하고, 상기 해시 체인에서 해시를 수정 또는 삭제하는 단계는 상기 해시 체인에서 서브젝트 해시를 재생성하는 단계와, 상기 레코드가 수정되지 않았는지 여부를 확인하는 단계와, 상기 재생성된 해시를 레코딩하는 단계와, 상기 레코드를 수정 또는 삭제하는 단계와, 상기 서브젝트 해시의 결합 및 상기 수정/삭제된 레코드를 해싱하여 상기 레코드에 대한 새로운 해시를 생성하는 단계와, 상기 새로운 해시를 레코딩하는 단계를 포함할 수 있다. 상기 방법은 상기 새로운 해시를 이용하여 시스템 해시를 생성하는 단계를 더 포함할 수 있다.

상기 장치는 서버를 포함할 수 있다. 상기 장치는 유저 장치를 포함할 수 있다. 상기 유저 장치는 개인용 컴퓨터, 스마트폰, 스마트 테블렛 또는 사물 인터넷(IoT) 가능 장치 중에서 적어도 하나를 포함할 수 있다. 상기 유저 장치는 상기 장치상의 메모리에서 상기 제1 해시를 저장할 수 있다. 상기 유저 장치는 해당 서버로부터 오프 라인인 경우에만, 상기 장치상의 메모리에서 상기 제1 해시를 저장할 수 있다. 상기 장치는 상기 제2 엔티티와 관련된 장치에 상기 제1 해시를 전송할 수 있다. 상기 장치는 상기 제1 데이터 트랜잭션의 상기 레코드의 서명되고, 암호화된 카피를 상기 제2 엔티티와 관련된 상기 장치로 전송할 수 있고, 상기 서명은 상기 제1 데이터 트랜잭션의 상기 레코드(that record)에 대한 목적지 서버의 표시(indication)을 포함할 수 있다. 상기 장치는 특정 오프라인 공개 키로 상기 레코드에 서명할 수 있다. 상기 장치는 상기 장치에 속하는 키로 상기 레코드에 서명할수 있다. 상기 목적지 서버만 상기 제1 데이터 트랜잭션의 상기 레코드의 상기 암호화된 카피(encrypted copy)을 해독할 수 있다. 상기 장치가 대응하는 서버와 연결을 회복할 때, 상기 장치는 상기 관련된 해시들 및 그것의 오프라인 데이터 트랜잭션들의 상기 암호화된 레코드들을 대응하는 서버로 전송할 수 있다. 상기 장치는 자신이 보유하는 다른 엔티티들을 포함하는 데이터 트랜잭션들의 레코드들의 복사본들을 상기 다른 엔티티들에 대응하는 서버들로의 전송을 위해 자신에 대응하는 서버에 전송할 수 있다. 상기 전송은 상기 레코드들이 적용되는 모든 서버들에 상기 레코드들을 수신할 것을 기대하도록 통지하는 것을 포함할 수 있다. 상기 장치는 상기 제1 데이터 트랜잭션에서 이것의 부분을 식별하기 위해 고유의 내부 트랜잭션 번호를 생성할 수 있다.

상기 허가하는 단계는 상기 식별자에 기초하여 상기 사용자 장치가 상기 제1 서비스에 액세스하도록 허가되는지를 확인하는 단계를 포함할 수 있다. 상기 확인하는 단계는 상기 식별자에 기초하여 상기 사용자가 적어도 하나의 기준(criteria)을 만족하는지 확인하는 단계를 포함할 수 있다. 제1 기준이 상기 제1 호스트 서버 또는 상기 요청 서버에 저장되고, 제2 기준이 다른 서버에 위치할 수 있다. 상기 허가하는 단계는 상기 요청 서버 및 상기 제1 호스트 서버간의 통신에 대한 서명을 검증하는 단계를 포함할 수 있다.

상기 허가하는 단계는 상기 요청 서버에서 수행될 수 있다. 상기 허가하는 단계는 상기 요청 서버에서 상기 장치가 상기 제1 서비스에 액세스하도록 이전에 허가되었는지를 결정하는 단계를 포함할 수 있다.

상기 허가하는 단계는 디렉토리 서버에서 수행될 수 있다. 상기 허가하는 단계는 상기 요청 서버가 상기 디렉토리 서버로부터 상기 장치에 대한 허가를 요청하는 단계를 포함할 수 있다. 상기 액세스하게 하는 단계는 상기 디렉토리 서버가 상기 제1 호스트 서버에 대한 식별자를 상기 요청 서버에 전송하는 단계를 포함할 수 있다. 상기 식별자를 허가하는 데이터는 상기 디렉토리 서버에 저장될 수 있다.

상기 방법은 제2 서비스에 대한 액세스를 요청하는 단계와, 상기 식별자에 기초하여 상기 장치가 상기 제2 서비스에 액세스하는 것을 허가하는 단계와, 상기 장치가 상기 요청 서버를 통해 상기 제2 서비스에 액세스하게 하는 단계를 더 포함할 수 있다. 상기 제2 서비스는 상기 제1 호스트 서버에 위치할 수 있다. 상기 제2 서비스는 제2 호스트 서버에 위치할 수 있다.

상기 장치가 상기 제1 서비스에 액세스하는 것을 허가하는 단계는 제1 디렉토리 서버에서 수행될 수 있고, 상기 사용자 장치가 상기 제2 서비스에 액세스하는 것을 허가하는 단계는 제2 디렉토리 서버에서 수행될 수 있다.

상기 방법은 제3 서비스에 대한 액세스를 요청하는 단계와, 상기 식별자에 기초하여 상기 장치가 상기 제3 서비스에 액세스하는 것을 허가하는 단계와, 상기 장치가 상기 제3 서비스에 액세스하게 하는 단계를 더 포함할 수 있다.

상기 제2 서비스는 상기 제1 호스트 서버, 상기 제2 호스트 서버 또는 제3 호스트 서버에 위치할 수 있다. 상기 장치가 상기 제3 서비스에 액세스하는 것을 허가하는 단계는 제3 디렉토리 서버에서 수행될 수 있다.

식별자를 제공하는 단계는 상기 장치가 암호화된 터널(encrypted tunnel)을 통해 상기 요청 서버와 통신하는 단계를 포함할 수 있다. 상기 방법은 각각의 개별 서버에서 수신되는 데이터를 캐싱하는 단계를 더 포함할 수 있다. 각각의 호스트 서버는 둘 이상의 서비스를 제공할 수 있다.

상기 장치는 개인용 컴퓨터, 스마트 폰, 스마트 테블렛 또는 사물 인터넷이 가능한 장치 중에서 적어도 하나를 포함할 수 있다.

상기 마이그레이션하는 단계는, 상기 디렉토리 서버에서, 상기 제2 데이터 저장소에서 상기 데이터에 대한 시작 타임스탬프(start timestamp)를 할당하는 단계, 및 상기 제1 데이터 저장소에서 상기 데이터에 대한 종료 타임스탬프(end timestamp)를 할당하는 단계를 포함할 수 있다.

상기 방법은 상기 종료 타임스탬프 이후에 상기 제1 데이터 저장소를 통해 상기 데이터에 액세스하려고 시도하는 요청 서버(requesting server)에 상기 디렉토리 서버를 통해 상기 제2 데이터 저장소에서 상기 사용자를 검색하도록 지시하는 단계를 더 포함할 수 있다. 상기 제1 데이터 저장소에서의 상기 데이터는 제1 계정 제공자와의 제1 계정 등록을 포함할 수 있고, 상기 제2 데이터 저장소에서의 상기 데이터는 새로운 계정 제공자와의 제2 계정 등록을 포함할 수 있다. 상기 마이그레이션하는 단계는 상기 현재 계정 제공자로부터 상기 새로운 계정 제공자로 상기 제1 계정 등록에 관한 정보를 전송하는 단계를 포함할 수 있다. 상기 정보는 등록들(registrations), 잔액들(balances), 컨피규레이션들(configurations) 및/또는 결제 지시들(payment instructions) 중에서 적어도 하나를 포함할 수 있다. 상기 마이그레이션하는 단계는 상기 제1 등록이 상기 현재 계정 제공자로부터 상기 새로운 계정 제공자로 스위치되어야 함을 나타내는 인증 코드(authentication code)를 확인하는 단계를 포함할 수 있다. 상기 제1 계정 등록은 제1 사용자 크리덴셜을 포함할 수 있고, 상기 제2 계정 등록은 제2 사용자 크리덴셜을 포함할 수 있다. 상기 제1 사용자 크리덴셜은 제1 서버에 등록될 수 있고, 상기 제2 사용자 크리덴셜은 제2 서버에 등록될 수 있다. 상기 방법은 상기 제1 계정 제공자에 의해 상기 제1 사용자 크리덴셜을 이용하여 사용자에게 전달되는 통신을 수신하는 단계와, 상기 제2 사용자 크리덴셜을 이용하여 상기 통신을 상기 제2 계정 제공자로 라우팅하는 단계를 더 포함할 수 있다. 상기 방법은 상기 제1 크리덴셜을 사용하는 상기 제1 등록 제공자로 만들어진 데이터 트랜잭션을 상기 제2 사용자 크리덴셜을 사용하는 상기 제2 등록 제공자로 반전시키는 단계를 더 포함할 수 있다. 상기 방법은 상기 데이터 트랜잰션시 상기 사용자가 상기 제1 사용자 크리덴셜을 사용했다는 것을 결정하는 단계를 더 포함할 수 있다. 상기 통신을 전송하는 서버는 상기 제2 사용자 크리덴셜에 액세스하도록 공인되어야 한다.

상기 장치는 개인용 컴퓨터, 스마트 폰, 스마트 테블렛 또는 사물 인터넷이 가능한 장치 중에서 적어도 하나를 포함할 수 있다.

상기 방법은 랜덤 필드를 상기 제2 통신에 추가하는 단계를 더 포함할 수 있다. 각각의 필드는 두 개 이상의 특징들을 포함하고, 상기 방법은 적어도 하나의 필드에서 특징들의 케이스들을 믹싱하는 단계를 더 포함할 수 있다.

상기 방법은 상기 제2 통신을 처리하기 전에 상기 제2 엔티티에 의해 상기 제2 통신에서 상기 필드들을 해독 및 순서화하는 단계를 더 포함할 수 있다. 상기 방법은 상기 제2 엔티티에 의해 처리할 수 없는 필드들을 폐기하는 단계를 더 포함할 수 있다. 상기 제1 엔티티 및 상기 제2 엔티티 중에서 적어도 하나는 서버를 포함할 수 있다. 상기 제1 엔티티 및 상기 제2 엔티티 중에서 적어도 하나는 개인용 컴퓨터, 스마트 폰, 스마트 테블렛 또는 사물 인터넷이 가능한 장치를 포함할 수 있다. 상기 장치는 개인용 컴퓨터, 스마트 폰, 스마트 테블렛 또는 사물 인터넷이 가능한 장치 중에서 적어도 하나를 포함할 수 있다.

상기 인코딩하는 단계는 상기 사이퍼 텍스트를 7-비트 또는 8-비트 문자 스트링(7-bit or 8-bit character string)으로 인코딩하는 단계를 포함할 수 있다. 상기 방법은 상기 사이퍼 텍스트의 상기 길이가 상기 USSD 세션에서 상기 허용된 스페이스보다 긴 경우, 상기 사이퍼 텍스트를 두 개 또는 두 개 이상의 파트들로 절단하는 단계와, 상기 두 개 또는 두 개 이상의 파트들을 개별적으로 전송하는 단계를 더 포함할 수 있다. 상기 해독은 상기 제2 장치에서 상기 전체 사이퍼 텍스트로 상기 파트들을 리어셈블링하는 단계를 더 포함할 수 있다.

상기 방법은 상기 제1 및 제2 장치들을 인증하는 단계를 더 포함할 수 있다. 상기 인증하는 단계는 두 개의 통신 컴퓨터 어플리케이션들 간의 프라이버시 및 데이터 무결성을 제공하는 알고리즘을 사용하는 단계를 포함할 수 있다. 상기 인증하는 단계는 TLS(transport layer security)를 사용하는 단계를 포함할 수 있다. TLS를 사용하는 단계는 제1 세션 키를 생성하는 단계를 포함할 수 있다.

상기 방법은 제2 세션 키를 생성하기 위해 PAKE 프로토콜 협상(PAKE protocol negotiation)을 암호화하는 상기 제1 세션 키를 사용하는 단계와, 상기 제2 세션 키를 사용하여 상기 제1 장치와 상기 제2 장치 간의 상기 세션에서 추가 통신들을 암호화하는 단계를 더 포함할 수 있다.

상기 방법은 상기 제1 엔티티 및 상기 제2 엔티티를 인증하는 단계를 더 포함할 수 있다. 상기 인증하는 단계는 두 개의 통신 컴퓨터 어플리케이션들 간의 프라이버시 및 데이터 무결성을 제공하는 알고리즘을 사용하는 단계를 포함할 수 있다. 상기 인증하는 단계는 TLS를 사용하는 단계를 포함할 수 있다. 상기 방법은 제4 공유 비밀(forth shared secret)을 사용하여 상기 제1 장치 및 제3 장치 간의 제2 PAKE 세션을 생성하는 단계를 더 포함할 수 있다. 상기 제4 공유 비밀은 상기 제1 장치를 위해 상기 제3 장치에 의해 생성된 인증 코드를 포함할 수 있다.

상기 제1 공유 비밀은 상기 제1 장치를 위해 상기 제2 장치에 의해 생성된 인증 코드를 포함할 수 있다. 상기 인증 코드는 상기 제1 장치를 위해 식별자와 함께 상기 제1 장치로 전송될 수 있다. 상기 식별자는 상기 제1 장치의 전화 번호 또는 일련 번호를 포함할 수 있다. 상기 제1 공유 비밀은 상기 제1 엔티티와 연관된 은행 카드의 PAN(personal account number)을 포함할 수 있다. 상기 제1 공유 비밀은 상기 제1 엔티티와 연관된 은행 카드의 인코딩된 일련 번호를 포함할 수 있다.

상기 장치는 개인용 컴퓨터, 스마트 폰, 스마트 테블렛 또는 사물 인터넷이 가능한 장치 중에서 적어도 하나를 포함할 수 있다.

상기 서비스에 대한 액세스를 인증하는 단계는 상기 크리덴셜 및/또는 상기 컨텍스트에 기초하여 서비스의 일부에 대한 액세스를 인증하는 단계를 포함할 수 있다. 상기 크리덴셜은 장치 및 상기 장치의 프라이머리 사용자(primary user) 와 관련된 제1 크리덴셜을 포함할 수 있다. 상기 크리덴셜은 장치 및 상기 장치의 세컨더리 사용자(secondary user)와 관련된 제2 크리덴셜을 더 포함할 수 있다. 상기 크리덴셜에 기초하여 상기 서비스에 대한 액세스를 인증하는 단계는 상기 제1 크리덴셜 및 상기 제2 크리덴셜 각각에 기초하여 상기 프라이머리 사용자 및 상기 세컨더리 사용자에 대한 상이한 서비스들에 대한 액세스를 인증하는 단계를 포함할 수 있다. 상기 장치는 상기 프라이머리 사용자 및 상기 세컨더리 사용자에 대한 상이한 지출 한도인 상기 상이한 서비스들 및 은행 카드를 포함할 수 있다. 상기 크리덴셜은 상기 컨텍스트에 기초하여 선택될 수 있다. 상기 서비스는 상기 컨텍스트에 기초하여 선택된 복수의 서비스들을 포함할 수 있다. 관리자 또는 사용자는 상기 컨텍스트 또는 크리덴셜을 수정, 추가 또는 취소할 수 있다. 상기 크리덴셜은 패스워드, PIN, 및/또는 다른 직접 인증 크리덴셜(direct authentication credential) 중에서 적어도 하나를 포함할 수 있다. 상기 컨텍스트는 상기 크리덴셜을 제공하는 장치, 상기 장치상의 어플리케이션, 상기 장치가 연결된 네트워크, 상기 장치의 지리적 위치, 및/또는 액세스되는 상기 서비스 중에서 적어도 하나를 포함할 수 있다.

상기 장치는 개인용 컴퓨터, 스마트 폰, 스마트 테블렛 또는 사물 인터넷이 가능한 장치 중에서 적어도 하나를 포함할 수 있다.

상기 방법은 복수의 요청들을 상기 제1 모듈의 버퍼 메모리에서 배치된 메시지(batched message)로 배칭하는(batching) 단계와, 상기 제2 모듈로 전송되는 상기 배치된 메시지를 큐잉하는 단계와, 시스템 기능을 허가하는 적어도 하나의 시스템 플래그를 셋팅하는 단계와, 상기 제2 모듈에서 상기 적어도 하나의 시스템 플래그를 체크하는 단계와, 상기 제2 모듈에서 상기 배치된 메시지를 처리하는 단계를 더 포함할 수 있다.

상기 방법은 상기 제1 모듈 및 상기 제2 모듈 간의 적어도 하나의 공유 메모리 채널을 설정하는 단계를 더 포함할 수 있다. 상기 방법은 상기 적어도 하나의 공유 메모리 채널을 통해 상기 제1 모듈에 응답하는 상기 제2 모듈을 포함할 수 있다. 상기 적어도 하나의 공유 메모리 채널은 상기 배치된 메시지를 수신 및 어셈블링하고, 상기 제2 모듈로 상기 메모리의 소유권을 넘겨줄 수 있다. 상기 적어도 하나의 공유 메모리 채널은 상기 컴퓨터 시스템의 네트워크 스택(network stack)을 통해 배치된 메시지를 수신할 수 있다. 상기 적어도 하나의 공유 메모리 채널은 HTTP 게이트웨이를 포함할 수 있다. 상기 HTTP 게이트웨이는 웹 서비스로써 사용될 수 있다.

통신은 패스워드 인증된 키 교환 프로토콜(password authenticated key exchange protocol)을 사용할 수 있다. 상기 방법은 상기 컴퓨터 시스템의 네트워크 스택에서 제로-카피 네트워킹(zero-copy networking)을 사용하는 단계를 더 포함할 수 있다. 상기 방법은 상기 컴퓨터 시스템의 네트워크 스택에서 사용자-모드 네트워킹(user-mode networking)을 사용하는 단계를 더 포함할 수 있다.

상기 방법은 상기 제1 모듈로부터 상기 데이터 전송(data transmission)의 상기 컴포넌트들이 단일 데이터 스트림(single data stream)으로 결합되고, 상기 제1 모듈에서 상기 컴포넌트들로 분리되도록 데이터를 직렬화하는 단계를 더 포함할 수 있다. 상기 직렬화는 각 모듈의 에지에서 추상화될 수 있다.

각 모듈의 버퍼 메모리는 구성 가능한 버퍼링 임계값(a configurable threshold of buffering)을 갖을 수 있다. 상기 제1 모듈 및 상기 제2 모듈은 동일한 컴퓨팅 장치 상에 위치할 수 있다. 상기 제1 모듈 및 상기 제2 모듈은 상이한 컴퓨팅 장치들 상에 위치할 수 있다.

상기 제1 모듈로부터 상기 제2 모듈로 전송된 데이터는 버전 ID(version ID)를 운반할 수 있다. 상기 방법은 상기 버전 ID가 상기 제1 모듈로부터 상기 제2 모듈로 전송된 상기 데이터에 대해 최신인지를 검증하는 단계를 더 포함할 수 있다. 상기 방법은 상기 데이터 중에서 임의의 데이터가 업데이트되는 경우 , 상기 버전 ID를 현재 버전으로 재검증하는 단계를 더 포함할 수 있다. 상기 버전 ID가 검증되지 않는 경우, 상기 데이터 전송은 실패할 수 있다.

상기 제1 모듈 및 상기 제2 모듈 중에서 적어도 하나는 적어도 하나의 데이터 서비스 모듈을 포함할 수 있고, 상기 컴퓨터 시스템 내의 각각의 데이터 활동은 상기 적어도 하나의 데이터 서비스 모듈을 통해 실행될 수 있다. 상기 적어도 하나의 데이터 서비스 모듈은 코어 데이터베이스 저장소(core database store)에 의해 구현되는 데이터 저장소와 통신할 수 있다. 상기 적어도 하나의 데이터 서비스 모듈은 상기 데이터 저장소에 직접 액세스하는 상기 컴퓨터 시스템의 컴포넌트일 수 있다. 상기 코어 데이터베이스 저장소는 적어도 하나의 분산 데이터베이스(distributed database)를 포함할 수 있다. 상기 적어도 하나의 분산 데이터베이스는 별도의 판독(read) 및 기록(write) 액세스 채널들을 가질 수 있다. 상기 데이터 저장소는 적어도 하나의 이종 데이터베이스(heterogeneous database)에 인터페이스를 제공할 수 있다. 상기 데이터 저장소는 복수의 인터페이스 타입들을 제공할 수 있다. 상기 복수의 인터페이스 타입들은 적어도 하나의 SQL(Structured Query Language) 인터페이스, 셀 및 칼럼 인터페이스(cell and column interface), 문서 인터페이스(document interface), 및 상기 코어 데이터베이스 저장소 위에 있는 그래픽 인터페이스(graph interface) 중에서 적어도 하나를 포함할 수 있다. 상기 데이터 저장소 레이어에 대한 모든 기록들은 하나 또는 하나 이상의 데이터 트랜잭션들의 전부 또는 일부를 제어하는 단일 공유 모듈에 의해 관리될 수 있다.

상기 방법은 적어도 하나의 상기 공유 모듈의 리던던트 백업(redundant backup)을 작동시키는 단계를 더 포함할 수 있다. 모든 데이터 변경은 시리얼 빠른 시퀀스(serial rapid sequence) 로 상기 단일 공유 모듈을 통해 진행될 수 있다. 상기 단일 공유 모듈은 그 자체를 데이터 트랜잭터 클러스터(data transactor cluster)로 나타내는 핫 백업 리던던시 모델(hot backup redundancy model)을 사용할 수 있고, 상기 데이터 트랜잭터 클러스터는 하이어라키(hierarchy)에서 모듈들의 세트이고, 각 모듈은 마스터 모듈(master module)이 실패하는 경우, 데이터 트랜잭션들을 제어할 수 있다. 상기 방법은 도메인에 의해 구성되는 규칙들에 기초하여 모듈들 또는 데이터 저장소들에 걸쳐 데이터를 분할하는 단계를 더 포함할 수 있다. 상기 방법은 데이터 트랜잭션의 레코드 또는 부모 데이터 트랜잭션(parent data transaction)의 레코드의 타겟 데이터를 해싱하는 단계를 더 포함할 수 있다. 상기 해싱하는 단계는 데이터 파티션들의 수와 동일한 카디널리티(cardinality)를 가질 수 있다. 상기 방법은 열거된 지리적 영역(enumerated geographical area), 성(last name) 및/또는 통화(currency) 중에서 적어도 하나에 의해 타겟 데이터를 해싱하는 단계를 더 포함할 수 있다.

상기 방법은 다중 데이터 파티션들에 걸쳐 상기 적어도 하나의 데이터 서비스 모듈을 통해 적어도 하나의 데이터 전송을 수행하는 단계를 더 포함할 수 있다. 상기 방법은 다중 모듈들에 의해 상기 적어도 하나의 데이터 서비스 모듈을 통해 적어도 하나의 데이터 전송을 완료하는 단계를 더 포함할 수 있다. 상기 방법은 상기 적어도 하나의 데이터 서비스 모듈 상의 적어도 하나의 데이터 전송을 상기 데이터 저장소에서 다중 데이터 스토리지 노드들 상에 유지하는 단계를 더 포함할 수 있다.

상기 컴퓨터 시스템은 복수의 데이터 서비스 모듈들을 포함할 수 있고, 각각의 데이터 서비스 모듈은 해당 인스턴스에 대한 모든 상기 핫 데이터의 캐시된 표현을 포함하여 인-메모리(in-memory)/인-프로세스(in-process) 데이터베이스 엔진을 호스트할 수 있다. 상기 컴퓨터 시스템은 복수의 데이터 서비스 모듈들을 포함할 수 있고, 각각의 데이터 서비스 모듈은 복수의 이종 또는 동종 데이터베이스 엔진들을 포함할 수 있다.

상기 방법은 정확하게 모든 데이터 판독들이 일관되고, 대응하는 데이터 기록들을 반영하도록, 상기 데이터 저장소에 대한 액세스의 동시성을 관리하는 MVCC(Multiversion Concurrency Control) 버전 시스템을 사용하는 단계를 더 포함할 수 있다. 상기 방법은 데이터 레코드가 상기 데이터 저장소에 기록되어야 하고, 임의의 후속 데이터 트랜잭션이 상기 데이터 레코드에 액세스하기 전에 기록된 것으로 확인되어야 하도록, 상기 데이터 저장소에 대한 액세스의 동시성을 관리하는 비관적 일관성(pessimistic consistency)을 사용하는 단계를 더 포함할 수 있다.

상기 컴퓨터 시스템은 어플리케이션 레이어를 더 포함할 수 있고, 상기 적어도 하나의 데이터 서비스 모듈이 상기 레코드를 기록하고, 상기 데이터 전송을 완료함을 확인할 때까지, 상기 어플리케이션 레이어는 데이터 트랜잭션을 진행할 수 없다.

제1 실시예 내지 제26 실시예의 모든 선택적인 특징들은 필요한 부분만 약간 수정하여 모든 다른 실시예들과 관련이 있다. 설명된 실시예들의 변형은 고려될 수 있으며, 예를 들어, 모든 개시된 실시예들의 특징들은 임의의 방식으로 결합될 수 있다.

본 발명의 실시예들은 이제 동일한 부분들을 도시하기 위해 동일한 참조 번호들이 사용된 첨부 도면들을 참조하여 예로서 설명될 것이다.

도면들에서:

도 1은 Tereon의 모듈러 개념을 도시한다;

도 2는 Tereon 시스템 아키텍처의 예를 도시한다;

도 2a는 Tereon 이 서비스들 및 장치들을 기능 영역들 및 컨텍스트들, 장치들, 컴포넌트들 및 프로토콜들로 추상화하는 방법을 도시한다;

도 3은 중개자 프록시를 통한 TLS 연결들을 통해 시작된 통신들을 나타낸다;

도 4는 프록시 메모리로 공유 메모리 및 메시지 전달의 사용을 도시한다;

도 4a는 공유 메모리 및 세마포르 핸드-오버 모듈을 도시한다;

도 5는 네 개의 계정들을 포함하는 해시 체인(hash chain)을 도시한다;

도 6은 동일한 시스템상의 두 개의 계정들을 포함하는 해시 체인을 도시한다;

도 6a는 트랜잭션 스테이지들이 인터리빙하는 동일한 시스템 상의 세 개의 계정들을 포함하는 해시 체인을 도시한다;

도 7은 라이선스 해시들(licence hashes)의 덴드리틱 특성(dendritic nature)을 도시한다;

도 8은 잠시 오프라인 상태가 되는 네 개의 장치들을 포함하는 해시 체인을 도시한다;

도 9는 두 개의 서버들에 구현된 역 룩-업 기능을 도시한다;

도 10은 Tereon 서버들 간의 통신 설정을 도시한다;

도 11은 사용자가 다른 서버로 이동하는 통신들을 도시한다;

도 12는 디렉토리 서비스가 요청 서버를 두 개의 다른 서버들에 연결할 수 있는 방법을 도시한다;

도 13은 다각적인 크리덴셜(multifaceted credential)을 구성하기 위해서 서버가 세 개의 서버들로부터 크리덴셜들을 획득해야 하는 케이스를 도시한다;

도 14는 은행과 사용자의 관계를 도시한다;

도 15는 계정이 이체되는 프로세스를 도시한다;

도 16은 등록된 모바일 번호가 변경되는 프로세스를 도시한다;

도 17은 두 개의 화폐들에 액세스하기 위해서 기 등록된 모바일 번호의 유지를 도시한다;

도 17a는 각각의 통화가 별도의 서버상에 있는 두개의 통화들에 액세스하기 위해서 기 등록된 모바일 번호의 유지를 도시한다;

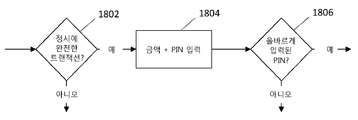

도 18은 워크 플로우를 도시한다;

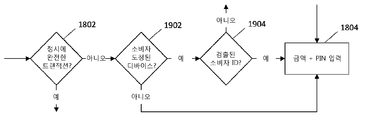

도 19는 대안적인 워크 플로우를 도시한다;

도 20은 대안적인 워크 플로우를 도시한다; 그리고,

도 21은 예시적인 컴퓨팅 시스템을 도시한다.

도면들에서:

도 1은 Tereon의 모듈러 개념을 도시한다;

도 2는 Tereon 시스템 아키텍처의 예를 도시한다;

도 2a는 Tereon 이 서비스들 및 장치들을 기능 영역들 및 컨텍스트들, 장치들, 컴포넌트들 및 프로토콜들로 추상화하는 방법을 도시한다;

도 3은 중개자 프록시를 통한 TLS 연결들을 통해 시작된 통신들을 나타낸다;

도 4는 프록시 메모리로 공유 메모리 및 메시지 전달의 사용을 도시한다;

도 4a는 공유 메모리 및 세마포르 핸드-오버 모듈을 도시한다;

도 5는 네 개의 계정들을 포함하는 해시 체인(hash chain)을 도시한다;

도 6은 동일한 시스템상의 두 개의 계정들을 포함하는 해시 체인을 도시한다;

도 6a는 트랜잭션 스테이지들이 인터리빙하는 동일한 시스템 상의 세 개의 계정들을 포함하는 해시 체인을 도시한다;

도 7은 라이선스 해시들(licence hashes)의 덴드리틱 특성(dendritic nature)을 도시한다;

도 8은 잠시 오프라인 상태가 되는 네 개의 장치들을 포함하는 해시 체인을 도시한다;

도 9는 두 개의 서버들에 구현된 역 룩-업 기능을 도시한다;

도 10은 Tereon 서버들 간의 통신 설정을 도시한다;

도 11은 사용자가 다른 서버로 이동하는 통신들을 도시한다;

도 12는 디렉토리 서비스가 요청 서버를 두 개의 다른 서버들에 연결할 수 있는 방법을 도시한다;

도 13은 다각적인 크리덴셜(multifaceted credential)을 구성하기 위해서 서버가 세 개의 서버들로부터 크리덴셜들을 획득해야 하는 케이스를 도시한다;

도 14는 은행과 사용자의 관계를 도시한다;

도 15는 계정이 이체되는 프로세스를 도시한다;

도 16은 등록된 모바일 번호가 변경되는 프로세스를 도시한다;

도 17은 두 개의 화폐들에 액세스하기 위해서 기 등록된 모바일 번호의 유지를 도시한다;

도 17a는 각각의 통화가 별도의 서버상에 있는 두개의 통화들에 액세스하기 위해서 기 등록된 모바일 번호의 유지를 도시한다;

도 18은 워크 플로우를 도시한다;

도 19는 대안적인 워크 플로우를 도시한다;

도 20은 대안적인 워크 플로우를 도시한다; 그리고,

도 21은 예시적인 컴퓨팅 시스템을 도시한다.

Tereon은 전자 트랜잭션 처리 및 인증 엔징이다. 이것은 모바일 및 전자 결제 처리 시스템으로 구현될 수 있다. 또한, 이것은 IoT 통신 시스템의 일부로 다른 구현들에서 사용될 수 있다.

Tereon은 임의의 IP(internet protocol) 지원 장치 및 이러한 IP 지원 장치와 상호 작용할 수 있는 임의의 장치들에 대한 트랜잭션 기능을 제공한다. 각 장치는 고유한 ID가 있어야 한다. Tereon의 사용 사례들은 IoT 장치들로부터 의료 기록 액세스 및 관리, 모바일 폰, 결계 단말기 또는 ATM(Automated Teller Machin)과 같은 아주 흔한 결제까지 다양하다. 초기 구현 예에서, Tereon은 모바일 폰들, 카드들, POS(poing-of-sale) 단말기들 및 임의의 고유 참조 ID를 지원한다. Tereon은 소비자들 및 머천트들이 결제하고, 결제받고, 자금을 이체하고, 자금을 받고, 환불하고, 환불받고, 자금을 예치하고, 자금을 인출하고, 계정 데이터(또는 계좌 데이터)를 보고, 과거 트랜잭션들의 미니 명세서들을 볼 수 있게 하는데 필요한 기능을 제공한다. Tereon은 통화간 및 국경간 트랜잭션들을 지원한다. 따라서, 소비자는 하나의 통화로 계정(또는 계좌)를 보유할 수 있지만, 예를 들어, 다른 통화로 이체할 수 있다.

Tereon의 초기 구현에서, 최종 유저가 특정 트랜잭션을 수행할 수 있는지 여부는 그가 해당 시점에서 사용중인 어플리케이션에 따라 다르다. 머천트들 또는 머천트의 단말기들은 일부 트랜잭션들을 시작할 수 있는 반면, 소비자 장치는 다른 것들을 시작할 수 있다.

Tereon이 결제를 처리하는데 사용되는 경우, 트랜잭션들은 다음과 같은 모드들로 세분화(또는 분할)될 수 있다: 결제 하기 및 결제 받기, 모바일 소비자 대 모바일 머천트, 모바일 소비자 대 온라인 머천트 포털, 고객이 없는 모바일 소비자 대 모바일 머천트, 계정 포털 내에서 소비자 계정 대 머천트 계정, NFC-Tereon 카드 소비자 대 카드 머천트, NFC 또는 다른 카드 소비자 대 카드 머천트, 자금 이체 및 수령, 계정 포털 내에서 소비자 계정 대 소비자 계정, 모바일 소비자 대 피어-투-피어 모바일 소비자, 모바일 소비자 대 피어-투-피어 카드 소비자, 카드 소비자 대 피어-투-피어 모바일 소비자, 카드 소비자 대 피어-투-피어 카드 소비자, 모바일 소비자 대 피어-투-피어 비 사용자, 카드 소비자 대 피어-투-피어 비 사용자, 비 사용자 대 피어-투-피어 비 사용자, 비 사용자 대 피어-투-피어 모바일 소비자 및 비 사용자 대 피어-투-피어 카드 소비자. 비 사용자는 송금을 받지 않은 수령자와 같이 결제 서비스에 이전에 등록되지 않은 어떤 사람을 나타낼 수 있다.

시스템 아키텍처(System Architecture)

내부적으로 Tereon 서버는 두 개의 메인 컴포넌트들인 TRE(Tereon Rules Engine) 및 SDASF(Smart Device Application Services Framework)를 포함한다.

SDASF는 Tereon이 여러 가지 다른 장치들 및 인터페이스들을 관리하게 할 수 있다. 이것은 Tereon이 해당 장치들 및 인터페이스들이 작동하고, Tereon에 연결되는 방식을 정의하기 위해서 일련의 추상화된 레이어들을 사용 및 연결하게 함으로써 그렇게 한다.

예를 들어, 모든 은행 카드들은 기본 카드 추상화 레이어(basic card abstraction layer)를 사용할 것이다. 마그네틱 스트라이프 추상화 레이어(magnetic stripe abstraction layer)는 마그네틱 스트라이프가 있는 카드들, NFC 칩이 있는 카드들에 대한 NFC 레이어, 및 칩 컨택트(chip contact)가 있는 카드들에 대한 마이크로프로세서 레이어에 적용될 것이다. 카드가 세 개를 모두 사용하는 경우, Tereon은 메인 카드 추상화 레이어 및 세 개의 인터페이스 레이어들로 그 카드를 정의할 것이다. NFC 레이어 그 자체가 카드들에만 적용되는 것은 아닐 것이다. 이것은 모바일 폰들을 포함하여 NFC를 지원할 수 있는 임의의 장치들에도 적용될 것이다. SDASF는 장치들 또는 인터페이스들 각각에 대한 모듈을 생성하기 위해서 이러한 추상화 레이어들을 사용한다.

외부적으로 장치 또는 네트워크에 대한 각 연결(또는 각 접속) 및 각 서비스는 모듈이다. 따라서, 피어-투-피어 결제 서비스, 예금 서비스, 및 미니 명세서들과 같은 서비스들은 모두 모듈들이다. 카드 제조업체들, 은행들, 서비스 제공자들, 단말기들, ATM들 등에 대한 인터페이스들도 마찬가지이다. Tereon의 아키텍처는 여러 가지 모듈들을 지원할 수 있다.

모듈러

관점(Modular view).

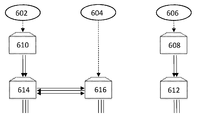

도 1은 Tereon의 모듈러 개념을 도시한다. 본질적으로, Tereon은 모듈들의 모음(collection)이고, 그것들 자신 대부분은 모듈들을 포함한다. 모듈들은 해당 모듈이 동작하는 컨텍스트들 및 기능 도메인들과 그것들이 수행하는 데 필요한 기능들을 결정하는 비즈니스 로직에 의해 정의된다. 이러한 기능들은 예를 들어, IoT 장치들 간의 동작 및 통신을 관리하고, 전자 또는 디지털 결제를 관리 및 거래하고, 식별 또는 요구에 따른 허가 크리덴셜들을 관리 및 구성하거나, 임의의 다른 형식의 전자 트랜잭션(electronic transaction) 또는 장치를 관리 및 운영하는 것과 같은 임의의 타입의 전자 트랜잭션일 수 있다.

Tereon

서버

도 1에 도시된 바와 같이 Tereon 서버(102)를 구성하는 모듈들은 두 개의 레벨들로 볼 수 있다: SDASF(104) 및 규칙 엔진(rules engine; 106). 규칙 엔진(106) 자체는 모듈들(108, 이들 중 일부는 도 1에 도시되어 있음; 이들은 서비스를 정의하는 모듈들, 프로토콜들(미도시), 스마트 장치, 단말들 등을 포함) 각각의 기능 도메인들 및 컨텍스트들을 정의하고, 다음에 이러한 모듈들(108)은 SDASF(104)의 구조를 정의한다. 그런 다음, SDASF(104) 및 이것이 지원하는 결과 서비스들 및 인터페이스들은 Tereon이 이용할 수 있는 시스템 프로토콜들을 정의한다. 그런 다음, 이러한 프로토콜들은 Tereon이 지원할 수 있는 규칙들 및 서비스들(예를 들어, 스마트 장치들, 단말기들 등) - 그것들 자신들은 자체 Tereon이 제공하는 기능 도메인들 및 컨텍스트들을 정의함 -을 정의한다. 이 순환 또는 반복 접근법(circular or iterative approach)은 모듈들의 정의 및 그것들이 지원하는 기능들 또는 요구 사항들이 서로 일치하는 지를 확인하는 데 사용된다. 이것은 시스템의 동작을 제한하지 않고 원 위치에서 모듈들이 업데이트되고, 업그레이드되고, 교체될 수 있게 한다.

블록들 및 모듈들은 추상화된 APIs((application programming interfaces)- 그것들 자신들은 자체 Tereon이 제공하는 기능 도메인들 및 컨텍스트들을 정의함 -를 사용하여 서로 인터페이스한다. 가능하다면, 이들은 공유 메모리를 사용할 수 있는 맞춤형 세마포르 핸드-오프 모듈들(bespoke semaphore hand-off modules)을 사용하여 서로 통신하며, 그 예는 도 4a에 도시되어 있고, 이후에 설명될 것이다. 이러한 방식에서, 블록들 및 모듈들의 내부 동작 및 기능은 전체 시스템의 동작을 손상시키지 않고, 업데이트되거나 교체될 수 있다.

프레임 워크 인프라스트럭처 컴포넌트들(Framework infrastructure components)

인프라스트럭처 컴포넌트들도 모듈러이다. SDASF의 경우, 이 컴포넌트는 그 자체가 모듈들을 포함한다.

다중 인터페이스들(Multiple interfaces)

각 인터페이스는 코어 서버에 연결되는(또는 접속) 별도의 모듈로 구성된다. 따라서, Tereon의 모듈러 구조는 백 오피스들(back offices) 및 코어 시스템들 포함하는 다중 인터페이스들, 카드들, 클리어링 하우스들, 머천트들, 모바일 전화기들, 서비스들, 서비스 제공자들, 스토리지, 단말기들, SMS(short messaga service) 게이트웨이들, HLR(home location register) 게이트웨이들 등을 지원할 수 있다.

데이터베이스 인터페이스들은 SQL(structured query language) 엔트리 및 저장된 데이터의 그래프 분석 모두를 지원한다. 또한, 인터페이스들은 데이터베이스들 내에 필드들을 구분하기 위해서 액세스 제어를 지원한다. 다른 사용자 규칙들 및 허가 레벨들은 정의된 데이터 세트들 및 필드들을 액세스할 수 있다. 액세스는 다양한 보안 수단들에 의해 제어된다. 액세스, 인증, 및 허가는 ACLs(access control lists), LDAP(lightweight directory access protocol), 셀 및 로우 보안(cell and row security)과 같은 커스텀 역할 기반 액세스(custom role-based access), 및 개별 역할들로 제한되는 액세스 인터페이스들을 포함하는 다양한 산업 표준 접근 방법들(industry standard approaches)을 통해 제공될 수 있다.

전자 상거래

포털들

(E-commerce portals)

Tereon은 포털의 운영자가 해당 포털에 대한 플러그 인을 생성할 수 있도록 API를 통해 전자 상거래 포털들을 지원할 수 있다.

규칙 엔진(Rules engine)

규칙 엔진(106)은 새로운 서비스들이 트랜잭션을 위해 추상화된 다양한 컴포넌트들을 함께 편성하여 구축되도록 하거나 새로운 장치를 지원하게 할 수 있다. 규칙들은 배포된 서비스들에 대한 비즈니스 논리를 정의하고, 서비스 제공자들은 이러한 서비스들을 개별 사용자들에게 맞출 수 있다.

규칙들은 UML(unofied modelling language) 또는 일반 영어(plain english)와 유사한 코드로 정의될 수 있다. 엔진은 규칙들을 구문 분석하고, 추상화된 컴포넌트들로부터 서비스들을 생성할 수 있다.

컴포넌트들의 추상화된 특성은 새로운 서비스 또는 장치 모듈들이 신속하게 생성되게 할 수 있다. 이것은 Tereon이 새로운 서비스들 또는 장치들을 필요에 따라 지원하게 할 수 있다.

Tereon의 내부 인터페이스들은 프로토콜에 영향을 받지 않으므로, 외부 프로토콜 모듈들이 기능에 영향을 미치지 않고 교환될 수 있다. 예를 들어, 뱅킹 코어 시스템에 인터페이스하기 위해서 커스텀 데이터 교환 프로토콜(custom data interchange protocol)은 조직의 한 부분과 ISO 20022 프로토콜 모듈을 다른 부분과 함께 사용될 수 있다.

SDASF(104)는 Tereon이 다중 스마트 장치들 및 프로토콜들을 지원하게 할 수 있다. SDASF(104)의 아이디어는 엔티티들을 장치 타입들 및 프로토콜들로 추상화하는 것이다. SDASF(104)는 각 장치가 특정 서비스 또는 기능을 위해 요구되는 어느 프로토콜이든 호출한 채로 다중 프로토콜을 정의한다.

SDASF(104)는 설치의 운영에 영향을 주지 않고, 기존 설치에 새로운 모듈들을 추가하여 확장될 수 있다. 이것은 선호되는 어느 방법이든지 이용하여 모든 서비스들이 백 오피스 서버에 정의되게 할 수 있다. 머천트 단말기들(merchant terminals, 또는 가맹점 단말기들)에 설치되면, Tereon 단말기 어플리케이션들은 소비자에게 서비스들을 제공하기 위하여 SDASF와 통신한다.

도 2는 Tereon 시스템 아키텍처(200)를 나타낸다. 여기서 다이어그램 및 묘사(narrative)가 특정 솔루션을 통해 특정 컴포넌트를 가리키는 경우, 이것은 단순하게 이들이 실시예에서 선택된 컴포넌트들 또는 언어들이기 때문이다. 맞춤형(bespoke) 시스템들은 이러한 컴포넌트들을 대체하거나 더 효율적인 것으로 입증될 수 있는 다른 언어들 및 시스템들을 사용하기 위해 구축될 수 있다.

Tereon

서버(The

Tereon

server)

Tereon 서비스(202)는 모놀리식 아티팩트(monolithic artefact)로 식별되는 논리적 구조이다. 실제로, 이것은 각각 기능 및 범위에 따라 다를 수 있는 격리된 마이크로서비스들(isolated microservices)의 세트로 존재할 수 있다.

통신

레이어

(The communications layer)

통신 레이어(204)는 중개자 프록시(intermediary proxy)를 거쳐 TLS(transport layer security) 연결을 통해 개시된다. 또한, 이것은 도 3에 도시된다. TLS는 컴퓨터 네트워크, 일반적으로 TCP/IP(transmission control protocol/internet protocol) 네트워크를 통해 통신 보안을 제공하는 암호화 프로토콜(cryptographic protocol)이다. 각 컴포넌트는 시스템, 오브젝트 또는 서비스에 연결하거나 액세스할 수 있는 사용자들 또는 시스템 프로세스들을 명시하는 ACL(access control list)이 있다. 이것은 중개자가 들어오는 원본 연결(incoming, original connection)을 설정하고, 본질적인 보안을 강화하며, 위험 프로파일을 줄일 수 있게 할 수 있다. 이 예에서, 프록시는 전문화된 Tereon 맞춤화(specialized Tereon customizations)와 함께 종래 기술에서 공지된 HTTP 게이트 웨이 플랫폼을 사용한다.

개인 DNS 네트워크(Private DNS network)

DNS(206)는 디렉토리 서비스(216)의 기반으로 사용된다. 디렉토리 서비스(216)는 고도로 중복되고, 지리적 위치들에 걸쳐 복제된다. 그러나, 이 구조와 능력은 하기에 설명된 대로 기존 DNS 서비스들이 제공할 수 있는 것보다 훨씬 크다.

추상화(Abstractions)

도 2a는 Tereon이 이 서비스들 및 장치들을 소비자 또는 소비자 활동들 및 규칙들, 머천트 활동들 및 규칙들, 은행 활동들 및 규칙들, 이체 활동들 및 규칙들, 장치 기능 및 규칙들 등과 같은 기능 도메인들 및 컨텍스트들로 추상화하는 방법을 도시한다. 도 1은 컴포넌트들 및 시스템의 서비스들을 기능 블록들 또는 모듈들로 추상화하여 Tereon이 이러한 추상화에 어떻게 영상을 미치는지 도시한다.

Tereon 모듈들은 이러한 추상화로부터 구성된다. 각 장치, 각 인터페이스 및 각 트랜잭션 타입은 이 도메인들 및 컨텍스트들로 추상화된다. 이러한 추상화는 재사용이 가능하고, 의미가 있거나 허용되는 경우, 다른 것들에 인터페이스할 수 있다. 예를 들어, 청구 카드(charge card, 또는 고객 카드), 신용 카드(credit card), 직불 카드(debit card) 및 료열티 카드 모듈들(loyalty card modules)은 많은 공통 추상화(common abstractions, 또는 기본 추상화)를 각각 사용할 것이다. 결제 및 자금 이체 모듈들도 마찬가지일 것이다.

프로토콜들(Protocols)

Tereon이 지원하는 프로토콜들(204 및 212) 각각은 그 자체가 모듈로 구현된다. Tereon은 이러한 모듈들을 필요로하는 서비스들 또는 컴포넌트들에 이러한 모듈들을 이용할 수 있게 한다.

레거시 시스템들은 그것들이 하드웨어를 추가해야 하기 전에 100s 또는 1000s에 동시에 일어나는 트랜잭션들을 처리하는데 어려움을 격는다. 그것들의 시스템들을 업데이트하는 대신, 은행들은 조정 계정들(reconciliation accounts, 또는 조정 계좌들) 및 결제 포인트까지 신용을 커버하기 위한 고 비용들이 요구되는 주기적인 결제 시스템들(periodic settlement systems)에 의존해 왔다. Tereon은 신용 노출(credit exposure) 및 이러한 계정들에 대한 필요성과 떨어져 있다. 이것은 초당 100,000건의 트랜잭션들을 처리하도록 요청받는 매우 저렴한 시스템들을 제공한다. Tereon은 탄력성이 구축되고, 서버당 초당 1,000,000건의 트랜잭션들을 지원하고, 값 비싼 하드웨어에 의존하기 보다 하이엔드 상품 하드웨어에서 작동하도록 설계되었다. 또한, Tereon은 ACID 보증들 및 이것의 실시간 성능을 손상시키지 않으면서 거의 선형 방식(near-linear fashion)으로 수평 및 수직 스케일링을 지원한다.

라이센싱

서브시스템(The licensing subsystem)

Tereon 라이센싱 서버(210)는 시스템의 컴포넌트들이 단일 배포된 인스턴스(single deployed instance) - 단일 인스턴스의 마이크로서비스들은 기계가 예를 들어, 물리적 기계(physical machine), 논리적 기계(logical machine), 가상 기계(virtual machine), 컨테이너이거나 실행 가능한 코드를 포함하기 위한 기타 일반적으로 사용되는 매커니즘, 및 모든 임의의 번호(across any number) 또는 기계들의 타입인지 여부에 관계없이 단일 기계 상의 프로세스 간 통신(inter-process communications)에 결합됨- 내에서나 배포 인스턴스들 전체(across deployment instances, 예를 들어 서로 통신하는 개별 소비자 플랫폼들) 내에서 합법적이고, 인증되고, 인가된 피어 시스템들(peer systems)과 통신하고 있음을 보장한다. 라이센싱 플랫폼(licensing platform)은 당 업계에 공지된 인증 기관 구조(certificate authority structure)를 통해 구현된다.

컴포넌트들이 시스템에 설치될 때, 그것들은 규정되고 구성 가능한 간격들로, 안전하고 인증된 연결을 통해 라이선스 서버(licence server)에 인증서 서명 요청(certificate signing request)과 함께 그것들의 설치 세부사항(조직(organization), 컴포넌트 타입 및 세부사항, 라이선스 키 등)을 전달한다.

인증서 서버(certificate server)는 그것들의 세부사항(또는 세부정보)들을 허가된 컴포넌트 디렉토리(authorised component directory)와 비교하고, 일치하는 경우, 설치 요청을 개시하는 장치에 내부 인증 기관 하이어라키(internal certificate authority hierarchy)에서 격리된 보안 서명 키(isolated, secured signing key, 일반적으로 하드웨어 보안 모듈을 통해)로 서명되고, 규정된 기간(예를 들어, 1 개월) 동안 사용가능한 새로운 인증서를 승인한다. 연결된 시스템들에서 모든 클럭들(clocks)은 동기화된다.

그런 다음, 호출자(caller, 또는 발신자)는 다른 모듈들과 통신을 개시할 때 클라이언트 인증서로써 인증서를 사용하고, 연결의 수신자로 역할을 할 때 서버 인증서로써 인증서를 사용할 수 있다. 개인 키를 수신한 적 없는 라이선스 서버는 손상되는 경우에도 임의의 다른 당사자(any other party)가 이 인증서를 가장할 수 있도록 하는 세부사항(또는 세부정보)들을 가지고 있지 않는다. 선호하는 경우, 호출자는 두 개의 인증서들-클라이언트 인증서 및 서버 인증서-를 라이선스 서버로부터 요청할 수 있다.

각 컴포넌트는 서버 및 클라이언트 인증서들이 신뢰되고 인증된 인증 기관의 에이전트에 의해 서명되었는지 검사하고, 그것들이 중간자(man-in-the-middle) 공격 또는 감시에 대한 대상이 아니며, 상대방(counter-party)이 말하는 누구라는 상당한 확신을 가지고 통신할 수 있다. 각 인증서는 각 모듈 자체-예를 들어, 특정 조직에 대한 룩업 서버(lookup server)로-를 표시할 수 있는 방법을 제한하는 사용 코드 메타데이터(usage code metadata)로 승인된다. 조직은 모든 당사자가 인가되고(또는 라이선스가 있고), 합법적으로 유효한 인스턴스들을 운영함을 확신한다.

대부분의 인증서는 간단하게 만료되고 고정된 기간(fixed term) 동안 갱신되지 않고, 승인되지 않는다. 그러나, 드물게 인증서가 손상되거나 라이선스가 종료 또는 일시 중단되는 경우, 해지 목록(revocation list)은 사용되고 필요에 따라 프록시 서비스들(proxy services)에 비동기적으로 분배된다. 액티브 인증서 디렉토리(active certificate directory)는 항상 유지되고, 주기적인 감사(periodic auditing)에 사용할 수 있다.

양방향 유효성 검사의 이점들(two-way validation benefits) 외에도(클라이언트는 자신이 말하는 사람이고, 각 연결에서 서버는 보고하는 자임), 이 구현은 컴포넌트들이 원격 라이선스 서버들과의 통신이 필요한 각 연결 구축없이 안전하게 서로 통신하게 하여 플랫폼의 전반적인 신뢰성(reliability)을 잠재적으로 감소시키지 않으면서 안전하게 통신하게 한다.

사이트 간 통신(Site to site communications)

사이트 간 통신은 식별되고 노출된 HTTP 게이트웨이 인스턴스(HTTP gateway instance; 212)를 통해 용이하게 되고, 커스텀 제로-카피(custom zero-copy) 및 선택적인 사용자-모드 기능(optional user-mode functionality)을 실행한다. 이것은 모바일 장치들, 단말기들, 및 다른 외부 당사자들이 사이트 간 연결은 물론 인스턴스들과 통신하는데 사용되는 플랫폼이다. 이것은 산업 표준 침입 검침(industry standard intrusion detection), 속도 제한(rate limiting) 및 DDOS(distributed denial-of-service) 공격 보호, 하드웨어 암호화 오프로딩(hardware encryption offloading) 등을 수용한다. 이것은 기능적으로 논리적 인스턴스 프록시 메커니즘(logical instance proxy mechanism)이 크고, 모든 동일한 기능-클라이언트/서버 인증서들 및 유효성 검사(validation, 또는 확인)을 포함함-을 지원하는 동시에 외부에서 인정된 인증 기관을 외부 당사자에 사용한다.

Tereon

데이터 서비스(The

Tereon

data service)

Tereon 시스템의 핵심 특징들 중에서 하나는 이전 시스템들 보다 상당히 많은 트랜잭션들을 (처리량 면에서) 처리할 수 있다는 것이다. 이것은 데이터 및 트랜잭션들을 처리할 수 있는 고도의 동시성, 신속성 및 확장성이 뛰어난 처리 네트워크, 매우 효율적인 데이터 서비스 레이어(data services layer) 뿐만 아니라 처리 오버헤드(processing overhead)를 최소화하는 알고리즘들 및 맞춤형 모듈들(bespoke modules)을 구현하는 고유한 디자인 때문이다.

설명된 성능 특성들(performance characteristics)은 컴퓨팅 하드웨어의 특정 부분에서 더 많이 수행되는 규모 확장(scaling up)에 주로 타켓되므로, 운영 코스트들(running costs) 및 전력 소비(power consumption)에서 상당한 감소를 야기한다. 그러나, 디자인은 단일 시스템에 한정되지 않는다; Tereon 시스템은 다수의 장치들 상에 동시에 실행할 수 있는 각 서비스를 이용하여 수직 및 수평적으로 엄청나게 스케일 아웃(scaling out)할 수 있다.

단일 시스템 또는 서버 상에 높은 레벨의 성능을 얻기 위해서, 시스템은 불필요한 직렬화(serializations)를 피하고, 불필요한 스트림 처리(stream processing)을 피하고, 불필요한 메모리 카피들(memory copies)을 피하고, 사용자로부터 커널 모드(kernel mode)로의 불필요한 전환(transitions)을 피하고, 프로세스들 간의 컨텍스트 스위치를 피하고, 랜덤 또는 불필요한 I/O를 피함으로써, 이것의 처리 오버헤드(processing overhead)를 가급적이면 최소화한다. 시스템이 올바르게 작동할 때, 이것은 해당 시스템 상에 매우 높은 레벨의 트랜잭션 성능(transactional performance)을 얻을 수 있다.

기존 모델에서 서버 A가 요청을 수신한다. 그런 다음, 이것은 서버 B에 대한 쿼리(query)를 구축하고 직렬화하며 즉시 서버 B로 해당 쿼리를 전송한다. 그런 다음, 서버 B는 (필요한 경우) 해당 쿼리를 해독하고, 역질렬화하고(deserialize), 해석한다. 그런 다음, 이것은 응답을 생성하고, 직렬화하고, 필요한 경우, 해당 응답을 암호화한 후 해당 응답을 서버 A 또는 다른 서버로 다시 전송한다. 커널 및 프로세스 컨텍스트 스위치들(kernel and process context switches)은 메시지 당 수십 개씩 발생하며, 단일 메시지는 다양한 형태로 여러 번 캐스팅되고, 메모리는 많은 작업 버퍼들 사이에 복사된다. 이러한 커널 및 프로세스 컨텍스트 스위치는 처리되는 메시지 당 대규모 처리 오버헤드를 부과한다.

통신 아키텍처(Communications architecture)

Tereon은 시스템에 의해 처리되는 기존 방식 데이터(traditional way data) 및 통신을 재구성하여 이것의 처리량을 달성한다. 가능한 경우, Tereon은 커널에 의해 부과되는 처리 오버 헤드를 피하고, 표준 데이터 관리 모델들에서 종종 발생하는 보안 문제들을 피하기 위해서 운영 시스템 커널(operating system kernel)을 바이패스한다.

시스템에서 각 데이터 활동은 데이터 서비스 인스턴스(214)를 통해 실행된다. 이것은 직접 데이터 플랫폼 액세스를 갖는(또는 직접 데이터 플랫폼 액세스가 가능한) 시스템의 유일한 컴포넌트인 규모가 축소된 서비스-지향 데이터 서비스 레이어(scaled out service-oriented data service layer)이다. 따라서, 시스템상의 모든 데이터 활동들은 반드시 이것을 통과해야 한다.

데이터 서비스 레이어(214)는 별도의 전용 판독 및 기록 액세스 채널들(226)을 통해 데이터 저장 레이어(220)와 통신한다. 데이터 저장 레이어(220)는 그 자체가 적어도 하나의 분산 데이터베이스를 포함하는 코어 데이터베이스 스토어(224)를 통해 구현된다. 이러한 데이터베이스들은 ACID 보증을 제공할 필요가 없다; 이것은 데이터 저장 레이어에 의해 관리된다.

데이터 저장 레이어(220)에 대한 모든 기록들은 모든 데이터 변경이 인과 관계를 유지하기 위해 시리얼 빠른 시퀀스(serial rapid sequence)로 진행되면서 단일 공유 트랜잭터(single shared transactor)에 의해 관리되며, 이를 통해 모든 데이터 변경이 인과 관계를 유지하기 위해 시리얼 빠른 시퀀스(serial rapid sequence)로 진행된다. 트랜잭터 디자인(transactor design)은 데이터 트랜잭터 클러스터(data transactor cluster; 222)로서 자신을 제시하는 핫 백업 리던던시 모델(hot backup redundancy model)을 사용한다. 하나의 트랜잭터가 임의의 이유로 실패하거나 멈추는 경우, 다른 트랜잭터들 중에서 어느 하나는 즉시 인계 받을 것이다.

데이터 플랫폼은 모든 데이터 도메인들에 대한 분할(partitioning)을 지원하지만, 그 지원은 도면(figure)에 도시되지 않았다. 임의의 케이스에서 단일 데이터 저장 레이어(무제한 데이터 노드들에 의해 백업됨(또는 지원됨))가 금지되거나 그렇게 해야하는 규제 이유들(regulatory reasons)이 있는 경우, 데이터는 서로 다른 트랜잭션들을 이용하여 서로 다른 데이터 클러스터들에 저장하기 위해 명령적이거나 선언적인 방법들을 통해 분할될 수 있다. 예를 들어, 사이트는 네 개의 데이터 플랫폼들(four data platforms)-지리적 또는 사법적 기준(geographic or jurisdictional criteria)에 따라 또는 1-5로 시작하는 계정은 하나로 6-0은 다른 계정으로 고객들을 분할함-있다(a site may have four data platforms, partitioning customers by geographic or jurisdictional criteria, or for accounts starting with 1-5 to go in one, 6-0 in another). 이것에 대한 처리 결과들이 있지만, 이것은 플랫폼에 의해 지원된다.

도 3은 데이터 서비스 레이어(214)로 및 그로부터 통신을 라우트하는 통신 레이어(204)를 통한 통신을 도시한다. 모듈(350)이 다른 모듈(360)과 통신할 필요가 있는 경우, 이것은 먼저 프록시(370)과 연결을 개시하고, 단계 302에서 클라이언트 인증서(client certificate)를 인증하고, 단계 304에서 프록시 인증서(proxy certificate)가 구축시에 유효하고 신뢰되는지 체크한다. 모듈(350)은 단계 306에서 메시지를 프록시(370)에 전달한다. 프록시(370)는 단계 308에서 타겟 모듈(360)과 상관 연결(correlating connection)을 설정한다; 이것은 먼저 단계 308에서 자신을 인증하고, 단계 310에서 모듈의 인증서(module's certificate)가 유효하고 신뢰되는지 검증한다. 프록시(370)는 단계 314에서 모듈의 응답을 수신하기 전에, 단계 312에서 이니시에이터(initiator; 모듈(350))의 확인된 세부사항(또는 세부정보)들을 전달한다. 프록시(370)는 단계 316에서 타겟(모듈(360))의 세부사항(또는 세부정보)들 및 이것의 응답을 반환한다. 이것은 프록시(370)를 통해 모듈(350) 및 모듈(360)간의 통신 채널을 확립하고, 두 모듈 모두 높은 신뢰도로 서로 인증되고 식별되며, 필요한 경우 모든 통신 및 데이터가 암호화된다. 프록시(370)는 단계 318에서 모듈(350)으로부터 메시지를 단계 320에서 타겟 모듈(360)로 중계하고, 단계 322에서 타겟 모듈의 응답을 단계 324에서 모듈(350)로 중계한다.

이러한 연결들은 발신자 및 수신자의 인증서의 세부사항(또는 세부정보)들에 기초하여 세션 공유 및 연결 유지(keep-alive)를 사용한다(예를 들어, 모듈(350)은 프록시(370)을 통해 타겟 모듈(360)에 대한 연결을 "클로즈(close)"할 수 있고, 실제로 새로운 종단간 연결(end-to-end connection)을 구축하지 않고 리오픈(reopen)할 수 있음. 연결은 임의의 다른 회로에서 절대 공유되지 않음). 통신 프록시(370)는 HTTP 게이트 웨이 또는 일부 다른 적절한 모듈 또는 컴포넌트일 수 있다.

이러한 아키텍처는 주로 대량의 메모리 사용과 함께 상당한 성능 코스트(performance cost)를 발생시킨다. 모듈(350)이 타겟 모듈(360)과 통신하기 위해서 전통적으로 이것은 타겟 모듈(360)에 이것을 전달하기 전에 페이로드를 직렬화하고, 페이로드를 암호화하고, 이것을 프록시(370)에 스트림하고(여기서 프록시(370)는 페이로드을 해독할 수 있음), 컨텐츠를 역직렬화 및 해석하고, 페이로드를 재직렬화하고, 타겟 모듈(360)에 대해 이것을 암호화할 필요가 있다. 타겟 모듈(360)은 컨텐츠를 해독하고, 역직렬화하고 해석할 수 있다.

Tereon은 평균 및 최대 레이턴시(latency)를 줄이고, 메모리 로딩을 줄이고, 상용 하드웨어상 단일 플랫폼 성능을 향상시키기 위해서 여러 가지 기술들을 사용한다. 이것은 마이크로 서비스의 배포 이점들(deployment benefits), 유지 보수, 및 보안 모두를 유지하면서 모놀리식(monolithic) 인-프로세스 성능(in-process performance)을 달성한다. 이것은 이러한 시스템이 제공해야하는 높은 레벨의 보안 및 제어를 손상시키지 않고 수행한다.

Tereon은 도 3에 도시된 바와 같이 통신 레이어를 통해 배치된 메시징 모델(batched messaging model, 일괄처리된 메시징 모델)을 사용할 수 있다. 단계 306에서 모듈(350)으로부터 프록시(370)로 전달된 메시지와 같은 전달된 각 메시지는 메시지 배치(a batch of messages)일 수 있다. 그러나, Tereon은 이보다 훨씬 더 나아갈 수 있다.

배치된 메시징(일괄처리된 메시징) 외에도, 도 4는 두개의 모듈들의 서버들이 그것들 간의 공유 메모리 채널을 협상하기 위해서 프록시 모듈(맞춤형 핸드-오버 모듈)을 통해 서로 통신하는 지를 도시한다. 단계 402 내지 412는 도 3에서 단계 302 내지 312와 유사하며, 필요한 경우, 서비스의 속성들은 그것들이 클라이언트 요청과 매치하는지 확인하기 위해 체크되고, 이는 단계 302 내지 312에서 발생할 수도 있다.

모듈(450) 내지 모듈(460) 인스턴스는 TLS, 또는 전통적인 TLS HTTPS 뿐만 아니라 호출자 트랜잭션들에 대한 HTTP 게이트웨이의 사용자-모드 및 제로 카피를 함께 최적으로 사용할 수 있다.

소스 모듈(450) 및 목적지 모듈(460)이 로컬인 경우, 단계 402 내지 412로부터의 프록시(470)을 통해 연결을 설정한 후, 발신자 및 수신자는 공유 메모리를 통해 서로 다이렉트 연결을 선택적으로 요청하고, 이 선택적인 요청으로 이 방법은 도 3에 설정된 방법과 다른 것이다. 발신자 및 수신자가 서로 다이렉트 연결을 요청하는 경우, 협상 후에, 공유 채널은 단계 414에서 모듈(460)으로부터 프록시(470)로, 단계 416에서 프록시로부터 모듈(450)로 전달되고, 이 시점부터 두 개의 모듈들은 세마포르들 및 공유 메모리를 다시 사용하는 직접 처리 메커니즘(direct process mechanism)을 사용한다. 이는 단계 418, 420, 422 등에서 모듈(450) 및 모듈(460) 간의 메시지들에 의해 예시된다.

Tereon 모델에서 서버(450)는 태스크에 대해 최적으로 기본 메모리 버퍼들(native memory buffers) 내 복수의 요청들을 일괄처리하고(batch), 서버(460)에 대한 메시지를 큐잉하고(queues), 세마포르(semaphore)를 트립한다(trip). 서버(460)는 플래그들(flags)을 체크하고, 직접적으로 공유된 메모리를 처리하고, 공유된 메모리에 응답한다. 연결은 발신자 및 수신자의 인증서의 세부사항(또는 세부정보)들과 통신을 위한 세마포르들(semaphores) 및 공유된 메모리에 기초하여 연결 유지 및 공유된 메모리(keep-alive and shared memory)를 사용한다.

상술한 방법을 사용하여, 통신은 단일 발신자 목적지(single-caller destination), ACL-제어(ACL-controlled), 보안에 대한 직렬화 및 스트리밍의 오버헤드(기계 내에 이것이 포함되는 경우)를 회피할 수 있다. 이것은 암호화가 필요하지 않다; 연결은 유효성이 검증되고, 인증되고, 셋업 시 허가되고, 강탈될 수 없으며, 적절한 경우, 프로세스들은 적절한 경우 대규모의 독점적 메모리 구조(wholesale, proprietary memory structures)를 공유할 수 있다.

프록시(470) 및 Tereon 코드 모듈들(450 및 460) 모두는 가능한 경우, 제로 카피 네트워킹(zero-copy networking) 및 사용자-모드 네트워킹(user-mode networking)을 지원한다(필수 RCP/IP 라이브러리로 컴파일될 때, HTTP 프록시는 네트워크 패킷들에 대한 커널 컨텍스트 스위치들의 상당한 코스트(the significant cost of kernel context switches)를 피하는 솔류션을 제공함). 이것은 프록시(470) 및 Tereon 코드 모듈들이 사용할 수 있는 네트워크 드라이버 특정 코드를 통해 용이하게 된다. 이것은 작은 패킷 요청 및 응답에 대한 메모리 사용을 최소화한다; 이것들은 엄청나게 방대한 Tereon 동작들- 여기서 대부분의 동작들은 단일 TCP 패킷에 알맞을 수 있음 -을 구성한다.

도 4a는 Tereon 시스템이 Tereon 시스템의 임의의 두 개의 컴포넌트들(예를 들어, Tereon 내의 기능을 제공하는 HTTP 게이트웨이(406a) 및 마이크로서비스들(410a)) 사이에서 데이터를 효과적으로 교환하는데 사용되는 공유 메모리를 사용할 수 있는 맞춤형 세마포르 핸드-오프 모듈들(408a)의 세트를 구현하는 방법을 도시한다. 도 4a에서 데이터 서비스 레이어(214)는 마이크로서비스들(410a)에 의해 구현된다. 그러나, 마이크로서비스들은 모든 종류의 서비스 모듈을 나타낼 수 있다.

네트워크 스택(404a)(루프백 가상 장치를 포함함)은 연결 서버(connecting server; 402a)로부터 요청을 수신 및 어셈블하고, 이것을 사용자-모드 타켓 메모리로 복사하는 대신에, 수신자- 이 경우에는 HTTP 게이트웨이(406a) -에게로 메모리 승인의 소유권(ownership of the memory grant)을 단순하게 건넨다. 이것은 메모리 대역폭 포화(memory bandwidth saturation)가 발생하기 시작하는 매우 큰 로드(예를 들어, 초당 수백만개의 요청)에서 주로 유용하다.

커스텀 Tereon 업스트림 HTTP 게이트웨이 모듈(custom Tereon upstream HTTP gateway module; 406a)은 로컬 인스턴스들(HTTP 게이트웨이 인스턴스와 관련됨, 일반적으로 각 컨테이너 또는 각 물리적, 논리적, 또는 가상 기계 상에 HTTP 게이트웨이 인스턴스가 있음)이 게이트웨이로부터 모듈로 프록시 메모리에 대한 메모리 전달 및 공유 메모리를 사용하기 위한 옵션을 허용하고, 그 반대의 경우도 해당 업스트림 연결(또는 접속)을 허용한다. HTTP 게이트웨이(406a)가 기존 메커니즘을 통해 요청을 직렬화하고 이것을 전달하는 대신에, 공유 메모리 업스트림 제공자(shared memory upstream provider)를 위해 구성될 때 HTTP 게이트웨이(406a)는 수신자에게로 전달하는 공유 메모리를 사용한다.

이 경우에, 공유 메모리는 다른 HTTP 게이트웨이, HTTP 게이트웨이 인스턴스 또는 다른 요소를 프록시로써 사용하여 설정되었을 수 있다. HTTP 게이트웨이를 사용하는 것은 특히 효율적일 수 있다.

운영 시스템 커널에 의해 제공되는 통신 훅들(communications hooks)을 사용하는 대신에, 각 데이터 교환 모듈은 커널을 바이패스(또는 우회)한다. 이것은 커널 오버헤드를 피하여 시스템의 처리량(throughput)을 증가시키고, 데이터가 커널에 의해 제공되는 서비스들로/로부터 전달될 때 발생할 수 있는 불안정 영역들(areas of insecurity)을 다룬다. 예를 들어, Tereon 내의 모듈은 시스템 컴포넌트로부터 직접 데이터 서비스 레이어(214)로, 및 데이터 서비스 레이어(214)로부터 시스템 컴포넌트로 데이터를 효과적으로 교환하기 위해 사용된다.

이 아키텍처가 가져오는 이점의 다른 예는 HTTP 게이트웨이(406a)의 향상된 효율- HTTP 게이트웨이(406a)가 데이터 서비스 레이어(214) 또는 다른 컴포넌트들과 같은 마이크로서비스들(410a)에 대한 모든 입력 데이터(all of the incoming data), 및 마이크로서비스(410a)들 또는 데이터 서비스 레이어(214)로부터의 모든 출력 데이터(all of outgoing data)를 HTTP 게이트웨이(406a)로 핸드오버하게 하는 핸드-오프 모듈(408a)을 사용하여 달성됨 -이다. 기본 HTTP 게이트웨이들의 데이터 및 메시징 핸드-오프를 사용하는 대신에, 그 자체가 효율적이고, 공유 메모리를 또한 사용할 수 있는 세마포르 핸드오프 모듈은 데이터가 커널을 우회하여 데이터 레이서(214)로부터 HTTP 게이트웨이(406a)로, 및 데이터 레이어(214)로 직접 전달되게 한다. 이것은 시스템의 처리량을 증가시킬 뿐만 아니라; HTTP 게이트웨이들을 사용하는 시스템들에서 공통적인 취약점 영역들 중에서 하나를 보호한다는 점에서 추가 이점이 있다.

공유 메모리 채널을 제공하는 모듈 또는 공유 메모리 채널과 통신하는 모듈은 요청을 배치(일괄처리)하고 직렬화하거나 역직렬화하고 분리할 수 있다. 해당 태스크를 수행하는 모듈은 해당 모듈의 기능 및 모듈이 정상적으로 작동할 때 발생하는 처리 오버헤드에 도달하게 된다. 예를 들어, 한 경우에, 자신이 많은 수의 메시지들(요청이거나 아닐 수 있음)을 수신하는 모듈은 수신자 모듈에 대해 그것들의 메시지들을 배치(일괄처리)하고 직렬화할 공유 메모리 모듈로 그것의 메시지들을 전달하는데, 배치(일괄처리) 및 직렬화의 오버헤드가 효율적이고 로드(load)에서 메시지들을 처리하는 다른 방법으로부터 해당 모듈을 막기 때문이다. 다른 경우에, 모듈은 공유 메모리 채널을 통해 해당 수신자에게로 배치(일괄처리)를 전달하기 전에 그것의 메시지들을 특정 수신자에게로 배치(일괄처리)하고 직렬화할 수 있다.

또 다른 경우에, 메시지들을 수신자 모듈에게로 전달하는 모듈은 메시지들을 배치(일괄처리)하고 직렬화하기 위해서 공유 메모리 채널을 제공하는 모듈에 의존할 수 있지만, 배치된 메시지들(일괄처리된 메시지들)을 수신하는 모듈은 그 자신이 메시지들을 역직렬화 및 분리할 수 있다. 어떤 모듈이 배치(일괄처리) 및 직렬화, 또는 역직렬화 및 분리에 대한 태스크를 수행하는 지에 대한 질문은 어떤 선택이 모듈들이 수행하는 기능들을 위한 최적 성능 레벨을 제공하는 지로 요약된다. 배치 및 직렬화의 순서는 메시지 타입 및 통신 모듈들에 의해 제공되는 기능들에 의존할 것이다.

Tereon 은 웹 서비스로 가장하기 위해서 HTTP 게이트웨이(406a)를 사용하므로 네트워크 운영자들이 비표준 서비스들을 차단하는 잠재적 문제들을 피한다. Tereon은 물론, 필요한 경우, 임의의 다른 서비스로 가장할 수 있으므로, 잘 알려진 네트워크 보안 구성(network security configurations)을 쉽게 작업할 수 있다.

이러한 디자인에 따라, 시스템- 시스템은 사용 가능한 자원들을 이용하도록 디자인된 모듈들을 사용함 -은 전체 아키텍처에 걸쳐 이 모듈러 접근 방식을 수행하고, 가능한 경우 오버헤드를 피한다. 추가적인 예는 네트워크 스택(404a)에서 제로-카피 네트워킹 또는 사용자-모드 네트워킹을 지원하는 모듈들의 네트워킹 시스템- 가능한 경우 Tereon이 사용함 -이다. 이것은 네트워킹에 대한 커널을 사용하는 많은 오버헤드(heavy overhead)를 피한다. 또한, 모듈러 디자인은 Tereon이 시스템들의 다중 타입들- 유사 맞춤형 모듈들이 유사 기능을 제공하고, 각 운영 시스템 또는 하드웨어 구성에 맞게 맞춤화됨 -에서 동작하게 한다.

도 3 및 도 4에 도시된 방식으로 중개자(intermediary)를 사용하는 것은 내부-기계 또는 외부-기계의 모든 통신들에 대한 중앙 집중식 제어 지점을 허용한다. 이것은 속도(rate) 및 보안 제어들, 모니터링 및 감사, 및 특수 규칙들 또는 재지시들에 대한 단일 제어 지점이다. 가동 중단 또는 심각한 위험들을 초래하지 않으면서, 이것은 심지어 시스템을 운영하는 동안에도 시스템을 유연하게 전개할 수 있다. 또한, 이것은 클라이언트 인식 또는 복잡성(any client awareness or complexity)없이 쉽게 로드-밸런싱(load-balancing) 및 리던던시들(redundancies)을 용이하게 한다.

도 3의 모듈(350)가 타겟 모듈(360)에 통신하기를 원하는 경우, 중개자의 사용은 타겟 모듈(360)이 "n" 기계들에 걸쳐 로드-밸런싱되게 하고, 중개자를 단순히 재구성하는 대신에 모든 잠재적 클라이언트들을 재구성하지 않고 임의의 수 또는 기계들의 타입에 걸쳐 이동되게 한다.

시스템은 두 개의 통신 당사자들이 서로의 키 교환을 상호 인증하는 기능을 제공하기 위해 생성된 PAKE(password authenticated key exchange) 프로토콜을 사용한다. 이것은 다른 잘 알려진 공용 키 교환 프로토콜들- 예를 들어, Diffie-Hellman 키 교환 프로토콜과 같음, 중간자 공격(man-in-the-middle attack)에 프로토콜들을 취약하게 만듦 -에 대해선 불가능하다. 올바르게 사용되는 경우, PAKE 프로토콜은 중간자 공격(man-in-the-middle attack)에 면역된다.

Tereon이 외부 장치 또는 서버와 같은 외부 시스템들과 통신하는 경우, 이것은 통신 시스템에 추가적인 레이어를 추가한다. 많은 키-교환 프로토콜들은 중간자 공격들에 이론적으로 취약하다. 통신이 두 개의 알려진 엔티티들 간에 있음을 확인하기 위해서 인증서 및 서명된 메시지들을 사용하여 연결(또는 접속)이 설정되면, 시스템은 제2 보안 세션 키를 설정하기 위해 PAKE 프로토콜을 사용하므로, 통신이 중간자 공격에 영향을 받지 않게 한다. 따라서, 통신은 TLS 세션 키를 사용하고, 그 다음 모든 통신을 암호화하기 위해서 PAKE 프로토콜의 세션 키를 사용할 것이다.

침범할 수 없는 식별 스트링(inviolable identity string)을 가지는 장치들과 통신하는 경우에는, 필요한 경우 TLS는 생략될 수 있고(TLS can be dispensed with if necessary), PAKE 프로토콜이 메인 세션 키 프로토콜로 대신 사용된다. 예를 들어, 장치들이 사물 인터넷의 컴포넌트들의 세트를 형성하는 소형 하드웨어 센서들인 경우, 이것은 발생한다.

통신 방법들(Communication methods)

Tereon 데이터 서비스(214)는 조정 트랜잭터(coordinating transactor, 하나 이상의 트랜잰션들의 전체 또는 일부를 수행, 관리 또는 제어하는 장치 또는 모듈)를 통해 완전한 ACID 보증들을 제공하고, n+1 또는 더 큰 리던던시 및 선택적 다중-사이트 복제를 제공하는 그래프 기능을 갖는 키-값 저장소에 기반한다. 데이터 서비스(214)는 공유 메모리 기능 이외에, 제로-카피 기능 및 무제한 판독 스케일링, 인-메모리 캐싱(in-memory caching), 및 매우 높은 레벨들의 기록 성능을 제공하는 데이터-도메인 서비스에 캡슐화된다. 이것은 메모리 캐싱이 큰 가변 크기의 데이터 클러스터(variable sized data cluster)에서 유지된다. 매우 독특한 상황에서, 데이터 서비스는 키-값 저장소들을 직접 사용하기 위해 우회(또는 회피)될 수 있다.

데이터 서비스(214)는 고 성능 기본 SQL 스타일 기능과 함께, 화폐 흐름 분석과 같은 기능을 지원하는 그래프 처리 기능을 제공한다. 매우 높은 성능 모듈 통신 아키텍처(플랫폼의 효율성 및 성능을 제공함)에 결합된 데이터 서비스(214)는 범용 서버 하드웨어(본딩된(bonded) 10 Gbps 네트워킹을 갖음)에 대한 테스트에서 초당 280 만 트랜잭션들을 초과하는 매우 효율적인 디자인을 제공한다.

다음과 같은 아키텍처 우선 순위들을 구현함으로써, 시스템은 시스템 내 및 시스템들 간에 전송되는 메시지들을 처리하기 위해 필요한 커널 및 처리 컨텍스트 스위치들의 수를 크게 줄일 수 있다.

a)

제로-카피 네트워킹은 네트워크 에지(network edge)로부터 서비스들로 전송 비용들을 최소화할 수 있다.

b)

사용자-모드 네트워킹은 네트워크 에지로부터 서비스들로 전송 비용들을 최소화할 수 있다.

c)

직렬화가 필요한 경우(주로 기계 또는 서버 경계들을 넘을 때), 고효율 직렬화는 SOAP(Simple Object Access Protocol)와 같은 높은 오버헤드 직렬화와는 대조적으로 프로토콜 버퍼들 또는 Avro로 사용된다. 이는 각 서버의 에지에서 추상화되어 성능 및 효율성 레벨이 낮음에도 불구하고 특정 서버가 인터넷을 통해 다른 대륙(continent)의 피어 서버(peer server)로 쉽게 통신할 수 있다.

d)

처리 컨텍스트 스위치들을 최소화하고, 임의의 특정 서버에 대한 캐시 일관성을 최대화하기 위한 요청을 배치(일괄처리)하려고 시도할 서버들은 구성 가능한 버퍼링 임계값(configurable threshold of buffering)이 있다. 예를 들어, 서버 A에 10,000 개의 요청들이 20 ms 기간 내에 도달하고, 플랫폼이 20 ms 버퍼 위도우를 목표로 하고, 해당 10,000 개의 요청들을 위해 서버 B의 지원이 필요한 경우, 10,000 개의 요청들을 단일 요청으로 수집한 다음, 세마포르를 프래깅(flagging)하여 서버 B에 대한 비동기 메시지를 대기시킨다. 그런 다음, 서버 B는 서버 A로 단일 응답을 제공하여 10000 개의 요청들을 신속하게 처리할 수 있다. 이는 최적 효율성 대 최대 응답 시간에 기반하여 구성할 수 있다.

실제로, 커널 및 프로세스 컨텍스트 스위치들의 수를 줄이는 것은 플랫폼의 성능 레벨에 엄청난 개선을 초래했다. 메시지 당 많은 커널 및 프로세스 컨텍스트 스위치들이 발생하는 대신에, Tereon 모델은 통신되는 중인 메시지들의 배치(일괄처리)로 인해, 메시지들의 블록당 많은 커널 및 프로세스 컨텍스트 스위치들을 발생시킨다. 테스트는 이 모델을 사용하여 기존 모델 및 Tereon 모델 간의 성능 차이가 많은 작업 부하들에 대해 1 : 1000 및 그 이상이 임을 나타낸다.

그러나, 모듈들 및 그것들의 이점은 단일 시스템들로 제한되지 않는다. 예를 들어, 서버 A 및 서버 B가 별개의 기계들에 존재하는 경우에도, Tereon 시스템은 효율적인 직렬화 및 배치(일괄처리)를 여전히 사용할 것이다. 이는 선택적인 제로-카피 또는 사용자-모드 네트워킹과 결합되는지 여부에 관계없이, Tereon 모델은 네트워크 및 처리 성능을 크게 향상시킨다.

테스트는 이러한 디자인 요소들이 초고속 네트워크 와이어(예를 들어, 바운딩된 10 Gps)를 통해 초 당 수백만개 및 초 당 수천만 개의 메시지 요청 및 응답 왕복(배치(일괄처리), 공유 메모리 모드에서)으로 로컬 서버 대 서버 운영들을 시연했음을 나타내었다.

이러한 모든 트랜잭션들이 실시간으로 처리되고, 즉시 조정될 수 있기 때문에, 특히 뱅킹, IoT, 의료, ID 관리, 운송, 및 정확한 데이터 처리가 필요한 다른 환경들에 많은 장점들이 있다. 특히, 이러한 시스템들은 현재 실시간으로 트랜잭션들을 조정하지 않는다. 그 대신에, 트랜잭션들은 일정 기간 이후에, 때로는 일괄적으로(또는 배치(batch)되어) 조정된다. 예를 들어, 그것은 보통 금융 트랜잭션들이 일괄적으로(또는 배치되어) 처리되는데, 별도의 조정 프로세스들이 시간들 이후에 실행하기 때문이다. Tereon 시스템을 사용하여, 이것은 은행들이 이전에 불가능했던 방식에서 실시간으로 모든 금융 트랜잭션들을 조정할 수 있다는 것이다. 따라서, 이것은 은행들이 정의에 따라 모든 트랜잭션들이 그것들이 처리될 때 조정되었기에 정확하게 조정될 수 없거나 아직 조정되지 않는 금융 트랜잭션들을 커버하기 위해서 조정 계정들(reconciliation accounts, 또는 조정 계좌들)을 보유할 필요가 없다는 것이다.

트랜잭션들 및 데이터 분할

Tereon 시스템에서 모든 원자 활동들(atomic activities)은 트랜잭션들이다 - 트랜잭션들에 대한 ACID 보증들을 백킹하는 임의의 시스템의 기본적이 요구 사항이므로, 그것들은 전체적으로 실패하거나, 전체적으로 성공한다. 이 섹션은 이것이 어떻게 수행되는지 간단하게 설명하고, Tereon이 트랜잭션들에 대한 ACID 보증들을 달성하는데 있어 분할의 영향을 완화하기 위해서 트랜잭션들 및 데이터 분할에 취한 접근 방식의 세부사항(또는 세부정보)들을 설명한다.

상술한 바와 같이, Tereon 플랫폼 내 각 데이터 활동은 Tereon 데이터 서비스 인스턴스(214)- 그 자체가 마이크로서비스들(410a)의 세트로써 동작할 수 있음 -를 통해 실행된다. 이는 직접 데이터 플랫폼 액세스가 있는 유일한 시스템의 컴포넌트인 확장된 서비스-지향 시스템(scaled out service-oriented system)이므로, 모든 데이터 활동들은 이것을 통과해야 한다. 이러한 데이터 서비스들은 항상 일관된 판독 데이터를 가지는 인스턴스 캐시된 데이터 MVCC(Multiversion Concurrency Control)를 이용하여 상이한 데이터 서비스 인스턴스들을 통해 시스템 내의 병렬 트랜잭션들이 수행될 수 있도록 확장된다.

데이터 활동들은 원자 메시지들을 통해 데이터 서비스 인스턴스로 전체 데이터 잡(job)을 포함하는 메시지와 함께 발생한다; 예를 들어, 잡은 여러 개의 레코드들 및 속성들을 판독하거나, 종속 데이터(dependent data)에 따라 데이터를 업데이트 또는 삽입하거나, 태스크들의 조합을 포함할 수 있다. 데이터 서비스 인스턴스는 모든 백킹(backin), 트랜잭션 데이터 저장소들(all backing, transactional data stores)에 걸쳐 2-단계 커밋 트랜잭션(two-phased commit transaction)으로 잡을 실행한다.

Tereon 모델은 다음의 기술들을 통해 데이터 일관성을 보증한다:

a)

임의의 판독 데이터의 세트는 버전 ID를 운반(또는 전달)한다.

모든 기록들(업데이트하고 종속 삽입함)이 버전 ID가 낙관적인 트랜잭션과 같은 모든 관련 데이터에 대해 최신인지 검증한다. 이는 다양한 계정 속성들(예를 들어 허가들(permissions), 잔액(balance, 또는 밸런스), 및 통화 데이터(currency data))을 획득하기 위해서 소스가 3 개의 레코드들을 판독하는 경우, 이 데이터의 클러스터가 일관된(또는 통일된)버전 ID가 있다는 것을 의미한다. 그러한 값들 중에서 어느 것이라도 업데이트되거나, 종속 데이터가 기록되는(예를 들어, 금융 이체(financial transfer) 경우, 버전 ID는 현재 버전(또는 최신)으로 다시 확인되고, 기록이 다른 경우- 통화 가정(currency assumptions)이 변경되거나, 환율이 수정되었다고 언급 - 기록은 전체적으로 완전히 실패한다. 적절한 경우, 다운스트림 서비스는 데이터가 임의의 중요한 방식으로 트랜잭션을 변경하는지 여부를 재판독, 및 평가한다. 그렇지 않으면 트랜잭션은 다시 제출된다. 다시 트랜잭션이 실패하는 경우, 이것은 구성 가능한 재시도 횟수가 초과되고, 심각한 실패가 발생할 때까지 반복된다. 심각한 실패는 정상적인 상황에서 극히 드물다.

실제 시나리오들의 대다수에서, 심지어 엄청난 트랜잭션 용량들 및 계정 다이버시티(account diversity)에 걸쳐서도, 실패된 낙관적인 트랜잭션은 결코 발생하지 않는다. 드문 경우지만, 데이터는 결코 손상되지 않고, 최소한의 처리 오버헤드가 있다. 이 MVCC/낙관적인 모델은 사용된 플랫폼이 (예외적인 상황에서 요구될 수 있는 규제 삭제 이상의)영구 히스토리 데이터베이스(perpetual history database)인 경우, 삭제된 레코드들에 대해서도 완전하게 보호한다.

b)

주어진 데이터 파티션(이는 데이터 서비스의 수평 확장과는 별도의 개념임)을 위해 플랫폼으로의 기록.

많은 데이터 서비스 인스턴스들은 하나의 데이터 파티션으로부터 판독 및 하나의 데이터 파티션으로 기록할 수 있고, 단일 데이터 서비스 인스턴스는 다중 데이터 파티션들로부터 판독 및 다중 데이터 파티션들로 모두 저장할 수 있다. 모든 판독들 및 기록들은 필요에 따라 하나 이상의 리던던트 운영 백업(redundant operating backup)과 함께 단일 마스터 트랜잭터 인스턴스(single master transactor instance; 222)를 통해 발생한다. 그러나, 단일 인스턴스만은 항상 활성화한다. 이는 거래적(transactional) 및 인과적(causal) 유효성이 모든 상황들(예를 들어, 네트워크 분열 중에, 또는 짧은 통신 지연 중에 예를 들어, 스큐(skew)가 발생하지 않음) 하에서 유지된다는 것을 보장한다. 이 트랜잭터는 모든 낙관적인 트랜잭션들이 유효한지 여부를 확인하고, 해당 인스턴스에 대해 문맥적으로 중요한 만큼 업데이트된 최신 정보로 데이터 서비스 인스턴스들에서 캐시 관리자들을 지속적으로 리프레시한다.

c)

선택적인 데이터 분할

단일 트랜잭터로 제약되는 것은 매우 큰 Tereon 인스턴스들에 대한 확장성을 잠재적으로 제한할 수 있다(단일 조직이 지역별 등으로 다중 Tereon 인스턴스들을 관리할 수 있다는 것을 이해). 데이터 분할은 Tereon 데이터 서비스 클러스터가 도메인별로 구성된 Tereon 규칙들에 따라 트랜잭터들(222) 또는 데이터 저장소들(224)에 걸쳐 데이터를 분할할 수 있다는 개념이다. Tereon 플랫폼은 이종, 다중-컴포넌트 해싱 전략으로 다음의 분향 규칙들을 현재 지원한다:

i)

주어진 요소 또는 임의의 상위 요소의 데이터를 대상으로 해싱(예를 들어, 상위 레코드(parent record)에 따라 세부사항(또는 세부정보) 해시). 고성능 해싱은 카디널리티(cardinality)가 파티션들의 수와 같다.

시스템은 재조정(rebalancing)을 현재 제공하지 않기 때문에, 미래 구현에서 재조정이 제공될지라도, 현재 구현에서 해싱은 전면에 있어야 한다(원 날짜 및 시간에 의한 해싱을 포함하는 다중-부분 규칙(multi-part rule)을 사용하여 파티션들이 현재 여전히 추가될 수 있지만).

ii)

주어진 요소 또는 임의의 상위 요소(예를 들어, 열거된 지리적 지역별로. A-K 또는 L-Z 등 성별로. 통화별로. 기타 등.)의 타겟된 데이터의 해싱이 구성된 데이터.

알파뉴메릭(alphanumeric), 유니코드(unicode), 및 다른 특징 코드 범위들(other character code ranges, 또는 다른 문자 코드 범위들), 정수 범위들(integer ranges), 부동 소수점 범위들(floating point ranges), 및 열거된 세트들을 지원하는 해싱이 타겟된 데이터.

iii)

상기의 조합들(Combinations of the above)

구현 예에서, 두 문자들, A 및 B는 전체 지리적 지역에 걸쳐 해당 지역의 두 개의 부분들을 나타내는 숫자들 1 및 2로 공통된 두 개의 개별 데이터 세트들을 나타낼 수 있다. 예를 들어, 단일 파티션 규칙은 지리적 지역과 같은 최상위 레벨 파티션들 1AB 및 2AB 사이의 분할을 지원하고, 그런 다음 계정 번호 해시를 통해 A 및 B 서브-파티션들 간의 분할을 더 지원할 수 있다.

d)

단일 데이터 서비스 인스턴스를 통해 수행되는 단일 잡은 다중 데이터 파티션들을 걸쳐 다중 트랜잭터들에 의해 완료되고, 많은 수의 데이터 스토리지 노드들에서 지속될 수 있다.

이것은 명백한 데이터 무결성 복잡성들(data integrity complexities)을 나타낸다. 그러나, 데이터의 무결성은 트랜잭션의 모든 구성 요소들이 단일 2-단계 커밋 랩퍼(single two-phased commit wrapper)에 바인드됨에 따라 보장된다. 모든 영구적인 노드들 및 액터들에 대한 트랜잭션 전체는 전체적으로 완료하거나 실패하고, 모든 동일한 버전의 보증들을 제공한다.

아키텍처 디자인들의 이러한 컨플루언스(confluence, 또는 융합)의 최종 결과는 시스템이 완전히 트랜잭션적으로 안전하고, 매우 리던던트하고(또는 중복되고), 수평적으로나 수직적으로 매우 확장이 가능하다는 것이다. 기록 트랜잭션들(대부분의 시나리오들에서 작은 퍼센트의 활동을 포함함)은 파티션당 단일 트랜잭터의 트랜잭션적인 필요성에 의해 제한될 수 있지만, 규칙 기반 분할의 부가- 특히 우수한 데이터 요소들 -는 심지어 두 갈래로 나뉘는 인스턴스들을 고려하기 전에, 개념적으로 무제한 수준으로 시스템을 확장할 수 있는 엄청난 유연성을 제공한다.

Tereon

데이터 저장소 구현

Tereon 인프라스트럭쳐는 초당 1,000,000 건 이상의 ACIS 보장 트랜잭션들을 처리할 수 있다. 이것은 개별 판독 및 기록 액세스 채널들(226)과 함께 스토리지 레이어에 대한 고성능 키/값 분산된 데이터베이스를 사용하여 분산된 데이터베이스 또는 데이터베이스들(224)의 최상부 상에 데이터 저장소 레이어(220)를 추상화 또는 다른 방법으로 구현함으로써 달성된다(이것은 Tereon 데이터 서비스를 통해 추상화로부터 스토리지 레이어에 대한 직접 데이터베이스 사용에 이르기까지 모든 깊이 레벨일 수 있음). 데이터 저장소의 Tereon의 사용 및 구성은 독특하다.

데이터 서비스 레이어는 이것의 맞춤화 데이터 교환 모듈들을 통해 데이터 저장소 레이어와 통신한다. 데이터베이스들 그 자체는 전혀 임의의 ACID 보증들을 제공할 필요가 없다- 이는 데이터 저장소 레이어(220)에 의해 처리됨 -. 이것들이 기록 프로세스들을 상당히 늦추므로, 그래프 기능들을 제공할 필요도 없다. 데이터 저장소 레이어(220)는 이종 데이터 레이어들에 대한 인터페이스를 제공하고, 시스템의 다른 부분들이 필요로 하는 인터페이스 기능을 제공한다. 따라서, 기록 기능은 빠른 셀 및 열 구조를 제공하는 반면, 판독 인터페이스는 그래픽 인터페이스를 제공하여 이것이 분산된 데이터 저장소를 마이크로 초로 탐색하게 한다.

데이터 저장소 레이어는 코어 데이터 저장소 데이터베이스들 상부의 SQL 인터페이스 및 그래픽 인터페이스 레이어를 제공하고, Tereon을 구분하는(또는 구별하는) 많은 중요한 아키텍처 장점들을 제공한다. 각각의 클라이언트 인스턴스(Tereon 데이터 서비스 인스턴스(214))는 해당 인스턴스에 대한 모든 핫 데이터의 캐싱된 표현들을 포함한 인-메모리/인-프로세스 데이터베이스 엔진을 호스트한다. 결과적으로, 인스턴스는 데이터베이스 엔진 및 모든 현재 트랜잭션적인 데이터의 캐싱된 표현들, 각 현재 트랜잭션의 상태, 및 해당 인스턴스가 동작중인 기계 또는 기계들의 다른 빠른 메모리 또는 이것의 RAM의 부분 내의 인스턴스의 현재 상태와 관련된 모든 다른 정보를 호스트한다.

이것은 Tereon 데이터 서비스가 엄청난 레이트(enormous rate)로 대부분의 판독-지향적 작업들을 용이하게 하고(초당, 인스턴스당 수백만개의 분리된 쿼리들, 여기서 핫 관련 데이터는 로컬로 캐시됨), 달성될 수 있는 성능 레벨들 이상의 중요도(magnitudes, 또는 규모)는 외부 데이터베이스 시스템들에 대한 외부 또는 오프-기계 요청들을 직렬화하고 수행하는 것이었다. 데이터가 인-프로세스 캐쉬에 없을 때, 이것은 키 값 저장소로부터 검색되다.

MVCC 버전 시스템은 동시성을 관리하는데 사용되고, 데이터 레이어의 속성은 데이터가 절대 삭제되지 않는다는 것이다(규정 준수를 위한 강제 삭제들 이외에)- 시스템은 데이터 시스템의 수명 동안 모든 레코드 변경의 전체 히스토리를 보유함 -. 이것은 “as of” 쿼리, 및 모든 플랫폼 변경 감사와 같은 간단한 동작들을 수행한다.

데이터 레이어의 기록 구현은 모든 데이터 변경을 일련의 빠른 시퀀스로 처리해야하는 단일 공유 트랜잭터를 사용한다. 이것은 트랜잭션들이 유효하고, 일관되며 대부분의 데이터베이스 플랫폼들에서 부담되는 가중치인 변경 동시성 오버헤드를 최소화하게 한다. 트랜잭터 디자인은 핫 백업 리던던시 모델을 사용한다. 트랜잭터 프로세스들이 변경되면, 이것은 모든 활성 쿼리 엔진들(이러한 경우, Tereon 데이터 서비스에 존재함)을 공지하고, 그것들은 적절한 그것들의 인-메모리 캐쉬들을 업데이트한다.

디자인은 데이터 저장소의 사이즈에 관계없이 판독들, 기록들 및 검색들에 대한 마이크로-초 레이턴시를 제공한다. 또한, 이것은 이것의 동작에 영향을 주지 않고 컴포넌트들이 업데이트 및 교체될 수 있는 모듈러 구성을 제공한다. 이 데이터 저장소는 기본 구현으로부터 추상화되고, Tereon 데이터 서비스에서 다른 저장소들로 대체될 수 있다.

데이터 저장소 레이어가 비관적인 ACID 보증들(226)과 함께 동작하도록 설정된 경우, 그것은 다음 트랜잭션으로 넘어가기(또는 이동하기) 전에 레코드를 기록했는지 확인하기 위한 추가 단계를 수행하고, 그런 다음 이것은 짧은 지연을 추가하지만, ACID 일관성 및 데이터 무결성의 절대적인 보증을 제공한다.

이 디자인의 장점은 이것이 ACID 보증들을 제공한다는 것인데, 데이터 레이어가 레코드를 기록하고 트랜잭션을 완료했음을 확인할 때까지 어플리케이션 레이어가 진행할 수 없기 때문이다.

이것은 예를 들어, 뱅킹, 결제, 및 인과관계를 보호해야하는(또는 유지해야하는) 다른 트랜잭션 타입들에서 최종 일관성에 의해 발생된 문제들이 제거되는 것을 의미한다. 또한, ACID 보증들로 디자인함으로써, 은행 시스템들이 불일치되는 프로세스들을 발견할 때 모든 부족분을 커버하기 위한 조정 계정들에 대한 필요성은 제거된다. 실시간 처리는 최종 일관성 시스템들 상에서 조정 프로세스들이 발생하는 시간-지연도 제거된다는 것을 의미한다.

이 플랫폼의 디자인은 범용 하드웨어 상의 매우 높은 레벨들의 리던던시 및 안정성, 및 뛰어난 확장성(수직 및 수평적으로 모두)을 제공한다. 트랜잭터 시스템의 가능한 한계들(또는 제한들)에 대한 이론적인 우려들은 이것들의 한계들을 극복하기 위해서 데이터 서비스에서 분할 플랫폼을 구축되었으나, 대다수의 시나리오들 하에서는 해당 플랫폼을 사용할 필요가 없다.

룩업

/

디렉토리

서비스

Tereon 시스템은 사용자 또는 장치(218)가 어떤 서버에 등록되는지, 또는 특정 기능, 리소스, 설비, 트랜잭션 타입, 또는 다른 타입의 서비스를 제공하는 서버를 식별하는 시스템에서 크리덴셜들 및 정보의 디렉토리인 디렉토리 서비스(216)를 가진다. 디렉토리 서비스는 사용자(218)의 다중 인증 방법들이 가능하게 하는데, 이것은 특정 사용자와 관련된 다양한 상이한 타입들의 크리텐셜들을 저장하기 때문이다. 예를 들어, 사용자(218)는 자신의 모바일 번호, 이메일 주소, 지리적 위치, PANs(primary account numbers) 등을 사용하여 인증될 수 있고, 매번 인증할 필요가 없도록 데이터를 캐시한다.

디렉토리 서비스(216)은 기본 서비스들(underlying services), 서버들, 및 실제 사용자 계정들로부터 사용자의 인증 ID를 분리하는 추상화 레이어를 제공한다. 이것은 사용자(218) 또는 머천트가 서비스에 액세스하기 위해 사용하는 크리덴셜들 및 Tereon이 서비스 자체를 수행하기 위해 필요한 정보 간의 추상화를 제공한다. 예를 들어, 결제 서비스에서 디렉토리 서비스(216)은 서버 주소와 함께 아마도 통화 코드(currency code), 및 모바일 번호와 같은 인증 ID를 간단하게 링크할 것이다. 사용자(218)가 은행 계정(또는 은행 계좌)을 보유하는지 여부, 또는 사용자(218)가 은행과 뱅킹하는지 여부를 결정하는 방법은 전혀 없다.

시스템 아키텍처는 Tereon이 기존 시스템들의 범위를 간단하게 넘어서는 다양한 새로운 서비스들 또는 기능을 제공하게 한다.

Tereon 시스템 아키텍처는 유용한데, 확장 가능한 리던던트 시스템들(또는 확장 가능하고, 중복되는 시스템들)을 허용하기 때문이다. 은행 코어 시스템들은 예를 들어, 카드 관리, 전자 상거래, 모바일 결제와 같이 개별 채널들 전용인 모듈들을 제공하는 경향이 있다. 이것은 사일로(silos)를 강화하고, 그것들의 IT 시스템들의 복잡성을 증가시킨다. 이러한 복잡성은 은행이 자신의 서비스들 및 시스템들을 정기적으로 업데이트하지 못하는 이유들 중에 하나이다.

Tereon은 고도의 구성 및 맞춤화가 가능한 모듈러 아키텍처로 모든 장치들 및 모든 사용 케이스들을 지원하도록 디자인된다. 이것의 핵심은 상술한 SDASF(104), 및 고도의 추상화와 같은 비즈니스 규칙 엔진(106)이다. 이것은 Tereon의 유연성을 가능하게 하는 확장 가능한 프레임워크의 조합이다.

Tereon은 운영자(또는 오퍼레이터)가 표준 운반-등급 시스템들(standard carrier-grade systems)을 사용하게 하고, 다양한 트랜잭션 타입들을 제공 및 지원하게 한다. Tereon은 트랜잭션이 인증을 필요로 하는지 여부에 관계없이 모든 트랜잭션들을 지원할 것이다.

스페셜

프로세스들

스페셜 프로세스들(208)은 데이터 서비스들의 기능을 이상적으로 레버리지한다(leverage). 그러나, 독특한 요구 사항이 코어 데이터 서비스를 변경 또는 확장하는 것을 정당화하지 않는 인스턴스들이 있을 수 있으므로, 데이터 라이브러리는 데이터로부터 직접 가져오기 위해서 스페셜 프로세스 내에 레버리지된다. 예를 들어, 이것은 AML(anti-money laundering), CRM(customer relationship management), 또는 ERP(enterprise resource planning) 기능들과 같은 그래픽-기능 프로세스들을 포함할 수 있다.

다중 서비스들

각 서비스가 모듈이기 때문에, Tereon의 모듈러 구조는 여러 타입들의 서비스들 및 장치들을 지원할 수 있다. 예를 들어, 결제에서 이 구조는 Tereon이 은행들, 청구 카드들, 신용 서비스들, 신용 조합들, 직불 서비스들, 직원 제도들(employee schemes), ePurse, 로열티 제도들(loyalty schemes), 멤버쉽 제도들(membership schemes), 소액 금융(microfinance), 선불 결제(prepayment), 학생 서비스들, 발권(ticketing), SMS 알림들(SMS notifications), HLR 룩업들(HLR lookups, 또는 HLR 조회들) 등을 포함하여 복수의 결제 타입들 및 장치들을 지원하게 할 수 있다.

다중

종단점

장치들(Multiple end-point devices)

Tereon 모듈러 구조는 마그네틱 스트라이프 카드들, 스마트 카드들, 피처 폰들, 스마트 폰들, 태블릿들, 카드 단말기들, POS(point of sales) 단말기들, ATM들, PC들, 디스플레이 스크린들, 전자 액세스 제어들(electronic access controls), 전자 상거래 포털들, 손목 밴드들 및 기타 웨어러블들 등을 포함하여 직접적이거나 간접적으로 통신할 수 있는 거의 모든 종단점 장치(end-point device)를 지원할 수 있다.

다중 데이터베이스들(Multiple databases)

모듈러 구조는 시스템이 하나의 데이터베이스에 제한되지 않는다는 다른 이점이 있다. 대신에, 여러 데이터베이스들은 문제의 데이터베이스에 특정된 모듈로 각각 연결될 수 있으므로, 특정 목적을 위해 특정 데이터베이스들을 사용하거나, 다중 이종 데이터베이스들에 걸쳐 데이터 레코드들의 조합을 사용한다.

라이센싱 서브시스템(210)의 구현은 이것이 제공하는 허가 및 인증 혜택 뿐만 아니라 라이센싱 목적들을 위한 인증서 기관들의 사용에서 신규한 것이다. 각 모듈은 서로의 주장들을 신뢰하거나 공유 데이터베이스에서 간단한 인증을 사용하거나, 또는 각 연결 구축시 개별 라이선스 서버로 끊임없이 위임하는 대신에(수반되는 성능 및 안정성 오버헤드가 있음), 이러한 분산되고, 모듈 기반 시스템들에 대한 가장 일반적인 구현 패턴들이다. Tereon에서, 라이센싱 서브시스템은 모듈들 간의 연결들이 본질적으로 안전하고, 최소한의 성능 및 안정성 오버헤드로 액터들에 관한 신뢰되고, 검증된 메타데이터를 보유하게 한다.

또한, 구현은 라이선스 서버 손상(licence server compromise)의 인스턴스 내 잠재적 취약성의 범위를 제한한다: 전통적인 배치에서 이런 손상은 모든 컴포넌트들의 초토화(scorched-earth) 재건에 가치가 있다. Tereon 모델에서는 새로운 중개자 서명 인증서를 요구하는(하드웨어 보안 모듈에 의해 보호되지 않는 경우) 시간-기반 노출이 있다. 사전 손상이 부여된 기존의 모든 인증서들은 아주 오래될 수 있고, 정상적인 스케줄로 갱신될 수 있다. 새로운 인증서들은 새로운 권한으로 부여될 것이고, 다른 모든 불량 인증서들은 손상으로서 거절될 것이다. 이 노출 윈도우 제어(exposure window control)는 최악의 시나리오들(worst-case scenarios)에 도움이 된다. 라이선스 서버가 보유한 데이터는 하드웨어 보안 모듈에 이상적으로 보관되는 서명 인증서 개인 키의 외부에서 완전하게 권한이 없는 정보이다.

또한, Tereon의 디자인은 다른 Tereon 서버들과 이러한 서버들의 네트워크의 일부로써 통신할 소형 Tereon 서버를 사용하는 모바일 폰 또는 IoT 장치와 같은, 종단점 장치를 결합하는(또는 조합하는) 옵션을 발생시킨다. 그것들은 데이터를 수집하고(또는 분석하고), 활동들을 조정하기 위해서 Tereon 라이선스 서버(210), 및 아마도 하나 이사의 운영자가 운영하는 Tereon 서버들과 통신할 것이다. 그럼에도 불구하고, 종단점 장치 및 Tereon 서버 사이의 차이- 모든 차이는 장치들 및 서버들이 높여있는 사용-케이스들에만 기반함 -는 추상적인 것일 수 있다.

해시 체인들

블록체인의 큰 단점 중 하나는 블록체인이 이전의 모든 트랜잭션들에 대한 감사(audit)를 저장한다는 것이다(즉, 인증 목적들로 사용되는 블록체인에서 트랜잭션 히스토리를 결정할 수 있다). 이것은 블록체인의 사이즈가 결국 너무 커져서 현실적인 시간 프레임에서 관리할 수 없기 때문에, 블록체인 접근 방식이 무한하게 확장할 수 없지만, 각 블록의 사이즈가 블록체인이 등록할 수 있는 초당 최대 트랜잭션들을 제한함을 의미한다.

두 번째 단점은 거래 히스토리가 블록체인에 액세스할 수 있는 모든 사람이 사용할 수 있으므로, 거래 당사자들(또는 거래 파티들)이 누구인지를 확인하는 기능을 제공한다는 것이다. 이것은 프라이버시 및/또는 기밀성(confidentiality)이 가장 중요한 요구 사항들인 의미있는 모든 활동에서 블록체인을 사용하는데 있어 중요한 프라이버시 및 규제 문제들(regulatory challenges)을 나타낸다.

다른 단점은 블록체인이 트랜잭션의 결과 또는 최종 레코드만을 해시할 수 있고, 실제 프로세스들 또는 트랜잭션 그 자체의 단계들을 유효하게 할 수 없다는 것이다.

여기에 개시된 해시 체인은 거래하는(또는 트랜잭션을 처리하는) 당사자들(또는 파티들) 간의 레코드들을 비공개로 유지하고, Tereon의 모든 사용자들- 그것들이 공개 또는 비공개 네트워크들 상에서 동작하는지 여부에 관계없이 -을 포함하는 분산된 인증 네트워크를 제공하기 위해 특정 해싱 접근 방법을 사용하여 이러한 문제들을 극복하고자 한다.

이것은 임의의 제3 당사자(또는 제3 파티)에게로 기본 통신의 컨텐츠들을 공개하지 않고, 공개 및 비공개 네트워크들에 걸쳐 실시간으로 동작하는 해시들의 분산된 체인의 지속적인 구성에 의해 달성된다. 이것은 분산된 해시 또는 원장의 표준 모델과 직접적으로 대조된다- 여기서, 모든 당사자(또는 모든 파티)는 모든 통신의 컨텐츠를 그것들이 해당 통신에 대한 당사자(또는 파티)인지 여부에 관계없이 보고, 수용해야 함 -.

해시 체인이 영지식 증명(zero knowledge proof)을 포함하는 프로토콜을 사용할 때, 이것은 트랜잭션의 단계들 및 정보 또는 트랜잭션의 단계들에 의해 생성된 결과(outcome)를 각각 인증할 수 있다.

구현은 동일한 중간 해시(intermediate hash)를 생성하는 통신에 대한 당사자들(또는 파티들), 또는 동일한 통신에 대해 고유한 중간 해시들을 생성하는 그것들이 발생할 수 있다. 또한, 구조는 해시 체인의 무결성에 영향을 주지 않고, 기존 알고리즘들이 사용되지 않으므로 당사자들(또는 파티들)이 새로운 해시 알고리즘을 마이그레이션하게 한다. 이것은 블록체인과 같은 기존 라이브 솔류션들에서 사용되는 알고리즘들을 업데이트 또는 업그레이드하는 어려움과 직접적으로 대조된다.

Tereon은 트랜잭션의 각 측면(계정)에 대한 해시 감사 체인(hash audit chain)을 생성한다. 여기서:

Tereon은 레코드와 관련된 해시를 생성하고, 해당 레코드에 대한 해시를 저장한다. Tereon은 레코드를 생성하는 액션이 완료되면, 해당 해시를 생성할 것인데, 레코드를 생성하는 단계들과 해당 단계들로부터 발생하는 정보 또는 결과를 사용하기 때문이다.

레코드가 둘 이상의 당사자들(또는 파티들)을 포함하는 액션이고, 각 당사자(또는 각 파티)가 이것의 액션의 사이드의 레코드를 보유해야 하는 경우, Tereon은 액션에서 당사자들(또는 파티들) 각각을 위해 다음을 수행할 것이다:

Tereon은 아래에 설명된 바와 같이, 이것에 필요한 ACID 보증들 및 실시간 세션 트랜잭션 및 처리 속도를 제공할 수 있다. 또한, 블록체인의 보급은 이 분야(또는 지역)의 개발(또는 발전)이 고려되지 않았다는 것을 의미한다.

블록체인은 트랜잭션이 완료되면 트랜잭션의 레코드를 해시할 수 있다. 블록체인에 전달된 레코드가 실제로 트랜잭션 그 자체의 진짜(또는 실제) 레코드라는 보장은 없다. 블록체인은 이것의 기본 해시 구조가 동적 및 실시간 트랜잭션들이 아닌 정적인 데이터의 컬렉션들을 위해 디자인되고 정직하게 행동하는 이것의 운영자들의 대다수에 의존하기 때문에, 이 방식으로 제한된다. 블록체인 그 자체는 이것이 결국 일관성을 제공할 수 있다는 점에서 아직 더 한계가 있다; 트랜잭션들의 연대 순서에 따라 결정되는 ACID 일관성이 아니라, 약간 다른 트랜잭션 세트들을 포함하는 두 개 이상의 블록들이 거의 동시에 많거나 적게 발견될 때, 그것들의 트랜잭션들이 블록들로 통합되는 순서 및 블록체인에서 포트들(forks)을 관리하는 합의 모델에 의해 결정됨.

도 5는 네 개의 계정들(502, 504, 506 및 508)을 포함하는 해시 체인의 덴드리틱 특성(dendritic nature)을 도시한다. 계정들은 동일한 서버에 있거나, 개별 서버들에 있을 수 있다. 각 시스템은 하나 이상의 서버를 지원할 수 있고, 각 서버는 하나 이상의 계정들을 지원할 수 있다. 계정들이 있는 위치는 무관하다. 또한, 도 5는 계정들의 쌍들 사이에 발생하는 5 개의 트랜잭션들을 도시한다. 계정들(502 및 504) 사이에 발생하는 두 개의 트랜잭션들, 계정들 502 및 506 사이에 발생하는 두 개의 트랜잭션들, 및 계정(506 및 508) 사이에 발생하는 하나의 트랜잭션이 있다. 도면에서, 각 박스는 열이 최상위에 있는 계정과 관련된 단계이다. 각 단계는 해당 계정 내에서의 검색, 또는 해당 계정 및 다른 보이지 않는 계정 또는 시스템과 같은 보이지 않는 액션 또는 트랜잭션을 포함한다. 이것들의 트랜잭션들 또는 액션들이 무엇인지는 무관하다. 중요한 것은 그것들이 이것의 감사에 Tereon 시스템 레코드들을 무언가를 포함한다는 것이다.

단계 510에서, Tereon 시스템은 이 계정에 대한 이전 해시 h(502)를 획득한다. 상술한 바와 같이, 제1 해시(첫번째 해시)는 서버의 서명, Tereon이 해시를 생성한 날짜 및 시간, 및 필요한 경우, 랜덤 번호가 있는 랜덤 해시다. Tereon은 해시를 단계 51-에서 발생하는 트랜잭션 또는 액션에 대한 레코드에 추가하고, 그런 다음 이 트랜잭션에 대한 해시 h(512)를 계산하는 시드로 이것을 사용한다. 이 단계(stage, 또는 스테이지)에서 레코드는 h(502) 및 h(512)를 포함한다.

단계 512에서, 시스템은 계정(504)을 보유하는 서버와 해시 h(510)를 교환한다. 이것은 계정(504)에 대한 이 트랜잭션에 대한 해시 h(504)를 레코드에 추가하고, 중간 해시 h(512i)를 생성하고, 이것의 레코드에 이것을 추가하고, 그런 다음 계정(504)로부터 중간 해시 h(514i)(후술되는 바와 같이, 단계 514에서 생성됨)로 이것을 교환한다. 그런 다음, 이것은 이것의 레코드에 이 해시를 추가하고 해시 h(512)를 생성한다.

이 해시 h(512)는 단계 512 까지의 계정(502), 및 단계 514의 중간 스테이지까지의 계정(504)에 대한 해시들의 체인을 유효하게 하는 정보를 이제 포함한다. 레코드는 h(510), h(512i), h(514i), h(504), 및 h(512)를 포함한다.

단계 514에서, 시스템은 계정(502)를 보유하는 서버와 해시 h(504)를 교환한다. 이것은 계정(502)로부터의 해시 h(510)를 레코드에 추가하고, 중간 해시 h(514i)를 생성하고, 이것을 이것의 레코드에 추가하고, 그런 다음 이것을 계정(502)로부터의 중간 해시 h(512i)로 교환한다. 그런 다음, 이것은 이것의 레코드에 이 해시를 추가하고, 해시 h(514)를 생성한다.

이 체인은 단계 512까지의 계정(502) 및 단계 514까지의 계정(504)에서 해시들의 체인을 유효하게 하는 정보를 이제 포함한다.

이 절차는 상술한 바와 같이 정확하게 동일한 방식으로 트랜잭션에 대한 해시들을 생성하기 위해서 계정들 502, 504, 506 및 508 간의 추가 트랜잭션들을 위해 수행된다. 예를 들어, 단계 534에서, 시스템은 단계 528에서 생성된 계정(502)에 대한 이전 해시 h(528)을 획득하고, 감사 레코드를 발생시키는 트랜잭션 또는 액션(보이지 않는)에 대한 레코드에 이것을 추가하고, 이 트랜잭션에 대한 해시 h(534)를 생성한다. 이 체인은 단계 534까지의 계정(502), 단계 526까지의 계정(504), 단계 530까지의 계정(506), 단계 530에서 h(530)을 생성하는데 사용되었던 계정(508)로부터의 중간 해시까지의 계정(508)에 대한 해시들의 체인을 유효하게 하는 정보를 이제 포함한다. 레코드 h(534), 및 h(528)를 포함한다. Tereon은 단계 530에서 h(524)로부터 생성된 h(530i)를 포함하는 레코드로부터 단계 528에서 해시 h(528)를 생성한다. 해시 h(524)는 단계 524에서 h(524)를 생성하는데 사용되었던 계정(508)로부터 중간 해시까지의 계정(508)를 유효하게 했던 정보를 포함한다.

조정(Reconciliation)

사기꾼이 이전 트랜잭션의 레코드를 변경한 경우 트랜잭션이 수행할 수 없게 하기 위해서, 조정은 먼저 마지막 ‘N’ 트랜잭션들에 걸쳐 수행될 수 있다. 따라서, 예를 들어, Tereon이 단계 522에 의해 제시되는 트랜잭션을 수행하기 전에, 이것은 계정(502)에 대한 이전 ‘N’ 트랜잭션들까지 단계 516, 및 아마도 단계 512 등에 대한 해시들을 먼저 재계산할 수 있다. 감사 추적(audit trail)은 트랜잭션들을 위해 최종 해시 값들을 다시 계산하기 위한 충분한 정보를 가질 것이다. 마찬가지로, 계정(504)을 보유한 시스템은 단계 526, 단계 520 등에 대한 해시들을 다시 계산할 수 있다. Tereon은 단계 522 트랜잭션에 대한 계정(506)에 대한 모든 해시들을 다시 계산할 필요가 없다.