KR20180114198A - 블록체인 기반의 암호화폐를 위한 범용 토큰화 시스템 - Google Patents

블록체인 기반의 암호화폐를 위한 범용 토큰화 시스템 Download PDFInfo

- Publication number

- KR20180114198A KR20180114198A KR1020187027652A KR20187027652A KR20180114198A KR 20180114198 A KR20180114198 A KR 20180114198A KR 1020187027652 A KR1020187027652 A KR 1020187027652A KR 20187027652 A KR20187027652 A KR 20187027652A KR 20180114198 A KR20180114198 A KR 20180114198A

- Authority

- KR

- South Korea

- Prior art keywords

- token

- user

- issuer

- script

- transaction

- Prior art date

Links

- 238000013515 script Methods 0.000 claims abstract description 223

- 238000000034 method Methods 0.000 claims abstract description 183

- 238000012546 transfer Methods 0.000 claims abstract description 24

- 238000004891 communication Methods 0.000 claims description 68

- 238000012545 processing Methods 0.000 claims description 41

- 230000005540 biological transmission Effects 0.000 claims description 20

- 230000008569 process Effects 0.000 claims description 9

- 238000004590 computer program Methods 0.000 claims description 3

- 210000001072 colon Anatomy 0.000 claims 1

- 238000012856 packing Methods 0.000 claims 1

- 230000008901 benefit Effects 0.000 description 19

- 230000008859 change Effects 0.000 description 12

- 238000010586 diagram Methods 0.000 description 7

- 230000006870 function Effects 0.000 description 7

- 241000777300 Congiopodidae Species 0.000 description 6

- 239000000428 dust Substances 0.000 description 4

- 241000270322 Lepidosauria Species 0.000 description 3

- 210000002429 large intestine Anatomy 0.000 description 3

- 238000005065 mining Methods 0.000 description 3

- 238000003860 storage Methods 0.000 description 3

- 238000013475 authorization Methods 0.000 description 2

- 230000004888 barrier function Effects 0.000 description 2

- 238000000151 deposition Methods 0.000 description 2

- 239000006185 dispersion Substances 0.000 description 2

- 238000005516 engineering process Methods 0.000 description 2

- 239000002184 metal Substances 0.000 description 2

- 229910052751 metal Inorganic materials 0.000 description 2

- 238000010295 mobile communication Methods 0.000 description 2

- 230000004048 modification Effects 0.000 description 2

- 238000012986 modification Methods 0.000 description 2

- 238000010926 purge Methods 0.000 description 2

- 230000004044 response Effects 0.000 description 2

- 229910000906 Bronze Inorganic materials 0.000 description 1

- 241000122205 Chamaeleonidae Species 0.000 description 1

- 235000006679 Mentha X verticillata Nutrition 0.000 description 1

- 235000002899 Mentha suaveolens Nutrition 0.000 description 1

- 235000001636 Mentha x rotundifolia Nutrition 0.000 description 1

- BQCADISMDOOEFD-UHFFFAOYSA-N Silver Chemical compound [Ag] BQCADISMDOOEFD-UHFFFAOYSA-N 0.000 description 1

- 230000004075 alteration Effects 0.000 description 1

- 239000010974 bronze Substances 0.000 description 1

- 238000004422 calculation algorithm Methods 0.000 description 1

- 230000001276 controlling effect Effects 0.000 description 1

- KUNSUQLRTQLHQQ-UHFFFAOYSA-N copper tin Chemical compound [Cu].[Sn] KUNSUQLRTQLHQQ-UHFFFAOYSA-N 0.000 description 1

- 238000009826 distribution Methods 0.000 description 1

- 230000008030 elimination Effects 0.000 description 1

- 238000003379 elimination reaction Methods 0.000 description 1

- 238000005562 fading Methods 0.000 description 1

- 238000010304 firing Methods 0.000 description 1

- PCHJSUWPFVWCPO-UHFFFAOYSA-N gold Chemical compound [Au] PCHJSUWPFVWCPO-UHFFFAOYSA-N 0.000 description 1

- 239000010931 gold Substances 0.000 description 1

- 229910052737 gold Inorganic materials 0.000 description 1

- 239000000463 material Substances 0.000 description 1

- 230000007246 mechanism Effects 0.000 description 1

- 239000000203 mixture Substances 0.000 description 1

- 230000008450 motivation Effects 0.000 description 1

- 238000005457 optimization Methods 0.000 description 1

- 230000002093 peripheral effect Effects 0.000 description 1

- 230000002688 persistence Effects 0.000 description 1

- 230000001172 regenerating effect Effects 0.000 description 1

- 230000001105 regulatory effect Effects 0.000 description 1

- 238000011160 research Methods 0.000 description 1

- 230000000630 rising effect Effects 0.000 description 1

- 238000000926 separation method Methods 0.000 description 1

- 229910052709 silver Inorganic materials 0.000 description 1

- 239000004332 silver Substances 0.000 description 1

- 238000010200 validation analysis Methods 0.000 description 1

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q20/00—Payment architectures, schemes or protocols

- G06Q20/04—Payment circuits

- G06Q20/06—Private payment circuits, e.g. involving electronic currency used among participants of a common payment scheme

- G06Q20/065—Private payment circuits, e.g. involving electronic currency used among participants of a common payment scheme using e-cash

- G06Q20/0658—Private payment circuits, e.g. involving electronic currency used among participants of a common payment scheme using e-cash e-cash managed locally

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F16/00—Information retrieval; Database structures therefor; File system structures therefor

- G06F16/10—File systems; File servers

- G06F16/18—File system types

- G06F16/182—Distributed file systems

- G06F16/1834—Distributed file systems implemented based on peer-to-peer networks, e.g. gnutella

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F16/00—Information retrieval; Database structures therefor; File system structures therefor

- G06F16/20—Information retrieval; Database structures therefor; File system structures therefor of structured data, e.g. relational data

- G06F16/27—Replication, distribution or synchronisation of data between databases or within a distributed database system; Distributed database system architectures therefor

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q20/00—Payment architectures, schemes or protocols

- G06Q20/38—Payment protocols; Details thereof

- G06Q20/382—Payment protocols; Details thereof insuring higher security of transaction

- G06Q20/3829—Payment protocols; Details thereof insuring higher security of transaction involving key management

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q20/00—Payment architectures, schemes or protocols

- G06Q20/38—Payment protocols; Details thereof

- G06Q20/385—Payment protocols; Details thereof using an alias or single-use codes

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/06—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols the encryption apparatus using shift registers or memories for block-wise or stream coding, e.g. DES systems or RC4; Hash functions; Pseudorandom sequence generators

- H04L9/0643—Hash functions, e.g. MD5, SHA, HMAC or f9 MAC

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0861—Generation of secret information including derivation or calculation of cryptographic keys or passwords

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3234—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving additional secure or trusted devices, e.g. TPM, smartcard, USB or software token

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3236—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using cryptographic hash functions

- H04L9/3239—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using cryptographic hash functions involving non-keyed hash functions, e.g. modification detection codes [MDCs], MD5, SHA or RIPEMD

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3247—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving digital signatures

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/56—Financial cryptography, e.g. electronic payment or e-cash

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/50—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols using hash chains, e.g. blockchains or hash trees

Abstract

개인대개인 분산 대장에서 토큰과 연관된 토큰을 생성, 상환 및 전송하는 방법. 방법은 개인대개인 분산 대장 상에 암호화폐의 거래와 연관된 상환 스크립트에서 토큰과 연관된 메타데이터를 포함하는 단계를 포함한다. 본 발명의 일 특징은 토큰을 발행 및/또는 전송하는 방법을 제공하며, 비트코인과 같은 암호화폐의 양 및 상환 스크림트의 해시와 연관된 출력(TxO)를 가진 블록체인 거래(Tx)를 발생하는 단계를 포함한다.상환 스크립트는 메타 데이터를 포함하며, 메타데이터는 토큰을 차례로 포함한다. 토큰은 토큰화된 개체의 표현이거나 토큰화된 엔티티에 대한 참조이다. 상환 스크립트는 적어도 하나 (바람직하개는 2개 이상) 공개키를 포함한다. 메타데이터는 암호키에 대한 위치로서 블록체인 프로토콜에서 지정된 위치의 상환 스크립트에 제공될 수 있다.

Description

본 개시는 자산의 제어 및/또는 전송 또는 자산의 소유권을 이전하기 위한 솔루션에 관한 것이다. 특히, 자산을 생성하고, 소유권을 이전하고 자산을 나타내는 토큰을 교환하는 방법과 관련된다. 본 개시는 예를 들어, 비트코인블록체인(bitcoin blockchain)과 같은 개인-대-개인(peer-to-peer) 분산 대장(distributed ledger) 상의 거래와 관련된 토큰을 생성하는 특정 어플리케이션을 가진다.토큰은 계약상 권리, 현명한 계약 또는 다른 형태의 자산을 대표할 수 있다.

상업 거래들(commercial transactions)은 재산권의 이전을 포함할 수 있다. 그러한 권리에는 부동산 또는 개인 재산(유형 자산과 무형 자산을 포함)이 포함될 수 있다. 또한, 당사자 간의 계약에는 양 당사자를 구속하는 계약상의 권리가 포함될 수 있다. 디지털 경제에서, 적시에 그리고 광대한 거리를 가로질러 수행되는 거래들을 위한 기대가 존재한다. 이러한 기대는 실질적인 제한 사항과 함께 계약, 협상 증서(negotiable instrument) 등을 대표하는 문서의 하드카피(hardcopy)의 물리적인 전달과 같은 전통적인 udxo의 재산 이전을 의미한다. 또는 유형 자산은 그 자체가 바람직하지 않을 수 있다.최근에는 블록체인들이 디지털 재산의 이전을 위해 사용되고 있다.

블록체인(block-chain)은 전자 대장(electronic ledger)으로서, 거래들로 구성된 블록들로 구성된 컴퓨터 기반의 분산형, 분산형, (peer-to-peer) 시스템으로 구현된다. 각 거래(Tx)는 블록체인 시스템 내의 참가자들 간에 디지털 자산의 제어 전송을 인코딩하는 데이터 구조이며, 적어도 하나의 입력과 적어도 하나의 출력을 포함한다. 각 블록은 이전 블록의 해시를 포함하여 해당 블록이 함께 연결되어 처음부터 블록체인에 기록된 모든 거래의 영구적인, 바꿀수 없는(unalterable) 기록을 생성한다. 거래들은 입력과 출력에 임베디드된 스크립트로 알려진 작은 프로그램을 포함하여, 어떻게 그리고 누구에 의해 거래들의 출력이 접근될 수 있는지 구체화한다. 비트코인 플랫폼에서, 이러한 스크립트(scripts)는 스택 기반 스크립팅 언어를 사용하여 작성된다.

거래가 블록 체인에 기록되기 위해서는 그것은 "유효되(validated)"어야 한다. 네트워크 노드(광부, miners)는 네트워크로부터 유효하지 않은 거래를 거부하여 각 거래가 유효한지 확인하기 위해 작업을 수행한다. 노드 상에 설치된 소프트웨어 클라이언트는 잠금(locking) 및 잠금 해제(unlocking scripts) 스크립트를 실행함으로써 소비되지 않은(unspent) 거래(UTXO) 상에 유효성 작업(validation work)을 수행한다. 잠금 스크립트와 잠금 해제 스크립트의 실행이 진실(TURE)로 평가되면, 그 거래는 유효하며 거래는 블록체인에 기록된다. 따라서 거래가 블록 체인에 의해 기록되려면, i) 거래를 수신하는 제1 노드(the first node)에 의해 유효화되어야 한다. - 만약 거래가 유효화되면, 노드는 이를 네트워크 내의 다른 노드로 중계한다(relay); 그리고 ii) 체굴자에 의해 새로 만들어진 블록에 추가한다. 그리고 iii) 채굴된 예컨대 과거 거래들의 공공 대장에 추가한다.

블록체인 기술이 암호화폐 구현 사용으로 널리 공지되어 있지만, 디지털 기업(digital entrepreneurs)은 비트코인을 기반으로 하는 암호 보안 스시템과 새로운 시스템을 구현하기 위해 블록체인 상에 저장될 수 있는 데이터의 사용을 모색하기 시작해왔다. 블록체인은 암호화폐의 영역(realm)에 제한되지않는 자동화된 작업 및 프로세스에 사용될 수 있다면 매우 유용할 것이다. 이러한 솔루션은 응용 분야에서보다 다목적(versatile)으로, 블록체인의 이점(예로, 영구성, 이벤트(events)의 변조 증거 기록(tamper proof records), 분산 처리 등)을 활용할(harness) 수 있다.

현재의 연구 분야 중 하나는 "스마트 계약(smart contract)"을 구현하기 위한 블록 체인의 사용이다. 이들은 기계가 판독가능한(machine-readable) 계약 또는 약정의 조건 실행(execution of terms)을 자동화하도록 설계된 컴퓨터 프로그램이다. 자연어(natural language)로 작성된 기존의 계약서와 달리, 스마트 계약은 결과를 산출하기 위해 입력을 처리할 수 있는 규칙을 포함하는 기계가 실행 가능한(machine executable program) 프로그램으로, 결과에 따라 조기가 수행될 수 있다.

블록체인-관련된 관심(related interest)의 또 다른 영역은 블록체인을 통해 실제 또는 가상 개체(entities)를 표현하고 전달하는 '토큰'(또는 '착색의 코인'(coloured coins))의 사용이다. 잠재적으로 민감 또는 비밀스러운 항목(item)은 인식할 수 없는 의미 또는 가치를 가진 토큰에 의해 나타낼 수 있다. 따라서 토큰은 자산이 블록체인으로부터 참조되게 하는 식별자로 사용된다.

본 명세서에 포함된 문서, 행위, 재료, 장치, 완제품 등의 논의는 이러한 것들 중 일부 또는 전부가 선행기술의 일부를 이루는 것의 승인이나, 이 출원의 각각의 청구항의 우선권 날짜 이전에 존재하였던 본 개시와 관련된 분야의 일반적인 지식으로 간주되어서는 안된다.

본 명세서에서 우리는 전자, 컴퓨터 기반(computer-based), (peer-to-peer), 분산 대장들의 모든 형태를 포함하는 용어 '블록체인'을 사용한다. 여기에는 합의 기반(consensus-based)의 블록체인 및 거래 체인 기술, 허가 및 비허가된 대장들, 공유된 대장들 및 그들의 변형을 포함하나, 이에 국한되지 않는다.. 다른 블록체인 구현들(implementations)이 제안되고 개발되었지만, 가장 널리 알려진 블록 체인 기술의 적용은 비트코인 대장이다. 비트코인은 본 명세서에서 편의상 및 설명을 위해 언급될 수 있지만, 본 발명은 비트코인 블록 체인과 함께 사용하는 것으로 제한되지 않으며, 대안적(alternative) 블록체인 구현 및 프로토콜은 본 발명의 범위 내에 속하는 것에 주목해야한다.

본 명세서 전반에 걸쳐 "포함하는"이라는 단어 또는 "포함하다"또는 "포함하는"과 같은 변형은 명시된 구성요소, 정수 또는 단계, 구성요소, 정수 또는 단계의 그룹을 포함하는 것을 의미하는 것으로 이해되어야 하고, 정수 또는 단계 또는 구성요소, 정수(integers) 또는 단계 그룹을 배제하는 것이 아니다.

첨부된 청구항에 정의된 발명이 제공된다.

본 발명은 블록 체인을 통해 자산 또는 권리의 보안 제어 및/또는 이전을 위한 솔루션을 제공할 수 있다. 추가적으로, 대안적으로, 그것은 자산 또는 권리의 수요권을 통제 및/또는 이전할 수 있다. 이는 스마트 계약 또는 현실-세계/물리적 자산(real-world/physical asset)과 같은 디지털 또는 가상 자산일 수 있다. 본 발명은 이러한 제어 또는 이전을 용이하게 위한 토큰화 기술(tokenisation techniques)을 사용할 수 있다. 본 발명은 기본 (underlying) 블록체인 프로토콜의 변경을 필요로 하지 않으면서, 암호키의 사용을 통합하여 보안 방식으로 전송을 수행할 수 있게 한다.

본 발명은 해싱 기술의 사용을 통해 전자 전송(electronic transfers)에 대한 메모리 사용의 강화된 최적화, 개선된 보안 및 데이터 무결성(integrity), 신뢰된 제3자에 대한 필요성 제거를 통한 향상된 보안 및 데이터의 향상된 익명성(anonymity)을 제공한다. 이러한 이점의 리스트(list)는 제한적이거나 모두 망라된(exhaustive) 것이 아니다.

본 발명은 하나 이상의 사용자 디바이스 및 블록체인-관련(blockchain-related) 소프트웨어 및 프로토콜을 실행하도록 구성된 컴퓨팅 노드(computing nodes)를 포함하는 분산 컴퓨터 시스템(블록체인)과 같은 다양한 별개의 그리고 개별 컴퓨터 기반 리소스의 상호 작용 및 상호 통신을 요구할 수 있다.

본 발명은 다음의 단계를 포함하는 방법을 제공할 수 있다:

상환 스크립트(redeem script)(RS1)의 디지털 자산(B1) 및 해시(H1)와 관련된 출력(TxO)를 갖는 블록체인 거래(Tx)를 생성하는 단계; 상환 스크립트는 토큰화된 개체(entity)의 표시(representation) 또는 참고(reference)인 토큰을 포함하는 메타데이터(metadata); 및 적어도 하나의 공개키(바람직하게는 둘 이상)를 포함한다.

디지털 자산(B1)은 비트코인과 같은 암호화폐의 양(quantity)일 수 있다. 상환 스크립트(redeem script)는 거래 출력 TxO 의 잠금 스크립트(locking script) 내에 제공될 수 있다. 메타데이터는 암호키에 대한 위치로서 블록체인 프로토콜에서 지정된 위치의 상환 스크립트에 제공될 수 있다.

상기 방법은 상기 거래 Tx를 블록체인에 제출하는 단계를 더 포함할 수 있다. 결과적으로, 암호화폐(B1)는 토큰과 관련하여 블록체인 상에 잠금될 수 있다(locked). 암호화폐(B1)의 양은 출력TxO에 대한 잠금 스크립트의 요구 사항(requirements)를 충족시키는 잠금 해제 스크립트를 제공한 경우에만 사용(spent)(상환, redeemed)될 수 있다. 특히, 해시되면(hashed) TxO의 잠금 스크립트 내에 제공된 해시(hash)와 일치하는 상환 스크립트가 제시되어야 한다. 출력 TxO에 대한 잠금 스크립트는 상환 스크립트의 해시로 구성되며, 차례로 토큰(메타데이터 내)를 포함하므로 암호화폐(B1)가 토큰과 연결된다. 올바른 잠금 해제 (상환) 스크립트의 제출(presentation)에, 암호화폐(B1)의 소유권은 예로 사용된(spent) 상환 당사자 또는 사용자에게 전달될 수 있다.

"사용"("spending"), "상환"("redeeming") 또는 소유권/제어 이전("transferring ownership/control of")라는 용어는 여기에서 서로 바꿔 사용될 수 있다. 또한, "사용자"라는 용어는 인간 사용자 또는 기계 기반 자원을 지칭하기 위해 본 명세서에서 사용될 수 있다.

공개키(들)은 해당 개인키(corresponding private key)와 연관되어, 암호키 쌍(pair)을 형성할 수 있다. 해당 개인키(들)은 거래 출력(TxO)의 잠금을 해제하기 위해서 그리고 디지털 자산 및/또는 그것의 소유권의 이전을 가능하게 하기 위해 요구될 수 있다. 토큰화된 개체(entity)는 블록체인 안팎에 저장될 수 있다. 그것은 (스마트) 계약 또는 일부 다른 형식/유형의 자산 또는 개체와 같은 디지털 자산일 수 있다. 토큰은 상환 스크립트(redeem script)에서 제공되어, 블록체인 프로토콜에 의해 암호키이거나 암호키로 해석될 수 있다. 따라서, 기반 블록체인 프로토콜은 상환 스크립트 내에 제공된 토큰 및/또는 다른 메타데이터의 존재에 대해 불가지론적(agnostic)일 수 있다. 그러나, 메타데이터는 본 발명의 프로세스의 당사자인 사용자에 의해 토큰으로 해석되고 사용될 수 있다.

따라서 본 발명은 블록체인을 통해 암호화 방식 및 보안방식으로 사용자에게 디지털 토큰을 배급할 수 있게하는 실시예 또는 양태를 포함할 수 있다. 상응하는 시스템이 제공될 수 있으며, 시스템은 전술한 임의의 실시예의 방법을 구현하도록 구성되며, 블록체인 네트워크 및 관련 노드를 포함한다.

본 발명의 추가적인 또는 대안적인 표현(wordings), 특징(features) 또는 실시예가 제공된다. 본 발명의 하나 이상의 양태 또는 실시예와 관련하여 설명된 특징은 하나 이상의 양태 또는 실시예와 관련하여 사용될 수 있다.

본 발명은 발행자(issuer, I)에 의해 제1 토큰(T1)을 생성하는 컴퓨터 구현 방법을 제공할 수 있다. 제1 토큰(T1)은 암호화된, 전자적으로 전송 가능한 디지털 자산(B1)의 제1 양과 관련될 수 있다.

전술한 방법에 부가 또는 대안으로, 상기 방법은 다음의 단계들 중 하나 이상을 포함할 수 있다: 통신 네트워크를 통해 제1 사용자(A)로부터 제1 토큰(T1)에 대한 요청을 수신하는 단계; 제1 사용자 개인키(V1A)와 암호 쌍을 형성하는 제1 사용자 공개키(P1A)를 결정하는 단계; 및 상기 제1 토큰(T1)과 연관을 위해 암호화되고 전자적으로 전송가능한 디지털 자산(B1)의 제1 양을 할당하는 단계; 제1 상환스크립트(RS1)의 제1 해쉬를 결정하는 단계, 상기 제1 상환 스크립트(RS1)는 제1 토큰(T1)과 연관된 정보를 포함하는 적어도 하나의 메타데이터; 제1 사용자 공개키(P1A); 및 발행자와 연관된 제1 발행자(issuer) 공개키(P1I)를 기초로 한다. 상기 제1 발행자 공개키(P1I)는 제1 발행자 개인키(V1I)와 암호화 쌍을 형성하고; 통신 네트워크를 통해 제1 데이터 출력(O1)을 하기를 포함하는 분산 대장에 전송한다: 상기 제1 사용자(A)에 대한 상기 디지털 자산(B1)의 상기 제1 양의 거래의 표시(indication); 및 제1 해시(H1), 상기 제1 사용자(A)와 발행자(I)와 연관된 상기 제1 토큰(T1)을 제공하기 위해 상기 제1 해시(H1)는 상기 디지털 자산(B1)의 제1 양과 연관된다.

제1 상환 스크립트의 제1 해시를 결정하는 단계 및 제1 상환 스크립트(RS1)의 제1 해시(H1)를 결정하여 통신 네트워크를 통해 제1 해시(H1)를 포함하는 제1 데이터 출ㄺ(O1)을 보내는 단계는 다수의 이점을 제공한다. 여기서, 상기 제1 상환 스크립트(R1)는 적어도 제1 토큰과 연관된 정보를 포함하는 제1 메타데이터(MD1)을 기초로 하고, 제1 사용자 공개키(P1A)와 제1 발행자 공개키(P1I)는 발행자(I)와 연관된다. 먼저, 토큰에 관한 정보가 블록체인과 같은 공개 대장에 안전하게 임베디드(embedded)되므로, 데이터 전송의 보안이 제공되고, 거래 당사자는 공개적으로 검증 가능한 방식으로 잠금된 관련 거래(related transactions)의 세부 사항에 의존할 수 있기 때문에 신뢰된 제3 자에 대한 필요성을 피할 수 있다.또한, 제1 상환 스크립트가 해시되기 때문에 거래들의 익명성이 보전되고, 상환 스크립트의 해당 해시값(corresponding hash values) 내의 변화를 야기하지 않고 메타데이터의 값을 변경하는 것은 실행할 수 없을 정도로 어렵다. 상환 스크립트의 공개키들을 사용할 수 있는 하나 이상의 장소에서 제1 메타데이터(first metadata)에 임베디드(embedded)될 수 있으므로, 메타 데이터를 처리하기 위해 적합하지 않은 노드가 그 처리를 차단하는 것과 대조적으로 상환 스크립트를 추가 노드로 단순히 전송할 수 있다. 이것은 차례로 관련된 거래의 계산 효율성(computational efficiency)를 개선한다. 메타데이터가 계약의 조건 및 제한(terms and conditions)에 대한 포인터(pointer)를 포함할 수 있으므로, 이 정보를 오프블락(off-bolck) 저장소(repository) 내에 저장할 수 있다는 추가 이점이 제공된다. 이는 거래가 전체 거래 내역을 전송할 필요없이 처리될 수 있을 뿐만 아니라 관련된 거래의 세부 사항을 신뢰성있게 검증할 수 있기 때문에 사용된 처리량 및 메모리 자원(resources)이 감소될 수 있다. 예를 들어 장소(venue) 또는 여행 티켓 또는 바우처의 티켓을 나타내는 토큰의 경우에 장벽에 대한 액세스 코드(access code)와 같이 제어 데이터가 메타데이터에 통합되어 또 다른 이점이 제공된다. 토큰은 분할되어, 토큰화된 또는 토큰화되지 않은 디지털 자산에 각각 관련될 수 있는 둘 이상의 거래 출력을 가능하게 하는 또 다른 장점이 제공된다.

제1 데이터 출력(O1)은 지불의 기록을 해시 거래에 작성되는 것을 용이하게 한다.

상기 방법에서, 토큰(T)에 대한 제1 사용자(A)로부터 요청을 수신하는 단계는 계약의 제안 또는 수락을 수신하는 단계를 포함할 수 있다. 제1 사용자(A)로부터 토큰(T)에 대한 요청을 수신하는 단계는 계약의 적어도 하나 이상의 조건을 수신하는 단계를 더 포함할 수 있다.

상기 방법은 계약의 적어도 하나 이상의 조건 및 제한(terms and conditions)을 제1 사용자(A)에 전송하는 단계를 더 포함할 수 있다.

제1 메타데이터(MD1) 내의 정보는 계약의 적어도 하나 이상의 조건 및 제한의 해시를 포함할 수 있다. 제1 메타데이터(MD1) 내의 정보는 하나 이상의 계약의 종류; 계약의 하나 이상의 조건 및 제한; 계약의 조건 및 제한에 대한 포인터; 및 어떻게 거래를 처리하는지에 대한 정보를 포함한다.

본 방법은 데이터 저장소에 제1 상환 스크립트(the first redeem script)(RS1)을 저장하는 단계를 더 포함한다.

상기 방법에서, 제1 상환스크립트(RS1)는 다음과 같은 형식일 수 있다:

<NumSigs MD1 ... P1A P1I ... NumKeys OP_CHECKMULTISIG>

여기서, NumSigs는 제1 토큰(first token)(T1)을 상환하는데 요구되는 서명의 수이다.

NumKeys는 메타데이터와 공개키들을 포함하는 스크립트 내의 공개키 슬롯(slots)의 총계이다.

OP_CHECKMULTISIG는 서명을 공개키 슬롯과 순차적으로 비교하는 동작(operation)이다.

상기 방법은 상기 제1 사용자(A)가 발행자(I)와의 계정(account)(ACA)을 가지고 제1 토큰(T1)과 관련된 거래를 용이하게 하는지 여부를 결정하는 단계를 더 포함한다. 여기서, 제1 사용자가 계정을 가지고 있지 않으면, 상기 방법은 통신 네트워크를 통해 제1 사용자(A)를 위한 계정(ACA)을 개방하라는 요청을 전송하는 단계를 포함하며, 계정(ACA)은 제1 사용자(A)를 위한 제1 사용자 공개키(P1A) 및 제1 사용자 개인키(V1A)를 포함하는 암호 쌍과 관련된다.

상기 방법에서, 제1 토큰(T1)과 연관시키기 위해 상기 디지털 자산(B1)의 제1 양(first quantity)를 할당하는 단계는, 제1 토큰(T1)의 제1 토큰값(TV1)을 결정하는 단계; 제1 토큰(T1)을 위한 페깅율(pegging rate)(PR1)을 결정하는 단계; 및 제1 토큰값(TVb1)과 페깅율(PR1)을 기초로 디지털 자산(B1)의 제1 양을 결정하는 단계를 포함할 수 있다.

하나의 대안으로, 제1 토큰(T1)과 연관된 디지털 자산(B1)의 제1 양을 할당하는 단계는, 제1 토큰(T1)의 디지털 자산(MT1)의 최소 임계값(minimum threshold)을 결정하는 단계; 및 디지털 자산(MT1)의 최소 임계값 또는 그 이상인 디지털 자산(B1)의 제1 양을 결정하는 단계를 포함할 수 있다.

상기 기술된 제1 토큰(T1)을 생성하는 방법에 따라 디지털 자산(B1)의 제1 양과 관련된 제1 토큰(T1)을 상환하는 컴퓨터로 구현된 방법으로서, 상기 방법은 발행자를 포함하며: 통신 네트워크를 통해 제1 사용자(A)로부터 상기 제1 토큰(T1)을 상환하기 위한 요청을 수신하는 단계; 제1 토큰(T1)과 연관된 제1 상환 스크립트(RS1)을 결정하는 단계; 제1 발행자 개인키(V1I)와 제1 사용자 개인키(V1A)와 함께 제1 토큰(T1)과 연관된 디지털 자산(B1)의 제1 양을 잠금 해제하기 위한 제1 상환 스크립트(RS1)에 서명하는 단계; 및 통신 네트워크를 통해 발행자(I)에 디지털 자산(B1)의 제1 양의 표시(indication)을 포함하는 개인대개인 분산 대장에 제2 데이터 출력(O2)을 전송하는 단계를 포함한다.

제1 토큰(T1)을 상환하는 방법으로, 제1 토큰(T1)은 제1 부분(R1) 및 제2 부분(R2)의 토큰값을 가질 수 있고, 제1 토큰(T1)을 상환하기 위한 제1 사용자(A)로부터 요청은 제1 부분(R1)의 값을 상환하는 요청을 포함하고, 상기 방법은, 제1 사용자 공개키(P1A)를 결정하는 단계; 및 제2 토큰(T2)과 연관된 디지털 자산(B2)의 제2 양을 할당하는 단계를 포함하고, 상기 제2 토큰은 제2 부분(R2)에 기초한 제2 토큰값을 포함한다. 상기 방법은 또한 제2 상환 스크립트(RS2)의 제2 해시(H2)를 결정하는 단계를 포함하고, 상기 제2 상환 스크립트(RS2)는, 제1 토큰(T1)과 연관된 제1 메타데이터(MD1) 상에 적어도 부분적으로 기초하는 제2 메타 데이터 (MD2); 제1 사용자 공개키(P1A); 및 발행자와 연관된 제1 발행자 공개키(P1I)를 기초로 한다. 이러한 방법에서, 공개 대장에 대한 제2 데이터 출력(O2)은, 제1 사용자(A)에 대한 디지털 자산(B2)의 적어도 제2 양의 거래의 표시(indication); 및 제2 해시(H2)를 더 포함할 수 있으며, 상기 제2 해시(H2)는 디지털 자산(B2)의 제2 양과 연관되어 제1 사용자(A) 및 발행자(I)와 연관된 제2 토큰(T2)을 제공한다.

발행자(I)에 의해 제3 토큰(T3)을 생성하는 컴퓨터로 구현된 방법에 있어서, 상술한 제1 토큰(T1)을 생성하는 방법에 따라 상기 제3 토큰은 제1 토큰(T1)으로부터 값의 전송(transfer of value)과 관련되고, 이하를 포함한다:통신 네트워크를 통해 제3 토큰(T3)을 생성하기 위해 제1 사용자(A) 및/또는 제2 사용자(B)로부터 요청을 수신하는 단계; 제1 토큰(T1)과 연관된 제1 상환 스크립트(RS1)를 결정하는 단계; 제1 사용자 개인키(V1A)를 수신하는 단계; 및 제1 사용자 개인키(V1A) 및 제1 발행자 개인키(V1I)와 함께 제1 토큰(T1)과 연관된 디지털 자산(B1)의 제1 양을 잠금 해제하기 위한 제1 상환 스크립트(RS1)를 서명하는 단계(Signing). 상기 방법은 제2 사용자 공개키(P1B)를 결정하는 단계를 더 포함하고, 상기 제2 사용자 공개키(P1B)는 제2 사용자 개인키(V1B)와 암호쌍을 형성한다. 상기 방법은 제3 상환 스크립트(RS3)의 제3 해시(H3)를 결정하는 단계를 더 포함하고, 상기 제3 상환 스크립트(RS3)는 제1 토큰(T1)과 연관된 제1 메타데이터(MD1) 상의 적어도 부분적으로 기초한 적어도 제3 메타데이터(MD3); 제2 사용자 공개키(P1B); 및 제1 발행자 공개키(P1I)를 기초로 한다. 상기 방법은 통신 네트워크를 통해 분산 대장에 제3 데이터 출력(O3)을 전송하는 단계를 포함하고, 개인대개인 분산 대장은 제2 사용자(B)에 디지털 자산(B3)의 적어도 제3양의 거래의 표시(indication); 및 제3 해시(H3)을 포함하며, 상기 제3 해시(H3)는 제2 사용자(B) 및 발행자(I)와 연관된 제3 토큰(T3)을 제공하기 위한 디지털 자산(B3)의 제3 양과 관련된다.

제3 토큰(T3)를 생성하는 방법에서, 제1 토큰(T1)은 제1 부분(R1) 및 제2 부분(R2)의 토큰값을 가지고, 상기 제3 토큰(T3)을 생성하는 요청은 제1 부분(R1)을 기초로한 제3 토큰값(TV3)의 제3 토큰(T3)을 생성하는 요청을 포함하며, 상기 방법은 아래 단계를 더 포함한다: 제1 사용자 공개키(P1A)를 결정하는 단계 및 제2 토큰(T2)와 관련된 디지털 자산(B2)의 제2 양을 할당하는 단계, 상기 제2 토큰은 제2 부분(R2)을 기초로한 제2 토큰값(TV2)을 가진다. 상기 방법은 제2 상환 스크립트(RS2)의 제2 해시(H2)를 결정하는 단계를 더 포함하고, 상기 제2 상환 스크립트(RS2)는 제1 토큰(T1)에 연관된 제1 메타데이터(MD1) 상에 적어도 부분으로 기초한 적어도 제2 메타데이타(MD2); 제1 사용자 공개키(P1A); 발행자(I)와 관련된 제1 발행자 공개키(P1I)에 기초한다. 상기 방법에서, 분산 대장에 대한 제3 데이터 출력(O3)은 제1 사용자(A)에 대한 디지털 자산(B2)의 적어도 제2 양의 거래의 표시(indication); 및 제2 해시(H2)를 더 포함하고, 상기 제2 해시(H2)는 제1 사용자(A) 및 발행자(I)와 연관된 제2 토큰(T2)을 제공하기 위한 디지털 자산(B2)의 제2 양과 관련된다.

제3 토큰(T3)을 생성하는 방법에서, 디지털 자산(B2)의 제2 양을 할당하는 단계는, 제2 토큰(T2)에 대한 페깅율(PR2)을 결정하는 단계 및 상기 패깅율(PR2)에 기초한 디지털 자산(B2)의 제2 양과 제2 토큰값(TV2)을 결정하는 단계를 포함한다.

제3 토큰(T3)을 생성하는 방법에서, 디지털 자산(B2)의 제2 양을 할당하는 단계는, 제2 토큰(T2)의 디지털 자산(MT2)의 최소 임계값(minimum threshold)을 결정하는 단계; 및 제2 토큰(T2)의 디지털 자산(Mt2)의 최소 임계값 또는 그 이상인 디지털 자산(B2)의 제2 양을 결정하는 단계를 포함할 수 있다.

제3 토큰(T3)을 생성하는 방법에서, 디지털 자산(B2)의 제2 양 및/또는 디지털 자산(B3)의 제3 양은 디지털 자산의 제1 양의 적어도 일부를 포함한다.

제3 토큰(T3)을 생성하는 방법은 거래 요금(fee)으로 디지털 자산(B4)의 제4 양을 결정하는 단계를 더 포함하고, 분산된 대장에 대한 제1 데이터 출력(O1)을, 제2 데이터 출력(O2) 및 제3 데이터 출력(O3)은 거래 요금으로 디지털 자산(B4)의 제4 양의 거래의 표시를 더 포함한다.

상술한 방법에서, 분산된 대장은 비트코인 블록 체인을 포함할 수 있다.

상기 정의된 바와 같은 디지털 자산(B1)의 제1 양과 관련된 제1 토큰(T1)을 상환하는 컴퓨터로 구현된 방법은, 상기 발행자를 포함하며: 통신 네트워크를 통해 제1 사용자(A)로부터 제1 토큰(T1)을 상환하기 위한 요청을 수신하는 단계; 제1 토큰(T1)에 연관된 제1 상환 스크립트(RS1)를 결정하는 단계; 통신 네트워크를 통해 제1 사용자(A)에 의해 서명을 위한 제1 상환 스크립트(RS1)을 송신하는 단계; 통신 네트워크를 통해 제1 사용자 개인키(V1A)과 함께 제1 사용자(RS1A)에 의해 서명된 제1 상환 스크립트를 수신하는 단계; 제1 토큰과 연관된 디지털 자산(B1)의 제1 양을 잠금 해제 하기 위해 제1 사용자(RS1A)에 의해 서명된 제1 상환 스크립트를 제1 발행자 개인키(V1I)와 함께 서명하는 단계; 통신 네트워크를 통해 발행자(I)에 디지털 자산(B1)의 제1 양의 거래의 표시를 포함하는 개인대개인 분산 대장에 제2 데이터 출력을 송신하는 단계를 포함한다.

발행자(I)에 의해 제3 토큰(T3)을 생성하는 컴퓨터로 구현된 방법에 있어서, 상기 제3 토큰은 상술된 제1 토큰을 생성하는 방법에 따라 제1 토큰(T1)으로부터 값의 전송과 관련되고, 이하 포함한다: 통신 네트워크를 통해 제3 토큰(T3)을 생성하기 위해 제1 사용자(A) 및/또는 제2 사용자(B)로부터 요청을 수신하는 단계; 제1 토큰(T1)과 연관된 제1 상환 스크립트(RS1)를 결정하는 단계; 통신 네트워크를 통해 제1 사용자에 의한 서명을 위한 제1 상환 스크립트를 송신하는 단계; 통신 네트워크를 통해 제1 사용자 개인키(V1A)과 함께 제1 사용자(RS1A)에 의해 서명된 제1 상환 스크립트를 수신하는 단계; 제1 토큰(T1)과 연관된 디지털 자산의 제1 양을 잠금해제하기 위해 제1 사용자(RS1A)에 의해 서명된 제1 상환 스크립트를 제1 발행자 개인키(V1I)와 함께 서명하는 단계; 제2 사용자 개인키(V1B)와 함께 암호쌍을 형성하는 제2 사용자 공개키(P1B)를 결정하는 단계; 제3 토큰(T3)와 관련된 디지털 자산(B3)의 제3 양을 할당하는 단계; 제3 상환 스크립트(RS3)의 제3 해시(H3)를 결정하는 단계, 상기 제3 상환 스크립트(Rs3)는 제1 토큰(T1)에 연관된 제1 메타데이터(MD1) 상에 적어도 부분적으로 기초화한 적어도 제3 메타데이터(MD3); 제2 사용자 공개키(P1B); 및 제1 발행자 공개키(P1I)를 기초로 하고, 통신 네트워크를 통해 제3 데이터 출력(O3)를 분산 대장으로 송신하는 단계는: 제2 사용자(B)에 대한 디지털 자산(B3의 적어도 제3 양의 거래의 표시; 및 제3 해시(H3)를 포함하고, 상기 제3 해시(H3)는 제2 사용자(B) 및 발행자(I)와 관련된 제3 토큰(T3)를 제공하기 위한 디지털 자산(B3)의 제3 양과 관련된다.

본 발명은 토큰화 방법을 더 제공할 수 있다. 이는 블록체인과 같이 분산된 네트워크를 사용하여 구현될 수 있다. 따라서, 본 발명에 의해, 블록체인 기술의 공지된 이점 모두가 활용될 수 있다. 본 발명은 블록체인 플랫폼을 통해 데이터 항목의 안전한 전송을 위한 개선된 솔루션을 제공할 수 있다. 예를 들어, 그것은 블록체인에서 토큰의 효율적이고 안전한 전송을 위한 솔루션으로서 설명될 수 있다.

이 방법은 적어도 하나의 자산 및/또는 서비스의 공급에 대한 계약을 나타내는 솔루션을 제공할 수 있다. 계약은 양도 가능한(transferable) 계약 일 수 있다.

본 발명은 계약에 의해 이전되는 자산 및/또는 서비스의 본질(nature), 유형(type), 양(quantity) 등과 관련하여 제한되지 않는다. 상기 방법은 모든 유형의 양도가능한 계약을 토큰화하는 코드 체계(codification scheme)를 제공할 수 있다.

상기 방법은 블록체인 거래를 생성하는 단계를 포함할 수 있다. 거래는 3개의 매개 변수 또는 데이터 항목을 포함할 수 있다. 이러한 데이터는 다음을 지시한다.

i) 계약 하에서 이용 가능한 주식(shares)의 양(이하, 이는'NumShares'로 언급될 수 있음);

ii) 전송자로부터 적어도 하나의 수신자에게 전송되는 전송 양 단위(quantity of transfer units) (이하, 이는 'ShareVal'로 언급될 수 있음)

iii) 전송 양 단위의 값을 계산하기 위한 인자(factor) (이하, 이는 '페깅율(pegging rate)'로 언급될 수 있음)

본 발명의 이점은 블록체인 상에 토큰으로 계약을 나타내고 캡슐화(encapsulate)하는데 사용될 수 있다는 것이다. 이는 단지 위에서 설명된 3가지 매개 변수를 사용하여 성취될 수 있다. 사실상, 이러한 3개의 데이터 항목 중 최소한을 사용하여 계약이 구체화될 수 있다. 본 발명은 임의의 유형의 양도가능한 계약을 위해 사용되는 솔루션을 제공하고, 공통 알고리즘(common algorithms)이 고안되고 적용될 수 있다.

이러한 3개의 데이터 항목은 거래 내에서 메타데이터로서 제공될 수 있다. 유리하게는, 단지메타데이터(바이트 단위)의 소량이 모든 유형의 계약을 나타내기 위해 요구된다. 따라서, 본 발명은 블록체인과 같은 분산 시스템 상의 토큰의 전송을 위한 효과적이고 효과적이면서도 강력한 메커니즘을 제공한다.

데이터는 즉, 계약하에서 공급될 상품 및/또는 서비스(들)인 자산의 이용가능한 표시를 더 포함할 수 있다. 추가적으로 또는 대안적으로, 그것은 계약하에서 제공되는 자산(들) 또는 서비스(들)의 유형 및/또는 수량에 대한 표시를 포함할 수 있다.

거래는 실제로 예컨대 거래와 연관된 집(house) 또는 경주마(racehorse)인 전송되는 특정 자산을 식별하는 제4 매개 변수 또는 데이터 항목을 또한 포함할 수 있다.

본 발법은 적어도 하나의 수신자(또는 적어도 하나의 수신지와 관련된 주소)에 상기 거래를 전송하는 단계를 더 포함할 수 있다.

거래는 계약 및/또는 계약에 액세스하거나 계약을 포함하는 파일에 액세스하기 위한 정보를 포함할 수 있다. 이것은 블록체인을 통해 계약을 포함하는 파일의 위치에 대응하는 계약 또는 정보를 전송할 수 있는 기능(facility)의 이점을 제공한다.

거래는 계약의 해시를 포함할 수 있다. 이는 계약의 진위(authenticity)를 증명하는 수단의 장점을 제공한다.

거래는 적어도 하나의 암호 서명을 포함할 수 있다. 이는 거래의 출처를 식별할 수 있는 장점을 제공한다.

거래는 적어도 하나의 잠금 스크립트 및 적어도 하나의 공개키를 포함할 수 있다. 이는 거래의 의도된 수신자가 아닌 사람에 의해 거래가 상환되는 것을 방지하는 장점을 제공한다.

전송 단위(transfer units)는 비트코인과 관련될 수도 있고 그렇지 않을 수도 있는 암호화폐와 관련이 있을 수 있다. 전송 단위는 비트코인의 양일 수 있고, 블록체인은 비트코인 블록체인일 수 있다. 이는 방법이 존재하는(existing) 기반시설(infrastructure) 상에 구현되는 이점을 제공한다.

따라서 본 발명은 블록체인 상에서 계약의 보안 전송을 위한 간단하고 효율적인 계획(scheme)을 제공한다.

처리 장치(processing device)가 전술한 방법들 중 임의의 하나를 구현하게하는 기계 판독가능한 명령어를 포함하는 컴퓨터 프로그램.

전술한 방법 중 어느 하나에 따른 방법을 수행하기 위한 처리 장치를 포함하는 장치.

본 발명은 블록체인 상에서 계약의 보안 전송을 위한 간단하고 효율적인 계획(scheme)을 제공한다.

이하 본 발명의 실시예를 설명한다:

도 1은 토큰을 생성하고 상환하기 위한 예시적인 시스템의 개략도이다;

도 2(a)는 토큰을 생성하는 단계를 포함하는 제1 사용자와 발행자 사이의 거래의 제1 유형의 예를 도시한 도면이다;

도 2(b)는 제1 사용자와 토큰을 상환하는 발행자 사이의 거래의 제2 유형의 예를 도시한 도면이다;

도 2(c)는 발행자에 의해 용이하게되어 제1 사용자에서 제2 사용자로 토큰의 값의 전송을 초래하는 제1 사용자와 제2 사용자 사이의 거래의 제3 유형의 예를 도시한 도면이다;

도 3(a)는 토큰의 값의 일부를 상환하는 제1 사용자와 발행자 사이의 거래의 제4 유형의 예를 도시한 도면이다;

도 3(b)는 발행자에 의해 용이하게되어 제1 사용자에서 제2 사용자로 토큰의 값의 일부가 전송을 야기하는 제1 사용자와 제2 사용자 사이의 거래의 제5 유형의 예를 도시한 도면이다;

도 4는 토큰을 생성하는 컴퓨터 구현된 방법의 흐름도이다;

도 5는 사용자의 컴퓨터 구현된 방법의 흐름도이다;

도 6은 토큰을 생성하는 컴퓨터 구현된 방법의 다른 예의 흐름도이다;

도 7은 토큰을 상환하는 컴퓨터 구현된 방법의 흐름도이다;

도 8은 도 7의 컴퓨터 구현된 방법의 추가적인 단계의 흐름도이다;

도 9는 발행자에 의해 용이해진 제1 사용자에서 제2 사용자로 값을 전송하는 컴퓨터로 구현된 방법의 흐름도이다.

도 10은 도 9의 컴퓨터 구현된 방법에서 추가적인 단계의 흐름도이다;

도 11은 서명을 위해 제1 사용자로 보내진 상환 스크립트에 의해 토큰을 상환하는 컴퓨터 구현된 방법의 변형의 흐름도이다.

도 12는 서명을 위해 제1 사용자로 보내진 상환 스크립트에 의해 발행자에 의해 용이해진 제1 사용자에서 제2 사용자로 값을 전송하는 컴퓨터로 구현된 방법의 변형의 흐름도이다; 및

도 13은 개략적인 처리 장치(processing device)의 예를 도시한다.

도 1은 토큰을 생성하고 상환하기 위한 예시적인 시스템의 개략도이다;

도 2(a)는 토큰을 생성하는 단계를 포함하는 제1 사용자와 발행자 사이의 거래의 제1 유형의 예를 도시한 도면이다;

도 2(b)는 제1 사용자와 토큰을 상환하는 발행자 사이의 거래의 제2 유형의 예를 도시한 도면이다;

도 2(c)는 발행자에 의해 용이하게되어 제1 사용자에서 제2 사용자로 토큰의 값의 전송을 초래하는 제1 사용자와 제2 사용자 사이의 거래의 제3 유형의 예를 도시한 도면이다;

도 3(a)는 토큰의 값의 일부를 상환하는 제1 사용자와 발행자 사이의 거래의 제4 유형의 예를 도시한 도면이다;

도 3(b)는 발행자에 의해 용이하게되어 제1 사용자에서 제2 사용자로 토큰의 값의 일부가 전송을 야기하는 제1 사용자와 제2 사용자 사이의 거래의 제5 유형의 예를 도시한 도면이다;

도 4는 토큰을 생성하는 컴퓨터 구현된 방법의 흐름도이다;

도 5는 사용자의 컴퓨터 구현된 방법의 흐름도이다;

도 6은 토큰을 생성하는 컴퓨터 구현된 방법의 다른 예의 흐름도이다;

도 7은 토큰을 상환하는 컴퓨터 구현된 방법의 흐름도이다;

도 8은 도 7의 컴퓨터 구현된 방법의 추가적인 단계의 흐름도이다;

도 9는 발행자에 의해 용이해진 제1 사용자에서 제2 사용자로 값을 전송하는 컴퓨터로 구현된 방법의 흐름도이다.

도 10은 도 9의 컴퓨터 구현된 방법에서 추가적인 단계의 흐름도이다;

도 11은 서명을 위해 제1 사용자로 보내진 상환 스크립트에 의해 토큰을 상환하는 컴퓨터 구현된 방법의 변형의 흐름도이다.

도 12는 서명을 위해 제1 사용자로 보내진 상환 스크립트에 의해 발행자에 의해 용이해진 제1 사용자에서 제2 사용자로 값을 전송하는 컴퓨터로 구현된 방법의 변형의 흐름도이다; 및

도 13은 개략적인 처리 장치(processing device)의 예를 도시한다.

시스템 개요(

Overview

of

the

system

)

토큰을 생성하고, 상환하고 그리고 전송하는 방법 및 시스템이 설명될 것이다. 도 1은 발행자(I) 3, 제1 사용자(A) 5 및 제2 사용자(B) 7.를 포함하는 시스템 1을 도시한다. 발행자(I) 3는 토큰을 생성하고 예를 들어, 다른 금융 기관, 조폐국(mint), 회사 등일 수 있다. 발행자(I) 3는 방법들 100, 200, 300을 수행하기 위한 제1 처리 장치(processing device) 13과 연관되고, 통신 네트워크 8와 통신한다. 제1 처리 장치 13가 단일 노드로서 도시되어 있지만, 본 명세서에서 설명된 방법들 100, 200, 300은 발행자(I) 3와 관련된 하나 이상의 처리 장치13 또는 노드들에 의해 수행될 수 있고, 다른 노드에서 하나 이상의 단계가 분산되고 수행된다. 발행자(I)는 연관된 데이터 저장소 11를 또한 가질 수 있다.

제1 사용자(A) 5는 13통신 네트워크 8를 통해 발행자(I) 3의 제1 처리 장치와 통신하는 제2 처리 장치 15와 관련된다. 제1 사용자(A) 5는 발행자(I) 3로부터 토큰의 생성, 발행자(I) 3의 토큰의 상환, 또는 토큰의 일부 또는 전부를 제2 사용자(B) 7로 전달을 요청할 수 있다.

제2 사용자(B)7는 통신 네트워크 8을 통해 제1 처리 장치 13와 통신하는 제3 처리 장치 17와 관련된다. 일부예에서, 제2 처리 장치 15 및 제3 처리 장치 17는 각각 제1 및 제2 사용자 5,7에 의해 사용되는 컴퓨터, 이동 통신 장치(mobile communication device), 또는 다른 전자 장치일 수 있다. 다른 예에서, 제2 처리 장치 15 및 제3 처리 장치 17은 단말(terminal) 또는 다른 인터페이스를 통해 제1 및 제2 사용자에 의해 액세스 가능한 가상 장치(virual machines)일 수 있다.

또한, 거래들을 기록하기 위해 분산 대장 9이 또한 도시된다. 분산 대장 9은 거래들을 수신하고 기록하기 위한 하나 이상의 처리 장치 19와 연관될 수 있다. 분산 대장의 예로는 비트 코인 프로토콜을 기반으로 한 거래들의 분산 데이터베이스인 블록체인을 포함한다. 따라서 대장과 연관된 처리 장치 19는 "체굴자(miners)"에 의해 사용된 처리 장치일 수 있다.

토큰과 관련된 거래들의 개요

비 한정적(non-limiting) 예에서, 도 2에 도시된 바와 같이 토큰을 포함하는 거래들의 3가지 일반적인 유형의 거래들이 있다. 이러한 예에서, 발행자(I)는 제1 사용자(A) 5와 제2 사용자(b) 7 의 전자 지갑(electronic wallet)을 관리하는 금융 기관(financial institution)이다.

도 2(a)에 도시된 바와 같이, 거래의 제1 유형은 제1 사용자(A)가 발행자(I) 3로 신용 화폐(fiat currency)(예로, $1,000 AUD)를 전송하는 제1 토큰(T1)의 생성을 포함한다. 신용 화폐의 교환에서, 발행자(I)"토큰 값을 가지도록 암호화폐(B1)의 제1 양을 "토큰화(tokenises)"하고, 제1 사용자(A)5로 암호화폐(B1)의 제1 양을 전송한다. 제1 토큰(T1)은 발행자(I)가 제1 토큰(T1)의 소지자(bearer)를 특정 신용화폐 양(예로, $1,000 AUD)으로 상환하는데 동의한 계약과 같은 계약의 대표물(representative)일 수 있다. 따라서 제1 토큰(T1)은 협상 가능한 도구(negotiable instrument)와 유사할 수 있다. "암호화폐(cryptocurrency)"란 비트코인과 같은 암호화되고 전자 전송가능한 디지털 자산을 의미하나, 비트코인에 하정되지 않는다.

도 2b에 도시된 바와 같이, 거래의 제2 유형은 발행자(I)3와 함께 제1 토큰(T1)을 상환하는 제1 사용자(A) 5를 포함한다. 이러한 거래에서, 암호화폐(B1)의 제1 양은 제1 사용자(A) 5에서 발행자(I) 3로 전달된다. 대가로, 발행자(I) 3는 제1 사용자(A)5에게 신용화폐의 형태로 상환된 값을 전송한다. 발행자(I)3로 전송된 암호화폐(B1)의 제1 양은 다른 후속의(subsequent) 거래들로 소모된다. 발행자(I)3에 대한 암호화폐(B)의 제1 양이 "토큰화(tokenised)"되어 유지되는지 또는 "비토큰화(untokenised)" 가상화폐로 변환되는지는 발행자(I) 3의 선택일 수 있다.

도 2(c)에 도시된 바와 같이 거래의 제3 유형은 제1 토큰(T1)의 값이 제2 사용자(B) 7로 전송하는 제1 사용자(A) 5를 포함한다. 이러한 예에서, 제1 토큰을 나타내는 암호화폐(B1)의 제1 양은 제1 사용자(A) 5에서 제2 사용자(B) 7로 전송된다. 발행자(I) 3가 거래를 인가하기 위해 상환 스크립트(아래 논의됨)를 서명할 필요가 있을 때 발행자(I) 3는 거래에 관련된다. 거래의 결과는 다른 사용자에게 전달되거나 또는 발행자(I) 3(이하 논의된 유사 방법으로)와 상환함으로써 "소비"될 수 있는 토큰값을 가지는 암호화폐의 제1 양을 가진 제2 사용자이다.

일부예에서, 제1 토큰(T1)의 값의 일부는 단지 제1 사용자(A)5에 의해 소비될 수 있다. 이것은 상기 논의된 거래들의 제2 및 제3 유형의 변형인 도 3(a) 및 도 3(b)를 참조하여 거래들의 제4 및 제5 유형의 형태로 도시된다. 이러한 예에서, 제1 토큰은 제1 부분(R1)과 제 2 부분(R2)의 합으로 이루어진 전체 토큰 값(total token value)을 가지고, 제1 사용자(A)5는 제1 부분(R1)을 소비하고 제2 부분(R2)를 변화로 반환하기를 원한다.

거래의 제4 유형에서, 도 3(a)에 도시된 바와 같이, 제1 사용자(A) 5는 이전 거래로부터 제1 토큰(T1)을 나타내는 암호화폐(B1)의 제1 양을 가진다. 제1 사용자(A)는 제1 부분의 값을 갖는 토큰으로서 암호화폐의 양을 전송함으로써 토큰(T1)의 제1 부분(R1)을 상환하고, 그 결과로 제1 부분(R1)을 나타내는 제1 값을 갖는 신용 화폐를 수신한다. 제1 부분(R1)만 단지 상환되기 때문에, 나머지 제2 부분(R2)은 제1 사용자(A) 5와 함께 유지한다. 이는 제2 부분(R2)을 나타내는 값을 갖는 토큰으로서 암호화폐(B2)의 제2 양으로 도시된다. 일 예에서, 암호화폐(B2)의 제2 양은 발행자(I)3로 전송되는 양보다 적은 암호화폐(B1)이 제1 양이다.

도 3(b)에 도시된 바와 같이, 거래의 제5 유형에서 제1 사용자는 또한 이전 거래로부터 제1 토큰(T1)을 나타내는 암호화폐(B1)의 제1 양을 가진다. 그 다음, 제1 사용자(A)는 제1 부분(R1)의 값을 갖는 토큰으로 암호화폐(B3)의 제3 양을 제2 사용자(B) 7로 전송함으로써 토큰(T1)의 제1 부분(R1)을 전송한다. 제1 부분(R1)만이 단지 전송되므로, 나머지 제2 부분(R2)는 제1 사용자(A) 5와 함게 유지한다. 이는 제2 부분(R2)을 나타내는 값을 갖는 토큰으로 암호화폐(B2)의 제2 양으로 도시된다. 일예로, 암호화폐(B2)의 제2 양 및 암호화폐(B3)의 제3 양은 암호화폐(B1)의 제1 양으로부터 유래된다.

전술한 거래의 유형의 상세한 예를 설명한다.

-거래의 제1 유형- 발행자는 제1 사용자(A)에 대한 제1 토큰(T1)을 생성한다

본 명세서에서 설명된 방법의 비제한적이고 예시적인 응용(application)은 예금된 신용 통화의 값을 나타내는 제1 사용자(A) 5를 위한 제1 토큰(T1)을 생성하는 발행자(I) (예로, 금융 기관)에 신용 통화 양(amount)(예로, $1000 AUD)을 예금하는 제1 사용자(A)5를 포함한다. 특정 조건 및 제한(terms and conditions)에 따라, 제1 사용자(A) 5는 후일에(future date) 예금된 신용 통화와 관련된 값에 대한 제1 토큰(T1)을 상환할 수 있다. 상기 조건 및 제한은 또한 제2 사용자로 전달된 토큰의 값의 적어도 일부를 제1 사용자가 가지도록 허락할 수 있다. 이러한 조건 및 제한은 토큰에 구체화하거나 또는 사용자 5,7 및 발행자(I)3 사이에서 일반적인 조건 및 제한일 수 있다.

토큰 생성 방법 개요

발행자(I) 3에서 제1 처리 장치(13)에 의해 제1 토큰(T1)을 생성하는 방법100의 예가 도 2(a) 및 도 4를 참조하여 설명될 것이다. 방법 100은 통신 네트워크 8를 통해 제1 토큰(T1)에 대해 제1 사용자(A) 5로부터 요청을 수신하는 단계 110를 포함한다. 상기 방법은 Eghks 제1 사용자 개인키(V1A)와 함께 암호쌍을 형성하는 제1 사용자 공개키(P1A)를 결정하는 단계를 포함한다.

방법 100은 제1 토큰(T1)과 관련된 암호화폐(B1)의 제1 양을 할당하는 단계(130)를 포함한다. 방법 100은 제1 상환 스크립트의 제1 해시를 결정하는 단계(140)를 더 포함하고, 상기 제1 상환 스크립트는 제1 토큰(T1)과 관련된 정보를 포함하는 적어도 제1 메타데이터(MD1); 제1 사용자 공개키(P1A); 및 발행자(I)와 연관된 제1 발행자 공개키(P1I)에 기초하고, 상기 제1 발행자 공개키(P1I)는 제1 발행자 개인키(V1I)와 같이 암호쌍을 형성한다.

방법 100은 또한 통신 네트워크 8를 통해 제1 데이터 출력(O1)을 개인-대-개인 분산 대장 9으로 전송하는 단계 150을 포함한다. 제1 데이터 출력은 제1 사용자(A) 5로 암호화폐(B1)의 제1 양의 거래의 표시; 및 제1 해시(H1)를 포함하고, 상기 제1 해시(H1)는 암호화폐(B1)의 제1 양과 연관되어 제1 사용자(A) 5및 발행자(I)와 관련된 제1 토큰(T1)을 제공한다.

따라서 방법 100은 분산 대장 9로 토큰의 기록을 전송함에 의하여 토큰의 생성을 허용한다. 분산 대장 9 상의 이 거래를 기록하는 이점은 제1 사용자(A)5와 같은 수신자가 토큰(T1)의 존재를 확인하는 것을 허용할 수 있다는 것이다. 또한, 제1 토큰(T1)과 관련된 정보를 포함하는 적어도 제1 메타데이터(MD1)가 해쉬되기(hashed)때문에, 이것은 토큰과 관련된 정보에 대한 거래(공공 기록(public record) 상에 있는)의 유효성을 허용한다. 일예에서, 제1 토큰(T1)과 관련된 정보는 계약의 조건 및 제한일 수 있다. 따라서 해쉬될 제1 상환 스크립트 내의 조건 및 제한은 어떤 변화에도 제1 해시(H1)를 바꿀수 없기에 조건 및 제한들이 변화될 수 없는 것으므로 제1 사용자(A) 5에 안락을 유리하게 제공할 수 있다. 제1 토큰(H1)은 제1 토큰(T1)을 생성한 시점에 분산 대장 9 상에 보내지고 기록되므로, 동일한(identical) 제1 해시(H1)를 제공한 이후에 조건 및 제한을 변경하는 것은 불가능하다(또는 어렵다).

제1 사용자(A) 5에 대한 토큰을 생성하는 발행자(I) 3의 상세한 예는 등록 400의 초기 프로세스를 포함하여 설명될 것이다.

등록 방법 400

등록 방법 400은 도5를 참조하여 설명될 것이다. 방법 100은 제1 사용자 (A) 5가 발행자(I)와의 계좌(account)를 가지고 있는지 여부에 대해 결정하는 단계 312를 포함할 수 있다. 특히, 이것은 제1 사용자(A) 5가 제1 토큰(T1)과 연관된 거래들을 용이하게 하는데 적합한 계좌를 가지는지 여부를 결정하는 단계를 포함할 수 있다.

제1 사용자(A) 5는 계좌를 가지고 있지 않으며, 상기 방법은 통신 네트워크 8를 통해 제1 사용자(A)에 대한 계좌를 개설하는 요청을 전송하는 단계 314를 더 포함할 수 있다. 계좌 개설 요청은 발행자(I)와의 계좌에 대한 조건 및 제한의 일반 정보뿐만 아니라, 조건 및 제한을 승인하는 제1 사용자(A) 5의 요청을 전송하는 단계를 포함한다. 이는 또한 제1 사용자(A) 5의 세부 사항의 요청을 전송하는 단계를 포함할 수 있다.

또한, 계좌 개설 요청을 전송하는 단계는 또한 제1 사용자 개인키(V1A)를 포함하는 암호쌍의 생성에 대한 요청 및 제1 사용자(A) 5에 대한 제1 사용자 공개키(P1A)를 전송하는 단계를 포함한다. 일부예에서, 이는 제1 사용자 개인키(V1A) 및 제1 사용자 공개키(P1A)를 생성하기 위해 발행자(I)와 관련된 다른 노드에 요청을 전송하는 단계를 포함하고, 그러면 다른 노드는 차례로 제1 사용자(A) 5로 생성하고 전송한다. 다른 예에서, 이는 제1 사용자(A)5와 관련된 제2 처리 장치15에서 제1 사용자 개인키(V1A) 및 제1 사용자 공개키(P1A)를 생성하라는 요청을 제1 사용자(A)5로 전송하는 단계를 포함한다. 제1 사용자(A) 5와 관련된 이러한 키는 제1 사용자 개인키(V1A)가 보안이 유지되고 제1 사용자(A)5와의 인증(authorization)으로 사용되는 한, 다른 수단에 의해 또는 다른 수단에 의해 생성될 수 있음을 이해해야 한다.

제1 사용자(A) 5는 계좌 개설 요청을 수신하고(714), 발행자(I) 3에게 계좌를 개설하는 정보를 전송한다(716).

등록 방법 400은 제1 사용자(A) 5의 계좌와 관련된 전자 지갑을 생성하고, 데이터 저장소 11에서 전자 지갑 및 계좌와 관련된 정보를 저장하는 단계(316)를 포함한다.

일부 예에서, 제1 사용자 개인키(V1A)는 전자 지갑에 저장될 수 있으므로, 이상적으로 제1 사용자 개인키(V1A)는 단지 제1 사용자(A) 5로부터 권한으로만 액세스가능하다. 예를 들어, 전자 지갑은 제1 사용자(A) 5와 관련된 다수의 개인키들을 가질 수 있으며, 이에 따라 제1 개인키는 제1 사용자(A)5가 성공적으로 그리고 안전하게 발행자(I)에 로그온(log on)할 때 제1 개인키가 이용가능하다(가상 기계 환경 또는 단말과 같이). 제1 사용자(A) 5는 발행자(3)에게 선택적으로 거래들에 대한 데이터 저장소 11로부터 이러한 개인키들을 사용하고 검색하도록 권한을 부여할 수 있다. 일부예에서, 사용자 개인키들은 전자 지갑에 저장되지 않지만, 발행자(I) 3에 의해 각각 사용자로부터 승인을 받아 재생성될 수 있다. 다른 예에서, 사용자 개인키는 분할된 키일 수 있고, 전자 지갑은 하나의 부분을 가지고 사용자는 잔여 부분을 가지고, 그들은 결합되어 개인키를 재생성할 수 있다.

다른 예에서, 제1 사용자 개인키(V1A)는 발행자(I), 제1 처리 장치13 및 데이터 저장소11를 각각 유지할 수 있다. 예를 들어, 제1 사용자(A)5 는 제1 사용자 개인키(V1A)의 하드 카피(hard copy)를 안전하게 또는 개인 전자 장치, 컴퓨터 또는 저장 장치의 안전한 부분에 유지할 수 있다.

방법400에서 단계들은 예를 들어 제1 토큰(T1)에 대한 제1 사용자로(A) 5로부터 요청을 수신하는 단계 이후에 상기 방법 100 동안 수행될 수 있다. 다른 예에서, 등록 방법 400은 미리 수행될 수 있다.

토큰 100을 생성하는 상세한 방법

제1 토큰(T1)을 생성하는 방법 100은 도 2(a), 4 및 6을 참조하여 상세히 설명될 것이다. (각각 발행자(I)3 및 제1 사용자(A) 5에 의해 수행된 방법 100 및 500을 도시한다) 이러한 예에서, 토큰을 생성하는 단계는 예금된 현금(cash)을 나타내는 토큰에 대한 대가로 발행자(I) 3에게 제1 사용자(A)5가 현금을 입금하는 문맥(context)에서 설명될 것이다. 그러나, 이는 비 제한적인 예이고, 토큰은 다른 거래들의 문맥에서 생성될 수 있음을 이해해야 한다. 예를 들어, 토큰은 다른 계약, 협상 가능한 도구, 유형 자산(tangible property) 등을 나타낼 수 있으며, 예를 들어, 장소에 대한 티켓, 여행 티켓 또는 바우처(voucher)를 나타내는 토큰의 경우에 장벽에 대한 액세스(access) 코드를 포함하는 양도 가능한 재산(transferrable property)을 나타낼 수 있다.

토큰에 대한 조건 및 제한에 동의

등록 방법 400 이후 또는 전에, 제1 사용자(a) 5는 제1 토큰(T1)을 위한 요청을 전송할 수 있다 510. 일 예에서, 제1 사용자(A) 5는 토큰(T1)으로 이러한 금액(amount)을 갖는 요청으로 예컨대 $1000 AUD인 신용 통화를 예금함으로써 요청을 한다.

일예에서, 제1 사용자(A)5에 의해 전송된 요청은 계약에 대한 제안을 포함할 수 있다. 이러한 제안은 하나 이상의 계약의 조건 및 제한을 포함할 수 있다. 예를 들어, 제1 사용자(A) 5는 $1000 AUD의 예금과 관련된 토큰이 암호화폐에 대한 고정된 페깅율(pegging rate)를 가져야한다는 요청을 포함할 수 있다. 예를 들어, 페깅율은 1000사토시/센트AUD(satoshi/cent (AUD))이다. 계좌 유지비(account keeping fees), 거래 비용과 같은 다른 조건 및 제한, 토큰이 어떻게 상환되는지 등이 제안에 포함될 수 있음을 이해해야 한다.

도 6에 도시된 바와 같이, 발행자(I)3의 제1 처리 장치 13는 통신 네트워크 8를 통해 제1 토큰(T1) 및 어떤 경우에는 조건 및 제한의 적어도 일부에 대해 제1 사용자(A) 5로부터 요청을 수신한다 110. 발행자(I)는 요청을 수락할지, 요청의 조건 및 제한의 변형을 포함하는 카운터 제안(counter offer)를 제안할지 또는 요청을 거절할지를 결정할 수 있다112. 방법 100은 단계 112에서 결정의 결과를 통신 네트워크 8를 통해 전송하는 단계 114를 포함한다.

제1 사용자(A) 5는 통신 네트워크 8를 통해 단계 112에서 요청의 수용, 카운터 제안(counter offer) 또는 거절을 포함하는 결정의 결과를 수신한다520.

하나의 대안적 예에서, 발행자(I)에게 전송된 요청 510은 단순히 제1 토큰(T1)에 대한 요청을 포함할 수 있다. 이 경우, 발행자(I)는 제1 사용자(A)5에게 조건 및 제한을 포함하는 제안을 보낼 수 있다. 제1 사용자(A)5는 제안을 수락할지, 카운터 제안을 제안할지 또는 제안을 거절할지를 결정할 수 있으며, 이는 발행자(I)로 전송된다.

그들이 동의할 때까지 발행자(I)와 제1 사용자(A) 5 간에 송수신되는 복수의 오퍼 및 카운터 오퍼를 포함하도록 단계 510, 520 및 110, 112, 114는 변형될 수 있음을 이해해야 한다.

일부 대안으로, 조건 및 제한은 표준화될 수 있으며, 사용자는 방법 100, 500의 단계를 수행함으로써 조건 및 제한을 수락한다. 일예로, 발행자(I)는 제1 사용자(A)5를 포함하는 그들의 고객들을 위한 토큰에 대한 표준화된 제안(offer)를 가질 수 있다. 이러한 토큰에 대한 제안은 공공 거래소(public exchange) 또는 발행자의 웹사이트와 같이 공개적으로 열거될 수 있다. 판매 제안(standing offer)은 전자메일(email), 응용프로그램 또는 안전한 웹사이트에 로그인(log in)하여 개인적으로 발행자(I)에 의해 제1 사용자(A)5에게 제공될 수 있다.

토큰에 관련된 조건 및 제한은 데이터 저장소 11에 저장될 수 있고, 저장을 위해 제3 자에게 전송되거나 토렌트(torrent)될 수 있다.

제1 사용자 공개키 120 결정

방법 100은 제1 사용자 공개키(P1A)를 결정하는 단계 120를 포함한다. 일실시예에서, 제1 사용자 공개키(P1A)는 통신 네트워크 8를 통해 제1 사용자(A)5로부터 발행자(I)로 전해질 수 있다. 다른 예에서, 제1 사용자 공개키(P1A)는 데이터 저장소 11 내에 저장되어 연관될 수 있다(예를 들어, 제1 사용자(A)5의 등록 동안 수신되고, 저장될 수 있다). 따라서, 제1 사용자 공개키(P1A)를 결정하는 단계 12는 데이터 저장소 11로부터 키를 수신하는 단계를 포함한다. 또 다른 예에서, 제1 사용자 공개키(P1A)는 통신 네트워크 8를 통해 제3 자로부터 수신될 수 있다. 제3 자는 예를 들어 인증 기관(certification authority)과 같은 공개 디렉토리(directory)와 같은 역할을 수행하는 신뢰 가능한 제3 자를 포함할 수 있다.

토큰 130과 연관된 암호화폐의 제1 양을 할당

방법 100은 제1 토큰(T1)과 연관된 암호화폐(B1)의 제1 양을 할당하는 단계 130을 포함한다. 개인대개인 분산 대장 상에 기록되는 제1 토큰(T1)과 관련된 거래의 기록을 위해(본 예에서는 블록 체인), 토큰은 암호화폐의 일정량과 연관되어 있어야 한다. 차례로, 암호화폐의 양은 발행자(I) 3로부터 제1 사용자(A)로 거래로 분산 대장 상에 기록된다. 다시 말해, 블록체인 거래 Tx는 대장에 포함되기 위해 블록 체인 네트워크에 제출된다. Tx는 일 당사자(예, 발행자)가 다른 당사자(예로, 제1 사용자)에게 암호화폐(또는 그것의 소유권/제어)의 양을 전송하는데 사용될 수 있는 출력을 포함한다.

제1 토큰(T1)과 연관된 암호화폐(B1)의 제1 양의 할당은 토큰값의 비율에 기초할 수 있다. 예를 들어, 제1 토큰(T1)에 대해 페깅율(PR1)이 지정될 수 있다. 따라서, 암호화폐(B1)의 제1 양을 할당하는 단계 130는 페깅율(PR1) 및 제1 토큰값(TV1)에 기초한 암호화폐(B1)의 제1 양을 결정하는 단계를 포함한다. 예시적 예로, 페깅율(PR1)은 1000 satoshis/cent AUD(사토시/센트AUD)일 수 있고, 제1 토큰값(TV1)은 $1000 AUD이다. 따라서, 암호화폐(B1)의 제1 양은 10,000,000일 수 있다.

토큰에 대해 할당된 암호화폐의 양은 다음 고려 사항 중 일부에 의해 영향을 받을 수 있다. 먼저, 할당된 암호화폐의 양은 이상적으로 토큰의 값보다 적은 시장 가치를 가지고 있다(이 목적을 위해, 이는 토큰값에 참조하지 않고 값을 가진다고 가정할 때, 암호화폐의 시장가치를 의미함). 토큰으로서보다 기본값(underlying value)에 대한 암호화폐의 양을 사용하려는 동기가 없도록 하는 것이 바람직하다. 이것은 동전의 액면가를 동전이 주조된 금속보다 높게 하는 것이 바람직한 현금 동전과 유사할 수 있으므로, 금속의 가치를 위해 동전을 녹일 필요가 없다. 일부 예에서, 토큰값은 암호화폐의 양의 기본값보다 큰 배수이다. 그러나, 일부 토큰은 고정되거나 쉽게 결정 가능한 토큰 값을 가지지 않을 수도 있음을 이해해야 한다. 예를 들어, 토큰은 일을 수행하기 위한 계약을 대표할 수 있으며, 그로 인해 값은 매일 바뀔 수 있다. 다른 예에서, 계약서는 상환되는 당일에 결정 가능한 가치만을 가질 수 있다.

또 다른 고려사항은 할당된 암호화폐의 양이 거래의 가치 또는 토큰값에 상대적으로 매우 크지 않다는 것으로, 개인대개인 분산 대장 상의 암호화폐의 양의 거래에 대한 기록은 거래 비용이 발생하는 것과 같이 대가를 지불할 수 있다. 일부 예로, 거래 비용(fee)은 거래에서 암호화폐의 양에 기초하므로, 토큰에 대한 암호화폐의 양을 최소 수준(minimum level)로 유지하는 것이 바람직할 수 있다.

한편, 토큰과 관련되어 할당된 암호화폐의 양은 무한히 작지 않을 수 있다. 첫째, 암호화폐는 최소 액면(denomination) 금액(amount)을 가질 수 있고, 예를 들어, 비트코인은 최소 1개의 사토시를 가질 수 있다(1비트코인(BTC)= 10,000,000 satoshi(사토시)). 둘째로, 암호화폐의 거래는 최소 크기로 제한되거나 기록되지 않을 수 있다(또는 거래 비용은 거래 수행 비용에 가깝거나 초과할 것이다) 이러한 최소 금액(minimum amount)은 일부 예에서 "돈(dust)" 한도(limit)이다. 따라서 일부예에서, 토큰을 위한 암호화폐의 양을 할당하는 단계는 암호화폐(MT1)의 최소 임계값 이상이어야 한다. 그러므로 방법 100은 제1 토큰(T1)에 적합한 암호화폐(MT1)의 최소 임계값을 결정하는 단계 및 암호화폐(MT1)의 최소 임계값이거나 이상인 암호화폐(B1)의 제1 양을 결정하는 단계를 포함한다. 일예에서, "비트코인"에서 암호화폐(MT1)의 최소 임계값은 546 satoshis(사토시)이다.

토큰에 대한 암호화폐의 양을 할당할 때, 다른 고려사항은 후속(subsequent) 토큰의 암호화폐의 양을 나누는 것(divisibility)이다. 예를 들어, 제1 토큰(T1)은 $1000 AUD의 토큰값(TV1)을 가질 수 있고, 제1 사용자(A) 5는 제2 사용자(B) 7로 $800 AUD의 토큰값을 전송하고, 나머지 $200 AUD 토큰을 유지한다. 이러한 거래는 제1 사용자(A)5와 유지하는 $200 AUD 를 나타내는 제2 토큰(T2)을 결과로하는 제1 토큰과 제2 사용자(B) 7로 전송되는 $800 AUD를 나타내는 제3 토큰(T3)을 생성하는 것의 거래와 관련된다. 따라서 이러한 전송의 결과는 제2 토큰(T2) 및 제3 토큰(T3)인 2개의 토큰이고, 각 토큰은 암호화폐의 양이 할당되어야 한다. 암호화폐(B1)의 제1 양이 최소일 때, 예를 들어, "돈(dust)" 한도에서 암호화폐의 추가 양이 필요하므로 새로 생성된 각 토큰은 최소 임계값을 만족시키는 암호화폐의 충분한 양과 연관된다. 그러므로 제1 토큰(T1)에 대해 충분한 암호화폐(B1)의 양을 할당하는 것은 장점이 존재하기에, 후속 토큰의 예상된 수에 사용될 수 있도록 분할되기에 충분한 양이다.

일예에서, 조건 및 제한은 암호화폐의 양 또는 토큰의 최소값 또는 액면금액(denomination)을 특정할 수 있다. 예를 들어, 조건 및 제한은 토큰값의 최소 금액을 $10 AUD로 설정할 수 있다. 그러므로 $1000 AUD의 토큰값(TV1)을 갖는 제1 토큰(T1)에 대한 암호화폐(B1)의 제1 양을 할당하는 단계는 전체 토큰값(TV1)이 최소 금액까지 분할될 때 충분한 암호화폐가 존재한다고 보장하는 제1 양을 결정하는 단계를 포함한다. 이러한 예에서, 토큰값(TV1)은 100 후속 토큰($1000/$10에 의해 계산됨)으로 분할될 수 있다. 그러므로 적절한 암호화폐(B1)의 제1 양은 "돈" 한계의 100배가 될 수 있다.

제1 상환 스크립트(

redeem

script

)(RS1)의 제1 해시(H1) 결정

상기 방법은 제1 상환 스크립트(RS1)의 제1 해시(H1)를 결정하는 단계 140를 더 포함한다. 일예에서, 상환 스크립트의 해시는 스크립트 해시 지불(a pay to script hash)(P2SH) 거래에 대한 스크립트 해시 지불(a pay to script hash)(P2SH) 주소를 제공하는데 사용될 수 있다. 비트코인 프로토콜에서, P2SH 스크립트에 사용되는 해시 함수를 예로 들 수 있다. 이는 SHA 256과 RIPEMD160의 조합이 포함될 수 있다.

제1 상환 스크립트(RS1)는 후술하는 바와 같이 암호화폐(B1)의 제1 양의 거래를 포함하는 제1 토큰(T1)을 잠금 해제하는데 사용되는 스크립트이다. 제1 토큰(T1)을 잠금 해제할 때, 제1 상환 스크립트(RS1)의 특정 조건을 충족시켜 거래를 잠금 해제한다. 특히, 제1 사용자(A)5 와 발행자(I)의 서명이 요구된다. 제1 상환 스크립트9RS1)의 예는 설명될 것이다.

제1 상환 스크립트(

reddem

script

)(RS1)

제1 상환 스크립트는 적어도 제1 토큰과 관련된 정보를 포함하는 제1 메타데이터, 제1 사용자 공개키(P1A) 및 제1 발행자 공개키(P1I)를 기초로 한다.

(i) 일반적으로,

P2SH에서

상환 스크립트

배경으로서, 스크립트 해시 지불 방법에서, 상환 스크립트(redeem sript)는 다음의 형태를 가질 수 있다:

<NumSigs PubK1 PubK2 ... PubK15 NumKeys OP_CHECKMULTISIG>

여기서(where)

NumSigs - 는 거래를 잠금 해제하기 위해 상환 스크립트를 만족하는데 필요한 유효 서명의 수 "m"이다.

PubK1, PubK2 ... PubK15 - 는 거래를 잠금 해제할 수 있는 서명에 대응하는 공개키(최대 15개의 공개키)이다.

NumKeys - 는 공개키의 수"n"이다(15 이하여야 함)

상기 상환 스크립트를 잠금 해제하기 위해서, 공개키들에 대응하는 적어도 "m"개의 서명이 요구된다. 일부 예에서, 공개키들의 순서는 중요하며, 서명을 위한 "n"개의 서명 중 "m"은 순서대로 수행해야 한다. 예를 들어, "m"이 2이고, 공개키"n"의 수가 15로 가정한다. Sig1 (PubK1에 해당)과 Sig 15 (PubK15에 해당)인 2개의 서명을 사용할 수 있다고 가정하면, 상환 스크립트는 Sig1을 먼저 서명한 다음 Sig15를 서명해야 한다.

(

ii

)

P2SH를

이용한 제1 상환 스크립트(

RS

)

본 예로 돌아가면, P2SH를 이용하는 제1 상환 스크립트(RS1)는 상환 스크립트에 적어도 제1 메타데이터(MD1)을 포함할 수 있다. 특히, 적어도 제1 메타데이터(MD1)는 상환 스크립트 내의 공개키들을 이용할 수 있는 15 개 장소 중 하나 이상에 설치될(embedded) 수 있다.

따라서 일예에서, 제1 상환 스크립트(RS1)는 다음의 형태를 가질 수 있다:

<NumSigs Metadata1 Metadata2...PubK1 PubK2?NumKeys OP_CHECKMULTISIG>

여기서

NumSigs - 은 거래를 잠금 해제하기 위한 상환 스크립트를 만족시키는데 요구되는 유효 서명(valid signatures)의 수 "m"이다.

Metadata1 및 Metadata2- 는 공개키 대신 메타데이터 포함

PubK1 및PubK2 -은 실제 공개키들일 수 있다. 일예로, PubK1은 제1 사용자 공개키(P1A), PubK2는 발행자 공개키(P1I)일 수 있다.

- NumKeys -는 메타 데이터 및 공개키들(15자 이하여야 함)에 의해 취해진 총 위치(positions) 수이다.

이것의 장점은 메타데이터가 제1 상환 스크립트 내에 포함되는 것이고, 이는 다시 해시되고(hashed), 분산 대장 9 내에 포함될 것이다. 그러므로 불가능하지 않더라도 제1 상환 스크립 해시(RS1)의 해당 해시가 변경되는 결과 없이 메타데이터의 값을 변경하는 것은 어렵다.

실제 이점은 아래의 예에 의해 예시될 수 있다. 제1 사용자(A) 5 및 발행자(I) 3은 특정 조건 및 제한을 갖는 계약을 체결하기 바랄 수 있다. 계약은 토큰을 생성하는 발행자(I)를 포함할 수 있고, 특정 조건 및 제한은 상환 스크립 내에 설치된 메타데이터 내에 포함된다. 상환 스크립트의 해시는 개인대개인 분산 대장 9 상에 기록되며, 이는 변경이 어렵거나 불가능한 기거래의 기록이 된다. 발행자(I)는 제1 사용자(A)5를 속이려 하며, 예를 들어, 용어를 변형하고 변형된 용어가 원래 합의된 계약에 있다고 주장하는 경우를 가정한다. 제1 사용자(A) 5는 상환 스키립트의 메타데이터에 변형된 용어를 배치하고 이를 해싱한 다음, 이것이 개인대개인 분산 대장 상에 기록된 상환 스크립트와 매칭되지 않는다는 것을 보여줘 다툴 수 있다(contest). 따라서, 적어도 제1 메타데이터에 토큰과 관련된 정보를 포함하는 단계는 토큰의 무결성을 보장하는데 유용할 수 있다.

상환 스크립트 내의 메타데이터는 그 자체가 다른 정보의 해시를 포함할 수 있다는 것을 알아야 한다. 예를 들어, 조건 및 제한이 길면, 조건 및 제한의 해시를 더 짧은 메타데이터로 제공할 수 있다.

제1 상환 스크립트(RS1)는 레코드로서 그리고 제1 토큰(T1)을 상환하기 위해 데이터 저장소 11에 저장될 수 있다. 일부 대안 예에서, 제1 상환 스크립트는 제1 사용자(A) 5 또는 제3 자에게 전송될 수 있다.

메타데이터

본 실시예에서, 제1 상환 스크립트(RS1)은 아래의 형태를 가진다:

<2 Metadata1 Metadata2 P1A P1I 4 OP_CHECKMULTISIG>

따라서, 적어도 제1 메타데이터(MD1)은 상환 스크립트 내의 2개의 장소를 차지하는 Metadata1 및 Metadata2를 모두 포함한다. 이것은 제1 사용자 공개키(P1A) 및 제1 발행자 공개키(P1I)인 2개의 공개키가 순서대로 뒤따른다. NumSigs는 2이며, 이는 거래를 잠금 해제하는데 2개의 서명이 요구되는 것을 의미한다.

메타데이터는 다수의 방식으로 토큰에 관한 정보를 포함할 수 있다. 논의된 바와 같이, 일예에서 조건 및 제한은 메타데이터에 포함될 수 있다. 다른예에서, 조건 및 제한의 해시가 메타데이터에 포함될 수 있다. 또 다른 예에서, 메터데이터는 계약의 조건 및 제한을 포함하는 파일에 대한 포인터를 포함할 수 있다. 다른 실시예에서, 상기 중 하나 이상을 포함하는 조합이 메타데이터에 포함될 수 있다.

(i) 조건 및 제한에 대한 포인터가 있는 메타데이터

제1 메타데이터의 구체적인 예는 이하 표 1에서 도시한다.

| 필드(field) | 서브 필드(sub-field) | 바이트(bytes) | 값(value) | 코멘트 |

| Metadata1 | ContractType | 4 | 코드된 값은 계약의 유형을 지시한다 | |

| ContractPointer | 16 | 실제 계약 파일 위치의 Plv6 주소 | ||

| ContractTypeData1 | 12 | ContractType의 값에 기초한 포맷.0으로 채워진(padded with) | ||

| Metadata2 | ContractHash | 20 | RIPEMD-160(SHA256(ContractPointer에 의해 어드레스된 실제 계약파일)) | |

| ContractTypeData2 | 12 | ContractType의 값에 기초한 포맷.0으로 채워진(padded with) |

이 예는 토큰 및 거래와 관련된 최소한의 정보양을 포함한다. 이러한 예는 계약의 크기가 메타데이터 내의 세부사항을 포함하지 못하는 경우 유용할 수 있는 계약에 대한 포인터를 제공하는 것을 포함한다. 또한, 메타데이터가 공개되거나 비보안 네트워크를 통해 전송될 수 있기 때문에, 프라이버시 이유로 인해 토큰의 구체적인 세부사항을 가리거나 숨기는 것이 바람직할 수 있다.

metadata1의 처음 4바이트는 계약의 종류를 나타낸다. 예를 들어, 계약 유형은 '신용 통화(Fiat Currency)'일 수 있다. 다음 16바이트는 실제 전자 파일 위치의 IP 주소를 보유하여, IPv6주소를 허용한다. 일부 실시예에서, 이 값은 계약 파일이 집중화되기보다는 클라우드를 통해 분산될 수 있도록 토렌트 파일의 시드(seed)를 가르킬 수 있다. 다음 12 바이트에는 계약의 유형 별 데이터를 포함한다.

metadata2의 처음 20바이트는 파일에 적용된 SHA256에 대한 RIPEMD-160을 사용한 실제 계약 파일의 해시이다. 실제 계약 파일은 검색할 수 있으므로, 계약에 대한 거래의 유효성을 확인할 수 있다. 계약 파일 자체는 특정 실시예의 요구에 따라 완전히 공개(암호화되지 않고 사람이 읽을수 있도록)되거나 프라이버시를 위해 암호화될 수 있음을 유의해야 한다. metadata2의 나머지 12바이트의 내용은 계약의 유형에 따라 사용될 수 있다.

(

ii

) 토큰의 매개 변수가 있는 메타데이터

제1 메타데이터(MD1)의 구체적인 예는 아래 표 2에 도시된다:

| 필드(field) | 서브 필드(sub-field) | 바이트(bytes) | 값(value) | 코멘트 |

| Metadata1 | ContractType | 4 | 0x00000001 | 신용 통화(Fiat Currency) 지시한다 |

| ContractPointer | 16 | 실제 계약 파일 위치의 Plv6 주소 | ||

| FiatDenomination | 2 | 통화 지시하는 코드된 값(예, 0x0001=CAD, 0x0002=PHP, 등) | ||

| PeggingRate | 1 | BTC/fiat 페깅율( pegging rate)을 나타내는 코드된 값 | ||

| TransactionType | 1 | 출력 유형을 나타내는 코드된 값(발행(issuance)/지불(payment)/상환(redemption)) | ||

| Padding | 8 | 0x00000... | 스페어 바이트(spare byte) | |

| Metadata2 | ContractHash | 20 | RIPEMD-160(SHA256(ContractPointer에 의해 어드레스된 실제 계약파일)) | |

| Padding | 12 | 0x00000... | 스페어 바이트(spare byte) |

이 예에서, 토큰의 일부 키(key) 매개변수는 메타데이터에 포함된다. 키 매개변수에 의해, 이는 토큰 자체에 관련 정보 또는 거래의 처리를 도울 수 있는 정보를 포함할 수 있다. 특히, 상기 표 1에서 서브 필드(sub-field) "ContractTypeData1"에 할당된 바이트는 신용 금액(fiat denomination), 페깅율 및 거래 유형을 지시하는데 사용되었다.

중요하게는, 발행자(I)3가 일부 경우에 거래를 처리하는데 요구되는 키 정보(key information)를 위한 계약 파일을 검색하지 않고 거래들 내 토큰을 처리하여, 메타데이터 내의 키 매개변수의 포함이 큰 처리 효율성을 도울 수 있다.

상기 정보에 추가하여, 토큰의 히스토리 또는 토큰에 선행하는 토큰에 대한 다른 정보가 포함될 수 있다. 예를 들어, 제1 사용자(A) 5가 제1 토큰(T1)의 일부를 상환하기 원하고, 제2 토큰(T2)이 발행자(I)에 의해 생성되어 나머지 부분의 값을 나타내는 경우, 발행자는 제2 토큰(T2)을 제1 토큰(T1)과 연관시키기 위해 메타데이터 내의 정보를 임베드(embed)할 수 있다. 이는 은행과 같은 발행자(I)가 집중적인(intensie) 작업일 수 있듯 발행자(I)가 거래들의 히스토리(history)를 통해 비용의 경로 추적 없이 토큰의 경로를 유지하고 설명하는데 도움을 제공할 수 있다.

표 2에서, 메타데이터는 신용 화폐(FiatDenomination)를 지시하는 2바이트 필드(2-byte field) 및 페깅율(pegging rate)라고 불리는 1바이트 필드(1-byte field)를 포함한다. 페깅율은 발행자(I)에 의해 설정된다. 동일한 신용 통화에 대해 몇몇 다른 율(rate)이 설정될 수 있지만, 각각 다른 율에 대해 서로 다른 토큰(다른 계약과의)이 필요할 수 있다. 율의 선택은 발행자(I)의 재량(discretion)에 달려있지만, 상기 논의한 토큰에 대한 암호화폐의 양의 할당에 관해서는 페깅율에 대한 유사한 고려를 할 수 있다.

일 예에서, 페깅율은 다음과 같이 8비트 코딩된 값이다:

가장 왼쪽 비트(leftmost bit)은 플래그(flag)로 사용된다:

1=satoshis / cent(사토시/센트)로 표현된 비율('센트'는 최소 신용 금액인 신용 통화의 1/100을 나타낸다)

0= cents/satoshi(센트/사토시)로 표현된 비율

가장 오른쪽의 7비트(rightmost seven bits)는 2진수로 10의 거듭 제곱으로 나타낸다. 예를 들면 다음과 같다:

USD 10000010은 100 satoshis/cent(사토시/센트)의 비율을 의미한다(플래그 켜짐(on))

PHP 00000000 은 1 centavo/satoshi(센타보/사토시)의 비율을 의미한다(플래그 꺼짐(off))

IDR 00000001은 10 rupiah/satoshi(루피아/사토시)의 비율을 의미한다(플래그 꺼짐(off))

일 예로, 거래종류(TransactionType)는 1바이트 필드(1-byte field)로 거래가 "발급"(토큰이 암호화폐로부터 생성됨)인지, 지불(토큰값의 적어도 일부가 일 사용자에서 다른 사용자로 전송됨)인지 또는 상환(토큰이 발행자(I)로 전달되어 다시 일반 암호화폐로 변환됨)인지를 나타낸다;

일부 예에서, Metadata1 및 Metadata2 모두에서의 "패딩(padding")은 각 거래에 대해 무작위로 생성된 값을 포함할 수 있다. 결과는 Metadata1 및 Metadata2의 각각이 거래들 사이에서 변화하는것이다. 장점은 Metadata1 또는 Metadata2 중 하나 또는 둘 모두를 암호쌍으로 일치시키는 개인키를 결정하는 부도덕한(unscrupulous) 사람의 위험 및 동기부여를 낮출 수 있다는 것이다(상환 스크립트에 서명하기 위해 개인키를 사용하는 목적) 이는 Metadata1 또는 Metadata2의 잔여 벌크(bulk)가 동일한 표준화된 토큰의 경우 중요할 수 있다.

공개키들

제1 사용자 공개키(P1A) 및 발행자 공개키(P1I)는 각각 대응하는 제1 사용자 개인키(V1A) 및 발행자 개인키(P1I)와 쌍을 이룬다. 공개키는 대중에게 널리 공지될 수 있는 반면, 다른 예에서는 필요에 따라 공개키를 통신하는 것이 바람직할 수 있다는 것을 이해해야 한다. 어떤 경우에, 공개키는 상환 스크립에만 필요하고, 해당 개인키들은 단지 상환 스크립트를 서명하고 잠금 해제할 때만 요구된다(토큰을 상환할대와 같이).

전술한 바와 같이, 일부 대안에서 제1 및 제2 사용자 5,6은 가상의 기계 환경 또는 단말기를 통해 그들의 전자 지갑에 액세스할 수 있다. 전자 지갑은 발행자(I)3에 의해 호스트(hosted)될 수 있으며, 여기서 사용자에 대응하는 개인키는 데이터 저장소 11에 저장되지만 그 사용자로부터 승인과 함께 발행자() 3에 의해 단지 액세스(또는 재생성)될 수 있다. 이러한 경우에, 제1 및 제2 사용자 5,7는 자신의 개인키들이 상환 스크립트를 잠금 해제하기 위해 제공되도록 승인할 수 있다. 이는 사용자의 개인키(들)가 발행자(I)3의 제1 처리 장치 13로 전송되도록 인증하는 것(단계)을 포함할 수 있고, 여기서 제1 처리 장치 13는 사용자의 개인키(들) (예로, P1A, P1B 및 제1 발행자 공개키(P1I))와 함께 상환 스크립트를 잠금 해제할 수 있다.

분산 대장 150에 제1 데이터 출력(O1)을 전송

방법 100은 통신 네트워크 8를 통해 제1 데이터 출력(O1)을 분산 대장 9으로 전송하는 단계 150를 더 포함한다. 제1 데이터 출력(O1)은 제1 사용자(A)5에 대한 암호화폐(B1)의 제1 양의 거래의 표시를 포함할 수 있다. 즉, 제1 토큰(T1)과 연관된 암호화폐(B1)의 기본양이 제1 사용자(A)5로 전송되는 것을 기록한다. 제1 데이터 출력(O1)은 또한 전술한 제1 해시(H1)를 포함한다. 제1 해시(H1)는 제1 사용자(A) 5 및 발행자(I)와 연관된 제1 토큰(T1)의 기록을 제공하기 위해 제1 암호화폐(B1)의 제1 양과 관련된다.

중요하게는, 제1 해시(H1)는 발행자(I)와 제1 사용자(A) 5 사이의 관계 및/또는 토큰의 조건과 제한인 토큰(T1)의 존재를 증명하거나 검증하기 위해 사용될 수 있는 개인대개인 분산 대장 9 상에 있다.

방법은 또한 나중에 사용하기 위해 데이터 저장소 11에 제1 상환 스크립트(RS1)를 저장하는 단계 160를 포함할 수 있다.

제1 토큰을 생성하는 거래의 구체적인 예는 도 2(A)를 참조하여 설명될 것이다.

제1 사용자(a) 5는 토큰에 상응하는 금액으로

$1000

AUD를

발행자(I)에

예금

한다.

이러한 예에서, 제1 사용자(A) 5는 암화화폐(B1)의 제1 양에 10,000,000.을 연관함으로써 $1000 AUD를 제1 토큰(T1)을 사례로 생성하는 발행자(I)에 $1000 AUD 의 토큰값(TV1)과 함께 예금하기 바란다.

토큰을 생성하기 위해, 발행자(I)는 암호화폐를 가질 필요가 있다. 이것은 이전 거래들로부터 유래하거나, 제1 토큰(T1)에 대한 제1 사용자(A) 5로부터의 요청에 대한 응답으로 유래할 수 있다. 이것은 그림(2a)의 왼쪽에 "(비토큰화) 암호화폐의 제1 양"으로 표시된다.

표 3은 거래-ID/사토시 양(satoshis amount)/잠금 스크립트의 형태로 발생(originating) 거래 출력을 보여준다. 이러한 발생 거래 출력은 발행자(I)가 제1 토큰과 연관되어 사용된 암호화폐의 적어도 일부인 이전 거래에서 얻은 암호화폐를 나타낸다.

첫번째 줄(first line) "ID-201"은 이 거래를 식별하기 위한 거래 식별자(transaction identifier)이다. 다음 줄은 이 거래에서 사토시(satoshis)의 수이며, 50,000,000이다. 세번째 줄은 이 거래의 잠금 스크립트(locking script)(출력 스크립트(ouput script))이다. 이러한 출력에서 상환 스크립트 <PubK-Issuer hash>는 제1 발행자 공개키(P1I)와 잠금된 이러한 출력을 보여준다. '즉, 이러한 거래는 발행자의 해당 제1 발행자 개인키(V1I)를 사용하여 잠금 해제될 수 있다.

전술한 바와 같이, 방법 100은 제1 토큰(T1)에 적합한 암호화폐(B1)의 제1 양을 할당하는 방법을 포함한다. 그러나 발행자(I)가 가지고 있는 암호화폐의 양은 암호화폐(B1)의 제1 양과 정확하게 일치하지 않을 수 있다. 본 예에서, 요구되는 암호화폐(B1)의 제1 양은 10,000,000이고, 이는 거래 ID-201로부터의 50,000,000보다 적다.

따라서 제1 토큰(T1)을 생성하는 거래는 토큰에 요구되지 않은 과도한 양의 암호화폐를 위해 발행자(I)에게 암호화폐의 변경을 제공하는 것을 포함한다.

또한, 토큰 100의 생성은 채굴자에 대한 거래 비용의 지불을 요구하는 거래일 수 있다. 이것은 아래 표 4를 참조하여, 토큰을 생성하는 방법을 보여준다.

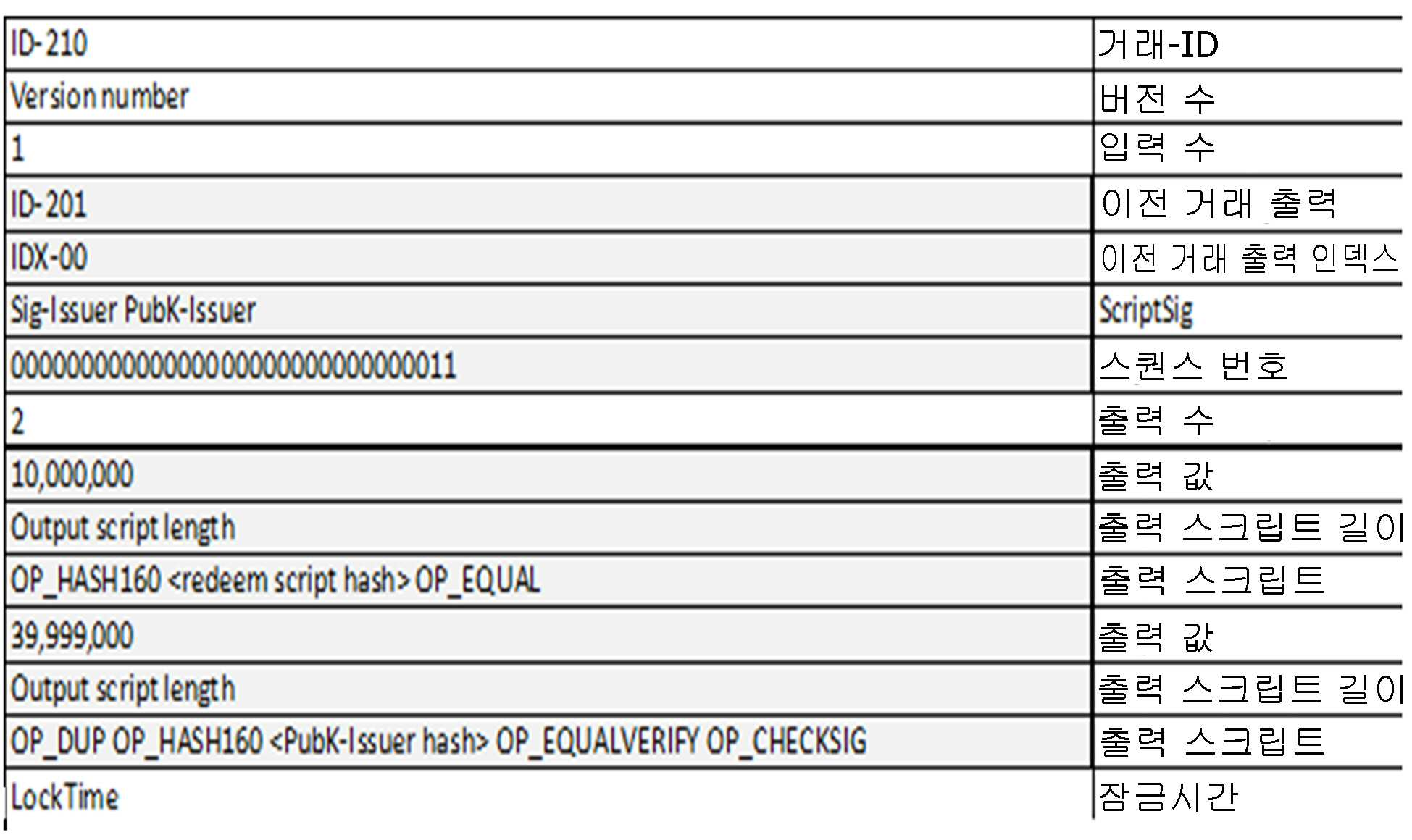

첫번째 줄 "ID-210"은 이러한 거래를 식별하기 위한 식별자이다. 두번째 줄은 사용된 비트 코인 프로토콜의 버전을 나타내는 "버전 수(Version number)"이다. 세번째 줄은 단일 입력을 나타내는 거래의 입력수를 지시한다.

표 4의 네번째 내지 일곱번째 줄은 "입력" 즉, 현재 거래 ID-210에 지원하는 이전 거래에 관한 것이다. 네번째 줄은 이전 거래의 식별자이고, 다섯번째 줄"IDX-0""은 이전 거래 ID-201(이전 거래 ID-201로부터 제1 출력이 사용되는 경우 참조)의 출력의 인덱스(index)이다. 여섯번째 줄은 "ScriptSig"이고, 이는 이전 거래 ID-201의 잠금 해제 스크립트이다. 상술한 바와 같이, 이전 거래는 PubK-발행자가 나타내는 제1 발행자 공개키(P1I)에 의해 잠금되어 있다. 따라서 이전 거래는 Sig-Issuer로 나타낸 발행자의 대응하는 제1 발행자 개인키(V1I)를 사용하여 잠금 해제될 수 있다. 일곱번째 줄은 입력과 관련된 일련 번호이다.

비트코인 거래에서, 각각은 비트코인 코어에 의해 더 이상 사용되지 않는 '시퀀스 번호(sequence number)'라 불리는 4바이트 필드를 포함한다. 발행자의 구현에 따라, 옵션은 입력을 출력에 할당하기 위하여 이 필드를 사용한다. 시퀀스 번호는 1비트 플레그의 열을 나타내며, 오른쪽 비트부터 시작하는 각 플레그의 위치는 입력이 플래그가 지정된 출력에 대한 자금의 일부를 제공했음을 나타낸다. 예를 들어, 스퀀스 번호 "000000000000000000000000000000011"는 입력이 아래에 설명될 출력 1,2로 지불되어야 함을 나타낸다.

표 4에서 여덟번째 줄(line 8)은 거래에 대한 출력 수를 나타내며 이는 2이다. 아홉번째 내지 열한번째 줄(line 9 내지11)은 제1 출력을 나타내고, 열두번째 내지 열네번째 줄(line 12 내지 14)는 제2 출력을 나타낸다.

제1 출력은 제1 토큰(T1)과 연관된 암호화폐(B1)의 제1 양을 반영한다. 아홉번째 줄은 암호화폐(B1)의 제1 양의 출력 값이며, 이는 10,000,000 사토시(satoshis)이다. 열번째줄(line 10)은 출력 스크립트 길이를 나타낸다. 열한번째 줄(line 11)은 출력 스크립트이다. 즉, 잠금 스크립트는 암호화폐(B1)의 제1 양을 잠근다. 이는 제1 상환 스크립트(RS1)의 제1 해쉬를 포함하며, 다음과 같이 표현된다:

OP_HASH160 < redeem script hash> OP_EQUAL

"OP_HASH160"은 입력이 SHA-256 및 이어서 RIPEMD-160으로 2번(twice 해싱되는 해시 함수의 종류이다. 상환 스크립트 해시는 상술한 형태와 같이 제1 상환 스크립트(RS1)의 해시로이며, 예는 아래와 같다:

2 metadata1 metadata2 P1A P1I 4 OP_CHECKMULTISIG

이것은 상술한 바와 같이 제1 사용자 공개키(P1A) 및 제1 발행자 공개키(P1I)를 포함한다. Metadata1 및 Metadata2는 "발행(issuance)" 거래라는 표시를 포함하여 상술한 바와 같은 메타데이터를 포함할 수 있다. OP_EQUAL은 출력을 검증하기 위한 불린 결과(Boolean result)를 제공한다.

제2 출력은 거래에 대한 발행자의 변경을 반영한다. 이전 거래 ID-201인 입력에는 50,000,000 사토시가 포함되어 있으므로, 발행자(I)는 남은 사토시를 받을 것을 기대한다. 열두번째 줄(line 12)는 39,999,000인 제2 출력의 출력 값이다. 열세번째 줄(line 13)은 출력 스크립트 길이이고, 열네번째 줄(line 14)은 제2 출력의 출력 스크립이다. 제2 출력은 발행자(I)로 다시 변경되기 때문에, 발행자는 제2 출력을 자유롭게 소모해야 한다. 따라서, 출력 스크립트(즉, 잠금 스크립트)는 단지 <PubK-Issuer hash>로 표현되는 제1 발행자 공개키(P1I)를 포함한다.

일반적으로, 거래의 출력 값(들)은 입력보다 작거나 같아야 한다. 위의 예에서, 입력은 50,000,000이고, 출력은 49,999,000이다.(제1 출력의 10,000,000 및 제2 출력의 39,999,000을 기준으로 함) 따라서 1,000 사토시의 부족이 있다. 예를 들어, 1,000 사토시는 거래 비용(즉, 채굴자(miner) 비용(fee)이다)

거래의 제2 유형- 제1 사용자(A)는 발행자(I)와 토큰을 상환한다

토큰 상환의 개요(

Overview

of

redeeming

a

token

)

이러한 예에서, 발행자(I)는 사용자 5,7에 대한 전자 지갑을 제공하는 서비스 제공자이고, 사용자의 개인키는 발행자(I) 3와 관련된 데이터 저장소 11에서 안전하게 유지된다. 그러므로 예에서, 사용자들 5,7(또는 각각의 처리 장치 15, 17)은 상환 스크립트에 서명하지 않는다. 대신에, 발행자(I) 3는 사용자 5,7의 승인을 받아 상환 스크립트에 서명한다. 이것은 제1 사용자(A) 5가 발행자(I) 3에게 제1 토큰을 상환하라는 요청을 전송하는 도 7에 도시된 방법 200 및 600에서 설명될 수 있다. 암시적으로 또는 명시적으로 제1 토큰을 상환하기 위한 요청은 제1 토큰을 상환하기 위하여 발행자(I) 3가 제1 사용자 개인키(P1A)를 사용하는 제1 사용자 (A) 5의 승인도 포함한다.

방법 200은 제1 토큰(T1)을 상환하기 위해 제1 사용자(A) 5로부터 요청 610을 통신 네트워크 8를 통해 수신하는 단계를 포함한다. 방법 200은 제1 토큰(T1)과 연관된 제1 상환 스크립트(RS1)를 결정하는 단계 220를 포함한다.

방법은 또한 제1 사용자 개인키(V1A)를 수신하는 235 발행자(I) 3를 또한 포함한다. 일예에서, 이는 데이터 저장소 11로부터 제1 사용자 개인키(V1A)를 검색하는 단계를 포함한다. 발행자(I)에 의해 관리되는 전자 지갑에 포함될 수 있는 사용자 개인키는 안전하게 유지되어야 함을 이해할 수 있을 것이다. 다른 대안에서, 발행자(I) 3는 다른 개체(entity) 또는 노드로부터 제1 사용자 개인키(V1A)를 수신할 수 있다.

발행자는 사용자 개인키(P1A) 및 제1 발행자 개인키(P1I)와 함께 제1 상환 스크립트에 서명 245할 수 있다. 이는 제1 사용자(A) 5에 대한 서비스 제공자인 발행자(I) 3가 제1 상환 스크립트를 전송함이 없이 통신 네트워크를 통해 서명 또는 서명되지 않은 제1 처리 장치 13에서 안전하게 이러한 단계를 수행할 수 있다.

방법 200은 또한 통신 네트워크 8를 통해 제2 데이터 출력(O2)을 발행자(I)의 암호화폐(B1)의 제1 양의 거래의 표시(indication)을 포함하는 개인대개인 분산 대장 9에 전송하는 단계260를 포함한다.

따라서 방법 200은 제1 토큰(T1)과 연관된 암호화폐(B1)의 제1 양을 발행자(I)에게 되돌려 보낸다. 일 예에서, 제1 상환 스크립트(RS1)가 제1 사용자(A) 5와 발행자(I) 모두의 개인키로 서명되었기 때문에, 발행자(I) 3인 거래에서 암호화폐(B1)의 제1 양의 수신자는 다른 거래에서 암호화폐(B1)의 제1 양을 암호화폐 단독으로 또는 다른 연관된 토큰들과 사용할 수 있다.

제1 토큰(T1)을 상환하는 거래의 구체적인 예는 이하 설명한다.

제1 사용자(A) 5는 발행자(I)로부터

$1000

AUD에

대한 제1 토큰(T1)을

상환

한다.

이러한 예에서, 제1 사용자(A) 5는 도 2(b)에서 도시된 토큰 값에 대해 발행자(I)와 제1 토큰(T1)을 상환하기를 원한다. 이는 아래의 거래 Id-510인 제1 사용자(A) 5로부터 발행자(I)로 암호화폐(B1)의 제1 양의 거래를 발생한다.

이러한 예에서, 제1 토큰은 암호화폐(B1)의 제1 양을 잠금 해제하고, 발행자(I)3로 그들을 전송함으로써 상환된다. 발행자(I)로의 암호화폐(B1)의 제1 양의 전송은 발행자(I)3가 향후 거래들에 대한 암호화폐(B1)의 제1 양을 사용하는 것을 허용한다. 발행자(I)3는 메타 데이터(발행자(I)3로 암호화폐(B1)의 제1 양을 전송하는 거래를 상환하는 단계를 포함할 수 있다)를 제거하는 하나 이상의 거래에 의해 암호화폐(B1)의 제1 양을 '해독(detokenize)"할 수 있다. 발행자(I)는 제1 사용자(A)5 또는 다른 사용자로부터 (서명과 같은) 승인을 요구하는 제한 없이 암화화폐를 더 소비할 수 있다.

제1 토큰 ID-510을 상환하는 거래를 설명하기 전에, 현재 상환(redemption) 거래에 대한 입력인 거래 출력(거래 ID-210 및 ID-610)을 간략하게 기술할 것이다. 일반적으로, 2개의 입력은 제1 토큰(T1)과 연관된 암호화폐(B1)의 제1 양과, 적어도 일부인 암호화폐의 다른 양이 거래 요금(채굴자 요금)을 지불하도록 사용된다.

이전의 예에서, 제1 사용자(A) 5는 거래 ID-210에서 제1 암호화폐(B1)의 제1 양을 수신했다. 거래 ID-210에서 제1 사용자 (A) 5로 전달된 결과는 다음과 같이 요약된다:

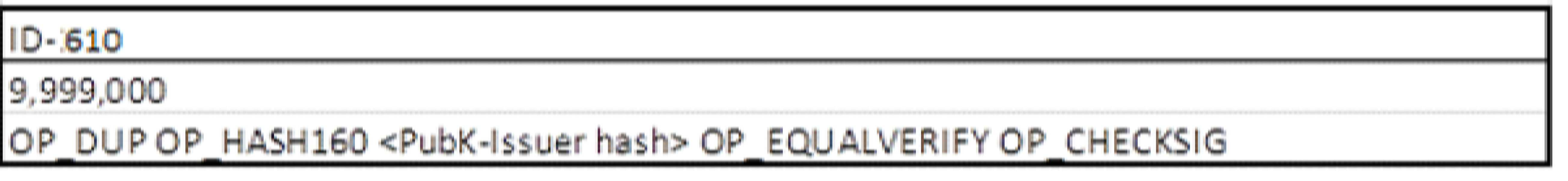

표 5의 두번째 줄은 10,000,000사토시인 제1 토큰(T1)과 연관된 암호화폐(B1)의 제1 양을 나타낸다. 세번째 줄은 위에서 설명한 표 4에서 열한번째 줄에 해당하는 출력 스크립트를 나타낸다. 앞의 예로부터, 제1 토큰(T1)을 만든 거래 ID-210는 두개의 출력을 가지지만, 암호화폐(B1)의 제1 양에 해당하는 제1 출력만이 상환 거래 ID-510와 관련된다. 거래 ID-210의 두번째 출력은 표 4에서 도시된 발행자(I)로 다시 변경되었다.

발행자(I)는 또한 이전 거래 ID-610으로부터 수신된 암호화폐의 양으로부터 부분적으로 지불되는 상환 거래 ID-510에 대한 거래 비용(예로, 채굴자 요금)을 지불할 필요가 있다. 암호화폐의 이러한 양은 아래와 같이 요약될 수 있다:

표 6의 두번째 줄은 9,999,000인 이전 거래로부터 암호화폐의 양을 나타낸다. 표 6의 세번째 줄은 이전 거래로부터 출력 스크립트이다. 이러한 거래 ID-610으로부터 암호화폐는 토큰과 관련이 없으므로(또는 토큰과 연관된 사용자) 상환 스크립트 해시는 PubK-Issuer로 표시되는 단순한 제1 발행자 공개키(P1I)의 해시이다. 즉, 거래Id-610으로부터 출력을 소비하려면, 이는 단순히 제1 발행자 개인키(V1I)와 서명의 서명을 요구한다.

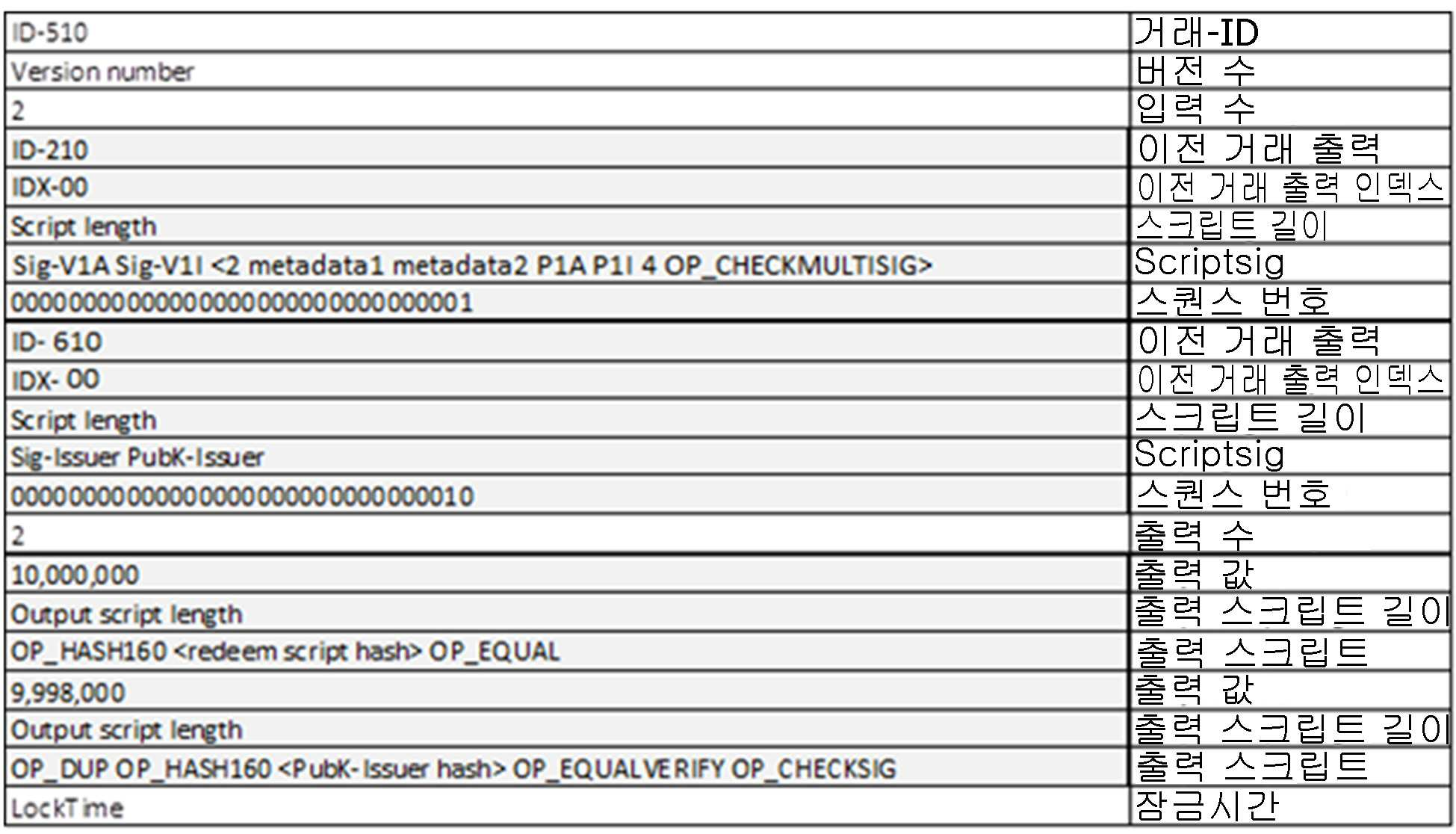

제1 토큰(T1)을 상환하기 위한 거래 ID-510는 이하 표 7을 참조하여 설명될 것이다.

표 7의 세번째 줄은 두개의 입력이 있음을 나타내고, 열네번째 줄(line 14)은 이 거래ID-510에 두개의 출력이 있음을 나타낸다.

제1 입력이 네번째 내지 여덟번째 줄에 도시되어 있고, 이는 이전 거래 ID-210으로부터 상환되는 암호화폐(B1)의 제1 양의 입력이다. 이전 거래 출력 인덱스(index)인 다섯번째 줄은 "IDX-00"으로 표시(marked)되고, 이는 암호화폐(B1)의 제1 양인 거래 ID-210으로부터 제1 출력을 가르킨다. 일곱번째 줄은 암호화폐(B1)의 제1 양을 사용하도록 허용하는 ScripSig를 보여준다. 이는 제1 상환 스크립트(RS1)가 4개의 서명 중 2개와, 특히 제1 사용자 개인키(V1A) 및 제1 발행자 개인키(V1I)와 의 서명을 요구하는 것을 보여준다.

아홉번째 내지 열세번째 줄에서 현재 거래 ID-510에 자금을 제공하도록(fund) 사용된 이전 거래 ID-610인 제2 입력이 보여진다. 열두번째 줄에서 ScriptSig는 제1 발행자 공개키(P1I)를 포함하는 이전 출력 스크립트에 제1 발행자 개인키(V1I)와 서명을 요구한다.

제1 출력은 열다섯번째 내지 열일곱번째 줄에서 보여지고, 10,000,000 사토시의 출력을 갖는다. 이것은 제1 토큰(T1)으로부터 암호화폐(B1)의 제1 양에 대응한다. 출력 스크립트는 열일곱번째 줄에 있고, 대응(corresponding) 상환 스크립트는 다음과 같다:

1 metadata1 metadata2 PubK-Issuer 3 OP_CHECKMULTISIG

이러한 상환 스크립트는 PubK-Issuer로나타난 발행자 공개키(P1I)뿐만 아니라 제1 토큰으로부터의 메타 데이터를 포함한다. 이러한 상환 스크립트는 10,000,000사토시를 소비하기 위한 세가지 서명 중 하나를 필요로 한다. 실제로, 제1 발행자 개인키(V1I)는 후속 거래들에 대한 암호화폐를 서명하고 소비하는데 사용될 수 있다. 제1 사용자 공개키(P1A)는 이러한 상환 스크립트에 있지 않는 것에 주목할만 하다. 이는 암호화폐의 양이 발행자(I)와 교환되었기 때문에, 제1 사용자(A)5에 의해 소비된 것으로 간주될 수 있기 때문이다. 따라서, 발행자(I)는 (제1 사용자(A)5의 서명을 통한 암시적 승인과 같이) 승인 요구 없이 암호화폐의 이러한 양을 자유롭게 사용해야 한다.

발행자(3)는 발행자 공개키(P1I)를 사용하여 출력 스크립트(열일곱번째 줄)로부터 상환 스크립트를 상환하는 추가 거래를 수행할 수 있고, 추가 거래는 메타데이터 없이 출력 스크립트를 발생한다.

비록 상기 언급한 제1 출력이 상환 스크립트에서 제1 토큰(T1)으로부터 메타 데이터를 보유하지만, 일부 대안에서 메타 데이터는 제1 토큰(T1)이 회수되어 "untokenised(비토큰화)"될 때 제1 출력에 포함될 필요가 없음을 이해해야 한다. 즉, 암호화폐(B1)의 제1 양은 대응하는 제1 및/또는 제2 메타데이터(MD1/MD2)를 제거함으로써, 제1 토큰(T1)과 상환 거래 중에 분리될 수 있다(disassociated). 또한, 출력 스크립트는 발행자(I)에 의해 구체화된 다른 형태일 수 있다는 것을 이해해야 한다.

제2 출력은 9,998,000 사토시의 출력을 갖는 열여덞번째 내지 스물번째 줄에 도시된다. 이는 9,999,000사토시를 갖는 거래ID-610에 대응하는 입력과 대조적이다. 1,000 사토시 차이는 이러한 거래를 위한 채굴자를 반영한다.

거래의 제4 유형-제1 사용자(A)가 발행자(I)와 제1 부분을 상환한다.

제1 토큰(T1)의 값의 일부를 상환

상기 예에서, 제1 사용자(A) 5는 제1 토큰(T1)의 전체 값을 상환한다. 그러나 일부예에서, 제1 사용자(A) 5는 제1 토큰(T1)의 값의 일부만 상환하기 원할 수 있다.

도 3(a 및 도 8에 참조하면, 제1 토큰(T1)은 제1 부분(R1)과 제2 부분(R2)의 함을 포함하는 토큰 값을 가진다. 따라서, 제1 사용자(A) 5는 제1 토큰(T1)의 제1 부분(R1)의 값을 상환하기 위한 요청을 통신 네트워크 8를 통해 전송할 수 있다 610. 차례로, 발행자(I)3는 통신 네트워크 8를 통해 제1 토큰(T1)을 상환기 위해 제1 사용자(A)로부터 요청을 수신한다(210). 발행자는 제1 토큰(T1)을 상환하기 위하여, 전술한 바와 같이 단계 220, 230, 240 및 250을 수행할 수 있다.

그러나, 제1 사용자(A) 5가 전체 토큰 값(T1)의 제1 부분(R1)의 값을 상환하도록 요청하였기에, 나머지 제2 부분(R2)의 값은 제2 토큰(T1)에 할당되어 제1 사용자(A)5로 돌아간다. 제2 토큰은 도 8을 참조하여 설명될 것이다.

제1 사용자(A) 5는 통신 네트워크 8를 통해 제2 토큰(T2)을 생성하기 위해 발행자(I)에 제1 사용자 공개키(P1A)를 전송한다 645. 이어서, 방법 200은 제1 사용자(A) 5로부터 제1 사용자 공개키(P1A)를 결정하는 255 발행자(I)를 포함한다. 발행자(I)는 이전 거래(또는 전자 지갑)로부터 제1 사용자 공개키(P1A)를 이미 가질 수 있고, 이러한 경우에, 제1 사용자 공개키(P1A)가 제1 사용자(A) 5에 의해 다시 전송되도록 할 필요가 없을 수도 있음을 이해해야 한다. 대신에, 제1 사용자 공개키(P1A)는 데이터 저장ㅅ 11 및/또는 제3 자로부터 수신될 수 있다.

또 다른 대안에서, 제1 사용자(A) 5는 제2 토큰(T2)에 대해 상이한 암호 쌍을 사용하기를 원할 수 있다. 따라서, 제1 사용자 공개키를 전송645하고 결정255하는 단계는 제1 토큰(T1)과 연관된 제1 사용자 공개키를 포함할 수 있다.

방법 200은 제2 부분(R2) 상에 기초한 제2 토큰값(TV2)을 갖는 제2 토큰(T2)과의 연관을 위해 암호화폐(B2)의 제2 양을 할당하는 단계 265를 포함한다. 암호화폐(B2)의 제2 양을 할당하는 단계는 상술한 암호화폐(B1)의 제1 양을 할당하는 것과 유사한 고려 사항을 포함할 수 있다.

일부예에서, 제2 토큰(T2)의 페깅율(PR2)은 제1 토큰(T1)의 페깅율(PR1)과 같고, 이는 토큰 값의 퀀텀을 제외하고 제1 토큰(T1) 및 제2 토큰(T2)의 조건과 제한이 동일하게 유지됨에 따라 제1 사용자(A) 5에 대해 바람직할 수 있다.

다른 예로, 암호화폐(B2)의 제2 양은 제1 토큰(T1)에 대한 암호화폐의 최소 임계값(MT1)과 다른 암호화폐의 최소 임계 값(MT2) 이상일 필요가 있다. 따라서, 암호화폐(B2)의 제2 양을 할당하는 단계265는 제2 토큰(T2)의 암호화폐의 최소임계값(MT2)을 결정하는 단계와 암호화폐(B2)의 제2 양을 결정하는 단계를 포함하고, 이는 제2 토큰(T2)의 암화화폐의 최소 임계값(MT2)이상이다.

방법 200은 제2 상환 스크립트(Rs)의 제2 해시(H2)를 결정하는 단계를 포함하고, 제2 상환 스크립트(RS2)는 이하를 기초로 한다: 제1 토큰(T1)과 연관된 제1 메타데이터(MD2) 상의 적어도 부분적으로 기초하는 적어도 제2 메타데이터; 제1 사용자 공개키(P1A); 및 발행자(I)와 연관된 제1 발행자 공개키(P1I).

적어도 제2 메타데이터(MD2는 예를 들어, 제1 토큰(T1)의 조건 및 제한 중 하나 이상과 연관을 포함할 수 있다. 따라서, 제2 토큰(T2)은 상이한 토큰값을 가지지만, 제1 토큰(T1)과 동일하거나 유사한 특징을 가질 수 있다. 일부 특정 예에서, 제2 토큰(T2)의 적어도(at least) 제2 메타데이터(MD2)는 제1 토큰의 적어도(at least) 제1 메타데이터(MD1)와 동일하다. 이러한 예에서, 제2 토큰(T2)의 제2 상환 스크립트(RS2)는 제1 토큰(T1)의 제1 상환 스크립트(RS1)와 동일하다. 따라서, 제2 토큰(T2)과 연관된 제2 해시(H2)는 또한 제1 토큰(T1)과 연관된 제1 해시(H1)와 동일하다. 이는 제1 토큰(T1)의 제1 해시(H1)와 비교함으로써, 제2 토큰(T2)의 제2 해시(H2)를 증명하기 쉽기 때문에 유리할 수 있다. 그들은 같을 것이므로, 이는 제2 해시(H2)(또는 후속 해시)를 저장하는 것과 연관되어 저장 공간(storage space)을 감소할 수 있다.

전술한 바와 같이, 제2 토큰(T2)에 대한 제1 사용자 공개키(P1A)는 일부 대안에서 제1 토큰(T1)과 연관된 제1 사용자 공개키와 상이할 수 있고, 유사하게 제2 토큰(T2)에 대한 발행자(I)와 연관된 제1 발행자 공개키(P1I)와도 다를 수 있다. 예를 들어, 발행자(I) 및/또는 제1 사용자(A) 5는 보안을 이유로 상이한 암호 쌍을 사용하기 원할 수 있다.

이러한 예에서, 통신 네트워크 8를 통해 개인대개인 분산 대장으로 제2 데이터 출력(O)을 전송하는 단계260는 제1 사용자(A)5 및 제2 해시(H2)에 대한 암호화폐의 제2 양의 거래의 표시를 포함하고, 제2 해시(H2)는 제1 사용자(A) 5와 발행자(I)와 연관된 제2 토큰(T2)을 제공하는 암호화폐(B2)의 제2 양과 연관된다.따라서, 제1 사용자(A) 5는 제2 부분(R2)의 값에 기초하고, 일부예에서 제1 토큰(T1)과 유사한 특성을 운반하는 제2 토큰(T2)을 제공 받는다.

제1 부분을 상환하는 예가 도 3(a)에 도시되고, 여기서 제1 사용자(A) 5는 발행자(I)와 제1 토큰(T1)을 상환하고, 제1 토큰(T1)의 제1 부분(R1)의 값을 상환하는 요구를 포함하며, 여기서, 제1 부분은 $500 AUD 신용 통화(fiat currency)와 동등하다. 그 대가로, 발행자(I) 3는 제1 사용자(A)5에게 제2 토큰(T2)을 제공하기 위해 암호화폐(B)의 제2 양을 신용 통화로 $500 AUD 제공한다. 암호화폐(B2)의 제2 양은 $500 AUD의 제2 부분(R2)의 값을 나타낼 수 있는 제2 토큰과 연관된다.

거래의 제3 유형-제1 사용자(A)는 제2 사용자(B)로 값 전송한다.

제1 사용자(A) 5로부터 제2 사용자(B)로의 값 전송의 개요

본 발명은 도 9에 도시된 바와 같이 발행자(I)3에 의해 하나 이상 추가 토큰을 생성하는 방법 300을 포함한다. 이러한 추가 토큰은 예를 들어 제1 사용자(A) 5가 제2 사용자(B)로 제1 토큰(T1)값 또는 그 일부를 전송하기 원하는 결과로 생성될 수 있다. 이는 제2 사용자(B)7 및 발행자(I)3와 관련된 제3 토큰(T3)을 생성함으로써 달성될 수 있다.

이는 제1 사용자(A)5가 사실상 제2 사용자(B)에게 제1 토큰(T1)과 연관된 동일하거나 유사한 권리를 이전하는 것을 허용하는 이점이 있을 수 있다. 제3 토큰(T3)의 형태인 새로운 토큰이 생성될지라도, 제3 토큰(T3)는 제1 토큰(T1)과 유사한 특성을 가질 수 있다. 예를 들어, 토큰은 동일하거나 유사한 연관된 메타데이터를 가질 수 있다. 예를 들어, 제1 사용자(A) 5와 발행자(I) 3사이에 적용되는 동일하거나 유사한 조건 및 제한은 제2 사용자(B)7와 발행자(I) 3사이에 또한 적용될 수 있다.

어떤 경우에, 제1 사용자(A)5는 도 2c에 도시된 바와 같이 제2 사용자(B)로 제1 토큰(T1)의 값의 적어도 일부를 전송하기 원할 수 있다. 일예로, 이는 제1 사용자(A)5로부터 제2 사용자(B)6로의 제1 토큰(T1)과 연관된 암호화폐(B1)의 제1 양의 거래에 의해 달성된다. 제1 토큰(T1)의 전체 값이 제2 사용자(B)8로 전달되는 거래에서, 이는 제2 사용자(B)7로 전달된 암화화폐(B1)의 제1 양을 갖는 제3 토큰(T3)의 생성과 관련된다. 효과적으로, 제3 토큰(T3)은 제2 사용자(B)7로 제1 토큰(T1)과 연관된 권리 및 제1 토큰(T1)의 전송이다.

이러한 예에서, 제1 사용자(A) 5로부터 제2 사용자(B)로 값의 전송은 전송을 용이하게 하는 중개자(intermediary)로서 발행자(I)3를 포함한다. 이는 제1 사용자(A)5로부터 제2 사용자(B)7로의 암호화폐(B1)의 제1 양의 직접 거래와 구별된다. 이러한 가치의 이전에서 발행자(I)를 포함하는 것은 여러 가지이유로 유리할 수 있다. 첫째, 발행자(I)를 포함하는 것은 암화화폐(B1)의 제1 양을 토큰으로 사용하는 것과 대조적으로 일반적인 암호화폐처럼 제1 사용자(A)5에 의해 전송되고 사용된 암호화폐(B1)의 제1 양의 리스크를 줄인다. 이는 발행자(I)가 상환 스크립트를 서명하도록 요구함으로써 방지된다. 둘째, 발행자(I) 3가 특정 사용자와 관련된 토큰(들) 및 특정 권리 및/또는 부채를 추적할 수 있게 허용할 수 있다. 이는 회계, 재무 보고 및/또는 규제 목적에 유용할 수 있다.

값을 전송하는 예는 도 2(c) 및 도 9를 참조하여 상세하게 설명되며, 방법 300, 700, 800은 각각 발행자(I)3, 제1 사용자(A) 5 및 제2 사용자(B)7에 의해 수행된다. 제1 사용자(A)5는 통신 네트워크 8를 통해 제1 토큰(T1)과 연관된 제3 토큰(T3)을 생성하는 요청을 전송할 수 있다710. 이와 함께 또는 대안으로, 제2 사용자(B)7는 통신 네트워크 8를 통해 제3 토큰(T3)을 생성하는 요청을 전송할 수 있다810. 이러한 요청이 제1 사용자(A) 5및/또는 제2 사용자(B)7 중 어느 하나 또는 모두에 의해 전송되는지 여부는 제1 토큰(T1)의 조건 및 제한에 의존할 수 있다.

발행자(I)는 통신 네트워크 8를 통해 제3 토큰(T3)을 생성하는 요청을 수신한다310. 제1 사용자(A)5 및 제2 사용자(B)로부터의 요청은 통신 네트워크 8의 다른 당사자를 통해 전송될 수 있음을 이해해야 한다. 또한, 요청은 부분적으로 진행될 수 있으며, 요청의 일부는 제1 사용자(A)5로부터 요청의 다른 부분은 제2 사용자(B)7로부터 온다.

방법 300은 제1 토큰(T1)과 연관된 제1 상환 스크립트(RS1)을 결정하는 단계 320를 포함한다.

방법 300은 또한 제1 사용자 개인키(V1A)를 수신하는 단계335를 포함한다. 상기 방법은 사용자 개인키(P1A) 및 제1 발행자 개인키(P1I)를 갖는 제1 상환 스크립트와 함께 발행자(I) 3가 서명하는 단계 345를 더 포함한다. 단계 335 및 345는 제1 토큰(T1)을 상환하기 위해 상술한 방법 200의 단계 235 및 245와 유사하고, 유사한 고려 사항이 또한 적용될 수 있다.

제3 토큰(T3)를 생성하기 위해서는 제2 사용자 공개키(P1B)가 필요하다. 제2 사용자 공개키(P1B)는 제2 사용자 개인키(V1B)와 함께 암호쌍이다. 발행자(I) 3는 다수의 방식으로 제2 사용자 공개키(P1B)를 결정할 수 있다360. 먼저, 발행자(I)3는 제2 사용자(B)7의 서비스 제공자 일 수 있고, 제2 사용자 공개키(P1B)는 발행자(I)의 데이터 저장수 11에 저장될 수 있다. 대안적으로, 제2 사용자 공개키(P1B)는 이전의 거래동안 발행자(I)에 의해 수신될 수 있고, 따라서 제2 사용자 공개키(P1B)는 어떤 경우에 발행자(I)의 데이터 저장소 11로부터 검색된다. 일부 다른 대안에서, 통신 네트워크8에서 제3 자를 통해 제2 사용자 공개키(P1B)가 수신될 수 있다. 또 다른 대안에서, 제2 사용자(B) 7는 통신 네트워크8 를 통해 제2 사용자 공개키(P1B)를 발행자(I) 3에 전송할 수 있다820.

방법 300은 제3 토큰(T3)과의 연관을 위해 암호화폐(B3)의 제3 양을 할당하는 단계370를 더 포함할 수 있다. 제1 토큰(T1)의 전체 값이 제2 사용자(B0로 전달되는 일부 예에서, 암호화폐(B3)의 제3 양이 암호화폐(B1)의 제1 양으로부터 할당되고 동일할 수 있다. 다른 대안들(이하에서 더 상세하게 논의된 거래의 제5 유형과 같이)에서, 제1 토큰(T1)의 전체값의 일부분만이 제2 사용자(B)로 전달되어야 하고, 대응하는 비율은 암호화폐의 제3 양(B3)에 할당될 수 있다. 또 다른 예에서, 암호화폐(B3)의 제3 양은 암호화폐(B1)의 제1 양과 연관되지 않은 다른 암호화폐로부터 할당될 수 있다. 암호화폐(B3)의 제3 양을 할당하는 것370에 대한 고려사항은 방법 100에서 암호화폐(B1)의 제1 양을 할당하는 것130과 방법 200에서 암호화폐200의 제2 양을 할당하는 것과 동일하거나 유사할 수 있다.

상기 방법은 또한 제3 상환 스크립트(RS3)의 제3 해시(H3)를 결정하는 단계를 포함하고, 여기서, 제3 상환 스크립트(RS3)는 이하를 기초로 한다: 제1 토큰과 연관된 제1 메타데이터(MD1) 상의 적어도 부분적으로 기초하는 적어도 제3 메타데이터(MD3); 제2 사용자 공개키(P1B) 및 제1 발행자 공개키(P1I). 이는 방법100에서의 제1 상환 스크립트(RS1)의 제1 해시(H1)를 결정하거나140 제2 방법에서 제2 상환 스크립트(RS2)의 제2 해시(H2)를 결정하는 275것과 유사하거나 동일한 고려사항을 포함한다.

방법 300은 통신 네트워크를 통해 제3 데이터 출력(O3)을 개인대개인 분산 장부로 전송하는 단계390를 더 포함하고, 상기 단계는 이하를 포함한다: 제2 사용자(B)로의 암호화폐(B3)의 적어도 제3 양의 거래의 표시; 제3 해시(h3), 여기서, 제3 해시(H3)는 제2 사용자(B) 7 및 발행자(I)와 연관된 제3 토큰(T3)를 제공하는 암호화폐의 제3 양과 연관된다. 이것은 단계 150 및 260과 유사하며, 유사한 변형 및 대안이 적용될 수 있다.

거래의 제5 유형-제1 사용자는 제2 사용자(b)로 제1 부분을 전달한다.

또 다른 예에서, 단지 제1 토큰(T1)의 전체값의 제1 부분(R1)이 제2 사용자(B)7로 전달되고, 이러한 경우에, 전체값의 나머지 제2 부분(R2)은 제1 사용자(A) 5로 다시 환불되는 제2 토큰(T2)에 포함될 수 있다. 이것은 상기 방법 200에서 상술한 값의 제2 부분(R2)을 환원하는 것과 유사할 수 있다. 따라서 제3 토큰(T3)를 생성하는 요청은 암시적으로 또는 명시적으로 제1 부분(R1)에 기초한 제3 토큰값(TV3)을 갖는 제3 토큰(T3)를 생성하는 요청을 포함할 수 있다.

제2 토큰(T2)의 형태에서 제1 사용자(A) 5로 다시 환불하는 것은 도 3(b) 및 도 10에 참조하여 설명한다. 제2 토큰(T2)을 생성하기 위해, 방법 300은 제1 사용자 공개키(P1A)를 결정하는 단계355를 포함한다. 이것은 전술한 바와 같이, 다수의 방법으로 달성될 수 있으며, 통신 네트워크 8를 통해 제1 사용자(A) 5로부터 전송된 제1 사용자 공개키(P1A)를 수신하는 단계를 포함할 수 있다.

방법은 제2 토큰(T2)과 연관된 암호화폐의 제2 양을 할당하는 단계365를 포함하고, 여기서 제2 토큰은 제2 부분(R2)를 기초로 하는 제2 토큰값(TV2)을 가진다. 방법 300은 또한 이하를 기초로 하는제2 상환 스크립트(RS2)의 제2 해시(H2)를 결정하는 단계375를 포함한다. 제1 토큰(T1)과 연관된 제2 메타데이터(MD1) 상의 적어도 부분적으로 기초하는 제2 메타 데이터(MD2); 제1 사용자 공개키(P1A); 및 발행자(I) 3와 연관된 제1 발행자 공개키(P1I). 따라서 제3 데이터 출력(O3)을 개인대개인 분산 대장에 전송하는 단계390은 이하를 더 포함한다: 제1 사용자(A) 5에 암호화폐(B2)의 적어도 제2 양의 표시; 및 제2 해시(H2), 여기서, 제2 해시(H2)는 암호화폐(B2)의 제2 양과 연관되어 제1 사용자(A) 5와 발행자(I)3와 연관된 제2 토큰(T2)을 제공한다.

제1

사용자(A)5로부터

제2 사용자(B)로 값을 전송하는 예

거래, ID-110의 구체적인 예가 설명된다. 도 3(b를 참조하면, 제1 사용자(A)5는 $10.00 AUD의 전체값을 갖는 토큰을 가진다. 제1 사용자(A)5는 7.30 AUD의 제1 부분(R1)을 제3 토큰(T3)로서 제2 사용자(B)에 전송하고, $2.70의 나머지 제2 부분(R2)은 제2 토큰(T2)의 형태의 변동(change)로 제1 사용자(A)5에 되돌아간다.

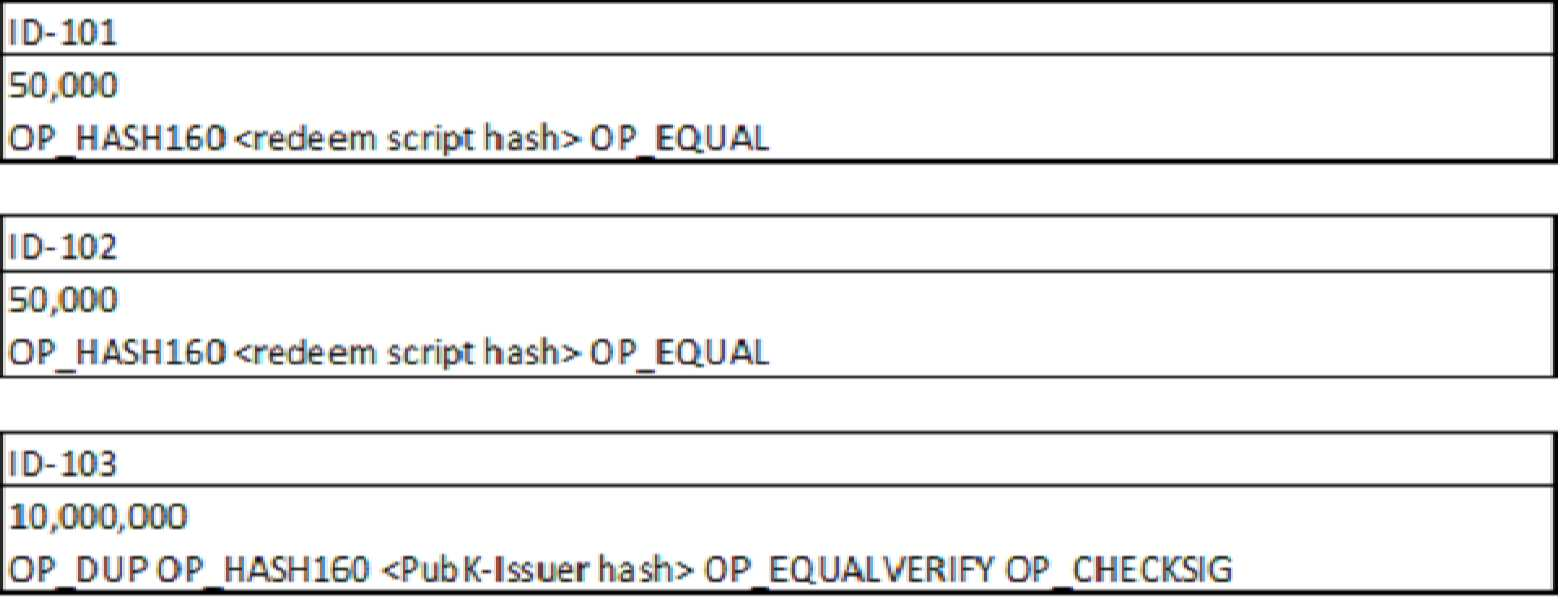

이러한 예에서, 제1 토큰(T1)은 토큰의 2개의 블록을 포함하고, 각 블록은 $5.00 AUD의 값을 나타낸다. 이는 표준화된 값 (예로, $5.00 블록) 의 대표 또는 다른 거래들로부터 2개의 블록을 획득한 제1 사용자(a)5의 대표일 수 있다. 이러한 블록들 각각은 50,000 사토시를 포함하고, 100 사토시/센트(satoshis /cent)의 페깅율은 $5.00 AUD와 같다. 이는 아래 표 8에서 제1 토큰(T1)을 생성한 거래들 ID-101 및 ID-102로 나타난다.

ID-101 및 ID-102의 세번째 줄은 각 거래들의 출력 스크립트를 나타내고, 이는 상술한 표 4의 열한번째 줄(line 11)과 유사하다.

발행자(I)는 또한 이러한 거래에 대한 거래 비용(채굴자 비용)을 지불할 필요가 있다. 이러한 거래 요금은 도 8에 도시된 이전 거래 ID-103으로부터 수신된 암호화폐의 양으로부터 부분적으로 지불될 수 있다. 이것은 부분적으로 거래 자금으로 사용되는 10,000,000 사토시의 이전 거래를 보여준다. 이는 제2 사용자(B)에게 값을 전송하는 거래 ID-110는 하기 표 9를 참조하여 논의될 것이다.

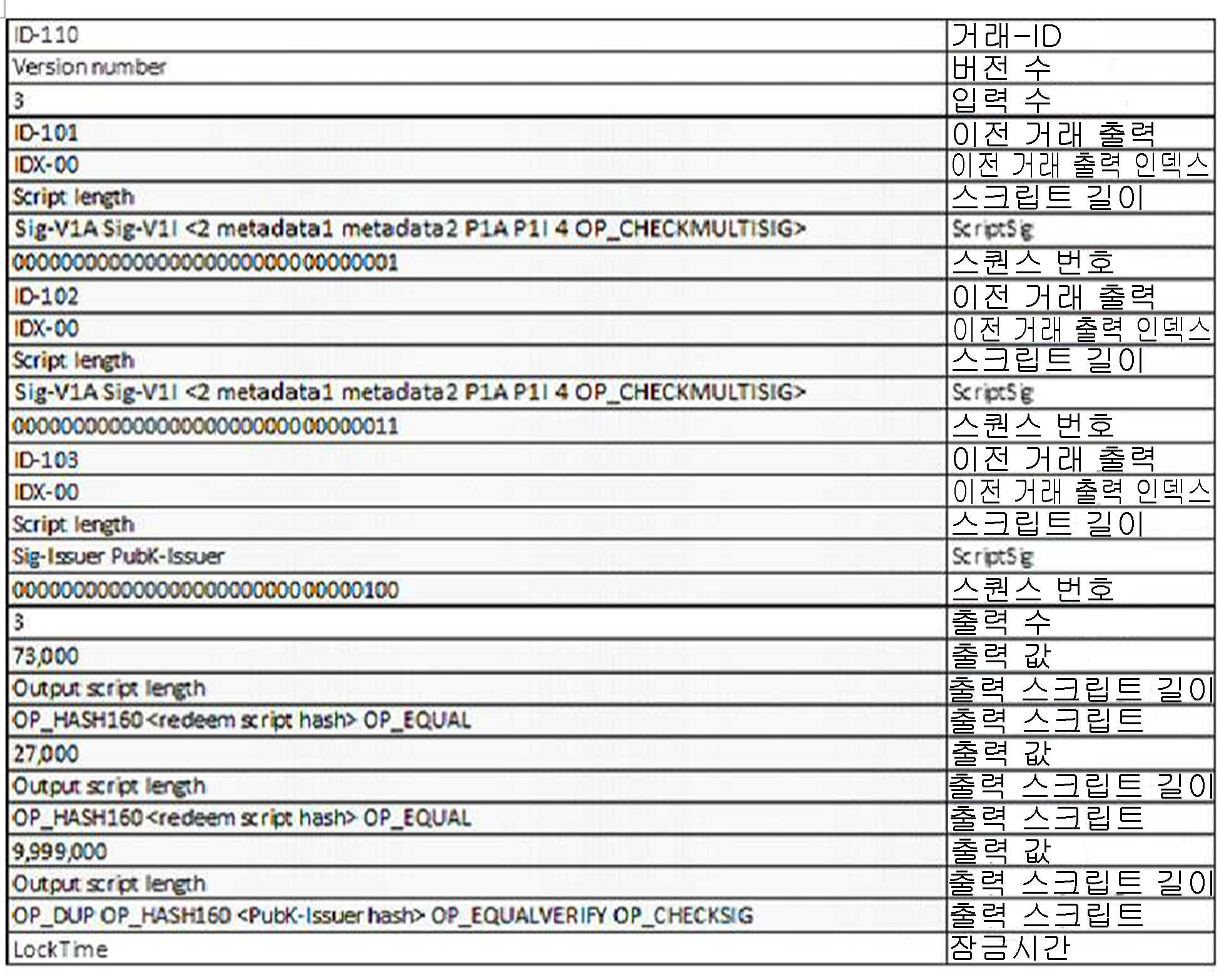

표 9의 세번째줄은 세개의 입력이 있음을 나타내고, 열아홉번째 줄은 세개의 출력이 있음을 나타낸다. 2개의 입력은 제1 토큰(T1)을 나타내고, 제3 입력은 거래 비용을 지불하기 위한 것이다. 제1 출력은 제2 사용자(B)7로의 값 전달이고, 제2 출력은 제1 사용자(A)5로의 토큰 변화를 나타내고, 제3 출력은 발행자(I)로의 암호화폐의 변경이다.

네번째줄에서 여덟번째줄에서 도시되고 이전 거래ID-101에 기초한 제1 입력은 50,000,000 사토시의 제1 블록의 입력이고, 암화화폐(B1)의 제1 양의 절반이며, $5.00AUD의 가치를 나타낸다. 일곱번째 줄은 암호화폐의 이러한 양의 사용을 허용하는 ScriptSig를 도시한다. 이것은 제1 상환 스크립트(RS1)가 4개의 서명 중 2개 특히, 제1 사용자 개인키(V1A) 및 제1 발행자 개인키(V1I)와의 사명이 필요함을 보여준다. 여덟번째 줄은 제1 입력이 제1 출력에 표시되는 시퀀스 번호(sequence number)를 나타낸다.

이전 거래ID-102에 기초한 제2 입력은 암호화폐(B1)의 제1 양의 제2 절반(second half)인 아홉번째 줄 내지 열세번째 줄에 도시된 50,000,000 사토시의 제2 블록의 입력이고, $5.00AUD의 가치를 나타낸다. 열두번째 줄은 상기 일곱번째 줄과 유사한 ScripSig를 보여준다. 열두번째 줄은 제1 출력과 제2 출력 모두에 출력되도록 제2 입력이 표시된 스퀀스 번호를 나타낸다. 이것은 제1 출력에 23,000 사토시와 제2 출력의 27,000사토시가 있는 50,000,000 사토시의 제2 블록이 분리되기 때문이다.

제3 입력은 현재의 거래 ID-110에 자금을 공급하도록 사용되는 이전 거래ID-103에 기초하는 열네번째 줄에서 열여덟번째 줄에 도시된다. 열일곱번째 줄에서 ScriptSig는 제1 발행자 공개키(P1I)에 포함된 이전 출력 스크립트에 제1 발행자 개인키(V1I)를 함꼐 서명하는 것을 요구한다.

제1 출력은 스물번째 줄 내지 스물두번째 줄(lines 20 to 22)에서 도시되고, 제3 토큰(T3)에 대한 암호화폐(B3)의 제3 양은 73,000 사토시의 출력을 가진다. 이러한 예에서, 제3 토큰(T3)의 페깅율은 100 사토시/센츠(제1 토큰(T1)과 동일한 페깅율)이며, 암호화폐(B3)의 제3 양은 $7.30AUD의 제1 부분(R1)을 기초로 하는 $7.30AUD의 제3 토큰값을 가진다.

스물두번째줄에서 출력 스크립트는 이러한 예에 대한 상응 상환 스크립트는 다음과 같다:

2 metadata1 metadata2 P1B P1I 4 OP_CHECKMULTISIG

이것은 상술한 바와 같이 제1 발행자 공개키(P1I)와 제2 사용자 공개키(P1B)를 포함한다. 중요하게는, 제3 토큰(T3)이 제2 사용자(B)7가 상환하기 때문에 제2 사용자 공개키(P1B)가 사용된다. Metadata1 및 Metadata2는 사용자들 사이의 "지불" 또는 "전송" 거래라는 표시를 포함하여 상술한 바와 같은 메타데이터를 포함할 수 있다. 따라서 제1 출력은 발행자(I)3와 함께 $7.30 AUD의 값으로 제2 사용자(B)에 의해 상환될 수 있는 제3 토큰(T3)을 제공한다.

제2 출력은 스물세번째 줄 내지 스물네번째 줄에 도시되고, 제1 사용자(A)로 돌아가는 제2 토큰(T2)에 대한 암호화폐(B2)의 제2 양인 27,000 사토시의 출력을 가진다. 이 예에서, 100사토시/센트의 동일한 페깅율과 그러므로 암호화폐(B2)의 제2 양은 $2.70 AUD의 나머지 제2 부분(R2)을 기초로하는 $2.70 AUD의 제2 토큰값(TV3)을 가진다. 출력 스크립트는 스물다섯번째 줄에 있으며, 이러한 예에 대한 상응 상환 스크립트는 아래와 같다:

2 metadata1 metadata2 P1A P1I 4 OP_CHECKMULTISIG

이는 제1 발행자 공개키(P1I)와 제1 사용자 공개키(P1A)를 포함한다. 중요하게, 제1 사용자 공개키(P1A)는 제2 토큰(T2)이 제1 사용자(A)5가 상환되기 때문에 사용된다. 사용자들 사이에서 메타데이터는 "지불" 또는 "전송"의 일부라는 표시를 포함할 수도 있다.

'제3 출력은 스물여섯번째 줄 내지 스물여덟번째 줄에 도시되어 있으며, 거래를 위해 발행자의 변경을 반영한다. 현재 거래에서, 거래 요금은 1000사토시이고 따라서 발행자(I)는 10,000,000 사토시의 제3 입력으로부터 변경을 가지도록 기대할 수 있다. 스물 여섯번째 줄은 9,999,000인 제3 출력에 대한 출력값이다. 제3 출력은 발행자()로의 변경이므로, 발행자는 제3 출력을 자유롭게 소비해야 한다. 따라서, 스물여덟번째의 출력 스크립트는 단지 <PubK-Issuer hash>에 의해 나타나는 제1 발행자 공개키(P1I)만을 포함한다.

위의 예는 단일 거래가 "토큰화된" 및 "토큰화되지 않은" 암호화폐의 혼합을 가질 수 있음을 나타낸다. 일예에서, 입력 토큰 값이 출력 토큰 값과 동일한지를 검증하는 것이 중요할 수 있다. 따라서 발행자(I)는 제1 토큰(T1)의 제1 토큰값(TV1)이 제2 토큰값(TV2) 및 제3 토큰값(TV3)의 합과 동일함을 검증할 수 있다.

상기 예에서, 거래 요금은 다른 수단에 의해 이러한 비용을 전달할 수 있는 발행자(I)에 의해 지불된다. 일부 대안에서, 거래 비용은 제1 사용자 및/똔느 제2 사용자에 의해 직접 지불될 수 있음을 이해해야 한다. 예를 들어, 제1 사용자는 거래 요금의 지불을 위해 사용되는 암호화폐를 기부하도록(contribute) 요구될 수 있다. 다른 예에서, 암호화폐의 제1,2 및 3 양의 일부는 각각 거래에서 거래 비용을 지불하기 위해 사용될 수 있다. 또 다른 대안으로, 각 거래는 발행자(I) 3와의 상환을 용이하게 하는 채굴자에 대한 추가 토큰을 생성하는 추가 출력을 포함할 수 있다.

변형(variation)-사용자가 상환 스크립트에 각 개인 키로 서명한다.

상기 예에서, 발행자(I)는 제1 사용자(A)5 및 제2 사용자(B) 7에 대한 서비스 제공자이고, 각각 전자 지갑을 관리한다. 따라서 발행자(I)3는 각 사용자의 개인키에 대한 사용자로부터 인증으로 액세스(access)할 수 있다. 이는 데이터 저장소11로부터 사용자 개인키들을 검색하는 단계를 포함한다.

일부 다른 예들에서, 개인키들을 유지하는 것이 사용자로부터 바람직할 수 있다. 이러한 분리는 사용자가 개인키를 보다 잘 제어하게 허가할 수 있다. ' 그들이 각각의 사용자의 개인키를 가지지 않기 때문에 제1 발행자 개인키(V1I)를 포함하여 발행자(I)3의 데이터 저장소 11에 있는 모든 정보에 대한 액세스를 가진 사람이 상환 스크립트를 잠금 해제할 수 없으므로, 보다 안전할 수 있다.

따라서 방법의 한 변형은 각각의 개인키로 서명하도록 상환 스크립트를 사용자 5,7에게 보내는 단계를 포함한다. 이러한 예에서, 발행자(I) 3는 사용자의 개인키를 소유할 필요가 없다.

제1 토큰(T1)을 상환하는 변형 방법 200' 600'은 도 11을 참조하여 설명된다.

제1 사용자(A)5는 통신 네트워크 8를 통해 제1 토큰(T1)을 상환하는 요청을 전송할 수 있다610. 차례로, 발행자(I)3는 통신 네트워크 8를 통해 제1 사용자(A)5로부터 제1 토큰(T1)을 상환하는 요청을 수신한다210. 방법 200은 제1 토큰(T1)과 연관된 제1 상환 스크립트(RS1)을 결정하는 단계를 포함한다. 일예로, 이는 데이터 저장소 11로부터 제1 상환 스크립트(RS1)를 검색하는 단계를 포함한다. 다른 예로, 이는 하나 이상의 소스로부터의 데이터로 제1 상환 스크립트(RS1)를 재생성하는 단계를 포함할 수 있다. 예를 들어, 이는 데이터 저장소 11로부터 제1 발행자 공개키(P1I) 및 적어도 제1 메타데이터(MD1)을 검색하는 단계와 통신 네트워크 8를 통해 제1 사용자 공개키(P1A)를 검색하는 단계를 포함할 수 있다. 이러한 데이터는 제1 상환 스크립트(Rs1)를 재생성하도록 결합될 수 있다.

방법 200'은 통신 네트워크8를 통해 제1 사용자(A)5에 의해 서명하기 위한 제1 상환 스크립트(RS1)를 전송하는 단계를 포함한다. 차례로, 제1 사용자(A)5는 제1 상환 스크립트(RS1)을 수신한다620. 일부 대안 예에서, 제1 사용자(A)5에게 제1 상환 스크립트(RS1)를 전송하는 단계는 다른 때에 수행될 수 있다는 것을 이해해야 한다. 예를 들어, 제1 상환 스크립트(RS1)는 발행자(I)3가 제1 토큰(T1)을 생성하는 동안 또는 이후에 제1 사용자(A)5로 전송될 수 있다. 또 다른 대안으로, 데이터 저장소로부터 제1 사용자(A)에 의해 제1 상환 스크립트(RS1)가 검색될 수 있다. 또 다른 대안에서, 제1 사용자(A)5는 제1 토큰(T1)과 연관된 제1 상환 스크립트(RS1)을 독립적으로 결정할 수 있다. 예를 들어, 제1 사용자(A)5는 제1 상환 스크립트를 결정하도록 하나 이상의 소스로부터 제1 메타데이터(MD1), 제1 발행자 공개키(P1I) 및 제1 사용자 공개키(P1A)를 검색할 수 있다.

제1 사용자(A)5는 제1 사용자(RS1A)에 의해 서명된 제1 상환 스크립트를 제공하는 제1 사용자 개인키(V1A), 제1 상환 스크립트(RS1)와 함께 서명한다630. 제1 사용자(RS1A)에 의해 서명된 제1 상환 스크립트는 통신 네트워크 8를 통해 제1 사용자(A)5로부터 발행자(I)3로 전송된다640.

차례로, 방법 200'은 통신 네트워크 8를 통해 제1 사용자(RS1A)에 의해 서명된 제1 상환 스크립트를 수신하는 단계240를 포함한다. 방법 200은 제1 발행자 개인키(V1I)와 함께 제1 토큰(T1)과 연관된 암호화폐(B1)의 제1 양을 잠금 해제하기 위하여 제1 사용자(RS1A)에 의해 서명된 제1 상환 스크립트를 서명하는 단계250를 더 포함한다.

방법 200'은 통신 네트워크 8를 통해 발행자(I)로 암호화폐(B1)의 제1 양의 거래의 표시를 포함하는 개인대개인 분산 대장으로 제2 데이터 출력(O2)을 전송하는 단계260를 포함한다. 일 예로, 암호화폐(B1)의 제1 양은 발행자(I)로 되돌아 전송되고, 제1 토큰(T1)이 상환되기 때문에 제1 토큰(t1)과 더 이상 연관될 수 없다. 일부 경우에, 암호화폐(B1)의 제1 양과 연관된 메타데이터는 암호화폐를 "비토큰화"하여 제거될 수 있다. 이는 발행자(I)3를 위한 선택일 수 있는 후속 거래 또는 동일 거래에서 수행될 수 있다.

특히, 상기 방법 200'은 제1 상환 스크립트(RS1)을 발행자(I)와 제1 사용자(A)5가 서명할 것을 요구한다. 이는 의도된 토큰 목적을 넘어서는 제1 사용자(A) 5에 의한 암호화폐(B1)의 제1 양의 우연한(accidental) 또는 부주의한(inadvertent) 지출을 방지하거나 감소시키는데 이점이 있을 수 있다. 예를 들어, 제1 사용자(A)5가 또 다른 사용자(발행자(I)가 아닌)와 함께 암호화폐(B1)의 제1 양을 사용하려고 시도하면, 제1 발행자 개인키(V1I)가 암호화폐(B1)의 제1 양을 잠금 해제하도록 요구되기에 이러한 거래는 진행되지 않는다. 한편, 제1 사용자(A) 5가 제1 상환 스크립트(RS1)를 서명하도록 요구하는 것은 암호화폐(B1)의 제1 양의 상환을 위한 보안의 정도를 제공하고, 제1 사용자(A)5는 제1 사용자 개인키(V1A)를 제어하고 승인된 거래들을 위해 그것을 선택적으로 사용할 수 있다.

또한, 발행자(I)가 상환 스크립트에 서명하면 보안이 강화될 수 있고, 이는 통신 네트워크를 통해 안전하지 않은 완전히 서명된 상환 스크립트를 보내는 것을 피할 수 있기 때문이다. 예를 들어, 제1 토큰(T1)을 상환하면, 최종 서명을 위해 그것을 발행자(I)로 보내진 후에 공개키들의 순서는 제1 상환 스크립트(RS1)에 제1 사용자(A)5가 서명하게 한다. 발행자(I)는 잠금 해제를 위한 최종 서명을 제공하기 때문에, 이는 부정하게(fraudulently) 제1 토큰(T1) 및/또는 암호화폐(B1)의 제1 양에 액세스하는 발행자(I)와 제1 사용자(A)5사이의 통신을 사람이 인터셉트하는 위험을 줄인다.

도 12에 도시된 방법 300', 700', 800'에 도시된 바와 같이, 제1 사용자(A)5로부터 제2 사용자(7)로 제1 토큰(T1)의 값을 전송할 때에도 유사한 단계들이 사용될 수 있다. 방법들 300', 700', 800'은 도 9를 참조하여 상술한 방법 300, 700, 800에서 설명된 것들과 유사한 단계를 포함하지만 아래의 예외가 있다. 발행자(I)가 제1 사용자 개인키(V1A)를 수신하고335 제1 상환 스크립트(RS1)를 서명하도록 그것을 사용하는 것 대신에, 이것은 제1 사용자(A)5에 의해 수행된다. 따라서 방법 300'은 통신 네트워크 8를 통해 제1 사용자(A)_5에 의해 서명하기 위한 제1 상환 스크립트(RS1)를 전송하는330 발행자(I)3를 포함한다.

제1 사용자(A)5는 제1 상환 스크립트를 수신하고720, 제1 사용자 개인키(V1A)와 함께 제1 상환 스크립트에 서명한다730. 이것은 통신 네트워크 8를 통해 발행자(I)3로 보내어지는 740 제1 사용자(RS1A)에 의해 서명된 제1 상환 스크립트를 제공한다.

방법 300'은 통신 네트워크8를 통해 제1 사용자(RS1A)에 의해 서명된 제1 상환 스크립트를 수신하는 단계340를 포함한다. 이는 제1 발행자 개인키(V1I)와 함께 제1 상용자(RS1A)에 의해 제1 토큰(T1)과 연관된 암호화폐(B1)의 제1 양을 잠금해제 하기 위해 서명된 제1 상환 스크립트에 서명하는 단계350에 뒤따른다(followed).

방법 300'은 상술한 방법 300과 유사한 방식으로 제3 토큰(T3)의 생성을 완료하기 위한 단계 360, 370, 380 및 390을 더 포함할 수 있다.

토큰 및 코드화 프로세스(codification process)

계약서의 권리가 계약의 보유자(holder) 또는 소유자(owner)에게 부유되는 경우 계약을 양도할 수 있다. 양도가 불가능한 계약의 예는 참가자가 지명된 계약 즉, 계약 보유자가 아닌 특정 지정 법인에게 권리가 부여되는 계약이다. 여기에는 양도가 가능한 계약만이 논의된다.

토큰은 계약에 의해 부여된 권리를 상세히 또는 정의하는 특정 계약을 나타낸다. 실제 계약은 분산된 방식으로 저장된 파일일 수 있다. 예를 들어, 그것은 클라우드에 저장될 수 있다. 바람직한 실시예로, 토큰은 비트코인 거래의 형태로 계약의 표현이다.