KR20060041165A - Pervasive, user-centric network security enabled by dynamic datagram switch and an on-demand authentication and encryption scheme through mobile intelligent data carriers - Google Patents

Pervasive, user-centric network security enabled by dynamic datagram switch and an on-demand authentication and encryption scheme through mobile intelligent data carriers Download PDFInfo

- Publication number

- KR20060041165A KR20060041165A KR1020057020870A KR20057020870A KR20060041165A KR 20060041165 A KR20060041165 A KR 20060041165A KR 1020057020870 A KR1020057020870 A KR 1020057020870A KR 20057020870 A KR20057020870 A KR 20057020870A KR 20060041165 A KR20060041165 A KR 20060041165A

- Authority

- KR

- South Korea

- Prior art keywords

- datagram

- network

- data

- server

- authentication

- Prior art date

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/0861—Network architectures or network communication protocols for network security for authentication of entities using biometrical features, e.g. fingerprint, retina-scan

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F15/00—Digital computers in general; Data processing equipment in general

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/30—Authentication, i.e. establishing the identity or authorisation of security principals

- G06F21/31—User authentication

- G06F21/34—User authentication involving the use of external additional devices, e.g. dongles or smart cards

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/04—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks

- H04L63/0428—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks wherein the data content is protected, e.g. by encrypting or encapsulating the payload

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Theoretical Computer Science (AREA)

- Computer Hardware Design (AREA)

- General Engineering & Computer Science (AREA)

- Signal Processing (AREA)

- Computer Networks & Wireless Communication (AREA)

- Physics & Mathematics (AREA)

- General Physics & Mathematics (AREA)

- Computing Systems (AREA)

- Software Systems (AREA)

- Health & Medical Sciences (AREA)

- Biomedical Technology (AREA)

- General Health & Medical Sciences (AREA)

- Computer And Data Communications (AREA)

- Storage Device Security (AREA)

- Data Exchanges In Wide-Area Networks (AREA)

- Telephonic Communication Services (AREA)

- Mobile Radio Communication Systems (AREA)

Abstract

Description

배경기술Background

실시형태의 분야Field of Embodiments

본 발명은 일반적으로 디지털 네트워크 통신에 관한 것이다. 상세하게는, 본 발명은 공개 또는 비공개 네트워크 설정에서 원격 애플리케이션 서비스의 제공 및 보안 데이터 송신에 관한 것이다. 더 상세하게는, 개선된 액세스 제어, 관리 모니터링, 네트워크를 통한 데이터 송신 및 원격 애플리케이션 공유의 신뢰도 및 통합을 위한 방법 및 통합된 시스템이 제공된다. 개시된 방법 및 시스템은, 다수의 애플리케이션 및 네트워크 서비스가 지원되는 네트워크 트랜잭션에서 동적 데이터 스위칭을 가능하게 하는 데이터그램 스키마를 사용한다. 인증 및 암호화 방식의 구현을 가능하게 하는 이동식 지능형 데이터 캐리어가 다양한 실시형태에서 제공된다. 개시된 방법 및 시스템에 의해 가능한 퍼베이시브, 사용자 중심 네트워크 보안은, 금융 및 은행 환경, 국가 보안 및 군사적 정보 기술 (IT) 시스템, 건강 관리 네트워크, 법률 및 다른 전문 자문 서비스를 위한 IT 기반구조 및 다양한 온라인 상업 트랜잭션 시스템 등에 편리하게 배치될 수도 있다. 본 발명에 따른 시스템 및 방법은 생체인식 및 다른 적절한 인증 수단과 결합하여 구현될 수도 있다.The present invention relates generally to digital network communications. Specifically, the present invention relates to the provision of remote application services and secure data transmission in public or private network settings. More specifically, methods and integrated systems are provided for improved access control, management monitoring, data transmission over a network and reliability and integration of remote application sharing. The disclosed methods and systems use a datagram schema that enables dynamic data switching in network transactions where multiple applications and network services are supported. Removable intelligent data carriers are provided in various embodiments that enable the implementation of an authentication and encryption scheme. Pervasive, user-centric network security enabled by the disclosed methods and systems, IT infrastructure and various online commerce for financial and banking environments, national security and military information technology (IT) systems, healthcare networks, legal and other professional advisory services It may be conveniently disposed in a transaction system or the like. Systems and methods in accordance with the present invention may be implemented in combination with biometrics and other suitable authentication means.

관련 분야의 설명Description of the related field

국제화에 따른 디지털 혁명이 전례없는 방식으로 인간의 생활을 변화시키고 있다. 인터넷의 성장 및 진화가 새로운 국가간의 사업의 등장을 촉진하면서 기존 사업의 팽창을 가속시키고 있다. 현재의 국제 경제에서, 사업 또는 연구 기관의 생존능력은 정보를 프로세싱하고 관리하는 효율성에 크게 의존하고 있다. 데이터 송신 및 관리는 다양한 산업분야에서 점차 중요한 역할을 하고 있다. 엔지니어 및 사업 구상자들은, 안정되고 효율적인 데이터 송신, 효과적인 액세스 제어, 및 다수의 사용자에게 서비스되는 분산된 컴퓨터간에 애플리케이션의 원격 공유 및 관리를 가능하게 하는 기관 보안 네트워크 시스템에 대한 중요한 시도에 직면했다.The digital revolution of internationalization is changing human life in an unprecedented way. The growth and evolution of the Internet is accelerating the expansion of existing businesses, facilitating the emergence of businesses between new countries. In the current international economy, the viability of a business or research institution depends heavily on the efficiency of processing and managing information. Data transmission and management are playing an increasingly important role in various industries. Engineers and business people have faced important attempts at institutional security network systems that enable reliable and efficient data transmission, effective access control, and remote sharing and management of applications between distributed computers served to multiple users.

다양한 네트워크 구성이 규격화된 IT 기반구조에 사용되어 왔다. 예를 들어, 이더넷, 토큰 링 및 클라이언트-서버 아키텍쳐가 널리 채택되었다. 데이터 암호화 및 압축에 대한 관련 기술들이 유사하게 공지되고, 보안 데이터 송신을 용이하게 하는데 사용되어 왔다. 기존의 네트워크 시스템은 흔히 데이터 트랜잭션의 인터셉트 및 네트워크 접속의 손실을 겪는다. 일반적으로 손실된 접속을 복구하는 것은 어렵다. 손실된 접속의 파라미터를 정확하게 재확립하여 재접속의 무결성을 보장하는 것은 더 힘들다. 데이터는 유실될 수도 있고, 데이 터 송신은 다시 시작될 필요가 있다. 복구를 허용하는 정보의 시작 레벨을 추적하고 모을 수 없다면, 손실은 영속적일 수도 있다. 이러한 안정도의 부족이 데이터 송신의 신뢰도를 크게 위협하고 따라서, 분산적인 데이터 프로세싱 및 관리에 대한 치명적인 문제점을 제시한다. 이러한 실패에 대처하는데에 현저한 비용이 발생된다. 최근에 온라인 전자 사업이 직면한 어려움들에서 명백한 바와 같이, 이러한 문제점은 전체 산업을 방해할 수 있다.Various network configurations have been used for standardized IT infrastructure. For example, Ethernet, token ring, and client-server architectures have been widely adopted. Related techniques for data encryption and compression are similarly known and have been used to facilitate secure data transmission. Existing network systems often suffer from intercepts of data transactions and loss of network connectivity. In general, it is difficult to recover a lost connection. It is more difficult to accurately reestablish the parameters of the lost connection to ensure the integrity of the reconnection. Data may be lost and data transmission needs to be restarted. If the starting level of information allowing recovery can not be tracked and collected, the loss may be permanent. This lack of stability greatly threatens the reliability of data transmission and thus presents a fatal problem for distributed data processing and management. There is a significant cost in dealing with this failure. As is evident in the difficulties faced by the online electronics business in recent times, this problem can hinder the entire industry.

불안정하고 - 따라서 신뢰할 수 없는 - 네트워크 통신의 문제점은, 분산된 사업적 IT 환경에서 안전한 정보의 배포 및 애플리케이션 관리를 위한 포괄적이고, 견고하고, 사용자 친화적이며, 비용면에서 효율적인 네트워크 보안 솔루션의 부족에 의해 심화된다. 비공개 사업 및 공개 기관은 흔히 보안 침해로부터 현저한 금전전 손실을 겪는다. 또한, 통합되지 않은 정보 및 애플리케이션 관리때문에 비효율적인 IT 보안 솔루션에 많은 돈이 낭비되고 있다.The problem of unstable—and therefore unreliable—network communication is the lack of comprehensive, robust, user-friendly, and cost-effective network security solutions for secure information distribution and application management in distributed business IT environments. Deepened by Private businesses and public agencies often suffer significant financial losses from security breaches. In addition, a lot of money is wasted on inefficient IT security solutions because of unintegrated information and application management.

현재의 네트워크 보안 솔루션의 단점은 명백하다. 주로, 4 개의 양태가 현저하다: 첫째로, 현저하게 사업 성장을 제한하지 않고 전체 네트워크를 보호하는 통합 시스템이 부족하다. 상이한 보안 기능을 수행하기 위해, 조직은 상이한 판매자로부터 다수의 상품을 사용하는 것이 강요된다. 이러한 상품 각각은 전반적인 네트워크 보안 요구의 개별적인 면만을 해결한다. 예를 들어, 방화벽은 인터넷을 통해 송신되고 있는 데이터를 암호화하지 않고; 침입 탐지 시스템 (IDS) 은, 인증된 로그인 명칭 및 패스워드를 입력하여 가상 비공개 네트워크 (VPN) 를 여는 사람이 실제로 의도된 사용자인 것을 입증하고 보장하지 못하며; VPN 은 IT 부가 사용자 권리 및 액세스 정책을 모니터링하는 것을 돕지 않는다. 따라서, 기존의 시스템 또는 방법은 네트워크의 모든 면을 단독으로 보호하지 못한다. 경쟁하는 판매자들로부터의 다수의 보안 상품에 의존하는 것은 비호환성 문제를 발생시킨다. 또한, 가변적인 주변 보안 디바이스 및 소프트웨어 패키지를 유지하는 것은 매우 복잡하고 지나치게 고가이다. 대체로, 이러한 패치워크 솔루션은 규격화된 IT 프레임워크를 보호하는데 효과적이지 못하다.The disadvantages of current network security solutions are obvious. Primarily, four aspects are significant: First, there is a lack of integrated systems that protect the entire network without significantly limiting business growth. To perform different security functions, organizations are forced to use multiple products from different vendors. Each of these products addresses only the individual aspects of the overall network security needs. For example, a firewall does not encrypt data being transmitted over the internet; Intrusion Detection System (IDS) does not verify and guarantee that the person opening the virtual private network (VPN) by entering an authenticated login name and password is actually the intended user; VPNs do not help IT monitor user rights and access policies. Thus, existing systems or methods do not protect every aspect of the network alone. Relying on multiple security products from competing sellers creates incompatibilities. In addition, maintaining variable peripheral security devices and software packages is very complex and overly expensive. In general, these patchwork solutions are not effective in protecting standardized IT frameworks.

둘째로, 기존의 촛점은 디바이스 및 데이터를 보호하는데 있다. 이러한 시스템 중심 접근방식은 디바이스를 사용하는 개별 사용자의 액세스 지점을 보호할 수 없다. 현재의 접근방식의 이러한 내재된 문제점은, 디바이스의 수 및 사용자 이동성이 증가함에 따라 - 세계는 퍼베이시브 컴퓨팅으로 전이하고 있기 때문에 피할 수 없다 - 더 현저해진다.Second, the existing focus is on protecting devices and data. This system-centric approach cannot protect the access points of individual users of the device. This inherent problem of the current approach becomes more pronounced as the number of devices and user mobility increases—the world is inevitable because it is transitioning to pervasive computing.

시스템 중심 시스템에 내재하는 단점을 평가하기 위해, 사이버 범죄의 다양한 시나리오를 고려할 수 있다. 사이버 범죄는, 다른 사람으로 가장하거나 또는 라우팅 상에서 흔적을 감추어서, 그 아이텐티티를 위장하는 침입자의 시도로 흔히 표현된다. 사용자의 아이덴티티를 확립하고 입증하는데 사용되는 기술은 적어도 부분적으로는 오류가 있기 때문에, 이러한 시도는 너무나 자주 성공한다. 예를 들어, 대부분의 패스워드는 깨기 쉬우며; 패스워드는 흔히 분명하거나 또는 쉽게 위협받을 수 있는 디바이스 상에 저장되어 있다. 기존의 기반구조 지원 디지털 인증 및 공개/비공개 키 또한 남용될 수 있다. 따라서, 네트워크 디바이스의 사용자를 식별하고 이러한 사용자에 대한 디바이스를 보호하는 - 따라서 시 스템 중심인 - 기존의 방법은 내재적인 보안 장애를 나타낸다. 보호되는 네트워크에 액세스를 시도하는 사용자의 아이덴티티를 정확하게 하기 위해 효과적인 수단이 채택되지 않으면, 높은 레벨의 보안성은 환상으로 남을 것이다. 따라서, 더 양호한 네트워크 보안을 위해, 디바이스 및 데이터 보호로부터 사용자 보호로의 주요한 패러다임 변화가 정당화되고 있다. 사용자 아이덴티티를 확립하고 입증하여, 이동형 액세스 및 이벤트 기반 사용자 중심 보안을 가능하게 하는 사용자 중심 방식이 바람직하다.To assess the shortcomings inherent in system-centric systems, various scenarios of cybercrime can be considered. Cybercrime is often expressed as an intruder's attempt to disguise that identity, either by impersonating another person or hiding a trace on a route. Since the techniques used to establish and verify the identity of a user are at least partially error-prone, these attempts succeed too often. For example, most passwords are easy to break; Passwords are often stored on devices that are obvious or easily compromised. Existing infrastructure support digital certificates and public / private keys can also be abused. Thus, existing methods of identifying the users of network devices and protecting the devices for these users-and thus system-centric-represent inherent security barriers. Unless effective measures are taken to accurately identify the identity of a user attempting to access a protected network, a high level of security will remain an illusion. Thus, for better network security, a major paradigm shift from device and data protection to user protection is justified. A user-centric approach to establishing and validating user identities to enable mobile access and event-based user-centric security is desirable.

세째로, 기존의 IT 보안 솔루션은 일반 사용자에게는 너무 복잡하다. 평균적인 사용자가 복잡한 보안 과정을 수행하도록 기대되고, 이는 흔히 사업적 IT 환경에서 에러 및 보안 실패를 유발한다. 예를 들어, VPN 은 인스톨, 동작 또는 유지가 용이하지 않다. 암호화 이메일은 과도한 작업을 포함하여, 사용자가 거의 없다. 좋은 패스워드를 선택하고 기억하는 것조차 많은 사람들에게는 매우 귀찮을 수 있다. 복잡한 보안 과정을 수행하는 IT 전문가가 아닌 사용자에게 의존하는 것은 효과가 없다. 일반적인 사용자는 보안 과정을 우회하거나 이들을 완전히 무시하는 방법을 찾으려 할 수도 있다. 또한, 소프트웨어 패치의 범람을 유지하고 동작하는 것은 많은 IT 부의 자원을 고갈시키고, 용량을 초과하게 한다. 따라서, 사용자에게 친근하고 최소의 동작 및 관리로 충분한 효과적인 보안 솔루션이 요구된다.Third, traditional IT security solutions are too complex for the end user. The average user is expected to perform a complex security process, which often leads to errors and security failures in a business IT environment. For example, a VPN is not easy to install, operate or maintain. Encrypted emails include excessive work, with very few users. Even choosing and remembering a good password can be very annoying for many. Relying on non-IT professionals for complex security processes is ineffective. The average user may want to find a way to bypass the security process or ignore them completely. In addition, maintaining and operating a flood of software patches exhausts the resources of many IT departments and causes them to exceed capacity. Thus, there is a need for an effective security solution that is user friendly and sufficient with minimal operation and management.

마지막으로, 다른 분야에서와 같이, IT 보안 산업에는 특정한 관성이 존재한다. 변화 및 새로운 방법론은 어느 정도 저항받는다. 기존의 방식이 널리 보급되어 있고, 제공자측 및 소비자측 모두에서 네트워크 보안 솔루션을 지배하고 있다. 기존의 기술에 대한 집착, 및 개선과 변형에 대한 임시변통적인 접근방식이 진정으로 혁신적인 솔루션의 발전을 방해하고 있다.Finally, as in other areas, there is a certain inertia in the IT security industry. Changes and new methodologies are somewhat resisted. Traditional approaches are widespread and dominate network security solutions on both the provider and consumer sides. Obsession with existing technologies and ad hoc approaches to improvements and transformations are really hampering the development of innovative solutions.

전술한 이유 때문에, 소망하는 신뢰도, 효율, 및 사용자 친화력을 전달하는 새로운 네트워크 보안 패러다임이 요구되고 있다. 분산적인 IT 프레임워크의 요구를 충족시키고 퍼베이시브 컴퓨팅 및 정보 프로세싱을 지원할 수 있는 종류의 보안 솔루션이 기존의 오류에 대처해야 한다.For the reasons mentioned above, there is a need for a new network security paradigm that delivers the desired reliability, efficiency, and user friendliness. The kind of security solutions that can meet the needs of distributed IT frameworks and support pervasive computing and information processing must cope with existing errors.

숙련된 네트워크 엔지니어 또는 비지니스 IT 네트워크에 정통한 사용자는 더 뛰어난 IT 보안 솔루션의 중요성을 인식할 것이다. 이러한 목적으로, 규격화된 컴퓨팅 및 IT 네트워크의 연혁을 간략하게 리뷰하는 것이 유용할 것이다.Experienced network engineers or users familiar with business IT networks will recognize the importance of better IT security solutions. For this purpose, it would be useful to briefly review the history of standardized computing and IT networks.

제 1 컴퓨터는 메인프레임이었다. 이 복잡한 모놀리스 디바이스는 적절하게 기능하기 위해 보호된 환경을 요구했다. 이러한 디바이스들은 매우 특수한 지식을 가진 숙련된 기술자들에 의해서만 동작될 수 있었다. 이 디바이스들로의 액세스는 제한되었고, 이 디바이스들은 다른 디바이스와 제한된 접속성을 제공했다. 그 결과, 이들은 쉽게 보호되었다.The first computer was the mainframe. This complex monolithic device required a protected environment to function properly. These devices could only be operated by skilled technicians with very specific knowledge. Access to these devices was limited, and these devices provided limited connectivity with other devices. As a result, they were easily protected.

퍼스널 컴퓨터 (PC) 의 도래, 네트워크 기술의 진화, 및 특히 최근 인터넷의 폭발적인 성장은, 사람들이 컴퓨터를 사용하고 컴퓨터에 관련되는 방식을 변화시켰다. 컴퓨터 디바이스의 크기는 감소했고; 디바이스들은 쉽게 이동가능하게 되었고, 친근한 사용자 인터페이스의 도움으로 평범한 개인에 의해 동작가능하게 되었다. 정보 및 애플리케이션의 공유를 가능하게 하는 컴퓨터 네트워크를 생성 하기 위해 컴퓨터들은 접속되었다. 인터넷은 네트워크의 접속성을 그 정점 - 집합체가 될 수 있는 전세계적 접속성 - 까지 이끌었다. 데스크탑 및 랩탑 PC 에 추가하여, 가정 및 사무실의 외부에서 네트워크 액세스를 원하는 사람들 사이에 개인 휴대 단말기 (PDA), 테이블 PC, 및 이동 전화가 보편화되었다.The advent of personal computers (PCs), the evolution of network technologies, and especially the recent explosive growth of the Internet, have changed the way people use computers and relate to them. The size of the computer device has decreased; The devices have become easily mobile and can be operated by ordinary individuals with the help of a friendly user interface. Computers are connected to create a computer network that enables sharing of information and applications. The Internet has driven network connectivity to its climax-global connectivity that can be aggregates. In addition to desktop and laptop PCs, personal digital assistants (PDAs), table PCs, and mobile phones have become commonplace among people who want network access from outside of homes and offices.

기술의 급속한 진보 및 사업적 요구의 증대가 전세계적으로 IT 분야에 대한 전례없는 시도를 제공했다. 끊임없이 증가하는 데이터의 양 - 방대한 디바이스로부터 액세스가능한 - 이 보호될 필요가 있다. 또한, 이러한 보호는 "올웨이즈-온" 접속의 배경에 대해 실행되어야 한다. 또한, 인터넷에 관련한 사생활보호 및 정보 소유권을 다루는 많은 국가에서 규제 개시가 현저하다. 명백하게, 특히 퍼베이시브 컴퓨팅에 의해 표시되는 IT 진화의 불가피한 다음 국면의 관점에서, 기술적으로 견고하고 포괄적으로 비즈니스-와이즈한 네트워크 보안 솔루션이 요구된다. 모든 아날로그 디바이스는 디지털 디바이스에 의해 대체되고 있으며, 대체될 것이다. 텔레비젼, 전화기, CD 및 DVD, 디지털 카메라, 비디오 카메라, 및 컴퓨터 게임 플랫폼 등은 - 아직 아니라면 - 모두 인터넷 액세스를 지원할 것이다. 네트워크 데이터 액세스가 언제 어디서나 가능해짐에 따라, 사적인 통합 데이터 및 민감한 비공개 정보를 보호하기 위한 요구가 더 강해지고 있고, 이러한 요구를 충족시키는 어려움의 정도는 그에 따라 증가되고 있다.Rapid advances in technology and growing business demands have provided an unprecedented attempt in the global IT sector. The ever-increasing amount of data-accessible from vast devices-needs to be protected. This protection must also be carried out against the background of an "always-on" connection. In addition, regulatory initiation is prominent in many countries dealing with privacy and information ownership over the Internet. Clearly, there is a need for a technically robust and comprehensive business-wise network security solution, particularly in view of the inevitable next phase of the IT evolution represented by pervasive computing. All analog devices are being replaced by digital devices and will be replaced. Televisions, telephones, CDs and DVDs, digital cameras, video cameras, and computer game platforms—all if not yet—will support Internet access. As network data access becomes available anytime, anywhere, the need to protect private unified data and sensitive private information is growing, and the difficulty of meeting these needs is increasing accordingly.

요약하면, 조직화된 IT 기반구조의 진화, 및 보안 네트워크 통신에서의 현재의 결함을 반영하여, 당업자들은, 네트워크 데이터 송신의 보안성, 안정성, 효율성 및 유동성을 개선하는 시스템 및 방법에 대한 요구, 및 안전하고 신뢰할만한 전사 적 정보 관리 및 애플리케이션 공유를 위한 새로운 네트워크 패러다임의 필요를 인식할 것이다.In summary, reflecting the evolution of organized IT infrastructures and current deficiencies in secure network communications, those skilled in the art will appreciate the need for systems and methods for improving the security, stability, efficiency, and fluidity of network data transmission, and It will recognize the need for a new network paradigm for secure and reliable enterprise-wide information management and application sharing.

다양한 실시형태의 요약Summary of Various Embodiments

따라서, 본 발명의 목적은 보안 데이터 송신의 신뢰도, 유동성 및 효율성, 및 네트워크 상에서의 애플리케이션 공유를 개선하는 시스템 및 방법을 제공하는 것이다. 더 상세하게는, 본 명세서에 개시된 방법 및 시스템은, 안전하고 유동적인 네트워크 접속, 및 다수의 사용자들 사이에서 신뢰할 수 있고 효율적인 네트워크 트랜잭션을 지원하는 공개 클라이언트-서버 아키텍쳐를 가능하게 한다. 이러한 IT 네트워크 플랫폼은 퍼베이시브 보안, 즉, 다양한 네트워크 접속 디바이스에 요구되는 보안을 전달하고, 사용자 중심, 즉, 네트워크에 접속하기 위해 사용자가 사용하는 디바이스보다 사용자를 더 보호한다. 퍼베이시브 및 사용자 중심 보안은 본 명세서에 개시된 시스템 및 방법의 일 실시형태에 따라 언제 어디서든, 어떠한 네트워크 디바이스를 사용하든 실행될 수도 있다.It is therefore an object of the present invention to provide a system and method for improving the reliability, fluidity and efficiency of secure data transmission, and application sharing over a network. More specifically, the methods and systems disclosed herein enable open client-server architectures that support secure and flexible network connections, and reliable and efficient network transactions among multiple users. These IT network platforms deliver pervasive security, i.e. the security required for a variety of networked devices, and are more user-centric, i.e., more user-protected than the devices the user uses to connect to the network. Pervasive and user-centric security may be implemented anytime, anywhere, using any network device, in accordance with one embodiment of the systems and methods disclosed herein.

일 실시형태에서는, 데이터그램 스키마가 제공되고, 데이터그램 스키마는, 다수의 애플리케이션 및 네트워크 서비스를 지원하는 동적 데이터그램 스위칭의 구현을 허용한다. 또 다른 실시형태에서는, 이동식 지능형 데이터 캐리어가 제공되어, 사용자 인증을 위한 인증 및 암호화 방식을 구현한다. 본 발명에 따른 퍼베이시브, 사용자 중심 네트워크 보안은, 분산적인 컴퓨터 네트워크가 사용되는, 예를 들어, 정부, 군대, 공장을 포함하는 전사적 IT 환경에서, 또한 금융 서비스, 보험, 컨설팅, 건강관리 및 제약 산업에서 편리하게 배치될 수도 있다. 다양한 실시형태에 따르면, 이러한 IT 보안 플랫폼은, 특히 창고업, 세일즈, 고객 서비스, 마케팅 및 광고, 원격 전자 회의, 다양한 애플리케이션의 원격 공유를 포함하는 광범위한 비즈니스 동작들을 용이하게 할 수도 있다. 본 발명의 시스템 및 방법은 특정한 실시형태에서 생체인식법 및 또 다른 적절한 인증 방법론과 결합하여 구현될 수도 있다.In one embodiment, a datagram schema is provided, which allows for the implementation of dynamic datagram switching supporting multiple applications and network services. In another embodiment, a mobile intelligent data carrier is provided to implement an authentication and encryption scheme for user authentication. Pervasive, user-centric network security in accordance with the present invention is used in enterprise IT environments, including, for example, government, military, and factories where distributed computer networks are used, as well as in the financial services, insurance, consulting, healthcare and pharmaceutical industries. It may be conveniently arranged in. According to various embodiments, such an IT security platform may facilitate a wide range of business operations, particularly including warehousing, sales, customer service, marketing and advertising, teleconferencing, remote sharing of various applications. The systems and methods of the present invention may be implemented in combination with biometrics and another suitable authentication methodology in certain embodiments.

따라서, 본 발명은, 기존의 패치워크 솔루션에 비해 분산된 네트워크 보안 플랫폼을 제공한다. 네트워크가 다양한 어레이의 디바이스 또는 애플리케이션 인터페이스를 통해 접속하는 전세계적인 사용자들에게 자원을 동적으로 확장함에 따라, 조직이 전체 네트워크를 보호할 수 있게 하는 전체적인 접근방식이 얻어지고 단일한 솔루션이 제공된다. 본 발명의 네트워크 보안 플랫폼은, 사용자에 의해 사용되는 다양한 네트워크 호스트 디바이스가 아닌 사용자의 보호에 중점을 둔다. 이러한 사용자 중심 방식은 전례없는 단순화와 유동성을 제공하고, 네트워크 시스템에 개선된 사용자 친화력을 부여한다. 강화된 보안은 사용자에게 평이하다. 그러나, 사용자의 활동은 필요에 따라 효과적으로 모니터링될 수도 있다. IT 부는 모든 사용자 액세스에 대해 완전한 제어를 가진다.Thus, the present invention provides a distributed network security platform over existing patchwork solutions. As the network dynamically scales resources to global users connecting through various arrays of devices or application interfaces, a holistic approach is provided and organizations can provide a single solution to protect the entire network. The network security platform of the present invention focuses on the protection of a user rather than the various network host devices used by the user. This user-centric approach provides unprecedented simplicity and flexibility, and gives network systems improved user friendliness. Enhanced security is easy for the user. However, the user's activity may be effectively monitored as needed. The IT department has complete control over all user access.

본 발명에 따라, 일 실시형태에서는, 하나 이상의 사용자와 하나 이상의 네트워크 서버 사이에 보안 네트워크 접속 시스템이 제공된다. 이 시스템은: 하나의 사용자에게 송신되고, 적어도 (i) 데이터를 저장하기 위한 메모리 (ii) 데이터를 입력 및 출력하기 위한 하나의 입력-출력 장치 (iii) 메모리에 저장된 데이터를 프로세싱하기 위한 하나의 프로세서를 포함하고, 호스트 컴퓨터 디바이스에 접 속하여 입력-출력 장치를 통해 네트워크 상에서 데이터를 송신할 수 있고, 인증 및 암호화 방식을 통해 사용자에 대한 네트워크 아이덴티티를 확립하도록 구성되는 지능형 데이터 캐리어; 및 하나 이상의 사용자에게 서비스되는 다수의 애플리케이션에 대한 데이터그램을 동적으로 할당하고 스와핑하기 위한 동적 데이터그램 스위치를 포함한다.In accordance with the present invention, in one embodiment, a secure network connection system is provided between one or more users and one or more network servers. The system comprises: (i) a memory for storing data, (ii) one input-output device for inputting and outputting data, and (iii) one for processing data stored in the memory. An intelligent data carrier comprising a processor, coupled to the host computer device, capable of transmitting data on the network via the input-output device, and configured to establish a network identity for the user via authentication and encryption schemes; And a dynamic datagram switch for dynamically allocating and swapping datagrams for multiple applications serviced to one or more users.

일 실시형태에 따르면, 지능형 데이터 캐리어는 이동형이다. 또 다른 실시형태에 따르면, 지능형 데이터 캐리어는 USB 키, 컴팩트 플래시, 스마트 미디어, 컴팩트 디스크, DVD, PDA, 파이어와이어 디바이스 및 토큰 디바이스 중 하나로 구현된다.According to one embodiment, the intelligent data carrier is mobile. According to another embodiment, the intelligent data carrier is implemented with one of a USB key, compact flash, smart media, compact disk, DVD, PDA, Firewire device and token device.

또 다른 실시형태에 따르면, 인증 및 암호화 방식은: (a) 지능형 데이터 캐리어로부터 지능형 데이터 캐리어가 인증되는 네트워크 서버로 요청이 포워딩되는 단계; (b) 네트워크 서버가 지능형 데이터 캐리어에 복수의 인증 방법을 제공하는 단계; (c) 지능형 데이터 캐리어가 이벤트를 통한 복수의 인증 방법으로부터 하나를 선택하는 단계; (d) 선택된 방법에 기초하여, 네트워크 서버가 지능형 데이터 캐리어로부터의 인증 데이터에 대한 요구를 지능형 데이터 캐리어에 전송하는 단계; (e) 네트워크 서버가 지능형 데이터 캐리어로부터 수신된 인증 데이터를 하나 이상의 데이터 인증 객체로 변환하며, 각 데이터 인증 객체는 하나 이상의 분류자를 사용하여 분석될 수 있는 데이터 벡터 객체인 단계; (f) 하나 이상의 분류자에 따라 네트워크 서버가 데이터 인증 객체를 분석하여 인증 결과를 결정하는 단계; 및 (g) 네트워크 서버가 성공한 인증 시도 또는 실패한 인증 시도를 나타내는 결과 를 지능형 데이터 캐리어에 전송하는 단계를 포함한다.According to yet another embodiment, an authentication and encryption scheme includes: (a) forwarding a request from an intelligent data carrier to a network server where the intelligent data carrier is authenticated; (b) the network server providing a plurality of authentication methods to the intelligent data carrier; (c) the intelligent data carrier selecting one from the plurality of authentication methods through the event; (d) based on the selected method, the network server sending a request for authentication data from the intelligent data carrier to the intelligent data carrier; (e) the network server converting authentication data received from the intelligent data carrier into one or more data authentication objects, each data authentication object being a data vector object that can be analyzed using one or more classifiers; (f) the network server analyzing the data authentication object according to one or more classifiers to determine an authentication result; And (g) the network server transmitting a result indicating the successful authentication attempt or the failed authentication attempt to the intelligent data carrier.

또 다른 실시형태에 따르면, 단계 (c) 의 이벤트는 마우스 클릭, 스크린 상의 터치, 키스트로크, 발성, 또는 생체인식 측정값이다.According to another embodiment, the event of step (c) is a mouse click, a touch on the screen, a keystroke, speech, or biometric measurement.

또 다른 실시형태에 따르면, 단계 (e) 의 요구는 의사 랜덤 및 순수 (true) 랜덤 코드 중 적어도 하나를 포함한다. 의사 랜덤 코드는 수학적으로 미리 계산된 리스트에 기초하여 생성된다. 순수 랜덤 코드는 시스템 외부에서 엔트로피 소스를 샘플링하고 프로세싱함으로써 생성된다. According to another embodiment, the requirement of step (e) comprises at least one of pseudo random and true random codes. Pseudo random codes are generated based on a mathematically precomputed list. Pure random code is generated by sampling and processing entropy sources outside the system.

또 다른 실시형태에 따르면, 랜덤화는 하나 이상의 랜덤 생성기 및 하나 이상의 독립 시드로 수행된다.According to another embodiment, randomization is performed with one or more random generators and one or more independent seeds.

또 다른 실시형태에 따르면, 단계 (f) 의 분석은 하나 이상의 분석 룰에 기초한다. 또 다른 실시형태에서, 하나 이상의 분석 룰은 단계 (e) 의 하나 이상의 분류자에 따른 분류를 포함한다.According to another embodiment, the analysis of step (f) is based on one or more analysis rules. In yet another embodiment, the one or more analysis rules comprise classification according to one or more classifiers of step (e).

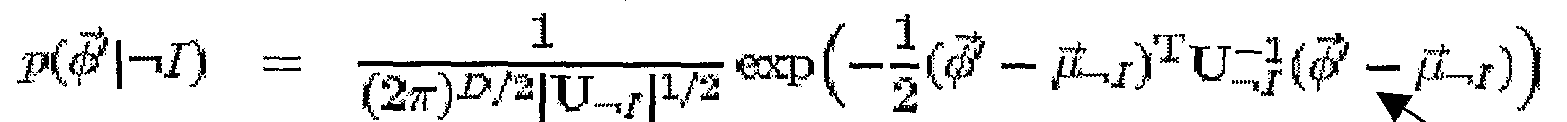

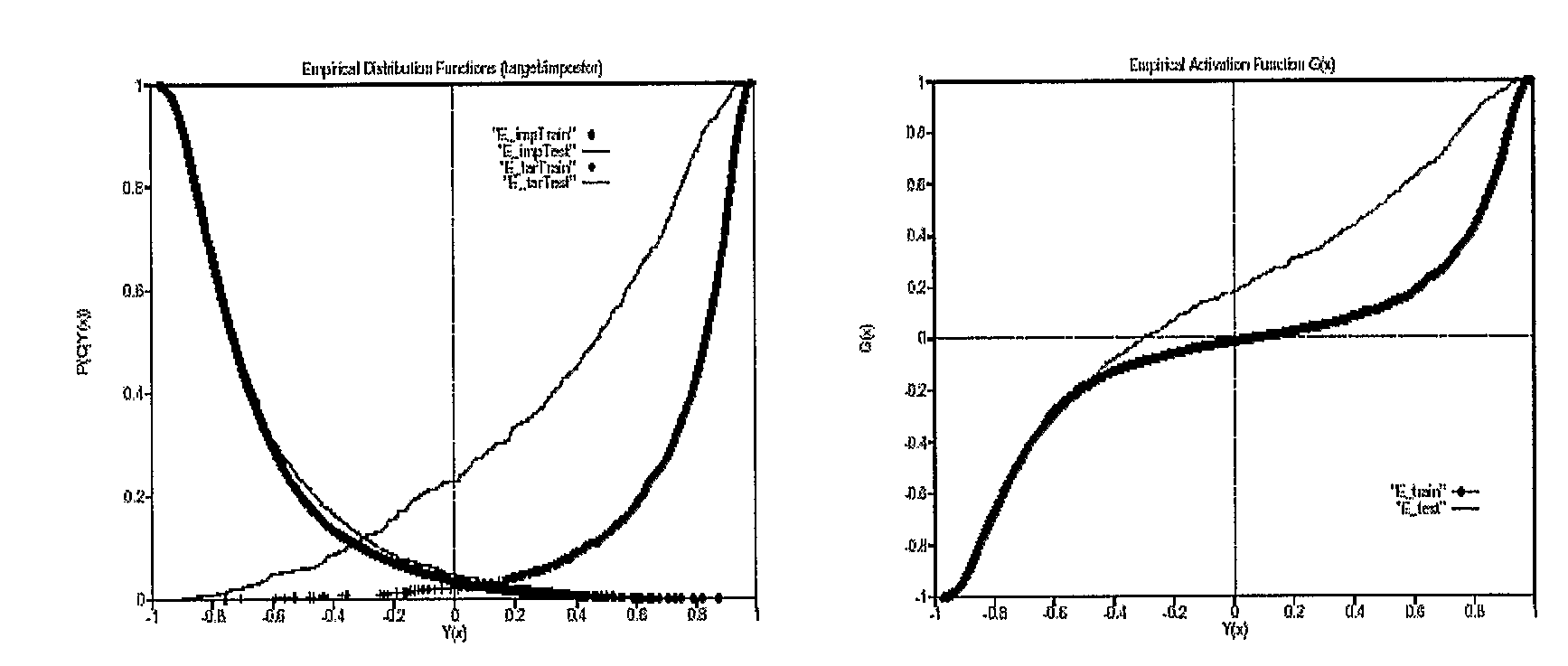

또 다른 실시형태에 따르면, 분류는 화자 입증이고, 데이터 객체 벡터는 2 개의 클래스, 즉, 목표 화자 및 사칭자를 포함한다. 각 클래스는 확률 밀도 함수에 의해 특징지어지고, 단계 (f) 의 결정은 2 진 판정의 문제이다.According to another embodiment, the classification is speaker verification and the data object vector comprises two classes, a target speaker and a surname. Each class is characterized by a probability density function, and the decision of step (f) is a matter of binary decision.

또 다른 실시형태에 따르면, 단계 (f) 의 결정은, 단계 (e) 의 하나 이상의 분류자에 기초하여 하나 이상의 데이터 벡터 객체로부터 합, 우위 및 확률 중 적어도 하나를 계산하는 것을 포함한다. 또 다른 실시형태에서, 합은 하나 이상의 데이터 벡터 객체로부터 계산된 최고 및 랜덤 합 중 하나이다.According to yet another embodiment, the determination of step (f) comprises calculating at least one of a sum, an advantage and a probability from one or more data vector objects based on the one or more classifiers of step (e). In another embodiment, the sum is one of the highest and random sums calculated from one or more data vector objects.

또 다른 실시형태에 따르면, 단계 (e) 의 하나 이상의 분류자는 2 이상의 데 이터 벡터 객체로부터 유도된 수퍼 분류자를 포함한다.According to another embodiment, the one or more classifiers of step (e) comprise a super classifier derived from two or more data vector objects.

또 다른 실시형태에 따르면, 수퍼 분류자는, 음성 인식, 지문, 핸드프린트, 혈액형, DNA 테스트, 망막 또는 홍채 스캔, 및 얼굴 인식 중 적어도 하나를 포함하는 물리적 생체인식법에 기초한다. 또 다른 실시형태에 따르면, 수퍼 분류자는 개인적 행동의 습관 또는 패턴을 포함하는 행위적 생체인식법에 기초한다.According to another embodiment, the super classifier is based on physical biometrics, including at least one of voice recognition, fingerprint, handprint, blood type, DNA test, retinal or iris scan, and face recognition. According to another embodiment, the super classifier is based on behavioral biometrics that includes habits or patterns of personal behavior.

또 다른 실시형태에 따르면, 인증 및 암호화 방식은 비대칭적 및 대칭적 다중-암호 암호화를 포함한다. 또 다른 실시형태에 따르면, 암호화는 출력 피드백, 암호 피드백, 암호 블록 체인 및 암호 포워딩 중 적어도 하나를 사용한다. 또 다른 실시형태에서, 암호화는 차세대 암호화 표준 (AES) 륀다엘 (Rijndael) 에 기초한다.According to another embodiment, the authentication and encryption scheme comprises asymmetric and symmetric multi-password encryption. According to yet another embodiment, encryption uses at least one of output feedback, cipher feedback, cipher blockchain, and cipher forwarding. In another embodiment, the encryption is based on the Next Generation Encryption Standard (AES) Rijndael.

또 다른 실시형태에 따르면, 인증 및 암호화 방식은 보안 키 교환 (SKE) 을 사용한다. 일 실시형태에서 SKE 는 공개 키 시스템을 사용한다. 또 다른 실시형태에서 SKE 는 타원 곡선 암호시스템 (ECC) 비공개 키를 사용한다.According to yet another embodiment, the authentication and encryption scheme uses secure key exchange (SKE). In one embodiment, the SKE uses a public key system. In another embodiment, the SKE uses an elliptic curve cryptosystem (ECC) private key.

또 다른 실시형태에서, 인증 및 암호화 방식은, 지능형 데이터 캐리어가 서버에 등록되었음을 검증하는 논리 테스트, 지능형 데이터 캐리어 및 호스트 컴퓨터 디바이스에서 물리적 파라미터를 검증하기 위한 디바이스 테스트, 및 이벤트 레벨 데이터에 기초하여 사용자를 인증하기 위한 개인적 테스트 중 적어도 하나를 포함한다.In yet another embodiment, the authentication and encryption scheme is based on a logical test that verifies that the intelligent data carrier has been registered with the server, a device test for verifying physical parameters at the intelligent data carrier and host computer device, and a user based on event level data. At least one of a personal test for authenticating.

또 다른 실시형태에 따르면, 다수의 애플리케이션은, 윈도우 기반 원격 단말 서버 애플리케이션, 메인프레임을 위한 3270/5250 단말 에뮬레이터 상의 애플리케 이션, 직접 내장된 애플리케이션, 및 멀티미디어 애플리케이션 중 적어도 하나를 포함하고, 직접 내장된 애플리케이션은, 데이터베이스 애플리케이션, 데이터 분석 툴, 고객 관련 관리 (CRM) 툴, 및 전사적 자원 관리 (ERP) 패키지 중 적어도 하나를 포함한다.According to yet another embodiment, the plurality of applications includes at least one of a Windows-based remote terminal server application, an application on a 3270/5250 terminal emulator for the mainframe, a direct embedded application, and a multimedia application. The application includes at least one of a database application, a data analysis tool, a customer relationship management (CRM) tool, and an enterprise resource planning (ERP) package.

또 다른 실시형태에 따르면, 동적 데이터그램 스위치는 데이터그램 스키마 및 파서를 포함한다. 데이터그램 스키마는 하나 이상의 데이터그램 타입에 속하는 2 이상의 데이터그램을 포함한다. 데이터그램은, (i) 네트워크 송신에 대한 콘텐츠 데이터, 및 (ii) 네트워크 접속을 관리하고 제어하기 위한 또 다른 정보를 반송하고 네트워크 애플리케이션을 지원하도록 구성된다. 각 데이터그램 타입은 복수의 함수를 가진다. 파서는 하나 이상의 데이터그램 타입을 파싱하도록 구성된다.According to another embodiment, the dynamic datagram switch includes a datagram schema and parser. The datagram schema includes two or more datagrams belonging to one or more datagram types. The datagram is configured to carry (i) content data for network transmissions, and (ii) further information for managing and controlling network connections and to support network applications. Each datagram type has multiple functions. The parser is configured to parse one or more datagram types.

또 다른 실시형태에 따르면, 데이터그램 스키마는 하나 이상의 주 (major) 데이터그램 타입, 및 하나의 주 데이터그램 타입 내의 하나 이상의 부 (minor) 데이터그램 타입을 포함한다.According to another embodiment, the datagram schema includes one or more major datagram types, and one or more minor datagram types within one primary datagram type.

또 다른 실시형태에 따르면, 파서는 데이터그램 타입의 매트릭스를 파싱할 수 있다. 또 다른 실시형태에 따르면, 매트릭스는, 제 1 다수의 주 데이터그램 타입, 및 제 1 다수의 각 주 데이터그램 타입 내의 제 2 다수의 부 데이터그램 타입를 포함한다.According to yet another embodiment, the parser may parse a matrix of datagram types. According to yet another embodiment, the matrix comprises a first plurality of primary datagram types and a second plurality of secondary datagram types within the first plurality of primary datagram types.

또 다른 실시형태에 따르면, 주 데이터그램 타입은, (i) 사용자 접속을 인증하는 서버 메시지 및 접속 제어 데이터그램, (ii) 콘텐츠 데이터를 송신하는 콘텐 츠 데이터그램, (iii) 포인트 대 포인트, 포인트 대 멀티포인트, 및 멀티포인트 대 멀티포인트 데이터 송신을 관리하는 통지 데이터그램, (iv) 네트워크 서버와 지능형 데이터 캐리어 사이에 프록시 데이터를 전달하는 접속 프록시 데이터그램, (v) 실시간으로 메시지를 송신하는 인스턴트 메시지 타입, (vi) 대량의 데이터 및 미디어 파일을 전달하는 대량 콘텐츠 전달 데이터그램, (vii) 네트워크 사용자를 탐색하는 사용자 디렉토리 데이터그램, 및 (viii) 원격으로 네트워크 사용자를 제어하는 원격 관리 데이터그램을 포함하는 그룹으로부터 선택된다.According to yet another embodiment, the primary datagram type includes (i) a server message and a connection control datagram authenticating a user connection, (ii) a content datagram transmitting content data, (iii) point to point, point Notification datagrams for managing multipoint-to-multipoint and multipoint-to-multipoint data transmissions, (iv) Connection proxy datagrams that carry proxy data between network servers and intelligent data carriers, and (v) Instant sending messages in real time Message types, (vi) bulk content delivery datagrams carrying large amounts of data and media files, (vii) user directory datagrams to navigate network users, and (viii) remotely managed datagrams to remotely control network users. It is selected from the group containing.

또 다른 실시형태에 따르면, 데이터그램 스키마의 각 데이터그램은, (A) (i) 하나 이상의 주 데이터그램 타입, (ii) 하나 이상의 부 데이터그램 타입, (iii) 데이터그램 길이, 및 (iv) 데이터그램 체크섬에 대한 헤더 필드, 및 (B) 송신에서 데이터를 반송하기 위한 데이터그램 페이로드를 포함하는 일반 레이아웃을 가진다.According to yet another embodiment, each datagram in the datagram schema includes (A) (i) one or more primary datagram types, (ii) one or more secondary datagram types, (iii) datagram lengths, and (iv) A header field for the datagram checksum, and (B) a general layout comprising a datagram payload for carrying data in the transmission.

또 다른 실시형태에서, 일반 레이아웃은 하나 이상의 추가 헤더 필드를 포함한다. 또 다른 실시형태에서, 일반 레이아웃은 TCP 헤더에 후속한다.In yet another embodiment, the general layout includes one or more additional header fields. In another embodiment, the general layout follows the TCP header.

또 다른 실시형태에서, 지능형 데이터 캐리어는, 레이더 접속기를 더 포함하고; 레이더 접속기는 네트워크와 인터페이싱하며 네트워크 접속을 모니터링하고 제어하도록 구성된다. 또 다른 실시형태에서, 네트워크 서버는 네트워크 접속을 모니터링하고 제어하는 레이더 접속기를 더 포함한다. 네트워크 서버의 레이더 접속기는 네트워크를 통해 지능형 데이터 캐리어의 레이더 접속기에 접속된다. 또 다른 실시형태에서, 레이더 접속기는 손실된 접속을 검출하고, 네트워크 서버에의 콘택트를 개시하여 접속을 재확립하도록 더 구성된다.In yet another embodiment, the intelligent data carrier further comprises a radar connector; The radar connector interfaces with the network and is configured to monitor and control the network connection. In yet another embodiment, the network server further includes a radar connector that monitors and controls network connections. The radar connector of the network server is connected to the radar connector of the intelligent data carrier via the network. In yet another embodiment, the radar connector is further configured to detect the lost connection, initiate a contact to the network server and reestablish the connection.

또 다른 실시형태에 따르면, 보안 네트워크 접속 시스템은, 기존의 네트워크를 네트워크 서버에 접속시키고 기존의 네트워크와 지능형 데이터 캐리어 사이에서 네트워크 서버를 통해 데이터를 송신하도록 구성되는 인젝터를 더 포함하며, 기존의 네트워크는 무선 또는 유선이다. 또 다른 실시형태에서, 인젝터는, 네트워크와 인터페이싱하고, 네트워크 접속을 모니터링하고 제어하는 레이더 접속기를 더 포함한다.According to another embodiment, the secure network connection system further comprises an injector configured to connect the existing network to the network server and to transmit data via the network server between the existing network and the intelligent data carrier, the existing network Is wireless or wired. In yet another embodiment, the injector further comprises a radar connector that interfaces with the network and monitors and controls the network connection.

본 발명에 따르면, 또 다른 실시형태에서는, 하나 이상의 서버 및 하나의 클라이언트를 포함하는 클라이언트-서버 통신 시스템이 제공된다. 서버는, 복수의 네트워크 애플리케이션에 대한 데이터그램을 동적으로 할당하고 스와핑하는 동적 데이터그램 스위치를 포함한다. 클라이언트는, 호스트 컴퓨터 디바이스와 접속하여, 네트워크 상에서 입력-출력 장치를 통해 데이터를 송신할 수 있는 지능형 데이터 캐리어이다. 지능형 데이터 캐리어는 서버와 클라이언트 사이에서 보안 데이터 송신을 위한 인증 및 암호화 스킴을 통해 네트워크 사용자 아이덴티티를 확립하도록 구성된다.In accordance with the present invention, in another embodiment, a client-server communication system is provided that includes one or more servers and one client. The server includes a dynamic datagram switch that dynamically allocates and swaps datagrams for a plurality of network applications. A client is an intelligent data carrier capable of connecting with a host computer device and sending data over an input-output device on a network. The intelligent data carrier is configured to establish network user identity through an authentication and encryption scheme for secure data transmission between the server and the client.

또 다른 실시형태에 따르면, 클라이언트-서버 통신 시스템은, 기존의 네트워크를 서버에 접속시키고, 서버를 통해 기존의 네트워크와 클라이언트 사이에 데이터를 송신하도록 구성되는 인젝터를 더 포함한다. 기존의 네트워크는 유선 또는 무선이다.According to yet another embodiment, the client-server communication system further comprises an injector configured to connect the existing network to the server and to transmit data between the existing network and the client via the server. Existing networks are wired or wireless.

또 다른 실시형태에 따르면, 서버, 클라이언트 및 인젝터 각각은 레이더 접속기를 포함한다. 레이더 접속기는 네트워크와 인터페이싱하며 네트워크 접속 을 모니터링하고 제어하도록 구성된다. 클라이언트의 레이더 접속기는 네트워크를 통해 서버의 레이더 접속기에 접속되고, 인젝터의 레이더 접속기는 네트워크를 통해 서버의 레이더 접속기에 접속된다.According to yet another embodiment, each of the server, client and injector comprises a radar connector. The radar interface interfaces with the network and is configured to monitor and control the network connection. The radar connector of the client is connected to the radar connector of the server via the network, and the radar connector of the injector is connected to the radar connector of the server via the network.

또 다른 실시형태에 따르면, 클라이언트-서버 통신 시스템의 서버는, 클라이언트를 위한 전용 데이터 저장을 위한 암호화 가상 파일 시스템을 더 포함한다.According to yet another embodiment, the server of the client-server communication system further comprises an encrypted virtual file system for storing dedicated data for the client.

본 발명에 따라, 또 다른 실시형태에서는, 적어도 (i) 데이터를 저장하는 하나의 메모리, (ii) 데이터를 입력 및 출력하는 하나의 입력-출력 장치, 및 (iii) 메모리에 저장된 데이터를 프로세싱하는 하나의 프로세서를 포함하는 지능형 데이터 캐리어가 제공된다. 지능형 데이터 캐리어는 호스트 컴퓨터 디바이스에 접속되어 입력-출력 장치를 통해 네트워크 상에서 데이터를 송신할 수 있다. 데이터 송신은 동적 스위치 데이터그램을 통해 이루어진다. 지능형 데이터 캐리어는 보안 네트워크 데이터 송신을 위한 인증 및 암호화 방식을 통해 네트워크 사용자 아이덴티티를 확립하도록 구성된다.According to the invention, in another embodiment, at least (i) one memory for storing data, (ii) one input-output device for inputting and outputting data, and (iii) processing data stored in the memory An intelligent data carrier is provided that includes one processor. An intelligent data carrier can be connected to a host computer device to transmit data on a network via an input-output device. Data transmission is via dynamic switch datagrams. The intelligent data carrier is configured to establish a network user identity through an authentication and encryption scheme for secure network data transmission.

본 발명에 따라, 또 다른 실시형태에서는, 보안 네트워크 통신을 위한 방법이 제공된다. 이 방법은: 네트워크 상의 호스트 컴퓨터 디바이스에 접속되어, IO 장치를 통해 네트워크 상에서 데이터를 송신하고 인증 및 암호화 방식을 통해 네트워크 사용자에 대한 네트워크 아이덴티티를 확립할 수 있는 지능형 데이터 캐리어를 네트워크 사용자에게 송신하는 단계; 및 다수의 애플리케이션 지원시에 데이터그램의 동적 할당 및 스와핑을 위한 동적 데이터그램 스위치를 네트워크 상의 서버에 제공하는 단계를 포함한다. 다양한 실시형태에서, 이 방법은 데이터 벡 터 객체와 결합하여 인증, 암호화, 및 랜덤화를 수행한다. 특정한 실시형태에서는, 특히 물리적 및 행위적 생체인식 측정값을 가진 수퍼 분류자가 사용된다.In accordance with the present invention, in another embodiment, a method for secure network communication is provided. The method comprises the steps of: sending an intelligent data carrier to a network user, which is connected to a host computer device on the network, which can transmit data on the network via an IO device and establish a network identity for the network user via authentication and encryption schemes. ; And providing a server on the network with a dynamic datagram switch for dynamic allocation and swapping of datagrams in support of multiple applications. In various embodiments, the method combines with a data vector object to perform authentication, encryption, and randomization. In particular embodiments, super classifiers are used that have physical and behavioral biometric measurements in particular.

본 발명에 따라, 또 다른 실시형태에서는, 하나 이상의 애플리케이션을 사용자에게 목표 전달하는 방법이 제공된다. 이 방법은, 네트워크 서버가 배치되는 네트워크에 접속되며 네트워크를 통해 네트워크 서버와 통신하는 호스트 컴퓨터 디바이스에 도킹하도록 구성되는 지능형 데이터 캐리어를 사용자에게 송신하고, 네트워크 서버는 동적 스위치 데이터그램을 통해 지능형 데이터 캐리어와 통신하는 단계; 서버가 인증 및 암호화 방식을 통해 사용자를 인증하는 단계; 및 인증 성공시에 사용자에게 하나 이상의 애플리케이션에의 액세스를 승인하는 단계를 포함한다.In accordance with the present invention, in another embodiment, a method of delivering one or more applications to a user is provided. The method sends an intelligent data carrier to a user connected to a network on which the network server is deployed and configured to dock over a network to a host computer device that communicates with the network server, the network server sending the intelligent data carrier via a dynamic switch datagram. Communicating with; The server authenticating the user through an authentication and encryption scheme; And authorizing the user to access one or more applications upon successful authentication.

또 다른 실시형태에 따르면, 하나 이상의 애플리케이션은 지능형 데이터 캐리어 상에 미리 로드되거나 네트워크 서버 또는 호스트 컴퓨터 디바이스 상에 인스톨된다. 또 다른 실시형태에서, 호스트 컴퓨터 디바이스는 유선 또는 무선 수단을 통해 네트워크에 접속된다. 호스트 컴퓨터 디바이스는 데스크탑 또는 랩탑 컴퓨터, 개인 휴대 단말기 (PDA), 이동 전화, 디지털 TV, 오디오 또는 비디오 플레이어, 컴퓨터 게임 콘솔, 디지털 카메라, 카메라폰, 및 네트워크 가능 가전기기일 수도 있다.According to yet another embodiment, one or more applications are preloaded on an intelligent data carrier or installed on a network server or host computer device. In yet another embodiment, the host computer device is connected to the network via wired or wireless means. The host computer device may be a desktop or laptop computer, a personal digital assistant (PDA), a mobile phone, a digital TV, an audio or video player, a computer game console, a digital camera, a camera phone, and a network capable home appliance.

또 다른 실시형태에 따르면, 하나 이상의 애플리케이션은 윈도우 기반 원격 단말 서버 애플리케이션, 메인프레임에 대한 3270/5250 단말 에뮬레이터 상의 애플리케이션, 직접 내장된 애플리케이션, 및 멀티미디어 애플리케이션일 수도 있다. 직접 내장된 애플리케이션은 데이터베이스 애플리케이션, 데이터 분석 툴, 고객 관 련 관리 (CRM) 툴, 및 전사적 자원 관리 (ERP) 패키지 중 하나 이상을 포함한다.According to yet another embodiment, the one or more applications may be a Windows-based remote terminal server application, an application on a 3270/5250 terminal emulator for the mainframe, a directly embedded application, and a multimedia application. Directly embedded applications include one or more of database applications, data analysis tools, customer relationship management (CRM) tools, and enterprise resource planning (ERP) packages.

도면의 간단한 설명Brief description of the drawings

도 1 은 본 발명의 일 실시형태에 따른 클라이언트, 서버, 및 인젝터 사이의 상호작용을 도시한다.1 illustrates the interaction between a client, a server, and an injector in accordance with one embodiment of the present invention.

도 2 는 본 발명의 또 다른 실시형태에 따른 객체 벡터 수퍼 분류자를 도시한다. 2 illustrates an object vector super classifier in accordance with another embodiment of the present invention.

도 3 은 본 발명의 또 다른 실시형태에 따른, 다양한 구성요소, 모듈 및 그와 관련된 프로세스를 포함하는 데이터그램 파서를 도시한다.3 illustrates a datagram parser that includes various components, modules, and associated processes, in accordance with another embodiment of the present invention.

도 4 는 본 발명의 또 다른 실시형태에 따른 데이터그램의 일반 레이아웃이다.4 is a general layout of a datagram according to another embodiment of the invention.

도 5 는 본 발명의 또 다른 실시형태에 따른, 지능형 데이터 캐리어, 다양한 모듈 및 그에 따라 구현되는 프로세스를 도시한다.5 illustrates an intelligent data carrier, various modules, and a process implemented according to another embodiment of the present invention.

도 6 은 본 발명의 또 다른 실시형태에 따른, 다양한 구성요소, 모듈 및 그와 관련된 프로세스를 포함하는 클라이언트를 도시한다.6 illustrates a client including various components, modules, and associated processes, in accordance with another embodiment of the present invention.

도 7 은 본 발명의 또 다른 실시형태에 따른, 다양한 구성요소, 모듈 및 그와 관련된 프로세스를 포함하는 서버를 도시한다.7 illustrates a server including various components, modules, and processes associated therewith, in accordance with another embodiment of the present invention.

도 8 은 본 발명의 또 다른 실시형태에 따른, 다양한 구성요소, 모듈 및 그와 관련된 프로세스를 포함하는 인젝터를 도시한다.8 illustrates an injector including various components, modules and processes associated therewith, in accordance with another embodiment of the present invention.

다양한 실시형태의 상세한 설명Detailed Description of Various Embodiments

관련 용어의 간단한 설명Brief description of related terms

다음의 용어들, 네트워크, 클라이언트, 서버, 데이터, 데이터 벡터 객체 (또한 데이터 객체 벡터, 객체 벡터라고도 한다), 분류자, 의사 결정, 결정 분석, 객체 기반 결정 분석 (또한 객체 분석이라고도 한다), 난수, 난수 생성기, 시드, 랜덤화, 확률, 확률 밀도 함수, 인증, 비공개 키, 공개 키, 타원 곡선 암호화 (ECC; Elliptic Curve Cryptography), ECC 서명, 파서 (parser), 패킷, 헤더, TCP, UDP, 방화벽, 범용 직렬 버스 (USB; Universal Serial Bus), 애플 직렬 버스 (ASB), 직렬 포트, 병렬 포트, 토큰, 파이어와이어, 및 본 발명의 명세서 전체에 걸친 또 다른 관련 용어는 종래 기술, 즉, 수학, 컴퓨터과학, 정보 기술 (IT), 물리학, 통계학, 인공 지능, 디지털 네트워크, 네트워크 통신, 인터넷 기술, 암호해독법, 암호 및 해독, 압축 및 압축해제, 분류 이론, 예측 모델링, 의사 결정, 음성 인식 및 생체인식법에서 확립된 통상의 의미와 일관되게 이해되어야 한다.The following terms: network, client, server, data, data vector object (also known as data object vector, object vector), classifier, decision making, decision analysis, object based decision analysis (also called object analysis), random numbers Random number generator, seed, randomization, probability, probability density function, authentication, private key, public key, elliptic curve cryptography (ECC), ECC signature, parser, packet, header, TCP, UDP, Firewall, Universal Serial Bus (USB), Apple Serial Bus (ASB), Serial Port, Parallel Port, Token, Firewire, and other related terms throughout the specification of the present invention are known in the art, i. , Computer Science, Information Technology (IT), Physics, Statistics, Artificial Intelligence, Digital Networks, Network Communications, Internet Technology, Decryption, Encryption & Decryption, Compression & Decompression, Classification Theory, Predictive Modeling, Decision Making, Speech Expression, and to be understood consistently with the normal meaning in the established biometric method.

다음의 용어들, 안전 키 교환 (SKE; Secure Key Exchange), 차세대 암호화 방식 (AES; Advance Encryption Standard), 공개 키 기반구조 (PKI; Public Key Infrastructure), 암호화 가상 파일 시스템 (EVFS; Encrypted Virtual Files Systems), 가상 사설 네트워크 (VPN; Virtual Private Network), 침입 탐지 시스템 (IDS; Intrusion Detection System), 비무장 지대 (DMZ), 개인 휴대 단말기 (PDA), USB 키, USB 토큰, USB 동글 (dongle), 병렬 포트 동글, 직렬 포트 동글, 파이어와이어 디바이스, 토큰 디바이스, 스마트 카드, 스마트 미디어, 컴팩트 플래시, 스마트 디지털 미디어, DVD, 컴팩트 디스크, 멀티프로토콜 레이블 스위칭 표준 (MPLS), 라이트웨이트 디렉토리 액세스 프로토콜 (LDAP; Lightweight Directory Access Protocol), 전자 데이터 교환 (EDI), 인터넷 릴레이 챗 (IRC; Internet Relay Chat), 순환 중복 검사 (CRC; Cyclic Redundancy Checksum), 터미널 식별자 (TID; Terminal Identifier), 및 본 발명의 명세서 전체에 걸친 또 다른 관련 용어들은, IT 산업, 전자 또는 온라인 상업 및 특정한 네트워크 보안 및 특정 관련 분야에서 확립된 통상의 의미와 일관되게 이해되어야 한다.The following terms: Secure Key Exchange (SKE), Advance Encryption Standard (AES), Public Key Infrastructure (PKI), Encrypted Virtual Files Systems (EVFS) ), Virtual Private Network (VPN), Intrusion Detection System (IDS; Intrusion Detection System), DMZ, Personal Digital Assistant (PDA), USB Key, USB Token, USB Dongle, Parallel Port Dongle, Serial Port Dongle, Firewire Device, Token Device, Smart Card, Smart Media, Compact Flash, Smart Digital Media, DVD, Compact Disc, Multiprotocol Label Switching Standard (MPLS), Lightweight Directory Access Protocol (LDAP) Directory Access Protocol (EDI), Internet Relay Chat (IRC), Cyclic Redundancy Checksum (CRC), Terminal Identifier (TID; Terminal Identifier), and other related terms across the entire context of the present invention are to be consistently understood and the IT industry, electronic or online commerce, and the specific network security and common sense is established in certain related areas.

본 명세서에서 사용하는 네트워크는 원격으로 디지털 및/또는 아날로그 데이터를 송신하도록 구성되는 매체 (광섬유 등) 를 통해 상호접속되는 임의의 네트워크 가능 디바이스의 그룹을 말한다. 네트워크는 인터넷과 같은 공개 네트워크일 수도 있고, 기업 인트라넷 시스템과 같은 비공개 네트워크일 수도 있다. 네트워크 접속 디바이스, 접속 디바이스 또는 디바이스라고도 하는 네트워크 가능 디바이스는 컴퓨터, 디지털 이동 전화, PDA, 디지털 카메라, 디지털 오디오-비디오 통신기 또는 유무선 수단을 통해 네트워크에 접속할 수도 있는 임의의 다른 디바이스일 수도 있다. 네트워크 접속 디바이스는 본 명세서에서 말하는 클라이언트 또는 서버일 수도 있다. 일 실시형태에서, 접속 디바이스는 지능형 데이터 캐리어와 같은 이동 클라이언트를 위한 호스트 컴퓨터일 수도 있다. 지능형 데이터 캐리어로서의 클라이언트에 대한 다음의 설명을 참조한다. 특정한 실시형태에서, 네트워크는 하나 이상의 이러한 클라이언트 및 하나 이상의 이러한 서버를 포함할 수도 있다. 또 다른 실시형태에서는, 네트워크는, 이하 본 명세서의 상세한 설명에서 설명하는 하나 이상의 인젝터를 또한 포함한다.As used herein, a network refers to any group of network capable devices that are interconnected through a medium (such as optical fiber) that is configured to transmit digital and / or analog data remotely. The network may be a public network, such as the Internet, or a private network, such as a corporate intranet system. A network capable device, also referred to as a network connected device, connected device or device, may be a computer, digital mobile phone, PDA, digital camera, digital audio-video communicator, or any other device that may connect to the network via wired or wireless means. The network connection device may be a client or server as referred to herein. In one embodiment, the connecting device may be a host computer for a mobile client, such as an intelligent data carrier. See the following description of the client as an intelligent data carrier. In a particular embodiment, the network may include one or more such clients and one or more such servers. In another embodiment, the network also includes one or more injectors described in the detailed description herein below.

본 명세서에서 사용되는 가상 사설 네트워크 (VPN) 는 보안 과정 및 터널링 을 적용하여 인터넷과 같은 공개 네트워크 기반구조를 공유하면서 네트워크 트랜잭션에서 프라이버시를 달성한다. 터널링은 보호된 데이터 - 비즈니스에 대한 사유물 또는 개인에 대한 비밀 - 의 공개 네트워크를 통한 송신을 말한다. 공개 네트워크에서의 라우팅 노드는, 송신이 사설 네트워크의 일부임을 인식하지 못한다. 통상적으로, 사설 네트워크 데이터 및 프로토콜 정보를 공개 네트워크 송신 유닛 내에 캡슐화함으로써 터널링이 달성되어, 사설 네트워크 프로토콜 정보는 데이터로서 공개 네트워크에 나타난다. 터널링은 인터넷을 사용하여 사설 네트워크를 대신하여 데이터를 송신할 수 있다. 다양한 터널링 프로토콜이 개발되었으며, 그 중 일부 예로, 마이크로소프트 및 다수의 다른 회사에 의해 개발된 포인트 대 포인트 터널링 프로토콜 (PPTP); 시스코 시스템에 의해 개발된 GRE (generic routing encapsulation); 및 레이어 투 터널링 프로토콜 (L2TP) 이 있다. 터널링, 및 VPN 의 사용은 보안 데이터 송신을 보장하는데 있어서 암호화를 대체하지 못한다. 암호화는 VPN 에 접속되고 VPN 내에서 사용될 수도 있다.As used herein, a virtual private network (VPN) applies security procedures and tunneling to achieve privacy in network transactions while sharing public network infrastructure, such as the Internet. Tunneling refers to the transmission of data over a public network of protected data—property for a business or secret for an individual. The routing node in the public network does not recognize that the transmission is part of a private network. Typically, tunneling is achieved by encapsulating private network data and protocol information in a public network transmission unit so that the private network protocol information appears in the public network as data. Tunneling can send data on behalf of a private network using the Internet. Various tunneling protocols have been developed, some of which include point-to-point tunneling protocols (PPTP) developed by Microsoft and many other companies; Generic routing encapsulation (GRE) developed by Cisco systems; And Layer to Tunneling Protocol (L2TP). Tunneling, and the use of VPNs, do not replace encryption in ensuring secure data transmission. Encryption may be connected to a VPN and used within the VPN.

본 명세서에 사용되는 생체인식법은, 사용자를 인증하고, 보호된 기관 네트워크 또는 보호된 정보 소스로의 액세스를 적절히 인증하거나 거부하기 위해 사용자 아이덴티티를 확립하는데 사용되는 개인적 특징 - 물리적 또는 행위적 - 을 말한다. 물리적 생체인식법은 음성 인식 (즉, 화자 확인), 지문, 핸드프린트, 혈액형, DNA 데스트, 망막 또는 홍채 스캔, 및 얼굴 인식 등을 포함한다. 행위 생체인식법은 개인적 행동의 습관 또는 패턴을 포함한다.As used herein, biometrics refers to personal features-physical or behavioral-used to establish a user identity to authenticate a user and to properly authenticate or deny access to a protected institutional network or protected information source. Say. Physical biometrics include speech recognition (ie, speaker identification), fingerprints, handprints, blood types, DNA tests, retina or iris scans, and facial recognition. Behavioral biometrics include habits or patterns of personal behavior.

본 명세서에서 사용하는 데이터는 네트워크를 통해 송신될 수 있는 임의의 정보를 말한다. 데이터는 다양한 실시형태에서 디지털 정보 또는 정보라는 용어와 상호교환가능하게 사용된다. 콘텐츠 데이터는 사용자에 의한 네트워크를 통한 송신에 지정되는 임의의 데이터를 말한다. 예를 들어, 금융기관 또는 은행에서, 고객 계좌 정보는, 다양한 인증 계좌 관리자 및 시스템 관리자에 의해 사용되거나 조작되는 하나 이상의 클라이언트 및 서버 사이에서 송신될 수도 있는 일 타입의 콘텐츠 데이터로 구성된다. 계좌 지급 정보는 EDI 트랜잭션의 경우에 일 타입의 콘텐츠 데이터일 수 있다. 다른 종류의 콘텐츠 데이터의 또 다른 예로는 제조 설비에서 원재료 또는 완성된 생산품에 대한 재고 정보가 있으며; 이러한 데이터는 흔히, 제조 엔지니어 및 사업 계획 직원에 의한 액세스를 위해 이러한 설비 전체에 걸쳐 클라이언트 및 서버 사이에서 송신된다. 오디오, 비디오 파일과 같은 멀티미디어 데이터가 또 다른 형태의 콘텐츠 데이터이다. 본 명세서에서 트랜잭션 데이터 - 접속 데이터라고도 함 - 는, 클라이언트와 서버 사이의 네트워크 접속의 상태 및 이들간의 데이터 송신을 나타내는 임의의 정보를 의미한다. 이 정보는 사용자 인증 상태 및 인증 방법에 대한 정보 등을 포함한다.Data used herein refers to any information that can be transmitted over a network. Data is used interchangeably with the term digital information or the information in various embodiments. Content data refers to any data specified for transmission over a network by a user. For example, in a financial institution or bank, customer account information consists of one type of content data that may be transmitted between one or more clients and servers used or manipulated by various authentication account managers and system administrators. The account payment information may be one type of content data in the case of an EDI transaction. Another example of another kind of content data is inventory information for raw materials or finished products at a manufacturing facility; Such data is often sent between clients and servers throughout this facility for access by manufacturing engineers and business planning personnel. Multimedia data, such as audio and video files, is another form of content data. Transaction data, also referred to herein as connection data, means any information that indicates the status of a network connection between a client and a server and the data transmission between them. This information includes information about the user authentication status and the authentication method.

본 명세서에서의 데이터 압축 및 암호화는 통상의 산업 관례에 따라 구현될 수도 있다. 압축/압축해제 및 암호/해독에 대한 다양한 사양 및 알고리즘이 종래 기술에 공지되어 있고, 다양한 관련 상품이 공개적으로 또는 상업적으로 사용가능하며; 본 명세서의 다양한 실시형태에 따른 방법 및 시스템에서 사용될 수도 있다.Data compression and encryption herein may be implemented according to conventional industry practice. Various specifications and algorithms for compression / decompression and encryption / decryption are known in the art, and various related products are publicly or commercially available; It may be used in methods and systems in accordance with various embodiments herein.

본 명세서에서 사용되는 사용자 인터페이스는 사용자와 상호작용할 수 있는 임의의 컴퓨터 애플리케이션 또는 프로그램을 말한다. 사용자 인터페이스는 브라우져와 같은 그래픽 사용자 인터페이스 (GUI) 일 수도 있다. 이러한 브라우져의 예로는 마이크로소프트 인터넷 익스플로어러TM 및 네스케이프 네비게이터TM 가 포함된다. 또한, 사용자 인터페이스는 또 다른 실시형태에서는 단순한 커맨드 라인 인터페이스일 수도 있다. 또한 사용자 인터페이스는, 기존의 애플리케이션을 확장하고 마이크로소프트 오피스, ERP 시스템 등과 같은 표준 데스크탑 애플리케이션과의 상호작용을 지원하는 플러그인 툴을 포함할 수도 있다. 또한, 임의의 실시형태에서의 사용자 인터페이스는 키패드, PDA, 마이크로폰 또는 임의의 다른 타입의 생체인식 입력 유닛과 같은 정보 입력기의 임의의 지점일 수도 있다.As used herein, a user interface refers to any computer application or program that can interact with a user. The user interface may be a graphical user interface (GUI) such as a browser. Examples of such browsers include Microsoft Internet Explorer ™ and Netscape Navigator ™ . Also, the user interface may be a simple command line interface in another embodiment. The user interface may also include plug-in tools that extend existing applications and support interaction with standard desktop applications such as Microsoft Office, ERP systems, and the like. In addition, the user interface in any embodiment may be any point of an information input device such as a keypad, PDA, microphone, or any other type of biometric input unit.

본 명세서에서 사용되는 레이더 접속기는, 네트워크 접속을 모니터링하고 제어하도록 구성되는 모듈을 말한다. 레이더 접속기는 다양한 실시형태에 따라 클라이언트, 서버 또는 인젝터에 포함되거나 접속될 수도 있다. 특정한 실시형태에서 클라이언트의 레이더 접속기는 실패한 접속을 검출하고 서버에의 콘택트를 개시하여 접속을 재확립하도록 더 구성된다. 레이더 접속기는 우선, 포트에 접속을 시도하고; 그 후 네트워크 접속을 연속적으로 모니터링하고 접속 실패가 검출된 경우 서버를 호출함으로써 접속 재확립을 시도한다. 서버측에서는, 레이더 접속기가 항상 활성화 상태로 남아, 다양한 클라이언트와의 접속 상태를 모니터링할 수도 있다.Radar connector as used herein refers to a module configured to monitor and control network connections. The radar connector may be included or connected to a client, server or injector in accordance with various embodiments. In a particular embodiment the radar connector of the client is further configured to detect the failed connection and initiate a contact to the server to reestablish the connection. The radar connector first attempts to connect to the port; It then continuously monitors the network connection and attempts to reestablish the connection by calling the server if a connection failure is detected. On the server side, the radar connector may remain active at all times to monitor the connection status with various clients.

본 명세서에서 사용되는 퍼베이시브 컴퓨팅은 사람들의 사업 및 가정내 사무 에서의 네트워크 컴퓨터 또는 또 다른 디지털 디바이스의 증가되고 널리 보급된 사용을 말한다. 디지털 및 웹 가능 전자제품 및 가전제품 (예를 들어, 이동 전화, 디지털 TV, PDA, GPS (Global Positioning System), 카메라 폰, 및 네트워크 전자레인지, 냉장고, 세탁기, 건조기, 식기세척기 등) 및 광대역 인터넷 접속의 보편화가 퍼베이시브 컴퓨팅의 시대를 나타낸다.Pervasive computing as used herein refers to the increased and widespread use of networked computers or other digital devices in people's business and home offices. Digital and web-enabled electronics and appliances (e.g., mobile phones, digital TVs, PDAs, Global Positioning System (GPS), camera phones, and network microwaves, refrigerators, washing machines, dryers, dishwashers, etc.) and broadband Internet Universalization of connectivity represents an era of pervasive computing.

다양한 실시형태에서 사용되는 퍼베이시브 보안은, 하나 이상의 네트워크 호스트 또는 접속 디바이스를 사용하여 요구되는 보안을 전달하는 네트워크 보안 플랫폼을 말한다. 본 명세서에 따른 사용자 중심 보안은, 시스템이 네트워크 서버에 접속하기 위한 사용자에 의해 사용되는 하나 이상의 컴퓨터 호스트 디바이스 대신에 하나 이상의 사용자를 보호하는 것을 말한다. 퍼베이시브 및 사용자 중심 보안은 언제 어디서나 본 명세서의 시스템 및 방법을 사용하고 임의의 네트워크 디바이스를 사용하여 일 실시형태에서 실행될 수도 있다.Pervasive security as used in various embodiments refers to a network security platform that delivers the required security using one or more network hosts or access devices. User-centric security in accordance with the present description refers to protecting one or more users instead of one or more computer host devices used by a user to access a network server. Pervasive and user-centric security may be implemented in one embodiment using any of the network devices and methods herein and anytime, anywhere.

데이터그램은 "소스와 수신지 컴퓨터 사이에서의 사전 교환 및 전달 네트워크에 의존하지 않고, 소스로부터 수신지 컴퓨터로 라우팅되는 충분한 정보를 반송하는, 자체포함되고 독립적인 데이터 엔티티" 로서 정의된다. 2001년 11월 Whatis.Com, QUE 의 기술용어 백과사전 참조. 데이터그램 및 패킷은 상호교환가능한 ID 로 사용될 수 있다.A datagram is defined as "a self-contained and independent data entity that carries sufficient information routed from a source to a destination computer without relying on a pre-exchange and delivery network between the source and destination computer." See November 2001, Whatis.Com, QUE, Technical Encyclopedia. Datagrams and packets can be used as interchangeable IDs.

용어 "지능형 데이터 캐리어" (IDC) 는 본 명세서의 다양한 실시형태에서 용어 "클라이언트" 와 상호교환가능하게 사용된다. 지능형 데이터 캐리어는 적어도 (i) 데이터를 저장하도록 구성되는 하나의 메모리, (ii) 데이터를 입력하고 출 력하도록 구성되는 하나의 입력-출력 장치, 및 (iii) 전술한 메모리에 저장된 데이터를 프로세싱하도록 구성되는 하나의 프로세서를 구비한다. 지능형 데이터 캐리어는 호스트 컴퓨터 디바이스와 접속하여 네트워크 상의 IO 장치를 통해 데이터를 송신할 수 있다. 또한, 지능형 데이터 캐리어는 본 명세서의 특정한 실시형태에 따라, 인증 및 암호 방식을 통해 네트워크 사용자의 네트워크 아이덴티티를 확립하도록 구성된다. 일 실시형태에서, 지능형 데이터 캐리어는 이동형이다. 지능형 데이터 캐리어는 USB 키, 파이어와이어 디바이스, 스마트 카드, 컴팩트 디스크, DVD, 스마트 미디어, 컴팩트 플래시, PDA, 스마트 디지털 미디어, 또는 토큰 디바이스로 또는 이러한 장치 상에서 구현될 수도 있다. 토큰 디바이스는 직렬 포트 동글 또는 병렬 포트 동글과 같은 소프트웨어 동글, 임의의 일회성 패스워드 생성 디바이스 또는 시스템 액세스 디바이스일 수도 있다. 또 다른 디지털 미디어 판독기는 본 명세서에 따른 지능형 데이터 캐리어로서 구현될 수도 있다. 이는 상이한 방식으로 다양한 포트 또는 드라이브를 통해 다양한 호스트 컴퓨터 디바이스에 접속할 수 있다. 지능형 데이터 캐리어는, 사용자가 서버에 의해 적절히 인증되면, 사용자를 대표하여 보안 네트워크 접속의 확립 및 요구되는 애플리케이션의 론치를 위해 모든 데이터 및 기능을 보유한다. 지능형 데이터 캐리어로서 클라이언트에 대한 다음의 상세한 설명 참조.The term "intelligent data carrier" (IDC) is used interchangeably with the term "client" in various embodiments herein. An intelligent data carrier comprises at least (i) one memory configured to store data, (ii) one input-output device configured to input and output data, and (iii) data stored in the aforementioned memory. It has one processor configured. The intelligent data carrier can connect with a host computer device and send data through an IO device on the network. In addition, the intelligent data carrier is configured to establish the network identity of the network user through an authentication and encryption scheme, in accordance with certain embodiments herein. In one embodiment, the intelligent data carrier is mobile. The intelligent data carrier may be implemented as or on a USB key, Firewire device, smart card, compact disc, DVD, smart media, compact flash, PDA, smart digital media, or token device. The token device may be a software dongle, such as a serial port dongle or a parallel port dongle, any one-time password generation device or system access device. Another digital media reader may be implemented as an intelligent data carrier in accordance with the present disclosure. It can connect to various host computer devices through various ports or drives in different ways. An intelligent data carrier holds all the data and functions on behalf of the user, for the establishment of a secure network connection and for the launching of the required application, once the user is properly authenticated by the server. See the following detailed description of the client as an intelligent data carrier.

클라이언트-서버-인젝터 네트워크 통신 시스템Client-Server-Injector Network Communication System

클라이언트-서버 통신 시스템이, 하나 이상의 클라이언트 및 하나 이상의 서버를 포함하는 본 명세서의 일 실시형태에 제공된다. 각 클라이언트는 네트워 크 서버로의 보안 접속을 위한 인증 및 암호 방식을 지원할 수 있는 지능형 데이터 캐리어이다. 지능형 데이터 캐리어로서 클라이언트에 대한 다음의 상세한 설명 참조. 시스템은 지능형 데이터 캐리어를 통해 직접 각각의 사용자를 인증하고 보호하기 때문에 사용자 중심 보안이 가능하다. 어떠한 종류의 접속 디바이스 또는 로컬 호스트 컴퓨터가 사용된다 하더라도, 사용자는 지능형 데이터 캐리어를 호스트에 도킹시키고, 목표 서버에 접속하기 위해 인증 세션을 론치할 수도 있다. 따라서, 액세스 안전장치의 중요한 점은 접속 디바이스 또는 로컬 호스트 머신이 아니고, 지능형 데이터 캐리어로 송신되는 개별 사용자에 있다. 지능형 데이터 캐리어는 이동형일 수도 있으며; 이러한 이동성은 시스템에 의해 부여되는 보안 솔루션에서의 퍼베이시브니스 (pervasiveness) 를 강화시킨다. 이것이 임의의 접속 디바이스 또는 로컬 호스트 머신을 사용하는 요구되는 보안이다.A client-server communication system is provided in one embodiment of the present disclosure that includes one or more clients and one or more servers. Each client is an intelligent data carrier capable of supporting authentication and encryption schemes for secure access to network servers. See the following detailed description of the client as an intelligent data carrier. The system authenticates and protects each user directly through intelligent data carriers, enabling user-centric security. No matter what kind of connection device or local host computer is used, the user may dock an intelligent data carrier to the host and launch an authentication session to connect to the target server. Thus, an important aspect of access safeguards lies in the individual user being transmitted on the intelligent data carrier, not the connecting device or the local host machine. The intelligent data carrier may be mobile; This mobility enhances the pervasiveness in the security solution imparted by the system. This is the required security of using any connected device or local host machine.

또 다른 실시형태에서는, 클라이언트-서버 통신 시스템에 인젝터가 포함된다. 클라이언트-서버-인젝터 시스템은 기존의 네트워크 기반구조와의 편리한 통합을 가능하게 하고, 데이터 송신 및 애플리케이션 공유의 전반적인 보안을 용이하게 한다. 서버 및 클라이언트와 접속하는 인젝터에 대한 다음의 상세한 설명 참조. 하나 이상의 클라이언트, 하나 이상의 서버, 및 하나 이상의 인젝터가 이러한 네트워크 통신 시스템에 설비될 수도 있다. 각 인젝터는 하나 이상의 서버와 링크되고 통신한다. 각 서버는 하나 이상의 클라이언트와 접속하고 서비스한다. 시스템의 다수의 서버는 전체 네트워크의 데이터 흐름을 관리하는데 있어서 서로 통신할 수도 있다.In yet another embodiment, an injector is included in the client-server communication system. Client-server-injector systems enable convenient integration with existing network infrastructures and facilitate overall security of data transmission and application sharing. See the following detailed description of the injector connecting to the server and client. One or more clients, one or more servers, and one or more injectors may be equipped in such network communication systems. Each injector links and communicates with one or more servers. Each server connects and services one or more clients. Multiple servers in the system may communicate with each other in managing the data flow of the entire network.

도 1 은 일 실시형태에 따라 인젝터 (105), 클라이언트 (103) 및 한 쌍의 피어 (peer) 서버 (101) 간의 접속을 개략적으로 도시한다. 각 서버, 클라이언트 및 인젝터는 네트워크와 인터페이싱하는 레이더 접속기 (107) 를 가진다. 레이더 접속기 (107) 는 네트워크 접속의 상태를 계속하여 모니터링한다. 접속 실패가 검출되면, 클라이언트 측의 레이더 접속기 (107) 는 서버를 호출함으로써 접속을 재확립하기 위한 하나 이상의 시도를 한다. 클라이언트는 가장 최근의 접속에 대한 접속 상태의 파라미터를 기록했기 때문에 - 따라서, 기억함 - 실패한 접속은 소망하는 정확도로 빠르게 복구될 수도 있다. 그 결과, 데이터 송신의 무결성이 보호될 수도 있고, 실패 비율은 감소될 수도 있다.1 schematically illustrates a connection between an injector 105, a

레이더 접속기 (107) 에 부가하여, 임의의 다른 모듈 및 프로세스는 도 1 에 도시된 클라이언트 (103), 인젝터 (105) 및 2 개의 피어 서버 (101) 간에 공통된다. 승인 매니저 (109) 는 사용자 승인을 할당하고 관리한다. 서비스 촉진기 (111) 는, 특정한 애플리케이션 또는 서비스가 요청된 사용자에게 제공되는 것을 보장한다. 데이터그램 파서 엔진 (113) 은 도 1 에 도시된 바와 같이, 각 클라이언트 (103), 서버 (101) 및 인젝터 (105) 에 포함되어 있다. 파서 엔진 (113) 은 시스템의 동적 데이터그램 스위치 및 파서를 구비할 수도 있다. 도 7 및 8 을 참조하면, 동적 데이터그램 스위치 (701, 801) 및 프레임 파서 (703, 803) 는 각각 서버 (101) 및 인젝터 (105) 에 포함된다. 따라서, 서비스 파서 (601) 및 서비스 프레임 (603) 은 도 6 에 도시된 바와 같이 클라이언트 (103) 에 포함된다. 데이터그램 (701, 801) 은 클라이언트측 및 서버측 모두에서 레이더 접속 기 (107) 와 함께 동작하여, 데이터그램 송신의 다수의 인스턴스를 프로세싱한다. 이하, 동적 데이터그램 스위치 (701, 801) 에 대해 상세히 설명한다. 암호 엔진 (115) 은 네트워크를 통한 데이터 트랜잭션의 암호 및 해독을 프로세싱한다. 클라이언트 (103), 서버 (101) 및 인젝터 (105) 시스템에서, 암호 엔진 (115) 은, 네트워크와 인터페이싱하는 레이더 접속기 (107) 뒤의 하나의 레벨이다. 서버 (101) 및 인젝터 (105) 모두에서 구현되는 파싱 엔진 (113) 및 서비스 촉진기 (111) 는, 전반적인 시스템이 다수의 네트워크 서비스 및 애플리케이션뿐 아니라 다양한 타입의 데이터 송신을 지원할 수 있게 한다. 이러한 모듈 및 프로세스, 및 또 다른 모듈 및 프로세스를 이하 클라이언트 (103), 서버 (101) 및 인젝터 (105) 에 대한 개별적인 절에서 설명한다.In addition to the radar connector 107, any other modules and processes are common between the

지능형 데이터 캐리어로서의 클라이언트Client as an intelligent data carrier

클라이언트는, 유선 또는 무선 네트워크를 통해 서버 컴퓨터 또는 디바이스에 접속할 수 있는 임의의 컴퓨터 또는 디바이스이다. 또한, 클라이언트는, 서버를 호출하고 접속하는 컴퓨터 소프트웨어 또는 펌웨어일 수도 있다. 클라이언트는 일 실시형태에 따른 지능형 데이터 캐리어 (IDC) 이다. 클라이언트 또는 IDC 는 네트워크에 링크된 호스트 컴퓨터 디바이스 상에서 소프트웨어, 펌웨어 또는 플래시 메모리를 실행시킴으로써 구현될 수도 있다. 사용자 인터페이스가 일 실시형태에서 호스트 컴퓨터 디바이스 또는 IDC 에 의해 제공되고, 일단 사용자가 IDC 를 통해 네트워크 서버에 접속하면 사용자가 네트워크 트랜잭션을 모니터링하고 데이터 송신을 제어할 수 있게 한다. 예를 들어, 사용자 인터페이스는 사 용자가 네트워크에 로그온하도록 로그인 형태를 제공할 수도 있다. 이 형태는 텍스트, 객체 또는 그래프 등의 상이한 포맷의 입력을 수용할 수도 있다. 또한 사용자 인터페이스는 사용자가 네트워크 트랜잭션 및 데이터 송신을 제어하기 위한 명령을 송신할 수 있게 한다.A client is any computer or device capable of connecting to a server computer or device via a wired or wireless network. The client may also be computer software or firmware that invokes and connects to the server. The client is an intelligent data carrier (IDC) according to one embodiment. The client or IDC may be implemented by running software, firmware or flash memory on a host computer device linked to a network. The user interface is provided by the host computer device or IDC in one embodiment and allows the user to monitor network transactions and control data transmission once the user connects to the network server via IDC. For example, the user interface may provide a login form for the user to log on to the network. This form may accept different formats of input such as text, objects or graphs. The user interface also allows the user to send commands to control network transactions and data transmission.

지능형 데이터 캐리어는 본 명세서의 일 실시형태에 따라 이동형일 수도 있다. 다양한 실시형태에서, 지능형 데이터 캐리어는 USB 키, 컴팩트 플래시, 스마트 미디어, 컴팩트 디스크, DVD, PDA, 파이어와이어 디바이스, 직렬 포트 동글 또는 병렬 포트 동글과 같은 토큰 디바이스, 또는 다른 디지털, 아날로그 디바이스 또는 매체 판독기로 또는 이러한 장치 상에서 구현될 수도 있다.The intelligent data carrier may be mobile according to one embodiment of the present disclosure. In various embodiments, the intelligent data carrier may be a USB key, compact flash, smart media, compact disc, DVD, PDA, firewire device, token device such as serial port dongle or parallel port dongle, or other digital, analog device or media reader. Or on such a device.

일 실시형태에 따라 지능형 데이터 캐리어는 3 개의 주요 구성요소: 디지털 정보를 저장하도록 구성되는 메모리, 디지털 정보를 입력하고 출력하도록 구성되는 입력-출력 (IO) 장치, 및 메모리에 저장된 디지털정보를 프로세싱하도록 구성되는 프로세서를 가진다. IDC 는, 네트워크에 배치된 컴퓨터 호스트 디바이스에 접속하여 IO 장치를 통해 네트워크 상에서 데이터를 송신할 수 있다.According to one embodiment, an intelligent data carrier comprises three main components: a memory configured to store digital information, an input-output (IO) device configured to input and output digital information, and a digital information stored in the memory. Have a processor configured. The IDC may connect to a computer host device disposed in the network and transmit data on the network via the IO device.

IDC 의 메모리는, CD, 플로피 디스크, DVD, EPROM (Erasable Programmable Read-Only Memory), 및 플래시 메모리 (컴팩트 플래시, 스마트 미디어, USB 키 등) 와 같은 임의의 컴퓨터 판독가능 미디어의 형태를 가질 수도 있다.The memory of the IDC may take the form of any computer readable media such as CD, floppy disk, DVD, erasable programmable read-only memory (EPROM), and flash memory (compact flash, smart media, USB key, etc.). .

IDC 의 IO 장치는, 예를 들어, 마우스 포트, 키보드 포트, 직렬 포트 (USB 포트 또는 ASB 포트), 병렬 포트, 적외선 포트, 및 펌웨어 접속 (IEEE 1394) 등을 포함하는 임의의 IO 접속 또는 포트를 통해 호스트 컴퓨터 디바이스에 접속할 수 있다. IO 접속은 다양한 실시형태에 따라 유선 또는 무선일 수도 있다. 예를 들어, 일 실시형태에서, 근거리 무선 접속이 IDC 와 블루투스 사양에 따른 호스트 디바이스 사이에 확립될 수도 있다. www.bluetooth.org 참조. 또 다른 실시형태에서는 802.11b-g 및 적외선 통신이 사용된다. IO 장치는, 또 다른 실시형태에서 음성 또는 이미지 데이터를 전송하고 수신하도록 구성되는 트랜시버를 포함한다. 따라서 IDC 는 VoIP 애플리케이션을 지원한다.IDC's IO devices can be configured with any IO connection or port, including, for example, a mouse port, keyboard port, serial port (USB port or ASB port), parallel port, infrared port, and firmware connection (IEEE 1394). It can be connected to the host computer device through. The IO connection may be wired or wireless according to various embodiments. For example, in one embodiment, a short range wireless connection may be established between the IDC and the host device according to the Bluetooth specification. See www.bluetooth.org. In another embodiment, 802.11b-g and infrared communication are used. The IO device, in another embodiment, includes a transceiver configured to transmit and receive voice or image data. IDC therefore supports VoIP applications.

IDC 프로세서는 일 실시형태에서 집적회로 (IC) 를 구비한다. 또 다른 실시형태에서는, IC 가 주문형 집적회로 (ASIC) 이다. IC 는 IDC 상에 미리 로드된 애플리케이션뿐만 아니라 호스트 컴퓨터 디바이스 상에 인스톨되는 애플리케이션 또는 원격 서버로부터 사용가능한 애플리케이션의 실행을 지원한다. 또 다른 실시형태에서, IDC 의 프로세서는 IC 를 포함하지 않고; 호스트 컴퓨터 디바이스의 IC 에 의존하며, 호스트 컴퓨터 디바이스에 인스톨되는 애플리케이션으로부터의 IDC 메모리에 로딩되는 정보 및 IDC 메모리에 저장된 정보를 프로세싱하도록 구성된다. 애플리케이션 전달에 대한 다음의 상세한 설명 참조.The IDC processor has an integrated circuit (IC) in one embodiment. In yet another embodiment, the IC is an application specific integrated circuit (ASIC). The IC supports the execution of applications available from remote servers or applications installed on the host computer device as well as applications preloaded on IDC. In yet another embodiment, the processor of IDC does not include an IC; It relies on the IC of the host computer device and is configured to process information loaded into the IDC memory and information stored in the IDC memory from an application installed on the host computer device. See the following detailed description of application delivery.

본 명세서에 따른 지능형 데이터 캐리어는 인증 및 암호 방식을 통해 사용자를 위한 네트워크 아이덴티티를 확립하도록 구성된다. 지능형 데이터 캐리어는 서버 위치를 결정하고, 인증 프로세스를 개시함으로써 서버에 자신을 제공한다. 인증 및 암호에 대한 다음의 설명 참조. 본 명세서의 보안 네트워크 시스템에서, 각 사용자는, 사용자가 네트워크 서버에 접속할 수 있게 하고 데이터 및 애플리케이션에 액세스할 수 있게 하는 IDC 로 송신될 수도 있다. 사용자는 IDC 를 사용하여, 필요에 따라 의도한 서버에 접속하고, 접속종료하고, 재접속할 수도 있다. 접속은 일 실시형태에 따라, 임의의 시간에 임의의 네트워크 호스트 디바이스로부터 이루어질 수도 있다. 호스트 컴퓨터 디바이스는 데스크탑 또는 랩탑 컴퓨터, 개인 휴대 단말기 (PDA), 이동 전화, 디지털 TV, 오디오 또는 비디오 플레이어, 컴퓨터 게임 콘솔, 디지털 카메라, 카메라 폰, 및 네트워크화된 냉장고, 전자레인지, 세척기, 건조기 및 식기세척기와 같은 네트워크 가능 가전기기일 수도 있다. 임의의 실시형태에서, IDC 는 호스트 디바이스에 직접 내장되어 네트워크를 통한 애플리케이션 공유 또는 보안 데이터 교환을 제공할 수도 있다. 네트워크 액세스는 각 사용자에 대해 비공개이며 보안되어 있다. 암호화 가상 파일 시스템에 대한 다음의 설명 참조. 따라서, IDC 는 네트워크 통신에 큰 이동성, 및 강화된 사용자 중심 보안을 부여한다.The intelligent data carrier according to the present specification is configured to establish a network identity for a user through an authentication and encryption scheme. The intelligent data carrier provides itself to the server by determining the server location and initiating the authentication process. See the following description of authentication and password. In the secure network system herein, each user may be sent to IDC that allows the user to access a network server and to access data and applications. Using IDC, the user can connect, terminate, and reconnect to the intended server as needed. The connection may be from any network host device at any time, according to one embodiment. Host computer devices include desktop or laptop computers, personal digital assistants (PDAs), mobile phones, digital TVs, audio or video players, computer game consoles, digital cameras, camera phones, and networked refrigerators, microwaves, washers, dryers, and tableware. It may also be a network capable home appliance such as a washer. In some embodiments, the IDC may be embedded directly in the host device to provide application sharing or secure data exchange over the network. Network access is private and secure for each user. See the following description of the encrypted virtual file system. Thus, IDC imparts great mobility and enhanced user-centric security to network communications.

애플리케이션은 보안되고 제어된 방식으로 IDC 를 통해 의도된 사용자에게 전달될 수도 있다. 일 실시형태에서는, 임의의 허가된 애플리케이션이, 인증된 사용자에게 송신되는 IDC 에 사전 로딩되고, 인증된 사용자는 서버로 등록될 수도 있다. 사용자는, IDC 가 어떠한 로컬 호스트에 도킹되는지에 무관하게, 서버에 의한 적절한 인증에 따라 IDC 로부터 애플리케이션을 실행시킬 수도 있다. 즉, 예를 들어, 사용자는 하나의 위치에서 USB 키 IDC 를 컴퓨터 - 인터넷에 접속된 - 에 삽입하고, 일단 서버 - 또한 인터넷에 위치하는 - 에 성공적으로 접속되면 USB 키 IDC 로부터 애플리케이션을 론치할 수도 있다. 사용자는 애플리케이션을 종료하고 파일을 서버 또는 USB 키 IDC 상에 저장할 수도 있다. 파일은 네트워크 서버에 접속된 암호화 가상 파일 시스템 (EVFS) 에 저장된다. EVFS 의 다음의 설명 참조. 또 다른 위치인 경우, 사용자는 상이한 컴퓨터 호스트 디바이스를 사용하여 USB 키 IDC 로부터 애플리케이션을 론치하고 - 서버에 의한 적절한 인증에 따라 - 동일한 파일에서 작업을 계속할 수도 있다. 따라서, IDC 와 네트워크 서버간의 이러한 보안되고, 이동형인 사용자 중심 접속성은 데이터 액세스 및 애플리케이션 전달을 관리하고 제어하는 패러다임을 제공한다.The application may be delivered to the intended user via IDC in a secure and controlled manner. In one embodiment, any authorized application may be preloaded in an IDC sent to an authenticated user, and the authenticated user may be registered with the server. A user may run an application from IDC upon proper authentication by the server, regardless of which local host the IDC is docked to. That is, for example, a user may insert a USB key IDC into a computer-connected to the Internet-in one location, and launch an application from the USB key IDC once it is successfully connected to the server-also located on the Internet. have. The user may exit the application and save the file on a server or USB key IDC. The file is stored in an encrypted virtual file system (EVFS) connected to a network server. See the following description of EVFS. In another location, the user may use a different computer host device to launch the application from the USB key IDC and continue working on the same file—according to proper authentication by the server. Thus, this secure, mobile, user-centric connectivity between IDC and network servers provides a paradigm for managing and controlling data access and application delivery.

지능형 데이터 캐리어는 일 실시형태에 따라 독립형 애플리케이션 또는 동작 시스템을 전달하는데 사용될 수도 있다. 사용자는, 판독전용 (read-only) 이며 복사방지된 애플리케이션 및/또는 동작 시스템을 가진 IDC 로 송신될 수도 있다. 사용자는 IDC 를 사용하여, 동작 시스템 또는 저장 디바이스를 가지지 않는 호스트 시스템을 부팅하고, IDC 상에 액세스 서버기반 애플리케이션 또는 미리 로딩된 애플리케이션에 액세스할 수도 있다.Intelligent data carriers may be used to deliver standalone applications or operating systems according to one embodiment. The user may be sent to IDC with a read-only and copy protected application and / or operating system. A user may use IDC to boot a host system that does not have an operating system or storage device, and access an access server-based application or preloaded application on IDC.

지능형 데이터 캐리어는 또 다른 실시형태에 따른 애플리케이션 미디어 콘텐츠를 전달하는데 사용될 수도 있다. 예를 들어, 고유의 시리얼 넘버뿐만 아니라, 복사방지 및 판독전용인 애플리케이션을 포함하는 IDC 가 사용자에게 제공되어 애플리케이션의 초기 인스톨을 허용할 수도 있다. 인스톨이 완료되면, IDC 는 시스템 명칭, MAC 넘버, 프로세서 시리얼 넘버, 또는 또 다른 정적 시스템 기반 정보를 요청하여 복사방지 코드를 생성하여, 이를 사용자에게는 감춰진 암호화된 코드의 형태로 IDC 에 저장할 수도 있다. 이 코드는, 애플리케이션이 오리지널 호스트 디바이스 상에만 인스톨되는 것을 보장할 수도 있다.Intelligent data carriers may be used to deliver application media content according to another embodiment. For example, an IDC that includes an application that is copy-protected and read-only, as well as a unique serial number, may be provided to the user to allow initial installation of the application. Once installed, IDC may request a system name, MAC number, processor serial number, or other static system based information to generate a copy protection code, which may be stored in IDC in the form of encrypted code hidden from the user. This code may ensure that the application is only installed on the original host device.