JP7545490B2 - 情報検証装置、電子制御装置、及び情報検証方法 - Google Patents

情報検証装置、電子制御装置、及び情報検証方法 Download PDFInfo

- Publication number

- JP7545490B2 JP7545490B2 JP2022558876A JP2022558876A JP7545490B2 JP 7545490 B2 JP7545490 B2 JP 7545490B2 JP 2022558876 A JP2022558876 A JP 2022558876A JP 2022558876 A JP2022558876 A JP 2022558876A JP 7545490 B2 JP7545490 B2 JP 7545490B2

- Authority

- JP

- Japan

- Prior art keywords

- information

- verification device

- information verification

- common key

- otp

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3226—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using a predetermined code, e.g. password, passphrase or PIN

- H04L9/3228—One-time or temporary data, i.e. information which is sent for every authentication or authorization, e.g. one-time-password, one-time-token or one-time-key

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/606—Protecting data by securing the transmission between two devices or processes

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/64—Protecting data integrity, e.g. using checksums, certificates or signatures

-

- G—PHYSICS

- G09—EDUCATION; CRYPTOGRAPHY; DISPLAY; ADVERTISING; SEALS

- G09C—CIPHERING OR DECIPHERING APPARATUS FOR CRYPTOGRAPHIC OR OTHER PURPOSES INVOLVING THE NEED FOR SECRECY

- G09C1/00—Apparatus or methods whereby a given sequence of signs, e.g. an intelligible text, is transformed into an unintelligible sequence of signs by transposing the signs or groups of signs or by replacing them by others according to a predetermined system

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0891—Revocation or update of secret information, e.g. encryption key update or rekeying

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/14—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols using a plurality of keys or algorithms

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3236—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using cryptographic hash functions

- H04L9/3242—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using cryptographic hash functions involving keyed hash functions, e.g. message authentication codes [MACs], CBC-MAC or HMAC

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Theoretical Computer Science (AREA)

- Signal Processing (AREA)

- Computer Networks & Wireless Communication (AREA)

- Physics & Mathematics (AREA)

- General Physics & Mathematics (AREA)

- Bioethics (AREA)

- General Engineering & Computer Science (AREA)

- Software Systems (AREA)

- Computer Hardware Design (AREA)

- General Health & Medical Sciences (AREA)

- Health & Medical Sciences (AREA)

- Power Engineering (AREA)

- Storage Device Security (AREA)

Description

特開2002-259344号公報(特許文献1)には、ユーザ端末に接続するユーザ認証サーバと、携帯電話とからなるワンタイムパスワード認証システムであって、携帯電話は、(1)秘密情報を格納する携帯電話側秘密情報格納部と、(2)ユーザIDと、現在時刻情報と、携帯電話側秘密情報格納部に格納する秘密情報とを用いて、ハッシュ値を求め、求めたハッシュ値を文字列に変換することによりワンタイムパスワードを生成する携帯電話側ハッシュ生成部と、(3)生成したワンタイムパスワードを表示するワンタイムパスワード表示部とを有し、ユーザ認証サーバは、(4)ユーザIDとワンタイムパスワードとを、ユーザ端末から受信するユーザID/ワンタイムパスワード受信部と、(5)携帯電話側秘密情報格納部で格納する秘密情報と同一の秘密情報を格納するサーバ側秘密情報格納部と、(6)受信したユーザIDと、現在時刻情報と、サーバ側秘密情報格納部に格納する秘密情報とを用いて、ハッシュ値を求め、求めたハッシュ値を文字列に変換することによりワンタイムパスワードを生成するサーバ側ハッシュ生成部と、(7)サーバ側ハッシュ生成部で生成したワンタイムパスワードと、ユーザID/ワンタイムパスワード受信部で受信したワンタイムパスワードとを比較し、一致した場合に認証結果を成功とするワンタイムパスワード検証部と、(8)認証結果を、ユーザ端末に送信する認証結果送信部とを有することを特徴とするワンタイムパスワード認証システムが記載されている(請求項1参照)。

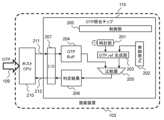

本願に先行する形でOTP(One Time Password:ワンタイムパスワード)照合チップの内容を以下に簡単に説明する。

図3は、実施例1に係る拡張されたOTP照合チップ300の詳細を示すブロック図である。

(1)一方向性:出力値から入力値の発見が困難である。すなわち、あるハッシュ値hが与えられたとき、h=hash(m)を満たす任意のmを求める逆演算が困難でなければならない。

(2)第2原像計算困難性:ある入力値と同じハッシュ値が得られる別の入力を求めることが困難である。すなわち、mが与えられたとき、hash(m)=hash(m’)となるようなm’(ただし、m≠m’)を求めるのが困難でなければならない。

(3)衝突困難性:同じ出力値を生成する二つの入力値の発見が困難である。すなわち、hash(m)=hash(m’)を満たすmとm’(ただし、m≠m’)を求めることが困難でなければならない。

公開鍵暗号復号化処理>>ハッシュ関数処理

となるので、

デジタル署名(公開鍵暗号復号化1回+ハッシュ関数1回)>>本実施例(ハッシュ関数2回)

と本実施例の方法420の方が圧倒的に小さくなる。

MAC_ref = hash( (D.I. Buff.)∪パスフレーズ )

とすることに相当する。

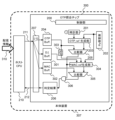

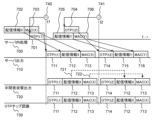

図8は、本発明の実施例2に係る拡張されたOTP照合チップ300の詳細を示すブロック図である。実施例2では、配信情報の共通鍵暗号化に対応するように、OTP照合チップが拡張されている。この拡張によって、盗聴による配信情報の内容漏洩を防止できる。

図10は、本発明の実施例3に係る拡張されたOTP照合チップ300の詳細を示すブロック図である。実施例3では、配信情報の共通鍵暗号化に対応するように、OTP照合チップがさらに拡張されている。実施例3の拡張されたOTP照合チップによって、配信情報がホストCPU210向けの配信情報とOTP照合チップ向けの配信情報とを兼ねるように構成し、同一プロトコルで別用途の情報を統合的に配信できる。

Claims (10)

- 情報検証装置であって、

情報発信元と当該情報検証装置で知識共有された共通鍵を外部から容易に読み取れない形式で格納しており、

前記情報発信元は、当該情報検証装置が真正性を検証すべきホスト装置宛ての配信情報と、当該情報検証装置宛ての更新情報とを配信できるように構成されており、

前記情報発信元から当該情報検証装置宛ての更新情報は、前記情報発信元と前記情報検証装置とで知識共有された共通鍵を更新するためのデータと、前記共通鍵を更新すべき前記情報検証装置の識別子と、前記共通鍵の更新タイミングの少なくとも三つを含み、

前記情報検証装置は、

前記配信情報が当該情報検証装置宛ての更新情報である場合、復号化された配信情報を出力せず、前記更新情報を用いて当該情報検証装置の内部値を変更し、

前記情報発信元から送信され、同期した時刻及び前記共通鍵によって生成されたワンタイムパスワードと、前記情報発信元から送信され、認証以外の利用価値を有する配信情報と、前記情報発信元から送信され、これらの情報から当該共通鍵を用いて計算されたメッセージ認証コードの少なくとも三つが入力されると、少なくとも前記配信情報の真正性の判定結果を出力し、

前記情報発信元から送信される配信情報の真正性判定結果が真正であり、かつ識別子が自情報検証装置のものと合致する場合、前記更新タイミングに当該検証装置内に格納される共通鍵を更新することを特徴とする情報検証装置。 - 請求項1記載の情報検証装置であって、

前記情報発信元から送信されたワンタイムパスワードと当該情報検証装置内で計算されたワンタイムパスワードとが一致し、かつ、前記情報発信元から送信されたメッセージ認証コードと当該情報検証装置内で計算されたメッセージ認証コードとが一致する場合、前記配信情報が真正であると判定し、前記配信情報が真正であることを出力することを特徴とする情報検証装置。 - 請求項1記載の情報検証装置であって、

前記情報発信元から送信されるワンタイムパスワードは、前記情報発信元から当該情報検証装置へ送信される一連の情報から送信開始時刻に基づいて生成される時刻同期型のワンタイムパスワードであることを特徴とする情報検証装置。 - 請求項1記載の情報検証装置であって、

前記情報発信元から送信されるメッセージ認証コードは、前記情報発信元から送信されるワンタイムパスワード及び前記情報発信元から送信される配信情報に基づいて、前記共通鍵を用いて計算されることを特徴とする情報検証装置。 - 請求項1記載の情報検証装置であって、

前記配信情報は、前記共通鍵によって暗号化されて、前記情報発信元から送信されるものであって、

前記情報検証装置は、

前記情報発信元から送信された配信情報を復号化して、

前記配信情報の真正性判定結果、及び復号化した配信情報を出力することを特徴とする情報検証装置。 - 請求項5記載の情報検証装置であって、

前記ワンタイムパスワードを生成するための共通鍵と、前記メッセージ認証コードを生成するための共通鍵と、前記配信情報を暗号化するための共通鍵とは、同一の鍵である、又は複数の別個の鍵であることを特徴とする情報検証装置。 - 請求項1記載の情報検証装置であって、

前記情報発信元から当該情報検証装置宛ての更新情報は、当該情報検証装置の時計を修正するための時刻データを含み、

前記情報検証装置は、前記情報発信元から送信される配信情報の真正性判定結果が真正である場合、前記時刻データを用いて当該情報検証装置の時計を修正することを特徴とする情報検証装置。 - 請求項1記載の情報検証装置であって、

複数の前記情報検証装置が情報発信元とで知識共有した同一の共通鍵への変更によって、当該情報検証装置を格納する複数の受信機器群でクラスタを形成し、

前記クラスタを形成する複数の情報検証装置は、前記情報発信元から同一のワンタイムパスワードと同一メッセージ認証コードとを用いて、同一の配信情報を同時に受信することを特徴とする情報検証装置。 - 請求項1から8のいずれか一つに記載の情報検証装置を含み、自動車に搭載される電子制御装置。

- 情報検証装置が実行する情報検証方法であって、

前記情報検証装置は、所定の処理を実行する演算装置によって構成され、情報発信元と当該情報検証装置で知識共有された共通鍵を外部から容易に読み取れない形式で格納しており、

前記情報発信元は、当該情報検証装置が真正性を検証すべきホスト装置宛ての配信情報と、当該情報検証装置宛ての更新情報とを配信できるように構成されており、

前記情報発信元から当該情報検証装置宛ての更新情報は、前記情報発信元と前記情報検証装置とで知識共有された共通鍵を更新するためのデータと、前記共通鍵を更新すべき前記情報検証装置の識別子と、前記共通鍵の更新タイミングの少なくとも三つを含み、

前記情報検証方法は、

前記情報検証装置が、前記配信情報が当該情報検証装置宛ての更新情報である場合、復号化された配信情報を出力せず、前記更新情報を用いて当該情報検証装置の内部値を変更し、

前記情報検証装置が、前記情報発信元から送信され、同期した時刻及び前記共通鍵によって生成されたワンタイムパスワードと、前記情報発信元から送信され、認証以外の利用価値を有する配信情報と、前記情報発信元から送信され、これらの情報から当該共通鍵を用いて計算されたメッセージ認証コードの少なくとも三つが入力されると、少なくとも前記配信情報の真正性の判定結果を出力し、

前記情報検証装置が、前記情報発信元から送信される配信情報の真正性判定結果が真正であり、かつ識別子が自情報検証装置のものと合致する場合、前記更新タイミングに当該検証装置内に格納される共通鍵を更新することを特徴とする情報検証方法。

Applications Claiming Priority (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2020180515 | 2020-10-28 | ||

| JP2020180515 | 2020-10-28 | ||

| PCT/JP2021/031236 WO2022091544A1 (ja) | 2020-10-28 | 2021-08-25 | 情報検証装置、電子制御装置、及び情報検証方法 |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JPWO2022091544A1 JPWO2022091544A1 (ja) | 2022-05-05 |

| JP7545490B2 true JP7545490B2 (ja) | 2024-09-04 |

Family

ID=81382273

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2022558876A Active JP7545490B2 (ja) | 2020-10-28 | 2021-08-25 | 情報検証装置、電子制御装置、及び情報検証方法 |

Country Status (3)

| Country | Link |

|---|---|

| JP (1) | JP7545490B2 (ja) |

| DE (1) | DE112021004459T5 (ja) |

| WO (1) | WO2022091544A1 (ja) |

Families Citing this family (1)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| CN114826780B (zh) * | 2022-06-24 | 2022-09-20 | 中铱数字科技有限公司 | 一种基于区块链的多层次权限管理系统及方法 |

Citations (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2002259344A (ja) | 2001-02-28 | 2002-09-13 | Mitsubishi Electric Corp | ワンタイムパスワード認証システム及び携帯電話及びユーザ認証サーバ |

| JP2017505048A (ja) | 2013-12-31 | 2017-02-09 | ヴァスコ データ セキュリティ インターナショナル ゲゼルシャフト ミット ベシュレンクテル ハフツング | 電子署名方法、システムおよび装置 |

| JP2018107514A (ja) | 2016-12-22 | 2018-07-05 | 日本電気株式会社 | 位置情報保証装置、位置情報保証方法、位置情報保証プログラム、および通信システム |

| JP2020072339A (ja) | 2018-10-30 | 2020-05-07 | 株式会社ジゴワッツ | 車両制御システム |

Family Cites Families (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| EP3113057B1 (en) | 2014-02-28 | 2020-07-01 | Hitachi Automotive Systems, Ltd. | Authentication system and car onboard control device |

| EP3101535B1 (en) * | 2015-06-01 | 2022-04-13 | OpenSynergy GmbH | Method for updating a control unit for an automotive vehicle, control unit for an automotive vehicle, and computer program product |

| JP2020180515A (ja) | 2019-04-26 | 2020-11-05 | 立川ブラインド工業株式会社 | 遮蔽装置の駆動ユニット |

-

2021

- 2021-08-25 JP JP2022558876A patent/JP7545490B2/ja active Active

- 2021-08-25 DE DE112021004459.1T patent/DE112021004459T5/de active Pending

- 2021-08-25 WO PCT/JP2021/031236 patent/WO2022091544A1/ja not_active Ceased

Patent Citations (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2002259344A (ja) | 2001-02-28 | 2002-09-13 | Mitsubishi Electric Corp | ワンタイムパスワード認証システム及び携帯電話及びユーザ認証サーバ |

| JP2017505048A (ja) | 2013-12-31 | 2017-02-09 | ヴァスコ データ セキュリティ インターナショナル ゲゼルシャフト ミット ベシュレンクテル ハフツング | 電子署名方法、システムおよび装置 |

| JP2018107514A (ja) | 2016-12-22 | 2018-07-05 | 日本電気株式会社 | 位置情報保証装置、位置情報保証方法、位置情報保証プログラム、および通信システム |

| JP2020072339A (ja) | 2018-10-30 | 2020-05-07 | 株式会社ジゴワッツ | 車両制御システム |

Also Published As

| Publication number | Publication date |

|---|---|

| WO2022091544A1 (ja) | 2022-05-05 |

| DE112021004459T5 (de) | 2023-06-15 |

| JPWO2022091544A1 (ja) | 2022-05-05 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US12003629B2 (en) | Secure server digital signature generation for post-quantum cryptography key encapsulations | |

| US10708062B2 (en) | In-vehicle information communication system and authentication method | |

| US8526606B2 (en) | On-demand secure key generation in a vehicle-to-vehicle communication network | |

| WO2016065321A1 (en) | Secure communication channel with token renewal mechanism | |

| JP2014204444A (ja) | センサへの操作及び/又はセンサのセンサデータへの操作を検出するための方法及び装置 | |

| KR102450811B1 (ko) | 차량 내부 네트워크의 키 관리 시스템 | |

| KR101608815B1 (ko) | 폐쇄형 네트워크에서 암복호화 서비스 제공 시스템 및 방법 | |

| KR20040033159A (ko) | 무선 데이터의 암호 및 복호 방법과 그 장치 | |

| CN101588245A (zh) | 一种身份认证的方法、系统及存储设备 | |

| EP4080818B1 (en) | Communication method and device, ecu, vehicle and storage medium | |

| CN116633530A (zh) | 量子密钥传输方法、装置及系统 | |

| CN111836260B (zh) | 一种认证信息处理方法、终端和网络设备 | |

| CN114499875A (zh) | 业务数据处理方法、装置、计算机设备和存储介质 | |

| CN118488443B (zh) | 一种用于无人机的加密通信方法及系统 | |

| CN117439740A (zh) | 一种车内网络身份认证与密钥协商方法、系统及终端 | |

| Labrado et al. | Fortifying vehicular security through low overhead physically unclonable functions | |

| KR102415628B1 (ko) | Dim을 이용한 드론 인증 방법 및 장치 | |

| Schleiffer et al. | Secure key management-a key feature for modern vehicle electronics | |

| CN116599772B (zh) | 一种数据处理方法及相关设备 | |

| CN111490874B (zh) | 一种配网安全防护方法、系统、装置及存储介质 | |

| JP7545490B2 (ja) | 情報検証装置、電子制御装置、及び情報検証方法 | |

| CN110519222B (zh) | 基于一次性非对称密钥对和密钥卡的外网接入身份认证方法和系统 | |

| CN117560147B (zh) | 密码配置方法、密码服务方法及其相关设备 | |

| CN113259124A (zh) | 一种区块链数据写入、访问方法及装置 | |

| WO2018108915A1 (en) | Method for synchronized signature with additive rsa key splitting using early floating exponent negotiation |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20230316 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20240416 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20240529 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20240618 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20240708 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20240730 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20240823 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 7545490 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |