JP7530367B2 - 異常車両検出サーバおよび異常車両検出方法 - Google Patents

異常車両検出サーバおよび異常車両検出方法 Download PDFInfo

- Publication number

- JP7530367B2 JP7530367B2 JP2021542969A JP2021542969A JP7530367B2 JP 7530367 B2 JP7530367 B2 JP 7530367B2 JP 2021542969 A JP2021542969 A JP 2021542969A JP 2021542969 A JP2021542969 A JP 2021542969A JP 7530367 B2 JP7530367 B2 JP 7530367B2

- Authority

- JP

- Japan

- Prior art keywords

- vehicle

- abnormal

- vehicles

- abnormality

- abnormality score

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W4/00—Services specially adapted for wireless communication networks; Facilities therefor

- H04W4/30—Services specially adapted for particular environments, situations or purposes

- H04W4/40—Services specially adapted for particular environments, situations or purposes for vehicles, e.g. vehicle-to-pedestrians [V2P]

- H04W4/48—Services specially adapted for particular environments, situations or purposes for vehicles, e.g. vehicle-to-pedestrians [V2P] for in-vehicle communication

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/30—Authentication, i.e. establishing the identity or authorisation of security principals

- G06F21/31—User authentication

- G06F21/316—User authentication by observing the pattern of computer usage, e.g. typical user behaviour

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/50—Monitoring users, programs or devices to maintain the integrity of platforms, e.g. of processors, firmware or operating systems

- G06F21/55—Detecting local intrusion or implementing counter-measures

- G06F21/56—Computer malware detection or handling, e.g. anti-virus arrangements

-

- B—PERFORMING OPERATIONS; TRANSPORTING

- B60—VEHICLES IN GENERAL

- B60R—VEHICLES, VEHICLE FITTINGS, OR VEHICLE PARTS, NOT OTHERWISE PROVIDED FOR

- B60R25/00—Fittings or systems for preventing or indicating unauthorised use or theft of vehicles

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/10—Protecting distributed programs or content, e.g. vending or licensing of copyrighted material ; Digital rights management [DRM]

- G06F21/12—Protecting executable software

- G06F21/14—Protecting executable software against software analysis or reverse engineering, e.g. by obfuscation

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/50—Monitoring users, programs or devices to maintain the integrity of platforms, e.g. of processors, firmware or operating systems

- G06F21/55—Detecting local intrusion or implementing counter-measures

- G06F21/552—Detecting local intrusion or implementing counter-measures involving long-term monitoring or reporting

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L12/00—Data switching networks

- H04L12/02—Details

- H04L12/12—Arrangements for remote connection or disconnection of substations or of equipment thereof

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/14—Network architectures or network communication protocols for network security for detecting or protecting against malicious traffic

- H04L63/1408—Network architectures or network communication protocols for network security for detecting or protecting against malicious traffic by monitoring network traffic

- H04L63/1425—Traffic logging, e.g. anomaly detection

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L67/00—Network arrangements or protocols for supporting network services or applications

- H04L67/01—Protocols

- H04L67/12—Protocols specially adapted for proprietary or special-purpose networking environments, e.g. medical networks, sensor networks, networks in vehicles or remote metering networks

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/12—Detection or prevention of fraud

- H04W12/121—Wireless intrusion detection systems [WIDS]; Wireless intrusion prevention systems [WIPS]

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Theoretical Computer Science (AREA)

- Software Systems (AREA)

- Computer Hardware Design (AREA)

- General Engineering & Computer Science (AREA)

- General Physics & Mathematics (AREA)

- Physics & Mathematics (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Health & Medical Sciences (AREA)

- General Health & Medical Sciences (AREA)

- Computing Systems (AREA)

- Virology (AREA)

- Social Psychology (AREA)

- Multimedia (AREA)

- Technology Law (AREA)

- Medical Informatics (AREA)

- Mechanical Engineering (AREA)

- Traffic Control Systems (AREA)

- Small-Scale Networks (AREA)

Description

本開示の実施の形態等の説明に先立ち、本開示の基礎に至った経緯について説明する。

[1 異常車両検出システムの全体構成図]

図1は、本実施の形態における異常車両検出システムの全体構成を示す図である。図1に示すように、異常車両検出システムは、異常車両検出サーバ10と、車両システム20と、除外ルール共有サーバ30とを備える。また、異常車両検出システムでは、外部ネットワークを介して異常車両検出サーバ10と、除外ルール共有サーバ30と、車両システム20とが通信可能に接続される。外部ネットワークは、例えば、インターネットである。外部ネットワークの通信方法は、有線であっても無線であっても良い。また、無線通信方式は、既存技術であるWi-Fi(登録商標)、または、3G/LTE(Long Term Evolution)であっても良いが、これに限定されない。

図2は、本実施の形態における車両システム20の構成図である。車両システム20は、車両ログ送信装置200と、セントラルECU300と、ZoneECU400aと、ZoneECU400bと、ZoneECU400cと、ZoneECU400dと、ボディECU500aと、カーナビECU500bと、ステアリングECU500cと、ブレーキECU500dとを備える。車両ログ送信装置200と、セントラルECU300と、ZoneECU400aと、ZoneECU400bと、ZoneECU400cと、ZoneECU400dとは、車載ネットワークであるイーサネット13を介して接続される。ボディECU500aと、ZoneECU400aとは、イーサネット11を介して接続される。また、カーナビECU500bと、ZoneECU400bとは、イーサネット12を介して接続される。また、ステアリングECU500cと、ZoneECU400cとは、CAN14を介して接続される。また、ブレーキECU500dと、ZoneECU400dとは、CAN-FD(CAN with Flexible Data Rate)15を介して接続される。車両ログ送信装置200と、セントラルECU300とは、外部ネットワークにも接続される。

図3は、本実施の形態における異常車両検出サーバ10の構成図である。異常車両検出サーバ10は、サーバ側通信部101と、車両ログ受信部102と、車両ログ記憶部103と、除外ルール受信部104と、ルール記憶部105と、異常スコア算出部106と、異常スコア記憶部107と、異常車両判定部108と、異常対策通知部109と、異常表示部110とを有する。

図4は、本実施の形態における車両ログ送信装置200の構成図である。車両ログ送信装置200は、車両側通信部210と、車両ログ送信部220と、異常対策部230とを有する。

図5は、本実施の形態における車両ログ記憶部103に格納される車両ログの一例である。車両ログは、車両システム20内で発生したイベント内容であり、異常スコア算出部106が異常スコアを算出する際に用いられる。車両ログは、イベントごとに、車両ログ番号、車両識別子、車種、時刻、車両位置情報、イベント名を含んで構成される。図5では、車両ログ番号が1である行では、車両と1対1で対応する車両識別子が「A1」であり、車両の車種を表す車種が「A」であり、イベント発生時刻を表す時刻が「TA11」であり、イベント発生時の車両の位置を表す車両位置情報が「X1、Y1」であり、イベント名が「ネットワーク機器登録」であることを示している。例えば、車両位置情報は、GPS情報を用いて取得される、イベントが発生した時刻における車両の位置情報である。ネットワーク機器登録およびネットワーク機器削除は、例えば、スマートフォンがBluetooth(登録商標)でカーナビECU500bと接続または削除されたイベントである。または、ネットワーク機器登録およびネットワーク機器削除は、例えば、タブレット機器がカーナビECU500bとWi―Fiで接続または削除されたイベントである。

図6は、本実施の形態におけるルール記憶部105に格納される異常ルールの一例である。異常ルールは、異常ルール番号、異常ルール内容、期間、回数、異常スコア、異常カテゴリを含む。異常ルール内容が示す不審挙動の発生は、車両ログ(例えば、イベント名など)に基づいて特定可能である。

図7は、本実施の形態におけるルール記憶部105に格納される除外ルールの一例である。図7では、1つの除外ルールごとに、除外ルール番号、位置情報、有効期間、内容、除外対象異常ルールが記載される。

図8は、本実施の形態における異常スコア記憶部107に格納される異常スコアの一例である。異常スコアは、異常スコア算出部106によって、車両ログと、異常ルールと、除外ルールとを用いて算出される。異常スコアは、車両ごとの異常スコアである車両別異常スコアと、車種ごとの異常スコアの平均である車種別平均異常スコアと、エリア別の異常スコアの平均であるエリア別平均異常スコアとを含む。なお、異常スコアは、少なくとも車両ログと、異常ルールとを用いて算出されればよい。

図9は、本実施の形態におけるルール記憶部105に格納される対策ルールの一例である。対策ルールは、対策ルール番号と、異常カテゴリと、異常スコア、対策ルール内容とを含む。異常対策通知部109は、異常と判定された車両の異常スコアを参照し、異常スコアが最も高い異常ルールの異常カテゴリと、当該異常カテゴリの異常スコアの値を取得し、異常カテゴリと異常スコアの値とに応じて対策ルールを選択し、対策ルール内容を異常対策部230へ通知する。

図10は、本実施の形態における異常表示部110が表示する異常スコアリスト表示画面の一例である。異常表示部110は、異常スコアリスト表示画面において、例えば、異常スコアの大きい順に車両識別子を並べて表示する。異常表示部110は、例えば、異常スコアが高い順に異常車両をリスト表示してもよい。これにより、異常車両検出サーバ10を利用するオペレーターは、より攻撃が疑われる車両を容易に見つけ出すことができ、優先的に車両ログを解析することができる。なお、異常スコアリスト表示画面では、異常スコアの大きい順に車両識別子を表示することに限定されない。

図11は、本実施の形態における異常表示部110が表示する異常スコア地図表示画面の一例である。当該画面には、地図が表示されており、地図上に緯度X2、X3、X4と、経度Y2、Y3、Y4が表示されている。また、異常車両と判定された車両の最新の位置である位置情報X4、Y4に、異常車両が存在することを示す表示を地図上に表示している。また、異常車両と判定された車両が位置するエリア、例えばX3、Y3を異常エリアとして地図上に表示している。例えば、異常エリアは、異常車両が異常と判定された地点を含む静的または動的なエリアであってもよい。図11は、例えば、位置情報X3、Y3が示す位置において車両が異常と判定され、異常と判定された異常車両が位置情報X4、Y4が示す位置まで移動したことを示している。異常エリアと最新の異常車両の位置とは、地図上において互いに異なる位置であってもよい。このように、異常表示部110は、例えば、異常車両と判定された車両の位置情報を地図上に表示してもよい。

図12は、本実施の形態における異常表示部110が表示する異常スコア段階表示画面の一例である。画面には攻撃の進行度を表すフェーズである、偵察、武器化、デリバリー、エクスプロイト、インストール、C&C(Command and Control)、目的実行を段階に分けて表示される。異常車両と判定された車両識別子A1の車両が現在偵察フェーズであると判定された場合、チェックマークが偵察の列に表示され、現在デリバリーフェーズであると判定された場合、チェックマークがデリバリーの列に表示される。図12では、車両識別子A1の車両が現在偵察フェーズおよびデリバリーフェーズであると判定された例を示している。偵察フェーズであることの判定方法およびデリバリーフェーズであることの判定方法の詳細は後述する。

図13は、本実施の形態における異常車両検出サーバ10が、車両システム20から車両ログを受信して記憶するまでの処理シーケンスを示している。

図14は、本実施の形態における異常車両検出サーバ10が、除外ルール共有サーバ30から除外ルールを受信して記憶するまでの処理シーケンスを示している。

図15は、本実施の形態における異常車両検出サーバ10が、異常スコアを算出し、異常車両を検出するまでの処理シーケンスを示している。

図16は、本実施の形態における異常車両検出サーバ10が、異常車両を検出後、異常に対して対策を講じるまでの処理シーケンスを示している。

図17は、本実施の形態における異常車両検出サーバ10が、異常車両を検出後、異常をオペレーターへ表示するまでの処理シーケンスを示している。

図18は、本実施の形態における異常スコア算出部106の車両別異常スコア算出処理のフローチャートを示す。具体的には、図18は、図15に示すステップS1502の処理の一部を詳細に示しており、車両ごとに異常スコアを算出する処理を示すフローチャートである。

図19は、本実施の形態における異常スコア算出部106の車種別異常スコア算出処理のフローチャートを示す。具体的には、図19は、図15に示すステップS1502の処理の一部を詳細に示しており、異常車両判定部108による異常車両であるか否かの判定に用いられる車種ごとの統計値(図19の例では、異常スコアの平均値)を算出する処理を示すフローチャートである。

図20は、本実施の形態における異常スコア算出部106のエリア別異常スコア算出処理のフローチャートを示す。具体的には、図20は、図15に示すステップS1502の処理の一部を詳細に示しており、異常車両判定部108による異常車両であるか否かの判定に用いられるエリア(例えば、異常エリア)ごとの統計値(図20の例では、異常スコアの平均値)を算出する処理を示すフローチャートである。なお、図20に示すステップS2001~S2003、S2005およびS2006のそれぞれは、図19に示すステップS1901~S1903、S1905およびS1906のそれぞれと同様であり、説明を簡略化する。

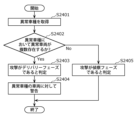

図21は、本実施の形態における異常車両判定部108の異常車両検出処理のフローチャートを示す。具体的には、図21は、図15に示すステップS1504の処理の一部を詳細に示すフローチャートである。

図22は、本実施の形態における異常対策通知部109の異常対策処理のフローチャートを示す。具体的には、図22は、図16に示すステップS1602で通知する異常車両通知の内容を決定する処理を示すフローチャートである。

図25は、本実施の形態における異常車両判定部108のエリア別攻撃段階判定処理のフローチャートを示す。具体的には、図25は、攻撃者による攻撃の進行度を判定する処理の一例を示すフローチャートである。図25に示す処理は、例えば、図22に示す処理と並行して行われてもよい。

図26は、本実施の形態における異常車両判定部108の車種別攻撃段階判定処理のフローチャートを示す。具体的には、図26は、攻撃者による攻撃の進行度を判定する処理の他の一例を示すフローチャートである。

なお、本開示を上記各実施の形態に基づいて説明してきたが、本開示は、上記各実施の形態に限定されないのはもちろんである。以下のような場合も本開示に含まれる。

11、12、13 イーサネット

14 CAN

15 CAN-FD

20 車両システム

30 除外ルール共有サーバ

101 サーバ側通信部

102 車両ログ受信部

103 車両ログ記憶部

104 除外ルール受信部

105 ルール記憶部

106 異常スコア算出部

107 異常スコア記憶部

108 異常車両判定部

109 異常対策通知部

110 異常表示部

200 車両ログ送信装置

210 車両側通信部

220 車両ログ送信部

230 異常対策部

300 セントラルECU

400a、400b、400c、400d ZoneECU

500a ボディECU

500b カーナビECU

500c ステアリングECU

500d ブレーキECU

Claims (29)

- 車両システムにおいて発生したイベント内容を含む車両ログに基づく車両情報であって複数の車両のそれぞれから受信した複数の車両情報に基づいて、所定の運転挙動とは異なる不審挙動を検出し、前記複数の車両のそれぞれについて、当該車両に対してリバースエンジニアリングが行われている可能性を示す異常スコアを取得する異常スコア取得部と、

前記複数の車両のうちの一の車両の前記異常スコアと前記複数の車両のうちの2以上の車両の前記異常スコアの統計値とに基づいて、前記一の車両が異常車両であるか否かを判定する異常車両判定部と、を備え、

前記2以上の車両は、前記一の車両と同一の車種の車両を含み、

前記異常車両判定部は、前記一の車両の前記異常スコアと、前記一の車両と同一の車種の前記異常スコアに基づく前記統計値とを比較し、比較結果に基づいて前記一の車両が前記異常車両であるか否かを判定する、

異常車両検出サーバ。 - 車両システムにおいて発生したイベント内容を含む車両ログに基づく車両情報であって複数の車両のそれぞれから受信した複数の車両情報に基づいて、所定の運転挙動とは異なる不審挙動を検出し、前記複数の車両のそれぞれについて、当該車両に対してリバースエンジニアリングが行われている可能性を示す異常スコアを取得する異常スコア取得部と、

前記複数の車両のうちの一の車両の前記異常スコアと前記複数の車両のうちの2以上の車両の前記異常スコアの統計値とに基づいて、前記一の車両が異常車両であるか否かを判定する異常車両判定部と、を備え、

前記2以上の車両は、前記一の車両と同一のエリアに位置する車両を含み、

前記異常車両判定部は、前記一の車両の前記異常スコアと、前記一の車両と同一のエリアに位置する車両の前記異常スコアに基づく前記統計値とを比較し、比較結果に基づいて前記一の車両が前記異常車両であるか否かを判定する、

異常車両検出サーバ。 - 前記異常車両判定部は、さらに、前記異常車両と同一の車種である異常車種または、前記異常車両が検出されたエリアである異常エリアにおいて、所定の台数以下の前記異常車両が存在する場合、前記リバースエンジニアリングにおける攻撃の進行度が第一の攻撃段階であると判定し、前記所定の台数より多い前記異常車両が存在する場合、前記第一の攻撃段階より前記リバースエンジニアリングにおける攻撃の進行度が進行した第二の攻撃段階であると判定する、

請求項1または2に記載の異常車両検出サーバ。 - 車両システムにおいて発生したイベント内容を含む車両ログに基づく車両情報であって複数の車両のそれぞれから受信した複数の車両情報に基づいて、所定の運転挙動とは異なる不審挙動を検出し、前記複数の車両のそれぞれについて、当該車両に対してリバースエンジニアリングが行われている可能性を示す異常スコアを取得する異常スコア取得部と、

前記複数の車両のうちの一の車両の前記異常スコアと前記複数の車両のうちの2以上の車両の前記異常スコアの統計値とに基づいて、前記一の車両が異常車両であるか否かを判定する異常車両判定部と、を備え、

前記異常車両判定部は、さらに、前記異常車両と同一の車種である異常車種または、前記異常車両が検出されたエリアである異常エリアにおいて、所定の台数以下の前記異常車両が存在する場合、前記リバースエンジニアリングにおける攻撃の進行度が第一の攻撃段階であると判定し、前記所定の台数より多い前記異常車両が存在する場合、前記第一の攻撃段階より前記リバースエンジニアリングにおける攻撃の進行度が進行した第二の攻撃段階であると判定する、

異常車両検出サーバ。 - 前記異常スコア取得部は、前記車両ログに含まれる前記イベント内容に基づいて前記異常スコアを算出し、前記イベント内容に基づいて特定されるネットワーク機器の接続頻発、インターネット接続異常、診断コマンドの頻発、アクセス先アドレスの変化、アクセス元アドレスの変化のいずれかを前記不審挙動であると検出し、前記不審挙動を検出した場合、前記不審挙動をネットワーク解析活動であると判定し、前記一の車両の前記異常スコアを増加させる、

請求項1から4のいずれか1項に記載の異常車両検出サーバ。 - 車両システムにおいて発生したイベント内容を含む車両ログに基づく車両情報であって複数の車両のそれぞれから受信した複数の車両情報に基づいて、所定の運転挙動とは異なる不審挙動を検出し、前記複数の車両のそれぞれについて、当該車両に対してリバースエンジニアリングが行われている可能性を示す異常スコアを取得する異常スコア取得部と、

前記複数の車両のうちの一の車両の前記異常スコアと前記複数の車両のうちの2以上の車両の前記異常スコアの統計値とに基づいて、前記一の車両が異常車両であるか否かを判定する異常車両判定部と、を備え、

前記異常スコア取得部は、前記車両ログに含まれる前記イベント内容に基づいて前記異常スコアを算出し、前記イベント内容に基づいて特定されるネットワーク機器の接続頻発、インターネット接続異常、診断コマンドの頻発、アクセス先アドレスの変化、アクセス元アドレスの変化のいずれかを前記不審挙動であると検出し、前記不審挙動を検出した場合、前記不審挙動をネットワーク解析活動であると判定し、前記一の車両の前記異常スコアを増加させる、

異常車両検出サーバ。 - さらに、異常対策通知部を備え、

前記異常スコア取得部が前記不審挙動を前記ネットワーク解析活動であると判定した場合、前記異常対策通知部は、前記異常スコアの値に応じて、ネットワークインターフェースの遮断、アクセス先およびアクセス元のアドレスの制限、前記ネットワーク機器の接続数の制限、および、ドライバへの警告のいずれか1つ以上を実施させる、

請求項5または6に記載の異常車両検出サーバ。 - 前記異常スコア取得部は、前記車両ログに含まれる前記イベント内容に基づいて前記異常スコアを算出し、前記イベント内容に基づいて特定される車両制御機能の頻発、システムエラーの頻発、システムエラーの削除、故障コードの頻発、システムログイン、および、ファイル数またはプロセス数の変化のいずれかを前記不審挙動であると検出し、前記不審挙動を検出した場合に、前記不審挙動をシステム解析活動であると判定し、前記一の車両の前記異常スコアを増加させる、

請求項1から7のいずれか1項に記載の異常車両検出サーバ。 - 車両システムにおいて発生したイベント内容を含む車両ログに基づく車両情報であって複数の車両のそれぞれから受信した複数の車両情報に基づいて、所定の運転挙動とは異なる不審挙動を検出し、前記複数の車両のそれぞれについて、当該車両に対してリバースエンジニアリングが行われている可能性を示す異常スコアを取得する異常スコア取得部と、

前記複数の車両のうちの一の車両の前記異常スコアと前記複数の車両のうちの2以上の車両の前記異常スコアの統計値とに基づいて、前記一の車両が異常車両であるか否かを判定する異常車両判定部と、を備え、

前記異常スコア取得部は、前記車両ログに含まれる前記イベント内容に基づいて前記異常スコアを算出し、前記イベント内容に基づいて特定される車両制御機能の頻発、システムエラーの頻発、システムエラーの削除、故障コードの頻発、システムログイン、および、ファイル数またはプロセス数の変化のいずれかを前記不審挙動であると検出し、前記不審挙動を検出した場合に、前記不審挙動をシステム解析活動であると判定し、前記一の車両の前記異常スコアを増加させる、

異常車両検出サーバ。 - さらに、異常対策通知部を備え、

前記異常スコア取得部が前記不審挙動を前記システム解析活動であると判定した場合、前記異常対策通知部は、前記異常スコアの値に応じて、車両制御機能の起動停止、前記車両ログの送信頻度の増加、前記車両ログの種類数の増加、および、ドライバへの警告のいずれか1つ以上を実施させる、

請求項8または9に記載の異常車両検出サーバ。 - 前記異常スコア取得部は、前記不審挙動を検出した場合であっても、前記不審挙動を検出した時刻に基づく所定の期間内に再度前記不審挙動を検出した場合または所定のエリアにて前記不審挙動を検出した場合、前記異常スコアを増加させない、

請求項1から10のいずれか1項に記載の異常車両検出サーバ。 - 車両システムにおいて発生したイベント内容を含む車両ログに基づく車両情報であって複数の車両のそれぞれから受信した複数の車両情報に基づいて、所定の運転挙動とは異なる不審挙動を検出し、前記複数の車両のそれぞれについて、当該車両に対してリバースエンジニアリングが行われている可能性を示す異常スコアを取得する異常スコア取得部と、

前記複数の車両のうちの一の車両の前記異常スコアと前記複数の車両のうちの2以上の車両の前記異常スコアの統計値とに基づいて、前記一の車両が異常車両であるか否かを判定する異常車両判定部と、を備え、

前記異常スコア取得部は、前記不審挙動を検出した場合であっても、前記不審挙動を検出した時刻に基づく所定の期間内に再度前記不審挙動を検出した場合または所定のエリアにて前記不審挙動を検出した場合、前記異常スコアを増加させない、

異常車両検出サーバ。 - 前記異常スコア取得部は、前記不審挙動が検出された時刻に基づく所定の期間中に、前記不審挙動が検出された車両において再度前記不審挙動が検出されなかった場合、前記異常スコアを減少させる、

請求項1から12のいずれか1項に記載の異常車両検出サーバ。 - 車両システムにおいて発生したイベント内容を含む車両ログに基づく車両情報であって複数の車両のそれぞれから受信した複数の車両情報に基づいて、所定の運転挙動とは異なる不審挙動を検出し、前記複数の車両のそれぞれについて、当該車両に対してリバースエンジニアリングが行われている可能性を示す異常スコアを取得する異常スコア取得部と、

前記複数の車両のうちの一の車両の前記異常スコアと前記複数の車両のうちの2以上の車両の前記異常スコアの統計値とに基づいて、前記一の車両が異常車両であるか否かを判定する異常車両判定部と、を備え、

前記異常スコア取得部は、前記不審挙動が検出された時刻に基づく所定の期間中に、前記不審挙動が検出された車両において再度前記不審挙動が検出されなかった場合、前記異常スコアを減少させる、

異常車両検出サーバ。 - 前記異常車両判定部が前記異常車両と判定した車両に対して、前記異常スコアの値または前記不審挙動の種別に基づいて、ネットワークインターフェースの遮断、アクセス先とアクセス元のアドレスの制限、ネットワーク接続機器数の制限、ドライバへの警告、ネットワーク接続制限と、車両制御機能制限、車両制御機能の起動停止、車両ログの送信頻度の増加、車両ログの種類数の増加、ドライバへの通知のうち、いずれか1つ以上の対策を要求する異常対策通知部をさらに備える、

請求項1から14のいずれか1項に記載の異常車両検出サーバ。 - 車両システムにおいて発生したイベント内容を含む車両ログに基づく車両情報であって複数の車両のそれぞれから受信した複数の車両情報に基づいて、所定の運転挙動とは異なる不審挙動を検出し、前記複数の車両のそれぞれについて、当該車両に対してリバースエンジニアリングが行われている可能性を示す異常スコアを取得する異常スコア取得部と、

前記複数の車両のうちの一の車両の前記異常スコアと前記複数の車両のうちの2以上の車両の前記異常スコアの統計値とに基づいて、前記一の車両が異常車両であるか否かを判定する異常車両判定部と、を備え、

前記異常車両判定部が前記異常車両と判定した車両に対して、前記異常スコアの値または前記不審挙動の種別に基づいて、ネットワークインターフェースの遮断、アクセス先とアクセス元のアドレスの制限、ネットワーク接続機器数の制限、ドライバへの警告、ネットワーク接続制限と、車両制御機能制限、車両制御機能の起動停止、車両ログの送信頻度の増加、車両ログの種類数の増加、ドライバへの通知のうち、いずれか1つ以上の対策を要求する異常対策通知部をさらに備える、

異常車両検出サーバ。 - 前記異常車両判定部によって前記異常車種が前記第二の攻撃段階であると判定された場合、前記異常車両と判定した車両と同一の車種の車両に対して、前記異常スコアの値または前記不審挙動の種別に基づいて、ネットワークインターフェースの遮断、アクセス先とアクセス元のアドレスの制限、ネットワーク接続機器数の制限、ドライバへの警告、ネットワーク接続制限と、車両制御機能制限、車両制御機能の起動停止、車両ログの送信頻度の増加、車両ログの種類数の増加、ドライバへの通知のうち、いずれか1つ以上を要求する異常対策通知部をさらに備える、

請求項3または4に記載の異常車両検出サーバ。 - 前記異常車両判定部によって前記異常エリアにおいて前記異常車両が前記第二の攻撃段階であると判定された場合、当該異常エリアに位置する前記異常車両以外の車両に対して、前記異常スコアの値または前記不審挙動の種別に基づいて、ネットワークインターフェースの遮断、アクセス先とアクセス元のアドレスの制限、ネットワーク接続機器数の制限、ドライバへの警告、ネットワーク接続制限と、車両制御機能制限、車両制御機能の起動停止、車両ログの送信頻度の増加、車両ログの種類数の増加、ドライバへの通知のうち、いずれか1つ以上を要求する異常対策通知部をさらに備える、

請求項3または4に記載の異常車両検出サーバ。 - 前記異常スコアが高い順に前記異常車両をリスト表示する異常表示部をさらに備える、

請求項1から18のいずれか1項に記載の異常車両検出サーバ。 - 前記異常車両と判定された車両の位置情報を地図上に表示する異常表示部をさらに備える、

請求項1から18のいずれか1項に記載の異常車両検出サーバ。 - 前記異常車両判定部によって前記異常車種において前記第一の攻撃段階と判定された場合、前記異常車両と判定された車両、車種、および、位置情報の少なくとも1つの情報を表示し、前記第二の攻撃段階と判定された場合、前記攻撃の進行度が前記第一の攻撃段階より高い階層であると表示する異常表示部をさらに備える、

請求項3または4に記載の異常車両検出サーバ。 - 車両に搭載された車両システムにおいて発生したイベント内容を含む車両ログに基づく車両情報であって複数の車両のそれぞれから受信した複数の前記車両情報に基づいて、所定の運転挙動とは異なる不審挙動を検出し、前記複数の車両のそれぞれについて、当該車両に対してリバースエンジニアリングが行われている可能性を示す異常スコアを取得する異常スコア取得ステップと、

前記複数の車両のうちの一の車両の前記異常スコアと前記複数の車両のうちの2以上の車両の前記異常スコアの統計値とに基づいて、前記一の車両が異常車両であるか否かを判定する異常車両判定ステップと、を含み、

前記2以上の車両は、前記一の車両と同一の車種の車両を含み、

前記異常車両判定ステップは、前記一の車両の前記異常スコアと、前記一の車両と同一の車種の前記異常スコアに基づく前記統計値とを比較し、比較結果に基づいて前記一の車両が前記異常車両であるか否かを判定する、

異常車両検出方法。 - 車両に搭載された車両システムにおいて発生したイベント内容を含む車両ログに基づく車両情報であって複数の車両のそれぞれから受信した複数の前記車両情報に基づいて、所定の運転挙動とは異なる不審挙動を検出し、前記複数の車両のそれぞれについて、当該車両に対してリバースエンジニアリングが行われている可能性を示す異常スコアを取得する異常スコア取得ステップと、

前記複数の車両のうちの一の車両の前記異常スコアと前記複数の車両のうちの2以上の車両の前記異常スコアの統計値とに基づいて、前記一の車両が異常車両であるか否かを判定する異常車両判定ステップと、を含み、

前記2以上の車両は、前記一の車両と同一のエリアに位置する車両を含み、

前記異常車両判定ステップは、前記一の車両の前記異常スコアと、前記一の車両と同一のエリアに位置する車両の前記異常スコアに基づく前記統計値とを比較し、比較結果に基づいて前記一の車両が前記異常車両であるか否かを判定する、

異常車両検出方法。 - 車両に搭載された車両システムにおいて発生したイベント内容を含む車両ログに基づく車両情報であって複数の車両のそれぞれから受信した複数の前記車両情報に基づいて、所定の運転挙動とは異なる不審挙動を検出し、前記複数の車両のそれぞれについて、当該車両に対してリバースエンジニアリングが行われている可能性を示す異常スコアを取得する異常スコア取得ステップと、

前記複数の車両のうちの一の車両の前記異常スコアと前記複数の車両のうちの2以上の車両の前記異常スコアの統計値とに基づいて、前記一の車両が異常車両であるか否かを判定する異常車両判定ステップと、を含み、

前記異常車両判定ステップは、さらに、前記異常車両と同一の車種である異常車種または、前記異常車両が検出されたエリアである異常エリアにおいて、所定の台数以下の前記異常車両が存在する場合、前記リバースエンジニアリングにおける攻撃の進行度が第一の攻撃段階であると判定し、前記所定の台数より多い前記異常車両が存在する場合、前記第一の攻撃段階より前記リバースエンジニアリングにおける攻撃の進行度が進行した第二の攻撃段階であると判定する、

異常車両検出方法。 - 車両に搭載された車両システムにおいて発生したイベント内容を含む車両ログに基づく車両情報であって複数の車両のそれぞれから受信した複数の前記車両情報に基づいて、所定の運転挙動とは異なる不審挙動を検出し、前記複数の車両のそれぞれについて、当該車両に対してリバースエンジニアリングが行われている可能性を示す異常スコアを取得する異常スコア取得ステップと、

前記複数の車両のうちの一の車両の前記異常スコアと前記複数の車両のうちの2以上の車両の前記異常スコアの統計値とに基づいて、前記一の車両が異常車両であるか否かを判定する異常車両判定ステップと、を含み、

前記異常スコア取得ステップは、前記車両ログに含まれる前記イベント内容に基づいて前記異常スコアを算出し、前記イベント内容に基づいて特定されるネットワーク機器の接続頻発、インターネット接続異常、診断コマンドの頻発、アクセス先アドレスの変化、アクセス元アドレスの変化のいずれかを前記不審挙動であると検出し、前記不審挙動を検出した場合、前記不審挙動をネットワーク解析活動であると判定し、前記一の車両の前記異常スコアを増加させる、

異常車両検出方法。 - 車両に搭載された車両システムにおいて発生したイベント内容を含む車両ログに基づく車両情報であって複数の車両のそれぞれから受信した複数の前記車両情報に基づいて、所定の運転挙動とは異なる不審挙動を検出し、前記複数の車両のそれぞれについて、当該車両に対してリバースエンジニアリングが行われている可能性を示す異常スコアを取得する異常スコア取得ステップと、

前記複数の車両のうちの一の車両の前記異常スコアと前記複数の車両のうちの2以上の車両の前記異常スコアの統計値とに基づいて、前記一の車両が異常車両であるか否かを判定する異常車両判定ステップと、を含み、

前記異常スコア取得ステップは、前記車両ログに含まれる前記イベント内容に基づいて前記異常スコアを算出し、前記イベント内容に基づいて特定される車両制御機能の頻発、システムエラーの頻発、システムエラーの削除、故障コードの頻発、システムログイン、および、ファイル数またはプロセス数の変化のいずれかを前記不審挙動であると検出し、前記不審挙動を検出した場合に、前記不審挙動をシステム解析活動であると判定し、前記一の車両の前記異常スコアを増加させる、

異常車両検出方法。 - 車両に搭載された車両システムにおいて発生したイベント内容を含む車両ログに基づく車両情報であって複数の車両のそれぞれから受信した複数の前記車両情報に基づいて、所定の運転挙動とは異なる不審挙動を検出し、前記複数の車両のそれぞれについて、当該車両に対してリバースエンジニアリングが行われている可能性を示す異常スコアを取得する異常スコア取得ステップと、

前記複数の車両のうちの一の車両の前記異常スコアと前記複数の車両のうちの2以上の車両の前記異常スコアの統計値とに基づいて、前記一の車両が異常車両であるか否かを判定する異常車両判定ステップと、を含み、

前記異常スコア取得ステップは、前記不審挙動を検出した場合であっても、前記不審挙動を検出した時刻に基づく所定の期間内に再度前記不審挙動を検出した場合または所定のエリアにて前記不審挙動を検出した場合、前記異常スコアを増加させない、

異常車両検出方法。 - 車両に搭載された車両システムにおいて発生したイベント内容を含む車両ログに基づく車両情報であって複数の車両のそれぞれから受信した複数の前記車両情報に基づいて、所定の運転挙動とは異なる不審挙動を検出し、前記複数の車両のそれぞれについて、当該車両に対してリバースエンジニアリングが行われている可能性を示す異常スコアを取得する異常スコア取得ステップと、

前記複数の車両のうちの一の車両の前記異常スコアと前記複数の車両のうちの2以上の車両の前記異常スコアの統計値とに基づいて、前記一の車両が異常車両であるか否かを判定する異常車両判定ステップと、を含み、

前記異常スコア取得ステップは、前記不審挙動が検出された時刻に基づく所定の期間中に、前記不審挙動が検出された車両において再度前記不審挙動が検出されなかった場合、前記異常スコアを減少させる、

異常車両検出方法。 - 車両に搭載された車両システムにおいて発生したイベント内容を含む車両ログに基づく車両情報であって複数の車両のそれぞれから受信した複数の前記車両情報に基づいて、所定の運転挙動とは異なる不審挙動を検出し、前記複数の車両のそれぞれについて、当該車両に対してリバースエンジニアリングが行われている可能性を示す異常スコアを取得する異常スコア取得ステップと、

前記複数の車両のうちの一の車両の前記異常スコアと前記複数の車両のうちの2以上の車両の前記異常スコアの統計値とに基づいて、前記一の車両が異常車両であるか否かを判定する異常車両判定ステップと、を含み、

前記異常車両判定ステップが前記異常車両と判定した車両に対して、前記異常スコアの値または前記不審挙動の種別に基づいて、ネットワークインターフェースの遮断、アクセス先とアクセス元のアドレスの制限、ネットワーク接続機器数の制限、ドライバへの警告、ネットワーク接続制限と、車両制御機能制限、車両制御機能の起動停止、車両ログの送信頻度の増加、車両ログの種類数の増加、ドライバへの通知のうち、いずれか1つ以上の対策を要求する異常対策通知ステップをさらに含む、

異常車両検出方法。

Applications Claiming Priority (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JPPCT/JP2019/034264 | 2019-08-30 | ||

| PCT/JP2019/034264 WO2021038870A1 (ja) | 2019-08-30 | 2019-08-30 | 異常車両検出サーバおよび異常車両検出方法 |

| PCT/JP2020/032208 WO2021039851A1 (ja) | 2019-08-30 | 2020-08-26 | 異常車両検出サーバおよび異常車両検出方法 |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JPWO2021039851A1 JPWO2021039851A1 (ja) | 2021-03-04 |

| JP7530367B2 true JP7530367B2 (ja) | 2024-08-07 |

Family

ID=74684786

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2021542969A Active JP7530367B2 (ja) | 2019-08-30 | 2020-08-26 | 異常車両検出サーバおよび異常車両検出方法 |

Country Status (5)

| Country | Link |

|---|---|

| US (1) | US11829472B2 (ja) |

| EP (1) | EP4024249B1 (ja) |

| JP (1) | JP7530367B2 (ja) |

| CN (1) | CN113302953B (ja) |

| WO (2) | WO2021038870A1 (ja) |

Families Citing this family (11)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| WO2021144860A1 (ja) * | 2020-01-14 | 2021-07-22 | パナソニック インテレクチュアル プロパティ コーポレーション オブ アメリカ | 車両ログ保存装置、車両ログ送信装置、車両ログ収集システムおよび車両ログ保存方法 |

| CN117120307A (zh) * | 2021-03-25 | 2023-11-24 | 日产自动车株式会社 | 车辆异常检测装置及车辆异常检测方法 |

| WO2022217343A1 (en) * | 2021-04-14 | 2022-10-20 | Vehiqilla Inc. | Systems and methods for monitoring a plurality of vehicles |

| JP7230147B1 (ja) * | 2021-09-24 | 2023-02-28 | エヌ・ティ・ティ・コミュニケーションズ株式会社 | 車両セキュリティ分析装置、方法およびそのプログラム |

| KR20230090888A (ko) * | 2021-12-15 | 2023-06-22 | 현대자동차주식회사 | 차량의 모니터링을 위한 장치 및 서버, 이들을 이용한 차량의 모니터링 방법 |

| EP4451151A4 (en) * | 2021-12-17 | 2025-04-09 | Panasonic Intellectual Property Corporation of America | THREAT INTELLIGENCE OPERATION SYSTEM, THREAT INTELLIGENCE OPERATION PROCEDURES AND PROGRAM |

| CN114954586B (zh) * | 2022-06-16 | 2023-12-26 | 中车青岛四方机车车辆股份有限公司 | 智能化运营系统、方法、装置、设备、产品及轨道车辆 |

| JP2024017039A (ja) | 2022-07-27 | 2024-02-08 | 富士通株式会社 | 攻撃状況出力プログラム、攻撃状況出力装置、攻撃状況出力システム |

| JPWO2024070078A1 (ja) * | 2022-09-27 | 2024-04-04 | ||

| WO2024087204A1 (zh) * | 2022-10-28 | 2024-05-02 | 深圳市锐明技术股份有限公司 | 设备端的驾驶风险行为干预方法、装置、设备及存储介质 |

| CN120281550A (zh) * | 2025-04-23 | 2025-07-08 | 深圳金超云控科技有限公司 | 基于多模态大模型训练的人工智能网络安全系统 |

Citations (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2017111796A (ja) | 2015-12-16 | 2017-06-22 | パナソニック インテレクチュアル プロパティ コーポレーション オブ アメリカPanasonic Intellectual Property Corporation of America | セキュリティ処理方法及びサーバ |

| JP2019129528A (ja) | 2018-01-22 | 2019-08-01 | パナソニック インテレクチュアル プロパティ コーポレーション オブ アメリカPanasonic Intellectual Property Corporation of America | データ解析装置及びプログラム |

Family Cites Families (13)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| WO2013094072A1 (ja) | 2011-12-22 | 2013-06-27 | トヨタ自動車 株式会社 | 通信システム及び通信方法 |

| WO2016151566A1 (en) * | 2015-03-26 | 2016-09-29 | Tower-Sec Ltd | Security system and methods for identification of in-vehicle attack originator |

| JP6441748B2 (ja) * | 2015-06-08 | 2018-12-19 | 日本電信電話株式会社 | 検知システム、検知方法および検知プログラム |

| US9888024B2 (en) * | 2015-09-30 | 2018-02-06 | Symantec Corporation | Detection of security incidents with low confidence security events |

| JP6839963B2 (ja) * | 2016-01-08 | 2021-03-10 | パナソニック インテレクチュアル プロパティ コーポレーション オブ アメリカPanasonic Intellectual Property Corporation of America | 異常検知方法、異常検知装置及び異常検知システム |

| US10992705B2 (en) * | 2016-01-20 | 2021-04-27 | The Regents Of The University Of Michigan | Exploiting safe mode of in-vehicle networks to make them unsafe |

| JP6956624B2 (ja) | 2017-03-13 | 2021-11-02 | パナソニック インテレクチュアル プロパティ コーポレーション オブ アメリカPanasonic Intellectual Property Corporation of America | 情報処理方法、情報処理システム、及びプログラム |

| WO2018168291A1 (ja) * | 2017-03-13 | 2018-09-20 | パナソニック インテレクチュアル プロパティ コーポレーション オブ アメリカ | 情報処理方法、情報処理システム、及びプログラム |

| JP6723955B2 (ja) * | 2017-05-12 | 2020-07-15 | 日立オートモティブシステムズ株式会社 | 情報処理装置及び異常対処方法 |

| KR101907011B1 (ko) * | 2017-08-25 | 2018-10-11 | 자동차부품연구원 | 차량 네트워크 통신보안성 평가 및 모니터링 장치 |

| JP7045288B2 (ja) * | 2018-01-22 | 2022-03-31 | パナソニック インテレクチュアル プロパティ コーポレーション オブ アメリカ | データ解析装置、データ解析方法及びプログラム |

| US20200216027A1 (en) * | 2019-01-04 | 2020-07-09 | Byton North America Corporation | Detecting vehicle intrusion using command pattern models |

| US11546353B2 (en) * | 2019-07-18 | 2023-01-03 | Toyota Motor North America, Inc. | Detection of malicious activity on CAN bus |

-

2019

- 2019-08-30 WO PCT/JP2019/034264 patent/WO2021038870A1/ja not_active Ceased

-

2020

- 2020-08-26 CN CN202080009570.0A patent/CN113302953B/zh active Active

- 2020-08-26 JP JP2021542969A patent/JP7530367B2/ja active Active

- 2020-08-26 EP EP20858312.0A patent/EP4024249B1/en active Active

- 2020-08-26 WO PCT/JP2020/032208 patent/WO2021039851A1/ja not_active Ceased

-

2021

- 2021-07-20 US US17/380,228 patent/US11829472B2/en active Active

Patent Citations (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2017111796A (ja) | 2015-12-16 | 2017-06-22 | パナソニック インテレクチュアル プロパティ コーポレーション オブ アメリカPanasonic Intellectual Property Corporation of America | セキュリティ処理方法及びサーバ |

| JP2018190465A (ja) | 2015-12-16 | 2018-11-29 | パナソニック インテレクチュアル プロパティ コーポレーション オブ アメリカPanasonic Intellectual Property Corporation of America | セキュリティ処理方法及びサーバ |

| JP2019129528A (ja) | 2018-01-22 | 2019-08-01 | パナソニック インテレクチュアル プロパティ コーポレーション オブ アメリカPanasonic Intellectual Property Corporation of America | データ解析装置及びプログラム |

Non-Patent Citations (1)

| Title |

|---|

| 桑原 拓也 ほか7名,CANメッセージ頻度に注目した車載ネットワークの統計的異常検知,SCIS2016 暗号と情報セキュリティシンポジウム2016,電子情報通信学会,2016年,pp.1-7 |

Also Published As

| Publication number | Publication date |

|---|---|

| WO2021038870A1 (ja) | 2021-03-04 |

| EP4024249A1 (en) | 2022-07-06 |

| WO2021039851A1 (ja) | 2021-03-04 |

| CN113302953B (zh) | 2025-08-01 |

| EP4024249A4 (en) | 2022-10-26 |

| US11829472B2 (en) | 2023-11-28 |

| JPWO2021039851A1 (ja) | 2021-03-04 |

| US20210349997A1 (en) | 2021-11-11 |

| EP4024249B1 (en) | 2025-10-15 |

| CN113302953A (zh) | 2021-08-24 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP7530367B2 (ja) | 異常車両検出サーバおよび異常車両検出方法 | |

| JP7492622B2 (ja) | 車両異常検知サーバ、車両異常検知システム及び車両異常検知方法 | |

| JP7496404B2 (ja) | セキュリティ処理方法及びサーバ | |

| JP7197638B2 (ja) | セキュリティ処理方法及びサーバ | |

| US12401667B2 (en) | Vehicle security monitoring apparatus, method and non-transitory computer readable medium | |

| CN110226310B (zh) | 电子控制装置、不正当检测服务器、车载网络系统、车载网络监视系统以及方法 | |

| CN111095955B (zh) | 用于联网车辆网络安全的系统和方法 | |

| JP7641900B2 (ja) | 侵入経路分析装置および侵入経路分析方法 | |

| CN118355383A (zh) | 威胁信息扩展系统、威胁信息扩展方法以及程序 | |

| CN113836564B (zh) | 一种基于区块链的网联汽车信息安全系统 | |

| CN121037074A (zh) | 基于区块链的车联网漏洞管理方法、系统、设备和介质 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20230608 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20240514 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20240620 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20240716 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20240726 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 7530367 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |