JP6859513B2 - 2次元コード生成の方法およびデバイス、ならびに2次元コード認識の方法およびデバイス - Google Patents

2次元コード生成の方法およびデバイス、ならびに2次元コード認識の方法およびデバイス Download PDFInfo

- Publication number

- JP6859513B2 JP6859513B2 JP2019543827A JP2019543827A JP6859513B2 JP 6859513 B2 JP6859513 B2 JP 6859513B2 JP 2019543827 A JP2019543827 A JP 2019543827A JP 2019543827 A JP2019543827 A JP 2019543827A JP 6859513 B2 JP6859513 B2 JP 6859513B2

- Authority

- JP

- Japan

- Prior art keywords

- server

- code

- information

- computer

- encoded

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

- 238000000034 method Methods 0.000 title claims description 111

- 238000004422 calculation algorithm Methods 0.000 claims description 27

- 230000004044 response Effects 0.000 claims description 10

- 230000009471 action Effects 0.000 claims description 9

- 230000008569 process Effects 0.000 description 22

- 238000004590 computer program Methods 0.000 description 21

- 238000012545 processing Methods 0.000 description 21

- 238000012795 verification Methods 0.000 description 19

- 238000010586 diagram Methods 0.000 description 18

- 238000004891 communication Methods 0.000 description 11

- 230000005540 biological transmission Effects 0.000 description 10

- 230000006870 function Effects 0.000 description 9

- 230000006872 improvement Effects 0.000 description 9

- 230000003287 optical effect Effects 0.000 description 8

- 238000005516 engineering process Methods 0.000 description 4

- 238000004519 manufacturing process Methods 0.000 description 3

- 230000004048 modification Effects 0.000 description 3

- 238000012986 modification Methods 0.000 description 3

- 230000001413 cellular effect Effects 0.000 description 2

- 230000008859 change Effects 0.000 description 2

- 238000011161 development Methods 0.000 description 2

- 230000000694 effects Effects 0.000 description 2

- 230000010354 integration Effects 0.000 description 2

- 230000003993 interaction Effects 0.000 description 2

- 230000002085 persistent effect Effects 0.000 description 2

- 238000013515 script Methods 0.000 description 2

- 238000000926 separation method Methods 0.000 description 2

- 230000003068 static effect Effects 0.000 description 2

- 238000006467 substitution reaction Methods 0.000 description 2

- 230000002195 synergetic effect Effects 0.000 description 2

- 238000012546 transfer Methods 0.000 description 2

- 230000000712 assembly Effects 0.000 description 1

- 238000000429 assembly Methods 0.000 description 1

- 238000013475 authorization Methods 0.000 description 1

- 230000002457 bidirectional effect Effects 0.000 description 1

- 238000009125 cardiac resynchronization therapy Methods 0.000 description 1

- 239000000969 carrier Substances 0.000 description 1

- 238000013461 design Methods 0.000 description 1

- 230000000977 initiatory effect Effects 0.000 description 1

- 230000002452 interceptive effect Effects 0.000 description 1

- 239000004973 liquid crystal related substance Substances 0.000 description 1

- 230000005055 memory storage Effects 0.000 description 1

- 229920001296 polysiloxane Polymers 0.000 description 1

- 230000001902 propagating effect Effects 0.000 description 1

- 239000010979 ruby Substances 0.000 description 1

- 229910001750 ruby Inorganic materials 0.000 description 1

- 239000004065 semiconductor Substances 0.000 description 1

- 230000000007 visual effect Effects 0.000 description 1

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06K—GRAPHICAL DATA READING; PRESENTATION OF DATA; RECORD CARRIERS; HANDLING RECORD CARRIERS

- G06K17/00—Methods or arrangements for effecting co-operative working between equipments covered by two or more of main groups G06K1/00 - G06K15/00, e.g. automatic card files incorporating conveying and reading operations

- G06K17/0022—Methods or arrangements for effecting co-operative working between equipments covered by two or more of main groups G06K1/00 - G06K15/00, e.g. automatic card files incorporating conveying and reading operations arrangements or provisions for transferring data to distant stations, e.g. from a sensing device

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3247—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving digital signatures

- H04L9/3249—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving digital signatures using RSA or related signature schemes, e.g. Rabin scheme

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q10/00—Administration; Management

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06K—GRAPHICAL DATA READING; PRESENTATION OF DATA; RECORD CARRIERS; HANDLING RECORD CARRIERS

- G06K19/00—Record carriers for use with machines and with at least a part designed to carry digital markings

- G06K19/06—Record carriers for use with machines and with at least a part designed to carry digital markings characterised by the kind of the digital marking, e.g. shape, nature, code

- G06K19/06009—Record carriers for use with machines and with at least a part designed to carry digital markings characterised by the kind of the digital marking, e.g. shape, nature, code with optically detectable marking

- G06K19/06037—Record carriers for use with machines and with at least a part designed to carry digital markings characterised by the kind of the digital marking, e.g. shape, nature, code with optically detectable marking multi-dimensional coding

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/04—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks

- H04L63/0428—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks wherein the data content is protected, e.g. by encrypting or encapsulating the payload

- H04L63/0442—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks wherein the data content is protected, e.g. by encrypting or encapsulating the payload wherein the sending and receiving network entities apply asymmetric encryption, i.e. different keys for encryption and decryption

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/0876—Network architectures or network communication protocols for network security for authentication of entities based on the identity of the terminal or configuration, e.g. MAC address, hardware or software configuration or device fingerprint

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/14—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols using a plurality of keys or algorithms

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3247—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving digital signatures

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Physics & Mathematics (AREA)

- General Physics & Mathematics (AREA)

- Theoretical Computer Science (AREA)

- General Engineering & Computer Science (AREA)

- Computer Hardware Design (AREA)

- Computing Systems (AREA)

- Business, Economics & Management (AREA)

- Power Engineering (AREA)

- Economics (AREA)

- Tourism & Hospitality (AREA)

- Human Resources & Organizations (AREA)

- Marketing (AREA)

- Operations Research (AREA)

- Quality & Reliability (AREA)

- Strategic Management (AREA)

- Entrepreneurship & Innovation (AREA)

- General Business, Economics & Management (AREA)

- Information Transfer Between Computers (AREA)

- Management, Administration, Business Operations System, And Electronic Commerce (AREA)

- Storage Device Security (AREA)

- Financial Or Insurance-Related Operations Such As Payment And Settlement (AREA)

- Collating Specific Patterns (AREA)

Description

本出願は、その内容の全体が参照により本明細書に組み込まれている、2017年2月14日に出願した中国特許出願第201710078901.6号の優先権を主張するものである。

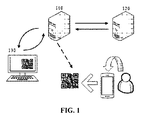

120 サーバ

510 送信ユニット

520 受信ユニット

530 生成ユニット

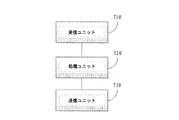

710 受信ユニット

720 処理ユニット

730 送信ユニット

910 開始ユニット

920 走査ユニット

930 検証ユニット

940 認識ユニット

Claims (17)

- 第2のサーバを認証および登録するために、第1のサーバによって、前記第2のサーバから登録情報を受信するステップと、

前記登録情報が認証されている場合、前記第1のサーバによって、前記第2のサーバを登録するステップと、

前記第1のサーバによって、前記登録情報を保存するステップと、

二次元(2D)コードを生成するために、前記第1のサーバによって、前記第2のサーバからの要求を受信するステップであって、前記要求が、2Dコードに符号化されるべき情報を含む、ステップと、

前記2Dコードを生成するために、前記第1のサーバによって、前記第2のサーバからの前記要求を受信したことに応答して、

前記第2のサーバが前記第1のサーバに登録されていることを、前記第1のサーバによって判定するステップと、

前記第1のサーバによって、非対称暗号化を使用してデジタル署名を生成することによって、前記2Dコードに符号化されるべき前記情報をデジタル署名するステップと、

前記第1のサーバによって、前記第2のサーバによって前記2Dコードに符号化されるべき前記デジタル署名された情報を前記第2のサーバに送信するステップと、

前記2Dコードがユーザコンピューティングデバイスによって走査された後に、前記2Dコードを解読するステップと、

前記2Dコードが走査されたことの記録を保存するステップであって、前記記録が、前記2Dコードを符号化する前記第2のサーバの識別情報を含み、前記2Dコードが前記デジタル署名された情報を悪用している別のサーバによって生成された場合には、前記記録が、前記別のサーバの識別情報を含む、ステップとを含む、

コンピュータで実行される方法。 - 前記2Dコードが、前記デジタル署名を生成するサーバによって認証されたアプリケーションまたはソフトウェアを使用して走査される、

請求項1に記載のコンピュータで実行される方法。 - 前記2Dコードに符号化されるべき前記情報をデジタル署名する前に、前記第2のサーバが登録されているかどうかを判定するステップをさらに含む、

請求項1に記載のコンピュータで実行される方法。 - 前記デジタル署名が、前記非対称暗号化に基づいて秘密鍵を使用して生成される、

請求項1に記載のコンピュータで実行される方法。 - 異なる秘密鍵が、前記2Dコードに符号化されるべき異なる情報に基づいて、異なるデジタル署名を生成するために使用される、

請求項4に記載のコンピュータで実行される方法。 - 前記非対称暗号化が、リベスト-シャミア-エーデルマン(RSA)アルゴリズムを使用することによって実行される、

請求項4に記載のコンピュータで実行される方法。 - 以下の動作を実行するために、コンピュータシステムによって実行可能な1つまたは複数の命令を記憶している非一時的コンピュータ可読媒体であって、前記動作が、

第1のサーバによって、第2のサーバを認証および登録するために、前記第2のサーバから登録情報を受信するステップと、

前記登録情報が認証されている場合、前記第1のサーバによって、前記第2のサーバを登録するステップと、

前記第1のサーバによって、前記登録情報を保存するステップと、

二次元(2D)コードを生成するために、前記第1のサーバによって、前記第2のサーバからの要求を受信するステップであって、前記要求が、2Dコードに符号化されるべき情報を含む、ステップと、

前記2Dコードを生成するために、前記第1のサーバによって、前記第2のサーバからの前記要求を受信したことに応答して、

前記第2のサーバが前記第1のサーバに登録されていることを、前記第1のサーバによって判定するステップと、

前記第1のサーバによって、非対称暗号化を使用してデジタル署名を生成することによって、前記2Dコードに符号化されるべき前記情報をデジタル署名するステップと、

前記第1のサーバによって、前記第2のサーバによって前記2Dコードに符号化されるべき前記デジタル署名された情報を前記第2のサーバに送信するステップと、

前記2Dコードがユーザコンピューティングデバイスによって走査された後に、前記2Dコードを解読するステップと、

前記2Dコードが走査されたことの記録を保存するステップであって、前記記録が、前記2Dコードを符号化する前記第2のサーバの識別情報を含み、前記2Dコードが前記デジタル署名された情報を悪用している別のサーバによって生成された場合には、前記記録が、前記別のサーバの識別情報を含む、ステップとを含む、

非一時的コンピュータ可読媒体。 - 前記2Dコードが、前記デジタル署名を生成するサーバによって認証されたアプリケーションまたはソフトウェアを使用して走査される、

請求項7に記載の非一時的コンピュータ可読媒体。 - 前記動作が、

前記2Dコードに符号化されるべき前記情報をデジタル署名する前に、前記第2のサーバが登録されているかどうかを判定するステップをさらに含む、

請求項7に記載の非一時的コンピュータ可読媒体。 - 前記デジタル署名が、前記非対称暗号化に基づいて秘密鍵を使用して生成される、

請求項7に記載の非一時的コンピュータ可読媒体。 - 異なる秘密鍵が、前記2Dコードに符号化されるべき異なる情報に基づいて、異なるデジタル署名を生成するために使用される、

請求項10に記載の非一時的コンピュータ可読媒体。 - 前記非対称暗号化が、リベスト-シャミア-エーデルマン(RSA)アルゴリズムを使用することによって実行される、

請求項10に記載の非一時的コンピュータ可読媒体。 - 1つまたは複数のコンピュータと、

前記1つまたは複数のコンピュータと相互動作可能に結合し、かつ以下の動作を実行するための1つまたは複数の命令を記憶している有形の非一時的マシン可読媒体を有する1つまたは複数のコンピュータメモリデバイスとを備える、

コンピュータで実装されるシステムであって、前記動作が、

第2のサーバを認証および登録するために、第1のサーバによって、前記第2のサーバから登録情報を受信するステップと、

前記登録情報が認証されている場合、前記第1のサーバによって、前記第2のサーバを登録するステップと、

前記第1のサーバによって、前記登録情報を保存するステップと、

二次元(2D)コードを生成するために、前記第1のサーバによって、前記第2のサーバからの要求を受信するステップであって、前記要求が、2Dコードに符号化されるべき情報を含む、ステップと、

前記2Dコードを生成するために、前記第1のサーバによって、前記第2のサーバからの前記要求を受信したことに応答して、

前記第2のサーバが前記第1のサーバに登録されていることを、前記第1のサーバによって判定するステップと、

前記第1のサーバによって、非対称暗号化を使用してデジタル署名を生成することによって、前記2Dコードに符号化されるべき前記情報をデジタル署名するステップと、

前記第1のサーバによって、前記第2のサーバによって前記2Dコードに符号化されるべき前記デジタル署名された情報を前記第2のサーバに送信するステップと、

前記2Dコードがユーザコンピューティングデバイスによって走査された後に、前記2Dコードを解読するステップと、

前記2Dコードが走査されたことの記録を保存するステップと、前記記録が、前記2Dコードを符号化する前記第2のサーバの識別情報を含み、前記2Dコードが前記デジタル署名された情報を悪用している別のサーバによって生成された場合には、前記記録が、前記別のサーバの識別情報を含む、ステップとを含む、

コンピュータで実装されるシステム。 - 前記2Dコードが、前記デジタル署名を生成するサーバによって認証されたアプリケーションまたはソフトウェアを使用して走査される、

請求項13に記載のコンピュータで実装されるシステム。 - 前記動作が、

前記2Dコードに符号化されるべき前記情報をデジタル署名する前に、前記第2のサーバが登録されているかどうかを判定するステップをさらに含む、

請求項13に記載のコンピュータで実装されるシステム。 - 前記デジタル署名が、前記非対称暗号化に基づいて秘密鍵を使用して生成される、

請求項13に記載のコンピュータで実装されるシステム。 - 異なる秘密鍵が、前記2Dコードに符号化されるべき異なる情報に基づいて、異なるデジタル署名を生成するために使用される、

請求項16に記載のコンピュータで実装されるシステム。

Applications Claiming Priority (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| CN201710078901.6A CN107067056A (zh) | 2017-02-14 | 2017-02-14 | 二维码生成方法及其设备和二维码识别方法及其设备 |

| CN201710078901.6 | 2017-02-14 | ||

| PCT/US2018/018157 WO2018152184A1 (en) | 2017-02-14 | 2018-02-14 | Two-dimensional code generation method and device, and two-dimensional code recognition method and device |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2020509674A JP2020509674A (ja) | 2020-03-26 |

| JP2020509674A5 JP2020509674A5 (ja) | 2020-07-27 |

| JP6859513B2 true JP6859513B2 (ja) | 2021-04-14 |

Family

ID=59598223

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2019543827A Active JP6859513B2 (ja) | 2017-02-14 | 2018-02-14 | 2次元コード生成の方法およびデバイス、ならびに2次元コード認識の方法およびデバイス |

Country Status (11)

| Country | Link |

|---|---|

| US (1) | US10693663B2 (ja) |

| EP (1) | EP3568812A1 (ja) |

| JP (1) | JP6859513B2 (ja) |

| KR (1) | KR102208895B1 (ja) |

| CN (1) | CN107067056A (ja) |

| AU (1) | AU2018220925B2 (ja) |

| CA (1) | CA3053462C (ja) |

| PH (1) | PH12019501894A1 (ja) |

| SG (1) | SG11201907394UA (ja) |

| TW (1) | TW201830291A (ja) |

| WO (1) | WO2018152184A1 (ja) |

Families Citing this family (24)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| CN107451800B (zh) * | 2017-08-23 | 2020-10-23 | 北京三快在线科技有限公司 | 一种虚拟资源转移方法及装置,电子设备 |

| CN107507007A (zh) * | 2017-08-30 | 2017-12-22 | 努比亚技术有限公司 | 一种支付二维码验证方法、终端及计算机可读存储介质 |

| CN108108629B (zh) * | 2017-10-31 | 2021-05-04 | 国家电网公司 | 基于二维码的电力设备信息管理方法 |

| CN110119643B (zh) | 2018-02-07 | 2020-11-03 | 北京三快在线科技有限公司 | 二维码生成方法及装置、二维码识别方法及装置 |

| CN108537314A (zh) * | 2018-03-27 | 2018-09-14 | 中国工商银行股份有限公司 | 基于二维码的产品营销系统及方法 |

| CN108696510B (zh) * | 2018-04-17 | 2021-08-03 | 新大陆(福建)公共服务有限公司 | 一种基于云端多渠道协同生产二维码方法以及系统 |

| CN110544083A (zh) * | 2018-05-29 | 2019-12-06 | 北京意锐新创科技有限公司 | 基于移动支付设备的二维码显示方法和装置 |

| CN110544091A (zh) * | 2018-05-29 | 2019-12-06 | 北京意锐新创科技有限公司 | 用于支持金融级的支付方法和装置 |

| CN108681895A (zh) * | 2018-07-26 | 2018-10-19 | 深圳市万通顺达科技股份有限公司 | 一种基于动态二维码的支付方法及支付系统 |

| CN109060840B (zh) * | 2018-08-10 | 2022-04-05 | 北京极智嘉科技股份有限公司 | 二维码的质量监测方法、装置、机器人、服务器和介质 |

| CN109409472B (zh) * | 2018-08-24 | 2022-11-22 | 创新先进技术有限公司 | 二维码生成方法、数据处理方法、装置及服务器 |

| CN109145240B (zh) * | 2018-08-31 | 2020-06-02 | 阿里巴巴集团控股有限公司 | 一种基于扫码操作的页面访问方法、装置及系统 |

| CN111314104B (zh) * | 2018-12-12 | 2022-11-25 | 中国移动通信集团北京有限公司 | 一种即时通信业务操作行为识别方法及装置 |

| CN109685187B (zh) * | 2018-12-28 | 2021-12-14 | 优城(宁波)地铁科技有限公司 | 一种批量发码模式功能的模块 |

| CN110046687A (zh) * | 2019-03-01 | 2019-07-23 | 阿里巴巴集团控股有限公司 | 条码展示方法、设备以及装置 |

| CN110321752B (zh) * | 2019-06-03 | 2023-07-14 | 创新先进技术有限公司 | 离线图形码的校验方法及装置 |

| US20210035240A1 (en) * | 2019-08-01 | 2021-02-04 | Robert Scott Echols | Trustable information chain for fishing, seafood, or other industries |

| CN110648147B (zh) * | 2019-09-11 | 2023-11-21 | 郑州地铁集团有限公司 | 用于轨道交通闸机二维码交易的信息交互方法及存储介质 |

| TWI724877B (zh) * | 2020-04-24 | 2021-04-11 | 國立臺北商業大學 | 金融產業之二維條碼應用系統及其方法 |

| CN111787364B (zh) * | 2020-07-13 | 2022-05-06 | 聚好看科技股份有限公司 | 媒体数据获取方法、智能电视及移动终端 |

| CN112559846B (zh) * | 2020-11-16 | 2023-10-03 | 北京版信通技术有限公司 | 一种app编码认证系统及其实现方法 |

| CN113298516A (zh) * | 2021-06-22 | 2021-08-24 | 中国农业银行股份有限公司 | 二维码的处理方法、装置、设备、介质及程序产品 |

| TWI778804B (zh) * | 2021-09-22 | 2022-09-21 | 阿丹電子企業股份有限公司 | 可快速定位與識別的高強固性二維碼及其定位與識別方法 |

| CN114004612A (zh) * | 2021-11-04 | 2022-02-01 | 中国银行股份有限公司 | 二维码支付处理方法及移动终端 |

Family Cites Families (18)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP3207192B1 (ja) | 2000-05-02 | 2001-09-10 | 株式会社 ジェネス | 認証方法および装置 |

| US20090293112A1 (en) | 2004-12-03 | 2009-11-26 | Stephen James Moore | On-line generation and authentication of items |

| US20160210491A9 (en) * | 2008-09-30 | 2016-07-21 | Apple Inc. | Systems and methods for secure wireless financial transactions |

| MY175440A (en) * | 2009-05-18 | 2020-06-26 | Mikoh Corp | Biometric identification method |

| CN102170357B (zh) * | 2011-05-31 | 2013-09-25 | 北京虎符科技有限公司 | 组合密钥动态安全管理系统 |

| US20120310852A1 (en) | 2011-06-02 | 2012-12-06 | Honeywell International Inc. | Establishing an e-badge via mobile pre-registration for a visitor management system |

| CN102243739A (zh) * | 2011-07-04 | 2011-11-16 | 中国建设银行股份有限公司 | 基于二维码的手机银行支付方法、系统及客户端 |

| US9152903B2 (en) | 2011-11-04 | 2015-10-06 | Ebay Inc. | Automated generation of QR codes with embedded images |

| CN102779263A (zh) | 2012-06-19 | 2012-11-14 | 袁开国 | 基于pki和数字签名的可信二维码方案 |

| US20140282923A1 (en) | 2013-03-14 | 2014-09-18 | Motorola Mobility Llc | Device security utilizing continually changing qr codes |

| CN104077624A (zh) * | 2013-03-26 | 2014-10-01 | 中国银联股份有限公司 | 带防伪二维码的电子票据的生成方法、校验方法及其系统 |

| CN103839097A (zh) | 2014-03-20 | 2014-06-04 | 武汉信安珞珈科技有限公司 | 一种基于数字签名的二维码生成方法和装置 |

| US9137420B1 (en) * | 2014-04-17 | 2015-09-15 | Xerox Corporation | Service-oriented multifunction devices |

| JP6145792B2 (ja) | 2014-05-29 | 2017-06-14 | 合同会社Qrテクノロジー | デジタル署名型2次元コード生成装置、及びデジタル署名型2次元コード認証装置 |

| CN104134142B (zh) * | 2014-08-11 | 2017-09-29 | 东南大学 | 一种基于二维码识别的地铁购票、检票方法 |

| CN105024824B (zh) * | 2014-11-05 | 2018-12-21 | 浙江码博士防伪科技有限公司 | 基于非对称加密算法的可信标签的生成与验证方法及系统 |

| CN104320263B (zh) | 2014-11-12 | 2018-11-06 | 贺瑞 | 电子授权委托书实现、查验方法、服务器及系统 |

| CN105959108A (zh) * | 2016-06-27 | 2016-09-21 | 收付宝科技有限公司 | 对云支付限制密钥进行加密及解密的方法、装置和系统 |

-

2017

- 2017-02-14 CN CN201710078901.6A patent/CN107067056A/zh active Pending

- 2017-11-10 TW TW106138933A patent/TW201830291A/zh unknown

-

2018

- 2018-02-09 US US15/893,159 patent/US10693663B2/en active Active

- 2018-02-14 EP EP18708018.9A patent/EP3568812A1/en not_active Ceased

- 2018-02-14 AU AU2018220925A patent/AU2018220925B2/en active Active

- 2018-02-14 CA CA3053462A patent/CA3053462C/en active Active

- 2018-02-14 JP JP2019543827A patent/JP6859513B2/ja active Active

- 2018-02-14 KR KR1020197023898A patent/KR102208895B1/ko active IP Right Grant

- 2018-02-14 WO PCT/US2018/018157 patent/WO2018152184A1/en active Search and Examination

- 2018-02-14 SG SG11201907394UA patent/SG11201907394UA/en unknown

-

2019

- 2019-08-14 PH PH12019501894A patent/PH12019501894A1/en unknown

Also Published As

| Publication number | Publication date |

|---|---|

| KR20190113840A (ko) | 2019-10-08 |

| CN107067056A (zh) | 2017-08-18 |

| KR102208895B1 (ko) | 2021-01-29 |

| SG11201907394UA (en) | 2019-09-27 |

| WO2018152184A1 (en) | 2018-08-23 |

| TW201830291A (zh) | 2018-08-16 |

| US10693663B2 (en) | 2020-06-23 |

| EP3568812A1 (en) | 2019-11-20 |

| PH12019501894B1 (en) | 2020-06-01 |

| CA3053462C (en) | 2020-08-18 |

| AU2018220925A1 (en) | 2019-08-29 |

| CA3053462A1 (en) | 2018-08-23 |

| US20180234252A1 (en) | 2018-08-16 |

| PH12019501894A1 (en) | 2020-06-01 |

| AU2018220925B2 (en) | 2020-07-09 |

| JP2020509674A (ja) | 2020-03-26 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP6859513B2 (ja) | 2次元コード生成の方法およびデバイス、ならびに2次元コード認識の方法およびデバイス | |

| US11315112B2 (en) | Blockchain data processing method, apparatus, device, and system | |

| RU2727098C1 (ru) | Способ и устройство установки ключей и отправки данных | |

| US20200274859A1 (en) | User authentication system with self-signed certificate and identity verification with offline root certificate storage | |

| US11962578B2 (en) | Universal access to document transaction platform | |

| EP3840291A1 (en) | Method and apparatuses for communication between blockchain nodes | |

| JP6364496B2 (ja) | モバイルクラウドサービスアーキテクチャ | |

| WO2021208743A1 (zh) | 应用程序的账户绑定 | |

| US9930034B2 (en) | Authenticating applications using a temporary password | |

| KR102407821B1 (ko) | 데이터 처리 방법, 단말 장치, 및 데이터 처리 시스템 | |

| CN108564363B (zh) | 一种交易处理方法、服务器、客户端及系统 | |

| US9860243B2 (en) | Authenticating applications using a temporary password | |

| TW201909012A (zh) | 資訊驗證處理方法、裝置、系統、客戶端及伺服器 | |

| US11282045B2 (en) | Methods, devices, and systems for verifying digital tickets at a client | |

| US11139975B2 (en) | Authentication in non-secure communication channels via secure out-of-bands channels | |

| US20220398299A1 (en) | Cross-session issuance of verifiable credential | |

| WO2024051365A1 (zh) | 一种离线身份验证的方法、装置、存储介质及电子设备 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A529 | Written submission of copy of amendment under article 34 pct |

Free format text: JAPANESE INTERMEDIATE CODE: A529 Effective date: 20191011 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20191011 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20200612 |

|

| A871 | Explanation of circumstances concerning accelerated examination |

Free format text: JAPANESE INTERMEDIATE CODE: A871 Effective date: 20200612 |

|

| A975 | Report on accelerated examination |

Free format text: JAPANESE INTERMEDIATE CODE: A971005 Effective date: 20200818 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20200831 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20201127 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20201214 |

|

| A711 | Notification of change in applicant |

Free format text: JAPANESE INTERMEDIATE CODE: A711 Effective date: 20201228 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20210105 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6859513 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |